SABOTAŻ

KOMPUTEROWY

Dominika Leszkiewicz

•

Sabotaż komputerowy jest przestępstwem

wykorzystującym nowoczesną technologię. Polega on na

doprowadzeniu oprogramowania komputerowego do takiego

stanu, aby nie było w stanie poprawnie funkcjonować.

•

Może być to całkowite zainfekowanie bądź wyłączenie z

działania tylko niektórych opcji systemowych oraz

•

Usuwanie oraz nielegalne modyfikowanie danych tak, by

działały na szkodę

CELE ATAKÓW

•

Sabotaż komputerowy należy do przestępstw szczególnie niebezpiecznych,

ponieważ jego celem jest utrudnienie funkcjonowania instytucji bądź

urządzeń o strategicznym znaczeniu. Obok systemów komputerowych

celem ataków mogą być także nośniki informacji bądź urządzenia do

przetwarzania, przesyłania i przechowywania danych. Przestępstwa tego

typu zwykle dotkliwie paraliżują systemy zarządzania. Jeśli celem ataku są

kluczowe dane związane z obronnością kraju i zapewnieniem

bezpieczeństwa obywatelom, kraj może być narażony na napaść ze strony

innych państw. Sabotaż komputerów może mieć również dotkliwy wpływ na

funkcjonowanie administracji rządowej czy gospodarki. Termin ten

stosowany jest również do przestępstw ograniczonych lokalnie. Zaliczają

się do nich np. zakłócenia w funkcjonowaniu samorządów terytorialnych

spowodowane celowym wprowadzeniem destrukcyjnych zmian przy użyciu

komputera.

TAJNE?

SABOTAŻ KOMPUTEROWY OBEJMUJE

•

• Wirusy komputerowe

•

• Programy-robaki

•

• Bomby logiczne

JAK ZAPOBIEGAĆ INFEKCJOM I

WALCZYĆ Z WIRUSAMI?

•

Zainstaluj na swoim komputerze dobry program antywirusowy .

Programy tego typu potrafią wykrywać i niszczyć wirusy w trakcie

normalnej pracy twojego komputera. Przy ich pomocy możesz też

sprawdzić wybraną płytę CD czy też podejrzany plik .exe pod kątem

zarażenia wirusami. Bardzo ważną sprawą jest systematyczna

aktualizacja spisu znanych wirusów (tak by program antywirusowy znał

wirusy, które pojawiły się po jego stworzeniu). Proces aktualizacji

polega najczęściej na ściągnięciu ze strony producenta specjalnego

programu, który automatycznie rozbudowuje spis znanych wirusów.

•

Nie uruchamiaj programów z niepewnych źródeł. Jeśli musisz to robić -

sprawdzaj je najpierw programem antywirusowym.

•

Nie uruchamiaj programów załączanych do listów elektronicznych.

Podejrzane przesyłki z załączonymi plikami .exe pochodzące od

nieznanych nadawców to bardzo często pułapki. Kasuj je od razu lub

jeśli brak ci pewności sprawdź je najpierw programem antywirusowym.

•

Używaj najnowszych wersji programów pocztowych. Ich

producenci starają się usuwać w nich błędy ułatwiające

wirusom infekcje (dotyczy to w szczególności programu

Outlook Express uznawanego jest za jeden z najczęściej

wykorzystywanych przez wirusy do rozmnażania się).

•

Unikaj wyświetlania listów elektronicznych w trybie HTML. W

konfiguracji przeglądarki internetowej zablokuj automatyczne

wykonywanie skryptów na stronach HTML (wiadomości

napisane w HTML mogą zawierać złośliwe skrypty

automatycznie infekujące komputer już w momencie jej

wyświetlania).

SPOSOBY ZAINFEKOWANIA

•

Obecnie infekcje wirusowe urządzeń przenośnych polegają na

stosowaniu podstawowych metod, które zawsze wymagają

interwencji użytkownika przed zainstalowaniem. Większość z tych

wirusów nie jest wysyłana automatycznie, lecz jest

transmitowana przez wiadomości-pułapki odczytywane w

urządzeniu przenośnym lub przez zainfekowane pliki ukryte w

grach bądź programach pobranych z Internetu. Wirus Palm

Liberty oferuje ofiarom piracką wersję programu, podczas gdy

wirus Mosquito przyciąga użytkowników grą, którą można

zainstalować w telefonie komórkowym. Wirus Brador — który

także może zostać pobrany z Internetu — otwiera „tylne wejście”

w zainfekowanym systemie Pocket PC, co pozwala na zdalne

sterowanie nim. Inne wirusy, takie jak Cabir i Commwarrior, są

rozprzestrzeniane przez komunikaty wysyłane za pośrednictwem

połączenia Bluetooth lub wiadomości MMS.

ASPEKT PRAWNY

•

Art. 269.

§ 1. Kto niszczy, uszkadza, usuwa lub zmienia dane informatyczne o szczególnym

znaczeniu dla obronności kraju, bezpieczeństwa w komunikacji, funkcjonowania

administracji rządowej, innego organu państwowego lub instytucji państwowej

albo samorządu terytorialnego albo zakłóca lub uniemożliwia automatyczne

przetwarzanie, gromadzenie lub przekazywanie takich danych,podlega karze

pozbawienia wolności od 6 miesięcy do lat 8.

§ 2. Tej samej karze podlega, kto dopuszcza się czynu określonego w § 1, niszcząc

albo wymieniając informatyczny nośnik danych lub niszcząc albo uszkadzając

urządzenie służące do automatycznego przetwarzania, gromadzenia lub

przekazywania danych informatycznych.

•

Art. 269a Kto, nie będąc do tego uprawnionym, przez transmisję, zniszczenie,

usunięcie, uszkodzenie, utrudnienie dostępu lub zmianę danych informatycznych,

w istotnym stopniu zakłóca pracę systemu komputerowego lub sieci

teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

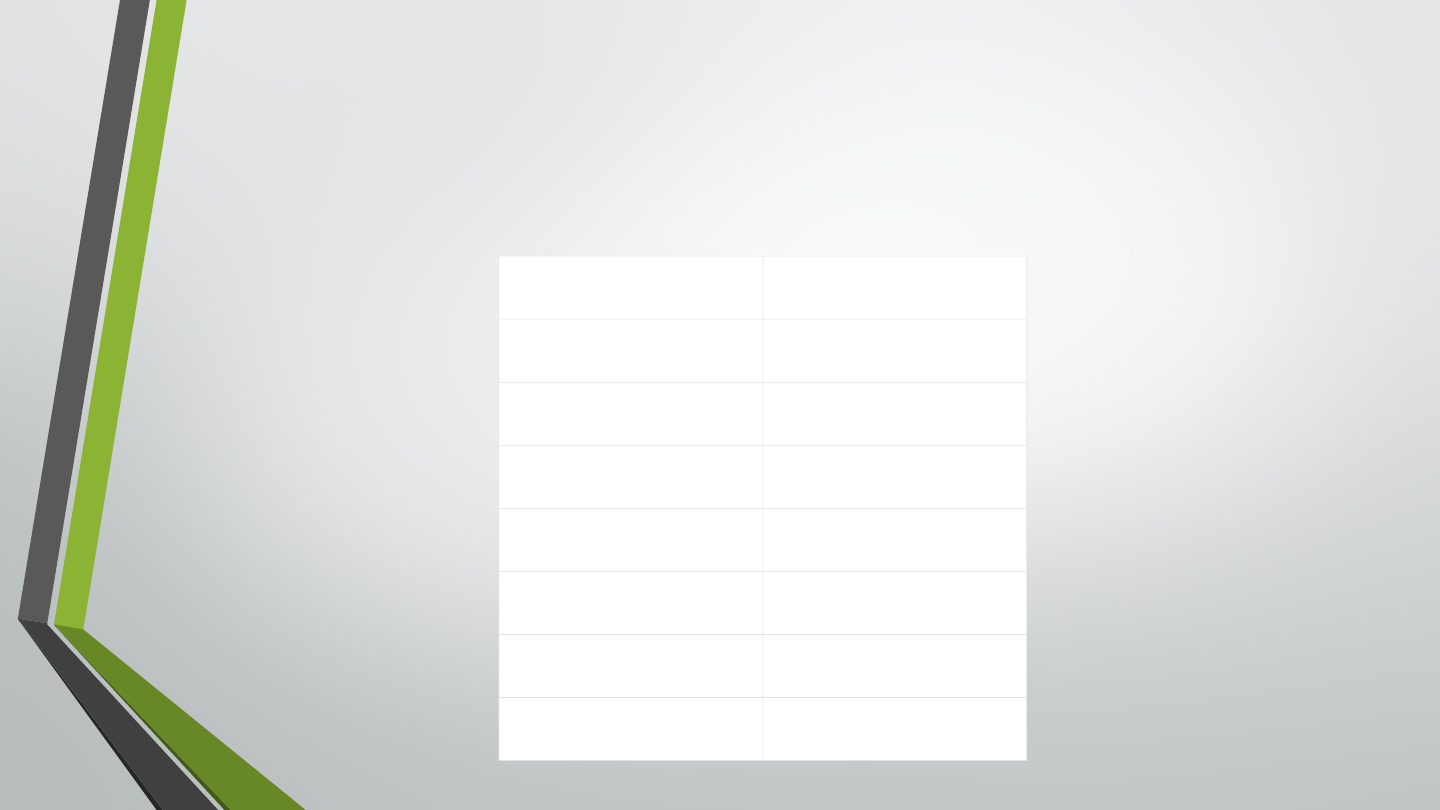

STATYSTYKA

ROK

ART. 269a

2011

38

2010

22

2009

34

2008

13

2007

11

2006

19

2005

1

•

http://serwiskomputerowykrakow.pl/poradnik/sabotaz-

komputerowy

•

http://b2g.pl/sabotaz_komputerowy.html

•

http://statystyka.policja.pl/st/kodeks-karny/przestepstwa-

przeciwko-14/63630,Sabotaz-komputerowy-art-269a.html

Document Outline

Wyszukiwarka

Podobne podstrony:

sabotaż komputerowy, Bezpieczeństwo 3, sem I, Zwalczanie przest w cyberprzestrzeni

Sabotaż komputerowy, Bezpieczeństwo 3

9 Sieci komputerowe II

ARCHITEKTURA KOMPUTEROW1A

SILNIKI GRAFICZNE W GRACH KOMPUTEROWYCH

Budowa i dzialanie komputera

Metodologia SPSS Zastosowanie komputerów Golański Standaryzacja

Sieci komputerowe 7

Metodologia SPSS Zastosowanie komputerów Golański Anowa założenia

10 Reprezentacja liczb w systemie komputerowymid 11082 ppt

Metodologia SPSS Zastosowanie komputerów Brzezicka Rotkiewicz Podstawy statystyki

Metodologia SPSS Zastosowanie komputerów Brzezicka Rotkiewicz Testy zależne

sieci komputerowe 2

Komputerowe systemy zarządzania produkcją

Metodologia SPSS Zastosowanie komputerów Golański Statystyki

więcej podobnych podstron