Złośliwe

oprogramowani

e

Wirusy, robaki, konie trojańskie,

adware, exploity, rootkity,

keyloggery, fałszywe alarmy,

łańcuszki

Magdalena Krupka ETI 40

Wstęp

• Złośliwe oprogramowanie -

malware

(ang. malicious software) wszelkie

aplikacje, skrypty itp. mające szkodliwe,

przestępcze lub złośliwe działanie w

stosunku do użytkownika komputera.

Rys Historyczny

• Przełom lat 50/60 XX w. – John van Neumann

• 1970r - Creeper – działający w sieci ARPANET

• 1983r – wprowadzenie nazwy „wirus” (John Adleman)

• 1986r – pierwszy wirus na PC – Brain

• 1987r – pierwsza duża infekcja – Vienna

• 1988r – pierwszy robak

• 1989r – trojan AIDS

• 1992r – Michelagelo

• 1998r – W95/CIH

• 1999r – Melissa

Kryteria istnienia

złośliwego

oprogramowania

• System operacyjny jest

powszechnie stosowany

• Dostępna jest dokumentacja

wysokiej jakości

• System nie jest zabezpieczony lub

posiada liczne udokumentowane

luki

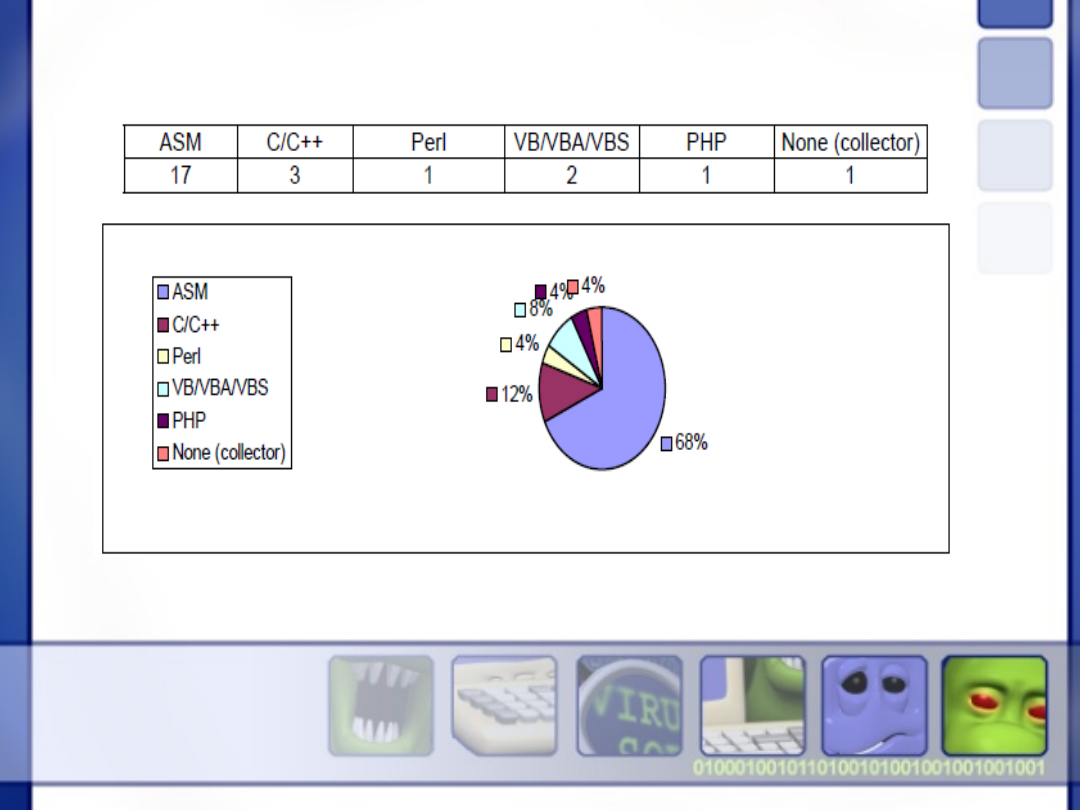

Język Malware

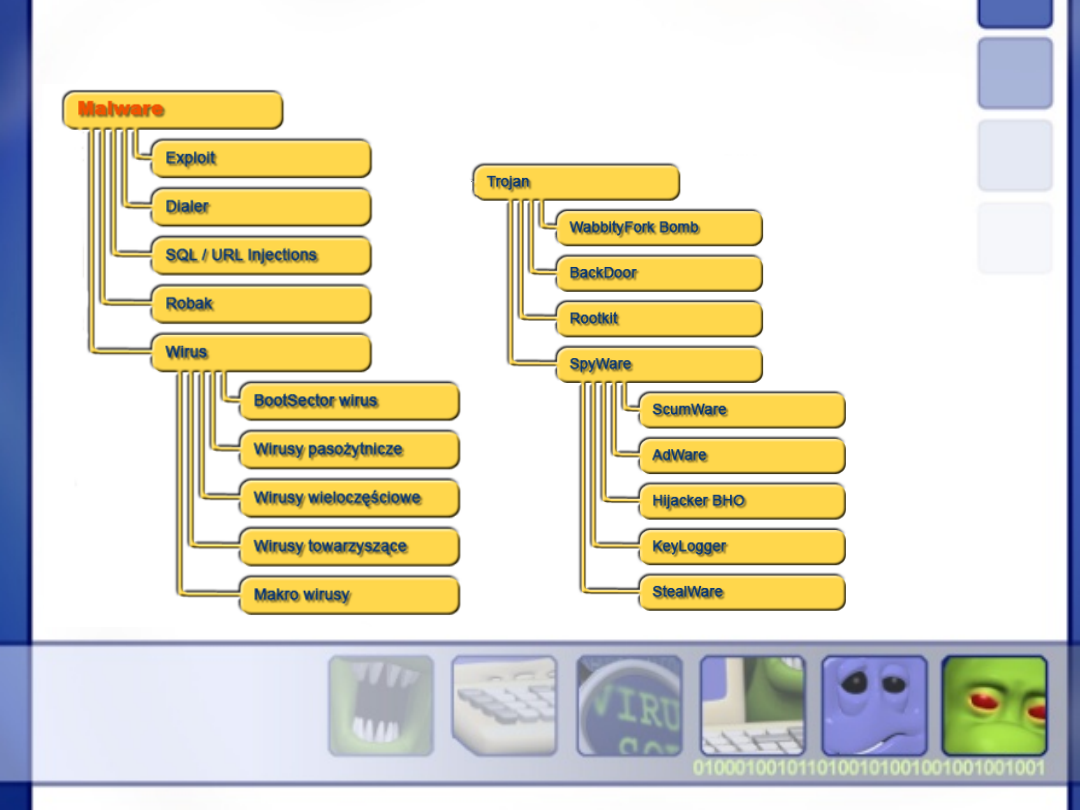

Podział złośliwego

oprogramowania

Wirus

• program lub fragment wrogiego

wykonalnego kodu, który dołącza

się, nadpisuje lub zamienia inny

program w celu reprodukcji

samego siebie bez zgody

użytkownika

Podział wirusów ze względu

na rodzaj infekcji

• wirusy gnieżdżące się w boot sektorze

twardego dysku (boot sector viruses)

• wirusy pasożytnicze (parasitic viruses)

• wirusy wieloczęściowe (multi-partite viruses)

• wirusy towarzyszące (companion viruses)

• wirusy polimorficzne (polymorphic viruses)

• makro wirusy (macro viruses)

Podział wirusów ze

względu na obiekt infekcji

• wirusy dyskowe

• wirusy plikowe

• wirusy skryptowe

• makrowirusy

• wirusy komórkowe

Robaki

• programy komputerowe, które

rozprzestrzeniają się samodzielnie,

lecz nie infekują innych plików:

instalują się na komputerze ofiary i

wypatrują sposobu

rozprzestrzeniania

Rodzaje robaków

• Pocztowe

• komunikatorów internetowych

• P2P

• Sieciowe

Konie trojańskie

• Podstępny program komputerowy

zawierający ukryte procedury,

umożliwiające jego autorowi

komunikację i czasem wręcz

przejęcie kontroli nad

zainfekowanym komputerem.

Podział koni trojańskich

• Trojan backdoor

• PSW

• Clicker

• Dropper

• Proxy

• Spy

• Notifier

• Trojany typu Archive Bomb

Adware

• programy, które wyświetlają reklamy

(zazwyczaj banery), niezależnie od

czynności wykonywanych przez

użytkowników

– są one często wbudowane w darmowe

oprogramowanie oraz aplikacje typu

shareware

Exploit

• kod umożliwiający zdalne przejęcie

kontroli nad komputerem poprzez

sieć, wykorzystując do tego celu

dziury w programach i systemach

operacyjnych

Rootkit

• Narzędzie pomocne we

włamaniach do systemów

informatycznych. Ukrywa on

niebezpieczne pliki i procesy, które

umożliwiają utrzymanie kontroli

nad systemem

Keylogger

• Odczytuje i zapisuje wszystkie

naciśnięcia klawiszy użytkownika.

• Wyróżniamy keyloggery :

programowe i sprzętowe

Fałszywe alarmy

• – jedna z odmian złośliwych łańcuszków

internetowych rozsyłanych pocztą e-mail i

skierowanych do odbiorców słabo

zorientowanych w użytkowanym przez nich

sprzęcie i oprogramowaniu. Rozsyłana w ten

sposób wiadomość zawiera najczęściej

ostrzeżenie przed nowym niezwykle groźnym

wirusem i zachęca do przekazania ostrzeżenia

niezwłocznie wszystkim korespondentom z

własnej książki adresowej

Łańcuszki

• charakterystyczna wersja spamu,

której główną cechą jest zawarte w

treści polecenie lub prośba o

rozesłanie tej wiadomości do jak

największej liczby odbiorców

Typy łańcuszków

• Prośba o pomoc

• Łańcuszek szczęścia

• Coś za darmo

• Zawiadomienie o jakimś

wydarzeniu

• Ostrzeżenie

• Horror

• Humorystyczne

Sposoby zapobiegania

wirusom

• instalacja firewalla

• instalacja programów antywirusowych,

• używanie legalnego oraz sprawdzonego

oprogramowania,

• sprawdzanie plików, programów nieznanego

pochodzenia,

• skanowanie dysków nieznanego pochodzenia

• nie otwieranie niewiadomego pochodzenia listów

e – mail, oraz wątpliwej treści stron

internetowych

Bibliografia :

• Wirusy. Pisanie wirusów i antywirusów -

Adam Blaszczyk

• Wirusy i hakerzy a działalność w sieci.

Metody zabezpieczeń. Adam Czarnecki

• Encyklopedia wirusów

• Wikipedia

Dzięku

ję za

uwagę

• Your Sub Points

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

Wyszukiwarka

Podobne podstrony:

Computer Virus Propagation Model Based on Variable Propagation Rate

Network Virus Propagation Model Based on Effects of Removing Time and User Vigilance

Modeling the Effects of Timing Parameters on Virus Propagation

Modeling Virus Propagation in Peer to Peer Networks

An Efficient Control of Virus Propagation

A Computational Model of Computer Virus Propagation

Virus Propagated 003

Biological Models of Security for Virus Propagation in Computer Networks

Computer Virus Propagation Models

Prophylaxis for virus propagation and general computer security policy

Email Virus Propagation Modeling and Analysis

perswazja wykład11 2009 Propaganda

Hepatitis E Virus

Biofizyka komórki II Propagacja impulsu

Skutki nazistowskiej propagandy

Król - Propaganda i indoktrynacja w państwach totalitarnych1, E.C.Król, Przywództwo w państwach tota

więcej podobnych podstron