NIE

ANONIMOW

I

http://www.pcworld.pl/news/356993/Anonimowosc.w.Sieci.html

Inwigilacja

24:

lokalizacja w przestrzeni

Namierzanie telefonu komórkowego:

•

Po numerze telefonu

*

Sprawdź swój IMEI : *#06#

Niewątpliwą zaletą namierzania telefonu po numerze jest brak potrzeby

ingerencji w lokalizowany telefon. W takim wypadku namierzana osoba

może nawet nie wiedzieć, że jest w danej chwili „pod nadzorem”.

•

Z użyciem GPS

Obecnie coraz więcej telefonów komórkowych posiada wbudowany

odbiornik GPS, co pozwala na jego wykorzystanie w celu lokalizacji.

Potrzebujemy:

telefonu komórkowego z

GPS

em

połączenia internetowego w telefonie

aplikacji w telefonie wysyłającej dane

serwera, który odbierze dane z telefonu

witrynę lub aplikację, która przedstawi nam

aktualną pozycję telefonu w postaci współrzędnych lub na mapie

Wszystko to jest

wbudowane /

zainstalowane w

nowych

telefonach

!

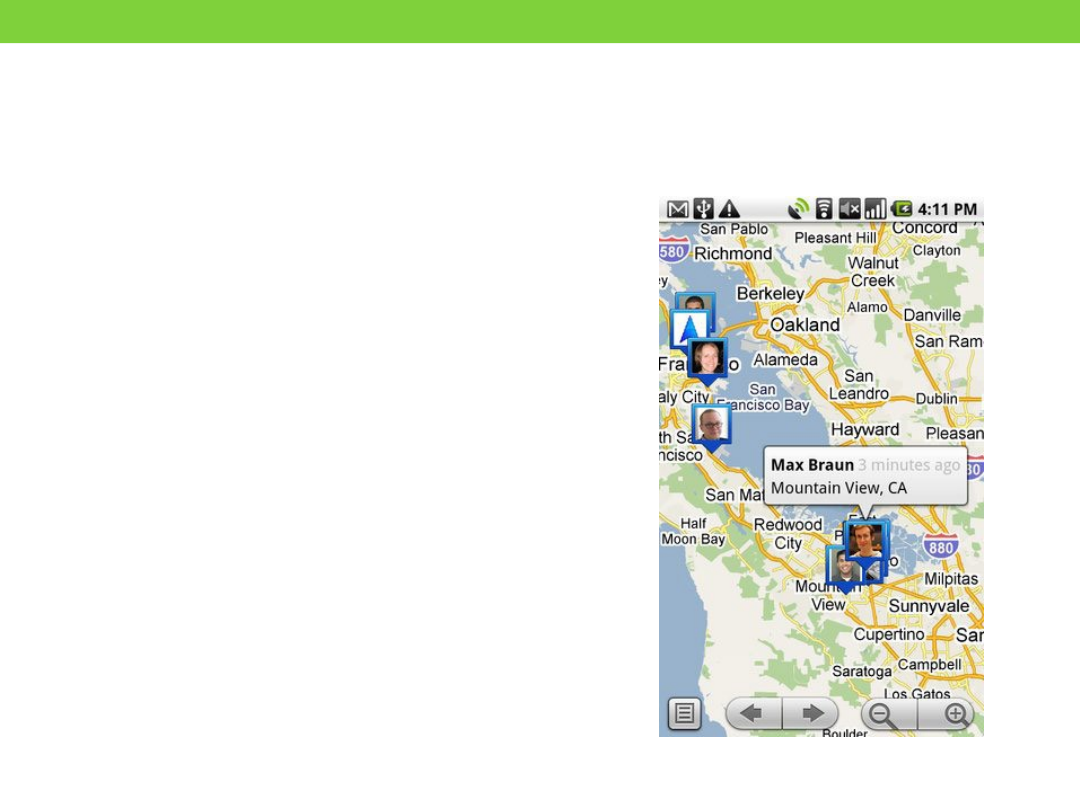

namierzenie na życzenie

Google Latitude

Czy na pewno chcemy udostępniać

Google naszą pozycję? Zastanówmy

się co już Google o nas wie: wszystko

czego

szukamy

w

Internecie,

przechowuje

naszą

pocztę

elektroniczną, zawartość dokumentów

w Google Docs itd.

Czy przyszła teraz kolej żeby

Google wiedział gdzie się obecnie

znajdujemy?

szpiegowanie na telefon

Oprogramowanie szpiegowskie instalowane w telefonach komórkowych ma za zadanie wysyłanie

informacji z telefonu.

!

Kto używa?

-

Małżonkowie!

szpiegowanie małżonków i innych prywatnych osób

-

prywatni detektywi

/

pełnomocnicy ds. rozwodów

- managerowie do monitorowania swoich pracowników

- szpiedzy przemysłowi

Jakie informacje mogą zostać skradzione

?

1.

Treść i zawartość wiadomości SMS i MMS

2.

Zawartość poczty elektronicznej

3.

Informacje o karcie SIM

4.

Informacja o połączeniach

5.

Nagrywanie rozmów

6.

Podsłuch rozmów

7.

Lokalizacja

8.

Keylogger

*

Sprzedający takie oprogramowanie informują, że musi one być używane zgodnie z jego oficjalnym

przeznaczeniem, czyli z poinformowaniem „ofiary” o instalacji takiej aplikacji. W rzeczywistości w

większości przypadków narzędzia te używane są niezgodnie z prawem.

Lokalizacja poprzez adres IP

!

Adres IP

nie jest "numerem rejestracyjnym"

komputera

– nie identyfikuje jednoznacznie

fizycznego urządzenia – może się dowolnie często

zmieniać (np. przy każdym wejściu do sieci Internet)

jak również kilka urządzeń może dzielić jeden

publiczny adres IP.

!

•

Nasz adres IP publiczny można sprawdzić:

Każdy komputer może zostać namierzony przy

pomocy

adresu IP [PRYWATNEGO]

. *są one

unikalne i udostępniane jedynie służbom

bezpieczeństwa.

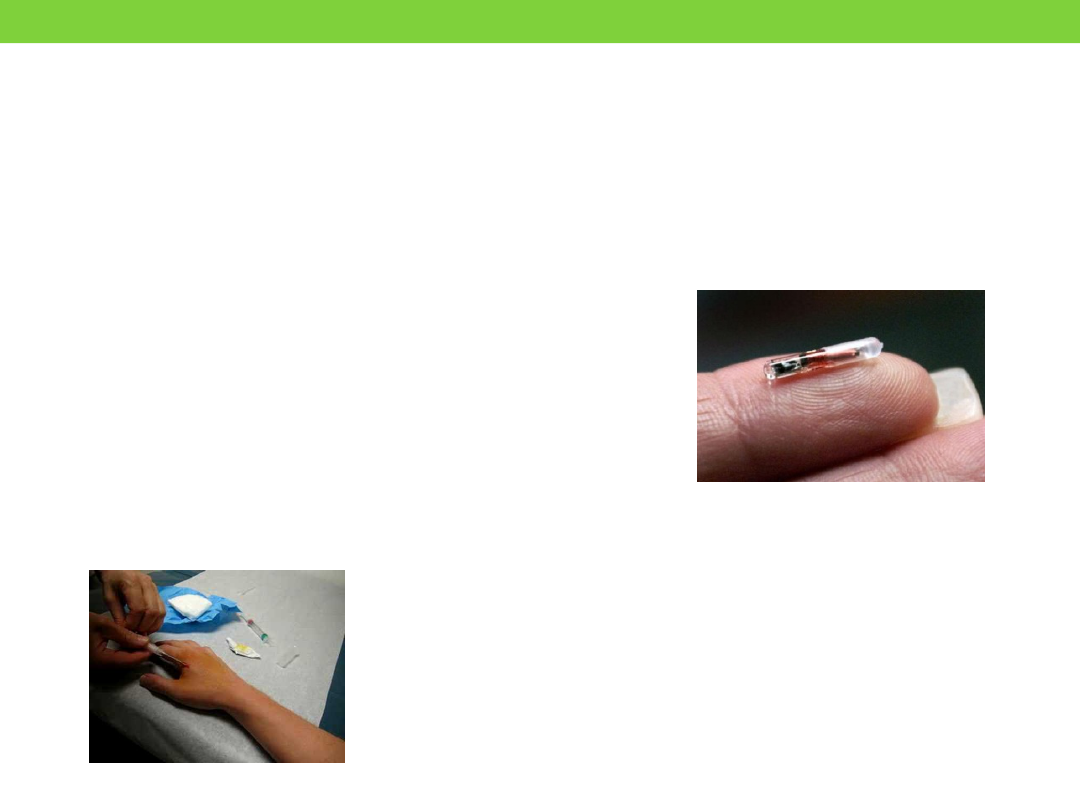

Chip RFID

nadzieja czy droga do

zniewolenia?

RFID – Radio-frequency idenification

Biochip – element elektroniczny umieszczony w

żywych organizmach ludzkich lub zwierzęcych,

mający głównie na celu ich identyfikację (RFID),

ewentualnie lokalizację drogą radiową. Najnowsze

nadajniki mają wielkość ziarna ryżu (11 mm

długości / 2 mm szerokości).

W skład „implantu” RFID wchodzą 4 części:

mikrochip, antena spiralna, kondensator i

przezroczysta kapsuła.

Stacja ABC w Good Morning America z 30 sierpnia 1998

pokazała pierwszego człowieka z wszczepionym biochipem.

Tytuł programu brzmiał

„Pół człowiek, pół maszyna”

, a jego

bohaterem był Kevin Warwick. Prowadzący podsumował to

spotkanie : „Wydaje mi się, że to czego ludzie boją się

najbardziej to moment w jakim rząd pana, mój, jakikolwiek,

może kontrolować nas wszystkich, gdy włożą nam te małe

chipy”.

Wszelkie programowe metody zabezpieczeń na

nic się zdają, jeżeli najsłabsze ogniwo w systemie

bezpieczeństwa – czyli

człowiek

– nie przestrzega

fundamentalnych zasad bezpieczeństwa.

Krzysztof Tosik

FIREWALL

Czyli zapora sieciowa

Trochę

informatyki

Firewall blokuje połączenia wychodzące i przychodzące do

naszej lokalnej sieci.

Programy śledzące (szpiegujące)

•

Darmowe programy

•

Keylogger

•

Aureate

•

Cydoor

•

Gator

•

Promulgate

•

SaveNow

W drugą stronę:

•

Ad-Aware

•

Spybot Search & Destroy

•

Spy Sweeper

•

Windows Defender

JAP

With JAP it is possible to surf the internet anonymously.

The freeware JAP helps to make surfing the internet

anonymous. When Jap is used to surf the net, neither the

host server, nor the provider finds out who you are, when

you were on the web site, or which sites you have been to.

/download.chip.eu/

Oko szefa

Google też nam pomagają

Ale

też:

•

Google Desktop

sprawia, że przeszukiwanie plików na

dysku twardym staje się równie szybkie i skuteczne, jak

przeszukiwanie Internetu za pomocą serwisu Google

Search.

•

Program buduje indeks

plików, listów e-mail,

multimediów, przeglądanych stron internetowych i

czatów

, który zapewnia, że wyszukanie ich po podaniu

słów kluczowych trwa ułamek sekundy.

•

Dodatkowo dzięki

Google Gadgets

możemy korzystać

z pluginów w postaci czytników RSS, budzików,

zegarków,

pokazów

zdjęć,

czytników

pogody,

kalkulatorów, odtwarzaczy plików muzycznych itp. na

pasku Sidebar lub bezpośrednio na pulpicie

Google Analytics

•

Google Analytics to narzędzie do

analityki internetowej, które pomaga

właścicielom witryn dowiedzieć się, jak

użytkownicy korzystają z ich serwisów.

•

Użytkownicy Google Analytics mają

wgląd

w

najróżniejsze

raporty

dotyczące sposobu zachowywania się

użytkowników

odwiedzających

ich

witryny, dzięki czemu mogą je

udoskonalać.

Usługa

Analytics

gromadzi

anonimowe

informacje

. Odnotowuje tendencje występujące w witrynie

bez identyfikowania poszczególnych użytkowników.

Co wiedzą o nas Google

?

•

Imię i nazwisko, adres, nr. Tel.,

•

Aktywność w Internecie: zainteresowania,

odwiedzane strony.

•

Przy spersonalizowanej stronie głównej Google –

plan dnia, listę rzeczy do zrobienia

•

Listę naszych znajomych

•

Listę kontaktów, jeśli z poczty korzystamy w

telefonie w platformie Android

A oprócz tego…

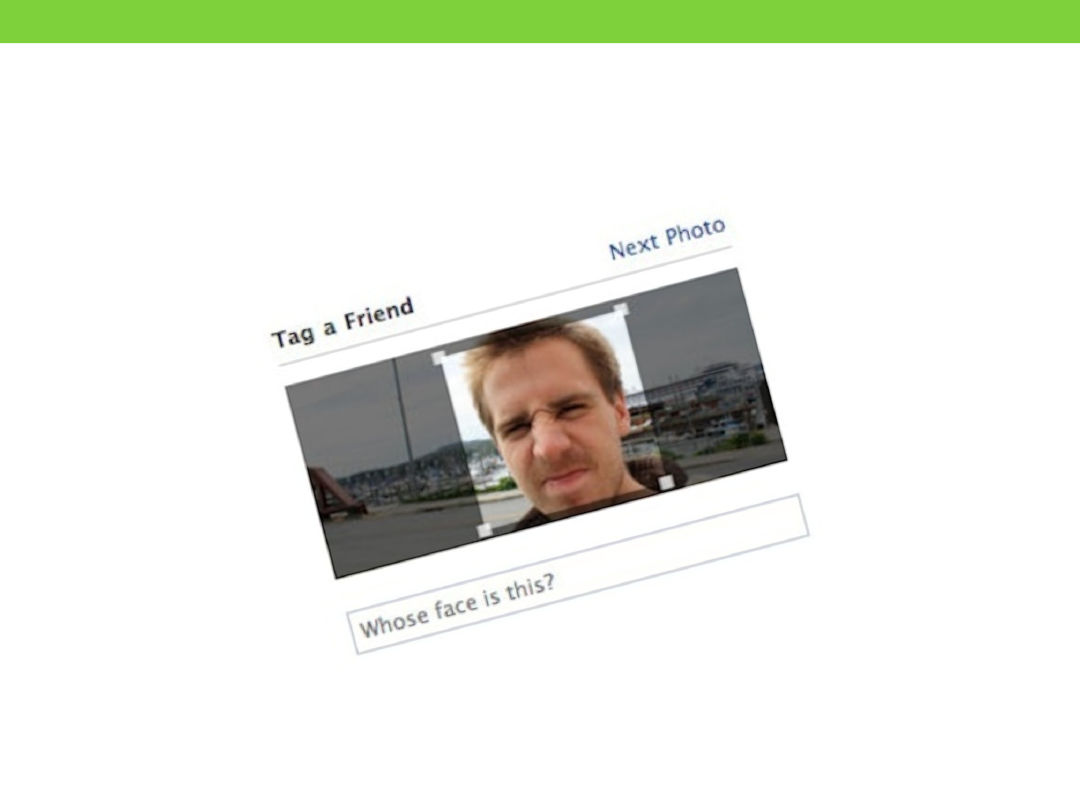

Automatyczne wykrywanie twarzy

Zastrzegamy sobie prawo do udostępnienia

informacji o użytkownikach w przypadku wezwań

i nakazów sądowych (np. nakazu rewizji, nakazu

sądowego lub wezwania), jeżeli w dobrej wierze

uznamy, że jesteśmy do tego zobowiązani

przepisami prawa. Może to obejmować

odpowiedzi na wezwania i nakazy z jurysdykcji

spoza terytorium Stanów Zjednoczonych, w

przypadku których w dobrej wierze uznamy, że

odpowiedź jest wymagana przepisami prawa w

danej jurysdykcji, dotyczy użytkowników w danej

jurysdykcji i jest zgodna ze standardami

międzynarodowymi.

„Zwiększanie”

anonimowości ?

Wyłączanie funkcji geolokalizacyjnej

1.

Cofnięcię zgody na uzyskanie danych

o położeniu

•

Przejdź do strony, która uzyskała tę zgodę

•

Z menu Narzędzia wybierz pozycję Informacje o

stronie

•

Przejdź do karty Uprawnienia

•

Odznacz opcję Udostępnij położenie

Źródło [http://www.mozilla.org/pl/firefox/geolocation/ 19.01.12]

2.

Całkowite wyłączenie funkcji

geolokalizacyjnej.

•

W pasku adresu wpisz about:config

•

Wpisz geo.enabled

•

Kliknij dwukrotnie opcję geo.enabled

•

Funkcje geolokalizacyjne zostaną wyłączone

źródło:

(http://www.mozilla.org/pl/firefox/geolocation/)

3.

TOR

Użytkownik→węzeł1→węzeł2→węzeł3→Serwer docelowy.

Sieć Tor składa się z węzłów wejściowych oraz węzłów pośredniczących, to

nic innego jak serwery, które są odpowiednio skonfigurowanymi

komputerami przez wolontariuszy. Węzły wejściowe służą do anonimowego

przeglądania stron WWW przez internautów, a pośredniczące do korzystania

z usług dostępnych tylko dla użytkowników sieci Tor.(zob.

http://www.kapitalizm.org/teksty/onion2/onion2.html 19.01.12)

Zastosowanie

•

Reporterzy bez granic- organizacja, która

walczy o wolności prasy, zapewnienie bezpiecznej

komunikacji.

•

Dziennikarze obywatelscy w Chinach, Iranie

•

Amnesty International – sieć Tor zgłosiła chęć

pomocy organizacji walczącej na rzecz praw

człowieka. Organizacja opublikowała raport nt. roli

Google, Microsoft i Yahoo w podkopywaniu

wolności wypowiedzi w Chinach.

Wady

•

Wycieki zapytań DNS- część aplikacji nadal wykonuje

bezpośrednie zapytania do serwerów domenowych (DNS),

pomijając serwer pośredniczący Tor.

•

Analiza ruchu- połączenie jest wolniejsze.

•

Podsłuchiwanie przez węzły wyjściowe- We wrześniu 2007 r.

szwedzki konsultant ds. bezpieczeństwa Dan Egerstad ujawnił,

że monitorując założone przez siebie węzły wyjściowe sieci Tor

przechwycił nazwy użytkowników i hasła do dużej liczby kont

pocztowych. Tor nie może i nie szyfruje danych przesyłanych

pomiędzy węzłem wyjściowym a docelowym serwerem, dlatego

każdy węzeł wyjściowy ma potencjalną możliwość

przechwycenia dowolnych danych, które przezeń są przesyłane,

a nie są zabezpieczone poprzez na przykład szyfrowanie SSL.

(zob.http://pl.wikipedia.org/wiki/Tor_%28sie%C4%87_anonimowa%29 19.01.12)

4.

TOR- czarny rynek XXI wieku

„Stworzona być może w dobrym celu, ale zaczęła być wykorzystywana w

dużej mierze przez przestępców i pedofilów. Nie wiem czy jej twórcy mają

jakieś antidotum, ale w tym momencie europejska policja nim nie dysponuje.

Wielokrotnie zwracaliśmy na to uwagę służbom na gruncie

międzynarodowym”

Torowisko

• Polskojęzyczna wersja Onionforum

• Ponad 1800 tematów i 14000 zarejestrowanych

użytkowników

”Oni są bardzo

czujni, na bieżąco

monitorują

każdego, kto

dołącza i ew.

blokują nowe

konta – wyjaśnia

ekspert, którego

kilka razy taka

blokada

spotkała.”

„Podzielili się na zaufanych i nowych. Przyznają sobie punkty zaufania i

rekomendacje za przeprowadzone transakcje. Ci nowi często wysyłają

nawet darmowe próbki, żeby przekonać do siebie resztę” Krzysztof Keller,

ekspert ds. ochrony tajemnic z firmy Effor

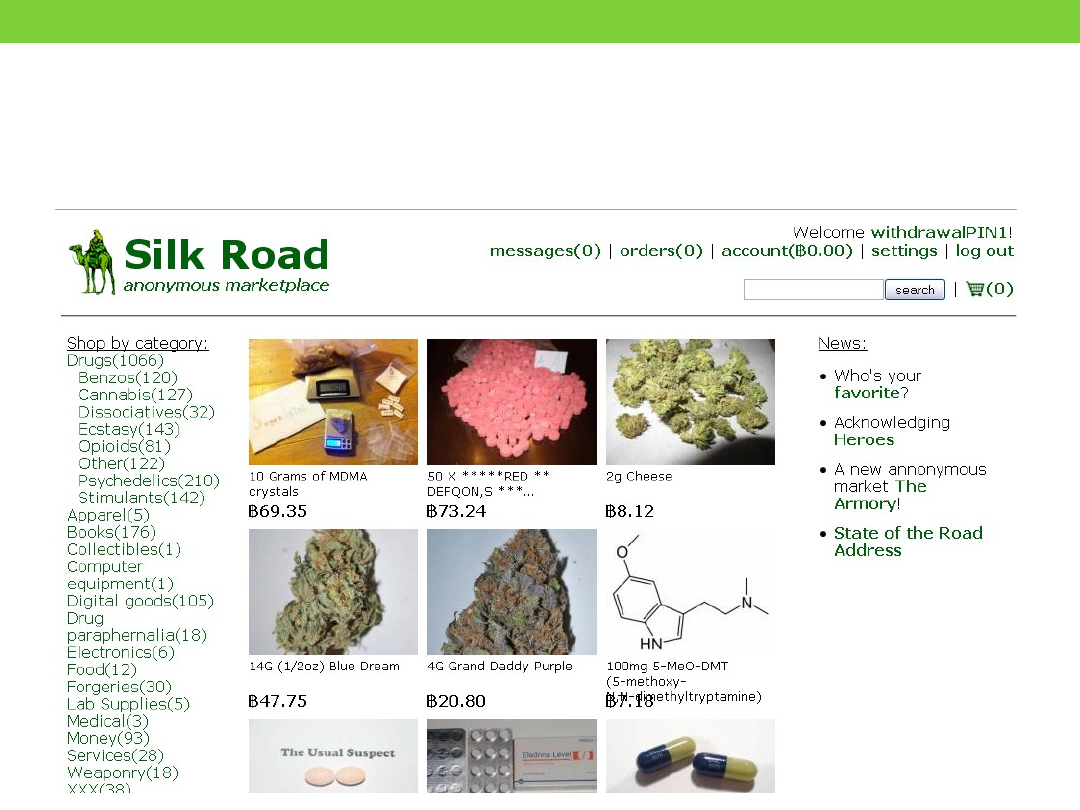

Silk Road

Narkotyki, broń, książki, dobra cyfrowe.

Document Outline

- Slide 1

- Inwigilacja 24: lokalizacja w przestrzeni

- namierzenie na życzenie

- szpiegowanie na telefon

- Lokalizacja poprzez adres IP

- Chip RFID nadzieja czy droga do zniewolenia?

- Slide 7

- Slide 8

- Trochę informatyki

- Programy śledzące (szpiegujące)

- W drugą stronę:

- Oko szefa

- Google też nam pomagają

- Ale też:

- Google Analytics

- Co wiedzą o nas Google?

- A oprócz tego…

- Automatyczne wykrywanie twarzy

- Slide 19

- „Zwiększanie” anonimowości ?

- Przeglądanie stron www z anonimowym IPP

- Wyłączanie funkcji geolokalizacyjnej

- Slide 23

- Slide 24

- Zastosowanie

- Wady

- Slide 27

- Slide 28

- Torowisko

- Slide 30

- Silk Road

Wyszukiwarka

Podobne podstrony:

ROK 2012 Prawda czy fikcja, Rok 2012

Prawda czy fikcja Przygody pana Parsifala, j.polski - gimnazjum, Konspekty

Skoki w czasie prawda czy fikcja

KRYZYS TURCJI W XVII WIEKU – PRAWDA CZY FIKCJA

17 Armagedon w roku 1975. Chybione proroctwo - prawda czy fałsz, Armagedon w roku 1975. Chybione pro

222 , Kryzys moralności - prawda czy złudzenie

Anonimowość w sieci

prawda czy fałsz, Karty Pracy j. Polski

Prawda czy Falsz(1), fizyka, fizyka jądrowa

Teoria ewolucji prawda czy wielka mistyfikacja, W ஜ DZIEJE ZIEMI I ŚWIATA, ●txt RZECZY DZIWNE

2 quiz Prawda czy fałsz do specyfiki zmysłów, I sem, Psychologia percepcji

Prawda czy fałsz

Żyd Tułacz PRAWDA CZY MIT(1), ZYDZI W HISTORII POLSKI

Prawda czy fałsz

RADIESTEZJA STOSOWANA PRAWDA CZY MITKonferencja Naukowo - Techniczna, satanizm opetanie egzorcyzmy

więcej podobnych podstron