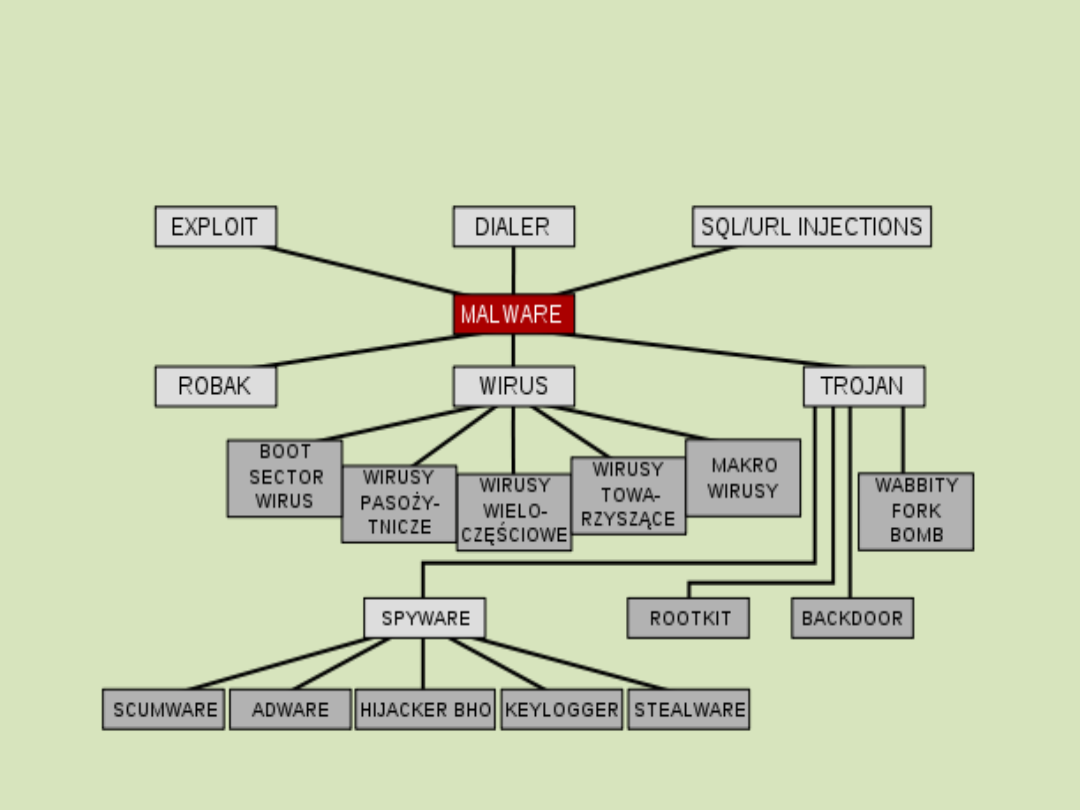

Złośliwe Oprogramowanie

Złośliwe oprogramowanie,

malware

(z ang. malicious software) – wszelkie

aplikacje, skrypty, mające szkodliwe,

przestępcze lub złośliwe działanie w

stosunku do użytkownika komputera.

Problem dotyczy przede wszystkim

komputerów pracujących w środowisku

Microsoft Windows.

Podstawowe grupy złośliwego

oprogramowania

Wirus–

program lub fragment wrogiego

wykonalnego kodu, który dołącza się, nadpisuje

lub zamienia inny program w celu reprodukcji

samego siebie bez zgody użytkownika. Ze

względu na różne rodzaje infekcji wirusy dzielą

się na:

wirusy gnieżdżące się w sektorze rozruchowym

twardego dysku (ang. boot sector viruses),

wirusy pasożytnicze (ang. parasitic viruses),

wirusy wieloczęściowe (ang. multi-partite

viruses),

wirusy towarzyszące (ang. companion

viruses),

makro wirusy (ang. macro viruses).

Robaki –

złośliwe oprogramowanie

podobne do wirusów, rozmnażające się

tylko przez sieć. W przeciwieństwie do

wirusów nie potrzebują programu

"żywiciela". Często powielają się pocztą

elektroniczną.

Wabbit –

program rezydentny nie

powielający się przez sieć. Wynikiem jego

działania jest jedna określona operacja,

np. powielanie tego samego pliku aż do

wyczerpania zasobów pamięci komputera.

Trojan –

nie rozmnaża się jak wirus, ale

jego działanie jest równie szkodliwe.

Ukrywa się pod nazwą lub w części pliku,

który użytkownikowi wydaje się pomocny.

Oprócz właściwego działania pliku

zgodnego z jego nazwą, trojan wykonuje

operacje w tle szkodliwe dla użytkownika,

np. otwiera port komputera, przez który

może być dokonany atak hakera.

Backdoor –

przejmuje kontrolę nad

zainfekowanym komputerem umożliwiając

wykonanie na nim czynności

administracyjnych łącznie z usuwaniem i

zapisem danych. Podobnie jak trojan,

backdoor podszywa się pod pliki i programy, z

których często korzysta użytkownik. Umożliwia

intruzom administrowanie systemem

operacyjnym poprzez Internet. Wykonuje

wtedy zadania wbrew wiedzy i woli ofiary

.

Programy szpiegujące – oprogramowanie zbierające

informacje o osobie fizycznej lub prawnej bez jej zgody, takie

jak informacje o odwiedzanych witrynach, hasła dostępowe.

Występuje często jako dodatkowe i ukryte komponenty

większego programu, odporne na usuwanie i ingerencję

użytkownika. Programy szpiegujące mogą wykonywać

działania bez wiedzy użytkownika - zmieniać wpisy do

rejestru systemu operacyjnego i ustawienia użytkownika.

Program szpiegujący może pobierać i uruchamiać pliki

pobrane z sieci.

scumware–wykonuje w komputerze niepożądane przez

użytkownika czynności.

stealware/parasiteware - służące do okradania kont

internetowych,

adware- oprogramowanie wyświetlające reklamy,

Hijacker Browser Helper Object - dodatki do przeglądarek,

wykonujące operacje bez wiedzy użytkownika.

Exploit –

kod umożliwiający bezpośrednie

włamanie do komputera, do dokonania zmian lub

przejęcia kontroli wykorzystuje się lukę w

oprogramowaniu zainstalowanym na atakowanym

komputerze. Exploity mogą być użyte w

atakowaniu stron internetowych, których silniki

oparte są na językach skryptowych (zmiana treści

lub przejęcie kontroli administracyjnej), systemy

operacyjne (serwery i końcówki klienckie) lub

aplikacje (pakiety biurowe, przeglądarki

internetowe lub inne oprogramowanie).

Rootkit –

jedno z najniebezpieczniejszych

narzędzi hackerskich. Ogólna zasada

działania opiera się na maskowaniu

obecności pewnych uruchomionych

programów lub procesów systemowych.

Rootkit zostaje wkompilowany lub

wstrzyknięty w istotne procedury

systemowe, z reguły jest trudny do wykrycia

z racji tego, że nie występuje jako osobna

aplikacja. Zainstalowanie rootkita jest

najczęściej ostatnim krokiem po włamaniu

do systemu, w którym prowadzona będzie

ukryta kradzież danych lub infiltracja.

Keylogger – odczytuje i zapisuje

wszystkie naciśnięcia klawiszy

użytkownika. Dzięki temu adresy, kody,

cenne informacje mogą dostać się w

niepowołane ręce. Pierwsze

programowe keyloggery były widoczne

w środowisku operacyjnym

użytkownika. Teraz coraz częściej są

procesami niewidocznymi dla

administratora. Istnieją też keyloggery

występujące w postaci sprzętowej

zamiast programowej.

Dialery –

programy łączące się z siecią

przez inny numer dostępowy niż wybrany

przez użytkownika, najczęściej są to

numery o początku 0-700 lub numery

zagraniczne. Dialery szkodzą tylko

posiadaczom modemów telefonicznych

analogowych i cyfrowych ISDN, występują

głównie na stronach o tematyce

erotycznej.

Mniej szkodliwe złośliwe

oprogramowanie:

fałszywe alarmy

dotyczące rzekomo

nowych i groźnych wirusów (ang. false

positives); fałszywy alarm to także rzekome

wykrycie zainfekowanego pliku, które

powodują programy antywirusowe z

najwyższym poziomem analizy

heurystycznej.

żarty komputerowe,

robione

najczęściej nieświadomym początkującym

użytkownikom komputerów.

Profilaktyka i

zapobieganie

złośliwym

programom

Obrona przed szkodliwym

oprogramowaniem:

instalacja oprogramowania antywirusowego,

włączona zapora sieciowa (firewall) z

modułem HIPS (np. DefenseWall HIPS), która

zapobiega włączeniu zagrożeń typu zero day,

aktualizacja wszelkiego oprogramowania,

nieotwieranie załączników poczty

elektronicznejniewiadomego pochodzenia,

czytanie okien instalacyjnych aplikacji, a

także ich licencji,

wyłączenie makr w plikach MS Office nieznanego

pochodzenia,

regularne całościowe skany systemu programem

antywirusowym i antymalware,

przy płatnościach drogą elektroniczną upewnienie

się, że transmisja danych będzie szyfrowana

(banking mode),

instalacja programów prewencyjnych (wykrywania

i zapobiegania włamaniom), opartych na polityce

piaskownicy z HIPS (np. GesWall),

użytkowanie środowisk systemów operacyjnych

niepodatnych lub mało podatnych na złośliwe

oprogramowanie (np. systemy UNIX, GNU/Linux,

MacOS X).

Istnieje wiele programów służących do

zwalczania poszczególnych tego typu

problemów. Występują również pakiety

zapewniające całościową ochronę. Łączą

one funkcje programu antywirusowego,

firewalla, programu blokującego spam,

blokad stron o niepożądanej treści oraz

systemu prewencyjnego HIPS.

Zabezpieczenia

w

przeglądarkach

internetowych

Programiści Firefox, Chrome, Safari, Opera oraz

Internet Explorera wprowadzili zabezpieczenie, które

bezpośrednio na poziomie samej przeglądarki

sprawdza, czy dana witryna nie została przypadkiem

zgłoszona jako potencjalne zagrożenie. W przypadku

zagrożenia dostęp do strony jest blokowany i

wyświetlany jest stosowny komunikat .

W momencie zgłoszenia do listy stron stanowiących

zagrożenie, dodatkowo wysyłany jest list e-mail

informujący o tym fakcie do administratora,

webmastera strony.

Do zapewnienia jak najlepszej ochrony komputera

podczas korzystania z przeglądarek służą liczne

wtyczki, np. WOT dla Firefoksa, Google Chrome,

Opery, Internet Explorera i Safari.

Document Outline

- Slide 1

- Slide 2

- Podstawowe grupy złośliwego oprogramowania

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Mniej szkodliwe złośliwe oprogramowanie:

- Slide 15

- Obrona przed szkodliwym oprogramowaniem:

- Slide 17

- Slide 18

- Slide 19

- Slide 20

Wyszukiwarka

Podobne podstrony:

Złośliwe oprogramowanie

Odkrycie Polaków rak wysyła do węzłów chłonnych złośliwe oprogramowanie

program do zlosliwego oprogramowania

Usuwanie złośliwego oprogramowania z komputera

W4 Proces wytwórczy oprogramowania

Proces tworzenia oprogramowania

CHŁONIAKI ZŁOŚLIWE

BYT 2005 Pomiar funkcjonalnosci oprogramowania

Nowotwory złośliwe odbytnicy + TME prezentacja

chloniaki zlosliwe 2

ziarnica zlosliwa

Złośliwe guzy powiek

oprogramowanie uzytkoweCz1 Zarzadzanie2011

Nowotwory łagodne i złośliwe gardła środkowego

Chłoniaki złośliwe tzw niehodgkinowskie

Czerniak złośliwy

Lec04 PL Oprogramowanie fin

więcej podobnych podstron