Wirusy, robaki, konie

trojańskie …

… nowe zagrożenia

Krzysztof Cabaj

Instytut Informatyki Politechniki Warszawskiej

kcabaj@ii.pw.edu.pl

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Plan wykładu

Zagrożenia związane ze złośliwym kodem

wstęp

podstawowe pojęcia

Ewolucja złośliwego kodu … nowe zagrożenia

Co może stać się po infekcji …

Przeciwdziałanie zagrożeniom tego typu

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Wstęp - złośliwy kod

Złośliwy kod - malware (z angielskiego malicious

software)

wirusy

robaki

kod mobilny itp. ...

Najczęściej złośliwy kod zostaje uruchomiony bez

wiedzy użytkownika lub bez jego intencji co do sposobu

działania

Uruchomiony program może dokonać dowolnych zmian

w systemie

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Podstawowe pojęcia

Definicja zagrożeń (standardowe, literaturowe …

aktualnie podział współczesnych zagrożeń jest

trudniejszy)

wirusy

robaki

tylne furtki (backdoor’y)

konie trojańskie

Złośliwy kod mobilny

spyware

exploit’y

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Wirus 1/2

Samo propagujący kod, do którego uruchomienia

potrzebna jest interwencja użytkownika

Przenoszony za pomocą zainfekowanych programów,

dokumentów, wymiennych nośników danych (dyskietki,

kompakty, flash dyski)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Wirus 2/2

Wirusy rozprzestrzeniające się poprzez

Zainfekowane pliki wykonywalne

Infekcje „boot-sectora” nośnika

Infekcje plików dokumentów (odpowiednio spreparowane makra

)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Robaki

Samo propagujący się kod, do rozprzestrzeniania

wykorzystujący sieć, najczęściej nie potrzebuje żadnej

interwencji użytkownika aby przenosić się pomiędzy

infekowanymi systemami

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Backdoor’y

Oprogramowania umożliwiające dostęp do systemu

nieautoryzowanym użytkownikom, bez wiedzy

administratora czy właściciela maszyny

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Konie trojańskie, trojany

Oprogramowanie które wydaje się mieć pożyteczne i

niegroźne funkcje lecz posiadające ukryte nieznane (*)

osobie uruchamiającej działanie

Najczęściej zawierają backdoor’a stąd często te dwa

pojęcia są mylone

(*) Najczęściej groźne

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

(złośliwy) Kod mobilny

Wszelkiego rodzaju lekki kod (*) znajdujący się na

stronach internetowych, ściągany i uruchamiany bez lub

z minimalna interwencją użytkownika

(*)applety javy, skrypty np. javascript, kontrolki ActiveX itp

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Spyware 1/2

Oprogramowanie pisane w celu szeroko rozumianego

szpiegowanie użytkownika komputera

Programy tego typu mogą zbierać i wysyłać do autora

loginy i hasła do kont

naciskane klawisze (keylogers)

odwiedzane strony

adresatów, treść wysyłanych listów

Dane na temat komputera, systemu operacyjnego,

oprogramowania

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Spyware 2/2

Jak na razie tego typu zagrożenie wykrywane w

systemach Windows

Bardzo często zrealizowane jako BHO (browser helper

object) do Microsoft Explorera

Lista wykrywanych programów typu spyware

http://www.symantec.com/avcenter/security_risks/spyware/

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Exploit 1/2

Program, specjalnie spreparowana sesja komunikacyjna,

strona WWW, dokument mające na celu (najczęściej

przez wykorzystanie podatności, błędu) wykonanie

nieautoryzowanego kodu i zwiększenie uprawnień

użytkownika (atakującego)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Exploit 2/2

Najczęściej wykorzystuje przepełnienienie bufora w celu

nielegalnego wykonania pewnych instrukcji

Działanie exploit’a może być różne

wykonanie instrukcji blokujących, restartujących, zajmujących moc

procesora – atak odmowy usługi (Denial of Service DoS)

wykonanie tak zwanego shellcode’a – instrukcji uruchamiających i

dających nieautoryzowany dostęp do powłoki systemu

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

RootKits

Zestaw oprogramowania umożliwiający nieskrępowany i

ukryty dostęp do maszyny

W skład wchodzą specjalne wersje programów

diagnostycznych np

dir/ls

netstat, ipconfig

ps

itp. ...

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Plan wykładu

Zagrożenia związane ze złośliwym kodem

Ewolucja złośliwego kodu … nowe zagrożenia

Ewolucja złośliwego kodu

Działanie współczesnych robaków

Maszyna Zombie, Bot, Botnet

Co może stać się po infekcji …

Przeciwdziałanie zagrożeniom tego typu

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Ewolucja

Dzisiejszy złośliwy kod łączą w jednym programie różne

cechy wcześniej opisanych zagrożeń

Problem z odpowiednim zaklasyfikowaniem programów,

ponieważ często łącza różne cechy

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Ewolucja - przykład

Złośliwy kod rozsyłający własne kopie za pomocą

załączników w poczcie (mass-mailer, mass-mailing

worm)

Czy to jest robak czy wirus?

W części programów pocztowych użytkownik musi sam

uruchomić załącznik …

… a jak tylko będzie chciał przeczytać treść a załączniku

zostanie uruchomiony automatycznie?

… a jak taki list będzie pierwszym w skrzynce i automatycznie

zostanie pokazany?

… a jak list jest w HTML’u i wykorzystuje błąd w

oprogramowaniu?

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Ewolucja

Złośliwy kod pisany modułowo

Łatwość dodania nowych funkcji jako dodatkowo

dociąganych modułów (np. kradnących kody do gier,

zapisujących wciśnięte klawisze, wykonujących ataki na

inne maszyny)

Możliwość automatycznego dociągnięcia, uaktualnienia

kodu robaka (później omówione przykłady rzeczywistych

ściąganych modułów)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Maszyna Zombie, Bot, Botnet

Pytanie … po co infekować maszyny? Kto i po co pisze

tego rodzaju oprogramowanie?

Odpowiedź znana od tysięcy lat … dla pieniędzy

Zainfekowaną maszynę, do której ma się nieskrępowany

dostęp można wykorzystać od własnych celów …

A jak ma się ich setki, tysiące …

Od kilku lat obserwowany jest rozwój komputerowego

podziemia, które dysponuje setkami, tysiącami …

maszyn do wynajęcia

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Maszyna Zombie, Bot, Botnet

Do czego można wynająć sieć botów (BotNet)

Rozsyłania SPAM’u (maszyny

Przeprowadzenia ataku odmowy usługi

„Zachęcania” do odwiedzania pewnych witryn

Zdobywania informacji o właścicielach zainfekowanych

maszyn

Wykradania pewnych potrzebnych informacji (np. kody do

oprogramowania)

Bezpośredniego zarabiania pieniędzy

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Botnet – jak zarobić za jego pomocą

Wykorzystane do tego celu są serwisy reklamowe w

których właścicielowi strony płaci się za kliknięcia w

reklamę

Właściciel Botnet’u zakłada stronę i umieszcza na niej

płatne ogłoszenie

Maszyny zombie „klikają” na reklamę

15 maj 2006, wykrycie Botnetu działającego w ten

sposób. Zidentyfikowanie 115 maszyn, z których każda

kliknęła około 15 razu przez ostatnią dobę

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Działanie maszyny Zombie

Uruchomienie programu

Zalogowanie się do serwera IRC operatora danego

Botnet’u

Oczekiwanie na polecenia wydawane przez operatora

danej sieci

Wykonywanie wcześniej zleconej pracy

Np. zbieranie danych o użytkowniku

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Działanie maszyny Zombie

Przykładowe komendy (zebrane przez German

Honeynet Project)

Wykonie ataku DDoS

Wykonanie skanowania w poszukiwaniu podatnych maszyn

Wykonanie uaktualnienia oprogramowanie/ściągnięcie

dodatkowych narzędzi

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Działanie robaka w systemie Windows 1/3

Dostarczenie i wykonanie kodu exploit’a

Najczęściej wiąże się z uruchomieniem powłoki

systemowej (program cmd.exe) i umożliwienie dostępu

do niej

Nasłuchiwanie na określonym porcie

Połączenie do odpowiedniej maszyny oczekującej połączenia

Wykonanie komend ściągających właściwy kod robaka

Uruchomienie właściwego kodu robaka

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Działanie robaka w systemie Windows 2/3

Sprawdzenie czy przypadkiem maszyna nie jest już

zainfekowana przez tego robaka (robak danej rodziny

instaluje w systemie odpowiednie wpisy w rejestrze,

tworzy nazwane zasoby np. semafor, muteks itp.)

Poinformowanie autora o nowej zainfekowanej

maszynie

Wpis w rejestrze uruchamiające program przy starcie

systemu operacyjnego

(także przy każdym uruchomienie)

Sprawdzenie czy nie ma nowszej wersji robaka,

ewentualnie ściągnięcie nowej wersji

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Działanie robaka w systemie Windows 3/3

Podłączenia się do serwera IRC i oczekiwania na

specjalne komendy, dodatkowe zadania

Przejście do procedury dalszego rozprzestrzeniania

Skanowanie sieci w poszukiwaniu podatnych maszyn

Przeszukiwanie dysków twardych w poszukiwaniu adresów i

rozsyłanie własnych kopii

Wykonanie dodatkowych funkcji

Ukrywanie własnej obecności w systemie

Zdobywanie informacji o użytkowniku

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Plan wykładu

Zagrożenia związane ze złośliwym kodem

Ewolucja złośliwego kodu … nowe zagrożenia

Co może stać się po infekcji …

Przeciwdziałanie zagrożeniom tego typu

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Co może stać się po infekcji …

Wszystko … fizyczny właściciel maszyny traci (może

stracić) kontrole nad nią

… trzeba uznać, że wszystkie poufne dane zostały

skompromitowane (loginy, hasła, dane przechowywane

itd. …)

Oprogramowanie maszyny powinno się całkowicie

przeinstalować

Opisywane w dalszej części możliwości zostały

wykryte w złapanych na wolności robakach,

wirusach itp. !!!

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Co może stać się po infekcji …

Masowa infekcja podatnych maszyn może doprowadzić

do całkowitego „zapchania” sieci spowodowanej ilością

generowanego ruchu

Robak Slammer w styczniu 2003 całkowicie sparaliżował

sieć w wielu krajach … poprzez wykorzystanie całego

dostępnego pasma na przenoszenie ruchu próbującego

infekować kolejne maszyny

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

Wykradanie poufnych informacji.

Jak na razie większość robaków wykrada „tyko” kody do

gier …

… przykładowo robak W32.Gaobot.BIA wykrada kody do

ponad 40 gier

Neverwinter Nights (Hordes of the Underdark) Neverwinter Nights (Shadows of Undrentide) Neverwinter Nights

Soldier of Fortune II - Double Helix Hidden & Dangerous 2 Chrome NOX Command and Conquer: Red Alert 2

Command and Conquer: Red Alert Command andConquer: Tiberian Sun Rainbow Six III RavenShield Nascar

Racing 2003 Nascar Racing2002 NHL 2003 NHL 2002 FIFA 2003 FIFA 2002 Shogun: Total War: Warlord

Edition Need For Speed: Underground Need For Speed Hot Pursuit 2 Medal of Honor: Allied Assault:Spearhead

Medal of Honor: Allied Assault: Breakthrough Medal of Honor: AlliedAssault Global Operations Command and

Conquer: Generals James Bond 007: Nightfire Command and Conquer: Generals (Zero Hour) Black and White

Battlefield Vietnam Battlefield1942 (Secret Weapons of WWII) Battlefield 1942 (Road To Rome) Battlefield 1942

Freedom Force IGI 2: Covert Strike Unreal Tournament 2004 Unreal Tournament 2003 Soldiers Of Anarchy

Legends of Might and Magic Industry Giant 2 Half-Life GunmanChronicles The Gladiators Counter-Strike (Retail)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

Próby ukrycia infekcji, oraz uniemożliwienie pozbycia się

robaka

Zabijanie procesów o nazwach związanych z

oprogramowaniem AV, zapór ogniowych itp. (robak

Gaobot.SY ma listę 594 nazw procesów, które są przez niego

wyłączane)

Przekierowanie w pliku hosts adresów związanych z

oprogramowaniem antywirusowym i bezpieczeństwa na adres

127.0.0.1 (loopback)

…

127.0.0.1 mcafee.com

127.0.0.1 www.mcafee.com

127.0.0.1 sophos.com

127.0.0.1 www.sophos.com

127.0.0.1 updates.symantec.com

127.0.0.1 update.symantec.com

127.0.0.1 customer.symantec.com

…

127.0.0.1 www.kaspersky.com

127.0.0.1 www.avp.com

127.0.0.1 kaspersky.com

127.0.0.1 www.f-secure.com

127.0.0.1 f-secure.com

127.0.0.1 viruslist.com

127.0.0.1 www.viruslist.com

…

127.0.0.1 www.grisoft.com

127.0.0.1 www.trendmicro.com

127.0.0.1 trendmicro.com

127.0.0.1 rads.mcafee.com

127.0.0.1 us.mcafee.com

127.0.0.1 www.nai.com

127.0.0.1 nai.com

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

Pojawianie się rodzin robaków służących do masowego

infekowania maszyn

Tego typu robaki są w stanie zainfekować maszynę na

wiele sposobów

„Gaobot.SY [Sym.Gaobot.SY] jest w stanie zainfekować maszynę

za pomocą 9 różnych podatności. Oprócz wykorzystywania luk w

oprogramowaniu robak ten próbuje do infekcji wykorzystać otwarte

porty(*) przez robaki rodzin MyDoom i Beagle oraz przegrać się do

udostępnionych zasobów ze słabymi hasłami (program posiada listę

około 250 słabych haseł)„ [Cabaj04]

(*) funkcjonalność backdoor’a

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

Żądanie okupu od użytkownika

Program po instalacji szyfruje dane na dysku i informuje,

że po zapłacie 300$ zostanie przysłany pocztą klucz

umożliwiający odszyfrowanie danych

Zidentyfikowane programy postępujące w ten sposób

Cryzip

PGPcoder

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

Programy logujące naciskane klawisze

Zebrane dane wysyłane do serwera nadzorcy

[…]

PRIVMSG #klawiatura :[ 9mBank - microsoft internet

explorer ]

PRIVMSG #klawiatura :bartek

PRIVMSG #klawiatura :Z34f23Gf4

[…]

PRIVMSG #klawiatura :[ 9Profil - Wirtualna Polska -

microsoft internet explorer ]

PRIVMSG #klawiatura :bartek

PRIVMSG #klawiatura :9i3m5n32N6@

Źródło [Kwit06]

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Możliwości dzisiejszego malware’u

„Malware extras”

„

Zabezpieczona zawartość okazała się być zestawem narzędzi, w

które przejęty komputer (bot) mógł zostać wyposażony.

Znaleźliśmy wśród nich serwer FTP (ioFTPD), program

uruchamiający serwer IRC (bircd.exe), prosty skaner portów oraz

aplikacje, która „wyciągała” hasła z magazynu chronionego w

Windows (np. hasła w Outlook Express czy w Internet Explorer).

Jednak największe wrażenie zrobił program, który otwierał port na

przejętej maszynie. Co w tym nadzwyczajnego? Być może to, że

po nawiązaniu połączenia z tym portem, mogliśmy oglądać

aktualny obraz z podłączonej do zdalnego komputera kamery

internetowej.” [Kwit05]

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Plan wykładu

Zagrożenia związane ze złośliwym kodem

Ewolucja złośliwego kodu … nowe zagrożenia

Co może stać się po infekcji …

Przeciwdziałanie zagrożeniom tego typu

Oprogramowanie antywirusowe (AV)

Zapory ogniowe

Systemy wykrywania włamań (IDS)

Edukacja użytkowników …

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Czy to dotyczy Ciebie …

14 grudnia 2006 w godzinach wieczornych (23:45- 0:45)

uruchomiłem low-interaction Honeypot’a – o nazwie

Nepenthes

Podczas tej godziny

Zostało „złapanych” 126 znanych exploitów i podjęto próbę

ściągnięcia plików które miały potem zostać uruchomione.

Udało się ściągnąć „podejrzane” pliki z 102 zdalnych maszyn

Ściągnięto 6 podejrzanych plików

Cała komunikacja zajęła ponad 11 Mb danych

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

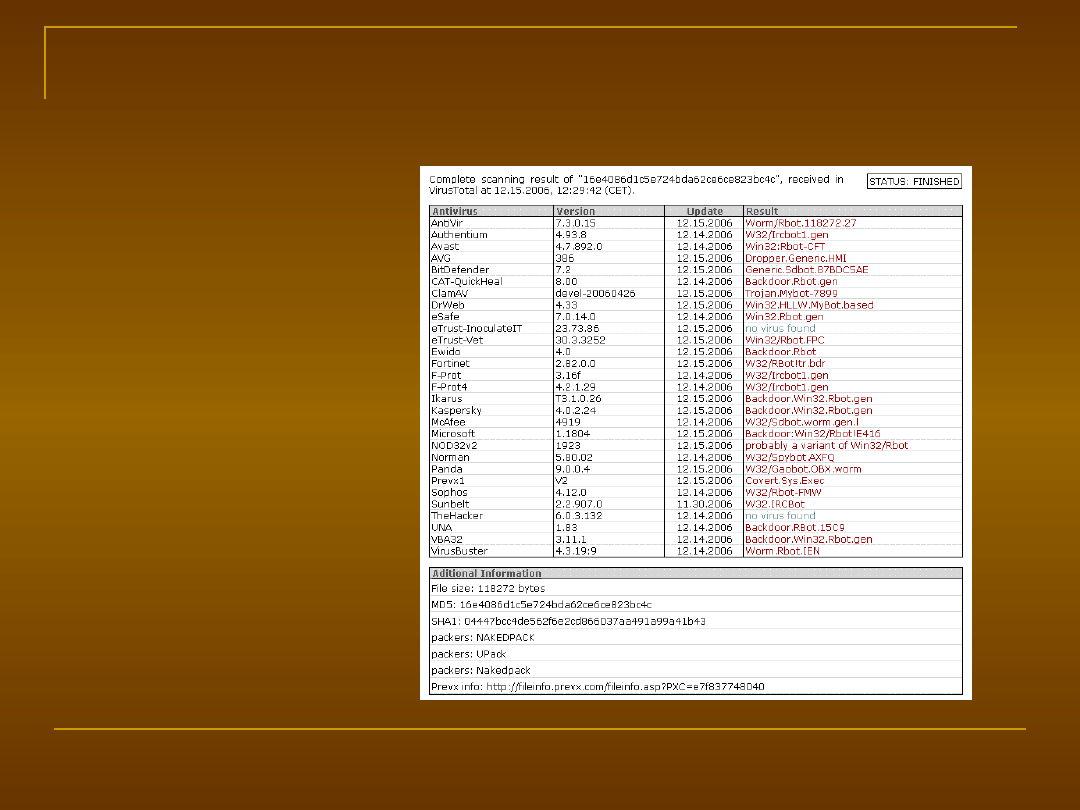

Czy to dotyczy Ciebie …

Podejrzane pliki sprawdziłem na stronie

www.virustotal.com.

Zgodnie z nazwami skanera Kaspersky były to:

Backdoor.Win32.Rbot.gen

Backdoor.Win32.Rbot.bjp

Packed.Win32.CryptExe (Norman Gaobot)

Backdoor.Win32.Rbot.bjp

Backdoor.Win32.EggDrop.v

Backdoor.Win32.Rbot.gen

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

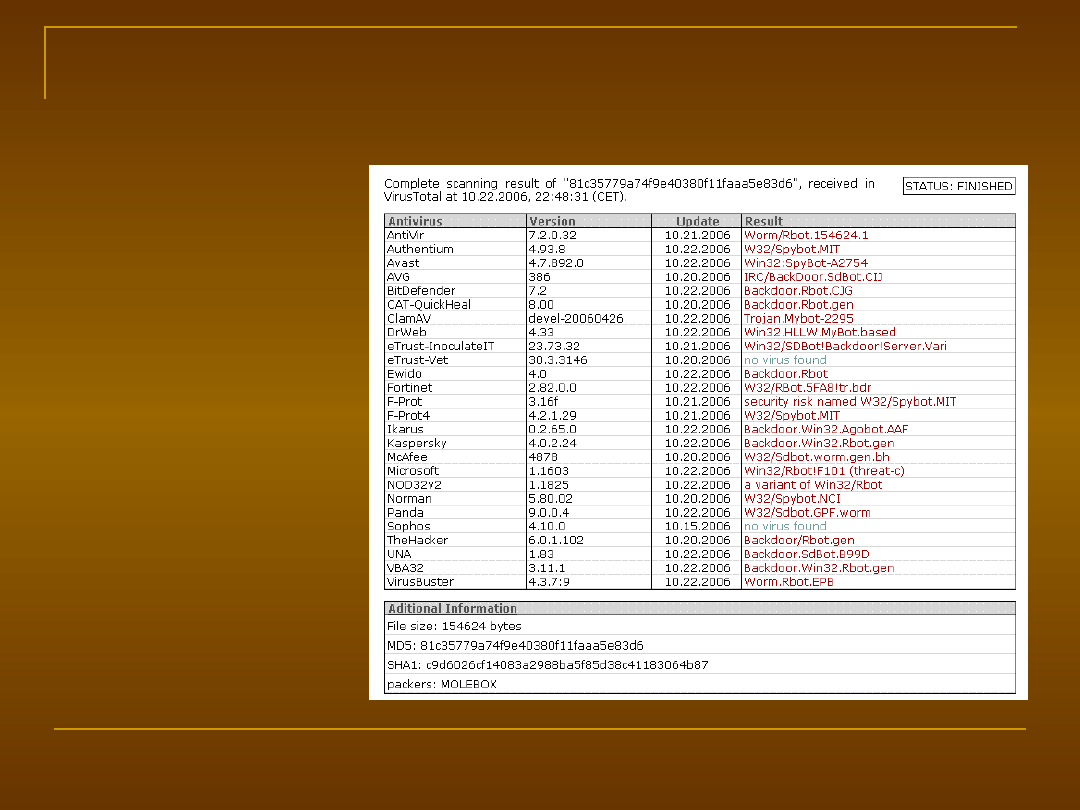

Czy to dotyczy Ciebie …

O ile taki wynik

skanowania nie

budzi wątpliwości

…

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

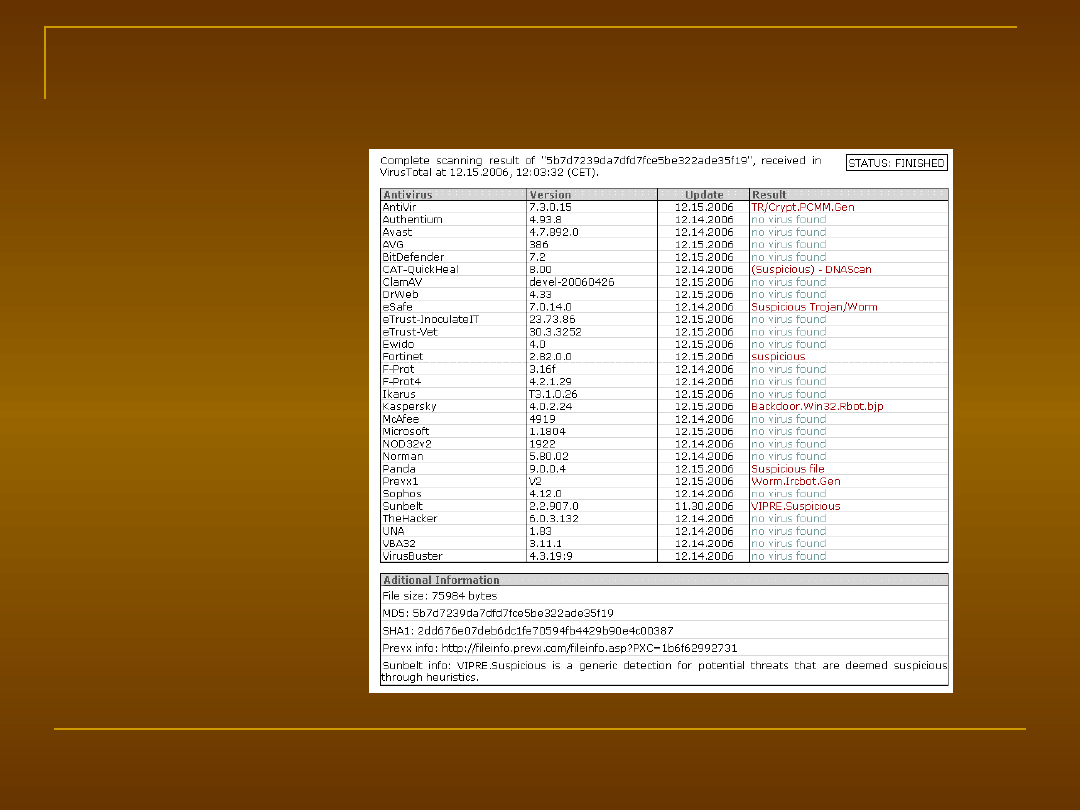

Czy to dotyczy Ciebie …

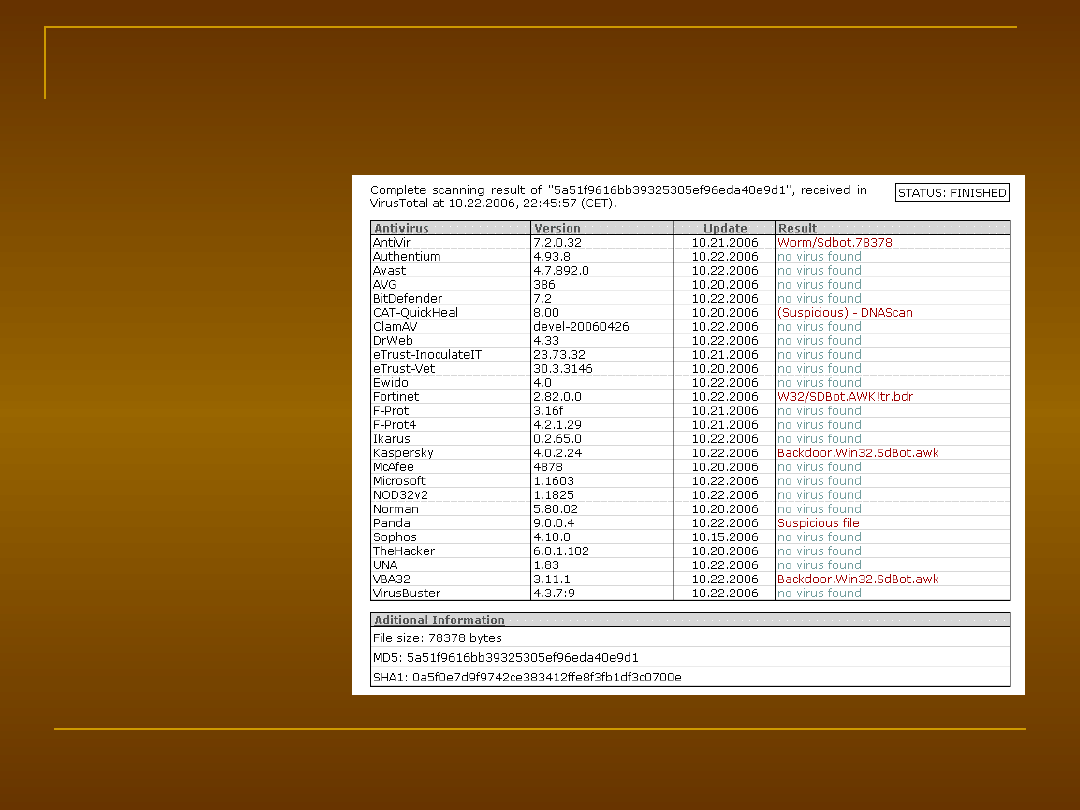

Taki już jest

mało

pocieszający …

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Czy to dotyczy Ciebie …

Porównanie (22 październik 2006 ) w godzinach

wieczornych uruchomiłem na około godzinę low-

interaction Honeypot’a – o nazwie Nepenthes

Podczas tej godziny

Zostało „złapanych” 273 znanych exploitów i podjęto próbę

ściągnięcia plików które miały potem zostać uruchomione.

Udało się ściągnąć „podejrzane” pliki z 136 zdalnych maszyn

Ściągnięto 6 podejrzanych plików

Cała komunikacja zajęła ponad 16 Mb danych

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Czy to dotyczy Ciebie …

Podejrzane pliki sprawdziłem na stronie

www.virustotal.com.

Zgodnie z nazwami skanera Kaspersky były to:

Backdoor.Win32.Rbot.gen

Backdoor.Win32.SdBot.awk

Backdoor.Win32.Rbot.gen

Backdoor.Win32.SdBot.ayk

Backdoor.Win32.Rbot.gen

Backdoor.Win32.SdBot.awk

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Czy to dotyczy Ciebie …

O ile taki wynik

skanowania nie

budzi wątpliwości

…

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Czy to dotyczy Ciebie …

Taki już jest

mało

pocieszający …

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

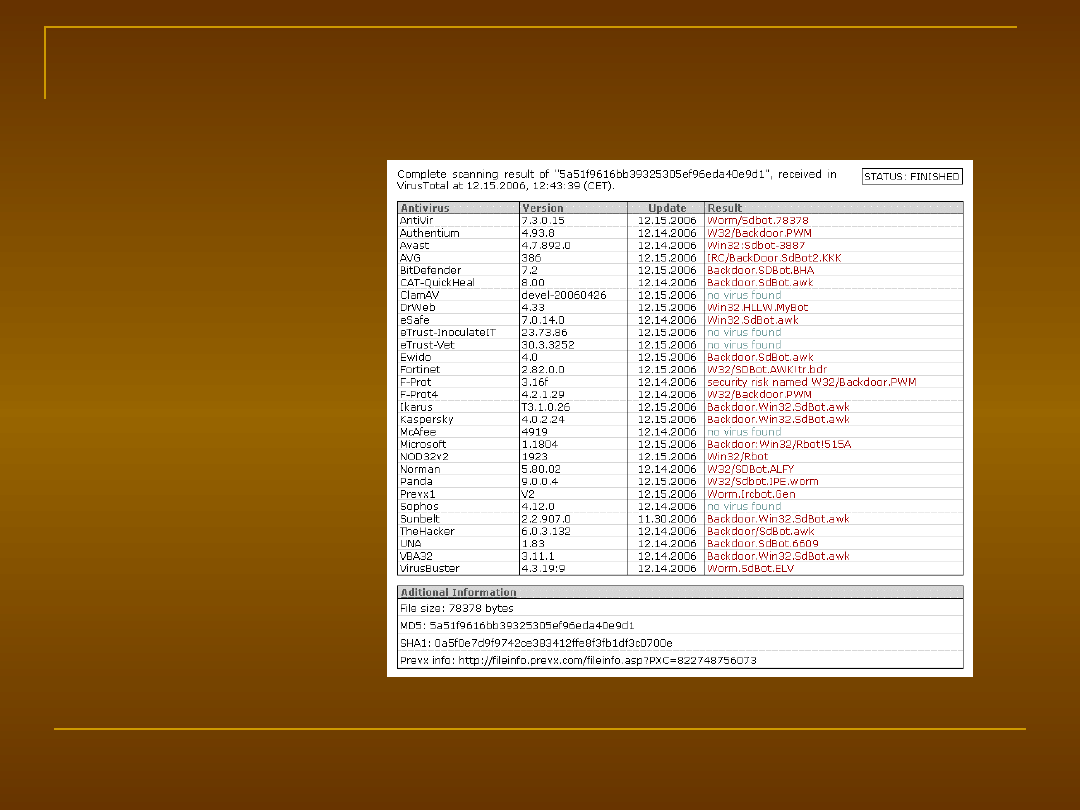

Czy to dotyczy Ciebie …

Ten sam plik

po

8 tygodniach …

Dużo lepiej …

ale nadal są

skanery które

nie znajdują w

pliku niczego

podejrzanego

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Oprogramowanie AV

Sposób wykrywania

sygnatury

zastosowanie metod heurystycznych

Przez pewien okres robaki i mobilny kod nie był

traktowany jako zagrożenie typu wirusowego

Gdzie dzisiaj działa oprogramowanie antywirusowe

komputery użytkowników

serwery pocztowe

serwery proxy (sprawdzające zawartość oglądanych stron,

ściąganego oprogramowania)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Zapory ogniowe

Zapora ogniowa (firewall) – urządzanie lub

oprogramowanie służące do odfiltrowywania

niepożądanego ruchu

Część dzisiejszych zapór ogniowych ma możliwość

analizy danych nie tylko w warstwie 3 i 4 ale także w 7

Współczesne zapory ogniowe

Chroniące całe podsieci (np. na styku Internet siec lokalna)

Zapory osobiste (personal firewall) instalowana na maszynach

użytkowników

Instalowane w serwerach proxy

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Zapory ogniowe

Blokowanie niepotrzebnego ruchu

Wchodzącego

Wychodzącego (

Ingress)

Co nam nie jest koniecznie potrzebne najlepiej odsiac

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Systemy wykrywania włamań

Systemy wykrywania włamań (Intrusion Detection

Systems, IDS)

Oprogramowanie monitorujące zachowania maszyn i/lub

ruch sieciowy w celu wykrywania potencjalnych ataków

Systemy IDS dzielimy na dwie grupu

Sieciowe – analizują ruch z fragmentu sieci

Hostowe – analizują dane udostępnione przez system

operacyjny

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Edukacja użytkownika

Po pierwsze zdrowy rozsądek

Czego nie należy robić

nie uruchamiać zawartości przesłanej w poczcie

elektronicznej (w szczególności od nieznanych osób, lub

znanych ale z „podejrzaną” zawartością)

Nie wchodzić na strony, których adresy dostaliśmy od

nieznajomych pocztą, programami typu IM itp.

(paranoicznie od znajomych, a nie spodziewaliśmy się)

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Edukacja użytkownika

Co należy robić

cyklicznie uaktualniać oprogramowanie

zaopatrzyć się w oprogramowani AV (i cyklicznie ściągać

bazę sygnatur)

zaopatrzyć się w oprogramowanie klasy osobista zapora

ogniowa (czasami system HIDS)

Najważniejsze … zachować zdrowy rozsądek

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Podejście „Defense in depth”

Z powodu skomplikowania dzisiejszych zagrożeń nie ma

jednego rozwiązania, które zapewni 100%

bezpieczeństwo

Nie ma 100% sposoby zabezpieczenia. Coraz częściej

mówi się nawet o zarządzaniu ryzykiem.

Podejście „Defense in depth” - używanie różnych metod

oraz kilku warstw ochrony Np.

Zapora na styku

System AV dla poczty

Osobiste zapory ogniowe i skanery AV

System(y) IDS

Krzysztof Cabaj

Wirusy, robaki, konie trojańskie – nowe zagrożenia.

OINS Lato 2007

Literatura

Ed Skoudis, with Lenny Zeltser, “Malware Fighting malicious code”,

Prentice Hall 2004, ISBN 0-13-101405-6

[Cabaj04] „Zagrożenia ze strony robaków Internetowych - próby

wykrywania i przeciwdziałania.”

ICS Research Report 17/2004,

Warsaw, December, 2004.

[Kwi05] Bartosz Kwitkowski „Analiza malware’u – źródło informacji

dla IRT”, Secure 2005

Strony producentów oprogramowania AV

www.symantec.com/avcenter

Wyszukiwarka

Podobne podstrony:

Konie trojanskie, Studia, Informatyka, Informatyka, Informatyka

konie trojanskie

wirusy i zagrozenia

Robaki płaskie

nowe wirusy www prezentacje org

Robaki płaskie

4 Robaki płaskie pok i krwion

konie wyklady

pytanka połoza, Studia, IV ROK, Konie, IV KONIE, dla Wojtka, ZOONOZY

Koń arabski czystej krwi, konie

qnie, Studia, IV ROK, Konie, IV KONIE, Eq ogólnie

tabelki konie"

9 przeciwwirusowe,pierwotniaki, robaki

Koń Trojański (Turcja)

Interna konie krew

Konie dla bystrzakow

więcej podobnych podstron