Usługi w sieciach informatycznych

Moduł 7

Rozdział I - Internet

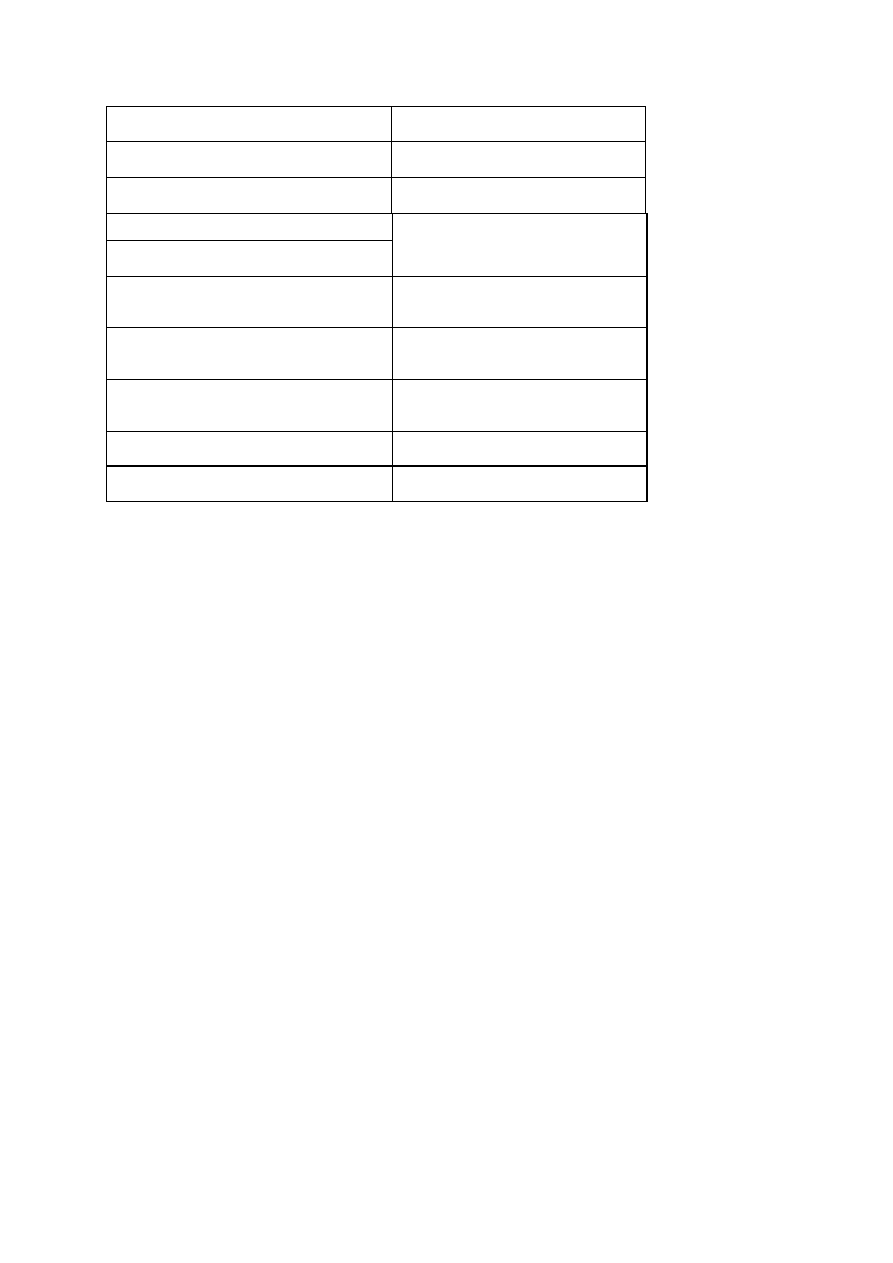

1. Podstawowe wiadomości o sieciach komputerowych i Internecie

Różnice między WWW a URL

Poznanie pojęć typu TCP/IP,

domena, hipertekst, http, ISP, FTP

Cookie

Wygląd i struktura adresu WWW Przeglądarki, wyszukiwarki

1.1. Sieci

Budowa: zespół urządzeń transmisyjnych (karta sieciowa, koncentrator), medium

transmisyjne (kabel, światłowód, podczerwień czy fale radiowe.), software (oprogramowanie

umożliwiające przesyłanie danych pomiędzy stacjami roboczymi).

Internet: Połączenie ze sobą małych sieci lokalnych LAN (ang. Local Area Network), które są

łączone w miejskie sieci MAN (ang. Metropolitan Area Network), a te z kolei są łączone w

ogromne sieci WAN (ang. Wide Area Network} obejmujące swoim zasięgiem tysiące kompu-

terów. Taka budowa Internetu pozwala na nieograniczony rozwój. Struktura Internetu jest

hierarchiczna. W tej samej sieci przesyłanie informacji następuje bezpośrednio między

komputerami, natomiast przesyłanie informacji pomiędzy sieciami wymaga już znajomości

drogi połączeń. Tym zajmują się specjalne urządzenia zwane routerami.

Dostawca usług internetowych (ISP - ang. Internet Servi-ce Provider lub provider), zwykle

odpłatnie zapewnia nam dostęp do Internetu, konfigurację sprzętu i oprogramowania,

bezpieczne łączenie z się z siecią oraz ochronę naszego konta pocztowego. Z providerem

ustalamy także przepustowość, czyli wydajność naszego łącza.

1.2. Dostęp do informacji WWW

Strony WWW są plikami tekstowymi (hipertekstowymi), przygotowywanymi w języku

HTML (ang. Hypertext Markup Language).

Hipertekst - niektóre słowa lub wyrażenia są wyróżnione, są to odsyłacze hipertekstowe

(ang. links), po wskazaniu kursorem i kliknięciu powodują przejście do innego dokumentu,

będącego rozwinięciem danego łącznika. System powiązanych ze sobą dokumentów tekstowych

posługuje się specjalnym protokołem http (ang. Hypertext Transfer Protocol), aby serwery oraz

programy mogły komunikować się ze sobą i otwierać wskazane pliki.

System rozproszony - hiperłącza tworzą obecnie strukturę interaktywnej nawigacji, z którą

możemy spotkać się nie tylko w Internecie, ale także w publikacjach elektronicznych

dostarczanych na płytach CD-ROM (encyklopedie, słowniki itp.)

Podstawą do stworzenia Internetu w obecnym jego kształcie były dwie sprawy: połączenie

komputerów w sieć oraz stworzenie struktury interaktywnej nawigacji WWW.

1.3. FTP -

ang. File Transfer Protokół , protokół

transmisji plików

Internet daje możliwość pobierania plików bezpośrednio z serwera za pomocą protokołu

FTP. Usługa ta umożliwia nam przesyłanie plików z i na serwer poprzez sieć. Przykładowo

interesuje nas jakiś program, który chcemy pobrać z Internetu na swój komputer. Łączymy się z

serwerem FTP wybranej witryny np.:

ftp://ftp.tpnet.pl/

- katalog FTP /d1/apache/httpd/ w

ftp.tpnet.pl

– Windows Internet, kopiujemy na swój dysk wybrane pliki. Możemy także

przenieść pliki z naszego komputera na dany serwer (np.: własną stronę internetową.

Przesyłanie plików za pomocą usługi FTP jest o wiele bardziej efektywne (większa

prędkość transmisji), niż przesyłanie plików z witryn WWW.

Przy pomocy FTP dane przesyłane są w dwóch trybach: zwykłym i anonimowym. W

zwykłym trybie korzystamy z zasobów konta chronionego. Aby użyć tego trybu należy mieć

odpowiednie uprawnienia - takie jak własne konto i hasło. Tryb anonimowy służy do

korzystania z informacji na serwerach ogólnodostępnych. Popularnym serwisem do

wyszukiwania danych jest FTPSearch (http://FTPsearch.ntnu.com/), a z polskich

wyszukiwarek na przykład PLIKoskop (http://plikoskop.internauci.pl/). Po wpisaniu nazwy

2

pliku otrzymujemy listę adresów zawierających dany plik. Gdy nie znamy konkretnej nazwy

pliku, a jedynie jego nazwę opisową możemy skorzystać z serwisu pod adresem

http://www.shareware.com/. Serwis ten przeszukuje duże archiwa zawierające opisy

programów i wyszukuje w nich fragment opisu zawierającego opis poszukiwanego pliku.

Zamiast przeglądarki internetowej można także używać innych programów do transferu

plików, które nazywamy klientami FTP.

1.4. Adres komputera w sieci

Każdy komputer w sieci ma swój niepowtarzalny numer IP (ang. host). Skąda się z czterech

liczb od 0 do 255 oddzielonych kropkami. W celu uproszczenia tej procedury wprowadzono

słowne adresy domenowe (ang. Internet Domain Names), które zostają odczytane przez serwery

jako numery.

Aby wysłać jakąś informację z jednego miejsca na świecie do innego, komputery posługują

się specjalnymi protokołami, które nazywają się TCP/IP (ang. Transmission Control

Protocol/Internet Protoco/). Są to protokoły komunikacji między dowolną kombinacją urządzeń

w sieci.

1.5. Domena internatowa

Użytkownicy Internatu szukają danych zasobów za pomocą specjalnych nazw. Te

niepowtarzalne nazwy identyfikujące usługi internetowe (strony WWW, konta e-mail, serwery

FTP) nazywamy domenami. Dzięki nim użytkownik może odnaleźć i zidentyfikować daną

witrynę, czy adres mailowy. Adres domenowy ma odzwierciedlenie w podziale geograficznym

czy branżowym:

• domeny krajowe z sufiksem (końcówką): pl (Polska), eu (Unia Europejska), de (Niemcy)

• domeny funkcjonalne: com (komercyjne), org (organizacje), net (sieci), edu (edukacyjne),

info (informacyjne), gov (rządowe)

• domeny regionalne: katowice.pl, wroclaw.pl

Na świecie istnieje kilkadziesiąt milionów domen internetowych i niestety sama końcówka

domeny niewiele powie nam o tym, kto się za nią kryje. Jak zatem poprawnie czytać adres

internetowy i co on oznacza?

• Jeśli mamy adres: www.jakas-firma.com to znaczy, że mamy do czynienia z podmiotem,

który zarejestrował swoją stronę pod tym adresem. Nie wiemy z jakiego kraju pochodzi

firma ani jaką prowadzi działalność. Nie wiemy też, czy jest to firma, czy osoba fizyczna.

• Adres www.jakas-nazwa.pl oznacza osobę lub firmę działającą (chociaż niekoniecznie) w

Polsce.

• Adres www.jakas-nazwa.com.pl oznacza region Polskę (też nie zawsze) i prawdopodobnie

będzie to firma, gdyż osoby fizyczne zazwyczaj nie rejestrują adresów w com.pl.

• Adres www.jakas-nazwa.katowice.pl oznacza osobę lub firmę działającą w Katowicach.

Jak sprawdzić, co tak naprawdę kryje się pod wskazanym adresem internetowym na

podstawie powyższych domen?

• Wchodzimy na stronę i po zamieszczonych na niej informacjach możemy zazwyczaj

domyśleć się, czyja jest dana domena. Należy jednak pamiętać, że na stronach WWW

można umieszczać dowolne informacje, dlatego też nie zawsze jest to wiarygodne źródło

informacji.

• Korzystamy z bezpłatnego serwisu WhoIs. Serwis ten dla domeny PL udostępnia NASK

(Naukowa Akademicka Sieć Komputerowa), który administruje domeną krajową PL

(adres serwisu: www.dns.pl). Tam wpisując adres WWW możemy bezpłatnie sprawdzić,

jaka firma zarejestrowała domenę. Przykładowo, jeśli chcemy sprawdzić, kto kryje się pod

adresem www.ecdl.com.pl wpisujemy ecdl.com.pl i otrzymamy w odpowiedzi informacje

o właścicielu domeny, jego adresie, dacie rejestracji domeny itp.

1.6. Adres URL

Ż

eby zlokalizować konkretny dokument w sieci stron WWW posługujemy się adresem

URL (ang. Uniform Resource Locator), czyli uniwersalną „ścieżką dostępu" do pliku.

Popularnie nazywany jest adresem internetowym lub adresem sieci Web. Adres wskazuje nie

tylko katalog i nazwę dokumentu, ale także jego rodzaj oraz adres komputera w Internecie, na

którym się on znajduje.

3

Usługa WWW pozwala nam przeglądać zasoby Internetu za pomocą programów zwanych

przeglądarkami (ang. browser), w których jest miejsce na wpisanie adresu URL. Podczas

przeglądania strony sieci Web jej adres jest wyświetlany na pasku adresów.

Typowy adres URL dla dokumentów WWW składa się z czterech części:

1. Nazwy protokołu (protokół jest to zbiór zasad i standardów umożliwiających wymianę

informacji między komputerami), np. http:, manto:, FTP: news

:

.

2. Lokalizacji witryny, np. www oznacza, że witryna znajduje się w sieci Web, 3. nazwy

organizacji utrzymującej witrynę,

4. Sufiksu określającego rodzaj organizacji (np. sufiks .com jest częścią adresów organizacji

komercyjnych).

Na przykład adres http://www.ecdl.com.pl zawiera następujące informacje:

http: - część

początkowa adresu (prefiks) URL identyfikuje, o jaki rodzaj dokumentu chodzi, a więc w tym

wypadku będzie to dokument hipertekstowy. Ta część jest nadpisywana przez wszystkie

przeglądarki, a więc nie musimy jej wpisywać. www - witryna znajduje się w sieci World Wide

Web.

ecdl - nazwa organizacji, serwera.

com.pl - końcówki określające rodzaj oraz miejsce

organizacji.

1.7. Przeglądarki stron internatowych

Przeglądarka do stron WWW (ang. browser albo vie-wer). Najczęściej wykorzystuje się

przeglądarkę Windows Internet Explorer (ok. 70% na świecie) nazywaną też IE lub MSIE

(stały komponent systemu Windows). Inne przeglądarki: Netscape Nawigator, Mozilla

Firefox, Opera, Safari, Konqueror.

Każda przeglądarka ma pasek menu, pasek adresów, pasek wyszukiwarki oraz wiele

podobnych elementów i pomimo pojawiania się stale nowych wersji, w każdej przeglądarce są

pewne stałe elementy (pasek narzędzi):

• nawigacja stron internetowych „wstecz", „dalej" i niedawno używane strony (strzałki w lewo i

prawo w pasku narzędzi),

• zatrzymanie ładowania strony (X),

• historia odwiedzanych stron internetowych w ciągu ostatnich dni i tygodni (historia),

• odświeżanie strony, czyli powtórne jej pobieranie,

• zapisywanie w jednym miejscu adresów najchętniej i najczęściej odwiedzanych stron –

ulubione,

• ustawianie strony startowej, która zawsze pojawia się jako pierwsza po uruchomieniu

programu (przycisk z ikoną domu).

Cookies (ciasteczka) – krótkie informacje tekstowe wysyłane przez serwery WWW i

zapisywane na twardym dysku komputera użytkownika Internetu.

Do czego służą? Odczytywane są tylko przez ten serwer, który nam je przesłał. Jesteśmy

zatem automatycznie rozpoznawani przez tak działający mechanizm, co ma swoje dobre i złe

strony. Portale i sklepy internetowe gromadzą w ten sposób informacje na temat naszych

zainteresowań, śledzą naszą aktywność w Internecie. Ciasteczka stosowane są także w

przypadku ankiet, liczników czy stron wymagających logowania. Umożliwia to tworzenie

spersonalizowanych serwisów WWW, obsługi logowania, „koszyków zakupowych" w

internetowych sklepach itp. Bez nich nie można skorzystać z wielu serwisów. Konstruktorzy

niektórych stron WWW wykorzystują cookies do gromadzenia danych o użytkowniku bez jego

wiedzy. W przeglądarkach istnieją narzędzia do zarządzania plikami cookies od akceptowania

każdego pliku, aż do całkowitego zablokowania wszystkich plików tego typu. W większości

przeglądarek włączanie, blokowanie lub usuwanie odbywa się z poziomu menu: Narzędzia →

Usuń historię przeglądania lub Narzędzia → Opcje internetowe

1.8. Wyszukiwarki, Katalogi, Portale

Wyszukiwarki internetowe (ang. search engine) to narzędzia, które za pomocą

wbudowanych mechanizmów efektywnie wyszukiwać potrzebne informacje. Określenie

wyszukiwarka stosujemy zarówno do stron internetowych serwisów wyszukujących, jak i do

oprogramowania przeznaczonego do indeksowania i wyszukiwania informacji w sieciach

komputerowych. Wyszukiwarki automatycznie tworzą swoje zasoby dzięki działaniu robotów

zwanych crawler lub spiker, dlatego nazywane są też szperaczami sieciowymi. Są

samoaktualizującymi się bazami danych. Przykładami takich wyszuki-warek są Google, czy

4

polski Szukacz. Obecnie najnowszymi urządzeniami do wyszukiwania informacji w Internecie

stają się multiwyszukiwarki, które posługują się zasobami kilku wyszukiwarek i katalogów

(np. Serach.com).

Szukając informacji możemy korzystać z katalogów internetowych, które różnią się tod

wyszukiwarek tym, że są systemem klasyfikowania stron przeznaczonym do dokumentowania

adresów internetowych i są tworzone w oparciu o informacje dostarczane przez internautów.

Katalogi same się nie uaktualniają, są zarządzane przez zespoły redakcyjne, które decydują o

umieszczeniu określonej informacji w określonej kategorii tematycznej. Zanim dana strona

zostanie dodana do katalogu, jakaś osoba sprawdza ją i zależnie od przyjętych kryteriów dodaje

lub nie. Z tego powodu wyszukiwarki dysponują znacznie większymi zasobami niż katalogi.

Zbiory katalogów są bardziej uporządkowane. Przykłady popularnych katalogów to Hoga.pl,

Yahoo!, Gery.pl.

Portale sieciowe to witryny, które oferują dostęp do serwisów informacyjnych oraz

umożliwiają łatwy i szybki dostęp do innych zasobów sieciowych. Oferują także podstawowy

zestaw usług sieciowych, takich jak poczta elektroniczna, katalogi sieciowe, wyszukiwarki,

zakupy internetowe, grupy dyskusyjne, pogawędki (tzw. czaty), dostęp do informacji

giełdowych, prognozy pogody, programu telewizyjnego, itp. Najbardziej znane i popularne

portale w Polsce to Onet, Interia, Wirtualna Polska czy Tlen.

2. Bezpieczeństwo w sieci Web

Bezpieczne strony, logowanie

użytkownika.

Certyfikat elektroniczny,

Szyfrowanie,

Firewall

2.1. Bezpieczne strony WWW

Wirusy, robaki, trojany są to złośliwe programy, które ktoś napisał albo dla zabawy, albo w

celu zdobycia naszych danych.

• Wirusy potrzebują programu lub dokumentu, aby doprowadzić do infekcji naszego

komputera.

• Robaki wyszukują luki w zabezpieczeniach komputerów podłączonych do sieci, albo

rozprzestrzeniają się za pomocą poczty elektronicznej i zazwyczaj wykorzystują programy

pocztowe Microsoft Outlook lub Outlook Express.

• Konie trojańskie, potocznie nazywane trojanami, różnią się tym od robaków i wirusów,

ż

e nie potrafią same się rozprzestrzeniać tylko udają inne programy wykorzystując

nieostrożność użytkowników.

Pobieranie ze stron WWW plików i programów jest najbardziej niebezpiecznym zabiegiem.

Musimy więc być pewni, że są to bezpieczne, znane witryny i pliki tam umieszczane są

sprawdzane przez administratora.

Zabezpieczenie strony WWW bardzo często polega na zastosowaniu logowania na stronie,

które jest powszechnie stosowanym mechanizmem autoryzacji użytkownika odwiedzającego

stronę WWW. Aby załogować się musimy wcześniej przejść przez proces rejestracyjny, w

którym należy podać dane określone przez właściciela serwisu. Od strony technicznej,

logowanie jest oparte najczęściej o mechanizmy sesji z użyciem ciasteczek (ang. cookies).

Celem logowania jest przede wszystkim:

• Autoryzacja użytkownika, czyli możliwości jego identyfikacji.

• Personalizacja ustawień: osoba zalogowana może mieć wpływ na elementy wyświetlane

na stronie, wysyłane do niej komunikaty, skróty klawiszowe itp.

• Umożliwienie dostępu do pewnych elementów serwisu tylko zalogowanym

użytkownikom (zazwyczaj na płatnych stronach).

• Dostęp do stron ekskluzywnych: mają tylko zalogowani użytkownicy, jednak by móc się

załogować potrzebna jest akceptacja administratora strony lub wyznaczonej grupy osób.

• Wiarygodność: czasami, aby aktywować założone konto i móc się na nie załogować,

potrzebne są dane przesyłane na podaną przez użytkownika skrzynkę pocztową lub na

jego adres domowy. Dzięki temu możemy mieć większą pewność, iż osoby

5

zarejestrowane i zalogowane w systemie posługują się adresami e-mail, do których mają

dostęp, czy też mieszkają w miejscu zamieszkania, które podali podczas rejestracji.

Poufne dane osobowe przesyłane przez Internet są chronione poprzez szyfrowanie, na

przykład za pomocą protokołu SSL (ang. Secure Socket Layer) w wersji 3.0 (najwyższa

dostępna wersja tego protokołu), wykorzystującym klucz o długości 128 bitów. SSL jest

ogólnoświatowym, powszechnie stosowanym standardem transmisji danych pomiędzy kompu-

terami w Internecie zapewniającym bezpieczne przesyłanie danych.

Jak sprawdzić czy włączona jest obsługa szyfrowania SSL 3.0?

• Internet Explorer: menu Narzędzia → Opcje internetowe → Zaawansowane →

zaznaczone → Użyj SSL 3.0

• Firefox:

m

enu Narzędzia → Opcje (lub Preferencje zależnie od wersji) →

Zaawansowane > Bezpieczeństwo > zaznaczone „Włącz obsługę SSL 3.0"

• Opera:

menu Narzędzia → Preferencje → Zaawansowane → Zabezpieczenia →

Protokoły zabezpieczające → Włącz SSL 3.0

W przeglądarkach połączenia z zabezpieczoną witryną sygnalizowane są na stronie ikoną z

symbolem zamkniętej kłódki, której kliknięcie otwiera okno z bardziej szczegółowymi

informacjami. Bezpieczne połączenie potwierdzane jest również prefiksem https w pasku

adresu witryny pkointeligo: https://www.inteligo.pl

Alert e

Po otwarciu takiej strony sprawdzamy jeszcze, czy połączyliśmy się z właściwą witryną

internetową. Do potwierdzenia tożsamości serwera WWW służy certyfikat, który należy

sprawdzać, aby mieć pewność, że połączyliśmy się na przykład ze swoim bankiem, a nie

udającą go witryną.

Certyfikat bezpieczeństwa potwierdza poprawność szyfrowanego połączenia. Do danych

certyfikatu można dotrzeć klikając dwukrotnie na ikonę połączenia szyfrowanego (kłódka). Jeśli

zauważymy niezgodność z identyfikacją adresu, natychmiast należy opuścić stronę.

2.2. Płatności on-line

Zakupy przez Internet. Wybrana firma będzie od nas wymagała podania przez Internet danych

naszej karty. A zatem dokonując transakcji kartą płatniczą w Internecie, musimy wykazać się

ostrożnością. Oto kilka podstawowych reguł bezpieczeństwa:

• Korzystamy ze sprawdzonych i pewnych komputerów – skanujmy je programami

antywirusowymi, stosujmy zaporę ogniową ze względu na możliwość zainstalowania np.

programu do zapamiętywania haseł. Uruchamiamy programy, które dostajemy pocztą

elektroniczną od nieznanych osób i w ten sposób instalujemy sobie programy szpiegujące

(ang. keyloger'y).

• Uaktualniamy swoje przeglądarki. Nowsze wersje są bezpieczniejsze. Warto ściągać i

instalować nakładki (ang. patche), które eliminują wiele poważnych „dziur" w

oprogramowaniu. Dotyczy to w szczególności Internet Explorera.

• Robimy zakupy w dużych, znanych i renomowanych sklepach internetowych, a w przypadku

mniejszych serwisów sprawdzamy ich wiarygodność.

• Przed dokonaniem transakcji upewniamy się, czy rzeczywiście jesteśmy na oryginalnej stronie

sprawdzając dokładnie certyfikat.

• Upewniamy się, że transmisja danych odbywa się w bezpiecznym połączeniu (protokół SSL).

• Po zakończeniu czynności związanych z obsługą konta koniecznie wylogowujemy się.

• Jeśli mamy jakiekolwiek wątpliwości lub gdy pojawi się komunikat o wygaśnięciu certyfikatu

albo braku możliwości jego weryfikacji, rezygnujemy z połączenia.

2.3. Zapora ogniowa

Ang. firewall pełni podstawową funkcję w zakresie ochrony przed dostępem z zewnątrz, na

przykład z sieci publicznych, w tym z Internetu. Firewall to system oprogramowania i sprzętu,

najczęściej wydzielony komputer między sieciami LAN i WAN lub LAN i Internet. Wyposażony w

system operacyjny (np. Linux) z odpowiednim oprogramowaniem. Do jego podstawowych zadań

należy monitorowanie wszystkich wchodzących i wychodzących informacji i odmawianie żądań

dostępu informacji uznanych za niebezpieczne (niezgodnych z regułami wewnętrznej polityki

bezpieczeństwa firmy).

Na firewall składać się może wiele różnorodnych technik obronnych, z których najprostsze

obejmują:

6

• sprawdzanie źródeł pochodzenia pakietów danych i akceptowanie jedynie tych z określonych

domen, adresów IP bądź portów,

• identyfikację użytkownika, na przykład przy pomocy haseł lub cyfrowych certyfikatów,

• zabezpieczanie programów obsługujących niektóre protokoły (np. FTP lub Telnet),

• całkowite wyłączenie wybranych usług.

Obecnie większość przedsiębiorstw stosuje zapory ogniowe, które monitorują stan połączeń

sieciowych. Dla każdego z połączeń administratorzy tworzą listy dozwolonych pakietów danych.

Zapora ogniowa przepuszcza tylko te pakiety, które odpowiadają znanym połączeniom i odrzuca całą

pozostałą komunikację.

Ochrona naszego komputera jeszcze przed połączeniem z siecią należy do najważniejszych

czynności. Powszechnie stosowane są firewalle programowe. Ich skuteczność w blokowaniu

nieautoryzowanego dostępu do domowego komputera jest wystarczająca. W systemie operacyjnym

także jest domyślnie ustawiona zapora. Windows XP z zainstalowanym Service Packiem 2 cechuje

zwiększona liczba zabezpieczeń, nie oferowana we wcześniejszych wersjach tego systemu

operacyjnego.

Aby w Windowsie XP skonfigurować klikamy: Start → Panel sterowania → Centrum

zabezpieczeń

Centrum zabezpieczeń systemu Windows

Dobrze skonfigurowany firewall przepuszcza tylko ruch w sieci, który jest naprawdę potrzebny,

ignoruje pakiety uznane za zbędne bez jakichkolwiek powiadomień nadawcy. Potrafi wykrywać próby

ataku na nasz komputer i zbierać informacje o źródle ich pochodzenia.

Aby nasz komputer był maksymalnie bezpieczny, konieczne jest zastosowanie wzajemnie

uzupełniającego się oprogramowania ochronnego. Do podstawowego zabezpieczenia komputera są

potrzebne co najmniej trzy programy:

• firewall,

• skaner antywirusowy,

• filtr antyspamowy.

Rozdział II - Nawigacja stron i wyszukiwanie

informacji

1. Pierwsze kroki w pracy z przeglądarką

Kurs obsługi programu

Wykorzystywanie funkcji Pomocy

Strona startowa

Odświeżanie, zatrzymywanie

Nawigacja stron internetowych

1.1. Ćwiczenia w obsłudze przeglądarki internetowej

Uruchom przeglądarkę Internet Eksplorer 7. Wpisz adres http://www.kiss.pl/index.php.

Zwróć uwagę na ikony, które wcześniej poznałeś: strzałka wstecz i dalej, dodawanie do ulubionych,

pasek adresu oraz pasek adresu wyszukiwarki. Po lewej stronie okna wyświetlone są adresy stron

dodane do ulubionych. Klikając na nie łatwo przenosimy się na wybraną stronę.

zadanie l

Uruchom przeglądarkę w swoim komputerze.

zadanie 2

• Wpisz adres www.pti.org.pl w pasku adresu przeglądarki i kliknij enter.

• Poszukaj na tej stronie link ECDL i kliknij.

• Na tej stronie znajdziesz tekst: „Jakie są korzyści z ECDL?", a pod nim hiperłącze:

http://www.ecdl.com.pl - przejdź na tę stronę.

zadanie 3

• Poćwicz przemieszczanie się pomiędzy stronami, które już zostały odwiedzone, za pomocą ikon

nawigacji (strzałki). Rozwiń także strzałkę „w dół” i przejrzyj niedawno używane strony.

• Podczas nawigacji zwróć uwagę na zmianę tytułów na karcie.

• Wpisz adres: http://www.kiss.pl/ecdl/. Nie jest konieczne wpisywanie prefiksu http, gdyż program

sam go nadpisuje. Aby się nie pomylić, najlepiej skopiować adres z dokumentu i wkleić go w pasek

7

adresu. Jeśli chcesz, aby strona otworzyła się na nowej karcie, przytrzymaj klawisz Alt i kliknij

Enter.

• Przećwicz przemieszczanie między kartami klikając myszką ikony nawigacji (strzałki). Zaobserwuj

różnice.

Przeglądanie stron na kartach jest bardzo wygodne. Polega na tym, że można przemieszczać się

między stronami wcześniej odwiedzanymi, a także pomiędzy stronami otwartymi na nowych kartach.

Wygodnym narzędziem jest przeglądanie wszystkich naszych kart w jednym oknie przeglądarki.

Możemy nawigować po otwartych kartach dzięki wyświetleniu ich miniatur.

• Wciśnięta kombinacja klawiszy Alt i Enter powoduje otwarcie strony na nowej karcie z paska

adresów

• Wciśnięta kombinacja klawiszy Ctrl i Enter powoduje otwarcie strony na nowej karcie z hiperłącza

zadanie 4

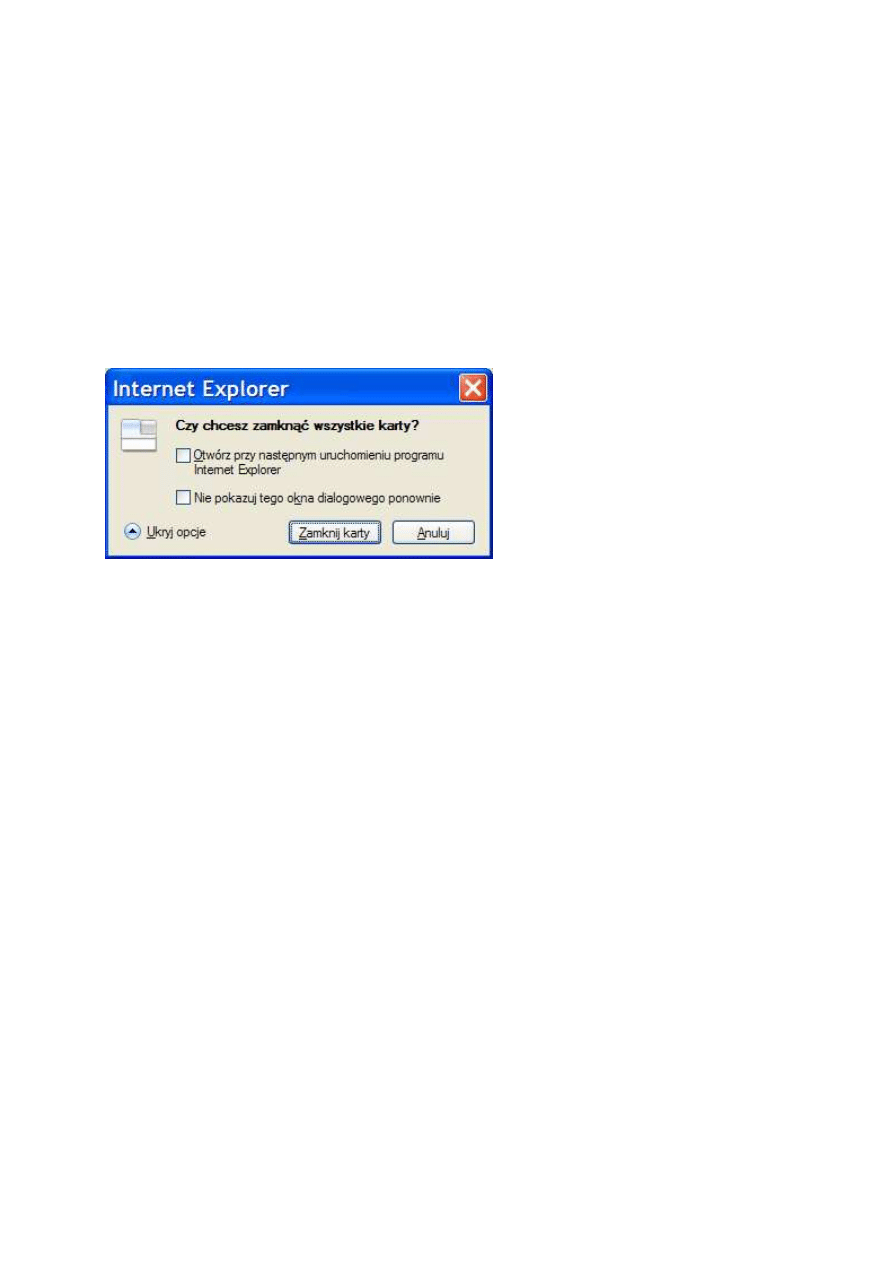

• Zamykając okno przeglądarki (w przypadku otwarcia kilku kart), pojawi się komunikat:

Czy chcesz

zamknąć wszystkie karty (Rys. 1.)?

Jeśli chcemy, aby przeglądane strony

otworzyły się przy ponownym otwarciu,

zaznaczamy opcję Otwórz przy

następnym uruchomieniu programu

Internet Explorer. Po dokonaniu wyboru,

wybierz przycisk Zamknij karty.

zadanie 5

• Uruchom przeglądarkę. Sprawdź,

Rys. 1. Okno zamykania przeglądarki

jakie karty otworzyły się i czy było to zgodne z dokonanym wcześniej wyborem.

• Klikając na ikonę

X

(nie pomyl z przyciskiem zamykania okna) zatrzymaj wczytywanie strony.

Najczęściej stosujemy tę funkcję w przypadku zbyt długiego ładowania się strony.

• Klikając na ikonę obok

X

odśwież wczytaną stronę lub klawisz F5. Odświeżanie widoku strony, to

ponowne jej ładowanie.

zadanie 6

• Dodaj wyświetloną stronę do Ulubionych. Sprawdź, gdzie jest zapisana.

• Wybierz z paska menu opcję: Ulubione → Organizuj ulubione

i załóż folder o nazwie ECDL. Przenieś tam naszą stronę.

• Otwórz Ulubione wybierając ikonę Gwiazdka w lewym górnym narożniku ekranu i znajdź

zapisaną tam stronę

Strony często odwiedzane warto zapisać w Ulubionych (szybki dostęp).

zadanie 7

• Wybierz następujące strony tak, aby każda z nich pojawiła się na nowej karcie: mapa.szukacz.pl,

www.banki.pl, wiadomości. gazeta.pl, encyklopedia.pwn.pl, www.translate.pl (Alt+Enter)

• Dodaj wszystkie otwarte strony do ulubionych, klikając na opcję Dodaj grupę kart do

ulubionych

• Załóż nowy katalog o nazwie Podręczne (nie używaj polskich znaków).

zadanie 8

Ustaw stronę startową w przeglądarce:

• Otwórz wybraną stronę, a następnie kliknij na ikonę Domek (górna część ekranu po prawej

stronie.

• Rozwiń strzałkę znajdującą się przy ikonie strony domowej, następnie wybierz jedną z opcji z

karty Dodawanie lub zmienianie strony głównej. Wybierz odpowiednią opcję jako odpowiedź na

pytanie:

Czy chcesz użyć poniższej strony jako swojej strony głównej?

• W tej wersji przeglądarki istnieje możliwość ustawienia całej grupy stron, które będą się otwierały

na kartach wraz z uruchamianiem przeglądarki Internet Eksplorer 7: Narzędzia → Opcje internatowe

→

Ogólne: wpisujemy adresy wybranych stron. Taką opcję w narzędziach ma także Mozilla Firefox.

zadanie 9

8

• Uruchom przeglądarkę, a następnie wciśnij klawisz funkcyjny F1 na klawiaturze.

• Przejrzyj zakładki w oknie pomocy: Spis treści, Indeks, Wyszukaj Ulubione.

• Przejdź do zakładki Indeks i wpisz słowo skróty (możesz wpisywać tylko pierwsze litery), wybież

przycisk Wyświetl. W oknie Znalezione tematy wybierz temat Korzystanie ze skrótów klawiszowych.

• Wybierz zakładkę Spis treści → Praca z ulubionymi w programie Internet Eksplorer → Jak

organizować swoje ulubione.

1.2. Podstawowe ustawienia programu

zadanie l

Pasek menu jest schowany.

• Kliknij prawym przyciskiem myszy na wolne miejsce obok kart i z menu kontekstowego wybierz

Pasek menu:

• Ustaw pasek menu wybierając tę opcję z przycisku Narzędzia.

zadanie 2

W pasku Narzędzia znajdź opcję Usuń historię przeglądania. Kliknij przycisk Usuń wszystko, a

następnie przycisk Tak. Usunięcie całej historii przeglądania nie powoduje usunięcia listy ulubionych

ani subskrybowanych źródeł. Powoduje jedynie usunięcie plików tymczasowych, historii

przeglądania, plików cookie, zapisanych informacji formularzy i zapisanych haseł.

W pasku narzędzi zablokuj wyskakujące okienka (ang. pop-up). Będzie można przeglądać strony bez

wyskakujących i denerwujących reklam.

2. Wyszukiwanie i zapisywanie informacji z Internetu

Wybór wyszukiwarki

Zapisywanie stron WWW

Kopiowanie, zapisywanie informacji,

obrazów i dźwięków z Internetu

Drukowanie

2.1. Wybór wyszukiwarki

zadanie l

Zmień domyślną wyszukiwarkę na Google.Obok paska adresów znajduje się okienko do wpisania

szukanego słowa lub frazy - pole wyszukiwania (górna lewa strona ekranu). Domyślnie jest ustawio-

na wyszukiwarka Yahoo! Serach. Klikamy menu:

• Narzędzia → Opcje internetowe → Ogólne: Zmień domyślne ustawienia wyszukiwania.

• Zmień domyślne ustawienia wyszukiwania z paska menu:

Zadanie 2

• W polu wyszukiwania wpisz ECDL i wciśnij Enter (Alt+Enter, aby wyniki pokazały się na nowej

karcie).

• Sprawdź wyniki wyszukiwania - liczba trafień jest podana na niebieskim pasku. Liczba stron jest

podana na dole strony:

Jeśli w pasku adresu przeglądarki Internet Explorer wpiszesz słowo Find, Go lub znak ?, a za

nim spację i słowo kluczowe, wyrażenie lub nazwę witryny sieci Web, a następnie naciśniesz klawisz

Enter, to także spowoduje wyszukanie stron przez domyślną wyszukiwarkę, taką jaka została

zdefiniowana w Narzędziach → Opcje internetowe.

Zadanie 3

• Wpisz w pole wyszukiwania słowo kluczowe kursy i przejrzyj znalezione pozycje.

• Wpisz w pole wyszukiwania językowe kursy. Przejrzyj pozycje.

• Wpisz teraz językowe kursy +hiszpański. Porównaj z poprzednimi trafieniami.

• Znajdź dyżury aptek w Twoim mieście stosując znak + (dyżury aptek +nazwa miasta).

• Sprawdź aktualny repertuar kin w Twojej okolicy.

Uwagi: 1. Używaj fraz, wyrażeń lub konkretnych określeń zamiast ogólnych.

2. Stosując kilkuwyrazowe wyrażenia używaj znaków „-" i „+" .

3. Nie stawiaj spacji między znakiem a wyrazem, na przykład mistrzostwa świata +skoki.

4. Ważniejsze słowa umieszczaj na początku.

5. Jeśli potrzebujesz konkretnego wyrażenia, zastosuj cudzysłów na przykład „biologia roślin".

Zadanie 4

9

Aby zapisać znalezione informacje zaznaczamy, kopiujemy wybrany fragment strony i wklejamy do

dowolnego edytora tekstu (notatnik, WordPad, MS Word itp.).

• Znajdź w wyszukiwarce informacje dotyczące programów szpiegujących, zaznacz i skopiuj

fragment, wklej do Notatnika i zapisz na dysku swojego komputera.

• Jeżeli chcesz zachować całą stronę, wybierz z menu opcję Plik → zapisz jako: wybierz miejsce

zapisu (np. Moje dokumenty). Zapisz na swoim dysku stronę www.podatki.pl

• Zapis strony bez jej otwierania. Wpisz adres www.pti.org.pl. Kliknij prawym przyciskiem myszy

na łącze do strony ECDL, którą chcemy zapisać, a następnie polecenie Zapisz element docelowy jako.

Skorzystaj z wyszukiwania grafiki i znajdź obrazek Alberta Einsteina. Najedź kursorem na slajd,

kliknij i zobacz obraz w pełnych rozmiarach. Zapisz go na swoim dysku klikając prawym przyciskiem

myszy i wybierając opcję Zapisz obraz jako....

• Wyszukaj hymn Polski (jako mp3 lub wave). Zapisz plik na dysku swojego komputera.

zadanie 5

• Wpisz w polu wyszukiwania tekst: ulgi podatkowe. Wybierz z wyników wyszukiwania jedną ze

stron i wydrukuj ją ustawiając marginesy na 1,2 cm z każdej strony:

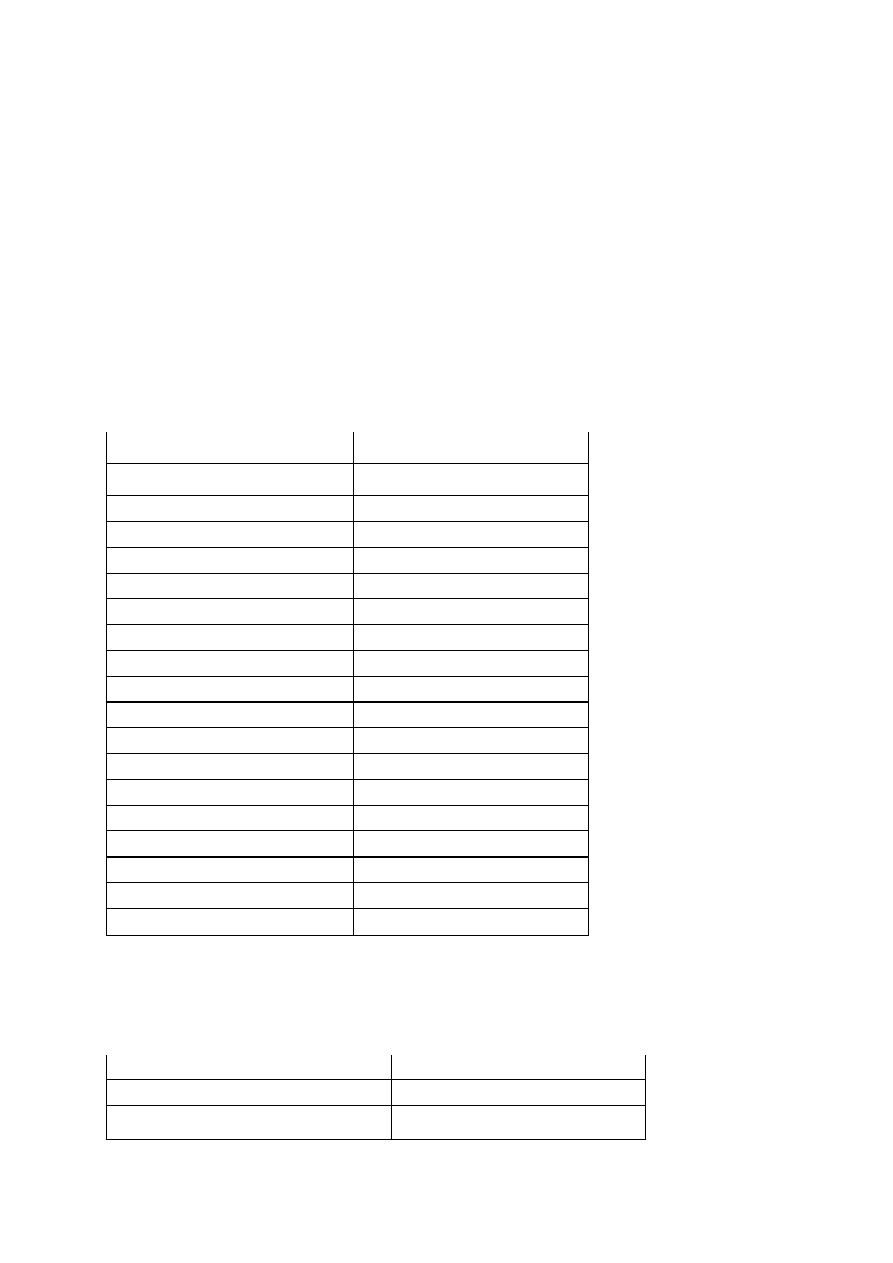

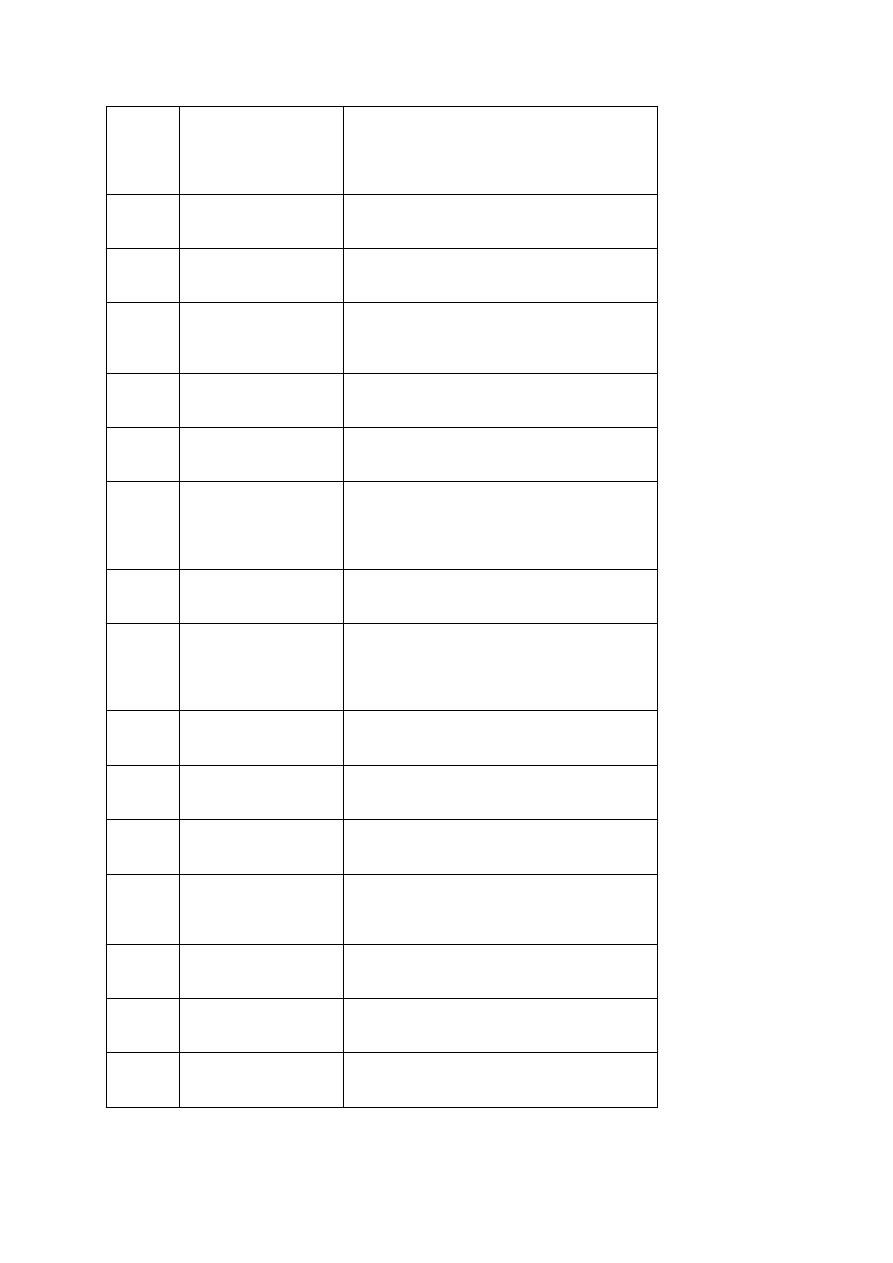

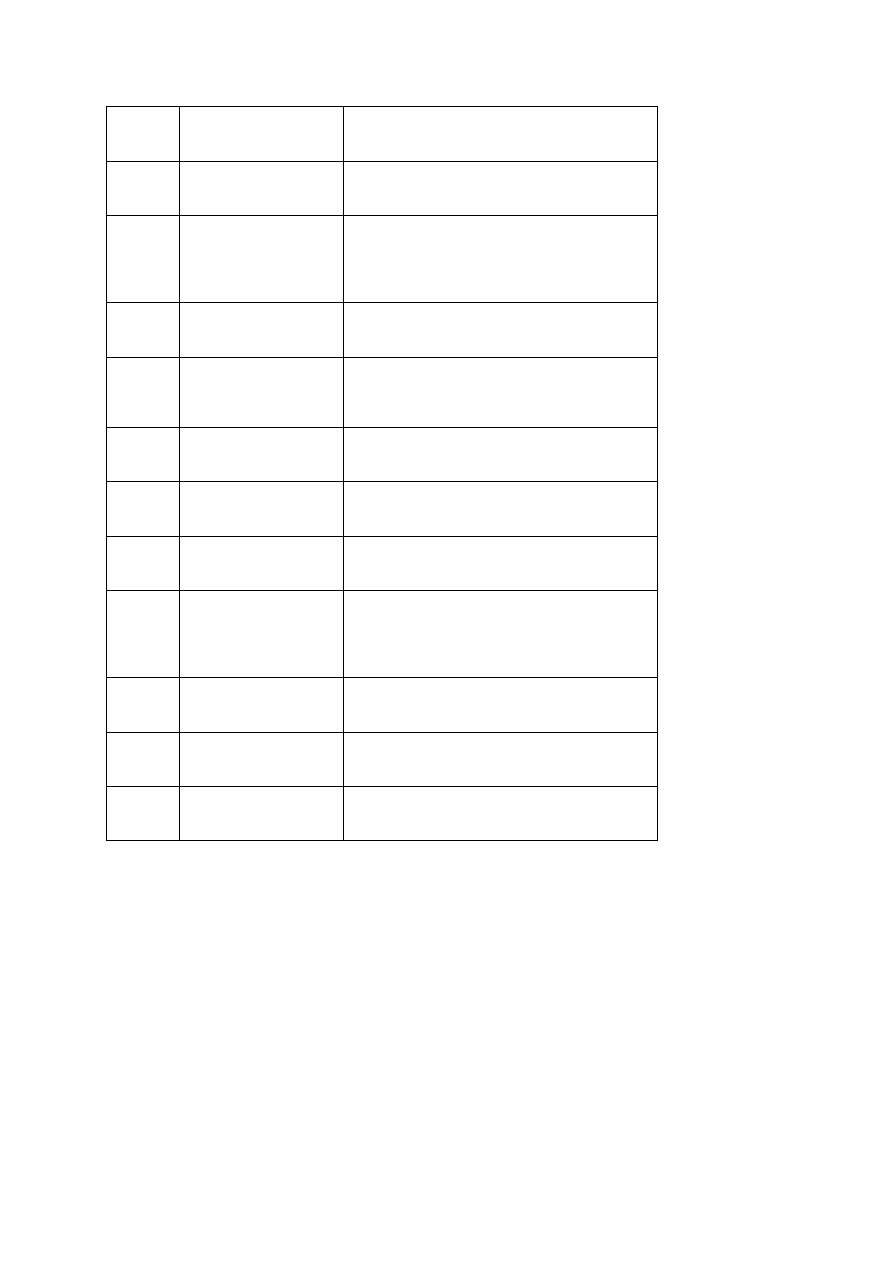

2.2. Przykładowe portale i katalogi internetowe

Adres URL

Kategoria

www.dzieci.org.pl

Dzieci

www.webinside.pl

Młodzież

www.nastolatek.pl

Młodzież

www.polskie-strony.pl

Katalog polskich stron

www.prawo.lex.pl

Prawo

www.jobs.pl

Praca

www.praca.pl

Praca

www.kobiety.pl

Dla kobiet

www.he.com.pl

Dla mężczyzn

www.sports.pl

Sport

o.pl

Kultura

www.hoga.pl

Katalog wielotematyczny

www.mi.com.pl

O Internecie

www.skapiec.pl

Ceny, sklepy

www.banki.com.pl

Waluta, kredyt, fundusze

www.zdrowie.med.pl

Zdrowie

www.zdrowie.com.pl

Zdrowie

eduseek.interklasa.pl

Edukacyjny

Zdecydowana większość nazw w adresach stron jest powiązana z kategorią, na przykład kobiety,

praca, zdrowie. Nie jest to jednak regułą.

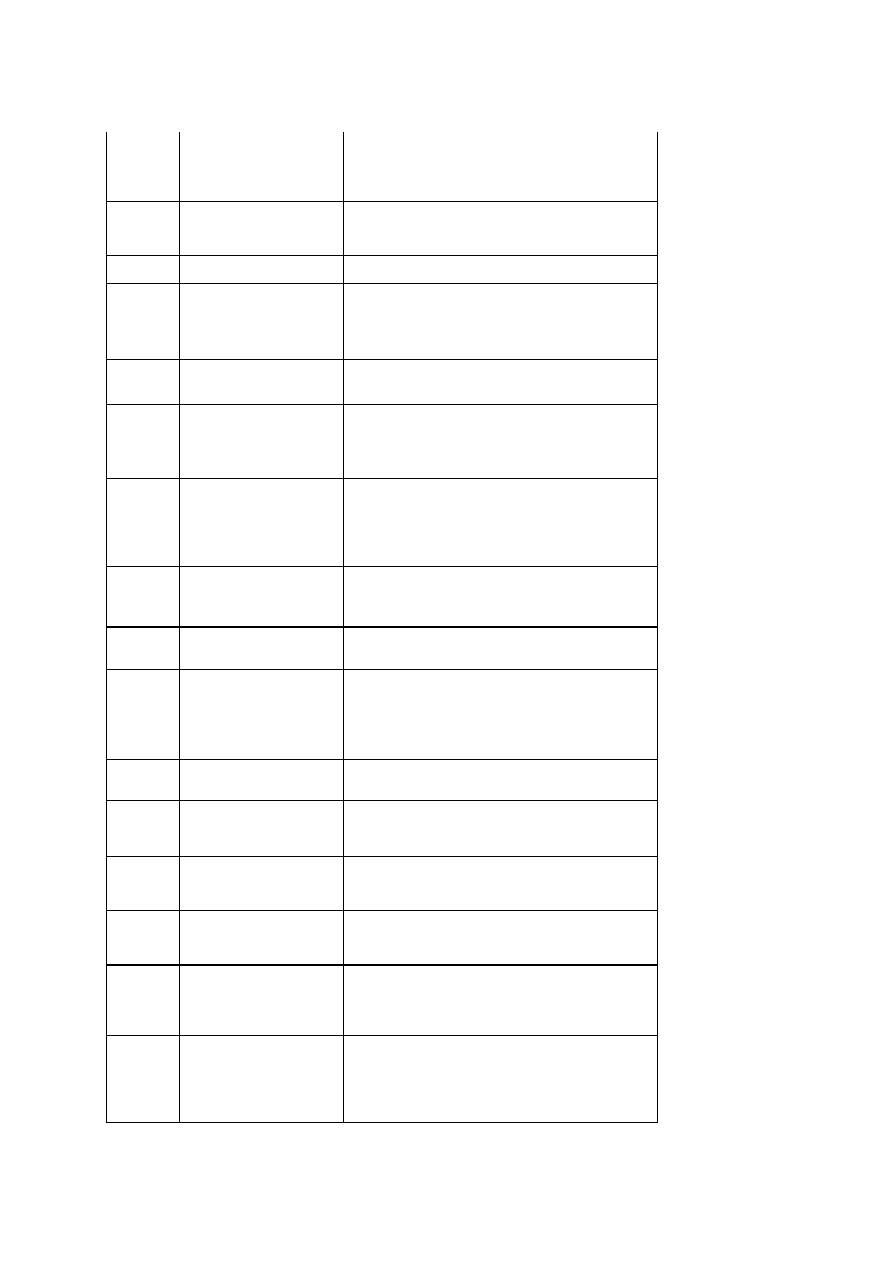

2.3. Skróty klawiszowe przeglądarki Internet Explorer 7

Czynność

Kombinacja klawiszy

Przejście do strony głównej

Alt + Home

Przejście do następnej strony

Alt + strzałka w prawo

10

Powrót do poprzedniej strony

Alt + strzałka w prawo lub Bcksp.acekspace

Wyświetl menu

F10

Przewiń stronę w dół

PgDn (Page Down)

Przewiń stronę w górę

PgUp (Page Up)

Przejdź do początku dokumentu

Ctrl + Home

Przejdź do końca dokumentu

Ctrl + End

Otwórz stronę na nowej karcie z łącza

Ctrl + Enter

Otwórz stronę na nowej karcie z paska adresu

Alt + Enter

Wyszukaj tekst na stronie

Ctrl + F

Wyświetl listę wpisanych adresów

F4

11

Komunikacja

Rozdział I - Poczta elektroniczna

1. Podstawowe informacje o poczcie elektronicznej

Konto mailowe

Struktura adresu e-mail

Netykieta

1.1. E-mail

Poczta elektroniczna obok serwisu WWW jest najpopularniejszą usługą internetową, która

pozwala na łatwe porozumiewanie się z wieloma osobami jednocześnie, pozwala na zapis wymiany

informacji, który zawsze można przenieść na papier, archiwizować. Anonimowość zostaje

rozwiązywana za pomocą kluczy szyfrujących. Mail daje możliwość komunikowania się w każdym

miejscu, z którego można połączyć się z Internetem. System obsługi poczty przez WAP (protokół

aplikacji bezprzewodowych) daje możliwość odbioru listów nawet przez telefon komórkowy.

Posiadanie e-maila oznacza, że posiadacz ma konto pocztowe, czyli miejsce na dysku serwera, ma

unikalny adres do wysyłki i odbioru maili.

1.2. Adres skrzynki pocztowej

Adres mailowy ma następującą strukturę: NazwaWlascicielaSkrzynki@domena.pl. Skrzynka

znajduje się na serwerze domena.pl i w ramach jednej domeny nie może być więcej użytkowników o

tej samej nazwie. Znaczek @ (ang. at) jest znakiem oddzielającym nazwę użytkownika skrzynki od

nazwy domeny. Aby odebrać lub wysłać pocztę (list) właściciel musi podać swój login (identyfikator)

i hasło. Login to NazwaWlascicielaSkrzynki. Warto pamiętać, aby nie udostępniajć (nie zapisywać w

telefonie komórkowym)i nie stosowć haseł łatwych do odgadnięcia. Raczej stosuj hasła długie z

różnymi znakami specjalnymi (np.: # $ &).

1.3. Netykieta

Dobre obyczaje i zasady Internauty (zbiór niepisanych reguł dobrego zachowania użytkowników

Internetu) – rodzaj savoir-vivre’u.

2. Bezpieczna skrzynka

Spam, filtry antyspamowe

Niebezpieczne załączniki

Podpis elektroniczny

Wirusy, robaki, konie trojańskie

2.1. Niechciane wiadomości

(spam)

Wiadomości reklamowe, handlowe, maile z apelami, prośbami o pomoc, tak zwane „łańcuszki".

Mogą przenosić wirusy, konie trojańskie i robaki, a w konsekwencji powodują utratę zaufania do

poczty elektronicznej. Bardzo niebezpieczne są maile dołączanym koniem trojańskim. Jest to taki typ

wirusa, który instaluje się na komputerze użytkownika i w zależności od przeznaczenia przesyła

informacje o danych, które są interesujące dla spamera, na przykład książkę adresową, adresy stron

WWW odwiedzanych przez użytkownika, także hasła, czy numery kart płatniczych. Są też takie typy

koni trojańskich, które potrafią zainstalować zdalny dostęp do komputera odbiorcy spamu.

Filtry antyspamowe: filtry wiadomości-śmieci udostępniane przez usługodawców internetowych

(ISP). Filtry są programami na serwerwerze pocztowym, w których reguły filtrowania ustalane są

przez administratora. Na swoim komputerze możemy dodatkowo zainstalować program

antyspamowy, który ma gotowe reguły filtrowania (możemy też sami je ustalić). Programy mailowe

mają także opcje filtrowania wiadomości. W programie Outlook Express można je zablokować z

poziomu menu: Wiadomość → Zablokuj nadawcę.

Listę zablokowanych nadawców możemy w każdej chwili modyfikować z poziomu menu:

Narzędzia → Reguły wiadomości → Lista zablokowanych nadawców:

Ż

adne z rozwiązań filtrujących nie są jednak doskonałe, dlatego powinniśmy przestrzegać pewnych

zasad bezpieczeństwa:

• Nie odpowiadać na spam.

• Nie odwiedzać stron zawartych w spamie.

• Jeśli otrzymujesz systematycznie spam z jednego źródła, załóż filtr na ten adres, dobrze jest też

zawiadomić administratora.

• Wyłącz w programach pocztowych automatyczne odbieranie załączników oraz opcję autopodglądu.

12

2.2. Wirusy w załącznikach

Załączniki są plikami dołączanymi do maila. W Internecie krąży wiele wirusów, a ich autorzy

stosują rozmaite sztuczki, aby oszukać internautów. Często zmieniane są rozszerzenia plików, aby uśpić

czujność odbiorcy. Zanim otworzysz załącznik, najpierw sprawdź od kogo jest mail. Jeśli nie znasz

nadawcyny, nie otwieraj załącz

nika i usuń mail. W przypadku, gdy nie jesteś pewny, czy załącznik nie

jest wirusem, a chcesz zobaczyć jego zawartość, zeskanuj go uaktualnionym programem

antywirusowym.

2.3. Podpis elektroniczny

Podpis elektroniczny pozwala elektroniczną drogą wysłać dokument, którego odbiorca będzie

pewien, że nikt po drodze nie ingerował w jego zawartość oraz dane w nim zawarte może odczytać

tylko ta osoba, do której wiadomość jest adresowana. Przy wymianie informacji drogą elektroniczną

podpis elektroniczny potwierdza autentyczność dokumentu i tożsamość jego nadawcy. Podpis

elektroniczny daje możliwość przypisania wiadomości dokładnego czasu, otrzymanego na podstawie

wzorców atomowych, co uniemożliwia dokonanie nadużyć związanych z datą nadania dokumentu.

Zasadniczą cechą odróżniającą podpis elektroniczny od tradycyjnego jest jego integralność z

danymi, do których został dołączony. Jakakolwiek zmiana danych, które zostały podpisane, pociąga za

sobą zmianę danych tworzących podpis elektroniczny. Dokument zabezpieczony podpisem

elektronicznym nie może ulec zmianie. Ważną cechą podpisu elektronicznego jest także możliwość

identyfikacji podpisującego oraz to, że podrobienie go jest wręcz niemożliwe.

Rodzaje podpisów elektronicznych: zwykły i bezpieczny. Bezpieczny ma moc prawną.

Weryfikowany jest za pomocą ważnego certyfikatu kwalifikowanego. Zgodnie z ustawą został

zrównany pod względem prawnym z podpisem ręcznym. Certyfikat kwalifikowany to taki, który jest

wystawiony przez urząd certyfikacyjny. Urząd taki musi znajdować się na liście, którą prowadzi

Minister Gospodarki. Głównym urzędem certyfikacyjnym jest zatem Minister Gospodarki i tylko on

wystawia zaświadczenia certyfikacyjne urzędom certyfikacyjnym, które wpisywane są na

odpowiednią listę.

Podpis cyfrowy można wykorzystywać do przesyłania różnych dokumentów. Można na przykład

przesyłać ważne raporty, dokumenty finansowe czy umowy drogą elektroniczną, mając stuprocentową

pewność, że nie trafią one w niepowołane ręce.

Strony WWW związane z certyfikacją:

• www.certum.pl,

• www.podpis.onet.pl,

• www.signet.pl,

• www.polcert.pl.

3. Zakładamy konto e-mail

Nazwa konta, login, hasło

Zakładanie skrzynki pocztowej

Klient poczty elektroniczne

Serwery POP3, SMTP

Konfiguracja programu pocztowego

3.1. Wybór serwera

Konto pocztowe to miejsce przydzielone użytkownikowi na dysku serwera pocztowego.

Użytkownik otrzymuje unikalny adres swojej skrzynki pocztowej, na której będzie mógł

przechowywać listy przychodzące i tylko on będzie miał do nich dostęp. Będzie też identyfikowany

przez ten adres. Łączenie się ze swoją skrzynką pocztową odbywa się poprzez wpisanie identyfikatora

(loginu) i hasła, następnie oprogramowanie użytkownika odczytuje listy bądź kopiuje je na dysk

lokalny, zwalniając tym samym miejsce w skrzynce pocztowej na serwerze.

• Założenie konta za pośrednictwem strony WWW. Proces zakładania konta polega na

zarejestrowaniu się, czyli podaniu nazwy użytkownika (loginu) oraz hasła, odpowiedzi na kilka pytań

w formularzu i zaakceptowaniu oświadczenia dotyczącego regulaminu użytkowania kont poczty

elektronicznej.

Po komunikacie „Twoje konto zostało założone" będziemy mogli wejść do naszej skrzynki z

poziomu strony WWW. Jest to wygodne, gdyż nie potrzebujemy żadnego programu - klienta poczty

elektronicznej. Będziemy też mogli z dowolnego miejsca, gdzie tylko jest Internet, wysyłać i odbierać

pocztę, bez instalowania w tym celu programu pocztowego. Wystarczy wpisać w pasek adresu

13

przeglądarki internetowej adres strony, na której założyliśmy pocztę, potem login i hasło i już

otrzymujemy dostęp do skrzynki. Taki interfejs obsługi poczty elektronicznej z poziomu przeglądarki

nazywany jest webmailem.

• Założenie konta na serwerze dostawcy usług internetowych (ISP).

Podczas rejestracji otrzymamy komunikaty o ustawieniach dla programów pocztowych. Będą to

adresy serwerów poczty przychodzącej POP3 i wychodzącej SMTP. Serwer poczty przychodzącej

POP3 (ang. Post Office Protocol3) jest standardowym protokołem pobierania poczty e-mail, który

odpowiada za kontrolę połączeń między klientem poczty e-mail a serwerem. Natomiast protokół

SMTP (ang. Simple Maił Transfer Protokół) odpowiada za wysyłanie i odbieranie wiadomości e-mail

na odcinku między serwerami. Oba protokoły wchodzą w skład usług poczty elektronicznej, jednak

wykonują zadania oddzielnych serwerów. Do każdego z nich musimy mieć więc adres, aby się z nimi

połączyć.

3.2. Klient poczty elektronicznej

Najpopularniejszym programem klienta poczty elektronicznej jest Microsoft Outlook Express,

gdyż instaluje się wraz z systemem Windows. Dlatego też jest najbardziej narażony na ataki robaków,

wirusów i trojanów. Są jednak inne, darmowe, bezpieczne i łatwe w obsłudze np.: Mozilla

Thunderbird, Eudora, Becky! Internet Maił, Foxmail i inne.

Microsoft Outlook Express obsługuje najważniejsze z obecnie stosowanych protokołów

pocztowych - POP3, IMAP4 (protokół poczty przychodzącej, ale dla bardziej zaawansowanych),

SMTP. Pozwala korzystać z wielu kont pocztowych, przy czym jedno konto jest domyślnym. Program

dysposponuje systemem filtrowania korespondencji, dzięki czemu łatwo można segregować pocztę

przychodzącą i umieszczać ją w odpowiednich folderach. Posiada książkę adresową, ułatwiającą

prowadzenie korespondencji. Mając połączenie internetowe można za pomocą tego programu

wymieniać wiadomości e-mail z dowolnymi użytkownikami Internetu i przyłączyć się do dowolnej

liczby grup dyskusyjnych.

Podstawowe czynności obsługi programu Outlook Express znajdują się w pasku narzędzi.

Program jest bardzo przejrzysty i ma łatwy w obsłudze interfejs.

3.3. Konfiguracja klienta poczty

• Aby utworzyć konto e-mail, niezbędna jest nazwa konta i hasło oraz nazwy serwerów poczty

przychodzącej i wychodzącej.

• Aby dodać grupę dyskusyjną, niezbędna jest nazwa serwera grup dyskusyjnych, z którym ma

zostać ustanowione połączenie i (jeżeli jest to wymagane) nazwa konta i hasło. Powyższe uzyskiwane

są od usługodawcy internetowego lub administratora sieci lokalnej (LAN):

Jeśli mamy już swój adres mailowy, znamy nazwy serwerów POP3 i SMTP, możemy przystąpić

do konfigurowania swojego programu pocztowego. Z poziomu paska menu wybieramy: Narzędzia →

Konta → Poczta → Dodaj → Poczta. Uruchomimy wówczas kreatora konfiguracji konta

pocztowego.

Kolejne konta pocztowe możemy dodawać w analogiczny sposób. We właściwościach konta

możemy sprawdzić nazwy serwerów oraz określić sposób pobierania wiadomości.

3.4. Ustawienia programu pocztowego

Program pocztowy, w którym zdefiniowaliśmy połączenia internetowe możemy dopasować do

naszych potrzeb z poziomu menu: Narzędzia → Opcje wybieramy interesującą nas zakładkę. Na

przykład ustawiamy format wysyłanych wiadomości jako zwykły tekst lub ustawienia HTML

(programy e-mail obsługujące HTML mogą odczytać wiadomości utworzone przy użyciu

formatowania HTML). Jeśli program poczty lub grup dyskusyjnych adresata nie odczytuje kodu

HTML, to wiadomość wyświetlana jest jako zwykły tekst z dołączonym plikiem HTML.

W zakładce Podpisy możliwe jest ustawienie automatycznego wstawiania podpisu do każdej

wychodzącej wiadomości.

Rozdział II - Obsługa poczty e-mail

1. Listy elektroniczne

Oflagowanie wiadomości

Maibox

Reguły poczty przychodzącej

14

Priorytet wiadomości

Załączniki

1.1. Czytanie e-maili

Pierwszą wiadomością, którą otrzymamy po prawidłowym założeniu konta będzie mmail z

serwera pocztowego. Aby sprawdzić, czy są jakieś wiadomości, posługujemy się ikoną

Wyślij/Odbierz na pasku narzędzi.

Zadanie l

• Oznacz list jako nie przeczytany.

• Oznacz list jako przeczytany.

• Kliknij dwa razy na ikonę koperty, tak aby treść wiadomości pokazała się w osobnym oknie.

Zadanie 2

• Odczytaj dokładnie adres nadawcy wiadomości, korzystaj z możliwości modyfikowania

szerokości pola.

• Odczytaj temat wiadomości.

• Odczytaj datę odebrania wiadomości.

Zadanie 3

• Oflaguj wiadomość (oznacz ją jako ważną). Kliknij na ikonę flagi

lub z poziomu paska menu

Wiadomość → Oflaguj wiadomość.

Zadanie 4

• Klikając prawym przyciskiem myszy na Foldery osobiste lub Skrzynkę odbiorczą, utwórz nowy

folder o nazwie ECDL i przenieś tam przeczytaną wiadomość. Możesz po prostu przeciągnąć

wiadomość do nowego folderu lub też skorzystać z menu podręcznego.

Gromadzenie wiadomości w odrębnych folderach jest zaletą wielu programów

pocztowych. Umożliwia to prowadzenie uporządkowanej korespondencji.

Z poziomu menu Wiadomość → Utwórz regułę z wiadomości można definiować reguły

pobierania listów (program będzie je automatycznie umieszczał w odpowiednich folderach).

1.2. Wysyłanie listów

Domyślnie w programie Outlook Express założone są cztery foldery: Skrzynka odbiorcza,

Skrzynka nadawcza, Elementy wysłane, Elementy usunięte. Do skrzynki nadawczej przekierowane

zostaną wiadomości, które oczekują na wysłanie. W momencie połączenia z serwerem poczty

wychodzącej, wiadomość zostanie wysłana, a jej kopia przekierowana do folderu Elementy wysłane.

Możemy tworzyć wiadomości off-line (bez połączenia z Internetem). Będą one tak długo w folderze

poczty wychodzącej, aż uzyskamy połączenie.

Zadanie l

Wyślij list na przykład na adres biuro@kiss.pl z pytaniem o możliwość odbycia kursu

komputerowego, przygotowującego do zdania egzaminu ECDL klikając na ikonę Napisz wiadomość

klikając na pasku narzędzi.

Adres wpisz w polu Do, natomiast temat wiadomości w polu Temat. Pole DW (do wiadomości)

oznacza, że list można wysłać do wiadomości innej osoby. Często stosuje się to w korespondencji

służbowej.

Bardzo podobną czynnością jest odpowiadanie na wiadomość. Klikamy prawym przyciskiem

myszy na odebraną wiadomość i z menu podręcznego wybieramy: Odpowiedz nadawcy, albo

Odpowiedz wszystkim. Jeśli chcemy przesłać tę samą wiadomość do innego adresata, wybieramy

Prześlij dalej.

Zadanie 2

Utwórz nową wiadomość. Wyślij znajomym informację o Twoim nowym koncie. Jeśli chcesz

uzyskać informację zwrotną, potwierdzającą dotarcie listu do adresata, możesz zaznaczyć właściwość

żą

dania potwierdzenia. Z poziomu menu nowej wiadomości wybierz opcję: Narzędzia → Żądaj

potwierdzenia przeczytania.

Podczas wysyłania nowej wiadomości lub odpowiedzi na wiadomość możliwe jest przypisanie jej

priorytetu, określającego czy wiadomość jest ważna i adresat powinien ją przeczytać w pierwszej

kolejności (Wysoki priorytet), czy też może to zrobić w dogodnym dla siebie czasie (Niski priorytet).

Obok wiadomości o wysokim priorytecie jest wyświetlony wykrzyknik

1.3. Dołączanie załączników

15

W tym celu wybieramy na pasku narzędzi ikonę załącznika (spinacz) po czym wskazujemy

odpowiedni plik, albo też w menu: Wstaw → Plik załącznika → Dołącz. Nazwa pliku oraz jego

rozmiar będzie wyświetlony w polu Dołącz w nagłówku wiadomości.

Wiele serwerów poczty e-mail i grup dyskusyjnych ogranicza rozmiar odbieranych i wysyłanych

wiadomości. Program Outlook Express umożliwia jednak wysyłanie dużych plików na serwery poczty

i grup dyskusyjnych mające ograniczenia rozmiarów, dzięki opcji podziału pliku na mniejsze. Z

poziomu paska menu wybieramy Narzędzia → Konta → Poczta → Właściwości → Zaawansowane.

Zaznaczamy pole wyboru Podziel wiadomości większe niż x KB. Następnie wprowadzamy

maksymalny rozmiar pliku dopuszczalny dla danego serwera.

Do zmniejszania wielkości plików można posłużyć się programem archiwizującym, na przykład

Win-RAR lub Win-ZIP.

Zadanie l

• Zapisz na dysku stronę www.ecdl.com.pl jako osobny plik. Prześlij jaw załączniku na swój adres.

Sprawdź objętość załącznika. Nie zapomnij o wpisaniu tematu listu.

Zadanie 2

• Znajdź w wyszukiwarce Google zdjęcie Adama Małysza. Zapisz je na dysku. Wyślij e-mail na swój

adres z dołączonym zdjęciem. Wpisz temat listu: Mistrz świata.

Można również dodać plik tekstowy (*.txt) do treści wiadomości, wybierając z menu Wstaw

polecenie Tekst z pliku.

Jeśli chcemy usunąć wiadomość e-mail wraz z załącznikiem zaznaczamy wiadomość na liście

wiadomości. Na pasku narzędzi klikamy przycisk Usuń. Aby odzyskać usuniętą wiadomość,

otwieramy folder Elementy usunięte, a następnie przeciągamy wiadomość z powrotem do

wskazanego folderu. Jeśli wybierzemy z menu Edycja polecenie Opróżnij folder „Elementy

usunięte", to usuniemy wszystkie wiadomości z tego foldera.

2. Zarządzanie skrzynką pocztową

Dodawanie adresów

Grupy kontaktów

DW i UDW

Grupy dyskusyjne

2.1. Książka adresowa

Programy pocztowe są wyposażone w książkę adresową, którą nazywamy (lista kontaktów).

Istnieje kilka sposobów dodawania nowego kontaktu do książki adresowej:

• wpisywanie adresu bezpośrednio do książki,

• dodawanie adresu bezpośrednio z wiadomości e-mail,

• importowanie adresów z innego programu,

• dodawanie adresów znalezionych w Internecie.

Zadanie l

• Wpisz adres znajomej osoby do swojej książki adresowej wybierając z paska menu Narzędzia →

Książka adresowa lub z paska narzędzi ikonę ksiązki (Adresy).

Zadanie 2

• Po odebraniu wiadomości e-mail dodaj nazwisko oraz adres e-mail nadawcy do książki adresowej

programu Outlook Express. W menu Narzędzia wskaż polecenie Dodaj do książki adresowej, a

następnie zaznacz użytkownika, którego chcesz dodać.

Zadanie 3

Ustaw opcje programu Outlook Express w taki sposób, aby osoby, którym odpowiadasz na

wiadomości, były automatycznie dodawane do książki adresowej. W menu Narzędzia wybierz

polecenie Opcje, wybierz zakładkęWysyłanie i odznacz odpowiednią opcję.

Książka adresowa umożliwia tworzenie grup adresatów (możliwość wysłania jednego listu do

całej grupy jednocześnie). Polega to na tym, że tworzymy nazwę dla określonej grupy osób.

Zadanie 4

Wyślij do grupy, którą nazwałeś Przyjaciele informację o tym, że testujesz swoją książkę

adresową i prosisz o potwierdzenie odbioru otrzymanego listu. Zamiast wpisywać poszczególne

adresy, kliknij na ikonę Do, następnie znajdź w książce adresów utworzoną wcześniej grupę i dodaj

ją do adresu wiadomości

16

W analogiczny sposób możesz dodać adres DW (kopie do wiadomości) oraz UDW (niejawne

kopie do wiadomości).

2.2. Grupy dyskusyjne

Niektóre grupy są moderowane, czyli cenzurowane przez specjalną osobę, a niektóre są

zamknięte, czyli dostępne tylko dla wybranej grupy osób. Najczęściej korzystamy z tak zwanego

forum dyskusyjnego, gdzie jedna osoba wypowiada się na określony temat, inna odpowiada, do wątku

dopisują się kolejne osoby i tak tworzy się dyskusja w zależności od tematu i od osób biorących w niej

udział.

Inną formą internetowej dyskusji jest Usenet. Członkowie grupy dyskusyjnej prowadzą rozmowy

za pomocą wymiany korespondencji. Metoda prowadzenia dyskusji jest dość prosta, ponieważ można

wysłać wiadomość do całej grupy osób przez wpisanie jednego wspólnego adresu. W ten sposób wiele

osób może prowadzić dyskusję na określony temat. Każdy, kto ma konto e-mail może zapisać się do

wybranej grupy, należy tylko znać nazwę serwera wybranej grupy dyskusyjnej. Zasada działania

Usenetu jest inna niż forum na stronie WWW, ponieważ specjalnym programem (czytnikiem grup

dyskusyjnych) łączymy się z serwerem grup dyskusyjnych. Czytnik łączy się z serwerem, pobiera listę

dostępnych na serwerze grup dyskusyjnych, po czym wyświetla ją na naszym komputerze. Tym

czytnikiem jest poznany już przez nas program pocztowy Outlook Express. Jeśli znamy nazwę

serwera wybranej grupy dyskusyjnej, to z poziomu Narzędzia → Konta → Grupy dyskusyjne:

dodaj Grupy dyskusyjne uruchomi się kreator – wpisujemy nazwę serwera i pobieramy interesujące

nas grupy dyskusyjne.

Każda grupa dyskusyjna posiada swoją nazwę, która opisuje tematykę poruszaną w grupie. Nazwa

grupy składa się z kilku członów oddzielonych kropkami. Przyjrzyjmy się nazwie grupy

pl.rec.muzyka. Jak widać, składa się ona z trzech członów oddzielonych kropkami. Pierwszy z nich

informuje, iż jest to grupa polskojęzyczna pl. Kolejny rec to skrót od angielskiego słowa recreation

(rozrywka), a ostatni z nich muzyka informuje, że na tej grupie dyskutuje się o muzyce.

Zadanie l

Zorientuj się jak działa Usenet wchodząc na stronę grup dyskusyjnych portalu usenet.gazeta.pl

lub niusy.onet.pl.

Zadanie 2

Poznaj prawdziwą kopalnię wiedzy na temat Usenetu na stronie www.usenet.pl.

17

Podręczny słowniczek pojęć

1.

Anonymous ftp

Sposób dostępu do serwera ftp pozwalający na

korzystanie z zasobów bez konieczności

legitymowania się indywidualnym kontem

użytkownika.

2.

Antyspamowy program

Program do wyszukiwania i usuwania

komponentów szpiegujących w niechcianej

korespondencji.

3.

Browser

Przeglądarka internetowa.

4.

Cookie

Niewielka informacja tekstowa zapisywana przez

serwer na komputerze użytkownika, którą serwer

może odczytać przy ponownym połączeniu się.

5.

Cyberprzestrzeń

Internet jako całość, przestrzeń informacyjna,

społeczność wirtualnej rzeczywistości.

6.

Dialer

Wyspecjalizowany program wykorzystywany w

połączeniach modemowych. Instaluje się

zazwyczaj bez wiedzy użytkownika, służy do

drogich, odległych połączeń telefonicznych.

7.

DNS

Usługa pozwalająca nadawać komputerom

ś

wiadczącym pewne usługi w sieci opisowe nazwy

domenowe (np.www.ecdl.com.pl) i tłumaczyć je

na używane przez komputery adresy IP (np.

62.111.156.14).

8.

Domena

Końcowa część nazwy w adresie internetowym.

Sufiks (końcówka) nazwy, to domena wysokiego

poziomu.

9.

Download

Pobieranie danych z urządzenia (komputera)

nadrzędnego do podrzędnego.

10.

FAQ

(ang. Frequently Asked Questions) Rzeczywiste

lub potencjalne pytania zadawane przez

początkujących użytkowników w Internecie oraz

odpowiedzi na nie, poświęcone określonemu

zagadnieniu.

11.

Filtr

Zabezpieczenie, „cenzor", metoda kontrolowania

dostępu do sieci komputerowej.

12.

Firewall

Sprzętowa i programowa ochrona zasobów sieci

LAN, zapora sieciowa, inaczej - przegroda

ogniowa.

13.

Forum

Miejsce, w którym użytkownicy sieci mogą

wymieniać z innymi osobami informacje i poglądy

na określone tematy.

14.

FTP

Protokół stosowany do przesyłania plików między

dwoma komputerami w sieci Internet (ang. File

Tansfer Protocol).

15.

Grupa dyskusyjna

Miejsce, a także osoby w sieci Internet, gdzie

można wymieniać się polądami na określony

temat. Najbardziej znane grupy dyskusyjne należą

do systemu Usenet.

16.

Hiperłącze

Element dokumentu elektronicznego, który

prowadzi do innego fragmentu tego samego

dokumentu lub innego dokumentu znajdującego

się w odległym miejscu. Inne nazwy: link,

odsyłacz.

18

17.

Hipertekst

System połączeń między dokumentami,

pozwalający za pomocą kliknięcia myszką na

zaznaczonym obszarze przenosić się w inne

miejsce dokumentu lub w ogóle do innego

dokumentu.

18.

Host

Komputer w sieci posiadający stały adres,

udostępniający swe usługi innym użytkownikom.

19.

Hosting

Usługa świadczona przez dostawców Internetu

polegająca na odpłatnym udostępnianiu

wirtualnych serwerów.

20.

Html

Plik tekstowy zawierający specjalne znaczniki,

których znaczenie rozpoznają i interpretują

przeglądarki. Wynikiem jest wyświetlana strona

WWW.

21.

Http

Cang. Hyper Text Transfer Protokół) protokół

przesyłania dokumentów leżący u podstaw

działania sieci WWW.

22.

HTTPS

(ang. Hyper Text Transfer Protokół over Secure

Socket Layer) Rozszerzenie protokołu HTTP

pozwalające na ustalenie bezpiecznego połączenia.

23.

IMAP

(ang. Internet Message Access Protocol) protokół

przychodzących wiadomości, transmitujący

jedynie same nagłówki wiadomości, a transmisja

całych wiadomości wraz z załącznikami odbywa

się dopiero po otwarciu danego listu

24.

Interfejs

graficzny, intuicyjny, interaktywny sposób

komunikacji komputera z użytkownikiem.

25.

IP

Indywidualny numer, który z reguły posiada każdy

komputer podłączony do Internetu, numer IP może

być na stałe związany z danym komputerem

(statyczny) lub przydzielony mu na dane

połączenie (dynamiczny).

26.

ISP

Dostawca usług internetowych.

27.

keyloggers

Złośliwe programy służące do wykradania haseł

poprzez informacje o każdym wciśniętym

klawiszu.

28.

koń trojański

Program, który posiada ukryte funkcje w celu

zdobycia określonego celu bez wiedzy właściciela

komputera.

29.

LAN

(ang. Local Area Natwork) Sieć komputerowa,

która ogranicza się zazwyczaj do jednego lub kilku

budynków (np. osiedle) składająca się ze stacji

roboczych, serwerów, drukarek itp.

30.

Login

Identyfikator używany w systemach

komputerowych.

31.

MAN

(ang. Metropolitan Area Network) Sieć

komputerowa łącząca sieci lokalne na obszarze

miasta.

32.

Netykieta

Zbiór dobrych obyczajów oraz grzecznościowych

zasad postępowania w Internecie.

19

33.

News, newsy, niusy

Najważniejsze aktualności ze wszystkich liczących

się sewisów internetowych, a także potoczne

nazwy, którymi określamy Usenet.

34.

Nick

Pseudonim, którym posługujemy się w Internecie.

35.

Patche

Poprawka, łatka, program wydany przez

producenta w celu wprowadzenia ulepszeń.

36.

POP3

(ang. Post Office Protocol 3) Protokół poczty

przychodzącej, umożliwiający transmisję

nieprzeczytanej korespondencji z serwera na

komputer lokalny.

37.

portal

Inaczej wrota Internetu. Miejsce, gdzie znajdują

się serwisy, bieżące informacje, wyszukiwarki.

38.

Post

Wiadomość w Usenecie.

39.

Protokół

Zestaw reguł umożliwiających porozumienie.

40.

Protokół SSL

Specjalny standard przesyłania danych w

Internecie, w którym transmisja jest kodowana, w

odróżnieniu od zwykłego przesyłania, gdzie

transmisja odbywa się otwartym tekstem.

41.

Provider

Firma udostępniające przez Internet

specjalizowane rozwiązania informatyczne

42.

Przeglądarka

Program umożliwiający przeglądanie stron WWW.

43.

RAR

Format kompresji plików.

44.

Reguły wiadomości

Funkcje filtrowania niechcianych wiadomości oraz

nadawców.

45.

Robak

Samodzielny program rozprzestrzeniający się w

Internecie. Modyfikuje inne pliki doczepiając swój

kod wykonywalny.

46.

RSS

(ang. Really Simple Syndication) Format

przekazywania nagłówków wiadomości. Dzięki

czytnikom RSS użytkownik może pobrać na swój

komputer streszczenia notatek ze stron WWW

natychmiast po opublikowaniu w Internecie.

47.

Serwer

Komputer lub system oprogramowania

udostępniający swe zasoby innym komputerom.

48.

Serwery grup

dyskusyjnych

Serwer pośredniczący w przepływie artykułów

przez Usenet.

49.

SMTP

(ang. Simple Maił Transfer Protocol) Protokół

odpowiadający za przekazywanie poczty

elektronicznej w Internecie.

50.

Spyware

Program komputerowy szpiegujący działania

użytkownika takie jak: odwiedzane strony, dane

osobowe, numery kart płatniczych, hasła, adresy e-

20

mail.

51.

Surfowanie

inaczej podróżowanie, żeglowanie po

cyberprzestrzeni, przemieszczanie się po globalnej

sieci za pomocą adresów

52.

TCP/IP

(ang. Transmission Control Protocol/ Internet

Protocol') protokół sieciowy umożliwiający

łączenie różnych komputerów, systemów

operacyjnych i programów w jedną uniwersalną

sieć

53.

telnet

protokół zdalnej sesji. Umożliwia komunikację ze

zdalnym komputerem

54.

URL

(ang. Uniform Resource Locator) Format

adresowania służący do identyfikowania wszelkich

zasobów dostępnych w Internecie, takich jak

HTTP, FTP, telnet, MAILTO, news itp.

55.

Usenet

Forum publicznych dyskusji w Internecie.

56.

WAN

Sieć komputerowa łącząca przeważnie sieci

miejskie.

57.

WAP

(ang. Wireless Application Protocol) Protokół

aplikacji bezprzewodowych.

58.

Wirus komputerowy

Program komputerowy zawierający

samopowielające się polecenia powodujące

samoczynne rozprzestrzenianie się.

Zaprojektowany jest do zakłócania pracy

komputera, uszkadzania lub usuwania danych.

59.

Wortal

Wyspecjalizowany portal publikujący informacje z

jednej dziedziny.

60.

WWW

World Wide Web to system udostępnianych w

sieci informacji odczytywanych przez przeglądarki

internetowe

61.

ZIP

Format kompresji plików.

Przykazania internauty

1.

Aktualizuj swój system operacyjny.

2.

Korzystaj ze skanerów antywirusowych i filtrów antyspamowych.

3.

Korzystaj z firewalla - określ, które programy mają prawo inicjować połączenia internetowe.

4.

Nie otwieraj listów od nieznajomych.

5.

Nie otwieraj załączników w listach od nieznajomych.

6.

Używaj trudnych haseł, niezwiązanych z Twoją osobą, zawierających duże i małe litery, a

ponadto cyfry i znaki specjalne.

7.

Przy przekazywaniu poufnych danych korzystaj tylko z bezpiecznych wersji protokołów.

8.

Nigdy nie przesyłaj haseł (szczególnie tych bankowych) pocztą elektroniczną.

9.

Instaluj programy pochodzące ze sprawdzonych źródeł.

10.

Nie korzystaj z usług bankowych w kafejkach internetowych lub na komputerach

ogólnodostępnych.

21

11.

Odwiedzając stronę banku, sprawdź poprawność certyfikatu strony oraz to, czy transmisja jest

szyfrowana.

12.

Wyłącz na komputerze wszystkie usługi i serwery sieciowe, z których nie korzystasz.

Przykładowe zadania egzaminacyjne

Zestaw testów EQTB (European Question and Test Base) z modułu 7 ECDL zawiera 10 testów.

Każdy z testów składa się z 30 zadań, z czego 15 zadań dotyczy zagadnień Usługi w sieciach i

wyszukiwanie informacji, a 15 zadań z Poczty elektronicznej. Aby zdać egzamin, należy uzyskać 24

punkty na 32 możliwe (75%) w czasie 45 minut.

1. Utwórz na dysku wskazanym przez egzaminatora plik o nazwie odpowiedzi.doc. Wpisz swój

numer EKUK w pierwszym wierszu i zapisz plik.

2. Uruchom przeglądarkę.

3. Otwórz stronę http://www.ecdl.com.pl.

4. Ustaw powyższą stronę jako stronę domową przeglądarki.

5. Skopiuj ze strony fragment „Polskie biuro ECDL..." do pliku: odpowiedzi, doc.

6. Przejdź na podstronę O ECDL, wybierając odpowiedni łącznik.

7. Na wskazanym przez egzaminatora dysku zapisz stronę jako Stronę sieci web o nazwie ecdl.html.

8. Do przeglądarki internetowej wczytaj wybraną wyszukiwarkę sieciową i znajdź strony ze słowem

architektura.

9. Wybierz dowolną stronę z wyników wyszukiwania i wpisz jej adres do pliku odpowiedzi.doc.

10. Ogranicz wyszukiwania do architektura wnętrz w Polsce i wybierz dowolną stronę.

11. Zapisz jej adres URL w pliku odpowiedzi.doc.

12. Przejdź na stronę domową przeglądarki i wydrukuj dokument w orientacji poziomej (ang.

landscape).

13. Do okna przeglądarki internetowej wczytaj adres:

http://www.polska.pl/info/informacje_o_polsce/godlo.htm.

14. Na dysku wskazanym przez egzaminatora zapisz ilustrację (obraz) z godłem Polski jako plik o

nazwie godlo.jpg.

15. Zamknij przeglądarkę WWW i inne otwarte aplikacje.

Opracowano na podstawie publikacji Elżbiety Bowdur Usługi w sieciach informatycznych.

Moduł 7. Zdajemy egzamin ECDL. Kompendium wiedzy i umiejętności. Copyright

Stowarzyszenie Komputer Sprawy Szkoły KISS 2007.

Do użytku wewnętrznego

Wyszukiwarka

Podobne podstrony:

ECDL 7 Us ugi w sieciach informacyjnych

TECHNOLOGIE INFORMATYCZNE e us ugi

Technologia informacji i komunikacji w nowoczesnej szkole

TECHNOLOGIE INFORMATYCZNE CRM

Technologia Informacyjna w moim życiu

Wykorzystanie technologii informacyjnych pokaz WTZ 4

test nr 7 wyrażenia regularne, STUDIA, LIC, TECHNOGIE INFORMACYJNE POLONISTYKA ZAOCZNE UW Uniwersyt

Technologia Informacyjna 22.11.2008, ściągnięte, IT, Technologia Informacyjna(5)

M3, WSFiZ Warszawa, Semestr II, Technologie informacyjne - ćwiczenia (e-learning) (Grzegorz Stanio)

2010 Grudzień 6, Rok I, Semestr I, Technologia Informacyjna

Zadania z, Studia, PK OŚ, technologia informacyjna, exel

Strona tytulowa referatu, Administracja, Semestr 1, Technologia informacyjna

Katalog Mediów Polskich, Informacja naukowa i bibliotekoznawstwo, Technologia informacyjna

KWERENDY dod 2, Szkoła, Semestr 1, Technologia informacyjna, Ćwiczenie 6

inf, SGGW, Niezbędnik Huberta, Leśnictwo, Semestr 1, Technologia Informacyjna, Egzamin

TI 7 odpowiedzi, Technologie Informacyjne

informatyka pyt, I rok, Technologia informacyjna

więcej podobnych podstron