___________________________________________________________________________

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Elżbieta Leszczyńska

Stosowanie technologii informacyjnych w działalności

zawodowej 515[01].O1.09

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

mgr inż. Jacek Szydłowski

mgr Piotr Pietkiewicz

Opracowanie redakcyjne:

mgr Zenon Pietkiewicz

Konsultacja:

dr inż. Krzysztof Symela

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 515[01].O1.09,

„Stosowanie technologii informacyjnych w działalności zawodowej”, zawartego w programie

nauczania dla zawodu technik ochrony fizycznej osób i mienia.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenia

6

4. Materiał nauczania

7

4.1. Zasady użytkowania systemu komputerowego

7

4.1.1. Materiał nauczania

7

4.1.2. Pytania sprawdzające

8

4.1.3. Ćwiczenia

9

4.1.4. Sprawdzian postępów

10

4.2. Wybrane pojęcia technik komputerowych, multimediów oraz e–learning

11

4.2.1. Materiał nauczania

11

4.2.2. Pytania sprawdzające

13

4.2.3. Ćwiczenia

13

4.2.4. Sprawdzian postępów

14

4.3. Internet i jego współczesne funkcje i zastosowania

15

4.3.1. Materiał nauczania

15

4.3.2. Pytania sprawdzające

17

4.3.3. Ćwiczenia

17

4.3.4. Sprawdzian postępów

19

4.4. Typowe i zaawansowane możliwości edytora tekstu

20

4.4.1. Materiał nauczania

20

4.4.2. Pytania sprawdzające

21

4.4.3. Ćwiczenia

22

4.4.4. Sprawdzian postępów

23

4.5. Zasady projektowania arkusza kalkulacyjnego

24

4.5.1. Materiał nauczania

24

4.5.2. Pytania sprawdzające

25

4.5.3. Ćwiczenia

25

4.5.4. Sprawdzian postępów

26

4.6. Programy użytkowe i zastosowanie komputerów w usługach ochrony osób

i mienia

27

4.6.1. Materiał nauczania

27

4.6.2. Pytania sprawdzające

30

4.6.3. Ćwiczenia

30

4.6.4. Sprawdzian postępów

31

4.7. Elementy grafiki menedżerskiej i prezentacyjnej

32

4.7.1. Materiał nauczania

32

4.7.2. Pytania sprawdzające

35

4.7.3. Ćwiczenia

36

4.7.4. Sprawdzian postępów

37

4.8. Projektowanie bazy danych

38

4.8.1. Materiał nauczania

38

4.8.2. Pytania sprawdzające

43

4.8.3. Ćwiczenia

43

4.8.4. Sprawdzian postępów

45

5. Sprawdzian osiągnięć

46

6. Literatura

50

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie Ci pomocny w przyswajaniu wiedzy o stosowaniu technologii

informacyjnych w działalności zawodowej. W poradniku znajdziesz:

–

wymagania wstępne – wykaz umiejętności, jakie powinieneś mieć już ukształtowane,

abyś bez problemów mógł korzystać z poradnika,

–

cele kształcenia – wykaz umiejętności, jakie ukształtujesz podczas pracy z poradnikiem,

–

materiał nauczania – wiadomości teoretyczne niezbędne do opanowania treści jednostki

modułowej,

–

zestaw pytań, abyś mógł sprawdzić, czy już opanowałeś określone treści,

–

ćwiczenia, które pomogą Ci zweryfikować wiadomości teoretyczne oraz ukształtować

umiejętności praktyczne,

–

sprawdzian postępów,

–

sprawdzian osiągnięć, przykładowy zestaw zadań. Zaliczenie testu potwierdzi

opanowanie materiału całej jednostki modułowej,

–

literaturę uzupełniającą.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

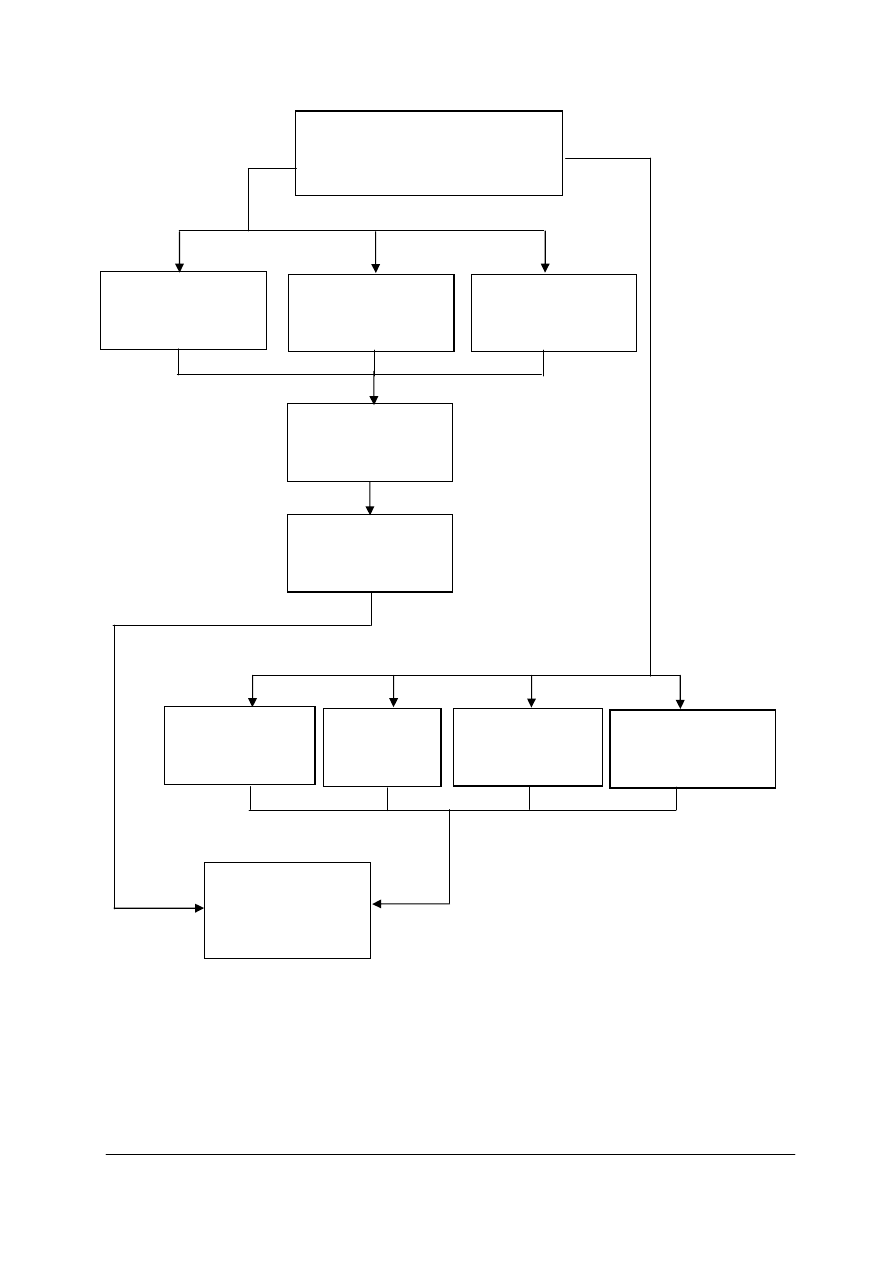

Schemat układu jednostek modułowych

515[01].O1

Podstawy funkcjonowania

i rozwoju pracownika ochrony

515[01].O1.01

Stosowanie przepisów prawa

obowiązujących w Polsce

i Unii Europejskiej

515[01].O1.02

Stosowanie przepisów prawa

dotyczących ochrony osób

i mienia

515[01].O1.03

Nawiązywanie kontaktów

społecznych

515[01].O1.04

Stosowanie zasad organizacji

i zarządzania

przedsiębiorstwem

515[01].O1.07

Stosowanie technik

samoobrony

515[01].O1.05

Prowadzenie działalności

gospodarczej

515[01].O1.06

Udzielanie pierwszej

pomocy poszkodowanym

515[01].O1.08

Posługiwanie się

językiem angielskim

zawodowym

515[01].O1.09

Stosowanie technologii

informacyjnych

w działalności zawodowej

515[01].O1.10

Kreowanie wizerunku

przedsiębiorstwa

świadczącego usługi ochrony

osób i mienia

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej, powinieneś umieć:

–

sprawnie obsługiwać komputer,

–

wykorzystywać system operacyjny komputera w podstawowym zakresie wykonywania

operacji na plikach i folderach,

–

wykorzystywać zasady poprawnej edycji tekstu,

–

sporządzać proste arkusze kalkulacyjne,

–

wyszukiwać informacje w Internecie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej, powinieneś umieć:

−

zastosować przepisy bezpieczeństwa i higieny pracy, ochrony przeciwpożarowej,

ochrony środowiska na stanowiskach komputerowych,

−

połączyć i uruchomić elementy systemu komputerowego (komputery i współpracujące

urządzenia zewnętrzne: drukarki, skanery, modemy, nagrywarki CD-R, DVD),

−

posłużyć się typowym oprogramowaniem użytkowym i narzędziowym,

−

wykonać edycję tekstu oraz wykorzystać arkusze kalkulacyjne,

−

zaprojektować bazę danych przy użyciu standardowego pakietu baz danych,

−

opracować przykłady użytkowych prezentacji graficznych,

−

zarchiwizować i nagrać zbiory tekstowe, graficzne i inne na twardym dysku i innych

nośnikach zewnętrznych,

−

skorzystać z przeglądarek internetowych oraz typowych usług internetowych,

−

skorzystać z poczty elektronicznej oraz oferty e-learning,

−

wyszukać użyteczne informacje w zasobach sieci Internet i bazach danych,

−

zastosować prawo autorskie w przypadku korzystania z oprogramowania i zasobów

danych dostępnych w sieci Internet,

−

posłużyć się literaturą informatyczną dla doskonalenia kompetencji zawodowych

pracownika ochrony.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. MATERIAŁ NAUCZANIA

4.1. Zasady użytkowania systemu komputerowego

4.1.1. Materiał nauczania

Coraz więcej informacji jest przechowywanych, przetwarzanych i przesyłanych w postaci

cyfrowej. Stosowanie technologii informacyjnych dostarczy Ci, jako użytkownikowi

komputera narzędzi, za pomocą których możesz pozyskiwać informacje, selekcjonować

je, analizować, przetwarzać i przekazywać innym użytkownikom. Informacja stała

się cennym towarem, a technologia informacyjna uczy, jak ten towar przetwarzać i oferować

innym.

Przygotowanie systemu komputerowego do pracy z uwzględnieniem wymogów

bezpieczeństwa i higieny pracy

Zanim jednak przystąpisz do pracy na stanowisku komputerowym zapoznaj się

z zasadami bezpieczeństwa i higieny pracy obowiązującymi na tym stanowisku.

Wymagania dotyczące stanowiska komputerowego zawarte są w rozporządzeniu Ministra

Pracy i Polityki Socjalnej z dnia 1 grudnia 1998 r. (Dz.U. nr 148 poz. 973) w sprawie

bezpieczeństwa i higieny pracy na stanowiskach wyposażonych w monitory ekranowe.

Informacje te można pozyskać wchodząc na strony internetowe: http://www.ch.pwr.wroc.pl/

dtp/dtp/bhp/rozporzadzenie.html,

http://ghnet.pl/~jkaleta/1.htm.

Bardzo

szczegółowe

informacje dotyczące przygotowania stanowiska komputerowego, jego właściwej organizacji

oraz zasad pracy pozwalających na zachowanie zdrowia można znaleźć w opracowaniu Jana

Kotowskiego opublikowanym na stronie: http://klub.chip.pl/lipka/praktyczne/zdrowie.htm.

Szczegółowe informacje dotyczące łączenia i uruchamiania systemów komputerowych

oraz współpracujących urządzeń zewnętrznych dostępne są na stronach internetowych:

http://infocomp.za.pl, http://mtrzaska.webpark.pl, http://www.budowakomputera.konin.lm.pl,

http://www.pc.inet.pl/budowa oraz w pozycjach: Danowski B., Purchla A.: ABC sam składam

komputer. Helion, Gliwice 2003, Mueller S.: Rozbudowa i naprawa komputerów PC. Helion,

Gliwice 2003, Wróblewski P.: ABC komputera. Helion, Gliwice 2006.

Prace w sieci wewnętrznej i zewnętrznej

Sieć tworzą przynajmniej dwa komputery połączone ze sobą. Każdy z nich musi mieć

zainstalowaną kartę sieciową. Do transmisji w sieci stosowane są protokoły. Aby dwa

komputery mogły się komunikować ze sobą, muszą używać tego samego protokołu. Jednym

z popularnych protokołów, stosowanych np. w Internecie, jest protokół TCP/IP.

Praca w sieci pozwala na:

− szybką wymianę plików (np. arkuszy kalkulacyjnych, rysunków, tekstów) pomiędzy

użytkownikami, bez konieczności odrywania się od pracy,

− uruchamianie aplikacji zainstalowanych na innym komputerze,

− korzystanie z jednego urządzenia (np. drukarki, nagrywarki płyt, skanera) z wielu

stanowisk,

− szybką wymianę informacji pomiędzy użytkownikami pracującymi w różnych miejscach

(np. przez Internet),

− zapisywanie plików na dyskach innych komputerów,

− dostęp do danych zapisanych na dyskach innych komputerów,

− zwiększenie bezpieczeństwa danych dzięki możliwości automatycznego zapisywania ich

na innym dysku.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Więcej informacji na temat bezpiecznej pracy w sieci wewnętrznej i zewnętrznej

znajdziesz w opracowaniu Habraken J.: ABC sieci komputerowych. Helion, Gliwice 2002

oraz w archiwum PC Kuriera na stronie: http://www.pckurier.pl/archiwum.

Bezpieczeństwo danych

Nie ma niezawodnych systemów ani urządzeń komputerowych, zawsze może zdarzyć się

nieprzewidywalna awaria, która nie tylko zawiesi system czy uszkodzi program, ale może

spowodować bezpowrotną utratę danych (w całości lub w części) zapisanych na dysku.

Odzyskanie takich danych może okazać się niemożliwe. Z tego powodu, ważnym elementem

pracy z komputerem, jeżeli tylko gromadzimy na nim cenne dla nas dane – dokumenty

przygotowane w programach biurowych, zdjęcia, ważne dane – jest archiwizowanie danych.

Są różne sposoby na tworzenie archiwów bezpieczeństwa: możemy zapisywać cenne dla nas

dane na dodatkowym dysku, mniejsze pliki możemy zachowywać na dyskietkach lub tworzyć

archiwum danych

na płytach CD. Ten ostatni sposób

jest najwygodniejszy

i najbezpieczniejszy. Dane zapisane na płycie CD, jeśli tylko zadbamy o jej odpowiednie

przechowywanie, przez długi czas pozostaną bezpieczne i w razie jakiejkolwiek awarii

komputera lub dysku twardego będziemy mogli je odtworzyć.

Kopie

bezpieczeństwa ważnych danych powinniśmy wykonywać regularnie,

przynajmniej raz w miesiącu. Warto też zadbać o zapasową kopię książki adresowej

i wiadomości programu pocztowego. Jeżeli korzystamy z programu Outlook Express,

najwygodniej jest skorzystać z opcji Eksportuj dostępnej w menu Plik. Łatwy w obsłudze

kreator eksportu przeprowadzi nas przez proces tworzenia bezpiecznej kopii wiadomości lub

książki adresowej. W razie jakiejkolwiek awarii komputera lub uszkodzenia systemu,

korzystając z opcji Importuj w programie Outlook Express, tak zapisane dane będziemy

mogli odtworzyć.

Kopie bezpieczeństwa mogą być dużymi objętościowo plikami, często zachodzi potrzeba

kompresowania ich. W tym celu można wykorzystać program Win Rar (www.winrar.pl).

Ochrona antywirusowa komputera

Korzystanie z sieci Internet oprócz korzyści, które ze sobą niesie, naraża też komputer,

na różnego rodzaju niebezpieczeństwa, m.in.: wirusy, robaki, konie trojańskie. W trosce

o dane, należy zadbać o zainstalowanie dobrego oprogramowania antywirusowego. Warte

polecenia są programy: Avast, Kaspersky Anti–Virus, Norton AntiVirus, Mks vir. Większość

programów antywirusowych można pobrać ze stron internetowych w bezpłatnych

30–dniowych wersjach.

4.1.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jak należy prawidłowo łączyć i uruchamiać systemy komputerowe?

2. W jaki sposób należy podłączać do komputera urządzenia peryferyjne?

3. Jakie zasady bezpieczeństwa i higieny pracy obowiązują na stanowisku komputerowym?

4. Gdzie należy szukać informacji na temat zasad postępowania w przypadku awarii

komputera?

5. Jakie korzyści daje praca w sieci?

6. Na jakie niebezpieczeństwa narażony jest komputer pracujący w sieci?

7. W jaki sposób można chronić zasoby komputera?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

4.1.3. Ćwiczenia

Ćwiczenie 1

Przeanalizuj wymagania bezpieczeństwa i higieny pracy oraz ergonomii, jakie powinny

spełniać stanowiska pracy wyposażone w monitory ekranowe.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać w zasobach Internetu informacje na temat bezpiecznej, higienicznej

i ergonomicznej pracy na stanowisku komputerowym,

2) przeanalizować pozyskane informacje,

3) sprawdzić, czy stanowisko, przy którym pracujesz spełnia wszystkie wymagania,

4) zanotować uwagi i spostrzeżenia.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

Ustal zasady postępowania w przypadku awarii komputera.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać w zasobach Internetu informacje na temat zasad postępowania w sytuacji

zaistnienia awarii komputera,

2) dokonać analizy zgromadzonych informacji,

3) wypisać zasady postępowania w sytuacjach awaryjnych,

4) zaprezentować rezultaty swojej pracy.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

Zainstaluj nową drukarkę w systemie i ustaw ją jako domyślną.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) w panelu sterowania systemu Windows znaleźć ikonę: Drukarki i faksy,

2) korzystając z zawartych tam opcji dodać do systemu drukarkę (w razie potrzeby

oprogramowanie dostarczy nauczyciel),

3) w oknie właściwości zainstalowanej drukarki ustawić ją jako domyślną,

4) wydrukować wybrany dokument do pliku.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

Wyposażenie stanowiska pracy:

−

zestaw komputerowy,

−

sterowniki (drivery do drukarek),

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 4

Zainstaluj program antywirusowy w systemie Windows.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić komputer i sprawdzić w systemie, czy jest zainstalowany program

antywirusowy,

2) jeżeli jest – korzystając z opcji: Dodaj lub usuń programy odinstaluj go i ponownie

uruchom komputer,

3) wyszukaj w zasobach sieci Internet program antywirusowy z licencją freeware

(darmową) lub trial (próbną) i zapisz go na dysku swojego komputera,

4) zainstaluj pobrany program.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

4.1.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) połączyć elementy systemu komputerowego?

2) uruchomić system komputerowy?

3) wyszukać informacje na temat wymagań bezpieczeństwa i higieny

pracy oraz ergonomii, jakie powinny spełniać stanowiska pracy

wyposażone w monitory ekranowe?

4) sprawdzić, czy Twoje stanowisko pracy spełnia wymagania z zakresu

bezpieczeństwa i higieny pracy oraz ergonomii?

5) określić zachowanie się w przypadku awarii komputera?

6) określić korzyści pracy w sieci?

7) zainstalować drukarkę i określić ją jako domyślną ?

8) określić zagrożenia występujące przy pracy w sieci?

9) wymienić sposoby ochrony zasobów komputera?

10) zainstalować program antywirusowy?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

4.2. Wybrane pojęcia technik komputerowych, multimediów

oraz e-learning

4.2.1. Materiał nauczania

Elementy systemu komputerowego

Rys. 1. Ogólna budowa komputera [39]

Proces działania komputera jest skomplikowany. Przestawiono go na rysunku 1 w sposób

bardzo uproszczony tj. jako dwa współpracujące urządzenia: pamięć operacyjną oraz

procesor. Oba urządzenia znajdują się w jednej obudowie nazywanej jednostką centralną.

Pamięć operacyjna służy do chwilowego zapamiętywania danych wejściowych i wyjściowych

oraz przechowuje uruchomione programy. Programy przekazują rozkazy do procesora.

Procesor jest układem elektronicznym potrafiącym wykonywać rozkazy arytmetyczne

i logiczne na liczbach binarnych.

Pozostałe elementy komputera to tzw. urządzenia peryferyjne (zewnętrzne). Ich funkcją jest

dostarczanie lub odbieranie informacji (danych lub rozkazów) do lub z jednostki centralnej.

Wyróżniamy następujące grupy urządzeń peryferyjnych (zewnętrznych):

− urządzenia wejściowe, np. klawiatura, mysz, skaner,

− urządzenia wyjściowe, np. monitor ekranowy, drukarka, ploter, głośnik,

− urządzenia wejściowo–wyjściowe, np. modem [39].

Multimedia

Multimedia (z łac. Multum + Medium) to media, które wykorzystują różne formy

informacji oraz różne formy ich przekazu (np. tekst, dźwięk, grafikę, animację, wideo) w celu

dostarczania odbiorcom informacji lub rozrywki.

Plik multimedialny

Plik zawierający więcej niż jeden sposób przekazywania informacji. Zazwyczaj mianem

tym określa się pliki z zapisanym obrazem i dźwiękiem. Najpopularniejszymi formatami

multimedialnymi są: Avi, Mpeg i QuikTime.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

Odtwarzacz multimedialny

Program, który umożliwia odtwarzanie plików zawierających informacje audio i/lub

video. Przykładem odtwarzacza multimedialnego jest Windows Media Player w systemie

Windows. W zasobach Internetu (http://www.winamp.com) dostępny jest odtwarzacz plików

multimedialnych Winamp.

Prezentacja multimedialna

Prezentacja to szczególna forma przekazu informacji, mająca za zadanie pomóc

w wyjaśnianiu, nauczaniu lub przekonywaniu do czegoś jej odbiorców. Może zawierać

informacje tekstowe, graficzne (rysunki, zdjęcia, wykresy, filmy, animacje) oraz dźwiękowe.

Informacje na temat tworzenia prezentacji w programie PowerPoint dostępne są na stronie:

http://office.microsoft.com/pl–pl/powerpoint/CH062556181045.aspx.

Prezentację można uatrakcyjnić dodając do niej dźwięki, fragmenty filmów

odtwarzanych podczas pokazu. Aby odtwarzać dźwięki komputer musi być wyposażony

w kartę dźwiękową i głośniki. Dźwięki i filmy można wstawić z programu Microsoft Clip

Organizer lub z pliku, wybierając z menu Wstaw odpowiednią pozycję. W czasie pokazu

dźwięki

i

filmy

mogą

być

odtwarzane

automatycznie

lub

po

dwukrotnym

kliknięciu w ich obszarach. Ustawienia odtwarzania dźwięków lub filmów można

modyfikować. Można zmieniać kolejność animacji, tak by film był odtwarzany przed, po, lub

łącznie z animacjami tekstu. W celu określenia łącznego czasu odtwarzania filmu lub zmiany

opcji odtwarzania należy kliknąć prawym przyciskiem myszy obiekt filmu i wybrać polecenie

Edytuj obiekt filmowy.

Dobrym uzupełnieniem prezentacji jest narracja. By ją nagrać komputer musi być

wyposażony w kartę dźwiękową, mikrofon oraz głośniki. Po ustaleniu, jaki komentarz będzie

wygłoszony do poszczególnych slajdów i wybraniu z menu Pokaz slajdów polecenia Nagraj

narrację…, zaakceptowaniu ustawień, można rozpocząć nagranie. Po pojawieniu

się pierwszego slajdu rozpoczyna się rejestracja dźwięku. Do kolejnych slajdów przechodzi

się klikając myszą. By wstrzymać lub wznowić narrację należy kliknąć prawym przyciskiem

myszy w obszarze slajdu i wybrać odpowiednie polecenie. Po zakończeniu nagrania program

zasugeruje zmianę ustawień czasu ekspozycji slajdów w celu zsynchronizowania z czasem

trwania narracji. Narrację można usunąć i nagrać ponownie.

Multimedialny element wystawy

Samoczynnie działająca prezentacja może służyć jako multimedialny element wystawy

lub stanowić tło do ekspozycji lub pokazu. W tym przypadku slajdy muszą przesuwać się

automatycznie w określonym czasie. Wszystkie wstawione obiekty (dźwięki, animacje, filmy)

muszą mieć ustawione opcje odtwarzania automatycznego. Czas ekspozycji slajdu należy

ustawić eksperymentalnie, wybierając z menu Pokaz slajdów polecenie Próba tempa. Gdy

zachodzi potrzeba ciągłego odtwarzania pokazu, wówczas należy z menu Pokaz slajdów

wybrać polecenie Przygotuj pokaz i w opcjach pokazu zaznaczyć polecenie W pętli ciągłej

do naciśnięcia klawisza Esc. Po takim przygotowaniu prezentacji należy z menu Plik wybrać

polecenie Zapisz jako… i określić typ pliku jako Pokaz programu PowerPoint.

E-learning

E-learning jest to technika szkolenia wykorzystująca wszelkie dostępne media

elektroniczne, w tym Internet, intranet, extranet, przekazy satelitarne, taśmy audio/wideo,

telewizję interaktywną oraz CD–ROMy. E-learning jest najczęściej kojarzony z nauczaniem,

w którym stroną przekazującą wiedzę i egzaminującą jest komputer, dlatego też przyjęło

nazywać tę formę nauki „distance learning” (uczenie na odległość). Kształcenie tego typu

umożliwia samodzielne wybranie preferowanego formatu dostarczania wiedzy i tempa

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

jej przekazywania. Informacje na temat możliwości, zalet, nowych perspektyw e–learningu

można uzyskać na stronie: http://www.learning.pl/elearning/index.html.

Jedną z platform edukacyjnych jest platforma Moodle. Można ją zainstalować

na komputerze domowym. Wszelkie informacje na temat instalacji platformy, jej obsługi

są dostępne na stronie: http://www.moodle.pl. Na stronie tej można również pozyskać

informacje na temat:

− platform edukacyjnych na świecie,

− modle w Polsce,

− dystrybutorów platform w Polsce,

− platform komercyjnych w Polsce,

− instalacji pakietu Krasnal i modle.

Na stronie: http://moodle.org/login/index.php, po utworzeniu konta, można korzystać

z: Kursu polskiego w modle. Dostępne jest tam również forum towarzyskie oraz podręcznik:

Jak instalować i korzystać z modle.

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jak należy prawidłowo podłączać urządzenia peryferyjne do komputera?

2. Jakie są zasady przygotowywania prezentacji?

3. Jakie elementy można zastosować w prezentacji?

4. W jaki sposób przygotowuje się automatycznie działającą prezentację?

5. Co to jest e-learning?

6. W jaki sposób korzysta się z e-learningu?

4.2.3. Ćwiczenia

Ćwiczenie 1

Podłącz do komputera urządzenia peryferyjne umożliwiające przygotowanie

i odtwarzanie prezentacji multimedialnej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) określić

urządzenia

potrzebne

do

przygotowania

i

odtwarzania

prezentacji

multimedialnej,

2) zapoznać się z instrukcją obsługi urządzeń lub wyszukać potrzebne informacje

w literaturze,

3) podłączyć urządzenia,

4) sprawdzić poprawność podłączenia.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy,

−

głośniki,

−

mikrofon,

−

literatura zgodna z punktem 6 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

Ćwiczenie 2

Przygotuj prezentację multimedialną reklamującą usługi z zakresu ochrony osób i mienia.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przypomnieć zasady przygotowywania prezentacji,

2) przygotować projekt prezentacji,

3) zgromadzić materiały do prezentacji (tekst, grafikę, muzykę, film),

4) przygotować prezentację,

5) ustawić przejścia slajdów,

6) sprawdzić poprawność odtwarzania prezentacji (czas trwania ekspozycji poszczególnych

slajdów),

7) zapisać prezentację jako Pokaz programu Power Point.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

multimedialny zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

Skorzystaj z wybranej oferty e–learningowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres: http://www.moodle.pl,

2) przejrzeć oferty dostępne na stronie,

3) wybrać interesującą ofertę,

4) utworzyć konto,

5) zalogować się do platformy,

6) skorzystać z jej zasobów,

7) sporządzić notatki,

8) zaprezentować wyniki swojej pracy.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

komputer z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) połączyć do komputera urządzenia peryferyjne?

2) określić zasady przygotowywania prezentacji?

3) przygotować prezentację multimedialną?

4) przygotować automatycznie działającą prezentację multimedialną?

5) określić, co oferuje e-learning?

6) skorzystać z oferty e-learningowej?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

4.3. Internet i jego współczesne funkcje i zastosowania

4.3.1. Materiał nauczania

Możliwości wykorzystania Internetu są bardzo różnorodne. Noszą one nazwę usług

sieciowych. Do najważniejszych z nich należą:

− WWW,

− poczta elektroniczna,

− grupy dyskusyjne,

− komunikatory, wideokonferencje,

− FTP,

− e–bank,

− e–learning (omówiony w rozdziale drugim).

WWW – World Wide Web

World Wide Web (w skrócie określany jako WWW lub Web) jest hipertekstowym,

multimedialnym, sieciowym (TCP/IP) systemem informacyjnym opartym na publicznie

dostępnych, otwartych standardach IETF i W3C. Pierwotnym i w chwili obecnej nadal

podstawowym zadaniem WWW jest publikowanie informacji. Aby uzyskać dostęp do tak

udostępnianej informacji, trzeba posłużyć się programem komputerowym, który nazywamy

przeglądarką internetową. Przeglądarka łączy się z serwerem internetowym, skąd pobiera

pewien zbiór informacji określany jako strona internetowa. Strona internetowa może zostać

wyświetlona, zapisana w lokalnym systemie plików czy wydrukowana.

Poczta elektroniczna

Najprostszym sposobem wymiany informacji jest poczta elektroniczna (e-mail).

Umożliwia ona jednoczesne wysyłanie listów do wielu osób. Do listów, w postaci

załączników, można dołączać dokumenty zapisane w różnych formatach. Warto też korzystać

z książki adresowej. Posługując się nią można oszczędzić czas i uniknąć błędów

przy podawaniu danych adresata przesyłki. Warto też tworzyć grupy adresowe (np. członków

zespołu pracujących wspólnie nad wykonaniem określonego zadania). Wygodnie jest wysyłać

wiadomość do całego zespołu, niż osobno do poszczególnych członków. W każdym portalu

oferującym konta pocztowe jest też program pocztowy i zwykle z niego korzystamy. Jednak,

w sytuacji, gdy wysyłamy list do osoby, której adres jest na stronie WWW, po kliknięciu

w odnośnik zawierający adres, otwiera się program pocztowy zainstalowany na komputerze,

najczęściej jest to MS Outlook. By móc wysłać korespondencję za pośrednictwem tego

programu, należy odpowiednio skonfigurować własne konto. W odpowiednim portalu

internetowym wybrać opcję Pomoc i odnaleźć w niej odnośnik Parametry poczty, a następnie

informacje na temat konfiguracji. Opis zawiera kolejne kroki konfigurowania najbardziej

popularnych programów pocztowych.

Listy i grupy dyskusyjne

Inną formą poczty elektronicznej są listy dyskusyjne. Specjalne serwery w Internecie

pełnią rolę skrzynek kontaktowych grup osób o wspólnych zainteresowaniach, poglądach.

Każdy list wysłany do takiego serwera jest automatycznie rozsyłany do wszystkich członków

grupy. List dyskusyjnych jest bardzo dużo i stale ich przybywa. Są ich dwie odmiany:

zamknięte i ogólnodostępne. Listy zamknięte są zarezerwowane np. dla specjalistów

z określonej dziedziny. Do listy ogólnodostępnej może dopisać się każdy, kto zna adres

jej serwera i posiada konto pocztowe. Aktualna lista aktywnych grup dyskusyjnych dostępna

jest pod adresem: http://www.usenet.pl/doc/news–pl–faq.3.html.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

Każda osoba przesyłająca korespondencję w formie elektronicznej powinna przestrzegać

zasad netykiety (fr. netiquette). Jej zalecenia znajdziesz między innymi na stronie:

http://www.netykieta.prv.pl.

Aby dołączyć do grupy dyskusyjnej w programie Outlook Express należy wybrać

polecenie Narzędzia, następnie Konta i zakładkę Grupy dyskusyjne. Po kliknięciu

na przycisku Dodaj i Grupy dyskusyjne… uruchomi się kreator, który przeprowadzi

procedurę podłączenia się do serwera list dyskusyjnych. Po utworzeniu konta wystarczy

w programie Outlook Express kliknąć na ikonie Grupy dyskusyjne, by uruchomić proces

wczytywania grup dyskusyjnych. Dwukrotne kliknięcie na nazwie grupy powoduje

rozpoczęcie procesu subskrypcji, czyli uruchomienia mechanizmu służącego do pobierania

od użytkowników ich adresów e–mail, skatalogowanych w bazach danych.

Pogawędki sieciowe

W sieci Internet można prowadzić dyskusje on–line, czyli pogawędki sieciowe zwane

czatami. Aby wziąć udział w pogawędce wystarczy skorzystać z dowolnego portalu

internetowego, np. http://www.wp.pl i rozmawiać na wybrany temat z jedną lub wieloma

osobami równocześnie.

IRC (Internet Relay Chat) jest to usługa polegająca na udostępnieniu serwera, który

na bieżąco przekazuje wypowiedzi wszystkich podłączonych w danej chwili osób.

Szczegółowe informacje znajdziesz na stronie: http://www.irc.pl.

Jeśli masz podłączony do komputera mikrofon i głośnik oraz zainstalowany komunikator

internetowy, np. Skype, to możesz prowadzić rozmowy na żywo. Program Skype można

pobrać ze strony: http://www.skype.com/intl/pl i zainstalować na swoim komputerze.

Instalacja jest prowadzona przez Kreator konfiguracji komunikatora Skype. Program ten

pozwala też na prowadzenie wideokonferencji. Warunkiem ich prowadzenia jest posiadanie

przez zainteresowane osoby zainstalowanych kamer internetowych.

FTP

FTP jest usługą umożliwiającą przesyłanie plików w sieci internetowej przy użyciu

protokołu transmisji plików FTP (ang. File Transfer Protocol). Przesyłanie plików

z wykorzystaniem usługi FTP jest możliwe wówczas, gdy są dwa komputery. Jeden z nich

pełni funkcję serwera FTP, a drugi klienta FTP. Transmisja możliwa jest zarówno do serwera,

jak i z serwera. Liczba folderów i plików, z których może korzystać użytkownik, zależy

od nadanych mu uprawnień. Informacje dotyczące tworzenia, modyfikacji, usuwania kont

FTP oraz włączanie dostępu do kont znajdują się na stronie: http://www.lap.pl/

pomoc/ftp.html.

E-bank

Banki oferują wiele możliwości zdalnego dostępu do konta, np. przez Internet, telefon,

SMS, WAP. Internet jest bardzo wygodnym kanałem, by z niego korzystać potrzebny

jest komputer z dostępem do Internetu wyposażony w przeglądarkę. Informacje pomiędzy

bankiem a komputerem przesyłane są protokołem szyfrowanym.

Wyszukiwanie informacji w Internecie

Wyszukiwarek jest wiele. Najbardziej popularną, bo przeszukującą największą liczbę

stron, jest wyszukiwarka Google. Jeżeli w oknie wyszukiwarki wpisane zostanie popularne

słowo (np. drukarka), to wyszukiwarka znajdzie je na wielu tysiącach stron. Język

wyszukiwarek nie jest złożony. Po wpisaniu słowa do wyszukiwania, wyszukiwarka

sprawdza, czy dane słowo występuje na stronie WWW. Jeśli tak, strona jest wyświetlania

w wynikach wyszukiwania. Cała sztuka polega na tym, by podać wyszukiwarce takie słowa,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

które najlepiej opisują szukaną stronę. Jeżeli nie przynosi to pożądanych rezultatów, należy

wykorzystać zaawansowane sposoby wyszukiwania. Każda wyszukiwarka umożliwia

tworzenie złożonych zapytań. Wystarczy kliknąć na odpowiednim odnośniku na stronie

wyszukiwarki, aby otrzymać szczegółowy, poparty przykładami i poradami opis sposobu

postępowania. Najczęściej (nie we wszystkich wyszukiwarkach) obowiązują następujące

zasady:

− jeżeli chcemy, żeby dane słowo koniecznie wystąpiło na szukanej stronie,

to poprzedzamy je znakiem +,

− jeżeli nie chcemy, żeby dane słowo wystąpiło poprzedzamy je znakiem –,

− jeżeli chcemy znaleźć stronę, na której występuje konkretny zwrot, to ujmujemy go

w znaki cudzysłowu.

Zasady korzystania z informacji z Internetu

Podczas korzystania z materiałów zamieszczonych w Internecie należy postępować

zgodnie z prawem autorskim, powszechnie akceptowanymi zasadami oraz ograniczeniami

spisywanymi przez autorów. Nieznajomość prawa nie zwalnia od odpowiedzialności.

W związku z tym należy bardzo dokładnie przestudiować ustawę o prawie autorskim

i prawach pokrewnych z 4 lutego 1994 r. Treść ustawy dostępna jest w zasobach Internetu,

np. na stronie: http://ks.sejm.gov.pl:8009/proc2/ustawy/86_u.htm.

Z Internetu można pobierać również oprogramowanie. Należy pamiętać o konieczności

zapoznania się z warunkami jego użytkowania, czyli licencją.

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. W jaki sposób formułuje się zapytania wpisywane w oknie przeglądarki internetowej?

2. Jakich zasad należy przestrzegać porozumiewając się w sieci?

3. Jak tworzy się w książce adresowej grupy adresatów?

4. W jaki sposób wysyła się listy do członków grupy adresowej?

5. W jaki sposób wyszukuje się informacje na określony temat w zasobach Internetu?

6. W jakim celu tworzone są listy dyskusyjne?

4.3.3. Ćwiczenia

Ćwiczenie 1

Przeanalizuj wyniki wyszukiwania informacji na temat drukarek atramentowych

kolorowych wykorzystując proste i zaawansowane sposoby wyszukiwania.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę internetową,

2) wpisać zapytanie: drukarka atramentowa kolorowa,

3) zanotować wyniki wyszukiwania (ilość wyszukanych stron),

4) zastosować kolejno zaawansowane sposoby wyszukiwania,

5) zanotować wyniki wyszukiwania,

6) sformułować wnioski,

7) zaprezentować wyniki swojej pracy.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

W portalu: www.ochrona.pl wyszukaj informacje na temat zasad tworzenia

i funkcjonowania wewnętrznych służb ochrony.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres: www.ochrona.pl,

2) wyszukać treść aktualnej ustawy (z dnia 23 maja 2002 r.) o ochronie osób i mienia,

3) wyszukać informacje na temat zasad tworzenia i funkcjonowania wewnętrznych służb

ochrony,

4) sporządzić notatki.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

W książce adresowej konta pocztowego utwórz grupę adresową.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) zalogować się na swoje konto pocztowe,

2) sprawdzić, czy dostępna jest usługa tworzenia grup adresowych,

3) utworzyć konto pocztowe na jednym z wybranych portali: o2.pl, gazeta.pl, wp.pl,

interia.pl,

4) wybrać zakładkę Adresy lub Książka adresowa,

5) dodać grupę,

6) wysłać list testowy do członków grupy.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

adresy e-mailowe,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 4

Wyszukaj informacje dotyczące praw autorskich w archiwum listy przeznaczonej

dla wikipedystów.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

2) przejrzeć archiwum listy,

3) wyszukać informacje na temat praw autorskich,

4) sporządzić notatki.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

4.3.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) formułować zapytania do wyszukiwania przy pomocy przeglądarek

internetowych?

2) określić zasady netykiety?

3) stosować zasady netykiety?

4) utworzyć grupę adresową w książce adresowej?

5) wysłać listy do członków grupy?

6) wyszukiwać określone informacje w zasobach Internetu?

7) przeglądać archiwa list dyskusyjnych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

4.4. Typowe i zaawansowane możliwości edytora tekstu

4.4.1. Materiał nauczania

Edytory tekstów to najpopularniejsza grupa programów komputerowych. Za pomocą

edytora tekstów można przygotować dowolny dokument, od prostej notatki po całą książkę,

a także nadać mu czytelną i atrakcyjną formę, wzbogacić tabelami, wykresami, rysunkami,

zdjęciami. Nowoczesne edytory tekstów są wyposażone w słowniki wyrazów

bliskoznacznych ułatwiające dobór właściwego słowa oraz w korektory umożliwiające

sprawdzanie pisowni wyrazów. Nie ma jednak jeszcze edytorów tekstów sprawdzających

kontekst, w którym dane słowo występuje. Dobrze zredagowany dokument świadczy

o profesjonalności, staranności autora oraz poważnym traktowaniu osoby czy instytucji,

do której kierowane jest pismo.

W trakcie pisania, gdy ręce są ułożone na klawiaturze, częste wykorzystywanie myszy

może okazać się niewygodne. W takim wypadku należy użyć następujących klawiszy

oraz ich kombinacji:

−

Home – przesunięcie kursora na początek wiersza,

−

End – przesunięcie kursora na koniec wiersza,

−

PgDn – przesunięcie strony i przemieszczenie kursora o jeden ekran w dół,

−

PgUp – przesunięcie strony i przemieszczenie kursora o jeden ekran w górę,

−

Ctrl + Home – przesunięcie kursora na początek dokumentu,

−

Ctrl + End – przesunięcie kursora na koniec dokumentu,

−

Ctrl + → – przesunięcie kursora o następny wyraz w prawo,

−

Ctrl + ← – przesunięcie kursora o wyraz w lewo,

−

Ctrl + A – zaznaczenie całego bloku tekstu,

−

Ctrl + S – zapisz,

−

Ctrl + C – kopiuj,

−

Ctrl + V – wklej.

Wstawianie tabel do dokumentu

Tabel używa się do rozmieszczania informacji i tworzenia interesujących układów stron

z ułożonymi obok siebie kolumnami tekstu i rysunków. Najprostszym sposobem

na utworzenie tabeli jest wykorzystanie przycisku Wstaw tabelę na pasku narzędzi. Narzędzie

uruchamiane za pomocą przycisku Rysuj tabelę umożliwia łatwe tworzenie bardziej

złożonych tabel, np. takich, które zawierają komórki o różnej wysokości lub zmiennej liczbie

kolumn w wierszu, w sposób podobny do rysowania tabeli piórem. Rzadziej

wykorzystywane, ale wygodne jest konwertowanie (przekształcanie) tekstu na tabelę.

By je wykorzystać należy wprowadzić tekst stanowiący nagłówek tabeli, zaznaczyć

go, a następnie z menu Tabela wybrać polecenie Konwertuj → Przekształć tekst na tabelę….

Bardzo istotnym jest określenie separatora tekstu. Najczęściej stosuje się tabulator lub

średnik. By dodać kolejne wiersze tabeli należy ustawić się na końcu wiersza (poza tabelą)

i wcisnąć klawisz Enter (rys. 2). Aby uzyskać powtarzanie nagłówka tabeli na kolejnych

stronach, należy zaznaczyć pierwszy wiersz tabeli i z menu Tabela wybrać polecenie

Nagłówki. Wówczas nagłówki tabeli będą powtarzane automatycznie, ale tylko wtedy, gdy

tabela będzie podzielona między strony w wyniku automatycznego wstawienia podziału

strony. Nagłówek nie będzie powtarzany, w przypadku gdy tabela zostanie ręcznie podzielona

między strony. Powtórzone nagłówki tabeli będą widoczne tylko w widoku układu strony.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

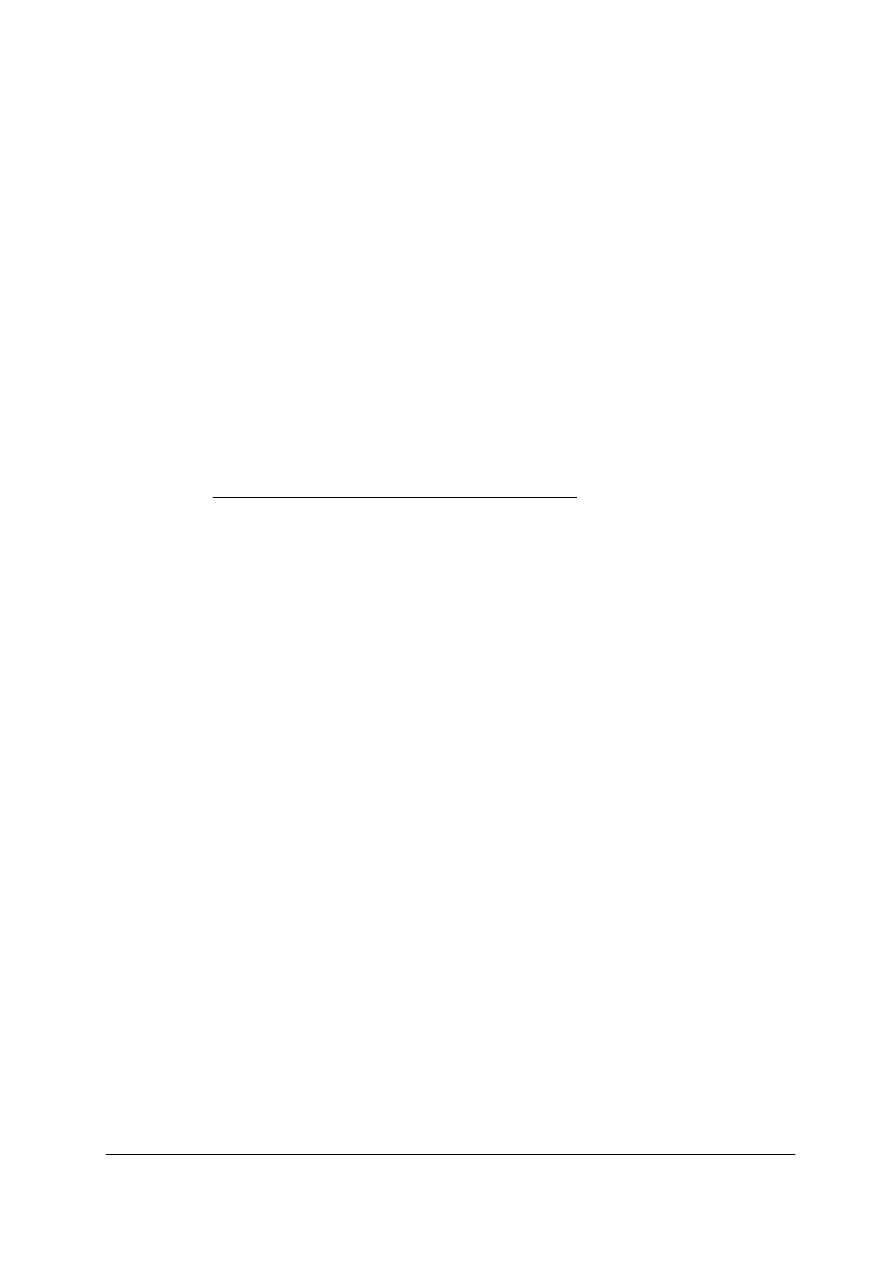

Rys. 2.

Dodawanie wiersza do tabeli:

a) ustawienie kursora, b) uzyskanie kolejnego wiersza tabeli

W trakcie wprowadzania danych, bądź ich modyfikacji można poruszać się po tabeli

wykorzystując klawisze:

−

[TAB] – przejście do następnej komórki,

−

[TAB] + [SHIFT] – przejście do poprzedniej komórki,

−

strzałka w dół lub w górę – przejście do następnego lub poprzedniego wiersza,

−

[ALT] + [END] – przejście do ostatniej komórki w wierszu,

−

[ALT] + [HOME] – przejście do pierwszej komórki w wierszu,

−

[TAB] (na końcu ostatniego wiersza) – dodanie nowego wiersza na dole tabeli.

Korespondencja seryjna

W edytorze tekstu Microsoft Word 2003 lub 2007 można tworzyć korespondencję

seryjną. Z menu Narzędzia należy wybrać polecenie Listy i dokumenty wysyłkowe,

a następnie kliknąć polecenie Korespondencja seryjna. W obszarze Wybierz typ dokumentu

zaznaczyć odpowiednią opcję, np. Wiadomości e-mail. Aktywny dokument stanie

się dokumentem głównym. Dokument główny jest to dokument zawierający tekst i grafikę,

które są takie same dla każdej wersji dokumentu przygotowywanej korespondencji seryjnej.

Dalej należy wybrać polecenie Następny: Dokument początkowy. Okienko zadań

przeprowadzi przez pozostałą część procesu tworzenia korespondencji seryjnej.

Szczegółowe informacje na ten temat można znaleźć na stronie internetowej

http://office.microsoft.com/pl–pl/word/HP052588511045.aspx.

Wstawianie arkusza programu Microsoft Excel

Zawartość skoroszytu programu Microsoft Office Excel można wstawić do dokumentu

tekstowego Microsoft Word jako obiekt. Wstawienie zawartości jako obiektu połączonego

lub osadzonego, umożliwia dalszą pracę z nią w programie oryginalnym. Jeśli do dokumentu

zostaną wstawione komórki jako obiekt programu Excel, program Microsoft Office Word

uruchomi program Excel po dwukrotnym kliknięciu komórek. Podczas pracy z zawartością

arkusza można będzie używać poleceń programu Excel. Jest też możliwość wstawienia całego

skoroszytu programu Excel jako obiektu. Wówczas w dokumencie będzie wyświetlany tylko

jeden arkusz. Aby wyświetlić pozostałe arkusze, należy kliknąć dwukrotnie obiekt programu

Excel, a następnie wybrać odpowiedni arkusz. Szczegółowe informacje są dostępne

na stronie: http://office.microsoft.com/pl–pl/word/HA101208101045.aspx.

4.4.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. W jaki sposób można wstawić tabelę do dokumentu?

2. Jakich klawiszy używa się do poruszania się po tabeli?

3. W jaki sposób tworzy się korespondencję seryjną?

4. W jaki sposób przygotowuje się listę adresatów?

5. Jak wstawia się arkusz programu Microsoft Excel do dokumentu tekstowego?

6. Jak należy postępować, by wstawiony arkusz programu Microsoft Excel był aktywny?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

4.4.3. Ćwiczenia

Ćwiczenie 1

Wstaw tabelę do dokumentu. Umieść w niej dane dotyczące klasyfikacji obiektów.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) określić rodzaj klasyfikacji obiektów (ze względu na funkcjonalne przeznaczenie

lub ze względu na zajmowaną powierzchnię),

2) ustalić liczbę kolumn,

3) wstawić tabelę w dowolnie wybrany sposób,

4) wprowadzić dane do tabeli (wykorzystać klawisze do poruszania się po tabeli).

Wyposażenie stanowiska pracy:

−

dane do tabeli – klasyfikacja obiektów,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

Przygotuj zaproszenie na zawody strzeleckie. Potraktuj je jako dokument główny

korespondencji seryjnej. Przygotuj listę z danymi zaproszonych gości i scal dokumenty

do pliku.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przygotować zaproszenie na zawody strzeleckie z wykorzystaniem elementów

graficznych,

2) utworzyć listę zaproszonych gości,

3) przejrzeć listy,

4) ukończyć scalanie,

5) wydrukować przygotowane listy.

Wyposażenie stanowiska pracy:

−

papier formatu A4,

−

komputer z dostępem do Internetu wyposażony w drukarkę,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

Do dokumentu programu Microsoft Word wstaw obiekt w postaci arkusza Microsoft

Excel i przygotuj wykres ilustrujący zestawienie np. broni.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać informacje w materiale nauczania,

2) przeanalizować je,

3) wstawić obiekt – Arkusz programu Microsoft Excel,

4) przygotować zestawienie np. broni,

5) korzystając z kreatora przygotować wykres (wybrać opcję – Jako nowy arkusz).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

Wyposażenie stanowiska pracy:

−

zestaw komputerowy,

−

literatura zgodna z punktem 6 poradnika.

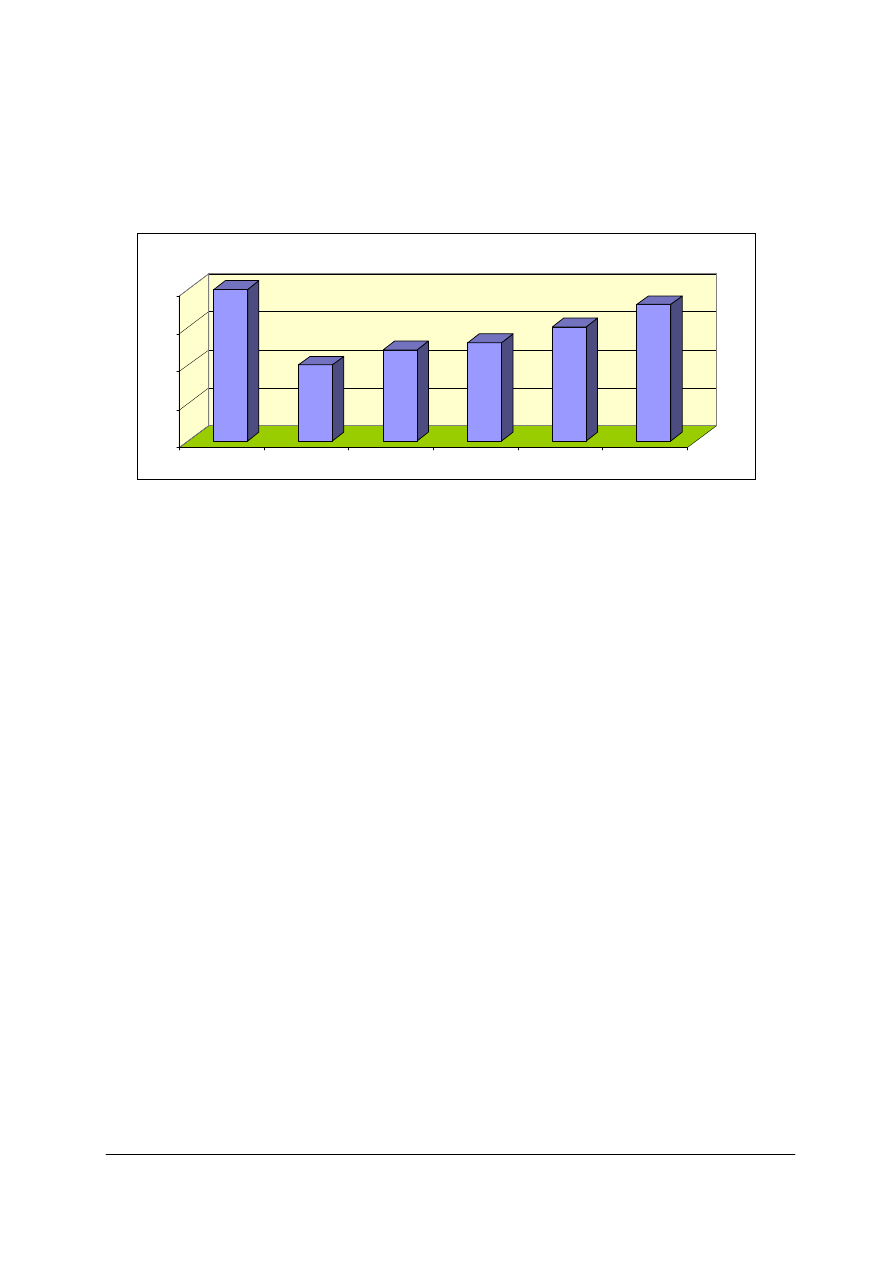

Przykładowy wykres

20

10

12

13

15

18

0

5

10

15

20

Karabinek AK

SKORPION

Pistolet VIS

Walther P - 99

Karabin G 3

Pistolet P -90

Zestawienie broni

4.4.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wstawić tabelę do dokumentu?

2) wprowadzić dane do tabeli?

3) wykorzystać klawisze do sprawnego poruszania się po tabeli?

4) tworzyć korespondencję seryjną?

5) przygotować listę adresatów?

6) wstawić arkusz programu Microsoft Excel do dokumentu

tekstowego?

7) wykonać wykres wykorzystując wstawiony arkusz programu Excel?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

4.5. Zasady projektowania arkusza kalkulacyjnego

4.5.1. Materiał nauczania

Arkusz kalkulacyjny jest programem o dużych możliwościach. Za jego pomocą można

tworzyć rozbudowane, przejrzyste arkusze zawierające dane, wykresy i zestawienia w oparciu

o dane wprowadzane z wielu źródeł dostępnych w systemie Windows. Excel bardzo dobrze

współpracuje z innymi aplikacjami. Do skoroszytów programu mogą być wstawiane obiekty

OLE utworzone za pomocą innych aplikacji pakietu Office oraz systemu Windows.

Skoroszyty Excela mogą być wstawiane do innych dokumentów np. Worda, mogą być też

przesyłane pocztą elektroniczną.

Tworzenie formuł

Excel dokonuje obliczeń w oparciu o wprowadzane do komórek formuły. Po ich

wpisaniu wyświetlane są rezultaty ich działania, a nie wprowadzone formuły. Wszystkie

formuły rozpoczynają się od znaku równości (=), mogą zawierać dowolną kombinację

wartości, odwołań, operatorów oraz funkcji. W formułach małe i duże litery nie są

rozróżniane.

Tabela 1. Podstawowe operatory matematyczne używane przez program Excel

Operator

Opis

Przykład zastosowania

+

Dodawanie

=A1+B1

–

Odejmowanie

=A1–B1

–

Negacja

=–A1

*

mnożenie

=A1*B1

/

dzielenie

=A1/B1

^

Potęgowanie

=A1^4

%

Obliczanie procentów

=20%

Podczas dokonywania obliczeń Excel wykorzystuje następującą kolejność wykonywania

operacji:

− negacja,

− wyrażenia w nawiasach,

− obliczanie procentów,

− potęgowanie,

− mnożenie lub dzielenie,

− dodawanie lub odejmowanie.

Komórki zawierające formuły mogą być kopiowane w ten sam sposób, jak inne komórki

arkusza. Można skorzystać z kombinacji poleceń Kopiuj i Wklej, posłużyć się uchwytem

wypełniania lub użyć polecenia Wypełnij.

Sposoby adresowania komórek

Adresowanie identyfikuje komórkę lub zakres komórek w arkuszu. Zawiera ono

identyfikację odnośnie tego, skąd Excel ma pobierać wartości lub dane, które mają być użyte

w formule. Sposób adresowania ma bardzo istotne znaczenie przy kopiowaniu formuł

do innych komórek arkusza.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

Komórki w arkuszu Excela można adresować na trzy sposoby:

− adresowanie względne (domyślne) umożliwia automatyczną zmianę wzoru w zależności

od kierunku kopiowania, np. przy kopiowaniu w dół Excel zmienia numer wiersza, a przy

kopiowaniu w bok zmienia literę kolumny,

− adresowanie bezwzględne można łatwo odróżnić od adresowania względnego, gdyż

zawiera dwa znaki ($) i w trakcie kopiowania Excel nie zmienia numeru wiersza ani

kolumny,

− adresowanie mieszane umożliwia unieruchomienie, w trakcie kopiowania formuły, tylko

części adresu komórki (adresu kolumny albo adresu wiersza, w zależności od tego, przed

którą nazwą znajduje się znak $).

Wykorzystanie funkcji

Dużym ułatwieniem przy tworzeniu formuł są gotowe funkcje wbudowane w arkusz

kalkulacyjny. Dokonują one obliczeń dla wskazanych danych (argumentów funkcji)

i wyświetlają w komórce wynik. Każda funkcja ma swoją nazwę i argumenty określające

informacje, na podstawie których obliczane są wyniki. Excel posiada kilkadziesiąt gotowych

funkcji. Ich listę można przywołać poleceniem Funkcja z menu Wstaw. Po wybraniu funkcji,

w oknie dialogowym należy podać argumenty funkcji (można wskazać komórki lub obszary

bezpośrednio na arkuszu).

Program Microsoft Excel ma wiele możliwości. Zachęcam do korzystania z literatury

(rozdział 6) oraz szczegółowych opisów poszczególnych funkcji programu zamieszczonych

na stronach internetowych: http://www.excelwpraktyce.pl/funkcjeiformuly/?wipx=EX–281–

771&gclid=COWu4quIuo8CFRMXQgod2Bajdg,

http://www.info.ar.szczecin.pl/infod/cw8/cw8.html,

http://office.microsoft.com/pl–pl/excel/HP100141051045.aspx.

4.5.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. W jaki sposób tworzy się formuły?

2. Jaka jest kolejność obliczeń przeprowadzanych w arkuszu kalkulacyjnym?

3. Jakie są sposoby adresowania komórek?

4. W jakim celu wykorzystuje się funkcje?

4.5.3. Ćwiczenia

Ćwiczenie 1

Sporządź kalkulację minimalnej stawki netto za jedną godzinę pracy pracownika

ochrony.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres: www.pzfo.org.pl,

2) przeanalizować założenia przyjęte przy opracowywaniu stawki,

3) zaprojektować arkusz,

4) przeprowadzić obliczenia,

5) sprawdzić poprawność sporządzonej kalkulacji.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

Skorzystaj z arkusza: „Wybór najlepszej oferty” przygotowanego w programie Excel,

dostępnego na stronie: http://www.pzfo.org.pl/aktual.php?t=a13.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać podany adres,

2) zapoznać się z instrukcją korzystania z arkusza,

3) wprowadzić dane, przeanalizować wyniki.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

Przygotuj zestawienie miesięcznych wydatków związanych z prowadzeniem firmy

ochroniarskiej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) zgromadzić informacje dotyczące wydatków związanych z prowadzeniem firmy

ochroniarskiej,

2) zaprojektować arkusz,

3) wprowadzić dane,

4) sprawdzić poprawność obliczeń.

Wyposażenie stanowiska pracy:

−

poradniki dla ucznia: 515[01].O1.04 Korzystanie z podstawowych praw ekonomii oraz

zasad organizacji i zarządzania przedsiębiorstwem, 515[01].O1.06 Prowadzenie

działalności gospodarczej na współczesnym rynku pracy,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

4.5.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) utworzyć formuły wykonujące obliczenia?

2) sporządzić kalkulację minimalnej stawki netto za jedną godzinę pracy

pracownika ochrony?

3) skorzystać z arkusza pozwalającego dokonać oceny oferty firmy?

4) przygotować zestawienie wydatków związanych z prowadzeniem

firmy ochroniarskiej?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

4.6. Programy użytkowe i zastosowanie komputerów w usługach

ochrony osób i mienia

4.6.1. Materiał nauczania

Zestawy do treningu strzelania z wykorzystaniem komputera

Informacje na temat możliwości wykorzystania komputera w zakresie nauki

i doskonalenia umiejętności strzelania można pozyskać na stronie internetowej:

http://kaliber.com.pl. Przedstawiam poniżej dwa wybrane trenażery.

Jednostanowiskowy trenażer z wykorzystaniem komputera osobistego umożliwiający

piętnastostrzałowe sesje strzeleckie (rys. 3). Program komputerowy obrazuje na ekranie

monitora tarczę strzelecką z przestrzelinami w danej sesji. Wylicza ogólny wynik strzelania

i położenie średniego punktu trafienia. Program posiada duże możliwości dydaktyczne

i możliwość wydruku zakończonej sesji strzeleckiej z pełną gamą informacji.

Rys. 3. Beamhit 330 – jednostanowiskowy trenażer z wykorzystaniem komputera osobistego [11]

Pierwszy Osobisty Profesjonalny System Treningowy (rys. 4) można umieścić

w przenośnej walizce umożliwiającej dogodną instalację w każdym miejscu. Składa się

z trzech wymiennych tarcz: standardowej, jelenia z zaznaczeniem strefy strzału oraz

wojskowej. System oferuje inne rodzaje tarcz dostępne w sieci Web, które mogą być

drukowane na drukarce. Tarcza nie posiada własnego zasilania, odległość pomiędzy tarczą

a komputerem wynosi do 5 m, natomiast strzelanie prowadzi się do 15 m. Olbrzymią zaletą

systemu jest jego niska cena.

Rys. 4. Zestaw do treningu strzelania [11]

Urządzenia wspomagające ochronę osób i mienia

Obecnie trudno jest wyobrazić usługi w zakresie ochrony osób i mienia bez zastosowania

technologii informacyjnych. W bardzo szybkim tempie powstają nowe urządzenia

wspomagające ochronę. Dzięki sieci Internet można na bieżąco uzyskiwać informacje

dotyczące nowości w tej dziedzinie. Większość z nich jest dostępna na stronach:

http://ochrona.pl oraz http://www.rikaline–gps.pl.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

GPS GUARDIAN

Osobisty lokalizator GPS, służącym do szeroko pojętej ochrony. Urządzenie może służyć

zarówno do monitorowania położenia osób, pojazdów jak i przesyłek. Urządzenie GPS

GUARDIAN umożliwia podgląd aktualnej pozycji oraz archiwalnych danych dzięki

serwisowi gpsguardian.pl. Posiada wiele opcji konfiguracyjnych, które sprawiają, że możliwy

jest szereg wariantów zastosowania tego urządzenia.

Rys. 5. Osobisty lokalizator GPS [37]

Podstawowe cechy urządzenia to:

− brak instalacji – urządzenie gotowe do działania od momentu uruchomienia,

− bez abonamentu – użytkownik utrzymuje tylko kartę SIM,

− zapis aktualnej pozycji dzięki systemowi GPS – wbudowany wysokiej czułości

energooszczędny odbiornik GPS,

− przekazywanie aktualnej pozycji na serwer gpsguardian.pl dzięki wbudowanemu

modułowi GSM,

− dwa kanały komunikacji z serwerem: GPRS (Internet) i SMS (podstawowy lub zapasowy

kanał),

− możliwość otrzymywania informacji o pozycji na skonfigurowany nr telefonu w postaci

SMS-a,

− przycisk SOS umożliwiający połączenie z trzema zdefiniowanymi samodzielnie

numerami,

− wbudowany mikrofon umożliwiający podsłuch lub prowadzenie rozmowy

z użytkownikiem (poprzez zestaw słuchawkowy – standardowe wyposażenie),

− wbudowany czujnik ruchu i wibracji umożliwiający aktywację alarmów: parkowanie

(alarm aktywowany przez ruch) i bezruch (alarm aktywowany w przypadku braku ruchu),

− zawansowane opcje oszczędności energii: do 70 godzin pracy przy stałym zalogowaniu

do sieci GSM, ponad 200 godzin pracy w trybie uśpienia,

− logowanie do 90 000 punktów – pamięć w przypadku braku połączenia on–line,

− możliwość otrzymywania powiadomień o alarmach przez gpsguardian. oraz bezpośrednio

na skonfigurowany nr telefonu,

− i wiele innych...

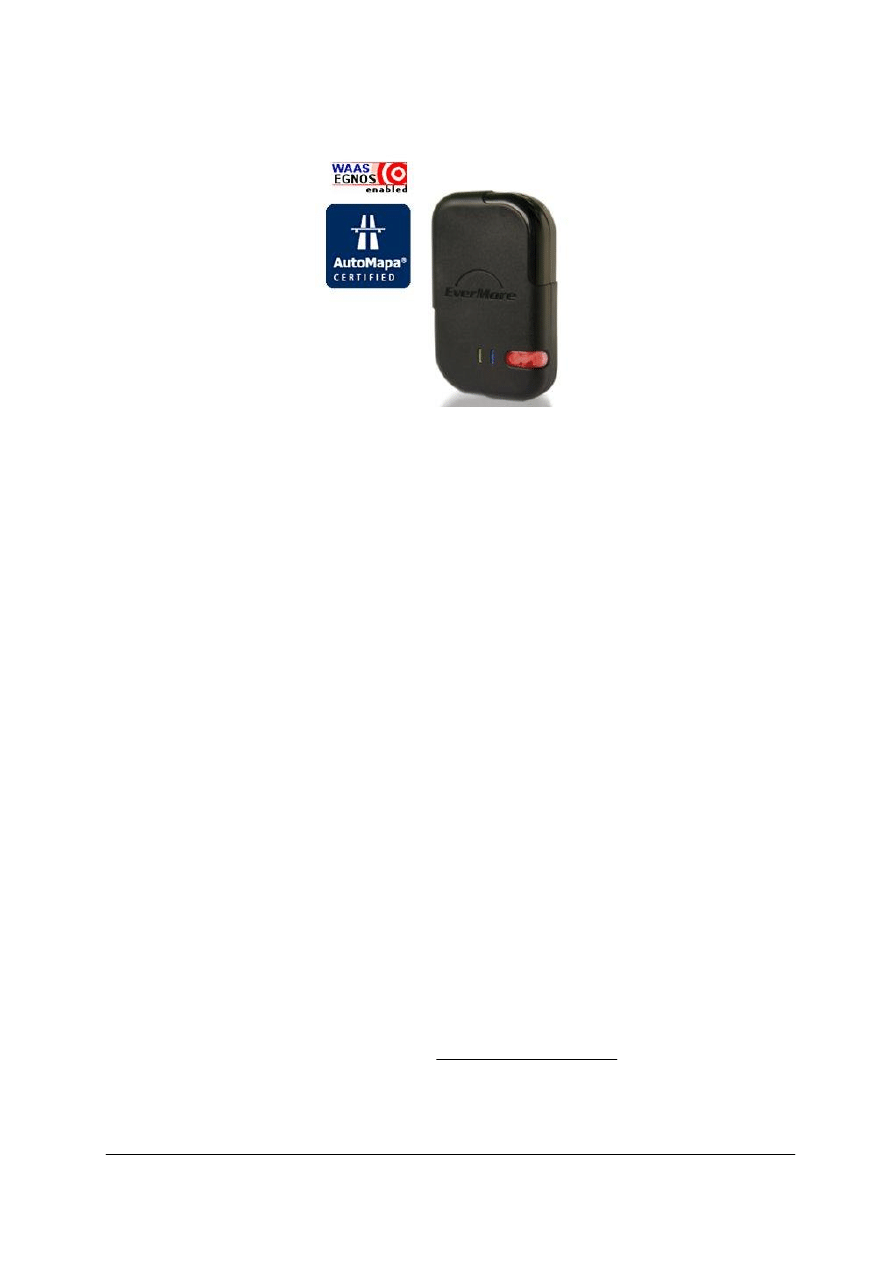

Odbiornik GPS

Wysokiej jakości odbiornik wyposażony w układ SiRF Star III. Wysoka czułość oraz

dopracowany firmware odbiornika zapewnia komfortowe użytkowanie w każdych

warunkach. Urządzenie śledzi do 20 sygnałów GPS zapewniając odbiór i analizę sygnałów

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

odbitych, dzięki temu może działać bez bezpośredniej widoczności nieba. Pełna

kompatybilność z systemem WAAS/EGNOS zapewnia dokładność na poziomie 1–3 metrów.

Rys. 6. Odbiornik GPS [37]

Monitoring systemów wizyjnych

Centrum Monitoringu Kamer ASNET–VideoCenter umożliwia zdalny podgląd obrazu

z kamer zainstalowanych w obiekcie klienta w siedzibie Centrum Monitoringu ASNET.

Jest to bardzo istotne w przypadku ochrony terenów otwartych oraz obiektów chronionych

wyłącznie systemem telewizji przemysłowej. Pozwala na weryfikację zdarzeń na obiekcie

oraz znacznie wzmacnia poziom bezpieczeństwa. System jest kompatybilny z systemami

wizyjnymi m.in. firm GeoVision GV, DVR, AVTECH–AVC, Bosch, Siemens, Aper, NVC

oraz umożliwia dostosowanie innych systemów do zdalnego nadzoru video.

Aktualny rozwój technologii w zakresie cyfrowych systemów wizyjnych, pozwala na w pełni

zdalną, profesjonalną ochronę obiektu niezależnie od jego lokalizacji. Dodatkowo system

zdalnej ochrony wizyjnej znacznie zmniejsza koszty ochrony, eliminując lub ograniczając

ilość pracowników fizycznej ochrony stacjonarnej. Powiązanie systemu telewizji

przemysłowej oraz systemu alarmowego zewnętrznego i wewnętrznego to aktualnie

najnowocześniejsza forma ochrony systemów peryferyjnych oraz obiektów nadzorowanych

wyłącznie systemami telewizji przemysłowej. W sytuacji naruszenia stref alarmowych,

dyżurny Centrum Monitoringu ASNET natychmiast ma możliwość weryfikacji alarmu

poprzez zdalną obserwację obiektu. W przypadku wykrycia zagrożenia natychmiast na obiekt

wysyłane są patrole interwencyjne ASNET–PATROL.

GPS na komórkę za SMS

Dla użytkowników telefonów komórkowych powstał system nawigacji satelitarnej

i informacji drogowej nowej generacji – NaviExpert.

NaviExpert ma:

− wszystkie funkcje tradycyjnej nawigacji,

− na bieżąco aktualizowaną mapę Polski,

− codziennie uzupełnianą bazę fotoradarów,

− prostą i wygodną obsługę,

− korzystną cenę.

Szczegółowe informacje dostępne na stronie: http://www.naviexpert.pl.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

4.6.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. W jaki sposób można wykorzystać komputer w celu doskonalenia umiejętności

strzelania?

2. Gdzie można znaleźć informacje na temat urządzeń wspomagających ochronę?

3. Do jakiego typu ochrony mogą służyć urządzenia elektroniczne?

4. W jaki sposób można pobrać GPS na komórkę?

5. Na co należy zwrócić uwagę przy zakupie urządzeń do ochrony?

4.6.3. Ćwiczenia

Ćwiczenie 1

W katalogu dostępnym na stronie: http://kaliber.com.pl wyszukaj program symulacyjny

zdarzeń wymagających podjęcia decyzji użycia broni palnej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać podany adres,

2) wyszukać program symulacyjny zdarzeń wymagających podjęcia decyzji użycia broni,

3) przeanalizować opis programu,

4) sporządzić notatki.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

papier formatu A4, przybory do pisania,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

Przeanalizuj przewodnik zakupowy systemów nawigacji GPS.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres: http://www.ceneo.pl/Systemy_nawigacji_GPS?

gclid=CN_SzvTl0I8CFQNRMAodOGiCzg,

2) przeanalizować ceny urządzeń,

3) przejrzeć opinie o urządzeniach,

4) przeanalizować przewodnik zakupowy – Systemy nawigacji GPS,

5) sporządzić notatki.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

papier formatu A4, przybory do pisania,

−

literatura zgodna z punktem 6 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

Ćwiczenie 3

Pobierz GPS na komórkę.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić przeglądarkę i wpisać adres: http://www.naviexpert.pl,

2) sprawdzić kompatybilność telefonu i pobrać program,

3) przetestować program, za jeden SMS w cenie 2 zł, oferujący 24 godzinny dostęp

do mapy Polski,

4) zanotować swoje uwagi i spostrzeżenia,

5) podzielić się nimi z kolegami i/lub nauczycielem.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy,

−

telefon komórkowy,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 4

Znajdź informacje na temat cech urządzenia GPS EverMore BT–R900.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wpisać zapytanie w oknie wyszukiwarki,

2) przejrzeć wyniki wyszukiwania,

3) wybrać informacje na temat cech urządzenia GPS EverMore BT–R900,

4) sporządzić notatki.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

zestaw komputerowy,

−

papier formatu A4, przybory do pisania,

−

literatura zgodna z punktem 6 poradnika.

4.6.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) znaleźć informacje na temat urządzeń wspomagających ochronę?

2) wyszukać informacje na temat programów: wspomagających naukę

i doskonalenie umiejętności strzelania oraz podejmowania decyzji

o użyciu broni?

3) określić typy ochrony, w których można zastosować urządzenia

elektroniczne?

4) pobrać GPS na komórkę?

5) korzystać z programu do nawigacji samochodowej?

6) określić, na co należy zwrócić uwagę przy zakupie urządzeń

do ochrony?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

4.7. Elementy grafiki menedżerskiej i prezentacyjnej

4.7.1. Materiał nauczania

Grafika rastrowa

Grafika komputerowa to dział informatyki zajmujący się tworzeniem obrazów obiektów

rzeczywistych i wyimaginowanych, za pomocą komputera. Są dwa rodzaje grafiki: grafika

rastrowa i grafika wektorowa.

Aplikacje bitmapowe tworzą obrazy cyfrowe zbudowane z pikseli. Programami takimi

są np.: Microsoft Paint, Microsoft PhotoDraw, Picture Publisher, Gimp, Corel Photo-Paint,

Adobe Photoshop. Mają one różne możliwości edycyjne. W każdym z nich można zapisać

obraz cyfrowy w pliku o formacie typowym dla obrazu zbudowanego z pikseli, a więc TIFF,

JPEG, GIF itd., ale także w tzw. formatach rodzimych aplikacji. Każdy z wymienionych

programów ma określoną licencję.

Programem do edycji grafiki rastrowej rozwijanym w ramach projektu GNU (GNU’s Not

Unix) i rozpowszechnianym na licencji GPL (General Public License) jest program Gimp.

Więcej informacji znajdziesz na stronie twórców programu: http://www.gimp.org, natomiast

na stronie: http://www.gimp.signs.pl/gimpowanie.shtml możesz zapoznać się z opisem

narzędzi oraz sposobem pracy w tym programie.

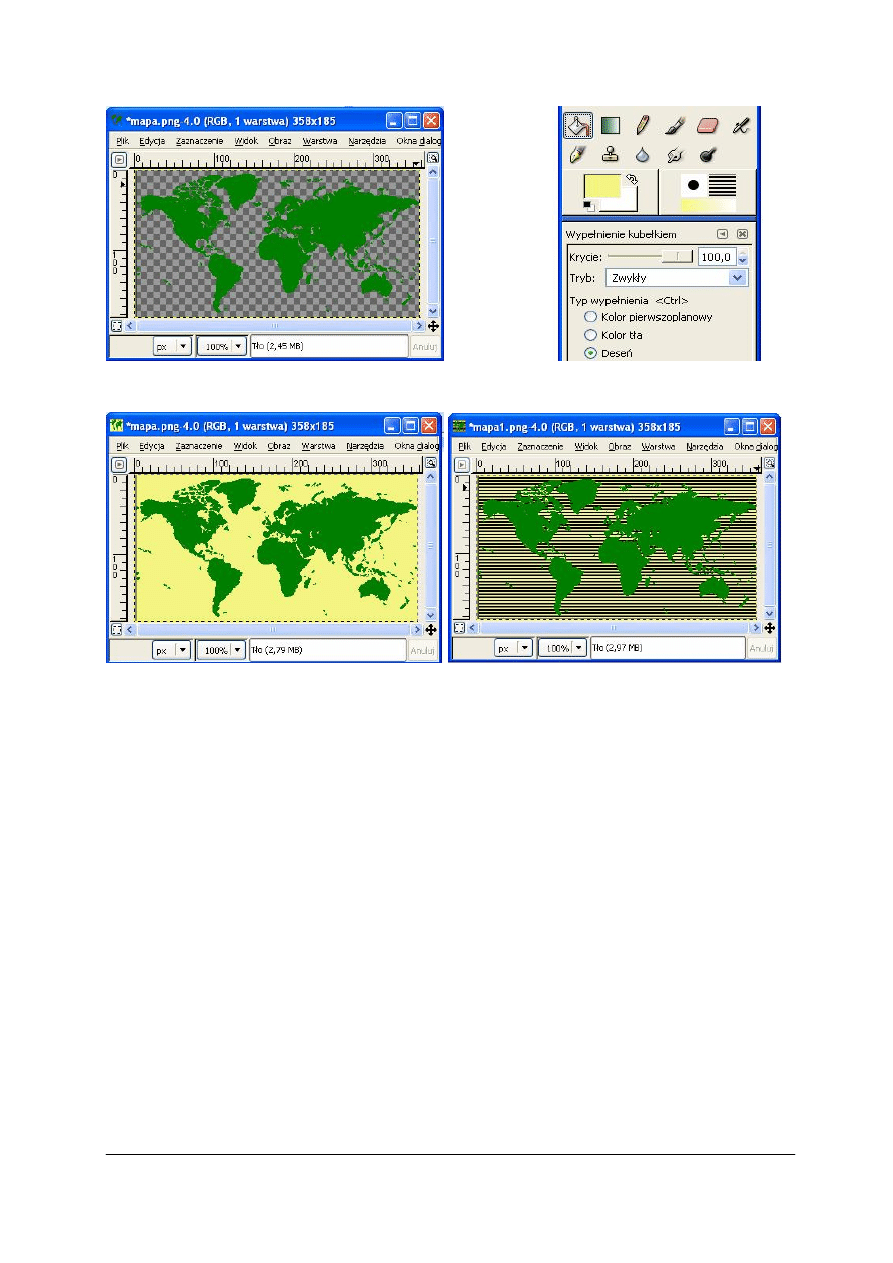

Korzystając z programu Gimp można usuwać tło (rys. 7) osiągając przezroczystość

(rys. 9). W tym celu należy z menu Warstwa wybrać zakładkę Przezroczystość, a następnie

polecenie Dodaj kanał alfa. Kolejno trzeba wybrać narzędzie do zaznaczania sąsiadujących

obszarów (rys. 8), kliknąć na obszarze tła, obszar do wycięcia zostanie zaznaczony, wcisnąć

prawy klawisz myszy i menu Edycja wybrać polecenie Wytnij. W przypadku, gdy

nie wszystkie elementy zostaną wycięte, czynność należy powtórzyć. W celu dokładnego

usunięcia elementów tła należy użyć narzędzia powiększenia obrazu (lupy).

Rys. 7. Obraz mapy w programie Gimp

Rys. 8. Wybór narzędzia do zaznaczania

sąsiadujących obszarów (tzw. różczki)

Aby zachować efekt przezroczystości, obraz należy zapisać w formacie .png.

Przezroczyste tło można wypełnić innym kolorem (rys. 11) lub deseniem (rys. 12). Przed

wykonaniem tej operacji należy zaznaczyć odpowiednią opcję wypełniania (rys. 10).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

Rys. 9. Obraz mapy po usunięciu tła

Rys. 10. Wybór opcji wypełniania

Rys. 11. Obraz mapy wypełniony nowym tłem

Rys. 12. Obraz mapy wypełniony deseniem

Grafika wektorowa

Obiekty tworzone w tego rodzaju grafice definiuje się za pomocą równań algebraicznych

(wektorów). Obrazy i rysunki składają się z szeregu punktów, przez które prowadzi się linie

proste i krzywe. Obraz wektorowy najprościej ujmując zapamiętany jest postaci wzorów.

Program, który je wyświetla i pozwala edytować, przelicza wzory. W praktyce kreowanie

takiego obrazu polega na utworzeniu niezależnych od siebie obiektów. Każdy z nich posiada

takie właściwości jak kontur, rozmiar, kolor i stanowi odrębną całość. Obrazy i rysunki

wektorowe możemy poddawać skalowaniu i modelowaniu bez utraty ich jakości. Tutaj

zmiana kształtu jakiegoś obiektu polega na modelowaniu jego konturu. Przykładem rysunków

utworzonych w grafice wektorowej mogą być ClipArty. Grafika wektorowa posiada wiele

zalet. Jest wyraźna na monitorze i na wydruku, zajmuje mniej miejsca na dysku i w pamięci

RAM komputera. Wadą grafiki wektorowej jest brak uniwersalnego formatu jej zapisu

(np. obrazek stworzony w Corelu możemy odczytać tylko w tym programie). Nie każdy

jednak dysponuje drogim oprogramowaniem Corela i żeby rysunek stał się ogólnie dostępny

należy zmienić jego format (np. na .jpg).

Istnieje wiele profesjonalnych programów umożliwiających tworzenie rysunków

w oparciu o grafikę wektorową. Najpopularniejszymi produktami tej kategorii są programy

CorelDraw, Illustrator, WindowsDraw i Designer. Jest też program bezpłatny Draw

stanowiący element pakietu OpenOffice. Pakiet ten został stworzony i jest doskonalony

w ramach Koalicji na Rzecz Otwartych Standardów (KROS). Polski projekt istnieje

od 21 maja 2005 roku. Tworzą go wolontariusze. Szczegółowe informacje na stronie:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

http://pl.openoffice.org. W zasobach Internetu dostępna jest również inna wersja pakietu

OpenOffice (ux). Można ją znaleźć na stronie: www.ux.pl/openoffice.

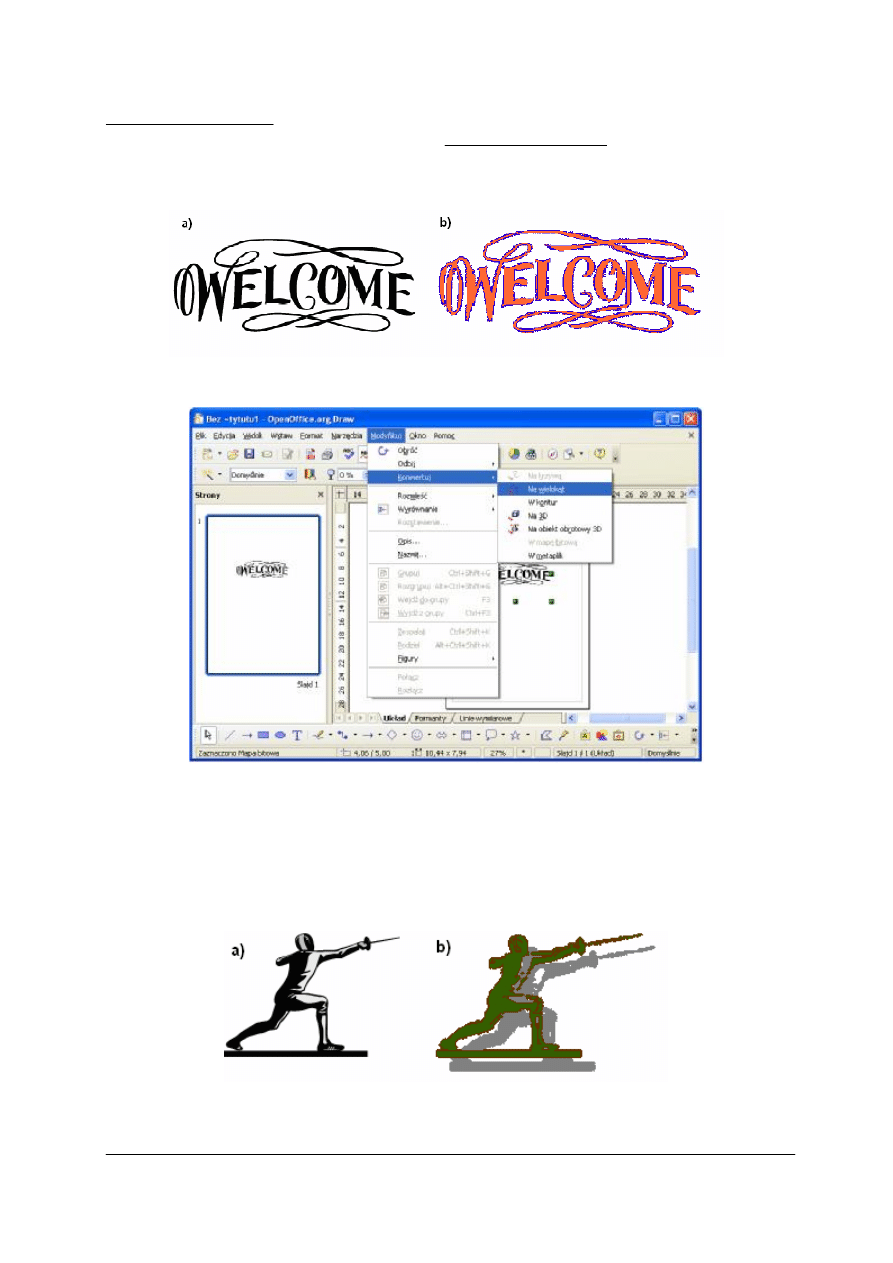

W programie OpenOffice.org Draw można przekształcić mapę bitową w obiekt

wektorowy i dokonać operacji zmiany koloru linii i wypełnienia (rys. 13).

Rys. 13. Przekształcenie mapy bitowej w obiekt wektorowy: a) napis w postaci mapy bitowej, b) obiekt

wektorowy, w którym zmieniono kolor linii i wypełnienia

Rys. 14. Widok okna programu Draw. Wybór polecenia konwertowania

By uzyskać taki efekt należy wstawić rysunek zapisany w postaci mapy bitowej (.bmp).

Następnie, aby ją przekształcić w obiekt wektorowy należy dwukrotnie z menu Modyfikuj

wybrać polecenie Konwertuj i Na wielokąt (rys. 14). Później ponownie kliknąć na menu

Modyfikuj, wybrać Konwertuj i Na krzywą. Zmienić kolor konturu i wypełnienia. Można też

dodać cień (rys. 15) korzystając z podręcznego menu i wybierając polecenie Edytuj styl.

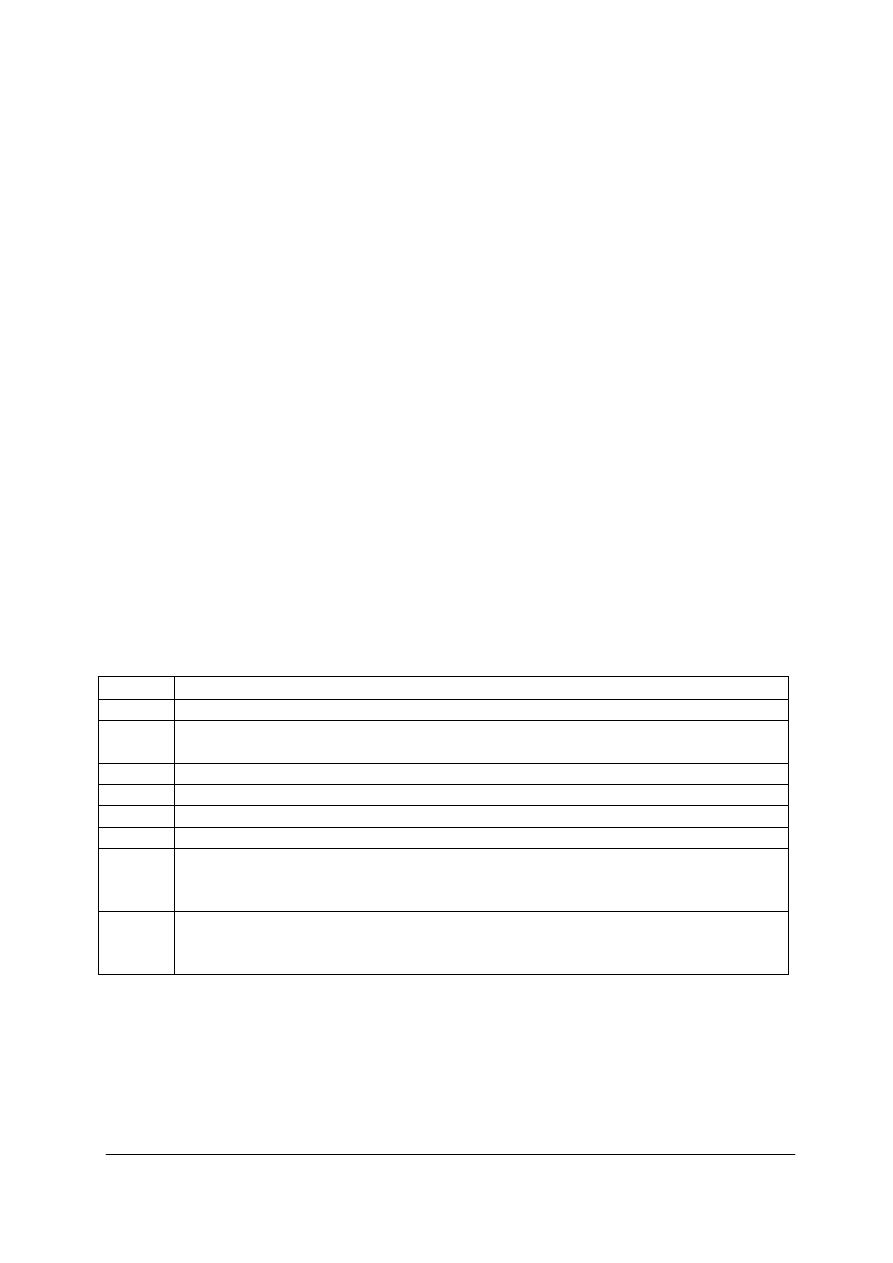

Rys. 15. Przekształcenie mapy bitowej w obiekt wektorowy: a) obraz w postaci mapy bitowej, b) obiekt

wektorowy, w którym zmieniono kolor linii i wypełnienia oraz dodano cień

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

Program Draw pozwala uzyskiwać również efekty 3D. Można w nim zaprojektować

np. logo swojej przyszłej firmy. Rysunek 16 przedstawia propozycję logo. W tym przypadku

wykorzystano autokształt – Zwój pionowy, który został przekształcony w kontur (Modyfikuj

– Konwertuj – W kontur), ustawiona została inna grubość linii (Styl linii – niewidoczny,

Szerokość linii – 0,10 cm) i dokonano modyfikacji w obiekt 3D (Modyfikuj – Konwertuj –

Na 3D). Kształt litery F uzyskano wybierając z galerii Fontwork – Galeria (dolny pasek) styl

obiektu. Wybrany obiekt należy dwukrotnie kliknąć, po pojawieniu się kursora wpisać literę

(lub tekst), po ponownym dwukrotnym kliknięciu wpisany tekst przybiera styl wybranego

obiektu. Kolejne elementy logo (w postaci liter at) są przygotowane z wykorzystaniem stylów

Fontwork – Galeria. Aby wszystkie obiekty stanowiły całość należy je zgrupować wybierając

z menu podręcznego polecenie Grupuj.

Polecenie Zapisz lub Zapisz jako pozwala zapisać rysunek w formacie rodzimym

(otwarcie możliwe tylko w programie Draw). Polecenie Eksportuj umożliwia zapisanie pliku

w wybranym formacie.

Rys. 16. Projektowanie logo firmy

4.7.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie są rodzaje grafiki?

2. W jaki sposób można pozyskać bezpłatne oprogramowanie graficzne?

3. W jaki sposób przeprowadza się operację usuwania tła z obrazu?

4. Jakiego rodzaju tło można zastosować w obrazie?

5. Jakie możliwości daje grafika wektorowa?

6. W jaki sposób można wykorzystać efekty 3D przy projektowaniu logo ?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

4.7.3. Ćwiczenia

Ćwiczenie 1

Zainstaluj na swoim komputerze bezpłatny program do grafiki rastrowej oraz bezpłatny

program do grafiki wektorowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać w materiale nauczania informacje dotyczące źródeł pozyskiwania bezpłatnych

programów graficznych,

2) wyszukać i pobrać odpowiednie programy,

3) zainstalować programy na swoim komputerze,

4) uruchomić i sprawdzić poprawność działania.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 2

Zmień tło w obrazie.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przygotować obraz,

2) otworzyć obraz w programie Gimp,

3) usunąć tło wykonać kolejno polecenia zawarte w instrukcji umieszczonej w materiale

nauczania,

4) zastosować nowe tło,

5) ocenić efekty pracy,

6) w razie potrzeby wykonać ćwiczenie ponownie,

7) zapisać obraz na wybranym nośniku.

Wyposażenie stanowiska pracy:

−

obraz do obróbki,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 3

Zaprojektuj logo firmy ochroniarskiej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wykonać projekt na papierze,

2) uruchomić program Draw,

3) skorzystać z propozycji zawartych w materiale nauczania,

4) skorzystać z opisu sposobu pracy w programie Draw dostępnym na stronie:

http://czytelnia.reporter.pl/rozdzialy/opnuxp.pdf (przejść do strony 10),

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

5) wykonać projekt logo,

6) zapisać pracę na wybranym nośniku.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

Ćwiczenie 4

Zaprojektuj ulotkę reklamową firmy ochroniarskiej w programie Draw.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przygotować projekt ulotki,

2) opracować lub zmodyfikować elementy graficzne,

3) wykonać ulotkę zwracając szczególną uwagę na jej czytelność,

4) zapisać pracę na wybranym nośniku.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

ulotki,

−

zestaw komputerowy z dostępem do Internetu,

−

literatura zgodna z punktem 6 poradnika.

4.7.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) określić rodzaje grafiki?

2) pobrać i zainstalować bezpłatne programy graficzne?

3) dokonać zmiany tła w obrazie?

4) określić zalety grafiki wektorowej?

5) wykorzystać efekty 3 D przy projektowaniu logo firmy

ochroniarskiej?

6) zaprojektować ulotkę reklamową firmy ochroniarskiej?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

38

4.8. Projektowanie bazy danych

4.8.1. Materiał nauczania

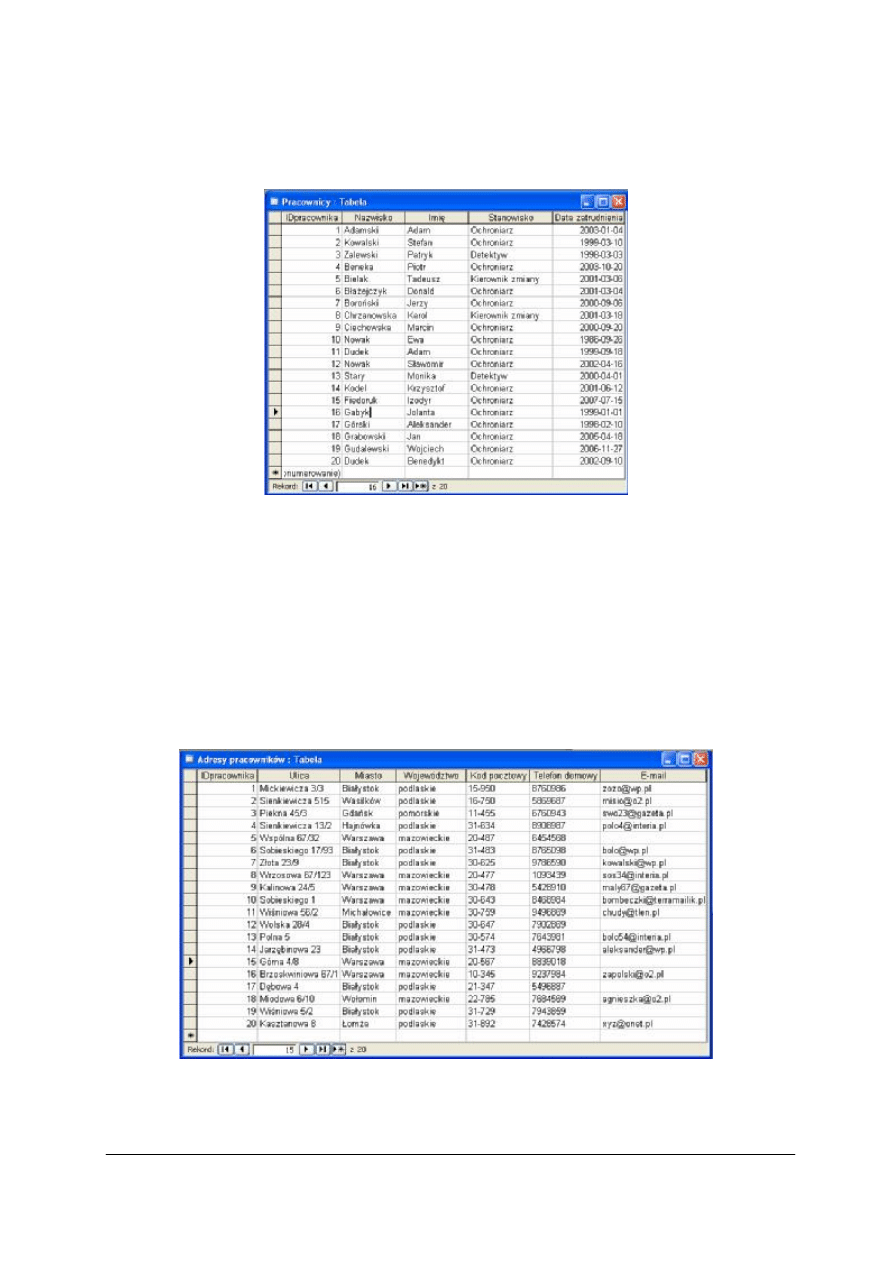

Podstawowym obiektem każdej bazy danych są tabele przechowujące dane na określony

temat. Wiersze tabeli nazywane są rekordami, a kolumny noszą nazwę pól. Każde pole

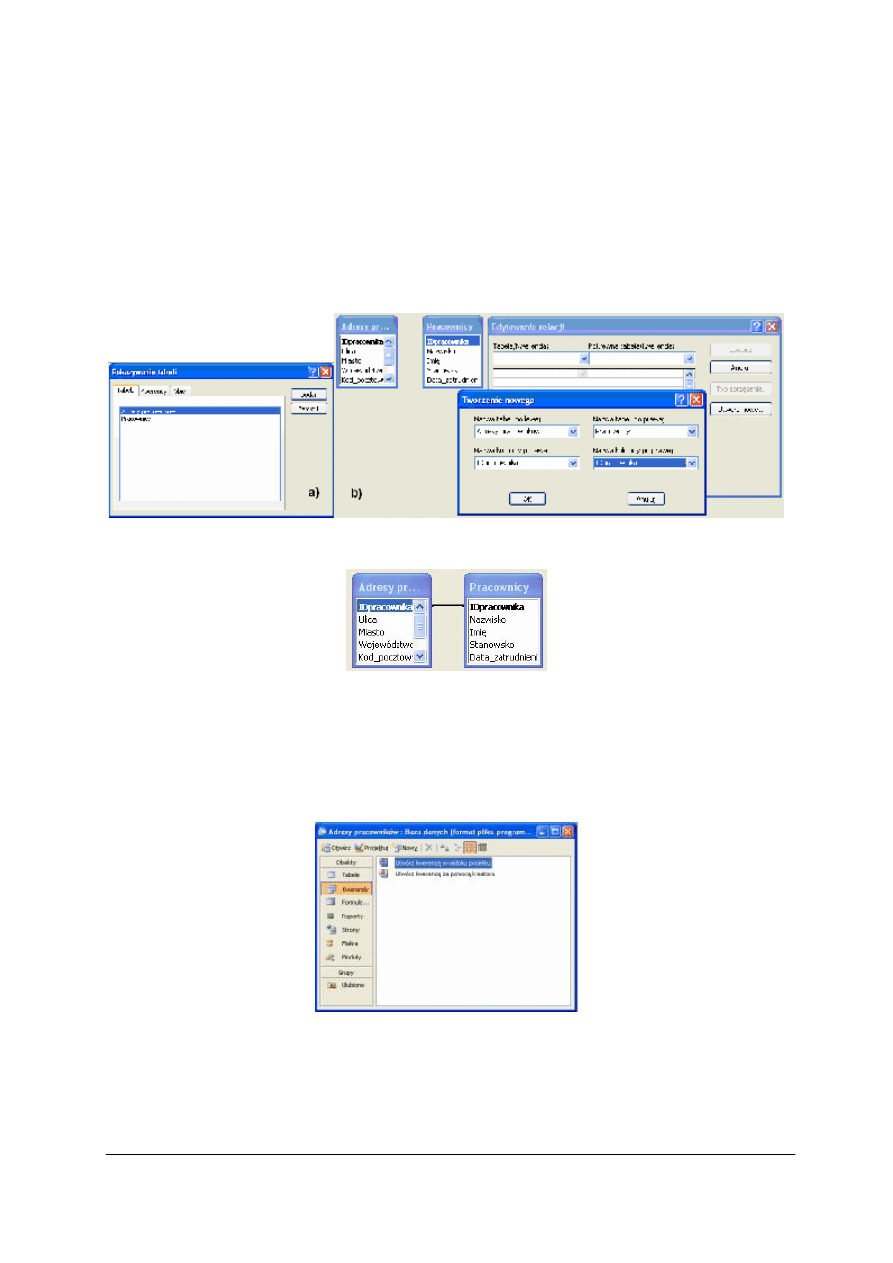

ma swój nagłówek, czyli tytuł. Program Access umożliwia utworzenie tabeli (rys. 17):

− w widoku projektu,

− za pomocą kreatora,

− wprowadzając dane.

Rys. 17. Okno programu Microsoft Access

Tworzenie tabeli w siatce projektowej

Siatka projektowa składa się z dwóch części:

− część górna zawiera nazwy, typy i opisy pól,

− dolna część okna pozwala na ustawienie dodatkowych parametrów (właściwości)

każdego pola (rys. 18). Opis pola tworzony jest w celu prawidłowego uzupełniania pól

w arkuszu danych.

W tabeli musi być jedno pole unikatowe do identyfikacji każdego rekordu. Pole to

nazywane jest kluczem podstawowym.

Rys. 18. Okno projektowe tabeli: Adresy pracowników

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

39

Każde pole ma właściwości, które określają jego rozmiar, format, tytuł, wzorzec

dla wprowadzania danych itp. Właściwości pól zależą od wybranego ich typu.

Typy danych: