www.hakin9.org

hakin9 Nr 4/2006

66

Okolice

A

lbert Einstein powiedział kiedyś: Tyl-

ko dwie rzeczy są nieskończone

– wszechświat i ludzka głupota, cho-

ciaż co do tego pierwszego nie jestem do koń-

ca przekonany. Wiele osób przywiązuje to po-

wiedzenie do socjotechniki i inżynierii socjalnej.

O ile w pierwszym przypadku być może jest to

jeszcze uzasadnione, o tyle – w odniesieniu do

inżynierii socjalnej byłbym dużo bardziej scep-

tyczny. Kluczową rolę odgrywa tu bardziej nie-

świadomość, niż faktyczna głupota. Nie zda-

wanie sobie sprawy z pewnych zasad leży

u podstaw powodzenia aż tylu ataków socjo-

technicznych na firmy. Natomiast głupotą moż-

na nazwać zachowanie pracowników tylko wte-

dy, gdyby jawnie i świadomie zgadzali się oni

na metody stosowane przez socjotechnika ata-

kującego ich firmę.

W owej nieświadomości tkwi potęga inży-

nierii socjalnej. Jeżeli zabezpieczenia sieciowe

w firmie złamie doświadczony cracker, to za-

wsze znajdzie się ktoś, kto będzie chciał tłuma-

czyć całe zajście niewiedzą lub brakiem kom-

petencji administratorów albo użytkowników

sieci. Gdy jednak firmę zaatakuje socjotech-

nik – ofiary jego ataku nie tylko nie będą zda-

wały sobie sprawy z tego, że właśnie są mani-

pulowane, ale prawdopodobnie jeszcze długo

po zdarzeniu nie skojarzą pewnych faktów ze

sobą. Choć brzmi to przewrotnie – atak socjo-

techniczny to subtelność. Kevin Mitnick – naj-

słynniejszy socjotechnik (a nie cracker – jak

mylnie kreują go media) świata zawsze powta-

rzał w swoich wywiadach, że wielokrotnie po-

zyskiwał informacje tylko dlatego, że kogoś o to

poprosił. W odpowiedni sposób oczywiście.

Socjotechnika

Teoretyczne podstawy inżynierii socjalnej sta-

nowi socjotechnika, czyli nauka o wywieraniu

wpływu, perswazji i manipulacji ludźmi. W każ-

dym ataku wykorzystującym inżynierię socjal-

ną możemy odnaleźć ślady podstawowych re-

guł, stanowiących fundamenty socjotechniki:

• Reguła wzajemności – każda pozytywna

rzecz (pomoc, wsparcie, podarunek) otrzy-

mana od drugiej osoby generuje w nas na-

tychmiastową i nieodpartą chęć odwzajem-

nienia.

• Reguła społecznego dowodu słuszno-

ści – 10 tysięcy klientów nie może się my-

lić! Zgodnie z tą regułą, łatwiej jest nas

przekonać do czegoś, jeśli zostanie nam

Inżynieria socjalna

Tomasz Trejderowski

stopień trudności

Ktoś kiedyś trafnie nazwał inżynierię socjalną mianem włamań

do umysłu. Jest ona średnią arytmetyczną socjotechniki

(wywierania wpływu i manipulowania ludźmi) oraz crackingu

(włamań do systemów informatycznych). Z połączenia tych

dwóch mechanizmów powstaje potężne narzędzie, z którego

niszczycielskiej siły wiele osób nadal nie zdaje sobie sprawy.

Inżynieria socjalna

hakin9 Nr 4/2006

www.hakin9.org

67

udowodnione, że inni również

myślą, bądź zachowują się w ten

sam sposób.

• Reguła sympatii – jeśli kogoś lu-

bimy lub wydaje się on nam sym-

patyczny, to dużo chętniej reali-

zujemy jego prośby.

• Reguła autorytetu – nie mamy od-

wagi, by sprzeciwiać się komuś mą-

drzejszemu, bardziej doświadczo-

nemu lub „wyżej postawionemu”

niż my. Mechanizm ten działa na-

wet, jeśli jesteśmy przekonani, że

podjęta przez tą osobę decyzja

czy działanie są błędne.

• Reguła zaangażowania i konse-

kwencji – jeśli zaangażujemy się

w coś, to będziemy konsekwent-

nie dążyć do realizacji zamierzo-

nego celu.

• Reguła niedostępności – po-

strzeganie wartości danej rzeczy

wzrasta w naszym rozumieniu,

jeśli jest ona czasowo lub długo-

trwale niedostępna. Istnieje też

Odwrócona reguła niedostępno-

ści – rzeczy częste, oczywiste

i łatwo dostępne mają w naszych

oczach niewielką wartość.

• Reguła wartości i zysku – warto

walczyć o rzeczy wartościowe (za-

równo materialne, jak i np. cześć,

honor, dobre imię, sława). Jeśli so-

cjotechnik wywoła w nas wrażenie

zagrożenia takich aspektów życia,

łatwo może zamanipulować nas

do działania, którego z własnej

woli byśmy nigdy nie podjęli.

Te zasady są bardzo często wyko-

rzystywane w manipulacji socjotech-

nicznej (w mediach, polityce, życiu

zawodowym). Jeśli mówimy o inży-

nierii socjalnej, to raczej stosowane

są przeróżne kombinacje tych reguł.

Należy jednak pamiętać, że naj-

popularniejszym mechanizmem sto-

sowanym przez socjotechników

w atakach na firmy jest po prostu

kłamstwo.

Brak jednoznaczności

pojęć

Część osób uznaje konieczność wy-

raźnego rozgraniczenia dwóch po-

jęć. Totalitarne oddziaływania na ca-

łe narody (duże grupy społeczne) to

inżynieria społeczna. Informacyjna

manipulacja pojedynczego osobnika

(małej grupy ludzi) to inżynieria so-

cjalna. W drugim przypadku stosuje

się także pojęcia socjoinformatyka

i socjohacking.

Wiele osób uważa z kolei, że infor-

matyka i totalitaryzm (a także: marke-

ting, media, biznes, itd.) to bardzo od-

ległe obszary wiedzy. Mimo to można

traktować wywieranie wpływu na lu-

dzi na tych płaszczyznach jako równo-

rzędne i identyczne mechanizmy. Dla-

tego też używają oni we wszystkich

przypadkach tego samego określenia

– inżynieria społeczna.

Najpopularniejszym wydaje się

pojęcie: inżynieria socjalna i zostało

ono użyte w niniejszym tekście, cho-

ciaż ma tyle samo zwolenników, co

przeciwników.

Poziom

niebezpieczeństwa

Świadomość zagrożenia, jakie płynie

ze strony socjotechniki i inżynierii so-

cjalnej, jest ciągle w większości firm

bagatelizowana i marginalizowana.

Skąd biorę tak rewelacyjne da-

ne? Oprę się na własnym przykła-

dzie, który moim zdaniem dobrze

obrazuje skalę problemu. Poza pisa-

niem artykułów, jestem również wy-

kładowcą. Ośrodek szkoleniowy,

w którym pracuję, jako jedyny w regio-

nie organizuje kursy z zakresu socjo-

techniki i inżynierii socjalnej. W cią-

gu roku, na dwa organizowane kur-

sy, mamy problemy ze zdobyciem

dziesięciu klientów. A mieszkam i pra-

cuję w mieście (Katowice, Polska),

które ma trzysta tysięcy mieszkańców

i 50-80 tys. firm (podobna sytuacja jest

w wielu miastach europejskich). To

jest chyba wystarczający dowód nie-

malże abstrakcyjnie niskiej świado-

mości zagrożeń w tym obszarze.

Socjotechnik atakując, dotyka

najsłabszego ogniwa każdej firmy

– człowieka. Socjotechnika i inżynie-

ria socjalna atakują poziom podświa-

domy ludzkiego umysłu – sfery z któ-

rych działania bardzo często nie zda-

jemy sobie sprawy; mechanizmy od-

ruchowe i automatyczne. Przed ta-

kimi atakami nie ochronią firewal-

le, programy antywirusowe, czy na-

wet setki tysięcy wydane na bezpie-

czeństwo informatyczne. Przed tym

mogą chronić jedynie stałe szkolenie

kursy socjotechniczne, które zlikwi-

dują nieświadomość, o której wspo-

mniałem na początku artykułu.

Jak pokażę w dalszej części, nie-

bezpieczeństwo tylko pozornie nie do-

tyczy nas osobiście. Faktycznie czai

się bowiem w każdej firmie, w każdym

mieście i w każdym momencie.

Kto i dlaczego?

Nie da się jednoznacznie określić,

kto po raz pierwszy użył socjotech-

niki. Już kilka tysięcy lat temu, egip-

scy faraonowie używali matematycz-

nie obliczonych momentów zaćmień

słońca do manipulowania swoim lu-

dem, wmawiania im przerażających

wizji i odbierania w ten sposób obiet-

nicy posłuszeństwa.

Jeśli chodzi o inżynierię socjalną,

czyli wykorzystanie socjotechniki do

ataków na firmy i systemy informatycz-

ne, to również kwestia pierwszego za-

stosowania tego mechanizmu nie jest

łatwa do ustalenia. Wiele osób twier-

dzi, że po raz pierwszy dokonał te-

go słynny Kevin Mitnick. Ja osobiście

opowiadałbym się jednak za wersją,

że jedynie spopularyzował on tą tech-

nikę pozyskiwania informacji. Praw-

dopodobnie inżynieria socjalna istnie-

je tak długo, jak długo stosowane są

komputery. Czyli od jakichś sześć-

dziesiątych lub nawet pięćdziesiątych

lat ubiegłego wieku.

Odpowiedź na pytanie dlacze-

go mechanizm ten jest stosowa-

ny? jest banalna i udzieliłem jej już

w poprzednim fragmencie. To po pro-

stu jest opłacalne. W Europie jesz-

cze (na szczęście) cały czas domi-

nuje początkowa era rozwojowa,

w trakcie której najwięcej ataków prze-

prowadzają domorośli socjotechnicy.

Robią to przeważnie dla rozwiązania

swoich drobnych, prywatnych proble-

mów, które czasem trudno jest zała-

twić „tradycyjną” drogą. Bardzo czę-

sto stosują inżynierię socjalną tyl-

ko po to, by udowodnić samemu so-

bie, że są zdolni (Socjotechnicy w bia-

łych kapeluszach?). Ale era ta nie po-

trwa długo. Czas, gdy socjotechnicy

będą zatrudniani przez konkurencję,

hakin9 Nr 4/2006

www.hakin9.org

Okolice

68

celem wykradania tajemnic handlo-

wych bądź doprowadzania firm do

bankructwa – model amerykański

– wcale nie jest aż tak odległy. Jest to

kwestia ledwie kilku lat.

Kwestia reputacji

W głównej mierze należy zadać pyta-

nie, czy pracownik lub właściciel firmy

jest w stanie powiązać pewne zdarze-

nia (najczęściej utratę poufnych da-

nych) z działalnością socjotechnika?

Są to ataki subtelne (w sensie – trudne

do wykrycia) i nie pozostawiają od razu

widocznych zniszczeń (jak np. sfor-

matowany dysk twardy, podmieniona

strona internetowa – efekt działalności

crakera). Dlatego szanse na ich odkry-

cie (nawet po wielu tygodniach) przez

niewyszkoloną i niezaznajomioną z te-

matem załogą – są w mojej opinii mi-

nimalne.

Jeżeli jednak firma odkryje, że

stała się celem ataku socjotechni-

ka, to czy przyzna się do tego faktu?

Nie. Nic bowiem na tym nie zyskuje,

a może stracić bardzo wiele – głów-

nie zaufanie klientów i dobry wizeru-

nek firmy.

Dlatego, chociaż jakieś dane staty-

styczne na ten temat na pewno istnie-

ją, ich wiarygodność należy oceniać

z przymrużeniem oka. Jak bowiem, kto

i w jaki sposób może zdobyć wiarygod-

ne dane na ten temat, skoro informacje

tego rodzaju są największa tajemnica

każdej firmy. Atak socjotechniczny, po-

za wymiernymi stratami finansowymi,

to również przyznanie się do słabości.

Rzecz niedopuszczalna.

Każdy kij ma dwa

końce

Poznając techniki inżynierii socjal-

nej oraz sposoby zapobiegania, czę-

sto trudno oprzeć się chęci wykorzy-

stania ich do własnych celów. Oce-

nę moralności oraz szans na wy-

krycie takiej działalności, pozosta-

wiam czytelnikowi. Pragnę jedynie

zasygnalizować, że inżynieria socjal-

na, jak każda inna forma manipulo-

wania ludźmi, wbrew ich woli i wie-

dzy, dla pozyskania własnej korzy-

ści, jest w Polsce (odpowiednie prze-

pisy istnieją w prawie każdym kraju)

czynem karalnym. Ustęp 1 artyku-

łu 267 Kodeksu Karnego mówi: Kto

bez uprawnienia uzyskuje informację

dla niego nie przeznaczoną, otwie-

rając zamknięte pismo, podłączając

się do przewodu służącego do prze-

kazywania informacji lub przełamu-

jąc elektroniczne, magnetyczne albo

inne szczególne jej zabezpieczenie,

podlega karze ograniczenia wolności

albo pozbawienia wolności do lat 2.

Brak weryfikacji

Jeżeli ktoś zrozumie ideę najprost-

szego i najpopularniejszego narzę-

dzia każdego socjotechnika – kłam-

stwa – to automatycznie powinno mu

się nasunąć najprostsze rozwiązanie.

To weryfikacja. Jeżeli istnieje możli-

wość podania się za kogoś innego,

to należy to sprawdzać, sprawdzać

i jeszcze raz sprawdzać – na każ-

dym kroku. Praktycznie każda rozmo-

wa w firmie dotycząca jej strategicz-

nych aspektów (poufne informacje,

bezpieczeństwo, pieniądze) powinna

odbywać się na zasadzie oddzwonie-

nia. Jeśli do pracownika Jana Kowal-

skiego dzwoni administrator sieci, Jan

Nowak, to Jan Kowalski odkłada tele-

fon i następnie sam dzwoni do Jana

Nowaka (oczywiście na znany sobie,

a nie podany numer telefonu), by

upewnić się na 100%, że zadzwonił

do niego Jan Nowak, a nie socjotech-

nik podszywający się pod niego.

To teoria. W praktyce daleko jesz-

cze firmom do wdrożenia takiego roz-

wiązania. Problem w tym, że to nie

pieniądze zawsze stanową główny

opór. Biorąc pod uwagę darmowe roz-

mowy w telefonicznej sieci wewnętrz-

nej firmy, koszt wdrożenia takiego roz-

wiązania nie powinien być wysoki.

Bardzo jednak często osoby odpowie-

dzialne uważają, że aż tak daleko po-

sunięte środki bezpieczeństwa nie są

konieczne. To niestety bardzo niebez-

pieczne podejście do problemu.

Kiedy niewinna

informacja szkodzi?

Zawsze! Każda informacja jest nie-

bezpieczna. Nawet ta najprostsza

– jak imię i nazwisko koleżanki sie-

dzącej po przeciwnej stronie biur-

ka. Jeśli bowiem nie pomoże socjo-

technikowi wprost, może on użyć jej

do weryfikacji swojej sztucznie stwo-

rzonej tożsamości w rozmowie z in-

ną osobą. Powtórzę to jeszcze raz.

Każda informacja, nawet ta najbar-

dziej banalna – wydostająca się na

zewnątrz firmy jest niebezpieczna.

Płynie stąd prosty wniosek.

Przed socjotechniką i inżynierią so-

cjalną nie da się obronić. Skutecz-

ny w stu procentach sposób obrony

nie istniał, nie istnieje i istnieć nie bę-

dzie. Można, co najwyżej, próbować

zniwelować jej działanie i ograniczyć

ryzyko do minimum. Wyeliminować

zupełnie się go nie da.

Tkanie sieci

Największym atutem socjotechnika

i zarazem największym niebezpie-

czeństwem dla firm jest fakt, że ata-

kujący ma czas i ogromną dawkę cier-

pliwości. Atak socjotechniczny nie jest

przeprowadzony na kolanie, przez

żółtodzioba, który przeczytał tłuma-

czenie (najczęściej fatalne) amery-

kańskiej książki na ten temat i chce

się sprawdzić. To misternie przygoto-

wana gra strategiczna, rozpracowana

na wiele frontów, zawierająca rozwią-

zania alternatywne i scenariusze na

sytuacje nietypowe.

Mechanizm takiego ataku jest z re-

guły zawsze ten sam lub bardzo po-

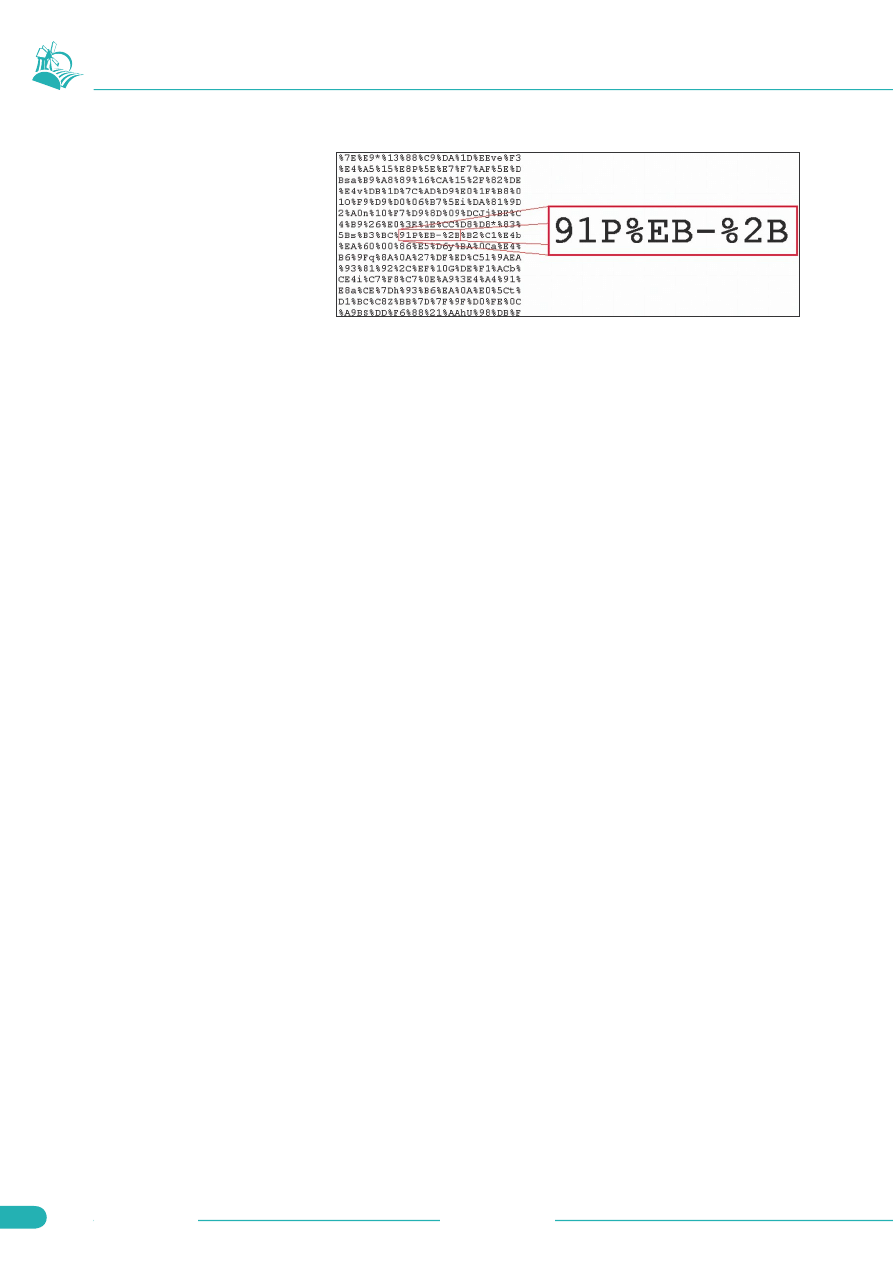

Rysunek 1.

Kto z osób postronnych odkryje hasło „ukryte” w takim

wydruku?

Inżynieria socjalna

hakin9 Nr 4/2006

www.hakin9.org

69

dobny. Przypomina on tkanie pajęczej

sieci. Z drobnych nitek, które same w

sobie nie stanowią przeszkody nawet

dla muszki owocowej, z czasem po-

wstaje misterna sieć, w której ugrzęź-

nie nie tylko stado muszek, ale także

wielki komar i wiele innych owadów.

Dla socjotechnika nie ma infor-

macji bezwartościowej. Każda, na-

wet najdrobniejsza może mu pomóc.

Te pozornie najmniej istotne są dla

niego najcenniejsze. A to dlatego, że

tak łatwo jest je wydobyć – nikt bo-

wiem nie traktuje ich jako tajemnice

i specjalnie nie chroni – a mogą one

posłużyć do uwiarygodnienia spre-

parowanych informacji, a w efekcie

pozyskania cennych danych.

Przykładowy, jeden z kilkuna-

stu, kierunek działania mógłby wy-

glądać tak:

• pozyskanie imienia i nazwiska

dowolnego pracownika firmy;

• nazwisko i imię bez problemów

ujawnią dział, w którym zatrud-

niona jest dana osoba;

• zdobycie adresu e-mail pracowni-

ka często nie wymaga nawet zna-

jomości działu, w którym ten pra-

cuje – dane takie często są publi-

kowane na stronie WWW firmy;

• można zadzwonić do tego pra-

cownika, udać administratora

i przy pomocy prostej manipulacji

zdobyć jego login oraz hasło do

sieci firmowej. Jednakże nie jest

to celem samym w sobie;

• mając adres e-mail, nie powinno

być większych informacji ze zdo-

byciem wewnętrznego numeru

tegoż pracownika (np. na pasku

płac, ewidencyjnego, itp.).

Posiadając imię, nazwisko, dział,

e-mail, numer identyfikacyjny, a czę-

sto również login i hasło mamy pod-

stawy do kradzieży tożsamości. So-

cjotechnik wyposażony w ten informa-

cje może spokojnie i z powodzeniem

podać się za pracownika firmy i konty-

nuować swój atak socjotechniczny w

pożądanym przez siebie kierunku.

Proszę zwrócić uwagę jednakże

nie na treść, ale na ideę tego planu

działania. W każdym przypadku so-

cjotechnik dzwoni do innej osoby,

podaje się za kogoś innego (admi-

nistratora, pracownika firmy, klien-

ta), przedstawiaa uwiarygadniającą

go, choć zupełnie zmyśloną, historię

i w sprytny sposób prosi o podanie

prostej, nic nie znaczącej informacji.

Każdy z atakowanych pracowni-

ków zgadza się na coś takiego bez

większych oporów, gdyż w świado-

mości swej (słusznie) zakłada, iż nie

wyznaje żadnych tajemnic handlo-

wych, czy firmowych, a jedynie po-

daje nic nie znaczące informacje.

Metody pozyskiwania

informacji

Ze względu na rozmiar i charakter tej

publikacji, jestem zmuszony do po-

dania jedynie wybranych, najważ-

niejszych metod ataków.

• Wykorzystując regułę niedostęp-

ności (ciekawość) socjotechnik

może zamanipulować pracowni-

ka firmy do wykonania jakiejś nie-

typowej czynności, np. wysyłając

e-mail lub podrzucając dyskietkę

zawierającą rzekomo tajne dane

(system nagród, płace zarządu,

pikantne szczegóły prywatnego

życia, itp.). Po otwarciu załączo-

nego dokumentu (uruchomieniu

programu), na komputerze ofiary

jest instalowany trojan, który bę-

dzie rejestrował naciśnięcia kla-

wiszy oraz da atakującemu do-

stęp do sieci firmowej i zgroma-

dzonych na dysku danych.

• Stosując regułę autorytetu, ataku-

jący może podać się za przełożo-

nego i zmusić wprost podwładne-

go do wyjawienia jakichś informa-

cji. Zdobywając imię i nazwisko

asystentki prezesa, można później

zadzwonić do innej osoby i powie-

dzieć jej, że dzwoni się z polecenia

tej osoby. Członkom zarządu i ich

najbliższym współpracownikom

raczej nikt w firmie nie odmówi.

• Reguła sympatii może zostać

wykorzystana w wyimaginowanej

sytuacji zagrożenia znanej nam

i lubianej osoby. Socjotechnik

może zadzwonić do firmy, podać

się za pracownika banku i powie-

dzieć, że kolega lub współpra-

cownik osoby do której telefonu-

je, w wyniku... (wiarygodne kłam-

stwo) nie otrzyma na czas pensji,

ale my możemy mu pomóc, po-

dając... (mało ważna, lecz ogól-

nie niedostępna informacja – np.

identyfikator tego pracownika).

W takiej sytuacji, kierując się (wy-

korzystywaną tu) sympatią i chę-

cią niesienia pomocy, łatwo ujaw-

nimy informacje, które raczej nie

powinny wyjść poza mury firmy.

• Alternatywnym rozwiązaniem do

powyższego jest zadzwonienie do

samego zainteresowanego i wmó-

wienie mu (manipulowanie stra-

chem, aspekt reguły wartości), że

przelew z jego wypłatą poszedł

do niewłaściwego banku. Wzbu-

rzony pracownik (emocje) jest bar-

dzo łatwy do manipulowania. Moż-

na wyciągnąć od niego w tej sytu-

acji praktycznie każdą informację,

rzekomo w celu niesienie pomocy.

• Kwestia pomagania jest wykorzy-

stywana w socjotechnice zwrot-

nej. Socjotechnik może zainsce-

nizować pewną sytuację (np. brak

dostępu do Internetu w gorącym

dla pracownika okresie), wcze-

śniej udając administratora i poda-

jąc numer gorącej linii na wypadek

problemów. Jeśli ofiara (w skutek

sprytnej mistyfikacji) sama za-

dzwoni do socjotechnika, to raczej

na pewno wyłączy wszystkie moż-

liwe mechanizmy obronne i da się

bardzo łatwo zamanipulować.

• Mechanizm proszenia o po-

moc lub chęci udzielania pomo-

cy jest jednym z popularniej sto-

sowanych przez socjotechników.

Dlatego też bardzo trzeba uwa-

żać, komu udzielamy pomocy lub

z czyich informacji korzystamy.

Udzielenie pomocy uruchamia

mechanizm reguły wzajemności,

co może uczynić atak socjotech-

nika skutecznym.

• W skrajnych przypadkach socjo-

technik w ogóle nie musi robić nic,

gdyż nieprzeszkoleni pracowni-

cy firm często sami udostępniają

informację. Np. na protokole za-

kończenia umowy z operatorem

telefonii komórkowej – protoko-

le, którego kopię otrzymuje klient

– jest drukowany numer SFID

hakin9 Nr 4/2006

www.hakin9.org

Okolice

70

pracownika przeprowadzające-

go operację zakończenia umowy.

Jest to tajny, wewnątrz sieciowy

numer, jednoznacznie identyfiku-

jący pracownika. Tego typu infor-

macje pod żadnym pozorem nie

powinny się znajdować na ogól-

nodostępnych dokumentach, dru-

kowanych dla klientów. W jednej

z katowickich przychodni do-

szło do jeszcze gorszego zanie-

dbania. Na biurku recepcji, na wi-

doku wszystkich wchodzących,

leżały karty nowo przyjętych pa-

cjentów. Informacje przeznaczo-

ne dla NFZ (Narodowy Fundusz

Zdrowia) zawierające komplet da-

nych, imię, nazwisko, adres, tele-

fon, NIP, REGON. Sprytnej osobie

nie potrzeba nic więcej, by doko-

nać kradzieży tożsamości.

• Aby zdobyć prywatny numer ko-

mórki pracownika, znając tylko je-

go imię i nazwisko, wystarczy po-

służyć się prostym trikiem. So-

cjotechnik może zadzwonić do

recepcji (centrali) firmy, upewnia-

jąc się wcześniej, że danej osoby

w tej chwili nie ma w pracy (urlop

lub chwilowa absencja). Poda-

je się za administratora, wymyśla

historię (np. niezrozumiały bełkot

techniczny) i prosi o pozostawie-

nie na biurku pracownika kartecz-

ki: Puść sygnał na numer XXX.

Sprawa bardzo pilna! Administra-

tor. Jeśli pracownik oddzwoni – so-

cjotechnik ma jego numer (nawet

nie musi odbierać połączenia). Je-

śli numer jest maskowany, wystar-

czy poprosić o napisanie kartecz-

ki Wyślij SMSa na numer XXX, nie

mogę odbierać połączeń. W skraj-

nych przypadkach nawet nie bę-

dzie trzeba czekać, bo wystraszo-

na i odpowiednio zamanipulowana

recepcjonistka sama poda numer

komórki do pracownika.

• Śmieci – wyrzucane z firmy papie-

ry zawierają setki danych (adre-

sy e-mail, identyfikatory, telefony

wewnętrzne, nazwiska przełożo-

nych, itp. itd.) pracowników. A bar-

dzo rzadko są one niszczone. Bez-

pośrednio tajnych informacji w ten

sposób socjotechnik nie uzyska

(chociaż nie można tego założyć),

gdyż poufne dane rzeczywiście

z reguły trafiają do niszczarki lub są

przechowywane, a nie wyrzucane.

Jednak te „mało istotne” dane z ta-

kich niezniszczonych śmieci, do-

skonale mogą posłużą do „tkania

sieci” i tworzenia obrazu osoby,

którą tak naprawdę nie jest. Kevin

Mitnick w wielu wywiadach wspo-

minał, że buszowanie po składo-

wisku śmieci w firmach, czy wręcz

przekupywanie pracowników firmy

zajmującej się wywożeniem od-

padów, aby dostarczali mu śmieci

z danej firmy, było jedną z lep-

szych metod pozyskiwania nie-

zbędnych informacji.

• Nowych pracowników w firmach

zwykle obdarza się dużą dawką

wyrozumiałości i pobłażliwości.

Model amerykański zakłada me-

chanizm, iż konkurencja wysyła

swojego pracownika do innej firmy,

by ten zatrudnił się tam na krótko

(kilka miesięcy), popełniał tyle błę-

dów, ile tylko jest w stanie, a przy

okazji zdobył możliwie jak najwię-

cej informacji. Pobłażliwość i wyro-

zumiałość – tak, ale jednocześnie

podwójna dawka czujności.

• Socjotechnik może zadzwonić do

firmy i wywołać sytuację wyma-

gającą odejścia pracownika od

telefonu, licząc na to, że ten nie

zablokuje mikrofonu. I w wielu

przypadkach nie pomyli się. Ko-

rzystając kiedyś z usług jednej

z największych firm kurierskich,

zadzwoniłem w celu sprawdzenia

statusu mojej przesyłki. Sprawdza-

nie wyjątkowo trwało kilka minut,

a w tym czasie, pod nieobecność

mojego rozmówcy mogłem sły-

szeć wszystkie rozmowy prowa-

dzone w pobliżu – pomiędzy pra-

cownikami, czy pracownikami,

a klientami. Usłyszałem wiele

szczegółów (adresy, parametry,

identyfikatory) dotyczących innych

przesyłek i innych klientów. Taka

sytuacja jest niedopuszczalna.

• Często działanie socjotechniko-

wi ułatwiają sami administrato-

rzy firmowych sieci. Zmuszają oni

(zbyt) często swoich pracowników

do zmiany haseł dostępu na (zbyt)

trudne. Mózg ludzki jest ograni-

czony i wymaganie zapamięta-

nia przez pracownika pięciu dłu-

gich ciągów liter i cyfr jest po pro-

stu przesadą. Nie należy się po-

tem dziwić, że stosują oni ułatwie-

nia – np. proste kombinacje „kla-

wiaturowe” (qwe123, zaq12wsx),

których listy są dostępne w wie-

lu miejscach w Internecie. Albo

wręcz zapisują sobie hasła na kar-

teczkach. Jeśli natomiast już musi-

my zapisać hasło na skrawku pa-

pieru, to róbmy to sprytnie. Trudno

jest zapamiętać dwadzieścia cyfr

i liter. Lecz nietrudno jest otoczyć je

z przodu i z tyłu np. pięcioma loso-

wymi znakami, a następnie przed

i po takiej linijce dopisać (lub wy-

drukować) jeszcze po dziesięć

równie losowych. W takim gęstym

bloku literek, znaczków i cyfr nikt

postronny nie odnajdzie nasze-

go hasła. Nam zaś wystarczy tyl-

ko rzut oka i przypomnienie sobie,

że trzeba odrzucić po dziesięć linii

z góry i z dołu oraz po pięć znaków

z każdej strony i po prostu przepi-

sać pozostały ciąg znaków.

• Socjotechnik może udać pracow-

nika większego przedsiębiorstwa

(dużego koncernu) współpracu-

jącego z atakowaną firmą. Może

stwierdzić, że dzwoni z działu ob-

sługi i przeprowadza prostą an-

kietę mającą polepszyć współpra-

cę obu firm. Stosując mechanizm

nieistotne-istotne, może wpleść

w błahe i oczywiste pytania treści,

dzięki którym pozyska od tak za-

manipulowanego pracownika wie-

le cennych informacji. Posiadając

je może z kolei zadzwonić do fak-

tycznego przedsiębiorstwa, które-

go pracownika wcześniej udawał

• Bardzo często atak bezpośred-

ni (na terenie firmy), w celu zdo-

bycia konkretnego przedmiotu,

jest niemożliwy do przeprowa-

dzenia lub bardzo trudny. Wszy-

scy bowiem się znają i obowią-

zują procedury, których socjo-

technik nie zna, a przez ich nie-

znajomość mógłby zostać szyb-

ko rozszyfrowany. W takim przy-

padku można, dysponując odpo-

wiednią ilością zebranych wcze-

śniej informacji, udać jakiegoś

Inżynieria socjalna

hakin9 Nr 4/2006

www.hakin9.org

71

pracownika firmy (telefonicznie),

a następnie wymyślić spryt-

ną bajeczkę, czemu nie może

odebrać danej przesyłki oso-

biście. Atakujący może popro-

sić o pozostawienie jej na por-

tierni i poinformować, że pośle

po jej odbiór kuriera/chłopca na

posyłki/znajomego, który będzie

akurat w pobliżu, itp. Następnie

sam uda się do firmy, gdzie już

może spokojnie zachowywać się

jak zwykły człowiek. Nikt go nie

będzie sprawdzał, bo przecież

prawdziwy pracownik uprzedził,

że osobiście przesyłki odebrać

nie może. W takiej sytuacji ła-

two zdobyć drukowane informa-

cje, innym sposobem trudne do

zdobycia. Trzeba tylko zadbać

o to, by osoba za którą podaje

się socjotechnik była chwilowo

nieobecna w pracy i nie można

się było z nią skontaktować. Dla

odpowiednio opłaconego ataku-

jącego nie jest wielki problem.

• Jeśli socjotechnik atakuje jeden

z oddziałów wielkiej firmy (kor-

poracji), relatywnie łatwo może

udać pracownika innego oddzia-

łu, skłamać, że z powodu awarii,

nie ma dostępu do sieci firmowej

i zdobyć w ten sposób informacje

raczej nie przeznaczone dla ko-

goś z zewnątrz.

• Jak wspomniano na początku,

reguła niedostępności mówi o

tym, że im bardziej coś jest nie-

dostępne, tym bardziej rośnie

wartość tej rzeczy w oczach ata-

kowanego. Socjotechnik może

zainscenizować sytuację ograni-

czonego dostępu do jakichś pil-

nych danych (np. rzekomy pad

serwera) i w ten sposób zamani-

pulować pracownika do udziele-

nia poufnych danych (login, ha-

sło) w celu rzekomego przyspie-

szenia odzyskania dostępu tych

danych.

• Bardzo podobny mechanizm wy-

wierania poczucia zagrożenia

(Pańska karta kredytowa zosta-

nie deaktywowana, proszę po-

dać jej numer i kod, by anulować

proces deaktywacji.) lub ofero-

wania promocji (Podaj login i ha-

sło do eBay, by otrzymać 10 zł na

konto użytkownika.) są bardzo

często i popularnie stosowane

przez phiserów. Mechanizm jest

bardzo prosty, a polega na nakło-

nieniu ofiary do wyjawienia im in-

formacji potrzebnych do defrau-

dacji. Nie potrzeba do tego wcale

być crackerem. Wystarczy tylko

odrobinę sprytu, trochę inżynie-

rii socjalnej i naiwności (a często

– chciwości) ze strony ofiary.

Jak się bronić?

To tylko przykłady. Kilkanaście. Za-

wodowy socjotechnik, czerpiący zy-

ski z nielegalnej działalności, zna

ich kilkaset lub kilka tysięcy. A inten-

sywnie obserwując życie i stosunki

międzyludzkie jest w stanie każ-

dego dnia wymyślić przynajmniej

jeden nowy. Głównymi jego atutami

są kłamstwo, pewność siebie, cier-

pliwość i doświadczenie.

Nie istnieje pewna metoda obro-

ny przed socjotechnikiem i prawdo-

podobnie nigdy nie będzie istnia-

ła. Utrwalenie pewnych zasad mo-

że skutecznie utrudnić życie niejed-

nemu socjotechnikowi i uniemożliwić

przeprowadzenie wielu ataków so-

cjotechnicznych. Te zasady to:

• Sprawdzanie na wszystkie moż-

liwe sposoby, czy osoba, z którą

rozmawiamy, jest tą, za którą się

podaje. Socjotechnik metodą tka-

nia pajęczyny może zdobyć wie-

le informacji o firmie i ofierze,

ale raczej na pewno nie wszyst-

kie. Bardzo pomocne (dla firmy),

a jednocześnie bardzo utrudnia-

jące (dla niego) jest nie łamanie

pewnych ustalonych zasad bez-

pieczeństwa, tylko dlatego, że on

nas o to po prosi. Jeśli dla wery-

fikacji mamy sześć kodów i loso-

wo wybierzemy C, to żądajmy od

dzwoniącego podania kodu C.

Nie ulegajmy jego prośbie o po-

proszenie o inny kod, tylko dla-

tego, że ktoś na przykład rzeko-

mo siedzi przy jego komputerze.

To może być sprytne kłamstwo,

a dzwoniący socjotechnik może

po prostu znać tylko jeden kod

i próbować nas zamanipulować

w ten sposób.

• Nie uleganie emocjom, presji au-

torytetu i strachowi;

• Nie otwieranie załączników

e-maili oraz plików na dyskiet-

kach i płytach pochodzących

z niewiadomych źródeł;

• Dbanie o regularne i dokładnie

niszczenie śmieci i innych mate-

riałów drukowanych wychodzą-

cych z firmy. Nie ujawnianie taj-

nych danych na dokumentach

dostępnych w ogólnym obiegu.

Blokowanie rozmów telefonicz-

nych, aby postronna osoba nie

mogła usłyszeć co dzieje się

w biurze;

• Wyjątkowo dokładne sprawdza-

nie komu i jak pomagamy, bądź

od kogo uzyskujemy pomoc;

• Regularne szkolenia całej załogi

z zakresu socjotechniki i inżynie-

rii socjalnej.

Podsumowanie

Socjotechnika to manipulowanie za-

chowaniem ludzi, dzięki któremu moż-

na pozyskać korzyści materialnych,

lub poufne dane. Socjotechnika istnie-

je od zarania ludzkości, jednak wyko-

rzystanie jej zasad do ataków na fir-

my i systemy informatyczne to dome-

na ostatnich kilkudziesięciu lat.

Mam nadzieję, że udało mi się

przytoczyć wystarczająco silne ar-

gumenty, by przekonać przynajmniej

kilka osób, że problem nie tylko ist-

nieje, nie tylko stanowi realne zagro-

żenie, ale przede wszystkim – doty-

czy praktycznie każdej firmy, każdej

osoby i każdego aspektu życia: tak

zawodowego, jak i prywatnego l

O autorze

Tomasz Trejderowski – wykształcenia metalurg, z zawodu pisarz, wykładowca, pro-

gramista i webdesigner. Autor książek i artykułów. Doktorant na Politechnice Śląskiej.

Strona internetowa: http://www.tomasz.trejderowski.com/

Wyszukiwarka

Podobne podstrony:

2006 04 Rozszerzenie wzorca Template [Inzynieria Oprogramowania]

2006 04 17

kolokwium 2006 04 25

generatory rc 04, Inzynieria Materiałowa, I semestr, Elektrotechnika, elektrotechnika, Układy Elektr

2006 04 Trzykanałowy mikser ze wzmacniaczem

13. egzamin 17 09 04, Inżynieria Środowiska PW semestr I, chemia, sesja

2006 04 Wózki inwalidzkie

2006 04 Zegar matrycowy

2006 04 Indeks chodzenia po urazie rdzenia kregowego

2006 04 Bezpieczenstwo ruchu dr Nieznany

1b Inzynieria spoleczna, inzynieria socjalna, socjotechnikaid 18675 ppt

2006 04 Nowoczesne wózki inwalidzkie

2006 04 Szkoła konstruktorów klasa II

2006 04 11 Uchwala ZG OSP syste Nieznany

2006 04 GIMP w praktyce [Grafika]

Finanse publiczne 2006 04 26 id Nieznany

R 2006 04 01 1763, I SEMESTR, streszczenia na egzamin

2006 04 Klucz do wlasnej firmy

więcej podobnych podstron