1

Szkoła Policji w Katowicach

Przestępczość w bankowości elektronicznej

Skimming karty bankomatowej

Opracowanie:

nadkom. Piotr Podsiedlik

st. asp. Tomasz Czylok

Zakład Służby Kryminalnej

S

Z

K

OŁ

A POL

IC

JI

Wydawnictwo

Szkoły Policji w Katowicach

2010

2

Wszelkie prawa zastrzeżone – Szkoła Policji w Katowicach 2010

Książki nie wolno reprodukować (adaptować) ani w całości, ani w części, niezależnie od zastosowanej

techniki (druk, fotografia, komputer, kserograf, fonografia itd.), bez pisemnej zgody Wydawcy.

Druk i oprawa: Szkoła Policji w Katowicach

3

Spis treści

.........................................................................................

Pojęcie i historia bankowości elektronicznej

..................................................

Elektroniczne instrumenty płatnicze

...............................................................

.................................................................................

................................................................................

Przestępstwa w bankowości elektronicznej

...........................................................

.............................................................................

.....................................................................................

.....................................................................

Sposób działania grup przestępczych

............................................................

..............................................................................

Zapobieganie przestępstwom skimmingu

..............................................................

Możliwość obrony przed skimmingiem

........................................................

Jak bezpiecznie korzystać z bankomatu

........................................................

4

5

Wstęp

Skrypt „Przestępczość w bankowości elektronicznej. Skimming karty

bankomatowej” jest pierwszym z serii skryptów traktujących o przestępczości

w bankowości elektronicznej, a dokładniej o metodach popełniania przestępstw

w transakcjach bezgotówkowych. W latach 90. ubiegłego wieku rozpoczęła się

w Polsce era bankowości elektronicznej, która stale i dynamicznie się rozwija. Rośnie

liczba wydawanych kart płatniczych. Sprawia to, że również przestępcy upatrują

w tym rozwoju szansę dla siebie, co powoduje, że wciąż pojawiają się nowe rodzaje

przestępstw, które wcześniej nie istniały i które obecnie przychodzi nam zwalczać.

Jako najczęściej popełniane przestępstwa związane z bankowością

elektroniczną wymienić można: kradzież kart płatniczych, posługiwanie się kartami

niedoręczonymi, „carding”, czyli zakupy na odległość z wykorzystaniem cudzej karty,

wyłudzenie kart w oparciu o wniosek z fałszywymi danymi, skimming karty

płatniczej, czy też pishing, czyli kradzież tożsamości.

Jak już wspomniano, przedmiotowy skrypt traktuje w całości o przestępstwie

skimmingu karty bankomatowej. Poznamy w nim pojęcie bankowości elektronicznej,

czym się ona charakteryzuje, ustawowe definicje pojęć, którymi będziemy się

posługiwać, a także przepisy prawne, regulujące zagadnienia związane z bankowością

elektroniczną.

W dalszej części skryptu precyzyjnie opisany zostanie mechanizm przestępstwa

skimmingu karty bankomatowej, „modus operandi” sprawców przestępstwa, a także

sposoby jego wykrywania i zapobiegania. Określone zostaną zasady, którymi należy

kierować się podczas dokonywania wypłaty gotówki z bankomatu, aby ustrzec się

skimmingu.

Przedmiotowe opracowanie może być z powodzeniem wykorzystane jako

materiał uzupełniający przez słuchaczy szkolenia podstawowego.

6

7

1. Bankowość elektroniczna

1.1. Pojęcie i historia bankowości elektronicznej

Żyjąc w dzisiejszych, jakże szybkich i nowoczesnych, czasach, trudno sobie

wyobrazić, że współczesny człowiek mógłby funkcjonować bez telefonu

komórkowego, komputera, czy też „plastikowego pieniądza”, jak powszechnie

określamy karty płatnicze i wszechobecnych bankomatów. Jednak nie zawsze tak

było. Ale po kolei.

Bankowość elektroniczna nie posiada jednolitej, legalnej definicji, co sprawia,

że jest niejednakowo, przez różnych autorów pojmowana. W literaturze przedmiotu

spotkamy zatem wiele pojęć określających bankowość elektroniczną. Duża liczba tych

definicji prowadzi do komplikacji podczas interpretacji przepisów, sprawia również, iż

bankowość elektroniczna jest błędnie utożsamiana z bankowością internetową.

Przytoczmy w tym miejscu te najbardziej charakterystyczne definicje. Dariusz

Dziuba wysunął koncepcję, że bankowość elektroniczna, to nowoczesna

„bezkontaktowa” forma realizacji usług bankowych, która umożliwia korzystanie

z usług banku bez konieczności odwiedzania banku

1

. Witold Chmielarz stoi na

stanowisku, iż podstawowym zadaniem bankowości elektronicznej jest dążenie do

stworzenia takiego systemu rozliczeń finansowych, które odbywać się będą bez obiegu

mediów papierowych

2

. Z kolei Beata Świecka uważa, że bankowość elektroniczna, to

zestaw środków teleinformatycznych umożliwiających zdalny dostęp do rachunku

bankowego. Jest to forma świadczenia usług bankowych przy wykorzystaniu

elektronicznych urządzeń, takich jak: komputer, telefon stacjonarny i komórkowy,

elektroniczne urządzenia do przyjmowania kart

3

.

Bankowość elektroniczna, w tej formie, którą znamy, narodziła się w Stanach

Zjednoczonych, gdzie od roku 1956 zaczęto wykorzystywać komputery do operacji

1

Zob. D. Dziuba, Wirtualizacja działalności gospodarczej w oparciu o Sieć Internet. W stronę gospodarki

usieciowionej, Warszawa 1999, s. 110.

2

Zob. W. Chmielarz, Systemy elektronicznej bankowości i cyfrowej płatności, Warszawa 1999, s. 7-8.

3

Zob. B. Świecka, Bankowość elektroniczna, Warszawa 2008, s.8.

8

czekowych. Pierwszy bankomat na świecie został zainstalowany w Stanach

Zjednoczonych w roku 1964

4

, natomiast w Europie w Wielkiej Brytanii przez

Barclays Bank w 1967

5

, rok później we Francji, Szwajcarii i Szwecji.

Kolejny etap rozwoju bankowości elektronicznej, określany wręcz mianem

„rewolucji informatycznej”, nastąpił po roku 1981, wtedy to rozpoczęło się

oddziaływanie branży IT na wszystkie aspekty wewnętrznej organizacji banku, jak

również na relacje rynkowe, czyli na kontakty z klientem banku

6

. Od tamtego czasu

bankowość elektroniczna stale ewoluowała, do osiągnięcia takiego kształtu, jaki

znamy obecnie.

A jak na tym tle wygląda Polska? Pierwsze karty identyfikacyjne wprowadzone

zostały przez bank PeKaO SA (III Oddział w Warszawie) w latach 80., tam też stanął

pierwszy bankomat. Natomiast dopiero od roku 1990, kiedy to Visa podpisała

pierwsze umowy z polskimi bankami, możemy mówić o prawdziwym rozwoju

bankowości elektronicznej w Polsce

7

.

1.2. Elektroniczne instrumenty płatnicze

Pojęciem nieodłącznie związanym z bankowością elektroniczną są

elektroniczne instrumenty płatnicze. Dla potrzeb niniejszego opracowania przyjmiemy

legalną definicję elektronicznego instrumentu płatniczego zamieszczoną w ustawie

z dnia 12 września 2002 r. o elektronicznych instrumentach płatniczych

8

, zgodnie

z którą elektroniczny instrument płatniczy – to każdy instrument płatniczy, w tym

z dostępem do środków pieniężnych na odległość, umożliwiający posiadaczowi

dokonywanie operacji przy użyciu informatycznych nośników danych lub

elektroniczną identyfikację posiadacza niezbędną do dokonania operacji,

w szczególności kartę płatniczą lub instrument pieniądza elektronicznego.

4

Tamże.

5

Zob. A. i P. Matuszyk, Instrumenty bankowości elektronicznej.

6

B. Świecka, Bankowość elektroniczna...

7

Zob. B. Chomątowska, Praktyczny przewodnik – karty bankowe, Dziennik Polski z dnia 02.05.2005 r.

8

Dz. U. Nr 169, poz. 1385, z późn. zm.

9

Do elektronicznych instrumentów płatniczych zaliczamy karty płatnicze

i pieniądz elektroniczny.

Pojęcie „pieniądza elektronicznego”, jak i „karty płatniczej” posiadają również

legalne definicje określone w ustawie z dnia 27 sierpnia 1997 r. Prawo bankowe

9

,

zatem tymi definicjami będziemy się posługiwać. Zgodnie z przedmiotową ustawą:

Pieniądz elektroniczny – to wartość pieniężna stanowiąca elektroniczny odpowiednik

znaków pieniężnych, która spełnia łącznie następujące warunki:

1) jest przechowywana na informatycznych nośnikach danych;

2) jest wydawana do dyspozycji na podstawie umowy w zamian za środki

pieniężne o nominalnej wartości nie mniejszej niż ta wartość;

3) jest przyjmowana jako środek płatniczy przez przedsiębiorców innych niż

wydający ją do dyspozycji;

4) na żądanie jest wymieniana przez wydawcę na środki pieniężne;

5) jest wyrażona w jednostkach pieniężnych.

Karta płatnicza – to karta identyfikującą wydawcę i upoważnionego posiadacza,

uprawniająca do wypłaty gotówki lub dokonywania zapłaty, a w przypadku karty

wydanej przez bank lub instytucję ustawowo upoważnioną do udzielania kredytu

także do dokonywania wypłaty gotówki lub zapłaty z wykorzystaniem kredytu.

Ważne wydaje się również zdefiniowanie pojęcia bankomatu, który jest

kluczowym przedmiotem omawianych w opracowaniu przestępstw. Zgodnie

z definicją zamieszczoną w ustawie o elektronicznych instrumentach płatniczych:

Bankomat – to urządzenie umożliwiające posiadaczowi lub użytkownikowi karty

płatniczej podejmowanie gotówki lub dodatkowo dokonywanie innych operacji.

9

T.j. Dz. U. z 2002 r. Nr 72, poz. 665, z późn. zm.

10

1.3. Podział kart bankowych

Tematem niniejszego opracowania są głównie przestępstwa związane z kartami

płatniczymi, zatem to im poświęcona będzie cała uwaga. Jednakże wcześniej należy

zlokalizować ową kartę na tle całego systemu kart bankowych, do którego zalicza się

również karta płatnicza.

Karty bankowe możemy podzielić na trzy grupy: pod względem

funkcjonalności, pod względem sposobu rozliczania dokonanych transakcji oraz ze

względu na technologię

10

. I tak, wyróżniamy następujące rodzaje kart bankowych:

1.

Pod względem funkcjonalności:

1) karty bankomatowe – służące wyłącznie do dokonywania wypłat gotówki

oraz innych transakcji możliwych do wykonania z użyciem bankomatu,

np. sprawdzenie stanu rachunku, wydrukowanie historii transakcji, zmiana

kodu PIN, czy dostęp do funkcji depozytowych w bankomacie;

2) karty płatnicze - służące do przeprowadzania transakcji bezgotówkowych

w punktach handlowo usługowych. Teoretycznie karta płatnicza nie musi mieć

funkcji umożliwiającej wypłatę gotówki z bankomatu lub kasy banku, a z kartą

nie musi być związany kod PIN;

3) karty identyfikacyjne – służą do sprawdzenia tożsamości klienta banku

podczas realizowania przez niego operacji;

4) karty wstępnie opłacone - znane również jako karty typu elektroniczna

portmonetka. Środki, jakie możemy wydać, używając ich, nie znajdują się na

żadnym rachunku bankowym – tylko wewnątrz karty, zakodowane w postaci

odpowiednich jednostek (impulsów);

5) karty wirtualne – nowy rodzaj kart płatniczych, opracowanych wyłącznie pod

kątem dokonywania transakcji bez fizycznego użycia karty. Kartą wirtualną nie

możemy dokonać transakcji w zwykłym punkcie handlowo-usługowym.

2.

Pod względem sposobu rozliczania transakcji:

10

Na podstawie B. Chomątowska, Praktyczny przewodnik…

11

1) karty debetowe – transakcje wykonane z ich użyciem rozliczane są

natychmiast po otrzymaniu przez bank informacji o ich przeprowadzeniu;

2) karty kredytowe – to rodzaj kart, których uzyskanie nie wiąże się

z koniecznością otwierania rachunku w banku. Posiadacz karty może

wykonywać transakcje do wysokości przyznanego limitu kredytowego;

3) karty obciążeniowe – warunkiem wydania karty jest posiadanie rachunku

w danym banku przez określony czas, np. trzy miesiące. W tym czasie bank

analizuje wpływy na rachunek oraz sprawdza, czy jest on wykorzystywany

w sposób prawidłowy. Dopiero wtedy wydaje kartę obciążeniową i ustala dla

niej indywidualny limit wydatków;

4) karty z odroczonym terminem płatności – zasady jej funkcjonowania są

zbliżone do karty kredytowej. Aby ją uzyskać, najczęściej nie trzeba posiadać

żadnego rachunku w banku. Bank może zażądać jednak przedstawienia

gwarancji bankowych na określoną kwotę, np. poprzez założenie lokaty

terminowej. Karta może mieć określony limit wydatków.

3.

Ze względu na technologię:

1) płaskie – można ich używać tylko w bankomatach i terminalach

elektronicznych. Każda transakcja musi być potwierdzona wpisaniem kodu

PIN. Kartę trzeba włożyć lub przeciągnąć przez terminal, aby umożliwić

wymaganą autoryzację w systemie bankowym;

2) wypukłe – dają nam te same możliwości użycia, co karty płaskie, ale

dodatkowo można ich używać do transakcji niewymagających autoryzacji.

Wówczas wypukłe dane są odbijane na rachunku. Metoda ta jest szybsza, ale

mniej bezpieczna od transakcji autoryzowanej;

3) z paskiem – na którym są zapisane dane okaziciela. Pasek magnetyczny łatwo

odczytać i skopiować, dlatego karty tego typu są coraz częściej zastępowane

przez karty mikroprocesorowe;

4) z mikroprocesorem (chipem) – większość transakcji realizowanych za

pomocą kart chipowych wymaga akceptacji PIN–em, a nie podpisem klienta, co

sprawia, że tylko właściciel karty, będący jedyną osobą znającą PIN, może jej

12

użyć. Chip zapewnia także dużo większą szybkość i niezawodność obsługi

transakcji oraz jest gwarantem najwyższego poziomu szyfrowania danych.

1.4. Budowa karty płatniczej

Aby poznać sposób działania przestępców dokonujących skimmingu kart

płatniczych, należy również przybliżyć wygląd samej karty, opisać szczegółowo jej

budowę, a więc to, na co bezpośrednio skierowane jest działanie sprawców owych

przestępstw.

Wygląd, wymiary i oznaczenia karty płatniczej określa międzynarodowa norma

ISO 7810, 7811-1, 7811-2 i 7811-3 z 1985 roku. Według wymienionych norm,

wzorcowa karta płatnicza wykonana jest ze sztywnej folii PVC lub PTG w kształcie

prostokąta i ma wymiary 85,50 mm x 53,98 mm i grubość 0,76 mm (0,84 mm

w przypadku karty procesorowej).

Na awersie karty znajdują się następujące informacje:

1)

nazwa banku wydającego kartę lub logo banku;

2)

numer karty, pierwsze sześć cyfr (tzw. Numer BIN – Bank Identification

Number) oznacza numer banku, wydającego kartę oraz organizację płatniczą,

do której karta należy; ostatnia cyfra, zwana kontrolną, obliczana jest na

podstawie całego numeru;

3)

datę ważności lub/ i datę wydania – daty te są podane dokładnie co do miesiąca

i roku;

4)

imię i nazwisko posiadacza karty;

5)

symbole systemu (np. Visa, EC/MC);

6)

hologram;

7)

mikroprocesor (chip).

Na rewersie karty znajdują się następujące informacje:

1)

pasek magnetyczny (nośnik pamięci z możliwością zapisu danych na 1 do 3

ścieżkach (max. 220 znaków);

13

2)

pasek do podpisu (umożliwia trwałe umieszczenie podpisu posiadacza karty na

jej powierzchni. Drukowany jest metodą sitodruku);

3)

informacja o tym, czyją własnością jest karta i co zrobić w przypadku jej

zagubienia;

4)

całodobowy numer telefonu.

Rys. 1. Wygląd kart bankowych

Źródło: <http://kartyonline.pl/gal1.php>, 3 grudnia 2010 r.

Mając na uwadze fakt, iż w przestępstwach skimmingu kart bankomatowych

zasadniczą rolę odgrywa wspomniany wcześniej pasek magnetyczny, warto poświęcić

mu w tym miejscu kilka słów. Jest to stara technologia, wykorzystywana już

praktycznie 40 lat temu, niemniej jednak wciąż aktualna i stosowana. Na trzech

ścieżkach (jednej alfanumerycznej i dwóch numerycznych) zapisanych jest 218

znaków, które zawierają informacje dotyczące posiadacza karty, numeru karty,

terminu ważności karty, określają rodzaj karty, zakres jej funkcjonalności oraz

informacje o tym, czy karta może być odczytywana w innych urządzeniach niż

bankomat, a także liczbę kontrolną całego zapisu. Każda karta zawiera dwie

podstawowe informacje: pierwsza określa sposób automatyzacji, przypisany przez

wydawcę na karcie, druga – zakres dostępnych usług. Co istotne, na pasku

magnetycznym nie ma informacji na temat kodu PIN karty. Wadami tej technologii są:

14

ograniczona trwałość zapisu danych (do 2 lat), ograniczona pojemność zapisu oraz

łatwość kopiowania danych i ich fałszowania

11

.

Należy stwierdzić, iż znacznie nowsze technologicznie karty mikroprocesorowe

(chipowe) z elektronicznym układem scalonym mają stosunkowo dużą pojemność

zapisu (ponad 100 kilobajtów), co umożliwia umieszczenie wielu dodatkowych

danych (np. fotografii, odcisków palców, koloru tęczówki oka posiadacza karty itp.)

12

.

2. Przestępstwa w bankowości elektronicznej

Obecnie karty płatnicze stały się codziennością, upowszechniły się do tego

stopnia, że praktycznie każdy posiada ich nawet kilka. Zdobycie karty płatniczej jest

rzeczą wręcz banalną, banki same przysyłają nieaktywne karty do naszych skrzynek

pocztowych, mając nadzieję, że ich posiadacz zacznie z nich korzystać. I sporo jest

racji w tej strategii. „Plastikowy pieniądz”, jak określa się kartę płatniczą, skutecznie

zastępuje pieniądz papierowy. Coraz częściej ludzie dokonują zakupów za pomocą

karty płatniczej, czując się w ten sposób bardziej bezpieczni, gdyż nie muszą nosić

przy sobie gotówki. Jest to oczywiście pozorne poczucie bezpieczeństwa, albowiem

wraz z szybkim wzrostem ilości kart płatniczych na naszym rynku, rośnie również

ilość i rodzaj przestępstw popełnianych z ich wykorzystaniem. Jako najczęściej

popełniane przestępstwa związane z bankowością elektroniczną wymienić można:

1. Kradzież kart płatniczych.

2. Posługiwanie się kartami niedoręczonymi.

3. „Carding”, czyli zakupy na odległość z wykorzystaniem cudzej karty.

4. Wyłudzenie kart w oparciu o wniosek z fałszywymi danymi.

5. Skimming karty bankomatowej.

6. Phishing, czyli kradzież tożsamości.

11

Szerzej L. Piesik, Zakotwiczone twierdze, Gazeta Bankowa 8-14.10.2007 r.

12

Tamże.

15

Przedmiotowy skrypt, jak już wcześniej wspomniano, dotyczy przestępstwa

skimmingu karty bankomatowej i temu właśnie zagadnieniu zostanie poświęcony

w całości. Pozostałe przestępstwa opisane zostaną szczegółowo w kolejnych

opracowaniach.

3. Skimming karty bankomatowej

3.1. Co to jest skimming?

W celu właściwego zrozumienia istoty przestępstwa skimmingu karty

bankomatowej, należy najpierw wyjaśnić, czym jest skimming. Otóż samo słowo

„skimming” jest pochodzenia angielskiego, pochodzi od słowa „skim”, które

tłumaczone na język polski oznacza – „zbierać” lub „przeglądać pobieżnie”

13

.

Natomiast skimming karty bankomatowej rozumieć należy jako przestępstwo

polegające na bezprawnym skopiowaniu zawartości paska magnetycznego karty

bankomatowej, w celu wytworzenia duplikatu oryginalnej karty, która w środowisku

elektronicznym zachowywać się będzie identycznie jak karta oryginalna

14

. Transakcje,

które dokonane zostaną z wykorzystaniem skopiowanej karty obciążą rachunek

bankowy prawowitego posiadacza, nierzadko przy jego nieświadomości.

Skimming karty bankomatowej obecnie w Polsce zaliczany jest do

najgroźniejszych przestępstw z wykorzystaniem kart płatniczych, albowiem przy

pomocy powszechnie dostępnych na naszym rynku urządzeń, skanerów, skopiować

można całą zawartość paska magnetycznego karty płatniczej i zapisać ją na innej

karcie, celem jej późniejszego wykorzystania jako autentycznej. Może to mieć miejsce

w sklepie, na stacji benzynowej, w restauracji, praktycznie w każdym punkcie,

w którym dokonuje się transakcji bezgotówkowej z wykorzystaniem karty płatniczej.

Podkreślić należy, iż obecna technika pozwala na wyprodukowanie tak małych

skanerów, że mieszczą się one w dłoni. Urządzenia te pozwalają przestępcy na

zeskanowanie karty nawet na oczach niczego nieświadomego klienta.

13

Zob. Słownik współczesny angielsko-polski, polsko-angielski, praca zbiorowa, Longman 2006, s. 403.

14

Zob. <www.policja.pl>.

16

Najczęstszą odmianą skimmingu jest tzw. skimming bankomatowy

realizowany podczas wypłat gotówki z bankomatu.

3.2. Skimming karty bankomatowej

Skimming karty bankomatowej lub skimming bankomatowy polega na

skopiowaniu zawartości paska magnetycznego karty bankomatowej podczas transakcji

wypłacania gotówki z bankomatu, która to czynność realizowana jest podczas

wkładania karty do urządzenia.

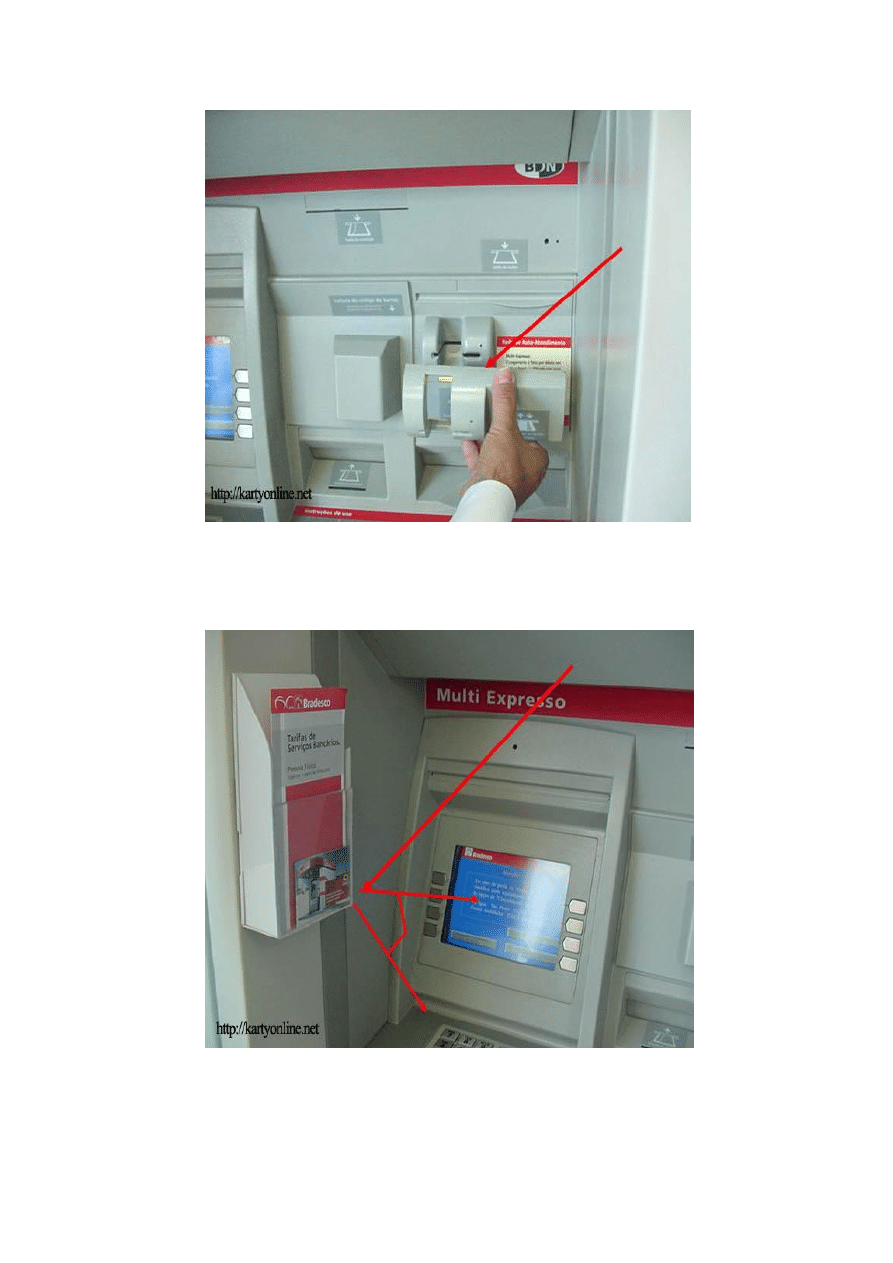

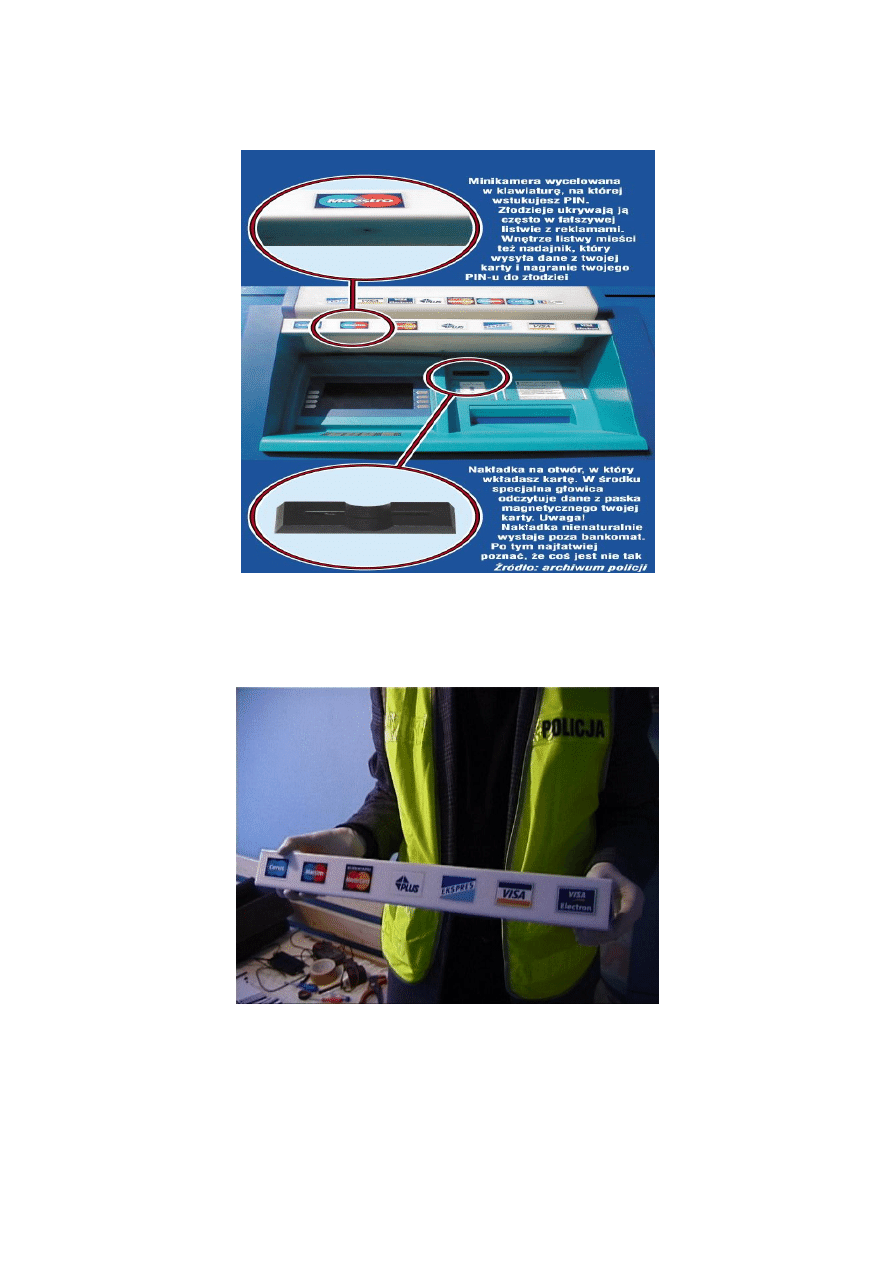

Sprawca, aby wejść w posiadanie danych z karty bankomatowej musi najpierw

odpowiednio przygotować bankomat, z którego wypłacane zostaną pieniądze. W tym

celu na oryginalny czytnik kart bankomatu instaluje miniaturowy skaner, czyli

urządzenie służące do kopiowania danych z paska magnetycznego karty, często

identyczny z tym, który oryginalnie zamontowany jest w bankomacie, a na samym

bankomacie dodatkowo instaluje miniaturową kamerę, której zadaniem jest rejestracja

wprowadzanego przez posiadacza karty kodu PIN, przypisanego do danej karty.

17

Rys. 3.1. Skaner umożliwiający sczytywanie zawartości paska magnetycznego

Źródło: <www.kartyonline.net>, 3 grudnia 2010 r.

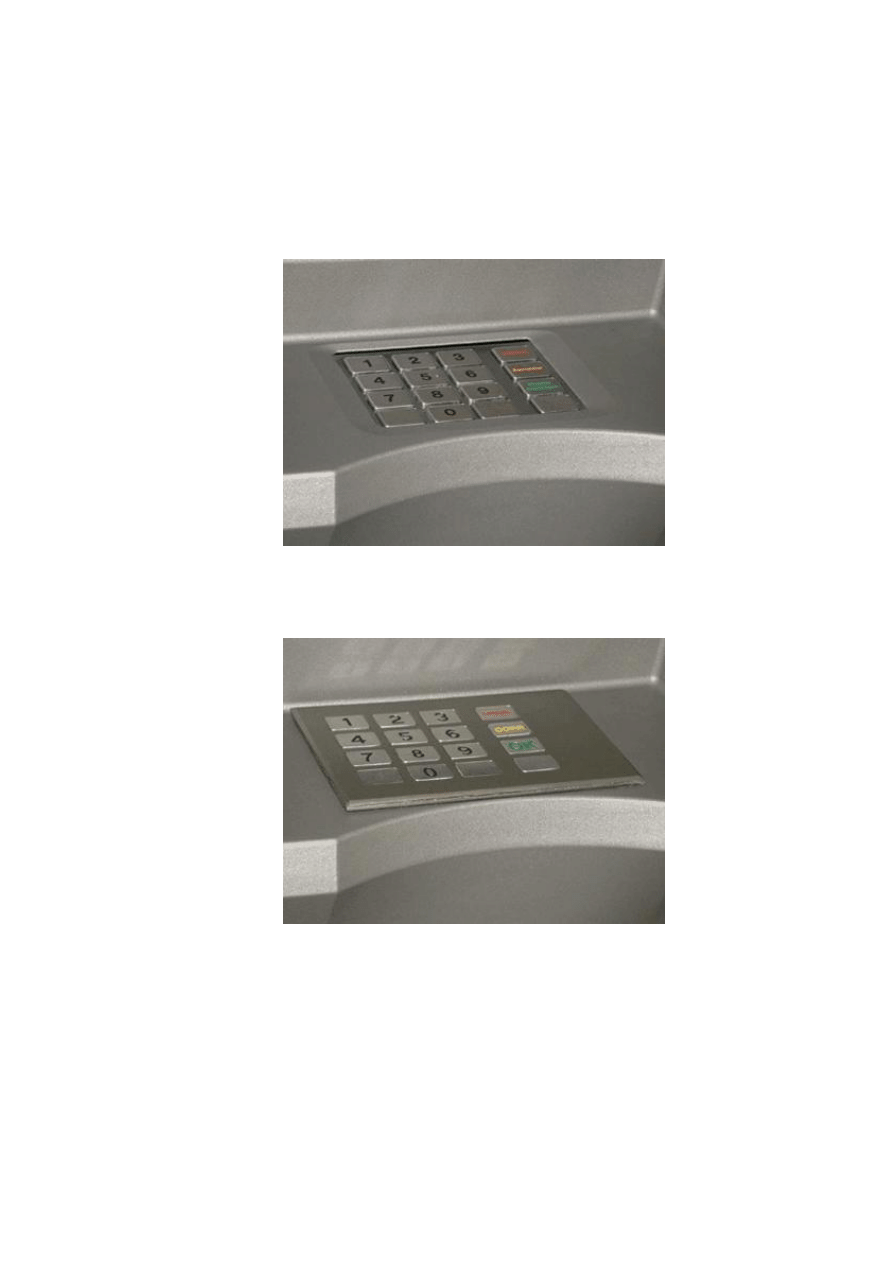

Rys. 3.2. Miejsce zamontowania kamery rejestrujące wprowadzany PIN

Źródło: <www.kartyonline.net>, 3 grudnia 2010 r.

18

Rys. 3.3. Przykład „spreparowanego” przez sprawców bankomatu

Źródło: <www.kartyonline.net>, 3 grudnia 2010 r.

Rys. 3.4. Nakładka na bankomat, w której umieszczono miniaturową kamerę

Źródło: KWP Wrocław

Alternatywną metodą poznania kodu PIN jest nałożenie na oryginalną

klawiaturę bankomatu jej dokładnie wykonanej kopii. Posiadacz karty wpisuje PIN nie

19

na klawiaturze oryginalnej, lecz na kopii, która zapamiętuje wprowadzony kod.

Nakładka jest wykonana w taki sposób, że naciskając jej przyciski jednocześnie

naciskane są oryginalne klawisze maszyny, w związku z tym klient nie dostrzega

jakiejkolwiek różnicy w funkcjonowaniu bankomatu.

Rys. 3.5. Oryginalna klawiatura bankomatu

Źródło: <http://www.www.kartyonline.pl/arty.php?id=104&_Powstrzymac_skimming>, 3 grudnia 2010 r.

Rys. 3.6. Nakładka na klawiaturę bankomatu

Źródło: <http://www.www.kartyonline.pl/arty.php?id=104&_Powstrzymac_skimming>, 3 grudnia 2010 r.

Należy podkreślić, iż wszystkie wspomniane urządzania są przeważnie

instalowane przez przestępców na zewnątrz bankomatu, ponieważ nie mają oni

dostępu do jego środka, dlatego posiadacz karty, przy zachowaniu podstawowych

środków ostrożności, jest w stanie zauważyć dodatkowe urządzenia zamontowane na

bankomacie.

20

Urządzenia takie montowane mogą być zarówno w bankomatach usytuowanych

na zewnątrz, jak i tych, które znajdują się w pomieszczeniach. Częściej ma to jednak

miejsce w bankomatach usytuowanych na zewnątrz.

Ofiara nieświadoma zagrożenia podczas transakcji wypłaty gotówki

z bankomatu, wkłada kartę do czytnika kart, przeprowadzając ją tym samym przez

zamontowany przez sprawców skaner, który podczas wprowadzania karty kopiuje

dane z paska magnetycznego karty. Następnie wprowadza PIN (ang. Personal

Identification Number), który jest rejestrowany przez miniaturową kamerę

umieszczoną w bankomacie przez sprawców. Jako kamerę sprawcy często

wykorzystują kamerę telefonu komórkowego z baterią dużej pojemności. Po

dokonaniu transakcji wypłaty gotówki z bankomatu, ofiara zabiera wypłaconą

gotówkę oraz kartę bankomatową i odchodzi od bankomatu. Sprawcy dysponują już

zawartością paska magnetycznego jej karty oraz PIN-em.

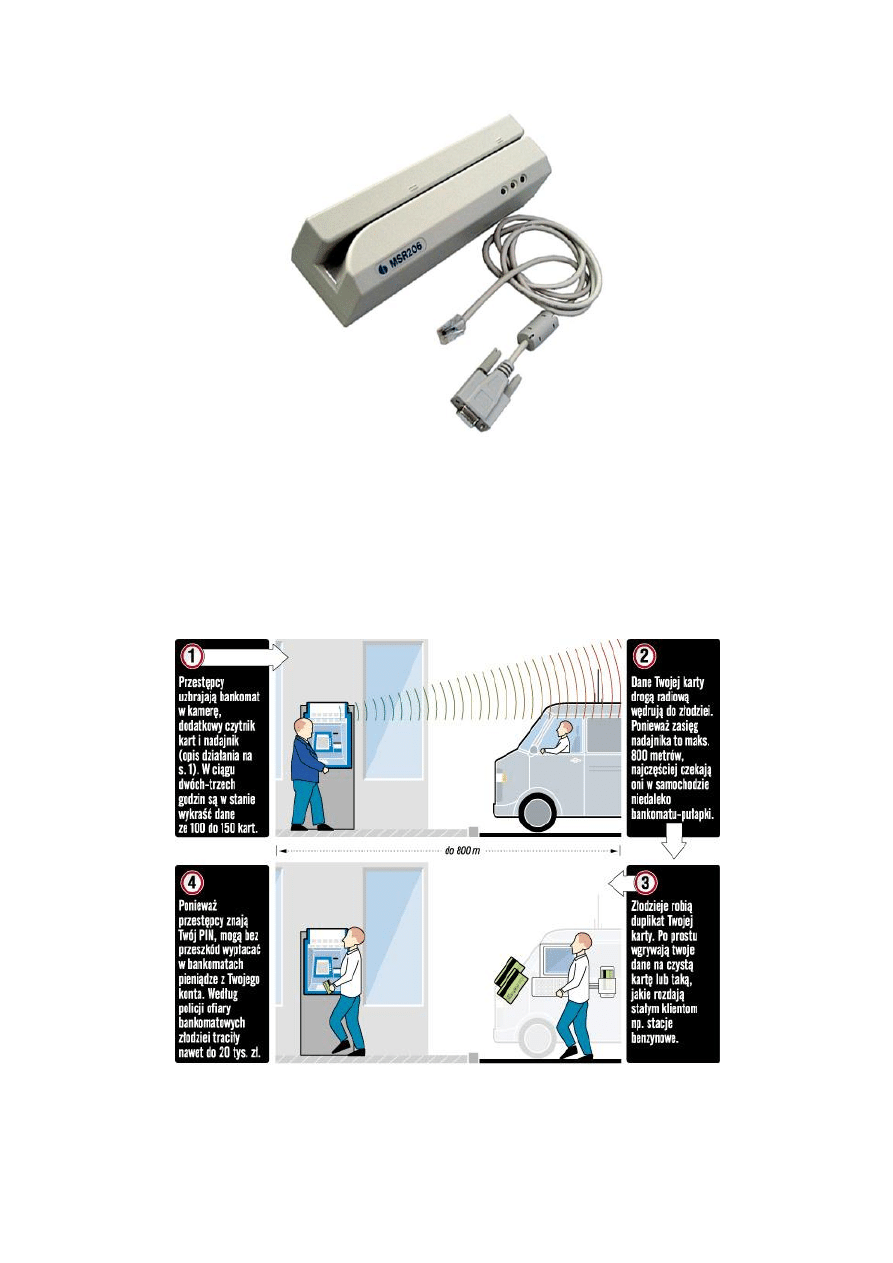

Do kopiowania karty służy małe urządzenie zawierające czytnik kart oraz

pamięć pozwalającą na magazynowanie zawartości pasków magnetycznych.

Posiadając zeskanowaną kartę płatniczą oraz numer PIN, przestępcy bez problemu

mogą nagrać kartę przy pomocy chociażby kodera kart magnetycznych MSR206,

w oczywistym celu jej wykorzystania

15

. Paradoksem jest fakt, że wspomniany koder

kart magnetycznych dostępny jest w legalnym obrocie handlowym, chociażby

w sklepach w Internecie, a jego całkowity koszt nie przekracza 2000 zł.

15

Por. Ł. Chempiński, Jak ukraść dane z karty płatniczej, <www.witczak.priv.pl>.

21

Rys. 3.7. Koder kart magnetycznych MSR206

Źródło: <http://www.tyner.com/magnetic/msr_206_reader_writer.htm>, 3 grudnia 2010 r.

Następnie sprawcy wykonują duplikat karty bankomatowej, poprzez wgranie na

czystą kartę uzyskanych wcześniej danych i udają się do bankomatu, gdzie na koszt

ofiary dokonują wypłaty gotówki.

Rys. 3.8. Schemat skimmingu bankomatowego

Źródło: <www.kartyonline.net>, 3 grudnia 2010 r.

22

3.3. Sposób działania grup przestępczych

Rozwój bankowości elektronicznej, wzrost liczby bankomatów, a także łatwość

nabywania urządzeń służących do produkowania duplikatów kart płatniczych sprawia,

że skimming staje się ostatnimi czasy bardzo powszechnym przestępstwem, zarówno

w Europie, jak i w Polsce. Według Karola Żwiruka wiele grup przestępczych działa

także na terenie Rosji i Ukrainy, które są miejscem dokonywania zakupów

sfałszowanymi kartami

16

. Policja dysponuje danymi licznych międzynarodowych grup

przestępczych działających na terytorium kilku państw, które w jednym kraju kopiują

karty, natomiast w innym dokonują wypłat z bankomatów w oparciu o duplikaty

skopiowanych kart.

Proceder ten znacznie ułatwia Internet, gdzie za pomocą poczty elektronicznej

zawartość paska magnetycznego skopiowanej karty, w ciągu kilku sekund można

przesłać w dowolne miejsce na świecie.

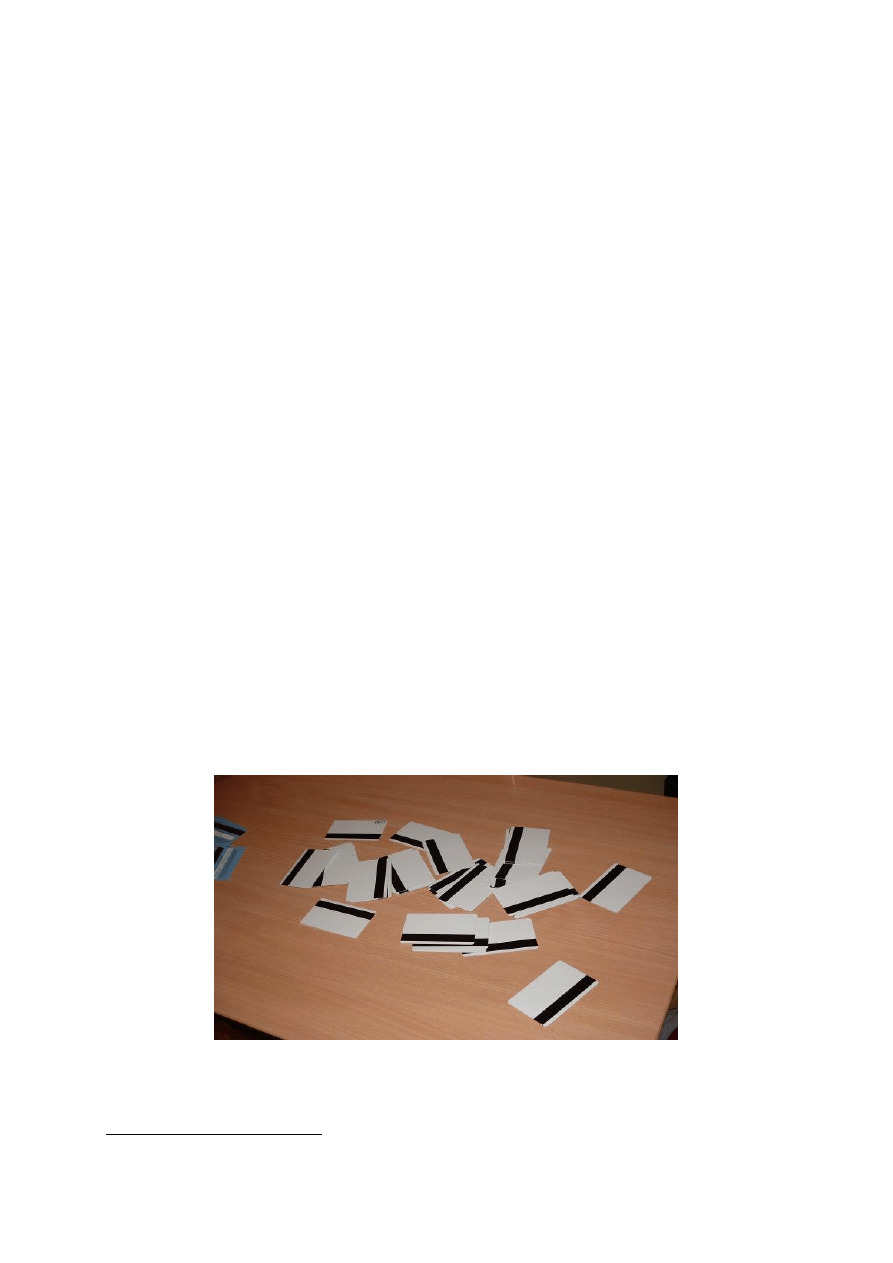

Zawartość pasków magnetycznych przestępcy nanoszą na inne karty płatnicze.

Jeśli z daną grupą współpracuje sprzedawca w placówce handlowej, to zawartość

paska zostaje naniesiona na czystą białą kartę (nazywaną „white plastic”). Taką kartą

przestępcy dokonują zakupów w terminalu współpracującego z nimi sprzedawcy

17

.

Rys. 3.9. Biały plastik – tzw. „white plastic”

Źródło: KWP Wrocław

16

K. Żwiruk, Jak powstrzymać skimming, <expander.pl>.

17

Tamże.

23

Jeżeli grupa chciałaby dokonywać zakupów w innych punktach handlowych, to

musi nagrać pasek magnetyczny na oryginalną lub podobną do oryginału kartę, tak by

sprzedawca nie zorientował się w oszustwie. W tym celu przestępcy wykorzystują

skradzione oryginalne karty płatnicze lub też starają się, bardziej lub mniej udolnie,

podrabiać karty.

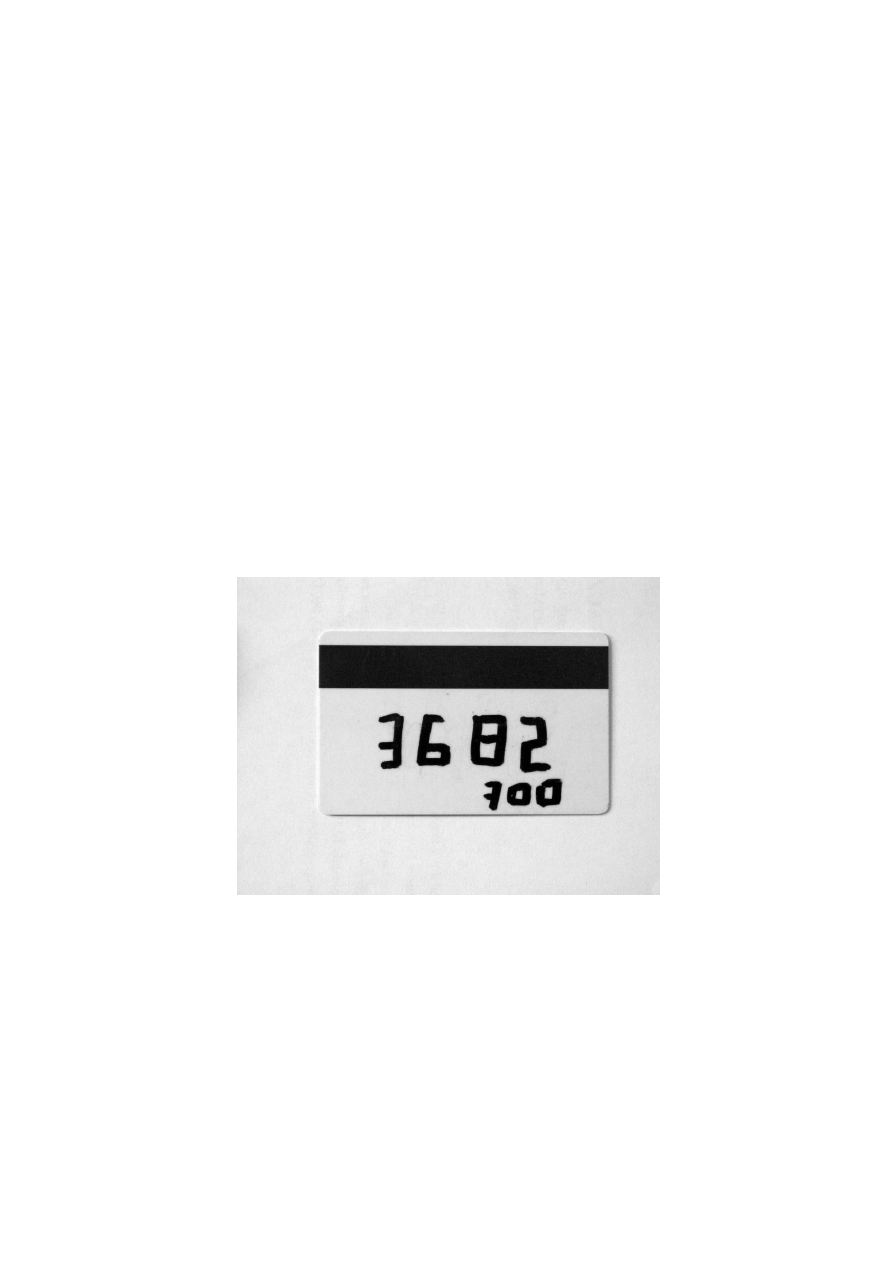

Do wypłat gotówki z bankomatu sprawcom wystarczy skopiowany pasek

magnetyczny na tzw. biały plastik. Z taką kartą udają się do bankomatu, z którego

dokonują wypłaty. W bankomatach najczęściej zainstalowane są miniaturowe kamery,

których zadaniem jest rejestrowanie obrazu osób dokonujących transakcji

z bankomatu, w tym także sprawców przestępstwa skimmingu. Powoduje to, że

sprawca, który wypłaca gotówkę przy pomocy spreparowanej karty najczęściej stara

się maksymalnie zasłonić swoją twarz, przez założenie kaptura, czapki bejsbolowej,

czy też okularów słonecznych.

Rys. 3.10. Karta (tzw. biały plastik) przygotowana do wypłaty gotówki z bankomatu

Źródło: <http://www.chip.pl/artykuly/trendy/2009/09/cyberkryminalni-skimming-po-polsku>, 3 grudnia 2010 r.

24

Rys. 3.11. Sprawca skimmingu bankomatowego przy bankomacie

Źródło: <www.policja.pl>

25

3.4. Kto „płaci” za skimming?

Zdecydowanie największe straty spowodowane przestępstwem skimmingu

ponoszą banki, które wydały skopiowaną kartę. Czasami zdarza się, że koszty bywają

także przerzucane na posiadacza karty. Zdaniem Karola Żwiruka skimming ma

bowiem postać przestępstwa dokonywanego seriami, tzn. przestępcy w tym samym

miejscu dokonują skanowania większej liczby kart. W ten sposób klient, którego karta

została zeskanowana wraz z innymi kartami, ma szansę udowodnić, że doszło do

przestępstwa. W przypadku, gdy mu się to nie uda, bank może uznać go za oszusta,

który próbuje wyłudzić z banku pieniądze

18

.

Sporo zależy od tego, gdzie posłużono się zeskanowaną kartą, tzn. gdzie

dokonano zakupów lub wypłaty gotówki z bankomatu. Jeśli miało to miejsce poza

granicami Polski, w szczególności na terenie Rosji, Ukrainy, czy też jednego z krajów

azjatyckich, wtedy łatwiej jest przekonać bank, że posiadacz karty padł ofiarą

skimmingu.

Dotychczas w nagłaśnianych przez media przypadkach skimmingu, banki

zawsze brały na siebie odpowiedzialność za te przestępcze transakcje. Trudno jednak

powiedzieć, jak banki zachowują się w sytuacjach, gdy jest tylko jeden

poszkodowany. Tym bardziej, że banki raczej nie wymieniają się informacjami

o tego rodzaju reklamacjach, jest im zatem trudno stwierdzić, czy w danej sytuacji

doszło do skimmingu, czy też nie

19

.

4. Zapobieganie przestępstwom skimmingu

4.1. Możliwość obrony przed skimmingiem

Występowanie przestępstwa skimmingu kart płatniczych jest przede wszystkim

efektem stosowania na kartach płatniczych przestarzałej technologii paska

18

K. Żwiruk, Jak powstrzymać…

19

Tamże.

26

magnetycznego. Jego całkowite wyeliminowanie nastąpi dopiero, gdy z kart znikną

paski i w pełni zastąpią je mikroprocesory. Proces wprowadzania kart z chipem już

trwa, choć w różnych krajach jego szybkość jest różna. Nie da się jednak ukryć, że

Polska pozostaje w tym procesie w tyle za najważniejszymi rynkami Europy.

W przypadkach posłużenia się skopiowaną kartą do dokonania zakupów,

ochrona posiadaczy kart przed skimmingiem leży głównie w rękach sprzedawców,

którzy przyjmują w swoich punktach karty płatnicze, albowiem to oni mogą najłatwiej

stwierdzić, że przedstawiona im do zapłaty karta została sfałszowana lub zawiera na

pasku magnetycznym dane innej karty.

Natomiast w przypadku pobierania gotówki z bankomatu, sam posiadacz karty

musi zadbać o swoje własne bezpieczeństwo. Przed przystąpieniem do wypłaty

powinien zawsze dokładnie obejrzeć urządzenie. Cała czynność nie zajmuje zbyt wiele

czasu, a może uchronić przed poważnymi konsekwencjami. Zauważenie

jakiegokolwiek podejrzanego elementu dołączonego do bankomatu powinno

skutkować rezygnacją z dokonania transakcji. Z tego właśnie względu warto korzystać

z tych samych bankomatów, wtedy łatwiej jest zauważyć zmiany w ich wyglądzie.

Powinniśmy także obserwować otoczenie bankomatu, czy nie dzieje się tam nic

podejrzanego.

Zatem, czy w chwili obecnej można skutecznie obronić się przed

skimmingeim? Można, ale należy przestrzegać kilku podstawowych zasad ostrożności.

Sprawcy tego typu przestępstw, jak już wcześniej wspomniano, nie mogą raczej

ingerować w wewnętrzną strukturę bankomatu, toteż wszelkie urządzenia, które

wykorzystują do kradzieży danych z karty montowane są przez nich na zewnątrz

bankomatu. Są zatem widoczne gołym okiem. Jest to robione niezależnie od typu

bankomatu oraz zabezpieczeń, w jakie jest on wyposażony, dlatego ważne jest, aby

przed przystąpieniem do wypłaty pieniędzy z bankomatu zwrócić uwagę na:

1) wlot urządzenia do obsługi karty płatniczej – oryginalny czytnik kart;

2) klawiaturę do autoryzacji transakcji kodem PIN;

3) górną część bankomatu – różnego rodzaju listwy i nakładki z logo kart

płatniczych, gadżety z logo bankomatu, które mogą ukrywać miniaturową

27

kamerę, skierowaną na klawiaturę bankomatu mającą za zadanie

„zarejestrować” wprowadzany przez osobę wypłacającą gotówkę kod PIN

20

.

W przypadku gdy już padliśmy ofiarą skimmingu, tzn. zauważymy na wyciągu

z banku transakcje, których nie wykonaliśmy, natychmiast należy zawiadomić o tym

bank oraz zastrzec kartę płatniczą. Warto, o ile to możliwe, sprawdzać stan naszych

rachunków, do których są dołączone karty płatnicze, częściej niż tylko raz w miesiącu.

Podejrzenia powinna wzbudzić niezgodność salda nawet na niewielkie kwoty,

ponieważ przestępcy najczęściej „testują” karty, rozpoczynając zakupy od małych

kwot i systematycznie je powiększają. Jeśli posiadamy dostęp do Internetu, to wiele

banków oferuje już możliwość bieżącego podglądu salda za jego pośrednictwem

21

.

W sytuacji gdy oszustwo zostało dokonane na większą kwotę, należy też, po

konsultacji z bankiem, zawiadomić Policję i jej przekazać wyjaśnienie sprawy.

4.2. Jak bezpiecznie korzystać z bankomatu

Powszechność zjawiska skimmingu kart bankomatowych, jak również rosnąca

liczba tego typu przestępstw, sprawiają, iż na stronach internetowych banków coraz

częściej pojawiają się instrukcje bezpiecznego korzystania z bankomatów. Wobec

tego, oprócz podstawowych zasad korzystania z bankomatu, o których była mowa

wcześniej, aby bezpiecznie korzystać z bankomatu powinieneś przestrzegać

następujących zasad:

1. O ile to możliwe, korzystaj ze znanych Ci bankomatów. Będzie Ci wtedy

łatwiej zauważyć ewentualne zmiany, jakie zaszły w wyglądzie urządzania.

Jeśli zauważysz podejrzane zmiany informuj bank lub Policję.

2. Dokładnie sprawdzaj czy do bankomatu nie są dołączone od zewnątrz żadne

nawet najmniejsze urządzenia. Jeśli widzisz podejrzanie wyglądający element,

zrezygnuj w wypłaty i zgłoś swoje obawy do banku.

20

Tamże.

21

Tamże.

28

3. Dokładnie przyglądaj się otoczeniu bankomatu, jeśli zobaczysz coś

podejrzanego, zrezygnuj z wypłaty.

4. Nigdy nie korzystaj przy bankomacie z pomocy nieznanych Ci osób.

5. Kiedy wprowadzasz kod PIN zawsze zasłaniaj klawiaturę ręką, i to w taki

sposób by nie można go było podejrzeć z żadnej strony. Naucz się

wprowadzać PIN automatycznie, bez patrzenia na klawisze numeryczne. Jest

wielce prawdopodobne, że, jeśli ty widzisz wprowadzany przez siebie PIN,

mogą go też zobaczyć przestępcy.

6. Ogranicz ilość wypłat dokonywanych w nocy i po zapadnięciu zmroku.

7. Kontroluj na bieżąco stan swojego konta, jeśli zauważysz transakcje, których

nie dokonałeś, natychmiast informuj o tym bank i zastrzeż swoją kartę.

29

Podsumowanie

W przedmiotowym opracowaniu „Przestępczość w bankowości elektronicznej.

Skimming karty bankomatowej” podjęta została próba opisania zagadnienia

związanego z kopiowaniem danych z karty bankomatowej celem ich późniejszego

wykorzystania do przeprowadzania transakcji bezgotówkowych. Kluczowym

zagadnieniem niniejszego opracowania było zobrazowanie, jak w naszym kraju

uregulowana prawnie jest bankowość elektroniczna, a przede wszystkim szczegółowe

zdefiniowanie i opisanie mechanizmu skimmingu kart bankomatowych.

Obserwując skalę przestępczości (pomimo, że banki starają się ukrywać

przypadki wystąpienia skimmingu), należy zauważyć, iż przestępczość kartowa,

związana z najnowszymi technologiami, coraz częściej wypierać będzie przestępczość

tradycyjną. Kluczem do skutecznej walki z tego rodzaju przestępczością jest

działalność prewencyjna. Najważniejszym elementem tej działalności winna stać się

przeprowadzona na szeroką skalę akcja edukacyjna, pokazująca zagrożenia związane z

korzystaniem z kart płatniczych, oraz prezentująca zachowania, które pozwalają w

łatwy sposób wyeliminować kartową przestępczość.

Reasumując, można stwierdzić, że znajomość przez posiadacza karty

mechanizmu działania sprawców skimmingu karty bankomatowej, a także typów

najpopularniejszych przestępstw kartowych oraz sposobów ich dokonywania, znacznie

zwiększy jego bezpieczeństwo w posługiwaniu się tym instrumentem płatniczym.

Wydaje się, że warto tę wiedzę przyswoić sobie już dziś, bowiem dużo lepiej uczyć się

na błędach innych, niż na swoich własnych, które w przypadku kart płatniczych mogą

okazać się bardzo kosztowne.

30

Bibliografia

1.

Ustawa z dnia 27 sierpnia 1997 r. Prawo bankowe (Dz. U. z 2002 r. Nr 72, poz.

665, z późn. zm.).

2.

Ustawa z dnia 12 września 2002 r. o elektronicznych instrumentach płatniczych

(Dz. U. Nr 169, poz. 1385, z późn. zm.).

3.

Chempiński Ł., Jak ukraść dane z karty płatniczej, <www.witczak.priv.pl>.

4.

Chmielarz W., Systemy elektronicznej bankowości i cyfrowej płatności,

Warszawa 1999.

5.

Chomątowska B., Praktyczny przewodnik – karty bankowe, Dziennik Polski

z dnia 02.05.2005 r.

6.

Dziuba D., Wirtualizacja działalności gospodarczej w oparciu o Sieć Internet.

W stronę gospodarki usieciowionej, Warszawa 1999.

7.

Matuszyk A. i Paweł G., Instrumenty bankowości elektronicznej, Warszawa

2006.

8.

Piesik L., Zakotwiczone twierdze, Gazeta Bankowa z dnia 8-14.10.2007 r.

9.

Słownik współczesny angielsko-polski, polsko-angielski, praca zbiorowa,

Longman 2006.

10. Świecka B., Bankowość elektroniczna, Warszawa 2008.

11. Żwiruk K., Jak powstrzymać skimming, <expander.pl>.

12. <www.kartyonline.net>.

13. <www.policja.pl>.

Wyszukiwarka

Podobne podstrony:

Przestepstwa w bankowosci elektronicznej w Polsce Proba oceny z perspektywy prawno kryminalistycznej

PRZESTRAJANIE UKF, Elektro, Elektronika

Bankowość Elektroniczna

Bankowośc elektroniczna 2

BANKOWOŚĆ ELEKTRONICZNA I INTERNETOWA JAKO NOWOCZESNE FORMY SPRZEDAŻY USŁUG?NKOWYCH praca licencja

Bankowoæ elektroniczna aq0 emf

Bankowoæ elektroniczna aq4 emf

Bankowoæ elektroniczna aq

Bankowoæ elektroniczna aq3 emf

Bankowoæ elektroniczna aq1 emf

Bankowoæ elektroniczna aq2 emf

Bankowość elektroniczna

BANKOWOŚĆ ELEKTRONICZNA

Systemy bankowości elektronicznej

Rozwój oraz zastosowanie bankowości elektronicznej ppt

BA

więcej podobnych podstron