___________________________________________________________________________

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Anna Symela

Korzystanie z programów komputerowych

wspomagających działania terapeutyczne 322[15].O1.05

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

mgr Jacek Szydłowski

mgr Tomasz Jagiełło

Opracowanie redakcyjne:

mgr Anna Symela

Konsultacja:

dr inż. Krzysztof Symela

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 322[15].O1.05

„Korzystanie z programów komputerowych wspomagających działania terapeutyczne”,

zawartego w modułowym programie nauczania dla zawodu terapeuta zajęciowy.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenia

6

4. Materiał nauczania

7

4.1. Bezpieczeństwo i ergonomia pracy z komputerem

7

4.1.1. Materiał nauczania

7

4.1.2. Pytania sprawdzające

11

4.1.3. Ćwiczenia

12

4.1.4. Sprawdzian postępów

14

4.2. Prawo autorskie i bezpieczeństwo danych

15

4.2.1. Materiał nauczania

15

4.2.2. Pytania sprawdzające

21

4.2.3. Ćwiczenia

22

4.2.4. Sprawdzian postępów

23

4.3. Komunikowanie się i korzystanie z usług w sieci Internet

24

4.3.1. Materiał nauczania

24

4.3.2. Pytania sprawdzające

33

4.3.3. Ćwiczenia

33

4.3.4. Sprawdzian postępów

37

4.4. Technologie informacyjne i multimedia w edukacji

38

4.4.1. Materiał nauczania

39

4.4.2. Pytania sprawdzające

48

4.4.3. Ćwiczenia

48

4.4.4. Sprawdzian postępów

50

4.5. Korzystanie z technik graficznych i multimedialnych

51

4.5.1. Materiał nauczania

51

4.5.2. Pytania sprawdzające

65

4.5.3. Ćwiczenia

65

4.5.4. Sprawdzian postępów

68

5. Sprawdzian osiągnięć

69

6. Literatura

74

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie Ci pomocny w przyswajaniu wiedzy i umiejętności w zakresie

korzystania z programów komputerowych wspomagających działa terapeutyczne.

W poradniku zamieszczono:

–

wymagania wstępne, które określają wykaz umiejętności, jakie powinieneś mieć już

ukształtowane, abyś bez problemów mógł korzystać z poradnika,

–

cele kształcenia, które zawierają wykaz umiejętności, jakie uzyskasz podczas pracy

z poradnikiem,

–

materiał nauczania, który zawiera kompendium wiedzy niezbędny do realizacji

zaplanowanych ćwiczeń,

–

pytania sprawdzające, który umożliwią Ci samoocenę, czy jesteś już przygotowany do

wykonywania zaplanowanych ćwiczeń,

–

ćwiczenia, które pomogą zweryfikować poziom Twoich wiadomości teoretycznych oraz

ukształtować umiejętności praktyczne,

–

sprawdzian postępów, który pozwoli określić, po realizacji konkretnego zestawu

ćwiczeń, co już potrafisz oraz to, z czym masz jeszcze problemy.

–

sprawdzian osiągnięć, w którym będziesz rozwiązywał przykładowy zestaw zadań

testowych. Zaliczenie testu potwierdzi, że opanowałeś materiał całej jednostki

modułowej i możesz przystąpić do realizacji kolejnej jednostki modułowej przewidzianej

w programie nauczania dla zawodu.

–

literatura uzupełniająca.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

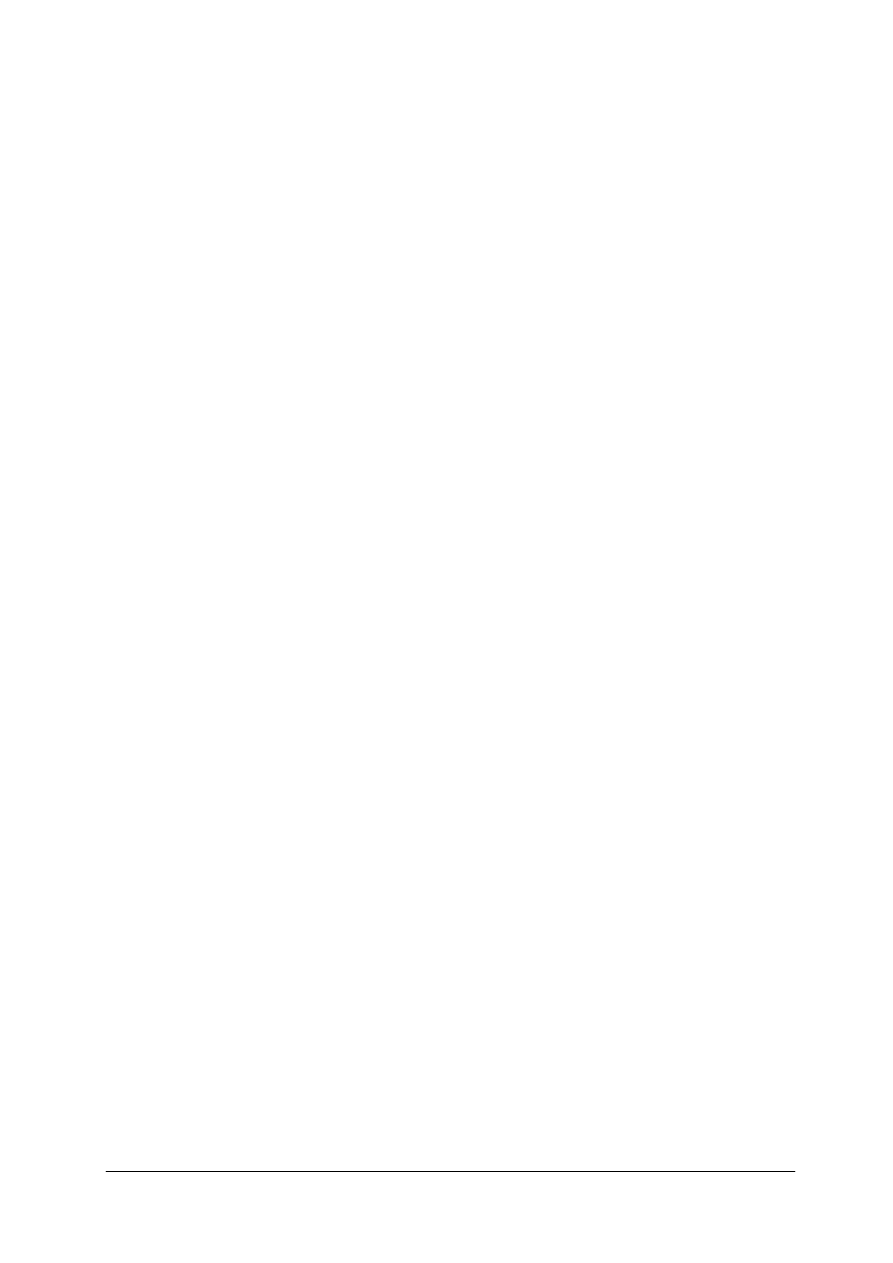

Schemat układu jednostek modułowych

322[15].O1.01

Stosowanie przepisów bezpieczeństwa

i higieny pracy, ochrony

przeciwpożarowej, ochrony środowiska

oraz udzielanie pierwszej pomocy

322[15].O1.03

Nawiązywanie

kontaktów społecznych

322[15].O1.04

Prowadzenie działań

profilaktycznych

i promocji zdrowia

322[15].O1.02

Stosowanie przepisów

prawa i zasad ekonomiki

w ochronie zdrowia

322[15].O1

Podstawy działalności usługowej

322[15].O1.05

Korzystanie z programów

komputerowych wspomagających

działania terapeutyczne

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

−

stosować ogólne przepisy bezpieczeństwa i higieny pracy, ochrony przeciwpożarowej,

i ochrony środowiska,

−

udzielać pierwszej pomocy osobie poszkodowanej,

−

nawiązywać kontakty społeczne oraz prowadzić działania terapeutyczne związane

z promocją zdrowia,

−

stosować przepisy prawa i rozumieć zasady ekonomii,

−

samodzielnie i bezpiecznie posługiwać się systemem komputerowym oraz jego

oprogramowaniem,

−

korzystać za pomocą komputera z różnych źródeł informacji dostępnych w sieci Internet,

−

współpracować w grupie i realizować projekty w zespole,

−

przestrzegać prawnych i etycznych norm dotyczących: rozpowszechniania programów

komputerowych, bezpieczeństwa i ochrony danych,

−

samodzielnie pogłębiać wiedzę związaną z technologią informacyjną,

−

użytkować komputer zgodnie z przeznaczeniem.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

−

skorzystać z przeglądarek internetowych,

−

wyszukać informacje w Internecie oraz skorzystać z baz danych,

−

pozyskać multimedialne materiały z www,

−

zaprezentować i ocenić przydatność wyszukanych materiałów do wspomagania działań

terapeutycznych,

−

założyć konta pocztowe,

−

skonfigurować konto pocztowe w wybranym programie pocztowym,

−

wysłać i odebrać wiadomości pocztowe,

−

wykorzystać pocztę elektroniczną,

−

skonfigurować konto serwera grup dyskusyjnych,

−

ogłosić wiadomości na grupach dyskusyjnych,

−

wykorzystać e-learning w podnoszeniu swoich kwalifikacji i zdobywaniu wiedzy przez

podopiecznego,

−

pozyskać obrazy za pomocą aparatu cyfrowego,

−

zeskanować fotografie i obrazy,

−

zeskanować tekst z wykorzystaniem dowolnego programu OCR,

−

zainstalować i skorzystać z nagrywarki płyt CD-RW

−

skorzystać z programu do obróbki zdjęć,

−

zmontować filmy wideo za pomocą dostępnych programów,

−

podać przykłady zastosowania prezentacji multimedialnej,

−

przygotować plan prezentacji multimedialnej,

−

zaprojektować prezentacje multimedialne wzbogacone wykresami, grafiką, dźwiękami,

filmami,

−

przygotować prezentacje przenośne i pokazy slajdów,

−

zastosować przepisy prawa autorskiego w przygotowywaniu materiałów własnych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. MATERIAŁ NAUCZANIA

4.1. Bezpieczeństwo i ergonomia pracy z komputerem

4.1.1. Materiał nauczania

Warunki pracy komputera

Przed rozpoczęciem instalacji zestawu komputerowego należy zastanowić się nad

wyborem miejsca, które będzie stanowiskiem pracy sprzętu. Właściwy wybór zapewni

użytkownikowi optymalne warunki pracy, a komputerowi właściwe warunki eksploatacji,

niezbędne do bezawaryjnej pracy.

Dlatego też:

−

komputer powinien być umieszczony w miejscu, które zapewni właściwe chłodzenie.

Należy, więc ustawić sprzęt w ten sposób, żeby zapewnić swobodny dostęp powietrza do

wentylatora chłodzącego wnętrze komputera,

−

należy ustawić komputer na poziomej i stabilnej powierzchni, zabezpieczając go

równocześnie przed wibracją, wstrząsami oraz innym działaniem zewnętrznym,

mogącym uszkodzić lub zniszczyć sprzęt,

−

komputer nie może pracować w pomieszczeniach o dużym zapyleniu i zawilgoceniu,

−

nie powinno się umieszczać sprzętu w miejscu gdzie będzie on narażony na działanie

wody oraz urządzeń grzewczych (np. kaloryfery),

−

w przypadku nieprawidłowej wymiany baterii zasilającej pamięć CMOS istnieje

niebezpieczeństwo wybuchu. Należy wymieniać tylko na taki sam lub równoważny typ,

zalecany przez producenta płyty głównej. Pozbywać się zużytych baterii zgodnie ze

wskazówkami producenta.

Dla wypełnienia warunków normy zharmonizowanej PN-EN 60950: 2000 w zakresie

bezpieczeństwa użytkowania, zobowiązuje się instalatora urządzenia komputerowego do

wyposażenia instalacji elektrycznej budynku (pomieszczenia), gdzie urządzenie będzie

pracować, w rezerwową ochronę przed zwarciami w przewodzie elektrycznym za pomocą

bezpiecznika 10A [18]. Najlepszym rozwiązaniem dla pracowni komputerowej jest zasilanie jej

z wydzielonej linii łączącej tablicę główną budynku z pomieszczeniem pracowni. Linia tak

powinna być zabezpieczona wyłącznikami przepięciowymi, zarówno w tablicy głównej jak

pracownianej. Tablica pracowni powinna posiadać wyłączniki nadmiarowe oraz wyłączniki

różnicowo-prądowe. Trzeba liczyć się z obciążeniem 500 W na stanowisko.

Urządzenie komputerowe musi być zasilane z gniazda z przyłączonym przewodem

ochronnym (gniazdo z bolcem). Współpracujące ze sobą urządzenia komputerowe (komputer,

drukarka, monitor, itd.) muszą być zasilane z tego samego źródła z zachowaniem powyższych

zasad.

Należy pamiętać, że przy wyładowaniach elektrostatycznych powyżej 4kV mogą

wystąpić zakłócenia w pracy komputera. Wyładowania elektryczności statycznej mogą

doprowadzić do zawieszenia pracy komputera, jego resetu, a nawet do uszkodzenia układów

elektronicznych.

Ergonomia stanowiska pracy

Sposób korzystania z urządzeń komputerowych i rodzaj wykonywanej pracy ma

decydujący wpływ na samopoczucie i bezpieczeństwo obsługujących je osób.

Korzystający z urządzeń komputerowych musi mieć świadomość, że właściwe warunki

pracy zależą w dużej mierze od wpływu otoczenia, np. niewłaściwe oświetlenie lub

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

niewygodne stanowisko pracy, mogą być powodem zmęczenia czy też złego samopoczucia.

W związku z tym należy dążyć, do zmniejszenia negatywnego oddziaływania czynników

zewnętrznych przez zapewnienie:

−

właściwego natężenia oświetlenia w pomieszczeniu pracy. Wybór natężenia oświetlenia

zależy od rodzaju pracy i powinno mieścić się w granicach od 300 do 500 lx, przy czym

zależy ono od tego, czy większość informacji odczytuje się z ekranu, czy też

z dokumentów,

−

właściwej barwy światła. Wskazane są lampy fluorescencyjne osłonięte, dające światło

barwy „białej neutralnej” lub „ciepłobiałej”. Lampy o ciepłych barwach mają niższy

współczynnik tętnienia światła,

−

eliminację migotania znaków na ekranie monitora i tła oraz dobór odpowiedniego

kontrastu, zapewniającego jak największy komfort pracy [18].

Stanowisko pracy

Wielkość i konstrukcja biurka decydują o zgodnej z wymaganiami fizjologii, organizacji

stanowiska pracy z zestawem komputerowym.

1. Wielkość blatu biurka – blat biurka powinien zapewniać dostatecznie dużo miejsca do

wykonywania pracy. Dla większości stanowisk pracy zalecany jest blat o wymiarach nie

mniejszych niż 160x90 cm. Wymiary te mogą ulegać zmianie w zależności od charakteru

pracy oraz indywidualnych potrzeb. Powierzchnia blatu stołu powinna być matowa,

najlepiej barwy jasnej.

2. Wysokość biurka – ze względu na znaczne różnice w wymiarach antropometrycznych

człowieka, nie można określić idealnej wysokości blatu. Według badań doświadczalnych

wysokość blatu uznana za optymalną mieści się między 68, a 82 cm.

3. Miejsce dla nóg. Zaleca się zapewnienie dla nóg miejsca o szerokości min. 70 cm

i głębokości min 60 cm. Miejsca przeznaczonego na nogi nie należy zmniejszać przez

szuflady lub dodatkowe szafki.

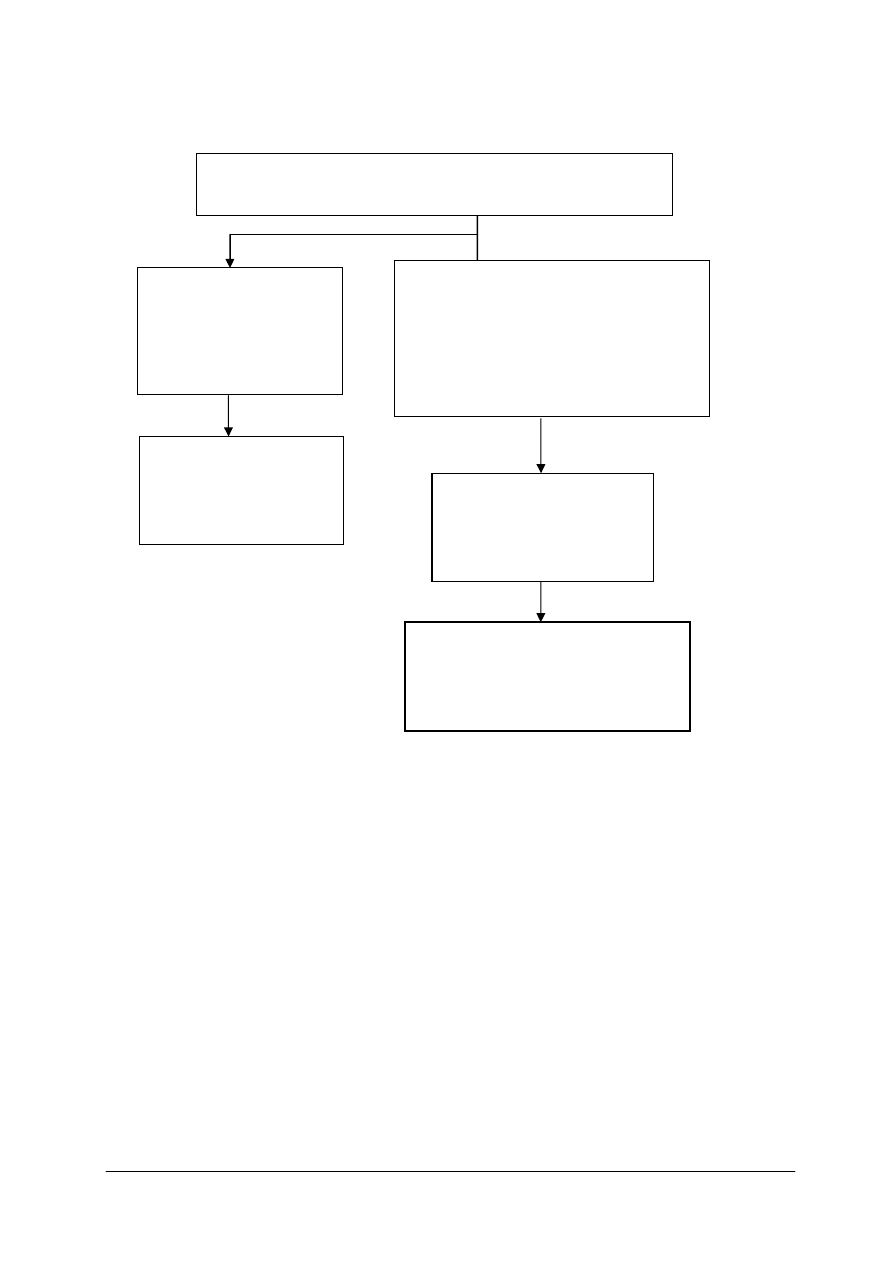

4. Klawiatura i myszka powinny być ustawione w trakcie pracy tak, aby korzystanie z nich

nie powodowało dodatkowego obciążenia rąk operatora. Wskazówki na rys. 1 mogą być

pomocne przy ustawianiu klawiatury i myszki na stanowisku pracy.

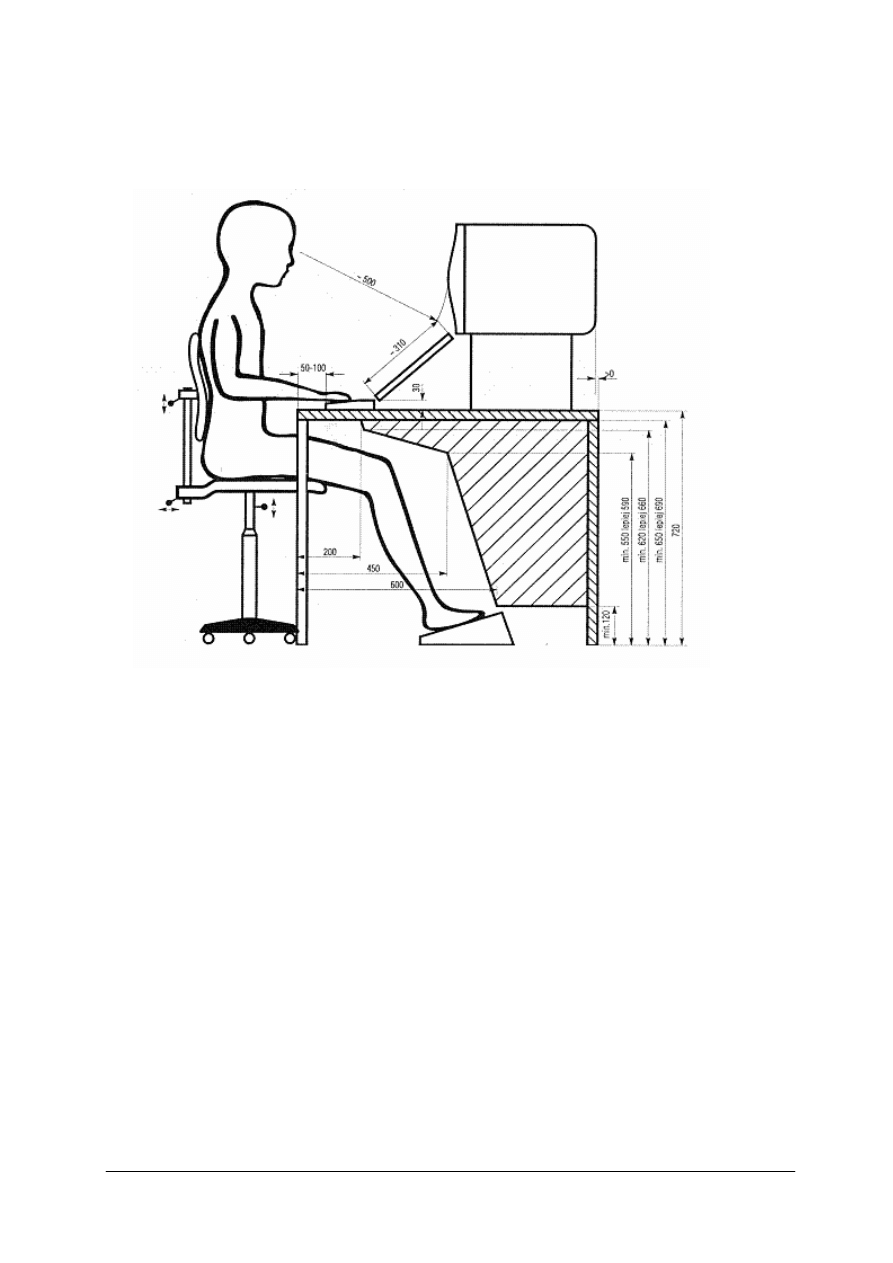

Rys. 1. Dostosowanie stanowiska do potrzeb użytkownika [18, s. 1–5]

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

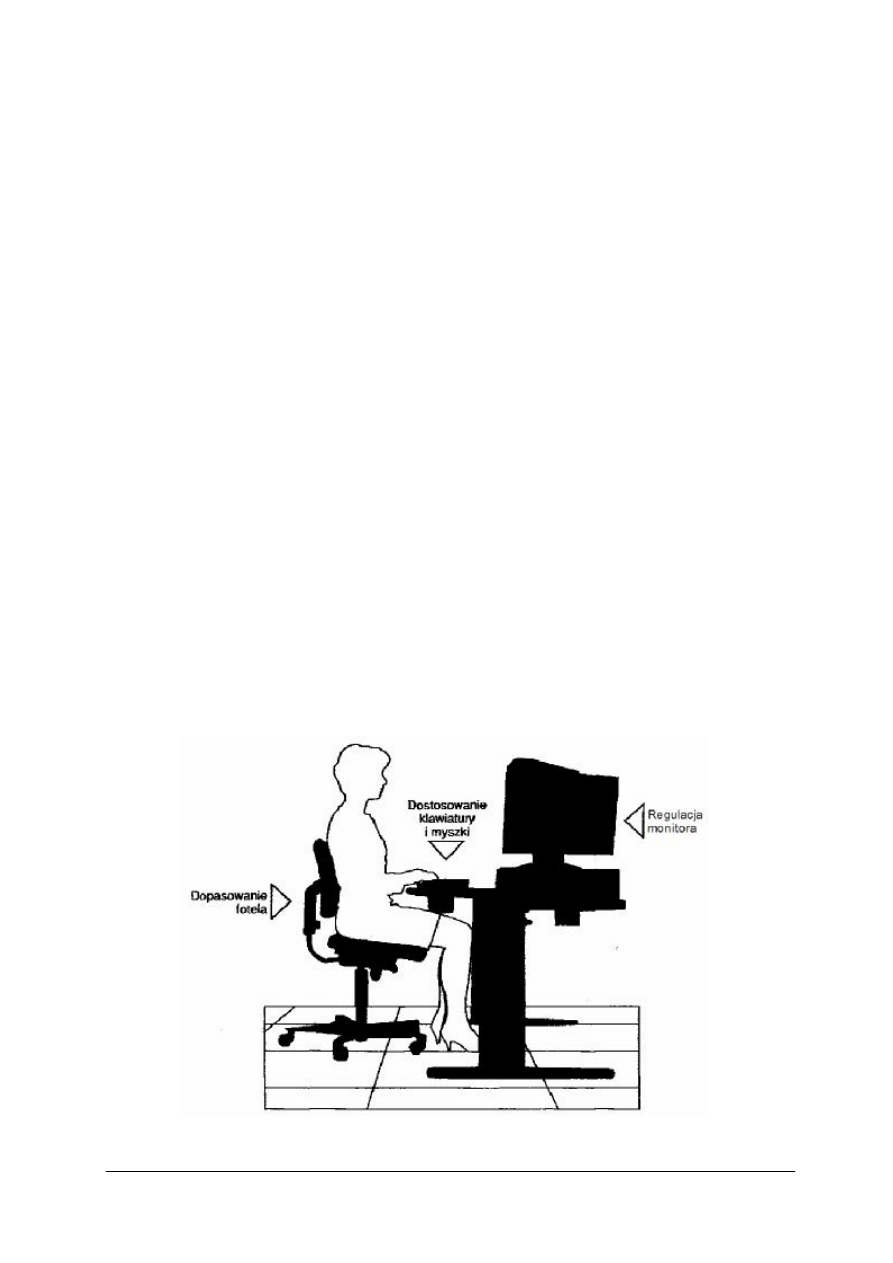

Wyposażenie stanowiska pracy oraz sposobów rozmieszczenia elementów tego wyposażenia

(rys. 2.) nie może podczas pracy powodować nadmiernego obciążenia układu mięśniowo-

-szkieletowego i wzroku oraz być źródłem zagrożeń dla użytkownika komputera [15].

Rys .2. Zalecane parametry dla zorganizowania stanowiska komputerowego [21, s. 48]

Zasady bezpieczeństwa i higieny pracy obowiązujące na stanowisku komputerowym

regulowane są przez wytyczne zawarte w Rozporządzeniu Ministra Pracy i Polityki Socjalnej

z dnia 1 grudnia 1998 r. w sprawie bezpieczeństwa i higieny pracy na stanowiskach

wyposażonych w monitory ekranowe Dz. U. Nr 148 poz. 973 z późn. zm. oraz w Instrukcji

w sprawie wymagań higienicznych na stanowiskach pracy przy monitorach ekranowych

opracowanej przez Instytut Medycyny Pracy – Zakład Szkodliwości Fizycznych,

uaktualniona od 01.01.1996 r.

Monitor ekranowy powinien spełniać następujące wymagania [27]:

−

znaki na ekranie powinny być czytelne i wyraźne,

−

obraz powinien być stabilny, bez tętnienia lub innych form niestabilności,

−

jaskrawość i kontrast znaku na ekranie powinny być łatwe do regulowania w zależności

od warunków oświetlenia stanowiska komputerowego,

−

regulacja ustawienia monitora powinna umożliwiać pochylenie ekranu co najmniej 20

°

do tyłu i 5

°

do przodu oraz obrót wokół własnej osi o co najmniej 120·, po 60

°

w obu

kierunkach,

−

ekran monitora powinien być pokryty warstwą antyodbiciową lub wyposażony

w odpowiedni filtr.

Ustawienie ekranu monitora powinno ograniczać olśnienie i odbicie światła. Odległość

oczu od ekranu monitora powinna wynosić 400–750 mm.

Klawiatura powinna stanowić osobny element wyposażenia podstawowego stanowiska

pracy. Konstrukcja klawiatury powinna umożliwiać użytkownikowi przyjęcie odpowiedniej

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

pozycji, która nie będzie powodowała zmęczenia mięśni kończyn górnych podczas pracy.

Klawiatura powinna posiadać w szczególności [18]:

−

możliwość regulacji kąta nachylenia w zakresie 0–15

°

,

−

odpowiednią wysokość,

−

matową powierzchnię z czytelnymi i kontrastowymi znakami (rys. 3).

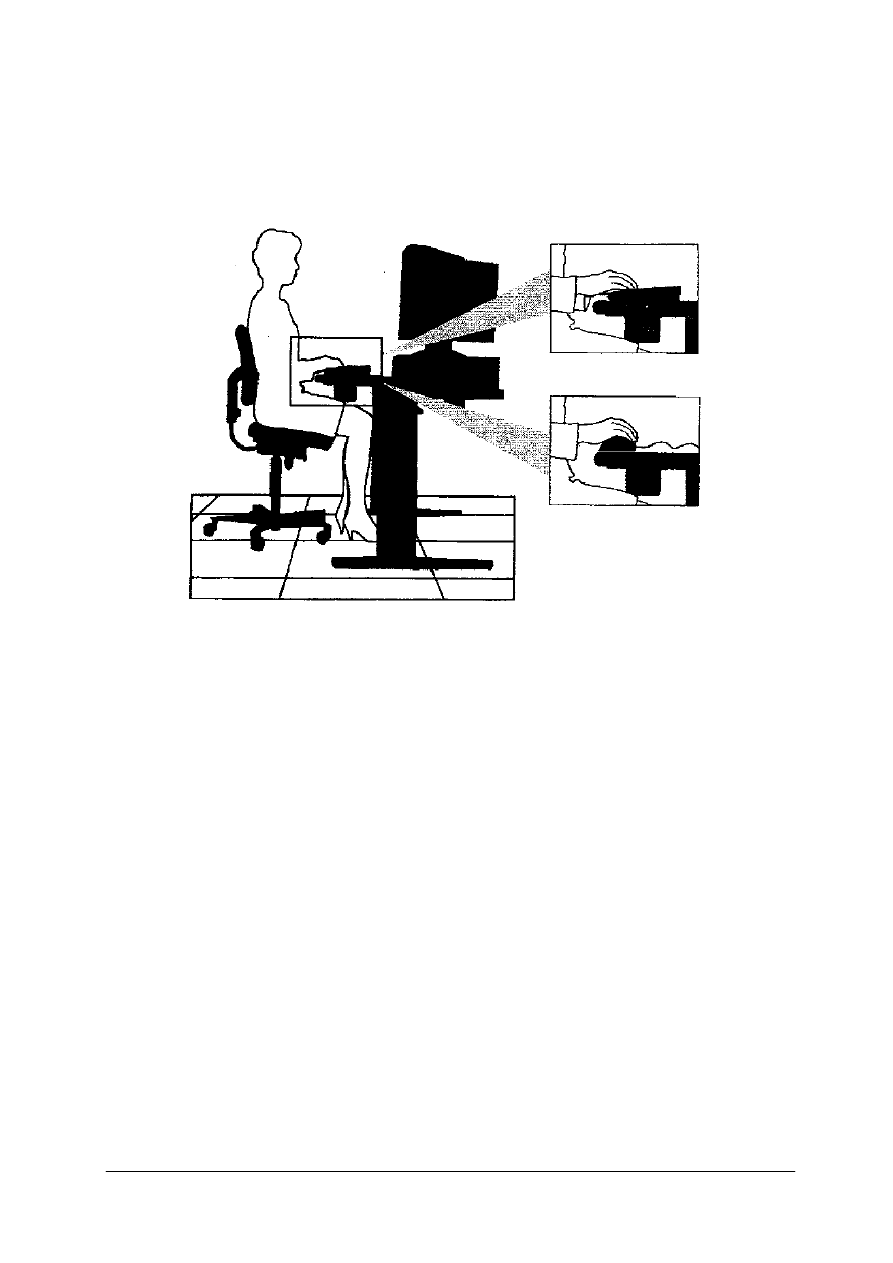

Rys. 3. Ustawianie klawiatury i myszki [18, s.1–5]

Klawiatura powinna być umieszczona bezpośrednio przed użytkownikiem. Należy unikać

dalekiego sięgania do klawiatury lub myszki.

Jeżeli w trakcie pracy jest wykorzystywana myszka, to powinna ona znajdować się na tej

samej wysokości, co klawiatura obok niej. Nadgarstki powinny być wyprostowane a myszka

powinna być poruszana całą ręką tak, aby obciążenie rozkładało się równomiernie.

Klawiatura powinna być tak ustawiona, aby łokcie znajdowały się blisko ciała,

a przedramiona znajdowały się równolegle do powierzchni biurka.

Konstrukcja stołu, na którym jest umieszczony zestaw komputerowy, powinna

umożliwiać dogodne ustawienie elementów wyposażenia stanowiska pracy, w tym

zróżnicowaną wysokość ustawienia monitora ekranowego i klawiatury. Powierzchnia stołu

powinna być matowa o jasnej barwie. Szerokość i głębokość stołu powinna zapewniać [18]:

−

wystarczającą powierzchnię do łatwego posługiwania się elementami stanowiska,

−

ustawienie klawiatury z zachowaniem odległości nie mniejszej niż 100 mm między

klawiaturą a przednią krawędzią stołu,

−

ustawienie elementów wyposażenia w zasięgu kończyn górnych użytkownika bez

konieczności przyjmowania wymuszonej pozycji.

Wysokość stołu i siedziska krzesła powinna zapewniać:

−

naturalne położenie kończyn górnych przy obsłudze klawiatury, z zachowaniem, co

najmniej kąta prostego między ramieniem i przedramieniem,

−

odpowiedni kąt obserwacji ekranu monitora w zakresie 20–50

°

w dół, przy czym górna

krawędź ekranu monitora nie powinna znajdować się powyżej oczu użytkownika,

−

odpowiednią przestrzeń do umieszczenia nóg pod blatem stołu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Krzesło stanowiące wyposażenie stanowiska powinno mieć [18]:

−

dostateczną stabilność, przez wyposażenie go w podstawę, co najmniej pięciopodporową

z kółkami jezdnymi,

−

wymiary oparcia siedziska zapewniające wygodną pozycję ciała i swobodę ruchów,

−

regulację wysokości siedziska w zakresie 400–500 mm, licząc od podłogi,

−

regulację wysokości oparcia oraz regulację pochylenia oparcia w zakresie 5

°

do przodu

i 30

°

do tyłu,

−

wyprofilowanie płyty siedziska i oparcia, odpowiedniego do naturalnego wygięcia

kręgosłupa i odcinka udowego kończyn dolnych,

−

możliwość obrotu wokół osi pionowej o 360

°

,

−

podłokietniki.

Mechanizmy regulacji wysokości siedziska i pochylenia oparcia powinny być łatwo

dostępne, proste w obsłudze i usytuowane w taki sposób, aby regulację można było

wykonywać w pozycji siedzącej.

Gdy wysokość krzesła uniemożliwia płaskie, spoczynkowe ustawienie stóp na podłodze

stanowisko powinno być wyposażone w podnóżek. Powinien on mieć kąt pochylenia

w zakresie 0–15

°

, a jego wysokość powinna być dostosowana do indywidualnych potrzeb

użytkownika. Powierzchnia podnóżka nie powinna być śliska, a sam podnóżek nie powinien

się przesuwać po podłodze podczas używania [18].

Pracownia komputerowa

Stanowisko komputerowe powinno być tak zaprojektowane, aby użytkownik miał

zapewnioną dostateczną przestrzeń pracy, która będzie pozwalała na umieszczenie wszystkich

elementów obsługiwanych ręcznie w zasięgu kończyn górnych.

Powierzchnia przypadająca na jeden komputer z monitorem powinna wynosić około 6m

2

.

Pracownia komputerowa powinna mieć dostęp do światła naturalnego. Jej wystrój powinny

charakteryzować następujące cechy: pastelowe kolory ścian (seledynowe, szarozielone)

drewniana podłoga lub wykładzina nieelektryzująca się, duża ilość zieleni w kwietnikach i na

półkach.

Monitory powinny być ustawione optymalnie płaszczyzną ekranu, bokiem do okna.

Odległość pomiędzy monitorami w rzędzie powinna wynosić 2m, a odległość między rzędami

– 3m. Stanowisko pracy powinno być zlokalizowane tak, aby kierunek obserwacji było

równoległy do linii opraw lamp i do okien. W celu wyeliminowania lub zmniejszenia

ewentualnych odblasków światła słonecznego, okna powinny być wyposażone w ruchome

rolety [8].

Ponadto w pracowni komputerowej powinien panować odpowiedni mikroklimat –

warunki klimatyczne panujące na stanowisku pracy z komputerem. Temperatura otoczenia

powinna wahać się w granicach 20–26

°

C. Wilgotność względna powietrza nie powinna być

niższa niż 40%, w zależności od temperatury panującej w pomieszczeniu. Konieczne jest

wietrzenie pracowni podczas przerw lub odpowiednia klimatyzacja [26].

4.1.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie ogólne warunki eksploatacji należy zapewnić do pracy komputera?

2. W jakim zakresie otocznie wpływa na samopoczucie i bezpieczeństwo obsługujących je

osób?

3. Jakie przepisy prawne regulują zasady bezpiecznej i higienicznej pracy na stanowisku

komputerowym?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

4. Jakie wymagania powinien spełniać monitor ekranowy, by praca na stanowisku

komputerowym była zgodna z zasadami bezpieczeństwa?

5. Jakie cechy powinno posiadać krzesło stanowiące wyposażenie stanowiska

komputerowego?

6. Jakimi cechami powinna charakteryzować się klawiatura będąca w wyposażeniu

stanowiska komputerowego?

7. Co składa się na mikroklimat panujący w pracowni komputerowej?

8. Jakie cechy (parametry) powinien mieć stół (biurko) komputerowe stanowiące

wyposażenie stanowiska komputerowego?

4.1.3. Ćwiczenia

Ćwiczenie 1

Określ podstawowe parametry stanowiska komputerowego (stół, krzesło, monitor,

klawiatura) zgodnie z przepisami bezpieczeństwa i higieny pracy obowiązującymi na

stanowisku komputerowym.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) zapoznać się z tekstem zaprezentowanym w materiale nauczania,

2) zgromadzić odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

3) wyszukać dodatkowe informacje w sieci Internet,

4) przeanalizować zgromadzone dokumenty,

5) sporządzić opis stanowiska komputerowego w edytorze tekstowym.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

stanowisko komputerowe z dostępem do Internetu.

Ćwiczenie 2

Dokonaj oceny, stanowiska komputerowego (stół, krzesło, klawiatura, monitor), na

którym pracujesz pod katem wymagań w zakresie bezpieczeństwa i ergonomii.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) dokonać stosownych pomiarów,

4) dokonać analizy i interpretacji uzyskanych wyników,

5) zanotować spostrzeżenia dla każdego elementu stanowiska komputerowego,

6)

zaprezentować wyniki oceny na forum grupy.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

linijka lub inne narzędzie pomiaru,

−

stanowisko komputerowe.

Ćwiczenie 3

Sporządź opis wymagań i udogodnień dla osób niepełnosprawnych korzystających ze

stanowiska komputerowego.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać właściwe przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy

obowiązujące podczas pracy na stanowisku komputerowym z uwzględnieniem wymagań

dla osób niepełnosprawnych,

2) wyszukać w sieci Internet odpowiednie informacje,

3) dokonać analizy i interpretacji uzyskanych wyników,

4) sporządzić opis (w edytorze tekstowym) specyficznych wymagań i udogodnień dla osób

niepełnosprawnych korzystających ze stanowiska komputerowego,

5)

zaprezentować opis na forum grupy i poddać go ocenie.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

stanowisko komputerowe z dostępem do Internetu.

Ćwiczenie 4

Zaprojektuj „Instrukcję BHP na stanowisku pracy przy komputerze” korzystając

z różnych źródeł informacji.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) wyszukać w sieci Internet odpowiednie informacje,

3) przeanalizować zgromadzone dokumenty,

4)

opracować instrukcję (w edytorze tekstowym), zgodnie z obowiązującymi przepisami,

5)

zaprezentować opis na forum grupy i poddać go ocenie.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

stanowisko komputerowe z dostępem do Internetu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

4.1.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) określić ogólne warunki eksploatacji jakie należy zapewnić do pracy

komputera?

2) wyjaśnić pojęcie „ergonomia pracy z komputerem”?

3) wymienić

przepisy

prawne

regulujące

zasady

bezpiecznej

i higienicznej pracy na stanowisku komputerowym?

4) określić wymagania, jakie powinien spełniać monitor komputerowy?

5) określić

cechy

krzesła

stanowiącego

wyposażenie

stanowiska

komputerowego?

6) określić

wymagania,

jakie

powinno

spełniać

biurko

będące

wyposażeniem stanowiska komputerowego

7) określić wymagania, jaki powinno spełniać stanowisko komputerowe

z uwzględnieniem potrzeb osób niepełnosprawnych?

8) zastosować przepisy prawne dotyczące bezpieczeństwa i higieny pracy

na stanowisku komputerowym?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

4.2. Prawo autorskie i bezpieczeństwo danych

4.2.1. Materiał nauczania

Pojęcie bezpieczeństwa pracy i bezpieczeństwa danych można rozpatrywać w różnych

aspektach. Szerzej należy też uwzględnić zabezpieczenie praw twórcy (autora), co wynika

z praw autorskich.

Bezpieczeństwo danych z jednej strony wiąże się z zabezpieczeniem ich przed

zniszczeniem, a z drugiej przed dostępem niepowołanych osób. Ochrona przed zniszczeniem

wymaga tworzenia kopii zapasowych i minimalizacji zagrożenia fizycznym lub

programowym (wirusy) uszkodzeniem pamięci. Ochrona przed dostępem do informacji

wymaga posiadania odpowiednich haseł i praw dostępu do komputera lub dysku oraz

prawidłowych procedur pracy w sieciach i przesyłania informacji na odległość. Dodatkowe

ograniczenia wprowadziła w tej mierze Ustawa o ochronie danych osobowych.

Prawo autorskie i prawa pokrewne

Pojęcie własności intelektualnej

Określenia „własność intelektualna” używa się w znaczeniu wąskim i szerokim. W wąskim

znaczeniu obejmuje ono tzw. własność literacką, naukową i artystyczną tj. prawa autorskie

wyszczególnione w Ustawie o prawie autorskim i prawach pokrewnych. W znaczeniu

szerokim obejmuje również własność przemysłową tj. patenty na wynalazki, wzory

użytkowe, wzory przemysłowe, znaki towarowe, oznaczenia geograficzne i topografię

układów scalonych a więc twory myśli ludzkiej omówione w Ustawie z dnia 30 czerwca

2000 r. – Prawo własności przemysłowej.

Ogólna charakterystyka własności intelektualnej

Własność intelektualna charakteryzuje się tym, że:

−

autorskie prawa majątkowe mają charakter bezwzględny (skuteczne erga omnes),

−

autorskie prawa osobiste są niezbywalne,

−

istotą tych praw jest zapewnienie podmiotowi uprawnionemu (autorowi i jego

spadkobiercy, nabywcy licencji, itp.) wyłączności korzystania z dobra niematerialnego,

stanowiącego przedmiot praw autorskiego. Osoby nieuprawnione mogą korzystać

z chronionego dobra tylko na podstawie umowy o korzystanie z utworu (licencji),

−

prawa autorskie powstają samoistnie, z chwilą stworzenia dobra będącego ich

przedmiotem (np. utworu), tzn., że do ich nabycia nie są wymagane żadne formalności

(zgłoszenie w odpowiednim urzędzie, rejestracja, zastrzeżenie praw),

−

prawa autorskie są ograniczone pod względem czasowym (wcześniej lub później

wygasają) i terytorialnym (w zasadzie obowiązują na terytorium poszczególnych

państw),

−

bezprawne korzystanie z cudzych praw autorskich pociąga za sobą odpowiedzialność

prawną: cywilną, a niekiedy karną.

Podstawy prawne ochrony praw autorskich:

−

Ustawa z dnia 4 lutego 1994 r. o prawie autorskim i prawach pokrewnych (tj. Dz. U.

z 2000 r. Nr 80 poz. 904 z późniejszymi zmianami), ustawa dokonuje wdrożenia kilku

dyrektyw Wspólnot Europejskich dotyczących problematyki objętej ustawą,

−

Akty wykonawcze (rozporządzenia) do ustawy,

−

Ustawa z dnia 23 kwietnia 1964 r. – Kodeks cywilny (Dz. U. Nr 16 poz. 93

z późniejszymi zmianami).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

Zasięg ustawy

Przepisy ustawy stosuje się do utworów:

1) których twórca lub współtwórca jest obywatelem polskim, lub

1.1) których twórca jest obywatelem państwa członkowskiego UE lub państw

członkowskich Europejskiego Porozumienia o Wolnym Handlu (EFTA) – Strony

umowy o Europejskim Obszarze Gospodarczym, lub

2) które zostały opublikowane po raz pierwszy na terytorium Rzeczypospolitej Polskiej albo

równocześnie na tym terytorium i za granicą, lub

3) które zostały opublikowane po raz pierwszy w języku polskim, lub

4) które są chronione na podstawie umów międzynarodowych, w zakresie, w jakim ich

ochrona wynika z tych umów.

Przedmiot prawa autorskiego

Przedmiotem prawa autorskiego jest utwór, czyli każdy przejaw działalności twórczej

o indywidualnym charakterze, ustalony w jakiejkolwiek postaci, niezależnie od wartości,

przeznaczenia i sposobu wyrażania (art. 1 ust. 1 prawa autorskiego). W szczególności

przedmiotem prawa autorskiego są m.in. Utwory:

−

wyrażone słownie, symbolami matematycznymi, znakami graficznymi (literackie,

publicystyczne, naukowe, kartograficzne oraz programy komputerowe),

−

plastyczne,

−

fotograficzne,

−

muzyczne,

−

audiowizualne itp. (art. 1 ust. 2 prawa autorskiego).

Nie stanowią przedmiotu prawa autorskiego:

−

akty normatywne lub ich urzędowe projekty,

−

urzędowe dokumenty, materiały, znaki i symbole,

−

opublikowane opisy patentowe lub ochronne,

−

proste informacje prasowe (art. 4 prawa autorskiego).

Ochroną nie są objęte: odkrycia, idee, procedury, metody i zasady działania oraz koncepcje

matematyczne (art. 1 ust. 21).

Dozwolony użytek chronionych utworów

1. Bez zezwolenia twórcy wolno korzystać z już rozpowszechnionego utworu w zakresie

użytku osobistego (art. 23 ust. 1).

2. Instytucje naukowe i oświatowe mogą, w celach dydaktycznych lub prowadzenia

własnych badań, korzystać z rozpowszechnionych utworów w oryginale i w tłumaczeniu

oraz sporządzać w tym celu egzemplarze fragmentów rozpowszechnionego utworu

(art. 27).

3. Wolno

przytaczać

w

utworach

stanowiących

samoistną

całość

urywki

rozpowszechnionych lub drobne utwory w całości, w zakresie uzasadnionym

wyjaśnieniem, analizę krytyczną, nauczaniem lub prawami gatunku twórczości (art. 29

ust. 1).

4. Wolno w celach dydaktycznych i naukowych zamieszczać rozpowszechnione drobne

utwory lub fragmenty większych utworów w podręcznikach i wypisach (w takich

przypadkach twórcy przysługuje prawo do wynagrodzenia) art. 29 ust. 2 i 3.

5. Można korzystać z utworów w granicach dozwolonego użytku pod warunkiem

wymienienia imienia i nazwiska twórcy oraz źródła. Podanie twórcy i źródła powinno

uwzględniać istniejące możliwości. Twórcy nie przysługuje prawo do wynagrodzenia,

chyba, że ustawa stanowi inaczej (art. 34).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

Ochrona prawa autorskiego

Ochrona cywilnoprawna obejmuje zarówno autorskie prawo osobiste (APO), jak i autorskie

prawo majątkowe (APM)

1. Twórca, którego APO zostały zagrożone cudzym działaniem, może żądać zaniechania

tego działania. W razie dokonanego naruszenia może także żądać, aby osoba, która

dopuściła się naruszenia, dopełniła czynności potrzebnych do usunięcia jego skutków,

w szczególności, aby złożyła publiczne oświadczenie o odpowiedniej treści i formie.

Jeżeli naruszone było zawinione, sąd może przyznać twórcy odpowiednią sumę pieniężną

tytułem zadośćuczynienia za doznaną krzywdę lub – na żądanie twórcy – zobowiązać

sprawcę, aby uiścił odpowiednią sumę pieniężną na wskazany przez twórcę cel społeczny

(art. 78 ust. 1).

2. Twórca może żądać od osoby, która naruszyła jego prawa majątkowe, zaniechania

naruszania, wydania uzyskanych korzyści lub zapłacenia w podwójnej, w przypadku gdy

naruszenie jest zawinione, potrójnej wysokości stosownego wynagrodzenia z chwili jego

dochodzenia, twórca może również żądać naprawienia wyrządzonej szkody, jeżeli

działanie naruszającego było zawinione (art. 79 ust. 1).

3. Niezależnie od roszczeń wymienionych w punkcie poprzednim, uprawniony może się

domagać, aby sprawca zawinionego naruszenia dokonanego w ramach działalności

gospodarczej podejmowanej w cudzym lub we własnym imieniu, choćby na cudzy

rachunek, uiścił odpowiednią sumę pieniędzy z przeznaczeniem na Fundusz Promocji

Twórczości.

Suma

ta

nie

może

być

niższa

niż

dwukrotna

wysokość

uprawdopodobnionych korzyści odniesionych przez sprawcę dokonanego naruszenia (art.

79 ust. 2).

4. Art. 80 ustawy zawiera rozbudowaną regulację dotyczącą środków zabezpieczających.

Ochrona karna.

Niektóre naruszenia praw autorskich podlegają represji karnej. Dotyczy to czynów

wymienionych w rozdziale 14 ustawy (art. 115–123), a mianowicie:

−

przywłaszczenie sobie autorstwa albo wprowadzenie w błąd, co do autorstwa całości lub

części utworu,

−

rozpowszechnianie bez podania nazwiska lub pseudonimu twórcy cudzego utworu

w wersji oryginalnej albo w postaci opracowania,

−

naruszenie w inny sposób cudzego prawa autorskiego.

Naruszenie przepisów wymienionych w rozdziale 14 pociąga za sobą zagrożenie karą

grzywny, karą ograniczenia wolności lub pozbawienia wolności do lat 3.

Prawo autorskie dotyczące programów komputerowych

Korzystanie z programów komputerowych wymaga przestrzegania norm etycznych

i prawnych. Nowe prawo autorskie, uchwalone przez Sejm RP 7 stycznia 1994 roku, objęło

oprogramowanie pełną ochroną. Pewne uściślenia wprowadziła nowelizacja ustawy z 1999

roku.

Ponieważ właścicielem praw do programu utworzonego w ramach umowy o pracę jest

pracodawca (autor jest właścicielem tak zwanych praw osobistych, ma na przykład prawo do

umieszczenia swojego nazwiska na produktach), w praktyce nie mamy do czynienia

z autorem, lecz z firmą, która jest producentem oprogramowania. Właściciele mogą przekazać

te prawa innym podmiotom gospodarczym w celu dalszej odsprzedaży (firmy handlowe) lub

w celu użytkowania (klienci). Użytkowanie oprogramowania obwarowane jest określonymi

warunkami. Najważniejsze z nich to:

−

ograniczenie liczby kopii użytkowanego programu (zwykle licencja dokładnie to

określa),

−

zakaz udostępniania programu innym użytkownikom.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

W zamian użytkownik ma prawo do zniżkowego zakupu nowych wersji oprogramowania

(tzw. upgrade) oraz do bezpłatnych porad i serwisu gwarancyjnego, co jest istotne

w przypadku skomplikowanych systemów, jak np. sieć Novell.

W świetle prawa autorskiego nielegalne jest też pożyczanie komuś programu, jeśli nie

zezwala na to odpowiedni punkt w umowie licencyjnej. Teoretycznie można pożyczyć

program pod warunkiem, że zostanie on na ten czas skasowany z komputera, na którym został

pierwotnie zainstalowany (art. 72 ust, 2 mówi, że kopia nie może być używana jednocześnie

z programem). Chodzi, bowiem o to, żeby nie korzystać z wielu kopii programu na raz:

zauważmy, że pożyczając komuś książką nie jesteśmy w jej posiadaniu w okresie

wypożyczenia. Warto jednak zwrócić uwagę, że w praktyce wypożyczenie może być

interpretowane jako niedopuszczalne, jeśli wypożyczający używa programu do celów

zarobkowych. Podobny problem pojawił się zakresie kaset wideo – w którym momencie

kończy się „pożyczanie prywatne”, a zaczyna działalność wypożyczalni.

Warto podkreślić, że każda legalna kopia programu ma swój numer licencyjny, a więc

producent może stwierdzić, od którego klienta nielegalne kopie trafiły na rynek. Dlatego też

nie należy się dziwić, jeśli posiadacze legalnych programów odmawiają innym prawa do ich

skopiowania (np. szkoła nie udostępnia uczniom dyskietek z kompilatorem Pascala lub

programem Norton Commander). W świetle praw autorskich właściciel zobowiązany jest do

zabezpieczenia kupionego mienia.

Po wprowadzeniu ustawy o ochronie praw autorskich wzrosło zainteresowanie

oprogramowaniem, które jest dostępne bezpłatnie. Są to często programy mogące stanowić

wystarczające narzędzie do pracy (edytory, arkusze kalkulacyjne), które dostępne są legalnie

po kosztach dyskietek.

Rozróżniamy tu dwa typy programów. Programy „freeware” są całkiem za darmo. Wiele

firm rozprowadza je za cenę dyskietek powiększoną o koszty kopiowania. Są one także

dostępne dla użytkowników sieci komputerowej Internet, która stanowi punkt kontaktowy

wielu hobbistów i entuzjastów komputerów.

Trudniejszy problem stanowi korzystanie z programów określanych jako „share-ware”.

Są one udostępniane użytkownikom na zasadzie wypożyczenia na krótki okres, w którym

można się z programem zapoznać. Umowa zwykle głosi, że dłuższe korzystanie z programu,

a także wszelkie wykorzystanie go w celach komercyjnych, wymaga uiszczenia opłaty

licencyjnej, zwykle dość niskiej. Programy takie dopuszczone są do użytkowania pod

warunkiem dokonania określonej wpłaty na rzecz autorów.

Warto zapamiętać następujące zasady:

−

programy komputerowe chronione są prawem autorskim,

−

nielegalne kopiowanie programów jest kradzieżą,

−

prawo do korzystania z programu komputerowego nabywa się od autora, producenta lub

upoważnionego ich przedstawiciela,

−

oprócz praw osobistych autor posiada także prawa majątkowe, które umożliwiają mu

czerpanie zysku materialnego ze swej pracy twórczej.

Ochrona oprogramowania

Ochrona oprogramowania dotyczy kilku aspektów. Trzeba chronić oryginalne

instalacyjne nośniki, aby w razie awarii odtworzyć zakupione oprogramowanie na swoim

dysku twardym. Trzeba chronić dane przed wirusami oraz uszkodzeniami mechanicznymi

i elektrycznymi, gdyż każdy nośnik może ulec uszkodzeniu, a gromadzone dane są zwykle

trudne do odtworzenia. Trzeba też chronić przesyłane informacje przed kradzieżą

i zakłóceniami.

Ochrona danych

Ochrona danych polega na zabezpieczeniu ich przed zniszczeniem oraz na tworzeniu

kopii bezpieczeństwa. To ostatnie zagadnienie będzie dokładnie omawiane w dalszej części

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

rozdziału. Dane powinny być zapisywane na możliwie niezawodnym urządzeniu, powinny

być zabezpieczone przed dostępem niepowołanych osób i muszą być gromadzone w więcej

niż w jednym egzemplarzu.

Czynniki, które mogą doprowadzić do uszkodzenia lub całkowitego zniszczenia danych

mogą być:

−

natury ludzkiej (celowe działanie lub nieuwaga),

−

sprzętowej (mechaniczne lub elektryczne uszkodzenie sprzętu ewentualnie samego

nośnika),

−

programowej (działanie wirusów lub nieprzemyślane uruchamianie programów, które

oddziałują na dane).

W ostatnich latach dużego znaczenia nabrało rozprzestrzenianie się wirusów

i możliwości ochrony przed nimi.

Zabezpieczenie przed wirusami

Wirus komputerowy to celowo napisany przez człowieka program, którego głównym

zadaniem jest powielanie własnego kodu (samego siebie) i umieszczanie go w określonych

miejscach na dyskach lub w programach. Dodatkową czynnością większości wirusów jest

także realizowanie określonego zadania, poczynając od pokazów (generowanie komunikatów

i dźwięków), przez fałszowanie i niszczenie plików, aż do prób fizycznego uszkodzenia

sprzętu. Z analizy znanych przypadków ataku wirusów można już wysnuć kilka oczywistych

wniosków:

−

wirusy komputerowe tworzone są przez ludzi, którzy są bardzo dobrymi informatykami,

a zatem wirus komputerowy jest zawsze tworem człowieka,

−

zarażone wirusem twarde dyski mogą utracić zgromadzone na nich dane,

−

wirusy przenoszone za pośrednictwem sieci lub wymiany dyskietek,

−

wirusy bardzo szybko rozprzestrzeniają się na cały świat.

Do lekarstw przeciwko wirusom zaliczamy specjalne programy antywirusowe, których

zadaniem jest wykrycie wirusa i unieszkodliwienie go. Dokonując klasyfikacji tych

programów, możemy wymienić:

−

„szczepionki” przeznaczone do zwalczania konkretnego wirusa,

−

„szperacze” systematycznie przeglądające nośniki zapisu informacji i sygnalizujące

(niestety już po zainfekowaniu) wystąpienie wirusa,

−

„blokery” uniemożliwiające przenoszenie się wirusa na inne programy,

−

„lekarze”, czyli programy, które potrafią wyleczyć z wirusa; ich cechą jest również to, że

są ciągle aktualizowane wraz z odkryciem nowej wersji wirusa.

Jak się chronić przed wirusami? Przede wszystkim trzeba „dbać o higienę”. Nie wolno

korzystać z żadnych dyskietek niewiadomego pochodzenia. Wszystkie dyskietki lub płyty

CD, nawet te otrzymywane od najbardziej zaufanych przyjaciół, trzeba sprawdzić aktualnym

programem antywirusowym.

W dzisiejszym świecie informatyki wirusy nie znają granic. Niezależnie od miejsca

pochodzenia mogą rozprzestrzenić się na cały świat. Wystarczy skopiować zakażony program

z serwera na innej półkuli i mamy już nowego wirusa w naszym kraju.

Niestety wirusy można także otrzymać za pośrednictwem poczty elektronicznej, zwykle

w postaci załączników do listu. Dlatego nie zaleca się przyjmowania i otwierania poczty

z załączonymi plikami otrzymywanej od nieznanych osób.

Nowoczesne

programy

antywirusowe

automatycznie

przeglądają

nadchodzącą

korespondencję „cenzurując” ją z punktu widzenia podejrzeń o występowanie wirusów.

Jednak w żadnym wypadku nie należy uruchamiać otrzymanych tą drogą plików

z rozszerzeniem „exe”, które stanowią najczęstsze źródło zagrożenia. Często też wirusy

rezydują w plikach graficznych i muzycznych. Są też wirusy uszkadzające dokumenty

tekstowe.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

Ochrona informacji w sieci lokalnej i w Internecie

Zabezpieczanie danych w sieciach lokalnych i podczas przesyłania w Internecie opiera

się na identyfikacja użytkownika. Każdy użytkownik sieci lokalnej ma swój identyfikator

i hasło. Współczesne systemy zabezpieczają hasło tak, że nikt nie może go odczytać, także

administrator systemu. Dzięki temu nie ma możliwości „podejrzenia" haseł i skopiowania ich.

Indywidualne hasła mają także użytkownicy Internetu korzystający z indywidualnego dostępu

do sieci oraz mający pozwolenia korzystania z zasobów o ograniczonych prawach dostępu.

Trzeba pamiętać, że nie wolno nikomu podawać swego hasła ani zapisywać go

w widocznym miejscu. Hasła nie powinny też być nazbyt oczywiste. Wiele systemów

wymaga używania haseł o określonej minimalnej długości, często nie wolno używać wielu

jednakowych znaków (np. „aara”), a bywają i inne ograniczenia np. konieczność

występowania, i liter, i cyfr. Niestety większość ludzi ma tendencję do wyboru haseł

oczywistych (np. imię dziecka, data urodzenia) i prostych do odgadnięcia. Często też

w systemie istnieje obowiązek okresowej zmiany hasła (np. raz w miesiącu). Wszystkie te

obostrzenia mają wymusić na użytkownikach zabezpieczenie swoich kont.

W sieciach lokalnych administrator ustala hierarchię dostępu do informacji. Pozwala to

ograniczyć ryzyko przypadkowego zniszczenia informacji przez nieupoważnionych

użytkowników. Zapobiega też kopiowaniu plików z sieci, co pozwala na przestrzeganie

ograniczeń wynikających z przepisów o prawach autorskich.

Kopie bezpieczeństwa i archiwizacja danych

Nie ma niezawodnych systemów ani urządzeń komputerowych, zawsze może zdarzyć się

nieprzewidywalna awaria, która nie tylko zawiesi system czy uszkodzi program, ale może

spowodować bezpowrotną utratę danych (w całości lub w części) zapisanych na dysku.

Odzyskanie takich danych może okazać się niemożliwe. Z tego powodu, ważnym elementem

pracy z komputerem, jeżeli tylko gromadzimy na nim cenne dla nas dane – dokumenty

przygotowane w programach biurowych, zdjęcia, ważne dane - jest archiwizowanie danych.

Są różne sposoby na tworzenie archiwów bezpieczeństwa: możemy zapisywać cenne dla nas

dane na dodatkowym dysku, mniejsze pliki możemy zachowywać na dyskietkach lub tworzyć

archiwum danych

na płytach CD. Ten ostatni sposób

jest najwygodniejszy

i najbezpieczniejszy. Dane zapisane na płycie CD, jeśli tylko zadbamy o jej odpowiednie

przechowywanie, przez długi czas pozostaną bezpieczne i w razie jakiejkolwiek awarii

komputera lub dysku twardego będziemy mogli je odtworzyć.

Kopie

bezpieczeństwa ważnych danych powinniśmy wykonywać regularnie,

przynajmniej raz w miesiącu. Warto też zadbać o zapasową kopię książki adresowej

i wiadomości programu pocztowego. Jeżeli korzystamy z programu Outlook Express,

najwygodniej jest skorzystać z opcji Eksportuj dostępnej w menu Plik. Łatwy w obsłudze

kreator eksportu przeprowadzi nas przez proces tworzenia bezpiecznej kopii wiadomości lub

książki adresowej. W razie jakiejkolwiek awarii komputera lub uszkodzenia systemu,

korzystając z opcji Importuj w programie Outlook Express, tak zapisane dane będziemy

mogli odtworzyć.

Kopie bezpieczeństwa mogą być wykonywane przy wykorzystaniu specjalistycznego

oprogramowania z grupy „archiwizatory danych”.

Jest wiele technik archiwizacji (kompresji) i nie ma tu miejsca na ich szczegółową analizę.

Przyjrzyjmy się zagadnieniu od strony użytkowej. Archiwum plików jest swego rodzaju

biblioteką. Aby skorzystać z zawartego w niej pliku, trzeba go najpierw wyciągnąć z grupy

i doprowadzić do czytelnej postaci. Jeśli zaś pojawi się nowy plik, który ma zostać

zarchiwizowany, to można go dodać do zestawu.

Warto pamiętać, że kompresja (archiwizowanie) plików nie tylko umożliwia

zaoszczędzenie miejsca na dysku, lecz także prowadzi do skrócenia czasu potrzebnego do

przesyłania plików. Ponieważ czas transmisji wiążę się z wielkością plików, więc oczywiste

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

jest, że trwa ona znacznie krócej przy mniejszych plikach. Jednak niektóre kodowane pliki źle

znoszą transmisję – następują przekłamania. Pliki archiwizowane wydają się bardziej odporne

na ewentualne przekłamania.

Ochrona danych osobowych

Ustawa o ochronie danych osobowych zawiera wiele postanowień dotyczących

użytkowników komputerów. Określa ona „zasady postępowania przy przetwarzaniu danych

osobowych oraz prawa osób fizycznych, których dane osobowe są lub mogą być

przetwarzane w zbiorach danych”. Wśród różnych sposobów przetwarzania danych ustawa na

pierwszym miejscu wymienia „sposoby informatyczne” [17].

Ustawa wprowadziła stanowisko generalnego inspektora ochrony danych osobowych,

którego biuro ma za zadanie nadzór nad przestrzeganiem ustawy. Przetwarzanie danych

osobowych dopuszczalne jest pod następującymi warunkami:

−

osoba, której dane dotyczą, wyrazi na to zgodę,

−

nie jest to sprzeczne z innymi przepisami prawa,

−

jest to niezbędne osobie, której dane dotyczą do wywiązania się z umowy,

−

jest niezbędne do wykonania zadań realizowanych dla dobra publicznego,

−

jest niezbędne do wypełniania koniecznych celów administratorów danych nie naruszając

praw i wolności osoby, której dane dotyczą.

Dane mogą być przetwarzane w systemach zabezpieczonych przed dostępem

niepowołanych osób. Zbiory danych muszą być zgłoszone do rejestracji przez ich ad-

ministratora. W zgłoszeniu trzeba między innymi określić cel przechowywania danych,

sposób ich zbierania i udostępniania oraz stosowane środki zabezpieczające.

Osoba, której dane dotyczą ma ściśle określone ustawą prawa. Obejmują one następujące

prawa do:

−

uzyskania informacji o istnieniu zbioru danych i jego administratorze,

−

informacji o celu, zakresie i sposobie przetwarzania danych,

−

informacji od kiedy dane są przetwarzanie i przekazanie w czytelnej formie treści tych

danych,

−

uzyskania informacji o pochodzeniu danych,

−

informacji o tym, komu i w jakiej formie udostępniane są dane,

−

żądania uzupełnienia, uaktualnienia i sprostowania danych osobowych,

−

wniesienia żądania zaprzestania przetwarzania danych zainteresowanej osoby,

−

wniesienia sprzeciwu wobec przetwarzania danych zbieranych w innych celach, np. do

celów marketingu oraz wobec udostępniania danych innym administratorom.

Określone wyżej prawa do informacji i korekt w danych przysługują osobom, których

dane dotyczą, nie częściej niż raz na 6 miesięcy. Odstępstwo od obowiązku informowania

zainteresowanych osób możliwe jest, gdy dane służą do celów naukowych, dydaktycznych,

historycznych,

statystycznych

lub

archiwalnych,

zaś

nakłady

na

informowanie

są niewspółmiernie wysokie w porównaniu z zamierzonym celem.

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co oznacza pojecie „własność intelektualna”?

2. Co jest przedmiotem prawa autorskiego?

3. Jakie zasady są związane z prawami autorskim dotyczącymi programów

komputerowych?

4. Na czym polega ochrona oprogramowania komputerowego?

5. Na czym polega ochrona danych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

6. W jaki sposób chronimy komputer przed wirusami?

7. Na czym polega ochrona informacji w sieci lokalnej i w Internecie?

8. Dlaczego należy tworzyć kopie bezpieczeństwa i archiwizować dane?

9. W jaki sposób chronimy dane osobowe?

4.2.3. Ćwiczenia

Ćwiczenie 1

Korzystając z ustawy o prawie autorskim i prawach pokrewnych wyszukaj i przeanalizuj

zapisy dotyczące oprogramowania komputerowego.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać w zasobach Internetu aktualne regulacje prawne dotyczące prawa autorskiego

i praw pokrewnych,

2) wyszukać w zasobach Internetu komentarze dotyczące prawa autorskiego i praw

pokrewnych w szczególności dotyczące oprogramowania komputerowego,

3) przeanalizować pozyskane informacje,

4) zanotować uwagi i spostrzeżenia w formie elektronicznej,

5) zaprezentować rezultaty analizy na forum grupy i podjąć dyskusję.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

poradnik dla ucznia,

−

zestaw komputerowy z dostępem do Internetu,

−

regulacje prawne dotyczące prawa autorskiego.

Ćwiczenie 2

Wyszukaj w ustawie o prawie autorskim i prawach pokrewnych oraz w ustawie

o ochronie danych osobowych zapisy odnoszące się do ochrony danych i informacji

gromadzonych w systemach informatycznych.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) wyszukać w zasobach Internetu aktualne regulacje prawne dotyczące prawa autorskiego

i praw pokrewnych oraz ochrony danych osobowych,

2) przeanalizować pozyskane informacje w kontekście zapisów dotyczących ochrony

danych,

3) zanotować uwagi i spostrzeżenia w formie elektronicznej,

4) zaprezentować rezultaty analizy na forum grupy i podjąć dyskusję.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

poradnik dla ucznia,

−

zestaw komputerowy z dostępem do Internetu,

−

regulacje prawne dotyczące prawa autorskiego.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

Ćwiczenie 3

Przeprowadź analizę, czy komputer, na którym pracujesz oraz jego zasoby są właściwie

chronione.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) sprawdzić

legalność

oprogramowania

systemowego

i

innych

programów

zainstalowanych w komputerze,

2) sprawdzić czy komputer posiada odpowiednie zabezpieczenie przed wirusami,

3) zidentyfikować oprogramowanie służące do archiwizacji danych,

4) wykonać kopie bezpieczeństwa własnych plików na dyskietce lub CD,

5) przedstawić rezultaty wykonania ćwiczenia w formie opisu z wykorzystaniem edytora

tekstowego oraz porównać je z opisami sporządzonymi przez kolegów.

Wyposażenie stanowiska pracy:

−

papier formatu A4, przybory do pisania,

−

poradnik dla ucznia,

−

zestaw komputerowy z dostępem do Internetu,

−

regulacje prawne dotyczące ochrony danych.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wyjaśnić, co oznacza pojecie „własność intelektualna”?

2) określić, co jest przdmiotem prawa autorskiego?

3) wymienić podstawowe zasady związane z prawami autorskim

dotyczącymi programów komputerowych?

4) wyjaśnić, na czym polega ochrona oprogramowania?

5) wyjaśnić, na czym polega ochrona danych osobowych?

6) wyjaśnić, na czym polega ochrona komputera przed wirusami?

7) wykonać kopie bezpieczeństwa i zarchiwizować dane?

8) wyjaśnić na czym polega ochrona informacji w sieci lokalnej oraz

w Internecie?

9) sprawdzić, czy Twój komputer jest właściwie chroniony?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

4.3. Komunikowanie się i korzystanie z usług w sieci Internet

4.3.1. Materiał nauczania

Sieci komputerowe

Sieć tworzą przynajmniej dwa komputery połączone ze sobą. Każdy z nich musi mieć

zainstalowaną kartę sieciową. Do transmisji w sieci stosowane są protokoły. Aby dwa

komputery mogły się komunikować ze sobą, muszą używać tego samego protokołu. Jednym

z popularnych protokołów, stosowanych np. w Internecie, jest protokół TCP/IP.

Praca w sieci pozwala na:

− szybką wymianę plików (np. arkuszy kalkulacyjnych, rysunków, tekstów) pomiędzy

użytkownikami, bez konieczności odrywania się od pracy,

− uruchamianie aplikacji zainstalowanych na innym komputerze,

− korzystanie z jednego urządzenia (np. drukarki, nagrywarki płyt, skanera) z wielu

stanowisk,

− szybką wymianę informacji pomiędzy użytkownikami pracującymi w różnych miejscach

(np. przez Internet),

− zapisywanie plików na dyskach innych komputerów,

− dostęp do danych zapisanych na dyskach innych komputerów,

− zwiększenie bezpieczeństwa danych dzięki możliwości automatycznego zapisywania ich

na innym dysku [22].

Sieć komputerowa to zespół urządzeń przetwarzających dane, które mogą wymieniać

między sobą informacje za pośrednictwem mediów transmisyjnych.

Do transmisji danych stosowane są kable medialne, światłowody, podczerwień, fale radiowe.

Za pośrednictwem sieci komputerowej użytkownicy mogą współdzielić pliki z danych

i programy. Mogą między sobą wymieniać dane i komunikaty. Ponadto sieć umożliwia

centralne składowanie danych, co pozwala na ich zabezpieczenie przed dostępem osób

niepowołanych [15].

Sieć komputerowa powstaje w momencie połączenia ze sobą dwóch komputerów. Im większa

sieć, tym bardziej staje się ona skomplikowanym organizmem

Ze względu na rozmiary sieci można podzielić na następujące klasy [22]:

−

sieci lokalne (LAN – Local Area Network) – używane są do łączenia urządzeń

znajdujących się w niewielkiej odległości, swoim zasięgiem mogą obejmować jedno

biuro lub budynek;

−

sieci miejskie (MAN – Metropolitan Area Network) – swoim zasięgiem obejmują

systemy pracujące na terenie całego miasta;

−

sieci rozległe (WAN – Wide Area Network) – używane są do łączenia sieci LAN na

terenie znacznych obszarów geograficznych;

−

sieć globalna, czyli Internet, która obejmuje swoim zasięgiem cały świat. Nie jest to

jednak formalnie zorganizowana sieć, lecz luźny układ komputerów i mniejszych sieci,

które mogą się ze sobą komunikować.

W zależności od sposobu, w jaki przyłączone do sieci zasoby są udostępniane, wyróżnia

się następujące typy sieci [22]:

−

sieci równorzędne (każdy – z – każdym),

−

sieci oparte na serwerach (klient – serwer).

W sieciach równorzędnych (rys. 4.) wszystkie stacje robocze mogą się ze sobą

komunikować, pobierać dane z innych komputerów, oraz udostępniać swoje zasoby (zarówno

katalogi znajdujące się na dysku lokalnym, jak i urządzenia peryferyjne, np.: drukarka) innym

użytkownikom sieci.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

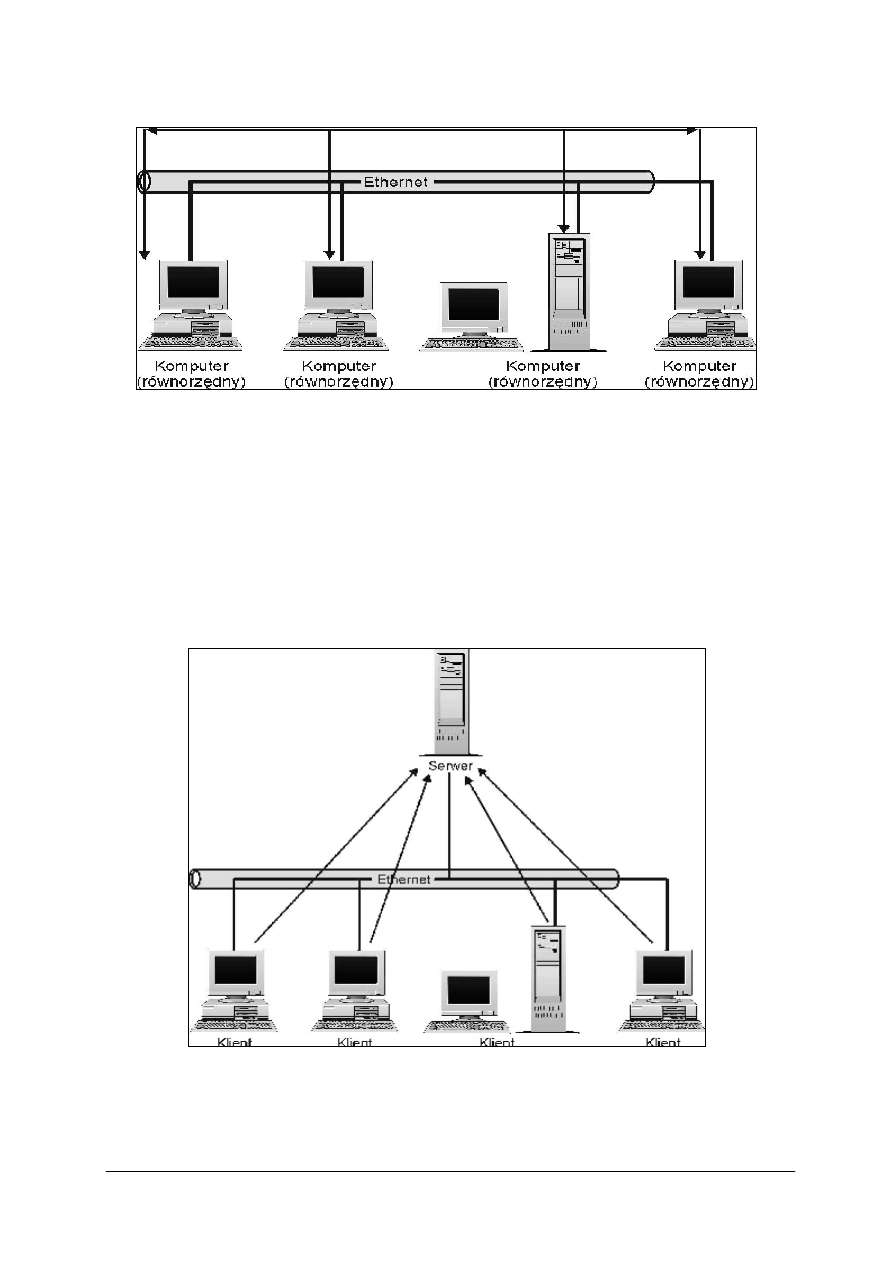

Rys. 4. Sieć równorzędna typu każdy – z – każdym [22]

Sieci równorzędne mają dwa główne zastosowania [22]:

1. są idealne dla małych instytucji z ograniczonym budżetem technologii informacyjnych

i ograniczonymi potrzebami współdzielenia informacji,

2. zastosowanie do ściślejszego współdzielenia informacji w ramach grup roboczych, które

wchodzą w skład większych organizacji.

Sieci oparte na serwerach nazywa się sieciami typu klient – serwer (rys. 5).

W sieciach klient – serwer zasoby często udostępniane są gromadzone w komputerach

zwanych serwerami. Serwery zwykle nie mają bezpośrednich użytkowników, są komputerami

wielodostępnymi regulującymi udostępnianie swoich zasobów szerokiej rzeszy klientów [22].

Rys. 5. Sieć typu klient – serwer [22]

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

Sieci oparte na serwerach mają swoje zastosowanie w dużych organizacjach, często

wymagających zwiększonego bezpieczeństwa i bardziej konsekwentnego zarządzania

zasobami przyłączonymi do sieci.

W sieci, bez względu na jej wielkość, każdy komputer musi posiadać adres – tak, by

pakiety danych, kierowane do właściwego komputera, osiągnęły adresata.

Cel ten realizuje się na wiele różnych sposobów, a jednym z podstawowych jest nadanie,

przez producenta, każdej karcie sieciowej unikatowego w skali światowej adresu – tzw. MAC

Komputer wyposażony w kartę sieciową jest rozpoznawany na całym świecie za pomocą

numeru MAC swojej karty sieciowej.

Wymiana danych w sieciach jest realizowana za pomocą tzw. protokołów. Protokoły to

zbiory reguł, według których realizowana jest dana usługa [22].

Sieć Internet oparta jest o protokół TCP/IP (Transmission Control Protocol/Internet Protocol).

Umożliwia on wymianę informacji między komputerami różnych typów. Protokół ten jest

w rzeczywistości całą rodziną protokołów. Można wyróżnić dwa protokoły: TCP i IP.

Protokół TCP steruje ruchem pakietów (porcji danych) w sieci, chroniąc je przy tym

przed zagubieniem. Umożliwia także sprawdzenie czy dane dotarły do adresata nie

uszkodzone. Porządkuje pakiety w takiej kolejności w jakiej zostały wysłane, dzięki czemu

poszczególne fragmentu przesyłanej informacji są odbierane przez komputer docelowy

w odpowiedniej, poprawnej kolejności.

Protokół IP jest protokołem komunikacyjnym i odpowiada za przesyłanie po sieci

pakietów zaopatrzonych adres, tak zwanych datagramów. Wysyłane datagramy wędrują po

sieci do momentu, gdy dotrą do adresata. Jest on wyposażony w adres, dzięki czemu nie jest

ważne, po jakiej drodze zmierza do celu. Datagram dociera do adresata zawsze gdy

przynajmniej jedno łącze prowadzące do niego jest sprawne. Jeśli okaże się, że jedna z dróg

prowadzących do adresata jest uszkodzona, wówczas datagram jest kierowany do celu inną,

okrężną drogą.

Poza TCP/ IP, który jest standardowym protokołem używanym w Internecie oraz w wielu

innych sieciach komputerowych, używane są też specjalne protokoły transmisyjne, wśród

których najważniejsze to [9]:

−

HTTP (Typer Text Transfer Ptotocol) – protokół do przesyłania dokumentów HTML,

czyli stron WWW,

−

SMTP i POP3 – protokoły poczty elektronicznej (odpowiednio poczty wysyłanej

i odbieranej),

−

FTP (File Transfer Protocol) – protokół do przesyłania plików dowolnego rodzaju,

−

NNTP (Network News Transfer Protocol) – protokół internetowych grup dyskusyjnych

Usenet.

Z protokołem IP związane jest pojęcie adresu IP. Adres IP to 32 – bitowa liczba, która

jednoznacznie identyfikuje położenie konkretnego komputera w Internecie. Każdy komputer

bezpośrednio przyłączony do Internetu musi mieć swój adres.

Adres IP składa się z dwóch części: numeru sieci oraz numeru komputera. Obie części

numeru zapisane są w jednym ciągu. Adres jest zapisywany w formie czterech liczb,

z zakresu 0–25, oddzielonych od siebie kropkami [22].

Korzystanie z usług sieci Internet

World Wide Web (w skrócie określany, jako www lub Web) jest hipertekstowym,

multimedialnym, sieciowym (TCP/IP) systemem informacyjnym opartym na publicznie

dostępnych, otwartych standardach IETF i W3C. Pierwotnym i w chwili obecnej nadal

podstawowym zadaniem WWW jest publikowanie informacji. Aby uzyskać dostęp do tak

udostępnianej informacji, trzeba posłużyć się programem komputerowym, który nazywamy

przeglądarką internetową. Przeglądarka łączy się z serwerem internetowym, skąd pobiera

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

pewien zbiór informacji określany jako strona internetowa. Strona internetowa może zostać

wyświetlona, zapisana w lokalnym systemie plików czy wydrukowana.

Aby efektywnie wyszukiwać informacje należy zdefiniować strategię szukania, tzn.

należy zadać sobie trzy podstawowe pytania:

1. Czego dotyczy problem?

2. Jakie są kluczowe kwestie z nim związane?

3. Czy można je wyrazić innymi słowami?

Odpowiadając na te pytania, zgromadzimy listę terminów, z którymi możemy zacząć swoje

poszukiwanie [23].

Największą wyszukiwarką ogólnoświatową jest Google, natomiast największą

polskojęzyczną wyszukiwarką jest NetSprint.

Przeglądarka internetowa to program, który służy do pobierania dokumentów HTML

wraz z towarzyszącymi im plikami z serwerów www, wyświetlania ich na monitorze

w postaci stron www. Najpopularniejsze przeglądarki internetowe to Microsoft Internet

Explorer, Opera, Mozilla Firefox, Netscape Navigator.

Internet Explorer to graficzna przeglądarka www udostępniana bezpłatnie przez firmę

Microsoft Internet Explorer to także nazwa pakietu obejmującego oprócz przeglądarki m.in.:

klienta poczty elektronicznej i grup dyskusyjnych Outlook Express, edytor stron www Front

Page Express (dostarczany z wersją IE 4.0) i program komunikacyjny NetMeeting.

Dominacja Windows na rynku systemów operacyjnych oraz rosnąca popularność

Internetu sprawiają, że Internet Explorer jest obecnie jedną z najważniejszych aplikacji.

Jednym z elementów prowadzonej przez Microsoft polityki promocyjnej była decyzja

udostępniania Explorera za darmo oraz włączenie go do systemu operacyjnego Windows

(począwszy od Windows 98). Ta strategia w połączeniu z ciągłym doskonaleniem produktu

przyczyniła się do zdobycia przez Internet Explorera dominującej pozycji na rynku .

Internet Explorer posiada wbudowaną obsługę języków Java i JavaScript, VBScript oraz

technologii ActiveX. Obsługuje szeroki zakres standardów internetowych, w tym szyfrowanej

komunikacji (protokół SSL), cyfrowych podpisów, tele- i wideokonferencji [23].

W Internecie istnieją trzy podstawowe narzędzia wyszukiwania dokumentów i stron

www [22]:

1. Wyszukiwarki – pozwalają na wyszukiwanie przy użyciu słów kluczowych, które

odnoszą się do wyszukiwanego zagadnienia. Program komputerowy przeszukuje sieć, zaś

informacja o znalezionych terminach przesyłane sa do centralnej bazy danych.

2. Multiwyszukiwarki – służą do wyszukiwania informacji w www. Korzystając

ze specjalnego oprogramowania system korzysta jednocześnie z kilku wyszukiwarek

i przeszukuje kilka katalogów tematycznych. Następnie kompiluje rezultatu

wyszukiwania lub prezentuje je według nazw indeksów. Multiwyszukiwarki nie posiadają

żadnej wewnętrznej bazy danych, posługują się natomiast zasobami wyszukiwarek

i katalogów tematycznych. Przykładowe multiwyszukiwarki to: Serach Com

(http://search.com ), Meta Crawler (http://www.metacrawler.com).

3. Katalogi tematyczne – podobnie jak wyszukiwarki składają się z bazy danych oraz

programu wyszukiwanego.

Różnica w ich działaniu polega na sposobie gromadzenia informacji. Katalogi

tematyczne zarządzane są przez zespoły ludzkie, które decydują o umieszczaniu określonych

informacji w danej kategorii tematycznej.

Bazy danych są tworzone głównie przez ludzi. Układ tematyczny katalogów sprzyja

znajdowaniu rzeczowej informacji na dany temat. Przykładowe katalogi to np.: www.onet.pl,

www.wp.pl, www.hoga.pl i inne.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

Aby efektywnie wyszukiwać informacje w Internecie należy stosować się do kilku zasad [22]:

−

w zapytaniu stosujemy wyrazy, których spodziewamy się w tekście strony. Odmiana

wyrazu może wpłynąć na zwracane rezultaty,

−

ważniejsze terminy umieszczamy jako pierwsze. Jeśli chcemy żeby pozostałe także były

traktowane

jako

ważne

należy

umieścić

przed

nimi

znak

plus

(+),

np.: +technologia+informacyjna,

−

jeśli chcemy wyłączyć jakiś termin z wyszukiwania musimy zastosować znak minus

(-), np.: +technologia-informacyjna. Należy pamiętać, że pomiędzy znakiem a wyrazem

nie ma spacji,

−

jeśli szukamy tylko frazy, znaki + i – nie powinny być stosowane w jej obrębie,

−

stosujemy przynajmniej trzy słowa kluczowe i korzystamy, jeśli to możliwe z fraz,

−

unikamy wyrazów bardzo popularnych, chyba że zastosujemy je we frazie,

−

przy wpisywaniu słów kluczowych i fraz, korzystamy głównie z małych liter (chyba,

że szukamy czegoś, co powinno być pisane wielkimi literami),

−

łączymy ze sobą frazy i słowa kluczowe, np.: +informacja+”technologia+informacyjna”–

„studia+podyplomowe”.

Zasady korzystania z poczty elektronicznej

Najprostszym sposobem wymiany informacji jest poczta elektroniczna (e-mail).

Umożliwia ona jednoczesne wysyłanie listów do wielu osób. Do listów, w postaci

załączników, można dołączać dokumenty zapisane w różnych formatach. Warto też korzystać

z książki adresowej. Posługując się nią można oszczędzić czas i uniknąć błędów

przy podawaniu danych adresata przesyłki. Warto też tworzyć grupy adresowe (np. członków

zespołu pracujących wspólnie nad wykonaniem określonego zadania). Wygodnie jest wysyłać

wiadomość do całego zespołu, niż osobno do poszczególnych członków. W każdym portalu

oferującym konta pocztowe jest też program pocztowy i zwykle z niego korzystamy. Jednak,

w sytuacji, gdy wysyłamy list do osoby, której adres jest na stronie www, po kliknięciu

w odnośnik zawierający adres, otwiera się program pocztowy zainstalowany na komputerze,

najczęściej jest to MS Outlook. By móc wysłać korespondencję za pośrednictwem tego

programu, należy odpowiednio skonfigurować własne konto. W odpowiednim portalu

internetowym wybrać opcję Pomoc i odnaleźć w niej odnośnik Parametry poczty, a następnie

informacje na temat konfiguracji. Opis zawiera kolejne kroki konfigurowania najbardziej

popularnych programów pocztowych.

Poczta elektroniczna to wirtualny odpowiednik klasycznej poczty. Aby korzystać

z poczty elektronicznej trzeba posiadać konto poczty elektronicznej. Znajduje się ono na

serwerze i ma określona nazwę, tzw. adres poczty elektronicznej. Konto składa się z dwóch

skrzynek: nadawczej i odbiorczej. Są to wydzielone foldery na serwerze, do których dostęp

ma tylko właściciel konta.

Aby móc korzystać z poczty elektronicznej należy [26]:

−

posiadać komputer podłączony do Internetu,

−

założyć konto pocztowe,

−

odpowiednio skonfigurować program pocztowy.

Z systemem operacyjnym instalowany jest klient poczty elektronicznej – dla systemu

Windows XP jest to Outlook Express.

Do skonfigurowania programu pocztowego niezbędna jest znajomość:

−

identyfikatora użytkownika,

−

adresu serwera poczty wychodzącej,

−

adresu serwera poczty przychodzącej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

Aby skonfigurować program Outlook Express jako klienta poczty elektronicznej należy

wykonać następujące czynności:

1. Wybrać polecenie Start, a następnie e-mail.

2. Gdy wyświetli się nam Kreator połączeń internetowych, w polu Nazwa wyświetlana

należy wpisać imię i nazwisko użytkownika, i kliknąć przycisk Dalej.

3. W polu Adres e-mail wpisujemy pełny adres poczty elektronicznej i naciskamy przycisk

Dalej.

4. W kolejnym oknie nanosimy nazwy serwerów, wpisujemy dane swojego konta

i klikamy przycisk Dalej.

5. W oknie Logowanie poczty internetowej wpisujemy nazwę konta i hasło przechodzimy

do następnego okna.

6. Kolejne okno to okno z gratulacjami poprawnego skonfigurowania konta. Aby zakończyć

pracę konfiguracji programu pocztowego klikamy przycisk Zakończ.

7. Gdy Outlook Express jest gotowy do pracy klikamy ikonę Wyślij i odbierz wszystkie.

Program połączy się z serwerami.

Listy i grupy dyskusyjne

Inną formą poczty elektronicznej są listy dyskusyjne. Specjalne serwery w Internecie

pełnią rolę skrzynek kontaktowych grup osób o wspólnych zainteresowaniach, poglądach.

Każdy list wysłany do takiego serwera jest automatycznie rozsyłany do wszystkich członków

grupy. List dyskusyjnych jest bardzo dużo i stale ich przybywa. Są ich dwie odmiany:

zamknięte i ogólnodostępne. Listy zamknięte są zarezerwowane np. dla specjalistów

z określonej dziedziny. Do listy ogólnodostępnej może dopisać się każdy, kto zna adres

jej serwera i posiada konto pocztowe. Aktualna lista aktywnych grup dyskusyjnych dostępna

jest pod adresem: http://www.usenet.pl/doc/news–pl–faq.3.html.

Każda osoba przesyłająca korespondencję w formie elektronicznej powinna przestrzegać

zasad netykiety (fr. netiquette). Jej zalecenia znajdziesz między innymi na stronie:

http://www.netykieta.prv.pl i wdlaszej części materiału nauczania.

Aby dołączyć do grupy dyskusyjnej w programie Outlook Express należy wybrać

polecenie Narzędzia, następnie Konta i zakładkę Grupy dyskusyjne. Po naciśnięciu zakładki

Dodaj i Grupy dyskusyjne uruchomi się kreator, który przeprowadzi procedurę podłączenia

się do serwera list dyskusyjnych. Po utworzeniu konta wystarczy w programie Outlook

Express kliknąć na ikonie Grupy dyskusyjne, by uruchomić proces wczytywania grup

dyskusyjnych. Dwukrotne kliknięcie na nazwie grupy powoduje rozpoczęcie procesu

subskrypcji, czyli uruchomienia mechanizmu służącego do pobierania od użytkowników ich

adresów e–mail, skatalogowanych w bazach danych.

Pogawędki sieciowe

W sieci Internet można prowadzić dyskusje on–line, czyli pogawędki sieciowe zwane

czatami. Aby wziąć udział w pogawędce wystarczy skorzystać z dowolnego portalu

internetowego, np. http://www.wp.pl i rozmawiać na wybrany temat z jedną lub wieloma

osobami równocześnie.

IRC (Internet Relay Chat) jest to usługa polegająca na udostępnieniu serwera, który

na bieżąco przekazuje wypowiedzi wszystkich podłączonych w danej chwili osób.

Szczegółowe informacje znajdziesz na stronie: http://www.irc.pl.

Jeśli podłączony jest do komputera mikrofon i głośnik oraz zainstalowany komunikator

internetowy, np. Skype, to możesz prowadzić rozmowy na żywo. Program Skype można

pobrać ze strony: http://www.skype.com/intl/pl i zainstalować na swoim komputerze.

Instalacja jest prowadzona przez Kreator konfiguracji komunikatora Skype. Program ten

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

pozwala też na prowadzenie wideokonferencji. Warunkiem ich prowadzenia jest posiadanie

przez zainteresowane osoby zainstalowanych kamer internetowych.

FTP

FTP jest usługą umożliwiającą przesyłanie plików w sieci internetowej przy użyciu

protokołu transmisji plików FTP (ang. File Transfer Protocol). Przesyłanie plików

z wykorzystaniem usługi FTP jest możliwe wówczas, gdy są dwa komputery. Jeden z nich

pełni funkcję serwera FTP, a drugi klienta FTP. Transmisja możliwa jest zarówno do serwera,

jak i z serwera. Liczba folderów i plików, z których może korzystać użytkownik, zależy

od nadanych mu uprawnień. Informacje dotyczące tworzenia, modyfikacji, usuwania kont

FTP oraz włączanie dostępu do kont znajdują się na stronie:

http://www.lap.pl/ pomoc/ftp.html.

E-bank

Banki oferują wiele możliwości zdalnego dostępu do konta, np. przez Internet, telefon,

SMS, WAP. Internet jest bardzo wygodnym kanałem, by z niego korzystać potrzebny

jest komputer z dostępem do Internetu wyposażony w przeglądarkę. Informacje pomiędzy

bankiem a komputerem przesyłane są protokołem szyfrowanym.

Zasady korzystania z informacji z Internetu

Podczas korzystania z materiałów zamieszczonych w Internecie należy postępować

zgodnie z prawem autorskim, powszechnie akceptowanymi zasadami oraz ograniczeniami

spisywanymi przez autorów. Z Internetu można pobierać również oprogramowanie. Należy

pamiętać o konieczności zapoznania się z warunkami jego użytkowania, czyli licencją.

Użytkownicy Internetu sformułowali szereg zasady korzystania usług tam dostępnych

nazywając je mianem netykiety [26].

„Netykieta” to kodeks postępowania w Internecie tzw. sieciowy savoir-vivre. Stosowanie się

do jej zasad nie tylko ułatwia korzystanie ze wszystkich zasobów Internetu, ale przede

wszystkim wystawia dobre świadectwo użytkownikowi, który staje się lepiej postrzegany

przez społeczność internetową.

Poniższy tekst jest próbą usystematyzowania ogólnych zasad korzystania z zasobów Sieci.

Warto się z tymi zasadami zapoznać nawet wówczas, kiedy z komputera korzysta się

sporadycznie.

Dla ułatwienia wydzielone zostały grupy zagadnień związane z poszczególnymi formami

komunikacji elektronicznej. Dwie generalne zasady dotyczące wszystkich poniżej opisanych

grup brzmią:

1. Nie czyń drugiemu, co Tobie nie miłe.

2. Bądź powściągliwy w formułowaniu ocen innych użytkowników.

Poczta (e-mail)

W korespondencji elektronicznej obowiązują dokładnie takie same zasady jak

w korespondencji konwencjonalnej. Charakter medium stwarza jednak wiele dodatkowych

możliwości, których wykorzystanie musi uwzględniać poniższe zasady:

−

nie należy pisać listów w HTML’u jeśli nie ma pewności, że odbiorca dopuszcza taką

formę. HTML stwarza fantastyczne możliwości formatowania tekstu, jednak zawsze

powoduje wzrost objętości poczty,

−

zawsze należy zwracać uwagę na rozmiar wysyłanych wiadomości. Załączniki, czasem

nawet najzabawniejsze, mogą wywołać wręcz odwrotny skutek, jeśli ich rozmiar jest zbyt

duży,

−

lepiej jest przesłać link, zamiast wysyłać znalezione w Internecie pliki, zwłaszcza, jeśli

zamieszczony plik jest dużych rozmiarów,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

−

niedopuszczalne jest rozsyłanie reklamy ani innej korespondencji do osób, które sobie

tego nie życzą. Niechciana poczta nazywana jest SPAM'em i kasowana jest przeważnie

bez czytania,

−

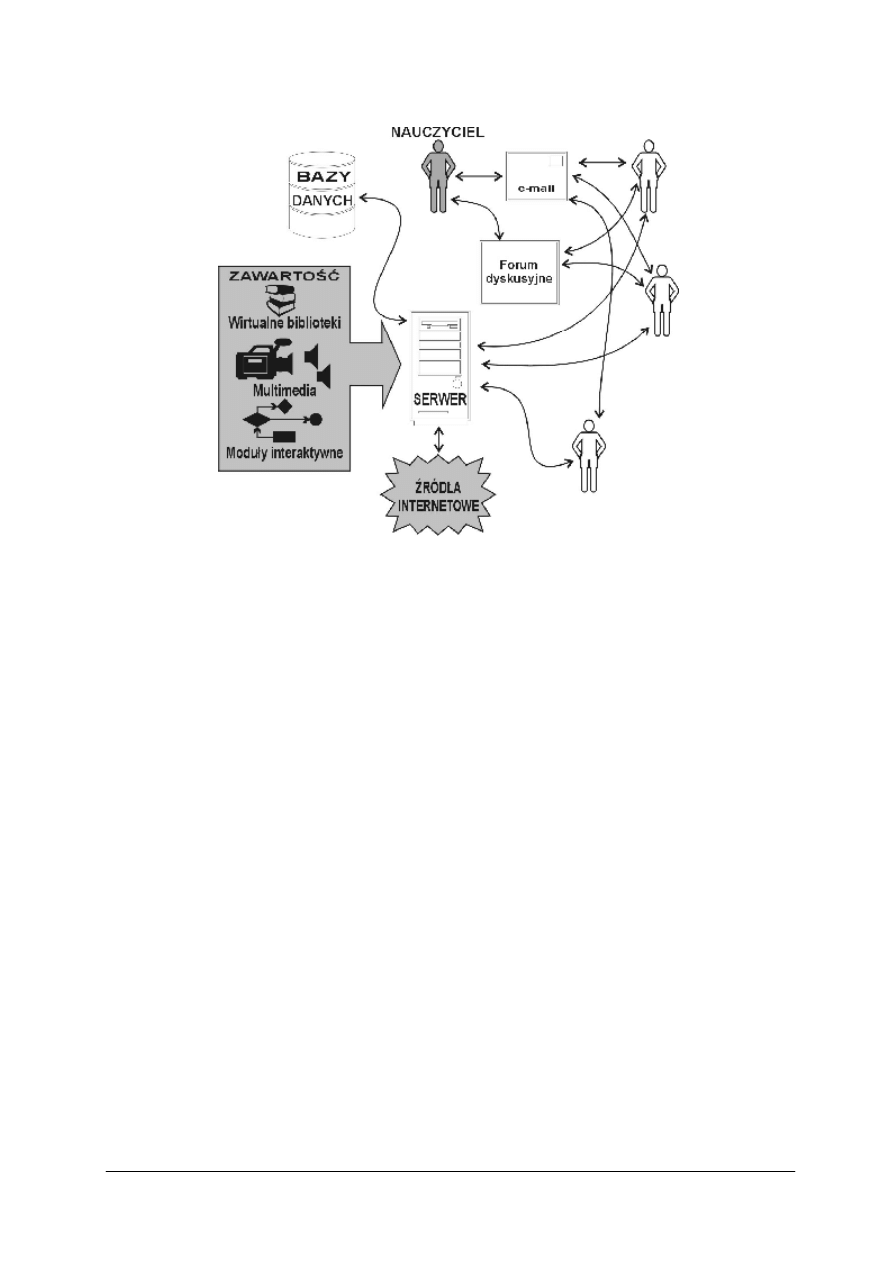

odpowiadając, należy ograniczać ilość cytowanego tekstu do niezbędnego minimum.