4. Przykładów sygnałów cyfrowych:

a)sygnał unipolarny NRZ oraz RZ;

b) sygnał spolaryzowany NRZ oraz RZ.;

5. Kodowanie-przyporządkowanie pewnej abstrakcyjnej

wartości określonej i niepowtarzalnej sekwencji bitów.

metody kodowania:

1) Bauclot *grupowanie

2) ANSI 7 bit

3) EBCCID

7. Modulacje:

ASK (ang.Amplitude-Shift Keying) – kluczowanie amplitudy. Typ

modulacji cyfrowej reprezentującej sygnał cyfrowy w postaci

zmieniającej się amplitudy fali nośnej.

PSK (ang. Phase Shift Keying) kluczowanie fazy) –

rodzaj modulacji cyfrowej, w której reprezentacja danych odbywa

się poprzez dyskretne zmiany fazy częstotliwości nośnej

FSK. Generowanie sygnału FSK (ang. Frequency-Shift Keying)

polega na zmianach częstotliwości w takt nadchodzących jedynek

i zer do generatora.

8. Transmisja: szeregowa i równoległa

9. Transmisja synchroniczna i asynchroniczna

Asynchroniczna:synchronizacja nadawcy z odbiorcą realizowana

jest na krótki okres – najczęściej jednego znaku.

STB bit startu; CB bit znaku; SPB bit stopu

wady:- martwy czas transmisji ograniczający wydajność przesyłu

do około 68%; ogr. szybkości pracy do kilkudziesięciu kb/s.

Zalety: niezależność timerów nadawcy i odbiorcy; zamknięcie

transmisji w ścisłych ramach czasowych

Synchroniczna: synchronizacja ma charakter długotrwały.

brak przerw w transmisji; nielimitowane szybkości przesyłu

wady:konieczność synchronizacji timerów nadawcy i odbiorcy;

urządz. nadawcze i odbiorcze muszą być wyposażone w bufory.

10 Współdziałanie nadawcy i odbiorcy: Tryby transmisji:

a)full duplex; Przesylanie dwukierunkowe

b) half duplex- naprzemiennie dwukierunkowe

c) simplex- jednokierunkowe

11. Połączenia dedykowane , Połączenia komutowane,

dzierżawione

Dedykowane dziala bez przerwy. Np. linie

DS1(T-1),xDSL czy dzierżawione linie telefoniczne.

Komutowane połączenie WAN które NIE jest aktywne caly czas.

Np. polaczenie uzyskane za pomoca modemu,czy polaczenie

ISDN miedzy dwoma lokalizacjami .Płacimy za czas połączenia.

Dzierżawione

Łącze dzierżawione (punkt-punkt) udostępnia wstępnie

zestawioną ścieżkę komunikacyjną WAN, od siedziby klienta,

przez sieć dostawcy, do zdalnego miejsca docelowego. Łącza typu

punkt-punkt są zazwyczaj dzierżawione od operatorów.

12. Łącza dwu i wielopunktowe.

Linia dwupunktowa (nadawca, odbiorca) pozwala na dołączenie

użytkowników wyłącznie na swoim początku i końcu; gwarantuje

efektywne charakterystyki transmisyjne (i szybko i daleko).

wielopunktowa- ilość dołączeń limit. jest wyłącznie charakt.

transmisji; poprawia charakterystyki kosztowe.

14. prawo Shanona-Hartleya -można zwiększyć

przepustowość wyrażoną w bit/s, jeśli zwiększy się szerokość

pasma oraz moc sygnału, jednocześnie minimalizując szumy.

15. Parametry kanału transmisyjnego

:

Przepustowość-ilość informacji którą możemy przesłać w ciagu

1s (C = W*log2(1 + S/N))

Przepustowość efektywna ilość informacji właściwej którą

możemy przesłać przez kanal.

Przepływność-przepływność nominalna (w bit/sek, bod/s,

elang/s -> wysycenie)

Stopa błedu- prawdopodobieństwo wystąpienia przekłamania

bitu informacji w strumieniu przesyłanej informacji.

Intensywnosc przepływu- opisuje stopień zajętości sieci,

wyrażana w erlandach, 1 erland=100% zajętości sieci w danej

jednostce czasu.

16. Funkcje systemu informatycznego

-realizacja: procesów obl; sterowania danymi; interfejsu

użytkownika. -wizualizacja

17. Pojęcia:

Host jednostka dysponująca mocą przetwarzania. Wszelkie

działania realizowane są na hoście.

Terminal specjalizowana jednostka komputerowa, której

zadaniem jest realizacja kontaktu z użytkownikiem.

Interfejs fragment systemu operacyjnego, zadaniem którego

jest nawiązywanie i utrzymywanie kontaktu z użytkownikiem.

Systemy sieciowe klient-serwer(jeden serwer)

Protokół zbiór zasad syntaktycznych i semantycznych

określających sposoby komunikowania się elementów systemu

Syntaktyka gramatyka protokołu tj. zestaw zasad określających

poprawność jego konstrukcji.

Semantyka okreslenie działań wykonywanych przez poprawne

gramtycznie konstrukcje protokolu.

Protokolizm zjawisko jednoczesnego wykorzystania w jednej i

tej samej strukturze informatycznej wielu roznych

niekompatybilnych ze soba protokolow(sieci heterogoniczne)

Bramy domyślne

Zapewniają one hostom TCP/IP domyślne trasy do komunikacji z

innymi hostami w sieciach zdalnych. Kieruje pakiety dalej do

innych sieci.

DHCP – dostarcza adres bramy domyślnej.

Przełącznik - urządzenie łączące segmenty sieci komputerowej

pracujące w drugiej warstwie modelu ISO/OSI (łącza danych),

jego zadaniem jest przekazywanie ramek między segmentami.

Koncentrator (także z ang. hub) - urządzenie łączące wiele

urządzeń sieciowych w sieci komputerowej o topologii gwiazdy.

Router - urządzenie sieciowe pracujące w trzeciej warstwie

modelu OSI. Służy do łączenia różnych sieci komputerowych

(różnych w sensie informatycznym, czyli np. o róznych klasach,

maskach itd.), pełni więc rolę węzła komunikacyjnego. Na

podstawie informacji zawartych w pakietach TCP/IP jest w stanie

przekazać pakiety z dołączonej do siebie sieci źródłowej do

docelowej, rozróżniając ją spośród wielu dołączonych do siebie

sieci. Proces kierowania ruchem nosi nazwę trasowania, routingu

lub rutowania.

Repeatery-urządzenie sieciowe pracujące na warstwie fizycznej ,

widzą pojedyncze bity, nie rozpoznają bajtów.

Mosty- umożliwiają filtrację pakietów na poziomie sprzętowym

przez zastosowanie rozsyłki. Baza może być aktualizowana

ręcznie np.przez admina.

VLSM (Variable Length Subnet Mask) – cecha

niektórych protokołów trasowania umożliwiająca podzielenie i

rozróżnianie podsieci z już istniejących podsieci.

VLSM umożliwia podział adresu np. klasy C (254 hosty, maska

255.255.255.0) na kilka mniejszych podsieci zawierających różne

liczby hostów. Aby informacja o sieciach była dobrze

rozprowadzana pomiędzy routerami, odpowiednie protokoły

trasowania muszą wymieniać pomiędzy sobą pełną informacje o

sieciach łącznie z maskami. VLSM zmienia długość maski.

CIDR jest (podobnie jak NAT) protokołem, w którym

zdefiniowano mechanizm łagodzący skutki początkowo

chaotycznego przydzielania adresów IP. Spełnia on dwie ważne

funkcje:

- optymalizuje przydzielanie nie wykorzystanych do tej pory

przestrzeni adresowych

– minimalizuje wzrost tablic trasowania ruterów spowodowany

niehierarchicznym adresowaniem IPv4

Tak więc użycie CIDR oznacza w niewielkim uproszczeniu, że

administrator sieciowy może przypisać wykupione adresy zgodnie

z liczbą komputerów w sieci, a nie z klasami. Zresztą adresy klas

A i B już się wyczerpały, a wykupienie pełnego adresu w klasie C

(gdyby to było możliwe) dla stosunkowo niewielkiej sieci byłoby

równoważne stracie kilkudziesięciu tysięcy adresów.

supernet(nadsiec) is an Internet protocol (IP) network that is

formed from the combination of two or more networks

(or subnets) with a common Classless Inter-Domain

Routing (CIDR) routing prefix. The new routing prefix for the

combined network aggregates the prefixes of the constituent

networks. It must not contain other prefixes of networks that do

not lie in the same routing path. The process of forming a

supernet is often called supernetting, route aggregation, or route

summarization.

TCP-strumieniowy protokół komunikacji między dwoma

komputerami.Jest on częścią większej całości określanej jako stos

TCP/IP. W modelu OSI TCP odpowiada warstwie transportowej.

Autoryzacja-funkcja bezpieczeństwa, która potwierdza, czy dany

podmiot jest uprawniony do korzystania z żądanego zasobu.

Autentykacja -proces polegający na zweryfikowaniu

zadeklarowanej tożsamości osoby, urządzenia lub usługi biorącej

udział w wymianie danych.

szyfrowanie-dostęp do danych mają tylko osoby, które się

komunikują.

sieci homogeniczne(ten sam protokół i architektura),

sieci heterogeniczne(różne protokoły i architektury)

18. Modele przetwarzania w systemach sieciowych.

a) Model klient – serwer użytkowników można podzielić na

usługodawców -(serwery), oraz usługobiorców.

Wada: konieczność podziału jednostek z punktu widzenia ich

ważności w systemie oraz ich realizowanych funkcji.

b) Model partnerski nie klasyfikuje się jednostek z punktu

widzenia realizowanych przez nie funkcji. Problemem jest

zapewnienie bezpieczeństwa, wynikające ze złożoności procedury

rozgraniczania dostępu do usług i zasobów.

c) kooperacyjny

d) rozproszony

c i d realizowane są na podstawie modelu klient-serwer, są

wynikiem chęci zastosowania wielu niezależnych serwerów.

19. TERYTORIALNA KLASYFIKACJA SIECI

KOMPUTEROWYCH

a) sieć segmentowa

obejmuje swym zasięgiem obszar nie większy niż kondygnacja

budynku i charakteryzuje ją spójna adresacja jednostek.

b) sieć lokalna LAN

obejmuje swym zasięgiem obszar nie większy niż budynek,

rzadko kilka sąsiednich budynków; wykorzystuje się jeden rodzaj

mediów transmisyjnych; wykorzystuje rdzeń bądź jest strukturą

hierarchiczną.

c) sieć kampusowa

są rozwinięciem sieci lokalnych, są one tworzone przez sieci LAN

kilku lub kilkunastu sąsiednich obiektów. O ile sieci segmentowe i

LAN tworzone są w oparciu o jedną klasę mediów (elektryczne),

to sieci kampusowe do celu połączenia wykorzystują media

optyczne (często bezprzewodowe). Architektura sieci kampusowej

zakłada przeniesienie inteligencji sieci, podstawowych usług oraz

przełączania na poziom użytkownika.

Sieć kampusowa składa się z trzech bloków funkcjonalnych:

Blok budynkowy; Rdzeń sieciowy; Blok serwerów

d) sieć miejska

Sieci metropolitalne (miejskie, MAN) łączą w jedną spójną całość

sieci kampusowe bądź lokalne. Są pierwszym typem sieci o

charakterze komercyjnym. Z reguły, nie dołącza się pojedynczych

jednostek; wykorz. Optyczne media transm.

e) sieć rozległa

Sieci WAN (rozległe) łączą za pomocą kanałów, będących

własnością operatora telekomunikacyjnego sieci lokalne i

kampusowe. W wielu przypadkach mają one zasięg

ogólnoświatowy. Do realizacji rdzenia prawie wyłącznie

wykorzystuje się technologie telekomunikacyjne.

f) sieć korporacyjna

sieci łączące z wykorzystaniem prywatnych kanałów

transmisyjnych fragmenty systemu informatycznego. Ze względu

na bardzo wysoką przepustowość kanału, sieci te przypominają

swym funkcjonowaniem sieci kampusowe.

20. TOPOLOGIE SIECI,

parametry topologiczne, rodzaje

topologii, macierz przyległości, macierz incydencji

Topologia fizyczna

jest to część topologii sieci komputerowej składającej się z układu

przewodów, jak również medium transmisyjnych. Poza

połączeniem fizycznym hostów i ustaleniem standardu

komunikacji, topologia fizyczna zapewnia bezbłędną transmisję

danych. jest ściśle powiązana z topologią logiczną

np. koncentratory, hosty.

Topologia logiczna

jest to część topologii sieci komputerowej, która opisuje sposoby

komunikowania się hostów za pomocą urządzeń topologii

fizycznej.

Paramtery topologiczne:

-liczba węzłów

-stopien wierzchołków- max liczba krawedzi incydentnych z

danymi wierzcholkami wartość tego param może odzwierciedlac

max liczbe polaczen kanałów komunikacyjnych jakie przypadaja

na dana jednostke

-liczba polaczen(L) parametr wykorzystywany do wyznaczania

kosztu polaczen definiowany jako:

Nd/2 –topologia regularna

Macierz przyległości kwadratowa macierz o rozmiarach n×n,

gdzie n to liczba wierzchołków topologii. Macierz przyległości

nazywana jest również macierzą sąsiedztwa.

Macierz incydencji macierz o rozmiarze n×m elementów, gdzie m

to liczba gałęzi grafu.

Macierz incydencji może być zastosowana również do prezentacji

grafów nieskierowanych.

21. Parametry topologii:

skalowalność – możliwość wymiany liczby wierzchołków w sieci

bez zmiany podstawowych charakterystyk topologicznych i

procesów realizacji funkcji;

stopień wierzchołków – liczba gałęzi grafu incydentnych do

danego wierzchołka;

średnica topologii –najkrótsza trasa łącząca dwa najbardziej

odległe wierzchołki.

spójność topologii -wierzchołkowa i gałeziowa. Spójność jest

miarą odporności na uszkodzenia topologii, a tym samym całego

systemu.

22. Bazowe topologiie

: magistrala, pierścień,

gwiazda, drzewo,

topologie hierarchiczne, - topologie kratowe, topologie

wielogwiaździste, hipersześcian; drzewo; Kraty

23. Topologie rutowalne:

Drzewo:

-zrównoważone, niezrównoważone, k-krotne -węzły, binarne, x-

drzewo-dedykowane połączenie między węzłami na tym samym

poziomie.

Mosty STA?

Celem istnienia wielu dróg jest poprawna przepustowość sieci,

unikanie przeciążeń oraz poprawa niezawodności.

Typy przełączania:

zapamiętaj i prześlij; inteligentne; fragmentacyjne; w locie

24. VLAN

Sieć wirtualna VLAN pozwala utworzyć w obrębie jednego

urządzenia (switch) kilka "wirtualnych przełączników".

Pomiędzy wirtualnie zdefiniowanymi przełącznikami nie zachodzi

wymiana ramek - należy je traktować jako niezależne urządzenia

VLAN czyli jedna domena rozgłoszeniowa gdzie ramki

broadcastowe są rozsyłane tylko do członków danej grupy.

Zadaniem rutera jest przenoszenie ruchu sieciowego między

różnymi sieciami IP. W ten sposób uzyskuje się możliwość

komunikowania różnych sieci VLAN.

802.1x protokół transportowy, pozwalającym na wymianę

informacji uwierzytelniających pomiędzy suplikantem i

urządzeniem NAS.

25. Drzewo rozpinające, pętla topologiczna

Drzewem rozpinającym grafu G nazywamy drzewo, które

zawiera wszystkie wierzchołki grafu G, zaś zbiór krawędzi drzewa

jest podzbiorem zbioru krawędzi grafu.

Pętla-Kiedy przełącznik nie zna adresu docelowego

przekazywanych danych, przekazuje ten ruch rozpływowo na

wszystkie porty oprócz portu, z którego on nadchodzi. Ruch

związany z rozgłaszaniem jest również przekazywany na

wszystkie porty oprócz portu, z którego nadchodzi. Ten ruch

może być uwięziony w pętli. W nagłówku warstwy 2 nie ma

wartości TTL. Jeśli ramka trafi do pętli złożonej z przełączników w

warstwie 2, może w niej krążyć w nieskończoność. Taki zbędny

ruch pochłania pasmo i powoduje, że sieć staje się niezdatna do

użytku. Na poziomie warstwy 3 zawartość pola TTL jest

zmniejszana i, gdy osiągnie wartość 0, pakiet zostaje odrzucony.

Tu pojawia się dylemat. Topologia fizyczna zawierająca pętle z

przełącznikami i mostami jest niezbędna do zapewnienia

niezawodności, ale z drugiej strony sieci przełączane nie mogą

zawierać pętli. Rozwiązaniem tego problemu jest utworzenie

topologii logicznej w obrębie istniejącej sieci fizycznej. Utworzona

topologia logiczna bez pętli jest nazywana drzewem. Jest to

logiczna topologia gwiazdy lub gwiazdy rozszerzonej. Ta topologia

jest nazywana drzewem opinającym sieci (ang. spanning-tree).

Nazwa pochodzi stąd, że topologia ta obejmuje (opina) wszystkie

urządzenia w sieci.

Stany portów: aktywny(listening), uczenie się adresów

MAC(learning), przekazywanie ramek(forwarding),

zablokowany(blocking), odrzucanie ramiek(discarding)

802.1d (STP) protokół drzewa rozpinającegow ykorzystywany

przez sieci komputerowe (np. LAN) w drugiej warstwie modelu

sieciowego ISO/OSI.

802.1w (RSTP) - W protokole STP stany "blocking" i "listening"

praktycznie niczym się nie różnią, w RSTP postanowiono

zgrupować te stany w jeden - "discarding", w którym port może

słuchać ramek ale nie może wysłać lub odebrać żadnych danych.

RSTP jest znacznie szybszy niż STP jeśli chodzi o tworzenie

drzewa oraz rekonfigurację już istniejącego drzewa w przypadku

wystąpienia błędów, dzieje sie tak dzięki temu, że w

przeciwieństwie do STP porty tras alternatywnych nie są w stanie

"blocking" ale w stanie "discarding", więc po wykryciu awarii port

taki natychmiast przejmuje rolę "forwarding" nie czekając około

30 sekund na rekonfigurację drzewa jak w przypadku STP. Między

sobą przełączniki komunikują się rozgłaszając ramki BPDU (ang.

Bridge Protocol Data Unit). Każda ramka zaadresowana jest

adresem MAC (ang. Media Access Control).

802.1s(MSTP)

Gdy administrator skonfiguruje wiele połączeń (ścieżek)

obsługujących różne sieci VLAN, protokół STP może wyłączyć

niektóre ścieżki. Zaradzić temu może protokół MSTP (Multiple

Spanning Tree Protocol, 802.1s), który potrafi obsłużyć wiele

ścieżek Spanning Tree funkcjonujących w sieci. Pozwala to

administratorowi przypisywać ruch VLAN do unikalnych ścieżek.

26. Zasady działania drzewa rozpinającego, etapy elekcji

korzenia drzewa itp…

STP

obsługiwany jest przez przełącznik

i mostki sieciowe . Stworzony dla zwiększenia niezawodności

środowisk sieciowych, umożliwia on konfigurację tych urządzeń w

sposób zapobiegający powstawaniu pętli.

Protokół STP ustanawia węzeł główny, który jest nazywany

mostem głównym. Protokół STP konstruuje topologię, w której do

każdego węzła w sieci prowadzi dokładnie jedna ścieżka.

Korzeniem drzewa jest most główny. Połączenia nadmiarowe,

które nie są częścią drzewa o najkrótszych ścieżkach, są

blokowane. Dzieje się tak, ponieważ zablokowanie pewnych

ścieżek jest konieczne do uzyskania topologii pozbawionej

pętli. Ramki danych odebrane na zablokowanych łączach są

odrzucane.

Najkrótsza ścieżka jest wybierana w oparciu o skumulowane

koszty łączy. Koszty łączy zależą od ich szybkości.

28. Adres IP

Liczba nadawana interfejsowi sieciowemu, grupie interfejsów

(broadcast, multicast), bądź całej sieci komputerowej opartej na

protokole IP, służąca identyfikacji elementów warstwy

trzeciej modelu OSI – w obrębie sieci oraz poza nią (tzw. adres

publiczny).

29. Klasy adresów IP-

A) najwieksze sieci, dużo urządzeń; adresy: 0.xxx.xxx.xxx –

126.xxx.xxx.xxx. Pierwszy bajt opisuje adres sieci, a pozostałe 3

bajty – adres hosta. Pozwala to zaadresować 127 sieci, z

których każda może zawierać około 16,5 mln hostów.

B) sieci o średniej wielkości: 128.xxx.xxx.xxx –

191.xxx.xxx.xxx. Pierwsze 2 bajty opisują adres sieci, a 2 ostat

nie – adres hosta. 16 tys. sieci, z których każda może zawierać

około 65 tys. hostów.

C określa niewielkie sieci. 192.xxx.xxx.xxx –

223.xxx.xxx.xxx. Pierwsze 3 bajty to adres sieci, a ostatni bajt to

adres hosta. Ta klasa pozwala zaadresować około 2 mln sieci, po

254 hosty w każdej.

D to 224.xxx.xxx.xxx – 239.xxx.xxx.xxx.

E to 240.xxx.xxx.xxx – 255.xxx.xxx.xxx. W tych klasach nie ma

podziału na adres sieci i adres hosta.

31. Jak działa maska podsieci

Dzieki masce podsieci jesteśmy w stanie zaadresowac wiekasza

ilość hostow w obrebie jednej sieci; uzywana jest do wydzielenia

części adresu odpowiadającej za identyfikację podsieci i części

odpowiadającej za identyfikację komputera z adresu IP

wchodzącego w skład tej podsieci.

Warstwy TCP/IPv4:

naprawy i konserwacji oprogramowania do transmisji danych

(FTP), oprogramowanie do zdalnego sterowania zasobami,

interfejs dla programów korzystających z sieci

przepływem informacji, sprawdzanie danych, potwierdzenie ich

otrzymania, interfejs dla aplikacji sieciowych (TCP, bez

sprawdzania i potwierdzenia -> UDP)adresów fizycznych z

logicznymi, gwarancja połączenia między LAN a WAN

(IP)transmisji, adresuje dane w oparciu o adres fizyczny,

zapewnia sprawdzanie błędów przesyłanych danych (np. FDDI)

poprawności przesyłanych danych:

transmisja strumieniowa -> ciąg bitów

możliwość wykorzystania połaczeń duplex

transmisja jednoczesna dwukierunkowa transmisja

33. prywatne i publiczne adresy IP

Prywatny- adres IP przydzielany najczęściej przez router w sieci

LAN do komputerów w niej się znajdujących, podczas gdy

wcześniej wymieniony router posiada adres IP publiczny

(zewnętrzny), który to otrzymujemy od naszego providera.

Adresy prywatne mają wydzielone zakresy numeracji w ramach

tzw. klas.

Klasa A: 10.0.0.0 -> 10.255.255.255 maska 255.0.0.0

Klasa B: 172.16.0.0 -> 172.31.255.255 maska 255.255.0.0

Klasa C: 192.168.0.0 -> 192.168.255.255 maska 255.255.255.0

(w tej klasie jest dostępnych 256 podsieci 192.168.0.0 ->

192.168.255.0)

Adres Publiczny - jest to adres widziany bezpośrednio w

Internecie przez wszystkich bez żadnych ograniczeń, są to klasy

adresowe uzyskane do RIPE lub innych podmiotów do tego

uprawnionych. W jego przypadku nie mz żadnych blokad połączeń

przychodzących

Loopback

Są to adresy zaczynające się od 127 zarezerwowane dla petli

zwrotnej która zawsze dla danego komputera wskazuje na niego

samego.

Adres źródłowy

adres nadawcy komunikatu; w sieci lokalnej adres źródłowy

określa interfejs sieciowy komputera, w sieci Internet adres

źródłowy składa się z identyfikatora sieci i identyfikatora

komputera;

IPV6

-nie ma adresów prywatnych, nagłówek stałej długości, podział

na 16-bitowe bloki, konwertuje się je do HEX, ograniczenie liczby

zer (same zera ::)

-global unicast adresess, ??Rule local adresess; site-local, unique

local adressess, Special??? adresses

-Adresy multikont....?

-adresy MAC

42. Normy okablowania strukturalnego

Kabel miedziany:

(CAT 1): nieekranowana skrętka telefoniczna (UTP) nadająca sie

do przesyłania analogowego głosu, ale nie do przesyłania danych.

(CAT 2 -||- cyfrowego głosu z szybkością do 1 Mbit/s

(CAT 3): nieekranowana skrętka (UTP), bądź ekranowana

skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia

danych w paśmie do 16 MHz i przepływnością do 4 Mbit/s.

(CAT 4) -||- 20 MHz i przepływnością do 16 Mbit/s. Stosowany

w sieciach Token Ring 16 Mbit/s.

Kabel miedziany kategorii 5 (CAT 5): -||- do 100 MHz i

przepływnością do 1 Gbit/s. Stosowany w sieciach half-duplex

Fast Ethernet 100 Mbit/s, brak zastosowań do 1000Base-T.

Kabel miedziany kategorii 5e (CAT 5e -||- do 100 MHz i

przepływnością do 1 Gbit/s. Poprawiono parametry związane z

FEXT, NEXT, tłumieniem i RL (Return Loss) w stosunku do tych w

CAT 5. Stosowany w sieciach full-duplex Fast Ethernet 100 Mbit/s

oraz 1 Gbit/s.

Kabel miedziany kategorii 6 (CAT 6) -||- do 250 MHz i

przepływnością do 10 Gbit/s

Kabel miedziany kategorii 7 (CAT 7): ekranowana skrętka

(STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w

paśmie do 600 MHz.

Klasy okablowania strukturalnego

Klasa A - realizacja usług telefonicznych z pasmem do 100 kHz;

Klasa B - okablowanie dla aplikacji głosowych i usług

terminalowych z pasmem częstotliwości do 1 MHz;

Klasa C (kategoria 3) - typowe techniki sieci lokalnych LAN

wykorzystujące pasmo częstotliwości do 16 MHz;

Klasa D (kategoria 5) - dedykowana dla szybkich sieci lokalnych,

obejmuje aplikacje wykorzystujące pasmo częstotliwości do 100

MHz.

Klasa E (kategoria 6) - obejmuje okablowanie, którego parametry

są określane do częstotliwości 250 MHz (dla aplikacji

wymagających pasma 200 MHz).

Klasa F (kategoria 7) - projekt dla aplikacji wykorzystujących

pasmo do 600 MHz.

Klasa G (kategoria 8) (1,2 GHz) – planowana.

43.

Topologia: Kampusowy Punkt Dystrybucyjny,

Budynkowy Punkt Dystrybucyjny, Piętrowy Punkt

Dystrybucyjny, Punkt Konsolidacyjny, Gniazdo

Przyłączeniowe

CPD — Centralny Punkt Dystrybucyjny. Tutaj zbiega się całe

okablowanie pionowe i międzybudynkowe. W tym miejscu

umieszczona jest także 19-calowa szafa dystrybucyjna.

BPD — Budynkowy Punkt Dystrybucyjny. Sprzęga on całe

okablowanie z obszaru podległego sobie budynku z CPD. Do tego

punktu zbiegają się także wszystkie kable z kondygnacyjnych

punktów dystrybucyjnych.

KPD — Kondygnacyjny Punkt Dystrybucyjny. Swoim zasięgiem

obejmuje pojedyncze piętra lub skrzydła budynku. W mniej

rozległych systemach okablowania hierarchia na tym elemencie

się kończy.

Punkt konsolidacyjny stosowany

jest w części poziomej okablowania strukturalnego, jako pośredni

punkt krosowniczy; znajduje zastosowanie w otwartych biurach

lub halach produkcyjnych, gdzie często w fazie projektowania nie

znamy jeszcze rozmieszczenia gniazd przyłączeniowych.

44. Rodzaje złącz, Konstrukcja kabli skrętkowych, typy powłoki

kabla,

48.

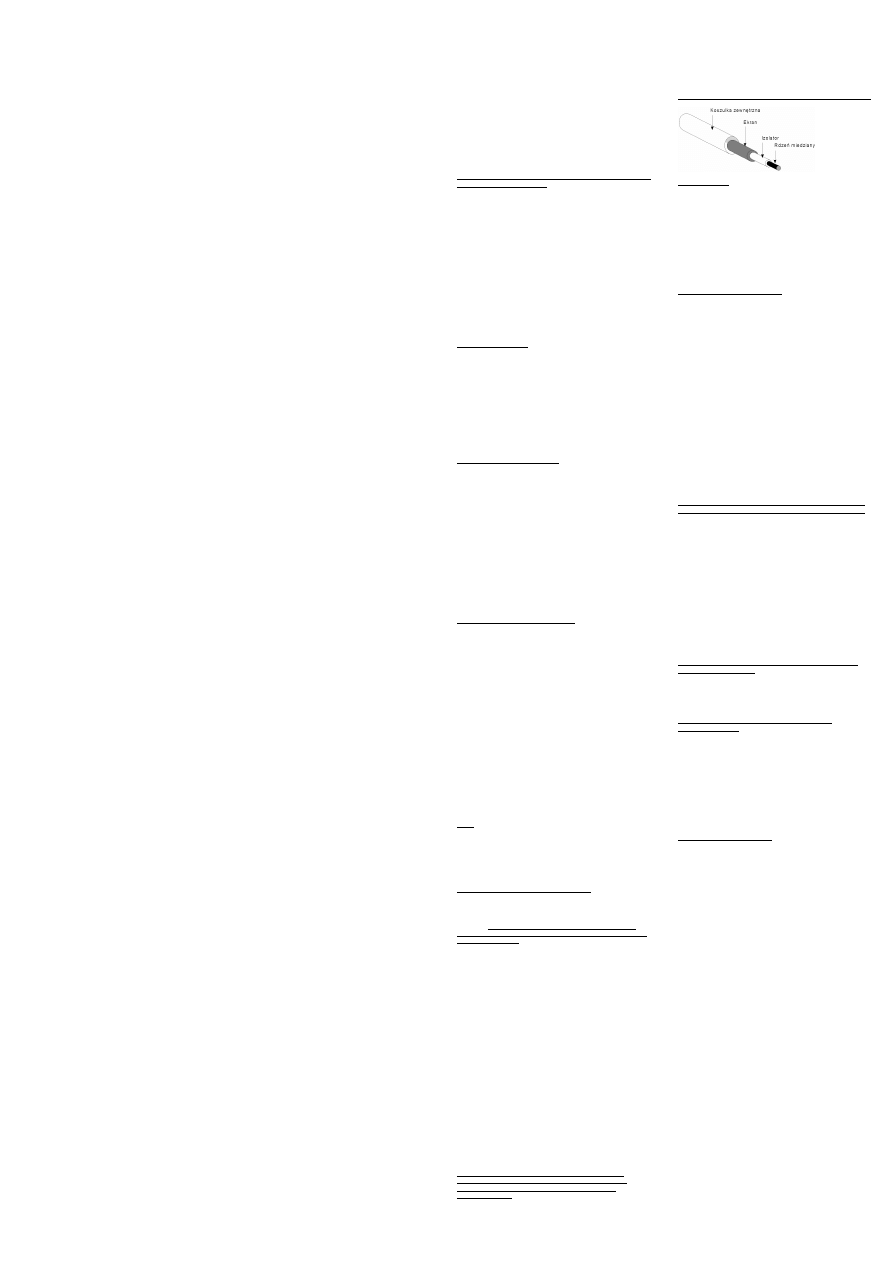

Światłowód

- przezroczyste włókno (szklane lub wykonane z

tworzyw sztucznych), w którym odbywa się propagacja światła.

Aby wyeliminować - lub, przynajmniej, znacząco ograniczyć -

wypromieniowanie światła przez boczne powierzchnie

światłowodu, stosuje się odpowiednio dobrany poprzeczny

gradient współczynnika załamania światła. W najprostszym

przypadku, gradient ten realizowany jest skokowo - wewnątrz

światłowodu współczynnik załamania ma wartość wyższą, niż na

zewnątrz; utrzymanie promieni światła w obrębie takiego

światłowodu zachodzi na skutek całkowitego wewnętrznego

odbicia. W przypadku, gdy współczynnik załamania maleje z

odległością od osi światłowodu w sposób ciągły, mówimy o

światłowodach gradientowych. promienie światła biegną

prostoliniowo, odbijając się od ścianek światłowodu.

27. Protokół Internetowy IPv4

1) 4-bitowe pole zawiera numer wersji protokołu IP .

2) 4-bitowe pole zawiera długość samego nagłówka protokołu

(bez danych).

3) 8 bitów prezentuje tzw. "typ usługi"

4)16-bitowym polem jest całkowita długość pakietu (razem z

danymi).

5) 16-bitowe pole to numer identyfikacyjny

6)3-bitowe pole- flagi, które są używane przy fragmentacji

pakietów.

7)13-bitowe pole służy do odpowiedniego "poukładania"

pofragmentowanych pakietów w taki sposób, aby dane zawarte w

tych pakietach miały taki sam układ, jak w pakiecie przed

fragmentacją.

8) Pole TTL (8 bitów) to czas życia pakietów. W momencie

osiągnięcia przez TTL zera, router nie przekazuje pakietu do

kolejnego urządzenia sieciowego.

9) 8-bitowe pole to numer protokołu warstwy wyższej, takimi jak

ICMP (1), TCP (6) czy UDP (17).

10) suma kontrolna nagłówka pakietu. Służy ona kontroli, czy

wszystkie dane zostały przetransmitowane.

11)Dalsze pola zawierają adres źródłowy i docelowy. To właśnie

na podstawie nich można określić pochodzenie i miejsce docelowe

pakietu w sieci.

12) Ostatnim, 32-bitowym polem są opcje, które w normalnej

transmisji zwykle nie są używane. Pole Padding (wypełnienie) jest

opcjonalne i jego zawartością są zera dopełniające długość

nagłówka do wielokrotności 32 bitów.

32. Tworzenie podsieci, Jak wykorzystywane są bity w

masce podsieci, Definiowanie identyfikatorów podsieci

Cele tworzenia podsieci:

-zbyt dużo komputerów w klasach A i B,

-zmniejszenie domeny rozgłoszeniowej,

Jeśli bit w masce to jedynka, to odpowiadający mu bit w adresie

IP jest interpretowany jako bit adresu podsieci. Natomiast jeśli bit

maski wynosi zero, oznacza to, że należy on do części adresu

określającej komputer.

Identyfikator podsieci zerowej równy jest numerowi sieci głównej,

w tym przypadku: 192.168.10.0. Identyfikator rozgłaszania dla

całej sieci równy jest największemu dopuszczalnemu numerowi,

w tym przypadku: 192.168.10.255. Identyfikator podsieci numer

siedem to 192.168.10.224. Ponieważ identyfikator podsieci

zerowej wynosi 192.168.10.0, a podsieć składa się łącznie z 32

hostów, identyfikator rozgłaszania będzie równy 192.168.10.31.

Począwszy od zera, 32. kolejna liczba ma wartość 31. Kolumna

identyfikatora rozgłaszania może zostać wypełniona w taki sam

sposób jak kolumna identyfikatora podsieci. Należy po prostu

dodać liczbę 32 do poprzedzającego identyfikatora rozgłaszania w

podsieci.

35. Jak komputer określa, czy adres IP jest adresem

lokalnym czy zdalnym

Gdy host próbuje się skomunikować z innym urządzeniem za

pomocą protokołu TCP/IP, wykonuje proces porównania przy

użyciu zdefiniowanej maski podsieci i docelowego adresu IP oraz

maski podsieci i własnego adresu IP. Wynik porównania pozwala

komputerowi stwierdzić, czy adres

docelowy to host lokalny, czy zdalny.

36. Co to jest routing statyczny i dynamiczny

Routing statyczny

informacja o trasach zapisywana jest przez administratora w

tablicy routingu. Routing statyczny jest prostym nie

obciążającym dodatkowo sieci sposobem konfiguracji routerów.

W przypadku routingu statycznego zawsze znana jest droga jaką

pakiet podąża do celu. Routing statyczny nie umożliwia

wykorzystania połączeń zapasowych.

Routing dynamiczny,

polega na zbieraniu informacji dotyczących sieci i budowaniu

tablic routingu

przez same routery. Wymieniają one między sobą tablice routingu

i każdy z routerów aktualizuje swoje zapisy w tablicy (koszty

związane ze ścieżkami, liczba skoków). Po pewnym czasie tablice

routingu w każdym routerze zawierają w przybliżeniu te same

informacje routingu.

37. Jak protokół IP wybiera trasę

Podstawowymi jednostkami danych, definiowanymi przez

protokół IP, są datagramy.

Datagramy przesyłane są przez sieć niezależnie od siebie.

Oznacza to możliwość ich transmisji

różnymi trasami, nawet, jeśli zawierają fragmenty wiadomości

przeznaczone do tego samego

adresata. Miejsce przeznaczenia datagramy IP rozpoznawane jest

na podstawie adresy odbiorcy, umieszczonego w nagłówku

każdego datagramy IP. Różne wersje protokołu IP definiują

różne formaty nagłówków datagramów. Należy dodać, że IP

odpowiada zarówno za tworzenie datagramów jak i, w razie

konieczności, ich fragmentację ( podział) i ponowne odtwarzanie.

Wyszukiwarka

Podobne podstrony:

sciaga sieci cz2(1)

Sciaga sieci wersja 1, Studia, Sieci komputerowe i internet

Sciaga sieci wersja 3 final, Studia, Sieci komputerowe i internet

sciaga sieci, TIN, Semestr 4, Sieci bezprzewodowe

Sciaga z Sieci Komputerowych, Administracja, Administracja, Administracja i samorząd, Polityka spole

Ściągasz z sieci Nie?j się nabrać na pisma od podejrzanych kancelarii

MSI-ściaga, SiMR - st. mgr, Alg. i Sieci Neuronowe

PRAWO CYWILNE-sciaga-, Rózne z sieci sciagi Administracja

sieci ściąga, Studia PŚK informatyka, Semestr 4, sieci, kolos sieci, SK, sieci komputerowe

PRAWO CYWILNE ściąga, Rózne z sieci sciagi Administracja, sciagi

Prawo pracy sciaga, Rózne z sieci sciagi Administracja, sciagi

sieci sciaga

sztuczne sieci neuronowe sciaga

sciaga7.03.2007, Informatyka, Sieci komputerowe

sieci sciaga, Sieciunie - Egzamin, 1

więcej podobnych podstron