56

OBRONA

HAKIN9 7-8/2009

O

mawiając dany temat dobrze jest

oprzeć się na błędach innych. Po

co narażać się na straty finansowe

i moralne, skoro już ktoś to za nas zrobił.

Z tego właśnie względu przyjrzyjmy się

zagadnieniu bezpieczeństwa platform

multimedialnych przez pryzmat starej dobrej

sieci GSM. Ogólnie dostępna i szeroko

rozpowszechniona, była idealnym poligonem

doświadczalnym zarówno dla samej

technologii kryptograficznej, procedur obsługi,

jak i mechanizmów zarządzania tym jakże

skomplikowanym tworem. Z perspektywy czasu

jest już przeżytkiem, jednak pozostawione

doświadczenie jest bezcenne.

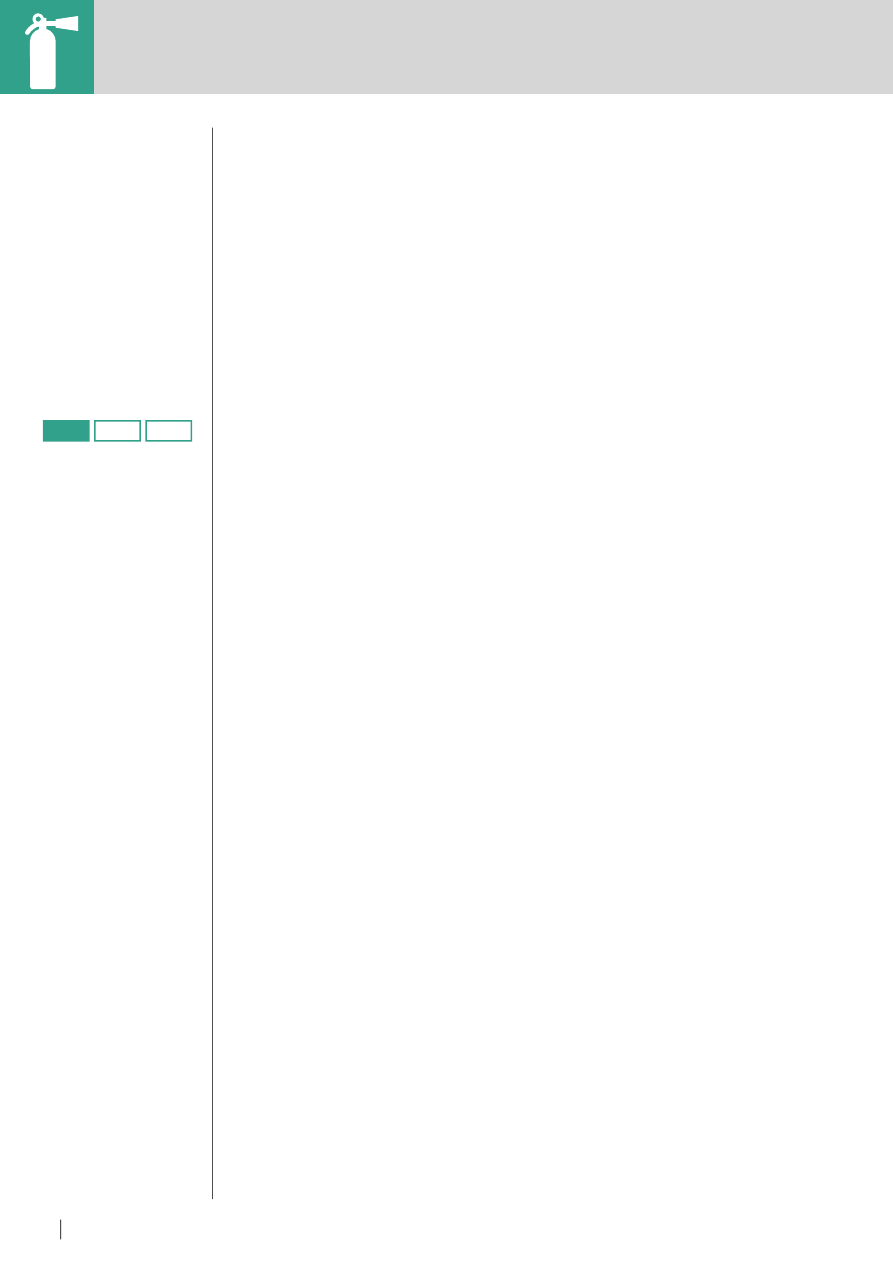

Architektura platformy

W ogólnym założeniu możemy porównać

elementy systemu GSM (Rysunek 1) do

podstawowych składników dowolnej platformy

multimedialnej (Rysunek 2). W zależności od

jej typu używane są różne technologie, jednak

zasada i podstawowa architektura pozostaje

niezmieniona.

• Dostęp do platformy – umożliwia

nawiązania i utrzymanie połączenia z daną

usługą multimedialną. Standardowo składa

się z oprogramowania zarządzającego

platformą sprzętową oraz elektroniki w niej

zawartej zawartej. W systemach GSM jest to

stacja mobilna zarządzana przez kartę SIM

ŁUKASZ MACIEJEWSKI

Z ARTYKUŁU

DOWIESZ SIĘ

czym jest bezpieczeństwo

platformy multimedialnej;

jak można je skompromitować.

CO POWINIENEŚ

WIEDZIEĆ

mieć wyobraźnię;

umieć przewidywać

nieprzewidywalne.

(smart card). W przypadku innych platform

jest to zwykle urządzenie z systemem

operacyjnym wraz z aplikacją dostępową,

np. Skype, czy też komunikatorem typu

Gadu-Gadu.

• Medium dostępowe – umożliwia fizyczny

dostęp do usługi. Czy to za pomocą technik

przewodowych, czy też bezprzewodowych,

miedzianych, światłowodowych, czy WiFi,

WiMax, innych technik modulacji, zawsze

będzie to tylko środek do osiągnięcia

celu. W sieciach GSM są nim fale

elektromagnetyczne zorganizowane w

odpowiednie kanały radiowe. W każdej innej

platformie może to być dowolna technika

przesyłania sygnałów. Zwykle medium to,

w sposób nieoczywisty, jest dostępne dla

każdego. Sygnał nadajników komórkowych

dostępny jest przecież wszędzie. Kwestia

czy będziemy w stanie odpowiednio go

zdekodować.

• Interfejs użytkownika – tutaj sprawa

nieco się komplikuje. Interfejs widziany

od strony oprogramowania, nie

użytkownika. Przykładowo dla użytkownika

częścią interfejsu będzie ikonka domku

w przeglądarce internetowej. Dla

oprogramowania będzie to natomiast

funkcja otworz_strone_startowa. Tę część

systemu traktujemy bardziej jako zbiór

funkcji, które grafik (czy też projektant

artystyczny) uwidoczni w jak najbardziej

Stopień trudności

Bezpieczna

platforma

multimedialna

Dostępność usług cyfrowych stale rośnie. Komunikatory,

serwisy społecznościowe, telefonia, telewizja. Wszystkie one

są projektowane dla człowieka i też od tej kupy białka zależne.

Skoro więc powstały, mogą także upaść. Jak uchronić się przed

upadkiem? Wszystko zależy od świadomości zagrożeń, lub jej braku.

57

BEZPIECZNA PLATFORMA MULTIMEDIALNA

HAKIN9

7-8/2009

cukierkowy sposób. W przypadku

sieci drugiej generacji funkcjonalność

tę określa stacja bazowa (BTS –

Base Transceiver Station). Wszystkie

one mają takie same oferowane

funkcje, lecz w przypadku innych

platform multimedialnych oczywiście

mogą być zorganizowane w grupy

odpowiadające poszczególnym

typom użytkowników.

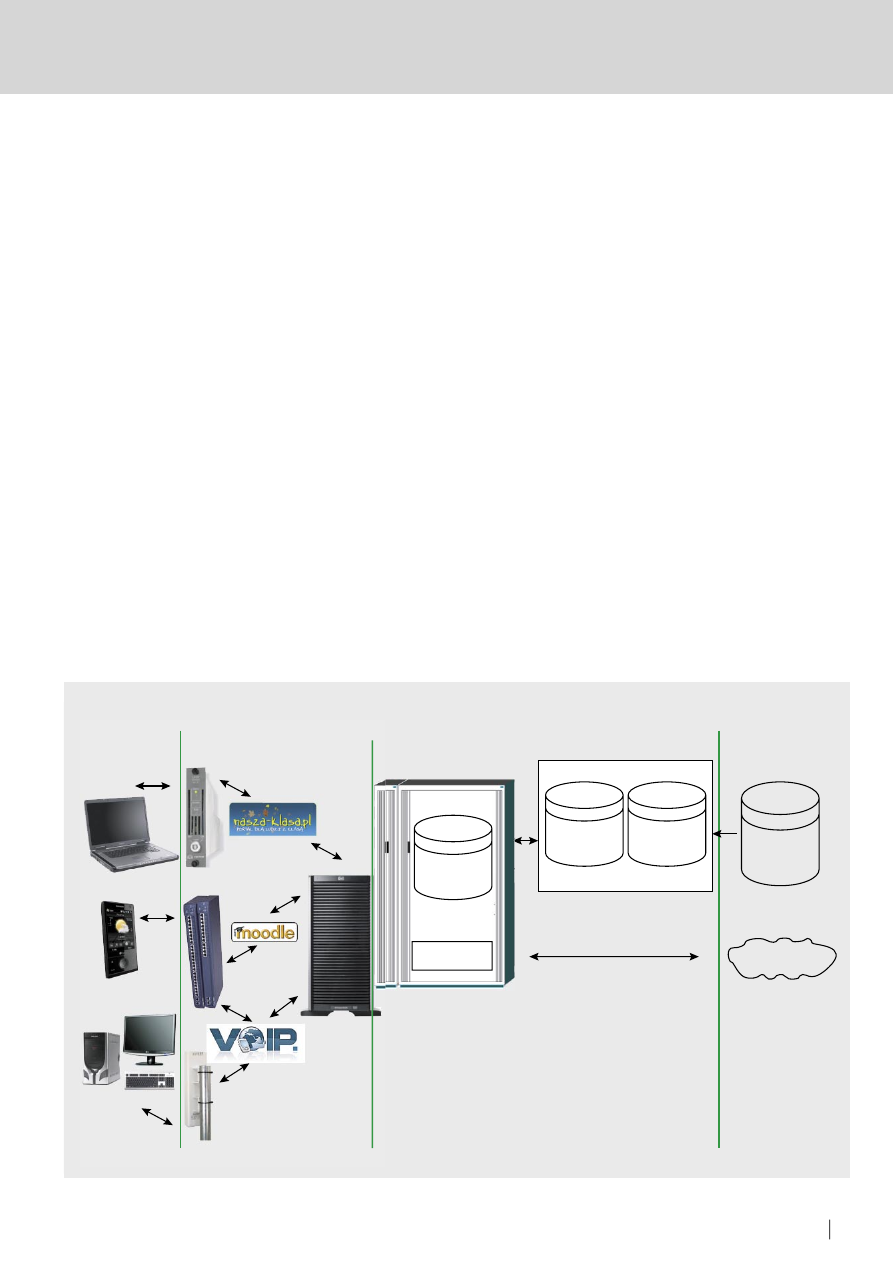

• Kontroler – czy dzbanek bez

pustki w sobie nadal byłby

dzbankiem? Czy nadal byłby

równie użyteczny? A czymże byłaby

platforma multimedialna bez

silnika zarządzającego każdym z

jej podsystemów? To właśnie on

odpowiada za obsługę użytkowników

w danej lokalizacji (strefie działania).

Należy tutaj zauważyć, iż podobnie

jak to ma miejsce w sieciach GSM,

platformy mogą być zbudowane

na architekturze hierarchicznej.

Oznacza to, iż w zależności od

zapotrzebowania stawiane są

serwery lustrzane, zlokalizowane

fizycznie w najbardziej optymalnych

położeniach geograficznych,

oferujące dokładnie tę samą

funkcjonalność. Sprawy związane

z autoryzacją przesyłane są do

nadrzędnego serwera (serwera

autoryzacji), w celu weryfikacji.

Polityka taka pozwala na

ograniczenie dostępu (fizycznego i

programowego) do najcenniejszych

danych, jednocześnie umożliwiając

redundancję całej platformy. Serwer

uwierzytelniający możemy umieścić

nawet w bunkrze, a jeden z serwerów

lustrzanych na wykupionej farmie

serwów innej firmy. Schemat takiego

podejścia przedstawia Rysunek 3.

Podobnie sprawa ma się z zarządzaniem

platformą multimedialną, zarówno od

strony użytkowników jak i dostawców

oferowanej zawartości.

• Centrum przełączania sieci – część

podsystemu odpowiedzialna

za komutację pakietów między

poszczególnymi usługami.

Przykładowo jedna z jej instancji

może odpowiadać za połączenia

autoryzujące z jednostką centralną.

Inne zaś za konwertowanie danych

pochodzących od dostawcy

zawartości (np. telewizja cyfrowa,

serwisy tematyczne) do postaci

wymaganej przez medium z jakiego

korzysta użytkownik (np. kompresja

dźwięku, obrazu). Jeszcze inna

może zostać wykorzystana do

komunikacji między serwerami

lustrzanym (np. awaryjne przekazanie

ruchu). W sieciach GSM odpowiada

ona właśnie za translację między

systemem GSM a innymi systemami

sieci publicznej, np. wciąż popularną

siecią PSTN (Public Switched

Telephone Network).

• Rejestr abonentów odwiedzających

– przechowuje dane aktualnie

zalogowanych użytkowników w danym

kontrolerze. Każdy kontroler obsługuje

daną strefę (np. dane miasto) i

musi zawierać w sobie informacje

ilu użytkowników z niego korzysta

oraz jakie posiadają parametry

łącza. Kontrolera z Wrocławia nie

interesują użytkownicy z Gdańska i

vice versa. Jeśli użytkownik loguje się

do danej platformy multimedialnej,

serwer lustrzany przesyła żądanie

do centrum autoryzacji. Ono z

kolei odpowiada wyzwaniem. W

systemach GSM centrum autoryzacji

przesyła do kontrolera (stacji

bazowej) trzy pary losowych kluczy.

Jeśli stacja dostępowa odpowie

poprawnie na wyzwanie serwer

autoryzujący zezwoli na połączenie

z platformą. W przeciwnym wypadku

kolejne dwie próby odbywają się

bez udziału serwera autoryzacji.

Zaletą tego rozwiązania jest

mniejsze jego obciążenie, oraz

fakt iż hasła nigdy nie opuszczają

centrum autoryzacji, więc nie mogą

zostać przechwycone. Jest to tylko

centrum autoryzacji, można więc

wyłączyć wszystkie usługi poza

jedną ściśle kontrolowaną wyrwą

(np. otwarty dany port). W sieciach

GSM za lokalne przechowywanie

danych zalogowanych użytkowników

odopowiedziany jest moduł VLR

(Visitor Location Register).

• Rejestr abonentów macierzystych

– jest częścią centrum autoryzacji, w

której przechowywane są niejawne

dane o wszystkich użytkownikach

sieci, włączając w to dane osobowe,

dostępne usługi oraz hasła do

nich. Skompromitowanie tej bazy

danych oznacza, co tu dużo mówić,

upadek platformy multimedialnej

oraz poważne kłopoty jej właściciela.

Można to porównać do zdobycia

pliku cieni systemu Linux. W systemie

GSM odopowiedziany za to jest HLR

(Home Location Register). Jest to

najbardziej chroniona część systemu

sieci komórkowych.

• Rejestr identyfikacyjny sprzętu

– przechowuje listę urządzeń

oznaczonych jako nieuprawnione

do korzystania z zasobów platformy

multimedialnej. W przypadku

systemu GSM jest to unikalny numer

identyfikujący sprzęt mobilny (IMEI

– International Mobile Equipment

Identity). W przypadku innych platform

może to być np. adres IP komputera,

nazwa domeny lub jakiekolwiek inne

kryterium wiązane bardziej z medium

dostępowym a niżeli z oferowanymi

usługami.

• Sieć publiczna – szerokopasmowa

sieć dostępowa przeznaczona na

komunikację platformy multimedialnej

z dostawcami zawartości. W

zależności o oczekiwanej zawartości

oraz jej formy przesyłu możemy

mieć do czynienia z kanałami

przesyłu satelitarnego (np. telewizja

cyfrowa), kanałami Synchronicznej

Hierarchii Systemów Cyfrowych

(np. systemy telekomunikacyjne),

czy też sieci czysto Ethernet'owych

(np. usługodawców internetowych).

Oczywiście za sieć publiczną można

traktować komunikację między

użytkownikami, którzy w przypadku

serwisów społecznościowych

sami stają się niejako dostawcami

zawartości. W takim przypadku

dostawców zawartości należy

obdarzać dużo mniejszym zaufaniem.

Brak zobowiązań prawnofinansowych

często uwalnia wodzę fantazji

podczas korzystania z oferowanych

usług.

Podobieństw jest znacznie więcej.

Jednak dlaczego sieć GSM, będąc

tak dochodowym interesem, ustąpiła

OBRONA

58

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

59

HAKIN9

7-8/2009

miejsca technologii UMTS? Czyż nie

była wystarczająco dobra? Jednym z

powodów są oczywiście nieustannie

rosnące wymagania użytkowników

dotyczące przepustowości oraz jakości

usługi. Są to powody widziane od strony

przeciętnego zjadacza chleba. Od

strony usługodawcy były to, jak zwykle,

pieniądze. Stara technologia dawała się

podejść jak małe dziecko, pozwalając

okradać swoich użytkowników, a w

konsekwencji i operatora. Prześledźmy

pokrótce jakie były stosowane metody

bezpieczeństwa, oraz jakie mają

one konsekwencje w odniesieniu do

platformy multimedialnych.

• Autoryzacja – Ja to ja i jako ja chcę

być znany. Jeśli system zalogował

użytkownika o naszej nazwie, to fajnie

by było gdybyśmy to rzeczywiście byli

my, a nie Zdzisiek z monopolowego.

Niezależnie od formy potwierdzenia

tożsamości (czy jest to hasło,

czytnik biometryczny, czy techniki

ukryte) nie może dojść do błędnego

potwierdzenia. Lepiej zablokować

użytkownik i kazać mu skontaktować

się z biurem obsług klienta, czy

administratorem, niż pozwolić

zaglądnąć tam gdzie być go nie

powinno. W systemach komórkowych

stosuje się potwierdzenie

wysłanego SMS-em tymczasowego

klucza autoryzującego sesję

logowania. W systemach

bankowych wykorzystywana jest

zdrapka. Wszystko zależy od

cenności informacji zawartej w

uprzywilejowanym miejscu, do

którego użytkownik chce się dostać.

Nie będziemy przecież stosować

czytników biometrycznych do paczki

zapałek.

• Poufność – A Jolka mówiła, …..

Jeśli Jolka powiedziała w zaufaniu

swojej koleżance, że kupiła sobie

nowy kapelusz, to jak to się dzieje, że

niedługo po tym wszystkie psiapsiółki

o tym wiedzą. Jeśli wysyłamy dane

do platformy multimedialnej lub je z

niej pobieramy, w zależności od ich

ważności, nie powinny one trafiać do

osób postronnych. Mniejsza z tym,

jeśli wiadomość o kapeluszu wyszła

na jaw. Co jeśli ktoś podsłuchał, że

Jolka zostawiła otwarty samochód

z kluczykami w środku. To już może

zaboleć. Użytkownik nie zawsze

jest świadom wartości informacji w

jakich jest posiadaniu. W większości

przypadków wychodzi z założenia

cóż może mi się stać?. Otóż może.

Przypuśćmy, że stoimy za kimś

wpisującym swój kod dostępu do

pomieszczenia. Osoba znając się

na zagadnieniach bezpieczeństwa

jedną ręką wpisuje kod, drugą stara

się zasłonić przyciskane cyfry. Za

pierwszym razem prawdopodobnie

dużo nie zobaczymy, jednak

zbierając informacje z wielu takich

sytuacji nie będzie już problemu

z nieautoryzowanym wejściem do

pomieszczenia. Podobna sytuacja

ma miejsce w sieci GSM. Ogólnie

transmisja jest szyfrowana poza

jedną mała cząstką. Podczas

autoryzacji stacji mobilnej w stacji

bazowej przesyłany jest jawnym

tekstem unikalny identyfikator

indywidualnego użytkownika (IMSI

– International Mobile Subscriber

Identity). Ta z pozoru niewinna

Rysunek 1.

Składniki systemu GSM

��������������

����

������

�������

�������������������������������������

������������������������

�����

���

���

���

���������

������

�������

������������������

��������������

������

������������������

��������������������������

��������������

����

����

��������������

������������

����

�����������������

���������������

������������

���

���

���

�������

���������

�������������

�������

���������������

������������

�������������������

����������������������������

�����

���

���

�������

���������

��������������

��������������

��������������

������

�������

������

�������

OBRONA

58

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

59

HAKIN9

7-8/2009

informacja pozwala zapoczątkować

proces odzyskiwania tajnego klucza

Kc szyfrującego połączenia oraz

klucza Ki równoważnemu hasłu

użytkownika do danej platformy

multimedialnej.

• Integralność – Mówię więc mnie

słuchaj. Nie dopowiadaj sobie.

Człowiek z założenia jest bytem

naiwnym. Jako dziecko wierzy

we wszystko ucząc się co jest

prawdą, a co nawet koło niej nie

stało. Z wiekiem nabywa dystansu

do serwowanych mu informacji,

przesiewając dane wiarygodne

do tych o Świętym Mikołaju.

W rzeczywistości gdzie góruje

informacja cyfrowa użytkownik musi

zdać się na wiedzę i zapewnienia

mądrzejszych od siebie. Ślepo wierzy,

że informacje do niego przesyłane są

zawsze autentyczne i godne zaufania.

Nie zawsze ma to miejsce. Właśnie

dzięki takiej mentalności ataki

phishingu są nadal skuteczne. To

projektant platformy multimedialnej

powinien ocenić ważność

przesyłanych danych, wymagany

poziom ich zabezpieczenia oraz

metod transportowania ich między

punktami końcowymi. Także

same punkty uczestniczące w

procesie transportu powinny być

autoryzowane. W odróżnieniu od

poufności nawet pozornie nieistotna

informacja poddana modyfikacji

może doprowadzić do katastrofy.

Przykładem mogą być dwa pliki

posiadające te same skróty MD5,

lecz wykonujące zupełnie inne

czynności. Jeden wyświetla napis

hello, drugi natomiast kasuje plik.

Kolejnym zagrożeniem związanym

z brakiem integralności (jak ma

to miejsce w sieciach GSM) jest

możliwość podszywania się pod

stacje bazowe, wysyłanie fałszywych

komunikatów do stacji mobilnych,

czy też ciągłe zmuszanie jej do

autoryzacji, odkrywając tajne klucze.

• Działania ukryte – Zamknij się jak do

mnie rozmawiasz. Czasami zdarza

się, że sprzęt wykonuje procedury,

o których użytkownik nie zdaje

sobie sprawy. Karta SIM w telefonie

przetwarza bez naszej wiedzy tajny

klucz Ki, generując klucz szyfrowania

kanału Kc. Komórka wysyła do sieci

komunikat typu wstałam i nic nam

o tym nie mówi. Drukarka chce

być sprytniejsza od właściciela i

sprawdza czas wymiany pojemnika

z tuszem, zamiast rzeczywiście

kontrolować jego poziom. Czy też

nasz ukochany Windows. Nie, nie

chcesz tego tak zrobić. Zrobię to

za ciebie, tylko inaczej. Projektanci

często wychodzą z założenia, że

wiedzą czego oczekuje użytkownik.

Skąd mogą to wiedzieć, skoro biedak

sam tego nie wie. Działania takie

mogą być wykorzystane przez osoby

dobrze zaznajomione z techniką.

Przykładem może być dziwny błąd

generowany przez niektóre drukarki

Epson po przekroczeniu pewnego

przebiegu. Zgłaszając nierozpoznaną

awarię każe skontaktować się z

serwisem. Serwis programowo

resetuje licznik i kasuje klienta.

Innym podobnym działaniem jest

sprawdzenie dostępności danego

użytkownika sieci GSM, wysyłając

cichego SMS-a. Sprawdzany nawet

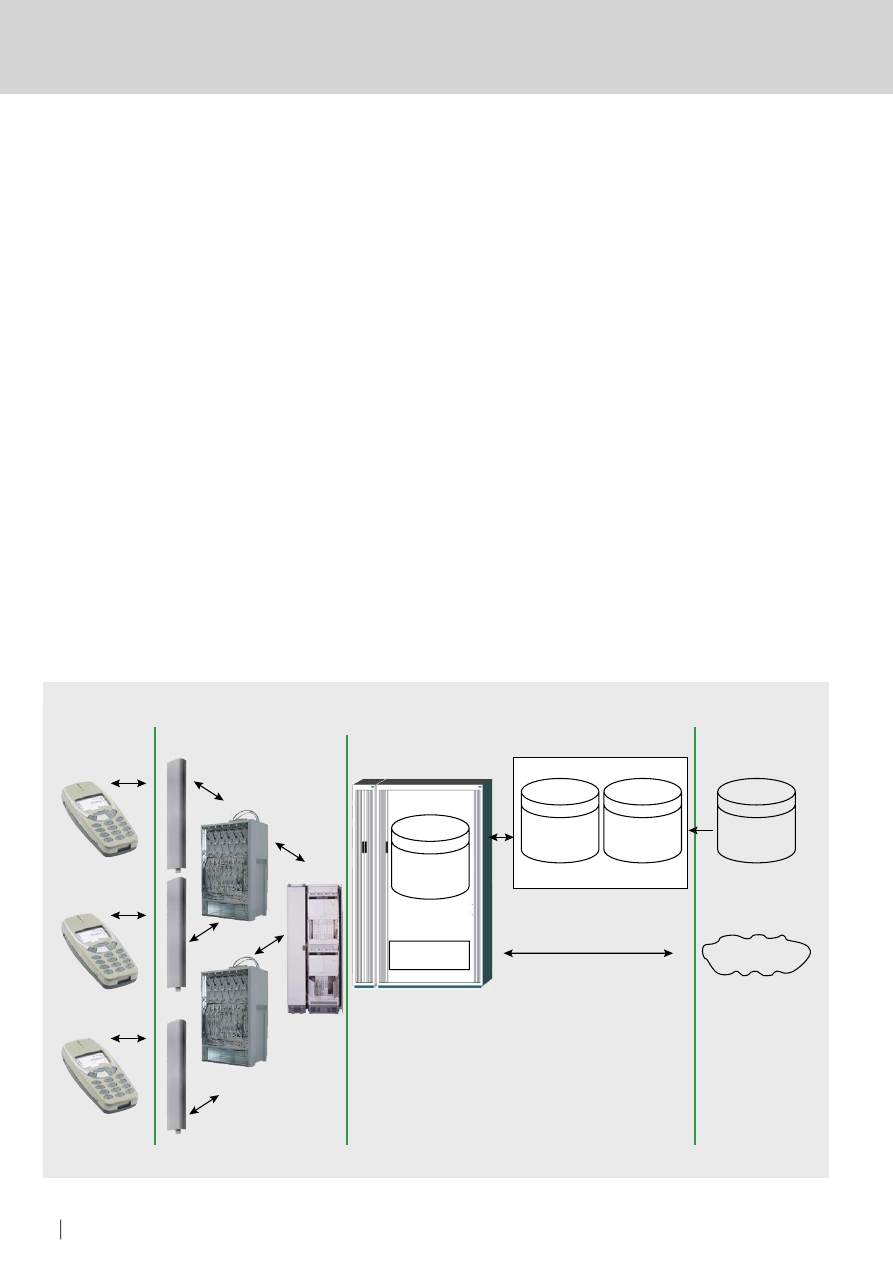

Rysunek 2.

Składniki platformy multimedialnej

���������

���������

�����������������������

�������������������������������

�������������������

�������������������

�������������������

���������

���������

��������������

���������

�����������

�����������������������������

��������

����������

������

�������������

����������

��������

�������������������

��������������

���������

����������

�����������

����������

��������

�������������������������������

��������������

�������������

������������

��������

�����������

�����������

OBRONA

60

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

61

HAKIN9

7-8/2009

się o tym nie dowie, a sprawdzający

dostanie raport potwierdzający

dostarczenie wiadomości.

• Nieprzerwane działanie 24/7

– Nie wstanę! Tak będę leżał!.

Najbezpieczniejszy system, to

system wyłączony. Jeśli jednak jest

wyłączony, nie oferuje usług, nie

zarabia pieniędzy, a to jest podstawą

jego istnienia. Im dłużej więc dana

platforma nie jest w stanie spełniać

swojego założenia, tym bardziej

staje się nieopłacalna. W sieci

GSM nadajniki stacji bazowych

mogą przestać działać lub zostać

przeciążone, lecz niedopuszczalne

jest zablokowanie centrum

autoryzacji, które odpowiedzialne

jest za autoryzację użytkowników!

Sytuacja podobna jest do

kolejkowania ruchu. Jeśli wystąpi

przeciążenie, najpierw puszczamy

najważniejszy ruch (np. połączenia

http, https). Dopiero później, jak

starczy czasu, zajmujemy się resztą

dostarczanych informacji. Można

ewentualnie ograniczyć niektóre

usługi, obniżyć ich jakość, jednak

nieprzerwane działanie musi

być zapewnione. Jedyne przerwy

wymuszone konserwacją, czy

rozbudową powinny być ogłaszane

z wyprzedzeniem, by użytkownicy

wiedzieli, iż jest to zaplanowane

działanie mające na celu

polepszenie jakości usług.

• Sytuacje awaryjne – W górę jedzie?

A gdzie ma jechać? W booook?! .

Jeśli wystąpi sytuacja wyjątkowa,

w której na pierwszy rzut oka nie

wiadomo co trzeba zrobić, należy

się liczyć z tym, że nie zostanie

zrobione absolutnie nic lub zostanie

to zrobione źle. Większość osób w

sytuacjach kryzysowych nie kieruje

się rozsądkiem lecz emocjami, które

są potężnym motorem napędowym,

tak często niedocenianym. Podczas

katastrofy 11 marca 2004 roku

w Madrycie ludzie pragnąc

poinformować swoje rodziny o swoim

ocaleniu wykonywali setki połączeń

telefonicznych. Dodając do tego ruch

wykonywany przez przypadkowych

gapiów, spowodowało to całkowite

zablokowanie łączności GSM. W

sytuacji takiego przeciążenia nawet

służby ratunkowe miały problem

z komunikacją między sobą.

Rozwiązaniem tego problemu było

wprowadzenie specjalnych kart SIM

dostępnych tylko dla wybranych

(policji, straży pożarnej, służb

ratunkowych, sztabów kryzysowych).

W sytuacjach wyjątkowych operator

byłby w stanie zablokować cały ruch,

prócz kryzysowego. Zawsze należy

oczekiwać nieoczekiwanego, więc

trzeba sobie zostawiać tylną furtkę.

Lepiej wcześniej zadać sobie pytanie:

a co jeśli …?, zamiast później: to co

teraz? ... dochodząc do wniosku: już

po mnie.

Czarna skrzynka

Największym niebezpieczeństwem

jest ta kupa białka spinająca krzesło

z klawiaturą. Platforma multimedialna

czymkolwiek by nie była zmierza

w jednym kierunku. Wszystko jest

na sprzedaż, więc sprzedajmy jak

najwięcej. W większości przypadków

bezpieczeństwo jest skutkiem ubocznym

żądzy pieniądza, potrzebnym jedynie

wtedy, gdy pieniądze są tracone.

Najlepiej nawpychać jak najwięcej

usług multimedialnych, opakować

ładną reklamą i sprzedać. Z czasem

tak napchana skrzynka zacznie pękać.

Najpierw pojawią się malutkie rysy,

pęknięcia, aż dojdzie do sytuacji gdzie

przez powstałe dziury będzie wyciekała

informacja tak niegdyś pilnie chroniona.

Trzeba pamiętać, że im więcej usług

udostępniamy, im większe możliwości

indywidualnego dopasowania usługi

do klienta oferujemy, tym platforma

jest bardziej samowystarczalna (nie

wymagająca ingerencji administratora,

czy też personelu obsługującego), lecz

równocześnie jest bardziej podatna na

ataki. Bez odpowiedniej walidacji danych

wprowadzanych przez użytkowników,

w najlepszym przypadku z platformy

multimedialnej otrzymamy cyfrowy

śmietnik.

Każda platforma multimedialna

narażona jest na ataki. Jedne

wykorzystywane są zdalnie, inne

poprzez dostęp fizyczny. Jeszcze inne

posługują się niczego nieświadomymi

użytkownikami, czyniąc z nich

tykające bomby, gotowe w każdej

chwili skompromitować starannie

zorganizowany system bezpieczeństwa.

Projektowane bezpieczeństwo

Etap ten przebiega zwykle w grupach

osób odpowiedzialnych za konkretną

część platformy. Jedni zajmują się

funkcjami konwersji danych między

różnymi podsystemami. Inni projektują

procedury interfejsu graficznego, czy

też systemy komunikacji ze sprzętem.

Praca jest rozproszona, więc bez dobrej

organizacji o nieścisłości nie trudno.

Pozornie małe przeoczenia może

doprowadzić do wykorzystania jednego

z podsystemów w celu oszukania

drugiego, umożliwiając kradzież

hasła lub też zmylenia usługodawcy.

Przykładem mogą być sławne gwiazdki

stosowane w celu przysłonięcia hasła

w oknach systemu Windows. Nic

w tym wyjątkowego, gdyby nie fakt,

iż ukryte hasło było jednocześnie

nazwą systemową okna. W świecie

telefonii GSM często praktykowana jest

modyfikacja działania stacji mobilnej

pozwalająca świadomemu użytkownikowi

na wybranie stacji bazowej, która ma

go obsługiwać (domyślnie za proces

przełączeń odpowiadają algorytmy stacji

mobilnej, nieangażujące użytkownika).

Dzięki temu usługodawca sprawdzając

rejestry użytkowników lokalnych (VLR)

oraz położenie konkretnej stacji bazowej

(BTS) dostanie mylną informację o

rzeczywistym położeniu geograficznym

użytkownika.

Kolejną rzeczą, którą trzeba wziąć

pod uwagę w procesie projektowania,

Rysunek 3.

Hierarchia platformy

��������

����������

��������

����������

������

�����������

����������

���������

����������

���������

����������

���������

�������

�������

������

OBRONA

60

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

61

HAKIN9

7-8/2009

są funkcje jak najbardziej dostępne

dla użytkownika platformy. Można

do nich zaliczyć np. sprawdzanie

dostępności danej platformy, próbę

logowania. Co w nich niebezpiecznego?

Bez odpowiedniego zabezpieczenia

umożliwiają one ataki odmowy

dostępu (Denial of Service), połowu

(Phishing), czy też podszywania się

(Man in the middle). W sieciach GSM

ogólnie dostępne funkcje mogą

zostać wykorzystane do wykradania

tajnego klucza zawartego w karcie

SIM. Możliwe jest to dzięki właściwości

algorytmu przetwarzającego, który

MUSI odpowiedzieć na każde zapytanie

autoryzujące jakie przyjdzie ze świata

zewnętrznego. Nie sprawdza czy żądanie

przyszło z sieci komórkowej, czy zestawu

małego crackera. Można także wymusić

zerwanie połączenia stacji mobilnej ze

stacją nadawcza (np. przez zagłuszanie) i

włączając własny BTS, w łagodny sposób

poprosić kartę SIM o autoryzację. Ta z

wdzięczności, że ktoś ją o to pyta od

razu odpowie, nie wiedząc, że loguje się

do wrogiej stacji nadawczej.

Fizyczne bezpieczeństwo

Cóż możemy poradzić jeśli ukradną nam

laptopa z kodem źródłowym jednego z

ważniejszych modułów platformy, nad

którym pracowaliśmy przez ostatnie kilka

dni i nocy. Nie musi to być nawet laptop.

Jeśli informacja jest na tyle cenna,

włamywacz może pokusić się o fizyczną

kradzież serwera, czy też dysku na

którym znajduje się system kontroli wersji

(CVS). Wszystko zależy od motywacji.

Innym zagrożeniem są nadgorliwe

sprzątaczki ” oraz niekompetentny

personel. Mając doskonale

zabezpieczoną platformę na poziomie

programowym, nic nas nie uchroni, gdy

sprzątaczka przyjdzie i podleje serwer,

czy też niechcący włoży szmatkę w

wentylator. Wyobraźmy sobie, że podczas

awarii prądu podłączy ona pod gniazdo

oznaczone UPS, … odkurzacz. Dla niej

może nie mieć znaczenia skąd prąd

przychodzi, ważne że wykona swoją

pracę i serwerownia będzie czysta.

Są to oczywiście sytuacje delikatnie

przesadzone, jednak pięknie obrazują

podejście ograniczonego zaufania.

Dobrze, ale przecież do serwerowni

mają dostęp tylko osoby upoważnione.

Najbardziej znany jest przypadek,

gdy administrator pewnej dużej firmy

telekomunikacyjnej widząc, że połączenie

jest zestawione od kilkudziesięciu

godzin postanowił je zerwać. Jednym

ruchem przerwał synchronizację dwóch

potężnych baz danych użytkownikowi

posiadającemu łącze z wykupioną

klauzulą SLA (choć by się waliło, paliło,

nie wolno usługodawcy przerwać

takiego połączenia, NIGDY). Skończyło

się ugodą oraz stratą wielu tysięcy

złotych. Administrator chyba nie dostanie

świątecznego bonusu.

Bezpieczeństwo przez niejasność

W początkowej fazie systemu GSM

stosowano algorytm szyfrowania

kanału A5/1. Okazał się zbyt silny, więc

wprowadzono następną wersję A5/2 o

osłabionej mocy szyfrowania. Wszystko

było by dobrze, gdyby ten fakt pozostał

utajniony, jak to zakładali jego twórcy.

Ludzka inwencja nie zna granic i szybko

stwierdzono, jak nowszy algorytm można

złamać. Co ważniejsze posiadał on

poważne wady, skutkujące wydobyciem

tajnego klucza Ki (zawartego w obszarze

chronionym karty SIM). Ponadto klucz

ten był stosowany we wszystkich

algorytmach A5/1 A5/2 i A5/3

(aktualnie stosowany), co całkowicie

skompromitowało bezpieczeństwo sieci

GSM.

Zbierając maleńkie części układanki,

po złożeniu ich w całość, specjaliści do

spraw bezpieczeństwa zrekonstruowali

niejawne algorytmy, odsłaniając ich

tajemnicę. Po wyjściu na jaw słabości,

postanowiono stworzyć system

szyfrowania oparty na otwartym kodzie.

Dzięki temu każdy mógł zobaczyć czy

rzeczywiście jest on tak bezpieczny, jak

zapewniają jego producenci.

Oczywiście łatwiej jest stosować

zamknięte algorytmy, jednak jak pokazuje

doświadczenie, prędzej czy później

poprzez inżynierię wsteczną ich zasada

działania ujrzy światło dzienne.

Podobnie ma się rzecz ze słynnym

algorytmem hashowania komunikatora

Gadu-Gadu. Nie był on upubliczniony,

jednak informacje o jego działaniu,

algorytmach odwrotnych, była szeroko

dostępna praktycznie w każdym serwisie

o tematyce programistycznej. Każdy

wiedział o słabościach tego algorytmu,

lecz tylko od producenta zależało,

czy kod zostanie poprawiony czy też

dalej pozwoli oszukiwać niczego nie

świadomych użytkowników.

Socjotechnika

Od dawien dawna systemy

bezpieczeństwa były projektowane przez

ludzi dla ludzi, dzięki ludziom. System

stworzony by chronić dobra człowieka

jest całkowicie od niego zależny.

Jego poziom bezpieczeństwa

zależy nie tylko od poziomu

świadomości i wiedzy projektanta oraz

programisty, lecz również od samego

użytkownika. Wymuszając odpowiednio

skomplikowane hasła przeciwstawiające

się atakom siłowym, użytkownik

zapisze je sobie na kartce i z dużym

prawdopodobieństwem przyklei do

monitora. PIN do karty bankomatowej

będzie przechowywał na kartce w

portfelu, a dowód rejestracyjny schowa

nad siedzeniem kierowcy.

Takie podejście trudno jest

zmienić, więc trzeba się liczyć,

iż to właśnie użytkownik będzie

największym zagrożeniem dla swojego

bezpieczeństwa. Ogólnie stosowane

techniki socjotechniczne są dobrze

znane, więc przedstawię troszeczkę

nowsze podejście.

Inteligencja emocjonalna i

neurolingwistyka są pożętym bodźcem

wywołującym u człowieka określone

stany emocjonalne.

Ataki tego typu są groźne ze względu

na to, iż uderzają w podświadomą

część umysłu, wywołując odruchowe

reakcje organizmu. Nie myśl o kolorze

niebieskim. Po prostu nie myśl o

niebieskim. Po przeczytaniu takiego

zdania umysł najpierw zobaczy

oczami wyobraźni kolor niebieski, a

dopiero później obraz ten zaneguje.

Jest to książkowy przykład działania

neurolingwistyki, którą można porównać

do programowania nieświadomej części

umysłu.

Inteligencja emocjonalna pozwala

nam na określenie stanu, w jakim

znajduje się atakowana osoba. Na jej

podstawie można określić poziom

naiwności, podatność na sugestie,

OBRONA

62

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

63

HAKIN9

7-8/2009

czynniki wyzwalające stan pozornego

bezpieczeństwa. Daje to informacje o

tym, jaki atak będzie skuteczniejszy.

Zaatakować wprost, czy też tak

manipulować otoczeniem by osoba

atakowana sama wyszła z inicjatywą.

Cennym sprzymierzeńcem jest chęć

pomocy oraz utożsamienie się z

sytuacją atakującego. Za przykład niech

posłuży nam czysto wyimaginowana

sytuacja.

Pewnego dnia uszkodzeniu ulega

przewód sieciowy łączący dwa budynki.

Nie było możliwości wykonania przekopu

między nimi, więc instalacja została

poprowadzona z wykorzystaniem

instalacji teletechnicznej ogrzewania.

Nie mogąc uzyskać dostępu do

pomieszczania, podajemy się za

pracownika naprawiającego klientowi

kaloryfer. Pracownik firmy grzewczej

przyjeżdża, otwiera pomieszczenia

wpuszczając nas mimowolnie do środka.

W tym momencie mamy czas na

wykonanie naszych czynności. Do czasu,

aż przybyły pracownik nie zorientuje się,

że nie mamy nic wspólnego z systemami

grzewczymi.

Dzieci NEO

Dostęp do internetu powoli staje się

nieograniczony. Na komunię zamiast

kupić dziecku rower, czy zegarek,

dostają modem od jedynie poprawnego

operatora telekomunikacyjnego. Wejdzie

taki na serwis społecznościowy,

komunikator, czy inną platformę

multimedialną i wypisuje bzdury,

całkowicie nie szanując Netykiety.

Sytuacja ta dotyczy nie tylko dzieci, ale

także osób dorosłych nie umiejących

się zachować w środowisku globalnej

sieci. Jednym z aspektów takiego

zachowania jest, fakt iż sieć nie

wybacza. Raz wprowadzona informacja,

będzie wiecznie krążyła czy to w formie

stron internetowych, wiadomości

przesyłanych komunikatorami, serwisami

społecznościowym, czy też popularnymi

ostatnio nagranymi telefonami

komórkowymi filmikami. Platformy

multimedialne dają ogromne możliwości,

niosąc równie wielkie zagrożenie.

Od strony właściciela platformy

multimedialnej muszą istnieć

mechanizmy chroniące ją przed

skutkami prawnymi takiego zachowania,

jednocześnie umożliwiające wskazanie

osoby winnej. Przykładowo w sieciach

GSM obowiązuje ustawowy nakaz

przechowywania bilingów rozmów oraz

przesyłanych wiadomości tekstowych. W

systemach bankowych mamy dostępną

pełną historię wykonanych operacji.

Sprzęt mądrzejszy od użytkownika

Technika nieustannie się rozwija, a

ilość informacji technicznych podwaja

się co każde dwa lata. Już dzisiaj

nie wykorzystujemy pełni możliwości

posiadanego sprzętu. Przykładem może

być połączenie socjotechniki z, nie tak

bardzo zaawansowaną, funkcjonalnością

systemów telefonicznych. Każdy wie do

czego służy telefon. Podnosisz słuchawkę

i dzwonisz. Jednak nie każdy zdaje

sobie sprawę, że może on posłużyć do

okradania ludzi. Wykorzystując wcześniej

wspomnianą socjotechnikę oraz chęć

pomocy osobom w potrzebie, atakujący

może pod pretekstem wezwania pomocy

drogowej wykonać z naszego telefonu

jedno niewinne połączenie. Nieświadomi

niczego pozwalamy mu na to. Przecież

biedak tylko chce wezwać pomoc. Nie

zdajemy sobie tylko sprawy z faktu,

iż właśnie przekierował połączenie

przychodzące na płatny numer. Od

tego momentu atakujący będzie płacił

za połączenia ze skompromitowanym

numerem telefonu, a jego właściciel za

bardzo drogie połączenia z numerem

płatnym. Gdyby właściciel telefonu

zdawał sobie sprawę z tej opcji albo

sam zadzwoniłby po pomoc, albo po

wyjściu poszkodowanego sprawdził czy

nie została owa opcja włączona.

Zbieranie danych

Jeden problem, to nie problem.

Prawdziwym zagrożeniem nie są

dane pochodzące z jednej platformy

multimedialnej, lecz z wielu pozornie

niepołączonych ze sobą danych.

Wujek Google

Jeden z najbardziej rozwiniętych silników

wyszukiwania jest w stanie dostarczyć

nam praktycznie każdą żądaną

informację. Odpowiednio skonstruowane

zapytanie może z pozornie nic nie

znaczącego nicka przeistoczyć się w

adres domowy, numer telefonu oraz

miejsce pracy szukanej osoby. Wystarczy

połączyć możliwości wyszukiwania

informacji ze zdolnościami kojarzenia

faktów, by uczynić z niej doskonałe

narzędzie włamywacza.

Przeszukując fora, serwisy

społecznościowe, ludzie zawsze

pozostawiają po sobie ślad. Czy to post

sygnowany nickiem, czy konto na Naszej-

klasie, krok po kroku przesiewając dane

niosące informacje od tych nieistotnych,

otrzymujemy kolejne szczątki informacji.

Czasami trwa to minutę, czasami

godzinę, parę dni. Dla wytrwałego na

pewno nie będzie to czas stracony i w

rezultacie otrzyma interesujące go dane.

Serwisy społecznościowe

Jak mówią niektórzy, serwis Nasza-

klasa.pl jest największym i najbardziej

aktualnym spisem ludności. Nie jest to

oczywiście celem jej twórców, a jedynie

wynikiem działalności użytkowników,

którzy bezmyślnie wstawią tam

swoje prywatne dane. Zagubieni w

poszukiwaniu nowych znajomych,

zapominają, że nie tylko znajomi mają

dostęp do ich prywatnych informacji.

W panującym szale na przyjaciela, do

kont często dodane są osoby całkowicie

nieznajome lub widziane raz w życiu.

Wystarczy przecież tylko sprawdzić

znajomych ofiary, miejsca zamieszkania,

szkoły, przeczytać komentarze, by

stworzyć bardzo wiarygodną bajeczkę

podczas podszywania się pod nią np. w

biurze obsługi klienta.

Resetowanie hasła

Self-service password reset – czyli

zmiana hasła do usługi bez kontaktu

z helpdeskiem, czy też biurem obsługi

klienta. Metoda opiera się wyłącznie na

wiedzy posiadanej przez użytkownika.

W celu autoryzacji jest on zwykle pytany

o datę urodzenia oraz odpowiedź na

wcześniej ustalone pytanie. Pytanie

to w większości przypadków dotyczy

najbliższej rodziny, czy też ważnych

zdarzeń, więc po odpowiednim

przepytaniu wujka Google, odpowiedź

może zostać łatwo odgadnięta. Istotnym

szczegółem jest fakt, iż większość

platform multimedialnych wymaga

potwierdzenia rejestracji poprzez

OBRONA

62

HAKIN9 7-8/2009

BEZPIECZENA PLATFORMA MULTIMEDIALNA

63

HAKIN9

7-8/2009

kliknięcie w link przesłany na skrzynkę

mailową. Wiąże to jednoznacznie

dany adres e-mail z kontem. Po

zarejestrowaniu się w kilku innych

platformach (np. Skype, Gadu-Gadu,

Nasza-klasa.pl, e-bok usługodawcy

internetowego), będą one z dużym

prawdopodobieństwem wskazywały

na ten sam adres e-mail. Zdobywając

dostęp do pozornie bezwartościowego

konta pocztowego, równocześnie

dostaniemy możliwość przejęcia kont

z nim powiązanych. Niektóre serwisy

wymuszają zmianę hasła po jego

zresetowaniu, inne po prostu wysyłają

maila z czystym hasłem, by biedny

użytkownik mógł się zalogować.

Synergia 2+2=5

To z pozoru nielogiczne równie jest jak

najbardziej prawdziwe. Otóż zgodnie

z działaniem synergicznym, pracując

zespołowo zawsze osiągniemy lepszy

efekt niż sumując efekt indywidualnych

działań. W wyniku powstanie efekt

organiczny, który jest nadwyżką korzyści

przypadających na poszczególnych

członków zespołu. Innymi słowy

działając wspólnie, dwie osoby są w

stanie przesunąć szafę o dziesięć

metrów, podczas gdy każda z osobna

mogłaby ją przesunąć zaledwie o

metrów trzy. Wniosek jest prosty. Lepiej

współpracować niż pracować osobno.

Na takim podejściu bazują sieci

trzeciej generacji. W ich przypadku

praca wielu osób nad jednym projektem

może doprowadzić do szybszego

znalezienia błędu (programowanie

ekstremalne). Także jeśli w projekcie

bierze udział więcej firmy, istnieje większe

prawdopodobieństwo, że jedna z nich

postanowi nie ukrywać błędu i opublikuje

go (czasami nielegalnie). Pozwala to

szerszej grupie zapoznać się z błędem i

zaproponować jego poprawkę.

Oczywiście podejście synergiczne

obowiązuje także po drugiej stronie

lustra. Atakując daną platformę

multimedialną nie musimy być

ekspertami we wszystkich technikach

przełamywania zabezpieczeń. Jedna

osoba rozpracowuje algorytm działania

autoryzacji (analiza komunikacji),

inna bada fizyczne zachowania kart

dostępu (analiza poboru prądu). Kolejna

natomiast korzystając ze swojego uroku

osobistego zdobywa informacje wprost

od pracowników atakowanej firmy.

Działając wspólnie są wstanie działać

na wielu płaszczyznach bezpieczeństwa

jednocześnie.

Nagniotki przeszłości

Z przeszłością w przyszłość.

Największym zagrożeniem dla każdej

platformy multimedialnej jest czas.

Czas potrzebny na jej zaktualizowanie,

na wypracowanie nowych metod

zabezpieczeń. Jeśli platforma zostanie

źle zaprojektowana, wprowadzenie

potrzebnych zmian może stać się

nieopłacalne, wymuszając tym samym

całkowitą zmianę wykorzystywanego

dotychczas systemu.

Ataki odwrócone back fall

Ataki tego typu opierają się na istnieniu

przynajmniej dwóch wersji platformy.

Pierwszej przeznaczonej dla nowych

użytkowników otrzymujących nowoczesne

zabezpieczenia i procedury obsługi, oraz

drugiej, próbującej rekompensować

wady starego systemu. Niekiedy

niemożliwe jest całkowite przejście

między wersjami (tak jak ma to miejsce

w sieciach komórkowych), jesteśmy więc

zmuszeni do udostępniania zarówno

usług sieci UMTS, jak i GSM. Przez to

stawiane są hybrydowe stacje bazowe,

pracujące w obu systemach. Pracują

w obu systemach, i dlatego możliwe

jest wymuszenie połączenia stacji

mobilnej ze stacją bazową za pomocą

archaicznych protokołów sieci GSM.

Deszyfrując ruch możemy zdobyć tajny

klucz Ki zapisany w pamięci karty, który jest

wykorzystywany także w komunikacji UMTS.

Dzięki temu nawet nie znając działania

nowego systemu, jesteśmy w stanie

skompromitować jego bezpieczeństwo.

Listy BugTraq

Czy ujawnianie podatności platform na

błędy jest pozytywnym czy negatywnym

aspektem bezpieczeństwa? Lepiej

pozwolić innym w zamknięciu czterech

ścian korzystać z dobrodziejstw dziur,

czy prosto z mostu powiedzieć światu

uważajcie, w tym oprogramowaniu

jest niebezpieczna luka. Zanim z niego

skorzystasz, poczekaj na uaktualnienie.

Niektóre państwa zakazały rozgłaszania

tego typu list. Widocznie wychodzą z

założenie tajność przez niejasność, jednak

systemom sieci GSM na dobre to nie

wyszło. Skoro w oprogramowaniu są błędy,

to użytkownik powinien o nich wiedzieć, lub

przynajmniej mieć możliwość sprawdzenia,

np. czy jego przeglądarka pozwala siebie

okradać. Jak pokazuje historia, od teorii do

udowodnienia konceptu (proof of concept)

droga jest bardzo krótka. Coś co jeszcze

wczoraj było teorią, dziś jest szeroko

wykorzystywanym atakiem.

Licencje

Jak się nie ma co się lubi, to się lubi co

się ma. Jeśli licencja użytkownika wymaga

opłat za każdą aktualizacją, albo będziemy

zmuszani do płacenia wielokrotnie za tę

samą usługę (przecież błędy nie powstały

z naszej winy), albo do korzystania z wersji

platformy, o której od dawna wiadomo,

że posiada luki. Tak czy inaczej jest to

kradzież w biały dzień. Oczywiście można

rozgraniczyć aktualizacje bezpieczeństwa

od np. wprowadzających nową

funkcjonalność. Jest to jednak tylko zależne

do autora platformy i jego chęci zysku.

Nie chcąc wydawać pieniędzy na już

zakupione oprogramowania, niektóre firmy

pozostają przy wykupionych licencjach. Nie

rozszerzają funkcjonalności, nie instalują

nowych łatek na dobrze znane błędy.

Specjaliści do spraw bezpieczeństwa nie

śpią, a listy BugTraq aktualizowane są

codziennie.

Podsumowanie

Człowiek inteligentny znajdzie wyjście

z każdej trudnej sytuacji, ale człowiek

mądry nigdy się w takiej nie znajdzie.

Na temat bezpieczeństwa można

opowiadać godzinami. Jedni widzą je

w taki, drudzy w inny sposób. Tak czy

inaczej posiadana wiedza nie liczy się

już tak bardzo, jak szybkość uczenia

się, szybkość adaptowania się do

ciągle zmieniającego się otoczenia.

O informację możemy w każdej chwili

zapytać wujka Google, a nowe techniki

ataków rosną jak grzyby po deszczu.

Łukasz Maciejewski

Autor jest studentem Politechniki Wrocławskiej. Zajmuje

się opracowywaniem systemów zarządzania sieciami

teletechnicznymi. Obecnie pracuje w firmie zajmującej

się elektronicznymi systemami zabezpieczeń.

Kontakt z autorem: LukaszMaciejewski@pro-alert.pl

Wyszukiwarka

Podobne podstrony:

2009 07 08 Bezpieczne gry komputerowe

2009 07 08 FreeBSD – chwila dla admina, cz 1 [Poczatkujacy]

2008 07 08 Bezpieczeństwo sieci Wi Fi [Bezpieczenstwo]

2009 07 08 Clickjacking – groźny link

2009 07 08 Conficker o botnetach słów kilka

2009 07 08 Projektowanie interfejsów użytecznych

2009 07 08 Tak robią to prawdziwi hakerzy cz 2

nu 07 08 2009 (2)

Budujemy Dom nr 07,08 2009 spis treści

Szczegoly operacji 2009 09 08 23 07 47

ankieta 07 08

2009 04 08 POZ 06id 26791 ppt

ei 2005 07 08 s085 id 154185 Nieznany

fiszki 01 07 i 08

chemia lato 12 07 08 id 112433 Nieznany

07 08 PAME O przekroczeniu progu

podst chemii 07 07 08

ei 2005 07 08 s033 id 154176 Nieznany

więcej podobnych podstron