Wirtualne Sieci

Wirtualne Sieci

Prywatne jako

Prywatne jako

synonim

synonim

bezpiecznych

bezpiecznych

połączeń

połączeń

Michał Roguski, PJWSTK

Współczesny kształt sieci informatycznych,

Współczesny kształt sieci informatycznych,

ich wpływ na poszczególne

ich wpływ na poszczególne

implementacje rozwiązań technicznych

implementacje rozwiązań technicznych

coraz częściej wymusza stosowanie

coraz częściej wymusza stosowanie

zwiększonego poziomu bezpieczeństwa

zwiększonego poziomu bezpieczeństwa

podczas transmisji danych.

podczas transmisji danych.

Ważne informacje przekazywane w obrębie

Ważne informacje przekazywane w obrębie

infrastruktury sieciowej nie są jednak

infrastruktury sieciowej nie są jednak

standardowo właściwie zabezpieczone.

standardowo właściwie zabezpieczone.

Michał Roguski, PJWSTK

Wraz z ciągłym rozwojem sieci LAN i

Wraz z ciągłym rozwojem sieci LAN i

Internetu powstają nowe koncepcje i

Internetu powstają nowe koncepcje i

wzrasta zapotrzebowanie na rozwiązania

wzrasta zapotrzebowanie na rozwiązania

umożliwiające zdalną, bezpieczną pracę na

umożliwiające zdalną, bezpieczną pracę na

zasobach sieci zakładowych,

zasobach sieci zakładowych,

korporacyjnych i naukowych.

korporacyjnych i naukowych.

Michał Roguski, PJWSTK

Wirtualne Sieci Prywatne (VPN)

Wirtualne Sieci Prywatne (VPN)

Wirtualne sieci prywatne

Wirtualne sieci prywatne

Informacja postrzegana jako jedna

Informacja postrzegana jako jedna

z podstawowych wartości zarówno

z podstawowych wartości zarówno

dla działalności komercyjnej jak i naukowej;

dla działalności komercyjnej jak i naukowej;

Michał Roguski, PJWSTK

Ochrona dostępu do informacji

Ochrona dostępu do informacji

poprzez wewnętrzne regulaminy

poprzez wewnętrzne regulaminy

lub ściśle określoną politykę

lub ściśle określoną politykę

bezpieczeństwa.

bezpieczeństwa.

Istota i założenia sieci

Istota i założenia sieci

VPN

VPN

stosowane technologie teleinformatyczne:

stosowane technologie teleinformatyczne:

Michał Roguski, PJWSTK

- tunelowane połączenie pomiędzy konkretnymi

- tunelowane połączenie pomiędzy konkretnymi

komputerami i sieciami prywatnymi;

komputerami i sieciami prywatnymi;

- zabezpieczenie protokołami szyfrującymi.

- zabezpieczenie protokołami szyfrującymi.

działanie oparte na trzeciej

działanie oparte na trzeciej

(sieciowej) warstwie teoretycznego

(sieciowej) warstwie teoretycznego

modelu OSI/ISO.

modelu OSI/ISO.

sieci oparte na drugiej warstwie

sieci oparte na drugiej warstwie

(łącza danych) modelu OSI/ISO:

(łącza danych) modelu OSI/ISO:

Michał Roguski, PJWSTK

- kanały nie szyfrowane bazujące na

- kanały nie szyfrowane bazujące na

protokołach

protokołach

ATM, Frame Relay;

ATM, Frame Relay;

- brak zgodności ze specyfiką

- brak zgodności ze specyfiką

działania sieci VPN

działania sieci VPN

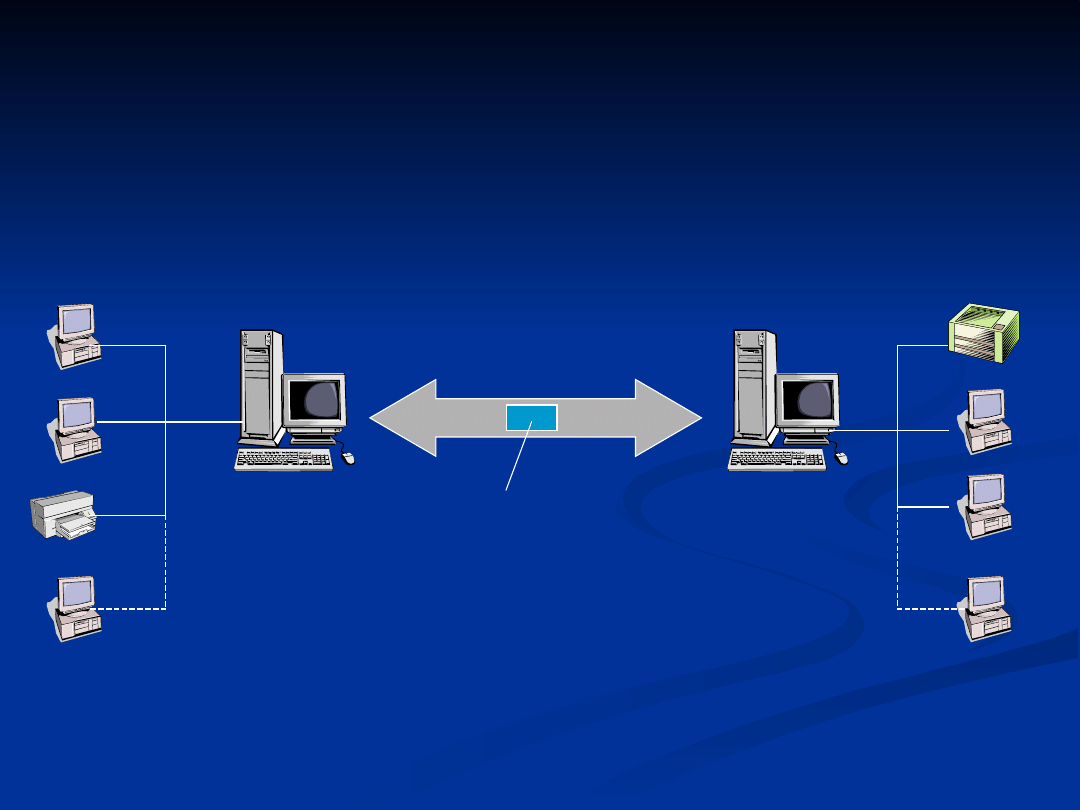

połączenie pomiędzy sieciami

połączenie pomiędzy sieciami

odbywa się w sposób fizyczny.

odbywa się w sposób fizyczny.

Istota i założenia sieci

Istota i założenia sieci

VPN

VPN

Połączenie fizyczne

Połączenie fizyczne

Sieć prywatna 1

Sieć prywatna 2

Połączenie w warstwie drugiej modelu OSI/ISO

Połączenie fizyczne

pakie

t

Michał Roguski, PJWSTK

Połączenie wirtualne

Połączenie wirtualne

Mechanizm połączenia VPN opiera się

Mechanizm połączenia VPN opiera się

na zestawianiu szyfrowanych tuneli.

na zestawianiu szyfrowanych tuneli.

Michał Roguski, PJWSTK

Funkcje tunelu:

Funkcje tunelu:

Enkapsulacja

Enkapsulacja

– umieszczenie pakietów

– umieszczenie pakietów

w odpowiednich kapsułkach

w odpowiednich kapsułkach

zawierających

zawierających

niezbędne informacje dotyczące

niezbędne informacje dotyczące

routingu;

routingu;

Transmisja

Transmisja

– dostarczenie pakietów do

– dostarczenie pakietów do

celu;

celu;

Dekapsulacja

Dekapsulacja

– wyjęcie pakietów z

– wyjęcie pakietów z

kapsułek,

kapsułek,

wraz z usunięciem dodatkowych

wraz z usunięciem dodatkowych

informacji

informacji

z nagłówka.

z nagłówka.

Połączenie wirtualne

Połączenie wirtualne

Proces tunelowania obsługiwany jest

Proces tunelowania obsługiwany jest

poprzez różne protokoły:

poprzez różne protokoły:

Michał Roguski, PJWSTK

PPTP (

PPTP (

Point-to-Point Tunneling

Point-to-Point Tunneling

Protocol

Protocol

),

),

L2TP (

L2TP (

Layer 2 Tunneling

Layer 2 Tunneling

Protocol

Protocol

),

),

IPSec (

IPSec (

Internet Protocol

Internet Protocol

Security

Security

).

).

W zależności od używanego

W zależności od używanego

protokołu metoda transferu jest

protokołu metoda transferu jest

zróżnicowana.

zróżnicowana.

Połączenie wirtualne

Połączenie wirtualne

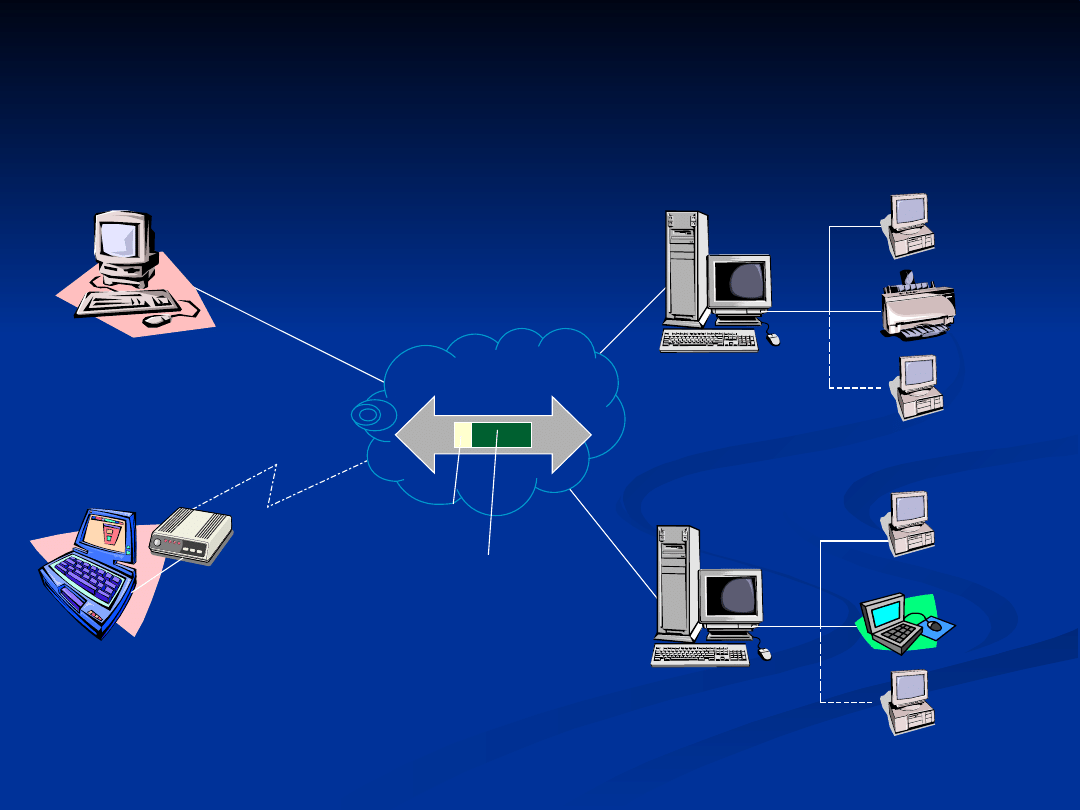

sieć prywatna 2

sieć prywatna 1

dialup

połączenie stałe

Możliwe połączenia z siecią poprzez VPN

INTERNET

nagłówek

Szyfrowan

y pakiet

Michał Roguski, PJWSTK

Bezpieczeństwo

Bezpieczeństwo

Zastosowane technologie

Zastosowane technologie

:

:

Michał Roguski, PJWSTK

autentykacja użytkowników;

autentykacja użytkowników;

tunelowanie i szyfrowanie;

tunelowanie i szyfrowanie;

autentykacja pakietów;

autentykacja pakietów;

firewalle.

Zastosowania

Zastosowania

Michał Roguski, PJWSTK

1)

1)

Sieci dostępowe

Sieci dostępowe

- bezpieczne połączenia do sieci

- bezpieczne połączenia do sieci

korporacyjnych dla zdalnych

korporacyjnych dla zdalnych

użytkowników;

użytkowników;

- dostęp do dostawców Internetu

- dostęp do dostawców Internetu

poprzez sieci komutowane

poprzez sieci komutowane

(telefoniczne i ISDN)

(telefoniczne i ISDN)

i łącza dzierżawione.

i łącza dzierżawione.

Zastosowania

Zastosowania

2)

2)

Intranety

Intranety

Michał Roguski, PJWSTK

- połączenie lokalizacji jednej

- połączenie lokalizacji jednej

organizacji (np. firmy)

organizacji (np. firmy)

poprzez publiczne sieci

poprzez publiczne sieci

dostępowe IP.

dostępowe IP.

3)

3)

Extranety

Extranety

- połączenie lokalizacji różnych,

- połączenie lokalizacji różnych,

ale współpracujących

ale współpracujących

ze sobą organizacji poprzez sieci

ze sobą organizacji poprzez sieci

dostępowe IP.

dostępowe IP.

Korzyści z wdrożenia sieci

Korzyści z wdrożenia sieci

wirtualnych

wirtualnych

Michał Roguski, PJWSTK

Łatwa komunikacja

Łatwa komunikacja

z oddziałami;

z oddziałami;

Połączenie odległych lokalizacji

Połączenie odległych lokalizacji

jednej lub

jednej lub

wielu organizacji w strukturę o

wielu organizacji w strukturę o

komforcie

komforcie

pracy sieci lokalnej;

pracy sieci lokalnej;

Wydzielona sieć z bezpieczną

Wydzielona sieć z bezpieczną

i poufną

i poufną

transmisją danych;

transmisją danych;

Korzyści z wdrożenia sieci

Korzyści z wdrożenia sieci

wirtualnych

wirtualnych

Michał Roguski, PJWSTK

Dostęp tylko dla uprawnionych

Dostęp tylko dla uprawnionych

użytkowników;

użytkowników;

Oszczędność czasu – podróży

Oszczędność czasu – podróży

służbowych

służbowych

(tele i videokonferencje, Voice

(tele i videokonferencje, Voice

Over IP);

Over IP);

Możliwość zdalnej administracji

Możliwość zdalnej administracji

serwerami

serwerami

oddziałów przez jednego

oddziałów przez jednego

administratora

administratora

systemu (jasne i proste procedury,

systemu (jasne i proste procedury,

przyznane

przyznane

uprawnienia itp.);

uprawnienia itp.);

Korzyści z wdrożenia sieci

Korzyści z wdrożenia sieci

wirtualnych

wirtualnych

Michał Roguski, PJWSTK

Niskie koszty tworzenia sieci WAN;

Niskie koszty tworzenia sieci WAN;

Szybkość i bezpieczeństwo w obiegu

Szybkość i bezpieczeństwo w obiegu

informacji

informacji

oraz komunikacji wewnętrznej

oraz komunikacji wewnętrznej

i zewnętrznej.

i zewnętrznej.

Obniżenie kosztów serwisu;

Obniżenie kosztów serwisu;

Wykorzystanie sieci VPN

Wykorzystanie sieci VPN

Zastosowania sieci VPN w praktyce inżynierskiej:

Zastosowania sieci VPN w praktyce inżynierskiej:

Michał Roguski, PJWSTK

Zdalna obsługa i monitoring

Zdalna obsługa i monitoring

urządzeń

urządzeń

sieciowych i badawczych;

sieciowych i badawczych;

Zdalna praca na urządzeniach

Zdalna praca na urządzeniach

dostępnych

dostępnych

w strukturze prywatnej sieci LAN,

w strukturze prywatnej sieci LAN,

np. drukowanie dokumentów na

np. drukowanie dokumentów na

drukarkach

drukarkach

sieciowych;

sieciowych;

Michał Roguski, PJWSTK

Wykorzystanie sieci VPN

Wykorzystanie sieci VPN

Korzystanie z zasobów dostępnych

Korzystanie z zasobów dostępnych

wyłącznie

wyłącznie

przez wewnętrzne łącza np.

przez wewnętrzne łącza np.

wydziałowe,

wydziałowe,

bez potrzeby stosowania serwerów

bez potrzeby stosowania serwerów

proxy

proxy

;

;

Możliwość wspólnej pracy nad

Możliwość wspólnej pracy nad

projektami

projektami

opracowywanymi w środowiskach

opracowywanymi w środowiskach

CAD

CAD

w czasie rzeczywistym;

w czasie rzeczywistym;

A także wiele

A także wiele

innych…

innych…

Bankowość elektroniczna np. aplikacja

Bankowość elektroniczna np. aplikacja

VideoTEL;

VideoTEL;

Michał Roguski, PJWSTK

Praktyczne aspekty

Praktyczne aspekty

bezpieczeństwa

bezpieczeństwa

Wykorzystywanie silnych metod

Wykorzystywanie silnych metod

szyfrowania

szyfrowania

(takich jak WPA/WPA2) przy transmisji

(takich jak WPA/WPA2) przy transmisji

danych

danych

przy zastosowaniu technologii sieci

przy zastosowaniu technologii sieci

bezprzewodowych,

bezprzewodowych,

które są nośnikiem dla tuneli (także przy

które są nośnikiem dla tuneli (także przy

korzystaniu

korzystaniu

z publicznych punktów dostępowych -

z publicznych punktów dostępowych -

hotspotów)

hotspotów)

Stosowanie uznanego oprogramowania

Stosowanie uznanego oprogramowania

antywirusowego / antyspyware w celu

antywirusowego / antyspyware w celu

zapewnienia

zapewnienia

ochrony transmisji VPN (głównie na

ochrony transmisji VPN (głównie na

etapie tworzenia

etapie tworzenia

tunelu – wymiany kluczy, haseł itp.)

tunelu – wymiany kluczy, haseł itp.)

Rozwiązania firmy

Rozwiązania firmy

CheckPoint

CheckPoint

Michał Roguski, PJWSTK

FireWall-1;

FireWall-1;

VPN-1 jako platforma bazowa;

VPN-1 jako platforma bazowa;

VPN-1 Pro Gateway;

VPN-1 Pro Gateway;

Sprzętowe implementacje VPN-1

Sprzętowe implementacje VPN-1

Edge;

Edge;

Bezprzewodowa komunikacja VPN-1

Bezprzewodowa komunikacja VPN-1

Edge W;

Edge W;

Rozwiązania firmy

Rozwiązania firmy

CheckPoint

CheckPoint

Michał Roguski, PJWSTK

Silne szyfrowanie i

Silne szyfrowanie i

uwierzytelnianie;

uwierzytelnianie;

Obsługa wielu topologii;

Obsługa wielu topologii;

Szybkie połączenia sieciowe;

Szybkie połączenia sieciowe;

Łączność bez przerw;

Łączność bez przerw;

Autentykacja oraz integralność

Autentykacja oraz integralność

danych.

danych.

Przyszłość

Przyszłość

Michał Roguski, PJWSTK

Dynamiczny rozwój technologii

Dynamiczny rozwój technologii

VPN;

VPN;

Coraz niższy koszt implementacji

Coraz niższy koszt implementacji

rozwiązań;

rozwiązań;

Zyski ekonomiczne;

Zyski ekonomiczne;

Rozwój systemu pracy

Rozwój systemu pracy

zdalnej;

zdalnej;

Bezpieczeństwo komunikacji i

Bezpieczeństwo komunikacji i

wymiany

wymiany

informacji.

informacji.

Michał Roguski, PJWSTK

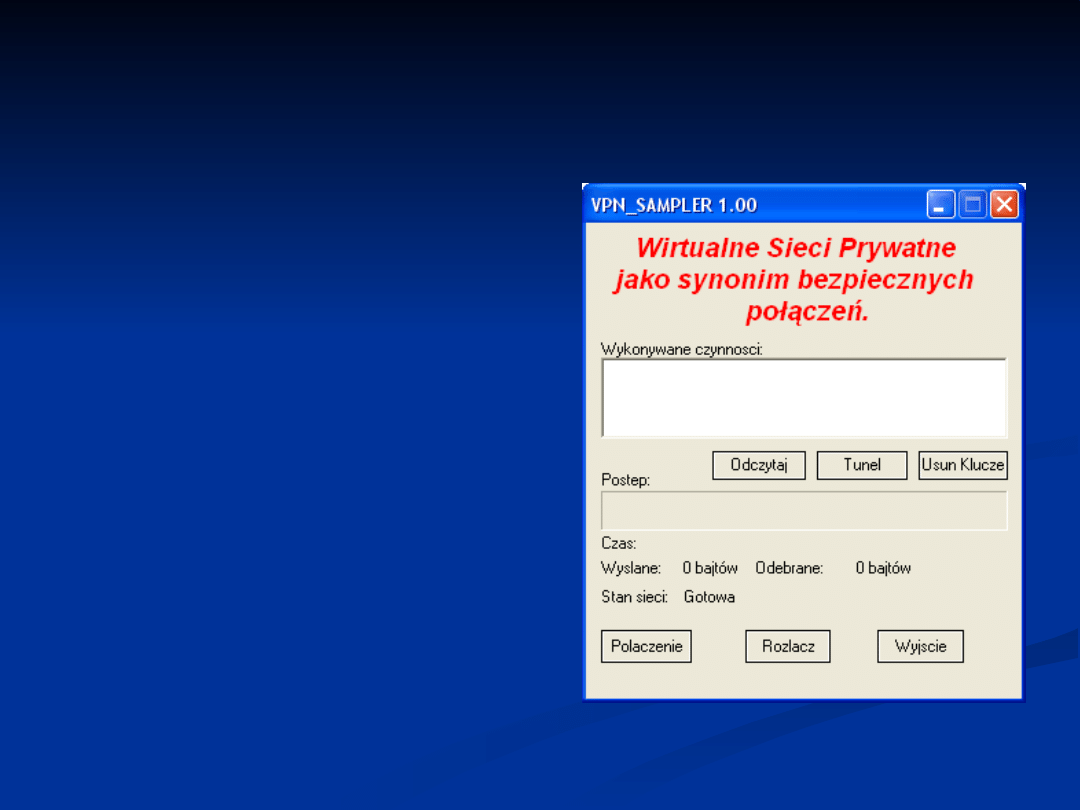

Praktyczny obraz

technik i sposobu

implementacji

Wirtualnych Sieci

Prywatnych

stanowi autorski

program

VPN_SAMPLER.

Implementacje

Implementacje

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

Wyszukiwarka

Podobne podstrony:

Jan Heweliusz Prezentacja CZUMA MICHAŁ 2TI

Leki naczyniowe, materiały farmacja, Materiały 4 rok, farmakologia, reszta niezrzeszona, kolokwium I

XX-lecie 23, Mieszanina realizmu i groteski w sposobie prezentacji świata powieściowego w Mistrzu i

leki naczyniowe w chorobach mozgu, materiały farmacja, Materiały 4 rok, farmakologia, reszta niezrze

Wizja Biznesowa, PJWSTK, 0sem, ZPR, prezentacje, 2004-2005

ZPRptk1, PJWSTK, 0sem, ZPR, prezentacje, 2004-2005

StartMPR, PJWSTK, 0sem, UTP, Prezentacja

Prezentacja1 tw drob michał biernat

Michalak, Jan Kapitał intelektualny – trendy w pomiarze, prezentacji i badaniach (2012)

Sieci VPN prezentacja

prezentacja finanse ludnosci

PJWSTK11

prezentacja mikro Kubska 2

Religia Mezopotamii prezentacja

Prezentacja konsument ostateczna

Strategie marketingowe prezentacje wykład

motumbo www prezentacje org

więcej podobnych podstron