PRACA DYPLOMOWA:

PAMIĘĆ OPERACYJNA KOMPUTERÓW PC

autor:

Łukasz Sterkowicz

rok 1998

Bibliografia

Intel 80386 Programmer's Reference Manual. Intel Corporation, 1986.

eXtended Memory Specification (XMS), ver 3.0. Microsoft Corporation, Lotus Development Corporation, Intel Corporation, AST Research, Inc., 1988.

Virtual Control Program Interface (VCPI) specification, ver 1.0. Phar Lap Software, Inc., Quarterdeck Office Systems, 1989.

Dos Protected Mode Interface (DPMI) specification, ver 0.9. 1990.

Mapa pamięci IBM/PC. Arkadiusz Andrusz, Maciej Sokołowski. Lynx-SFT, Warszawa, 1995.

Encyklopedia informatyki. Stanisław Kruk. Pracownia Komputerowa Jacka Skalmierskiego, Gliwice, 1996.

Anatomia PC. Piotr Metzger. Helion, 1996.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

li {font-family: Times New Roman}

Spis treści

1. Wstęp ........................................................................................................ 5

1.1 Przyjęta konwencja ................................................................................... 6

2. Okiem technika ......................................................................................................... 7

2.1 Zasada działania pamięci .......................................................................... 8

2.2 Typy pamięci ............................................................................................ 9

2.3 Moduły pamięci ........................................................................................ 10

2.4 Układ DMA .............................................................................................. 11

3. Procesor a pamięć .................................................................................... 14

3.1 Pojęcie adresu ........................................................................................... 15

3.2 Rejestry procesora ..................................................................................... 15

3.3 Stronicowanie pamięci .............................................................................. 19

3.3.1 Pamięć wirtualna ....................................................................... 21

3.3.2 TLB ............................................................................................ 21

3.4 Tryb rzeczywisty ....................................................................................... 21

3.5 Tryb chroniony .......................................................................................... 23

3.5.1 Organizacja pamięci .................................................................. 23

3.5.2 Ochrona pamięci ........................................................................ 25

3.5.3 Wielozadaniowość ..................................................................... 27

3.5.4 Przerwania i wyjątki .................................................................. 29

3.6 Tryb V86 ................................................................................................... 31

4. Pamięć bazowa ......................................................................................... 32

4.1 Pamięć konwencjonalna ............................................................................ 33

4.1.1 Tablica wektorów przerwań ....................................................... 34

4.1.2 Zmienne BIOSu ......................................................................... 37

4.2 Pamięć górna ............................................................................................. 39

4.2.1 Pamięć wideo ............................................................................. 40

4.2.2 Obszary BIOSu .......................................................................... 41

4.2.3 Shadow RAM ............................................................................ 41

4.2.4 Bloki pamięci górnej .................................................................. 41

4.3 Struktury DOSu ........................................................................................ 42

4.3.1 Lista list ..................................................................................... 42

4.3.2 Bloki kontroli pamięci ............................................................... 43

4.3.3 Blok danych systemowych ........................................................ 44

4.3.4 Blok wstępny programu ............................................................. 44

4.4 Struktury DOSu ........................................................................................ 45

5. Pamięć rozszerzona ................................................................................. 46

5.1 Linia adresowa A20 .................................................................................. 47

5.2 Pamięć wysoka ......................................................................................... 50

5.3 Pamięć EMS ............................................................................................. 50

5.4 Schematy alokacji pamięci rozszerzonej .................................................. 59

5.4.1 BOTTOM-UP ............................................................................ 60

5.4.2 TOP-DOWN .............................................................................. 61

5.4.3 XMS .......................................................................................... 62

5.4.4 VCPI .......................................................................................... 67

5.4.5 DPMI ......................................................................................... 71

5.4.6 Alternatywny sposób alokacji .................................................... 85

5.5 DOS extendery ......................................................................................... 86

5.6 Funkcje BIOSu ......................................................................................... 87

5.7 Instalacja sterowników ............................................................................. 88

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

1. Wstęp

Niniejsze opracowanie zostało stworzone w taki sposób, aby docierało do szerokiej rzeszy odbiorców. Rozdział "Okiem technika" skierowany jest do osób chcących zapoznać się z pamięcią, o której wiedzą jedynie tyle że jest. Swoje trzy grosze znajdą też tam programiści wykorzystujący układ DMA. Kolejny rozdział "Procesor a pamięć" powinni przeczytać wszyscy chcący zagłębić się w dalsze części opracowania. Są tam zdefiniowane podstawowe pojęcia, i wiedza niezbędna do zrozumienia niektórych zagadnień. Temat poświęcony trybie chronionemu mogą pominąć początkujący programiści, gdyż jest on napisany z myślą o twórcach systemów i oprogramowania pracującego w tym trybie. Rozdział "Pamięć bazowa" poświęcony jest pamięci zarządzanej przez stary, lecz wciąż obecny system DOS. Ostatni z rozdziałów "Pamięć rozszerzona" dotyczy w dużej mierze sposobów udostępniania tej pamięci dla programów pracujących pod systemem DOS, lecz nie tylko. Skierowany jest on głównie do twórców DOS-extenderów, emulatorów DOS-u, lecz pożyteczne informacje znajdzie też zwykły użytkownik mający problemy ze skonfigurowaniem pamięci rozszerzonej.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

1.1. Przyjęta konwencja

Aby rozwiać wszelkie wątpliwości, poniżej przedstawiony jest sposób w jaki należy interpretować poszczególne elementy opracowania.

Nazewnictwo

Przyjęte nazewnictwo jest z godne z tym, które obowiązuje w ogólnodostępnej literaturze. Wyjątek dotyczy dwóch przypadków. Po pierwsze niektóre zwroty z języka angielskiego przetłumaczone zostały zgodnie z inwencją autora. Po drugie określenie "pamięć bazowa" jest w literaturze równoważne "pamięci konwencjonalnej", jednak autor postanowił je odnieść do obszaru pierwszego megabajta pamięci, gdyż nie ma funkcjonalnego określenia tego obszaru.

Funkcje API

W przedstawionych funkcjach API (Application Program Interface) przeważnie występują dwa przypadki zakończenia takiej funkcji. Chociaż nie jest to jawnie powiedziane, pierwszy z przypadków dotyczy poprawnego zakończenia, natomiast drugi błędnego.

Przykłady

Przedstawione przykłady w języku assemblera są zgodne ze składnią Turbo Assemblera (TASM) firmy Borland. Należy pamiętać iż nie są to w pełni działające programy, a jedynie ich fragmenty mające uzmysłowić działanie niektórych mechanizmów. Użyte dyrektywy ".CODE" i ".DATA" mają jedynie za zadanie wizualne oddzielenie fragmentów kodu od danych.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

2. Okiem technika

Nie sposób rozpocząć pracy poświęconej pamięci bez krótkiego rzutu okiem na nią od strony technicznej. Dlatego też treścią tego rozdziału jest budowa pamięci, typy w jakich ona występuje, oraz układy bezpośrednio z nią współpracujące.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

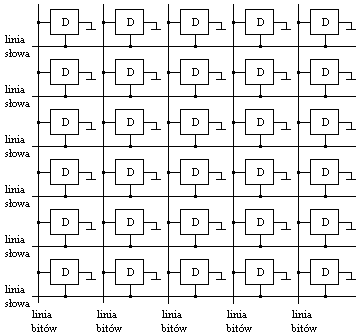

2.1. Zasada działania pamięci

Pamięć RAM fizycznie występuje w postaci układów scalonych (chipów). Każdy taki chip składa się z układów zwanych przerzutnikami, zazwyczaj są to przerzutniki bistabilne (flip-flop) typu D. Charakteryzują się one tym iż posiadają dwa stany równowagi trwałej, a więc mogą przechowywać jeden bit informacji (przyjmujący wartości 0 lub 1). Przerzutniki układane są w matrycę, dzięki czemu zapewniony jest swobodny dostęp do pamięci:

Specjalny układ zwany dekoderem adresu przekształca napływające adresy tak aby móc dokonać odczytu z matrycy. Sama matryca działa w ten sposób iż na żądaną linię słowa podajemy napięcie, po czym możemy pobrać/zapisać wartości na linii bitów.

Pamiętać należy iż architektura komputerów PC uniemożliwia nam programowy odczyt pojedynczego bitu. Najmniejszą jednostką którą możemy odczytać jest bajt (8 bitów).

Ze względu na różne elementy konstrukcyjne dzielimy pamięci na statyczną i dynamiczną.

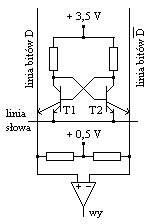

Pamięć statyczna

Oto układ komórki statycznej przechowujący bit informacji:

Pamięć oparta o te układy charakteryzuje się tym iż jest nieulotna i nie wymaga odświeżania.

W zależności od tego jaką wartość reprezentuje komórka, jeden z tranzystorów przewodzi, a drugi jest w stanie odcięcia. Gdy komórka nie jest wybrana na linii słowa występuje napięcie 0,3 V dzięki czemu prąd płynący przez przewodzący tranzystor płynie do linii słowa (złącze połączone z linią bitów jest spolaryzowane zaporowo). Gdy chcemy odczytać stan, na linii słowa podajemy napięcie 3 V przez co spolaryzowane zaporowo staje się złącze z linią słowa, natomiast przewodzić zaczyna złącze z linią bitów. Spadek napięcia na odpowiednim rezystorze powoduje różnicę potencjałów która odczytywana jest przez wzmacniacz różnicowy jako 0 lub 1 (w zależności czy linia D czy D zaprzeczone ma wyższy potencjał). Podczas zapisu komórki na linii słowa również wystawiamy napięcie 3 V a na linie bitów żądane wartości, co spowoduje odpowiednie ustawienie tranzystorów.

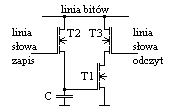

Pamięć dynamiczna

Oto układ komórki dynamicznej przechowujący bit informacji:

Pamięć dynamiczna cechuje się ulotnością ze względu na użycie pojemności C. Wymaga to niestety odświeżania poprzez podanie odczytywanej wartości na sprzężenie zwrotne. Konieczny jest wtedy okresowy odczyt komórki, realizowany sprzętowo, lub programowo.

W przypadku wartości 1 kondensator jest załadowany, w przypadku 0 rozładowany. Zapisywanie wartości polega na podaniu stanu logicznego na linię bitów i napięcia na bramkę tranzystora T2 co powoduje ładowanie/rozładowanie kondensatora. Odczyt działa analogicznie, z tym że napięcie podajemy na bramkę T3. Wtedy prąd płynie przez tranzystory T1 i T3 do linii bitów.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

2.2. Typy pamięci

Pamięć operacyjna naszego komputera zwana jest pamięcią RAM (Random Access Memory), czyli pamięcią o dostępie swobodnym. Ze względu na różną budowę i dostęp, wśród pamięci RAM wyróżniamy poszczególne typy.

Podział ze względu na budowę

SRAM - (Static RAM), pamięć statyczna wykonana w oparciu o tranzystory bipolarne. Cechuje ją bardzo krótki czas dostępu do poszczególnej komórki i nieulotność. Niestety, pamięci SRAM są drogie, dlatego też wykorzystuje się je głównie jako pamięci cache.

DRAM - (Dynamic RAM) pamięć dynamiczna wykonana w oparciu o tranzystory MOS. Pamięć ta jest wolniejsza niż pamięć SRAM a w dodatku jest ona ulotna. Aby pamięć ta nie utraciła danych trzba ją odświeżać z częstotliwością co najmniej kilkaset Hz. Odświeżanie polega na zwykłym odczycie zawartości komórki.

SDRAM - (Synchronous Dynamic RAM) pamięć dynamiczna, synchroniczna. Pamięć ta jest podobna do pamięci DRAM, z tym że dostęp do komórek pamięci jest zsynchronizowany z zewnętrznym zegarem taktującym procesor.

Podział ze względu na dostęp

FPM RAM - (Fast Page Mode RAM), pamięć ta zorganizowana jest w strony, przy czym najszybciej realizowany jest dostęp do kolejnych komórek w obrębie strony.

EDO RAM - (Extended Data Output RAM), jest to pamięć w przypadku której w czasie odczytu danej komórki, może zostać pobrany adres następnej.

BEDO RAM - (Burst EDO RAM), w przypadku tej pamięci zamiast jednego adresu pobierane są cztery, przy czym na magistralę wystawiany jest tylko pierwszy co znacznie zwiększa szybkość dostępu.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

2.3. Moduły pamięci

Pamięć fizycznie występuje w postaci kości (układów scalonych), które mogą być całkowicie od siebie różne. Dlatego też powstały standardy konstrukcyjne, wymuszające łączenie kości w funkcjonalne moduły, które są zwyczajnymi płytkami drukowanymi z wlutowanymi chipami pamięci. Wraz z rozwojem komputerów i poszerzaniem szyny adresowej powstały różne typy modułów.

SIMM - (Single Inline Memory Module), moduł 32-stykowy, w którym szerokość szyny adresowej wynosi 8 bitów. Moduły te obecnie wykorzystywane są jedynie w niektórych kartach rozszerzających, gdyż płyty główne już dawno przestały je obsługiwać.

PS/2 - moduł 72-stykowy z 32-bitową szyną adresową. Jego nazwa powstała od rodziny komputerów PS/2, w których pierwotnie zainstalowano te moduły.

DIMM - (Dual Inline Memory Module) moduł 128-stykowy w którym szyna adresowa ma 64 bity. Jest to najnowszy standard konstrukcyjny wykorzystywanych w płytach z procesorem Pentium.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

2.4. Układ DMA

Układ DMA (Direct Memory Access) służy do bezpośredniej komunikacji z pamięcią bez użycia procesora. Najczęściej wymiana danych przebiega na linii pamięć - urządzenia zewnętrzne, lecz możliwa jest też wymiana pamięć - pamięć (obecnie bezużyteczna ze względu na powolność układów DMA oraz blokadę magistrali dla procesora).

Fizycznie DMA jest umieszczone w dwóch kościach 8237A, pełniących role układów master i slave, z których każdy obsługuje cztery kanały (slave: 0-3, master: 4-7). Kanał 4 jest używany do realizacji połączenia kaskadowego układu master z układem slave. Kanał 2 jest standardowo wykorzystywany przez kontroler stacji dyskietek. Należy dodać że kanały slave są 8-bitowe, natomiast kanały master w zależności od modelu komputera 16 lub 32-bitowe.

Wyróżniamy pięć trybów pracy każdego z kanałów DMA:

Tryb S - (Single), tryb w którym dokonywane jest pojedyncze przesłanie. Licznik transmisji jest zmniejszany a rejestr adresowy (w zależności od zaprogramowania) zmniejszany lub zwiększany. Kolejne przesłanie wymaga żądania przez urządzenie z którym następuje komunikacja (sygnał DREQ).

Tryb B - (Block), w tym trybie transmisja trwa nieprzerwanie do wystąpienia sygnału jej zakończenia (EOP), lub do osiągnięcia żądanej liczby przesłań.

Tryb D - (Demand), podobny do trybu B, z tym że transmisja może być chwilowo wstrzymana przez wystąpienie żądania o wyższym priorytecie, lub przez zanik sygnału na linii żądania (DREQ).

Tryb C - (Cascade), w rybie tym układ master jedynie przekazuje sygnały do układu slave. Dzięki niemu można zrealizować kaskadowe połączenie układów 8237A.

Tryb V - (Verify), tryb służący wewnętrznej weryfikacji układu. Układ wytwarza adresy i reaguje na sygnały, lecz nie generuje sygnałów dostępu do pamięci i urządzeń we/wy.

Programowanie układu DMA polega na zapisie odpowiednich portów. Najpierw maskujemy żądany kanał poprzez rejestr maski. Następnie wybieramy tryb za pomocą rejestru trybu oraz zapisujemy wartości rejestrów strony, adresu i licznika. Rejestry adresu są 16-bitowe (ustawiamy przerzutnik w stan początkowy, następnie zapisujemy młodszy bajt a potem starszy), natomiast rejestry stron 8-bitowe i uzupełniają one starszą część 24-bitowego adresu.

Poniższa tabela zawiera wszystkie adresy portów sterujących pracą układu DMA:

adres |

opis portu |

Porty układu slave |

|

000H |

Rejestr adresu kanału 0 |

001H |

Rejestr licznika kanału 0 |

002H |

Rejestr adresu kanału 1 |

003H |

Rejestr licznika kanału 1 |

004H |

Rejestr adresu kanału 2 |

005H |

Rejestr licznika kanału 2 |

006H |

Rejestr adresu kanału 3 |

007H |

Rejestr licznika kanału 3 |

008H |

Rejestr stanu (odczyt) |

008H |

Rejestr rozkazowy (zapis) |

009H |

Rejestr żądań |

00AH |

Rejestr maski kanału |

00BH |

Rejestr trybu |

00FH |

Rejestr maskujący |

081H |

Rejestr strony kanału 2 |

082H |

Rejestr strony kanału 3 |

083H |

Rejestr strony kanału 1 |

087H |

Rejestr strony kanału 0 |

Porty układu master |

|

089H |

Rejestr strony kanału 6 |

08AH |

Rejestr strony kanału 7 |

08BH |

Rejestr strony kanału 5 |

08DH |

Rejestr strony kanału 4 |

0C0H |

Rejestr adresu kanału 4 |

0C1H |

Rejestr licznika kanału 4 |

0C2H |

Rejestr adresu kanału 5 |

0C3H |

Rejestr licznika kanału 5 |

0C4H |

Rejestr adresu kanału 6 |

0C5H |

Rejestr licznika kanału 6 |

0C6H |

Rejestr adresu kanału 7 |

0C7H |

Rejestr licznika kanału 7 |

0D0H |

Rejestr stanu (odczyt) |

0D0H |

Rejestr rozkazowy (zapis) |

0D2H |

Rejestr żądań |

0D4H |

Rejestr maski kanału |

0D6H |

Rejestr trybu |

0DEH |

Rejestr maskujący |

Port 009H i 0D2H, Rejestr żądań

bity 3-7 - równe zero

bit 2 - jedynka oznacza uruchomienie transmisji

bity 0-1 - numer kanału, którego dotyczy żądanie

Port 008H i 0D0H, Rejestr stanu (tylko do odczytu)

bity 4-7 - jedynka oznacza wystąpienie zgłoszenia dla kanału

bity 0-3 - jedynka oznacza osiągnięcie liczby przesłań dla kanału

Port 008H i 0D0H, Rejestr rozkazowy (tylko do zapisu)

Rejestr ten służy do programowej kontroli pracy układu

Port 00AH i 0D4H, Rejestr maski kanału

bity 3-7 - równe zero

bit 2 - jedynka oznacza zamaskowanie kanału

bity 0-1 - numer kanału, którego dotyczy żądanie

Port 00FH i 0DEH, Rejestr maskujący

bity 4-7 - równe zero

bity 0-3 - jedynka oznacza zamaskowanie kanału

Port 00BH i 0D6H, Rejestr trybu

bity 6-7 - tryb pracy (00 - D, 01 - S, 10 - B, 11 - C)

bit 5 - 0 oznacza inkrementację adresu, 1 dekrementację

bit 4 - jedynka powoduje samooprogramowanie się układu

bity 2-3 - 00 - tryb V, 01 - zapis, 10 - odczyt

bity 0-1 - numer kanału, którego dotyczy żądanie

Dodatkowo występują także "sztuczne" porty, których specyfika polega na tym iż istotny jest tylko fakt zapisu do portu (argument przesyłany jest ignorowany). Porty te przedstawia tabela:

adres |

działanie portu |

Porty układu slave |

|

00CH |

Ustawienie przerzutnika w stan początkowy (używany przy przesyłaniu danych 16-bitowych, zapobiega pomyleniu młodszego bajtu ze starszym) |

00DH |

Programowa inicjalizacja układu |

00EH |

Wyzerowanie rejestru maski (uaktywnienie wszystkich kanałów) |

Porty układu master |

|

0D8H |

Ustawienie przerzutnika w stan początkowy |

0DAH |

Programowa inicjalizacja układu |

0DCH |

Wyzerowanie rejestru maski |

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

3. Procesor a pamięć

Pamięć jest niewątpliwie elementem architektury komputera, który najintensywniej współpracuje z procesorem. Do dyspozycji programisty istnieje wiele rejestrów i poleceń procesora, ułatwiających dostęp do pamięci, a także tryby pracy dla których zdefiniowane są różne jej modele. Dlatego mówiąc o pamięci nie można pominąć tak istotnego zagadnienia jak współpraca z procesorem. Niniejszy rozdział zawiera szczegółowy opis architektury procesora i jego mechanizmów. Znajduje się tutaj między innymi opis rejestrów i trybów pracy procesora 80386 i wyższych. Procesor ten, jako pierwszy 32-bitowy procesor Intela wprowadził standard dostępu do czterogigowej pamięci, jej ochrony i stronicowania, który praktycznie bez zmian zaimplementowany jest w najnowszych procesorach Pentium.

3.1. Pojęcie adresu

Adresem nazywamy pewną specyficzną liczbę, która opisuje komórkę pamięci. Za pomocą adresu informujemy procesor gdzie ma zostać zapisana, lub odczytana dana. Niestety, ze względu na różne sposoby dostępu procesora do pamięci samo pojęcie adresu niewiele już znaczy. Poniżej zdefiniowane są najistotniejsze pojęcia adresów, które należy poznać aby bez problemu orientować się podczas czytania specjalistycznej literatury:

adres fizyczny - (physical address) jest adresem najniższego poziomu. Podczas komunikacji procesora z układem obsługującym pamięć, na jego liniach adresowych wystawiany jest właśnie adres fizyczny. Wykorzystujemy go przy tworzeniu tablic implementujących stronicowanie, lub podczas komunikowania się z dowolnymi urządzeniami. Należy zauważyć, że podczas gdy mechanizm stronicowania pamięci jest wyłączony, adres fizyczny jest równy adresowi liniowemu,

adres liniowy - (linear address) jest formą przejściową między adresem fizycznym. Dzięki istnieniu adresu liniowego można uzyskać ciągłość pamięci nawet, jeżeli fizycznie jest ona porozrzucana. Adres liniowy jest zamieniany przez mechanizm stronicowania na adres fizyczny za pomocą tablic stron. W systemach wielozadaniowych niemożliwa jest wymiana adresów liniowych pomiędzy zadaniami, gdyż każde z nich może mieć oddzielne tablice stron. Adresy liniowe wykorzystujemy głównie przy tworzeniu deskryptorów,

adres logiczny - (logical address) jest adresem złożonym z dwóch członów: identyfikatora segmentu i przemieszczenia w tym segmencie. Dla trybu rzeczywistego i V86 identyfikatorem segmentu będzie jego adres liniowy podzielony przez 16, dla trybu chronionego będzie to selektor segmentu. Adres taki zapisujemy w postaci SEGMENT:OFFSET lub SELEKTOR:OFFSET. Adres logiczny powinien być wykorzystywany do zapisywania lub odczytywania danych, procesor automatycznie zamienia go na adres logiczny a następnie na adres fizyczny,

adres segmentowy - (segment) jest pierwszą częścią adresu logicznego. Jeżeli został podany bez przemieszczenia oznacza to, że wskazuje nie konkretną komórkę pamięci a cały blok. Domyślnie przyjmujemy przemieszczenie 0. Adres segmentowy zwracany jest przez niektóre funkcje interfejsów API (Application Program Interface),

adres relatywny - (offset) jest przemieszczeniem względem segmentu, lub jakiegoś bloku danych. Adres takiego segmentu musi być znany.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.2. Rejestry procesora

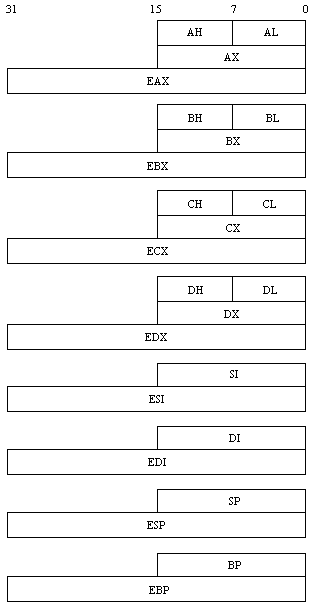

Pierwszym etapem poznawania architektury procesora są jego rejestry. W zależności od ich typów przechowują one dane, adresy pamięci lub flagi. Poniżej przedstawione są wszystkie rejestry procesorów 386 wzwyż, wraz ze szczegółowym opisem:

Rejestry podstawowe

Do tej grupy rejestrów należą 32-bitowe rejestry EAX, EBX, ECX, EDX, ESI, EDI, ESP i EBP. Każdy z nich ma możliwość odwołania się do mniej znaczącego słowa, a niektóre także do bajtów w tym słowie. W trybie rzeczywistym często znaczenie ma jedynie mniej znaczące słowo każdego z nich. Budowę rejestrów podstawowych przedstawia rysunek:

EAX - akumulator, jest używany w niektórych operacjach jak mnożenie, czy dzielenie,

EBX - rejestr bazowy, zawiera przemieszczenie względem segmentu danych,

ECX - rejestr licznikowy, określa liczbę wykonań pętli,

EDX - używany jako rozszerzenie akumulatora w operacjach 64-bitowych,

ESI - rejestr indeksowy, zawiera adres źródła w operacjach łańcuchowych,

EDI - rejestr indeksowy, zawiera adres przeznaczenia w operacjach łańcuchowych,

ESP - wskaźnik stosu,

EBP - rejestr bazowy, zawiera przemieszczenie względem segmentu stosu.

Rejestry segmentowe

W skład tej grupy wchodzą rejestry 16-bitowe CS, DS, SS, ES, FS i GS. Każdy z nich zawiera identyfikator segmentu. W trybie rzeczywistym jest to adres liniowy segmentu podzielony przez 16, a w trybie chronionym selektor.

CS - segment kodu,

DS - segment danych,

SS - segment stosu,

ES - dodatkowy segment danych,

FS - dodatkowy segment,

GS - dodatkowy segment.

Wskaźnik instrukcji

Rejestr EIP jest wskaźnikiem aktualnie wykonywanej instrukcji. Nie można się do niego odwołać bezpośrednio. W zależności czy segment jest typu USE32, czy USE16, używany jest rejestr 32-bitowy (EIP), lub rejestr 16-bitowy (IP).

Rejestr flag

Rejestr rozszerzonych flag EFLAGS, zawiera ogólne informacje o stanie procesora w danej chwili. Stan tych flag zmieniany jest w zależności od wyniku niektórych operacji. Rozmieszczenie flag w rejestrze przedstawia rysunek:

CF - (Carry Flag) znacznik przeniesienia,

PF - (Partity Flag) znacznik parzystości,

AF - (Auxiliary Flag) znacznik przeniesienia pomocniczego,

ZF - (Zero Flag) znacznik zera,

SF - (Sign Flag) znacznik znaku,

TF - (Trap Flag) znacznik pułapki,

IF - (Interrupt Enable) znacznik zezwolenia na przerwanie,

DF - (Direction Flag) znacznik kierunku operacji łańcuchowych,

OF - (Overflow) przepełnienie,

IOPL - (I/O Privillege Level) 2-bitowy poziom uprzywilejowania operacji wejścia wyjścia,

NT - (Nested Task) znacznik zagnieżdżonego zadania,

RF - (Resume Flag) znacznik wznowienia,

VM - (Virtual 8086 Mode) znacznik trybu V86.

Rejestry kontrolne

Rejestry kontrolne sterują pracą procesora. Wyróżniamy trzy rejestry CR0, CR2 i CR3, dwa ostatnie uwzględniane są tylko w przypadku włączonego mechanizmu stronicowania pamięci.

CR3 - bity 12-31 zawieraja numer (adres fizyczny podzielony przez 4k) strony zawierającej katalog stron, reszta bitów zarezerwowana,

CR2 - zawiera 32-bitowy adres liniowy komórki pamięci, do której odwołanie spowodowało wyjątek 0EH (Page Fault),

CR0 - rejestr flag kontrolujących pracę procesora, przedstawiony na rysunku:

PE - (Protection Enable) bit trybu chronionego,

MP - (Math Present) znacznik kontroli koprocesora,

EM - (Emulation) znacznik emulacji koprocesora,

TS - (Task Switched) znacznik przełączenia zadania,

ET - (Extension Type) znacznik typu koprocesora,

PG - (Paging) znacznik mechanizmu stronicowania.

Rejestry testowe

Rejestry TR6 i TR7 służą do testowania pamięci cache TLB (Translation Lookaside Buffer) używanej przy przekształcaniu przez procesor adresu liniowego na adres fizyczny. Są one specyficzne dla maszyn 80386 i w wyższych procesorach powinny być używane zgodnie z ich specyfikacją. Testowanie pamięci TLB powinno się odbywać na poziomie BIOSu, dlatego rejestry te nie zostaną dokładnie omówione.

Rejestry uruchomieniowe

Rejestry uruchomieniowe zwiększają możliwości kontroli kodu i danych. Za ich pomocą można ustawić cztery pułapki i kontrolować ich stan. Istnieje sześć rejestrów uruchomieniowych DR0, DR1, DR2, DR3, DR6 i DR7. Rejestry DR0-DR3, zawierają adresy liniowe pułapek, pozostałe dwa służą do konfiguracji i sprawdzania pułapek.

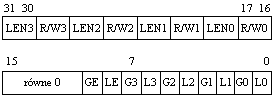

DR7 - rejestr flag kontrolujących pułapki, przedstawiony na rysunku:

L0-L3 - uaktywnienie pułapki 0-3, zerowane po wystąpieniu przełączenia zadania,

G0-G3 - uaktywnienie pułapki 0-3, nie zerowane po wystąpieniu przełączenia zadania,

LE - zwolnienie pracy procesora po wystąpieniu pułapki, zerowane po wystąpieniu przełączenia zadania,

GE - zwolnienie pracy procesora po wystąpieniu pułapki, nie zerowane po wystąpieniu przełączenia zadania,

R/W0-R/W3 - 2-bitowa wartość określająca warunek jaki wymusza przerwanie działania programu po wystąpieniu pułapki 0-3:

00 - wykonanie instrukcji,

01 - zapisanie,

11 - odczytanie lub zapisanie,

LEN0-LEN3 - 2-bitowa wartość określająca rozmiar pułapki 0-3:

00 - bajt (lub wykonanie instrukcji),

01 - słowo,

11 - podwójne słowo,

DR6 - rejestr flag kontrolujących stan pułapek, przedstawiony na rysunku. Bity tego rejestru mogą być jedynie ustawiane przez procesor, dlatego procedura obsługi wyjątku 01H (Debugger exceptions) powinna je wyzerować.

B0-B3 - natrafienie na pułapkę 0-3,

BD - znacznik kolizji w dostępie do rejestrów uruchomieniowych,

BS - znacznik związany z flagą TF rejestru EFLAGS,

BT - znacznik związany z bitem T rejestru TSS,

Rejestry zarządzania pamięcią

Istnieją jeszcze dodatkowe rejestry przechowujące adresy tablic systemowych GDTR, LDTR, IDTR, i TR:

GDTR - rejestr ten składa się z 6 bajtów w których przechowuje adres liniowy i rozmiar (pomniejszony o 1) globalnej tablicy deskryptorów GDT. Rejestr GDTR przedstawia poniższy rysunek:

LDTR - rejestr analogiczny do GDTR, zawiera informacje o lokalnej tablicy deskryptorów LDT,

IDTR - 16-bitowy rejestr przechowujący selektor tablicy deskryptorów przerwań IDT,

TR - 16-bitowy rejestr przechowujący selektor segmentu stanu zadania TSS.

![]()

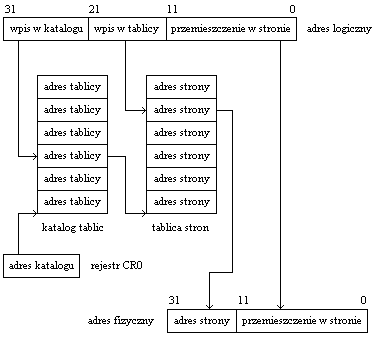

3.3. Stronicowanie pamięci

Mechanizm stronicowania pamięci zaimplementowany został dopiero w procesorach 80386 i stanowił przełom w komputerach typu PC. Umożliwił on stworzenie trybu V86, sklejanie fizycznie rozproszonych obszarów pamięci w ciągłe bloki, oraz implementację pamięci wirtualnej. Mechanizm ten dzieli cały dostępny 4G obszar na strony wielkości 4kb, które za pomocą tablic stron zmieniają swoje położenie w przestrzeni adresowej widzianej przez programy.

Z mechanizmem stronicowania procesor związany jest przez flagę PG w rejestrze CR0 (włączającą/wyłączającą stronicowanie) oraz przez rejestry CR3 (zawierający fizyczny adres katalogu tablic) i CR2 (zawierający liniowy adres komórki pamięci do której dostęp wygenerował wyjątek). Przed ustawieniem flagi PG należy zainicjować katalog tablic i związane z nim tablice stron. Katalog tablic jest to struktura opisująca wszystkie tablice stron, które z kolei opisują strony fizyczne. Katalog i tablice mają rozmiar jednej strony (4kb), a każdy ich wpis zajmuje 4 bajty i opisuje jedną stronę. Łatwo więc policzyć że ilość tablic stron jest równa 1024, z których każda opisuje 1024 strony fizyczne. Tak więc mechanizm stronicowania potrafi opisać 1024 * 1024 * 4096 = 4G (ILOŚĆ_TABLIC * ILOŚĆ_STRON_OPISYWANYCH_PRZEZ_TABLICĘ * WIELKOŚĆ_STRONY), czyli cały obszar przestrzeni adresowej. O to jak wygląda pojedynczy wpis w katalogu i tablicach

stron:

P - (Present) bit obecności strony w pamięci (jeżeli wyzerowany reszta bitów do dyspozycji programisty),

R/W - (Read/Write) znacznik praw modyfikacji,

U/S - (User/Supervisor) znacznik praw dostępu,

A - (Accessed) ustawiany gdy wystąpił zapis lub odczyt ze strony,

D - (Dirty) ustawiany gdy wystąpił zapis do strony (nie dotyczy tablic stron),

AVAIL - (Available) trzy bity przeznaczone dla programisty,

Numer strony jest jej adresem fizycznym podzielonym przez 4k (4096).

Pozostaje tylko pytanie w jaki sposób powstaje adres liniowy do którego można się odwoływać. Na adres liniowy opisujący bajt pamięci składają się trzy człony:

numer wpisu w katalogu tablic (bity 22-31), który wyznacza tablicę stron,

numer wpisu w tablicy stron (bity 12-21), który wyznacza numer strony fizycznej,

przemieszczenie w stronie fizycznej (bity 0-11).

Translację adresu logicznego na adres fizyczny przedstawia rysunek:

3.3.1. Pamięć wirtualna

Dzięki mechanizmowi stronicowania pamięci możliwe jest stworzenie pamięci wirtualnej (virtual memory). Polega to na powiększeniu dostępnej przestrzeni o nieistniejące obszary pamięci. W chwili gdy wystąpi żądanie przydziału pamięci, a wykorzystany jest cały obszar fizyczny, system operacyjny zapisuje fragmenty pamięci fizycznej na dysk po czym przepina (za pomocą mechanizmu stronicowania) tą pamięć udostępniając ją żądającemu zadaniu. Jeżeli pamięć zapisana na dysk jest potrzebna, system zapisuje inny obszar i tak w kółko. Zapis dokonywany jest do specjalnego pliku wymiany (swap file), lub partycji wymiany (swap partition). Jeżeli jest to plik, musi on zajmować kolejne sektory i nie może być przenoszony w inne miejsce dysku. Rozmiar pamięci wirtualnej jest ograniczony przez rozmiar pliku lub partycji.

Pamiętać należy, że niektóre obszary pamięci powinny być zablokowane przed wymianą na dysk (dotyczy to głównie procedur obsługi przerwań, oraz procedur, które nie mogą czekać na stosunkowo długi czas odczytu z dysku).

Aby zrealizować czynność wymiany musimy mieć kontrolę nad wyjątkiem 0DH (Page fault), oraz nad tablicami stron. Należy zdefiniować jeden z bitów wpisu w tablicach, który będzie oznaczał czy strona może być wymieniona na dysk, czy nie. Ponieważ podczas, gdy bit P wpisu jest wyzerowany reszta bitów jest dostępna, należy je wykorzystać na numer sektora w pliku/partycji wymiany.

Procedura obsługi wyjątku 0DH musi w pierwszej kolejności odczytać adres liniowy komórki do której dostęp spowodował wyjątek (rejestr CR2). Na podstawie tego adresu znaleźć odpowiedni wpis w tablicach. Następnie trzeba odszukać stronę którą zapiszemy na dysk. Strona ta musi być obecna w pamięci (P=1) i musi mieć prawo do wymiany (zdefiniowany przez nas bit). Zapisujemy stronę na dysk, zerujemy bit P i uzupełnianiu jej wpis o sektor w pliku/partycji wymiany. Następnie wolną już stronę fizyczną podpinamy pod tą która wygenerowała wyjątek i na koniec i odczytujemy dane z dysku.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.3.2. TLB

TLB (Translation Lookaside Buffer), jest blokiem pamięci wewnętrznej procesora, który służy przyspieszeniu mechanizmu stronicowania. Zawiera on dane na temat najczęściej używanych tablic stron. Bufor ten powinien być czyszczony po każdej zmianie zawartości katalogu, lub tablic stron, poprzez załadowanie rejestru CR3. Można go także testować za pomocą rejestrów TR6 i TR7.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

pre {font-family: Courier}

3.4. Tryb rzeczywisty

Tryb rzeczywisty jest już bardzo przestarzały i istnieje jedynie ze względu na zgodność z dużą ilością oprogramowania przeznaczonego wyłącznie dla niego. Tryb ten może zaadresować wyłącznie 1Mb pamięci operacyjnej. 20-bitowy adres fizyczny jest dostępny poprzez dwa rejestry: segmentowy i indeksowy. Rejestr segmentowy zawiera adres pamięci wyrażony w paragrafach (paragraf=16 bajtów), natomiast rejestr indeksowy zawiera przemieszczenie od adresu wskazywanego przez rejestr segmentowy, wyrażone w bajtach. Adres taki ma postać SEGMENT:OFFSET (offset czyli przemieszczenie) i nazywany jest adresem logicznym. Adres fizyczny otrzymuje się z adresu logicznego według wzoru: ADRES_FIZYCZNY = SEGMENT * 16 + OFFSET. Ponieważ obydwa rejestry segmentowy i indeksowy są 16-bitowe widać że w ten sposób można zaadresować ponad 1Mb pamięci (0FFFFH * 16 + 0FFFFH = 10FFEFH czyli 1,114,096 bajtów). Dowolna komórka pamięci może być adresowana na wiele sposobów np. komórka o adresie fizycznym 012CH może być wyrażona za pomocą nast. adresów logicznych: 0012H:000CH, 0010H:002CH, 0011H:001CH lub 0000H:012CH. Widać więc że segment nie jest jakąś sztywną formą podziału pamięci, a jego rozmiar 64kb jest ograniczony przez wielkość rejestru indeksowego.

Uwaga! Pomimo iż procesory od 386 wzwyż posiadają 32-bitowe rejestry indeksowe w trybie rzeczywistym mechanizm segmentacji używa tylko ich mniej znaczącego słowa.

W trybie rzeczywistym mechanizm stronicowania jest wyłączony dlatego adres logiczny jest zamieniany wprost na adres fizyczny (bez pośredniej zamiany na adres liniowy).

Komputery PC posiadają następujące rejestry segmentowe: CS, DS, ES, SS (procesory od 386 wzwyż dodatkowo FS i GS), oraz indeksowe: IP, SI, DI, SP, BP. Oznaczenia rejestrów segmentowych nazywamy prefiksami. Rejestry segmentowe i indeksowe tworzą domyślne pary (przy odwołaniu do danego rejestru indeksowego nie trzeba podawać ich domyślnego prefiksu): DS:SI, ES:DI, SS:BP. Do rejestrów IP i SP nie odwołujemy się jawnie, poza tym rejestr IP jest wskaźnikiem wykonywanej instrukcji i nie możemy go modyfikować poleceniem MOV.

Ze względu na niewielki w dzisiejszych czasach rozmiar segmentu stosuje się różne techniki odczytu danych. Poniższy kod przedstawia najprostszy sposób odczytu następujących po sobie segmentów których liczba znajduje się w rejestrze CX.

;w CX ilość segmentów do odczytu

;początek bufora ma adres DS:0000H

XOR SI,SI

CLD

PETLA:

LODSB

;tutaj obróbka danej znajdującej się w AL

OR SI,SI

JNE SHORT PETLA

MOV DX,DS

ADD DH,10h

MOV DS,DX

LOOP PETLA

;tutaj zakończenie odczytu z bufora

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.5. Tryb chroniony

Tryb chroniony istnieje począwszy od procesorów 80286 gdzie pozwalał zaadresować 16Mb pamięci, jednak pełne skrzydła rozwinął dopiero w procesorze 80386 i obecnie udostępnia nam przestrzeń adresową wielkości 4Gb. Tryb chroniony maszyn 80286 jest zubożoną wersją w stosunku do 80386, więc nie będziemy się nim dokładnie zajmować.

Dzięki wprowadzeniu trybu chronionego możliwe się stało stworzenie profesjonalnych, wielozadaniowych systemów operacyjnych, zorientowanych sieciowo. Mechanizmy ochrony zapewniają łatwe wykrywanie błędów i bezpieczeństwo danych systemowych (system może mieć architekturę całkowicie zamkniętą i udostępniać programom zasoby komputera według własnych praw). Wielozadaniowość pozwala na jednoczesne wykonywanie się niezależnie wielu zadań, którymi zarządza system operacyjny. W połączeniu ze stronicowaniem pamięci tryb chroniony czyni maszyny klasy PC najpoważniejszymi komputerami osobistymi.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.5.1. Organizacja pamięci

W trybie chronionym pamięć podzielona jest na segmenty, z których każdy może mieć dowolny rozmiar i mogą one na siebie nachodzić. Segmenty te nie mają jednak nic wspólnego z segmentami trybu rzeczywistego, dlatego też oprogramowanie jest specyficzne dla danego trybu i nie może być uruchamiane w innym. Segmenty opisywane są za pomocą deskryptorów, umieszczanych w tablicach deskryptorów. Istnieją trzy rodzaje takich tablic:

- globalna tablica deskryptorów GDT (Global Descriptor Table), jest tablicą przeznaczoną dla systemu operacyjnego. Dane na jej temat zawiera rejestr GDTR,

- lokalna tablica deskryptorów LDT (Local Descriptor Table), jest tablicą specyficzną dla danego zadania, przy przełączaniu zadań następuje też przełączenie lokalnych tablic. Jej selektor zawiera rejestr LDTR,

- tablica deskryptorów przerwań IDT (Interrupt Descriptor Table), jest tablicą opisującą procedury obsługi przerwań i wyjątków, przy wystąpieniu przerwania procesor odczytuje dane z tej tablicy. Dane na jej temat zawiera rejestr IDTR.

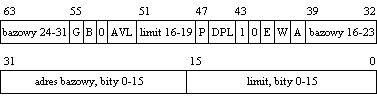

Deskryptory dzielimy na deskryptory segmentów i deskryptory bramek. Pierwsze opisują segmenty pamięci, drugie punkty wejścia do segmentów (deskryptory bramek opisane są szerzej w kolejnych tematach). Wyróżniamy trzy rodzaje deskryptorów segmentów.

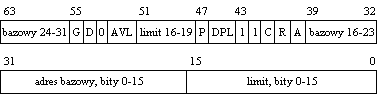

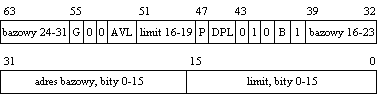

deskryptor segmentu danych - opisuje obszary w których mogą być zapisywane i czytane dane (również stos):

deskryptor segmentu kodu - opisuje obszary gdzie znajduje się wykonywalny kod programów, mogą być z nich również czytane dane:

deskryptor segmentu systemowego - opisuje takie struktury jak lokalna tablica deskryptorów i segment stanu zadania:

Oto opis pól wszystkich deskryptorów segmentów:

A - (Accessed) ustawiany gdy selektor segmentu jest ładowany do rejestru segmentowego,

W - (Writable) określa, czy może wystąpić operacja zapisu do segmentu danych,

R - (Readable) określa, czy może wystąpić operacja odczytu z segmentu kodu,

E - (Expand-down) określa kierunek ekspansji segmentu danych (używany do tworzenia segmentów stosu),

C - (Confirming) określa czy segment kodu jest dostępny na wszystkich poziomach uprzywilejowania,

P - (Segment Present) określa, czy segment jest obecny w pamięci,

AVL - (Available) bit dostępny dla programisty,

B - (Big) określa rozmiar segmentu (zwykle ustawiony, gdy bit G=1),

D - (Default) określa domyślny rozmiar adresów w obrębie segmentu (0 - adresy 16-bitowe, 1 - adresy 32-bitowe),

G - (Granularity) określa, czy limit segmentu jest wyrażony w bajtach (G=0), czy w 4k stronach (G=1),

DPL - (Descriptor Privillege Level) 2-bitowa wartość określająca poziom uprzywilejowania deskryptora.

Adres bazowy jest 32-bitowym adresem liniowym wskazującym początek segmentu.

Limit jest rozmiarem segmentu pomniejszonym o 1 (jeżeli bit G=1 rozmiar jest pomniejszony o 4kb). Jeżeli bit E jest wyzerowany poprawne adresy w obrębie segmentu są z zakresu 0 do LIMIT + 1, jeżeli jest ustawiony z zakresu MAKSYMALNY_ROZMIAR - (LIMIT + 1) do MAKSYMALNY_ROZMIAR (przydatne jest to w segmentach stosu, gdyż nie trzeba zmieniać wartości szczytu stosu przy każdej zmianie jego wielkości). MAKSYMALNY_ROZMIAR zależy od bitu G i może być równy 64k lub 4G.

Typy segmentów systemowych przedstawiają poniższe wartości:

01H - wolny segment stanu TSS (dla procesora 286),

02H - lokalna tablica deskryptorów LDT,

03H - zajęty segment stanu TSS (dla procesora 286),

09H - wolny segment stanu TSS (dla procesora 386),

0BH - zajęty segment stanu TSS (dla procesora 386),

pozostałe wartości są zarezerwowane, lub wykorzystywane przez bramki.

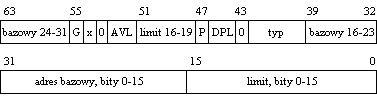

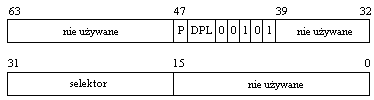

Dostęp do obszarów zdefiniowanych przez deskryptory jest realizowany poprzez selektory. Selektor wskazuje na konkretny deskryptor w tabeli GDT lub LDT, a jego wartość jest umieszczana w jednym z rejestrów segmentowych. Selektor ma następującą postać:

TI - (Table Indicator) oznacza rodzaj tabeli (0 -GDT, 1 - LDT),

RPL - (Requestor Privillege Level) określa poziom uprzywilejowania kodu który żąda dostępu.

Numer deskryptora jest przemieszczeniem w tablicy podzielonym przez 8.

Model "flat"

Niektóre środowiska systemowe nie współpracują z segmentową organizacją pamięci, a wszelkie wykorzystywane adresy są liniowe. Taki model pamięci nazywamy modelem "flat". Jest on dosyć prosty do zaimplementowania w trybie chronionym. Należy po prostu podczas inicjacji systemu zdefiniować segmenty o adresie bazowym 0 i limicie 4Gb (osobno segment kodu i osobno danych) po czym załadować rejestry segmentowe odpowiednimi selektorami. Model "flat" pozbawia nas jednak funkcjonalności mechanizmów ochrony pamięci.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.5.2. Ochrona pamięci

Jednym z założeń trybu chronionego jest ochrona pamięci przed niepożądanym zapisem, odczytem i wykonywaniem kodu. Istnieją dwa poziomy ochrony pamięci: ochrona na poziomie segmentacji i ochrona na poziomie stronicowania. Drugi poziom występuje wyłącznie w przypadku włączonego mechanizmu stronicowania, inaczej jest ignorowany.

Ochrona na poziomie segmentacji

Ochrona na tym poziomie obejmuje:

- sprawdzanie typów segmentów,

- sprawdzanie limitu,

- ograniczenie dostępu do segmentów,

- ograniczenie dostępu przestrzeni,

- ograniczenie wykonywania instrukcji.

Sprawdzanie typów segmentów dotyczy praw zapisu/odczytu/uruchamiania. Ma ono znaczenie gdy na przykład selektor segmentu kodu jest ładowany do rejestru segmentowego CS. Niektóre rejestry segmentowe mogą przechowywać selektory tylko niektórych segmentów. Wyjątek 0Dh (General Protection Fault) jest generowany podczas wykonania złej operacji na danym segmencie.

Sprawdzanie limitu występuje podczas realizowania dostępu do komórki pamięci. Jeżeli podane przemieszczenie wykracza ponad limit segmentu generowany jest wyjątek 0DH.

Ograniczenie dostępu do segmentów jest realizowane poprzez poziomy uprzywilejowania. Poziom uprzywilejowania to dwubitowa wartość, przy czym najwyższy poziom to 0, a najniższy 3. Są one przechowywane w polach CPL (Current Privillege Level), RPL (Requestor Privillege Level) i DPL (Descriptor Privillege Level). CPL jest aktualnym poziomem uprzywilejowania znajdującym się w selektorze wykonywanego kodu, RPL znajduje się w selektorze odwołującym się do danego segmentu a DPL w dekryptorze tego segmentu. Procesor bierze pod uwagę wszystkie te pola i jeżeli stwierdzi że dany kod nie ma dostępu do segmentu, generuje wyjątek 0DH. Dany kod ma dostęp do segmentów danych na tym samym lub niższym poziomie, lecz może wykonywać skoki tylko do segmentów kodu na tym samym poziomie. Nie dotyczy to zgodnych segmentów kodu (bit C w deskryptorze segmentu kodu). Aby umożliwić wykonywanie kodu na innym poziomie stworzone zostały bramki. Bramki definiują punkt wejścia do segmentów kodu. Na ich potrzeby stworzone zostały specjalne deskryptory bramek. Wyróżniamy cztery typy bramek:

- bramki wywołania,

- bramki pułapek,

- bramki przerwań,

- bramki zadań.

Bramki zadań omówione są przy zagadnieniu wielozadaniowości, a bramki pułapek i przerwań przy przerwaniach i wyjątkach.

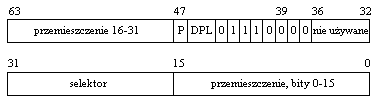

Deskryptory bramek wywołania mogą być umieszczone w tablicach GDT i LDT. Program na poziomie uprzywilejowania większym lub równym poziomowi bramki może za pomocą instrukcji CALL przenieść wykonywanie programu do segmentu innego poziomu (wykorzystywany jest do tego tylko selektor bramki, przemieszczenie jest pomijane). Poniżej ukazany jest deskryptor bramki wywołania:

P - (Present) bit obecności segmentu do którego odwołuje się bramka,

DPL - (Descriptor Privillege Level) określa, najniższy poziom uprzywilejowania jaki musi mieć kod aby wykonać skok przez bramkę.

Selektor musi wskazywać segment do którego ma nastąpić skok, a przemieszczenie jest adresem relatywnym w obrębie tego segmentu. Deskryptor zawiera też liczbę słów jaka ma być skopiowana ze stosu (każdy poziom uprzywilejowania ma oddzielny stos).

Ograniczenie dostępu do przestrzeni wejścia/wyjścia jest realizowane przez wartość IOPL (Input/Output Privillege Level) w rejestrze flag oraz przez mapy portów w segmentach stanu zadań. Pole IOPL to określa jaki najniższy poziom uprzywilejowania może mieć kod, aby wykonać operację wejścia/wyjścia. Mapy bitów w segmentach TSS określają dokładnie które z portów może używać zadanie (jedynka zabrania użycia portu). Mapy te sprawdzane są tylko w przypadku, gdy zadanie ma niższy priorytet niż określa IOPL. W wypadku wystąpienia niepożądanego dostępu do przestrzeni we/wy procesor generuje wyjątek 0DH.

Ograniczenie wykonywania instrukcji dotyczy tylko instrukcji uprzywilejowanych. W wypadku użycia ich na poziomie niższym niż 0 generowany jest wyjątek 0DH. Do instrukcji uprzywilejowanych zaliczamy:

- CLTS - wyzerowanie bitu przełączenia zadania TS w rejestrze EFLAGS,

- HLT - zatrzymanie pracy procesora do momentu wystąpienia przerwania,

- LGDT, LIDT, LLDT - załadowanie rejestrów tablic systemowych,

- LMSW - załadowanie słowa stanu procesora,

- LTR - załadowanie rejestru zadania,

- MOV do/z CRn, DRn, TRn - załadowanie, lub odczytanie rejestrów kontrolnych, uruchomieniowych i testowych.

Ochrona na poziomie stronicowania

Ochrona na tym poziomie obejmuje:

- ograniczenie dostępu do stron,

- sprawdzanie typów stron.

Ograniczenie dostępu do stron jest związane z bitem U/S wpisu w tablicy stron. Określa on dwa poziomy dostępu do stron: supervisor (poziom uprzywilejowania 0-2) i user (poziom uprzywilejowania 3). Jeżeli kod żądający dostępu do strony jest na prawach suprvisor, może on dowolnie odczytywać, lub zapisywać stronę (pomijany jest bit R/W).

Sprawdzanie typów stron dotyczy praw zapisu/odczytu (bit R/W wpisu w tablicy stron). Jeżeli nieodpowiednia operacja jest wykonana na stronie, generowany jest wyjątek.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.5.3. Wielozadaniowość

Tryb chroniony umożliwia nam zaimplementowanie mechanizmu wielozadaniowości poprzez wprowadzenie specjalnych segmentów stanu zadania TSS (Task State Segment). Selektor aktualnie wykonywanego zadania jest umieszczony w rejestrze zadania TR (Task Register). System operacyjny dokonuje przełączania zadań gdy wystąpi przerwanie zegarowe, lub gdy otrzyma od zadania sygnał bezczynności (IDLE). Mechanizm wielozadaniowości jest ściśle powiązany z bitem NT rejestru EFLAGS i bitem TS rejestru CR0. Pierwszy z nich oznacza zagnieżdżone zadanie tzn. ustawinay jest gdy jedno zadanie zostało przerwane przez drugie (zapobiega to zapętleniu się zadań). Drugi z bitów ustawiany jest gdy wystąpiła operacja przełączania zadań.

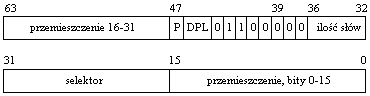

Rejestr TSS przechowuje wszelkie dane dotyczące zadania, włączając adres katalogu stron (każde zadanie może mieć inne odwzorowanie adresów liniowych w fizyczne), selektor tablicy LDT oraz mapę dostępnych portów. Rozmiar segmentu TSS wynosi minimum 104 bajty, lecz może być większy w zależności od wielkości mapy portów i danych przechowywanych przez system. Postać segmentu TSS przedstawia rysunek:

T - (Trap) oznacza, czy ma być wygenerowany wyjątek 01H (Debug exceptions) przy przełączaniu do danego zadania.

Oprócz rejestrów segment TSS zawiera selektor poprzedniego segmentu stanu (uzupełniany przez procesor w wypadku przerwania działania poprzedniego zadania), oraz przemieszczenie wskazujące na mapę portów. Mapa ta jest strukturą w której jeden bit oznacza jeden z 65536 portów (jedynka oznacza blokadę). Mapa portów nie musi uwzględniać ich wszystkich, tylko pewną ilość numerowaną kolejno od 0 do n.

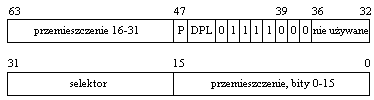

Segment TSS ma swój specjalny deskryptor, które może występować jedynie w tablicy GDT. Nie może on służyć do modyfikowania zawartości segmentu (w tym celu należy stworzyć tożsamy segment danych). W procesorach 80386 ma on następującą postać:

B - (Busy) oznacza, czy zadanie jest aktualnie wykonywane (ustawiany i zerowany przez procesor).

Pozostałe bity mają takie samo znaczenie jak w innych deskryptorach.

Na potrzeby wielozadaniowości stworzona została też specjalna bramka zwana bramką zadania. Można ją umieszczać we wszystkich tablicach systemowych. Pozwala ona programom nie mającym dostępu do rejestru TR na zmianę zadania. Deskryptor bramki zadania wygląda następująco:

Selektor wskazuje na segment stanu zadania. Pozostałe bity jak w przypadku bramki wywołania.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

3.5.4. Przerwania i wyjątki

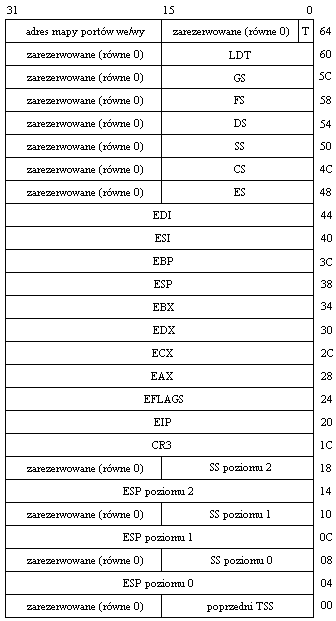

W trybie chronionym istnieje tablica IDT (Interrupt Descriptor Table) opisująca wszystkie 256 przerwań procesora. Deskryptorami tej tablicy mogą być bramki zadań, bramki pułapek i bramki przerwań. Deskryptor bramki przerwania wygląda następująco:

A oto jak wygląda deskryptor bramki pułapki:

Wszystkie bity mają takie samo znaczenie jak w przypadku bramki wywołania.

Bramki przerwań i pułapek mają bardzo podobne znaczenie. Wykonują one skok pod zadany adres (wykonywane są w kontekście zadania w którym wystąpiły), zapisują na stosie rejestr EFLAGS i zerują bit TF (aby uniemożliwić krokowe śledzenie procedury obsługi). Różnica pomiędzy nimi polega na tym, że bramka przerwania zeruje dodatkowo bit IF (wyłącza przerwania). Powrót w obydwu przypadkach powinien być realizowany instrukcją IRET.

Wyjątki

Wyjątki są zestawem przerwań numerowanych od 00H do 1FH. Zarezerwowane są one dla procesora i generowane są w przypadku szczególnych zdarzeń związanych z jego pracą. Wyjątki w odróżnieniu od pozostałych przerwań nie mogą być maskowane instrukcją CLI. Dzielą się one na:

- niepowodzenia, generowane przed wykonaniem instrukcji, umożliwiają powrót i ponowne jej wykonanie,

- pułapki, generowane po wykonaniu oczekiwanej instrukcji,

- załamania, generowane np. po wykryciu błędu w tablicach systemowych, umożliwiają lokalizację instrukcji jak również ponowne załadowanie programu którego działanie spowodowało wyjątek.

Oto lista wyjątków procesora 80386 wraz z krótkim opisem:

numer |

nazwa |

opis wyjątku |

00H |

Divide error |

Dzielenie przez zero |

01H |

Debug exceptions |

Wyjątek generowany przez pułapki |

02H |

Nonmaskable interrupt |

Przerwanie niemaskowalne (NMI) |

03H |

Breakpoint |

Pułapka (INT 3) |

04H |

Overflow |

Nadmiar (INTO) |

05H |

Bounds check |

Sprawdzenie limitu (BOUND) |

06H |

Invalid opcode |

Nieprawidłowa instrukcja |

07H |

Coprocessor not availabe |

Koprocesor nieobecny |

08H |

Double fault |

Niepowodzenie wykonania procedury wyjątku |

09H |

(reserved) |

Zarezerwowane |

0AH |

Invalid TSS |

Błędny segment stanu zadania |

0BH |

Segment not present |

Nieobecność segmentu w pamięci |

0CH |

Stack exception |

Przekroczenie limitu stosu |

0DH |

General protection fault |

Błąd naruszający mechanizm ochrony |

0DH |

Page fault |

Wyjątek generowany przez mechanizm stronicowania |

0FH |

(reserved) |

Zarezerwowane |

10H |

Coprocessor error |

Błąd koprocesora |

11H-1FH |

(reserved) |

Zarezerwowane |

Ze względu na to iż podstawowy układ przerwań sprzętowych PIC (Programable Interrupt Controler) ma standardowe wektory w obszarze przerwań 08H-0FH (zarezerwowanych dla wyjątków procesora), należy go przeprogramować przed przełączeniem do trybu chronionego, w celu uniknięcia konfliktów.

![]()

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

3.6. Tryb V86

Tryb V86 (Virtual 8086 machine) jest możliwy do zrealizowania przez połączenie trybu rzeczywistego, trybu chronionego i stronicowania pamięci. Specjalizowany program (może być to system operacyjny) pracuje w trybie chronionym z którego rozporządza zadaniami wykonującymi się w trybie rzeczywistym. Dzięki stronicowaniu, może on udostępniać programom trybu rzeczywistego pamięć rozszerzoną przez podczepianie jej w obszar 1Mb. Należy zatem pamiętać, i uwzględniać w przekazywaniu adresów do urządzeń, że w przypadku trybu V86 adresy logiczne zamieniane są na adresy liniowe, a te dopiero przez mechanizm stronicowania na adresy fizyczne. Program może sprawdzać czy pracuje w trybie rzeczywistym czy V86, przez kontrolę bitu VM w rejestrze EFLAGS.

Zalety trybu V86 wykorzystują wszelkie sterowniki pamięci EMS, jak również wielozadaniowe systemy operacyjne (np. Windows), które emulują środowisko systemu DOS.

4. Pamięć bazowa

Korzenie komputerów klasy PC sięgają czasów, kiedy 640kb pamięci operacyjnej wydawało się być w zupełności wystarczające i to na długie lata. Stąd też wynika architektura ówczesnych maszyn (komputery klasy XT), których rejestry pozwalały zaadresować maksymalnie do 1Mb pamięci. Aby załatać tę lukę w rozwoju komputerów, wprowadzono tryb chroniony pozwalający w modelach AT zaadresować do 16Mb, a w 386 i wyższych do 4Gb pamięci. System DOS pracujący w trybie rzeczywistym nie potrafi obsłużyć dodatkowej pamięci, dlatego też powstały liczne rozszerzenia udostępniające pamięć rozszerzoną (ponad 1 Mb) dla programów dosowych. Stąd też w przypadku DOSu pamięć dzielimy na bazową (base memory) i rozszerzoną (extended memory). Niniejszy rozdział traktuje o pierwszej z nich.

4.1. Pamięć konwencjonalna

Pamięć konwencjonalna (conventional memory) jest to pamięć o wielkości 640kb. Powstała ona przy tworzeniu pierwszych modeli komputera PC jako cała dostępna adresowalna pamięć, stąd wynika jej odrębność od pozostałych obszarów. Istotnymi elementami pamięci konwencjonalnej jest tablica wektorów przerwań oraz obszar zmiennych BIOS-u. Poza nimi znajdują się w niej procedury systemowe, programy rezydentne, oraz aktualnie wykonywany program. Obecnie, ze względu na niewielki obszar tej pamięci dąży się do jak największego udostępnienia jej programom poprzez ładowanie rezydentów i procedur systemowych do pamięci górnej i podwyższonej.

Do zarządzania pamięcią konwencjonalną służą nam funkcje 48H-4AH i 58H przerwania 21H. W szczególnych przypadkach funkcje te mogą obsługiwać również bloki pamięci górnej.

INT 21H, AH=48H, Przydzielenie bloku pamięci

Wejście:

BX = rozmiar bloku w paragrafach

Wyjście jeżeli CF=0:

AX:0000 = adres przydzielonego bloku

Wyjście jeżeli CF=1:

AX = kod błędu

BX = rozmiar największego wolnego bloku

INT 21H, AH=49H, Zwolnienie bloku pamięci

Wejście:

ES = segment przydzielonego bloku

Wyjście jeżeli CF=0:

Nie ma

Wyjście jeżeli CF=1:

AX = kod błędu

INT 21H, AH=49H, Zmiana rozmiaru bloku pamięci

Wejście:

ES = segment przydzielonego bloku

BX = nowy rozmiar bloku w paragrafach

Wyjście jeżeli CF=0:

Nie ma

Wyjście jeżeli CF=1:

AX = kod błędu

BX = największy możliwy rozmiar bloku

INT 21H, AX=5800H, Pobranie strategii alokacji pamięci

Wejście:

Nie ma

Wyjście:

CF = 0

AX = kod strategii alokacji pamięci

INT 21H, AX=5801H, Ustalenie strategii alokacji pamięci

Wejście:

BX = kod strategii alokacji pamięci

Wyjście jeżeli CF=0:

Nie ma

Wyjście jeżeli CF=1:

AX = kod błędu

A oto jak wygląda kod strategii alokacji pamięci:

Bity 0-1:

00 = alokacja w obszarze najniższym

01 = alokacja w obszarze najlepiej pasującym

10 = alokacja w obszarze najwyższym

Bity 6-7:

00 = alokacja wyłącznie pamięci konwencjonalnej

01 = alokacja wyłącznie pamięci górnej

10 = alokacja pamięci górnej i konwencjonalnej

Reszta bitów równa 0

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

pre {font-family: Courier}

4.1.1. Tablica wektorów przerwań

Tablica wektorów wszystkich 256 przerwań znajduje się pod adresem zerowym i zajmuje obszar 1kb, gdyż każdy wektor mieści się w 4 bajtach (2 na segment i 2 na przemieszczenie). Podczas każdego wywołania przerwania procesor odkłada na stos rejestr flagowy, oraz rejestry CS i IP (aktualną pozycję wykonywanego programu). Następnie oblicza pozycję w tablicy wektorów (numer przerwania * 4) i wykonuje daleki skok pod otrzymany adres. W trybie chronionym tablica wektorów przerwań zastąpiona została przez tablicę deskryptorów przerwań, która może znajdować się gdziekolwiek w pamięci. Jej adres umieszczony jest w rejestrze IDTR (Interrupt Descriptor Table Register).

Podmianę wektora możemy zrealizować poprzez funkcje DOSu, lub też ręcznie przez bezpośredni dostęp do tablicy wektorów (przy drugim sposobie należy koniecznie pamiętać o wyłączeniu przerwań na czas podmiany). Oto funkcje 35H i 25H przerwania 21H, które zajmują się obsługą wektorów:

INT 21H, AH=35H, Pobranie wektora przerwania

Wejście:

AL = numer wektora przerwań

Wyjście:

ES:BX = adres procedury obsługi przerwania

INT 21H, AH=25H, Ustawienie wektora przerwania

Wejście:

AL = numer wektora przerwań

DS:DX = adres procedury obsługi przerwania

Wyjście:

Nie ma

Poniższy fragment kodu obrazuje jak podmienić wektor bez informowania systemu, a następnie przywrócić poprzedni:

;nowy wektor znajduje się w rejestrach AX:DX

;w BX znajduje się numer przerwania

.CODE

;podmiana wektora

SHL BX,2

MOV ES,0

CLI

XCHG DX,[ES:BX]

XCHG AX,[ES:BX+2]

STI

MOV [STARY],DX

MOV [STARY+2],AX

;przywrócenie wektora

MOV DX,[STARY]

MOV AX,[STARY+2]

CLI

MOV [ES:BX],DX

MOV [ES:BX+2],AX

STI

.DATA

;miejsce na stary wektor

STARY DW ?,?

Oto lista wszystkich przerwań wraz z przemieszczeniem w tablicy wektorów.

numer |

offset |

opis przerwania |

Przerwania BIOSu |

|

|

0H |

0000H |

Dzielenie przez zero |

1H |

0004H |

Praca krokowa |

2H |

0008H |

Przerwanie niemaskowalne (NMI) |

3H |

000CH |

Pułapka |

4H |

0010H |

Nadmiar |

5H |

0014H |

Drukowanie ekranu |

6H-7H |

0018H |

Zarezerwowane |

8H |

0020H |

IRQ 0 - Przerwanie zegarowe |

9H |

0024H |

IRQ 1 - Przerwanie klawiatury |

0AH |

0028H |

IRQ 2 - Zarezerwowane |

0BH |

002CH |

IRQ 3 - Przerwanie łącza szeregowego (COM2) |

0CH |

0030H |

IRQ 4 - Przerwanie łącza szeregowego (COM1) |

0DH |

0034H |

IRQ 5 - Przerwanie drukarki (LPT2) |

0EH |

0038H |

IRQ 6 - Przerwanie sterownika dyskietek |

0FH |

003CH |

IRQ 7 - Przerwanie drukarki (LPT1) |

10H |

0040H |

Obsługa karty graficznej |

11H |

0044H |

Odczyt konfiguracji systemu |

12H |

0048H |

Odczyt wielkości pamięci konwencjonalnej |

13H |

004CH |

Obsługa dysków |

14H |

0050H |

Obsługa portu szeregowego |

15H |

0054H |

Różnorodne funkcje |

16H |

0058H |

Obsługa klawiatury |

17H |

005CH |

Obsługa drukarki |

18H |

0060H |

Wywołanie programu konfiguracyjnego BIOSu. |

19H |

0064H |

Uruchomienie bootstrap |

1AH |

0068H |

Obsługa zegara |

1BH |

006CH |

Obsługa klawisza CTRL-BREAK |

1CH |

0070H |

Obsługa przerwania zegara czasu rzeczywistego |

1DH |

0074H |

Parametry sterownika graficznego ekranu 6845 |

1EH |

0078H |

Parametry napędu dyskietek |

1FH |

007CH |

Wskaźnik do rozszerzonych znaków ASCII |

Przerwania DOSu |

|

|

20H |

0080H |

Zakończenie programu |

21H |

0084H |

Uniwersalne funkcje systemowe |

22H |

0088H |

Adres zakończenia programu (procesu) |

23H |

008CH |

Obsługa przerwania wykonywania programu |

24H |

0090H |

Obsługa błędów krytycznych |

25H |

0094H |

Odczyt sektorów logicznych dysku |

26H |

0098H |

Zapis sektorów logicznych dysku |

27H |

009CH |

Zakończenie programu z pozostawieniem w pamięci |

28H |

00A0H |

Praca w tle |

29H |

00A4H |

Szybkie wysłanie pojedynczego znaku |

2AH |

00A8H |

Nieudokumentowane |

2BH-2DH |

00ACH |

Zarezerwowane |

2EH |

00B8H |

Nieudokumentowane |

2FH |

00BCH |

Funkcje XMS i inne |

30H |

00C0H |

CP/M JMP Command |

31H |

00C4H |

Funkcje DPMI |

32H |

00C8H |

Zarezerwowane |

33H |

00CCH |

Obsługa myszy |

34H-3FH |

00D0H |

Zarezerwowane |

40H |

0100H |

Opis dyskietki |

41H |

0104H |

Opis dysku twardego nr 1 |

42H |

0108H |

Przerwanie karty EGA/VGA |

43H |

010CH |

Wskaźniki parametrów inicjujących |

44H |

0110H |

Zarezerwowane dla Novell NetWare |

45H |

0114H |

Zarezerwowane |

46H |

0118H |

Opis dysku twardego nr 2 |

47H-5FH |

011CH |

Zarezerwowane |

60H-63H |

0180H |

Zarezerwowane dla użytkownika |

64H |

0190H |

Zarezerwowane dla Novell NetWare |

65H-66H |

0194H |

Zarezerwowane dla użytkownika |

67H |

019CH |

Funkcje VCPI |

68H-6CH |

01A0H |

Zarezerwowane |

6DH |

01B4H |

Zarezerwowane dla karty VGA |

6EH-6FH |

01B8H |

Zarezerwowane |

70H |

01C0H |

IRQ 8 - Przerwanie zegara czasu rzeczywistego |

71H-74H |

01C4H |

IRQ 9 - IRQ 12 - Zarezerwowane dla dodatkowych urządzeń |

75H |

01D4H |

IRQ 13 - Przerwanie koprocesora |

76H |

01D8H |

IRQ 14 - Przerwanie sterownika dysków twardych |

77H |

01DCH |

IRQ 15 - Zarezerwowane dla dodatkowych urządzeń |

78H-7FH |

01E0H |

Zarezerwowane |

80H-85H |

0200H |

Zarezerwowane dla BASICa |

86H-F0H |

0218H |

Przerwania używane przez BASIC |

F1H-FDH |

0384H |

Zarezerwowane dla użytkownika |

FEH-FFH |

03F8H |

Zarezerwowane |

4.1.2. Zmienne BIOSu

Zmienne BIOSu są obszarem pamięci o wielkości 256 bajtów i zaczynają się od adresu fizycznego 0400H (adres logiczny 0040H:0000H). Zmienne te można odczytywać i modyfikować, należy jednak zauważyć że niektóre z nich zmieniane są przez przerwania obsługiwane przez BIOS.

Poniżej znajduje się lista wszystkich zmiennych BIOSu wraz z przemieszczeniem od adresu 0400H.

offset |

opis zmiennej |

0000H |

Adresy we/wy COM1-COM4 |

0008H |

Adresy we/wy LPT1-LPT4 |

0010H |

Słowo konfiguracji systemu |

0012H |

Bajt zarezerwowany dla inicjacji komputera |

0013H |

Słowo określające wielkość pamięci RAM w kb |

0015H |

Bajt zarezerwowany przy testowaniu komputera |

0016H |

Bajt kodów błędów wykrytych podczas inicjacji komputera |

0017H |

Słowo stanu klawiatury |

0019H |

Zmienna używana przy wpisywaniu kodu z klawiatury numerycznej i klawisza ALT |

001AH |

Początek bufora klawiatury |

001CH |

Koniec bufora klawiatury |

001EH |

32 bajtowy bufor klawiatury |

003EH |

Bajt rekalibracji dysku miękkiego |

003FH |

Bajt stanu silników napędów dyskowych |

0040H |

Licznik czasu włączenia silnika |

0041H |

Bajt stanu dyskietki |

0042H |

Siedem bajtów sterownika dyskietki |

0049H |

Bieżący tryb pracy sterownika ekranu |

004AH |

Liczba kolumn na ekranie |

004CH |

Wielkość pamięci obrazu w bajtach |

004EH |

Adres początku obrazu w pamięci obrazu |

0050H |

Położenie kursora na każdej stronie (od 1-8) |

0060H |

Typ kursora |

0062H |

Bieżący numer wyświetlanej strony |

0063H |

Adres portu (rejestru indeksowego) układu 6845 sterownika wideo |

0065H |

Bieżący tryb pracy sterownika wideo |

0066H |

Numer wybranej palety (CGA) |

0067H |

Słowo zawierające adres ponownego wejścia w tryb rzeczywisty |

006BH |

Ostatnie nieoczekiwane przerwanie |

006CH |

Cztery bajty licznika zegara |

0070H |

Przepełnienie zegara (upłynęło 24 godz. od ostatniego odczytu zegara) |

0071H |

Flaga naciśnięcia klawiszy zatrzymania (bit 7) |

0072H |

Słowo wpisywane po resecie poprzez naciśnięcie CTRL-ALT-DEL |

0074H |

Stan sterownika dysku twardego |

0075H |

Liczba dysków twardych |

0076H |

Słowo zarezerwowane |

0078H |

Cztery bajty przeterminowania łączy szeregowych (LPT1-LPT4) |

007CH |

Cztery bajty przeterminowania łączy równoległych (COM1-COM4) |

0080H |

Wartość początku przemieszczenia bufora klawiatury |

0082H |

Wartość końca przemieszczenia klawiatury |

0084H |

Liczba wierszy (EGA) |

0085H |

Wartość znaku (EGA) |

0087H |

Bajt kontrolny (EGA) |

0088H |

Stan przełączników (EGA) |

0089H |

Bajt trybu kontrolnego (VGA) |

008AH |

Indeks tablicy kodu wyświetlania (VGA) |

008BH |

Identyfikator nośnika dysków miękkich |

008CH |

Stan kontrolera dysku twardego |

008DH |

Status błędu dysku twardego |

008EH |

Przerwanie kontrolne dysku twardego |

008FH |

Bajt informacyjny kontrolera dysków miękkich |

0090H |

Stan (nośnika) - dyskietki nr 0 |

0091H |

Stan (nośnika) - dyskietki nr 1 |

0092H |

Znacznik rozpoczęcia operacji na dyskietce 0 |

0093H |

Znacznik rozpoczęcia operacji na dyskietce 1 |

0094H |

Bieżący numer ścieżki dyskietki nr 0 |

0095H |

Bieżący numer ścieżki dyskietki nr 0 |

0096H |

Znacznik typu klawiatury |

0097H |

Znacznik diod LED na klawiaturze |

0098H |

Wskaźniki dotyczące zegara |

00A1H |

7 bajtów zarezerwowanych |

00A8H |

Wskaźnik do tablicy parametrów (EGA, VGA) |

00ACH |

34 bajty zarezerwowane |

00CEH |

Znacznik związany z bootowaniem systemu |

00D0H |

32 bajty zarezerwowane |

00F0H |

16 bajtów zarezerwowanych dla użytkownika |

0100H |

Status drukowania ekranu |

0101H |

13 bajtów zarezerwowanych |

010EH |

18 bajtów zarezerwowanych dla BASICa |

![]()

4.2. Pamięć górna

Pamięć górna UMA (Upper Memory Area) obejmuje obszar od adresu A0000h do FFFFFh, czyli uzupełnienie pamięci konwencjonalnej do 1Mb. W przestrzeni tej znajduje się pamięć wideo, obszary BIOSu, oraz bloki pamięci górnej. Zazwyczaj znajduje się tam także ramka pamięci EMS.

Alokację pamięci górnej możemy zrealizować na dwa sposoby, za pomocą funkcji XMS lub DOSu. W drugim przypadku alokacja wygląda identycznie jak w przypadku pamięci konwencjonalnej (funkcje 48H-4AH i 58H). Przydatne też mogą być dwie niżej opisane podfunkcje funkcji 58H. Pierwsza z nich określa czy pamięć górna wchodzi w skład obszarów przeznaczonych do alokacji. Nie oznacza to jednak, czy pamięć górna jest dostępna dla DOSu czy nie. Możemy się tego dowiedzieć przy pomocy drugiej funkcji. W tym celu trzeba nakazać podłączenie pamięci górnej i jeżeli wystąpi błąd o numerze 01 oznacza to że pamięć ta nie jest dostępna dla DOSu.

INT 21H, AX=5802H, Pobranie podłączenia pamięci górnej

Wejście:

Nie ma

Wyjście:

CF = 0

AL = 0 - pamięć górna nie podłączona

AL = 1 - pamięć górna podłączona

INT 21H, AX=5803H, Ustalenie podłączenia pamięci górnej

Wejście:

BX = 0 - odłączenie

BX = 1 - podłączenie

Wyjście jeżeli CF=0:

Nie ma

Wyjście jeżeli CF=1:

AX = kod błędu

W przypadku gdy pamięcią górną zarządzamy przez interfejs XMS, wykorzystujemy funkcje 10H i 11H. Więcej informacji o wywoływaniu funkcji XMS w kolejnym rozdziale.

AH=10H, Przydzielenie bloku pamięci górnej

Wejście:

DX = rozmiar bloku w paragrafach

Wyjście jeżeli AX=1:

BX = adres segmentowy bloku

DX = rozmiar bloku w paragrafach

Wyjście jeżeli AX=0:

BL = kod błędu

AH=11H, Zwolnienie bloku pamięci górnej

Wejście:

DX = adres segmentowy bloku

Wyjście jeżeli AX=1:

Nie ma

Wyjście jeżeli AX=0:

BL = kod błędu

4.2.1. Pamięć wideo

Pamięć wideo (video RAM), lub inaczej pamięć obrazu jest to obszar o wielkości dwóch segmentów począwszy od adresu A0000h który podpięty jest bezpośrednio do pamięci wewnętrznej karty. Rozwiązanie to jest bardzo korzystne, gdyż umożliwia swobodny zapis wprost do karty, szczególnie w trybach 256 kolorowych, gdzie organizacja pamięci jest spakowana i każdy bajt reprezentuje jeden piksel obrazu. Sytuacja komplikuje się w trybach o organizacji płatowej, gdyż konieczne jest dodatkowe programowanie karty przez porty.

Różne karty w różny sposób podpinają się pod dostępny obszar i tak karta CGA wykorzystuje przestrzeń począwszy od adresu B8000h, karty MDA i Hercules od B0000h, a karty EGA i VGA od A0000h. Nowoczesne karty SVGA, które posiadają dużą pamięć wewnętrzną, wykorzystują obszar video RAM jako ramkę która w danej chwili odzwierciedla tylko pewien fragment pamięci wewnętrznej. Programy pracujące w trybie chronionym mogą zamiennie wykorzystać linear framebuffer czyli ramkę umieszczoną gdziekolwiek w czterogigowej przestrzeni adresowej. Ramka ta jest ciągłym blokiem obrazującym całą pamięć wewnętrzną karty.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

4.2.2. Obszary BIOSu

Ponieważ pierwsze modele XT wyposażone były co najwyżej w 640kb pamięci, a procesor mógł zaadresować 1Mb, niewykorzystany obszar przestrzeni adresowej przeznaczono na BIOS różnych urządzeń. Znajduje się on w kościach pamięci ROM, która podpinana jest w przestrzeń adresową procesora. BIOS (Basic Input/Output System) jest podstawowym ustandaryzowanym systemem komunikacji z urządzeniami zewnętrznymi. W każdym komputerze istnieją przynajmniej dwa BIOSy: płyty głównej (umieszczony pod adresem 0F0000H, o rozmiarze 64kb), oraz karty graficznej (umieszczony pod adresem 0C0000H, o rozmiarze 32kb). Pozostałe BIOSy mogą istnieć w przypadku zainstalowanego sprzętu, który takowe posiada.

<><!--

body {font-family: Times New Roman}

p {font-family: Times New Roman}

td {font-family: Times New Roman}

--></><basefont face="Times New Roman" size=3>

4.2.3. Shadow RAM

Obszary BIOSu różnych urządzeń standardowo zapisane są w pamięci stałej ROM. Pamięć ta podpinana jest w odpowiednie miejsca przestrzeni adresowej, tak aby były one adresowalne z trybu rzeczywistego. Ponieważ obecnie w komputerach nie instaluje się pamięci poniżej 1Mb, korzystne stało się skopiowanie BIOSu urządzeń z pamięci ROM do RAM. Pamięć RAM jest o wiele szybsza, przez co zyskujemy szybszy dostęp do procedur BIOSu. Obszary, które mają być skopiowane ustalamy z poziomu konfiguracji BIOSu (przy starcie komputera). Pamięć RAM pełni więc jakby funkcję cienia pamięci ROM, stąd pochodzi nazwa - shadow RAM.

4.2.4. Bloki pamięci górnej

W pamięci górnej poza pamięcią wideo i obszarami BIOSu pozostają dziury, które nazwano blokami pamięci górnej, UMB (Upper Memory Block). Ponieważ bloków tych nie można posklejać, dlatego najlepiej nadają się one do przechowywania małych programów rezydentnych. Aby uzyskać dostęp do bloków UMB, w systemie musi być zainstalowany sterownik pamięci expanded (np. EMM386). Blokami pamięci górnej zarządzamy na dwa sposoby: wykorzystując interfejs XMS, lub poprzez standardowe funkcje DOSu. W drugim przypadku plik CONFIG.SYS musi zawierać linię DOS=UMB. Pozwala to nam także na ładowanie programów rezydentnych do pamięci górnej za pomocą poleceń LOADHIGH, INSTALLHIGH lub DEVICEHIGH.

![]()

4.3. Struktury DOSu

Aby system mógł sprawnie rozporządzać zasobami, stworzone zostały pewne struktury danych. Do istotnych dla nas zaliczamy listę list (jako strukturę nadrzędną zawierającą zmienne systemowe i wskaźniki do innych struktur), bloki kontroli pamięci MCB oraz blok wstępny programu PSP.

4.3.1. Lista list

Struktura listy list LL (List of List) zawiera część zmiennych systemowych oraz adresy innych istotnych struktur w DOSie. Wskaźnik do niej otrzymamy po wywołaniu funkcji 52H przerwania 21H. Struktura ta nie została nigdy do końca udokumentowana, a jej obecny wygląd ustalił się w wersji 4.0 systemu.

INT 21H, AH=52H, Pobranie adresu listy list

Wejście:

Nie ma

Wyjście:

ES:BX = adres listy list

Poniższa tabela zawiera opis pól listy list wraz z przemieszczeniem od adresu zwracanego przez funkcję 52H:

offset |

zawartość |

-000CH |

Licznik powtórzeń dzielonego dostępu |

-000AH |

Opóźnienie w dzielonym dostępie do plików |

-0008H |

Daleki wskaźnik do bieżącego bufora dyskowego |

-0004H |

Wskaźnik do bufora zawierającego nie odczytane znaki z konsoli |

-0002H |

Segment adresu nagłówka pierwszego bloku MCB |

0000H |

Daleki wskaźnik do pierwszego bloku parametrów dysku (DPB) |

0004H |

Daleki wskaźnik do systemowej tablicy plików (SFT) |

0008H |

Daleki wskaźnik do programu obsługi CLOCK$ |

000CH |

Daleki wskaźnik do programu obsługi CON |

0010H |

Maksymalna długość bloku (w bajtach) dla urządzeń blokowych |

0012H |

Daleki wskaźnik do informacji o buforach dyskowych |

0016H |

Daleki wskaźnik do tablicy katalogów roboczych |

001AH |

Daleki wskaźnik do systemowych tablic opisów plików |

001EH |

Liczba bloków FCB chronionych przed usunięciem |

0020H |

Liczba urządzeń blokowych |

0021H |

Wartość LASTDRIVE |

0022H |

Nagłówek programu obsługi urządzenia NULL |

0034H |

Liczba dysków dołączonych poleceniem JOIN |

0035H |

Wskaźnik w segmencie kodu systemu do listy specjalnych nazw programów |

0037H |