KODOWANIE

Kody ściśle równoważne charakteryzują się następującymi cechami:

Wybierz co najmniej jedną odpowiedź

mają inne przyporządkowanie słów informacyjnych do słów kodowych

mają takie same macierze generujące

mają tą samą zdolność korekcyjną i detekcyjną

mają ten sam zbiór słów kodowych

Kod równoległy jest:

Wybierz co najmniej jedną odpowiedź

kodem liniowym blokowym?

kodem cyklicznym?

kodem splotowym?

szczególnym przypadkiem kodu Mac Donalda?

Zależność zapisana wzorem

umożliwia:

Wybierz odpowiedź

na nic nie pozwala

sprawdzenie, czy wielomian g(x) jest wielomianem generującym kod

wyznaczenie słów kodu systematycznego

wyznaczenie słów kodu niesystematycznego

Mając do dyspozycji wagę Hamminga syndromu możemy:

Wybierz odpowiedź

określić długość odebranych ciągów

nic nie możemy

określić liczbę błędów

określić, czy ciąg został odebrany poprawnie

Jeżeli w ciele CG(p) 3+2=0, to ile wynosi 2-3, w tym ciele?

Wybierz odpowiedź

-1

4

3

2

Do dekodowania korekcyjnego kodów cyklicznych można zastosować:

Wybierz co najmniej jedną odpowiedź

metodę polowania na błędy

miękkodecyzyjny algorytm Viterbiego

tablicę dekodującą

macierz kontrolną

Do dekodowania kodów splotowych stosujemy:

Wybierz co najmniej jedną odpowiedź

macierz kontrolną H

metodę polowania na błędy?

algorytm Viterbiego

tablicę dekodującą

Termin: „Przekształcenie f jest izomorficzne” oznacza, że:

Wybierz odpowiedź

przekształcenie f jest funkcją stałą niezależną od argumentu

przekształcenie f jest liniowe i wzajemnie jednoznaczne

przekształcenie f jest wzajemnie jednoznaczne, ale nie musi być liniowe

przekształcenie f jest liniowe

Mamy kod cykliczny o parametrach (n, k). Jaki jest stopień wielomianu do zapisu słowa informacyjnego?

Wybierz odpowiedź

k-1

n-k-1

n-1

n-k

Dany jest kod liniowy o parametrach (n, k), to syndrom będzie miał długość:

Wybierz odpowiedź

n+k

k

n

n-k

n-k-1

Proszę wskazać, które z wymienionych zbiorów liczb mogą stanowić elementy ciała prostego Galoisa:

Wybierz co najmniej jedną odpowiedź

0,1

1,2,3

0,1,2

0,1,2,3,4

1,2,3,4,5

Do czego służy macierz kontrolna H?

Wybierz co najmniej jedną odpowiedź

do kontroli poprawności ciągu odebranego przez dekoder

do generowania słów informacyjnych ze słów odebranych

do wyznaczania syndromu ciągu odebranego przez dekoder

do mnożenia słów kodowych celem przekonania się czy są one kodowe przed wysłaniem w kanał telekomunikacyjny

Proszę podać ile wynosi zdolność detekcyjna kodu, jeżeli odległość minimalna w zbiorze słów kodowych wynosi dmin=1 ?

Odpowiedź: 0

Kodowanie kanałowe informacji ma za zadanie:

Wybierz odpowiedź

zabezpieczenie informacji przed przypadkowymi błędami

zabezpieczenie informacji przed celowym przekłamaniem

zabezpieczenie informacji przed niepowołanym dostępem

dopasowanie sygnału cyfrowego do standardu stosowanego w komputerach PC

Czy wektory bazowe rozpinające przestrzeń liniową muszą być ortogonalne?

Wybierz co najmniej jedną odpowiedź

nie, ale pod warunkiem, że jest ich więcej niż dwa

tak, a ponadto muszą być liniowo niezależne

tak

nie, ale muszą być liniowo niezależne

Czy kod z bitem parzystości jest kodem systematycznym rozdzielnym?

Wybierz odpowiedź

tak

kod z bitem parzystości nie ma szansy być kodem systematycznym, gdyż jest to kod splotowy

tak, ale tylko wtedy, gdy bit parzystości będzie na początku

nie

Ilu wymiarową przestrzeń rozepnie pięć równoległych wektorów o różnych długościach?

Odpowiedź: 1

Ile wynosi waga Hamminga ciągu: 4310012, którego elementy pochodzą z ciała CG(5)?

Odpowiedź: 5

Co ma na celu wydłużenie słów kodowych na przykład poprzez dodanie do słów kodowych bitu parzystości?

Wybierz odpowiedź

nie prowadzi się takiego zabiegu. Co najwyżej dokonywane jest skracanie kodu

zwiększenie odległości minimalnej w zbiorze słów kodowych, a zatem poprawienie zdolności detekcyjnej kodu ??

poprawienie sprawności kodu

poprawienie spójności słów kodowych

Jak można obliczyć minimalną odległość Hamminga w zbiorze słów kodowych?

Wybierz co najmniej jedną odpowiedź

znajdując słowo kodowe w zbiorze słów kodowych o najmniejszej wadze Hamminga z pominięciem słowa złożonego z samych zer. Waga Hamminga tego słowa jest odległością minimalną w zbiorze słów kodowych

sprawdzając odległości pomiędzy wszystkimi słowami kodowymi i wybierając odległość najmniejszą

znajdując słowo kodowe w zbiorze słów kodowych o najmniejszej wadze Hamminga. Waga Hamminga tego słowa jest odległością minimalną w zbiorze słów kodowych

znajdując najmniejszą liczbę wierszy macierzy generującej sumującej się do zera

Waga Hamminga reszty r(x)=Re(x)[y(x)] po pierwszym teście jest większa od zdolności korekcyjnej kodu cyklicznego, to:

Mogły wystąpic błędy w części informacyjnej

Mogły wystąpić błędy w części informacyjnej i na pewno można je skorygować

Wystąpił na pewno błąd, którego się nie da skorygować

Wystąpiły błędy w części kontrolnej kodu, ale można je skorygować

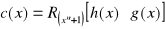

Systematyczny rozdzielny kod cykliczny możemy uzyskać stosując regułę kodowania

c(x)=h(x)g(x)

c(x)=

c(x)=xrh(x)+Rg(x)[xrh(x)]

c(x)=Rg(x)[xn+1]

Jeżeli stopień wielomianu generującego wynosi 3, to syndrom składa się z:

1 bita

2 bitów

3 bitów

4 bitów

W wyniku działania algorytmu Viterbiego

Uzyskujemy informację o ilości nadanych jedynek

Uzyskujemy bloki słów kodowych na wyjściu modulatora

Uzyskujemy estymator informacji nadanej

Jesteśmy w stanie narysować kratę przejścia modulatora

Mamy ciało rozszerzone CG(4). Które z podanych zbiorów nie mogą stanowić zbioru jego elementów.

0, 1, x, x+1

0, 1, α, α2

0, 1, 2, 3

0, α0, α, α2

Mając do dyspozycji tylko i wyłącznie wielomian generujący kodu cyklicznego możemy wyznaczyć

Macierz kontrolną kodu

Określić długość syndromu

Macierz generującą kodu

Kratę stanów modulatora

Ilu wymiarową przestrzeń mogą rozpiąć 3 wektory 110, 011, 101

1

4

2

3

Który z kodów nie ma szansy zostać kodem idealnym

O nieparzystej odległości minimalnej

O zdolności detekcyjnej 2

O parzystej odległości minimalnej

Kod Hamminga

Kody splotowe zaliczamy do kodów

Liniowych

BCH

Blokowych

Cyklicznych

Który z algorytmów Viterbiego opiera się na minimalizacji drogi przez kratę stanów dekodera

Algorytm twardodecyzyjny

Algorytm drogi

Algorytm kratowy

Algorytm optymalny

Kodowanie kanałowe informacji ma za zadanie

Zabezpieczenie informacji przed przypadkowymi błędami

Dopasowanie sygnału cyfrowego do standardu stosowanego w komputerach PC

Zabezpieczenie informacji przed niepowołanym dostępem

Zabezpieczenie informacji przed błędami i podsłuchem

Syndrom jest wektorem o długości

Większej niż długość wektora kodowego

Jest to zawsze tylko jeden bit: 0- informacja poprawna, 1- informacja niepoprawna

Mniejszej od długości wektora kodowego

Równej długości wektora kodowego

Dany jest wielomian generujący g(x)=x3+x+1. Który z wymienionych kodów może być wygenerowany takim wielomianem

Cykliczny (3, 1)

BCH (7, 4)

Cykliczny (15, 13)

Cykliczny (7, 3)

Zdolność korekcyjna kodu o parametrach (n, k)zależy od

Maksymalnej odległości w zbiorze słów kodowych

Zależy od długości ciągów kodowych

Minimalnej odległości w zbiorze słów kodowych

Od wyniku (n-k)

Macierz generująca kod dualny do kodu projektowanego jest

Macierzą generującą kod

Macierzą kontrolną kodu

Macierzą syndromu

Macierzą zawierającą wszystkie słowa kodowe

W którym systemie kodowania występuje macierz generująca półnieskończona

W kodowaniu cyklicznym

W kodowaniu BCH

W kodach splotowych

Nie ma takiego pojęcia

Jeżeli mamy kod cykliczny (n, k) to jaki jest stopień wielomianu generującego

n+k

n-k+1

n-k

n-k-1

Który z ciągów kodowych jest wynikiem kodowania z bitem parzystości

Ten ciąg kodowy w którym liczba zer jest parzysta

Tylko ciągi kodowe o parzystej długości, w której liczba zer oraz liczba jedynek są parzyste

Suma bitów ciągu kodowego modulo 2 daje w wyniku 0

Suma bitów ciągu kodowego modulo 2 daje w wyniku 1

Tablicę dekodowania stosujemy do dekodowania korekcyjnego

Wszystkich kodów

Kodów z bitem parzystości

Wszystkich kodów liniowych blokowych o odległości minimalnej większej niż 2

Wszystkich kodów liniowych blokowych o odległości minimalnej mniejszej niż 3

Dany jest binarny blokowy kod liniowy (n, k), to oznacza, że mamy

2n -słów kodowych i 2k - słów informacyjnych

2n -słów kodowych i 2n - słów informacyjnych

2k -słów kodowych i 2k - słów informacyjnych

2k -słów kodowych i 2n - słów informacyjnych

Niemiecka maszyna szyfrująca ENIGMA

Dokonywała podstawienia monoalfabetowego

Dokonywała mieszania blokowego

Dokonywała podstawienia wieloalfabetowego

Dokonywała podstawień poligramowych

Kiedy entropia osiąga maksymalną wartość

Kiedy wszystkie informacje są jednakowo podobne

Kiedy wszystkie informacje są jednakowe

Maksymalna wartość entropii jest zawsze równa 1

Maksymalna wartość entropii jest nieskończona

Poufność doskonałą systemu kryptograficznego osiągamy, gdy

Szyfrogramy są długie

Szyfrogramy są krótkie

Długość klucza jest niemniejsza niż długość szyfrogramu

Długość szyfrogramu jest większa niż długość klucza

Szyfr Playfaira jest

Szyfrem poligramowym podstawieniowym

Szyfrem poligramowym permutacyjnym

Podstawieniowym monoalfabetycznym

Podstawieniowym wieloalfabetowym

Czy szyfr homofoniczny może być teoretycznie nieprzełamywalny ?

Tak, każdy szyfr homofoniczny jest teoretycznie nieprzełamywalny

Nie

Tak, o ile każdej literze w tekście jawnym będzie odpowiadał jeden homofon

Nie ma możliwości zbudowania takiego szyfru homofonicznego

Do szyfrów teoretycznie nieprzełamywalnych można zaliczyć szyfrowanie:

Z kluczem jednorazowym

IDEA

DES

RSA

47) kod BCH (n=7,k=4,t=1) to:

a) ciag 1011 może być współczynnikami wielomianu generującego

b) ciag 1011 może stanowic reszte z dzielenia ciągu odebranego przez wielomian generujący

c) ciąg 1011 może być ciągiem informacyjnym

d) ciąg 1011 może być ciągiem kodowym

48) Elementem którego ciała prostego może być liczba 3??

a) CG(2)

b) CG(3)

c) CG(4)

d) CG(5)

49) ilu wymiarowa przestrzeń mogą rozpiąc trzy wektory równolegle do siebie

a) 1

b) 2

3) 3

4)……

50) Czy wektory bazowe przestrzeni muszą być ortogonalne

a) tak ponadto musza być linowo niezależne

b) nie pod warunkiem ze jest ich wiecej niż 2

c)…….

d)……

51) Odległośc Haminga pomiędzy dwoma ciągami 4010301 oraz 2040101 gdzie elementy pochodzą z ciała GC(5) wynosi

a) 4

b) ma inna wartośc

c) 3

d) 5

52) jesli Syndrom S(y) wynosi 101 to oznacze że??

a)odebrany ciąg y jest błędny Błąd w ciągu y wystąpił na 3 i 1 pozycji

b)odebrany ciąg jest bezbłędny

c)odebrany ciąg jest błędny

d)oznacza coś innego

53) Skrócenie kodu powoduje?

a) zmniejszenie sprawnosci i zwiększenie odległosci minimalnej

b)zmniejszenie sprawności

54) Proszę wskazać, których warunków nie spełnia liniowy blokowy kod cykliczny po skróceniu.

Wybierz co najmniej jedną odpowiedź

a. Słowa informacyjne i kodowe są wzajemnie jednoznacznie przyporządkowane

b. Kod jest liniowy

c. Dowolne przesunięcie cykliczne słowa kodowego daje nam inne słowo kodowe

d. Suma dwóch dowolnych słów kodowych daje nam inne słowo kodowe

55) Czy kodowanie splotowe nazywamy kodowaniem z pamięcią?

Wymierz odpowiedź

a. Tak, ponieważ koder pamięta wysyłane symbole.

b. Nie, bo nie ma potrzaby pamiętać nadanych symboli gdyż i tak nie ma możliwości ich retransmisji z powodu braku kanału zwrotnego.

c. Nie! Koder splotowy nie ma pamięci.

d. Tak, bo symbole kodowe na wyjściu kodera zależą nie tylko od symboli aktualnie wchodzących na koder, ale również od stanu kodera.

56) Z ilu pozycji składa sie syndrom dla kodu (n, n-1)

Wymierz odpowiedź

a. 2

b. 0

c. ma inną wartość

d. 1

57) Synonimem kodowania protekcyjnego jest:

Wybierz co najmniej jedną odpowiedź

a. "zabezpieczenie przed niepowołanym dostępem".

b. "kodowanie źródłowe"

c. "kodowanie nadmiarowe".

d. "kodowanie kanałowe"

58) Czy kod z bitem parzystości jest kodem systematycznym rozdzielnym?

-tak, ale tylko wtedy, gdy byt parzystości będzie na początku

-nie

-tak

-kod z bitem parzystości nie ma szansy być kodem systematycznym, gdyż jest to

kod splotowy

59) Synonim „kodowanie protekcyjne” - nadmiarowe

60) Dany jest wielomian generujący g(x)=x3 + x +1, który z kodów może być nim

generowany (różne nazwy) -BCH, Cykliczny

61) Waga Haminga ciągu 10101 wynosi - 3

63) Jeżeli 3+4=1 to z jakim p w cieleCg(p) mamy do czynienia - CG(6)

64) Z ilu pozycji składa się syndrom dla kodu (n, n-1) - 1

66) Które z kodów są kodami liniowymi - wszystkie

67) Który z kodów ma szanse być kodem idealnym - Haminga

68) Do dekodowania korekcyjnego kodów splotowych stosujemy - Viterbiego

69) Tabele dekodera stosujemy do dekodowania korekcyjnego - wszystkich kodów, z

bitami parzystości

70) Jeżeli dmin=4 to zdolność korekcyjna kodu równa się - 1

71) Zbiór 00, 01, 11, 10 ile wynosi odległość minimalna w zbiorze - 1

72) Zdolność korekcyjna kodu (n, k) zależy od - odległości minimalnej

73) Elementem którego ciała prostego może być liczba 3 - 5, 7, 11, 13

74) Kodowanie kanałowe informacji polega na - ma za zadanie zmniejszyć wpływ

szumów na jakość transmisji

75) Jakie zwyczajowe oznaczenie przyjmują macierze - G H C P

76) Sprawność kodu - q=k/n

81) Jeśli syndrom wynosi 010 to - ciąg jest błędny

82) 3+5=1 to z jakim p w ciele Cg(p) mamy do czynienie - 7

85) Jakie oznaczenie ma macierz generująca cykliczny dualny kod - H

87) Mamy wielomian g(x)=x3 + x +1 jaki kod on generuje - BCH(7,4)

88) Jeżeli 2+3=0 to z jakim pa mamy do czynienia w Cg(p) - 5

89) Sprawność kodu jest - odwrotnie proporcjonalna do nadmiaru kodu

Wyszukiwarka

Podobne podstrony:

krzysztofik, W4 - elektroniki

3858, W4 - elektroniki

polak, W4 - elektroniki

krzysztofik, W4 - elektroniki

polak, W4 - elektroniki

1643, W4 - elektroniki

3334, W4 - elektroniki

1663, W4 - elektroniki

pomianek, W4 - elektroniki

zamojski, W4 - elektroniki

radosz, W4 - elektroniki

późniak-koszałka, W4 - elektroniki

7807, W4 - elektroniki

galar, W4 - elektroniki

piasecki, W4 - elektroniki

klink, W4 - elektroniki

staniec, W4 - elektroniki

wieczorek, W4 - elektroniki

więcej podobnych podstron