177 3

a) b)

f)

00 01

xlx2

|

*\ |

00 |

01 |

11 |

10 |

y |

|

(00)- 1 |

O |

O |

5 |

4 |

0 |

|

(ID- 3 |

- |

4 |

© |

4 |

i |

|

(10)- 4 |

1 |

(i) |

© |

0 |

0 |

|

(OD- 5 |

- |

- |

3 |

- |

- |

A'

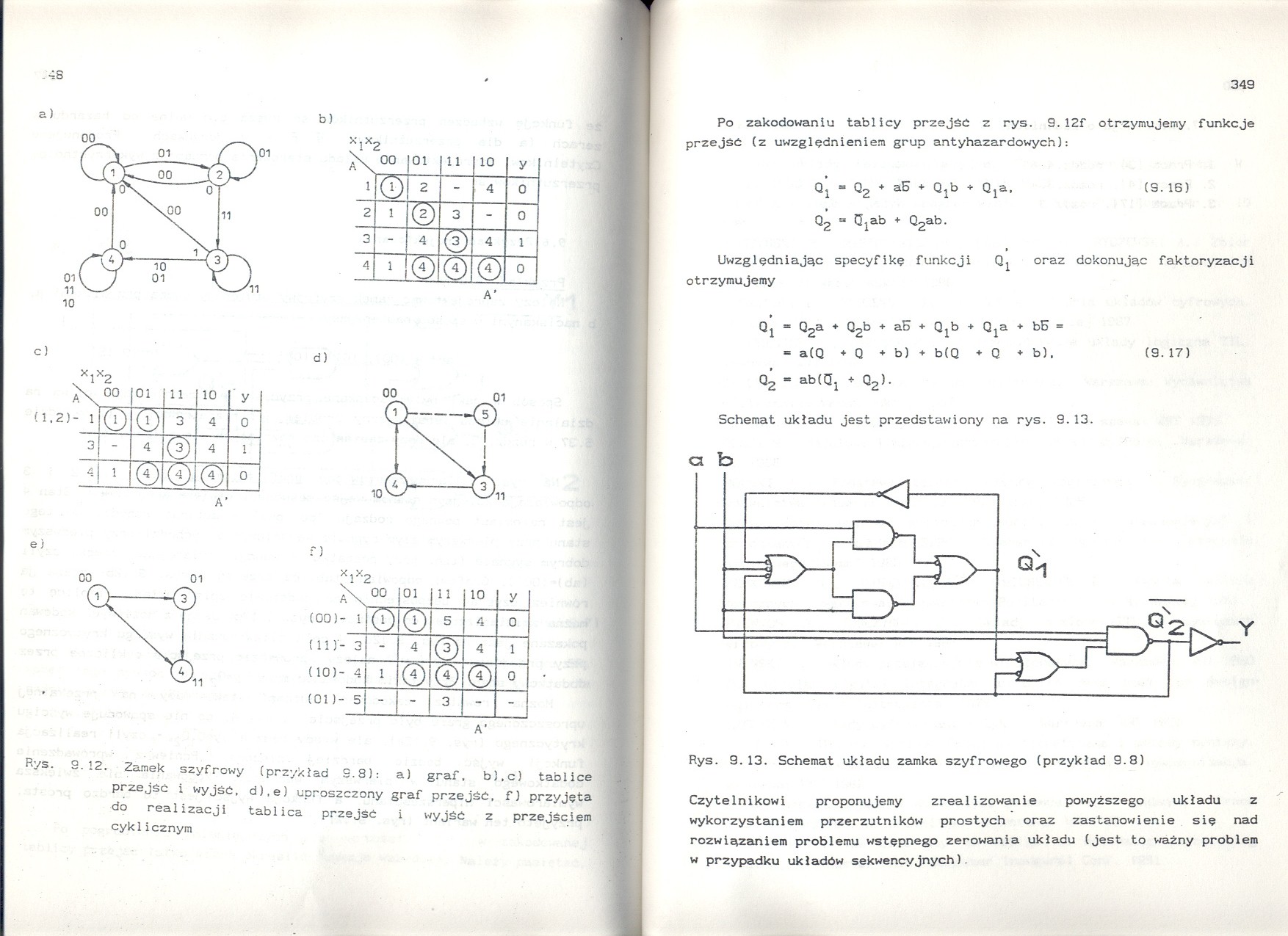

Ryś. 9.12. Zamek szyfrowy (przykład 9.8): a) graf. b).c) tablice przejść i wyjść, d),e) uproszczony graf przejść, f) przyjęta do realizacji tablica przejść i wyjść z przejściem cyklicznym

Po zakodowaniu tablicy przejść z rys. 9.12f otrzymujemy funkcje przejść (z uwzględnieniem grup antyhazardowych):

(L = Q2 + a5 + Q,b + Q^a, (9.16)

Q2 = Qjab + Q2ab.

Uwzględniając specyfikę funkcji oraz dokonując faktoryzacji

otrzymujemy

Ql = Q2a + Q2b + a5 + Qjb + Qja + b5 =

= a(Q + Q + b) + b(Q + Q + b). (9.17)

Q2 = ablCJj + Q2).

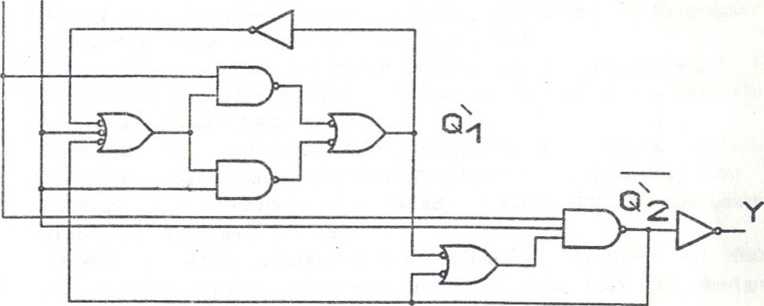

Schemat układu jest przedstawiony na rys. 9.13.

a fci

Rys. 9.13. Schemat układu zamka szyfrowego (przykład 9.8)

Czytelnikowi proponujemy zrealizowanie powyższego układu z wykorzystaniem przerzutników prostych oraz zastanowienie się nad rozwiązaniem problemu wstępnego zerowania układu (jest to ważny problem w przypadku układów sekwencyjnych).

Wyszukiwarka

Podobne podstrony:

Image227 DC ^BA 00 01 11 10 10 11 01 00 JO 01 1 1

2 (411) X3,X2X

054 3 104 QjX Q2Q3 00 01 11 QjX 1° Q2Q3 00 01 11 10 00 - - - 00 ■

012 013 12 12 01 11 10 V OB 01 00 00 11

CCI20090626�004 00 01 11 10 Sl s i i *2 ^5 S2 - - 54 Ss Sj Sj 52

ScannedImage 2 (7) A.J 00 01 11 10 A [ ® ® 3 1 i © 4 ! 0 f® 2 5i © I <3> Aj 6

^X±X2 Ql 00 01 11 10 *1*2 Ql (?2^^ 00 01 11 10 00 0 0 1 1 00 r

pkc15 xtxi 0.0, 00 01 11 10 oo 10.11 10.01 00

CCI20090626�004 00 01 11 10 Sl s i i *2 ^5 S2 - - 54 Ss Sj Sj 52

uc test1 czysty io- 00 11- 01 I2- 10 I3- yf A B -Out 1. Uzupełnij rysunek tak, aby powstał 4-wej

Brushless2 Ma^stab 52, 00/ Datei BRUSH2ESS2 Zeichner Blatb 01/01 Anderung 10. 11.

więcej podobnych podstron