Str132

25R Oflpiwiedięł do iłwfr/eń

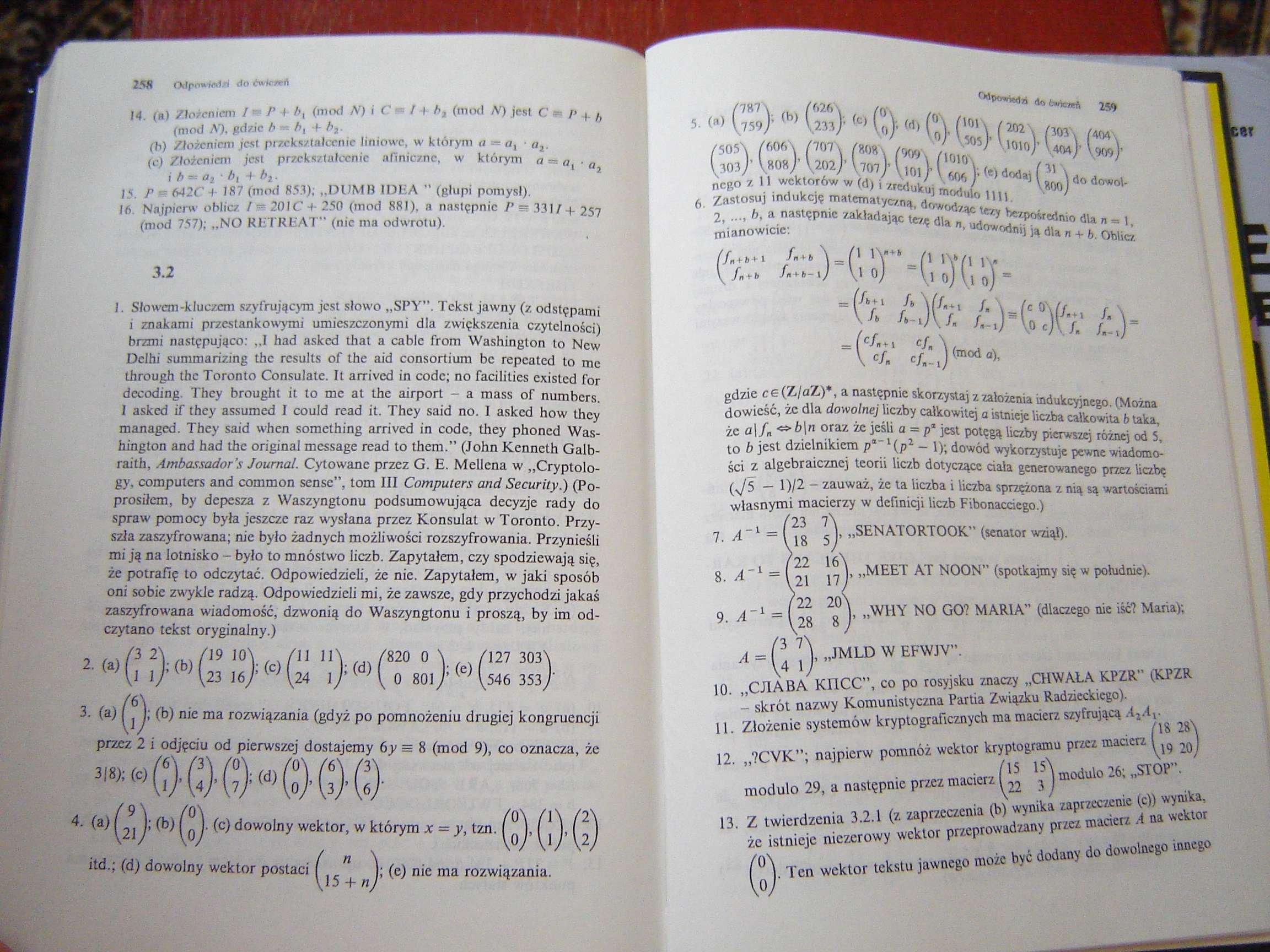

14. (a) Złożeniem / «* P 4ó, (niod N) i C m / + ht (mod A0 jest C •- p 4. /,

(mod JV), gdzie b « A, + Aj.

(b) Złożeniem jest przekształcenie liniowe, w którym a — al • a2.

(c) Złożeniem jest przekształcenie afinicznc, w którym n = ai • a. i A - a 2 ó| 4- Ó2.

15. P == 642C 4- 187 (mod 853); „DUMB IDEA ” (głupi pomysł).

16. Najpierw oblicz / « 201C -f 250 (mod 881), a następnie P — 3317+ 257 (mod 757); „NO RETREAT” (nic ma odwrotu).

3.2

1. Słowem-kluczem szyfrującym jest słowo „SPY”. Tekst jawny (z odstępami i znakami przestankowymi umieszczonymi dla zwiększenia czytelności) brzmi następująco: „I had asked thal a cable from Washington to New Delhi summarizing the rcsults of the aid consortium be repeated to mc through the Toronto Consulate. It arrivcd in codę; no facilities cxisted for decoding. They brought it to me at the airport - a mass of numbers. I asked if they assumed I could read it. They said no. I asked how they managed. They said when something arrived in codę, they phoned Washington and had the original message read to them.” (John Kenneth Galb-raith, Ambassador’s Journal. Cytowane przez G. E. Mellena w „Cryptolo-gy, computers and common sense”, tom III Computers and Security.) (Poprosiłem, by depesza z Waszyngtonu podsumowująca decyzje rady do spraw pomocy była jeszcze raz wysłana przez Konsulat w Toronto. Przyszła zaszyfrowana; nie było żadnych możliwości rozszyfrowania. Przynieśli mi ją na lotnisko - było to mnóstwo liczb. Zapytałem, czy spodziewają się, że potrafię to odczytać. Odpowiedzieli, że nie. Zapytałem, w jaki sposób oni sobie zwykle radzą. Odpowiedzieli mi, że zawsze, gdy przychodzi jakaś zaszyfrowana wiadomość, dzwonią do Waszyngtonu i proszą, by im odczytano tekst oryginalny.)

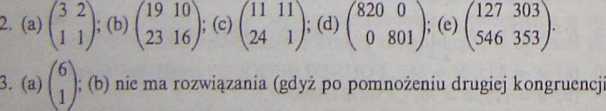

przez 2 i odjęciu od pierwszej dostajemy 6y = 8 (mod 9), co oznacza, że

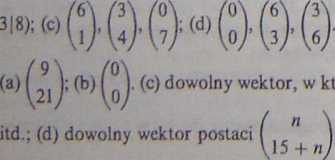

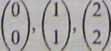

4. ;órym x = y, tzn.

; (e) nie ma rozwiązania.

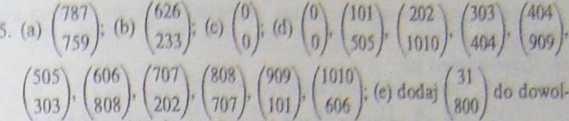

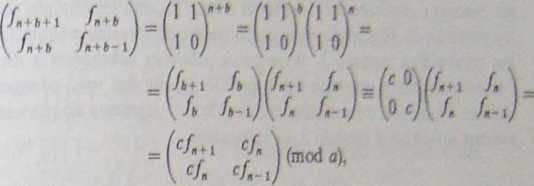

6. Zastosuj indukcję matematyczną, dowodząc trzy bezpośrednio dla n = 1, 2,..., /;, a następnie zakładając tezę dla n, udowodnij ją dla n + b. Oblicz mianowicie:

ncgo z 11 wektorów w (d) i zredukuj modulo 1)1).

gdzie ce(Z/flZ)*, a następnie skorzystaj z założenia indukcyjnego. (Można dowieść, że dla dowolnej liczby całkowitej a istnieje liczba całkowita b taka, że a\f„ ob\n oraz że jeśli a = p* jest potęgą liczby pierwszej różnej od 5, to b jest dzielnikiem pa~l(p2 - 1); dowód wykorzystuje pewne wiadomości z algebraicznej teorii liczb dotyczące ciała generowanego przez liczbę (V5 — l)/2 - zauważ, że ta liczba i liczba sprzężona z nią są wartościami własnymi macierzy w definicji liczb Fibonacciego.)

7. /I"1 = fjjJ j\ „SENATORTOOK” (senator wziął).

i A 'L = Ul 17 )> ”MEET AT N00N” (spotkajmy się w południe).

20\

9. A~l = (17 0 , „WHY NO GO? MARIA” (dlaczego nie iść? Maria);

V2o o J

A = r j\ „JMLD W EFWJV”.

10. „CJIABA KIICC”, co po rosyjsku znaczy „CHWAŁA KPZR” (KPZR - skrót nazwy Komunistyczna Partia Związku Radzieckiego).

11. Złożenie systemów kryptograficznych ma macierz szyfrującą A2AV

, , . /18 28

12. „?CVK”; najpierw pomnóż wektor kryptogramu przez macierz

(\ yI? aU

^ 2 I m0<^u^0 26; „STOP”.

13. Z twierdzenia 3.2.1 (z zaprzeczenia (b) wynika zaprzeczenie (c)) wynika, że istnieje niezerowy wektor przeprowadzany przez macierz A na wektor

Ten wektor tekstu jawnego może być dodany do dowolnego innego

Wyszukiwarka

Podobne podstrony:

img280�01 djvu 283 do sady en iii. a więc wykopać doły w odległości !0 m. (zależnie od gatunku drzew

Image634 — 10 podstawek do układów scalonych z 14 wyprowadzeniami (obudowa DIL), —

IMGf64 XL KORESPONDENCJA FILOMATÓW Mickiewicz w Uście do Jana Czeczota z 2/14 sierpnia 1819 r. z teg

16 . d.pisma przewodniczącego KKZ do Delegata PĆK.z 14.ViI.4T~Pf?M 118!0 % tell do te za gospodarkę

inwest Pli Historia zawartych transakcji - Tylko zakończone inwestycje od 2008-09-24 do 2011-06-14 D

ekoB1 13 13.Jcśli przeciętne koszty całkowite rosn. u,... proporcjonalnie do przeciętnych koszlńv 14

Mapa do zadań 13. i 14. Rozbioiy Rzeczypospolitej X bitwy zz ziemie przyłączone do

§22 Od rozstrzygnięcia o nieprzyjęciu na studia podyplomowe przysługuje odwołanie do rektora w termi

Zaawansowana rachunkowość zarządcza - materiały pomocnicze do ćwiczeń strona 14 dr

Dziennik Ustaw -14- Poz. 1313 Obszary, na których statek jest uprawniony do żeglugi (prawidło I

Dantzig et de Toruń ainsi que des palatinats de Poznań et do Kalisz. En communiąuant ces renseigneme

wpr do ped wykłady (14) TŁ(3^yi

więcej podobnych podstron