5515044224

7

- identyfikowanie i analizowanie ryzyka,

- określenie adekwatnych zabezpieczeń,

monitorowanie wdrożenia, eksploatacji (skuteczności) zabezpieczeń,

- opracowanie i wdrożenie programu szkoleniowo-uświadamiającego,

- wykrywanie incydentów i reakcja na nie.

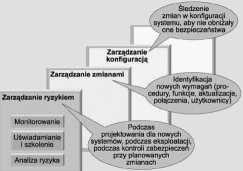

Zarządzanie bezpieczeństwem systemów informatycznych (poniższy rysunek rys.), jak już wspomniano, obejmuje zbiór procesów zawierających inne procesy bezpośrednio lub pośrednio związane z bezpieczeństwem. Kluczowym jest tu proces zarządzania ryzykiem z podprocesem analizy ryzyka. Istotnymi z punktu widzenia bezpieczeństwa są również procesy zarządzania konfiguracją oraz zarządzania zmianami.

Zarządzanie konfiguracją jest procesem śledzenia zmian w konfiguracji systemu, aby nie obniżały one już osiągniętego poziomu bezpieczeństwa. Wiadomo, że trudno obyć się bez takich zmian, ale czyż muszą one oznaczać obniżenie bezpieczeństwa? Należy być świadomym wpływu zmian na bezpieczeństwo. Może się nawet zdarzyć, że konieczne są zmiany, które obniżą poziom bezpieczeństwa - tego typu przypadki wymagają świadomej decyzji kierownictwa popartej szczegółową analizą. Ważne jest, aby wszelkie zmiany były odzwierciedlane w różnych dokumentach związanych z bezpieczeństwem, takich jak plany awaryjne czy plany odtwarzania po katastrofach.

Zarządzanie zmianami - jest procesem wykorzystywanym do identyfikacji nowych wymagań bezpieczeństwa wówczas, gdy w systemie informatycznym występują zmiany, co jest dość częstym zjawiskiem. Nowe wyzwania dla instytucji wymuszają rozwój technologii informatycznych, a temu towarzyszy występowanie nowych typów zagrożeń i podatności. Za przykłady zmian w systemach informatycznych mogą posłużyć:

- zmiany sprzętowe,

- aktualizacje oprogramowania,

- nowe procedury,

- nowe funkcje,

- nowi użytkownicy, w tym grupy użytkowników zewnętrznych i anonimowych,

- dodatkowe połączenia sieciowe i międzysieciowe.

Dla każdej zmiany należy określić jej wpływ na bezpieczeństwo - czasem zmiana wymaga głębszej analizy, a czasem wystarczy ocena gremium zajmującego się systemem informatycz-

Politechnika Rzeszowska im. Ignacego Łukasiewicza Zakład Systemów Rozproszonych Rzeszów 2002

Wyszukiwarka

Podobne podstrony:

b) identyfikację i analizę ryzyka na poziomie strategicznym, c)

3. Identyfikacja i analiza ryzyka dokonywana jest w oprogramowaniu „Risk Manager". §12 Jako org

4 Spis treści 5.2. Identyfikacja ryzyka - metody analizy ryzyka - kwestionariusze,

RODZĄANALIZY RYZYKA ETAP ANALIZY RYZYKA r ANALIZA ^ JAKOŚCIOWA IDENTYFIKACJA

Analiza ryzyka środowiskowego powinna identyfikować wszystkie zdarzenia początkujące awaryjne uwolni

IMG (78) Analiza ryzyka Zagadnienia na ćwiczenia nr 2 - Identyfikacja zagrożeń Grupy S0X1S1 i S0X2S1

PROCES ZARZĄDZANIA RYZYKIEM: 1. IDENTYFIKACJA RYZYKA - określenie możliwych sytuac

Proces zarządzania ryzykiem Ocena ryzyka Analiza ryzyka Identyfikacja ryzyka Opis ryzyka Pomiar

Jak przeprowadzić analizę ryzyka? znalezienie źródła ryzyka określenie prawdopodobieństwa

Podejście do identyfikacji ryzyka Określenie zasadniczych celów projektu -kompromisów

Analiza ryzyka Stała identyfikacja nowych ryzyk Przygotowanie polityk bezpieczeństwa / procedur Dobó

optymalnych rozwiązań w przypadku określonych zagrożeń. Ten etap analizy ryzyka należy do zadań

ANALIZA RYZYKA Kolejnym etapem po identyfikacji ryzyka jest poddanie go szczegółowej analizie, tak,

Analiza ryzyka © © © © Inwentf iryzaąa zasobftw ’ Określenie

Analiza ryzyka r i i j® inwentaryzacja 1 z.-wobów 1 i !• Określanie

więcej podobnych podstron