Strona 1/15

CYBERTERRORYZM PAŃSTWOWY I NIEPAŃSTWOWY

– POCZĄTKI, SKUTKI I FORMY

Terroryści to stratedzy. Wybierają swe cele w sposób przemyślany, biorąc pod

uwagę zaobserwowane słabości naszej obrony i naszą gotowość do odparcia

ataku.

Musimy

bronić się przed uderzeniami z użyciem broni różnego rodzaju

i

zastosowaniem

różnych metod ataku. Terroryści, nie porzucając metod

konwencjonalnych,

jednocześnie zdobywają doświadczenia w stosowaniu

nowych rodzajów uderzenia, na przykład cyberataków.

-

Narodowa Strategia Bezpieczeństwa Wewnętrznego

- Waszyngton, Biały Dom, Lipiec 2002 r.

WSTĘP

Problem bezpieczeństwa teleinformatycznego stał się postrzegany od

lat 90 jako jeden z bardzo ważnych obszarów funkcjonowania państwa.

Skuteczność państwa jest składową między innymi bezpieczeństwa

informacyjnego oraz przepustowej i niezawodnej sieci teleinformatycznej.

O niebezpieczeństwie zamachów cyberterrorystycznych wymierzonych

w infrastrukturę krytyczną państwa przy pomocy systemów komputerowego mówi

wiele oficjalnych i niejawnych dokumentów publikowanych przez rządy wielu

państw od początku lat 90.

Celem niniejszego artykułu jest próba zdefiniowania cyberterroryzmu, oraz

zagrożeń z nim związanych.

CZĘŚĆ ZASADNICZA

Cyberterroryzm jest, obecnie w dobie społeczeństwa informacyjnego

jednym z najważniejszych zagrożeń, bo przecież w porównaniu do klasycznego

terroryzmu, który znaliśmy przed wydarzeniami z 11 wrześniem 2001 r., cyberataki

dokonuje się w wirtualnej cyberprzestrzeni. Cyberterroryzm jest zjawiskiem

z pogranicza kilkunastu płaszczyzn takich jak:

¾

bezpieczeństwa teleinformacyjne;

¾

bezpieczeństwa teleinformatyczne;

Strona 2/15

¾

informatyki;

¾

technologi teleinformacyjnej i teleinformatycznej;

¾

bezpieczeństwa osobowego;

¾

regulacji prawnych narodowych i międzynarodowych;

¾

danych osobowych;

¾

itd.

Zjawisko to stanowi, lub może stanowić zagrożenie bezpieczeństwa

informacyjnego dla jednostek organizacyjnych państwa /podsektorów

infrastruktury krytycznej/, państwa /infrastruktury krytycznej/ oraz wspólnot

międzynarodowych.

Cyberataków nie przyswoiły sobie tylko ugrupowania terrorystyczne, które

posiadają w swoim orężu nowoczesne narzędzia wymuszania przemocy.

Sprawcami tych ataków mogą być również: hakerzy, aktywiści, crackerzy, flustraci,

wandale, przestępcy, szpiedzy, ruchy narodowo – wyzwoleńcze, ruchy

powstańcze, organizacje terrorystyczne i także służby ochrony państwa czy też

podmioty gospodarcze operujące w sieciach teleinformatycznych.

Cyberterroryzm

zawsze

będzie przynosił straty materialne i osobowe.

Można śmiało postawić tezę, że sposób oddziaływania cyberataku jest zawsze

wielowymiarowy i kaskadowy. Bezpośrednio uderza on w bazy danych ofiar,

może przyczynić się do destrukcji i dezorganizacji życia danej społeczności /atak

na infrastrukturę krytyczną państwa/. Atak na systemy: energetyczne,

zaopatrywania w wodę, transportu, łączności, zdrowia, zaopatrywania

w żywność, bankowości, urzędy państwowe, to wręcz scenariuszowe

przykłady działania zagrażającego życiu i zdrowiu ludności. W ten sam sposób

obezwładnić można system obrony państwa. Rozważania

te na obecnym poziomie wiedzy informatycznej nie są już elementami fantastyki

naukowej, ale podstawą scenariuszy walki informacyjnej.

Niejednokrotnie

wiele

państw obecnie na świecie lekceważy fakt,

że cyberterrorystyczne ataki mogą przerodzić się w śmiertelne zagrożenie

poprzez:

¾

przeładowywania i zakłócenia funkcjonowania komunikacji telefonicznej

blokującej powiadamianie alarmowe /numer telefonu 112 lub 911 USA/;

¾

zakłócenia ruchu lotniczego statków powietrznych;

¾

uszkadzania i rekonfiguracji oprogramowania używanego w szpitalach

Strona 3/15

i ratownictwie medycznym;

¾

manipulacje treściami receptur w skomputeryzowanych liniach

produkcyjnych firm farmaceutycznych;

¾

zmiany ciśnienia w ropociągach i gazociągach prowadzące do wybuchów;

¾

kradzież tożsamości;

¾

uzyskiwanie dostępu i zmian danych krytycznych;

¾

sabotaż danych na rynkach finansowych. [ 1 ]

W naszych teoretycznych rozważaniach musimy się zastanowić, dlaczego

naukowcy, wojskowi oraz politycy uważają cyberterroryzm w dniu dzisiejszym

za jedno z najważniejszych wyzwań XXI wieku. Glenn Buchan wskazał powody,

które mogą skłonić terrorystów do ataków w cyberprzestrzeni: [ 1 ]

¾

niskie koszty takiej działalności, zwłaszcza w porównaniu z kosztami

regularnych działań zbrojnych. Jeszcze kilka lat temu na komputer mogli

pozwolić sobie tylko dobrze sytuowani, obecnie nie jest to aż tak duży

wydatek w rodzinnym budżecie, w dodatku ceny zestawów komputerowych

cały czas spadają. Do ataku cyberterrorystycznego wystarczy przeciętny

sprzęt, dostęp do Internetu i trochę umiejętności;

¾

zanikanie wszelkich granic. Państwa tracą część swojej suwerenności.

Nie ma sensu dzielić cyberterroryzmu na „międzynarodowy", czy „narodowy".

Ataku można dokonać z każdego miejsca na ziemi, w którym jest dostęp

do sieci;

¾

możliwość dokonywania nagłych i nieprzewidywalnych akcji. Ofiary są

całkowicie nieświadome i nieprzygotowane do ich odparcia;

¾

całkowita anonimowość. Powoduje to możliwość manipulowania informacją,

utrudnia państwom odparcie ataku i budowanie koalicji;

¾

minimalne ryzyko wykrycia przygotowywanego ataku;

¾

zamiast uderzać w niewinnych ludzi można sparaliżować system wrogiego

państwa /infrastrukturę krytyczną/. Wtedy jest większy efekt propagandowy

i uznanie opinii publicznej.

Strona 4/15

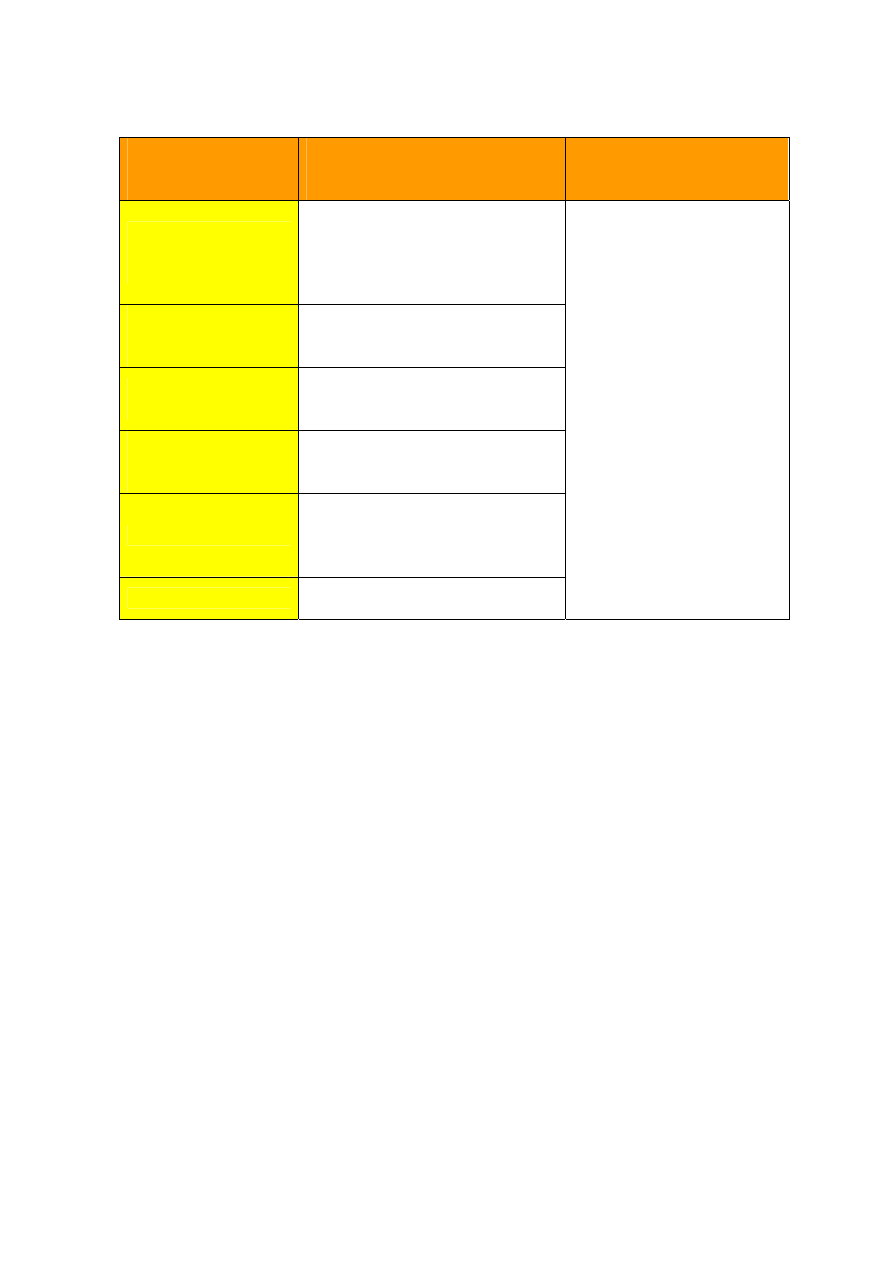

Powód – ataku

w cyberprzestrzeni

przez terrorystów.

Wywierany wpływ,

na bezpieczeństwo

informacyjne.

Identyfikacja zagrożeń.

Niskie koszty

przeprowadzenia

ataku.

Każdy może zostać

cyberterrorystą. Wystarczy

mieć komputer lub laptopa

odpowiedni program i trochę

umiejętności.

Działania nad

wyznaczonymi

granicami państw.

Nie wiadomo, skąd pochodzi

atak, kto atakuje i kto za tym

atakiem stoi.

Przewidywanie

zagrożeń ataków.

Nie wiadomo, które zagrożenie

jest realne,

a które tylko pozorne.

Wykrycie

i zlokalizowanie

cyberataków.

Nie wiadomo, jakie są

zdolności i intencje

atakujących.

Cel ataku.

Nie wiadomo, co będzie

dokładnie celem ataku,

ani w jaki sposób będzie

on wykonany.

Budowa koalicji.

Nie wiadomo, kto jest w koalicji,

a kto nieprzyjaciel.

Infrastruktura krytyczna

państwa:

¾

Sektor energetyczny.

¾

System zaopatrywania

w wodę.

¾

Transport

wodny,

lądowy i powietrzny.

¾

System i sieci

teleinformatyczne.

¾

Łączność.

¾

Służby ratownicze.

¾

Zaopatrzenie

w żywność.

¾

Bankowość i finanse.

¾

Urzędy państwowe.

¾

Przemysł istotny dla

gospodarki.

¾

Narodowe

pomniki

i pamiątki.

Źródło: opracowanie własne według Bógdał – Brzezińska A., Gawrycki M. F., Cyberterroryzm

i problemy bezpieczeństwa informacyjnego we współczesnym świecie, Warszawa 2003 r.

Barry Collin podaje jeszcze kilka kolejnych powodów, dla których

cyberterroryści mogą przenieść swoją działalność do cyberprzestrzeni:

¾

konwencjonalne metody działalności terrorystycznej są niebezpieczne dla

samych terrorystów. W cyberprzestrzeni mogą oni dokonywać ataków,

nie narażając własnej skóry;

¾

nie trzeba posiadać wielkich umiejętności, przeprowadzając swoją akcję. Można

wynająć choćby hakerów, którzy za pieniądze są w stanie przeprowadzić atak

terrorystyczny - dla zabawy, łamiąc zabezpieczenia i nie zdając sobie nawet

sprawy ze skutków swojego działania;

¾

walka z cyberterroryzmem wymaga o wiele większej koordynacji niż

w przypadku innych działań. W połączeniu z bardzo szybko rozwijającą się

techniką i nowymi metodami bezpieczeństwa teleinformacyjnego,

steganografii itd., powstaje komfort bezpiecznego działania;

¾

zmienia się postrzeganie zagrożenia. Na dobrą sprawę nie wiadomo, która

groźba jest realna, a która pozostaje tylko w świecie wirtualnym;

Strona 5/15

¾

dysponują bardzo małymi możliwościami zastosowania sankcji. Jak miałaby

wyglądać odpowiedź zaatakowanego kraju wobec cyberterrorystów? Użyć

broni konwencjonalnej czy może odpowiedzieć w ten sam sposób? O wiele

łatwiej jest bronić się przed czołgami, samolotami, czy nawet samochodami

- pułapkami niż niewidzialnym wirtualnym przeciwnikiem;

¾

umasowienie dostępu do komputerów sprawia, że stają się one coraz prostsze

w obsłudze. Jeszcze kilka lat temu, kiedy Windows był tylko „nakładką",

a nie zintegrowanym systemem operacyjnym, praca na komputerze wymagała

pewnych umiejętności. Obecnie wystarczy wiedzieć, gdzie się włącza

komputer, aby móc się nim posługiwać. Podobnie jest z narzędziami

potrzebnymi do dokonywania cyberataków. W Internecie można znaleźć

bardzo wiele programów, które umożliwią odszyfrowanie kodu dostępu

do komputera lub bazy danych, czy włamanie się do systemu. Wraz

ze zmniejszaniem się potrzebnych umiejętności do przeprowadzenia

cyberataku, zwiększa się skuteczność i jakość programów mających

to ułatwić. W konsekwencji każdy może zostać „cyberterrorystą”. [ 2 ]

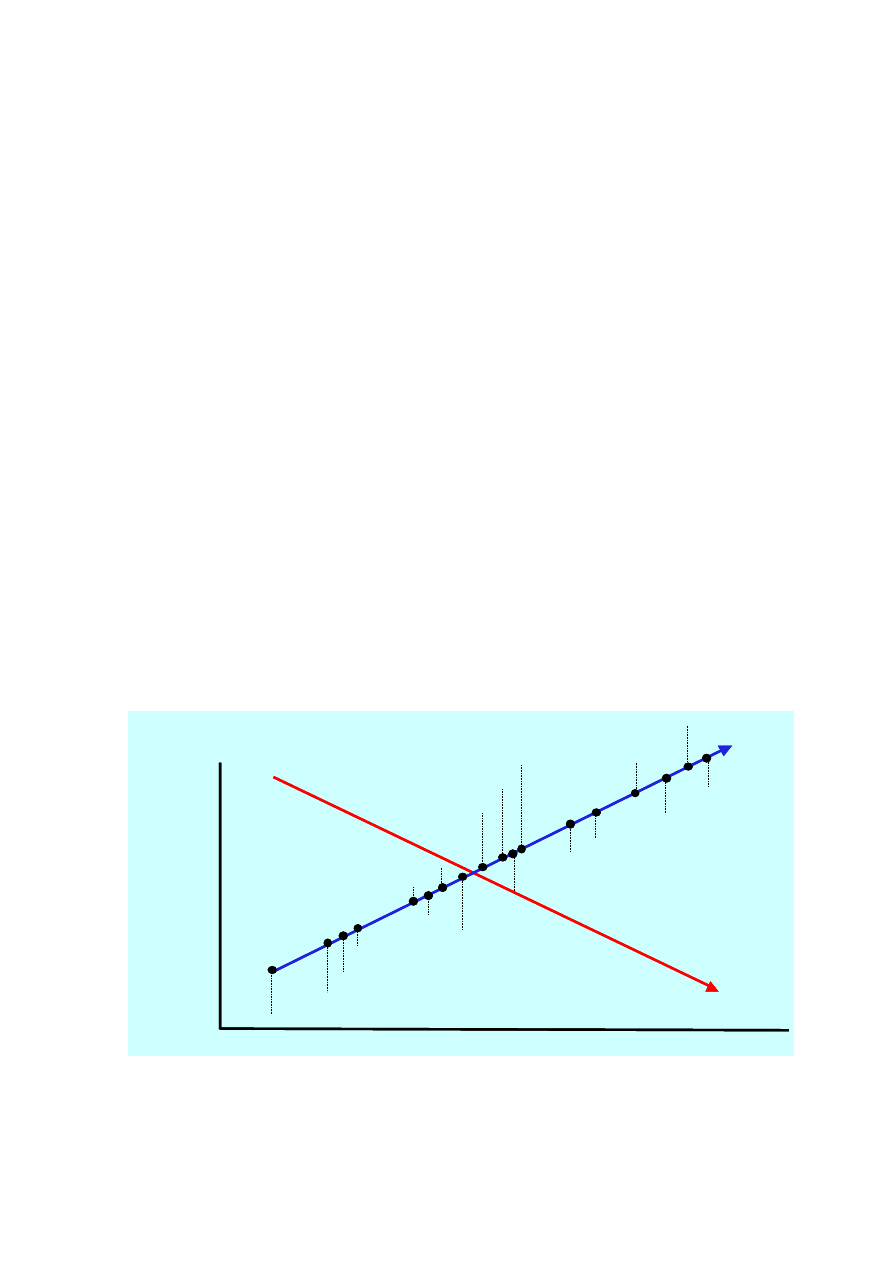

Rys. 1. Zwiększenie się skuteczności narzędzi do cyberataku, przy jednoczesnym

zmniejszeniu

się wiedzy potrzebnej do jego dokonania, w funkcji czasu. /Złożoność

ataków cyberterrorystycznych, a wiedza teleinformatyczna atakujących/.

Źródło: opracowanie według Bógdał – Brzezińska A., Gawrycki M. F., Cyberterroryzm

i problemy bezpieczeństwa informacyjnego we współczesnym świecie, Warszawa 2003 r.

i Shimeal T. „Cyberterrorism” CERT Center, Software Engineering Institute, Carnegie Mellon

University, Pittsburgh 2002 r.

Wysoka

Niska

1980

1985

1990

1995

2000

password guessing

self-replicating code

password cracking

exploiting known vulnerabilities

disabling audits

back doors

hijacking

sessions

sweepers

sniffers

packet spoofing

GUI

automated probes/scans

denial of service

www attacks

Narzędzia

Atakujący

Wiedza

intruza

Złożoność

ataku

“stealth” / advanced scanning

techniques

burglaries

network mgmt. diagnostics

DDOS attacks

Wysoka

Niska

1980

1985

1990

1995

2000

password guessing

self-replicating code

password cracking

exploiting known vulnerabilities

disabling audits

back doors

hijacking

sessions

sweepers

sniffers

packet spoofing

GUI

automated probes/scans

denial of service

www attacks

Narzędzia

Atakujący

Wiedza

intruza

Złożoność

ataku

“stealth” / advanced scanning

techniques

burglaries

network mgmt. diagnostics

DDOS attacks

Strona 6/15

Jak dotąd nie przyjęto na świecie jednolitej definicji cyberterroryzmu, co tak

jak z próbami zdefiniowania innych zjawisk zachodzących w obecnych czasach

po 11 września 2001 r. nie wydaje się to możliwe. Poniżej chciałbym przedstawić

kilka istniejących w publikacjach definicji cyberterroryzmu i spróbować wybrać

według mnie najbardziej reprezentatywną, która będzie obowiązywała

w rozważaniach zawartych w niniejszym opracowaniu:

James Lewis – Wykorzystanie sieci komputerowych jako narzędzia

do sparaliżowania lub poważnego ograniczenia możliwości efektywnego

wykorzystania struktur narodowych /takich jak energetyka transport, instytucje

rządowe, itp./, bądź też do zastraszenia czy wymuszenia na rządzie lub populacji

określonych działań. [ 4 ]

Mark. M. Pollit – Cyberterroryzm to przemyślany, politycznie umotywowany atak,

skierowany przeciw informacjom, systemom komputerowym, programom i danym,

który prowadzi do oddziaływania na nie militarne cele, przeprowadzony przez

grupy narodowościowe lub przez tajnych agentów. [ 5 ] Autor wyjaśnia,

iż definicja ta jest zawężona, i że pojęcie cyberterroryzmu należy odróżnić

od innych nadużyć komputerowych takich jak: przestępstwa komputerowe,

szpiegostwo ekonomiczne lub walka informacyjna. Definicja ta, co ważne nie

ogranicza zakresu środków użytych do przeprowadzenia ataku

cyberterrorystycznego, czyli atak może nastąpić zarówno przy użyciu środków

oddziaływania fizycznego jak i teleinformatycznego.

Dotothy M. Denning – Cyberterroryzm to połączenie pojęcia cyberprzestrzeni

i terroryzmu. To groźba lub bezprawny atak wymierzony w system informatyczny

lub zgromadzone dane, w celu zastraszenia czy wymuszenia na władzach

państwowych lub jej przedstawicielach, ustępstw lub oczekiwanych zachowań,

w celu wsparcia określonych celów /np. Politycznych/. Dodatkowo, D. M. Denning

uzupełniła swoją definicję o stwierdzenie, że za atak cyberterrorystyczny można

uznać tylko taki akt, który powoduje bezpośrednie szkody człowiekowi i jego

mieniu lub przynajmniej jest na tyle znaczący, że budzi strach. Jako przykład

podaje śmierć człowieka, obrażenia ciała, wybuch, zderzenie samolotów

lub spowodowanie strat finansowych. Akty nie wywołujące takich skutków,

według niej, nie są atakami cyberterrorystycznymi. [ 6 ]

Robert Kośla – zastępca dyrektora Departamentu Bezpieczeństwa

Teleinformatycznego ABW, definiuje cyberterroryzm jako „działania blokujące,

Strona 7/15

niszczące lub zniekształcające w stosunku do informacji przetwarzanej,

przechowywanej i przekazywanej w systemach teleinformatycznych oraz

niszczące /obezwładniające/ te systemy". [ 7 ] Według Roberta Kośli, w pojęciu

tym mieści się także wykorzystywanie systemów teleinformatycznych do

dezinformacji oraz walki psychologicznej. Celem ataku jest najczęściej informacja

przetwarzana, a nie system jako taki. Robert Kośla wskazuje, że obecnie systemy

teleinformatyczne nie stanowią jeszcze szczególnie atrakcyjnego celu dla

terrorystów w porównaniu z obiektami tradycyjnych ataków. Mogą natomiast

stanowić cel pośredni lub wspomagający.

K. C. White - cyberterroryzm to świadome wykorzystanie systemu informacyjnego,

sieci komputerowej lub jej części składowych w celu wsparcia lub ułatwienia

terrorystycznej akcji. [ 8 ]

Powyższe definicje cyberterroryzmu nie są niczym innym, jak tylko różnymi

ujęciami definicji terroryzmu rozszerzonego o spektrum cyberprzestrzeni, w której

lub za pomocą, której może być przeprowadzony atak. Pomimo różnic

definicyjnych autorzy tych definicji starają się podawać znaczenia rozszerzające.

Prawdopodobnie, by uniknąć pominięcia okolicznych interakcji i reakcji

towarzyszących definiowanemu zjawisku.

Przyjęcie jedynej, ogólnej i wspólnej definicji cyberterroryzmu nie wydaje

się możliwe ze względu na złożoność charakterystyki zjawiska cyberterroryzmu,

aczkolwiek dla potrzeb niniejszego artykułu najwłaściwszą definicją wydaje się ta

przedstawiona poniżej:

Cyberterroryzm jest to przemyślany politycznie lub militarnie

motywowany atak albo groźba ataku na systemy i sieci teleinformatyczne

oraz zgromadzone dane w celu sparaliżowania lub poważnego

zniszczenia infrastruktury krytycznej państwa oraz zastraszenia

i wymuszenia na rządzie lub społeczności daleko idących polityczno

- militarnych działań.

Cyberterroryzm jest to również świadome wykorzystanie sieci

teleinformatycznych oraz globalnej sieci Internet przez organizacje

terrorystyczne, ruchy narodowo - wyzwoleńcze oraz ruchy powstańcze

do propagandy, rekrutacji on - line, komunikowania się, mobilizacji,

zbierania informacji o potencjalnych celach ataku, planowania

Strona 8/15

i koordynacji akcji oraz szeroko pojętej dezinformacji i walki

psychologicznej.

Cyberatak może być przeprowadzony jako część składowa większej

polityczno – militarnej akcji lub samodzielnego ataku.

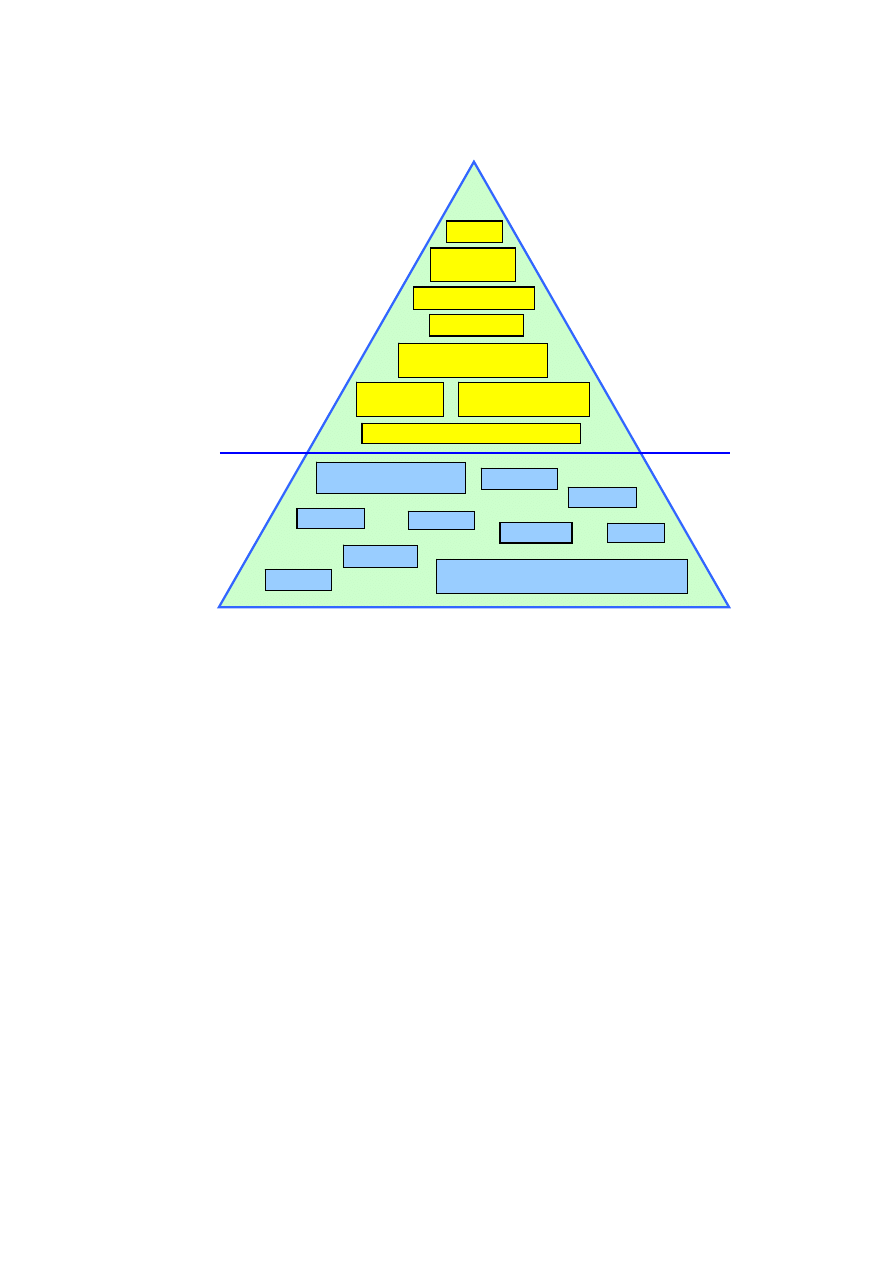

Według przyjętej powyżej definicji, cyberterroryzm możemy podzielić na

dwie kategorie takie jak: cyberterroryzm państwowy i cyberterroryzm

niepaństwowy.

Do cyberterroryzmu państwowego będziemy zaliczać:

¾

wojne;

¾

walke informacyjną;

¾

walke z terroryzmem;

¾

konflikt lokalny;

¾

walke z organizacjami terrorystycznymi;

¾

walke z pedofilią;

¾

walke z handlarzami narkotyków;

¾

działalność szeroko rozumianych służb ochrony państwa.

Do cyberterroryzmu niepaństwowego będziemy zaliczać:

¾

działalność organizacji terrorystycznych;

¾

działalność ruchów narodowo – wyzwoleńczych oraz ruchów powstańczych;

¾

przestępców;

¾

hakerów;

¾

frustratów;

¾

wandalów;

¾

crackerów;

¾

aktywistów;

¾

haktywistów;

¾

szpiegów.

Strona 9/15

Rys. 2. Podział cyberterroryzmu.

Źródło: opracowanie własne na podstawie [ 9 ].

Przykłady i formy cyberterroryzmu państwowego.

Poligonem

doświadczalnym dla Amerykanów, na których wcielano koncepcje

walki informacyjnej /cyberterroryzmu państwowego/ był konflikt w Grenadzie w 1983 r

oraz w Panamie w 1989 r. Jednak pierwszą typową walką informacyjną był konflikt

w Zatoce Perskiej w 19991 r. Operacja „Pustynna Burza" nie pozostawiła nikomu

złudzeń, że technologia zmieniła wszystkie aspekty sztuki walki, poczynając

od systemów broni po systemy dowodzenie. Podczas operacji, Stany Zjednoczone

użyły do unieszkodliwienia irackich wojsk między innymi wirusa

komputerowego, który został umieszczony w układach scalonych urządzeń

biurowych takich jak drukarki i kserokopiarki dostarczonych do Iraku przez

konfliktem. Dokładnie 8 stycznia 1991 r. połowa irackich monitorów,

kserokopiarek i drukarek

została unieszkodliwiona.

Siły koalicji antyirackiej postarały się bardzo szybko zneutralizować

lub zniszczyć systemy teleinformacyjne wojsk Irackich za pomocą broni

elektromagnetycznej. Chmury antyradiacyjne wystrzelone z helikopterów

i samolotów w pierwszych dniach operacji „Pustynna Burza" unieruchomiły iracki

Wojna

Konflikt lokalny

Walka

informacyjna

Walka z terroryzmem

Walka z organizacjami

terrorystycznymi

Walka

z pedofilią

Walka z handlarzami

narkotyków

Przestępcy

Hakerzy

Frustraci

Wandale

Crackerzy

Działalność ruchów narodowowyzwoleńczych

i ruchów powstańczych

CYBERTERRORYZM

PAŃSTWOWY

Działalność organizacji

terrorystycznych

Aktywiści

Haktywiści

Szpiedzy

Działalność Służb Ochrony Państwa

CYBERTERRORYZM

NIEPAŃSTWOWY

Strona 10/15

system obrony powietrznej. Paski z włókna węglowego rozpylane z pocisków

samosterujących typu Tomahawk i Cruise nad irackimi elektrowniami

i rozdzielniami energetycznymi powodowały przejściowe zakłócenia dostaw prądu

i wyłączenia sieci energetycznych.

Podczas

pierwszej

wojny z Irakiem, mało brakowało a bardzo ważne

informacje dotyczące wojsk sojuszniczych znalazłyby się w rękach Saddama

Husajna. Mogło się tak stać za sprawą holenderskich hakerów, którzy od kwietnia

1990 do maja 1991 r włamali się do 34 komputerów należących

do amerykańskiego Departamentu Obrony.

Podczas przygotowywania się do drugiej wojny z Irakiem, Stany

Zjednoczone analizowały możliwość wykorzystania „cyberbroni" na bardzo

szeroką skalę. W lutym 2003 r. gazeta „Washington Post" ujawniła, że pół roku

wcześniej prezydent G. W. Bush podpisał tajną dyrektywę, będącą strategią

wykorzystania cyberprzestrzeni do prowadzenia działań zbrojnych. [ 1 ] Wojskowi

eksperci i naukowcy dostali za zadanie opracowanie planu, w jaki sposób mogą

oni sparaliżować, za pomocą cyberataków: sieci komputerowe, systemy

dowodzenia, sektor energetyczny, łączność telefoniczną - zneutralizować

infrastrukturę krytyczną państwa. „Cyber broń” a w tym broń

elektromagnetyczna, jaką dysponują obecnie siły militarne Stanów Zjednoczonych,

należy do jednych z najbardziej owianych mgłą tajemnicy i strzeżonych tajemnic

militarnych.

W 1989 r wyszła na światło dzienne pierwsza poważna na skale światową

afera „cyber - wywiadowcza". Przez około dwa lata hakerzy z Klubu

Komputerowego Chaosu z Hamburga włamywali się do amerykańskich

komputerów, a następnie sprzedawali informacje agentowi KGB. Były to dane

dotyczące systemu obrony strategicznej, broni masowego rażenia, obrony

przeciwlotniczej, ekspedycji dotyczących przestrzeni kosmicznej oraz planów

działania na wypadek róznego rodzajów kryzysów. Wszystkie te informacje były

ściśle tajne. w dniun 2 marca 1989 r niemiecka policja zatrzymała ponad

dwudziestu hakerów. Trzem z nich postawiono zarzut szpiegostwa na rzecz ZSRR.

Innymi nagłośnionymi publicznie i medialnie działaniami, nazywanymi

cyberterroryzmem państwowym była:

¾

wojna w Kosowi w 1999 r.;

¾

konflikt indyjsko – pakistański w latach 1998 – 2002 r.;

Strona 11/15

¾

konflikt chińsko – tajwański w latach 1999 - 2000 r.;

¾

konflikt izraelsko – arabski w latach 1999 – 2000 r.;

¾

konflikt chińsko – amerykański w 2001 r.

Przykłady i formy cyberterroryzmu niepaństwowego.

Założony w 1984 r. „Legion of Doom” chwalił się, że skupia samą

śmietankę hakerów. Konkurencyjną grupa „Masters of Deception” podjęła

wezwanie i w 1990 r wybuchła między nimi dwuletnia wojna o to, kto złamie

więcej zabezpieczeń, więcej kodów i dostanie się na większą liczbę stron

internetowych. Ich działalność spowodowała znaczne spustoszenie w sieci.

Pierwszych pięciu członków „Legion of Doom” policja aresztowała w 1990 r. Dwa

lata później, po tym jak członkowie „Masters of Deception” włamali się między

innymi do AT&T, Bank of America i National Security Agency, aresztowano pięciu

członków grupy. Przywódca „Masters of Deception” przesiedział rok w więzieniu,

zaś pozostali członkowie grupy 6 miesięcy.

Doktorant

Wydziału Informatyki Cornell University Robert Morris stworzył

specjalny program, który nazwał „Internet Worm”, a następnie umieścił go w Inter-

necie /2 listopada 1988 r/, aby - jak później zapewniał - wykazać nieprawidłowości

w zabezpieczeniach systemu Unix. Robak rozmnażał się błyskawicznie i zainfekował

przeszło 6000 komputerów podłączonych do sieci. Według szacunków, straty

wyniosły od 15 do 100 milionów dolarów. Morris został aresztowany i skazany.

Kevin Poulsen, wykorzystując swoje umiejętności komputerowe, wygrał

w konkursach radiowych dwa samochody Porsche, 20000 dolarów oraz dwie

wycieczki na Hawaje.

W 1994 r Vladimir Levin włamał się do Citibanku i przelał na swoje konta

10 milionów dolarów. Większość tej sumy udało się odzyskać, ale 400 tysięcy

stracono bezpowrotnie.

Kevinowi Mitnickowi udowodniono między innymi kradzież 20000 numerów

kart kredytowych. W 1995 r skazano go na karę więzienia oraz, co z pewnością

było dla niego najdotkliwsze, ustanowiono zakaz zbliżania się i używania sprzętu

teleinformatycznego do 2003 r.

Grupa „Strono Network” organizując protest przeciw francuskiej polityce

nuklearnej 21 XII 1995 r przeprowadzono Internetowy strajk, który spowodował

zablokowanie stron kilku agencji i instytucji rządowych.

Strona 12/15

Typowym

przykładem włamań na strony internetowe jest działalność

portugalskich haktywistów, którzy we wrześniu 1998 r zmodyfikowali czterdzieści

indonezyjskich stron rządowych, umieszczając na nich slogan: „Wolny Timor

Wschodni".

Wiele szkód spowodowała działalność grupy, „Triadą". Udało się jej

opracować specjalny program, który umożliwiał dostęp do zastrzeżonych

informacji wojskowych i komercyjnych. Za jego pomocą członkowie „Triady"

dostali się między innymi do wewnętrznej sieci NASA, złamali zabezpieczenia

elektrowni atomowej Westinghouse i Agencji Obrony Nuklearnej USA. W Wielkiej

Brytanii złamali zabezpieczenia sieci w Centrum Badań Broni Marynarki Wojennej.

Poznali także szczegóły supertajnego programu badawczego dotyczącego

komputerowej kontroli prowadzenia pocisków Cruise.

W lutym 1998 r 21-letni haker z Izraela Ehud Tenennaum „Analizer" włamał

się, dzięki pomocy dwóch nastolatków z Kalifornii, do komputerów MIT

i Pentagonu.

W tym samym roku nastoletni haker zablokował system komunikacyjny

lotniska w Worcester /Massachusetts/. Jego atak spowodował sześciogodzinną

przerwę w łączności pomiędzy samolotami a wieżą kontrolną. Na szczęście

nie doszło do żadnej katastrofy i nikt nie zginął.

Radykalne

ugrupowania

prawicowe,

Islamski - Hamas, Islamski Dżihad oraz

OWP nie zamieszkują już tylko jednego „obszaru” - Półwyspu Arabskiego. Żyją

obecnie w rozproszeniu w różnych częściach globu. Internet umożliwia dotarcie

do nich, zjednoczenie oraz ewentualne zwerbowanie do wspólnej walki. Hamas

ma obecnie rozwiniętą sieć teleinformatyczną w Stanach Zjednoczonych i Wielkiej

Brytanii, którą wykorzystuje do zbierania informacji o potencjalnych celach,

planowania oraz koordynacji akcji terrorystycznych. Można przytoczyć wiele

przykładów takich działań. W 1995 r aresztowano członka a zarazem aktywistę

Hamasu Abdu-al-Rahmana Zaydana, przy którym znaleziono komputer z danymi

dotyczącymi innych członków tej organizacji. Kontaktował się on z nimi

za pomocą poczty elektronicznej. W grudniu 1999 r zatrzymano piętnastu

jordańskich terrorystów powiązanych z Osamą bin Ladenem. Znaleziono przy

nich między innymi dyski twarde, na których zapisane były dane dotyczące

sposobu konstruowania bomb oraz dotyczące obozów treningowych al Kaidy

w Afganistanie. Wreszcie w czerwcu 2000 r w siedzibie Hezbollahu znaleziono

Strona 13/15

dobrze wyposażone centrum komputerowe. Widać wyraźnie, że organizacje

terrorystyczne zdały sobie sprawę z możliwości wynikających ze stosowania

nowych technologii i w pełni z nich korzystają.

Strony internetowe latynoamerykańskich partyzantek, które są wykonane

bardzo profesjonalnie, są nastawione na odniesienie maksymalnego sukcesu

propagandowego. Możemy na nich znaleźć wszystko, co pozwoli nam zapoznać

się z ideologią organizacji oraz celami walki poszczególnych ugrupowań,

i to w kilku wersjach językowych.

Strony islamskich ugrupowań są dwojakiego rodzaju. Pierwsze adresowane

są do społeczeństw całego świata, dlatego są tworzone przede wszystkim

w języku angielskim na przykład strona Hezbollahu. Islamiści są tak sprawni

w posługiwaniu się Internetem jako środkiem propagandy, że mówi się nawet

o istnieniu swoistych muzułmańskich agencji informacyjnych. Drugie są tworzone

wyłącznie w języku arabskim, więc są adresowane jedynie do członków

i sympatyków znających ten język. Ich celem jest przede wszystkim

umożliwienie komunikowania się między członkami i sympatykami danej

organizacji.

Jedną z organizacji najbardziej zaawansowanych w wykorzystaniu nowych

technologii teleinformatycznych jest Hamas. Według zagranicznych publikacji,

grupa ta wykorzystuje rozbudowane metody przesyłania instrukcji, map,

rozkazów, kodów, a nawet szczegółów technicznych planowanych akcji. Aktywiści

z Hamasu ze Stanów Zjednoczonych używają na szeroką skalę czatów

Internetowych do koordynowania akcji. Stwierdzono także, że do synchronizacji

wielu działań w Gazie, Zachodnim Brzegu i Libanie wykorzystywano pocztę

elektroniczną.

Po aresztowaniu w marcu 2002 roku Palestyńczyka Abu Zubaydaha,

uznawanego za szefa operacyjnego al Kaidy, w Peszawarze znaleziono w jego

domu dowody na to, że Internet najprawdopodobniej służył do koordynowania

zamachów. Na komputerze Zubaydaha znaleziono prawie 2300 zaszyfrowanych

wiadomości i plików, ściągniętych z jednej z islamskich stron internetowych.

Okazało się, że informacje były wymieniane od maja 2000 r do 9 września 2001 r.

Apogeum wymiany miało miejsce w sierpniu 2001 roku, czyli na miesiąc przez

atakiem z 11 września.

Strona 14/15

W styczniu 2002 r w Kabulu, w komputerze członka al Kaidy znaleziono

dowody, że organizacja ta interesuje się uderzeniem w cyfrowe systemy

kontroli. W laptopie ukryte były pliki przedstawiające schematy jednej

z amerykańskich tam wodnych oraz oprogramowanie symulujące katastrofę.

Odkryto tam także liczne narzędzia Internetowe, mogące służyć do

przeprowadzenia cyberataku. Zniszczenie tamy w konwencjonalny sposób

wymagałoby użycia wielu ton materiałów wybuchowych. Przeprowadzenie ataku

cyberterrorystycznego jest o wiele łatwiejsze.

ZAKOŃCZENIE

Nikt chyba nie wątpi w dzisiejszych czasach w ryzyko wystąpienia ataku

cyberterrorystycznego wymierzonego w infrastrukturę krytyczną państwa.

Prawdziwym zadaniem jest umiejętność wykrywania zamachów

w cyberprzestrzeni i zabezpieczenia się przed ich oddziaływaniem na podsektory

infrastruktury krytyczne. Nie istnieje jasna, przejrzysta wizja cyberprzestrzeni,

dlatego nie ma żadnego punktu skąd moglibyśmy dostrzec nadchodzące ataki

i obserwować ich rozprzestrzenianie się. Cyberprzestrzeń staje się „układem

nerwowym” państwa. Jest to system sterowania krajem, złożony z tysięcy

połączonych ze sobą systemów komputerowych, które pozwalają działać

państwowym podsektorom infrastruktury. Cyberprzestrzeń z Internetem stworzyła

istotne zależności, które w nieprzewidywalny i groźny sposób zmieniają swoja

naturę. Systemy teleinformatyczne mają wiele słabych punktów, które mogą

umożliwić przeprowadzenia cyberataku obniżając w istotny sposób

bezpieczeństwo informacyjne.

Czy

możemy się uchronić, przed cyberterroryzmem? Odpowiedzi na to

pytanie nie możemy udzielić teraz, ponieważ istotne jest również określenie

właściwej polityki bezpieczeństwa informacyjnego państwa.

Strona 15/15

[ 1 ] Bógdał – Brzezińska A., Gawrycki M. F., Cyberterroryzm i problemy

bezpieczeństwa informacyjnego we współczesnym świecie, Warszawa

2003

r.

[ 2 ] Szymański T., Zagrożenie atakami cyberterrorystycznymi w rejonie

nadmorskim, Gdynia, AMW 2005 r.

[ 3 ] Lichocki E., Zagrożenie cyberterroryzmem w polityce bezpieczeństwa

informacyjnego Polski, Warszawa, AON 2005 r.

[ 4 ] Lewis Lewis, J. A., Assessing the risk of cyber terrorism, cyber war and

other cyber threats, Center for Strategic and International Studies 2002 r.,

[URL - http://www.csis.org/tech/0211_lewis.pdf] z dnia 14.11.2005 r.

[ 5 ] Mark.M.Pollit

„Cyberterrorism - Fact or Fancy?”, [URL –

http://www.cs.georgetown.edu/~denning/infosec/pollitt.html] z dnia

14.11.2005 r. - tłum. autora.

[ 6 ] Denning D. E., Cyberterrorism, „Global Dialogue”, August 24, 2000, [URL -

http://www.cs.georgetown.edu/~denning/infosec/cyberterror-GD.doc] z dnia

16.11.2005

r.

[ 7 ] Kośla R., “Cyberterroryzm - definicja zjawiska i zagrożenie dla Polski”.

Wystąpienie na konferencji w Bemowie, 29 listopada 2002 r.; [URL

http://www.abw.gov.pl/] z dnia 11.02.2005 r.

[ 8 ] White K. C., Cyber Terrorism: Modem Machem, Carlisle 1998 r.

[ 9 ] Sienkiewicz P., Analiza sytemowa, Warszawa 1995 r.

mgr inż. Ernest LICHOCKI

Wyszukiwarka

Podobne podstrony:

terror państwowy

Terror państwowy jako czynnik inżynierii społecznej

Terror i panstwo, Fakty opinie o ludziach z naszej Władzy

ochrona informacji niejawnych a cyber terroryzm

Terror państwowy jako czynnik inżynierii społecznej

Działania służb państwowych w likwidacji skutków działań terrorystycznych, WSZiP (UTH) Heleny Chodko

XXVII Panstwo terroru

Ludność państw Europy

Medyczne i psychologiczne skutki aktów terroru

Państwa Ogólne informacje

03 skąd Państwo ma pieniądze podatki zus nfzid 4477 ppt

więcej podobnych podstron