C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

135

Rozdział 7.

Historia standardów Ethernet,

Token-Ring

i ARCnet

υ

Jak standardy utorowały sobie drogę.

υ

Ethernet starszy.

υ

Gigabit Ethernet.

υ

Token-Ring: metoda IBM.

υ

ARCnet: dobra rzecz, która nie chwyciła.

υ

Szybszy transfer danych.

υ

Sieciowe alternatywy.

Fizyczne elementy systemu okablowania sieci LAN (karty sieciowe, kable i złącza) są

definiowane przez zestaw standardów, który ewoluował począwszy od początku lat

70. Standardy te – po wielu zmianach – zapewniają wzajemną współpracę

i kompatybilność urządzeń sieciowych. Komisje normalizacyjne powołane przez

takie organizacje, jak Institute of Electrical and Electronic Engineers (IEEE),

Electronic Industries Association (EIA) i International Telecommunications Union

(ITU), od lat pracują nad opracowaniem porozumień i adaptowaniem standardów

dotyczących sposobów sygnalizacji, wymiany danych i obsługi problemów

stosowanych w urządzeniach elektronicznych. To jednak nie komisje normalizacyjne,

ale firmy opracowują urządzenia zgodne z tymi standardami. Niektóre firmy a w

szczególności IBM – zwykły ustanawiać własne zamknięte standardy dla swoich

produktów (przynajmniej po części po to, aby „usidlić” klientów w obrębie swoich

technologii), jednak obecnie przeważają „systemy otwarte” budowane w oparciu o

standardy ustanowione przez narodowe i międzynarodowe organizacje

normalizacyjne.

136

Sieci komputerowe dla każdego

136

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Teoretycznie rzecz biorąc produkt dowolnej firmy opracowany i działający zgodnie

ze standardem powinien współpracować z produktami innych firm zgodnymi z tym

samym standardem. W praktyce jednak firmy często implementują standardy w tak

różny sposób, że współpraca różnych produktów wymaga wielu dodatkowych

zabiegów. Tym niemniej idea jest jak najbardziej słuszna, a stały wysiłek wkładany w

poprawienie kompatybilności produktów dla sieci LAN przynosi pożądane efekty.

W zasięgu zainteresowań praktycznych pozostają trzy standardy okablowania i

sterowania dostępem do nośnika w sieciach LAN: Ethernet, Token-Ring i ARCnet.

Każdy z tych standardów łączy w sobie tylko właściwy sposób fizyczną i logiczną

topologię, metody transmisji i techniki sterowania dostępem do nośnika. Te ważne

cechy każdego ze standardów zostaną kolejno opisane w niniejszym rozdziale.

Ethernet wygrał

Nie ma żadnych wątpliwości, że to Ethernet wygrał bitwę o sieci LAN.

W nowych instalacjach używa się standardu Ethernet dla okablowania z

nieekranowanej skrętki zgodnie ze specyfikacją 10Base-T lub 100Base-T.

Jednak na całym świecie istnieją pracujące instalacje sieci Token-Ring i

ARCnet. W tym rozdziale można znaleźć wszystko, co praktycznie trzeba

wiedzieć o sieciach Ethernet, jednak Autor nie zamierza pomijać sieci

ARCnet ani Token-Ring.

Jak standardy utorowały sobie drogę

Aktywne komisje działające w ramach IEEE oznaczane są numerami. Komisja 802 to

duża organizacja, która skupia członków rekrutujących się ze środowisk

przemysłowych i akademickich zainteresowanych szeroką dziedziną systemów sieci

rozległych i lokalnych. Opracowywaniem i utrzymywaniem standardów dla kilku

topologii sieci LAN zajmują się podkomisje działające przy komisji 802. Do

oznaczania swoich prac podkomisje używają liczb, które po kropce dziesiętnej

dodawane są do numeru komisji. Oprócz przedstawionych w tym rozdziale

standardów 802.3 i 802.5, wiele standardów komisji 802 opisano w glosariuszu.

Standard IEEE 802.5 dotyczy architektury Token-Ring. Opisuje on protokół

przekazywania znacznika (żeton) używany w sieci stacji połączonych w specjalny

sposób, łączący logiczną topologię pierścienia (w której każda stacja aktywnie

przekazuje informację do kolejnej stacji w pierścieniu) z fizyczną topologią gwiazdy.

Z kolei standard IEEE 802.3 opisuje system, który wiele zawdzięcza wcześniejszemu

systemowi Ethernet. Sieci zgodne ze standardem IEEE 802.3 używają do sterowania

dostępem do nośnika techniki carrier sense multiple access (CSMA) w elektrycznej

topologii magistrali. Standard ten umożliwia wykorzystanie kilku rodzajów

okablowania, w tym kabla koncentrycznego i nieekranowanej skrętki.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

137

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

137

ARCnet nie jest standardem IEEE. Z tego względu oraz z powodu zachowawczych

działań firmy Datapoint Corporation, ARCnet kilka lat temu został wykluczony.

Wciąż jeszcze można znaleźć firmy gdzie, pracują lokalne sieci ARCnet, jednak

w miarę zmian, fuzji i przejęć zanikną one zupełnie.

Ethernet Starszy

Ethernet to jedna z pierwszych architektur sieci LAN. To rozwiązanie sieciowe

wprowadzono na rynek pod koniec lat 70., a jednak wciąż jest ono szanowanym

i uznawanym standardem. Przyczyna długowieczności Ethernetu jest prosta: ten

standard zapewniał wysoką prędkość transmisji po dobrej cenie i oferował szeroką

obsługę różnych zastosowań w sieciach LAN i w systemach łączących

minikomputery z systemami mainframe.

Firmy sprzedające karty sieciowe dla Ethernetu robią to do dziś, ponieważ dzisiaj

także Ethernet jest najlepszym standardem sieci. Istnieje prosta i w miarę

ekonomiczna droga migracji z sieci 10 Mb/s do systemów o większej przepustowości,

takich jak Ethernet z komutacją pakietów , Fast Ethernet (100 Mb/s) i Gigabit

Ethernet (1000 Mb/s).

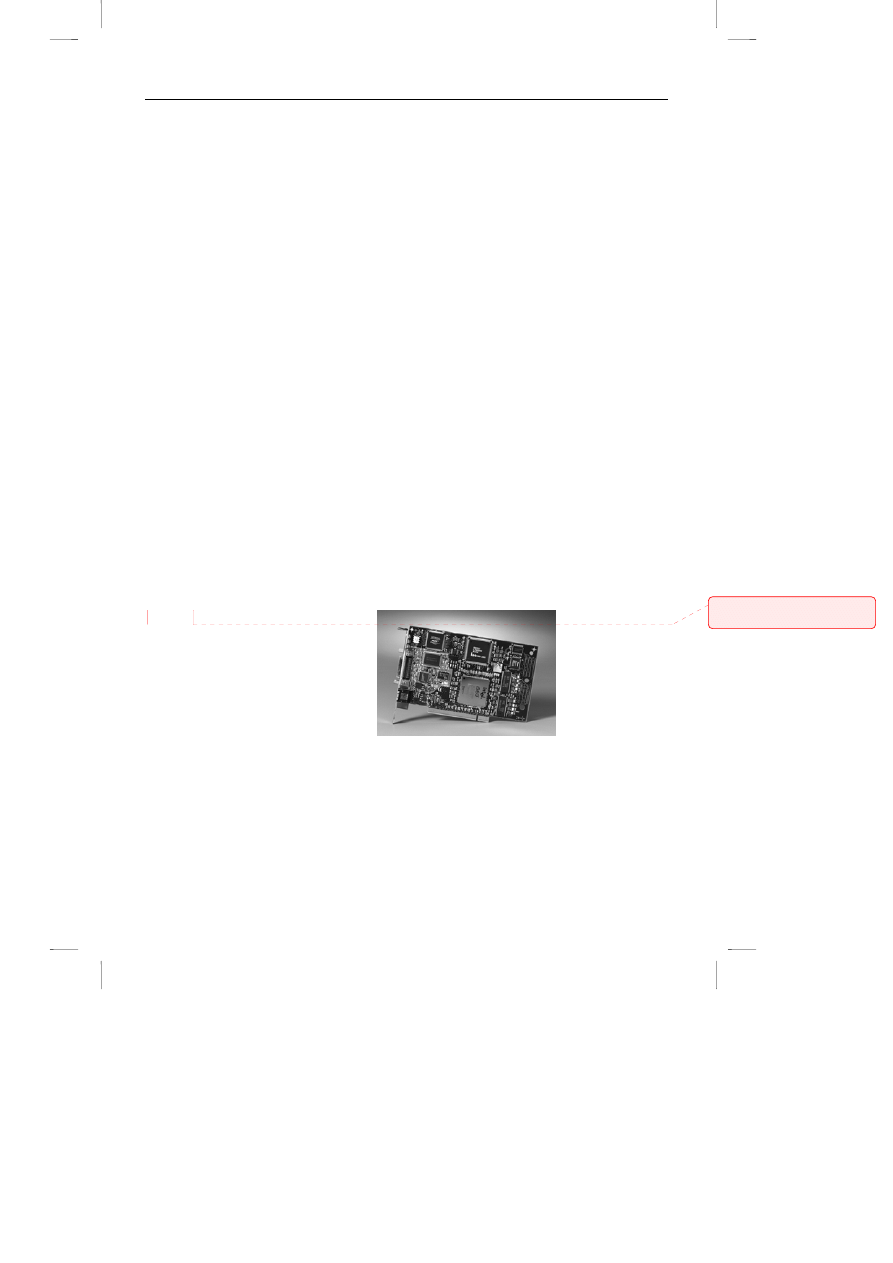

Obecnie można kupić najprostszą kartę sieciową umożliwiającą podłączenie peceta

do sieci Ethernet już za 50 zł, ale ceny detaliczne niektórych produktów mogą

sięgać kilkuset złotych. Na Rrysunku 7.1 pokazano kartę firmy Intel przeznaczoną

do zastosowania w serwerze. Z ponad dwudziestu firm, które produkują karty sieci

Ethernet, prawdopodobnie najbardziej znane i najbardziej konkurencyjne to 3Com

i Intel. Aż do połowy lat 90. większość kart była budowana na podstawie tych

samych zestawów układów scalonych, które zwykle produkowane były przez

National Semiconductor Corporation.

Rysunek 7.1.

Karta EtherExpress

PRO/100 Server

Adapter firmy Intel

jest wyposażona w

procesor i960 tej

firmy, dzięki czemu

odciąża procesor

centralny komputera z

zadań związanych z

obsługą danych.

Dzisiaj wielu producentów używa własnych procesorów. Niektóre karty na

przykład lepiej nadają się do serwerów niż do klientów PC, a poza tym jest wiele

ważnych różnic w funkcjach, wydajności i cenie.

Ludzie często kojarzą Ethernet z elementami sieciowymi pozostającymi poza

zakresem objętym w schemacie okablowania i sygnalizacji wynalezionym wspólnie

przez Roberta Metcalfe i Davida Boggsa z Palo Alto Research Center (PARC)

Komentarz: proszę powiększyć

rysunek, tak jak jest w oryginale

138

Sieci komputerowe dla każdego

138

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

firmy Xerox. Według Metcalfe nazwa Ethernet pochodzi od eteru, który miał

wypełniać cały kosmos, aby umożliwić rozchodzenie się światła”.

Od strony bardziej praktycznej Ethernet to specyfikacja opisująca metodę łączenia

komputerów i wykorzystywania wspólnego okablowania do transmisji danych.

Ethernet dotyczy komunikacji danych na poziomach określanych przez ISO jako

warstwa fizyczna i warstwa łącza danych.

Rodzina standardów IEEE 802.3 obejmuje specyfikacje starszych protokołów

standardu Ethernet, jednak w swoich pracach komisja ujęła również zmiany w

podstawowej strukturze pakietów danych. A zatem termin Ethernet z technicznego

punktu widzenia nie obejmuje wszystkich opcji wchodzących w skład standardów

802.3.

Eigth-oh-two-dot-three (osiem-zero-dwa-kropka-trzy, a nie np. osiemset dwa i trzy

dziesiąte – przyp. tłum.) jest bardziej wyczerpującym opisem standardu, jednak

więcej osób zna termin Ethernet.

Podstawowe parametry wczesnego fizycznego łącza Ethernet to prędkość transmisji

10 Mb/s maksymalna odległość pomiędzy stacjami do 2,8 kilometra. Łącze to było

wykonywane z ekranowanego kabla koncentrycznego i wykorzystywano w nim

specjalny schemat sygnalizacji elektrycznej zwany Manchester-encoded digital

baseband. Późniejsza specyfikacja opisuje sygnały elektryczne przedstawiające zera

i jedynki przesyłane nieustannie w sieci. Chociaż prędkość transmisji współczesnych

systemów urosła do 1 Gb/s, a kabel koncentryczny wyparła skrętka UTP i

światłowody, ograniczenie zasięgu, schemat kodowania i sterowanie dostępem do

nośnika są wciąż takie same.

Główna część specyfikacji warstwy łącza danych dla Ethernetu opisuje sposób,

w jaki stacje dzielą się dostępem do kabla koncentrycznego w procesie nazywanym

wielokrotny dostęp z wykrywaniem nośnej i wykrywaniem kolizji (carrier sense

multiple access with colision detect – CSMA/CD). CSMA/CD to rodzaj schematu

działania nazywany przez współczesne jednostki normalizacyjne protokołem

sterowania dostępem do nośnika (Media Access Control – MAC). Nośnikiem

(medium) jest kabel łączący węzły sieciowe a protokół MAC określa, w jaki sposób

węzły w sieci wspólnie użytkują ten kabel.

Bardziej szczegółowe wyjaśnienie architektury modelu OSI ISO można

znaleźć w podrozdziale „Skróty i terminy związane z siecią” w rozdziale

4.

Szczegóły okablowania sieciowego zostały opisane w rozdziale 6.

Komentarz: uzupełniłem See

Also

Komentarz: dopisałem See Also

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

139

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

139

Ethernet na wieki

Przez wiele lat Ethernet był najszybciej rozwijającym się systemem sieciowym

i najczęstszym wyborem wielu menedżerów działów informatyki i integratorów

systemów. Przez krótki okres nowymi możliwościami łączenia pecetów z systemami

mainframe przy użyciu sieci Token-Ring nęcił klientów IBM. Robił to na tyle

skutecznie, że na chwilę spowolnił wzrost Ethernetu. Jednak obecnie pod względem

liczby nowych instalacji Ethernet jest daleko poza konkurencją jakichkolwiek

systemów sieciowych.

W porównaniu z Ethernetem instalacje Token-Ring są bardzo drogie, a ponadto

Ethernet oferuje efektywne metody łączenia systemów komputerowych o różnych

architekturach i systemach operacyjnych.

Ethernet ma wiele sieci potomnych. Firmy – takie jak 3Com – oferują karty

sieciowe Ethernet przeznaczone do kabli światłowodowych. Obszar największego

wzrostu to karty Ethernet działające w połączeniu z kablami z nieekranowanej

skrętki

z prędkością 100 Mb/s (Fast Ethernet). W określonych zastosowaniach – na

przykład przy łączeniu dużych przełączników i punktów dystrybucyjnych – rośnie

znaczenie Gigabit Ethernetu.

System okablowania na kablu koncentrycznym instalowany w sieciach komputerów

PC pod koniec lat 80. i na początku 90. do połączenia kolejnych komputerów

wykorzystuje cienki kabel koncentryczny o impedancji 50

Ω. Kabel ten, popularnie

zwany Thin Ethernet (a czasami „cheapernet” – z ang. odpowiednio „cienki

ethernet” lub „tańszy ethernet” – przyp. tłum.), ma zasięg ograniczony do 305

metrów (1000 stóp), ale specyfikacja IEEE jeszcze go zmniejsza do 185 m (600

stóp).

Karty sieciowe zainstalowane we wszystkich komputerach w sieci są podłączane do

tego kabla za pomocą złącza typu T (trójnika), który ułatwia dołączanie i

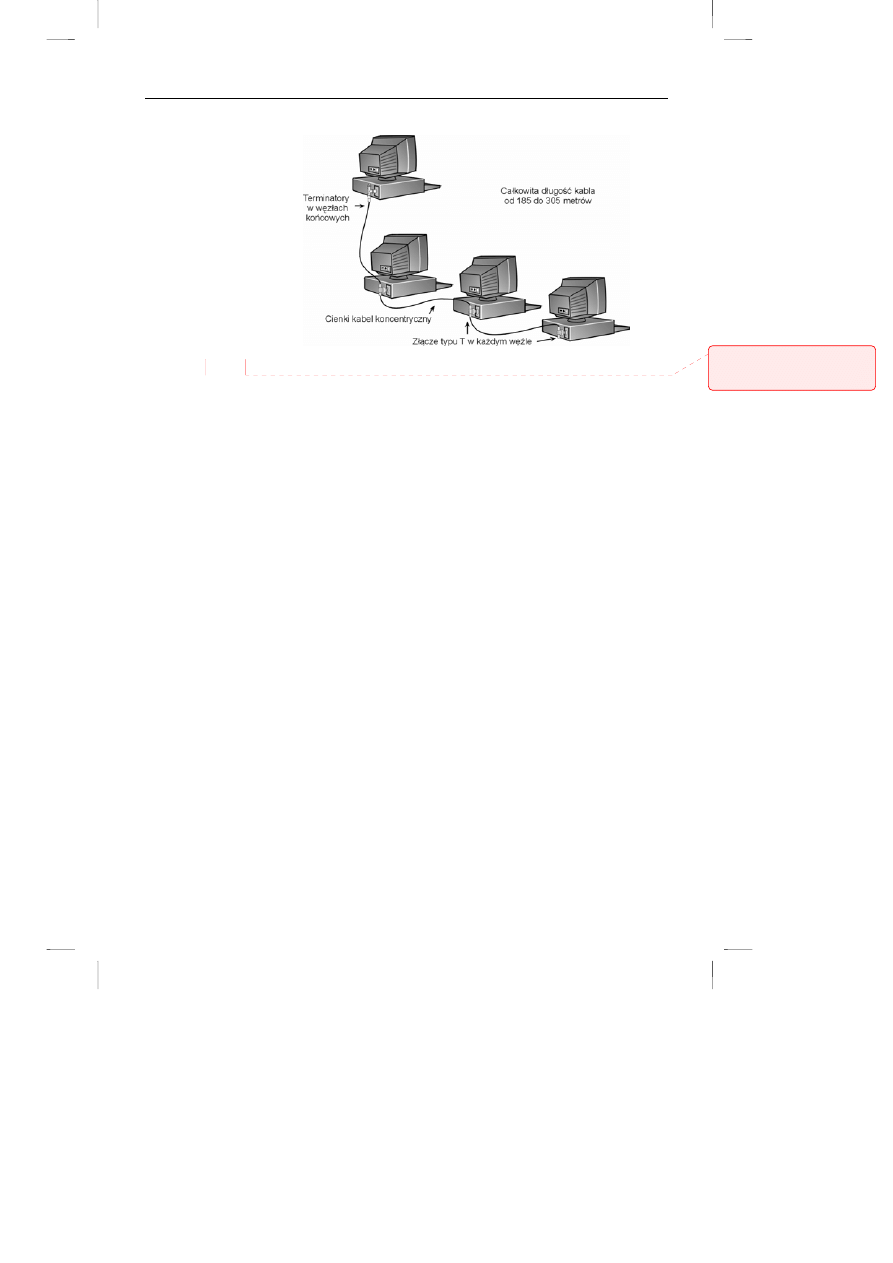

odłączanie stacji bez przerywania ciągłości kabla (patrz rysunek 7.2).

140

Sieci komputerowe dla każdego

140

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Rysunek 7.2.

„Cienki” Ethernet

Cienki kabel koncentryczny w sieci Ethernet biegnie od stacji do stacji w fizycznej

topologii łańcucha. Do każdego węzła kabel podłączany jest za pomocą

koncentrycznego złącza typu T. Krytyczne znaczenie dla prawidłowego działania

sieci mają terminatory na obu końcach kabla. W sieciach używających tego rodzaju

okablowania powinno się używać wyłącznie złączy typu T, które spełniają

wymagania specyfikacji wojskowej UG-274.

Najstarsze systemy okablowania sieci Ethernet można częściej znaleźć w instalacjach

z większymi komputerami. W systemach tych używano solidnie ekranowanego kabla

koncentrycznego (nieformalnie nazywanego „zamarzniętym pomarańczowym wężem

ogrodowym”, co odpowiadało jego rozmiarowi, kolorowi i łatwości instalacji), który

stanowił szkielet sieci łączący grupy węzłów rozrzucone po całym budynku.

W tym przypadku maksymalna długość kabla pomiędzy wtórnikami wynosiła 500

metrów (1640 stóp) i kabel dołączany był do urządzeń nazywanych transceiverami,

które umożliwiały użycie czegoś odpowiedniejszego do podłączenia komputera PC

lub terminala. Pomiędzy transceiverem a portem AUI karty sieciowej stosowano

elastyczny kabel ze skrętki ekranowanej. Kabel transceivera mógł mieć do 15 m (45

stóp) długości i podłączany był do karty sieciowej za pomocą 15-stykowego złącza

D (patrz rysunek 7.3).

Komentarz: podpis do rysunku

pozostawiłem w treści tekstu

(dobrze się komponuje)

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

141

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

141

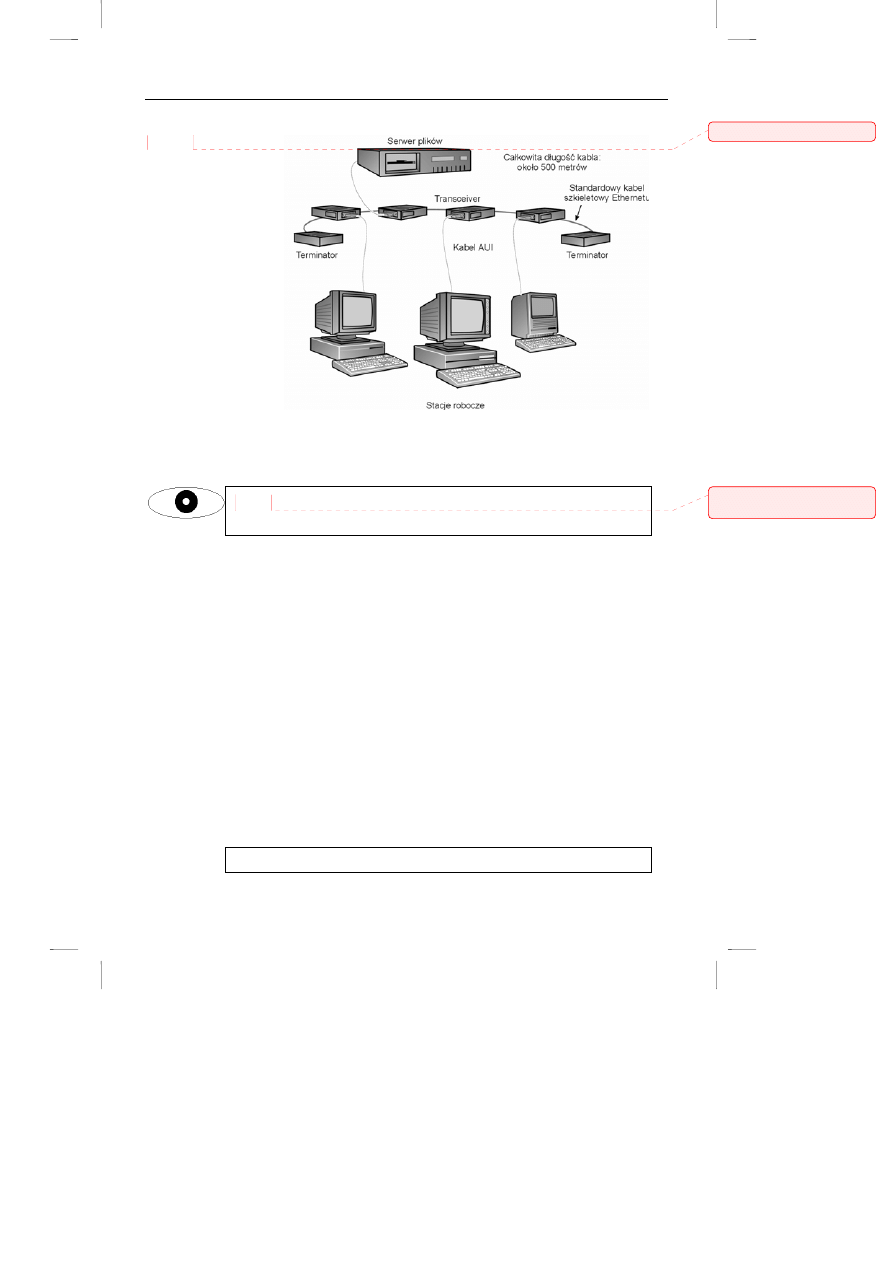

Rysunek 7.3.

„Gruby” Ethernet

Standardowy kabel Ethernetu to gruby kabel koncentryczny, który zwykle jest

prowadzony pod tynkiem w ścianach. Transceivery łączą się bezpośrednio z tym

kablem i umożliwiają podłączenie do niego węzłów sieci poprzez kabel AUI.

Sieci Token-Ring są wykorzystywane głównie z komputerami typu

mainframe, i są opisane w rozdziale 14.

Pakowanie i wysyłka danych: metoda Ethernetu

Do przesyłania danych w sieci Ethernet wykorzystano koncepcję datagramów.

Technika dostępu do nośnika CSMA/CD czuwa, aby żadne dwa datagramy nie

zostały wysłane jednocześnie, a jeśli tak się zdarzy, zajmuje się arbitrażem.

Koncepcja ethernetowych datagramów jest oparta na prostym założeniu, że każdy

węzeł komunikacyjny będzie starał się zrobić wszystko, co możliwe, aby przesłać

wiadomość przez sieć. Koncepcja ta nie obejmuje gwarancji, że ta wiadomość

dotrze w określonym czasie lub będzie wolna od błędów lub duplikatów.

System datagramów nie gwarantuje nawet, że dostawa będzie miała miejsce.

Wszystkie powyższe gwarancje można natomiast zaimplementować na wyższym

poziomie oprogramowania.

Niepewne datagramy

Komentarz: j.w.

Komentarz: wstawiłem See

Also

142

Sieci komputerowe dla każdego

142

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Ethernet naprawdę stara się, aby każdy pakiet dotarł ze źródła do miejsca

docelowego, jednak często próby te zawodzą, a karty sieciowe i

koncentratory nie zauważają lub nie reagują na niepomyślną dostawę

spowodowaną kolizją w przewodzie. To do oprogramowania komputera

wysyłającego – najczęściej zgodnego ze standardem

w rodzaju TCP – należy zadanie rozpoznawania sytuacji, w której trzeba

ponownie wysłać pakiet danych. Różne elementy programowe

i sprzętowe mają różne – ale zależne od siebie nawzajem – funkcje.

Datagramy w Ethernecie mają postać samodzielnych pakietów z danymi. Pakiety te

składają się z pól zawierających – oprócz samych danych – informacje o miejscu

docelowym i miejscu nadania, a także o rodzaju zawieranych danych. Ponieważ

pole danych w pakiecie nie może być większe niż 1500 bajtów, większe

wiadomości muszą pokonywać sieć podzielone na kilka pakietów. (Artykuły

opisujące statystyczną wydajność systemów transmisji pakietowej opartej na

metodzie „usilnych starań” (best effort) stanowiły ulubiony „wypełniacz” pism

specjalistycznych odkąd Bob Metcalfe opublikował swoją pracę doktorską na

Uniwersytecie Harvarda pod tytułem „Komunikacja pakietowa” w roku 1973).

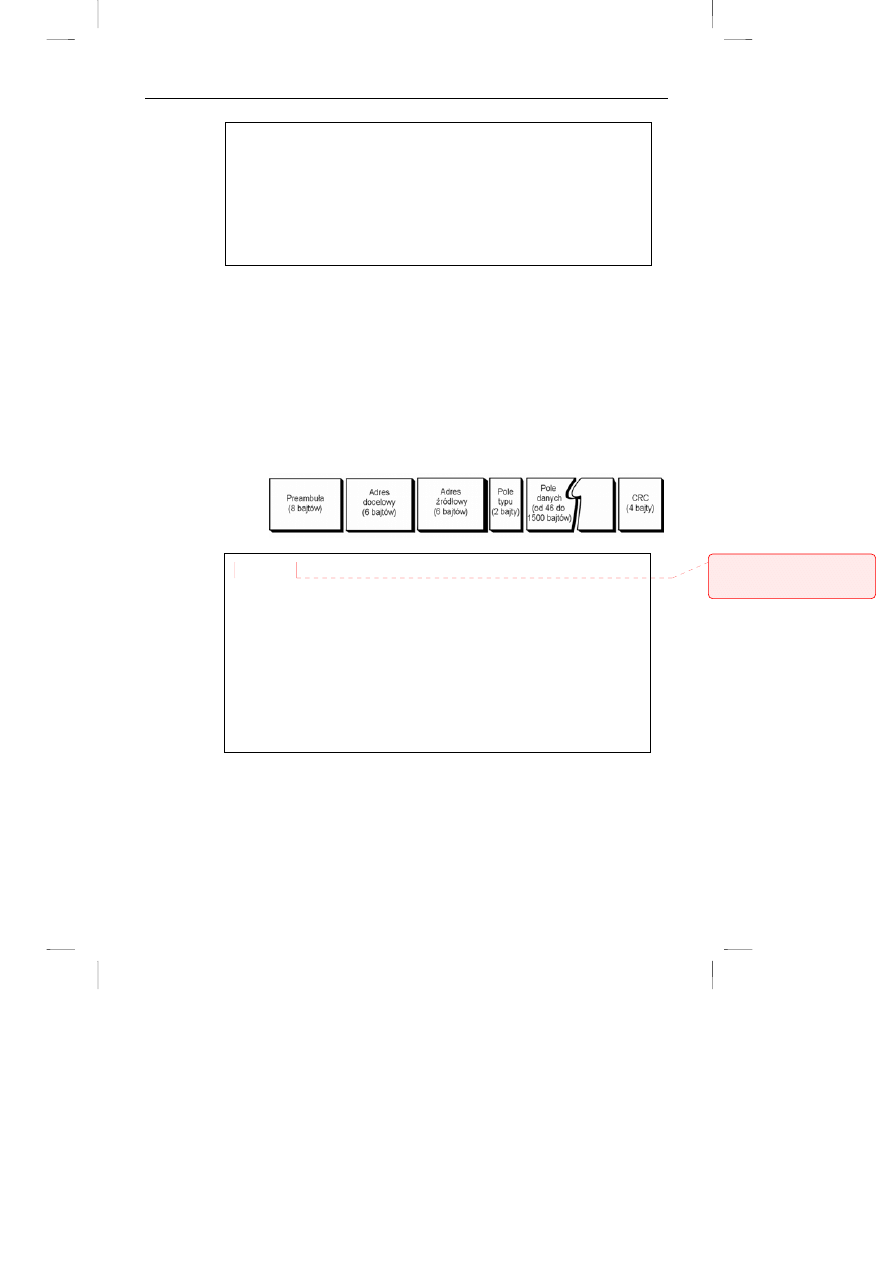

Jeden z elementów struktury pakietu ethernetowego, pokazanej na rysunku 7.4,

różni się od kodyfikacji komisji IEEE 802.3.

Rysunek 7.4.

Nagłówek pakietu

ethernetowego

Struktura pakietu w protokole Ethernet

Zgodnie z protokołem Ethernet wiadomości pomiędzy stacjami

roboczymi są przesyłane w formie pakietów. Każdy pakiet ma objętość

od 76 do 1526 bajtów i zawiera sześć pól, z których pięć ma stałą

długość. Informacje z pola preambuły pozwalają stacji odbierającej na

synchronizację z transmitowaną wiadomością. Adresy – docelowy i

źródłowy – zawierają identyfikatory sieci, do których należą węzły

odbierający i inicjujący wysłanie wiadomości. Pole typu określa typ

danych faktycznie przesyłanych w polu danych. Pole CRC pomaga

węzłowi odbierającemu wykonać cykliczną kontrolę nadmiarową; analizę

błędów dla całego pakietu.

Komisja dostrzegła potrzebę zamieszczenia w pakiecie identyfikatora użytkownika,

więc w swojej specyfikacji zamieniła pole liczby bajtów na pole z ID użytkownika.

Na szczęście karty sieciowe nie zwracają na to uwagi, o ile biorą owe dane od

oprogramowania wyższego poziomu, które przygotowuje im pakiety. Pakiety

zgodne ze standardem Ethernet i ze standardem 802.3 mogą być przesyłane w tej

samej sieci, jednak węzły obsługujące jeden format nie mogą wymieniać danych z

węzłami obsługującymi drugi format, o ile na jakimś poziomie nie będzie

przeprowadzona translacja programowa.

Komentarz: podpis do rysunku

7.4 umieściłem w ramce na

marginesie

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

143

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

143

Więcej informacji o warstwach programowych, które znajdują się

powyżej datagramów i zwiększają niezawodność transmisji,

przedstawiono w rozdziale 8., w podrozdziale „Struktura sieciowych

systemów operacyjnych”.

Nasłuch przed transmisją

Zanim pakiety będą mogły przepłynąć kablem koncentrycznym sieci Ethernet jako

datagramy, muszą sobie poradzić z CSMA/CD, czyli protokołem sterowania

dostępem do danych, który określa, w jaki sposób węzły sieci dzielą dostęp do

kabla. Protokół CSMA/CD działa w trybie „słuchaj-zanim-nadasz”: jeśli karta

sieciowa odbierze dane do wysłania z oprogramowania wyższego poziomu,

sprawdza najpierw, czy jakaś inna stacja nie korzysta w tej samej chwili z kabla

sieciowego do transmisji danych. Karta sieciowa dopiero wtedy nadaje swoje dane,

gdy w kablu panuje „cisza”.

Ramki czy pakiety

Pomimo prawowitego pochodzenia terminu pakiet (packet) można

obserwować obecnie trend do nazywania ethernetowych pakietów

ramkami (frame). Zawsze znajdzie się ktoś, kto ma lepszy pomysł.

Niezależnie jednak od tego, czy używa się terminu pakiet, czy ramka, w

zasadzie zawsze oznacza on tę samą rzecz: przesyłkę zawierającą dane,

które utworzyła karta sieci Ethernet.

CSMA to świetny system, jednak ma następujące ograniczenia:

υ

W transmisji w trybie „słuchaj-zanim-nadasz” zakłada się, że każda stacja

może jednocześnie „usłyszeć” ten sam pakiet. Jeśli więc jakaś część

pakietu musi pojawić się we wszystkich węzłach jednocześnie, czynnikiem

krytycznym staje się całkowita długość kabla sieciowego i opóźnienie

wprowadzane w sieci.

υ

Mniejsze pakiety przebywają w czasie swojej transmisji krótszą odległość

niż pakiety duże. Dlatego długość najkrótszych pakietów określa

maksymalną odległość między dwoma węzłami sieci Ethernet.

υ

Jeśli pakietowi w drodze zdarzy się jakiekolwiek opóźnienie, tak jak się to

dzieje przy przejściu przez koncentrator, powoduje ono dalsze skrócenie

maksymalnej odległości pomiędzy węzłami.

Zagadnienia dotyczące koncentratorów, wprowadzanych przez nie opóźnień i

metod radzenia sobie z nimi zostaną szerzej opisane w dalszej części tego

rozdziału.

144

Sieci komputerowe dla każdego

144

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Protokół CSMA/CD funkcjonuje także w roli pośrednika, kiedy zdarzy się to, czego

nie można uniknąć: dwa lub więcej węzłów jednocześnie rozpocznie transmisję

w wolnym kablu i powstanie kolizja. Karty sieciowe są w stanie wykryć taką

kolizję, ponieważ jednoczesna transmisja powoduje podwyższony poziom sygnału

elektrycznego w przewodzie. Po wykryciu kolizji karty sieciowe zaczynają transmisję

tak zwanego sygnału blokady (jam signal), aby mieć pewność, że wszystkie stacje

w sieci wiedzą o kolizji. Następnie wszystkie karty zatrzymują nadawanie i

rozpoczynają je ponownie po czasie ustalonym losowo przez program wewnętrzny

każdej karty. Ten okres „wycofania” pozwala zapewnić, że stacje nie zaczną

ponownie transmitować kolidujących ze sobą sygnałów za każdym razem, gdy w

kablu nastąpi cisza po poprzedniej kolizji.

IEEE 10Base-T i 100Base-T

Pod koniec roku 1990 – po trzech latach spotkań, propozycji i kompromisów –

komisja IEEE zakończyła prace nad specyfikacją dotyczącą działania sieci opartej

na Ethernecie z wykorzystaniem nieekranowanej skrętki. Według IEEE 10-

megabitowa odmiana standardu 802.3 nosi nazwę 10Base-T.

Standard IEEE 802.3 opisuje metodę dostępu do nośnika na podstawie wykrywania

nośnej, taką jak w Ethernecie, używaną w różnych systemach okablowania. Nazwa

10Base-T oznacza prędkość transmisji 10 Mb/s, sygnalizację w paśmie

podstawowym (baseband) i okablowanie ze skrętki (twisted pair) w fizycznej

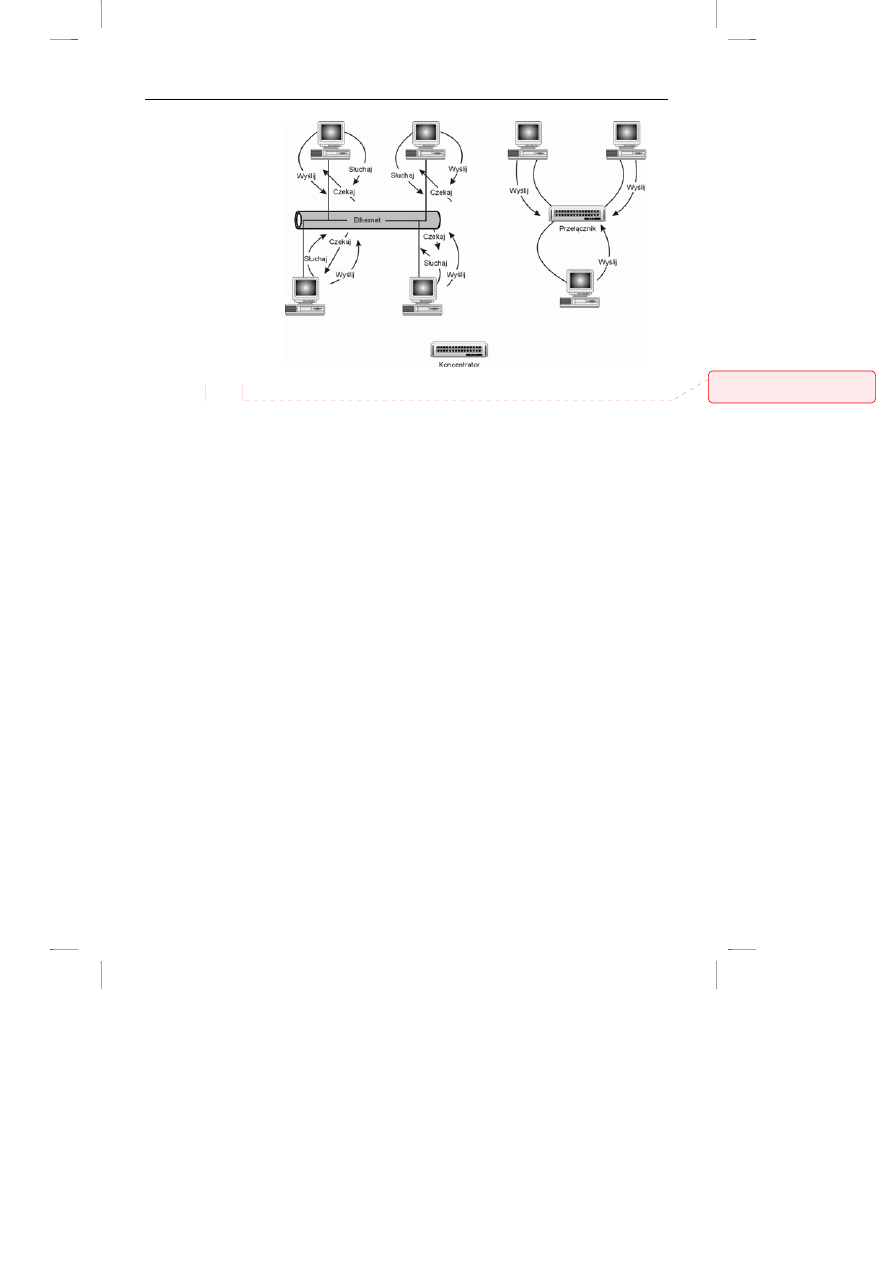

topologii gwiazdy (patrz rysunek 7.5).

Ja Brzoza, ja Brzoza... odbiór...

Znanym przykładem wykorzystującym zasady protokołu CSMA/CD jest

system radiowy, używany na przykład przez policję, straż pożarną lub w

łączności CB. Każdy, kto chce nadać wiadomość, czeka aż w kanale

zapanuje cisza, a następnie rozpoczyna nadawanie. Rozpoczęcie

nadawania w czasie, gdy kanał jest zajęty prowadzi do zakłócenia

nadawanej wiadomości 0.

Komentarz: przesunąłem ramkę

w odpowiednie miejsce w tekście

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

145

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

145

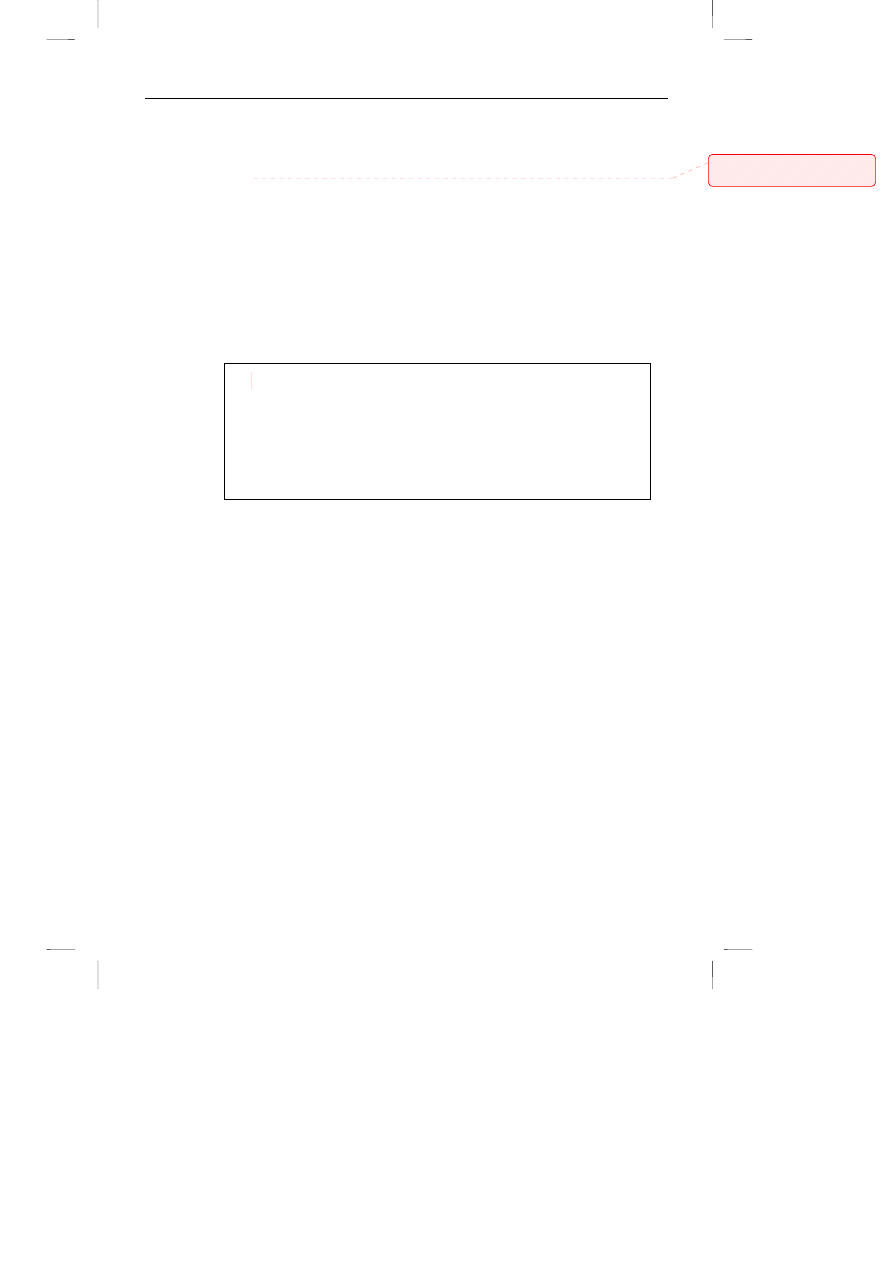

Rysunek 7.5.

Ethernet 10Base-T

10Base-T to wprowadzone przez IEEE oznaczenie sieci Ethernet wykorzystującej

nieekranowaną skrętkę dwużyłową w fizycznej topologii gwiazdy. Skrętka UTP

może być podłączona bezpośrednio do kart sieciowych w każdym węźle lub do

jednostki MAU (media attachment unit) połączonej z węzłem kablem AUI.

W połowie lat dziewięćdziesiątych wzrost zapotrzebowania na szybszą transmisję

spowodował opracowanie nowego standardu –100Base-T. W rzeczywistości to

rozwój technologii układów scalonych umożliwił wysyłanie i odbiór sygnałów z

prędkością 100 Mb/s przy użyciu skrętki UTP, a resztą zajęli się specjaliści od

marketingu. Standard 100Base-T jest zwany również Fast Ethernet.

Na rynku dostępne są karty sieciowe obsługujące obie prędkości, oznaczane

symbolem 10/100. Chociaż większość połączeń 100Base-T dotyczy obecnie

serwerów, przystępna cena kart 10/100 czyni z nich dobrą inwestycję dla

wszystkich nowych komputerów PC podłączanych do sieci.

10/100 – Brak przeciwwskazań (prawie)

Ceny kart sieciowych 10/100 spadły na tyle, że właściwie nie ma powodu,

aby kupować karty pracujące tylko z prędkością 10 Mb/s. Nawet

koncentratory i przełączniki 10/100 stały się bardziej dostępne. Nie

wszyscy jednak wiedzą, że koncentratory i przełączniki 10/100 – nawet te

najmniejsze dla niewielkiego biura – mają wewnątrz wentylatory. Tak małe

wentylatory mogą jednak generować szum, odczuwalny zwłaszcza w

niewielkim pomieszczeniu. Dlatego przed zakupem urządzenia najlepiej je

Komentarz: podpis do rysunku

może pozostać w tekście

146

Sieci komputerowe dla każdego

146

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

sprawdzić u sprzedawcy.

Co ważne – system okablowania używany w standardach 10Base-T i 100Base-T

(pojedynczy przewód biegnący od koncentratora do stacji sieciowej) daje większą

niezawodność niż w starszych systemach, gdzie poszczególne stacje były łączone

w łańcuch. Tym, co najbardziej przekonuje do budowania sieci w oparciu o

produkty 10Base-T i 100Base-T jest ich powszechność. Można bezpiecznie

stosować w jednej sieci karty sieciowe i koncentratory różnych producentów. Ta

powszechność pozwala mieć różne źródła dostaw, korzystać z dobrodziejstw

konkurencji cenowej i liczyć na długotrwały serwis.

Dla osoby odpowiedzialnej za sieć największą zaletą praktyczną instalacji

okablowania 10Base-T czy 100Base-T jest fizyczna topologia gwiazdy,

zapewniająca niezawodność i możliwość centralnego zarządzania. Podobnie jak

szprychy w kole, przewody promieniście wychodzą z koncentratora do wszystkich

węzłów (patrz rysunek 7.6). Jeśli zdarzy się awaria jakiegoś przewodu, dany węzeł

może okazać się niedostępny, jednak sieć będzie działała nadal. W tradycyjnych

systemach okablowania – takich jak Token-Ring czy cienki Ethernet – jedno złe

połączenie w dowolnym punkcie powodowało awarię całej sieci.

Rysunek 7.6.

Koncentrator

Systemy okablowania 10Base-T i 100Base-T zyskują na elastyczności i

niezawodności dzięki zastosowaniu koncentratorów. Należy zwrócić uwagę, że

urządzenia te wymagają zasilania zewnętrznego, a zalecane jest także

zabezpieczenie ich działania na wypadek awarii zasilania dodatkowym zasilaczem

UPS. Centralny koncentrator to również idealne miejsce do instalacji dodatkowego

procesora monitorującego działanie sieci oraz oprogramowania do zarządzania.

Wszystkie informacje na temat zarządzania siecią zebraliśmy w rozdziale

17.

Koncentratory

System okablowania dla standardu 10Base-T i 100Base-T łączy każdy węzeł sieci

z centralnym koncentratorem (patrz rysunek 7.7) za pomocą odrębnego przewodu.

Taka topologia zapewnia doskonałą niezawodność, a znajdujący się w centrum

sieci punkt dystrybucyjny stanowi naturalną lokalizację dla działań związanych z

zarządzaniem siecią i jej ochroną. Wbudowane oprogramowanie koncentratora

może monitorować poziom aktywności, wykrywać i sygnalizować problemy, a

nawet powstrzymać nieuprawnione wtargnięcie do sieci poprzez ograniczenie

dostępu do poszczególnych portów dla pojedynczych, uprawnionych adresów

Komentarz: j.w.

Komentarz: wstawiłem See

Also

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

147

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

147

warstwy MAC. Bardziej wyrafinowane koncentratory umożliwiają

zaprogramowanie ograniczeń dostępu w pewnych okresach, na przykład

wieczorami lub w weekendy.

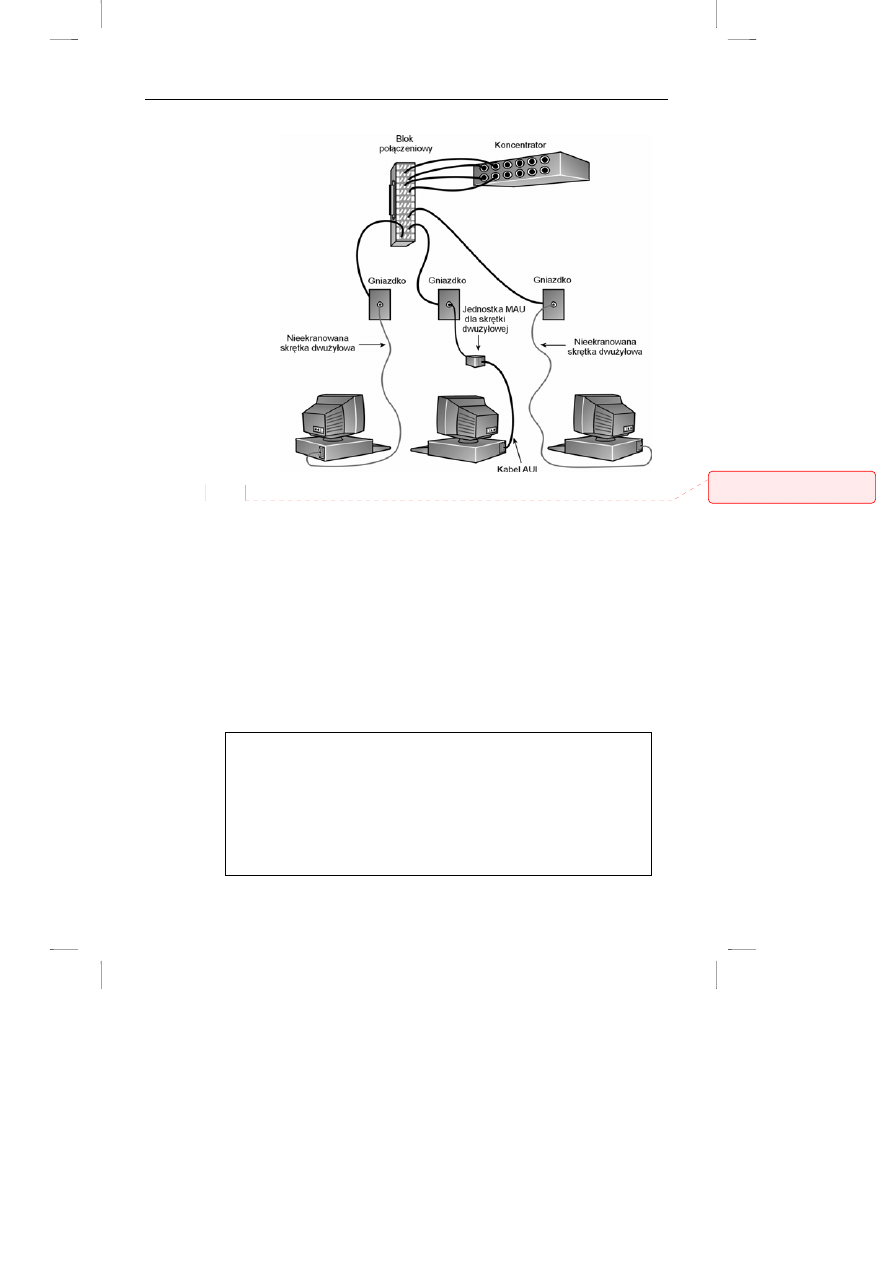

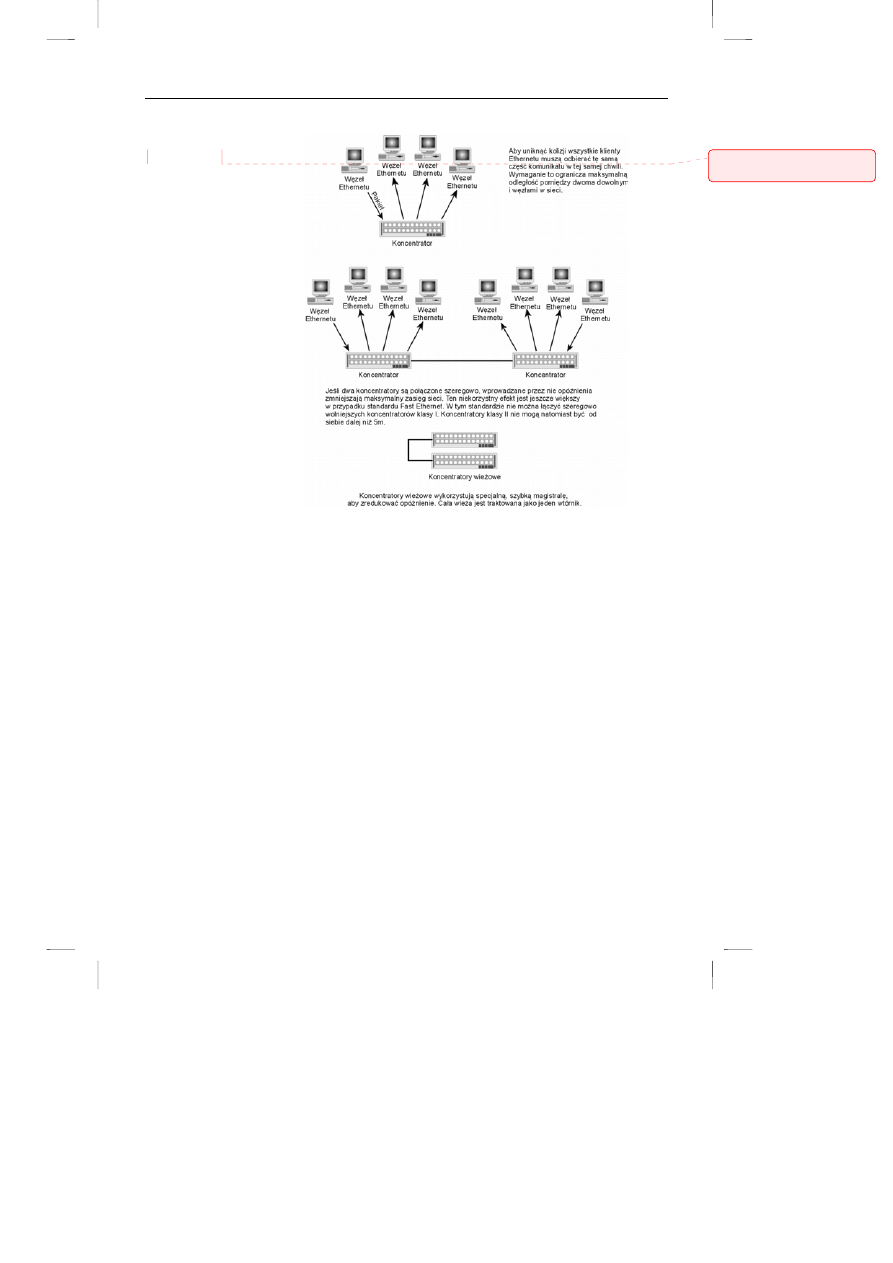

Rysunek 7.7.

Koncentrator

10Base-T

BayStack 150

Pokazany na rysunku koncentrator 10Base-T BayStack 150 firmy Bay Networks

posiada dwadzieścia cztery porty i wiele kontrolek, a także pozwala na zarządzanie

siecią. Na bieżąco pokazuje on stan połączeń z każdym węzłem, monitoruje poziom

ruchu i może wykryć kilka rodzajów problemów.

Zwykle dostęp do oprogramowania koncentratora oraz sterowanie nim może się

odbywać za pośrednictwem sieci. Wiele produktów ma również port szeregowy RS-

232, dzięki czemu można zdalnie monitorować koncentrator poprzez modem.

Inną ważną zaletą tej topologii jest odporność na awarie. Koncentrator (hub)

izoluje od siebie poszczególne kable, więc w przypadku uszkodzenia jednego z

nich, tracona jest łączność tylko z węzłem podłączonym przez ten kabel. Wszystkie

pozostałe węzły w sieci w dalszym ciągu działają poprawnie. Koncentrator potrafi

także rozpoznać stan błędu i odłączyć – lub w terminologii standardu 10Base-T

odgrodzić (partition) – „winowajcę”. Standard 80.3i 10Base-T wymaga, aby

urządzenie zarządzające punktem dystrybucyjnym aktywnie rozdzielało linie do

poszczególnych węzłów.

Specyfikacja 802.3i wymaga ponadto, aby koncentrator 10Base-T działał także jako

wtórnik, regenerujący i synchronizujący pakiety, poprawiając jednocześnie kształt

cyfrowych fal prostokątnych i eliminując z sygnału szum przed wysłaniem go do

innych węzłów sieci. Jednak regeneracja ta zajmuje określony czas, który powoduje

niewielkie opóźnienie; zwłokę pakietów (packets latency). Zwłoka ta sprawia, że

liczba koncentratorów, jakie można ze sobą połączyć szeregowo jest ograniczona.

Fizycznie punkt dystrybucyjny okablowania 10Base-T może odpowiadać jednemu

z dwóch modeli. Powszechnie stosowaną konfiguracją jest pojedyncze pudełko

z wbudowanymi gniazdami RJ-45 dla 8 do 12 węzłów.

Takie pudełko bez możliwości wewnętrznej rozbudowy i ze stałą liczbą połączeń to

właśnie koncentrator.

Drugi typ centrum dystrybucyjnego to modułowa szafka ze wspólną tylną płytą

montażową i gniazdami, w których można umieszczać różne moduły sprzętowe dla

rozmaitych rodzajów łączy, moduły do zarządzania oraz urządzenia, na przykład

routery. Różne moduły, które mają postać kart można wciskać w gniazda

znajdującej się w szafce płyty rozszerzeń. Ten typ płyty montażowej jest

uniwersalny i nadaje się do rozbudowy, jednak jest dużo droższy niż tradycyjny

koncentrator. Różnica pomiędzy tymi dwoma rodzajami centrów dystrybucyjnych

nie jest jednak aż tak wielka i w materiałach marketingowych, jak i literaturze

technicznej oba typy są używane zamiennie.

Komentarz: Skład: proszę

zachować kolejność akapitu i

rysunku

148

Sieci komputerowe dla każdego

148

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Przewaga wspólnej płyty montażowej nad koncentratorem polega na możliwości

podłączenia różnych typów nośników, na przykład skrętki UTP, cienkiego kabla

koncentrycznego, grubego kabla koncentrycznego, a także kabla światłowodowego.

Jednak ta uniwersalność kosztuje. Produkty z pytą montażową mogą kosztować

10 000 USD i więcej, podczas gdy ceny koncentratorów kształtują się na poziomie

kilkuset – lub nawet mniej – dolarów.

Jednak w przypadku koncentratorów pojawia się jeden problem. Chodzi o koszt

dodania nowego węzła, w chwili gdy zajęte są wszystkie porty. Podczas rozbudowy

sieci w końcu dochodzi się do sytuacji, w której dodanie dodatkowego węzła

wymaga kupienia dodatkowego koncentratora. Na przykład dla sieci, w której jest

trzydzieści węzłów można logicznie planować zakup trzech koncentratorów po

dziesięć portów każdy. Jednak z uwagi na konieczność połączenia ze sobą samych

koncentratorów potrzebne są cztery porty (A-B, C-D). To oznacza, że do połączenia

ze sobą trzydziestu węzłów potrzebne są cztery koncentratory po dziesięć portów.

Należy zauważyć, że w przypadku awarii jednego z komputerów, wszystkie węzły

podłączone do tego koncentratora przestaną być widoczne w sieci, a koncentratory

znajdujące się po obu stronach urządzenia uszkodzonego zostaną oddzielone od

siebie.

Inną istotną rzeczą do zapamiętania na temat instalacji 10Base-T jest to, że

koncentratory potrzebują zasilania awaryjnego. Jeśli zasilacze UPS zostaną

podłączone do serwerów i stacji klienckich, trzeba je również zainstalować w

punktach dystrybucyjnych dla zapewnienia ciągłości działania sieci.

Stop! Nie kupuj koncentratora!

W rozdziale tym dosyć szczegółowo opisano koncentratory, których

miliony są w użyciu, jednak nie zrobiono tego w celu przekonania do

konieczności zakupu takiego urządzenia. Bynajmniej. Zamiast kupować

koncentrator 10/100 do biura lub nawet na potrzeby sieci domowej, lepiej

zastanowić się nad zakupem przełącznika (switch) obsługującego

standard Ethernet. Era koncentratorów już raczej minęła. Przełączniki

zawsze oferowały lepszą przepustowość, elastyczność i niezawodność niż

koncentratory, ale za wyższą cenę. Obecnie firmy, takie jak Hewlett-

Packard, D-Link, a nawet Cisco, obniżyły ceny przełączników 10/100 na

tyle, że niewielka oszczędność przy zakupie koncentratorów nie jest

adekwatna do utraconych możliwości oferowanych przez przełączniki.

Koncentratory wieżowe

Jeśli liczba węzłów w sieci zacznie rosnąć powyżej 8–12, trzeba będzie poznać

kategorię produktów zwanych koncentratorami wieżowymi (stackable hubs).

Zgodnie z nazwą koncentratory takie ustawia się jeden na drugim, najczęściej

w specjalnej ramie lub obudowie. Jednak rozwiązanie to nie ma na celu wyłącznie

fizycznego ułatwienia zwiększania pojemności punktu dystrybucyjnego, gdyż jest

spowodowane względami elektrycznymi.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

149

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

149

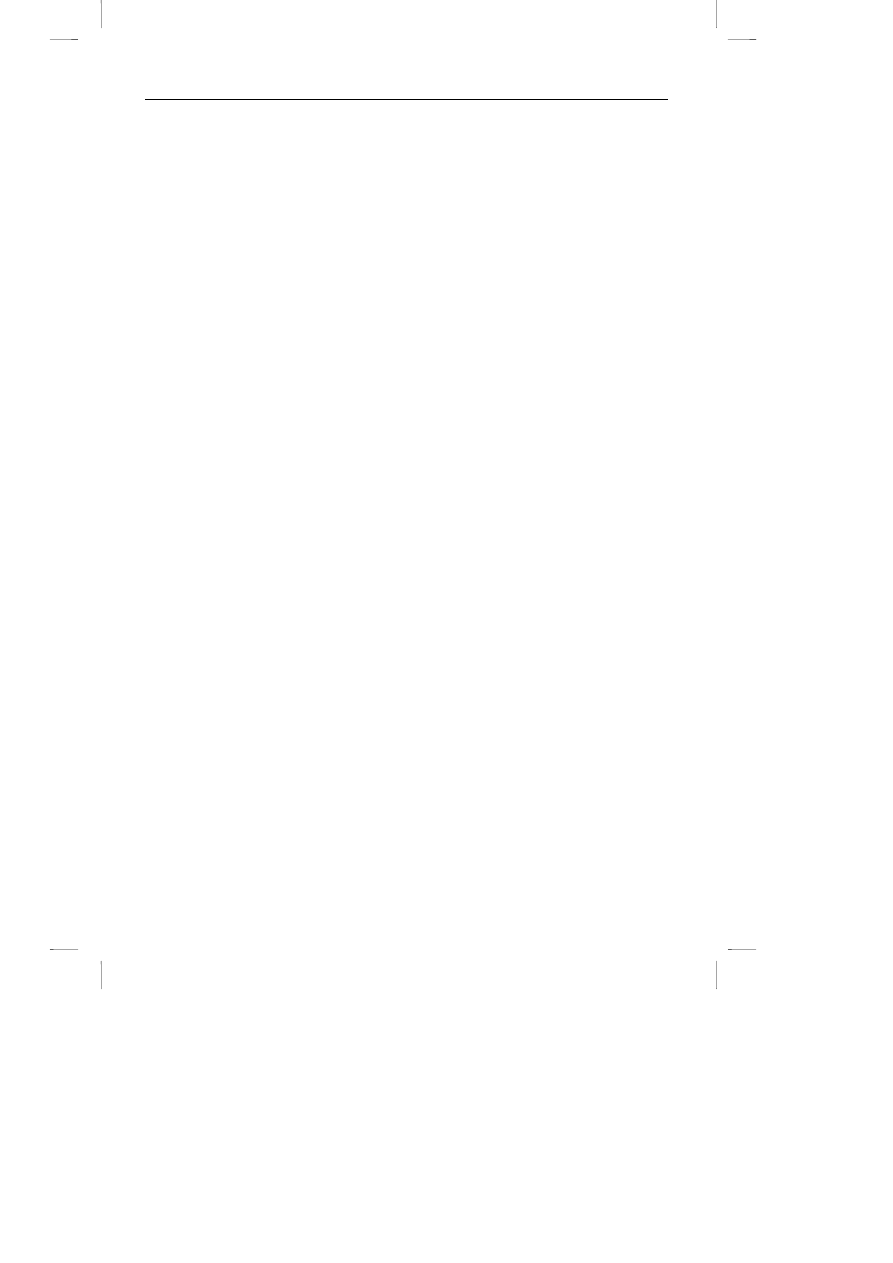

Urządzenia standardów 10Base-T i 100Base-T posługują się metodą detekcji kolizji

w celu ustalenia odpowiedniego momentu dla bezpiecznej transmisji z

poszczególnych węzłów. Koncentrator – od strony technicznej równoważny

wtórnikowi (repeater) – przesyła cały ruch sieciowy pomiędzy segmentami sieci.

Przejście przez wszystkie wtórniki zabiera sygnałom elektrycznym określony czas,

jednak muszą one równocześnie dotrzeć do wszystkich węzłów, aby te mogły

uniknąć kolizji. Im dłuższe opóźnienie wprowadzane przez urządzenie i mniejszy

rozmiar pakietów, tym mniejszy maksymalny zasięg sieci. Koncepcja wieżowej

konfiguracji koncentratorów opiera się na połączeniu ich ze sobą bardzo szybkimi

łączami w celu zmniejszenia opóźnienia.

Istnieją dwie klasy wtórników 100Base-T: klasa I i klasa II. Urządzenia klasy I

wprowadzają dłuższą zwłokę i reguły protokołu CSMA pozwalają na zastosowanie

tylko jednego takiego wtórnika w segmencie sieci 100Base-T. Wtórniki klasy II

wprowadzają krótszą zwłokę i dzięki temu można kaskadowo połączyć dwa takie

wtórniki na segment, jednak odległość pomiędzy nimi nie może być większa niż 5

metrów. Większość koncentratorów 100Base-T to urządzenia klasy I.

Szybka magistrala łącząca koncentratory w konfiguracji wieżowej pozwala je

traktować jako pojedynczy wtórnik, niezależnie od tego, ile koncentratorów

połączonych jest w wieżę i to jest największa zaleta koncentratorów wieżowych.

Zaletą takich koncentratorów jest również elastyczność. Producenci często oferują

dodatkowe opcje dla koncentratorów tego typu, na przykład moduły zarządzające

lub rezerwowe zasilacze.

Opóźnienie wprowadzane przez wtórniki narzuca reguły ograniczające ich użycie.

Standard 10Base-T dopuszcza zastosowanie maksymalnie czterech wtórników w

jednym segmencie sieci lokalnej. Natomiast standard 100Base-T pozwala na jeden

lub dwa wtórniki w zależności od ich klasy (patrz rysunek 7.8).

150

Sieci komputerowe dla każdego

150

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Rysunek 7.8.

Koncentratory

wieżowe mają szybką

magistralę

szkieletową, dzięki

której cała wieża

może być traktowana

jak jeden wtórnik

ethernetowy

Przełączanie Ethernetu

CSMA/CD – protokół sterowania dostępem do nośnika standardu Ethernet – to

zarówno siła, jak i słabość tego standardu. W wielu sieciach, a szczególnie tych, w

których transmisja ma charakter impulsowy, protokół CSMA działa dobrze. Jeśli

praca

w sieci polega na otwieraniu i zapisywaniu plików lub na kierowaniu zapytań do bazy

danych, CSMA działa równie dobrze.

Niektóre współczesne aplikacje, na przykład wideokonferencje lub transfer dużych

multimedialnych plików, generują stały strumień danych. Jeśli dotyczy to więcej niż

jednego węzła w segmencie, rośnie średnie natężenie ruchu i ma miejsce wiele

kolizji. W przypadku częstych kolizji całkowita przepustowość sieci gwałtownie

spada (patrz rysunek 7.9).

Komentarz: Uzupełniłem

podpis

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

151

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

151

Rysunek 7.9.

Koncentratory sterują

ruchem w sieci

Ethernet podobnie

do sygnalizacji

świetlnej –

zatrzymanie

i w drogę

Kiedy któryś z węzłów sieci ma pakiet do wysłania, nasłuchuje poprzez połączenie

z siecią, czekając na przerwę w ruchu, a następnie, kiedy w sieci nie są

transmitowane żadne inne dane, wysyła swoje dane. Przełącznik udostępnia dla

danych drogę szybkiego ruchu w sieci. Węzeł podłączony do przełącznika również

musi czekać na swoją kolejkę, ponieważ jednak przełącznik nie przekazuje do całej

sieci informacji o ruchu w obrębie poszczególnych segmentów, daje to węzłom

efektywniejszy dostęp do nośnika i zwiększa przepustowość sieci.

Przełączniki przesyłają dane pomiędzy węzłami, nie powodując kolizji. Każdy

węzeł podłączony do przełącznika dysponuje otwartym kanałem komunikacyjnym

o przepustowości 10 lub 100 Mb/s. Inaczej jest w przypadku koncentratorów, które

dzielą pasmo kanału pomiędzy wszystkie porty, używając ethernetowego algorytmu

rozstrzygania kolizji. Koncentratory pracują dobrze, dopóki dwa lub więcej węzłów

nie zacznie jednocześnie nadawać dużych ilości danych.

Transfery dużych plików (pobieranie plików, archiwizacja, interaktywne audio lub

wideo) to olbrzymie strumienie danych, które podnoszą poziom kolizji w

koncentratorach. Sieć nie zatyka się z powodu małej przepustowości, ale z powodu

kolizji przy dostępie do nośnika. Dodanie przełącznika ma taki sam efekt, jak znaczne

zwiększenie przepustowości. Jeśli planuje się wykorzystywanie współczesnych

aplikacji, to trzeba również zaplanować użycie przełączników.

Włączenie do sieci przełącznika nie wymaga zmiany posiadanych kart sieciowych,

ani koncentratorów najniższego poziomu. Jednak przełączanie sprawia, że każda

karta sieciowa działa tak, jakby była sama w sieci. W przeciwieństwie do

alternatywnych rozwiązań sieciowych, przełączniki (koncentratory przełączające)

nie dzielą pasma sieciowego pomiędzy wszystkie aktywne węzły. Zamiast tego

szybki procesor w przełączniku przesyła pakiety poprzez płytę układu działającą z

prędkością setek megabitów na sekundę. Rozwiązanie to nazywa się architekturą

wewnętrznej magistrali szkieletowej (collapsed-backbone), ponieważ działa jak

grupa indywidualnych koncentratorów połączonych przez szybkie łącze

szkieletowe.

Komentarz: podpis do rysunku

może pozostać w tekście

152

Sieci komputerowe dla każdego

152

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Nie kombinuj, użyj przełącznika!

Jeśli sieć działa mało wydajnie z powodu częstych kolizji, należy

spróbować podzielić ją na segmenty. Jeśli to zbyt skomplikowane, więc

lepiej użyć przełączników. Należy podkreślić, że przełącznik pozwala

uniknąć konieczności majsterkowania w prawidłowo działającym pececie

w celu zainstalowania dodatkowej karty sieciowej. Otwieranie obudowy

komputera, który nie jest zepsuty to najpewniejsza droga do tego, aby

przestał działać. Przełączniki eliminują kolizje, skracają czasy opóźnienia

i chronią przed ingerencją we wnętrze działających pecetów.

Ogólnie rzecz biorąc, przełącznik można zainstalować w jednej z czterech

konfiguracji: fronton serwera, zaplecze dla grupy koncentratorów, szybki

koncentrator lub koncentrator FDDI.

υ

Jako fronton serwera, przełącznik jest jedynym punktem połączenia dla

jednego lub kilku serwerów. Każdy serwer dostaje wówczas maksymalną

szerokość pasma transmisji, podczas gdy klienty PC rywalizują o bardziej

ograniczone pasmo.

υ

Jako zaplecze grupy tradycyjnych koncentratorów, koncentrator z funkcją

przełączania działa jako bardzo szybka, ale jednocześnie ekonomiczna

magistrala szkieletowa. Takie rozwiązanie pozwala maksymalnie

dwunastu koncentratorom uzyskać dostęp do 10-megabitowego pasma bez

konkurowania o kanał.

υ

Jako szybki koncentrator przełącznik umożliwia administratorowi

przydzielenie każdemu węzłowi niezbędnego pasma. To jest klasyczny

przykład architektury collapsed-backbone.

υ

W roli koncentratora szybkich systemów sieciowych, przełącznik może

obsługiwać łącza FDDI, ATM lub Gigabit Ethernet albo jeszcze inne

rodzaje technologii szkieletowych.

Przełączniki są obecnie szeroko rozpowszechnione i dostępne pod względem cen.

Nie ma potrzeby martwić się o zmiany powodowane przez powstające standardy

czy zmarnowanie już dokonanych nakładów inwestycyjnych. W odniesieniu do

przełączników często używa się terminu warstwa. Ma on związek z opisanym

w rozdziale 4. siedmiowarstwowym modelem ISO. Termin warstwa opisuje rodzaj

informacji używanych przez urządzenie sterujące ruchem – przełącznik, most lub

router – do „tasowania” pakietów. Przełącznik lub most warstwy 2 podczas

sterowania ruchem podejmuje decyzje na podstawie adresów zapisanych na trwałe

w pamięci kart sieciowych (adresów MAC). Urządzenie to uczy się tych adresów

poprzez monitorowanie ruchu, tworząc własną tabelę. Z kolei urządzenia warstwy 3

zamiast adresów kart sieciowych używają adresów IP. Przełączniki i routery warstwy

3 sterują ruchem na podstawie własnych obserwacji oraz wspólnych list adresów.

Czynności związane z współużytkowaniem list i szczegółowym sprawdzaniem

adresów powodują, że urządzenia warstwy 3 są bardziej skomplikowane i droższe

niż urządzenia warstwy 2.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

153

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

153

Podczas czytania tygodników poświęconych branży informatycznej można spotkać

nagłówki z informacjami o przełącznikach „warstwy 3”, które potrafią wyznaczać

trasę pakietów na podstawie adresów IP. Takie przełączniki stanowią konkurencję

dla powszechnie używanych w sieciach szkieletowych routerów, jednak są one

nowością, więc mogą być drogie, a ich zalety nie są do końca jasno określone.

Należą one do urządzeń peryferyjnych sieci LAN, pracujących na styku sieci lokalnej

z siecią rozległą. Jednak obecnie popularnością cieszą się przełączniki, które

przełączają pakiety na podstawie adresów ethernetowych. Te przełączniki „warstwy

2” są praktyczne i dostępne. W dalszej części tego rozdziału Czytelnik znajdzie kilka

praktycznych reguł korzystania z przełączników warstwy 2 i warstwy 3.

Dwie kategorie przełączników warstwy 2

Producenci oferują zwykle dwa rodzaje przełączników 10/100 pracujących w

warstwie 2. W pierwszej grupie są urządzenia, które opcjonalnie mogą być

wyposażone w szybkie moduły portów do podłączania kabli światłowodowych i

innych nośników. Światłowodowe połączenie szkieletowe umożliwia zwiększenie

prędkości transmisji lub jej zasięgu pomiędzy przełącznikami.

Kable do koncentratorów i do przełączników

W poprzednim rozdziale opisane zostały kategorie okablowania. Trzeba

pamiętać, że aby koncentratory i przełączniki działały prawidłowo,

potrzebne są kable odpowiedniego rodzaju zainstalowane zgodnie z

określonymi kryteriami. We współczesnych instalacjach wykorzystuje się

okablowanie ze skrętki UTP kategorii 5.

Przełączniki wyższej klasy mają również zaawansowane możliwości zarządzania,

obejmujące zdalne sterowanie przełącznikiem i szczegółowe raporty. Decydując się

na zakup takiego wydajnego i elastycznego przełącznika o przynajmniej

dwudziestu czterech portach, trzeba się liczyć z wydatkiem około 100 USD na port.

Druga grupa przełączników 10/100 nie ma szybkiego portu ani funkcji zarządzania,

jednak ceny tych urządzeń wynoszą już tylko około 30 USD za port. Właściwie

wystarczy zaopatrzyć się w tego rodzaju urządzenia. Są one wielkości zwykłych

koncentratorów i kosztują niewiele więcej. Mają natomiast wszystko to, czego

potrzeba w biurowej sieci liczącej dziesiątki komputerów, drukarek i innych

urządzeń. I jeszcze jedna uwaga instalacyjna. Każdy z tych małych przełączników

wydaje dość dokuczliwy odgłos wentylatora. Dlatego jest bardzo prawdopodobne,

że lokalizacja wybrana początkowo dla niepodłączonego przełącznika zostanie dość

szybko zmieniona, kiedy zostanie włączony do sieci i zacznie hałasować.

Droższe przełączniki najlepiej nadają się do sieci korporacyjnych, w których

wykorzystuje się usługi zarządzania siecią. Jednak opcjonalne moduły

przyłączeniowe sprawiają, że urządzenia te są przydatne również w małych

firmach, które muszą połączyć ze sobą dwie oddalone sieci LAN. Tańsze

przełączniki idealnie nadają się do każdego małego biura. Są one szybkie i

154

Sieci komputerowe dla każdego

154

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

pozwalają stworzyć sieć, której nie trzeba będzie rekonfigurować po dodaniu

nowych zastosowań.

Praktyczne wskazówki dla segmentowych sieci LAN

Poniżej przedstawiono kilka praktycznych wskazówek pomocnych przy budowie

sieci wykorzystującej zalety przełączników.

Zasada nr 1. Nie kupuj koncentratorów tylko przełączniki warstwy 2

Przełączniki warstwy 2 są niezastąpione, jeśli chodzi o łączenie komputerów

biurowych, serwerów, drukarek i sieci szkieletowej. Lepiej przestać myśleć o

zakupie nowych koncentratorów z dzielonym dostępem do Ethernetu i kupować

tylko przełączniki warstwy 2. Urządzenia te mają specjalne procesory, które filtrują

pakiety kierowane do retransmisji, zamiast retransmitować wszystkie odebrane

pakiety, jak to robią koncentratory. Ponieważ każdy pakiet przebywa tylko odcinek

okablowania pomiędzy węzłem wysyłającym a węzłem docelowym, sieć jest w

stanie przesłać więcej danych i wymaga mniejszej pracy związanej z konfiguracją.

Jednak niedrogie obecnie urządzenia warstwy 2 są przeznaczone dla sieci lokalnych

i ze względu na wykorzystywany schemat adresowania zgodny ze standardem

Ethernet, nie mają poza siecią lokalną praktycznego zastosowania.

Zasada nr 2. Poza siecią LAN używaj przełączników warstwy 3

Poza siecią LAN w połączeniach z intranetem i Internetem, urządzenia sterujące

ruchem potrzebują informacji właściwych dla warstwy 3, najczęściej adresów IP.

Główna różnica pomiędzy przełącznikami warstwy 3 a tradycyjnymi routerami to

wykorzystywanie dedykowanych, aplikacyjnych układów scalonych (application

specific integrated circuit – ASIC) zamiast skomplikowanego oprogramowania

przetwarzanego w procesorze centralnym. Wykorzystujące procesor centralny

routery stają się mniej praktyczne, gdy zmienia się schemat ruchu w sieci LAN, a

natężenie ruchu w kierunku sieci LAN i z sieci LAN gwałtownie rośnie. Sterowane

układami ASIC przełączniki lepiej się sprawdzają w takich sytuacjach niż

sterowane oprogramowaniem routery. Przełączników warstwy 3 można używać w

sieci lokalnej, jednak na razie rozwiązanie takie nie jest ekonomiczne, chyba że

konieczne są możliwości gwarancji jakości usług oferowane przez te urządzenia.

Zasada nr 3. Nie ma różnicy pomiędzy routingiem

a przełączaniem w warstwie 3

Nie ma już żadnych argumentów na rzecz różnicowania architektur tradycyjnego

routingu i przełączania w warstwie 3. Współczesne routery ewoluując,

przekształciły się w przełączniki z układami ASIC. Współczesne przełączniki

wspomagają pracę układów ASIC procesorem centralnym. Niezależnie od nazwy

przełączniki warstwy 3 i współczesne routery wyglądają wewnątrz bardzo

podobnie.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

155

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

155

Zasada nr 4. Agregacja portów to dobry pomysł

Wszystkie omawiane tu zaawansowane przełączniki mają – poprzez połączenia

przełącznik-przełącznik – możliwość agregacji portów w celu zwiększenia pasma

i niezawodności. Innymi słowy, można użyć dwóch połączeń 100 Mb/s pomiędzy

przełącznikami i przynajmniej odsunąć na pewien czas konieczność wdrażania

łącza Gigabit Ethernet. Łączenie portów jest tanie i nie niesie ze sobą ryzyka.

Zasada nr 5. Ostrożnie z wirtualnymi sieciami LAN

Wirtualne sieci lokalne (virtual local area network – VLAN) możliwe dzięki

zaawansowanym przełącznikom pozwalają logicznie połączyć ze sobą dwa węzły

poprzez dedykowane połączenie i zmniejszyć tym samym niepotrzebny ruch w

sieci szkieletowej. Jako przykład można podać grupę roboczą wykorzystującą

aplikację działającą na systemie mainframe w centrum obliczeniowym, które

znajduje się

w innym budynku.

Zamiast przesyłać cały ruch siecią kampusową, można zdefiniować jeden lub kilka

zagregowanych portów jako wirtualną sieć LAN do centrum obliczeniowego.

Podobnie, jeśli dwie części danego działu są rozrzucone w różnych budynkach

firmy, adresy IP komputerów w obydwu lokalizacjach można powiązać ze sobą w

sieć VLAN, dzięki czemu ruch pomiędzy nimi będzie odbywał się poprzez

połączenia dedykowane zamiast przez centralny przełącznik sieci kampusowej.

Jednak wydzielenie sieci VLAN komplikuje strukturę sieci i może utrudnić

lokalizację przyszłych problemów z siecią.

Zasada nr 6. Pomyśl o przełączaniu etykiet

Kupując przełączniki warstwy 3, należy mieć na uwadze nadchodzącą technologię

zwaną wieloprotokołowym przełączaniem etykiet (Multiprotocol Label Switching).

W technice MLPS wykorzystuje się krótsze adresy, tak zwane etykiety, które

pozwalają zmniejszyć ilość informacji dodatkowych dołączanych do

transmitowanych informacji użytkowych, zwiększając tym samym prędkość

kierowania ruchem. Zgodnie z opracowywanymi przez IETF dokumentami,

etykiety mogą zawierać różne ważne informacje, na przykład o klasie usług, o

miejscach docelowych lub oznaczenie ruchu w wirtualnej sieci prywatnej (VPN).

Jest bardzo prawdopodobne, że MPLS stanie się najpopularniejszą metodą

rozwiązywania problemów z gwarantowaną jakością usług, których nadejście

spodziewane jest, gdy sieci zaczną wypełniać się strumieniową transmisją głosu,

muzyki

i innych danych tego typu. Najbardziej znani producenci routerów, jak Cisco

Systems, Lucent Technologies, 3Com i Nortel Networks, już mają przygotowaną

strategię i pierwsze produkty dla technologii LAN. Przełączanie etykiet powinno

znaleźć zastosowanie w sieciach korporacyjnych już pod koniec roku 2000, więc

technologię tę należy uwzględnić we wszystkich większych projektach

intranetowych.

156

Sieci komputerowe dla każdego

156

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Zasada nr 7. Rozważ różne możliwości połączeń

Praktycznie niemożliwe jest przewidzenie typu połączeń, jakie zostaną użyte

pomiędzy przełącznikami warstwy 2 lub 3. W sąsiedztwie wielu firm pojawiają się

coraz częściej cyfrowe linie DSL, a lokalni operatorzy oferują usługi sieci Frame

Relay i ATM. Należy kupować tylko przełączniki warstwy 3 i zaawansowane

przełączniki warstwy 2, które mają porty rozszerzające z możliwością współpracy

z przeróżnymi łączami (patrz rysunek 7.10).

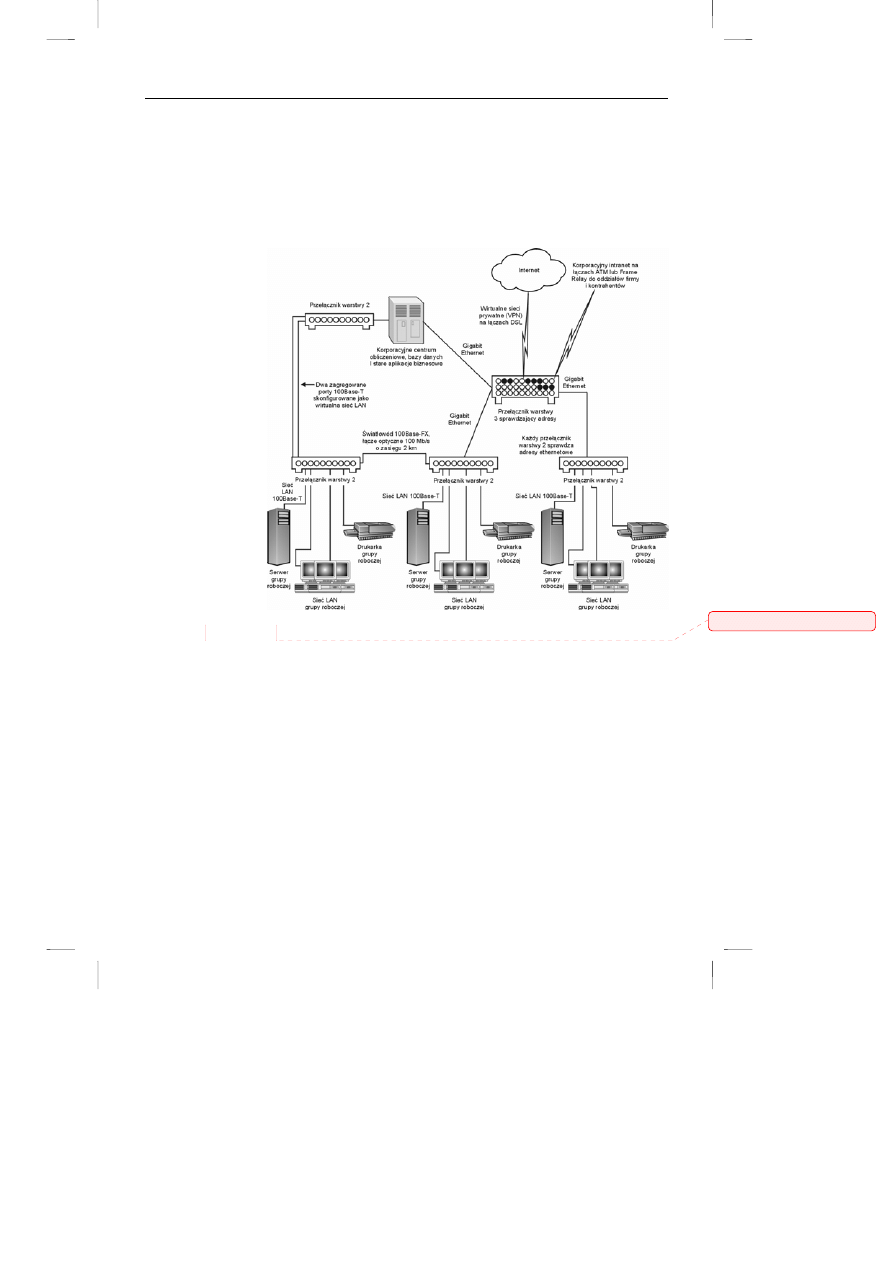

Rysunek 7.10.

Na rysunku tym

przedstawiono

przełączniki warstwy

2 i warstwy 3 w sieci

korporacyjnej

Przełączniki warstwy 2 łączą ze sobą urządzenia biurowe w każdej sieci LAN. Ich

opcjonalne porty z interfejsem optycznym mogą służyć połączeniu z szybkim

szkieletem zbudowanym w oparciu o Gigabit Ethernet lub połączeniu na odległość do

2 km w obrębie kompleksu budynków. Jeden z pokazanych przełączników

wykorzystuje dwa porty 100 Mb/s połączone w celu zwiększenia pasma i

niezawodności. Porty są skonfigurowane jako wirtualna sieć LAN, którą dane są

przesyłane bezpośrednio do (i z) korporacyjnego centrum obliczeniowego, bez

obciążania sieci szkieletowej.

Gigabit Ethernet

Gigabit Ethernet to członek rodziny standardów Ethernet 802.3, do której należą

10Base-T i 100Base-T. Może on pracować w trybie pół-duplex i pełny duplex

w pierwszym trybie używa tej samej metody dostępu CSMA/CD, co pozostałe

Komentarz: j.w.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

157

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

157

standardy Ethernet. Większość produktów dla tego standardu dostępnych na rynku

jest przeznaczonych dla fizycznej topologii Fibre Channel, wykorzystującej kable

światłowodowe. Postęp w dziedzinie transceiverów przeznaczonych dla przewodów

miedzianych pozwala na ich wykorzystanie dla celów Gigabit Ethernetu skrętki UTP

kategorii 5 na niewielkich odległościach (rzędu 25 metrów), jednak zdaniem Autora

lepsze efekty da sieć Gigabit Ethernet zbudowana wyłącznie na światłowodach.

Podstawowym zastosowaniem gigabitowego Ethernetu jest sieć szkieletowa

pomiędzy przełącznikami. Dostawcy przełączników oferują złącza interfejsu

Gigabit Ethernet (Gigabit Interface Connector – GBIC) w kilku różnych

technologiach. Złącza GBIS 1000Base-SX umożliwiają połączenia za pomocą

wielomodowych światłowodów na odległość od 250 do 600 m. Złącza GBIC

1000Base-LX mogą „pompować” dane na odległość do 3 km. Jednak adaptery LX

są droższe o 500 do 1000 USD od złącz SX z uwagi na potrzebną technologię

laserową.

Interesuje Cię wideo?

Wydaje się, że problemy towarzyszące przesyłaniu strumieni danych

związanych z wideokonferencjami, filmami, wideoklipami i innymi

przekazami audio i wideo zawładnęły wyobraźnią niektórych inżynierów.

Autor musi szczerze przyznać, że nie zauważył, aby transmisje wideo

wkraczały w sieci biurowe. Wideokonferencje na przykład wydają się

rozwiązaniem, dla którego jeszcze nie sformułowano problemu. To samo

dotyczy technologii ATM. Techniki, takie jak segmentacja sieci,

przełączanie i Gigabit Ethernet są w stanie zaspokoić nasze faktyczne

potrzeby transmisji danych na najbliższą dekadę.

Można zadać pytanie: „do czego mi pasmo o przepustowości 1000 Mb/s w sieci

LAN?”. Odpowiedź wcale nie jest oczywista, ale zawsze miło jest pomyśleć o

całkowitym braku kolizji w sieci szkieletowej, nawet w przypadku danych

strumieniowych. W większości sieci wciąż używa się standardu 10Base-T dla

komputerów biurowych i 100Base-T dla szkieletu sieci, połączeń z serwerami i dla

wymagających użytkowników. Jednak w miarę upowszechniania się połączeń o

prędkości 100 Mb/s, przesyłane w nich dane stanowią coraz bardziej znaczący

odsetek gigabita. Gigabit Ethernet to dobra alternatywa do połączenia ze sobą

przełączników albo połączenia szybkich, wieloprocesorowych serwerów z siecią

LAN.

Są również inne alternatywy dla kampusowych i budynkowych sieci szkieletowych,

na przykład przełączanie w technologii ATM (Asynchronous Transfer Mode). Jednak

wydaje się dość oczywiste, że atrakcyjność Ethernetu zwycięży również w przypadku

odłamu gigabitowego.

Token-Ring: metoda IBM

158

Sieci komputerowe dla każdego

158

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Podkomisja 802.5 IEEE pod wodzą przedstawicieli IBM opracowała zestaw

standardów opisujących sieć z przekazywaniem żetonu w logicznej topologii

pierścienia. IBM wprowadził również identyczne standardy w struktury

Europejskiego Stowarzyszenia Producentów Komputerów (European Computer

Manufacturer Association). W początkowej implementacji standardu stosowano

transmisję z prędkością 4 Mb/s, jednak częścią standardu jest również transmisja z

prędkością 16 Mb/s.

Sieć Token-Ring ma się tak do sieci jak Boeing 747 do samolotów. Robi dużo

hałasu i wymaga specjalnej obsługi, ale może przenieść duże obciążenia; oferuje

dużą moc i elastyczność, ale wymaga umiejętnego zarządzania i sterowania; jest

jednym z szybszych statków powietrznych, ale nie jednym z najładniejszych. W

roku 1989 IBM wprowadził odpowiednik ponaddźwiękowego 747, kiedy

zaadoptował dla sieci Token-Ring prędkość transmisji 16 Mb/s. Jednak szybsza

transmisja danych wymaga bardziej ostrożnej instalacji. Podstawowe techniki

działania obydwu sieci Token-Ring są takie same. Ostatnim członkiem rodziny jest

High Speed Token-Ring (HSTR) z prędkością transmisji 100 Mb/s.

Struktura Token-Ring była kamieniem węgielnym architektur sieci lokalnych

i rozległych IBM przez prawie całą dekadę. Obecnie IBM „przeprosił się” z

Ethernetem, jednak zrobił to z pewnym ociąganiem.

Szybszy niż się wydaje?

Standard Token-Ring jest znacznie bardziej wydajny niż Ethernet

i wiele testów pokazało, że 4 Mb/s to dla Token-Ring praktycznie ten sam

poziom wydajności co 10 Mb/s dla Ethernetu. Podobnie Token-Ring z

prędkościami 16 i 100 Mb/s jest uważany za bardziej wydajny od swoich

ethernetowych odpowiedników.

Jednak w sieciach Token-Ring wcale nie trzeba używać wyłącznie sprzętu i

oprogramowania od IBM. Madge Networks i inne firmy również sprzedają

adaptery Token-Ring. A z tymi adapterami i innym sprzętem pochodzącym od

różnych producentów można używać oprogramowania Microsoftu, Novella i

odmian Uniksa.

To nie IBM wynalazł ideę żetonu czy topologię pierścienia. W rzeczywistości odkupił

– rzekomo za około 5 milionów USD – patent na sieci Token-Ring Olofa

Soderbloma. Inne firmy z branży Token-Ring musiały więc zdecydować się, czy

walczyć

z roszczeniami Soderbloma, które wynikały z praw autorskich, czy na nie przystać.

Wiele standardów i wsparcie ze strony IBM najwyraźniej wzmocniło wiarę firm

produkujących układy półprzewodnikowe. Wkrótce grupa firm – z Texas

Instruments na czele – zaczęła oferować zestaw układów scalonych, takich jak

TMS 380, realizujących wszystkie funkcje standardu 802.5.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

159

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

159

Przekazywanie żetonu

W sieciach zbudowanych w topologii pierścienia i wykorzystujących technikę

przekazywania żetonu, pomiędzy bezczynnymi stacjami przesyłany jest strumień

danych nazywany żetonem, który ma w sobie coś z pociągu towarowego. Technika ta

definiuje jednocześnie topologię logiczną i protokół sterowania dostępem do nośnika.

Stacja, która ma wiadomość do nadania, czeka na wolny żeton. Kiedy go otrzyma,

zmienia go na żeton zajęty i wysyła go do sieci, a zaraz za nim blok danych zwany

ramką (frame). Ramka zawiera część komunikatu (lub cały komunikat), który miała

wysłać stacja. Jednak w rzeczywistości akceptacja, odczyt i dalsze przesłanie

żetonu nie odbywa się pojedynczo w każdej stacji. Strumień danych tworzący żeton

–

a także wiadomość – może jednocześnie dotrzeć nawet do trzech stacji.

Kiedy stacja nada komunikat, w sieci nie ma wolnego żetonu, więc wszystkie inne

stacje, które chcą nadawać, musza czekać. Po skopiowaniu danych z ramki przez

stację docelową, ramka wraca do stacji nadawczej, przebywając podczas transmisji

cały pierścień. Stacja, która uprzednio nadała ramkę, teraz usuwa zajęty żeton i

wysyła do pierścienia nowy wolny żeton.

Zastosowanie systemu sterowania dostępem do nośnika za pomocą przekazywania

żetonu zapobiega wzajemnemu zakłócaniu się przesyłanych wiadomości i

gwarantuje, że w danej chwili tylko jedna stacja może nadawać dane. W

przeciwieństwie do Ethernetu schemat z przekazywaniem żetonu daje pewność

dostarczenia ramki.

Zdolność do strumieniowego przetwarzania danych sprawia, że sieci Token-Ring

lepiej nadają się do współpracy z nośnikami światłowodowymi niż systemy

rozgłoszeniowe, takie jak Ethernet czy ARCnet. Nośniki optyczne zwykle

transmitują sygnały w jednym kierunku. Podobnie żeton jest przesyłany tylko w

jedną stronę wokół pierścienia. Dzięki temu nie ma potrzeby stosowania

optycznych multiplekserów, które dzielą moc sygnału, ani drogich wtórników

aktywnych.

Pierścień wokół gwiazdy

Fizyczna topologia sieci Token-Ring wcale nie jest taka, jakiej można by się

spodziewać. Chociaż żetony i wiadomości są przesyłane od węzła do węzła (przez

stacje klienckie, bramy i serwery) w logicznej topologii pierścienia, kable

odpowiadają

w rzeczywistości fizycznej topologii gwiazdy, co pokazuje rysunek 7.11.

160

Sieci komputerowe dla każdego

160

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

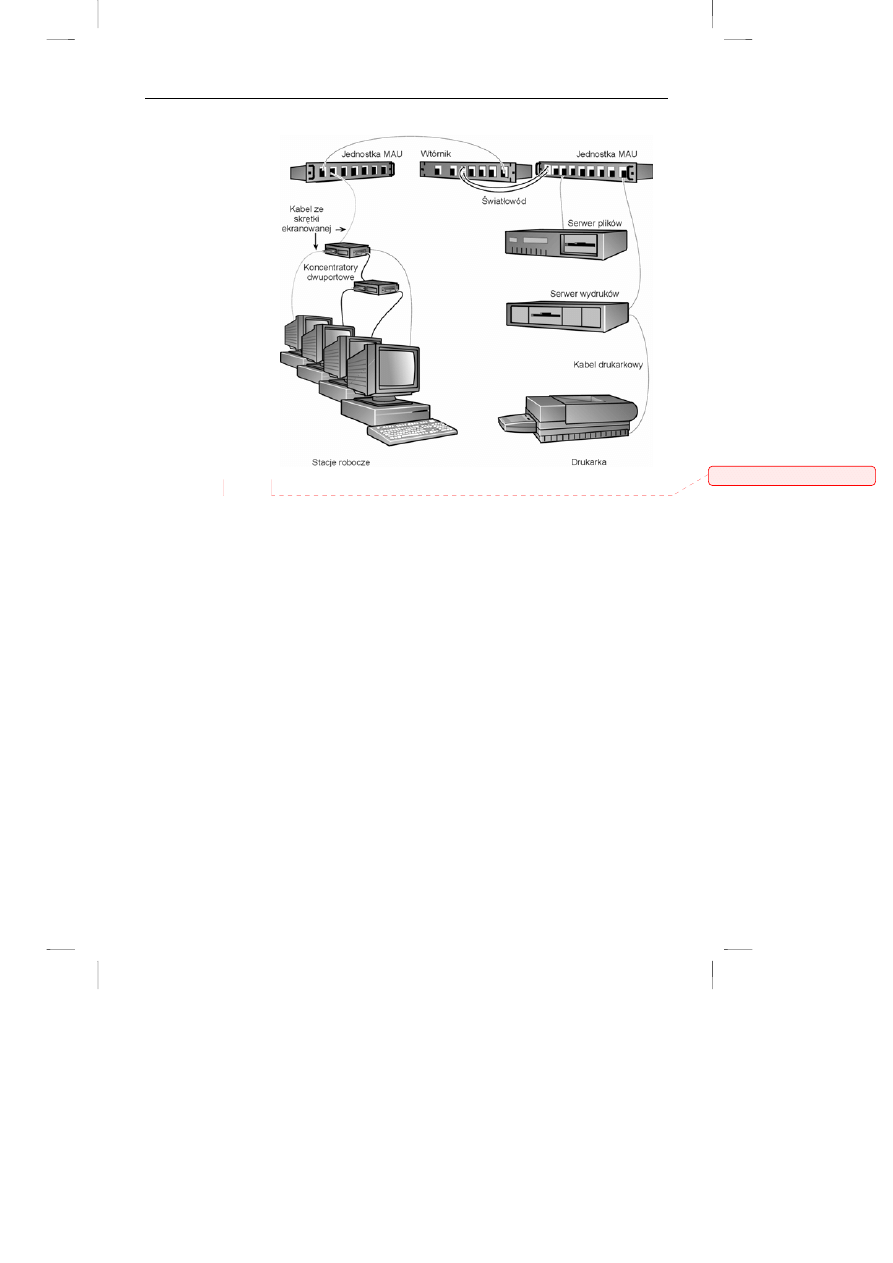

Rysunek 7.11.

Token-Ring

W sieciach Token-Ring do połączenia każdego węzła z centralną jednostką MAU

(Multistation Access Unit) używa się przewodu ekranowanego. Na rysunku

pokazano także dwuportowe koncentratory, których używa się, aby zmniejszyć

koszt okablowania. Koncentratory można łączyć ze sobą kablami

światłowodowymi.

Aby w logicznym pierścieniu wprowadzić fizyczny układ gwiazdy, w systemach

Token-Ring wykorzystuje się koncentratory zawierające przekaźniki

elektromechaniczne. Należy zwrócić uwagę, że IBM nazywa koncentratory

używane w sieciach Token-Ring jednostkami MAU. Nie należy mylić tych

jednostek MAU z transceiverami MAU (Media Attachment Unit), podłączanymi do

portu AUI na karcie sieciowej w standardzie „grubego” Ethernetu.

Kiedy stacja próbuje przyłączyć się do pierścienia, z karty sieciowej wysyłany jest

impuls napięcia przez kabel do koncentratora, gdzie aktywuje on przekaźnik dla

danego przewodu. Działanie przekaźnika powoduje zmianę konfiguracji pierścienia

i dodanie nowej stacji do pierścienia w ciągu kilku milisekund. Sieci Token-Ring to

jedyne sieci, których działanie można usłyszeć, ponieważ każdemu dołączeniu

stacji do pierścienia towarzyszy słyszalne kliknięcie przekaźnika w punkcie

dystrybucyjnym.

Jeśli kabel podłączony do stacji zostanie przerwany lub zwarte zostaną dwa

przewody w kablu czy też wystąpi awaria zasilania stacji, styki przekaźnika

natychmiast sie rozłączają i stacja odłącza się od pierścienia. Taka organizacja

zapobiega awarii całego systemu z powodu jednego uszkodzonego kabla (jest to

Komentarz: j.w.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

161

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

161

główna zaleta marketingowa – ale nie jedyna – systemów Token-Ring, ARCnet i

10Base-T, które używają fizycznej topologii gwiazdy).

Typowy koncentrator Token-Ring obsługuje osiem węzłów (patrz rysunek 7.12).

Koncentratory są montowane jeden nad drugim w stelażu i łączone kablem

połączeniowym, który biegnie od portu jednego koncentratora do portu

wejściowego następnego koncentratora. Ponieważ kable te rozciągają logiczny

pierścień na kolejne koncentratory, nawet węzły podłączone do różnych

koncentratorów są w tym samym pierścieniu. Dodatkowe korzyści daje połączenie

koncentratorów kablem światłowodowym. Na rysunku 7.12 przedstawiono

koncentrator dla małej grupy roboczej, który można łączyć z innymi

koncentratorami. W tym przypadku jest to koncentrator Token-Ring dla

nieekranowanej skrętki dwużyłowej na wierzchu koncentratora dla skrętki

ekranowanej. Widoczne są złącza RING-IN i RING-OUT używane do łączenia

koncentratorów.

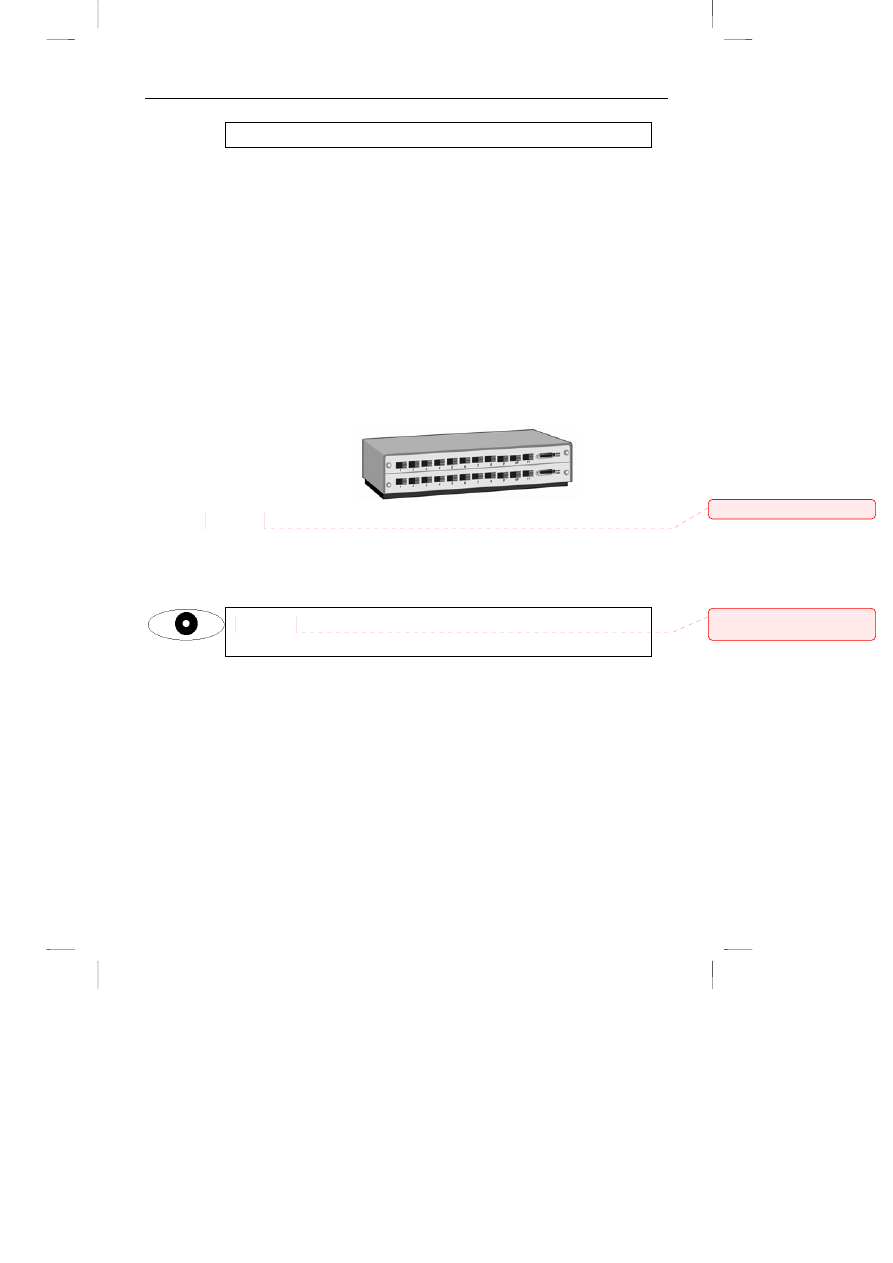

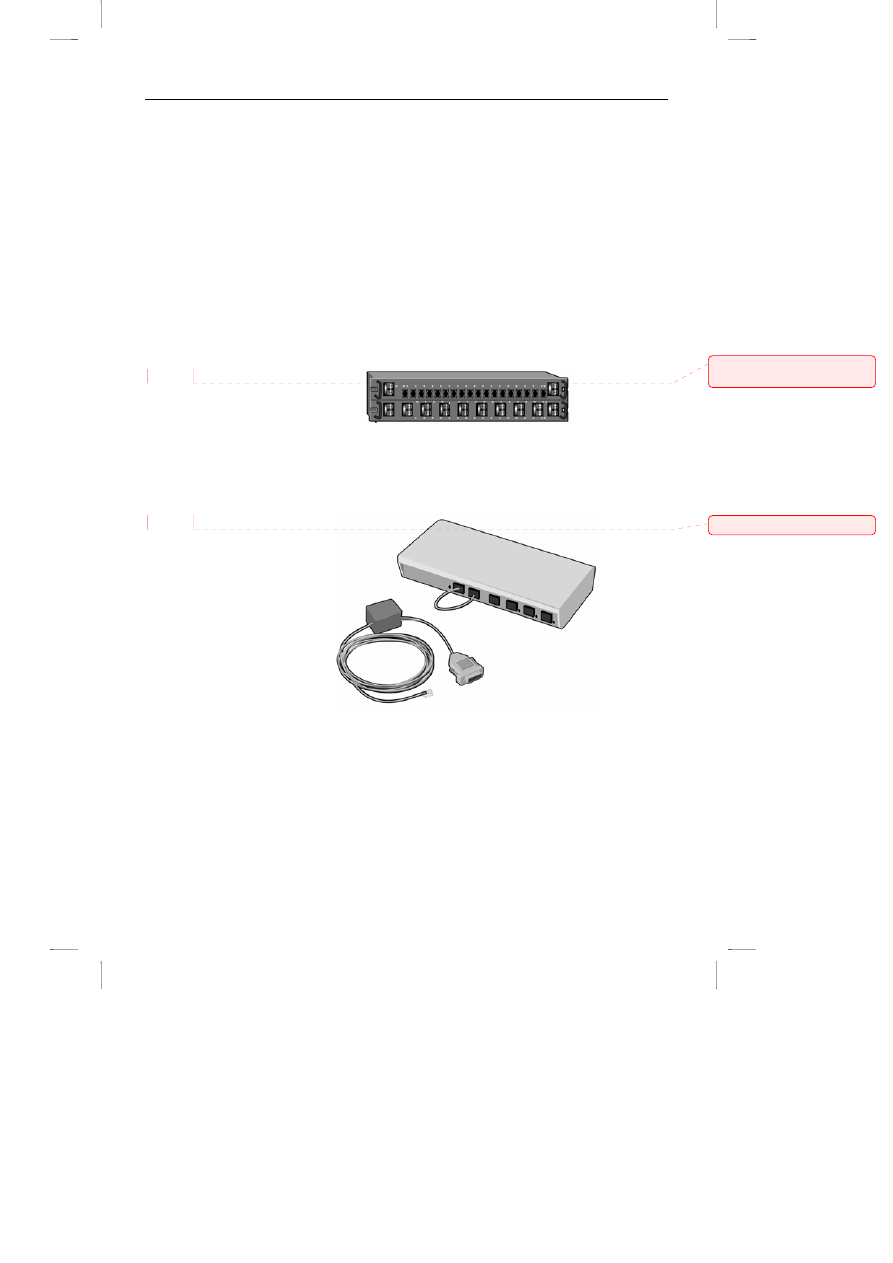

Rysunek 7.12.

Koncentrator

Token-Ring

Koncentrator Token-Ring przedstawiony na rysunku 7.13 pozwala w sposób

ekonomiczny połączyć cztery węzły za pomocą okablowania ze skrętki

nieekranowanej. Gniazda wejściowe i wyjściowe tego koncentratora mogą posłużyć

do podłączenia innych koncentratorów, znajdujących się w odległości nawet do 300

metrów.

Rysunek 7.13.

Koncentrator

Token-Ring

Kiedy pierścień przestaje działać

O ile topologia wykorzystująca koncentratory zwiększa szanse sieci na przetrwanie

przy awarii kabla, protokół sterowania dostępem do nośnika za pomocą

przekazywania żetonu ma swój własny, niespotykany gdzie indziej problem. Jeśli

uszkodzeniu ulegnie karta sieciowa, w systemie Ethernet lub ARCnet tylko dany

węzeł straci dostęp do sieci. Jednak nieprawidłowe działanie jednej karty sieciowej

w sieci Token-Ring może zakłócić pracę całej sieci, ponieważ każdy węzeł w

pierścieniu musi aktywnie przekazać każdy żeton i każdą wiadomość. Gdy zatem w

Komentarz: połączyłem podpis

do rysunku z tekstem rozdziału

Komentarz: j.w.

162

Sieci komputerowe dla każdego

162

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

jednej karcie sieciowej Token-Ring zepsuje się odbiornik lub nadajnik, żeton

zatrzyma się w tym miejscu. Współczesne koncentratory i karty sieciowe Token-

Ring mają wbudowane możliwości zarządzania i oprogramowanie sterujące.

Funkcje natychmiast informują administratora sieci o problemach, takich jak

nieprawidłowo działające karty sieciowe, i udostępniają środki do wymuszenia

odłączenia węzłów od pierścienia.

Kable do pierścienia

Oryginalny kabel zalecany dla instalacji Token-Ring zawiera dwie pary skręconych

ze sobą przewodów pokrytych ekranem z folii aluminiowej.

Maksymalna długość kabla pomiędzy koncentratorem Token-Ring, a punktem

przyłączeniowym dla węzła sieci nie może przekraczać 45 metrów. Jednak ponad

dwa dodatkowe metry daje kabel pomiędzy punktem przyłączeniowym (na przykład

ściennym gniazdkiem sieciowym) a samym węzłem. Kable są podłączane do

koncentratora za pomocą specjalnego złącza, którego przymocowanie do kabla

wymaga pewnej wprawy.

Obecnie wszystkie nowe sieci Token-Ring – w tym sieci HSTR – wykorzystują

zwykle nieekranowaną skrętkę kategorii 5. Podłączenie skrętki UTP do starszych

kart sieciowych umożliwia specjalne urządzenie zwane adapterem nośnika (media

adapter).

Prędkość w pierścieniu

Oryginalna sieć Token-Ring firmy IBM przesyła dane w kablu sieciowym z

prędkością 4 Mb/s. W roku 1989 IBM wypuścił wersję Token-Ring działającą z

prędkością 16 Mb/s. Karty sieciowe dla tej prędkości mogą również współpracować

ze starszymi kartami z prędkością 4 Mb/s. Szybki Token-Ring (High-Speed Token

Ring – HSTR) działa z prędkością 100 Mb/s, a prace nad gigabitową siecią Token-

Ring są w toku.

Chociaż sygnały odpowiadające zerom i jedynkom szybciej płyną w przewodach,

nie należy zakładać, że Token-Ring znacznie przyspieszy działanie sieci w

porównaniu ze swoją starszą wersją. Z drugiej strony nie należy zakładać, że 4

Mb/s

w sieci Token-Ring to wolniej niż 10 Mb/s w sieci Ethernet. Oprócz samej tylko

prędkości transmisji na wydajność sieci wpływa wiele czynników, na przykład

prędkość serwerów. Należy zwrócić uwagę, że instalacja sieci Token-Ring o

prędkości 16 Mb/s na okablowaniu ze skrętki nieekranowanej niesie ze sobą nowe

problemy. Dopuszczalna długość kabli i liczba węzłów w każdym pierścieniu są

określane na podstawie skomplikowanych zasad. Szybciej przesyłane sygnały

znacznie trudniej zdekodować i łatwiej zakłócić skumulowanym szumem w

systemie okablowania.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

163

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

163

Złapani w pierścień

Wiele firm, które zachęcił sponsoring ze strony IBM, wybrało Token-Ring jako

swoją architekturę systemu okablowania i sterowania dostępem do nośnika.

Chociaż przewaga eksploatacyjnych zalet sieci Token-Ring nad sieciami Ethernet

jest wciąż przedmiotem niekończących się dyskusji, trzeba spojrzeć na rzeczywiste

zalety – w szczególności na potencjalną możliwość podłączenia do systemu

mainframe – i postawić je na szali z kosztami instalacji kart sieciowych Token-

Ring, kabli

i koncentratorów.

Jak wyjaśniono w rozdziale 12., „Protokoły Internetu”, istnieją wydajne metody

połączenia sieci z komputerem mainframe, które nie wymagają instalacji sieci

Token-Ring. Użytkownik standardu Token-Ring nie jest pozbawiony wsparcia ze

strony producentów, a zainstalowane systemy są z reguły bardzo niezawodne.

Jednak Ethernet ma większe oparcie w rynku i większość decyzji dotyczących

nowych instalacji zapada na jego korzyść.

ARCnet: dobra rzecz,

która nie chwyciła

Wykorzystanie żetonów lub komunikatów do decydowania o tym, która stacja

może rozpocząć transmisję we wspólnym kablu, nie jest właściwe tylko

standardowi IEEE 802.5. W systemie ARCnet, który został wprowadzony przez

firmę Datapoint i jest rozwijany w branży mikroprocesorowej przez Standard

Microsystems, regulowanie ruchem odbywa się na podstawie komunikatu zwanego

pozwoleniem na transmisję adresowanego do określonych stacji. Skrót ARC w

nazwie systemu pochodzi od nazwy architektury opracowanej przez Datapoint –

Attached Resource Computing.

Niestety sieci ARCnet są w zasadzie reliktem. System działa dobrze, ale z relatywnie

niewielką prędkością, gdyż firma Datapoint nie nadążała z modernizacją technologii.

Na koniec, jeśli nie liczyć pewnych zastosowań w systemach przemysłowych,

ARCnet został pokonany przez standard 802.3 sieci Ethernet, który zyskał

powszechne poparcie. Ponieważ systemy ARCnet wciąż dostarczają dane w wielu

sieciach, w niniejszym podrozdziale zostaną naszkicowane charakterystyczne cechy

tej technologii.

Topologie ARCnetu

ARCnet wykorzystuje logiczną topologię typu rozgłoszeniowego, co oznacza, że

wszystkie stacje, mniej więcej jednocześnie, odbierają wszystkie wiadomości

rozgłaszane w kablu.

164

Sieci komputerowe dla każdego

164

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Tradycyjnie w ARCnecie używa się kabla koncentrycznego RG-62 w fizycznej

topologii gwiazdy, ale możliwe są również konfiguracje z hierarchiami

koncentratorów. Małe dwu- lub czteroportowe koncentratory mogą dostarczać

sygnały do innych mniejszych i większych koncentratorów, tworząc w ten sposób

ekonomiczny system okablowania, który jednocześnie zachowuje odporność na

awarię całego systemu, właściwą dla topologii gwiazdy. Współczesne wersje

ARCnetu mogą również używać kabla koncentrycznego lub skrętki nieekranowanej

w fizycznej topologii magistrali.

Sporo sieci ARCnetowych wciąż działa

Prawdopodobnie nikt nie zamierza już budować nowej sieci ARCnet od

podstaw, a jednak sieci tego rodzaju wciąż działają na całym świecie. Był

on dość szeroko stosowany w punktach sprzedaży (kasy fiskalne) oraz w

wielu aplikacjach przemysłowych. ARCnet raczej nie „śmiga” z

prędkością 100 Mb/s, ale kasa fiskalna nie ma zbyt wielu informacji do

przesłania, a ARCnet jest bardzo stabilny. W środowisku krążą legendy o

ARCnecie działającym na kabelkach do dzwonka drzwiowego, na drucie

kolczastym i innych rodzajach łączy niskiej jakości.

Maksymalną wielkość sieci ARCnet określa szereg skomplikowanych reguł.

Generalnie maksymalna długość kabla od jednego końca sieci do drugiego wynosi

ponad 6 kilometrów. Maksymalna długość kabla pomiędzy zasilanymi – inaczej

aktywnymi – koncentratorami wynosi 600 metrów. Tyle samo wynosi maksymalna

odległość pomiędzy koncentratorem aktywnym a węzłem sieci. Koncentratory bez

zasilania (pasywne) mogą łączyć węzły w odległości do 30 metrów. Jak widać – sieci

ARCnet mogą obejmować dość rozległe obszary.

Kabel RG-62 używany w sieciach ARCnet to taki sam kabel, jakiego używa IBM

w systemie okablowania 3270 do łączenia terminali z kontrolerami terminali

systemu mainframe. Ponieważ system ten również oparty jest na topologii gwiazdy,

wiele firm przechodząc z systemów mainframe na sieci pecetów decydowało się na

standard ARCnet.

Karty sieciowe ARCnet o wysokiej impedancji umożliwiają fizyczną topologię

połączenia łańcuchowego – identycznie jak w sieciach Ethernet – na cienkim kablu

koncentrycznym. Węzły tego łańcucha można również podłączać do

koncentratorów aktywnych, tworząc sieć o zasięgu do 6 kilometrów.

Sterowanie dostępem w sieci ARCnet

W literaturze technicznej opisuje się ARCnet jako system z przekazywaniem

żetonu, jednak standard ten działa zupełnie inaczej od standardu IEEE 802.5

Token-Ring. Zamiast przekazywać żeton od stacji do stacji w systemie tym jedna

stacja transmituje pozwolenie na transmisję do pozostałych stacji w sieci.

Rozdział 7.

♦ Historia standardów Ethernet, Token-Ring i ARCnet

165

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

165

Każda karta sieciowa Ethernet i Token-Ring ma unikatowy identyfikator

przypisany jej przez producenta ze wspólnej puli określonej przez organizacje

branżowe. Karty sieciowe ARCnet nie mają przypisanych numerów

identyfikacyjnych, ale zamiast nich definiuje się takie numery samodzielnie w

zakresie od 1 do 255 za pomocą przełączników umieszczonych na każdej karcie.

Numery te nie mają żadnego związku z położeniem węzła w sieci, ani z innymi

zależnościami fizycznymi.

Po aktywacji karty sieciowe rozgłaszają swoje numery w sieci i aktywna stacja

o najniższym numerze karty staje się kontrolerem sieci. Zadaniem kontrolera jest

wysyłanie kolejno do każdej aktywnej stacji komunikatu zezwalającego na

transmisję. Stacja, która odbierze taki komunikat odpowiada komunikatem o

oczekiwaniu albo ignoruje go.

Wówczas stacja sterująca wysyła pozwolenie do następnej stacji według kolejności

przypisanych numerów.

Kiedy w sieci zgłasza się nowa stacja, wszystkie stacje ponownie rozgłaszają swoje

numery. Proces ten nazywa się rekonfiguracją (reconfiguration lub recon).

Podobnie jak potencjalne kolizje w Ethernecie, koncepcja rekonfiguracji niepokoi

tych, którzy skupiają się na kwestii wydajności sieci. W rzeczywistości

rekonfiguracja nie trwa dłużej niż 65 milisekund i to w najgorszym wypadku, a

poza tym bardzo nieznacznie wpływa na przepływ danych w sieci.

Poniżej kilka praktycznych wskazówek dla wszystkich instalatorów ARCnetu:

υ

Są dwie rzeczy, których pod żadnym pozorem nie można zgubić: pierwsza

to instrukcja użytkownika, mówiąca, w jaki sposób ustawić numery kart

sieciowych. Drugą jest lista numerów kart używanych w sieci. Jeśli

wiadomo, jakie numery zostały już przypisane stacjom, dodanie kolejnych

stacji nie stanowi problemu. Jeśli numery stacji aktywnych nie są znane,

trzeba stawić czoła żmudnej i frustrującej metodzie prób i błędów.

υ

Numery przypisywane stacjom powinny być bliskie sobie. Najniższe

numery należy przypisywać komputerom z najwydajniejszymi

procesorami. Zadania „odpytywania” absorbują moc procesora, dlatego do

roli kontrolera najlepiej przeznaczyć serwery i inne szybkie pecety.

Prędkość

Tradycyjne sieci ARCnet działają z prędkością transmisji 2,5 Mb/s. I chociaż

w wielu instalacjach prędkość ta nie stanowi żadnego ograniczenia, to mimo

wszystko nie idzie ona w parze z możliwościami dostarczania danych

oferowanymi przez współczesne serwery. Istnieje jednak ekonomiczne rozwiązanie

tego problemu, które dodatkowo podwyższa niezawodność sieci. Instalując kilka

kart sieciowych w serwerze, można podzielić sieć ARCnet na segmenty i rozdzielić

dane wyjściowe serwera na kilka kanałów.

166

Sieci komputerowe dla każdego

166

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\07.doc

Standardy ARCnet

W październiku roku 1992 instytut ANSI określił protokół ARCnet jako standard

sieci lokalnej ATA/ANSI 878.1. IEEE nie zajmowała się ARCnetem, ponieważ

formalna rola tej organizacji to projektowanie standardów; natomiast ANSI

standaryzuje istniejące specyfikacje, a ARCnet ma obecnie około dwadzieścia lat.

Szybszy transfer danych

„Szybciej znaczy lepiej!” to dewiza Amerykanów. W dziedzinie sieci