LISTOPAD 2000

232

Anonimowe surfowanie

Internet

K

orzystanie z Internetu wydaje się

większości surfujących w nim osób zu-

pełnie nieszkodliwe. Nasze dane osobowe

zna tylko dostawca Internetu (w naszych

warunkach zazwyczaj TP SA) oraz właści-

ciel serwisu, w którym założyliśmy konto.

Do wszelkiego typu formularzy spotyka-

nych od czasu do czasu na stronach WWW

nie przywiązujemy zazwyczaj większej wa-

gi. Jeśli żądane przez twórcę witryny dane

wydają nam się zbyt poufne, możemy się

zawsze ukryć pod dowolnie wybranym

pseudonimem.

W rzeczywistości domniemana sieciowa

anonimowość internautów jest bardzo

złudna. Kolekcjonerzy danych mogą bez

większego problemu wiele się o nas dowie-

dzieć, na przykład poznać nasz adres e-m-

ail, hobby czy zorientować się w naszych

preferencjach, gdy stajemy się klientami

sklepów internetowych.

Już samo połączenie z Siecią oznacza

ujawnienie pewnych danych dotyczących

naszego komputera. Staje się on bowiem

częścią globalnej struktury, która wymaga

do działania jednoznacznej identyfikacji

swoich komponentów. Jest to konieczne do

porozumiewania się poszczególnych ho-

stów. Taka sytuacja ma również miejsce

w przypadku stron WWW, które są przesyła-

ne przez serwer internetowy pod odpowied-

ni adres IP.

Losowe IP nie jest skutecznym

zabezpieczeniem

Osobom łączącym się z Internetem za po-

średnictwem modemu (połączenie Dial-Up)

przypisywany jest za każdym razem inny

numer IP. Adres jest wówczas wybierany

automatycznie przez serwer dostawcy Inter-

netu. Mimo że numer IP naszej maszyny

jest wtedy przydzielany losowo przez usługę

DHCP (Dynamic Host Configuration Proto-

col) providera, na podstawie dzienników

przechowywanych przez serwer można

w każdej chwili stwierdzić, kiedy i jaki użyt-

kownik korzystał z Internetu. Dane te

umożliwiają na przykład znalezienie kom-

putera sieciowego przestępcy.

Adres IP nie jest jedyną informacją, którą

ujawniamy podczas odwiedzania stron

WWW. Pewne dane udostępnia automatycz-

nie nasza przeglądarka internetowa, niebez-

pieczne mogą być też „ciastka” (cookies).

Coraz częściej zdarza się również, że zwy-

czajne aplikacje (np. klient poczty elektro-

nicznej czy FTP) bez naszej wiedzy zdra-

dzają tajemnice dotyczące komputera, na

którym je uruchomiono.

Szczególnie niebezpieczna jest sytuacja,

gdy w czasie rejestracji (koniecznej na przy-

kład podczas sieciowych zakupów) jesteśmy

zmuszeni do przesyłania za pośrednictwem

Sieci swoich danych osobowych. Zazwyczaj

przebywają one w Internecie długą drogę,

kiedy to potencjalny podglądacz ma wiele

okazji do ich poznania. Jeśli nawet uniknie-

my tego niebezpieczeństwa, nasze persona-

lia będą przez długi zazwyczaj czas przecho-

wywane w bazie danych serwera. Stwarza to

hakerom kolejną okazję do ich skutecznego

podglądania.

Wszystkie osoby korzystające z Internetu

powinny zdawać sobie sprawę z wymienio-

nych zagrożeń. Znajomość niebezpie-

czeństw czyhających na internautów jest

szczególnie ważna dla tych użytkowników

Sieci, którzy ze względu na wykonywany

Ślady na piasku

Korzystając z zasobów Sieci, coraz częściej musimy ukrywać swoje personalia przed oczyma

wścibskich „łowców adresów”. W przeciwnym razie musimy się liczyć z szybko rosnącą liczbą

listów z reklamami w naszej skrzynce pocztowej.

zawód lub pełnioną funkcję są bardziej niż

inni narażeni na ryzyko ataku ze strony spa-

merów i włamywaczy.

Zdradziecka przeglądarka

Źródłem wielu informacji o komputerze, za

pomocą którego łączymy się z Siecią, jest

już przeglądarka WWW. Na każde żądanie

udostępnia ona takie dane, jak wersja syste-

mu operacyjnego i samej przeglądarki, uży-

wana przez nas aktualnie rozdzielczość

ekranu oraz fakt włączenia obsługi Javy i Ja-

vaScriptu. Jest to zrozumiałe z punktu wi-

dzenia webmasterów, którzy dzięki takim

danym są w stanie zaproponować użytkow-

nikowi wersję strony przeznaczoną dla kon-

kretnej przeglądarki.

Ponadto wspomniane informacje mogą

być przydatne dla celów statystycznych.

Zbierając i analizując parametry przegląda-

rek używanych przez osoby odwiedzające

dany serwis WWW, można pokusić się

o analizę stosowanego przez internautów

oprogramowania.

Oprócz wymienionych danych serwer mo-

że uzyskać od przeglądarki klienta na przy-

kład adres strony, na której znaleźliśmy odsy-

łacz do aktualnie przeglądanej witryny. Nie-

którzy internauci traktują jako naruszenie ich

prywatności używanie tego parametru przez

programistów serwisów sieciowych. Nie bez

powodów – właściciele dużych serwisów

WWW zazwyczaj chcą wiedzieć, w jaki spo-

sób trafiają do nich internauci. Pozwala to nie

tylko na sporządzanie statystyk marketingo-

wych, ale i premiowanie właścicieli witryn

„dostarczających” klientów sklepom siecio-

wym lub portalom tematycznym.

Często spotyka się także sytuację, gdy po-

branie pliku jest możliwe dopiero po reje-

stracji użytkownika. W ten sposób sami

ujawniamy swoje personalia. Korzystają

z tego między innymi niezbyt uczciwi usłu-

godawcy internetowi, działający na terenie

krajów, w których nie stosuje się mechani-

zmów ochrony danych osobowych. Sprzeda-

ją oni potem dane swoich klientów agen-

cjom reklamowym.

Dobrowolna zdrada

Formularze wymagające podania danych

osobowych to nie jedyny środek służący do

gromadzenia personaliów internautów.

Okazuje się, że usługa WWW stwarza ku te-

mu o wiele więcej okazji, niż mogłoby się

nam wydawać.

W najgorszej sytuacji są użytkownicy star-

szych przeglądarek internetowych, które

podczas łączenia z serwerem podawały ad-

res poczty elektronicznej użytkownika. Od-

powiednie dane były wysyłane przez pro-

gram klienta w nagłówku protokołu HTTP.

Obecnie dostępne przeglądarki WWW nie

przesyłają do serwera adresu użytkownika.

Można jednak, posługując się prostą sztucz-

ką, zmusić program do wyjawienia naszego

e-maila. Wystarczy skonfigurować w nie-

ostrożny sposób klienta FTP przeglądarki

WWW.

Załóżmy, że na stronie internetowej

umieszczony jest obrazek, który nie znajdu-

je się w katalogu serwera HTTP, lecz pobie-

rany jest za pośrednictwem odpowiedniego

zapisu w dokumencie HTML z serwera FTP.

Przeglądarka internetowa usiłuje wtedy zalo-

gować się na serwerze FTP, korzystając

z profilu aktualnego użytkownika. Więk-

szość publicznych serwerów FTP pozwala na

logowanie użytkownika o nazwie Anonymo-

us. Zamiast hasła wymagane jest wtedy po-

danie adresu e-mail klienta. Jeśli podczas lo-

gowania przeglądarka poda nasz prawdziwy

adres poczty elektronicznej, narazimy naszą

prywatność na ataki ze strony nieuczciwych

webmasterów. Aby temu zapobiec, należy

odpowiednio skonfigurować program pocz-

towy, gdyż przeglądarka korzysta zazwyczaj

z informacji podanych przez nas podczas

konfiguracji klienta e-mail.

Cookies tropią przyzwyczajenia

Kolejny, często bagatelizowany element kon-

figuracji przeglądarki internetowej to co-

okies. Zarówno Microsoft Internet Explorer,

jak i Netscape Navigator standardowo ze-

zwalają serwerom na korzystanie z elektro-

nicznych „ciasteczek”, co może w niektórych

przypadkach przynieść nieprzyjemne dla

użytkownika skutki.

Cookies są niewielkimi pakietami danych,

które dowolny serwer WWW może umieścić

na naszym dysku twardym, jeśli tylko po-

zwala na to przeglądarka internetowa.

Ciastka mają formę ciągów znaków prze-

chowywanych albo we wspólnym pliku (tak

jak się to dzieje w przypadku Netscape Na-

vigatora), albo w osobnych zbiorach na dys-

ku (Internet Explorer). Cookies są wysyłane

jedynie do serwera, który je pozostawił

w naszym komputerze. Teoretycznie cie-

kawski webmaster nie ma więc dostępu do

wszystkich informacji tego typu, znajdują-

cych się w plikach cookies.

Błąd przeglądarki:

tajne dane na pokaz

Mimo mechanizmów gwarantujących bez-

pieczne używanie usług internetowych sta-

le zdarzają się błędy przeglądarek, które

Internet

Anonimowe surfowanie

LISTOPAD 2000

233

Ukryte niebezpieczeństwa

Pecet poza kontrolą

Anonimowość internauty jest zagrożona

nie tylko podczas przeglądania stron

WWW. Coraz częściej zdarzają się progra-

my zainstalowane na komputerze „ofiary”,

które wymieniają informacje z serwerem

producenta aplikacji. Niestety, dzieje się

to zazwyczaj bez wiedzy użytkownika.

Teoretycznie realna jest groźba przesła-

nia za pomocą dowolnego, niewielkiego

narzędzia, uruchomionego na lokalnym

komputerze, kompletnych informacji na

temat tegoż hosta. W krytycznych przy-

padkach zazwyczaj możliwe jest nawet

przejęcie przez aplikację kontroli nad za-

sobami naszego peceta. W Internecie po-

wszechnie dostępne są programy typu

Back Orifice czy NetBus.

Można przyjąć, że opisany scenariusz

opanowania naszego komputera przez

wrogie aplikacje jest niezbyt realistyczny.

Często się jednak zdarza, że programy

przekazują dane dotyczące naszego

sprzętu czy systemu operacyjnego do

serwera zawierającego uaktualnienia i łat-

ki programowe. W przypadku mechaniz-

mu Windows Update jest to całkiem spo-

ry zestaw informacji, określających kom-

ponenty komputera. Granica takich dzia-

łań sięga internetowej „szarej strefy”, cze-

go doskonałym przykładem był odtwa-

rzacz plików dźwiękowych – Real Juke-

box, który bez wiedzy jego użytkowników

przekazywał do serwera Real Net-works

informacje dotyczące prywatnych zbio-

rów miłośników muzyki w formacie MP3.

Dopiero po masowych protestach osób

korzystających z aplikacji jej producent

zdecydował się na wyłączenie opisanego

mechanizmu.

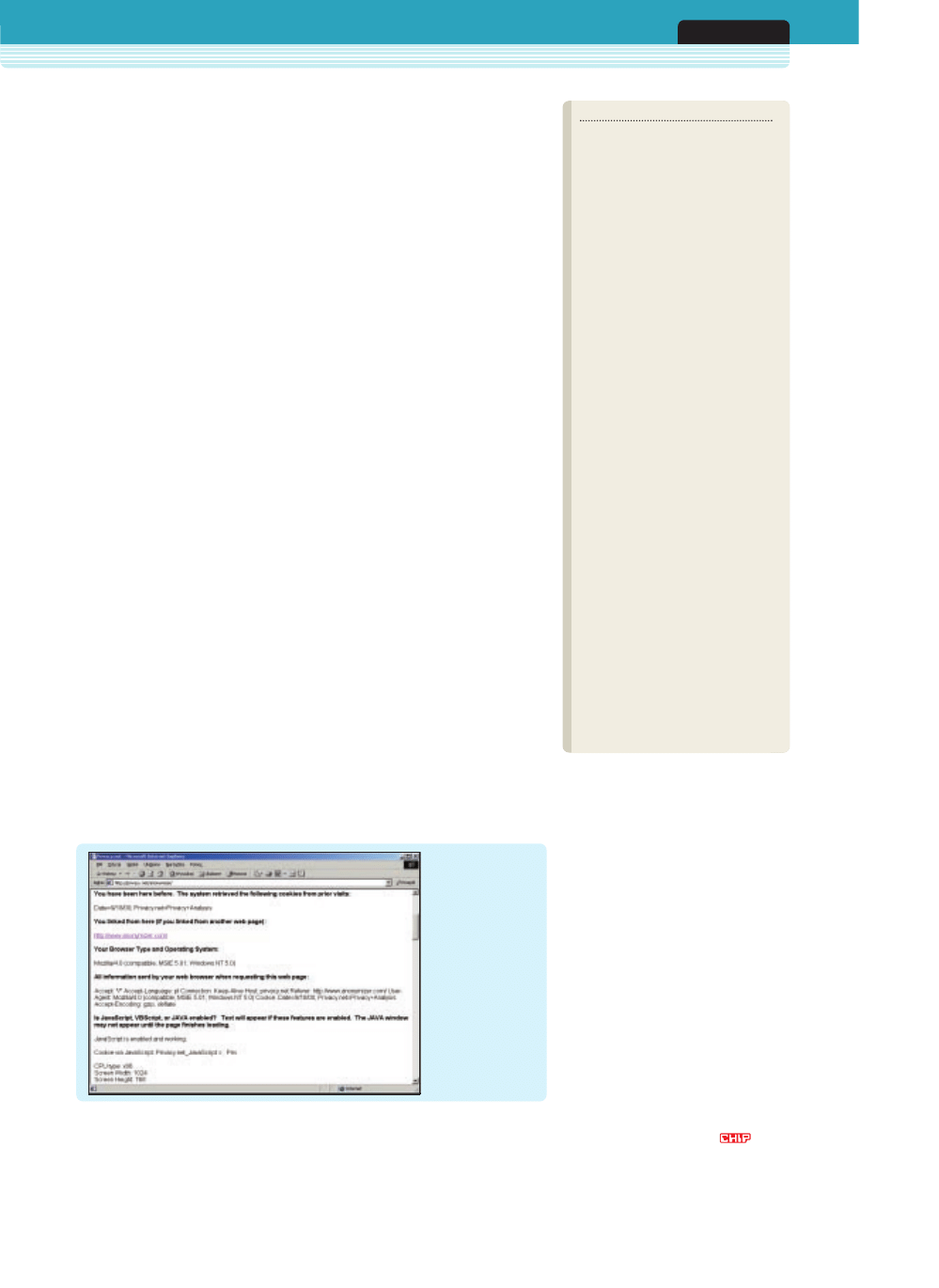

Zadziwiające, jak

wiele danych

udostępnia

serwerowi WWW

przeglądarka

internetowa. Są to

m.in. adres IP, roz-

dzielczość ekranu

i ostatnio odwiedza-

na strona WWW.

w

234

udaremniają starania projektantów zabez-

pieczeń. Tak się stało na przykład z Internet

Explorerem w wersjach 4 i 5. Odpowiednio

sformatowany adres URL pozwalał miano-

wicie serwerom na odczytywanie ciastek za-

pisanych przez inne hosty. Tym samym teo-

retycznie możliwe było odczytanie ważnych

informacji pozostawionych przez dowolne

serwery. Więcej na ten temat można dowie-

dzieć się pod adresem http://www.

peacefire.org/security/iecookies/. Microsoft

opublikował niedawno poprawki dla wspo-

mnianych edycji Explorera. Łatki są dostęp-

ne za pośrednictwem strony WWW o adresie

http://www.microsoft.com/technet/security/

bulletin/ms00-033.asp.

W przypadku przeglądarek pozbawionych

luk w zabezpieczeniach również można so-

bie wyobrazić mechanizm tworzenia z uży-

ciem cookies czegoś w rodzaju profilu użyt-

kownika. Ciastka bowiem, jak już wspo-

mniano, pozwalają na identyfikację danego

użytkownika za każdym razem, gdy odwie-

dza on konkretną witrynę internetową. Au-

tomatyczny serwis może w takim przypadku

gromadzić wszelkie informacje dotyczące na

przykład naszych upodobań czy dokonywa-

nych transakcji – również anonimowych.

Gdy pewnego dnia dokonamy za pośrednic-

twem ulubionego serwisu zakupu jakiego-

kolwiek artykułu, podając przy tym swoje

personalia, w niektórych przypadkach moż-

liwe będzie utworzenie bardzo szczegóło-

wego zestawu danych dotyczących konkret-

nej osoby. Wykorzystane zostaną do tego

celu pozornie nieistotne informacje groma-

dzone przez wiele miesięcy.

Przedstawiony scenariusz wydaje się za-

pewne nieco przejaskrawioną wizją Interne-

tu, jednak mechanizm ten nie jest trudny do

zrealizowania. W dobie agresywnego mar-

ketingu dane osobowe stały się zaś bardzo

cenną zdobyczą dla wszelkiego rodzaju

agencji reklamowych i marketingowych.

Zdradliwe banery

Dla większości użytkowników Sieci szcze-

gólnie denerwujący jest fakt, że cookies mo-

gą być umieszczone na naszym dysku twar-

dym na żądanie witryny, której wcale nie

mieliśmy zamiaru odwiedzać. Istnieją ser-

wery wyspecjalizowane w gromadzeniu

i przechowywaniu danych tysięcy internau-

tów. Hosty te posługują się przeróżnymi, na

pierwszy rzut oka niewiarygodnymi metoda-

mi. Typowym przykładem jest firma Double-

Click, znana wielu użytkownikom Internetu

z banerów umieszczanych na popularnych

stronach WWW.

Banery znajdują się często na innym ser-

werze niż strona, na której są umieszczone.

Otwierając w przeglądarce witrynę zawiera-

jącą banery, łączymy się więc na krótką

chwilę z hostem, którego zazwyczaj nie

znamy. Dla tego ostatniego serwera jest to

doskonała okazja do umieszczenia na na-

szym dysku „ciasteczka”. Ponieważ banery

danej firmy, podobnej do wspomnianego

Double-Click, rozmieszczone są na wielu

stronach różnych organizacji, możliwe jest

szybkie zgromadzenie danych dotyczących

upodobań danego użytkownika Sieci. Połą-

czenie ze sobą jego wizyt w witrynie Micro-

softu, Yahoo oraz Playboya jest wtedy dzie-

cinnie łatwe, co może się nie spodobać wie-

lu internautom.

Ze względu na lukę w specyfikacji

cookies (patrz: http://www.cookiecentral.

com/bug/) możliwe jest dodatkowo odczyty-

wanie zawartości ciastek przez komputery

należące do innej domeny, niż adres serwe-

ra tworzącego cookie. Pozwala to na jeszcze

dokładniejsze „śledzenie” poczynań danej

osoby korzystającej z Internetu.

Nie musimy się obawiać opisanych zagro-

żeń, jeśli konsekwentnie unikamy kolekcjo-

nowania cookies na swoim dysku. Każda

przeglądarka obsługująca ciastka oferuje

opcję pozwalającą zablokować ich przyjmo-

wanie. Niestety, wyłączenie cookies oznacza

także rezygnację z wielu mechanizmów ko-

rzystnych dla użytkownika, na przykład in-

dywidualnych ustawień przeglądarki dla da-

nej strony WWW.

W celu usunięcia z dysku istniejących cia-

stek wystarczy aplikacja typu Webwasher

(http://www.webwasher.de/) czy Naviscope

(http://www.naviscope.com/). Operację tę

można też przeprowadzić ręcznie. Gdy

chcemy pozbyć się cookies zapisanych przez

Internet Explorera, należy usunąć wszystkie

pliki z folderu \Windows\Temporary Inter-

net Files\. W przypadku Windows 2000 co-

okies przechowywane są w podkatalogu Co-

okies\ folderu zawierającego ustawienia

użytkownika (\Documents and Settings\

_nazwa_użytkownika_). Netscape przecho-

wuje „ciastka” we wspólnym pliku Co-

okies.txt w katalogu użytkownika.

Następnym krokiem jest wyłączenie ob-

sługi ciastek. W programie Internet Explorer

używamy w tym celu opcji

Narzędzia | Opcje

internetowe | Zabezpieczenia

. Wybieramy te-

raz strefę

Internet

i naciskamy przycisk

Po-

ziom niestandardowy

. W ustawieniu

Cookies

| Zezwalaj na przechowywanie plików Cookies

Anonimowe surfowanie

Internet

LISTOPAD 2000

234

W celu uniknięcia nieprzewidzianej wymiany

danych pomiędzy naszym komputerem

i serwerami internetowymi, możemy skorzy-

stać z wypróbowanych aplikacji.

Aby zapobiec zapisywaniu na naszym dys-

ku cookies, które pochodzą od usługodaw-

ców specjalizujących się w umieszczaniu ba-

nerów na stronach WWW, warto użyć progra-

mu Webwasher (patrz: CHIP 6/2000). Aplika-

cja ta skutecznie blokuje wyświetlanie obraz-

ków z reklamami, dzięki czemu zyskujemy

nie tylko na zwiększeniu bezpieczeństwa na-

szych danych, ale i na czasie pobierania

stron HTML.

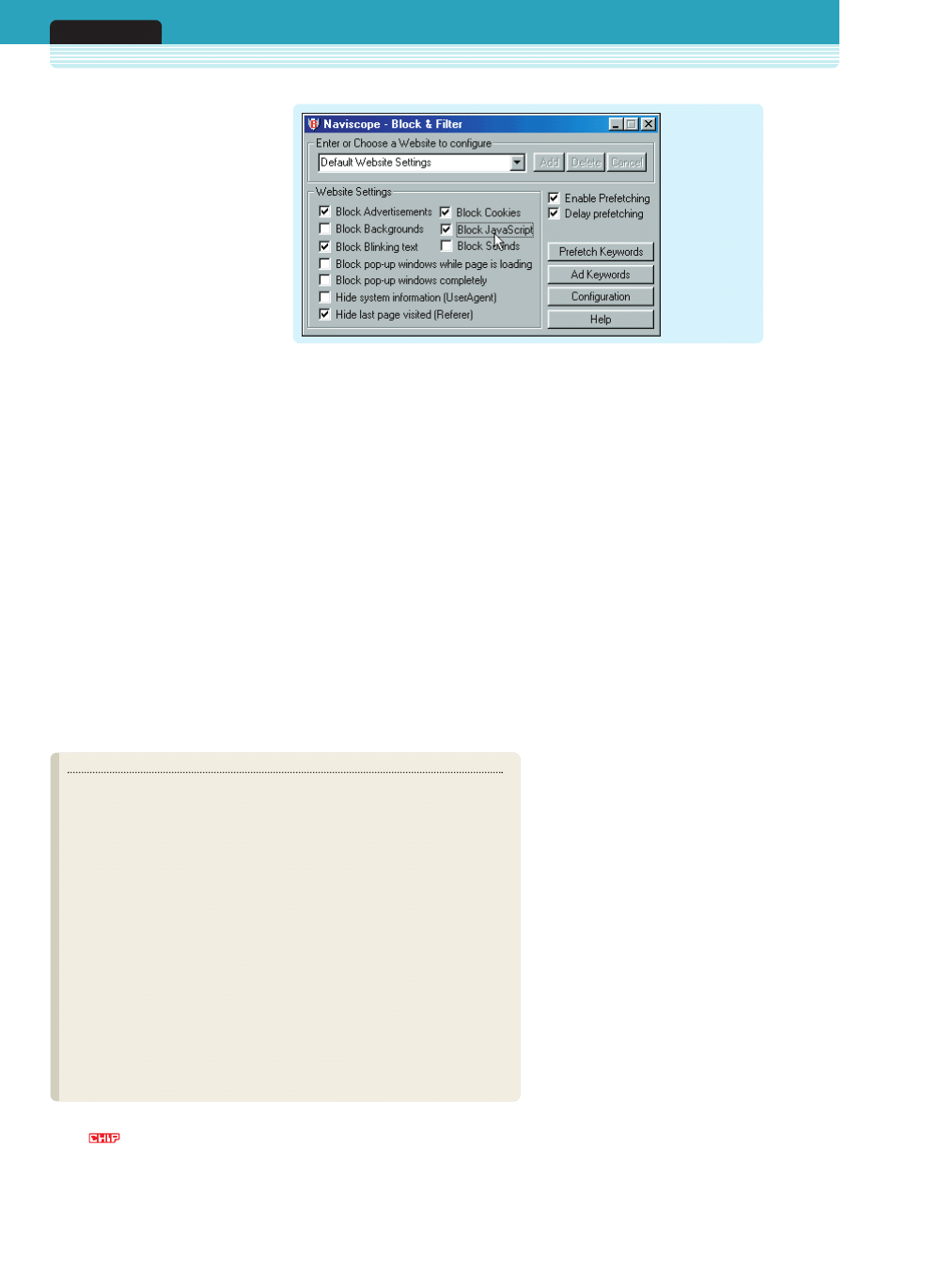

Oprócz Webwashera godnym polecenia

narzędziem jest Naviscope (http://www.

naviscope.com/). Jest to aplikacja pracują-

ca w tle i filtrująca banery reklamowe, co-

okies, a także blokująca wykonywanie

skryptów. Ponadto na życzenie użytkowni-

ka program pobiera z wyprzedzeniem okre-

ślone strony, skracając czasy oczekiwania

na otwarcie kolejnych witryn.

Ochronę przed hakerami zapewniają pro-

gramy klasy personal firewall (osobista

„ściana ogniowa”), na przykład ZoneAlarm

(http://www.zonelabs.com/). Narzędzie to

nadzoruje porty sieciowe komputera i pod-

nosi alarm w podejrzanych przypadkach.

W ten sposób trudno będzie na przykład

komputerowi umieszczonemu w Sieci na-

wiązać połączenie z daną maszyną bez wie-

dzy jej użytkownika. W podobny sposób

kontrolowane są wszelkie operacje transferu

danych na zewnątrz. Dzięki temu blokuje się

na przykład próby przekazywania osobom

trzecim przez wirusy trojańskie haseł dostę-

pu używanych w naszym systemie.

Narzędzia pomocnicze

Filtry zapobiegają przeciekom danych

Naviscope blo-

kuje nie tylko

wysyłanie

cookies, ale rów-

nież wyświetla-

nie reklam, okie-

nek pop-up itd.

w

236

Anonimowe surfowanie

Internet

LISTOPAD 2000

236

zaznaczamy pozycję

Wyłącz

. W Navigatorze

do wyłączenia cookies służy opcja

Edit | Pre-

ferences

. W oknie ustawień klikamy katego-

rię

Advanced

, a następnie włączamy para-

metr

Disable cookies

.

Zacieranie śladów

Opisane środki bezpieczeństwa nie wystar-

czą do zapewnienia nam w Sieci pełnej ano-

nimowości. Jeśli chcemy bezimiennie podró-

żować po Internecie, najlepiej używać ser-

wera proxy. Serwer taki jest często udostęp-

niany przez dostawców usług interneto-

wych. Pełni on funkcję pośrednika pomię-

dzy przeglądarkami klientów a Siecią. Wy-

obraźmy sobie, że wpisujemy w przeglądar-

ce adres strony WWW lub klikamy dowolny

odsyłacz. Nasz komputer łączy się wtedy

z serwerem proxy, który pobiera żądaną wi-

trynę i dostarcza ją naszej przeglądarce.

W ten sposób serwery internetowe nie mają

bezpośredniego kontaktu z lokalną maszy-

ną. Nie są również w stanie uzyskać naszego

numeru IP.

Niestety, serwer proxy również przekazu-

je zdalnym hostom pewne informacje, przy-

kładowo parametry serwera naszego provi-

dera. Ponadto przesyłany przez naszą prze-

glądarkę nagłówek protokołu HTTP pozo-

staje nie zmieniony. W związku z tym nie-

które nasze dane są nadal udostępniane

w Internecie.

Jeżeli dostawca Internetu, z którego usług

korzystamy, nie oferuje nam dostępu do

usługi proxy lub chcemy zyskać całkowitą

anonimowość, możemy użyć jednej z ogól-

nodostępnych maszyn tego typu. Są one na-

zywane z angielska „anonymizers” i mają za

zadanie właśnie pełną ochronę użytkownika

przed zakusami spamerów. Filtrują w odpo-

wiedni sposób nagłówki protokołu HTTP,

dzięki czemu serwery, z których pobieramy

strony WWW, nie uzyskują żadnych infor-

macji o naszym komputerze. Niestety, ko-

rzystanie z „anonimowego” proxy powodu-

je, zwłaszcza w polskich warunkach, spore

opóźnienia w pobieraniu stron.

Maskujące programy

Zdarza się, że korzystanie z serwera proxy

jest bardzo niewygodne. Metoda ta spowal-

nia bowiem otwieranie stron internetowych.

Warto wypróbować wtedy jedną z aplikacji,

pomagających zabezpieczyć się przed kra-

dzieżą osobistych tajemnic.

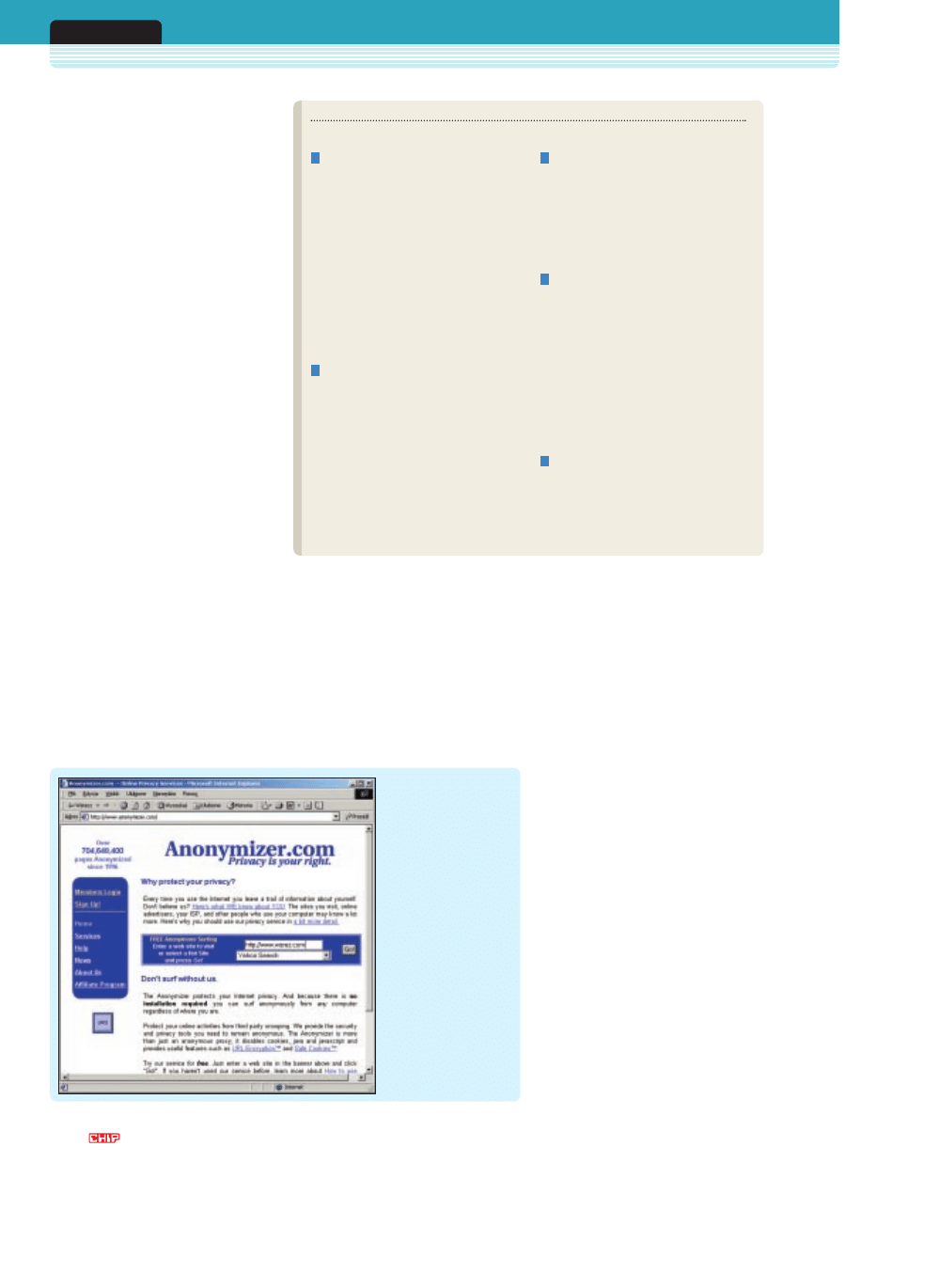

Najbardziej znanym przedstawicielem

wspomnianego gatunku oprogramowania

jest Anonymizer (http://www.anonymizer.

com/). Do prywatnych celów można tego

serwisu używać bezpłatnie. Użycie witryny

WWW Anonymizera jest proste – w odpo-

wiednim polu wpisujemy adres żądanej stro-

ny lub wybieramy z listy rozwijalnej jeden

z popularnych serwisów informacyjnych

i klikamy przycisk

Go!

. Nie musimy instalo-

wać dodatkowego oprogramowania, serwer

jest dostępny z dowolnej maszyny podłączo-

nej do Internetu. Wadą są spore opóźnienia

w ładowaniu otwieranych stron. Istnieją

wprawdzie podobne do Anonymizera serwe-

ry rozmieszczone w różnych regionach

świata, jednak żaden z nich nie pozwala

w praktyce na swobodne surfowanie. Fakt

ten ogranicza użyteczność omawianych wi-

tryn do przypadków, kiedy szczególnie zale-

ży nam na ukryciu swoich danych.

Webmasterzy zagrożeni

Serwery w rodzaju Anonymizera nie są

w stanie nam pomóc, jeśli sami zdecydujemy

się na wykupienie domeny i założenie włas-

nej strony WWW. Niewielu użytkowników

Internetu wie, że podane podczas rejestracji

domeny dane webmastera, w tym jego adres

e-mail, są przechowywane przez NASK oraz

inne podobne organizacje i udostępniane na

każde żądanie. Najprostszą metodą jest

użycie do tego celu uniksowego polecenia

nslookup lub pełniącego podobną funkcję

programu przeznaczonego dla Windows.

Zgodnie z przeznaczeniem

tej opcji umieszczoną ją

w grupie ustawień

dotyczących bezpieczeń-

stwa. Internet Explorer 5.0,

podobnie jak np. Netscape

Navigator, umożliwia

wyłączanie obsługi ciastek.

1

Unikajmy, gdy to tylko możliwe, wypełnia-

nia formularzy na stronach WWW. Zazwy-

czaj wymagane jest wtedy podanie adresu

poczty elektronicznej, a niekiedy i innych

danych personalnych. W najbardziej pesy-

mistycznym przypadku może to w przyszło-

ści spowodować, że nasze konto e-mail bę-

dzie bombardowane niechcianą pocztą. Je-

śli rejestracja użytkownika jest konieczna do

pobrania pliku, próbujmy uzyskać go z inne-

go źródła, na przykład jednego z popular-

nych serwerów FTP czy też ze specjalizowa-

nej witryny internetowej typu Tucows czy

Download.com.

2

Załóżmy koniecznie jedno lub kilka kont na

bezpłatnych serwerach poczty elektronicz-

nej. Adresy tych skrzynek możemy podawać

podczas rejestracji na stronach WWW. Kon-

ta takie są zupełnie wystarczające do odbie-

rania poczty z list dyskusyjnych oraz wiado-

mości zawierające hasła dostępu do plików

w Internecie. Jeśli jakaś sieciowa agencja re-

klamowa zdobędzie namiary takiej skrzynki,

nie będzie to tak uciążliwe jak odbieranie

spamu przez nasze podstawowe konto

pocztowe.

3

Unikajmy za wszelką cenę podawania nie

tylko adresu poczty e-mail, ale i swojej witry-

ny WWW, zwłaszcza jeśli mamy zarejestro-

waną własną domenę internetową. Istnieją

bowiem ogólnie dostępne mechanizmy, po-

zwalające na uzyskanie danych podawa-

nych przez właściciela domeny podczas jej

rejestracji.

4

Korzystajmy, gdy to możliwe, z usług do-

stawcy internetowego, który przydziela nam

za każdym razem losowo wybrany numer IP.

Stały numer maszyny pozwala na jej identy-

fikację w dowolnym momencie i nawiązanie

z nią ponownego kontaktu. Jeśli provider

oferuje dostęp do serwera proxy, należy go

używać. W ten sposób poszukiwania nasze-

go komputera zakończą się na serwerze do-

stawcy. Bezpośredni kontakt z lokalnym ho-

stem będzie wtedy niemożliwy dla wścib-

skiego użytkownika Sieci.

5

Unikajmy włączania w przeglądarce obsłu-

gi cookies lub przynajmniej zaopatrzmy się

w narzędzie wyłączające wyświetlanie bane-

rów. Dzięki temu uniemożliwimy długotrwałą

obserwację swoich poczynań przez serwery

umieszczające „ciastka” na naszym dysku.

Porady

Pięć reguł dla użytkowników Sieci

w

238

Istnieje wiele shareware’owych programów

tego typu. Można je znaleźć na popularnych

serwerach typu Tucows czy ZDNet.

Podobną rolę mogą zresztą odgrywać

wszelkiego rodzaju internetowe bazy adre-

sów e-mail (http://www.whowhere.lycos.

com czy http://www.polska.net/book/).

W połączeniu z internetowymi książkami

telefonicznymi, takimi jak http://www.pa-

noramafirm.com.pl/, można uzyskać sporo

informacji o wielu osobach i firmach.

Po odnalezieniu adresu e-mail ciekawska

osoba może wysłać nam wiadomość e-mail

w formacie HTML, zawierającą na przykład

grafikę umieszczoną na swoim serwerze in-

ternetowym. Dalej scenariusz postępowania

jest już prosty. Otwierając taki list elektro-

niczny, nasz program pocztowy zaloguje się

automatycznie na serwerze hakera. W ten

sposób zostanie ujawniony numer IP nasze-

go komputera.

Poczta przez WWW

Dobrym rozwiązaniem ochrony danych in-

ternauty jest używanie konta pocztowego na

jednym z popularnych serwerów. Należy

jednak zwrócić uwagę na fakt, iż w przypad-

ku korzystania z oferowanych przez dostaw-

cę serwerów POP3 i SMTP możliwe jest od-

nalezienie w Sieci komputera, za pomocą

którego pobieramy pocztę z serwera. Ponad-

to większość providerów internetowych wy-

maga podania podczas zakładania konta

wielu danych osobistych. Baza danych usłu-

godawcy stanowi w związku z tym wspania-

łe źródło danych dla specjalistów z branży

marketingu i sprzedaży.

Jednym z nielicznych wyjątków od opisa-

nej reguły jest znany serwis PrivacyX

(http://www.privacyx.com/). Witryna ofe-

ruje dostęp do serwerów POP3 i SMTP

oraz zaawansowane techniki uwierzytelnia-

nia połączenia z hostem i szyfrowania pocz-

ty elektronicznej. Pozostając w zgodzie

z ideą prywatności serwis ten nie zmusza

nas do podawania jakichkolwiek danych

osobowych nawet podczas rejestracji konta

e-mail.

Należy uzmysłowić sobie, że mechanizmy

stosowane przez PrivacyX i inne, podobne

serwery nie są niemożliwe do obejścia dla

zdolnego hakera. Złamanie kodowania

poczty elektronicznej wymaga jednak

ogromnego nakładu pracy. Fakt ten podkre-

śla nawet animowane logo serwisu przedsta-

wiające nazwę witryny, ukrywającą się za

rzędami niezrozumiałych znaczków.

Pół żartem, pół serio...

Do przedstawionych w niniejszym artykule

informacji należy odnieść się z odpowied-

nim dystansem. Scenariusze opisywane

w poszczególnych akapitach tekstu są moż-

liwe do zrealizowania, jednak przeciętny in-

ternauta spotyka się z nimi stosunkowo

rzadko. Najgorszym możliwym skutkiem

„sieciowego szpiegostwa”, zdarzającego się

zazwyczaj podczas odwiedzania zupełnie

przypadkowych stron WWW, są listy rekla-

mowe, które w większości odfiltruje auto-

matycznie odpowiednio skonfigurowany

program pocztowy.

Często zdarza się, iż musimy podać swoje

dane podczas rejestracji na stronie WWW

ogólnie znanej firmy produkującej oprogra-

mowanie czy wielkiego serwisu oferującego

skrzynki pocztowe. W pierwszym przypad-

ku możemy zazwyczaj po prostu nie zgodzić

się na przysyłanie pod nasz adres jakiejkol-

wiek korespondencji. Jeśli natomiast chodzi

o darmowe konta e-mail, musimy pogodzić

się z faktem, iż kilka listów z reklamami

otrzymywanych w ciągu tygodnia to faktycz-

na cena za użytkowanie sprzętu i oprogra-

mowania należącego do właściciela serwisu

internetowego.

Jeżeli zależy nam na prywatności, warto

zastosować się do porad zawartych w niniej-

szym artykule. Wystarczającym zabezpie-

czeniem informacji wysyłanych za pośred-

nictwem Sieci jest zazwyczaj odpowiednia

konfiguracja przeglądarki WWW i jej syste-

matyczne uaktualnianie. Dodatkowe pro-

gramy zabezpieczające typu Webwashera

czy Naviscope’a bywają przydatne, gdy zale-

ży nam na automatycznym nadzorowaniu

pracy przeglądarki.

Jeśli chodzi o szyfrowanie korespondencji,

doskonałym narzędziem jest PGP. Dzięki

niemu poczta elektroniczna stanie się bez-

piecznym medium.

oprac. Grzegorz Dąbrowski (ue)

Anonimowe surfowanie

Internet

LISTOPAD 2000

238

Kodowanie PGP

Tajemnica korespondencji

to tylko teoria

Wszystkie popularne programy poczto-

we pozwalają na automatyczne zapisy-

wanie na dysku twardym kopii wysyła-

nych listów e-mail. Umożliwia to każdej

osobie dysponującej dostępem do na-

szego komputera bądź dysku serwera

pocztowego, swobodne śledzenie naszej

korespondencji.

Jeśli wysyłamy dużą liczbę wiadomo-

ści, poszukiwanie ciekawych dla prze-

stępcy tematów jest dosyć trudne, jed-

nak stosując podczas wyszukiwania sło-

wa kluczowe, takie jak „hasło”, „credit-

card” czy „konto”, haker bez problemu

odnajdzie interesujące go dane. Ryzyko

takie występuje zazwyczaj w przypadku

osób wykorzystujących Internet w celach

zawodowych.

Aby uniknąć ryzyka podejrzenia kore-

spondencji, a jednocześnie nie utracić

funkcjonalności bardzo popularnej usłu-

gi, jaką jest e-mail, można zastosować

kilka rozwiązań. Jednym z nich jest uży-

wanie kont na serwerach udostępniają-

cych mechanizmy do obsługi poczty

elektronicznej za pomocą odpowiednio

skonstruowanej strony WWW. Inna meto-

da to szyfrowanie wysyłanej poczty, za

pomocą odpowiedniego programu. Naj-

bardziej popularną aplikacją tego typu

jest PGPfreeware (http://www.pgpi.org/).

Opis instalacji i możliwości tego narzę-

dzia można znaleźć w artykule „Ukryj

swoje myśli” na stronie 218 niniejszego

CHIP-a.

PrivacyX oferuje

anonimowe wysyłanie

zakodowanej poczty

elektronicznej. Warto

używać konta na tym

serwerze jako

uzupełnienia

służbowej czy

prywatnej skrzynki

e-mail.

INFO

Grupy dyskusyjne

Uwagi i komentarze do artykułu:

news://news.chip.pl/chip.artykuły

Pytania techniczne:

news://news.chip.pl/chip.internet

Grupy związane z bezpieczeństwem w Sieci:

news:alt.security.pgp

news:comp.security.pgp.*

news:pl.comp.security

Internet

Programy blokujące elementy interaktywne:

http://www.webwasher.com/

http://www.naviscope.com/

Strony dotyczące bezpieczeństwa

http://www.cookiecentral.com/

http://www.peacefire.com/

Witryna programu Anonymizer

http://www.anonymizer.com/

Serwer PrivacyX

http://www.privacyx.com/

Na CHIP-CD w dziale Internet |

Anonimowe surfowanie znajdują się

programy Naviscope 8.70 i Webwasher 2.2

11/2000

Wyszukiwarka

Podobne podstrony:

anonim Piesn o Rolandzie id 358 Nieznany (2)

Abolicja podatkowa id 50334 Nieznany (2)

4 LIDER MENEDZER id 37733 Nieznany (2)

katechezy MB id 233498 Nieznany

metro sciaga id 296943 Nieznany

perf id 354744 Nieznany

interbase id 92028 Nieznany

Mbaku id 289860 Nieznany

Probiotyki antybiotyki id 66316 Nieznany

miedziowanie cz 2 id 113259 Nieznany

LTC1729 id 273494 Nieznany

D11B7AOver0400 id 130434 Nieznany

analiza ryzyka bio id 61320 Nieznany

pedagogika ogolna id 353595 Nieznany

Misc3 id 302777 Nieznany

cw med 5 id 122239 Nieznany

D20031152Lj id 130579 Nieznany

więcej podobnych podstron