Ethernet:

Istnieją 3 standardy ramek:

•

Ethernet wersja 1 - już nie używana,

•

Ethernet wersja 2 (Ethernet II) - zwana też ramką DIX od firm DEC, Intel i Xerox, które

opracowały wspólnie ten typ ramki i opublikowały w 1978. Jest ona w tej chwili najczęściej

stosowana,

•

IEEE 802.x LLC,

Ramki różnią się pomiędzy sobą długościami nagłówków, maksymalną długością ramki (MTU) i

innymi szczegółami. Różne typy ramek mogą jednocześnie korzystać z tej samej sieci.

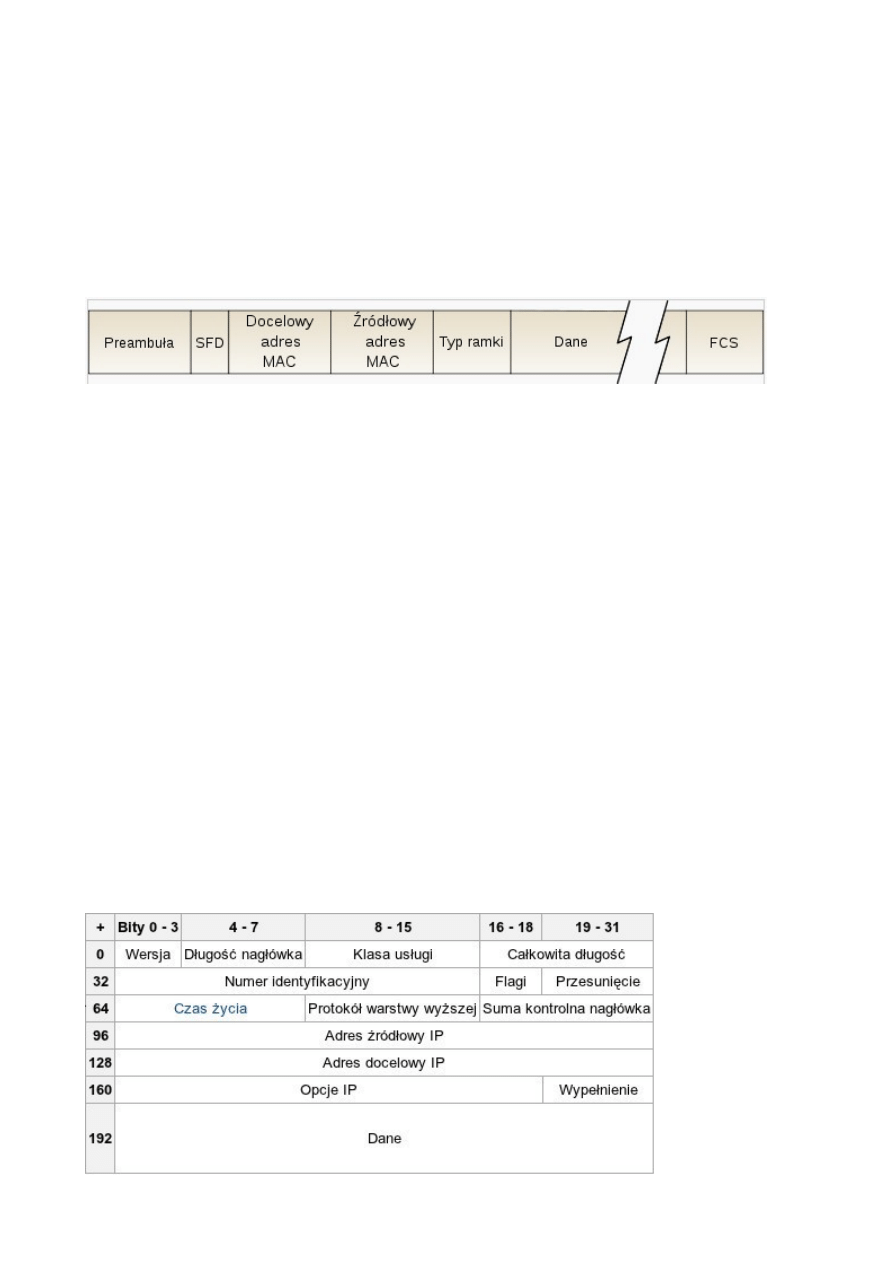

Budowa ramki Ethernet wersja 1:

•

Preambuła - składająca się z 7 bajtów złożonych z naprzemiennych jedynek i zer

•

SFD - (ang. start frame delimiter), czyli znacznik początkowy ramki w postaci sekwencji 8

bitów (1 bajt)

•

adres MAC odbiorcy (6 bajtów)

•

adres MAC nadawcy (6 bajtów)

•

typ (2 bajty) - jeżeli wartość jest równa lub większa od 1536 (w zapisie szesnastkowym

0x0600), to określa typ protokołu który jest używany, jeżeli mniejsza to oznacza długość

danych w ramce

•

dane (46 - 1500 bajtów) - jeżeli dane mniejsze niż 46 bajtów, to uzupełniane są zerami

•

suma kontrolna (4 bajty) CRC

IP :

Protokół komunikacyjny warstwy sieciowej modelu OSI (warstwy internet w modelu TCP/IP).

Używany powszechnie w Internecie i sieciach lokalnych. Dane w sieciach IP są wysyłane w formie

bloków określanych mianem pakietów. W przypadku protokołu IP, przed rozpoczęciem transmisji

nie jest zestawiana wirtualna sesja komunikacyjna pomiędzy dwoma hostami, które nie

komunikowały się ze sobą wcześniej. Protokół IP jest protokołem zawodnym – nie gwarantuje, że

pakiety dotrą do adresata, nie zostaną pofragmentowane, czy też zdublowane, a ponadto mogą

dotrzeć do odbiorcy w innej kolejności niż zostały nadane. Niezawodność transmisji danych jest

zapewniana przez protokoły warstw wyższych (np. TCP), znajdujących się w hierarchii powyżej

warstwy sieciowej.

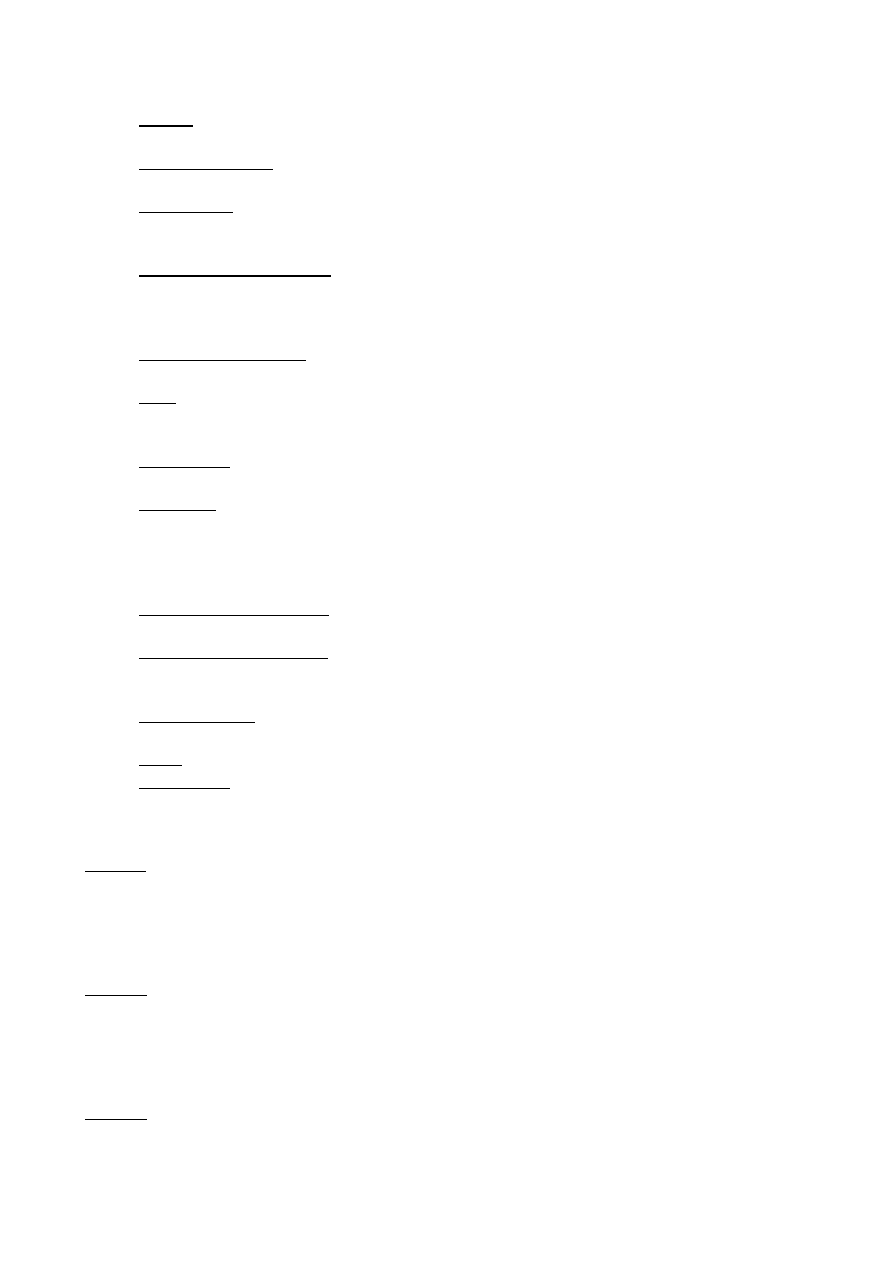

Pakiet IPv4 :

•

Wersja

(4 bity) - pole opisujące wersję protokołu, jednoznacznie definiujące format

nagłówka

•

Długość nagłówka

(4 bity) - (ang. Internet Header Length) długość nagłówka IP wyrażona

w 32-bitowych słowach; minimalny, poprawny nagłówek ma długość co najmniej 5

•

Klasa usługi

(8 bitów) - (ang. Type of Services) pole wskazujące jaka jest porządana wartość

QoS dla danych przesyłanych w pakiecie. Na podstawie tego pola, routery ustawiają

odpowiednie wartości transmisji.

•

Całkowita długość pakietu

(16 bitów) - długość całego datagramu IP (nagłówek oraz dane);

maksymalna długość datagramu wynosi 216 = 65536. Minimalna wielkość datagramu jaką

musi obsłużyć każdy host wynosi 576 bajtów, dłuższe pakiety mogą być dzielone na

mniejsze (fragmentacja).

•

Numer identyfikacyjny

(16 bitów) - numer identyfikacyjny, wykorzystywany podczas

fragmentacji do określenia przynależności pofragmentowanych datagramów

•

Flagi

(3 bity) - flagi wykorzystywane podczas fragmentacji datagramów. Zawierają dwa

używane pola: DF, która wskazuje, czy pakiet może być fragmentowanych oraz MF, które

wskazuje, czy za danych datagramem znajdują się kolejne fragmenty

•

Przesunięcie

(13 bitów) - w przypadku fragmentu większego datagramu pole to określa

miejsce danych w oryginalnym datagramie; wyrażone w jednostkach ośmiooktetowych

•

Czas życia

(8 bitów) - (ang. Time to live) czas życia datagramu. Zgodnie ze standardem

liczba sekund przez jaką datagram znajduje się w obiegu. Jest zmiejszana za każdym razem,

gdy datagram jest przetwarzany w routerze - jeżeli czas przetwarzania jest mniejszy niż 1

sekunda, wartość tego pola zmiejszana jest o jeden. Gdy wartość tego pola osiągnie 0, pakiet

jest niszczony.

•

Protokół warstwy wyższej

(8 bitów) - informacja o protokole warstwy wyższej, który jest

przenoszony w polu danych datagramu IP

•

Suma kontrolna nagłówka

- suma kontrolna nagłówka pakietu, pozwalająca stwierdzić czy

został on poprawnie przesłany, sprawdzana i aktualizowana przy każdym przetwarzaniu

nagłówka

•

Adres źródłowy

(32 bity) i adres docelowy (32 bity) - pola adresów nadawcy i odbiorcy

datagramu IP

•

Opcje

(32 bity) - niewymagane pole opcji, opisujące dodatkowe zachowanie pakietów IP

•

Wypełnienie

- (ang. Padding) - opcjonalne pole wypełniające nagłówek tak, aby jego

wielkość była wielokrotnością 32, wypełnione zerami

Klasa A

Do identyfikacji sieci wykorzystany jest wyłącznie pierwszy oktet, pozostałe trzy stanowią adres

hosta. Najstarszy bit pierwszego bajtu adresu jest zawsze równy zeru, ponadto liczby 0 i 127 są

zarezerwowane, dlatego ostatecznie dostępnych jest 126 adresów sieci tej klasy. Klasa ta została

przeznaczona dla wyjątkowo dużych sieci, ponieważ trzy ostatnie oktety bajtów adresu dają ponad

16 milionów numerów hostów.

Klasa B

Pierwsze dwa oktety opisują adres sieci tej klasy, pozostałe określają adres hosta. Najstarsze dwa

bity pierwszego bajtu adresu to 10, dlatego może on zawierać 63 kombinacji (od 128 do 191), drugi

może być dowolny dając tym samym do dyspozycji ponad 16 tysięcy adresów sieci. W każdej z

sieci można przypisać podobną liczbę hostów (ponad 65 tysięcy), z tego powodu klasa ta została

przeznaczona dla potrzeb sieci średnich i dużych.

Klasa C

Trzy pierwsze bajty opisują adres sieci, przy czym pierwszy z nich zawsze zaczyna się kombinacją

dwójkową 110. Pierwszy bajt pozwala na przypisanie 31 kombinacji (od 192 do 223), kolejne dwa

mogą być przypisane dowolnie, dając ostatecznie ponad 2 miliony adresów sieci. Ostatni oktet

przeznaczony jest do określenia adresu hosta w sieci. Maksymalnie może być ich 254 (bez 0 oraz

255), dlatego ta przestrzeń adresowa została przeznaczona dla małych sieci.

Klasa D

Pierwsze cztery bity adresu tej klasy wynoszą 1110, stąd dostępne jest 16 kombinacji (od 224 do

239) dla pierwszego oktetu. Ta przestrzeń adresowa została utworzona w celu umożliwienia

rozsyłania grupowego przy użyciu adresów IP. Adres rozsyłania grupowego jest unikatowym

adresem sieciowym, który kieruje pakiety o tym adresie docelowym do zdefiniowanej wcześniej

grupy adresów IP. Dzięki temu pojedynczy komputer może przesyłać jeden strumień danych

równocześnie do wielu odbiorców (multicast).

Klasa E

Adresy tej klasy zostały zarezerwowane przez Internet Engineering Task Force (IETF) do potrzeb

badawczych i nie są dostępne do publicznego użytku. Pierwsze cztery bity każdego adresu tej klasy

mają zawsze wartość 1, dlatego istnieje tylko 15 możliwości (od 240 do 255) przypisania

pierwszego bajtu.

Uwaga! Należące do klasy A adresy sieciowe 127.0.0.1 – 127.255.255.254 są zarezerwowane na

potrzeby testowania pętli zwrotnej. Urządzenia sieciowe korzystają z nich (zazwyczaj z 127.0.0.1),

aby wysłać pakiet do samych siebie.

Podział adresów na klasy jest przestarzały. Obecnie stosowana jest technologia Classless Inter-

Domain Routing (CIDR).

TCP :

połączeniowy, niezawodny, strumieniowy protokół komunikacyjny wykorzystywany do przesyłania

danych pomiędzy procesami uruchomionymi na różnych maszynach, będący częścią szeroko

wykorzystywanego obecnie stosu TCP/IP -korzysta z usług protokołu IP do wysyłania i odbierania

danych oraz ich fragmentacji wtedy, gdy jest to konieczne[1]. Protokół TCP operuje w warstwie

transportowej modelu OSI. TCP jest protokołem działającym w trybie klient-serwer. Serwer

oczekuje na nawiązanie połączenia na określonym porcie. Klient inicjuje połączenie do serwera.

W przeciwieństwie do UDP, TCP gwarantuje wyższym warstwom komunikacyjnym dostarczenie

wszystkich pakietów w całości, z zachowaniem kolejności i bez duplikatów. Zapewnia to

wiarygodne połączenie kosztem większego narzutu w postaci nagłówka i większej liczby

przesyłanych pakietów. Chociaż protokół definiuje pakiet TCP, to z punktu widzenia wyższej

warstwy oprogramowania, dane płynące połączeniem TCP należy traktować jako ciąg oktetów. W

szczególności – jednemu wywołaniu funkcji API (np. send()) nie musi odpowiadać wysłanie

jednego pakietu. Dane z jednego wywołania mogą zostać podzielone na kilka pakietów lub

odwrotnie – dane z kilku wywołań mogą zostać połączone i wysłane jako jeden pakiet (dzięki

użyciu algorytmu Nagle'a). Również funkcje odbierające dane (recv()) w praktyce odbierają nie

konkretne pakiety, ale zawartość bufora stosu TCP/IP, wypełnianego sukcesywnie danymi z

przychodzących pakietów.

Nawiązywanie połączenia :

W protokole TCP do nawiązania połączenia pomiędzy dwoma hostami wykorzystywana jest

procedura nazwana three-way handshake. W sytuacji normalnej jest ona rozpoczynana, gdy host A

chce nawiązać połączenie z hostem B, procedura wygląda następująco[1]:

host A wysyła do hosta B segment SYN wraz z informacją o dolnej wartości numerów

sekwencyjnych używanych do numerowania segmentów wysyłanych przez host A (np. 100) a

następnie przechodzi w stan SYN-SENT,

host B, po otrzymaniu segmentu SYN, przechodzi w stan SYN-RECEIVED i, jeżeli również chce

nawiązać połączenie, wysyła hostowi A segment SYN z informacją o dolnej wartości numerów

sekwencyjnych używanych do numerowania segmentów wysyłanych przez host B (np. 300) oraz

segment ACK z polem numeru sekwencji ustawionym na wartość o jeden większą niż wartość pola

sekwencji pierwszego segmentu SYN hosta A, czyli 101.

host A, po odebraniu segmentów SYN i ACK od hosta B przechodzi w stan ESTABLISHED i

wysyła do niego segment ACK potwierdzający odebranie segmentu SYN (numer sekwencji

ustawiony na 301)

host B odbiera segment ACK i przechodzi w stan ESTABLISHED

host A może teraz rozpocząć przesyłanie danych

Jeśli host odbierający połączenie nie chce lub nie może odebrać połączenia, powinien odpowiedzieć

pakietem z ustawioną flagą RST (reset).

W celu weryfikacji wysyłki i odbioru TCP wykorzystuje sumy kontrolne i numery sekwencyjne

pakietów. Odbiorca potwierdza otrzymanie pakietów o określonych numerach sekwencyjnych

ustawiając flagę ACK. Brakujące pakiety są retransmitowane. Host odbierający pakiety TCP

defragmentuje je i porządkuje je według numerów sekwencyjnych tak, by przekazać wyższym

warstwom modelu OSI pełen złożony segment.

Połączenie TCP może znajdować się w jednym z następujących stanów:

LISTEN -Gotowość do przyjęcia połączenia na określonym porcie przez serwer.

SYN-SENT - Pierwsza faza nawiązywania połączenia przez klienta. Wysłano pakiet z flagą SYN.

Oczekiwanie na pakiet SYN+ACK.

SYN-RECEIVED - Otrzymano pakiet SYN, wysłano SYN+ACK. Trwa oczekiwanie na ACK.

Połączenie jest w połowie otwarte (ang. half-open).

ESTABLISHED - Połączenie zostało prawidłowo nawiązane. Prawdopodobnie trwa transmisja.

FIN-WAIT-1 - Wysłano pakiet FIN. Dane wciąż mogą być odbierane ale wysyłanie jest już

niemożliwe.

FIN-WAIT-2 - Otrzymano potwierdzenie własnego pakietu FIN. Oczekuje na przesłanie FIN od

serwera.

CLOSE-WAIT - Otrzymano pakiet FIN, wysłano ACK. Oczekiwanie na przesłanie własnego

pakietu FIN (gdy aplikacja skończy nadawanie).

CLOSING - Połączenie jest zamykane.

LAST-ACK - Otrzymano i wysłano FIN. Trwa oczekiwanie na ostatni pakiet ACK.

TIME-WAIT - Oczekiwanie w celu upewnienia się, że druga strona otrzymała potwierdzenie

rozłączenia. Zgodnie z RFC 793 połączenie może być w stanie TIME-WAIT najdłużej przez 4

minuty.

CLOSED - Połączenie jest zamknięte.

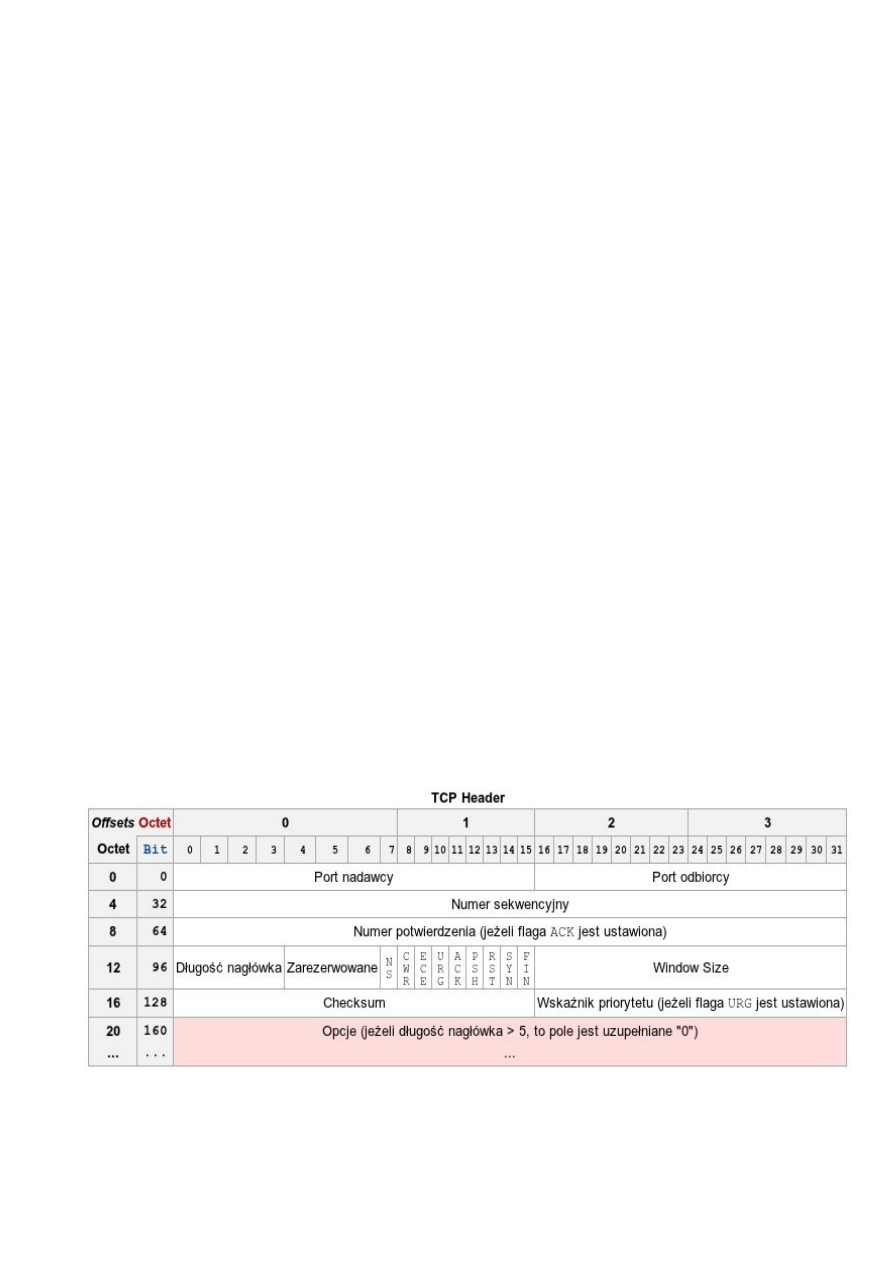

•

Port nadawcy – 16-bitowy numer identyfikujący port nadawcy.

•

Port odbiorcy – 16-bitowy numer identyfikujący port odbiorcy.

•

Numer sekwencyjny – 32-bitowy identyfikator określający miejsce pakietu danych w pliku

przed fragmentacją (dzięki niemu, można "poskładać" plik z poszczególnych pakietów).

•

Numer potwierdzenia – 32-bitowy numer będący potwierdzeniem otrzymania pakietu przez

odbiorcę, co pozwala na synchronizację nadawanie-potwierdzenie.

•

Długość nagłówka – 4-bitowa liczba, która oznacza liczbę 32-bitowych wierszy nagłówka,

co jest niezbędne przy określaniu miejsca rozpoczęcia danych. Dlatego też nagłówek może

mieć tylko taką długość, która jest wielokrotnością 32 bitów.

•

Zarezerwowane – 4-bitowy ciąg zer, zarezerwowany dla ewentualnego przyszłego użytku.

•

Flagi 8-bitowa informacja/polecenie dotyczące bieżącego pakietu. Poszczególne flagi

oznaczają:

•

CWR – (ang. Congestion Window Reduced) flaga potwierdzająca odebranie powiadomienia

przez nadawcę, umożliwia odbiorcy zaprzestanie wysyłania echa.

•

ECE – (ang. ECN-Echo) flaga ustawiana przez odbiorcę w momencie otrzymania pakietu z

ustawioną flagą CE

•

URG – informuje o istotności pola "Priorytet"

•

ACK – informuje o istotności pola "Numer potwierdzenia"

•

PSH – wymusza przesłanie pakietu

•

RST – resetuje połączenie (wymagane ponowne uzgodnienie sekwencji)

•

SYN – synchronizuje kolejne numery sekwencyjne

•

FIN – oznacza zakończenie przekazu danych

•

Szerokość okna – 16-bitowa informacja o tym, ile danych może aktualnie przyjąć odbiorca.

Wartość 0 wskazuje na oczekiwanie na segment z innym numerem tego pola. Jest to

mechanizm zabezpieczający komputer nadawcy przed zbyt dużym napływem danych.

•

Suma kontrolna – 16-bitowa liczba, będąca wynikiem działań na bitach całego pakietu,

pozwalająca na sprawdzenie tego pakietu pod względem poprawności danych.

•

Wskaźnik priorytetu – jeżeli flaga URG jest włączona, informuje o ważności pakietu.

•

Opcje – czyli ewentualne dodatkowe informacje i polecenia:

◦

0 – koniec listy opcji

◦

1 – brak działania

◦

2 – ustawia maksymalna długość segmentu

W przypadku opcji 2 to tzw. Uzupełnienie, które dopełnia zerami długość segmentu do

wielokrotności 32 bitów (patrz: informacja o polu "Długość nagłówka")

UDP:

jeden z podstawowych protokołów internetowych. Umieszcza się go w warstwie czwartej

(transportu) modelu OSI. Jest to protokół bezpołączeniowy, więc nie ma narzutu na nawiązywanie

połączenia i śledzenie sesji (w przeciwieństwie do TCP). Nie ma też mechanizmów kontroli

przepływu i retransmisji. Korzyścią płynącą z takiego uproszczenia budowy jest większa szybkość

transmisji danych i brak dodatkowych zadań, którymi musi zajmować się host posługujący się tym

protokołem. Z tych względów UDP jest często używany w takich zastosowaniach jak

wideokonferencje, strumienie dźwięku w Internecie i gry sieciowe, gdzie dane muszą być

przesyłane możliwie szybko, a poprawianiem błędów zajmują się inne warstwy modelu OSI.

Przykładem może być VoIP lub protokół DNS. UDP udostępnia mechanizm identyfikacji różnych

punktów końcowych (np. pracujących aplikacji, usług czy serwisów) na jednym hoście dzięki

portom (porównaj: gniazdo). UDP zajmuje się dostarczaniem pojedynczych pakietów,

udostępnionych przez IP, na którym się opiera. Kolejną cechą odróżniającą UDP od TCP jest

możliwość transmisji do kilku adresów docelowych na raz (tzw. multicast).

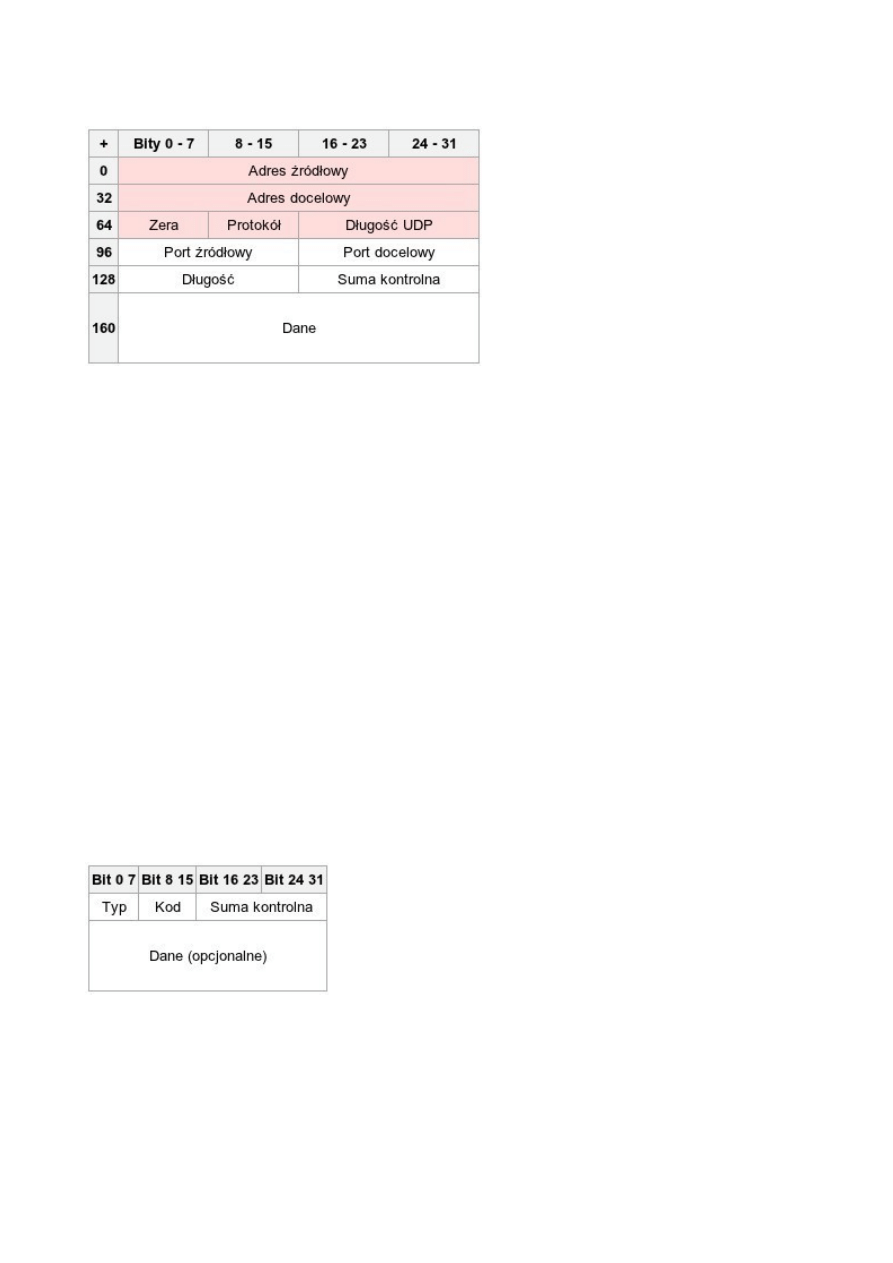

Pakiety UDP, zwane też datagramami, zawierają oprócz nagłówków niższego poziomu nagłówek

UDP. Składa się on z pól zawierających sumę kontrolną, długość pakietu oraz porty: źródłowy i

docelowy. Podobnie jak w TCP, porty UDP zapisywane są na dwóch bajtach (szesnastu bitach),

więc każdy adres IP może mieć przypisanych 65536 różnych zakończeń. Z przyczyn historycznych,

porty 0-1023 zarezerwowane są dla dobrze znanych usług sieciowych – dla aplikacji użytkownika

przydziela się porty od 1024.

Źródłowe i docelowe adresy znajdują się w nagłówku IPv4. Na długość pola UDP składa się jego

nagłówek oraz dane. Jeśli suma kontrolna zostanie wyliczona i wyniesie 0, to powinna zostać

wysłana jako alternatywna reprezentacja zera w kodzie uzupełnień do jedności (same 1). Jeśli suma

kontrolna nie jest użyta, to powinna zostać wysłana jako "zwykłe" zero (same 0), co wskazuje

odbiorcy, że nie jest wykorzystywana.

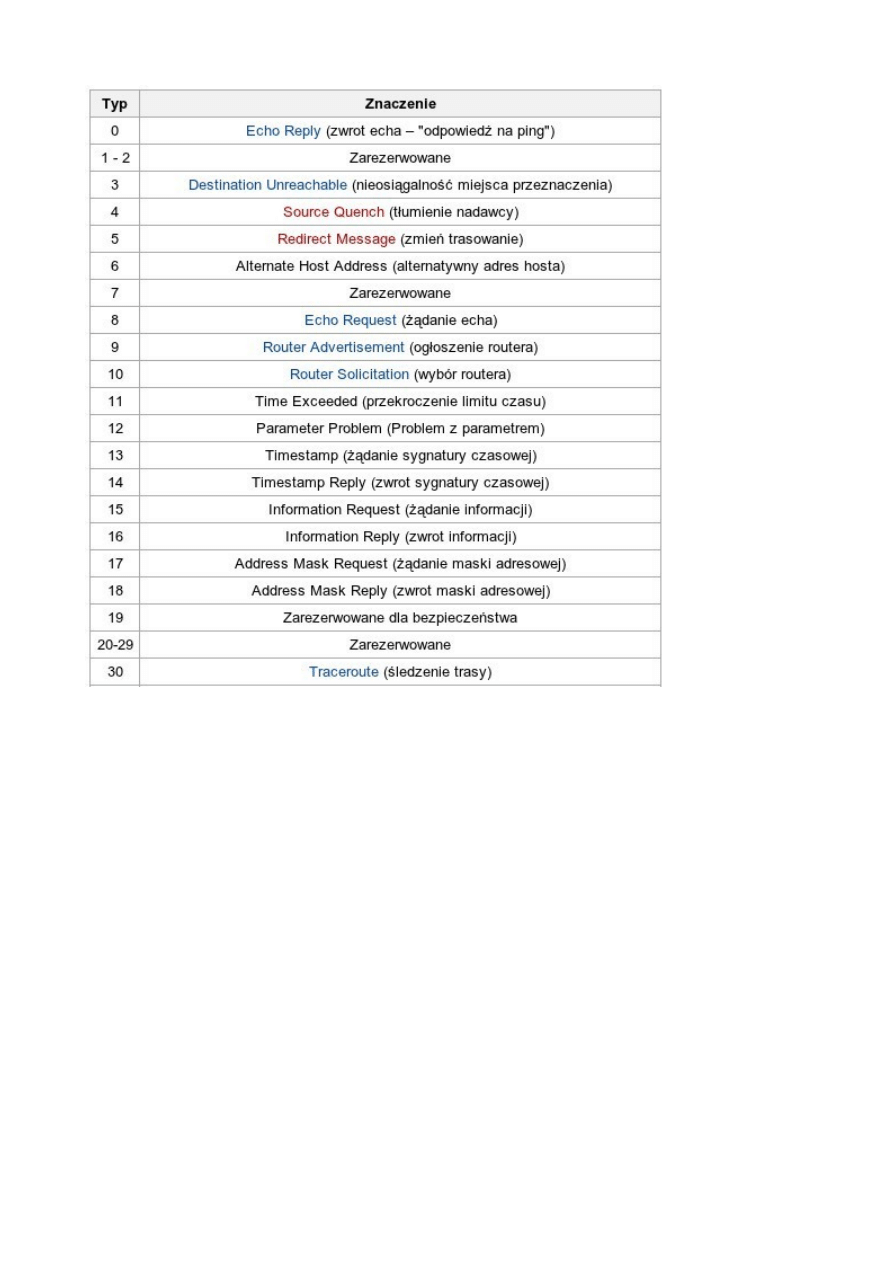

ICMP:

protokół warstwy sieciowej OSI/TCP/IP wykorzystywany w diagnostyce sieci oraz trasowaniu.

Pełni przede wszystkim funkcję kontroli transmisji w sieci. Jest wykorzystywany w programach

ping oraz traceroute. Teoretycznie sieci powinny działać poprawnie przez cały czas, lecz tak nie

jest. Gdy coś dzieje się nie tak w warstwie internetowej, role narzędzia do rozwiązywania

problemów odgrywa protokół komunikacyjny zarządzania siecią Internet (ICMP — Internet

Control Message Protocol). ICMP jest protokołem serwisowym, który zgłasza błędy łączności

między hostami. W warstwie internetowej datagramy dostarczane są w sposób bezpołączeniowy, na

zasadzie „najlepiej, jak się da”. Protokół ICMP jest zestawem komunikatów, przesyłanych w

datagramach IP i zdolnych do zgłaszania błędów w dostarczaniu innych datagramów IP.

Komunikaty ICMP są narzędziami diagnostycznymi „wbudowanymi” w warstwę internetową. Jeśli

dwa hosty nie są w stanie komunikować się ze sobą, komunikaty ICMP mogą pomóc w

zdiagnozowaniu problemu. Ponieważ w szybko ewoluującym środowisku może wystąpić zalew

komunikatów, niedostarczenie komunikatu ICMP nie powoduje wysłania komunikatu ICMP o

błędzie. Szczególnie, gdy komunikat ICMP o niedostępności hosta docelowego nie dotrze do hosta

źródłowego, ten nie wysyła kolejnego komunikatu ICMP.

ARP:

Protokół sieciowy umożliwiający konwersję logicznych adresów warstwy sieciowej na fizyczne

adresy warstwy łącza danych. Protokół ten nie ogranicza się tylko do konwersji adresów IP na adres

MAC stosowany w sieciach Ethernet, lecz jest także wykorzystywany do odpytywania o adresy

fizyczne stosowane w technologiach Token ring czy FDDI. Protokół ARP opisuje także zachowanie

systemu operacyjnego, który zarządza tzw. tablicą ARP. Znajdują się w niej pary: adres warstwy

sieciowej i przypisany do niego adres fizyczny. Zapobiega to wysyłaniu zapytania ARP przy próbie

wysłania każdego pakietu do hosta znajdującego się w tej samej sieci.

Protokół ARP nie jest niezbędny do działania sieci komputerowych, może zostać zastąpiony przez

statyczne wpisy w tablicy ARP, przyporządkowujące adresom warstwy sieciowej adresy fizyczne na

stałe.

ARP działa w następujący sposób

:

1.w celu ustalenia adresu fizycznego hosta docelowego wysyłane jest żądanie ARP request

do wszystkich hostów znajdujących się w tej samej sieci. Zapytanie zawiera adres logiczny

hosta docelowego oraz adres fizyczny hosta wysyłającego zapytanie

2.na zapytanie odpowiada tylko ten host, którego adres logiczny jest identyczny z adresem

logicznym umieszczonym w zapytaniu. Odpowiedź zawiera adres logiczny i fizyczny hosta

docelowego.

3.Odebrany adres fizyczny zapisywany jest w tablicy ARP i parowany z adresem logicznym

hosta docelowego, dzięki czemu nie będzie wymagane ponowne odkrywanie adresu

fizycznego do momentu wyczyszczenia tablicy

Często po podłączeniu do sieci host rozsyła zapytanie ARP o własny adres. Ma to na celu dwie

rzeczy, po pierwsze: ustalenie czy w sieci jest już podpięty system dysponującym identycznym

adresem. Po drugie: każdy host obecny w danej sieci może zapisać w pamięci podręcznej dane o

nowym hoście przyłączonym do sieci.

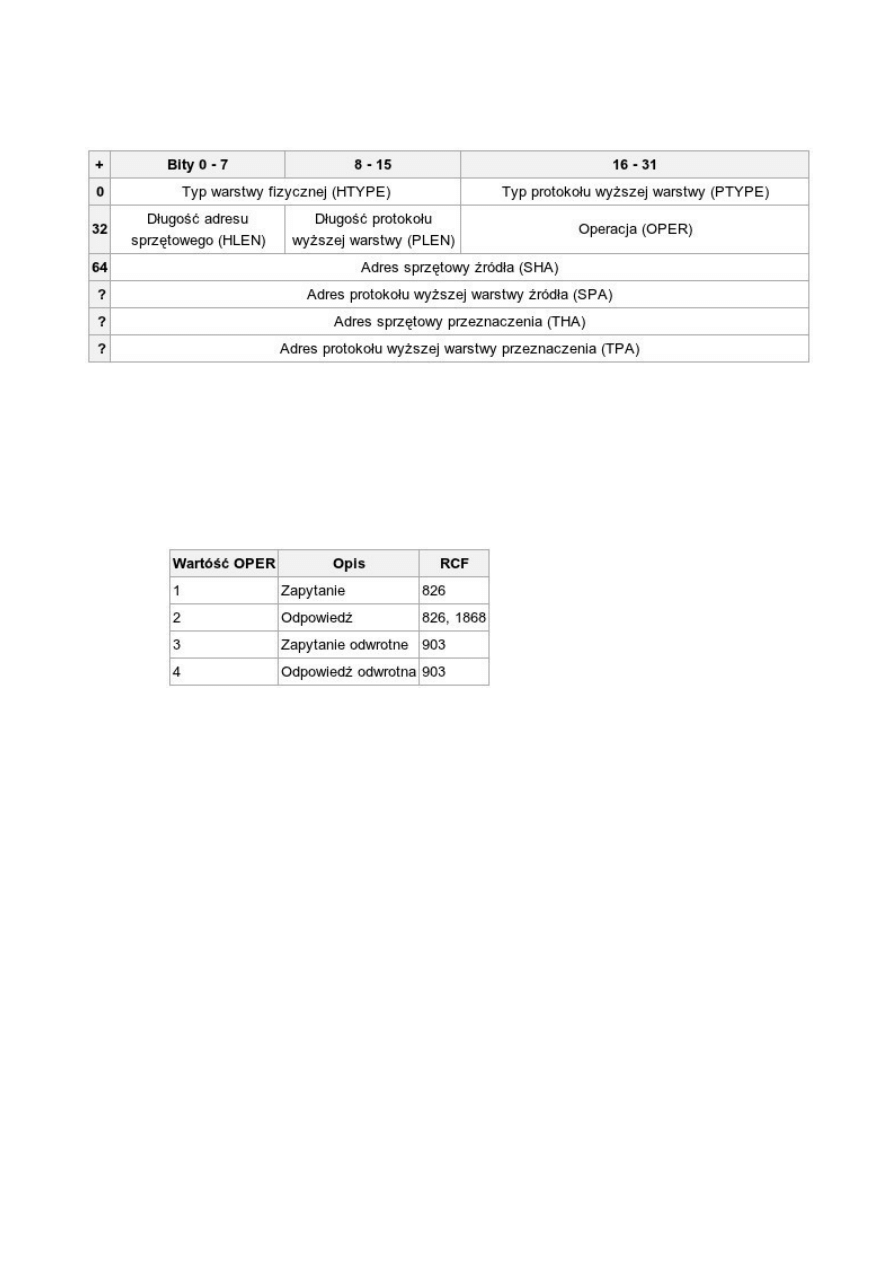

•

Typ warstwy fizycznej (HTYPE)- typ protokołu warstwy fizycznej. Możliwe wartości dla pola HTYPE

w tabeli po prawej stronie.

•

Typ protokołu wyższej warstwy (PTYPE) - dla protokołu IPv4 jest to 0x0800. Dopuszczalne

wartości są zawarte w tabeli EtherType.

•

Długość adresu sprzętowego (HLEN) - długość adresu sprzętowego (MAC) podana w bajtach.

•

Długość protokołu wyższej warstwy (PLEN) - długość adresu protokołu, np. IP (4 bajty).

•

Operacja (OPER) - kod operacji ARP. Poniżej cztery najważniejsze wartości:

◦

•

Adres sprzętowy źródła (SHA) - sprzętowy adres (MAC) nadawcy

•

Adres protokołu wyższej warstwy źródła (SPA) - adres protokołu warstwy wyższej nadawcy, np.

adres IP

•

Adres sprzętowy przeznaczenia (THA) - sprzętowy adres (MAC) odbiorcy

•

Adres protokołu wyższej warstwy przeznaczenia (TPA) - adres protokołu warstwy wyższej

odbiorcy, np. adres IP

RARP:

Protokół komunikacyjny przekształcania 48-bitowych fizycznych adresów MAC na 32-bitowe

adresy IP w komputerowych sieciach typu Ethernet.

Jego istota polega na tym, że pytający wysyła do sieci zapytanie:

Jaki jest adres IP dla danego adresu MAC aa:bb:cc:dd:ee:ff ?

Inny komputer odpowiada:

Komputer mający adres MAC aa:bb:cc:dd:ee:ff ma adres IP 1.2.3.4

Serwer rarp, a konkretnie demon rarpd, korzysta z pliku /etc/ethers, gdzie znajdują się wszystkie

odwzorowania adresów MAC na IP dla danego serwera (Jeżeli host zapyta o adres MAC, którego

nie ma w tym pliku, serwer będzie milczał).

Protokół ten stosowany jako najprostszy możliwy sposób statycznego przydzielania adresów IP.

Zwykle komputer wysyłający zapytanie nie ma jeszcze swojego adresu, a komputer odpowiadający

udziala mu informacji, którego adresu powinien zacząć używać. Obecnie częściej stosowane są

protokoły oparte na UDP, czyli BOOTP i jego następca DHCP.

Router:

urządzenie sieciowe pracujące w trzeciej warstwie modelu OSI. Służy do łączenia różnych sieci

komputerowych (różnych w sensie informatycznym, czyli np. o różnych klasach, maskach itd.),

pełni więc rolę węzła komunikacyjnego. Na podstawie informacji zawartych w pakietach TCP/IP

jest w stanie przekazać pakiety z dołączonej do siebie sieci źródłowej do docelowej, rozróżniając ją

spośród wielu dołączonych do siebie sieci. Proces kierowania ruchem nosi nazwę trasowania,

routingu lub rutowania. Trasowanie musi zachodzić między co najmniej dwiema podsieciami, które

można wydzielić w ramach jednej sieci komputerowej. Urządzenie tworzy i utrzymuje tablicę

trasowania, która przechowuje ścieżki do konkretnych obszarów sieci oraz metryki z nimi związane

(odległości od siebie licząc kolejne routery).

Skuteczne działanie routera wymaga wiedzy na temat otaczających go urządzeń, przede wszystkim

innych routerów oraz przełączników. Może być ona dostarczona w sposób statyczny przez

administratora, wówczas nosi ona nazwę tablicy statycznej lub może być pozyskana przez sam

router od sąsiadujących urządzeń pracujących w trzeciej warstwie, tablice tak konstruowane

nazywane są dynamicznymi.

Podczas wyznaczania tras dynamicznych router korzysta z różnego rodzaju protokołów trasowania i

polega przede wszystkim na odpytywaniu sąsiednich urządzeń o ich tablice trasowania, a następnie

kolejnych w zależności od zapotrzebowań ruchu, który urządzenie obsługuje.

Najczęściej stosowanymi protokołami trasowania są:

•

RIP

•

IGRP

•

EIGRP

•

OSPF

•

IS-IS

Switch:

urządzenie łączące segmenty sieci komputerowej pracujące głównie w drugiej warstwie modelu

ISO/OSI (łącza danych), jego zadaniem jest przekazywanie ramki między segmentami sieci z

doborem portu przełącznika, na który jest przekazywana. Przełącznik w sieci Ethernet analizuje

adresy MAC nadawcy i odbiorcy przychodzącej ramki. Adres MAC nadawcy jest wykorzystywany

prowadzenia tablicy skojarzeń, zawierającej adresy MAC i odpowiadające im porty przełącznika,

tablica ta może zawierać 4096, 8192 a nawet 16384 wpisów. By zapewnić dostosowywanie się

przełącznika do zmian w sieci ważność wpisu wygasa jeżeli przez określony czas nie napływają

ramki z danym MAC nadawcy.

Po otrzymaniu ramki przełącznik szuka adresu MAC odbiorcy w tablicy skojarzeń, jeżeli adres nie

występuje w niej, to ramka wysyłana jest na wszystkie porty z wyjątkiem źródłowego, gdy jest

znany, to tylko na port określony w tablicy skojarzeń.

Przez przesyłanie ramki tylko na jeden port przełączniki ograniczają domenę kolizyjną do

pojedynczego portu, dzięki czemu są w stanie zapewnić każdemu hostowi podłączonemu do portu

osobny kanał transmisyjno-nadawczy, nie zaś współdzielony, jak to jest w przypadku koncentratora.

Przekazywanie ramek przez przełącznik może się odbywać w różnych trybach. W przełącznikach

zarządzalnych istnieje możliwość wyboru odpowiedniego trybu. Wśród dostępnych trybów

znajdują się:

•

cut-through – najmniejsze opóźnienie, przesyła ramki bezzwłocznie bez sprawdzania ich

poprawności

•

store and forward – największe opóźnienie, przed przesłaniem sprawdza sumy kontrolne

nadesłanych ramek

•

fragment free – rozwiązanie pośrednie, sprawdza wyłącznie poprawność nagłówka ramki,

•

przełączanie adaptacyjne – na podstawie obciążenia wybierany jest jeden z powyższych

wariantów.

HUB:

urządzenie łączące wiele urządzeń sieciowych w sieci komputerowej o topologii gwiazdy.

Koncentrator pracuje w warstwie pierwszej modelu ISO/OSI (warstwie fizycznej), przesyłając

sygnał z jednego portu (gniazda) na wszystkie pozostałe. Nie analizuje ramki pod kątem adresu

MAC oraz IP. Ponieważ koncentrator powtarza każdy sygnał elektroniczny, tworzy jedną domenę

kolizyjną. Koncentrator najczęściej podłączany jest do routera jako rozgałęziacz, do niego zaś

dopiero podłączane są pozostałe urządzenia sieciowe: komputery pełniące rolę stacji roboczych,

serwerów, drukarki sieciowe i inne. Obecnie urządzenia te, wyparte przez przełączniki działające w

drugiej warstwie modelu ISO/OSI (warstwie łącza danych, wykorzystując adresy MAC

podłączonych urządzeń), praktycznie nie są już stosowane. Jednakże koncentrator przenosi sygnał z

portu wejściowego na wszystkie porty wyjściowe bit po bicie, przełącznik natomiast ramka po

ramce, co jest powodem wprowadzania opóźnień (także dodatkowych, zmiennych, w zależności od

długości ramki).

Wyszukiwarka

Podobne podstrony:

BSK opracowanie sloma212

Opracowanka, warunkowanie

OPRACOWANIE FORMALNE ZBIORÓW W BIBLIOTECE (książka,

postepowanie w sprawach chorob zawodowych opracowanie zg znp

opracowanie 7T#2

opracowanie testu

Opracowanie FINAL miniaturka id Nieznany

Opracowanie dokumentacji powypadkowej BHP w firmie

przetworniki II opracowane

Opracowanie Programowanie liniowe metoda sympleks

Nasze opracowanie pytań 1 40

haran egzamin opracowane pytania

201 Czy wiesz jak opracować różne formy pisemnych wypowied…id 26951

IE opracowanie 2013r dr J Barcik

więcej podobnych podstron