Bezpieczeństwo zasobów

informatycznych

Przestępstwa komputerowe dzielą się na

grupy:

• fałszerstwo komputerowe,

• zniszczenie danych lub programów komputerowych,

• sabotaż komputerowy,

• "wejście" do systemu komputerowego przez osobę

nieuprawnioną "podsłuch" komputerowy,

• bezprawne kopiowanie, rozpowszechnianie lub

publikowanie programów komputerowych prawnie

chronionych,

• bezprawne kopiowanie topografii półprzewodników,

• modyfikacja danych lub programów komputerowych,

• szpiegostwo komputerowe,

• używanie komputera bez zezwolenia,

• używanie prawnie chronionego programu komputerowego

bez upoważnienia.

Kategorie zasobów

w systemach informatycznych

• zasoby fizyczne (komputery i nośniki pamięci,

urządzenia wprowadzania i wyprowadzania

informacji),

• zasoby intelektualne (oprogramowanie),

• zasoby kadrowe (użytkownicy, projektanci,

programiści, administratorzy),

• usługi i transakcje dokonywane przy użyciu

oprogramowania aplikacyjnego, a także usługi

operatorskie, administracji i rewizji systemów

informatycznych.

Bezpieczeństwo komunikacji w

Internecie

• Dla aplikacji internetowych należy wyróżnić

trzy elementy wraz ze specyficznymi dlań

rodzajami zagrożeń:

– Serwer;

– Komputer klienta;

– Łącze sieciowe;

• Analizując zagrożenia należy uwzględnić

zarówno niedoskonałości techniczne

wykorzystywanych rozwiązań jak i czynnik

ludzki.

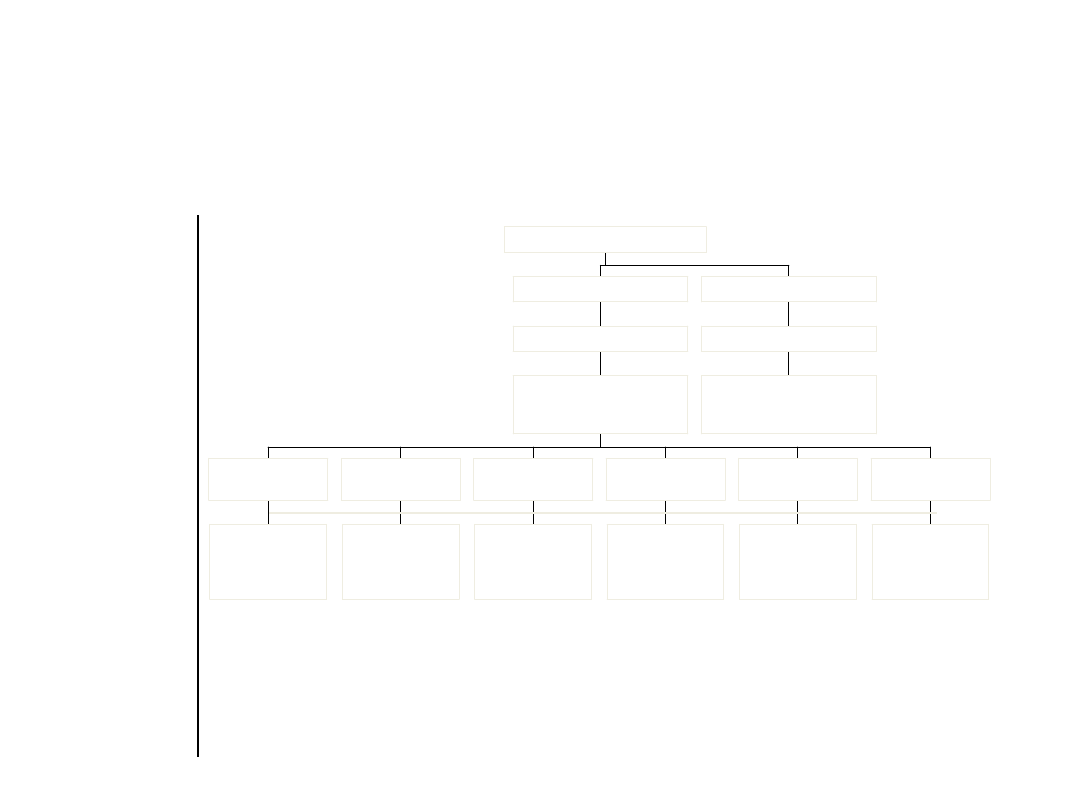

Zagrożenia rynku transakcji

elektronicznych

N i u p o w a ż n i o n y

d o s tę p

d o z a s o b ó w

T r a n s a k c je

e l e k tr o n i c z n e

N i e w ła ś c iw e

w y k o n a n ie

u s łu g

U s łu g i

In te r n e tu

A ta k i

z w i ą z a n e

z p r z e s y ła n i e m

i n f o r m a c ji

Z a s o b y

d a n y c h

Z n i e k s z ta łc e n ie

o p r o g r a m o w a n ia

S e r w e r y

w w w

U s z k o d z e n ie

s p r z ę tu

k o m p u te r o w e g o

D o k u m e n ta c ja

N i e l e g a l n e

d z i a ła n ia

n a d o k u m e n ta c ji

O p r o g r a m o w a n ie

S tr o n y r y n k u

tr a n s a k c j i e l e k tr o n i c z n y c h

W e w n ę tr z n e

A k ty w n e

O s o b y p r z y p a d k o w e

p r o fe s j o n a l i s c i

o r g a n i z a c j e p rz e s tę p c z e

Z e w n ę tr z n e

P a s y w n e

Z a g r o ż e n ia w s y s te m a c h w w w

Świadomoś

ć

działania

Przedmiot

ataku

Źródło

zagrożeń

Pomiot zagrożeń

Podstawowe

rodzaje

zagrożeń

Przykłady ataków w sieci

• Monitorowanie systemu

• Zablokowanie działania systemu

(Denial of Service – DoS)

• Blokowanie lub modyfikacja systemu

(buffer overflow) -

• Przechwycenie lub modyfikacja

przesyłanych danych (spoofing,

sniffing, session hijacking)

Potencjalne ataki

• Przerwanie przesyłania danych – informacja nie dociera

do odbiorcy

• Przechwycenie danych – informacja dochodzi do

odbiorcy, ale odczytuje ją również strona trzecia (sniffing)

• Modyfikacja danych – informacja zostaje przejęta,

zmodyfikowana i w fałszywej postaci dostarczona do

odbiorcy

• Sfabrykowanie danych – odbiorca dostaje informację,

której nadawca jest nieprawdziwy (spoofing)

Złośliwe programy

• Wirusy – dyskowe (atakujące boot sector), programowe,

polomorficzne

– Wirusy aplikacyjne (makrowirusy)

– Wirusy pocztowe

• Robaki

• Konie trojańskie

• Aplikacje szpiegujące (spyware) śledzenie aktywności

użytkownika często instalowane wraz z innymi aplikacjami

• Keyloggery – rejestrują naciśnięte klawisze

• Dialery (dialers) – oprogramowanie modyfikujące sposób

łączenia się z siecią za pośrednictwem modemów

(przekierowanie na kosztowne numery)

• Tylne drzwi (backdoor) – fragment kodu umożliwiający

intruzowi pominięcie reguł bezpieczeństwa a tym samym

nieograniczony dostęp do zasobów

Złośliwe oprogramowanie

• Bomba logiczna

• Bomba czasowa

Tworzone zwykle przez personel służb

informatycznych (niezadowoleni i

nieuczciwy pracownicy)

Klasyfikacja metod ochrony systemów

komputerowych

• Zabezpieczenia fizyczne

• Zabezpieczenia techniczne

• Zabezpieczenia organizacyjno-

administracyjne

• Ochrona prawna

• Zabezpieczenia programowe

Zabezpieczenia fizyczne

• Ochrona przeciw włamaniowa,

• Ochrona przeciw pożarowa,

• Ochrona przeciw innym katastrofom (np. zalanie

wody),

• Kontrola dostępu do obiektu i ruchu po obiekcie,

• Wybór pomieszczeń dla systemu komputerowego

- ogólnie architektura pomieszczeń,

• Dobór materiałów budowlanych,

• Dobór rozmieszczenia drzwi i okien

w pomieszczeniach komputerowych.

Zabezpieczenia techniczne

• Dobór właściwej konfiguracji sprzętowej

komputera,

• Dublowanie dysków twardych (mirroring,

duplexing) związane z bezpieczną archiwizacją

• Blokowanie sprzętowe dostępu do klawiatury,

napędów dyskietek i dysków

• Klucze cyfrowe na kartach inteligentnych dla

szyfrowania i deszyfrowania informacji

• Urządzenia klimatyzacyjne

• Techniczna ochrona przed emisją ujawniającą

• Urządzenia do podtrzymywania zasilania (UPS).

•

W realizacji transakcji

elektronicznych jednym z

najważniejszych zagadnień jest

identyfikacja i uwierzytelnienie

użytkownika.

Uwierzytelnienie może

nastąpić na podstawie tego:

• co użytkownik wie (np. znajomość

hasła),

• kim użytkownik jest (biometria),

• co użytkownik posiada (np.

inteligentna karta identyfikacyjna).

Usługi zwiększające

bezpieczeństwo

•

Poufność transmisji (szyfrowanie transmitowanych

danych)

•

Uwierzytelnianie tożsamości komunikujących się stron

(identyfikacja i weryfikacja tożsamości)

•

Integralność (niezmienność) transmitowanych danych

•

Niezaprzeczalność transmisji (ani nadawca, ani odbiorca

nie mogą wyprzeć się faktu nadania / odbioru danych)

•

Kontrola dostępu do określonych danych

•

Gwarantowanie dostępności danych (jeśli dane zostały

wysłane, to muszą dotrzeć do nadawcy)

Wybrane programowe

metody ochrony zasobów

informatycznych

Programy antywirusowe

•Programy komputerowe, których celem jest:

– wykrywanie,

– zwalczanie,

– usuwanie,

– zabezpieczanie systemu

przed wirusami komputerowymi, a

często także naprawianie w miarę możliwości uszkodzeń

wywołanych infekcją wirusową.

• Współcześnie najczęściej jest to pakiet programów chroniących

komputer przed różnego typu zagrożeniami.

Kryptografia

Rozwój transakcji elektronicznych

zwiększył zapotrzebowanie na

aplikacje służące do szyfrowania

informacji.

Szyfr zwany również algorytmem

kryptograficznym, jest funkcją

matematyczną użytą do szyfrowania i

deszyfrowania.

Wyróżniamy dwie podstawowe

metody szyfrowania :

• z algorytmem symetrycznym

(szyfrowanie konwencjonalne),

• z algorytmem asymetrycznym.

Kryptografia symetryczna

(1)

• Metoda ukrywania właściwej treści

przesyłanych danych przed innymi osobami

niż ich właściwy odbiorca

• Jedyny sposób szyfrowania znany w latach

1970

– nadawca i odbiorca korzystają z tego samego klucza

tajnego (secret key), ewentualnie klucz tajny odbiorcy

powstaje przez trywialną transformację klucza tajnego

nadawcy

– klucz nadawcy = klucz odbiorcy

– przykłady algorytmów symetrycznych: DES, IDEA, RC5,

Blowfish

DES

Pierwszym, rozpowszechnionym na szeroką

skalę systemem szyfrowania z

wykorzystaniem klucza tajnego jest DES

(data encryption standard), opracowany

jeszcze w latach siedemdziesiątych przez

firmę IBM. Algorytm DES wykorzystuje 56.

bitowy klucz.

Udowodniono, że może zostać złamany metodą

brute-force w przeciągu kilku dni przy pomocy

komputera o średniej mocy obliczeniowej

.

Kryptografia symetryczna zalety:

• stosunkowo mały kod programu

implementującego algorytm

• duża szybkość pracy (rzędu dziesiątków

megabajtów na sekundę), dobra wydajność

(możliwość implementacji w układach

scalonych)

Kryptografia symetryczna wady:

• wymianę danych musi poprzedzić

przekazanie klucza, które powinno odbyć

się niezależną, bezpieczną drogą

• stosunkowo proste złamanie szyfru

• trudności związane z rozbudową usługi

• klucz stosowany przez Alę do komunikacji z

Adamem powinien być różny od klucza

stosowanego przez Alę do komunikacji z

Anią

• duża liczba kluczy utrudnia korzystanie z

nich, ułatwia ich przejęcie

Kryptografia asymetryczna

• Nowy kierunek rozwoju metod kryptograficznych

– ok. 1975 roku, W. Diffie i M. Hellman

– próba znalezienia rozwiązań wobec słabości szyfrów

symetrycznych

– założenie: klucze szyfrujący i deszyfrujący są różne, ale jest

między nimi zależność matematyczna

– przykłady algorytmów: RSA, Diffie-Hellman (DH), DSA

• Para kluczy w kryptografii asymetrycznej

– jeden z kluczy może być ogólnie dostępny, „publiczny” i nie

obniża to zaufania do drugiego klucza

– ogólnie dostępny to klucz publiczny

– odpowiadający mu klucz w parze to klucz prywatny, powinien

być ściśle chroniony

– stąd nazwa techniki: kryptografia klucza publicznego

(public key cryptography, PKC)

RSA

Jednym z najbardziej znanych systemów szyfrowania kluczem

jawnym jest algorytm RSA wprowadzony na rynek w 1978

roku. Nadawca informacji dokonuje ich zaszyfrowania przy

pomocy klucza publicznego odbiorcy. Tak zaszyfrowane

informacje mogą zostać odszyfrowane wyłącznie przez

odbiorcę, ponieważ tylko on posiada odpowiedni klucz

prywatny. Jedną z poważniejszych wad tego algorytmu jest

szybkość działania, która w porównaniu z algorytmem DES jest

około 1000 razy mniejsza. Aby zaradzić tej sytuacji, większość

popularnych systemów ochrony danych używa RSA wyłącznie

do szyfrowania klucza sesji, wykorzystywanego do szyfrowania

właściwych informacji przy pomocy algorytmu z kluczem

tajnym (np. system ochrony poczty elektronicznej Pretty Good

Privacy).

Nowoczesne techniki

kryptograficzne pozwalają na:

• bezpieczne (niemal niemożliwe do

złamania) szyfrowanie wiadomości

• jednoznaczą identyfikację nadawcy

wiadomości (nie może się on wyprzeć

autorstwa wiadomości)

• zapewnienie integralności komunikatu

(gwarancję, że nie został on

zmodyfikowany)

Podpis cyfrowy

• Podpis cyfrowy to sekwencja bitów

dołączona do dokumentu cyfrowego.

• Podstawą kryptograficzną podpisu

elektronicznego jest odwrócony klucz

RSA.

Podpis cyfrowy c.d.

– podpisywane dane mogą mieć dowolny rozmiar

– operacji szyfrowania kluczem publicznym jest

poddawana informacja o stałym rozmiarze,

wynikiem szyfrowania są dane o ustalonym

rozmiarze

– aby na podstawie dowolnego tekstu otrzymać

dane o stałym rozmiarze stosuje się

kryptograficzną funkcję skrótu (hash function)

• funkcja skrótu odwzorowuje dowolne dane wejściowe na

dane wyjściowe o ustalonym rozmiarze (wartość

mieszania)

• jest obliczeniowo niemożliwe znalezienie dwóch różnych

danych wejściowych, które poddane funkcji mieszania

dadzą te same dane wyjściowe

Tworzenie podpisu cyfrowego

• Nadawca generuje wiadomość,

• Tworzy skrót za pomocą jednokierunkowej f. skrótu,

• Podpisuje kluczem prywatnym wartość skrótu za pomocą

algorytmu podpisów cyfrowych z kluczem jawnym,

• Łączy wiadomość i podpis w celu uzyskania nowej,

podpisanej wiadomości,

• Przesyła wiadomość odbiorcy,

• Odbiorca najpierw oddziela wiadomość od podpisu,

• Za pomocą jednokierunkowej f. Skrótu tworzy skrót

wiadomości,

• Pobiera z bazy danych klucz jawny nadawcy,

• Deszyfruje podpis za pomocą algorytmu podpisów cyfrowych

z kluczem jawnym, używając klucza jawnego nadawcy,

• Porównuje odszyfrowany podpis z podpisem wiadomości.

Podpis cyfrowy

• Integralność danych

– podpis cyfrowy nie tylko uwierzytelnia

nadawcę, zapewnia również integralność

danych, czyli gwarantuje, że dane nie zostały

zmienione w trakcie transmisji

– gwarancja integralności opiera się na

korzystaniu z jednokierunkowej funkcji

mieszania – każda zmiana danych wejściowych

spowoduje, że funkcja mieszania wyprodukuje

inną wartość mieszania

Zabezpieczenie łącza

• Łącze sieciowe wymaga ochrony z uwagi na

możliwość jego nasłuchu.

• Stosuje się niskopoziomowe kodowanie

przesyłanych informacji (np. SSL).

• Rozwijane są również specyfikacje przewidziane

specjalnie dla e-commerce (np. SET). Chodzi o

bardziej wyrafinowane środki ochrony

newralgicznych danych jak i prywatności:

– m.in. ukrycie w potwierdzeniu dla sprzedawcy

sposobu dokonania wpłaty oraz ukrycie tytułu

płatności przed podmiotem autoryzującym kartę.

Bezpieczna komunikacja – protokół

SSL

• Opracowany przez firmę Nestscape, dla zabezpieczenia

komunikacji w protokołach HTTP, Telnet i FTP.

• Służy szyfrowaniu komunikacji, ale również potwierdzaniu

tożsamości serwera i klienta oraz sprawdzaniu integralności

przesłanej informacji.

• Wspierany m.in. przez wszystkie nowoczesne przeglądarki.

• Bezpieczeństwo komunikacji wymaga ponadto

potwierdzenia tożsamości serwera.

• Służą temu certyfikaty nadawane przez niezależne

instytucje (np. Verisign). Przy zestawianiu połączenia klient

ma możliwość sprawdzenia certyfikatu serwera.

Funkcje programowych zapór ogniowych

(1)

• mechanizm MailSafe przeprowadza “kwarantannę”

podejrzanych załączników przychodzących pocztą;

• automatyczne blokowanie dostępu do Internetu po

upływie określonego czasu bezczynności lub w

momencie aktywacji wygaszacza ekranu;

• blokowanie transmisji z serwerów lokalnych lub

internetowych, określenie adresów IP oraz

podsieci, z których maszyny będą miały

zabroniony lub ograniczony dostęp do naszych

zasobów;

Funkcje programowych zapór ogniowych

(2)

• monitorowanie programów sieciowych oraz

transmisji pakietów na poziomie karty

sieciowej lub modemu;

• kompletne programy antywirusowe;

• możliwość utworzenia dyskietki ratunkowej

zawierającej obraz krytycznych obszarów

dysku, pliki konfiguracyjne komputera i

programy pozwalające przywrócić jego

funkcjonalność;

• kontrolowanie wszystkie połączenia na

podstawie zdefiniowanych kryteriów;

• blokują nieautoryzowane udostępnianie takich

danych jak: personalia, adres e-mail, numer

karty kredytowej czy rachunku bankowego

Trendy

• IBM poinformował, że w jego laboratoriach

zaprojektowano oprogramowanie, które

wykorzystuje techniki OCR (Optical Character

Recognition) i "screen scraping" do

identyfikacji i ukrywania poufnych danych.

• system MAGEN (Masking Gateway for

Enterprise) ma służyć do zapobiegania

wyciekom danych i umożliwiać udostępnianie

danych przy jednoczesnym zabezpieczeniu

wrażliwych danych biznesowych.

Podsumowanie

• poziom bezpieczeństwa zasobów informatycznych

jest pochodną poziomu bezpieczeństwa działania

organizacji

• warunkiem zarządzania bezpieczeństwem

zasobów informatycznych jest posiadanie polityki

bezpieczeństwa

• podstawowe znaczenie dla bezpieczeństwa

zasobów informatycznych mają ich użytkownicy

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

Wyszukiwarka

Podobne podstrony:

Bezpieczenstwo na lekcji wf

bezpieczeństwo1

Systemy bezpieczeństwa narodowego 2

Bezpieczenstwo w sieci SD

BEZPIECZE STWO SYSTEM W INF

bezpieczny 4

1 1 bezpiecz definicjeid 8843 ppt

Polityka bezpieczenstwa

BEZPIECZEŃSTWO ŻYWNOŚCI, ZANIECZYSZCZENIA ŻYWNOŚCI

BEZPIECZEŃSTWO HIGIENICZNO SANITARNE

Edukacja prawna droga do przyjaznej i bezpiecznej szkoly[1]

Bezpieczne sieci bezprzewodowe

Bezpieczeństwo i współpraca (6)

Ćwiczenie 2 Polska w europejskim systemie bezpieczeństwa

BEZPIEC

więcej podobnych podstron