PRZESTĘPSTWA

KOMPUTEROWE

• Przestępstwo przeciwko organizacji, w którym sprawca

(hacker, cracker, lamer, phreakers, twit, computer

vandal, short-pants criminals, teleświr, świr, cyberpunk)

posiłkuje się komputerem.

• Wykorzystanie komputera w niedozwolonym celu: do

kradzieży pieniędzy, towarów, danych, programów i czasu

pracy komputera, sabotażu, szpiegostwa

technologicznego lub gospodarczego.

• Wszelkie bezprawne, nieetyczne i nieupoważnione

zachowania dotyczące przetwarzania i przekazywania

danych.

• Nadużycia popełniane z wykorzystaniem nowoczesnych

technologii przetwarzania informacji.

• Czyny skierowane przeciwko systemowi komputerowemu

(cel) jak i popełniane przy jego użyciu (narzędzie).

PRZESTĘPCY

KOMPUTEROWI

• Hacker (hack - ciosać, rąbać, siekać) -

włamywacz sieciowy, poskramiacz, łamie

zabezpieczenia w szlachetnych celach,

sprawdzając czy są dobre zabezpieczenia

• Cracker - rozpruwacz, łamie zabezpieczenia

programowe dla zarobku, dla zniszczenia

systemu

• Pirat - kopiuje, powiela i sprzedaje

„scrackowane” programy

• Script kiddies - pozerzy wykorzystujący

gotowe programy hakerskie

• Lamer (lame – kulawy, kiepski) - pogardliwa

nazwa hakera-amatora

PRZESTĘPCY

KOMPUTEROWI

• Pracownicy firm (płace, premie, prowizje,

informacje, sprzęt)

• Wspólnicy i kontrahenci (informacje, dane osobowe,

strategie, analizy finansowe, wyniki badań)

• Przestępcy profesjonalni

• Terroryści

• Nowicjusze (z ciekawości)

• Analitycy, badacze (dla poznania systemu)

• Wandale (ze złośliwości, wirusy, podmiana witryn)

• Turyści (dla zabawy)

• Złodzieje (na rzecz konkurencji, na zlecenie)

HISTORIA PRZESTĘPSTW

• Lata 60. - pierwsze przypadki przestępstw

komputerowych: oszustwa, sabotaże,

szpiegostwo.

• Lata 70. - tworzenie banków danych sprzyja

zagrożeniom praw obywatelskich. Otwarte

systemy sieciowe są pożywką dla hakerów.

• Lata 80. - upowszechnienie komputerów

osobistych powoduje piractwo kopii

programów. Rozwinięte sieci bankomatów

skutkują nadużyciami za pomocą kart

płatniczych.

• Lata 90. - Internet pozwala na powszechne

komunikowanie także dla celów przestępczych

.

CECHY PRZESTĘPSTW

KOMPUTEROWYCH

• Brak ścisłej definicji i kategoryzacji

przestępstw komputerowych.

• Trudno jest oszacować prawdziwe

wielkości strat.

• Firmy ukrywają, że padły ofiarą

przestępstwa z obawy przed:

– stratą zaufania klientów,

– spadkiem swoich akcji na giełdzie,

– dalszymi atakami innych hakerów.

CECHY PRZESTĘPSTW

KOMPUTEROWYCH

• Wielu przestępców nie udaje się schwytać.

• Wiele przestępstw nie zostaje stwierdzonych.

Często są ujawniane przypadkowo.

• Brak wykwalifikowanych kadr policyjnych,

prawniczych, sądowniczych, nie rozumiejących

mechanizmów przestępstw komputerowych.

• Tolerancja a niekiedy podziw dla „miękkich”

przestępstw (white collar crimes), w odróżnieniu

od "twardych" przestępstw (blue collar crimes).

CECHY PRZESTĘPSTW

KOMPUTEROWYCH

• Ponadnarodowy (transgraniczny) charakter

działań.

• Możliwość zdalnego działania sprawców

• Łatwość zacierania śladów.

• Trudności z zabezpieczeniem materiałów

dowodowych, uzyskaniem profesjonalnych opinii

• Różnorodność i złożoność systemów

operacyjnych oraz oprogramowania

• Brak świadomości zagrożeń.

TYPOWY PRZESTĘPCA

• Mężczyzna (niepozorny) w wieku 15 do 35 lat.

• Brak wcześniejszych notowanych przestępstw.

• Zatrudniony w działach przetwarzania, płac,

rachunkowości.

• Mający dostęp do newralgicznych elementów

systemu komputerowego.

• Inteligentny, pewny siebie, podejmujący trudne

wyzwania, bystry, lubiący ryzyko i rywalizację.

• Czuje się wykorzystywany i niedoceniany przez

pracodawcę.

• Nie uważa się za przestępcę.

• Ma problemy finansowe, lubi wystawne życie,

jest nałogowym graczem.

TECHNIKI PRZESTĘPSTW

• Data diddling (superzapping) - wprowadzanie do

systemu komputerowego błędnych danych, np.

więzień zmieniający datę zakończenia wyroku.

• Salami method - przekazywanie drobnych sum z

wielu operacji na własne konto, np. stosując

zaokrąglanie kwoty odsetek w dół (Zzwikie).

• Trap/back door - tylne wejście, pozostawienie

możliwości wejścia do systemu z pominięciem

istniejących zabezpieczeń.

• Exploit – wykorzystanie dziur w systemach

operacyjnych

• Phreacking (boxing) - włamywanie do systemów

telekomunikacyjnych, kradzież impulsów.

TECHNIKI PRZESTĘPSTW

• Denial of service (DoS) – blokada usługi, zajęcie

większości zasobów systemu i blokowanie

dostępu innym użytkownikom

• IP-Spoofing – maskarada, podstępne

podszywanie się pod legalnych użytkowników,

wykorzystywanie luk

• Sniffing – podsłuchiwanie, przechwytywanie

cudzych haseł, informacji, korespondencji w

czasie transmisji

• Skimming - podrabianie kart po uprzednim

zeskanowaniu ich paska

• Carding - kradzież numerów kart kredytowych

• Spamming - zaśmiecanie skrzynek pocztowych,

grup dyskusyjnych niepotrzebnymi tekstami

• Sabotaż – bomby logiczne, robaki, wirusy.

ZGADYWANIE HASEŁ

• Brutte force attack – szukanie w drodze wielu prób.

• Podręczniki, instrukcje obsługi z hasłami i komendami

uruchamiającymi system po raz pierwszy (często nie

zmienianymi przez użytkowników).

• Piggybacking - „kukanie”, podglądanie obcych haseł

dostępu do systemu komputerowego.

• Socjotechnika - słownikowe programy zawierające

najpopularniejsze terminy w danym środowisku

(skanery, sprintery).

• Podanie się przez telefon za osobę upoważnioną

(serwis).

• IP-spoofing –podszywanie się pod adres użytkownika

do którego serwer nie ma zastrzeżeń.

• IP-sniffing – przechwycenie transmisji pakietu i

uzyskanie hasła w momencie logowania się

użytkownika.

ZABEZPIECZENIA SYSTEMÓW

• Zmieniane i trudne hasła dostępu (passwords).

• Dial-back system - zwrotne łączenie z siecią po

walidacji użytkownika.

• Biometryka - odciski palców, tęczówka oka,

ślina.

• Kontrola wewnętrzna, np. w postaci dziennika

pracy (transaction log).

• Auditing - kontrola zapisów finansowych przez

osoby z zewnątrz.

• Kryptografia - szyfrowanie informacji.

• Separowanie funkcji pracowników, np.

programistów i operatorów.

• Klucze software'owe (booby traps).

• Niszczarki dokumentów papierowych.

ORGANIZACJE ZWALCZAJĄCE

PRZESTĘPSTWA

•

NCSC (National Computer Security Center) -

Narodowe Centrum Bezpieczeństwa

Komputerowego USA, 1981 r. Seria zaleceń nt.

zabezpieczeń poufnych danych, wydana w Tęczowej

Serii (Orange Book).

•

SPA (Software Publishers Association) -

amerykańska organizacja broniąca praw 850

producentów software.

•

BSA (Business Software Alliance) - Pakt

Oprogramowania Komercyjnego; 1988 r. Lotus i

Microsoft w celu tropienia piractwa

komputerowego w instytucjach poza USA.

•

FAST (Federation Against Software Theft) -

federacja do zwalczania kradzieży

oprogramowania; działa w UE.

PIRACTWO KOMPUTEROWE

•Nielegalne kopiowanie i posługiwanie się

programami i zbiorami danych będących

cudzą własnością, przy czym właściciel nie

traci swojej własności.

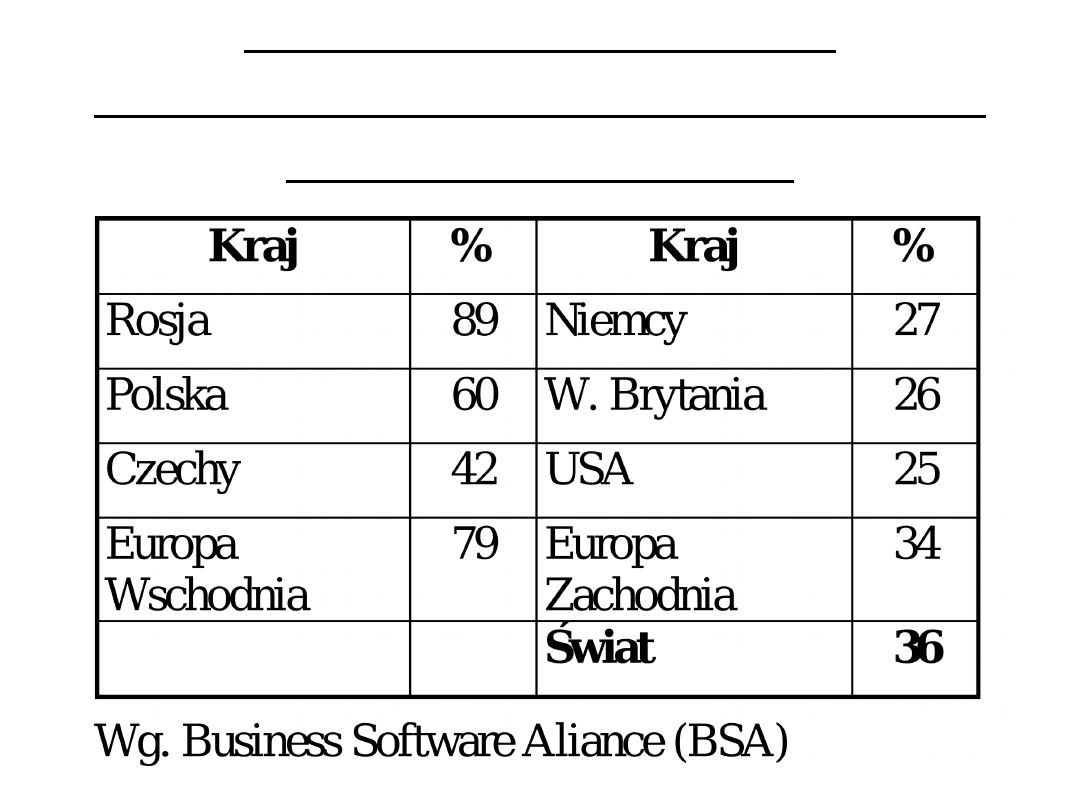

•Według Business Software Alliance (1992 r.)

stosunek liczby sprzedanych programów do

sprzedanych komputerów:

USA-1,66

W. Brytania-1,07 Francja-

0,81

Holandia - 0,74 Belgia-0,59

Dania-0,48

Włochy-0,33

Hiszpania-0,32

Wskaźniki piractwa

komputerowego w wybranych

krajach (1999 r.)

PHREAKING

• Kradzież impulsów telefonicznych.

• Narzędzia: łyżeczka, zapalniczka do gazu, tone

dialer - legalny (80 zł) aparat do zdalnego

odsłuchiwania automatycznych sekretarek,

klucz monterski, fałszywe karty telefoniczne.

• Formy: gratisowe połączenia, zmiana taryf (np.

na free call), orkiestra (automaty wybierają ten

sam numer), zmiana generatora impulsów (np.

co 1 sek.), podłączanie się pod 0-800.

• Pajęczarz - po zdjęciu izolacji igłami podpina

się do prywatnej linii.

SPAM

• UCE (Unsolicited commercial email),

• UBE (Unsolicited bulk email)

• Skecz Monty Pythona – grupa Wikingów śpiewa głośno

w restauracji „SPAM” uniemożliwiając normalną

rozmowę.

• Pierwszy spam 1.V.1978 – 1 tys. wysłanych zaproszeń

na urodziny spowodowały zablokowanie

odpowiedziami dysk nadawcy. 3.V.1978 reklama

minikomputerów DEC.

• Skanowanie sieci w poszukiwaniu adresów emaili i

wysyłanie wiadomości na znalezione adresy.

• Zatykanie się łącz (DoS), blokowanie miejsca na dysku,

spowalnia działanie serwerów, strata czasu

użytkowników, utrata ważnej poczty, utrata zaufania

do sieci, naruszenie prywatności.

PRZESTĘPSTWA W INTERNECIE

•Nieuczciwa konkurencja - fałszywa reklama,

linki do renomowanych firm wykorzystujące

ich renomę, wprowadzanie nieprawdziwych

informacji o innych.

•Znaki towarowe - używanie cudzych znaków,

zwłaszcza w adresach WWW.

•Prawa autorskie - wprowadzanie do sieci

utworów bez zgody autora.

•Naruszenie dóbr osobistych.

•Pornografia, reklama artykułów erotycznych.

•Propagowanie sekt, faszyzmu, nazizmu

(aukcja pamiątek), kłamstwa o holocauście.

PIERWSZY HACKER

• John Draper (Captain Crunch) -

wykorzystuje gwizdek dołączany do płatków

śniadaniowych Capt&Crunch imitujący

częstotliwość 2600 Hz do dzwonienia za

darmo w sieci telefonicznych.

• Pierwszy (1970 r.) fricker’s, phreaker’s -

złodziej impulsów (phreaking).

• Protest przeciwko wojnie w Wietnamie

finansowanej przez podatek od rozmów

• Później - wynalazca myszy komputerowej.

KSIĄŻĘ HACKERÓW

• Kevin Mitnik, "Kondor” - systematycznie włamuje

się do baz danych, niszczy i zmienia znajdujące się

w nich informacje, blokuje telefony znanych ludzi.

• Jako 15-latek zmienia średnie ocen w szkole.

• Jako 17-latek włamuje się do North American

Defense Command w Colorado Springs, co staje

się kanwą filmu War Games.

• Jako 25-latek skazany na 1 rok i leczenie w

ośrodku uzależnień, a potem kilkakrotnie więziony

za przestępstwa komputerowe (ostatnio 1995 r.

zwolniony w 2003 r.).

• Obecnie ceniony ekspert w sprawach

bezpieczeństwa.

HACKER Z PRZYPADKU

• 2. XI 1988. Robert Morris, syn twórcy Unix’a

szefa informatyków w National Security

Agency, pisze program przełamujący

zabezpieczenia kont osobistych (pierwszy

wirus internetowy - worm).

• Pomyłka w programie spowodowała

tygodniową blokadę rozległej sieci

komputerowej - 6 tys. komputerów,

wyrządzając szkody ok. 10 mln $.

• Skazany na 3 lata obserwacji, 400 godz. pracy

społecznej i grzywnę w wysokości 10 tys. $.

MANIFEST HACKERÓW

...Jestem hackerem, wejdź do mojego świata, świata

elektronów i bramek. Korzystamy z dostępnych

usług nie płacąc za to, co mogłoby kosztować

grosze, gdyby nie było w rękach chciwych na

pieniądze żarłoków. Badamy nieznane, istniejemy

bez przynależności narodowej, bez uprzedzeń

religijnych, a ty nazywasz nas przestępcami. Tak,

jestem przestępcą, moją zbrodnią jest zbrodnia

ciekawości, moją zbrodnią jest to, że jestem od

ciebie cwańszy, to coś czego mi nie wybaczysz,

jestem hackerem a to mój manifest, możesz

powstrzymać jednego, ale nie powstrzymasz nas

wszystkich.... (hackito ergo sum).

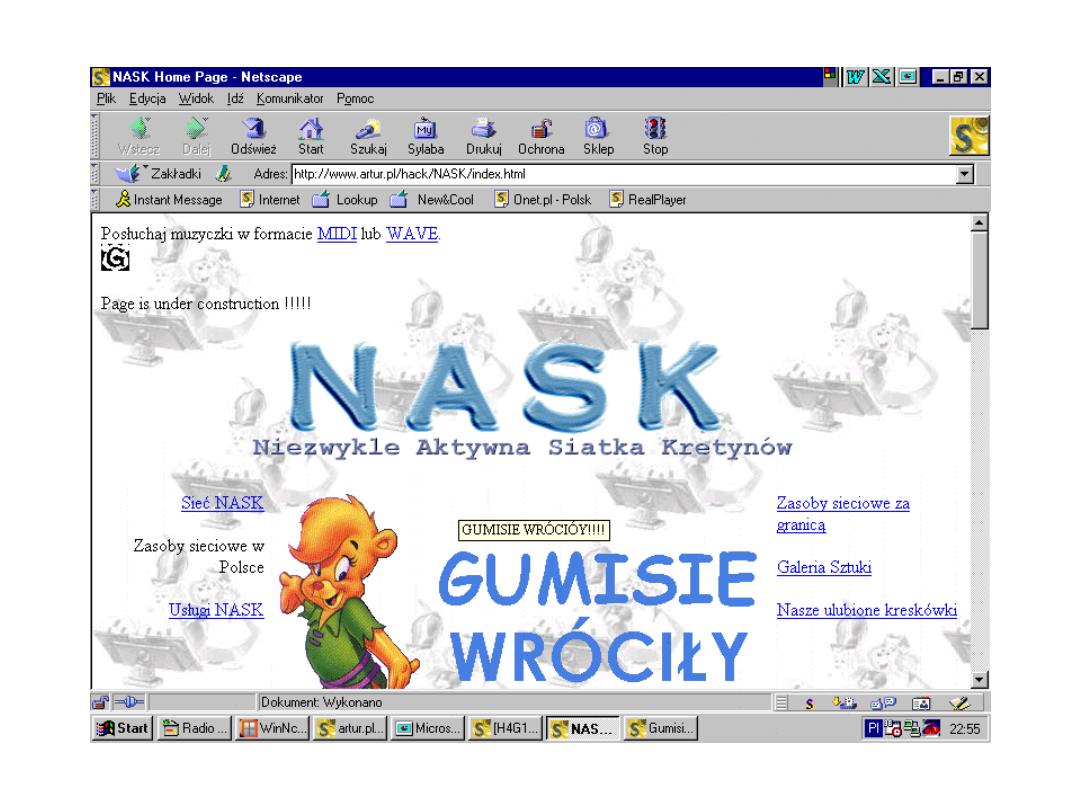

Welcome to the Central Stupidity Agency

We'd just like to say one thing.. And that's:

STOP LYING BO SKARINDER!!!

.

Włamanie nastąpiło 19. września 1996.

Fakt włamania na serwer tej organizacji

przyspieszył

prace nad ustawami o Internecie w

amerykańskim Kongersie

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

Wyszukiwarka

Podobne podstrony:

Inf przestrz wekt uklady rown

Inf przestrz wekt uklady rown

F trad internet przestrzen rynkowa pro inf wzarz 2008 9

Przestępczość

Przestrzenie 3D

19 Mikroinżynieria przestrzenna procesy technologiczne,

5 Strategia Rozwoju przestrzennego Polskii

Czynności kontrolno rozpoznawcze w zakresie nadzoru nad przestrzeganiem przepisów

Urządzenia i instalacje elektryczne w przestrzeniach zagrożonych wybuchem

INF dec5

BEZPIECZE STWO SYSTEM W INF

Sys Inf 03 Manning w 06

więcej podobnych podstron