Analiza porównawcza programów

ochrony danych opracowanych w

technice Open Source

Autor: Kto

Opiekun merytoryczny: dr inż. Jacek Jarmakiewicz

WOJSKOWA AKADEMIA TECHNICZNA

INSTYTUT TELEKOMUNIKACJI

2

Plan prezentacji

1.

Idea szyfrowania danych

5. Porównanie

aplikacji

4. Przegląd oprogramowania Open Source

3. Różne podejścia do zabezpieczania danych

2. Przegląd stosowanych algorytmów

6.

Wnioski

3

Problem sytuacyjny

Kradzież komputera z cennymi danymi

zgromadzonymi na dysku twardym.

Szukamy rozwiązania,

które

pozwoli bezpiecznie

składować

informacje.

Potrzeba

skutecznej

ochrony

danych!

4

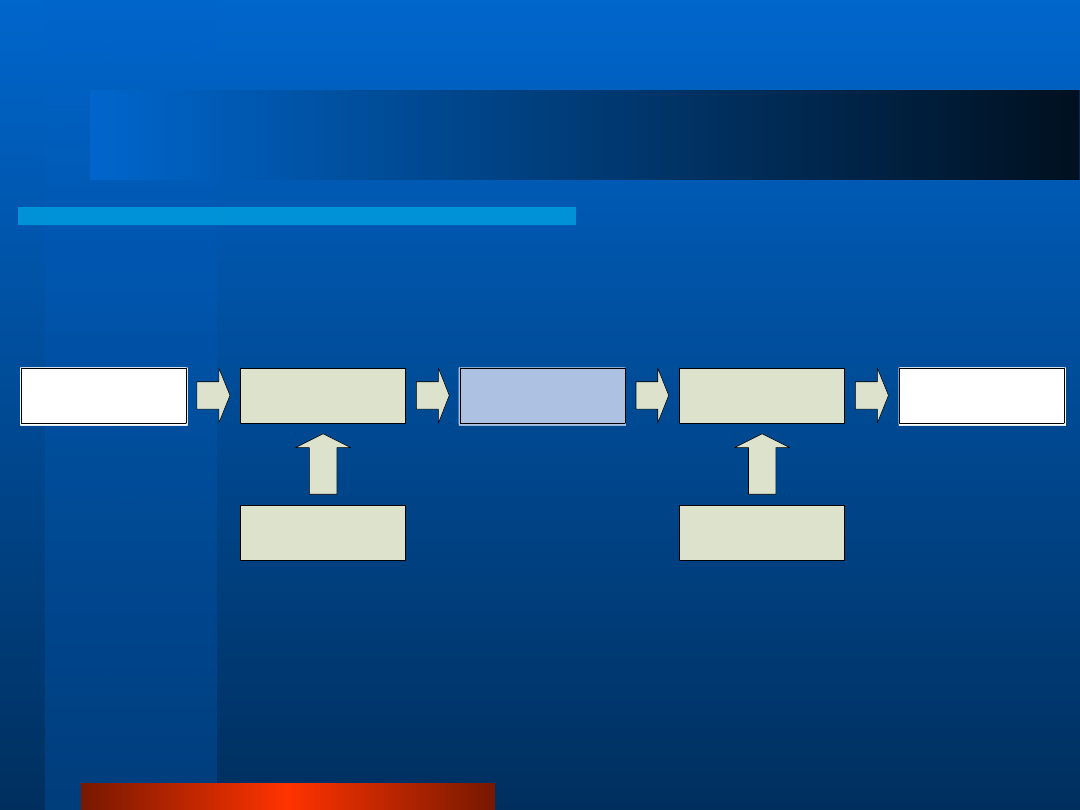

Idea szyfrowania danych

Schemat przebiegu procesu kryptograficznego

Tekst jawny

Algorytm

szyfrujący

Tekst

zakodowany

Algorytm

deszyfrujący

Tekst jawny

Klucz

szyfrujący

Klucz

deszyfrujący

5

Procesy szyfrowania i

deszyfrowania

Można je opisać wzorami:

E ( P , K ) = C

D ( C , K’ ) = P

gdzie:

– E to algorytm szyfrujący

– D to algorytm deszyfrujący

– P to tekst jawny

– C to szyfrogram

– K to klucz szyfrujący

– K’ to klucz deszyfrujący

6

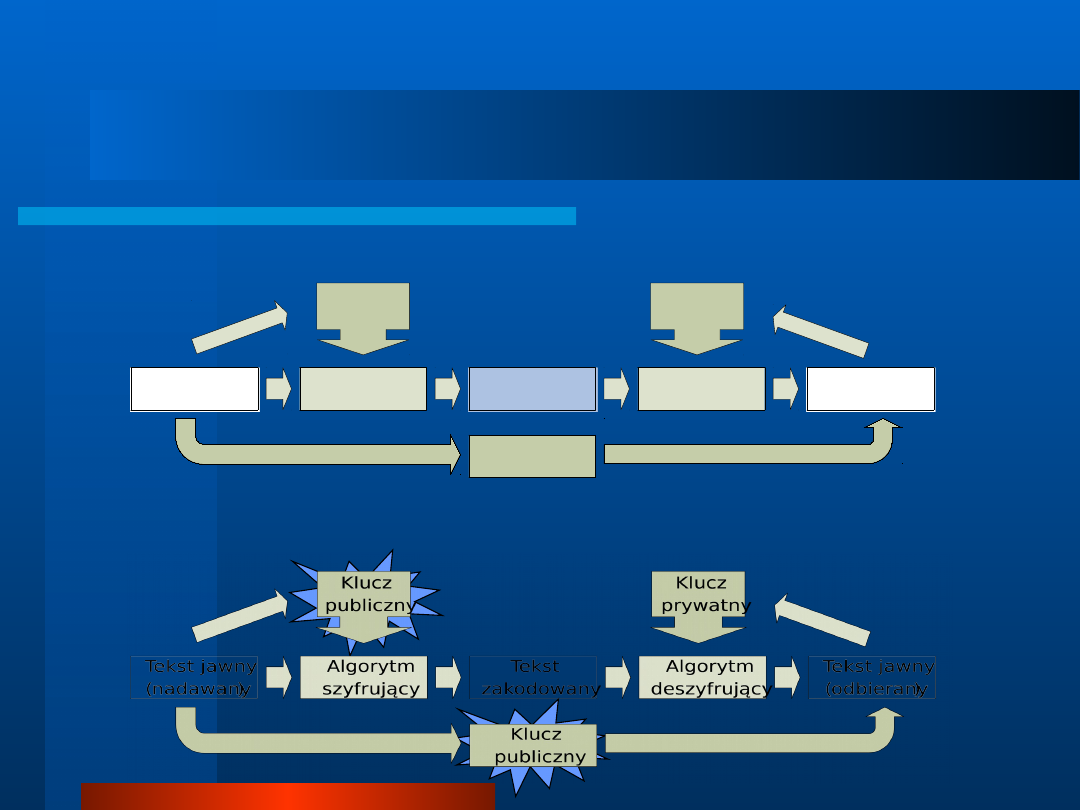

Kodowanie z wykorzystaniem klucza publicznego

Rodzaje kodowania

Klucz

prywatny

Klucz

prywatny

Klucz

prywatny

Kodowanie z wykorzystaniem klucza prywatnego

Tekst

zakodowany

Algorytm

szyfrujący

Algorytm

deszyfrujący

Tekst jawny

(nadawany)

Tekst jawny

(odbierany)

7

Przegląd stosowanych

algorytmów

1.

DES (Data Encryption Standard)

4. IDEA (International Data Encryption Algorithm)

3. AES (Advanced Encryption Standard)

2. RSA (Rivest, Shamir, Adleman)

8

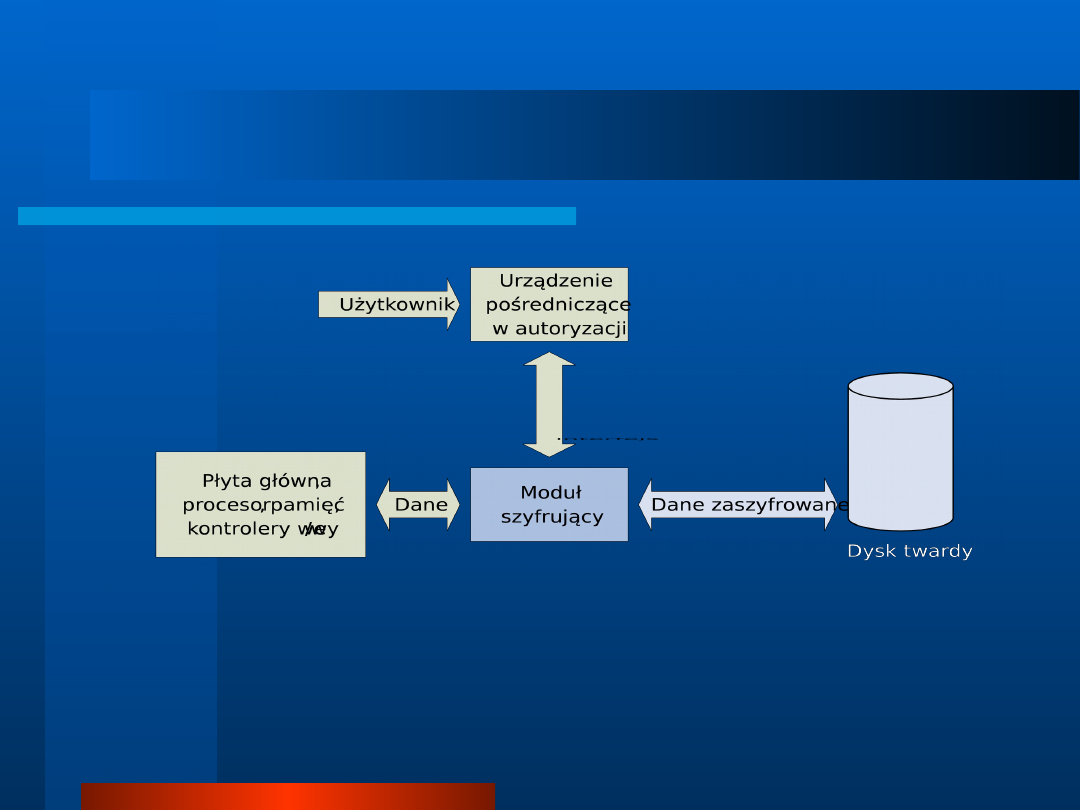

Różne podejścia do

zabezpieczania danych

1.

Sprzętowe

• Bezpieczny system

plików

• Wirtualna partycja

• Szyfrowanie katalogu

2.

Programow

e

9

Przegląd oprogramowania Open

Source

Lp.

Nazwa

programu

True

Crypt

Scramdis

k

EncFS

Crypt

setup

Gpgdir

Kryterium

1.

Producent

TrueCrypt

Foundatio

n

Hans-

Ulrich

Juettner

Valient

Gough

Christoph

e

Saout

GNU

Project

& Michael

Rash

2.

Typ licencji

Darmowy

Open

Source

(TCL)

Darmowy

Open

Source

(GPL)

Darmowy

Open

Source

(GPL)

Darmowy

Open

Sourc

e

(GPL)

Darmowy

Open

Source

(GPL)

3.

Wsparcie

systemów

operacyjnyc

h

Linux

Windows

Mac OSX

Linux

(Scramdisk

4

Linux)

Windows

(Scramdisk

)

Linux

FreeBSD

Windows

Linux

(EncFS)

Windows

(FreeOTF

E)

Linux

6.

Adres

internetowy

projektu

TrueCrypt: http://www.truecrypt.org

Scramdisk 4 Linux: http://sourceforge.net/projects/sd4l/

EncFS: http://www.arg0.net/encfs

Cryptsetup: http://www.saout.de/misc/dm-crypt/

Gpgdir: http://www.cipherdyne.org/gpgdir/

10

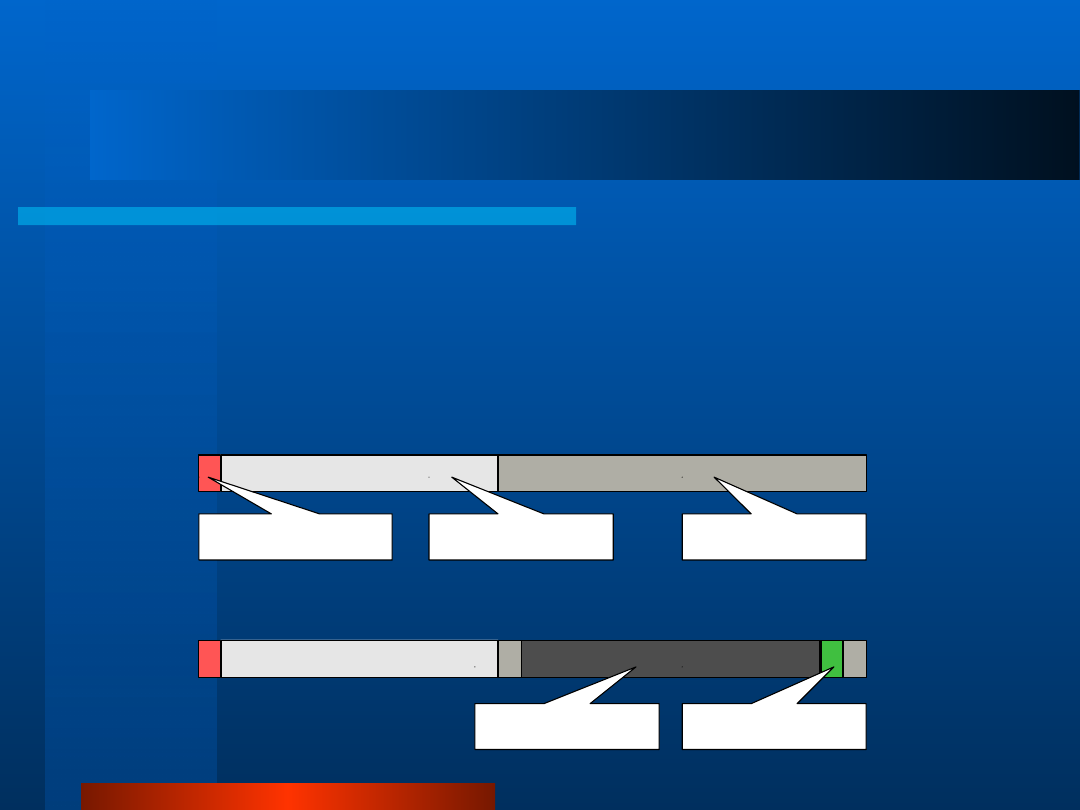

Standardowa partycja TrueCrypt

TrueCrypt

Jeden z najbardziej rozbudowanych

Szyfrowanie partycji fizycznych i wirtualnych

Możliwość tworzenia partycji ukrytych

Wolna przestrzeń

Obszar zajęty przez

dane

Nagłówek standardowej

partycji TrueCrypt

Standardowa partycja TrueCrypt po utworzeniu w niej partycji ukrytej

Nagłówek partycji

ukrytej

Obszar danych

partycji ukrytej

11

TrueCrypt cd.

Wsparcie dla algorytmów: AES, Serpent,

Twofish, DES3 oraz kaskadowe szyfrowanie

typu AES-Twofish-Serpent, Serpent-AES

Wybór funkcji skrótu spośród: Ripemd-160,

SHA-512 i Whirpool

Możliwość testowania algorytmów i oceny

prędkości szyfrowania

12

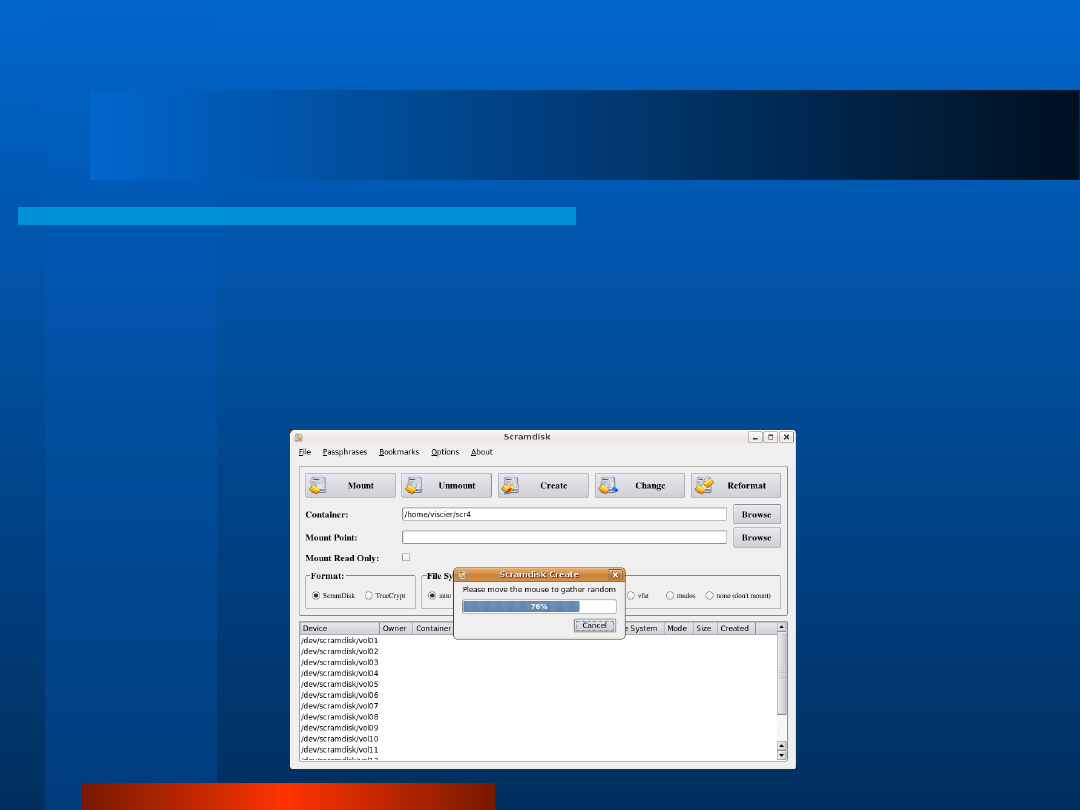

Scramdisk 4 Linux

Funkcjonalnie zbliżony do TrueCrypt

Kilka dodatkowych algorytmów szyfrowania

np. Blowfish, CAST-5, Square, Tea

Długi czas tworzenia nowej partycji

13

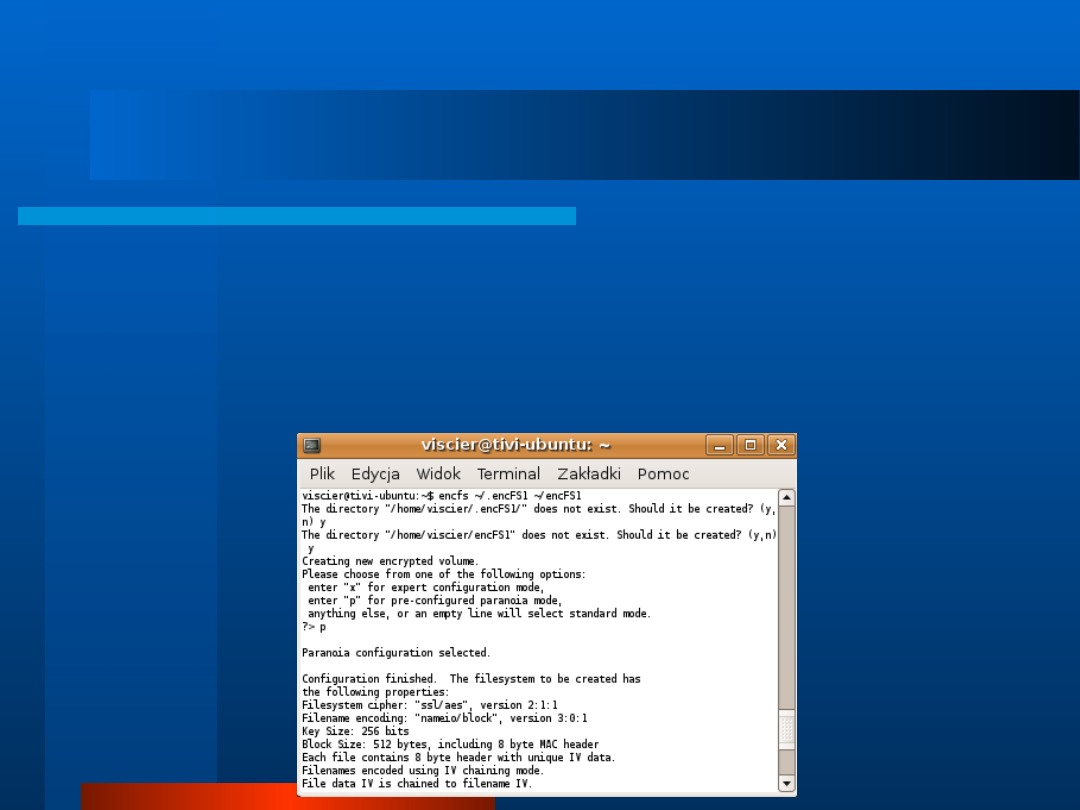

EncFS (Encrypted Filesystem)

Wirtualny system plików

System plików typu „pass-through”

Możliwość tworzenia kopii bezpieczeństwa danych

Uzależnienie od systemu nadrzędnego

14

Cryptsetup

Wykorzystanie DM-Crypt i LUKS (Linux

Unified Key Setup)

Szyfrowanie partycji „w locie”

Wsparcie dla algorytmów AES, Serpent,

Twofish, CAST-5, CAST-6

Obsługa z linii poleceń, ale możliwość

stosowania frontendów

Niewielki, ale o dużych możliwościach

15

Gpgdir

Skrypt w języku Perl, wykorzystuje bibliotekę

GnuPG

Rekurencyjne szyfrowanie katalogów

Wsparcie dla algorytmów: ElGamal, DSA, RSA,

AES, 3DES, Blowfish, Twofish, CAST-5

Brak szyfrowania „w locie”

Dostęp do zaszyfrowanych danych

Łatwe przenoszenie danych

16

Test Bonnie

Wyjście sekwencyjne

–

po jednym znaku

–

blokowo

–

przepisywanie

Wejście sekwencyjne

–

po jednym znaku

–

blokowo

Losowe wyszukiwanie

17

Wynik testu Bonnie

Sekwencyjne wyjście

Sekwencyjne wejście

Losowe

szukanie

Śr.

Po jednym

znaku

Blokowo

Przepisywanie

Po jednym

znaku

Blokowo

[K/s]

[%]

CPU

[K/s]

[%]

CPU

[K/s]

[%]

CPU

[K/s]

[%]

CPU

[K/s]

[%]

CPU

[/s]

[%]

CPU

TrueCrypt

3892

13

4855

2

7307

2

35602

93

-

-

7947.3

10

Scramdisk

3760

12

1814

4

2166

0

34721

94

-

-

242.8

0

EncFS

2725

18

6371

5

4279

3

7932

21

22517

3

2176.8

8

Dm-crypt

4210

26

12752

8

12573

8

14578

82

-

-

-

-

Gpgdir

11191

69

28251

21

11667

26

10472

73

24271

53

116.5

26

Punktacja [pkt]

TrueCrypt

3

10

2

10

6

10

10

1

-

-

10

9

7.1

Scramdisk

3

10

1

10

2

10

10

1

-

-

0

10

5.7

EncFS

2

9

2

10

3

10

2

10

-

-

3

9

6.0

Dm-crypt

4

8

5

9

10

9

4

2

-

-

-

-

6.4

Gpgdir

10

4

10

7

10

7

3

3

-

-

0

3

5.7

18

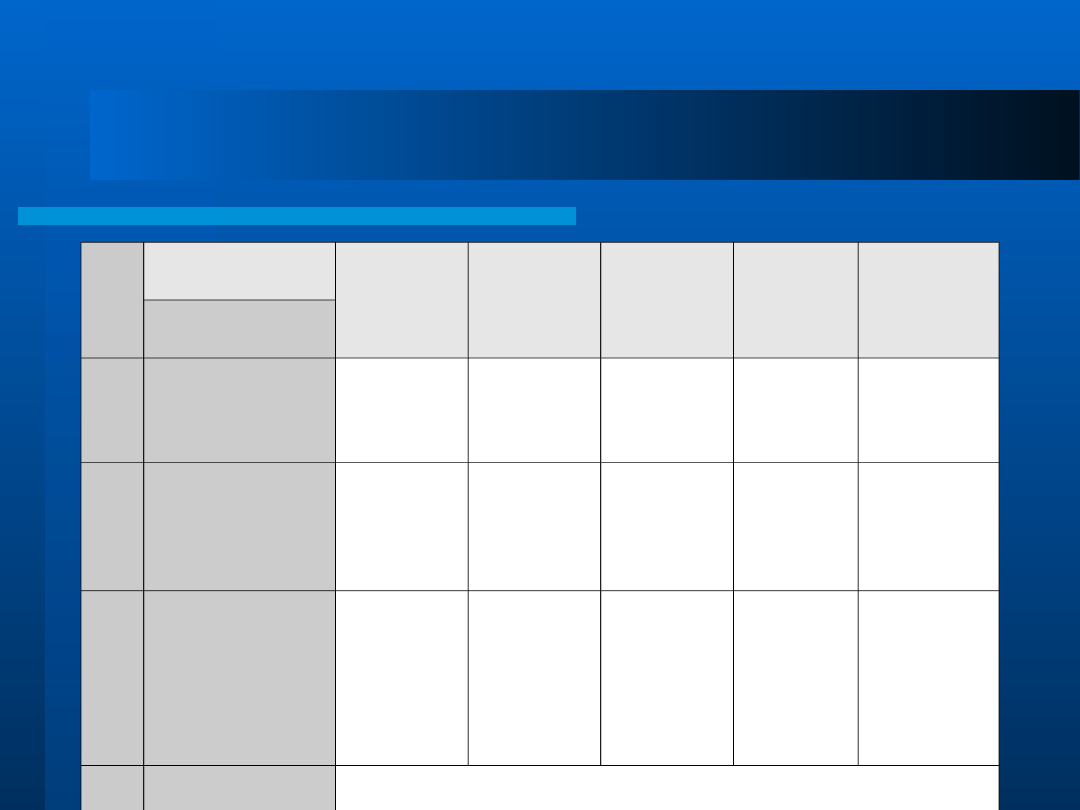

Porównanie możliwości

funkcjonalnych

Lp.

Kryterium

True

Crypt

Scram

disk

EncFS

Crypt

setup

Gpgdir

Maks. ilość

punktów

1.

Wynik testu Bonnie

43

34

36

38

34

60 pkt

2.

Interfejs użytkownika

5

5

3

4

2

5 pkt

3.

Dostępna dokumentacja

5

5

4

3

3

5 pkt

4.

Możliwość wsparcia

technicznego

4

3

3

3

2

5 pkt

5.

Ochrona danych

zaszyfrowanych

5

4

3

3

2

5 pkt

6.

Możliwość przenoszenia

zaszyfrowanych danych

5

4

1

4

3

5 pkt

7.

Automatyczne zaszyfrowanie

5

2

5

2

2

5 pkt

8.

Możliwości obsługi

z linii poleceń

5

5

5

5

5

5 pkt

9.

Możliwość korzystania

w trybie tylko odczytu

5

5

4

4

2

5 pkt

Razem

82

67

64

66

55

100 pkt

19

Wnioski

Najlepszy z badanych TrueCrypt

Prostsze aplikacje o zbliżonych

możliwościach

Rozwiązania dla słabszych komputerów

Uproszczona instalacja większości rozwiązań

W dalszej perspektywie potrzeba znalezienia

optymalnego systemu plików do szyfrowania

danych

Dziękuję za uwagę

Kto

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

Wyszukiwarka

Podobne podstrony:

Hitachi Vt M161 Vcr Partial Manual

Badania VT

Hitachi Vt M170 Mechanism

Pacjent 3 VF i VT bez tętna

VF i VT bez tętna

VT z wąskimi QRS

NWS SECON

NWS SECON Kantyka

VF VT 2

BADANIA WIZUALNE VT PDF id 7674 Nieznany

VT z szerokimi QRS

VT z wąskimi QRS, kardiologia

Hitachi Vt M161 Vcr Partial Manual

VIII VT

VT 3 i 4

więcej podobnych podstron