WYŻSZA SZKOŁA MENEDŻERSKA

w WARSZAWIE

Grupa 31 DR-A-2

Problemy społeczne i zawodowe informatyki

Autorzy:

BEZPIECZEŃSTWO

TELEINFORMATYCZNE

*

zdjęcie pochodzi z serwisu http://gb.pl/informacja-gospodarcza/

Tym terminem określa się społeczeństwo,

w którym towarem staje się informacja

traktowana jako szczególne dobro

niematerialne, równoważne lub cenniejsze

nawet od dóbr materialnych.

• Internet: http.//

http.//

pl.wikipedia.org/wiki/Spo%C5%82ecze

pl.wikipedia.org/wiki/Spo%C5%82ecze

%C5%84stwo_informacyjne

%C5%84stwo_informacyjne

Społeczeństwo informacyjne

INFORMACJA GWARANCJĄ SUKCESU

W systemach teleinformatycznych informacje są

przechowywane i przetwarzane, a ich ochrona

jest ochroną interesów firmy.

Zagadnienie bezpieczeństwa teleinformatycznego

jest jednym z najważniejszych aspektów interesów

firm.

* zdjęcie pochodząi z serwisu http://bslubniany.pl/bank

BEZPIECZEŃSTWO

TELEINFORMATYCZNE

Zbiór zagadnień z dziedziny

telekomunikacji i informatyki, związany

z szacowaniem i kontrolą ryzyka,

wynikającego z korzystania z

komputerów, sieci komputerowych i

przesyłania danych do zdalnych

lokalizacji.

Podział informacji.

§ 1. 3. Wprowadza się następujące oznaczenia

klauzul tajności:

1) "00" - dla klauzuli

"ściśle tajne";

2) "0" - dla klauzuli

"tajne";

3) "Pf" - dla klauzuli

"poufne";

4) "Z" - dla klauzuli

"zastrzeżone".

Art. 23 ust. 3 ustawy z dnia 22 stycznia 1999 r. o ochronie

informacji niejawnych (Dz. U. z 2005 r. Nr 196, poz. 1631, z

późn. zm)

Informacja jawna?

Czy informacje nieoznaczone żadną z

powyższych klauzul możemy

traktować jako informacje jawne,

czyli niechronione przed

ujawnieniem?

Cokolwiek bym podczas leczenia, czy

poza nim, z życia ludzkiego ujrzał,

czy usłyszał, czego nie należy na

zewnątrz rozgłaszać, będę milczał,

zachowując to

w tajemnicy.

Hipokrates

Obowiązek zachowania tajemnicy

obejmuje informacje związane z

pacjentem, a uzyskane w związku

z wykonywaniem zawodu.

Art. 40 ust. 1 ustawy z dnia 5 grudnia 1996 r. o

zawodzie

lekarza

Tajemnica zawodowa

dotyczy każdego z wykonywanych

zawodów.

• Spowiednik i tajemnica spowiedzi.

Tajemnica zawodowa

dotyczy każdego z wykonywanych

zawodów.

• Spowiednik.

• Żołnierz i tajemnica państwowa.

Tajemnica zawodowa

dotyczy każdego z wykonywanych

zawodów.

• Spowiednik.

• Żołnierz.

• Adwokat i tajemnica adwokacka.

Tajemnica zawodowa

dotyczy każdego z wykonywanych

zawodów.

• Spowiednik.

• Żołnierz.

• Adwokat.

• Policjant i tajemnica śledztwa.

Tajemnica zawodowa

dotyczy każdego z wykonywanych

zawodów.

• Spowiednik.

• Żołnierz.

• Adwokat.

• Policjant.

• Bankier i tajemnica bankowa.

• Nawiązując do przytoczonych faktów

wynika, że informacje związane z

wykonywanym zawodem z prawnego

oraz etycznego punktu widzenia nie

mogą zostać ujawniane osobom

postronnym.

* zdjęcie pochodzi z serwisu http://www.artua.com

Informacje szczególnie

chronione:

• plany działalności i rozwoju firmy,

• sprawozdania dotyczące działalności,

• sprawozdania finansowe,

• raporty,

• informacje o pracownikach,

• korespondencja.

Formy informacji:

• dźwięk,

• dokumenty w formie elektronicznej,

• wydruki,

• informacje na ekranach monitorów,

• informacja zawarta w promieniowaniu

elektromagnetycznym stanowisk pracy.

Dylemat złodzieja i

strażnika.

• Zasada #1 Strażnik musi pilnować wszystkiego -

złodziej może wybrać najsłabszy punkt według

uznania.

• Zasada #2 Strażnik musi czuwać bez przerwy -

złodziej podejmie próbę kradzieży w dogodnym dla

siebie momencie.

• Zasada #3 Strażnik pilnuje tych zasobów, o

których wie - złodziej będzie starał się znaleźć

ukryte furtki i słabe miejsca w systemie.

* zdjęcie pochodzi z serwisu http://www.humorpage.pl

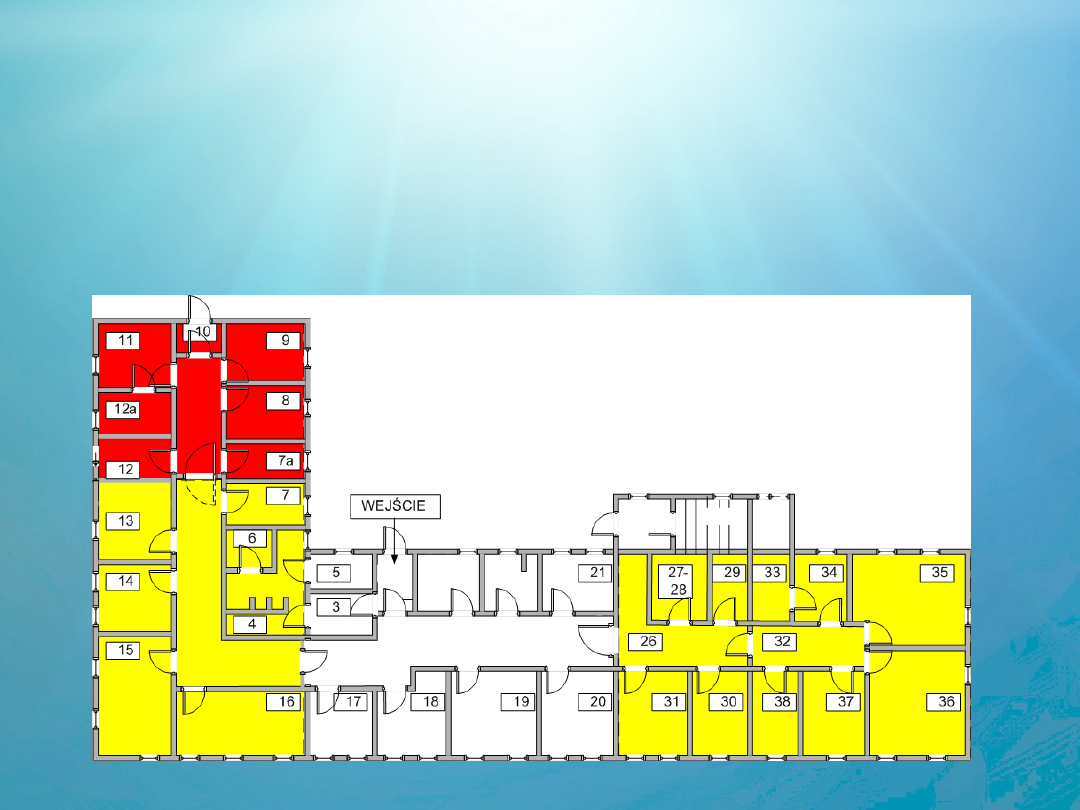

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa.

* zdjęcie pochodzi z serwisu http://www.solarnavigator.net

Środki ochrony.

• podział obszarów chronionych na strefy

ograniczonego dostępu.

Środki ochrony.

• podział obszarów chronionych na strefy

ograniczonego dostępu,

• systemy kontroli dostępu,

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa,

• systemy kontroli dostępu,

• ochronę prowadzoną przez służby ochronne,

* zdjęcie pochodzi z serwisu http://www.artua.com

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa,

• systemy kontroli dostępu,

• ochronę prowadzoną przez służby

ochronne,

• zabezpieczenia typu budowlanego,

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa,

• systemy kontroli dostępu,

• ochronę prowadzoną przez służby

ochronne,

• zabezpieczenia typu budowlanego,

• zabezpieczenia typu mechanicznego,

• * zdjęcie pochodzi z serwisu http://www.artua.com

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa,

• systemy kontroli dostępu,

• ochronę prowadzoną przez służby

ochronne,

• zabezpieczenia typu budowlanego,

• zabezpieczenia typu mechanicznego,

• systemy alarmowe.

Środki ochrony.

• podział obszarów chronionych na strefy

bezpieczeństwa,

• systemy kontroli dostępu,

• ochronę prowadzoną przez służby ochronne,

• zabezpieczenia typu budowlanego,

• zabezpieczenia typu mechanicznego,

• systemy alarmowe,

• zabezpieczenia przed podglądem i

podsłuchem.

(folia refleksyjna, generatory fal radiowych i akustycznych).

Oprogramowanie.

• Przed instalacją oprogramowanie

należy uprzednio przetestować pod

względem poprawności, stabilności i

obecności kodów złośliwych.

• Procedury oraz wyniki testowania

powinny zostać ujęte w dokumentacji

bezpieczeństwa systemu;

Bezpieczeństwo

elektromagnetyczne.

• Utrata poufności następuje na skutek emisji

ujawniającej pochodzącej z urządzeń systemu.

• Ochronę elektromagnetyczną zapewnia się

przez umieszczanie urządzeń systemu w

strefach tłumienności elektromagnetycznej lub

przez zastosowanie tzw. bezpiecznych

stanowisk komputerowych, które spełniają

normę TEMPEST (Temporary Emanation and

Spurious Transmission).

Ochrona kryptograficzna.

• Polega na zastosowaniu mechanizmów

gwarantujących poufność informacji.

• Siła mechanizmów kryptograficznych musi być

odpowiednia do klauzuli informacji niejawnych.

• Ochronę kryptograficzną stosuje się w przypadku

przekazywania informacji niejawnych poza strefę

kontrolowanego dostępu.

* zdjęcie pochodzi z serwisu http://www.heveliusforum.org

Konserwacja i naprawa sprzętu.

• Każde urządzenie Systemu, podlega

rutynowym czynnościom konserwacyjnym

(czyszczenie monitora, klawiatury itp.)

oraz przeglądom wykonywanym przez

Administratora lub wyznaczony personel

techniczny.

Konserwacja i naprawa sprzętu.

• W przypadku konieczności przekazania

sprzętu do naprawy należy wymontować

komputerowe nośniki danych, oraz

wymazać dane z pamięci wchodzących w

skład naprawianych urządzeń.

Zasilanie.

• W przypadku nie stosowania urządzeń

podtrzymania UPS z filtracją elektromagnetyczną,

instalację zasilania z sieci energetycznej należy

wykonywać jako sieć odseparowaną

(dedykowaną) z uziemieniem.

• Należy unikać współużytkowania gniazd

zasilających elementy systemu z odbiornikami

o dużym poborze prądu (grzejniki, czajniki,

klimatyzatory, itp.).

Sytuacje specjalne.

• Projektując bezpieczny system należy

przewidzieć wpływ czynników

zewnętrznych.

Procedury działania w sytuacjach

specjalnych.

• Włamanie.

Procedura powinna obejmować włamanie,

napad, włączenie sygnalizacji alarmowej jak

również działania terrorystyczne.

* zdjęcie pochodzi z serwisu

http://www.tapeciarnia.pl

Procedury działania w sytuacjach

specjalnych.

• Procedura na wypadek włamania.

• Pożar.

Procedura powinna zawierać informację o

sposobie reagowania w przypadku

wystąpienia pożaru oraz włączenia

sygnalizacji przeciwpożarowej.

Procedury działania w sytuacjach

specjalnych.

• Procedura na wypadek włamania.

• Procedura na wypadek pożaru.

• Zagrożenia środowiskowe.

Procedura powinna zawierać informację

o sposobie reagowania w przypadku

zaistnienia zagrożeń środowiskowych

(powódź).

Procedury działania w sytuacjach

specjalnych.

• Procedura na wypadek włamania.

• Procedura na wypadek pożaru.

• Procedura na wypadek zaistnienia zagrożeń

środowiskowych.

• Odtworzenie działania systemu.

Procedura powinna zawierać informację

o sposobie postępowania mającego na

celu odtworzenie działania systemu.

Dziękuję za uwagę

*

zdjęcie pochodzi z serwisu http://www.tapeciarnia.pl

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

Wyszukiwarka

Podobne podstrony:

Zagrozenia czasu pokoju, 3 # SZKOŁA - prezentacje na lekcje, EDUKACJA DLA BEZPIECZEŃSTWA, zagrożenia

Bezpieczenstwo-mleko, Technologia żywności i żywienia człowieka, Prezentacje

Prezentacja systemu Bezpieczny Dom, Alarmy, domofony, P.Poż, Wekta

Prezentacja strategia bezpieczenstwa UE

Prezentacja na Teorie Bezpieczenstwa

bezpie www prezentacje org

Agencja Bezpieczeństwa Wewnętrznego prezentacja skrócona

(MOJA PREZENTACJA)ISTOTA BEZPIECZEŃSTWA I HIGIENY PRACY 3id 1374 ppt

Kryteria oceny prezentacji, Bezpieczeństwo Narodowe, Tutorial

Prezentacja (1), Dokumenty - Bezpieczeństwo Narodowe, 4 semestr (AREK-DATOR), Systemy bezpieczeństwa

prezentacja, Dokumenty - Bezpieczeństwo Narodowe, 4 semestr (AREK-DATOR), Systemy bezpieczeństwa nar

ISTOTA ZARZĄDZANIA RYZYKIEM, Prezentacje, Bezpieczeństwo

1.Kompetencje władzy wykonawczej w Polsce. Prezydent, Prezentacje, Bezpieczeństwo

Bezpieczny internet prezentacja

bezpieczeństwo transakcji prezentacja

ODPOWIEDZI NA EGZAMIN Z BEZPIECZEŃSTWA, Akademia obrony narodowej, Akademia Obrony Narodowej - Preze

więcej podobnych podstron