Wojskowa Akademia Techniczna

Wydział Elektroniki

Analiza wykorzystania

mechanizmów

IPSec w zadanym środowisku

Opiekun naukowy: dr inż. Jacek Jarmakiewicz

Maciej MAZUR

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

2/12

Plan prezentacji

Plan prezentacji

►

Cel prac badawczych

Cel prac badawczych

►

Przyczyny stosowania zabezpieczeń informacji w

Przyczyny stosowania zabezpieczeń informacji w

sieciach IP

sieciach IP

►

Charakterystyka środowisk badawczych

Charakterystyka środowisk badawczych

►

Cechy mechanizmu IPSec

Cechy mechanizmu IPSec

►

Przykłady wykorzystania mechanizmów IPSec

Przykłady wykorzystania mechanizmów IPSec

dla określonych środowisk badawczych

dla określonych środowisk badawczych

►

Analiza efektywności proponowanych rozwiązań

Analiza efektywności proponowanych rozwiązań

►

Dalsze kierunki pracy

Dalsze kierunki pracy

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

3/12

Cel prac badawczych

Cel prac badawczych

Analiza mechanizmów bezpieczeństwa

Analiza mechanizmów bezpieczeństwa

oferowanych przez IPSec i zaproponowanie

oferowanych przez IPSec i zaproponowanie

ich wykorzystania dla określonych środowisk

ich wykorzystania dla określonych środowisk

badawczych

badawczych

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

4/12

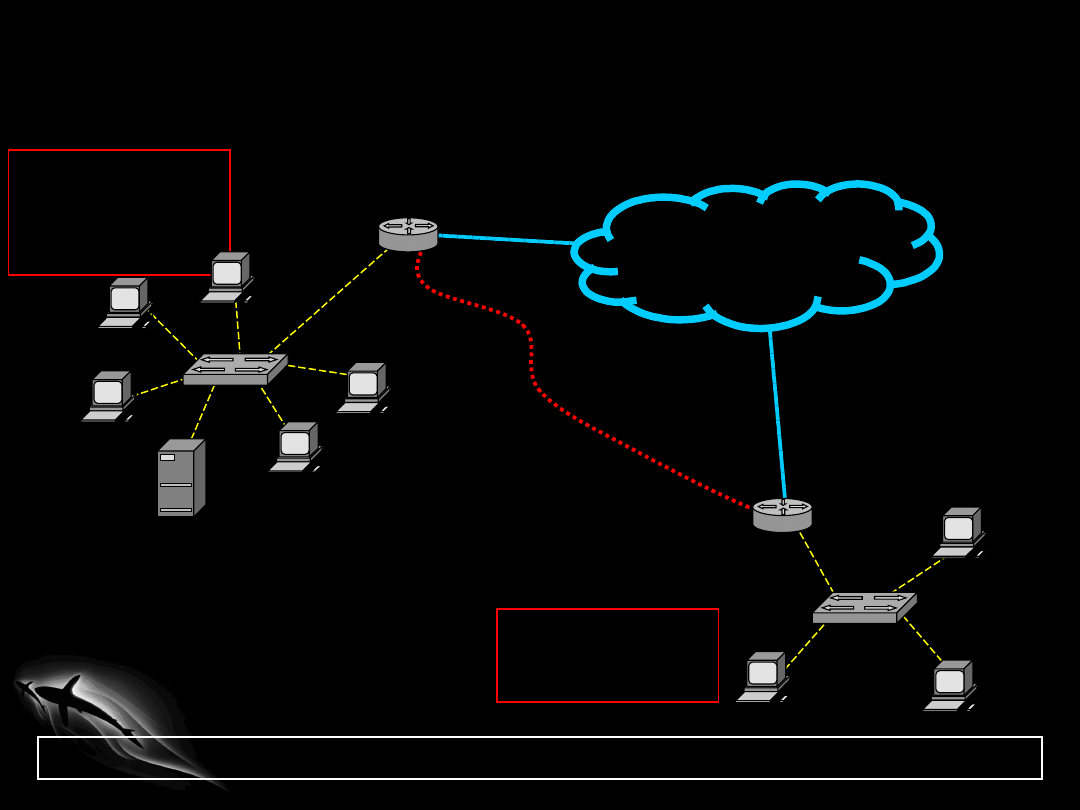

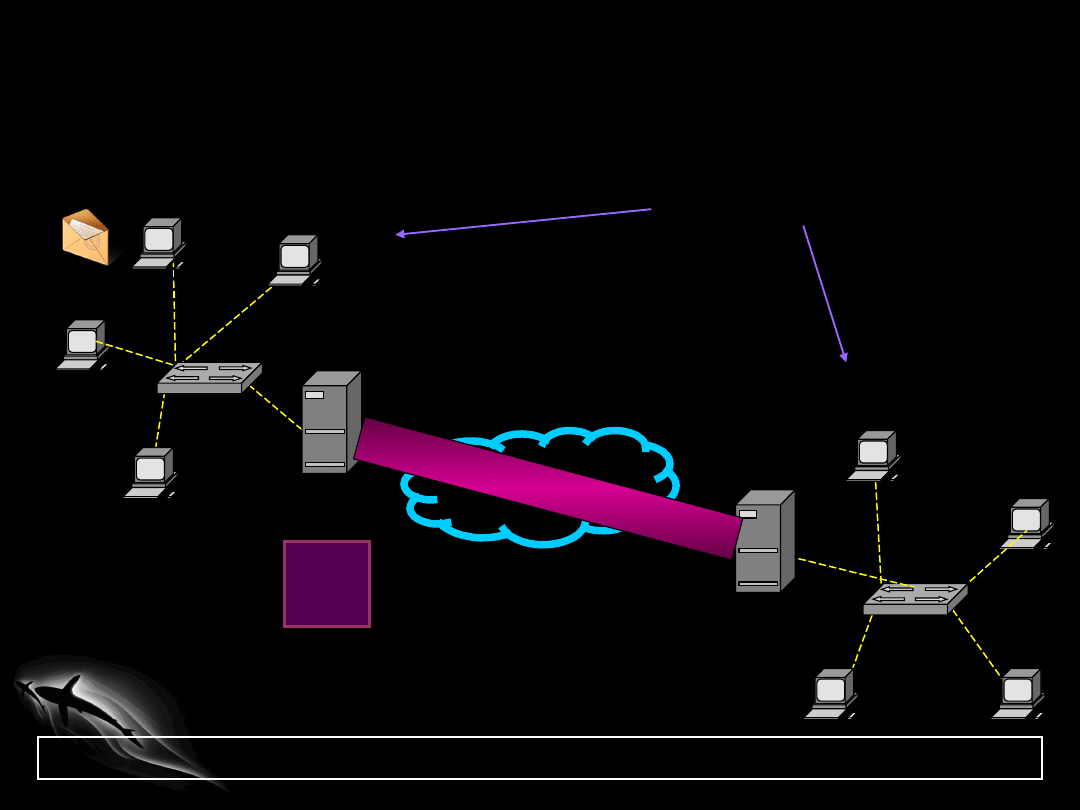

Miasto A

Headquarter

s

I N T E R N E

T

Miasto B

Branch

Odległość między miastami A i

B

np. 100 km

Łącze

dedykowane

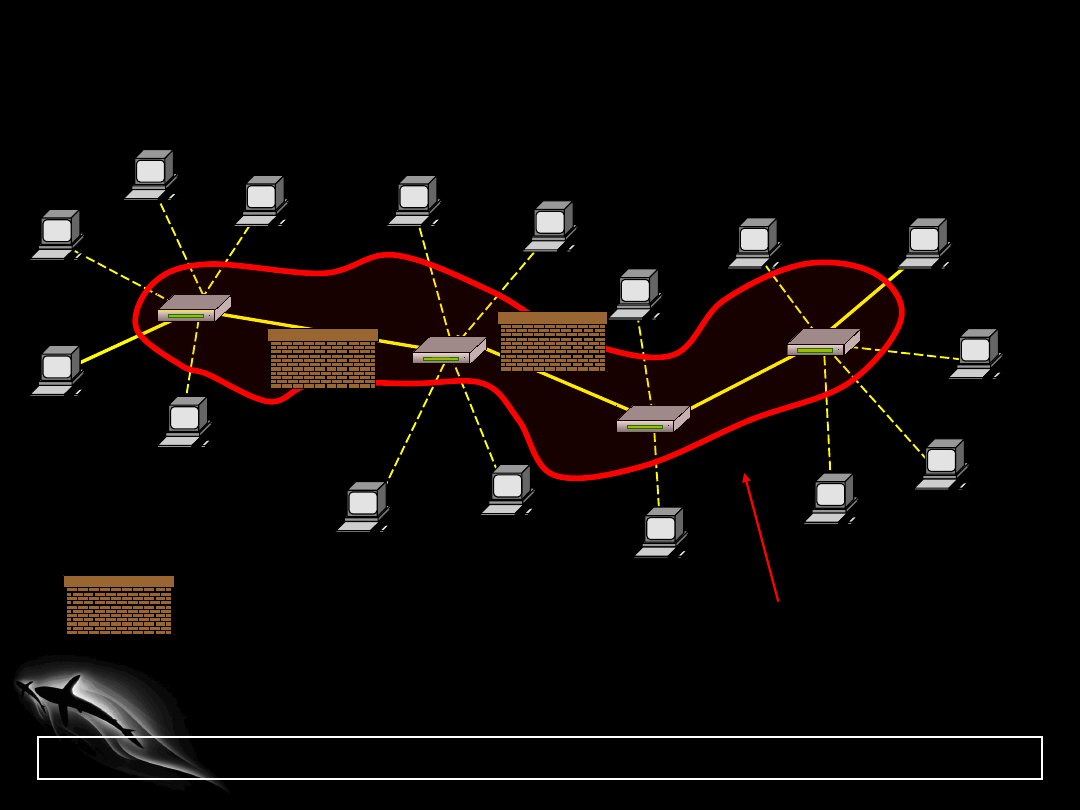

Przyczyny stosowania zabezpieczeń informacji

Przyczyny stosowania zabezpieczeń informacji

w sieciach IP

w sieciach IP

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

5/12

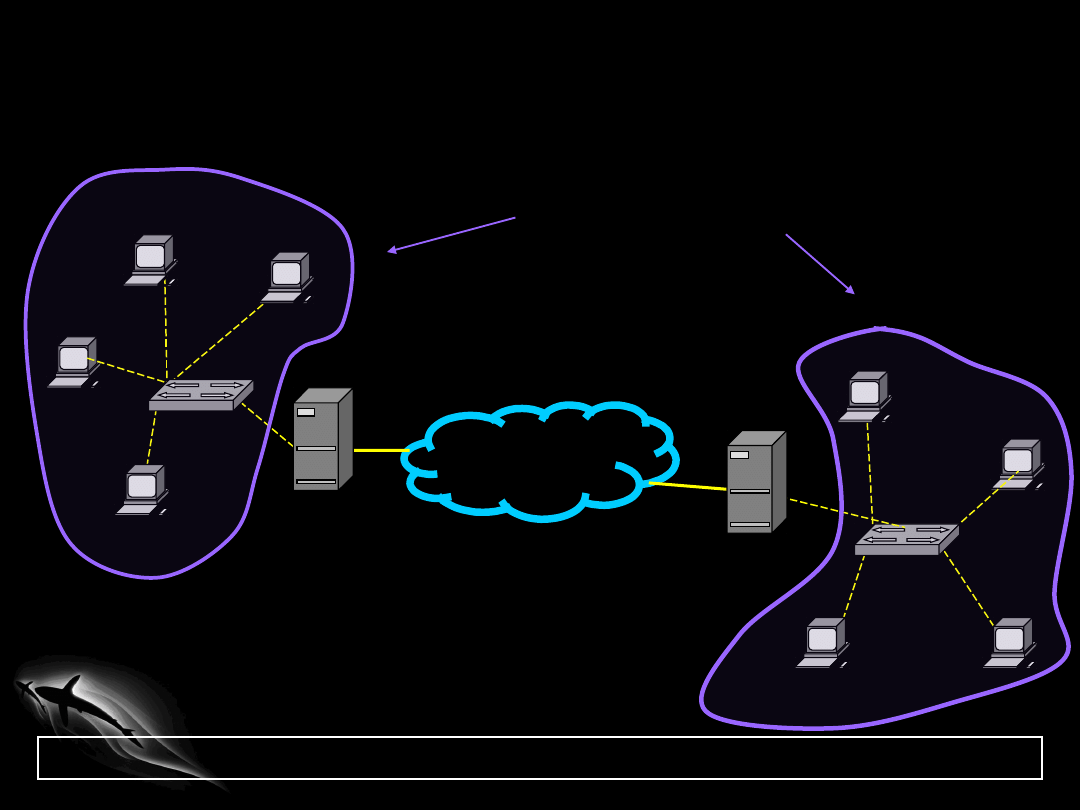

S I E Ć

N I E Z A U F A

N A

Host A

Host B

SG

SG

SG – Security

Gateway

SW – Switch

Sieci

zaufane

SW

SW

Charakterystyka środowisk badawczych

Charakterystyka środowisk badawczych

– środowisko I

– środowisko I

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

6/12

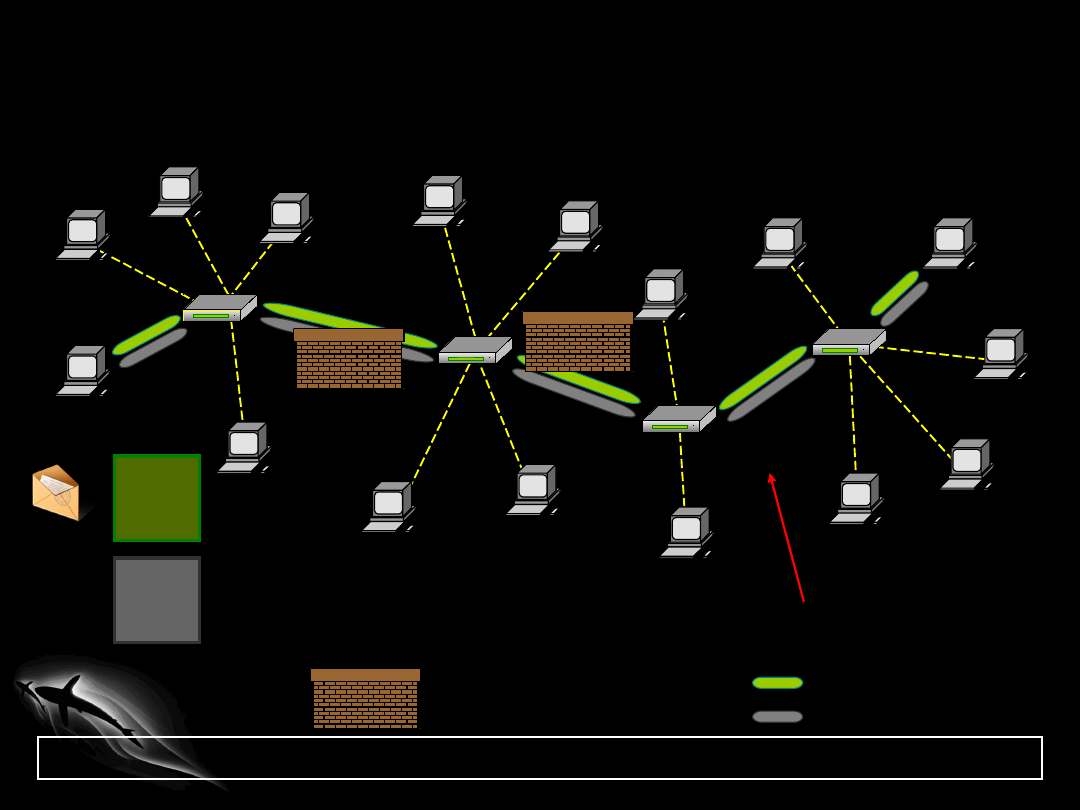

Charakterystyka środowisk badawczych

Charakterystyka środowisk badawczych

– środowisko II

– środowisko II

Host A

Host B

AP

AP

AP

AP

AP – Access

Point

Sieć niezaufana

– przeszkoda

fizyczna

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

7/12

Cechy mechanizmu IPSec – Protokół

Cechy mechanizmu IPSec – Protokół

ESP

ESP

Nowy

nagłówek IP

TRYB TRANSPORTOWY

TRYB TUNELOWY

Nagłówek IP

Dane

NAGŁÓWEK

ESP

Stopka ESP

Uwierzytelnie

nie ESP

Szyfrowanie

Nagłówek

IP

Dane

NAGŁÓWEK

ESP

Stopka

ESP

Uwierzytelnie

nie ESP

Szyfrowanie

Uwierzytelnienie

Uwierzytelnienie

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

8/12

Proponowane wykorzystanie mechanizmów

Proponowane wykorzystanie mechanizmów

bezpieczeństwa dla środowiska I

bezpieczeństwa dla środowiska I

S I E Ć

N I E Z A U F A N

A

Host A

Host B

SG

SG

SG – Security

Gateway

SW – Switch

Sieci zaufane

SW

SW

Tunel E

SP

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

9/12

Host

A

Host B

AP

AP

AP

AP

AP – Access

Point

Sieć niezaufana

– przeszkoda

fizyczna

– SA dla ESP

– SA dla AH

Proponowane wykorzystanie mechanizmów

Proponowane wykorzystanie mechanizmów

bezpieczeństwa dla środowiska II

bezpieczeństwa dla środowiska II

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

10/12

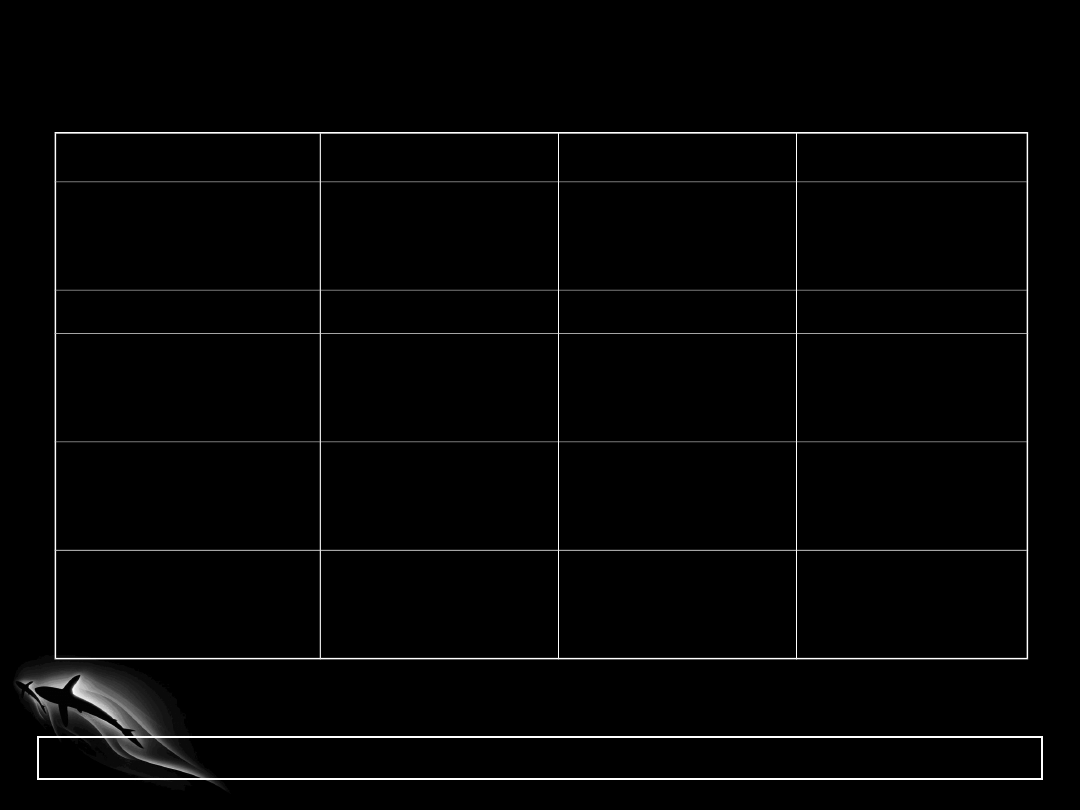

Analiza efektywności

Analiza efektywności

rozwiązań

rozwiązań

Rozwiązanie

Rozwiązanie

I

I

II

II

III

III

Autoryzacja i

Autoryzacja i

szyfrowanie

szyfrowanie

danych

danych

tak

tak

tak

tak

tak

tak

Ukrywanie ruchu

Ukrywanie ruchu

tak

tak

nie

nie

tak*

tak*

Podatność na

Podatność na

ataki

ataki

powtórzeniami

powtórzeniami

niska

niska

wysoka

wysoka

niska

niska

Koszt

Koszt

rozszerzenia

rozszerzenia

rozwiązania

rozwiązania

niski

niski

wysoki

wysoki

średni

średni

„

„

Przezroczystość

Przezroczystość

rozwiązania” dla

rozwiązania” dla

użytkownika

użytkownika

tak

tak

nie

nie

nie

nie

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

11/12

Dalsze kierunki pracy

Dalsze kierunki pracy

►

Implementacja przedstawionych

Implementacja przedstawionych

rozwiązań lub ich pochodnych w sieci

rozwiązań lub ich pochodnych w sieci

rzeczywistej

rzeczywistej

►

Testowanie odporności

Testowanie odporności

zaimplementowanych rozwiązań na ataki

zaimplementowanych rozwiązań na ataki

Analiza wykorzystania mechanizmów IPSec w zadanym środowisku

12/12

DZIĘKUJĘ ZA UWAGĘ

DZIĘKUJĘ ZA UWAGĘ

Document Outline

Wyszukiwarka

Podobne podstrony:

testy okrojone v2 131, FIR UE Katowice, SEMESTR V, Finanse międzynarodowe, FM testy, FM testy

PREZENTACJA OKROJONA

prezentacja polski v2

DUDA 4 prezentacja 04052010 v2 krotka

motocyklisci 2009 prezentacja v2

Ontogeneza sily prezentacja V2 ppt

nieparametryczne v2 prezentacja Nieznany

prezentacja finanse ludnosci

prezentacja mikro Kubska 2

Religia Mezopotamii prezentacja

więcej podobnych podstron