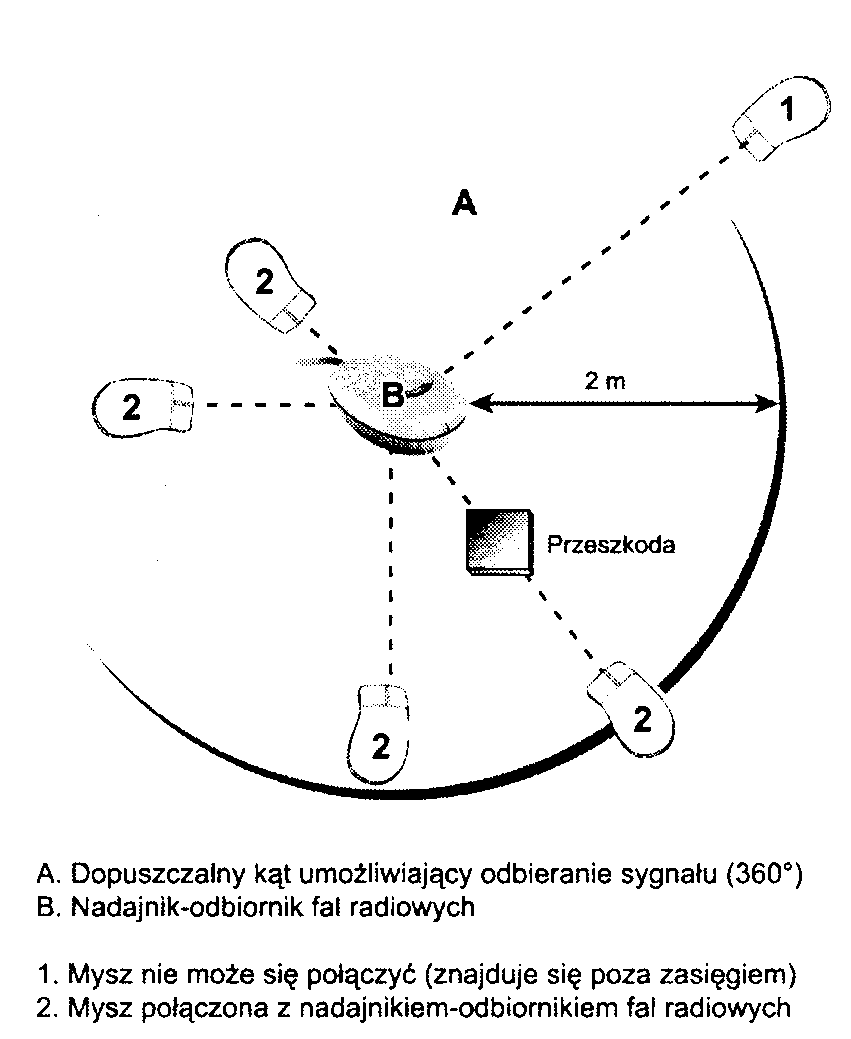

Rysunek 18.16.

Bezprzewodowa

mysz radiowa

musi znajdować się w zasiągu nadojnika--odbiornika, ale

— w przeciwieństwie do bezprzewodowej myszy

wykorzystującej podczerwień - kąt. pod jakim mysz jest ustawiona względem nadajnika-odbiornika,

nie ma znaczenia. Sygnały radiowe nie są blokowane przez książki. kartki papieru

ani inne przeszkody

Na szczęście postęp dokonany w zakresie pasm częstotliwości i automatyczne dostrajanie umożliwiły wszystkim użytkownikom określonego typu urządzenia uniknięcie zakłóceń występujących pomiędzy nimi lub powodowanych przez inne urządzenia. Przykładowo aktualna seria bezprzewodowych produktów firmy Logitech korzysta z opatentowanej przez nią technologii Palomar. Co prawda częstotliwość wynosząca 27 MHz używana w tej technologii tak naprawdę stała się standardem dla najnowszych bezprzewodowych urządzeń wejściowych (jest też wykorzystywana przez firmy Microsoft i IBM w produkowanych przez nie urządzeniach bezprzewodowych), ale firma Logitech umożliwiła użytkownikom zastosowanie zabezpieczeń cyfrowych opartych na jednym z ponad 4000 niepowtarzalnych kodów. Kody uniemożliwiają użytkownikowi przypadkowe uaktywnienie innego komputera za pomocą urządzenia bezprzewodowego lub przechwycenie sygnału. Większość producentów korzysta z podobnej technologii, ale opartej na znacznie mniejszej liczbie kodów. Zakres urządzeń radiowych korzystających z częstotliwości 27 MHz wynosi około 2 m, jednak nadajnik może zostać umieszczony z tyłu komputera lub pod biurkiem, co nie spowoduje utraty sygnału.

Co prawda większość urządzeń bezprzewodowych korzysta z niestandardowych radiowych nadajników-odbior-ników, ale dostępne są też klawiatury i myszy zgodne ze standardem komunikacji bezprzewodowej Bluetooth. Należy tu wymienić nowatorski zestaw Microsoftu złożony z myszy i klawiatury Wireless Optical Desktop lub mysz Wireless IntelliMouse Explorer for Bluetooth. Firma Logitech także oferuje urządzenie wejściowe zgodne z technologią Bluetooth, którym jest kieszonkowe urządzenie wskazujące Cordless Presenter. Tego typu produkty posiadają faktyczny zasięg wynoszący maksymalnie 10 m i mogą współpracować z urządzeniami innych producentów, które też są zgodne z technologią Bluetooth.

^ ► W celu uzyskania dodatkowych informacji na temat technologii Bluetooth zajrzyj do rozdziału „Sieć lokalna (LAN)", znajdującego się na stronie 1155.

Korzystam zarówno z bezprzewodowych radiowych urządzeń wejściowych, jak i na podczerwień, mogę zatem stwierdzić, że pierwsze z nich zdecydowanie lepiej sprawdzają się w domu i niewielkim jedno- lub dwuoso-bowyiTTpomieszczeniu biurowym. Urządzenie wykorzystujące podczerwień wymaga, aby na linii łączącej je z nadajnikiem-odbiornikiem nie znajdowały się żadne przeszkody — stąd, gdy u klienta zastosowałem klawiaturę wraz ze wskaźnikiem korzystające z podczerwieni, w celu uniknięciu strat sygnału nieustannie musiałem nakierowywać klawiaturę na nadajnik-odbiornik. Z kolei po zastosowaniu myszy radiowej nie musiałem się przejmować przeszkodami. Wcześniej jedynym atutem urządzeń wykorzystujących podczerwień był ich koszt, ale wszelkie oszczędności nie są warte problemów ze stabilnością. Ponadto szeroki przedział cenowy bezprzewodowych urządzeń radiowych i atrakcyjne pakiety złożone z myszy i klawiatury sprawiają, że tego typu produkty stają się osiągalne dla niemal każdego. Jeśli planujesz za pomocą komputera sterować pracą wielkoekranowego telewizora lub urządzenia służącego do prezentacji, pod uwagę warto wziąć urządzenia Bluetooth produkowane przez Microsoft, Logitech i inne firmy. Ich zaletą jest większy zasięg (maksymalnie 10 m).

Funkcje zarządzania energią bezprzewodowych urządzeń wejściowych

Mysz bezprzewodowa jest bezużyteczna, gdy wyczerpią się baterie. W związku z tym kilku wytwórców tego typu produktów opracowało zaawansowane funkcje zarządzania energią, pomagające wydłużyć żywotność baterii. Dotyczy to zwłaszcza baterii myszy optycznych, które używają energochłonnych diod oświetlających powierzchnię myszy. Przykładowo czujnik myszy Cordless MouseMan Optical firmy Logitech może pracować w czterech trybach wymienionych w tabeli 18.5.

Tabela 18.5. Funkcje zarządzania energią myszy Cordless MouseMan Optical firmy Logitech

Tryb |

Szybkość migania diody |

Uwagi |

Normalny |

1500 razy na sekundę |

Używany tylko wówczas, gdy mysz jest przemieszczana po powierzchni |

Żarzenie |

1000 razy na sekundę |

Używany, gdy mysz zostanie zatrzymana |

Strobowanie |

10 razy na sekundę |

Używany, gdy mysz nie została przemieszczona od ponad 2 minut |

Błyskanie |

2 razy na sekundę |

Używany, gdy mysz nie została przemieszczona od ponad 10 minut |

Bezprzewodowe klawiatury są uaktywniane tylko po wciśnięciu klawisza lub użyciu pokrętła znajdującego się w niektórych modelach. Z tego powodu baterie klawiatur zwykle mają większą żywotność niż myszy. Żywotność baterii zwykłych myszy kulkowych też jest większa niż myszy optycznych, ale dla większości użytkowników znacznie ważniejsza jest wygoda i precyzja oferowane przez drugie z wymienionych urządzeń.

Korzystanie z bezprzewodowych urządzeń wskazujących

Zanim wyposażymy całą firmę w bezprzewodowe urządzenia wskazujące, powinniśmy wziąć pod uwagę następujące czynniki:

Kwestia .. widoczności". Urządzenia komunikujące się w paśmie podczerwieni nie będą pracować po zasłonięciu nadajnika. Modele tego rodzaju wymagają więc stabilnego środowiska pracy.

Interferencja częstotliwości radiowych. Mimo że wczesne myszy bezprzewodowe korzystały z trudnych do zsynchronizowania tunerów analogowych, w nowoczesnych modelach stosowane są cyfrowe selektory częstotliwości. Wciąż jednak, gdy podobne urządzenia pracują blisko siebie, mogą pojawić się sytuacje, kiedy odbiornik będzie rejestrował sygnał niewłaściwej klawiatury lub myszy. Zakłócenia ruchu myszy i zmniejszenie zasięgu mogą wywołać metalowe meble i biurko. Większość urządzeń bezprzewodowych wykorzystuje częstotliwości zbliżone do 27 MHz, co minimalizuje zakłócenia związane z wyposażeniem innego typu, na przykład telefonem. Jeśli w tym samym pomieszczeniu zamierzasz umieścić kilka różnych komputerów wyposażonych w bezprzewodowe urządzenia wejściowe, należy instalować je po jednym na raz, a następnie w miarę możliwości przed rozpoczęciem podłączania kolejnego poczekać około pół godziny. Ma to na celu umożliwienie każdemu urządzeniu zsynchronizowanie się ze swoim nadajnikiem-odbiornikiem. Wiele wskazówek odnośnie unikania tego rodzaju zjawisk znaleźć można w instrukcji obsługi.

Trwałość i dostępność baterii (akumulatorów). Wczesne myszy bezprzewodowe korzystały niekiedy z nietypowych i drogich baterii. Obecnie stosowane są modele standardowe, takie jak AAA.

W przypadku klawiatur i myszy kulkowych trwałość baterii ocenia się zazwyczaj na 6 miesięcy, natomiast w przypadku myszy optycznych — od 2 do 3 miesięcy. Aby uniknąć zakłóceń w pracy, warto zawczasu zaopatrzyć się w baterie zapasowe. Niektórzy producenci dostarczają oprogramowanie umożliwiające wyświetlanie powiadomienia o niskim stanie baterii. W przypadku myszy optycznych warto wybierać jasną lub białą powierzchnię, po której mysz będzie się poruszać. Oświetlenie powierzchni jest zazwyczaj automatycznie regulowane, czego skutkiem mogą być zauważalne zmiany jego natężenia. Im mniejsze natężenie oświetlenia, tym mniejsze zużycie baterii.

♦ Lokalizacja. Zasięg urządzenia bezprzewodowego może wynosić od 2 (zwykłe urządzenia radiowe) do 10 metrów (urządzenia zgodne z technologią Bluetooth). Warto porównać tę wartość z przyszłym środowiskiem jego pracy. W biurze wyposażonym w wiele urządzeń bezprzewodowych ograniczenie zasięgu może być bardzo wskazane. Użytkownik domowy, które nie chce się czuć przywiązany

do ekranu i samego komputera, może wybrać urządzenie o większym zasięgu. W tym przypadku lepszym rozwiązaniem będą urządzenia zgodne z technologią Bluetooth.

ł Doświadczenie użytkownika. Różni użytkownicy wiążą z urządzeniami bezprzewodowymi różne oczekiwania. Ogólnie, im bardziej praca urządzenia przypomina pracę jego tradycyjnego odpowiednika tym lepiej. Fakt. że urządzenie korzysta ze specyficznej formy komunikacji, nie powinien mieć wpływu na jego działanie. Jeżeli pojawiają się utrudnienia związane z niezawodnością, połączeniem czy sterownikiem, na dalsze próby nie warto tracić czasu. Zacięci gracze, wymagający możliwie najkrótszego czasu reakcji, nie zamienią szybkości komunikacji myszy tradycyjnej na żadne rozwiązanie bezprzewodowe. Opóźnienie jest minimalne, ale jednak istnieje. Niektóre myszy, aby zainicjować przesyłanie danych, wymagają przesunięcia nawet o 0,25 centymetra. Cechy te mają znaczenie także w pracach graficznych, gdzie wymagana jest szczególna precyzja pracy przewodowej myszy optycznej. Jednak najnowsze bezprzewodowe myszy optyczne z podwójnym czujnikiem cechują się dokładnością dorównującą precyzji wersji przewodowej.

♦ Szybkość kursora. W przypadku zwykłej przewodowej myszy optycznej informacje o jej położeniu są przesyłane około 120 razy na sekundę, natomiast w przypadku myszy bezprzewodowej z nadajnikiem USB — od 40 do 50 razy w ciągu sekundy. Jeśli mysz jest używana w grach o dynamicznej akcji, lepszą propozycją może okazać się mysz przewodową ponieważ częściej aktualizuje informacje o swoim położeniu.

Problemy z urządzeniami bezprzewodowymi

Jeżeli bezprzewodowe urządzenie wskazujące odmawia poprawnej pracy, przyczyny mogą być następujące:

Wyczerpanie baterii. Transceiver przyłączony do komputera jest przez niego zasilany. Zasilanie urządzenia wskazującego zapewnia umieszczona w nim bateria. Informacji o poborze mocy (trwałości baterii) powinniśmy szukać w informacjach dostarczanych przez producenta urządzenia. Jeżeli stosowane baterie nie zapewniają odpowiednio długiego okresu pracy, warto rozejrzeć się za bateriami lepszej jakości i wyłączać urządzenie, gdy pozostaje nie wykorzystane.

Utrata synchronizacji między urządzeniem a transceiverem. Urządzenie wejściowe i sam odbiornik muszą pracować z tą samą częstotliwością. Operacja synchronizowania urządzeń polega, krótko mówiąc, na wyjęciu baterii. Po ich ponownym zamontowaniu ustanawianie połączenia może trwać kilka minut. W niektórych urządzeniach wystarczy wciśnięcie odpowiedniego przycisku.

Interferencja między urządzeniami. Warto zapoznać się z zasięgiem wykorzystywanych urządzeń. Zasady zapobiegania interferencji opisane są szczegółowo na witrynach WWW producentów. Podstawową jest różnicowanie częstotliwości sąsiadujących urządzeń.

Zasłonięcie ścieżki promienia podczerwieni. Gdy korzystamy z urządzeń komunikujących się w paśmie podczerwieni, istotne jest sprawdzenie przestrzeni między transceiverami. Przedmiot pozostający w niewielkiej odległości od najkrótszego odcinka między czerwonymi „diodami" również może zakłócać transmisję.

Konflikt IRQ. Jeżeli bezprzewodowa, podłączona do portu szeregowego mysz przestaje działać po zainstalowaniu w komputerze karty rozszerzeń, menedżer urządzeń systemu Windows może dostarczyć informacji o konfliktach zasobów komputera.

Rozłączenie transceivera. Przy przenoszeniu komputera lub jednego z urządzeń wejściowych, wtyczka transceivera mogła wysunąć się z klawiatury, myszy, gniazda szeregowego czy USB. Urządzenia USB sąjednymi, które można wówczas przyłączyć bez wyłączania komputera.

Wyłączona opcja .. USB Legacy support". Jeśli bezprzewodowa klawiatura korzysta z nadajnika-odbiornika przyłączonego do portu USB, działa tylko w środowisku Windows, warto sprawdzić w BlOS-ie.

czy włączono funkcję USB Legacy support. Można też za pomocą złącza PS/2 nadajnika-odbiornika podłączyć klawiaturę PS/2.

Rozdział 19.

Internet

Sieć internet a sieć LAN

Komunikacja między komputerami to jedno z najistotniejszych zagadnień dotyczących komputerów osobistych. Przyjęto się już powiedzenie, że „żaden komputer nie jest wyspą'". Dzięki sieci WWW każdy komputer może. korzystając z połączenia modemowego lub szerokopasmowego, nawiązać kontakt z innymi. Celem takiego połączenia jest przede wszystkim wymiana plików i poczty elektronicznej oraz korzystanie z dobrodziejstw internetu. W niniejszym rozdziale zajmiemy się różnorodnymi technologiami, dzięki którym PC staje się prawdziwym oknem na świat.

Uważny Czytelnik zauważy, że konfigurację protokołów i pracy PC w sieci omawiamy zarówno w tym rozdziale, jak i w innym, poświęconym sieciom lokalnym. Należy jednak pamiętać, że każde połączenie poprzez modem z innym komputerem jest swego rodzaju pracą w sieci. Co więcej, poczynając od wersji NT i 9x, we wszystkich odmianach Windows oba sposoby komunikacji obsługuje to samo oprogramowanie.

Połączenie oprogramowania do komunikacji modemowej i pracy w sieci lokalnej uzasadnione było stworzeniem nowego typu połączeń telefonicznych między komputerami. U progu minionej dekady komputery łączyły się z tzw. BBS-ami (ang. Bulletin Board System, elektroniczny biuletyn informacyjny). Były to aplikacje umożliwiające udostępnianie zasobów innego komputera w trybie terminalowym. Obecnie BBS-y są zjawiskiem niemal wymarłym. Podobny los spotkał specjalizowane publiczne sieci rozległe, takie jak America Online czy CompuServe (obecnie należy do firmy America Online, ale jest utrzymywana jako oddzielna usługa). Prowadzące je firmy prawie zupełnie zarzuciły korzystanie z własnego oprogramowania i protokołów na rzecz przyjęcia roli dostawców usług internetowych.

Ogromne rozpowszechnienie internetu jest bezpośrednią przyczyną zintegrowania technologii modemowych i sieciowych — zarówno internet, jak i sieć lokalna mogą korzystać z tego samego oprogramowania i protokołów. Najpopularniejsza obecnie rodzina protokołów. TCP/IP, jest podstawą tak internetu, jak i większości sieci LAN. Wybieranie numeru dostępowego ISP to w rzeczywistości ustanawianie nowego połączenia sieciowego, w którym modem zastępuje tradycyjną kartę sieciową. Jeżeli korzystamy z usług szerokopasmowych, połączenie z internetem to często połączenie właśnie przez kartę sieciową wbudowany port sieciowy, adapter USB zastępujący kartę sieciową, a nawet kartę sieci bezprzewodowej.

Mimo że modem telefoniczny jest dzisiaj standardowym komponentem komputera, coraz więcej użytkowników wybiera komunikację szerokopasmową. Według raportu Broadband Update, stworzonego przez firmę eMarketer.com, w 2005 r. ponad połowa gospodarstw domowych (53%) podłączonych w Stanach Zjednoczonych do sieci będzie posiadała połączenie szerokopasmowe. W kolejnych latach 1995, 2000, 2003 przyrost liczby takich domostw wyniósł odpowiednio 0%, 8,9% i 36.3%, a w roku 2004 ma osiągnąć 45,1%. Innymi słowy, choć w okresie od 1995 do 2005 dominującą metodą dostępu do internetu jest połączenie telefoniczne, to w 2005 r. ma nastąpić znaczna zmiana. Po raz pierwszy w Stanach Zjednoczonych i na całym świecie więcej użytkowników korzystać będzie z dostępu szerokopasmowego niż telefonicznego.

Przełom nastąpi! w 2004 r.. gdy na całym świecie liczba połączeń szerokopasmowych przekroczyła 100 milionów. Pod koniec 2004 r. na obszarze azjatyckim sąsiadującym z Pacyfikiem znajdować się będzie najwięcej użytkowników dostępu szerokopasmowego, zamieszkujących 56,6 miliona gospodarstw domowych. W Ameryce Północnej będzie to 37,7 miliona gospodarstw domowych, w Europie Zachodniej — 28,7 miliona, a w Ameryce Łacińskiej — 2,3 miliona. Przewiduje się, że w 2007 r. blisko 250 milionów użytkowników będzie posiadać połączenie szerokopasmowe.

Pod koniec 2003 r. w Stanach Zjednoczonych było 37,7 miliona takich użytkowników. W lutym 2004 r. około 54% użytkowników korzystało z modemów kablowych, natomiast blisko 42% z modemów DSL (digital subscriber line). Reszta użytkowników zwykle używała jednego z wariantów połączenia bezprzewodowego lub satelitarnego.

Popularność dostępu szerokopasmowego szybko wzrasta i w przypadku większości użytkowników tego typu dostępu zastępuje ono połączenie telefoniczne, które to jednak nadal będzie wykorzystywane przez znaczną liczbę osób. Należy do nich zaliczyć osoby pozbawione możliwości zastosowania dostępu szerokopasmowego, nie dysponujące odpowiednimi środkami finansowymi lub nieustannie podróżujące. Poza tym połączenia telefoniczne czasami są niezbędne w przypadku niektórego typu usług szerokopasmowych i spełniają też funkcję awaryjnej metody dostępu do internetu. Chociaż korzystam z dostępu szerokopasmowego, gdy mam taką możliwość, w dalszym ciągu konfiguruję nowe komputery PC z modemami telefonicznymi na wypadek, gdyby połączenie szerokopasmowe było niedostępne. W drugiej części rozdziału znajduje się omówienie modemów telefonicznych.

Dostęp szerokopasmowy a dostęp modemowy

Mimo że większość sprzedawanych obecnie komputerów standardowo wyposażona jest w tradycyjny modem, który umożliwia łatwy dostęp do internetu i poczty elektronicznej, można stwierdzić, że coraz częściej ta tradycyjna forma komunikacji okazuje się niewystarczająca. Do skorzystania z łącza szerokopasmowego mogą skłonić różne czynniki:

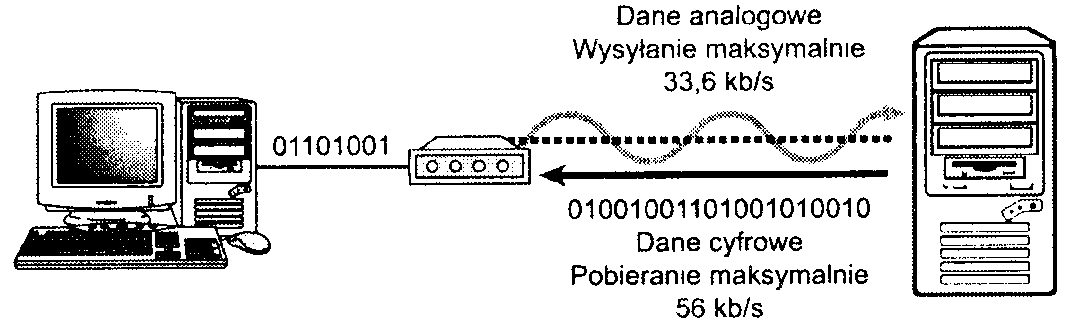

Szybkość. Największa szybkość pobierania danych przez modem telefoniczny to 56 kb/s (w USA komitet FCC ogranicza ją do 53 kb/s). Usługi szerokopasmowe to co najmniej 128 kb/s w przypadku ISDN. Nowsze typy technologii szerokopasmowych, takich jak modemy kablowe i DSL. oferują szybkość minimalną wynoszącą 384 kb/s i zwykle przekraczającą 500 kb/s. Szybkość wysyłania danych również jest wielokrotnością możliwości modemu.

Wygoda. Usługi kablowe oraz niektóre połączenia DSL i satelitarne pozostają stale aktywne. Połączenie jest dostępne już w chwili otwarcia przeglądarki czy programu klienta poczty elektronicznej. Użytkownik modemu telefonicznego musi czekać na wybranie numeru i nawiązanie połączenia. Połączenie stale umożliwia natychmiastowe powiadamianie użytkownika o przychodzącej poczcie. W przypadku modemu telefonicznego uzyskanie podobnej funkcji wymaga ciągłego blokowania linii telefonicznej.

Wykorzystanie linii telefonicznej. Po wrześniowych atakach terrorystycznych w Stanach Zjednoczonych wiele osób zwróciło uwagę na problemy związane z blokowaniem przez modemy linii telefonicznych. Większość modemów telefonicznych nie obsługuje funkcji połączeń oczekujących. Jeżeli nie możemy skorzystać z funkcji przekazywania rozmów lub powiadamiania o nich, znacznie utrudnia to szybkie dostarczenie ważnych informacji. Co prawda niektórzy dostawcy usług internetowych opartych na modemie telefonicznym oferują oprogramowanie informujące o nowych rozmowach, ale w większości przypadków konieczne będzie odszukanie i zainstalowanie takich aplikacji we własnym zakresie. Większość połączeń szerokopasmowych nie wymaga dostępu do linii telefonicznej.

Cena. Wadą komunikacji szerokopasmowej mogą być wysokie rachunki — często dwu- lub trzykrotnie wyższe niż za połączenie modemowe. Miliony użytkowników decydują się jednak na dodatkowy wydatek, uważając uzyskiwaną w zamian szybkość i wygodę za warte większych kosztów. Jeżeli używamy internetu wystarczająco często, aby myśleć o osobnej linii telefonicznej, różnica w cenie staje się mniejsza, a korzyści znaczne. Większość dostawców telewizji kablowej posiada obecnie

w ofercie usługę dostępu szerokopasmowego ze zniżką dla klientów, którzy zakupiąjednocześnie pakiet telewizyjny i internetowy.

♦ Łatwość konfiguracji po wymianie systemu operacyjnego. Ponieważ w komunikacji szerokopasmowej stosuje się najczęściej mechanizmy konfiguracji automatycznej, nowo zainstalowany system Windows zacznie pracować w Sieci bez większych problemów. Przed uruchomieniem programu instalacyjnego wystarczy jedynie przygotować sterowniki karty sieciowej oraz zapisać nazwę komputera i grupy roboczej. Różnice w obsłudze komunikacji telefonicznej w różnych wersjach Windows utrudniają nieco konfigurowanie połączeń Dial-Up Networking.

Dostęp szerokopasmowy — typy połączeń

Wielomegabajtowe pakiety aktualizacji oprogramowania, dynamiczne strony WWW zawierające muzykę i filmy wideo wraz z coraz większą popularnością usług online sprawiają, że nawet najszybszy modem telefoniczny (którego wydajność nie przekracza 53 - 56 kb/s) nie jest najlepszym rozwiązaniem dla użytkownika, który korzysta z internetu często i regularnie. Lista rozwiązań wykorzystujących technologię szerokopasmową obejmuje:

modem kablowy,

DSL,

połączenie bezprzewodowe o stałej bazie,

połączenie satelitarne,

ISDN.

łącze dzierżawione.

Co najmniej jedna z nich jest zapewne dostępna Czytelnikowi. W większych miastach często można wybierać pomiędzy dwoma lub trzema. Opiszemy teraz poszczególne z nich.

Większa szybkość = mniej wolności

Mimo że wydajne usługi dostępu do internetu oparte na modemach kablowych czy technologii DSL zapewniają znaczne zwiększenie szybkości wymiany danych, warto pamiętać o dużo mniejszej możliwości wybierania między różnymi ofertami.

Przy wykorzystywaniu modemu telefonicznego o szybkości 56 kb/s, dostęp do internetu mogą zapewnić:

dostawcy lokalni (usługa zamknięta),

dostawcy krajowi (opcja najlepsza dla podróżujących),

firmy oferujące usługi online. oferujące dostęp do internetu i własnych serwisów (amerykańskie AOL i CompuServe),

firmy oferujące rodzicom usługi dostępu do internetu z filtrowaniem niepożądanych treści (amerykańskie Mayberry USA i Lightdog),

dostawcy oferujący pakiety dla firm obejmujące dostęp do internetu i obsługę stron WWW.

Wybierając dostęp szerokopasmowy, korzystamy z usług firmy aktywnej na danym terenie — lokalnej firmy telefonicznej, sieci telewizji kablowej lub firmy niezależnej. Warto zwrócić uwagę na zakres oferowanych usług i doświadczenia użytkowników. Lokalny usługodawca korzysta zazwyczaj z usług większego ISP. którego nie będziemy mogli zmienić. Jakość ISP znajdzie odbicie w jakości pracy wykupionego połączenia szerokopasmowego.

Jeśli chcesz korzystać z bardzo szybkiego i wygodnego szerokopasmowego połączenia internetowego, ale zależy Ci też na zablokowaniu wybranym członkom rodziny dostępu do określonego typu treści, dostępnych jest kilka usług filtrujących. Oto niektóre z nich:

Filter Your Internet (FYI) firmy Cleanweb (http://www.cteanweb.net).

S4F FamilyConnect FilterPak (http://www.familyconnect.com).

Bsafe Online (http://www.bsafehome.com).

Sieci komputerowe telewizji kablowej

Dla wiciu użytkowników połączenie kablowe — wykorzystujące te same linie, którymi przesyłany jest obraz telewizyjny — dało duży wzrost szybkości w stosunku do ISDN i znaczne oszczędności, zarówno w zakresie opłaty instalacyjnej, jak rachunków miesięcznych. W przeciwieństwie do ISDN, usługa sieci kablowej to zazwyczaj dostęp nieograniczony czasowo, rozsądna opłata instalacyjna (a nawet jej brak) i niewielki koszt dzierżawy modemu kablowego. Postępujące ujednolicanie sieci telewizji kablowych umożliwia niekiedy wybieranie pomiędzy urządzeniami wielu producentów.

Modem kablowy

Podobnie jak w przypadku urządzeń ISDN, urządzenie łączące komputer z siecią telewizji kablowej (CATV. Cable TV) nazywane jest. nie do końca poprawnie, modemem. Tak zwany modem kablowy to urządzenie znacznie bardziej złożone. Modem kablowy, jak sugeruje nazwa (MODulator-DEModulator), faktycznie moduluje i demoduluje sygnał. Jest jednak jednocześnie tunerem, mostem sieciowym, urządzeniem szyfrującym, agentem SNMP. Do połączenia z siecią telewizyjną nie wykorzystuje się portu szeregowego, typowego dla modemów i adapterów terminali ISDN. Najczęściej wymagana jest instalacja standardowej karty sieci Ethernet typu 10/100 lub interfejsu USB (karta Ethernet jest szybsza). Jeśli komputer nie zawiera karty sieciowej Ethernet 10/100. można ją umieścić w gnieździe PCI lub do portu USB podłączyć jeden z najnowszych modeli modemu kablowego. W starszych rozwiązaniach stosowana była niekiedy wyspecjalizowana karta adaptera umożliwiająca pracę jednokierunkową (tzw. teko return) i przy wysyłaniu danych korzystająca z tradycyjnego modemu. Co prawda przy takim rozwiązaniu szybkość pobierania jest wyższa, ale tego typu karty adaptera blokują linię telefoniczną dlatego nie są polecane.

Największą wydajność połączeń zapewni przyłączenie modemu kablowego do karty sieci Ethernet 10/100 lub portu USB 2.0 (na płycie głównej lub karcie adaptera). Porty USB 1.1 ograniczają przepustowość połączenia tego rodzaju.

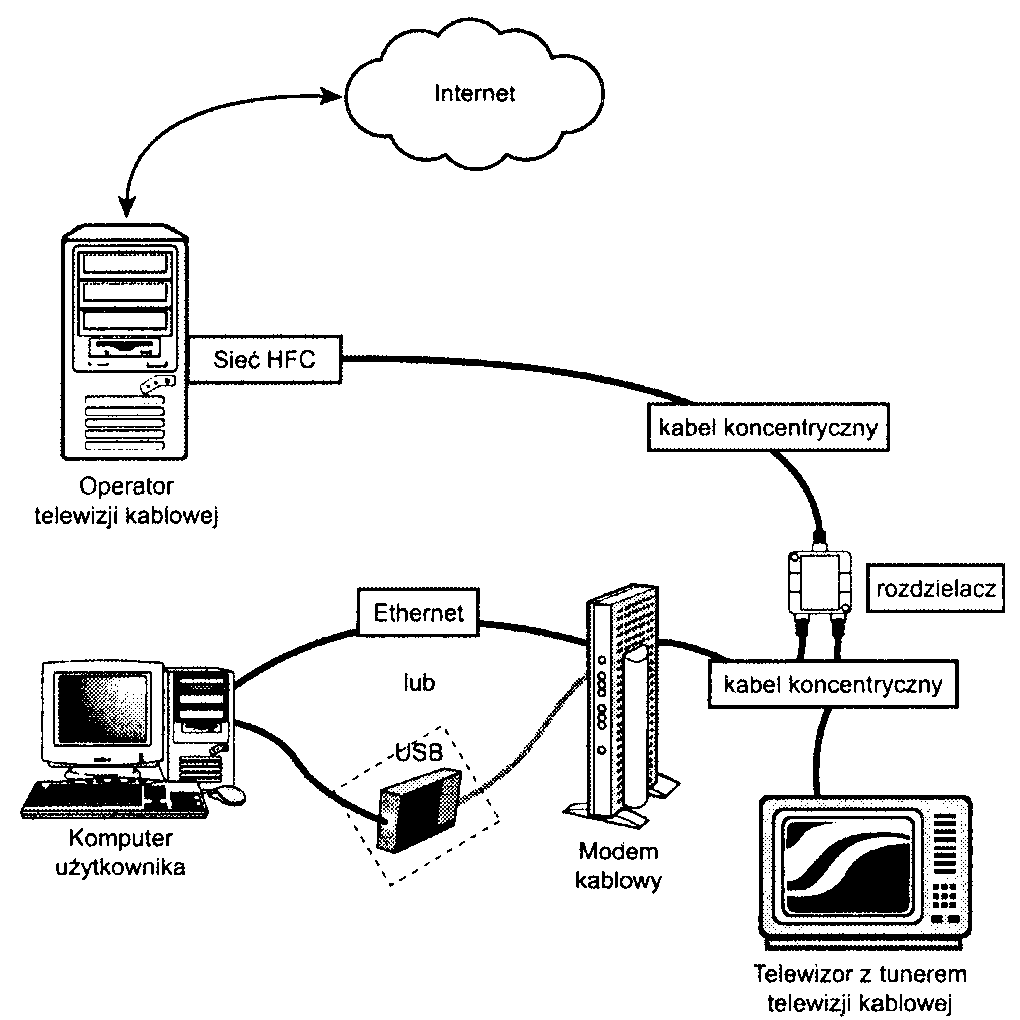

Sieć telewizji kablowej

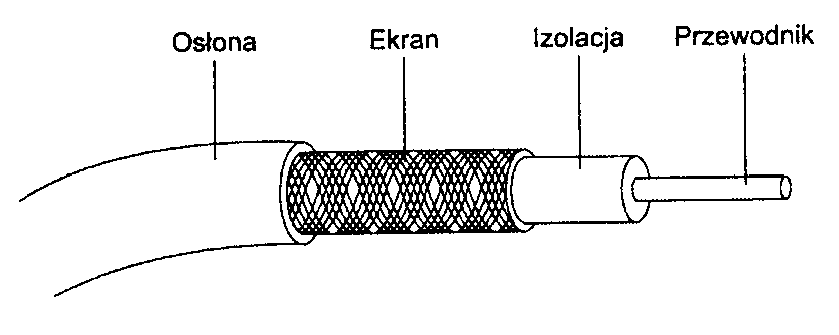

Modem kablowy łączymy z siecią telewizji kablowej przy użyciu telewizyjnego kabla koncentrycznego (patrz rysunek 19.1). Modem jest mostem między siecią lokalną u użytkownika, gdzie wykorzystywany jest kabel UTP. a siecią hybrydową, obejmującą kable koncentryczne i światłowodowe, która łączy odbiorców w budynku lub dzielnicy.

Kilka systemów sieciowych telewizji kablowej wykorzystywało kable koncentryczne, które umożliwiały komunikację jednokierunkową. Rozwiązanie to jest obecnie coraz rzadziej wykorzystywane, ze względu na niezadowalające parametry zarówno w zakresie przesyłania danych, jak obrazu telewizyjnego. Kabel koncentryczny powszechnie zastępowany jest przez sieć HFC (ang. Hybrid fiber-coax. hybrydowa ze światłowodami i kablami koncentrycznymi). Przed wykupieniem usługi warto jednak upewnić się, jakie będą jej możliwości. Wyłącznie dwukierunkowe systemy oparte na okablowaniu HFC umożliwiają korzystanie z internetu niezależnie od sieci telefonicznej. Usługa jednokierunkowa wymaga modemu telefonicznego, którym przesyłane są adresy URL, pliki i wysyłana poczta e-mail. Modem może być elementem wbudowanym w zestaw internetowy lub pozostawać urządzeniem niezależnym. W obu wypadkach w trakcie korzystania z internetu linia telefoniczna pozostaje zablokowana.

Cyfrowa telewizja kablowa, zapewniająca większą liczbę kanałów i lepszą jakość obrazu, wymaga okablowania HFC. Operatorzy telewizji cyfrowej jako pierwsi wprowadzili usługi komunikacji dwukierunkowej. Inne systemy telewizji kablowej muszą wymienić okablowanie koncentryczne na HFC. Usługodawcy, którzy wprowadzili cyfrowe przesyłanie obrazu, mogą oferować swoim klientom dwukierunkową usługę dostępu do internetu bezpośrednio po zainstalowaniu odpowiedniego wyposażenia sieciowego. Sieć telewizji kablowej, w której nie jest stosowana transmisja cyfrowa, może zazwyczaj zapewnić wyłącznie połączenia jednokierunkowe. Typowe kablowe połączenie dwukierunkowe przedstawione jest na rysunku 19.1.

Rysunek 19.1.

Typowa sieć telewizji kablowej z okablowaniem HFC i dwukierunkową usługą komunikacyjną

Tradycyjnie, modemy kablowe nie były użytkownikom sprzedawane, ale jedynie wypożyczane. Modem przyłączony do danej sieci musiał być zawsze dostosowany do wykorzystywanej w niej technologii, specyficznej dla konkretnej firmy. Pod koniec 1998 roku niektóre sieci telewizji kablowej zaczęły stosować modemy kablowe zgodne ze specyfikacją DOCSIS. Data Over Cable Service Interface Specijication (specyfikacja interfejsu przesyłania danych w sieci telewizji kablowej) to standard opracowany przez firmę Cable Television Laboratories, Inc. (CableLabs). Wprowadziła ona system certyfikacji modemów kablowych i oznaczeń CableLabs Certified. Listę modemów zgodnych ze standardem znaleźć można na witrynie www.cablelabs.org.

Produkcję modemów zgodnych ze specyfikacją CableLabs rozpoczęło wiele firm tradycyjnie związanych z rynkiem urządzeń komunikacyjnych takich jak: Zoom Telephonics, 3Com, GVC, General Instruments, Philips, Thomson, Motorola i Cabletron, Toshiba, Cisco i D-Link. To, jakie urządzenia będą obsługiwane przez telewizję kablową, może zależeć od używanego przez nią standardu DOCSIS. W tabeli 19.1 dokonano pobieżnego omówienia różnic występujących pomiędzy standardami.

Tabela 19.1. Przegląd standardów DOCSIS

Standard DOCSIS |

Zalety |

Uwagi |

1.0 |

Podstawowa usługa szerokopasmowej telewizji kablowej (modem kablowy) |

Oryginalna wersja standardu DOCSIS |

1.1 |

Obsługa usługi stopniowanej (różne szybkości za różną cenę), szybsze wysyłanie danych, sieci domowe i telefonia pakietowa redukująca koszty |

Zgodny wstecz ze standardem DOCSIS 1.0 |

2.0 |

Lepsza w porównaniu ze standardami DOCSIS 1.0 i 1.1 wydajność przy pobieraniu i wysyłaniu danych, a także obsługa dwukierunkowych usług oferujących dużą szybkość, przeznaczonych dla biznesu |

Zgodny wstecz ze standardem DOCSIS 1.0 i 1.1 |

Co prawda obecnie większość modemów kablowych jest dostępna za około 350 złotych (dla porównania cena typowych modemów telefonicznych zawiera się w przedziale od 50 do 180 złotych), ale przed jego zakupem należy skontaktować się z telewizją kablową w celu sprawdzenia, jakie modele są przez nią obsługiwane i czy operator nadal wymaga od klienta dzierżawy modemu kablowego.

Jeśli planujesz korzystać z modemu kablowego przez ponad rok, namawiam do nabycia modelu zgodnego ze specyfikacją CableLabs. Jeśli jednak nie jesteś pewien, czy tak będzie, pod uwagę można wziąć dzierżawę, która nie jest taka kosztowna. Koszt instalacji (w tym dzierżawa modemu) waha się od 280 - 400 złotych, a abonament miesięczny od 70 - 200 zł.

Typy modemów kablowych

Modemy kablowe przyjmują kilka różnych postaci:

Urządzenie zewnętrzne. Wymaga karty sieci Ethernet lOBase-T lub 10/100 albo portu USB. Można spotkać się z ofertami „zestawów", gdzie do zewnętrznego modemu kablowego dołączana jest karta sieciowa. Tego rodzaju modemy przesyłają dane z dużą szybkością w obu kierunkach i mogą pracować wyłącznie z siecią dwukierunkową. Do kategorii urządzeń zewnętrznych należą niemal wszystkie modemy kablowe dostępne w sklepach.

Wewnętrzny modem kablowy z wbudowanym modemem telefonicznym 56 kb's. Ten typ modemu kablowego umożliwia szybkie pobieranie danych, ale szybkość wysyłania pozostaje ograniczona wydajnością modemu telefonicznego. Urządzenie wykorzystuje złącze ISA lub PCI.

Wewnętrzny modem kablowy wymagający osobnego modemu telefonicznego. Również wykorzystuje złącze ISA lub PCI. Podobnie jak w przypadku modemu zintegrowanego szybkość wysyłania ograniczają możliwości modemu telefonicznego.

Wewnętrzny modem kablowy dla usług dwukierunkowych. Ten typ modemu należy do rzadziej spotykanych, jednak kilka modeli uzyskało certyfikat CableLabs. Niektóre mogą obsługiwać zarówno transmisję jednokierunkową, jak i dwukierunkową co ułatwić ma operatorowi telewizji kablowej zmianę typu usługi.

Zewnętrzny modem kablowy z wbudowanym modemem telefonicznym 56 kb/s. Ten typ modemu kablowego również może być wykorzystywany do obsługi obu odmian transmisji: jednokierunkowej i dwukierunkowej.

Wszystkie modele, które musza być stosowane razem z modemem telefonicznym lub go zawierają, służą do obsługi starszych połączeń jednokierunkowych. W trakcie wywoływania stron lub wysyłania plików linia telefoniczna pozostaje wówczas zajęta.

W celu zapoznania się z obszernym omówieniem typów modemów kablowych, a także instalowa-niem, udostępnianiem, zabezpieczaniem i użytkowaniem opartych na nich połączeń, należy po-szukać książki Absolute Beginner's Guide to Cable Internet Connections. napisanej przez Marka Edwarda Sopera (wydawnictwo Que, 2002 r.).

Pasmo przenoszenia telewizji kablowej

Sieć telewizji kablowej (CATV) to tzw. sieć szerokopasmowa (broadband network). Termin ten oznacza, że pasmo przenoszenia jest podzielone tak. aby jednocześnie przesyłać wiele sygnałów przy użyciu różnych częstotliwości. Poszczególne sygnały odpowiadają różnym kanałom telewizyjnym. Typowa sieć HFC zapewnia pasmo przenoszenia 750 MHz. Jeden kanał wymaga 6 MHz. Ponieważ kanały telewizyjne wykorzystują pasmo od 50 MHz wzwyż, kanał 1 wykorzystuje zakres 50 - 56 MHz, kanał 2 — 56-62 MHz itd. Umożliwia to sieci HFC obsługę około 110 kanałów.

Odbieranie danych z sieci komputerowej wymaga najczęściej pasma o szerokości jednego kanału, w zakresie od 50 do 750 MHz. Modem pełni wówczas funkcję tunera, konwertującego odbierany sygnał do postaci wymaganej przez komputer.

Do wysyłania danych z komputera do sieci wykorzystywany jest osobny kanał. Do odbierania sygnałów wysyłanych przez użytkownika (jak te, które umożliwiają zamawianie programów „pay-per-view") stosuje się w systemach telewizji kablowej pasmo od 5 MHz do 42 MHz. Operatorzy mogą różnicować szerokość pasma danych wychodzących i danych przychodzących. Mamy wówczas do czynienia z siecią asymetryczną (asym-metrical network).

Ponieważ szybkość wysyłania danych nie dorównuje zazwyczaj szybkości odbierania (i dla uniknięcia zakłóceń charakterystycznych dla sieci z wieloma rozgałęzieniami), łącza telewizji kablowej nie są zazwyczaj odpowiednie dla serwerów WWW i innych usług internetowych. Operatorzy telewizyjni kierują swoją ofertę głównie do użytkowników domowych. Można jednak oczekiwać, że wraz z rozwojem technologii nastąpi zwiększenie rozpowszechnienia tego rodzaju połączeń w zastosowaniach związanych z działalnością gospodarczą. Już teraz dostępne są specjalizowane usługi nazw umożliwiające „skierowanie" użytkowników WWW do właściwego połączenia CATV lub DSL.

Niektórzy operatorzy telewizyjni wymagają, aby osoby zakładające serwer internetowy wykupiły droższy abonament (dotyczy to również serwerów P2P, takich jak serwery Gnutella). Próba udostępniania danych w sieci WWW może być wówczas naruszeniem umowy, które grozi wyłączeniem usługi.

Dostępna dla 6-megahercowego kanału pobierania danych przepustowość zależy od stosowanego przez operatora typu modulacji. Użycie technologii 64 QAM (Quadrature Amplitudę Modulation. kwadraturowa modulacja amplitudy) umożliwi pobieranie danych z szybkością 27 Mb/s. Odmiana 256 QAM pozwala osiągnąć 36 Mb/s.

Należy zdawać sobie sprawę, że tak wysokie wartości nie są w praktyce uzyskiwane. Przede wszystkim użycie karty sieciowej lOBase-T ogranicza przepustowość do 10 Mb/s. Możliwości portu USB 1.1 są ograniczone do 12 Mb/s. Jednak i to jest wartość nieosiągalna. Podobnie jak w sieci LAN, pasmo przenoszenia jest współużytkowane przez pewną grupę użytkowników. Wszyscy inni użytkownicy internetu w sąsiedztwie korzystają z tego samego. 6-megahercowego kanału. Wraz z dołączaniem nowych komputerów do sieci obciążenie rośnie, a uzyskiwana przepustowość maleje.

W listopadzie 1999 roku, w telewizji ZDTV (obecnie TechTV) przedstawiono porównanie pięciu modeli modemów kablowych wykonujących typowe operacje. Głównym czynnikiem ograniczającym ich wydajność byl właśnie problem z pasmem dostępnym w sieci. Wartości podstawowe wyznaczono przy bezpośrednim połączeniu modemów kablowych z serwerem. Uzyskiwane szybkości sięgały 4 Mb/s. Te same modemy przyłączone przez kabel telewizyjny nie uzyskały wyniku lepszego niż 1,1 Mb/s.

Zwiększenie wydajności modemu kablowego lub innego urządzenia komunikacji szerokopasmowej umożliwia odpowiednie dopasowanie parametrów zapisanych w Rejestrze systemu Windows, takich jak rozmiar okna TCP. Można w tym zakresie polecić zastosowanie wskazówek publikowanych na witrynie SpeedGuide.net (www.speedguide.net). Znajdziemy tam omówienie wszystkich wersji Windows, od 95 do XP, obejmujące informacje o ustawieniach optymalnych i sposobach prostego przywracania wartości domyślnych.

Użytkownicy modemów kablowych skarżą się często na występujący o pewnych porach doby efekt godziny szczytu, kiedy spadek wydajności połączeń staje się dość uciążliwy. Jest to charakterystyczne dla późnego popołudnia i wczesnego wieczoru, kiedy osoby pracujące w dzień włączają modemy kablowe, żeby pobrać wiadomości, sprawdzić prognozę pogody, przeczytać dane o kursach akcji i wynikach rozgrywek sportowych. Ponieważ pasmo przenoszenia sieci jest użytkowane wspólnie, zmniejszenie szybkości transmisji jest nieuniknione. Zjawisko tego rodzaju staje się szczególnie dotkliwe, kiedy operator telewizji kablowej nie dysponuje adekwatnym do liczby użytkowników połączeniem z internetem. W celu ograniczenia tego rodzaju sytuacji, wielu operatorów telewizyjnych stosuje serwery buforujące dane. Przechowują one kopie najczęściej odwiedzanych stron, dzięki czemu mogą one być dostarczane użytkownikom bez opóźnienia związanego z pobieraniem danych z serwera źródłowego. Operatorzy szczególnie dbający o użytkowników stosują kilka połączeń Tl lub T3 do różnych sieci szkieletowych internetu.

Wydajność sieci kablowych

Współużytkowanie sieci CATV z innymi użytkownikami nie oznacza, że wydajność połączenia kablowego nie jest duża. Mimo że konstrukcja sieci nie pozwoli wykorzystać jej pełnego pasma, wciąż można osiągnąć przepustowość rzędu 512 kb/s. Jest to wynik 10-krotnie lepszy od osiąganej przez najszybsze połączenie modemowe i 4-krotnie przewyższający możliwości ISDN. Sieć WWW pokazuje wówczas zupełnie nowe oblicze. Ogromne pliki audio i wideo, tak dotąd unikane, ściągnąć w ciągu kilku sekund, a na dysku zaczyna brakować miejsca na pobrane za darmo aplikacje.

Cena usługi nie jest zazwyczaj wysoka. Operator telewizji kablowej pozwala uniknąć korzystania z usług firmy telekomunikacyjnej (o ile mamy połączenie dwukierunkowe) i tradycyjnego usługodawcy internetowego. Opłata miesięczna, łącznie z dzierżawą modemu, może pozostać nie większa niż 150 zł. Jest to więcej niż w przypadku analogowego dostępu telefonicznego, ale zarazem znacznie mniej niż kosztowałoby połączenie poprzez ISDN. Uzyskujemy dostęp 24-godzinny i wolną linię telefoniczną. Jedynym problemem może być dostępność usługi na danym obszarze. W opinii autora, połączenia oferowane przez telewizję kablową to obecnie rozwiązanie najlepsze, górujące nad innymi wydajnością ekonomicznością i wygodą. Jest zarazem szeroko dostępne. Jego głównym konkurentem są połączenia DSL, wciąż nie najlepiej rozpowszechnione i cierpiące na skutek braku koordynacji między ISP a firmami telekomunikacyjnymi. Ponieważ operator telewizji kablowej zapewnia nośnik fizyczny, usługi ISP i często wyposażenie, instalacja jest szybka, a w przypadku problemów unikamy konieczności wskazywania firmy odpowiedzialnej za awarie.

Zabezpieczenia połączeń CATV

Ponieważ sieć telewizji kablowej jest użytkowana wspólnie przez użytkowników na pewnym obszarze, a komunikacja jest dwukierunkowa, pojawia się problem zabezpieczenia komputera i transmisji danych. W większości rozwiązań dostęp nieuprawniony uniemożliwić ma szyfrowanie. Modemy kablowe zgodne ze specyfikacją CableLabs (DOCSIS) posiadają wbudowany moduł szyfrujący, ale starsze modemy jednokierunkowe mogą być go pozbawione.

Jeżeli wykorzystujemy system operacyjny taki jak 32-bitowe wersje Windows, standardowo wyposażone w oprogramowanie sieci równorzędnej, istnieje potencjalna możliwość „zobaczenia" w sieci komputerów sąsiadów. Zabezpiecza przed tym szyfrowanie modemów CableLabs (które musi być obsługiwane zarówno przez operatora, jak i użytkownika) i rozwiązania pokrewne. W samym systemie operacyjnym dysponujemy opcją wyłączenia funkcji udostępniania dysków innym użytkownikom sieci. Niewłaściwa konfiguracja może umożliwić innym przeglądanie, modyfikowanie i usuwanie zawartości dysku twardego naszego komputera. Jeśli modem kablowy nie obsługuje szyfrowania, warto zadbać o to, aby osoba instalująca usługę wyłączyła odpowiednie opcje. Jeżeli udostępnianie plików lub drukarek jest nam potrzebne, wszystkie udziały powinny zostać zabezpieczone hasłem. Ogólną zasadą pozostaje jednak całkowite usuwanie z komputera wyposażonego w modem kablowy oprogramowania udostępniania plików i drukarek.

► ► Zajrzyj do podrozdziału „Zabezpieczanie połączenia internetowego" znajdującego się na stronie 1134.

Digital Subscriber Line (DSL)

Największym konkurentem modemów kablowych na rynku połączeń szerokopasmowych jest cyfrowa linia abonencka, bardziej znana jako Digital Subscriber Line (DSL). Łącza DSL, podobnie jak ich „przodek", łącza ISDN. to rozwiązanie umożliwiające firmom telekomunikacyjnym wykorzystanie istniejącego okablowania miedzianego do oferowania klientom wydajnego dostępu do internetu. Nie każda odmiana DSL może być zastosowana w sieciach o starym okablowaniu. Problemy sprawiają wersje najszybsze i zarazem najdroższe. Komunikacja DSL jest interesująca dla firm pozbawionych możliwości skorzystania z modemów kablowych, a oczekujących wydajnej i niedrogiej alternatywy dla mało opłacalnych połączeń ISDN, których możliwości nie przekraczają najczęściej 128 kb/s.

W różnych omówieniach spotkać się można ze skrótem xDSL x ma tutaj oznaczać różnorodne od-miany łączy DSL oferowane przez lokalne firmy telekomunikacyjne i ISP. Autor stosuje skrót DSL w omówieniach obejmujących wszystkie odmiany cyfrowych łączy abonenckich.

Jedną z głównych zalet DSL w porównaniu z modemami kablowymi jest uniknięcie współużytkowania pasma przenoszenia, które prowadzi do tego, że jednoczesne korzystanie z sieci przez wielu użytkowników powoduje zauważalny spadek wydajności. W systemie DSL problem tego rodzaju nie istnieje. Użytkownik dysponuje dokładnie taką przepustowością za jaką płaci.

Zasada działania DSL

Technologia DSL wykorzystuje szerokopasmową naturę systemu telefonicznego. Możliwość przesyłana sygnałów o różnych częstotliwościach zostaje wykorzystana do jednoczesnej transmisji danych internetowych i rozmów telefonicznych. Popularna wersja DSL, Asymmetric DSL (asymetryczna linia DSL), wykorzystuje dwie metody wysyłania i odbierania sygnałów:

Carrierless Amplitude/Phase (CAP, beznośnikowa amplitudowo-fazowa),

Discrete Multitone (dyskretna wielotonowa).

Pierwsze instalacje DSL korzystały głównie z CAP, przewidującej podział łącza na trzy pasma częstotliwości. Ich granice zmieniają się w zależności od implementacji. Typowe pasma to:

Rozmowy telefoniczne wykorzystują częstotliwości od 30 Hz do 4 kHz. Jest to częstotliwość wykorzystywana też przez automatyczne sekretarki, faksy i systemy alarmowe.

Wysyłane do sieci dane (wywołania stron i wysłana poczta) przesyłane są w paśmie od 25 kHz do 160 kHz.

Pobierane dane (strony WWW i poczta odbierana) wykorzystują częstotliwości od 240 kHz do 1,5 MHz.

W niektórych systemach do pobierania danych wykorzystywany jest zakres od 300 kHz do 700 kHz. a do wysyłania— od 1 MHz wzwyż.

Ponieważ przesyłany głos, dane odbierane i dane wysyłane korzystają z odmiennych częstotliwości, można jednocześnie rozmawiać przez telefon, przeglądać strony WWW i wysyłać pocztę.

System DMT, używany w nowszych instalacjach ADSL, dzieli łącze telefoniczne na 247 kanałów po 4 kHz. Jeżeli transmisja w jednym z kanałów ulega zakłóceniom, automatycznie wybierany jest kanał, który zapewnia lepszą jakość połączenia. Komunikacja DMT wykorzystuje do wymiany danych stosunkowo niskie częstotliwości, których dolną granicą jest około 8 kHz.

Obie metody przesyłania sygnału są podatne na zakłócenia wprowadzane przez wykorzystywane urządzenia. Stosuje się więc filtry dolnoprzepustowe ograniczające wpływ sygnałów telefonicznych na komunikację w paśmie powyżej 4 kHz. Lokalizacja filtrów zależy od odmiany stosowanej usługi DSL.

Po przekazaniu do przełącznika centralnego, dane DSL zostają przesłane do multipleksera dostępu DSL (DSLAM, DSL Access Multiplekser). Ten z kolei przekazuje dane do internetu. Przesyła również sygnały przychodzące do właściwego transceivera DSL, czyli „modemu" przyłączonego do komputera).

Kto może używać DSL?

Dostępność usług DSL powoli rośnie, choć pozostaje na razie ograniczona do obszarów większych miast. Użytkownicy z terenów wiejskich czy mniejszych miejscowości nie mają tyle szczęścia. Dla nich podstawą pozostaje 56-kilobitowy modem. Pewną nadzieją mogą być nowe oferty połączeń satelitarnych i lokalnych połączeń bezprzewodowych.

Odległość jest w komunikacji DSL czynnikiem o podobnym znaczeniu jak odległość od łącznicy głównej w komunikacji ISDN. Zasięg większości usługodawców pozostaje ograniczony do 6 kilometrów. Niektórzy oferują usługę jedynie użytkownikom w obrębie 5 kilometrów. Zwiększanie odległości Oowoduje istotny spadek szybkości przesyłania danych. Przesyłanie sygnałów na większą odległość wymaga stosowania wzmacniaków lub pętli lokalnych, połączonych z centralą kablem światłowodowym. Ogólną zasadą pozostaje, że użytkownicy w mniejszej odległości od usługodawcy uzyskują szybszą komunikację DSL. Operatorzy telekomunikacyjni oferujący usługę DSL umieszczają często informacje o dostępności i typie połączeń na witrynach WWW.

Obszernym źródłem informacji o usługach DSL w USA jest witryna www.dslreports.com. W Polsce można skorzystać z usługi Telekomunikacji Polskiej.

Zanim przyłączymy linię DSL do domowej lub biurowej sieci, sprawdźmy wsparcie techniczne ofe-rowane przez usługodawcę. Pomoc może być bardzo potrzebna, ale nie zawsze można na nią liczyć. Do współużytkowania połączenia DSL i innych połączeń szerokopasmowych wystarcza tanie połączenie wykorzystujące przełącznik i router, oferowane przez takie firmy D-Link lub Linksys. Jako oprogramowanie posłużyć może Udostępnianie połączenia sieciowego (Internet Connection Sharing) systemu Windows.

Nawet jednak w sytuacji, gdy centrala telekomunikacyjna jest w pobliżu, nie możemy być jeszcze pewni, że usługa faktycznie będzie dostępna. Problemem może być typ i stan okablowania. Ponieważ usługa DSL wymaga dwukierunkowego przesyłania sygnałów wysokiej częstotliwości, infrastruktura nie zapewniająca ich przenoszenia nie może być stosowana. Problemem mogą być:

Cewki lądujące. Są to wzmacniacze sygnału głosu, nazywane też często cewkami głosowymi. Blokują przesyłanie wymaganych przez usługę DSL sygnałów wysokiej częstotliwości.

Odgałęzienia. Wprowadzane w celu dołączania nowych klientów bez prowadzenia nowych kabli do centrali. Mogą one stworzyć obwód zbyt długi do obsługi DSL.

Światłowody. Wykorzystywane do przenoszenia dużej ilości sygnałów przy użyciu stosunkowo cienkiego kabla, na połączeniach z miedzianymi liniami telefonicznymi wykorzystują konwertery analogowo-cyfrowe i cyfrowo-analogowe. Konwertery te nie mają zdolności przekazywania sygnałów DSL.

Podstawowe odmiany DSL

Mimo że skrót DSL przewija się zarówno w reklamach, jak i popularnych omówieniach tematu, na różnych rynkach i w różnych sytuacjach stosuje się bardzo zróżnicowane odmiany usługi. Omówimy teraz i porównamy najbardziej typowe z nich. Pamiętać jednak trzeba, że lokalny operator telekomunikacyjny oferuje zazwyczaj tylko jedną z odmian:

Asymmetrical DSL (ADSL. DSL asymetryczna). To najczęściej stosowany typ cyfrowej linii abonenckiej, oferowany przede wszystkim użytkownikom domowym. Asymetryczność oznacza, że szybkość pobierania danych jest znacznie większa od szybkości ich wysyłania. Dla większości osób nie jest to problemem — podstawowe zastosowania połączenia internetowego to przeglądanie stron połączone z pobieraniem plików graficznych i innych. Największa szybkość połączenia ADSL to 9 Mb/s przy pobieraniu danych, a 640 kb/s przy ich wysyłaniu. Większość ofert obejmuje różne poziomy szybkości i opłat. Drobną część pasma przepustowego wykorzystują rozmowy telefoniczne. Płacimy więc za zintegrowaną usługę przesyłania głosu i danych. Instalacja ADSL jest droższa niż innych odmian DSL ze względu na to, że wymaga zainstalowania u każdego klienta rozgałęźnika (co wymaga wizyty technika).

Consumer DSL (CDSL. DSL konsumencka). Wolniejsza odmiana DSL (do 1 Mb/s przy odbieraniu danych), opracowana przez znaną z produkcji chipsetów modemowych firmę Rockwell. Rozpoczęcie korzystania z usługi nie wymaga instalacji u klienta.

G.Lite (Universal DSL. DSL Lite, Splitterless DSL. DSL bezinstalacyjna). Kolejna odmiana zapewniająca rozgałęzianie linii już u operatora telekomunikacyjnego. Zakres szybkości pobierania sięga od 1,544 Mb/s do 6,0 Mb/s. Szybkości wysyłania danych zawierają się w zakresie od 128 kb/s do 384 kb/s. G.Lite zyskuje dużą popularność, ponieważ pozwala użytkownikom korzystać

z zestawów do samodzielnej instalacji. Warto pamiętać, że operator ma możliwość ograniczenia przepustowości do pasma mniejszego niż przedstawione na stronach tego rozdziału.

♦ Symmetricał DSL (SDSL, DSL symetryczna). Odmiana usługi DSL umożliwiająca korzystanie z jednakowych przepustowości pobierania i wysyłania danych. Jest to rozwiązanie oferowane głównie klientom instytucjonalnym, ze względu na to, że wymaga zainstalowania nowego okablowania. Często wymagane jest podpisanie długoterminowej umowy z usługodawcą.

Tabela 19.2. Porównanie odmian DSL

Typ linii DSL |

Skrót |

Szybkość pobierania danych i wysyłania danych |

Dopuszczalna odległość od centrali' |

Zastosowania |

|

ISDN Digital Subscriber Line |

IDSL |

128 kb/s |

6000 metrów |

Podobne jak ISDN BRI, ale wyłącznie usługa danych (linia nic umożliwia komunikacji głosowej) |

|

Consumer DSL firmy Rockwell |

CDSL |

1 Mb/s pobieranie; < 1 Mb/s wysyłanie |

6000 metrów |

Bezinstalacyjna usługa dla klientów indywidualnych i małych firm. zbliżona do DSL Lite |

|

Splitterless DSL Lite/G.Lite DSL ! |

1,544 Mb/s-6 Mb/s pobieranie; wysyłanie zależnie od zakupionej usługi |

6000 metrów |

Kosztem ograniczenia szybkości umożliwia pracę bez instalowania rozgałęźników |

||

High bit-rate DSL |

HDSL |

1,544 Mb/s, w obu kierunkach — 2 łącza typu skrętka; 2,048 Mb/s, w obu kierunkach — 3 łącza typu skrętka |

4000 metrów |

UsługaT-l/El między serwerem a firmą telekomunikacyjną lub wewnątrz firmy |

|

Symmetric DSL |

SDSL |

1,544 Mb/s (USA i Kanada) 2.048 Mb/s (Europa) — 1 łącze, jednakowe szybkości wysyłania i pobierania danych |

4000 metrów |

Takie same jak HDSL, ale wymaga tylko jednego łącza typu skrętka |

|

Asymmetric DSL |

ADSL |

1,544 Mb/s -8,448 Mb/s pobieranie; 16 kb/s - 640 kb/s wysyłanie |

1,544 Mb/s — 2,048 Mb/s — 6.312 Mb/s — 8,448 Mb/s — |

6000 m; 5200 m; 4000 m; 3000 m |

Najpopularniejszy typ technologii DSL stosowany jako metoda dostępu do internetu |

VDSL |

Very High DSL |

12,9 Mb/s - 52,8 Mb/s pobieranie; 1.6 Mb/s - 2,3 Mb/s wysyłanie |

12,96 Mb/s — 25,82 Mb/s — 51,84 Mb/s — |

1350 m; 900 m; 300 m; |

Sieci ATM; osiedlowe sieci światłowodowe |

W tabeli 19.2 przedstawiamy podsumowanie charakterystycznych cech różnych odmian usługi DSL.

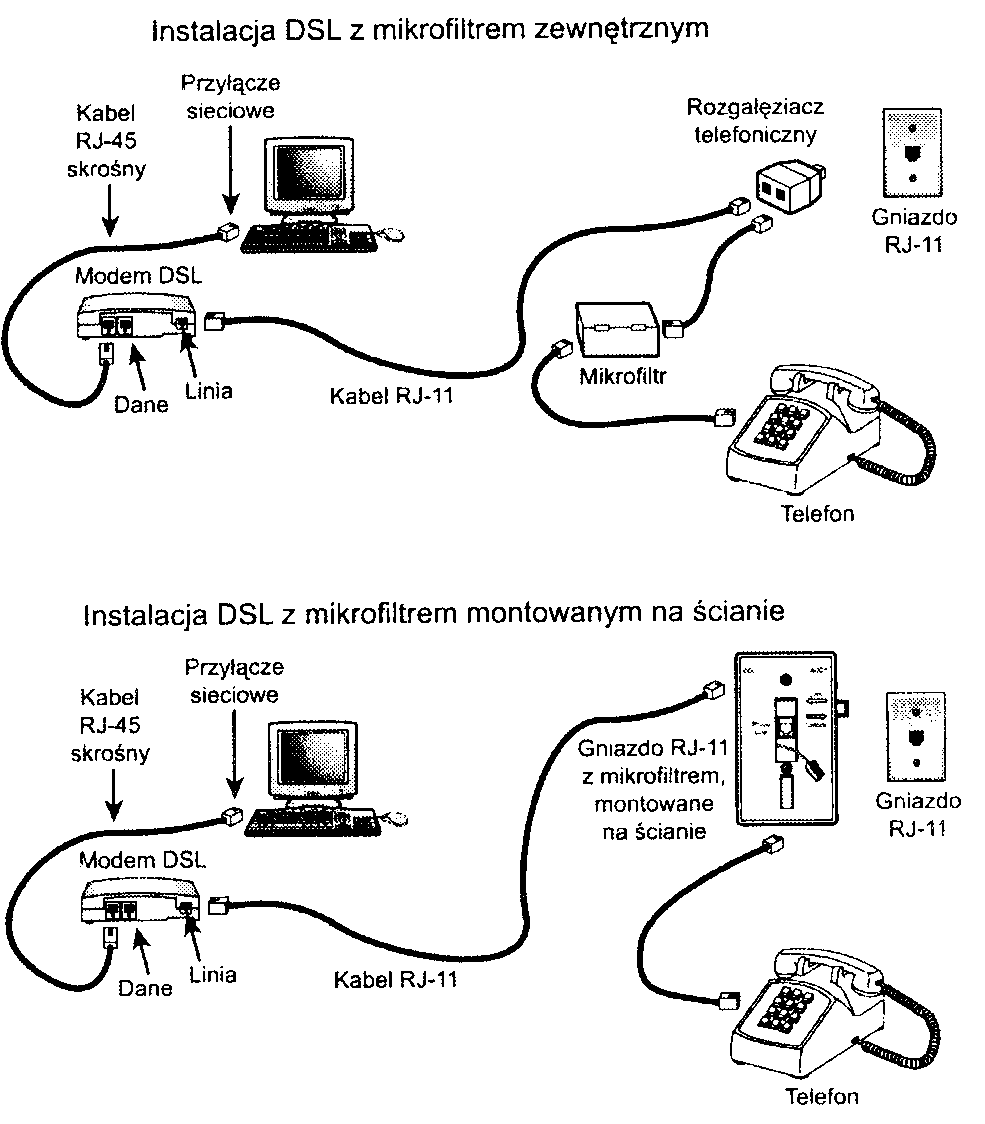

Każda odmiana DSL wymaga urządzenia zewnętrznego, modemu DSL. Jako połączenie z komputerem stosuje się:

przewód skrosowany, połączony z kartą sieci Ethernet lOBase-T lub 10/100,

przewód USB, połączony ze złączem USB komputera.

Modem DSL z gniazdem telefonicznym łączy standardowy przewód z wtykami RJ-11.

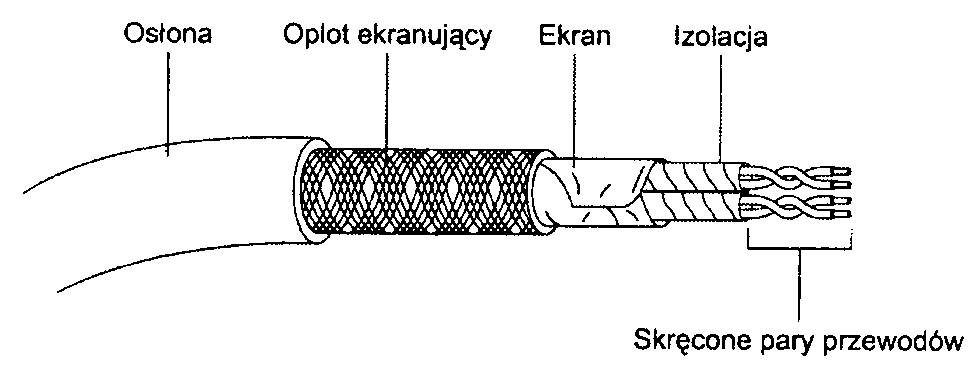

W celu zabezpieczenia przed interferencją między sygnałami telefonicznymi i DSL stosuje się mikrofiltry i rozgałęźniki. Jeżeli wybrana odmiana instalacji wymaga wizyty specjalisty, montuje on rozgałęźnik (splitter). Rozwiązania tego rodzaju są wydajniejsze, wydłuża się jednak czas instalacji.

Jeżeli instalujemy DSL samodzielnie, zakładamy mikrofiltry (microfilters) chroniące przed zakłóceniami powodowanymi przez telefony, automatyczne sekretarki i podobne urządzenia. Umieszczamy je wewnątrz gniazdka telefonicznego lub „wpinamy" pomiędzy telefonem (automatyczną sekretarką faksem) a zwykłym gniazdkiem (patrz rysunek 19.2).

Jeżeli do linii telefonicznej przyłączony jest system zabezpieczeń, korzystanie z DSL może być utrudnione. Uaktywniony system zabezpieczeń, kiedy ma miejsce próba wysłania powiadomienia do agencji ochrony, może powodować nawet przerwanie rozmowy. Funkcja ta nie będzie działać, jeżeli użyjemy standardowych mikrofiltrów. Rozwiązaniem są specjalne mikrofiltry DSL Alarm.

1 Zależy również od jakości oraz średnicy przewodów.

Rysunek 19.2.

Dwie odmiany zestawów do samodzielnej instalacji. Jeżeli przy użyciu rozgałęźnika utworzona została nowa linia DSL, mikrofiltry nie są wymagane

Ceny DSL

Opłaty za dostęp DSL są dość zróżnicowane, tym bardziej, że różne firmy telekomunikacyjne oferują różne szybkości połączeń i różne sposoby rozliczania użytkowników. Większość usług DSL łączy jedna cecha wspólna — są to usługi asymetryczne, gdzie szybkość pobierania danych jest większa niż szybkość wysyłania danych od użytkownika. Wynika to w głównej mierze stąd, że instalacje ADSL mogą zazwyczaj pracować, wykorzystując standardowe łącza telefoniczne. Instalacja SDSL wymaga łączy o podwyższonej jakości, czyli, w praktyce, nowych.

W Polsce Telekomunikacja Polska oferuje dostęp SDI TP (115 kb/s) za 125 zl miesięcznie. Nowością jest Neostrada TP, również oparta na technologii ADSL i oferująca szybkości 128. 512 i 1024 kb/s, gdzie oplata instalacyjna to 92 - 112 zl, a miesięczna — 59 - 181 zl. W USA płacimy od 30 do 80 dolarów miesięcznie, zależnie od szybkości (od 256 kb/s do 1,5 Mb/s) i tego, czy używane będą statyczne czy dynamiczne adresy IP. Cena pakietu dla firm wynosi od 50 do 500 dolarów miesięcznie.

Zróżnicowanie cen usług DSL wiąże się głównie z różnymi oferowanymi szybkościami dostępu. Najniższe ceny to zazwyczaj mała szybkość wysyłania danych (ADSL i G.Lite). Oferty najdroższe dotyczą SDSL. W wielu krajach można wybierać między ofertami różnych firm, działających na tym samym terenie. W Polsce, poza TPSA, można jeszcze skorzystać z oferty firmy Crowley, oferującej 2-megabitowe łącze HDSL za 2099 zł miesięcznie (opłata instalacyjna 2500 zł), oraz firm Internet Partners, Dialog. TDC Internet, Netia i innych.

Zabezpieczenia komunikacji DSL

W przeciwieństwie do innych typów łączy szerokopasmowych, DSL zapewnia bezpośrednie połączenie z centralą. Nie istnieje ktoś taki jak „sąsiedzi", dysponujący większą swobodą dostępu do danego komputera. Podobnie jednak jak w każdym przypadku połączenia stałego, włamanie internetowe pozostaje zagadnieniem wyjątkowo aktualnym.

► ► Zajrzyj do podrozdziału „Zabezpieczanie połączenia internetowego" znajdującego się na stronie 1134.

Problemy techniczne

Telekomunikacja zawsze sprawiała użytkownikom wielu kłopotów. Tak było w czasach powolnych i zawodnych modemów pracujących z szybkością 300 b/s i podobnie jest przy stosowaniu łączy szerokopasmowych. Samo konfigurowanie połączenia DSL jest często trudne. Do uzyskania dostępu niezbędne jest uzyskanie wydajnej transmisji cyfrowej przy użyciu linii telefonicznej i odpowiednia konfiguracja sieci opartej na protokole TCP/IP (najbardziej rozwiniętym i najbardziej złożonym z współcześnie stosowanych protokołów, patrz rozdział 20.. „Sieć lokalna (LAN)'".

Przegląd komentarzy użytkowników, publikowanych na różnorodnych forach poruszających tematykę DSL. zwraca uwagę na cztery podstawowe problemy:

♦ Słaba koordynacja miedzy działem sprzedaży operatora a monterami. Może to prowadzić

do przedłużającego się oczekiwania na zainstalowanie usługi. Jeżeli to możliwe, należy skontaktować się z podwykonawcą i potwierdzić ustalony wcześniej termin. Opcja samodzielnej instalacji zestawu DSL jest warta rozważenia.

Monter instaluje sprzęt i oprogramowanie, ale nie weryfikuje jego funkcjonowania. Spytajmy, czy monter będzie miał ze sobą komputer przenośny, który umożliwi mu sprawdzenie linii. Nie pozwalajmy mu odejść, dopóki nie jesteśmy pewni, że połączenie działa.

Niski poziom pomocy technicznej przed i po instalacji. Zapiszmy adres 1P i inne związane z instalacją dane. Przeczytajmy komentarze i wskazówki w źródłach, które wymieniamy w tym rozdziale. Pomogą one wybrać usługodawcę i wskażą rozwiązania, które możemy wprowadzić we własnym zakresie lub zasugerować operatorowi.

Szybkości niższe od oczekiwanych. Przyczyną może być zarówno niska jakość połączenia danej lokalizacji z operatorem, jak i zakłócenia pracy centrali. Przy instalacji powinniśmy żądać przetestowania linii i określenia jej maksymalnej wydajności. Jeżeli łącze funkcjonuje poprawnie, przyczyną niskiej wydajności jest często wartość w Rejestrze Windows o nazwie RWIN (receive window. okno odbiorcze). Domyślna wartość 8192 (bajty) powinna zostać zmieniona na 32 768 lub 65 535. Jeżeli w komputerze wcześniej wykorzystywany był modem telefoniczny, wartość RWIN może wynosić nawet 2114. Niskie wartości mogą sprawić, że wydajność pobierania danych przez połączenie DSL pozostanie zbliżona do połączenia analogowego. Po kliknięciu łącza Our Tools na stronie http://www.dslreports.com uzyskamy dostęp do interakcyjnych testów, pomocnych

w ustalaniu optymalnej wartości parametru RWIN i innych, diagnozowaniu problemów z połączeniem i w konfiguracji.

Ze względu na problemy związane z próbą wzbogacenia mających już swoje lata sieci telefonicznych, przeznaczonych głównie do świadczenia usług głosowych, o usługę bardzo szybkiego połączenia internetowego wiele firm korzystających wyłącznie z technologii DSL ma kłopoty finansowe. Kilku wyróżniających się dostawców internetu przy użyciu technologii DSL znikło z rynku w latach 2000-2001. W kilku przypadkach doprowadziło to do wycofania usługi. Przed podpisaniem długoterminowej umowy na usługę DSL należy się upewnić, jakie będziemy mieli możliwości skorzystania z innej oferty, gdy operator telekomunikacyjny, dostawca połączenia DSL lub internetu zrezygnuje ze świadczenia tej usługi.

Stacjonarne połączenia bezprzewodowe

Jeśli w miejscu zamieszkania nie ma warunków do skorzystania z modemu kablowego lub DSL, możemy skorzystać z usług bezprzewodowych. Tego typu usługi przy łączeniu z Internetem korzystają z różnych częstotliwości sygnałów mikrofalowych. Większość usług oparta jest na częstotliwości 2.4 GHz. która jest używana w przypadku połączeń zgodnych ze standardem 802.11 Wi-Fi. Zwykle wymagane jest zamontowanie w najwyżej położonym miejscu dachu niewielkiej anteny kierunkowej. Dodatkowo w polu „widzenia" anteny musi znajdować się nadajnik, zazwyczaj zamontowany na wieży oddalonej zaledwie o kilka kilometrów. Tego typu usługi mają zatem charakter lokalny, dlatego z reguły konieczne jest sprawdzenie, czy w miejscu zamieszkania są w ogóle dostępne. Zazwyczaj polecam stacjonarne połączenie bezprzewodowe tylko wtedy. gdy nie jest dostępna usługa oparta na modemie kablowym lub DSL. Uważam jednak, że stacjonarne połączenie bezprzewodowe jest przeważnie lepszym rozwiązaniem od usługi satelitarnej. Ogólnie rzecz biorąc, początkowe koszty sprzętu są niższe niż w przypadku usługi satelitarnej, a ponadto sygnały są bardziej odporne na złe warunki pogodowe.

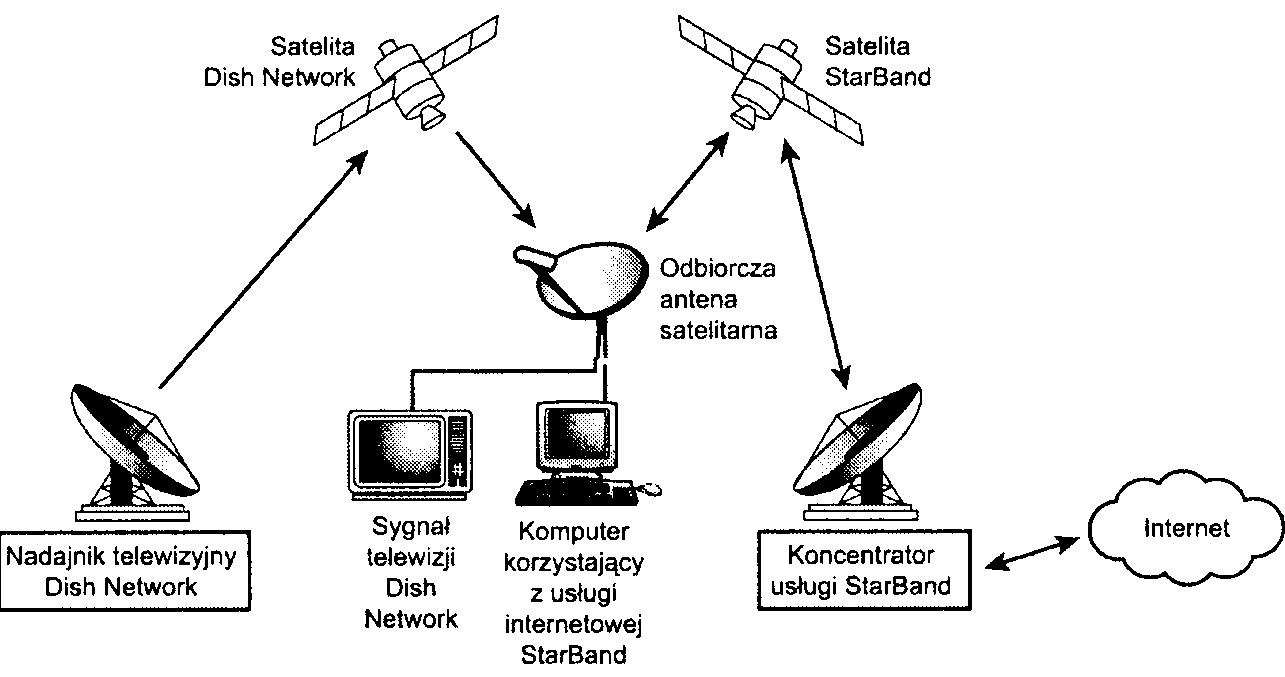

Połączenia satelitarne — DirecWAY i StarBand

Jeżeli w miejscu zamieszkania nie jest możliwe skorzystanie z usług opartych na modemie kablowym. DSL lub stacjonarnym połączeniu bezprzewodowym, w ostateczności można zastosować połączenie satelitarne. Aby przekonać się, czy będzie to możliwe, należy spojrzeć w niebo. Użytkownicy, którzy mają możliwość ustawienia anteny satelitarnej, skierowanej na południe, około 45 stopni w górę, mogą uzyskać dostęp do takich usług połączeń satelitarnych, jak amerykańskie DirecWAY lub StarBand, które są w stanie zaoferować dużą szybkość i niezawodność.

Wykorzystywane do przesyłania sygnałów telewizyjnych i łączności z internetem satelity geostacjonarne pozostają zawsze ponad równikiem. Oznacza to, że użytkownicy znajdujący się na półkuli po-łudniowej ustawiają anteny na północ.

W przypadku niektórych usług tego rodzaju do obsługi komunikacji internetowej i sygnału telewizyjnego wykorzystywana jest pojedyncza antena satelitarna.

W Polsce dostęp satelitarny oferują m.in. firmy NetSystem, Polsat, Europę Online i UPC — przyp. tłum.

Uzupełnienie zestawu DirecWAY o DirecTV, w celu zapewnienia sobie szybkiego dostępu do internetu i odbioru programów telewizji satelitarnej przy użyciu jednej anteny, nie stanowi problemu. Podobnie zestaw internetowy StarBand może być jednocześnie wykorzystywany do obsługi sieci telewizyjnej Dish Network (dotyczy kontynentalnego obszaru Stanów Zjednoczonych i Kanady). Jeżeli natomiast interesuje nas uzupełnienie telewizji DirecTV o usługę DirecWAY, niezbędny jest zakup nowej anteny. Nie dotyczy to jedynie posiadaczy uniwersalnego zestawu DirecDUO.

DirecWAY

Początkowo usługa DirecWAY nosiła nazwę DirecPC, ale w połowie 2001 r. firma Hughes Network Systems — wkrótce po wprowadzeniu na rynek dwukierunkowej wersji usługi DirecPC — zmieniła jej nazwę. W niniejszym punkcie zostanie omówiona usługa dwukierunkowa. Oryginalna wersja usługi DirecPC/DirecWAY była usługą jednokierunkową korzystającą z satelity przy pobieraniu danych i z tradycyjnego modemu przy ich wysyłaniu. W 2002 roku usługa została zastąpiona wersją oferującą dwukierunkowe połączenie satelitarne.

Aktualnie usługa DirecWAY oferuje szybkość pobierania danych wynoszącą 500 kb/s, chociaż większość użytkowników jest w stanie uzyskać znacznie wyższe transfery, zawierające się w przedziale od 1000 do 2000 kb/s. Szybkość wysyłania danych jest bardziej ograniczona i wynosi około 60 kb/s. Co prawda jest to może mniej niż w przypadku modemów kablowych lub DSL, ale dla osób mieszkających poza miastem połączenia satelitarne często są jedyną dostępną technologią dostępu szerokopasmowego.

Wymagania

Usługa DirecWAY wymaga zakupienia i zainstalowania niewielkiego talerza anteny, stanowiącej niezbędny element sprzętu. Talerz anteny jest podobny do talerzy stosowanych w przypadku telewizyjnych usług satelitarnych, takich jak DirecTV i DishNetwork, ale nieco od nich większy. Tak naprawdę w wielu przypadkach możliwe jest użycie tego samego talerza na potrzeby usług DirecTY i DirecWAY, choć zwykle lepszym rozwiązaniem jest zastosowanie oddzielnych urządzeń. Do wysyłania i odbierania danych w usłudze DirecWAY używany jest talerz anteny satelitarnej DW6000 o średnicy wynoszącej 76 cm. Jest on połączony z modemem satelitarnym DW6000 oferującym współużytkowane połączenie sieci Ethernet, do którego można podłączyć komputer PC lub router udzielający dostępu do sieci komputerom z systemami Windows, Mac i innymi. Pod względem konfiguracji i działania modem DW6000 jest taki sam, jak modem kablowy. Oznacza to. że w podłączonym komputerze PC nie trzeba stosować żadnego specjalnego oprogramowania. Starsze modemy podłączane do portu USB wymagały użycia komputera PC, ale obecnie wyszły już z użycia.

StarBand

W kwietniu 2000 roku, po okresie testów (jako Gilat-At-Home), wprowadzona została usługa StarBand, pierwsza publiczna dwukierunkowa sieć satelitarna. Po niewielkich początkowych problemach usługa StarBand odniosła sukces, ale nie cieszyła się tak dużą popularnością, jak usługa DirecWAY. Niezależnie od tego zestaw możliwości oferowanych przez usługę StarBand w aktualnej wersji dwukierunkowej jest prawie taki sam, jak usługi DirecWAY.

Usługa StarBand umożliwia pobieranie danych z szybkościami od 500 kb/s do 1000 kb/s i wysyłanie danych z szybkościami od 50 kb/s do 100 kb/s (zależnie od zastosowanego modemu satelitarnego). Do modemów satelitarnych przeznaczonych dla usługi StarBand zalicza się nowe urządzenie StarBand Model 480Pro, wprowadzone na rynek z początkiem 2003 r. Modem zawiera 4-portowy router i może współpracować z innymi systemami operacyjnymi niż Windows. Sieć StarBand współpracuje z kilkoma innymi firmami, takimi jak SIA (http:Osatellite-internet-access.net) i US Online (www.usonline.com). Ceny sprzętu przeznaczonego dla usługi StarBand i koszt miesięcznego abonamentu zwykle są podobne do cen dwukierunkowej usługi DirecWAY, jednak niektórzy producenci mogą oferować specjalne promocyjne pakiety i zestawy.

Znakomite wskazówki, sztuczki, programy narzędziowe i porady doświadczonych użytkowników można znaleźć na witrynie StarBand Users: http://www.starbandusers.com i http://www.dslreports.com.

Na rysunku 19.3 pokazano sposób działania usług DirecWAY i StarBand.

Rysunek 19.3.

Użytkownicy usług

DirecWAY i StarBand

przy użyciu jednego

talerza anteny

satelitarnej

o wymiarach 61 cm

x 91 cm mogą

odbierać zarówno

programy telewizyjne

(po lewej stronie),

jak i pakiety

internetowe

(po prawej stronie)

Rzeczywista wydajność połączenia satelitarnego

Pasjonaci porównywania wydajności szybko stwierdzą, że satelitarny dostęp do internetu słabo wypada w testach szybkości, osiągając czas odpowiedzi na wysyłane pakiety ping rzędu 400 - 600 ms. Wynika to z dość skomplikowanej trasy, jaką muszą pokonać dane (z ziemi do satelity i z satelity na ziemię). Podobnie rozczarowujące są testy interakcyjne. Opóźnienia powodowane przez przesyłanie danych do odległego o 36 000 kilometrów satelity geostacjonarnego sprawiają że satelity nie są najlepszą propozycją w przypadku tego typu testów, chociaż szybkość pobierania danych jest znacznie wyższa od oferowanej przez modemy telefoniczne. Różnice w uzyskiwanych wynikach są dość znaczne, ale częste są szybkości rzędu 1000 kb/s, a niektórym może się nawet udać uzyskać szybkości pobierania przekraczające 2000 kb/s. Osiągnięcie takich wyników wymaga oczywiście skorzystania z publikowanych na różnych witrynach WWW i forach dyskusyjnych wskazówek dotyczących modyfikowania konfiguracji systemu pod kątem połączenia satelitarnego.

Warunki pogodowe mogą stanowić problem dla połączeń satelitarnych, ale nie w sposób, o jakim możesz pomyśleć. Chmury i burze zwykle nie mają wpływu na pogorszenie sygnału. Problemem może być śnieg i lód gromadzący się na talerzu anteny. W obszarze, gdzie występują opady śniegu, mogą pojawić się problemy z sygnałem nawet wówczas, gdy niebo jest czyste. Problemy te niezmiennie związane są ze śniegiem i lodem pojawiającym się na talerzu anteny. Mając to na uwadze, talerz należy zamontować w miejscu umożliwiającym usunięcie co jakiś czas nagromadzonego śniegu i lodu.

Ze względu na większe opóźnienie, mniejsze szybkości przesyłu danych, większe koszty sprzętu oraz wrażliwość na śnieg i lód niewiele osób polecałoby zastosowanie usługi satelitarnej, gdy dostępne są inne rozwiązania. Jeśli jednak jedynymi innymi opcjami są połączenie telefoniczne lub kosztowne łącze Tl, połączenie satelitarne z pewnością będzie atrakcyjniejsze od innych rozwiązań. Co prawda koszty połączenia satelitarnego są wyższe niż w przypadku dostępu opartego na modemie kablowym lub DSL, ale dla osób mieszkających poza miastem może ono stanowić jedyne atrakcyjne finansowo rozwiązanie. Wiele osób we własnym zakresie przystosowało talerze anten tak, aby można je było umieścić (za pomocą różnych statywów i platform) na przyczepach kempingowych.

Integrated Services Digital Network (ISDN)

Szybkość połączenia modemu telefonicznego ogranicza prawo Shannona (będziemy o nim pisać przy omawianiu modemów w dalszej części tego rozdziału). Uzyskanie wyższej wydajności wymaga zastosowania sygnałów cyfrowych. Sieć cyfrowa z integracją usług (ang. Integrated Services Digital Network, ISDN) była pierwszym krokiem w stronę komunikacji cyfrowej. Technologia ISDN umożliwia dostęp do internetu z szybkością 128 kb/s. Połączenia tego rodzaju znajdują się w ofercie praktycznie każdej firmy telekomunikacyjnej. W zależności od wybranej oferty można wykorzystywać linię ISDN wyłącznie jako narzędzie dostępu do internetu lub jako linię wielofunkcyjną umożliwiającą komunikację internetową, rozmowy telefoniczne, połączenia faksowe i telekonferencje.

Usługa ISDN może być dla nas przydatna, jeżeli operator telekomunikacyjny nie oferuje szybszej usługi DSL. Ponieważ technologia ISDN nie powstawała z myślą o internecie, jej wydajność jest stosunkowo niska. Koszt użytkowania połączenia utrzymuje się na poziomie dwukrotnie wyższym niż w przypadku połączeń ADSL czy wykorzystujących modemy kablowe.

ISDN nie wymaga tak wysokiej jakości linii jak DSL, może więc być stosowana tam, gdzie instalowanie DSL wymagałoby poważniejszych zmian infrastruktury.

Jak działa ISDN?

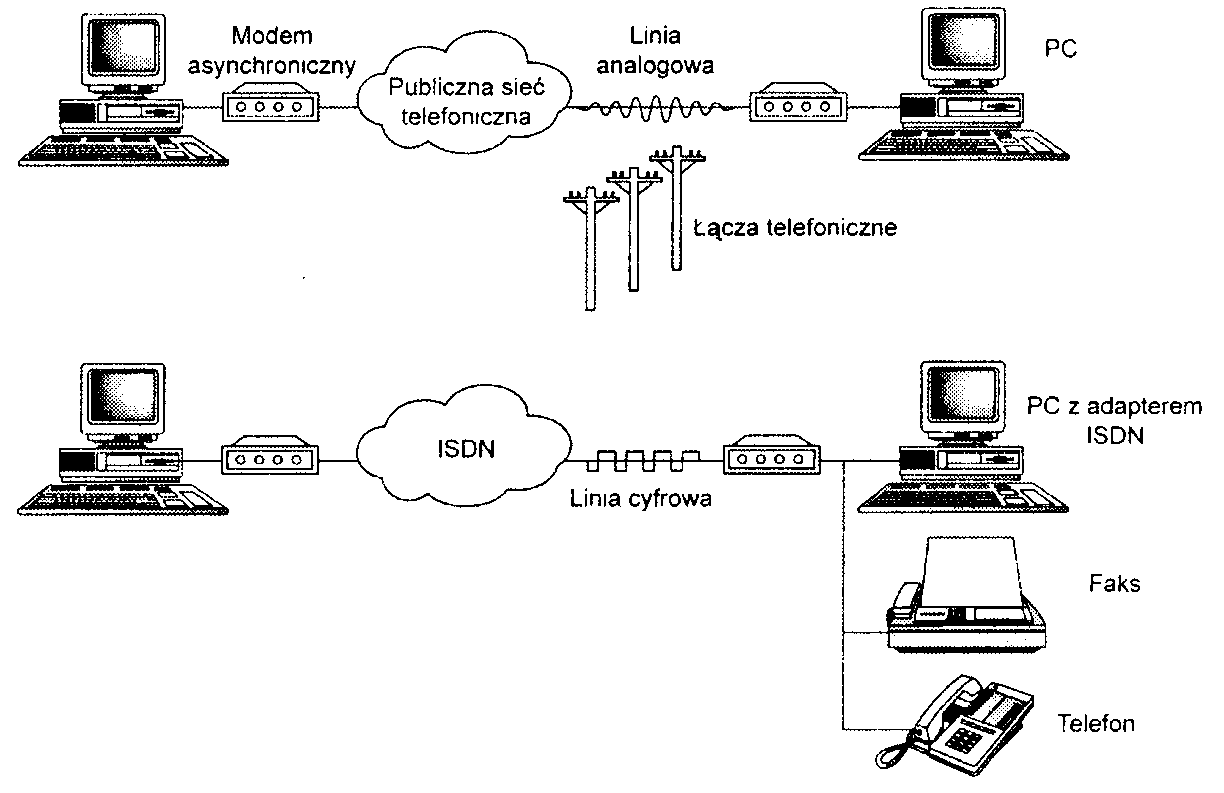

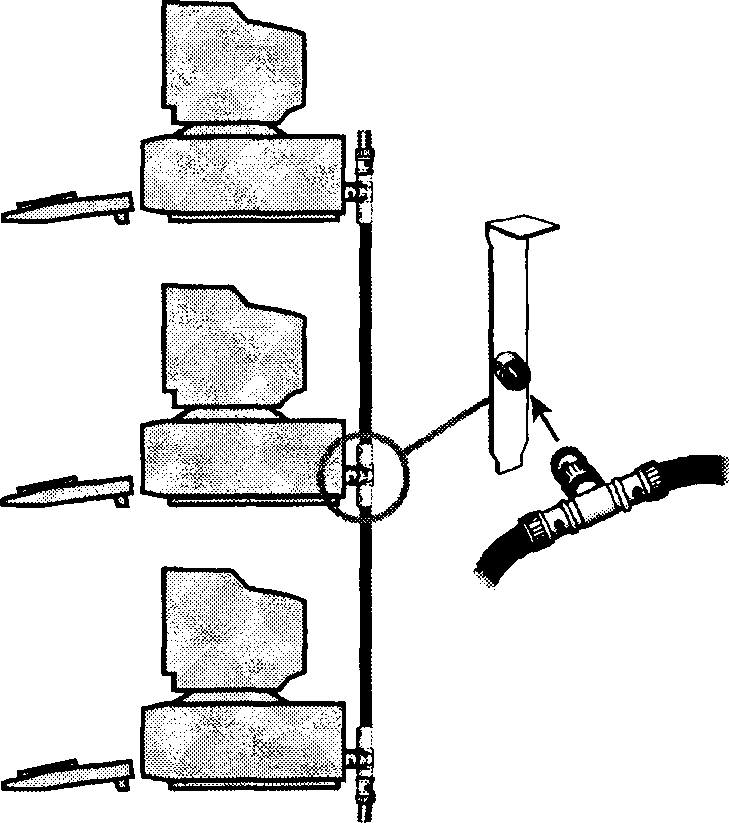

Trzy kanały połączenia ISDN można wykorzystywać do obsługi różnych usług w połączeniach takich jak: rozmowy telefoniczne i komunikacja sieciowa, rozmowy telefoniczne i faks, faks i komunikacja sieciowa itp. (patrz rysunek 19.4).

Pasmo przepustowe połączenia ISDN podzielone jest na 64-kilobitowe kanały B (bearer, nośne) i 16- lub 64-kilobitowy kanał D (delta). Kanały B wykorzystywane są do prowadzenia rozmów telefonicznych i przesyłania danych komputerowych. Kanał D służy do wymiany danych sterujących. Innymi słowy, do prowadzenia rozmów, przeglądania WWW i faksowania wykorzystujemy kanały B.

Rysunek 19.4.

Telefoniczne połączenie modemowe (u góry) to wyłącznie połączenie komputera z inlernetem łub inną usługą online; ISDN (u dołu) umożliwia przyłączenie do jednego terminala komputera, faksu i wielu innych urządzeń

Możliwe są dwie odmiany usługi ISDN: dostęp podstawowy (ang. basie rate interface, BRI) i dostęp rozszerzony (ang. primary rate interface. PRI). Usługa BRI jest przeznaczona dla użytkowników domowych i małych firm. Składają się nań dwa kanały B i jeden 16-kilobitowy kanał D, razem 144 kb/s. W typowych rozwiązaniach jeden kanał B może być wykorzystywany do rozmowy, podczas gdy drugi służy do przeglądania WWW z szybkością 64 kb/s. Po odłożeniu słuchawki połączenie internetowe wykorzystuje oba kanały. Właściwie skonfigurowana usługa ISDN zapewnia przepustowość 128 kb/s.

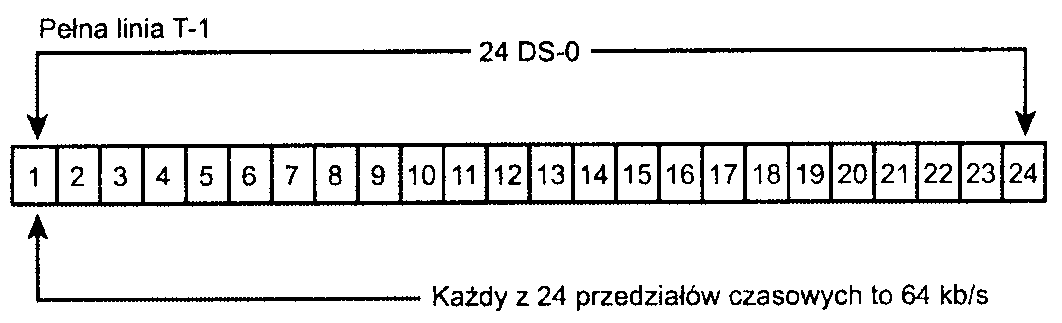

Usługa PRI to oferta skierowana raczej do firm, umożliwiająca m.in. połączenie centralki PBX z ośrodkiem operatora telekomunikacyjnego. W USA i Japonii na usługę PRI składają się 23 kanały B i jeden 64-kilobitowy kanał D, razem 1536 kb/s. Mamy wówczas do czynienia z interfejsem T-l. Europejska usługa PRI to 30 kanałów B i jeden 64-kilobitowy kanał D, razem 1984 kb/s. Odpowiada to europejskiemu standardowi telekomunikacyjnemu El. W przypadkach, gdy wymagane jest więcej niż jedno połączenie PRI, jeden kanał D może być wykorzystany do obsługi wielu połączeń PRI. Wykorzystywana jest wówczas technika sygnałów niezależnych od urządzenia (ang. non-facility associated signaling, NFAS).

Ograniczenie do dwóch kanałów B może wydawać się dość dotkliwe dla każdego poza użytkownikami domowymi i w małymi firmami. Należy jednak wziąć pod uwagę, że jedna linia BRI może obsłużyć do 8 urządzeń ISDN, z. których każde będzie dysponować własnym numerem ISDN. Kanał D zapewnia przekazywanie wywołań i funkcję oczekiwania na rozmowę, co umożliwia wszystkim urządzeniom współużytkowanie obu kanałów B.

W omówieniach ISDN za 1 kilobajt uznaje się 1000 bajtów, a nie, jak zazwyczaj, 1024 bajty.

Jak uważny Czytelnik mógł zauważyć wcześniej, podobnie traktowane są szybkości modemów. 1000-bajtowe jednostki miary określa się niekiedy jako kilobajty dziesiętne, w odróżnieniu od tradycyjnych kilobajtów binarnych.

Jeżeli niezbędna jest wersja ISDN o większych możliwościach (i cenie), wykorzystujemy opcję PRI i urządzenie funkcjonujące jako łącznica: centralkę PBX lub serwer. Mimo że usługa PRI pozwala korzystać z każdego kanału B tylko jednemu urządzeniu, zastosowanie łącznicy umożliwia dynamiczną alokację kanałów niewykorzystanych do zastosowań wymagających dużej przepustowości, takich jak wideokonferencje.

Zakup usługi ISDN

Podstawowa instalacja ISDN wymaga połączenia z centralą telefoniczną nie dłuższego niż 5,5 km. Uzyskanie komunikacji na większą odległość wymaga zakupienia drogich urządzeń wzmacniających i dobrych chęci operatora.

Ceny usługi ISDN są ściśle związane z lokalizacją. W USA oplata instalacyjna mieści się w zakresie od 35 do 150 dolarów, zależnie od tego, czy zmieniamy typ linii telefonicznej, czy instalujemy nową. Opłaty miesięczne wynoszą od 30 do 50 dolarów i czasem są połączone z opłatami za czas połączenia, od 1 do 6 centów za minutę (lub dłużej). Nie można zapominać, że musimy jeszcze kupić adapter terminala ISDN i być może dodatkowe wyposażenie. Podane opłaty to jedynie stawki operatorów telekomunikacyjnych. Dodatkowo trzeba zapłacić usługodawcy internetowemu (ISP) za dostęp do internetu z szybkością ISDN. W sumie płacimy 100 dolarów lub więcej za instalację domową (więcej za instalację w małej firmie). Użytkownikom indywidualnym oferuje się zwykle połączenia z wybieraniem numeru na żądanie. Do firm skierowana jest oferta połączeń stałych. W Polsce za usługę podstawową (BRI) płacimy 400 - 800 zl opłaty instalacyjnej, 30 - 35 zł abonamentu i 0.28 - 0.29 zł za 3 - 6 minut. Doliczamy do tego limitowany abonament internetowy 90 zł/miesiąc lub opłaty 0,29 - 0.56 zł za 5 - 10 minut połączenia.

Ponieważ plany rozliczeniowe obsługi ISDN bywają dość rozbudowane i uzależnione od liczby kanałów i sposobu ich wykorzystania, przed podjęciem wyboru niezbędne jest dokładne określenie, jak zamierzamy z linii ISDN korzystać. Zawczasu warto przestudiować dostępne opcje cenowe. Mimo że ISDN jest jedyną internetową usługą szerokopasmową która pozwala jednocześnie przesyłać glos i dane, jej wysoki koszt i niewielka szybkość sprawiają, że dla większości użytkowników ta forma dostępu do sieci nie jest opcją optymalną.

Ceny dostępu do internetu w ofercie lokalnej firmy telekomunikacyjnej obejmują często zarówno T^i koszt korzystania z łącza ISDN, jak i koszt dostępu do internetu. W ofertach usługodawców inter-netowych opłata za koszt połączenia telefonicznego jest zazwyczaj pomijana. Aby uzyskać prawdziwy obraz oferty ISDN, należy zsumować koszt telefonicznej linii ISDN i koszt usługi dostępu do internetu.

Wyposażenie do komunikacji ISDN

Aby połączyć komputer z linią ISDN niezbędne jest urządzenie o nazwie adapter terminala (ang. terminal adapter. TA). Ma on postać karty rozszerzeń lub urządzenia zewnętrznego, przyłączanego do portu szeregowego, podobnie jak modem. Terminale określa się równie często, jak niepoprawnie, nazwą „modern ISDN". Ponieważ urządzenia ISDN nie przeprowadzają analogowo-cyfrowej konwersji sygnału, nazwa „modem" nie powinna być w odniesieniu do nich stosowana.

Ponieważ połączenia ISDN miały początkowo służyć do obsługi urządzeń telefonicznych, wiele terminali zawiera gniazda do przyłączenia telefonu, faksu i innych urządzeń, w tym komputera. Niektóre modele mogą dodatkowo pełnić funkcję routerów, umożliwiających korzystanie z jednego połączenia ISDN wielu komputerom.

Aby uzyskać najwyższą dostępną wydajność, należy korzystać z adaptera ISDN wewnętrznego lub przyłączanego do złącza USB. Przepustowość adaptera z funkcją kompresji danych wykracza poza możliwości portu szeregowego. Już przeciętna kompresja 2:1 umożliwia przekroczenie szybkości 232 kb/s, zapewnianej wyłącznie przez porty COM o wysokiej wydajności. Porty USB 1.1 zapewniają przepustowość 12 Mb/s, wystarczającą nawet dla najszybszego połączenia ISBN. Porty USB 2.0 pozwalają uzyskać szybkość 480 Mb/s.

Porównywanie wysoko wydajnych usług internetowych

Jednym ze sposobów uporządkowania informacji o najróżniejszych planach rozliczeniowych połączeń CATV, DSL. bezprzewodowych i satelitarnych jest obliczenie średniego kosztu szybkości łącza. Wartość taką możemy uzyskać, dzieląc wysokość opłaty miesięcznej przez nominalną lub średnią szybkość połączenia:

oplata mies. / szybkość połączenia = koszt szybkości łącza

Jeżeli wykorzystywanie typowej usługi opartej na modemie kablowym to 150 zł miesięcznie, łącznie z dzierżawą modemu, a średnia szybkość przesyłania danych wynosi 500 kb/s, koszt szybkości łącza wyniesie 30 groszy (200 / 500 = 0,30). Tyle płacimy za 1 kb/s wydajności połączenia.

Podobny wzór można zastosować do różnych połączeń szerokopasmowych i telefonicznych. Nie można zapomnieć o uwzględnieniu kosztów wyposażenia. Jeżeli niezbędna jest opłata instalacyjna lub zakup urządzeń (co może dotyczyć połączeń satelitarnych, bezprzewodowych i ISDN) dzielimy wysokość tych kosztów przez liczbę miesięcy korzystania z usługi i dodajemy wynik do opłat miesięcznych. Dopiero wówczas przeprowadzimy rzetelną kalkulację kosztu łącza.

Jak wygląda porównanie z modemem 56 kb/s. przy założeniu, że transfer danych osiągać będzie wartość 50 kb/s? Jeżeli założymy, że modem telefoniczny już mamy, a miesięcznie musimy na przykład ponieść opłatę w wysokości 89,02 zł brutto, przy znikomym koszcie opłaty instalacyjnej, uzyskamy kwotę 1,7 zł za 1 kb/s przepustowości. To niemal 6-krotnie więcej niż w przypadku modemu kablowego. Jest to konsekwencją 10-krotnej różnicy w szybkości obu rozwiązań.

Zestawienie typowych szybkości usług przedstawiamy w tabeli 19.3, gdzie zostały one uporządkowane od najwolniejzych do najszybszych (wg szybkości pobierania danych):

Tabela 19.3. Zestawienie szybkości połączeń internetowych

Typ połączenia |

Szybkość (pobieranie/wysyłanie) |

Modem telefoniczny V34 |

33.6/33,6 kb/s |

Modem telefoniczny V.90/V.92 |

56 (w USA do 53 kb/s)/33,6 kb/s |

ISDN (1 kanał B) |

64/64 kb/s |

ISDN (2 kanały B) |

128/128 kb/s |

Podstawowe łącze bezprzewodowe |

256/256 kb/s |

Podstawowe łącze DSL |

384/128 kb/s |

Dwukierunkowe łącze satelitarne |

500/60 kb/s |

Rozbudowane łącze DSL |

3 Mb/s /128 kb/s |

Rozbudowane łącze bezprzewodowe |

3 Mb/s / 256 kb/s |

Modem kablowy |

3 Mb/s/384 kb/s |

Wartości podane w tabeli identyfikują maksymalne szybkości urządzeń oferowanych przez różnych dostawców. Maksymalne szybkości, jakie są dostępne w Twoim miejscu zamieszkania, będą zależały od wybranego dostawcy i jego oferty. Wartości nie reprezentują rzeczywistych średnich szybkości i nie uwzględniają szybkości, z jaką po wykonaniu polecenia ping powrócą pakiety, a także innych kwestii, takich jak obciążenie sieci.

Połączenia internetowe można również porównywać według ich cech charakterystycznych, jak zrobiliśmy to w tabeli 19.4.

Tabela 19.4. Cechy charakterystyczne szerokopasmowych połączeń internetowych

Usługa |

Zawsze online? |

Czynniki wpływające na niezawodność |

Typ złącza |

Modem kablowy |

Tak |

Problemy z kablem. |

Ethernet |

Modem DSL |

Tak |

Problemy z linią telefoniczną. |

Ethernet |

Stacjonarne połączenie bezprzewodowe |

Tak |

Problemy z nadajnikiem i przeszkody. |

Ethernet |

Dwukierunkowe połączenie satelitarne |

Tak |

Złe warunki pogodowe i problemy z satelitą. |

Ethernet |

Opcja awaryjna

Każde z szybkich łączy internetowych może ulec awarii. Warto więc przygotować się na sytuację, gdy nasza podstawowa usługa dostępowa zostanie na pewien czas wyłączona.

Jeżeli usługodawca zapewnia również dostęp modemowy, wciąż może być dostępne połączenie 56 kb/s. W wielu przypadkach nie obejdzie się jednak bez dodatkowej opłaty. Ciekawym rozwiązaniem jest wykorzystanie okresu próbnego jednej z wielu ofert subskrypcji modemowych. Zanim zaczniemy korzystać z dostępu awaryjnego, zwłaszcza gdy stosowane jest firmowe oprogramowanie (jak w przypadku America Online), niezbędne jest zabezpieczenie standardowej konfiguracji sieciowej komputera. Pod tym względem najmniej kłopotliwe będzie skorzystanie z usługi, której ustawienia wprowadzamy ręcznie, przy użyciu kreatora konfiguracji Dial-Up Networking lub kreatora Kreator konfiguracji sieci (system Windows XP). Utworzona w ten sposób konfiguracja nie będzie wówczas kolidować ze standardową.