1tom069

4. INFORMATYKA 140

możliwy jednoczesny dostęp (z reguły: dialogowy) ze strony więcej niż jednego użytkownika, to system określa się jako wielodostępny. Szczególny rodzaj wiclodostępu, polegający na podziale czasu jednostki centralnej komputera na krótkie odcinki i przydzielanie tych odcinków poszczególnym użytkownikom z tak dużą częstością, że nic dostrzegają oni przerw w swoim dostępie, jest nazywany dostępem z podziałem czasu (ang. timesharing).

Ponieważ w systemie wieloprogramowym zachodzi niebezpieczeństwo kolizji, polegających na wzajemnym uszkadzaniu się programów lub należących do nich danych, a w systemie wielodostępnym może dojść do przypadkowego albo umyślnego (biernego albo czynnego) dostępu nieupoważnionego użytkownika do cudzych programów lub danych, dlatego przed wyposażeniem się w wicloprogramowy lub wielodostępny system komputerowy należy się upewnić, czy ma on wystarczająco pewne zabezpieczenia przed takimi kolizjami.

4.4.3. Sieci komputerowe

System informatyczny, obejmujący dwa lub więcej komputerów połączonych ze sobą kanałami transmisji danych, tworzy sieć komputerową. Sieci komputerowe dzieli się na lokalne (o zasięgu do około 1 km) i sieci dalekiego zasięgu (środowiskowe, krajowe, międzynarodowe lub międzykontyncntalne). Włączone do sieci komputery służące do wykonywania obliczeń, a także komputery służące tylko do organizacji przepływu danych, nazywa się węzłami sieci. Zbiór zasad, według których węzły prowadzą ze sobą dialog dotyczący ich współpracy w sieci, nazywa się protokołem tej współpracy.

Przy mniejszych odległościach poszczególne węzły sieci mogą być łączone galwanicznie (podobnie jak jednostka centralna z położonymi w pobliżu niej urządzeniami peryferyjnymi). Przy odległościach większych poszczególne węzły łączy się liniami pracującymi na częstotliwości nośnej, modulowanej przez transmitowane sygnały; często wykorzystuje się do takiej transmisji publiczne sieci telefoniczne. Urządzenia, służące do modulacji i demodulacji sygnałów obejmuje się nazwą modemów. Przy dużych odległościach (a więc głównie w przypadku sieci międzynarodowych lub międzykontynentalnych) stosuje się też łącza radiowe.

Sieć komputerowa wyposażona w system operacyjny rozproszony (tj. taki, którego programy i zasoby informacyjne są rozłożone między poszczególne węzły) jest nazywana systemem rozproszonym.

Jest oczywiste, że uwagi dotyczące wzajemnego zabezpieczenia programów i danych, podane powyżej w odniesieniu do systemów jednokomputerowych, zachowują pełną aktualność także w odniesieniu do sieci komputerowych.

Łączenie komputerów w sieci umożliwia:

— korzystanie ze sprzętowych, programowych i informacyjnych zasobów, związanych z oddalonymi od siebie węzłami sieci;

— wzajemne rezerwowanie się sprzętowych, programowych i informacyjnych zasobów sieci;

— tworzenie i eksploatację przestrzennie rozłożonych („rozproszonych”) systemów informatycznych o różnych zastosowaniach.

4.5. Zastosowania

4.5.1. Metody numeryczne

Metody numeryczne służą do rozwiązywania zadań matematycznych, w których dane i wyniki są liczbami. Metody obliczeń numerycznych znajdują szczególne zastosowanie w rozwiązywaniu problemów inżynierskich przy użyciu komputerów. Problematyka tych metod to zagadnienia interpolacji i ekstrapolacji funkcji, problem aproksymacji, całkowanie numeryczne oraz rozwiązywanie równań i ich układów.

Wykonanie obliczeń za pomocą komputera musi być poprzedzone pewnymi czynnościami przygotowawczymi, z których ważniejsze to: __ wybór metody numerycznej do danego zadania,

— analiza dokładności wyników,

opracowanie algorytmu,

__opracowanie programu obliczeń.

Do metod dokładnych zalicza się takie, które umożliwiają uzyskanie rozwiązania danego zadania po wykonaniu skończonej liczby operacji elementarnych. Oczywiście, metody te są dokładne w teorii, tzn. przy założeniu, że wszystkie zawarte w nich operacje są wykonywane dokładnie. W praktyce dokonuje się operacji na skończonych ułamkach dziesiętnych, a wyniki działań — mające często rozwinięcia nieskończone — zaokrągla lub obcina się na którejś cyfrze. Te zaokrąglenia lub obcięcia są w metodach dokładnych jedynym źródłem błędu wyników obliczeń.

Każdą metodę, w której uzyskanie rozwiązania jest możliwe po wykonaniu nieskończenie wielu operacji zalicza się do metod przybliżonych.

Oszacowanie błędów obarczających wyniki obliczeń przyczynia się do zwiększenia dokładności obliczeń. Niech A oznacza wartość dokładną, natomiast a wartość przybliżoną pewnej wielkości.

Błędem bezwzględnym przybliżonej wartości a nazywa się każdą możliwie małą liczbę dodatnią Aa taką, że

|A — a\ < Aa

Błędem względnym przybliżonej wartości a nazywa się dowolną możliwie małą liczbę dodatnią 8a taką, że

A — a

W praktyce najczęściej przyjmuje się znaki równości w' powyższych wzorach. Wtedy zależność między błędem bezwzględnym i błędem względnym wyraża wzór

8 u = —

W

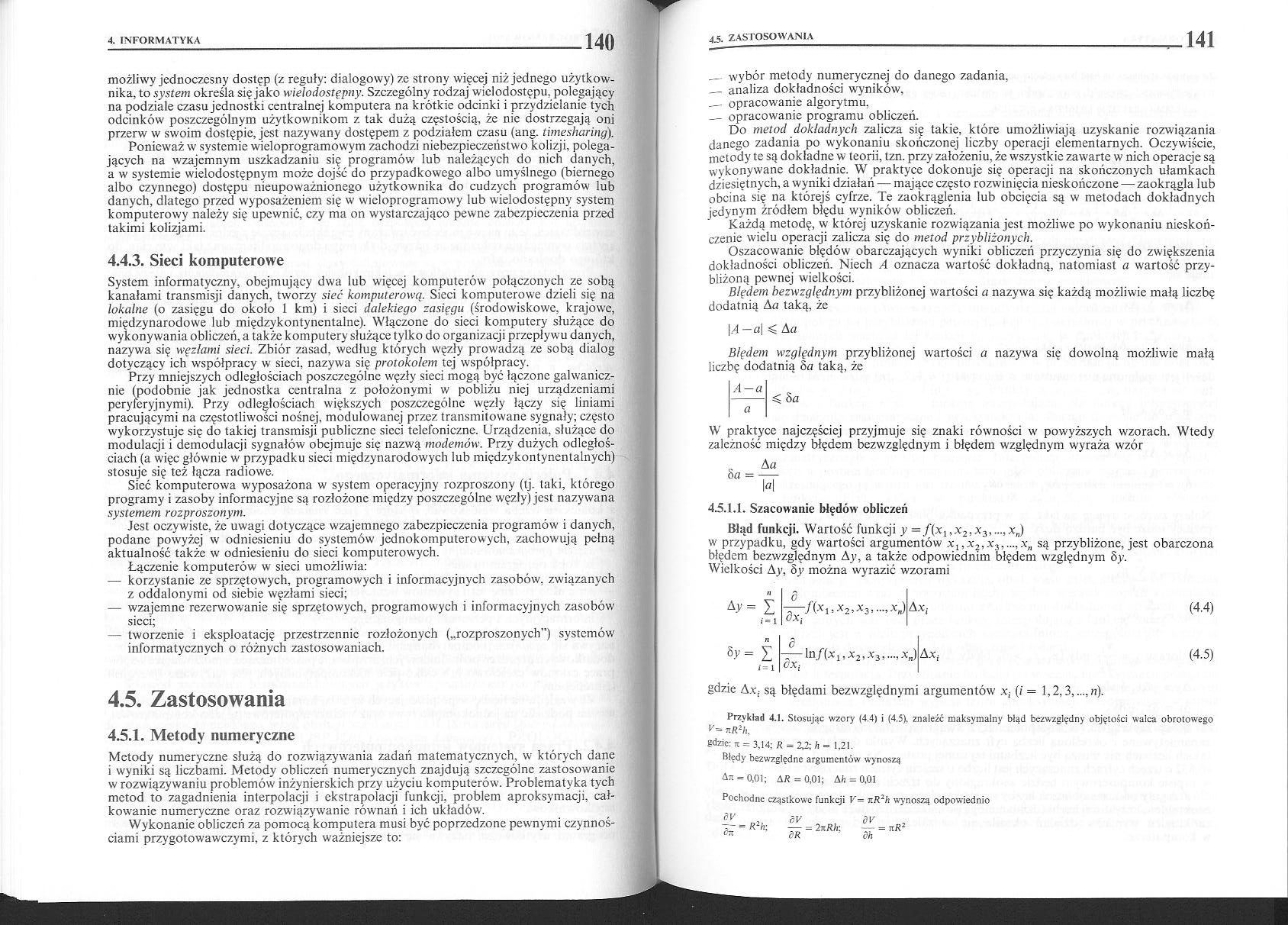

4.5.1.1. Szacowanie błędów obliczeń

Błąd funkcji. Wartość funkcji y = f(xl,x2,x3,...,x„) w przypadku, gdy wartości argumentów xl,x2,x3,...,x„ są przybliżone, jest obarczona błędem bezwzględnym Ay, a także odpowiednim błędem względnym by.

Wielkości Ay, 5y można wyrazić wzorami

A>'= Z

5>'= I

-f(x i,x2,x3.....x„)

AX:

-\nf(x1,x2,x3,...,x„)

Ax:

(4.4)

(4.5)

gdzie Ax,. są błędami bezwzględnymi argumentów xf (i = 1,2,3,..., n).

Przykład 4.1. Stosując wzory (4.4) i (4.5). znaleźć maksymalny błąd bezwzględny objętości walca obrotowego nR%

gdzie: k = 3,14; R=22;h= 1,21.

Błędy bezwzględne argumentów wynoszą

An = 0,01; AR = 0,01; A h = 0,01

Pochodne cząstkowe funkcji V= :zR2h wynoszą odpowiednio

8V

R2h:

dV

~dR~

2nRh:

dV ch =

;iR2

Wyszukiwarka

Podobne podstrony:

Dla wszystkich efektów kierunkowych dopuszcza się możliwość ich weryfikacji za pomocą więcej niż jed

6 miesięcy dostępu s do kursów i bazy pytań więcej niż LEK

larsen0140 140 I Podstawy farmakologiczne i fizjologiczne Objawy niepożądane ze strony układu krążen

Graf stanów procesu Współbieżna praca więcej niż jednego procesu niesie z sobą możliwość konfliktów

Katecheza 7.Zbawienie w Jezusie Sama informacja - wiedza o Jezusie nie daje zbawienia. Wiara to coś

Wstęp Sprawne zarządzanie podmiotem leczniczym nie byłoby możliwe bez dostępu do informaq i o posiad

Habermas22 140 Rozdział III ad (2) Reguły,prawne normują nie, jak reguły moralności, możliwe interak

Wstęp Sprawne zarządzanie podmiotem leczniczym nie byłoby możliwe bez dostępu do informaq i o posiad

Zamawiający, informuje, że karty do połączeń głosowych mają mieć możliwość korzystania z dostępu do

Wstęp Sprawne zarządzanie podmiotem leczniczym nie byłoby możliwe bez dostępu do informaq i o posiad

Wstęp Sprawne zarządzanie podmiotem leczniczym nie byłoby możliwe bez dostępu do informaq i o posiad

habermas�1 140 Rozdział III ad (2) Reguły prawne normują nie, jak reguły moralności, muHltM interakc

43 BEZPIECZEŃSTWO SYSTEMÓW INFORMACYJNYCH PRACUJĄCYCH W MODELU SAAS -> dostęp do aplikacji SZB

Rozwiązania zadań Do przekazania uczniom w trakcie gry - przy każdym zadaniu informacja o ilości moż

restrykcje dostępu). Powoduje to, że problemem jest nie potencjał gromadzenia informacji, ale otrzym

NYCZ22 Pierwsza próbowała odkryć możliwości uprzywilejowanego dostępu do podmiotu i świata w ogranic

_8_ Poradnik dla nauczycieli technologii informacyjnej pełne możliwości zapoznania się z podstawami

więcej podobnych podstron