Otwarte Oprogramowanie

w Biznesie

Paweł Suwiński

Wersja 1.0.4, 30 czerwiec 2004

Copyright c

2004 Paweł Suwiński

Udziela się zezwolenia do kopiowania, rozpowszechniania i/lub modyfikację tego doku-

mentu zgodnie z zasadami Licencji GNU Wolnej Dokumentacji w wersji 1.1 lub dowolnej

późniejszej opublikowanej przez Free Software Foundation; nie zawiera Sekcji Niezmien-

nych, bez Tekstu na Przedniej Okładce, bez Tekstu na Tylnej Okładce. Kopia licencji

załączona jest w sekcji zatytułowanej GNU Free Documentation License.

Autor

Autor jest administratorem i orędownikiem systemu GNU/Linux. Przedmiotem jego za-

interesowań jest problem efektywności technologicznej i ekonomicznej w dziedzinie IT.

Skład

Praca powstała przy wykorzystaniu otwartego oprogramowania:

Debian GNU/Linux, L

A

TEX, Vim.

Znaki towarowe

Wszystkie znaki firmowe bądź towarowe występujące w tekście należą do ich właścicieli

i użyte zostały tylko z myślą o tej publikacji, bez zamiaru naruszania tych znaków.

Praca magisterska z dziedziny Zarządzanie Organizacją na wydziale Zarządzania i Ekono-

mii Politechniki Gdańskiej pod kierunkiem dr inż. Andrzeja Szuwarzyńskiego.

Aktualna wersja pracy: http://www.psuw.webpark.pl/OO w Biznesie.html

Kontakt: Paweł Suwiński, psuw@wp.pl

Streszczenie

Przedmiotem pracy są koncepcje nowych narzędzi biznesowych po-

zwalających pracować z Otwartym Oprogramowaniem. Jednocześnie

ukazane są nowe trendy pojawiające się na rynku technologi informa-

cyjnej zmierzające do demonopolizacji sektora.

Na początku opisany jest proces informatyzacji w przedsiębior-

stwie. Podstawowe założenie efektywności technologicznej i ekono-

micznej prowadzi do Otwartego Oprogramowania. Dalej wyjaśniono

czym jest Otwarte Oprogramowanie i jak powstaje w procesie zwa-

nym modelem bazarowym, będącym nową metodą inżynierii oprogra-

mowania pozwalającą uzyskać najlepszą efektywność. Następnie prze-

prowadzona jest analiza SWOT Otwartego Oprogramowania, z której

wynikła strategia polegająca na niwelowaniu zagrożeń poprzez edu-

kację i informację oraz na pozwoleniu silnym stronom na pozytywne

oddziaływanie. Dalej przeprowadzona została analiza biznesowa od-

powiadająca na pytanie jak zarabiać na Otwartym Oprogramowaniu.

Opisane zostały modele i strategie biznesowe pozwalające czerpać zy-

ski z wartości użytecznej oprogramowania. Analiza kończy się konklu-

zją, że Otwarte Oprogramowanie stało się zjawiskiem samospełniają-

cej się przepowiedni zmieniającym oblicze całego przemysłu informa-

tycznego. Ostatni rozdział to studium przypadku wybranych przedsię-

biorstw na polskim rynku widzianych z perspektywy otwartych metod

biznesowych.

Spis treści

Wstęp

6

1

Informatyzacja

8

1.1

Cel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

9

1.2

Etapy informatyzacji . . . . . . . . . . . . . . . . . . . . . . .

11

1.2.1

Założenia

. . . . . . . . . . . . . . . . . . . . . . . . .

11

1.2.2

Inicjowanie projektu . . . . . . . . . . . . . . . . . . .

11

1.2.3

Struktura systemu

. . . . . . . . . . . . . . . . . . . .

12

1.2.4

Studia wykonywalności . . . . . . . . . . . . . . . . . .

13

1.2.5

Otoczenie projektu . . . . . . . . . . . . . . . . . . . .

13

1.2.6

Zespół projektowy

. . . . . . . . . . . . . . . . . . . .

14

1.2.7

Kontrakt . . . . . . . . . . . . . . . . . . . . . . . . . .

15

1.2.8

Wdrażanie . . . . . . . . . . . . . . . . . . . . . . . . .

15

1.2.9

Walidacja . . . . . . . . . . . . . . . . . . . . . . . . .

16

1.2.10 Ocena efektywności . . . . . . . . . . . . . . . . . . . .

16

1.3

Podsumowanie

. . . . . . . . . . . . . . . . . . . . . . . . . .

17

2

Otwarte Oprogramowanie

18

2.1

Geneza . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

2.2

Czym jest . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

2.3

Jak powstaje

. . . . . . . . . . . . . . . . . . . . . . . . . . .

23

2.3.1

Inicjacja projektu . . . . . . . . . . . . . . . . . . . . .

23

2.3.2

Otwieranie projektu

. . . . . . . . . . . . . . . . . . .

24

2.3.3

Finalizacja projektu

. . . . . . . . . . . . . . . . . . .

25

2.3.4

Utrzymanie projektu . . . . . . . . . . . . . . . . . . .

26

2.4

Potencjał

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

2.5

Analiza SWOT . . . . . . . . . . . . . . . . . . . . . . . . . .

29

2.5.1

Atuty

. . . . . . . . . . . . . . . . . . . . . . . . . . .

31

2.5.2

Słabości . . . . . . . . . . . . . . . . . . . . . . . . . .

32

2.5.3

Szanse . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

2.5.4

Zagrożenia . . . . . . . . . . . . . . . . . . . . . . . . .

36

SPIS TREŚCI

4

2.5.5

Wnioski . . . . . . . . . . . . . . . . . . . . . . . . . .

40

2.6

Analiza biznesowa . . . . . . . . . . . . . . . . . . . . . . . . .

41

2.6.1

Przełom . . . . . . . . . . . . . . . . . . . . . . . . . .

41

2.6.2

Modele . . . . . . . . . . . . . . . . . . . . . . . . . . .

43

2.6.3

Strategie . . . . . . . . . . . . . . . . . . . . . . . . . .

49

2.7

Konkluzja . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

51

3

Studium przypadku

52

3.1

Informatyzacja ZUS-u

. . . . . . . . . . . . . . . . . . . . . .

53

3.2

Słownik Collinsa

. . . . . . . . . . . . . . . . . . . . . . . . .

55

3.3

Aurox Linux . . . . . . . . . . . . . . . . . . . . . . . . . . . .

57

3.4

Cyber Service . . . . . . . . . . . . . . . . . . . . . . . . . . .

59

3.5

LeftHand Small Business . . . . . . . . . . . . . . . . . . . . .

61

A GNU Free Documentation License

63

Spis literatury

71

Spis tabel

2.1

Analiza SWOT dla Otwartego Oprogramowania. Czynniki we-

wnętrzne.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

2.2

Analiza SWOT dla Otwartego Oprogramowania. Czynniki ze-

wnętrzne.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

30

Wstęp

Nowe metody będą niezwykle efektywne i innowacyjne.

Wstęp

7

Technologia informacyjna

1

stała się wszechobecna niemal w każdej dziedzinie

życia. Jest niezbędna do sprawnego funkcjonowania współczesnej gospodarki.

Stała się narzędziem rozwiniętego społeczeństwa informacyjnego, pozwalają-

cym pokonać czas i przestrzeń, prowadząc do zwiększenia możliwości produk-

cyjnych i lepszego zaspokojenia potrzeb człowieka. Jako efekt synergii stała

się także narzędziem sama dla siebie.

Jednak tak jak każdy element globalnej gospodarki, tak samo technologia

informacyjna podlega prawom ekonomii. Nie może istnieć poza tym mecha-

nizmem. Rynki światowe nieustannie się rozwijają i ewoluują. Zmieniające

się otoczenie biznesowe wymaga nowych metod i nowych strategii.

W jakim kierunku porusza się rynek technologii informacyjnej?

Bez znalezienia odpowiedzi na to pytanie i zrozumienia czynników powo-

dujących ten ruch nie ma możliwości skutecznego konkurowania i osiągania

sukcesów na tym polu. Rynek oprogramowania i techniki komputerowej, ze

względu na rozkład sił na nim panujący, był do tej pory niezwykle wrogim

środowiskiem dla nowych firm. Dlatego też, nowe metody, które wykształ-

cą się w takim otoczeniu i pozwolą w nim swobodnie funkcjonować, będą

niezwykle efektywne i innowacyjne.

Czy już się takie pojawiły?

Wszystko wskazuje na to, że tak. Wydają się nimi być Otwarte Oprogramo-

wanie i oparte na nim otwarte modele i strategie biznesowe.

Jak funkcjonują te mechanizmy?

Czy rzeczywiście stanowią następny krok na drodze ewolucji rynku technologii

informacyjnych?

Celem niniejszej pracy jest dostarczenie odpowiedzi na wyżej postawione

pytania i ukazanie nowych horyzontów w biznesie na polu technologii infor-

macyjnych.

1

Definicję terminu można znaleźć w słowniku The Free On-line Dictionary of Compu-

ting pod hasłem Information Technology na stronie http://www.dict.org.

Rozdział 1

Informatyzacja

Informatyzacja ma przysporzyć firmie potencjału.

1.1 Informatyzacja - Cel

9

1.1

Cel

Mówiąc o informatyzacji należy najpierw odpowiedzieć na pytanie jaki

jest jej cel [25]. Czy jest sens wydawać często duże fundusze na sprzęt kom-

puterowy, oprogramowanie, projekt, szkolenia dla pracowników, a później

równie dużych sum na utrzymanie i konserwację całości.

Każda organizacja gospodarcza, czy to firma komercyjna, czy jednostka

sektora publicznego, czy nawet osoba prywatna, działa w środowisku, w któ-

rym obowiązują prawa ekonomiczne. Prawa, na których wszyscy się zgodzi-

liśmy funkcjonować we współczesnym świecie. W związku z tym wszystkie

działania, jakie podejmuje organizacja gospodarcza, muszą się mieścić w ich

ramach. Muszą być uzasadnione z ekonomicznego punktu widzenia.

Informatyzacja musi mieć przełożenie na wyniki finansowe firmy. Powin-

na rozwiązywać jasno sprecyzowane problemy. Nie wystarczy kupić sprzęt

komputerowy i oprogramowanie, aby poprawić sytuację firmy. Najpierw po-

trzebna jest szczegółowa analiza i dobry projekt. W innym przypadku może

się okazać, że wdrożone rozwiązanie zamiast usprawnień będzie generować

dodatkowe zadania lub ostateczne koszty utrzymania zniwelują wszelkie pro-

fity z tytułu dokonanych zmian. Może też dojść do sytuacji, w której zostanie

naruszone bezpieczeństwo i autonomia firmy lub będzie dochodzić do utraty

ważnych danych. Właściwe zdefiniowanie problemu i wybranie odpowiednie-

go rozwiązania są niezwykle ważne w procesie informatyzacji.

Poprzez informatyzację najczęściej rozumiane jest wdrożenie w firmie zin-

tegrowanego systemu informatycznego. System informatyczny składa się ze

sprzętu komputerowego i innych urządzeń elektronicznych oraz z zestawu

oprogramowania. Może to być zarówno duża sieć komputerowa ze specja-

listycznym, dedykowanym oprogramowaniem pisanym na zamówienie, jak

i pojedynczy komputer wyposażony w standardowy pakiet biurowy. Integra-

cja polega na połączeniu wszystkich elementów systemu

1

i realizacji przy

jego pomocy procesów zachodzących w organizacji tak, by wszystko stanowi-

ło jedną spójną całość. W taki sposób, aby ilość operacji dokonywanych poza

systemem była jak najmniejsza i ograniczała się tylko do tych niezbędnych.

Jednak integracja nie zawsze musi zachodzić. Może nie być uzasadniona na

tym etapie rozwoju firmy lub nie dawać wymiernych korzyści. Może być też

przypadek specyficznej lub małej firmy, w której w ogóle nie będzie miała

miejsca lub będzie niemożliwa. Jednak wszystko to powinno wynikać z prze-

prowadzonej analizy, a nie być dziełem przypadkowych decyzji nie mających

solidnych podstaw.

1

Pod pojęciem systemu rozumiany jest tu system informatyczny.

1.1 Informatyzacja - Cel

10

Zadania systemu informatycznego:

• przejęcie rutynowych czynności,

• wyeliminowanie lub ograniczenie niepotrzebnych działań nie dodają-

cych wartości do produktu,

• usprawnienie obiegu dokumentów i informacji, eliminacja zbędnych

ogniw pośrednich,

• usprawnienie komunikacji wewnątrz i na zewnątrz firmy,

• wspomaganie wnioskowania i procesu decyzyjnego.

System informatyczny przejmuje od pracowników rutynowe czynności

i dając przy tym wsparcie decyzyjne pozostawia więcej pola dla działań wy-

magających kreatywności i przyczynia się do wzrostu efektywności pracy. Po-

zwala firmie lepiej wykorzystać zdolności swoich pracowników. W połączeniu

ze sprawniejszą komunikacją, szybszym przepływem informacji i eliminacją

bezproduktywnych działań, prowadzi do wzrostu potencjału firmy [27]. I taki

jest właśnie cel informatyzacji. Przysporzenie przedsiębiorstwu potencjału,

który pozwala mu lepiej konkurować na rynku i dalej się rozwijać. Przekłada

się to bezpośrednio na poprawę wyników ekonomicznych.

1.2 Informatyzacja - Etapy informatyzacji

11

1.2

Etapy informatyzacji

Wdrażany system informatyczny odzwierciedla procesy biznesowe firmy.

Dlatego też, przeprowadzając informatyzację konieczne jest na początku roz-

poznanie i zdefiniowanie tych procesów. Należy z bliska przyjrzeć się jak

działa firma i odnaleźć wszystkie nieefektywne mechanizmy, które wyma-

gają usprawnienia. Jest to zadanie dla osoby znającej zasady funkcjonowa-

nia przedsiębiorstw, potrafiącej spojrzeć na firmę z szerokiej perspektywy

i właściwie zdefiniować istniejące problemy. Prowadzenie konsultacji ze spe-

cjalistami z dziedziny informatyki jest tu nieodzownie, jednak decyzje nie

powinny być podejmowane tylko i wyłącznie na podstawie ich wiedzy [25].

Wymagane jest tu połączenie spojrzenia menadżera i informatyka. Tylko

wtedy można otrzymać efektywne rozwiązanie. System informatyczny musi

być dopasowany do firmy, a nie odwrotnie.

1.2.1

Założenia

Tu następuje szczegółowa charakterystyka przedsiębiorstwa, rozpoznanie

procesów biznesowych, zdefiniowanie problemów i propozycje dotyczące za-

kresów i miejsc zastosowania systemu informatycznego. Kluczowym czynni-

kiem decydującym o tym jak długo będzie trwała analiza i wdrażanie sys-

temu jest dojrzałość procesów biznesowych w firmie [29]. Dojrzały proces

biznesowy spełnia co najmniej dwa warunki: jest dobrze zdefiniowany oraz

w wyniku wielokrotnego wykonywania został udoskonalony tak, by był jak

najbardziej efektywny. Często zdarzają się firmy, w których procesy bizneso-

wych nie uzyskały jeszcze dojrzałości.

2

Projektowanie i wdrażanie systemu

informatycznego w takich przedsiębiorstwach jest trudne i może trwać długo.

Według generalnej zasady, że to system informatyczny musi się dostosować

do firmy, a nie odwrotnie, w takich przypadkach założenia, projekt, a na-

wet już wdrożone rozwiązania często ulegają zmianom dopóki nie nastąpi

stabilizacja tych procesów.

1.2.2

Inicjowanie projektu

Na tym etapie następuje przygotowanie planu określającego to jak będzie

przebiegała realizacja poszczególnych zadań.

Definiowany jest także zakres projektu dotyczący tego jakie funkcje bę-

dzie realizować system informatyczny. Jest to ściśle związane z przyjętymi

wcześniej założeniami. Na tej podstawie następuje pozyskiwanie wymagań

2

Przykładem mogą być młode firmy, które powstały niedawno i nie mają jeszcze usta-

lonych mechanizmów działania.

1.2 Informatyzacja - Etapy informatyzacji

12

i określana jest specyfikacja systemu informatycznego. Jest to jeden z waż-

niejszych i trudniejszych etapów. Pozyskanie wymagań i stopień zrozumienia

systemu zależy od stopnia zrozumienia procesów biznesowych w firmie i za-

leżności występujących pomiędzy jej poszczególnymi elementami.

Tu następuje także wstępne zatwierdzenie budżetu i określenie zasobów,

które muszą być dostarczane przez klienta w trakcie realizacji projektu.

1.2.3

Struktura systemu

Na podstawie specyfikacji określane są poszczególne elementy i rozwiąza-

nia z jakich będzie składał się system informatyczny. Wybierany jest sprzęt

komputerowy, system operacyjny, oprogramowanie i narzędzia projektowe.

Następuje określenie interfejsu i sposobu komunikacji systemu z użytkowni-

kiem.

Zanim rozpoczęta zostanie budowa systemu informatycznego od podstaw,

należy najpierw zbadać czy na rynku nie istnieją już gotowe rozwiązania.

Takie, które odpowiadają stawianym wymaganiom lub będą odpowiadać po

drobnych modyfikacjach oraz czy dokonanie tych modyfikacji jest możliwe

3

.

Procesy biznesowe większych, dojrzałych przedsiębiorstw, o zbliżonych

strukturach organizacyjnych i działających w tych samych sektorach rynku,

są w dużym stopniu ujednolicone. W związku z tym można tu zastosować

już istniejące rozwiązania, które będą odpowiadać stawianym wymaganiom.

W innej sytuacji są małe firmy, które nie mają tak ujednoliconych mecha-

nizmów funkcjonowania. Nie potrzebują i nie stać je na tak rozbudowane

i drogie rozwiązania. Tu zazwyczaj od podstaw tworzy się małe aplikacje

dopasowane do przedsiębiorstwa albo wykorzystuje i modyfikuje te już ist-

niejące, zbliżone swoją funkcjonalnością do stawianych wymagań.

Wybór odpowiedniego sprzętu, oprogramowania i rozwiązań jest tu nie-

zwykle ważny. Będzie to miało w przyszłości wpływ na wiele kluczowych dla

firmy zagadnień. Takich jak koszty utrzymania i konserwacji systemu, sto-

pień kontroli nad systemem, a także nawet na bezpieczeństwo i autonomię

firmy.

Ważny jest też komfort użytkowania. Łatwy i naturalny w obsłudze inter-

fejs użytkownika skraca czas i koszty szkolenia pracowników. Wykorzystując

ich wcześniej nabyte doświadczenie i nawyki można szybko uzyskać maksy-

malną wydajność pracy.

Rynek często wymusza dokonywanie zmian w oprogramowaniu. Powodem

mogą być zmiany w przepisach prawnych, rozwój firmy lub inne czynniki.

3

Oprogramowanie na zamkniętych licencjach nie może być modyfikowane bez udziału

jego twórcy.

1.2 Informatyzacja - Etapy informatyzacji

13

Dlatego ważne jest dla firmy by nie była zależna tylko od jednego dostawcy

oferującego usługi związane z zastosowanym rozwiązaniem. Aby możliwy był

wybór najbardziej konkurencyjnej oferty dotyczącej konserwacji i dalszej mo-

dernizacji systemu. Pierwotny dostawca może wypaść z rynku lub korzystając

z posiadanej wyłączności może nieadekwatnie podnosić ceny swoich usług lub

obniżać ich jakość. Należy się przed tym bezwzględnie zabezpieczyć.

Ważna jest też zgodność z powszechnymi, ogólno dostępnymi standar-

dami oraz skalowalność

4

systemu. Firma rozwija się, zaś jej otoczenie ule-

ga dynamicznym zmianom. Posiadanie dojrzałych procesów biznesowych nie

oznacza ich stałości. Zastosowanie systemu informatycznego powoduje dal-

szą zmianę już wcześniej ustalonych mechanizmów działania oraz pojawienie

się nowych. Uwzględnienie tych zmian w systemie nie powinno nastręczać

dużych trudności.

1.2.4

Studia wykonywalności

Tu określana jest techniczna wykonywalność projektu. Jakie środki i za-

soby są niezbędne do jego realizacji. Jakie istnieją opcje wykonania systemu.

Szacowany jest koszt wytworzenia i okres zwrotu kosztów z inwestycji. Okre-

ślany jest najkrótszy czas potrzebny na realizację projektu.

Na tym etapie rozważane jest także zapotrzebowanie rynku na planowany

system. Czy będzie to jednorazowa implementacja, czy też wręcz przeciwnie,

będzie wykorzystywana w wielu przedsiębiorstwach. W przypadku szerszego

zapotrzebowania możliwa jest współpraca zainteresowanych firm przy two-

rzeniu rozwiązania i wspólne uczestniczenie w kosztach. Daje to nie tylko

bieżące korzyści, ale także pozwala w przyszłości znacznie obniżyć nakłady

na modernizację i utrzymanie systemu.

1.2.5

Otoczenie projektu

Na tym etapie następuje scharakteryzowanie i ścisłe zdefiniowanie otocze-

nia w jakim będzie tworzony system informatyczny. Ważne jest by poszcze-

gólne elementy tego otoczenia mogły bezproblemowo współpracować i koeg-

zystować ze sobą.

4

Łatwość rozbudowy i modyfikacji.

1.2 Informatyzacja - Etapy informatyzacji

14

Otoczenie projektu:

1. Narzędzia informatyczne

Narzędzia do tworzenia aplikacji. Dobór powinien być uzależniony od

charakteru projektu oraz od specjalistów, którzy są do dyspozycji.

2. Środowisko techniczne

Na ile sprzęt już funkcjonujący w danej organizacji może być dalej

wykorzystany.

3. Środowisko wytwórcze

Jeżeli system jest tworzony wewnątrz firmy należy określić wpływ śro-

dowiska wytwórczego na funkcjonowanie przedsiębiorstwa i tak zorga-

nizować prace by oba środowiska nie zakłócały się wzajemnie.

Jeżeli system jest tworzony na zewnątrz firmy to nie ma problemu, gdyż

nie będzie to miało żadnego wpływu na jej działanie.

4. Środowisko projektu

Jest to środowisko wytwórcze oraz pracownicy firmy dostarczający da-

nych niezbędnych w procesie tworzenia i wdrażania systemu.

5. Środowisko biznesowe

Kierownictwo firmy. Dyrektorzy i menadżerowie. Inicjatorzy prac wdro-

żeniowych w przedsiębiorstwie. Główne organy decyzyjne.

6. Środowisko zewnętrzne

Otoczenie zewnętrzne firmy. Jej kontrahenci i klienci.

1.2.6

Zespół projektowy

Tu następuje ostateczne sformowanie zespołu projektowego, który będzie

dalej realizował proces informatyzacji.

Skład zespołu:

• Kierownik

Powinien posiadać umiejętność projektowania koncepcyjnego i tworze-

nia rozwiązań strategicznych elementów systemu. Powinien doskonale

znać ostateczny cel do którego dąży projekt. Jednak nie musi się znać

na szczegółach.

1.2 Informatyzacja - Etapy informatyzacji

15

• Organizator

Potrafi przekładać koncepcje kierownika na konkretne rozwiązania.

• Koordynator

Powinien posiadać dobre kontakty z członkami zespołu. Jego zadaniem

jest podział pracy i pilnowanie terminów.

• Członkowie zespołu

Osoby znające się na szczegółach i potrafiące współpracować w zespole.

Dobrane tak by praca mogła przebiegać bez żadnych konfliktów perso-

nalnych.

W przypadku małego projektu pierwsze trzy funkcje może pełnić jed-

na lub dwie osoby. Ważne jest jednak, aby one występowały i były dobrze

zarysowane.

1.2.7

Kontrakt

Na tym etapie zostaje zawarty kontrakt, który ma zwięźle, lecz jasno

i jednoznacznie określać zakres systemu. Powinien on być wynikiem przepro-

wadzonych wcześniej szczegółowych analiz. Pozwoli to uniknąć w przyszłości

ewentualnych problemów związanych z rozszerzeniem zakresu prac.

Istotną cechą kontraktu powinna być symetria zobowiązań. Wykonawca

powinien oddawać poszczególne części projektu w określonych umową termi-

nach, zaś klient powinien je na bieżąco weryfikować i odbierać. Ważne jest by

możliwe było jednoznaczne rostrzygnięcie, czy dostarczony produkt jest po-

prawny i czy powinien być zatwierdzony przez klienta. Kontrakt powinien też

określać sankcje jakie będzie powodować nie wywiązanie się z uzgodnionych

zadań. Wszelkie niedomówienia mogą prowadzić do poważnych problemów

i być wykorzystywane przez nierzetelnych kontrahentów.

1.2.8

Wdrażanie

Tu zostaje określony scenariusz postępowania przy wdrażaniu systemu

w firmie i następuje realizacja tego scenariusza.

Ważne jest by oddawać poszczególne etapy projektu na bieżąco. Należy

wdrażanie systemu i zapoznawanie z nim użytkownika rozpocząć możliwie jak

najwcześniej. Oceny i sugestie przyszłych użytkowników pozwalają na bieżąco

wprowadzać zmiany i ulepszenia. Wprowadzanie takich poprawek później

może być trudniejsze i kosztowniejsze, zaś klienci mogą nie być zadowoleni

i ocena systemu będzie niższa.

1.2 Informatyzacja - Etapy informatyzacji

16

1.2.9

Walidacja

Na tym etapie następuje odpowiedź na pytanie na ile wymagania posta-

wione na początku przez klienta zostały spełnione. Jeżeli projekt był pro-

wadzony prawidłowo i proces wdrażania był dokonywany na bieżąco, to nie

powinno być tu żadnych rozbieżności. Jeśli natomiast takie się pojawiły, ko-

nieczne jest albo wprowadzenie zmian do umowy, albo usunięcie niedocią-

gnięć. Koszty tego ponosi strona, z winy której doszło do takiej sytuacji.

W przypadku pozytywnej walidacji, a jednoczesnego zgłoszenia przez

klienta zapotrzebowania na nową funkcjonalność, konieczna jest renegocja-

cja kontraktu lub rozpoczęcie nowego projektu. Prawidłowo skonstruowany

system powinien umożliwić bezproblemową rozbudowę, jednak koszty wpro-

wadzania dodatkowego elementu będą większe niż gdyby został on uwzględ-

niony od samego początku trwania projektu.

1.2.10

Ocena efektywności

Ostatnim etapem jest ocena efektywności wdrożonego systemu informa-

tycznego. Należy rozważać efektywność zarówno ekonomiczną jak i technolo-

giczną. Wynikiem oceny powinno być określenie wielkości potencjału jakiego

przysporzyła firmie informatyzacja. Powinny to być wymierne i zauważal-

ne korzyści polegające na usprawnieniu procesów zachodzących w przedsię-

biorstwie i zwiększeniu możliwości zarobkowych. Ważne jest też otrzymanie

odpowiedzi na pytanie, czy realizacja jest najlepszą z możliwych.

Ocena ma posłużyć do stworzenia strategii związanych z kierunkiem dal-

szego rozwoju systemu informatycznego oraz z doskonaleniem procesów biz-

nesowych w firmie, na które system ma wpływ. Podstawowym kryterium jest

tu rozwój firmy i jej pozycja na rynku.

1.3 Informatyzacja - Podsumowanie

17

1.3

Podsumowanie

Przedstawiony proces informatyzacji powinien być punktem widzenia za-

równo jego twórców jak i odbiorców. Zadowolenie klienta i przysporzenie po-

tencjału jego biznesowi jest niezbędnym czynnikiem decydującym o sukcesie

rynkowym firmy dostarczającej takich usług. Duży wpływ mają na to modele

i strategie biznesowe przyjęte przez firmę projektową. Wybranie niewłaści-

wych metod i brak znajomości mechanizmów działających na rynku oraz

kierunków w jakich on podąża, może doprowadzić firmę do upadku, zaś jej

klientów do dużych strat związanych z inwestycjami w system informatyczny,

który nie będzie dalej rozwijany i nagle utracił swoją przyszłość. W kolej-

nych rozdziałach ukazano wpływ zjawiska Otwartego Oprogramowania na

rozwój modeli i strategii biznesowych oraz na powstanie nowych narzędzi

pozwalających lepiej konkurować na rynku. Zjawisko to trwale zmieniło ob-

licze przemysłu informatycznego i każda firma, która chce odnieść sukces na

tym polu, powinna je rozumieć i uwzględniać.

Rozdział 2

Otwarte Oprogramowanie

Rynek Otwartego Oprogramowania to rynek usług i rynek strategii.

2.1 Otwarte Oprogramowanie - Geneza

19

2.1

Geneza

Początki idei Otwartego Oprogramowania oficjalnie datuje się na rok

1984, kiedy to Richard Stallman, sfrustrowany niemożnością naprawy urzą-

dzenia komputerowego w swoim biurze, założył Fundację Wolnego Oprogra-

mowania [1]. Producent odmówił mu udostępnienia kodów źródłowych, które

pozwoliłyby rozwiązać problem.

Komercyjne firmy produkujące oprogramowanie zazwyczaj sprzedają tyl-

ko wersje binarne swoich programów. Zatrzymują natomiast kod źródłowy,

który pozwala na zrozumienie zasad działania oprogramowania i wprowadze-

nie ewentualnych zmian, jeśli zaszła by taka potrzeba. Otwarty kod źródłowy

staje się także gwarancją dobrej jakości. Jeżeli programy są dostarczane tylko

w postaci zamkniętej

1

, nierzetelny producent może umieścić w nich elemen-

ty, które będą działać na szkodę użytkowników. Nie musi też utrzymywać

wysokiej jakości, gdyż nikt nie widzi jego pracy.

Jednak rozprowadzanie wersji binarnych wraz kodami źródłowymi mia-

ło miejsce już na długo przed powstaniem FSF

2

. Instytucje dystrybuowały

w ten sposób oprogramowanie, aby zapewnić sobie wsparcie swoich klientów

oraz by wymienić się doświadczeniami z innymi programistami. Tak powsta-

wały pierwsze systemy operacyjne firm IBM i AT&T Bell Labs – DOS i Unix.

W latach osiemdziesiątych producenci widząc, że można czerpać zyski

z opłat licencyjnych, coraz częściej zaczęli zamykać swoje programy [7]. Po-

wstanie organizacji chroniącej otwarte oprogramowanie było niezbędne, by

zapobiec przywłaszczaniu pracy programistów chcących pracować zgodnie

z tą ideą. Stworzenie FSF nieprzypadkowo zbiegło się też z innym przeło-

mowym wydarzeniem – ogłoszeniem przez AT&T zamiaru pobierania opłat

licencyjnych od systemu Unix, co wywołało duże niezadowolenie w kręgach

inżynierskich.

W ponad trzydziestoletniej tradycji rozwoju oprogramowania, utajnianie

kodów źródłowych jest względnie młodym zjawiskiem. Natomiast dzisiaj idea

Otwartego Oprogramowania staje się przedmiotem coraz szerszego zaintere-

sowania i wspierana jest nawet na poziomie państw [21]. W związku z tym

można stwierdzić, iż pod wieloma względami świat oprogramowania zatacza

pełne koło.

1

Bez kodu źródłowego.

2

Skrót od pierwszych liter Free Software Foundation.

2.2 Otwarte Oprogramowanie - Czym jest

20

2.2

Czym jest

Zjawisko Otwartego Oprogramowania to fenomen, który jest na całym

świecie badany przez wielu specjalistów z różnych dziedzin. Zaskoczyło naj-

większych w środowisku biznesu i na stałe zmieniło przemysł związany z in-

formatyką [7]. Dla wielu jest nadal niezrozumiałą zagadką. W świecie agre-

sywnego kapitalizmu nie powinno mieć swojego miejsca, a jednak zaistniało

i nabiera coraz większego impetu. Jest samo spełniającą się przepowiednią,

która powoduje, że sprzedaż alternatywnych rozwiązań staje się coraz trud-

niejsza.

Mianem Otwartego Oprogramowania określa się oprogramowanie dostęp-

ne wraz z kodami źródłowymi, które może być swobodnie studiowane, roz-

powszechniane i modyfikowane przez użytkownika [2]. Samo określenie jest

używane jako synonim dla Wolnego Oprogramowania

3

oraz Oprogramowa-

nia Open Source

4

. Zarówno w przypadku WO jak i OSS efekty końcowe są

identyczne, natomiast różnica leży w ideach jakimi kierują się programiści.

Wolne Oprogramowanie jest terminem używanym przez Richarda Stall-

mana i osoby związane z fundacją FSF. Słowo wolne rozumiane jest tu nie

jako powolne lub wolne od opłat, ale w kategorii wolności słowa. Słynne jest

tu powiedzenie, że to nie kwestia ceny, ale wolności [1]. Puryści w rodzaju

Stallmana wierzą, że tworzenie oprogramowania tak, aby nowe technologie

były dostępne dla wszystkich, jest równie ważne jak wolność słowa. Jednak

motywy takiego poglądu nie leżą w sferze moralnej, jak by to się mogło wy-

dawać, ale w przekonaniu, że społeczeństwo, którego podstawą jest wolność

wypowiedzi i wolny rynek po prostu funkcjonuje lepiej niż alternatywne [7].

Trudno się tu nie zgodzić z tym twierdzeniem, jednak trudno też nie zauwa-

żyć, że mechanizmy na jakich funkcjonuje współczesny świat są tylko w nie-

wielkim stopniu nakierowane na dobro człowieka i społeczeństwa, w którym

on żyje. Dlatego też, szczególnie w środowiskach biznesowych, takie poglądy

mogą nie być zbyt popularne.

Ruch Open Source nie podziela w pełni nieco utopijnej wizji świata pre-

zentowanej przez Richarda Stallmana i uważa, że może ona tu tylko zaszko-

dzić. Motywami jakimi kierują się zwolennicy OSS jest przekonanie, że je-

dynie taki sposób tworzenia oprogramowania, poprzez udostępnianie kodów

źródłowych i nawiązanie współpracy ze środowiskiem zewnętrznym, pozwala

uzyskać jego najwyższą jakość i wiarygodność oraz daje możliwość dotrzy-

mania kroku producentom sprzętu [3].

Jednak dzisiaj w dobie nowej ekonomii i nowych sposobów zarządzania

3

Od angielskiego: Free Software. Dalej oznaczanego skrótem WO.

4

Rozpowszechnianego wraz z kodami źródłowymi. Dalej oznaczanego skrótem OSS.

2.2 Otwarte Oprogramowanie - Czym jest

21

obie ideologie mają szanse się spotkać. Menadżerowie coraz częściej dochodzą

do wniosku, że zwrot w kierunku człowieka, wykorzystywanie jego potencjału

i działanie dla jego dobra jest jedyną drogą do osiągnięcia prosperity. Moż-

na stwierdzić, że środowisko biznesu zaczyna nabierać wymiar humanizmu.

W takim świecie idee Otwartego Oprogramowania będą zyskiwać na wartości.

W ramach ochrony prawnej FSF zdecydowało się na przyjęcie systemu li-

cencyjnego. Mimo że właśnie tym narzędziem posługują się producenci opro-

gramowania zamkniętego, okazało się ono najlepszym rozwiązaniem. Naj-

ważniejszą licencją dla otwartego oprogramowania

5

jest GNU

6

General Pu-

blic License [4]. Ochrona, jaką zapewnia ta licencja, nie dotyczy dzieła ja-

ko takiego, ale wolności jego rozpowszechniania. Zabezpiecza wolę twórców

oprogramowania, którzy chcą aby mogło ono być swobodnie używane przez

innych, jednak nie zgadzają się na wykorzystywanie swojej pracy w zamknię-

tych produktach. Programy wykorzystujące w całości lub w części kod na

licencji GNU GPL muszą być opublikowane na tej samej licencji, czyli nie

mogą zostać zamknięte [6].

FSF zachęca programistów do zrzekania się praw autorskich oprogramo-

wania na licencji GNU GPL na rzecz fundacji. Jest to podyktowane tym, że

FSF dysponuje odpowiednimi środkami prawnymi pozwalającymi na skutecz-

ne działanie w sytuacjach stwierdzenia naruszenia postanowień licencyjnych

[6]. Programiści nie powinni zajmować się aspektami prawnymi, a jedynie

pisaniem dobrego kodu. Zrzeczenie się praw autorskich w żaden sposób nie

zmienia informacji na temat tego, kto jest autorem dzieła i nie odbiera ko-

rzyści płynących z tego tytułu.

7

Oprócz licencji GNU GPL istnieją także inne licencje, którymi posługu-

je się Otwarte Oprogramowanie [5]. Stanowią one modyfikacje podstawowej

licencji lub są po prostu zgodne z jej duchem. Część twórców otwartego opro-

gramowania nie zgadza się ze wszystkimi konsekwencjami liberalnej licencji

GNU GPL i decyduje się na przyjęcie rozwiązań nieco różniących się w spor-

nych miejscach.

Ostatecznym kryterium otwartości oprogramowania jest więc licencja,

która powinna być zgodna z duchem GNU GPL. Sama dostępność kodów

źródłowych o niczym nie musi świadczyć. Zdarzają się firmy, które dla po-

5

OSS posługuje się systemem licencyjnym wypracowanym przez FSF lub w dużym

stopniu z nim zgodnym.

6

Skrót pochodzi od słów GNU’s Not Unix, które jasno miały określać, że projekt nie ma

nic wspólnego z systemem Unix. Jest to także przekorna gra słów związana z wydarzeniami

towarzyszącymi powstaniu FSF (roz. 2.1).

7

Zyskanie sławy i dobrego imienia jest częstym motywem programistów piszących

otwarte oprogramowanie.

2.2 Otwarte Oprogramowanie - Czym jest

22

prawy swojego wizerunku przekazują swoim klientom kody źródłowe.

8

Jed-

nak są to tylko zabiegi marketingowe i nie ma to nic wspólnego z Otwartym

Oprogramowaniem, gdyż takie programy nie są tworzone zgodnie z ideami

WO/OSS oraz wraz z przekazaniem źródeł nie jest przekazywane prawo do

ich swobodnego używania.

8

Przykładem może być firma Microsoft, która klientom korporacyjnym dostarcza kody

źródłowe systemu Windows.

2.3 Otwarte Oprogramowanie - Jak powstaje

23

2.3

Jak powstaje

Aby móc w pełni zrozumieć korzyści jakie płyną ze stosowania Otwartego

Oprogramowania oraz odnaleźć jego właściwe miejsce w biznesie, trzeba naj-

pierw poznać proces tworzenia takiego oprogramowania. Dostępność kodów

źródłowych i licencja pozwalająca na ich swobodne używanie, dały podstawę

do rozwoju nowych metod w inżynierii oprogramowania. Właściwe ich wy-

korzystanie daje możliwość uzyskania wyższej jakości i wiarygodności przy

znacznie niższych kosztach niż w przypadku tradycyjnych technik [9].

Często można spotkać się z przekonaniem, że jeżeli kod źródłowy jest

otwarty i każdy może go w dowolny sposób zmieniać, to szybko następu-

je utrata kontroli nad rozwijanym oprogramowaniem, które ostatecznie staje

się zlepkiem różnych elementów działającym w bliżej nieznany sposób. Jest to

błędne przekonanie, gdyż tworzenie otwartego oprogramowania jest to ściśle

określony proces. Prowadzenie otwartego projektu wymaga odpowiedniej kul-

tury informatycznej i dyscypliny. Ważny jest czytelny i przejrzysty kod oraz

modularna koncepcja, która pozwala pracować programistom tylko nad wy-

branymi fragmentami programu, bez obawy utraty kompatybilności. Licencja

GNU GPL, mimo iż pozwala na swobodne rozpowszechnianie i modyfiko-

wanie kodów źródłowych, zapewnia też integralność projektu, zapobiegając

jego rozwidlaniu na wiele gałęzi. Poprzez rozwidlenie nie można uzyskać eko-

nomicznej przewagi nad pierwotnym projektem, w związku z tym lepiej jest

współpracować niż konkurować.

9

Kto pisze Otwarte Oprogramowanie? Często są to niezależni programiści,

których motywem jest zdobycie sławy i doświadczenia lub potrzeba rozwiąza-

nia doraźnego problemu. Duży wkład w rozwój WO/OSS mają też instytuty

badawcze i uczelnie wyższe, które w ten sposób prowadzą badania, wymienia-

ją doświadczenia z innymi ośrodkami akademickimi oraz kształcą studentów.

Firmy komercyjne także coraz częściej zaczynają tworzyć oprogramowanie

według otwartego modelu. Oczywiście nie dla wszystkich firm będzie to do-

bre rozwiązanie, jednak dla wielu niekorzystne będzie właśnie utajnianie ko-

du. Dotyczy to firm tworzących oprogramowanie, które nie posiada wartości

sprzedażnej, a jedynie wartość użyteczną.

10

2.3.1

Inicjacja projektu

Pierwszym etapem jest inicjacja projektu. W początkowej fazie nastę-

puje rozpoznanie potrzeb, określenie zespołu programistycznego i powstanie

9

W literaturze znane jest to jako Twierdzenie leniwego programisty [7].

10

Przykładowo: sterowniki i programy narzędziowe w przypadku producenta sprzętu

komputerowego lub przeglądarki i interfejsy użytkownika w przypadku dostawców treści.

2.3 Otwarte Oprogramowanie - Jak powstaje

24

podstawowej, szkieletowej wersji programu.

Bodźcem do powstania jakiegokolwiek oprogramowania jest zapotrzebo-

wanie na nie – konieczność rozwiązania istniejącego problemu. Motywem zaś,

jest osiągnięcie korzyści z takiego działania. Mogą one być mniej lub bardziej

wymierne, jednak zarówno jedne jak i drugie mają zazwyczaj swoje przeło-

żenie finansowe.

Na tym etapie, w wąskim, zamkniętym na początku gronie programi-

stów, powstają fundamenty oprogramowania. Projekt jest realizowany przede

wszystkim zgodnie z wizją jego założycieli, opartą jednak na wcześniejszej

obserwacji otoczenia i jego potrzeb.

Mając na uwadze docelową otwartość tworzonego oprogramowania, mimo

tej izolacji, kod źródłowy musi być pisany z zachowaniem najwyższej kultury

informatycznej, tak aby możliwe było przejście do następnego etapu. Musi

być przejrzysty i zrozumiały. Musi być po prostu dobry.

Jednak zanim zostanie napisana choćby linijka kodu, należy znaleźć od-

powiedź na pytanie, czy program rzeczywiście trzeba pisać od podstaw.

11

Otwarte oprogramowanie daje możliwość skorzystania z już gotowego pro-

jektu. Możliwe jest, że część problemów została już przez kogoś rozwiązana

i nie ma potrzeby robienia tego ponownie. Można skorzystać z tej pracy i za-

adoptować ją dla swoich potrzeb. Jest to niezwykle ważna metoda, której nie

posiadają programiści tworzący według tradycyjnych technik. Oni za każdym

razem muszą pisać wszystko od nowa.

Na tym etapie problem zostaje wstępnie rozwiązany, jednak oprogramo-

wanie nie jest jeszcze w pełni gotowe i nie osiągnęło jeszcze poziomu produk-

cyjnego.

2.3.2

Otwieranie projektu

Kolejny etap to otwieranie projektu. Źródła są publikowane oficjalnie

w Internecie i stają się ogólno dostępne dla wszystkich użytkowników sieci.

Zespół projektowy liczy tu na włączenie się do pracy nad rozwojem opro-

gramowania osób z zewnątrz. Programiści będą przeprowadzać audyt kodu

źródłowego i nadsyłać swoje poprawki oraz sugestie. Nowi użytkownicy będą

testować działanie programu, zgłaszać zauważone błędy, informować o zapo-

trzebowaniu na określoną funkcjonalność oraz będą wyrażać swoje życzenia,

co do kierunku dalszego rozwoju projektu. Możliwe jest też poszerzenie grona

zespołu kierującego projektem o nowe osoby chętne do bezpośredniej pracy

nad programem.

11

W myśl zasady, że dobry programista wie co pisać, zaś genialny programista wie co

przepisać [9].

2.3 Otwarte Oprogramowanie - Jak powstaje

25

Otwarcie projektu pozwala na jego szybszy i efektywniejszy rozwój. Na-

wet początkowo mała grupa programistów może udźwignąć poważne zadanie,

gdyż w procesie otwierania może dołączyć do nich wielu innych specjalistów

z całego świata, zainteresowanych pracą nad projektem. Ich oprogramowanie

jest testowane na tysiącach komputerów w Internecie, a użytkownicy chętnie

nadsyłają informacje o błędach wiedząc, że przyczynią się do jego rozwoju

otrzymując w zamian lepszy produkt.

Najbardziej kosztownym i czasochłonnym etapem w tworzeniu oprogra-

mowania jest testowanie i poprawianie błędów. Otwarcie pozwala znacznie

obniżyć te koszty i skrócić czas trwania tego procesu. Na tak olbrzymi sztab

osób testujących i audytujących oprogramowanie, jaki może mieć zespół

piszący otwarte oprogramowanie, żadna firma komercyjna wykorzystująca

standardowe techniki nie może sobie pozwolić, zaś ich użytkownicy nie czują

się związani i współodpowiedzialni za produkt i sprzężenie zwrotne praktycz-

nie tu nie występuje.

Etap otwierania projektu jest znakomitym sprawdzianem rynkowej przy-

datności produktu jeszcze zanim zostanie on ukończony. Jeżeli projekt nie

spotka się z zainteresowaniem ze strony użytkowników i programistów, będzie

to oznaczać, że zapotrzebowanie nie zostało właściwie rozpoznane. Jednak

interpretacja wskazań takiego rynkowego miernika nie może być oderwana od

specyfiki tworzonego oprogramowania. Rozwiązanie popularnego zagadnienia

spotka się z szerszym zainteresowaniem, niż rozwiązanie problemu w wąskiej,

specjalistycznej dziedzinie. Nie zmienia to jednak faktu, że w obu przypad-

kach rozwiązanie może być potrzebne.

2.3.3

Finalizacja projektu

Sygnałem nadejścia nowego etapu jest stabilizacja. Gwałtowny dotych-

czas rozwój zaczyna powoli wytracać swój impet. Ruch na listach dyskusyj-

nych

12

maleje. Projekt osiągnął dojrzałość. Pierwotny problem został roz-

wiązany. Wizje twórców pokryły się z wizjami użytkowników lub zostały

osiągnięte satysfakcjonujące kompromisy. Na tym etapie następuje odpływ

większości, czynnie do tej pory współpracujących z zespołem projektowym,

programistów i testerów. Cel został osiągnięty i nie czują się oni już tak bar-

dzo potrzebni. Zamieniają się w użytkowników i ewentualnie przyłączają do

innych projektów, które wymagają wsparcia.

Zespół projektowy może teraz dopracować szczegóły i rozwiązać mniej

ważne problemy, które były dotychczas odsuwane na dalszy plan. Komple-

12

Najczęściej używany sposób komunikacji przy pracy nad wspólnym projektem przez

Internet. Komunikacja odbywa się tu za pomocą poczty elektronicznej. List wysłany na

listę dyskusyjną jest widoczny dla wszystkich jej członków.

2.3 Otwarte Oprogramowanie - Jak powstaje

26

towana i poprawiana jest dokumentacja techniczna. Więcej uwagi można też

poświęcić estetycznej stronie projektu.

2.3.4

Utrzymanie projektu

Wbrew pozorom, zazwyczaj jest to najtrudniejszy i najbardziej kosztowny

etap, który praktycznie nigdy nie powinien się zakończyć.

Otoczenie, w którym funkcjonuje projekt, ulega nieustannym zmianom.

Jeżeli jego związek z tym otoczeniem jest silny, to musi on być na bieżąco

dostosowywany do tych zmian, gdyż w innym przypadku stanie się bezu-

żyteczny.

13

Dodatkowo, wraz ze wzrostem czasu pracy z programem, użyt-

kownicy znajdują błędy, które nie zostały wcześniej zauważone. Znalezienie

nowego błędu wymaga jego natychmiastowego usunięcia, gdyż może to zagra-

żać bezpieczeństwu całemu systemowi informatycznemu, w którym działa to

oprogramowanie. Poza tym może także pojawić się zapotrzebowanie na no-

wą funkcjonalność. Wszystko to wymaga aktywnego reagowania ze strony

programistów opiekujących się programem.

Ostatecznym zadaniem, jaki stoi przed zespołem projektowym, jest zna-

lezienie dla siebie następców, którzy przejmą projekt i będą go dalej pielęgno-

wać. Motywacje i potrzeby ludzi ulegają zmianom. Otwarte oprogramowanie

często jest pisane przez studentów, którzy kończąc studia nie mogą dalej po-

święcać mu czasu. Może się też zdarzyć, że twórcy oprogramowania po prostu

stracą nim zainteresowanie lub problem, który do tej pory rozwiązywali nie

jest już ich problemem. Jednak wraz z odejściem programistów nie musi od-

chodzić ich program. Oprogramowanie tworzone według modelu WO/OSS

daje możliwość łatwego przekazania go innym. Kod źródłowy jest otwarty

i przejrzysty. Projekt posiada swoich oddanych użytkowników, którzy czują

się współodpowiedzialni za jego kształt i chętnie udzielą swojego wsparcia.

13

Mogą to być przykładowo zmiany spowodowane postępem technicznym lub zmiany

w zapisach prawnych.

2.4 Otwarte Oprogramowanie - Potencjał

27

2.4

Potencjał

Model tworzenia oprogramowania opisany w rozdziale 2.3 jest nazywany

modelem bazarowym

14

, w odróżnieniu od modelu katedralnego

15

[8]. Ten spo-

sób pisania programów został zapoczątkowany i rozwinięty przez członków

ruchu OSS. Pierwszym i najbardziej znanym projektem powstającym w ten

sposób jest jądro Linux [11]. Obok nieprzeciętnych zdolności przywódczych

jego autora – Linusa Torvaldsa, to właśnie przyjęcie modelu bazarowego za-

decydowało o sukcesie projektu jaki można obecnie obserwować [13].

16

Analizując proces powstawania otwartego oprogramowania łatwo zauwa-

żyć miejsca, które stanowią o niezwykle dużym potencjale tej metody:

1. Możliwość wykorzystania gotowego projektu.

Twórcy zamkniętego oprogramowania zawsze muszą pisać wszystko od

nowa. Wydłuża to czas powstawania programu oraz powoduje zwią-

zane z tym zwiększenie kosztów. Jednocześnie widać też, że nadążenie

kroku za postępem technicznym w takim przypadku jest praktycznie

niemożliwe.

2. Wykorzystanie pomocy osób z zewnątrz.

Zmniejsza czas i koszty zawiązane z tworzeniem oprogramowania oraz

nie wymaga dużego zaplecza informatycznego, dzięki czemu koszty stałe

funkcjonowania takiego zespołu projektowego są znacznie niższe niż

w przypadku zespołu piszącego zamknięte oprogramowanie.

3. Współtworzenie projektu przez przyszłych użytkowników.

Pozwala to na nawiązanie pozytywnych relacji z przyszłymi użytkow-

nikami, którzy będą czuli się współodpowiedzialni za produkt. Dzięki

temu pojawi się zjawisko sprzężenia zwrotnego, które znacznie ułatwi

proces utrzymania projektu i zmniejszy jego koszty w przyszłości.

4. Możliwość łatwego przekazania projektu.

Projekt może funkcjonować niezależnie od pierwotnego zespołu projek-

towego, gdyż łatwo można przekazać opiekę nad nim. Dzięki temu praca

włożona w jego stworzenie nie pójdzie na marne gdy programiści zechcą

się wycofać, gdyż o jego życiu nie będą decydować czynniki personalne

14

Nazwa pochodzi stąd, że tworzenie oprogramowania w ten sposób przypomina funk-

cjonowanie bazaru. Każdy może przyjść, obejrzeć i dołożyć coś od siebie lub coś zabrać.

15

Ten sposób pisania oprogramowania przypomina budowę katedry. Architekt w samot-

ności pieczołowicie wznosi jej kolejne warstwy by na końcu, po skończonej pracy, pokazać

efekt publiczności.

16

GNU/Linux stał się poważnym zagrożeniem dla monopolu firmy Microsoft. Coraz

więcej firm oraz państw migruje na ten system operacyjny [12], [21].

2.4 Otwarte Oprogramowanie - Potencjał

28

lub kondycja finansowa grupy projektowej, ale rynkowa przydatność

produktu.

Pierwsze narzędzia projektu GNU [10], pisane przez Richarda Stallmana

i innych członków FSF, powstawały według modelu katedralnego.

17

Główna

różnica w odniesieniu do Otwartego Oprogramowania między tymi modelami

polega na tym, że proces otwarcia następuje praktycznie dopiero po tym, jak

pierwotny problem już zostanie rozwiązany. Zespół projektowy działa sam

i nie korzysta z pomocy programistów z zewnątrz. Oprogramowanie jest pi-

sane niemal wyłącznie według wizji jego twórców. Przyszli użytkownicy nie

mają możliwości uczestniczyć w procesie tworzenia. Po otwarciu projektu

mogą oni zgłaszać zauważone błędy, czerpać z kodu źródłowego, dzielić się

swoją wizją lub zgłaszać zapotrzebowanie na nową funkcjonalność. Jednak

w dwóch ostatnich przypadkach zespół projektowy może nie być skory do

ustępstw czy do wprowadzania jakichkolwiek zmian. Zazwyczaj jest już na

to po prostu za późno. Projekt był budowany według innych założeń i wpro-

wadzenie takiej zmiany mogło by wymagać zbyt dużego nakładu pracy. Od

razu widoczne są tu słabe punkty modelu katedralnego, którego zastosowanie

przy tworzeniu otwartego oprogramowania nie pozwala w pełni wykorzystać

potencjału jaki dają otwarte źródła.

Według członków ruchu OSS jedynie model bazarowy pozwala uzyskać

najwyższe zaawansowanie pod względem technologicznym [3]. Jest to naj-

efektywniejszy sposób tworzenia oprogramowania i tylko on pozwala nadążyć

za postępem technicznym. Jednak, jak się okazuje w praktyce, nie jest łatwo

w pełni wykorzystać metody otwartego oprogramowania. Wiele programów

jest niskiej jakości i często przecząc teorii, ustępują swoim zamkniętym od-

powiednikom. Można spotkać się z głosami krytyki i rozgoryczenia ze strony

użytkowników zwiedzionych tymi ideami. Jest to problem leżący w założe-

niach ruchu OSS, na który zwracał w swoich wystąpieniach Richard Stall-

man [10]. Dla niego najważniejsza była wolność i to miał być główny atut

Otwartego Oprogramowania. Natomiast model bazarowy i korzyści z niego

płynące miały być tylko atrakcyjnym dodatkiem, swego rodzaju pozytywną

konsekwencją owej wolności. Wiedział, że pełne wykorzystanie tej metody

jest trudne i doskonałość technologiczna może w wielu przypadkach pozo-

stać jedynie w sferze teorii. W związku z tym przewidywał, że posługiwanie

się jedynie tym argumentem może obrócić się przeciwko środowisku OSS.

Dlatego mówiąc o Otwartym Oprogramowaniu trzeba podkreślać, że atutem

nie jest tu doskonałość technologiczna, ale potencjał, który wykorzystany

odpowiednio pozwoli ją osiągnąć.

17

Zamknięte oprogramowanie także jest tworzone według modelu katedralnego, jednak

oczywiście nie ma tu miejsca otwieranie projektu.

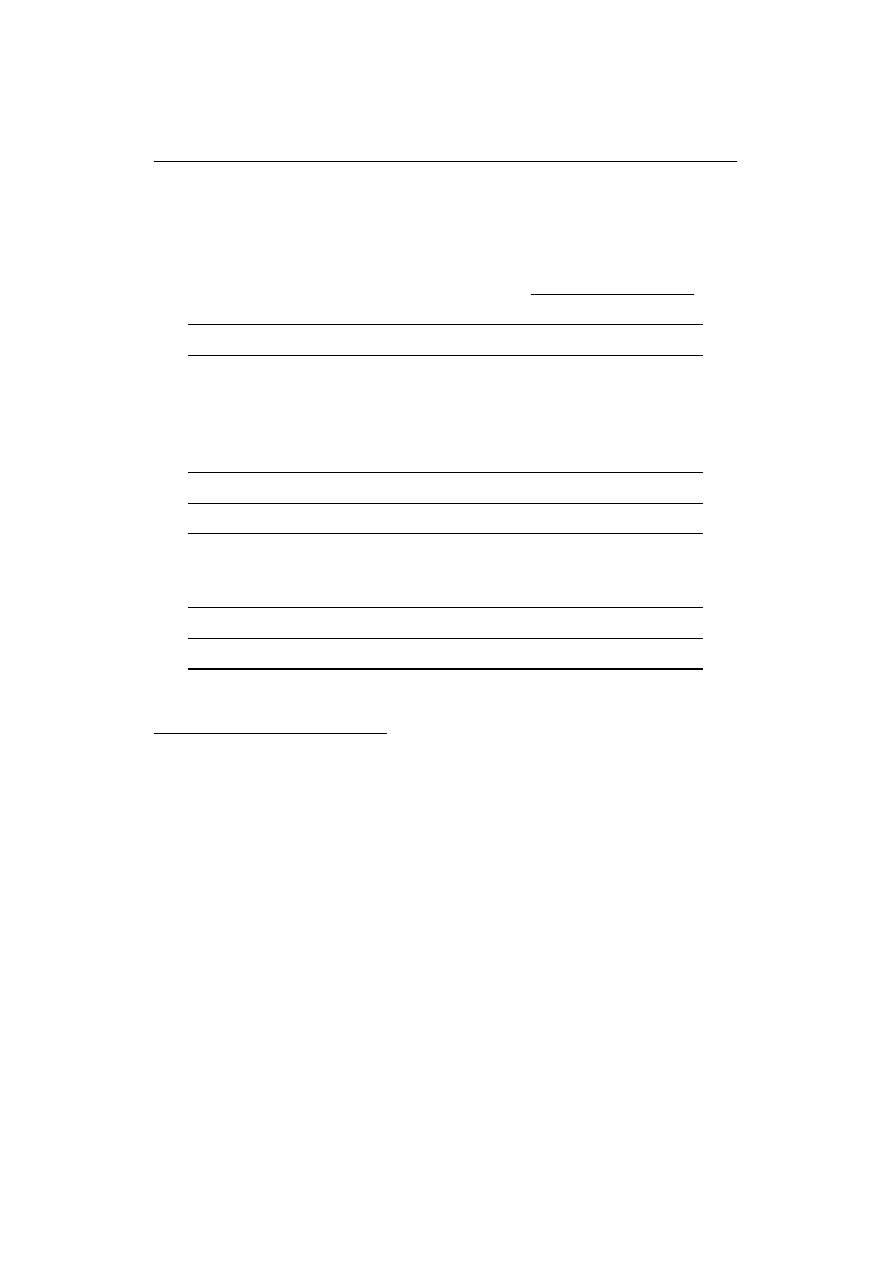

2.5 Otwarte Oprogramowanie - Analiza SWOT

29

2.5

Analiza SWOT

punkty

waga

wynik

ATUTY

Wsparcie z zewnątrz

5

0,20

1,00

Kultura wymiany

5

0,20

1,00

Sprzężenie zwrotne

4

0,20

0,80

Autonomia

4

0,20

0,80

Potencjał doskonałości technologicznej

3

0,20

0,60

SUMA

1,00

4,20

SŁABOŚCI

Brak właściciela

-3

0,40

-1,20

Potrzeba wysokich umiejętności

-2

0,30

-0,60

Trudności w przewodzeniu i motywowaniu

-2

0,20

-0,60

SUMA

1,00

-2,40

SUMA

1,80

Tab. 2.1: Analiza SWOT dla Otwartego Oprogramowania.

Czynniki wewnętrzne.

Źródło: Opracowanie własne na podstawie [14].

Punkty określają siłę oddziaływania danego czynnika. Zakres punktacji zawiera się od -5

do -1 dla negatywnych i od 1 do 5 dla pozytywnych czynników.

Waga określa stopień istotności czynnika w danym obszarze analizy.

Sumaryczny wynik może zawierać się w przedziale od -5 do 5.

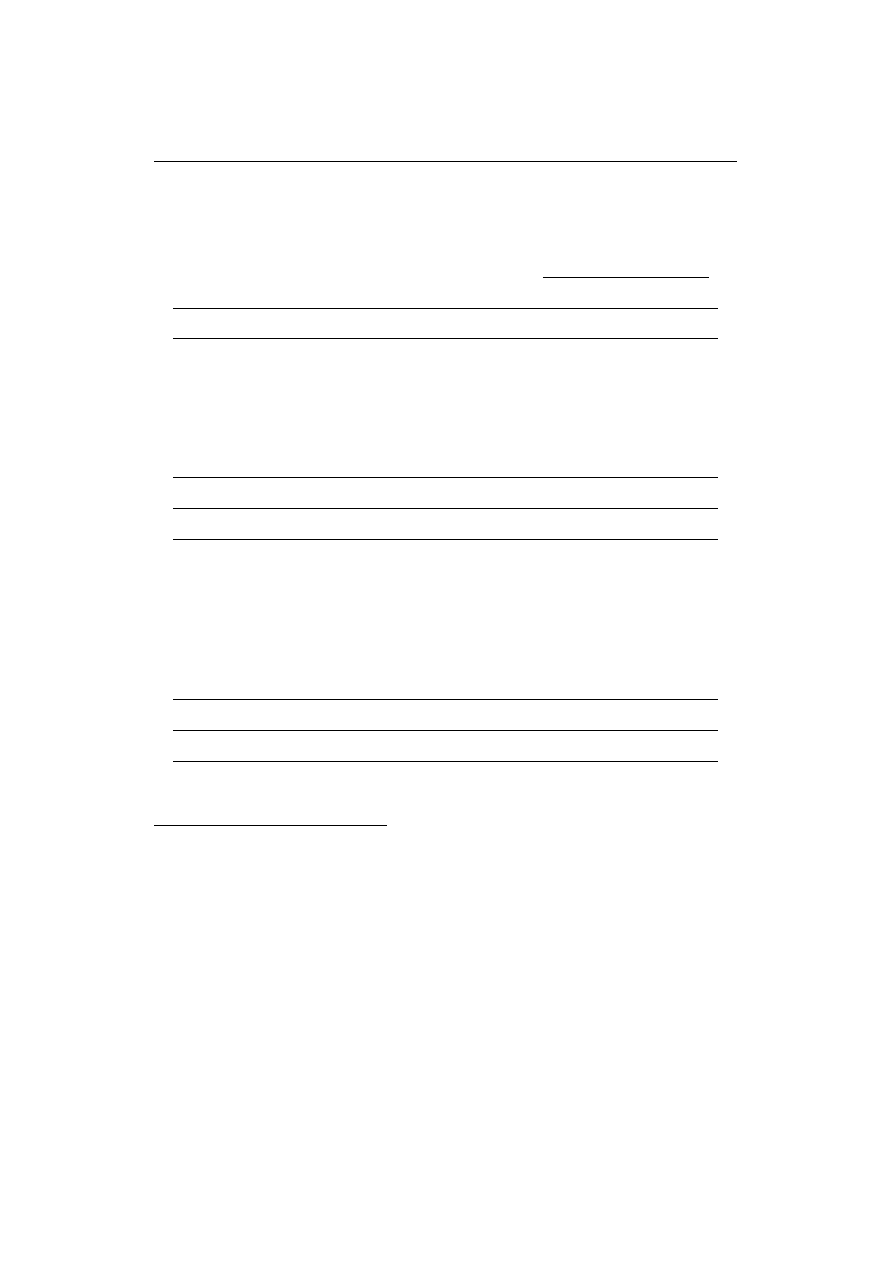

2.5 Otwarte Oprogramowanie - Analiza SWOT

30

punkty

waga

wynik

SZANSE

Polityka niezależności technologicznej państw

3

0,20

0,60

Mechanizmy wolnorynkowe

4

0,20

0,80

Niskie bariery wejścia na rynek

5

0,20

1,00

Rozwój Internetu

4

0,15

0,60

Wzrost świadomości społecznej

3

0,15

0,45

Nastroje antymonopolowe

4

0,10

0,40

SUMA

1,00

3,85

ZAGROŻENIA

Patenty na oprogramowanie

-5

0,20

-1,00

Trusting Computing (TCPA)

-4

0,20

-0,80

Nieodpowiedni system edukacji

-4

0,15

-0,60

Uzależnienie od monopolisty

-5

0,15

-0,75

Niestabilność sceny politycznej i gospodarczej

-4

0,10

-0,40

Ataki i pomówienia ze strony Microsoft

-3

0,10

-0,30

Zła agitacja

-3

0,10

-0,30

SUMA

1,00

-4,15

SUMA

-0,30

Tab. 2.2: Analiza SWOT dla Otwartego Oprogramowania.

Czynniki zewnętrzne.

Źródło: Opracowanie własne na podstawie [14].

Punkty określają siłę oddziaływania danego czynnika. Zakres punktacji zawiera się od -5

do -1 dla negatywnych i od 1 do 5 dla pozytywnych czynników.

Waga określa stopień istotności czynnika w danym obszarze analizy.

Sumaryczny wynik może zawierać się w przedziale od -5 do 5.

2.5 Otwarte Oprogramowanie - Analiza SWOT

31

2.5.1

Atuty

Wsparcie z zewnątrz

Otwarte Oprogramowanie posiada wsparcie wielu programistów na ca-

łym świecie. Wynika to z samych założeń modelu bazarowego (roz. 2.3). Na

tysiącach komputerów w Internecie odbywa się masowa ekspertyza oprogra-

mowania. Badania i rozwój prowadzone są równolegle w wielu miejscach na

raz. Dzięki temu równocześnie może być rozwiązywanych kilka problemów,

zaś w obrębie każdego z nich będzie możliwość wyboru najlepszego rozwią-

zania z zaproponowanych.

Pozwala to znacznie obniżyć koszty i skrócić czas tworzenia i utrzymania

oprogramowania. Rozległe wsparcie z zewnątrz oznacza także redukcję do-

minacji technologicznej wysoko rozwiniętych państw oraz dużych korporacji.

Kultura wymiany

Licencje zgodne z duchem GNU GPL przyczyniły się do powstania kultu-

ry wymiany w środowisku WO/OSS. Programiści udostępniają źródła swoich

programów i zezwalają na ich wykorzystanie licząc na wzajemność ze strony

innych. Między innymi na tym oparta jest wysoka efektywność modelu baza-

rowego.

18

Nie trzeba za każdym razem pisać wszystkiego od początku. Można

wykorzystać już istniejący projekt. Dzięki temu, z punktu widzenia zespo-

łu programistycznego, koszty i czas tworzenia oprogramowania są mniejsze.

Natomiast na poziomie gospodarki i całego sektora oprogramowania wyelimi-

nowana zostaje ekonomiczna strata związana z dublowaniem pracy. W świe-

cie zamkniętego oprogramowania, większość wysiłków skupia się na ciągłym

rozwiązywaniu tych samych problemów. Powoduje to znaczne obniżenie pro-

duktywności w sektorze i spowalnia postęp technologiczny.

Sprzężenie zwrotne

Pomiędzy zespołem opiekującym się projektem a użytkownikami wystę-

puje pozytywne sprzężenie zwrotne oparte na poczuciu współodpowiedzial-

ności. Zjawisko to praktycznie nie występuje w świecie zamkniętego oprogra-

mowania.

Poczucie współodpowiedzialności bierze się z realnej możliwości wpły-

wania przez użytkownika na program, którym jest zainteresowany. Już we

wczesnym stadium rozwoju, model bazarowy zakłada współudział przyszłych

18

Do wysokiej efektywności modelu bazarowego przyczynia się także opisana wcześniej

możliwość uzyskania wsparcia z zewnątrz.

2.5 Otwarte Oprogramowanie - Analiza SWOT

32

użytkowników przy tworzeniu oprogramowania (roz. 2.3.2). Zespół programi-

styczny czeka na ich sugestie, poprawki i uwagi, które gotów jest uwzględnić,

jeśli tylko znajduje ku temu racjonalne uzasadnienie. Projekt zyskuje w ten

sposób świadomych i lojalnych użytkowników, którzy są jego największą

wartością. Sprzężenie zwrotne zmniejsza koszty utrzymania oprogramowa-

nia oraz zapewnia mu właściwy kierunek rozwoju wytyczony przydatnością

rynkową produktu.

Autonomia

Społeczność WO/OSS, w przeciwieństwie do firm komercyjnych, nie może

wypaść z rynku. Program może istnieć i rozwijać się niezależnie od pierwot-

nego zespołu, który zainicjował prace nad projektem. Jedynym warunkiem

jaki musi spełniać jest jego przydatność rynkowa.

Autonomia jest tu także rozumiana jako niezależność technologiczna.

Otwarte Oprogramowanie jest niezależne od żadnych organizacji państwo-

wych czy komercyjnych. Nie podlega manipulacji i kontroli. W otwartym

programie nie można umieścić żadnego ukrytego mechanizmu działającego

na szkodę użytkownika, gdyż kod źródłowy jest ogólnodostępny i nierzetelny

producent szybko zostałby zdemaskowany. Dzięki temu jednostka używająca

oprogramowanie WO/OSS sama zyskuje autonomię, której gwarancją jest

właśnie otwarty kod źródłowy.

Potencjał doskonałości technologicznej

Otwarte Oprogramowanie posiada potencjał, który właściwie wykorzy-

stany daje doskonałość technologiczną. Jest to możliwe dzięki modelowi ba-

zarowemu [9]. Doskonałość technologiczna oznacza efektywność rozwiązań,

zarówno pod względem technicznym jak i ekonomicznym. Funkcjonalność

i przydatność rynkowa jest tu kluczowym wykładnikiem.

2.5.2

Słabości

Brak właściciela

Użytkownicy

19

potrzebują gwarancji i bezpieczeństwa. Firma prywatna,

za którą stoi właściciel, jest bardziej namacalna niż rozproszone środowisko

WO/OSS. W przypadku firmy zawsze wiadomo kto jest za wszystko odpowie-

dzialny i kogo można ewentualnie do odpowiedzialności pociągnąć. Pomimo

iż takie poczucie bezpieczeństwa jest złudne,

20

to jednak wielu użytkowni-

19

Dotyczy to przede wszystkim użytkowników instytucjonalnych.

20

Brak autonomii oraz klauzule o braku gwarancji w treści licencji.

2.5 Otwarte Oprogramowanie - Analiza SWOT

33

ków właśnie na tej podstawie dokonuje wyborów. Korporacje mające duży

udział w rynku, starają się wykorzystać to zjawisko stosując taktykę marke-

tingową zwaną FUD

21

. Polega ona na wytworzeniu atmosfery bezpieczeństwa

w obrębie firmy i niepewności oraz ryzyka poza nią.

Środowisko Otwartego Oprogramowania stara się zmniejszyć negatywny

wpływ tego zjawiska poprzez tworzenie dobrej dokumentacji, która promuje

autorów i wydawców, prowadząc do wzrostu zaufania ze strony użytkowni-

ków.

Potrzeba wysokich umiejętności

Model bazarowy wymaga wysokich umiejętności programistycznych (roz.

2.3). Bez nich nie jest możliwe pełne wykorzystanie potencjału, jaki posiada

otwarte oprogramowanie. Jednak otwartość źródeł praktycznie znosi bariery

wejścia na rynek dla programistów. Studiując czyjąś pracę i mając odpowied-

nie predyspozycje, można łatwo nauczyć się sztuki pisania dobrego kodu. Jest

to przykład swoistej synergii w środowisku WO/OSS, którą powoduje idea

wymiany.

Trudności w przewodzeniu i motywowaniu

Jednym z czynników decydującym o sukcesie otwartego projektu jest

wsparcie z zewnątrz. Jednak aby takie się pojawiło nie wystarczy udostępnić

kod źródłowy. Bardzo ważne jest właściwe wytyczenie celów projektu oraz

odpowiednia motywacja. Im bardziej atrakcyjne i interesujące jest przedsię-

wzięcie, tym większą grupę deweloperów jest w stanie przyciągnąć. Nato-

miast im większe jest wsparcie z zewnątrz, tym lepiej wykorzystany zostanie

potencjał tkwiący w modelu bazarowym.

Po zdobyciu wsparcia ważne jest umiejętne przewodzenie. Projekt powi-

nien zmierzać do celu przy minimalnej ingerencji ze strony kierownika [11].

To zadaniem rynku jest dokonywanie wyborów i decydowanie o kierunku jego

rozwoju. Kierownik powinien tylko dbać, aby ten mechanizm funkcjonował

bez zakłóceń. Nie jest to jednak łatwe zadanie.

2.5.3

Szanse

Polityka niezależności technologicznej państw

Konieczność posiadania niezależności technologicznej państwa staje się

coraz częściej zauważana przez decydentów. Dzisiaj w dobie społeczeństwa

21

Od angielskich słów Fear, Uncertainty, Doubt (Strach, Niepewność, Zwątpienie).

2.5 Otwarte Oprogramowanie - Analiza SWOT

34

informacyjnego jest ona równie ważna co niezależność energetyczna. Jest to

jeden z elementów prowadzący do uzyskania pełnej autonomii na poziomie

państwa. Coraz więcej krajów zaczyna wprowadzać politykę niezależności

technologicznej i porzuca zamknięte standardy [21].

22

Także Unia Europejska

wydaje dyrektywy dla krajów członkowskich zalecając stosowanie otwartych

rozwiązań [20].

Jest to wielka szansa dla Otwartego Oprogramowania. Taka polityka pań-

stwa uświadamia społeczeństwu prawdziwą naturę problemu i osłabia sku-

teczność taktyki FUD stosowanej przez duże korporacje. Administracja pu-

bliczna jest największym odbiorcą oprogramowania. Przyjęcie niezależności

technologicznej spowoduje wzrost popytu na otwarte rozwiązania, a co za

tym idzie, pojawi się także podaż. Dostawcy będą zmuszeni tworzyć otwar-

te oprogramowanie i konkurować na rynku, którego nie będzie można już

tak łatwo kontrolować. W dalszej perspektywie, prywatni odbiorcy także za-

czną wybierać otwarte rozwiązania. Wzrost świadomości społecznej, większa

ilość informacji dostępnych na rynku oraz przykład innych zmniejszy oba-

wy i uczyni w ich oczach Otwarte Oprogramowanie bardziej atrakcyjnym

w porównaniu do zamkniętych odpowiedników.

Mechanizmy wolnorynkowe

Wolny rynek bez barier i monopoli sprzyja oprogramowaniu WO/OSS,

które jest bardziej konkurencyjne niż jego zamknięte odpowiedniki. Dzięki

modelowi bazarowemu i otwartym źródłom koszt wytworzenia jest niższy,

jakość jest wyższa, a użytkownik ma więcej przywilejów. Organizacje pań-

stwowe, dbając o wolny rynek poprzez walkę z monopolami oraz nieuczciwą

konkurencją i wspierając otwarte standardy, sprzyjają w ten sposób Otwar-

temu Oprogramowaniu.

Niskie bariery wejścia na rynek

Dzięki modelowi bazarowemu koszty wytworzenia programu są niewiel-

kie. Nie trzeba także posiadać rozbudowanej infrastruktury. Zazwyczaj jeden

komputer już wystarczy do rozpoczęcia i poprowadzenia projektu. Otwarty

kod źródłowy pozwala uczyć się sztuki programowania poprzez studiowanie

prac innych programistów. Nie obowiązują tu pojęcia tajemnicy handlowej

i know-how. Wykorzystywanie i implementowanie otwartych standardów nie

22

Niestety w Polsce zrozumienie problemu nadal jest niewielkie, aczkolwiek odnotowano

już drobne sukcesy na tym polu. Więcej na ten temat można przeczytać na stronach

organizacji RWO [2].

2.5 Otwarte Oprogramowanie - Analiza SWOT

35

niesie ze sobą żadnych dodatkowych kosztów. Wszystko to powoduje, że ba-

riery wejścia na rynek nie są wysokie.

Rozwój Internetu

Środowisko WO/OSS to olbrzymia grupa osób, które komunikują się mię-

dzy sobą i koordynują swoje działania za pomocą sieci Internet. To właśnie

fenomen zniesienia barier czasowych i przestrzennych przez globalną sieć

komputerową przyczynił się do tak burzliwego rozwoju Otwartego Oprogra-

mowania. Postępujący rozwój Internetu, w ramach budowy społeczeństwa

informacyjnego, jest jak najbardziej korzystny dla społeczności WO/OSS,

która będzie zyskiwać w ten sposób nowych członków.

Wzrost świadomości społecznej

Rozwój społeczeństwa informacyjnego oznacza wzrost świadomości spo-

łecznej. Na rynku pojawia się więcej informacji z niezależnych źródeł, a do-

stęp do nich staje się łatwiejszy. Rośnie poziom wykształcenia społeczeń-

stwa, w którym coraz większą wagę przykłada się do pracy z informacją.

Do umiejętności dotarcia do niej, właściwej oceny i dobrego wykorzysta-

nia. Samodzielne myślenie i krytyczna postawa to symptomy społeczeństwa

informacyjnego, które prowadzą do wzrostu świadomości społecznej. Sku-

tecznie osłabia to wpływ psychomanipulacji marketingowej stosowanej przez

producentów zamkniętego oprogramowania. Społeczeństwo jest w stanie sa-

modzielnie zauważyć alternatywy istniejące na rynku i dokonać najlepszego

wyboru. Zyskuje na tym Otwarte Oprogramowanie, które nakierowane jest

przede wszystkim na użytkownika i to jemu daje najwięcej przywilejów.

Nastroje antymonopolowe

Duże firmy mające pozycję monopolisty na rynku oprogramowania, sprzę-

tu lub w przetargach publicznych, realizują swoje interesy kosztem pojedyn-

czego użytkownika, a często nawet całego społeczeństwa. Korporacje starają

się wykorzystać swoją pozycję w celu głębszego uzależnienia klientów od

siebie, tak aby móc w przyszłości prowadzić jeszcze bardziej agresywną po-

litykę.

23

Wzrost świadomości społecznej pozwala zauważyć istnienie takich

mechanizmów i przyczynia się do powstania w społeczeństwie nastrojów an-

tymonopolowych, które skłaniają klientów do wspierania alternatywnych roz-

wiązań takich jak Otwarte Oprogramowanie.

23

Przykładem jest firma Microsoft, która korzystając ze swojej pozycji zamierza wpro-

wadzić technologię TCPA (roz. 2.5.4).

2.5 Otwarte Oprogramowanie - Analiza SWOT

36

2.5.4

Zagrożenia

Patenty na oprogramowanie

Wprowadzanie w UE patentów na oprogramowanie byłoby wielkim za-

grożeniem dla Otwartego Oprogramowania [19]. Bariery wejścia na rynek

znacznie by wzrosły. Byłby on dostępny jedynie dla dużych podmiotów, któ-

rych stać na opłaty z tytułu wykorzystania opatentowanego rozwiązania lub

którzy posiadają już własne patenty i zamierzają funkcjonować wymieniając

się prawami do nich z innymi firmami. Programiści pisząc oprogramowanie

nie mogliby już kierować się efektywnością. Patenty na oprogramowanie by-

łyby dla nich jak pole minowe. Całe swoje wysiłki musieli by skupić nie na

pisaniu dobrego kodu, ale na unikaniu zastrzeżonych rozwiązań.

Wprowadzenie patentów na oprogramowanie byłoby krokiem wstecz dla

gospodarki wolnorynkowej i społeczeństwa informacyjnego oraz hamulcem

dla dalszego postępu technologicznego. Rynek zdominowany byłby przez kil-

ka dużych firm, których prywatna polityka określałaby dalszy rozwój społe-

czeństwa w dziedzinie informatyki i informacji. Większość przyznanych do

tej pory patentów na oprogramowanie należy do USA i do Japonii, gdyż tam

mechanizm ten funkcjonuje już od dłuższego czasu. Wprowadzenie patentów

w Europie sparaliżowałoby przemysł programistyczny i postawiłoby kraje

UE na pozycji konsumenta, gdyż zagraniczne patenty zaczęłyby obowiązy-

wać także na terenie Unii.

Największym orędownikiem i zwolennikiem patentów na oprogramowanie

jest środowisko prawnicze, które upatruje w nich źródło dużych zysków dla

siebie. Przez programistów i inżynierów są one postrzegane natomiast, jako

zbędne i szkodliwe. Prawo autorskie jest wystarczającym środkiem ochrony

programu i nie ma potrzeby stosowania tu innych rozwiązań. Wręcz prze-

ciwnie, pojawiają się głosy, że najlepszym rozwiązaniem dla sektora byłoby

całkowite zniesienie patentowania na świecie.

Trusting Computing (TCPA)

Kolejnym niepokojącym zjawiskiem, który można zaobserwować na ryn-

ku komputerowym, jest zamiar wprowadzenia technologi Trusting Compu-

ting [17]. Duże korporacje, pod przykrywką zgrabnych haseł marketingowych

obiecujących użytkownikowi bezpieczny komputer oraz bezpieczny Internet,

w rzeczywistości próbują realizować swoją politykę przejęcia nad tym kon-

troli. TCPA polega na autoryzacji działań użytkownika poprzez układy elek-

troniczne wbudowane w komputer. Reguły autoryzacyjne będą musiały być

na bieżąco aktualizowane, gdyż inaczej system operacyjny przestanie dzia-

łać. Mimo iż teoretycznie przewidziana jest możliwość wyłączania TCPA, to

2.5 Otwarte Oprogramowanie - Analiza SWOT

37

w przypadku, gdy użytkownicy będą w dużym stopniu uzależnieni od firm

wspierających tą technologię, dokonanie takiego wyboru nie pozwoli im sko-

rzystać z komputera.

Połączenie TCPA ze zmonopolizowanym rynkiem dostawców sprzętu

i oprogramowania jest bardzo niebezpieczne. W skrajnym przypadku mo-

że prowadzić do kontroli informacji, ograniczania wolności wyboru i wol-

ności słowa oraz do inwigilacji. W dobie społeczeństw informacyjnych jest

to wręcz nie do pomyślenia. Zwrócenie uwagi na to zjawisko jest szczegól-

nie ważne dlatego, że ten proces postępuje w ukryciu pod przykrywką haseł

marketingowych sprzedających wizję bezpiecznego komputera. Większa część

społeczeństwa nie traktuje komputerów i Internetu poważnie. Dodatkowo

brak jest zrozumienia mechanizmów funkcjonujących w wirtualnym świecie,

który zmierza do integracji z rzeczywistym, a korporacje nie są z oczywi-

stych względów zainteresowane ich wyjaśnianiem. Jest to wyjątkowo sprzy-

jający grunt do wprowadzania technologi TCPA i do lobbowania na jej rzecz

w środowiskach decydenckich. W przyszłości, gdy Internet i komputery będą

już nieodłączne w każdej dziedzinie życia, użytkownicy zostaną postawieni

przed faktem dokonanym. Cofnięcie zapisów prawnych i rozwiązań techno-

logicznych związanych z TCPA może być wtedy niezwykle trudne lub wręcz

niemożliwe. Społeczeństwo informacyjne może stanąć przed groźbą ukrytego

totalitaryzmu.

Jest to duże zagrożenie dla Otwartego Oprogramowania. Producenci

sprzętu i oprogramowania mogą poprzez reguły autoryzacyjne, zabronić

instalowania programów WO/OSS lub pracy z dokumentami zapisanymi

w otwartych formatach. Natomiast wyłączenie TCPA w świecie monopo-

listów stosujących tą technologię i

uzależnionych od nich użytkowników,

spowoduje odsunięcie takiej jednostki na margines do podziemia wirtualnego

świata, gdzie możliwy będzie tylko kontakt wewnątrz takiego środowiska, zaś

praktyczne wykorzystanie komputera do komunikacji ze światem zewnętrz-

nym może się okazać nawet niemożliwe.

Nieodpowiedni system edukacji

System edukacji w Polsce nie spełnia wymogów stawianych przez ideę spo-

łeczeństwa informacyjnego. Nadal wśród nowych pokoleń obserwuje się brak

umiejętności pracy z informacją. Obecna edukacja związana z komputerami

i nowymi technologiami nie daje jej adeptowi swobody poruszania się w tej

dziedzinie. Nauczanie zazwyczaj jest ograniczone do umiejętności posługiwa-

nia się konkretnymi programami firmy Microsoft [2]. W efekcie tego dorasta-

ją nowe pokolenia uzależnione od monopolisty, które miały styczność tylko

z rzeczywistością zamkniętego oprogramowania. Świat zamkniętego oprogra-

2.5 Otwarte Oprogramowanie - Analiza SWOT

38

mowania jest światem nastawionym na konsumpcję. Tu od samego początku

istnieje podział na producentów i konsumentów. Idea wymiany, obowiązująca

w Otwartym Oprogramowaniu, prowadzi natomiast do twórczego podejścia

do świata. Posiada głęboki walor wychowawczy, który odpowiednio wykorzy-

stany prowadzi do stworzenia świadomego i dojrzałego społeczeństwa, a nie

tak jak się to obecnie obserwuje, do społeczeństwa ubogich konsumentów.

Uzależnienie od monopolisty

Obserwowane obecnie uzależnienie użytkowników od firmy Microsoft jest

dużym problem dla Otwartego Oprogramowania. Jest to nie tylko uzależ-

nienie technologiczne, ale i psychologiczne, będące wynikiem polityki mar-

ketingowej FUD. Monopolista, wykorzystując swoją pozycję, narzuca wła-

sne, zastrzeżone standardy techniczne, które nie są zgodne z tymi przyję-

tymi przez niezależne komisje standaryzacyjne. Niedouczony i nieświadomy

konieczności stosowania otwartych rozwiązań użytkownik, publikuje na stro-

nach WWW i przesyła pocztą elektroniczną dane zapisane w zamkniętych

formatach

24

lub tworzy mechanizmy funkcjonujące w oparciu o zastrzeżone

standardy

25

. Odbiorcy tych treści, także nieświadomi i nie widzący w tym

nic złego, uważają to za stan normalny i czują się zmuszeni do nabywania

programów firmy Microsoft. W przyszłości sami będą powielać takie zacho-

wania. Prowadzi to do samonapędzającego się mechanizmu, który ustanawia

nowe, nieoficjalne standardy techniczne prowadząc w efekcie do wzmocnienia

monopolu i utrudniając rozwój Otwartego Oprogramowania. Często nawet

świadomość tego zjawiska, nie zmienia zachowań użytkownika, gdyż wzbu-

dzone techniką FUD poczucie presji grupowej i obawa przed opuszczeniem

trendu skutecznie uniemożliwia dokonanie wolnego i racjonalnego wyboru.

Niestabilność sceny politycznej i gospodarczej

Niestabilność globalnej sceny politycznej i gospodarczej, związana z za-

grożeniami ze strony terroryzmu, nakładająca się w niektórych krajach z lo-

kalnymi kryzysami ekonomiczno-politycznymi, powoduje niechęć wśród decy-

dentów do zajmowania się tak pozornie błahymi sprawami, jak niezależność

technologiczna i otwarte standardy w sytuacji, gdy w centrum zainteresowa-

nia znajdują się pilniejsze problemy do rozwiązania. Dodatkowo społeczeń-

stwa, opanowane poczuciem braku bezpieczeństwa i stabilności, gotowe są do

poświęcenia wyższych idei takich jak wolność wyboru lub swoboda osobista

24

Dotyczy to głównie wewnętrznych formatów programu MS Office.

25

Przykładem są internetowe serwisy bankowe, które działają tylko pod przeglądarką

MS Internet Explorer.

2.5 Otwarte Oprogramowanie - Analiza SWOT

39

dla poprawienia tej sytuacji.

26

Jest to bardzo sprzyjająca atmosfera dla grup

lobbingowych związanych z dużymi korporacjami, chcącymi przeforsować za-

pisy prawne wspierające ich interesy. Hasła takie jak bezpieczny komputer,

bezpieczny Internet lub ochrona własności intelektualnej trafiają na podatny

grunt i pod ich przykrywką wprowadzenie technologii TCPA lub przeforso-

wanie dyrektywy o patentach na oprogramowanie na terenie UE może być

znacznie łatwiejsze.

Ataki i pomówienia ze strony Microsoft

Otwarte Oprogramowanie jest poważnym zagrożeniem dla monopolu fir-

my Microsoft, dlatego staje się częstym obiektem ataków z jej strony. Ze

względu na charakter środowiska WO/OSS, które nie jest żadnym namacal-

nym podmiotem gospodarczym, ale rozproszoną społecznością globalnej sie-

ci komputerowej, jako jedyne możliwe metody walki z takim przeciwnikiem,

bardzo często są stosowane działania nieetyczne, mające charakter propa-

gandowy i manipulacyjny.

27

Jest to niekorzystne dla Otwartego Oprogra-

mowania, gdyż w połączeniu z mechanizmami uzależniającymi użytkownika

i marketingiem FUD, powstrzymują go od dokonywania wyborów w tym

kierunku.

Zła agitacja

Wiele osób zafascynowanych ideami Otwartego Oprogramowania, agitu-

jąc na jego rzecz, a nie rozumiejąc wszystkich aspektów technicznych i eko-

nomicznych z nim związanych, często nieświadomie uzyskuje odwrotny efekt.

Zamiast mówić o otwartości, o idei wymiany i właściwie przedstawiając struk-

turę kosztów, mówią o darmowości (roz. 2.2). Zamiast o potencjale doskona-

łości technologicznej, mówią o samej doskonałości technologicznej (roz. 2.4).

W ten sposób Otwarte Oprogramowanie jako darmowe jest postrzegane ja-

ko dobro gorszej kategorii, zaś użytkownicy nastawieni na bierną konsump-

cję, zwiedzeni doskonałością technologiczną i nie rozumiejący wartości idei

wymiany oraz otwartego kodu źródłowego, szybko popadają w stan rozgo-

ryczenia czując się oszukanymi w przypadku, gdy obietnice i wizje przed

nimi roztoczone nie zostały w pełni spełnione. Zamiast pozyskiwać nowych

zwolenników, środowisko WO/OSS zyskuje w ten sposób zagorzałych prze-

ciwników.

26

Zjawisko to jest określane jako piramida potrzeb według Maslowa.

27