48

PC

Format

1/2008

Ú

Budowanie domowej sieci

Budowanie domowej sieci

Grupa: UZUPEŁNIENIA

Artykuły archiwalne: Samodzielne

konfigurowanie funkcji routera (PCF

7/2007), Test wielofunkcyjnych route-

rów bezprzewodowych (PCF 6/2007),

Standard sieci Wi-Fi 802.11n (PCF

11/2007), Wykrywanie sieci Wi-Fi

(PCF1/2007).

CD 1/2008

Niezbędne

urządzenia

Sieć w domu może służyć do wie-

lu różnych zadań. Dlatego jeszcze

przed jej stworzeniem trzeba się za-

stanowić, do czego będzie potrzeb-

na, by zakupić odpowiedni sprzęt.

Ten zazwyczaj ogranicza się do jed-

nego urządzenia – routera, który

dzieli łącze internetowe i zarazem

umożliwia komunikację między

komputerami. Może też mieć bardzo

różne dodatkowe wyposażenie oraz

zróżnicowany zestaw funkcji.

Obecnie większość routerów ma

już wbudowany punkt dostępowy

sieci bezprzewodowej. Również

większość notebooków (a także

innych urządzeń, np. palmtopów)

ma bezprzewodową kartę Wi-Fi.

Można więc uznać, że wcześniej

czy później technologia bezprzewo-

dowa będzie wykorzystana w two-

im domu i w związku z tym warto

kupić router z interfejsem bezprze-

wodowym.

Spośród wielu urządzeń sieciowych

należy wybrać takie, które najlepiej

będzie odpowiadało potrzebom

użytkowników. Trzeba więc naj-

pierw przeanalizować te potrzeby.

Zasięg i przepustowość

Technologia bezprzewodowa (ale

także przewodowa) nakłada dwa

podstawowe ograniczenia: zasięg

oraz przepustowość. Sprzęt najbar-

dziej popularnego obecnie standar-

du

802.11g

2

50>01

nie ma pod tym

względem najlepszych parametrów,

ale z powodzeniem można z niego

korzystać w domu do podziału łącza

internetowego. Praktyczny zasięg to

ok. 30 metrów, a przepustowość i tak

jest znacznie większa niż w przy-

padku łącza internetowego.

Standard 802.11n jest pod tym

względem jeszcze lepszy, więc mogą

korzystać z niego bardzo wymagają-

ce osoby. Przede wszystkim umoż-

liwia o wiele szybsze przesyłanie

danych niż w sieciach 802.11g, a na-

wet w sieciach przewodowych – ta-

nie urządzenia pozwalają osiągnąć

przepustowość nawet 16 MB/s. Jed-

nocześnie jest odporniejszy na za-

kłócenia, więc szybkie i niezawodne

połączenia sieciowe można zesta-

wiać na większe odległości. Natu-

ralnie do tego standardu musi być

dostosowany nie tylko router, ale

także karta sieciowa komputera.

W wielu przypadkach, np. do

przesyłania między komputerami fil-

mów, muzyki czy dużej ilości grafiki,

lepsze może się okazać połączenie

kablowe, czyli popularny

Ethernet

2

50>02

.

Najczęściej występuje jako

Fast Ethernet lub kilkakrotnie szyb-

szy Gigabit Ethernet. Szczególnie

ten ostatni ma dobrą przepustowość

(w praktyce 30–40 MB/s), jeśli więc

ta cecha jest najbardziej pożądana,

warto kupić router z portami giga-

bitowymi.

Ważne cechy routerów

Równie ważny jak rodzaj portów

przewodowych i bezprzewodowych

jest interfejs

WAN

2

50>03

łączący

router z internetem. Jeśli masz do-

stęp do internetu przez linię tele-

foniczną (np. korzystasz z usługi

Neostrada czy Net24), lepiej kupić

router z wbudowanym modemem

DSL

2

50>04

(oczywiście, modem

można kupić i konfigurować osobno,

ale nie ma to większego sensu).

Routery z wbudowanymi mo-

demami mają przynajmniej jedno

gniazdko RJ-11, przez które podłą-

cza się je do linii telefonicznej. Są

w dwóch odmianach: dla analogo-

wych linii telefonicznych (jak np.

w usłudze Neostrada) oraz cyfro-

wych (jak w sieciach innych opera-

torów), czyli

Annex A/B

2

50>05

.

Internet podłączony w inny sposób,

np. przez kablówkę lub sieć osiedlo-

wą, dociera do routera przez 8-sty-

kowe gniazdo RJ-45. Odpowiedni

więc będzie router bez modemu,

lecz z portem WAN w postaci złą-

cza Ethernet (często określa się to

mianem routera szerokopasmo-

wego).

Routery dość znacznie się róż-

nią funkcjami związanymi z bez-

pieczeństwem, więc również na

to należy zwrócić uwagę. Przede

wszystkim powinny być wyposażo-

ne w stanową zaporę ogniową, określa-

ną skrótem

SPI

2

50>06

(taki skrót

często widnieje na opakowaniu).

Jeżeli w domu z internetu korzy-

stają dzieci, warto się zatroszczyć

o sprzęt z porządnymi funkcjami

kontroli rodzicielskiej

– bardzo dobre

zabezpieczenia mają routery firmy

3Com. Oczywiście poza tymi cecha-

mi są jeszcze dziesiątki innych, ale

większość z nich nie jest zwykle

używana albo w każdym routerze

działa w bardzo podobny sposób.

Inne elementy sieci

Naturalnie sam router, choć jest wie-

lofunkcyjnym kombajnem, jeszcze

nie stanowi sieci. Potrzebuje uzu-

pełnienia o karty sieciowe. Pecety są

zawsze wyposażone w 1–2 karty

Ethernet. Notebooki mają zwykle

jeden taki interfejs, ale za to niemal

w każdym jest bezprzewodowa kar-

ta sieciowa. Notebooki z najnowszą

platformą mobilną Intela o nazwie

Santa Rosa są wyposażone w wy-

dajne karty zgodne z 802.11n.

Można się także postarać o inne

urządzenia sieciowe

, które ułatwią

wymianę plików

, wspólne korzystanie

z

drukarek czy zasobów multimedial-

nych

. Nie są to elementy koniecz-

ne, ale w artykułach na następnych

stronach pokażemy, jak można je

wykorzystać. Na razie skupimy się

jednak na stworzeniu podstawowej

infrastruktury sieciowej.

Porównanie popularnych standardów sieciowych

Fast

Ethernet

Gigabit

Ethernet

802.11g

802.11n

Teoretyczna wydajność

100 Mb/s

1000 Mb/s

54 Mb/s

300 Mb/s

Praktyczna wydajność

80 Mb/s

300 Mb/s

25 Mb/s

120 Mb/s

Teoretyczny zasięg

100 m*

100 m*

96 m

250 m

Praktyczny zasięg (w budynku)

100 m*

100 m*

46 m

90 m

* Na standardowym okablowaniu miedzianym

W przypadku Neostrady, Net24 i innych łączy internetowych wykorzystujących

technologię ADSL potrzebny jest router z modemem i złączem RJ-11

n

.

W sieciach osiedlowych lub kablowych wykorzystuje się tzw. routery

szerokopasmowe, które komunikują się z siecią operatora przez port RJ-45

n

.

TEMAT NUMERU

Jakie cechy powinna mieć sieć domowa

1+2_temat numeru.indd 48

2007-11-23 18:06:08

Certyfikacja PitStop - Wydawnictwo BAUER

Budowanie domowej sieci

Podłączenie komputerów do internetu

Komputery można połączyć w sieć – zależnie od

doświadczenia – w kilka godzin lub kilka minut.

Pokażemy, jakie czynności trzeba wykonać, by

zrobić to szybko i z powodzeniem.

Pierwsze uruchomienie routera

Sposób uruchomienia sprzętu zależy od tego,

jaki masz typ routera i rodzaj złącza DSL. Mu-

sisz wiedzieć, jakie domyślne parametry ma twój

sprzęt – niezbędny jest jego fabryczny

adres IP

2

53>07

i hasło (znajdziesz je w instrukcji). Mu-

sisz też wiedzieć, jakie dane są potrzebne w celu

podłączenia routera do internetu. Na przykład

w przypadku Neostrady jest to login, hasło oraz

parametry

VPI/VCI

2

53>08

. W przypadku sieci

osiedlowych może być potrzebny adres IP.

1

Podłącz internet do routera za pomocą ka-

bla telefonicznego (do gniazda RJ-11) lub

kabla Ethernet (do gniazdka RJ-45).

2

Podłącz router do komputera, by umożliwić

konfigurację sieci. Można to robić przez

sieć przewodową lub bezprzewodową, ale ten

drugi interfejs często jest wyłączony w fabrycz-

nej konfiguracji routera. Bardziej pewne jest więc

połączenie kablem Ethernet.

3

Włącz zasilanie routera. Po kilkunastu se-

kundach można się zalogować do jego in-

terfejsu konfiguracyjnego.

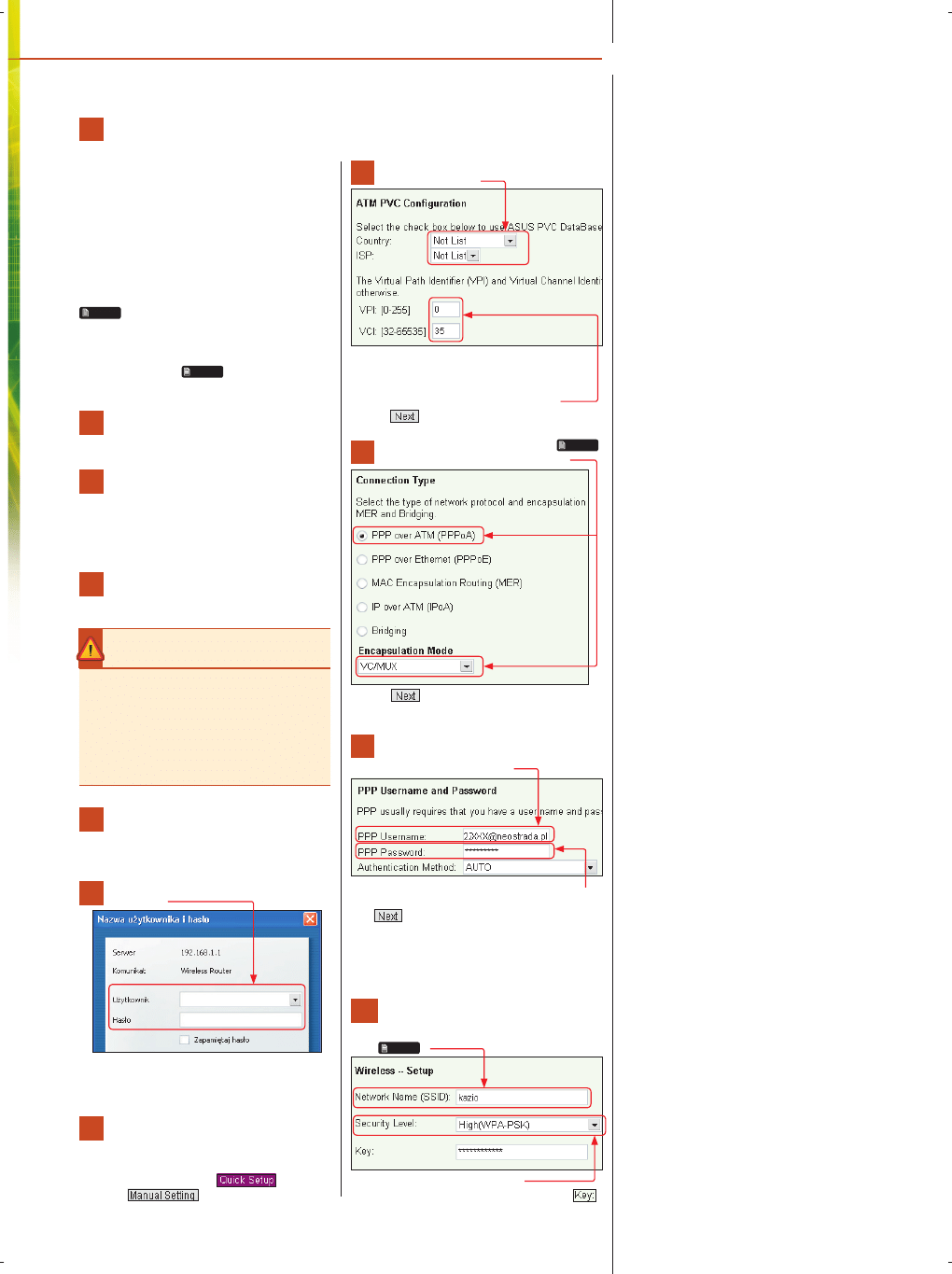

7

Z list dotyczących kraju i operatora (Coun-

try i ISP) wybierz

n

,

chyba że twój router stwarza możliwość wy-

brania twojego dostawcy internetu. Natomiast

w polach dotyczących VPI i VCI wpisz odpo-

wiednie parametry, np. dla Neostrady

n

.

Kliknij

.

8

Wybierz protokół i

enkapsulację

2

53>09

.

Dla Neostrady będą to ustawienia

n

.

Kliknij

, by przejść do następnego kroku

konfiguracji.

9

Na końcu trzeba wprowadzić nazwę użyt-

kownika, którą otrzymujesz od dostawcy

usług internetowych, np. TP)

n

oraz hasło uzyskane również od operatora

n

.

Po wpisaniu tych danych ponownie kliknij przy-

cisk

. W przypadku routera Asus WL-600 g

podłączanego do Neostrady parametry łącza in-

ternetowego są już skonfigurowane. Oczywiście

w przypadku innych routerów, a także innych ope-

ratorów konfiguracja może wyglądać inaczej.

10

Wspomniany router Asusa od razu prze-

chodzi do konfiguracji sieci bezprzewo-

dowej. Wymyśl i wpisz identyfikator sieci (tzw.

SSID

2

53>10

)

n

,

wybierz szyfrowanie WPA-PSK

n

oraz wymyśl i wprowadź klucz szyfrujący

.

Jeśli w przeglądarce nie pojawia się interfejs kon-

figuracyjny routera, przyczyną może być statyczna

(ustawiona na stałe) konfiguracja karty sieciowej

komputera. Tymczasem router powinien mieć moż-

liwość automatycznego skonfigurowania tej karty.

Jeżeli problem wystąpi, skorzystaj z warsztatu

„Podłączanie komputerów”.

Interfejs konfiguracyjny

się nie otwiera

4

Otwórz przeglądarkę internetową i w pasku

adresowym wpisz domyślny adres IP

routera, który znajdziesz w instrukcji obsługi,

np.

192.168.0.1

.

5

Gdy pojawi się pole na nazwę użytkowni-

ka i hasło

n

,

wpisz dane, które również znajdziesz w instruk-

cji obsługi (zwykle nazwa użytkownika to

admin

,

a hasło jest puste lub też brzmi

admin

).

6

Po zalogowaniu się do interfejsu konfigu-

racyjnego może się pojawić kreator konfi-

guracji lub okno z podstawowymi parametrami

do ustawienia. Np. w routerze Asus WL-600 g

należy przejść do sekcji

i kliknąć

przycisk

.

RE

KL

AM

A

1+2_temat numeru.indd 49

2007-11-23 18:06:17

Certyfikacja PitStop - Wydawnictwo BAUER

TEMAT NUMERU

50

PC

Format

1/2008

Współczesne routery oferują dwa algorytmy szy-

frowania danych: WEP (Wired Equivalent Privacy)

oraz WPA (WiFi Protected Access), przy czym

każdy w kilku odmianach. Pierwszy wykorzystuje

stałe klucze szyfrujące o różnej długości – od 64

do 1024 bitów. Jednak żadna odmiana, niezależnie

od długości klucza, nie jest bezpieczna, ponieważ

sam algorytm już parę lat temu został złamany.

Routery obsługują go tylko dlatego, by zapewnić

zgodność ze sprzętem starszego typu.

Bez porównania lepszy jest mechanizm zabezpie-

czający WPA, a dla użytkowników domowych duże

znaczenie mają jego odmiany z dopiskiem PSK,

co oznacza Pre-Shared Key. W tym przypadku

klucz (hasło) znany użytkownikom sieci nie służy

bezpośrednio do szyfrowania transmisji, lecz tylko

do generowania klucza szyfrującego, który zmienia

się w regularnych odstępach czasu i przez to jest

praktycznie niemożliwy do złamania.

Szyfrowanie WPA występuje jeszcze w odmianie

WPA2 (w tym także WPA2-PSK). Główna różnica

jest taka, że WPA2 i WPA2-PSK mogą wykorzysty-

wać bardzo silny algorytm szyfrujący AES, jednak

jego stosowanie w domu nie przynosi praktycznie

żadnych korzyści (bez AES i tak poziom bezpie-

czeństwa sieci jest bardzo wysoki). WPA-PSK jest

więc najlepszą, optymalną metodą zabezpieczania

danych w sieciach Wi-Fi.

klucz szyfrujący nie może być zbyt prosty, po-

winien składać się z kilkunastu liter i cyfr. Po

tej czynności kliknij

. Ustawienie powyż-

szych parametrów jest bardzo ważne – jeśli router

sam tego nie proponuje, musisz odszukać odpo-

wiednie ustawienia i przynajmniej włączyć szy-

frowanie WPA-PSk.

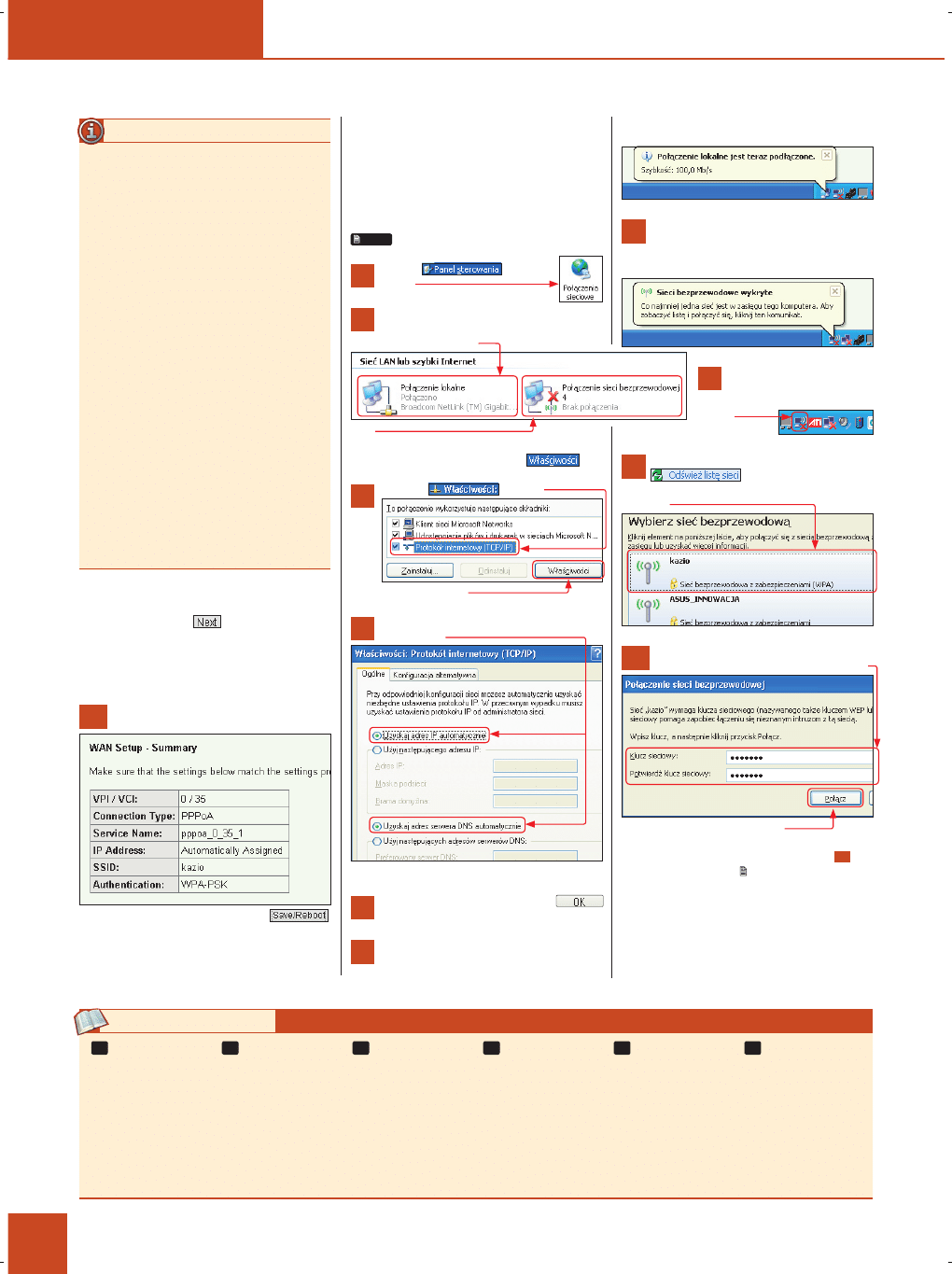

11

konfiguracja routera zwykle kończy się

wyświetleniem ekranu podsumowującego,

po czym należy nacisnąć przycisk

.

Urządzenie jest ponownie uruchamiane, już z no-

wymi ustawieniami. Po chwili powinno się po-

łączyć z internetem oraz udostępnić bezpieczne,

szyfrowane połączenie bezprzewodowe.

Podłączanie komputerów

Gdy router już działa, możesz odłączyć od niego

komputer, który służył do konfiguracji – prze-

nieść w inne miejsce lub podłączyć przez Wi-

-Fi. W taki sam sposób można podłączyć kilka

dodatkowych komputerów. Najpierw trzeba je

jednak tak ustawić, by korzystały z serwera

DHCP

2

60>11

wbudowanego w router.

1

Otwórz

, a w nim

opcję

n

.

2

jeśli będziesz korzystać z tradycyjnego po-

łączenia przez kabel sieciowy, kliknij pra-

wym klawiszem myszy

n

lub

n

,

jeśli będziesz korzystać z połączenia Wi-Fi.

Z menu kontekstowego wybierz

.

3

W oknie

kliknij

n

,

a następnie przycisk

n

.

4

W kolejnym oknie sprawdź, czy są zazna-

czone pola

n

.

jeśli nie – zaznacz je.

5

Zatwierdź zmiany, klikając przycisk

w obu otwartych oknach.

6

jeśli chcesz skorzystać z połączenia kablo-

wego, podłącz kabel Ethernet do routera,

a drugi koniec do karty sieciowej komputera.

Połączenie powinno nastąpić niemal natychmiast,

czemu standardowo towarzyszy dymek:

7

jeżeli komputer jest wyposażony w bez-

przewodową kartę sieciową, sieć Wi-Fi udo-

stępniana przez router zostanie automatycznie

wykryta. Pojawi się informujący o tym dymek:

8

Nawet jeżeli nie ma in-

formacji o wykryciu sieci

bezprzewodowej, kliknij ikonę

Wi-Fi

n

w zasobniku systemowym.

9

W oknie, które się wyświetli, kliknij

. Gdy po chwili twoja sieć

pojawi się na liście, dwukrotnie kliknij ją

myszką

n

.

10

Gdy zobaczysz prośbę o podanie klucza

szyfrującego, wprowadź go dwukrotnie

n

i zatwierdź, klikając przycisk

n

.

Musi to być ten sam klucz, który wymyśliłeś

podczas konfiguracji routera w kroku

10

po-

przedniego warsztatu (

2

49). Połączenie zostanie

zestawione po kilku-kilkunastu sekundach. kom-

puter zyska połączenie z internetem.

Dodatkowa konfiguracja sieci

By sieć domowa pracowała stabilnie i była bez-

pieczna, warto wykonać kilka dodatkowych

czynności.

01

802.11g

najpopularniejszy stan-

dard łączności bezprze-

wodowej, przeznaczony

do budowy sieci lokalnych

WLAN, zapewniający

wymianę danych z pręd-

kością 54 Mb/s; zgodny

wstecz ze starszym stan-

dardem 802.11b

02

Ethernet

najpopularniejszy stan-

dard w sieciach lokalnych,

opisujący kable wyko-

rzystywane w sieci (tzw.

skrętka), format przesy-

łania danych (tzw. ramek

sieciowych), sposób

adresowania komputerów

(adresy MAC) itd.

03

WAN

ang. Wide-Area Network,

rozległa sieć obejmująca

duże obszary geograficz-

ne, łącząca wiele sieci

lokalnych; największą

siecią WAN jest internet,

ale mogą to być także

inne sieci, powstające np.

na potrzeby firm

04

DSL

ang. Digital Subscriber

Line, technologia wyko-

rzystująca łącze teleko-

munikacyjne jako łącze

szerokopasmowe; jest to

najpopularniejsza metoda

dostępu do internetu,

w Polsce znana m.in. pod

postacią Neostrady

05

Annex A/B

dwie różne specyfikacje łą-

czy DSL, pierwsza korzysta

z analogowych linii telefo-

nicznych (tzw. ADSL over

POTS), druga z cyfrowych

(ADLS over ISDN), router

podłączany do linii telefo-

nicznej musi być zgodny

z daną specyfikacją

06

SPI

ang. Stateful Packet

Inspection, rodzaj zapory

ogniowej śledzącej stan

każdego połączenia od

momentu jego rozpoczę-

cia do zakończenia, może

blokować nieprawidłowe

połączenia sieciowe (np.

ataki hakerskie)

Słownik: trudne terminy

Szyfrowanie w sieciach Wi-Fi

Budowanie domowej sieci

1+2_temat numeru.indd 50

2007-11-23 18:06:25

Certyfikacja PitStop - Wydawnictwo BAUER

TEMAT NUMERU

Sieć w domu

Niektórzy producenci notebooków, a także bezprze-

wodowych kart sieciowych, dołączają do nich własne

programy do konfiguracji sieci. W wielu notebookach

można znaleźć program Intel PRO/Wireless, który wy-

gląda inaczej niż standardowe narzędzia wbudowane

w Windows. Zasada działania jest jednak taka sama

(wykrycie sieci, wprowadzenie hasła, zestawienie

połączenia). Ponadto program taki można wyłączyć,

by do konfiguracji sieci wykorzystać Windows.

Inne programy

do konfigurowania sieci Wi-Fi

Router nie musi „widzieć się” z komputerami korzy-

stającymi z sieci Wi-Fi, jednak jego całkowite ukrycie

gdzieś pod biurkiem też nie jest wskazane. Musi

stać mniej więcej pośrodku między komputerami

korzystającymi z sieci bezprzewodowej, a także jak

najbliżej komputerów połączonych siecią przewo-

dową. Wskazane jest postawienie go na szafie lub

wysokiej półce, by niskie meble nie przeszkadzały

w rozchodzeniu się fal radiowych. Takie ustawienie

pozwala też objąć zasięgiem sieci jedno lub dwa

piętra w domu jednorodzinnym.

Sprzęt bezprzewodowy musi być postawiony z da-

leka od przedmiotów, które mogłyby tłumić fale

radiowe. Chodzi o takie urządzenia, jak: kuchenki

mikrofalowe, telefony bezprzewodowe, kopiarki, a tak-

że półki metalowe, zbiorniki wodne (akwaria) czy inne

przedmioty metalowe (np. wejście do windy).

Gdzie postawić router

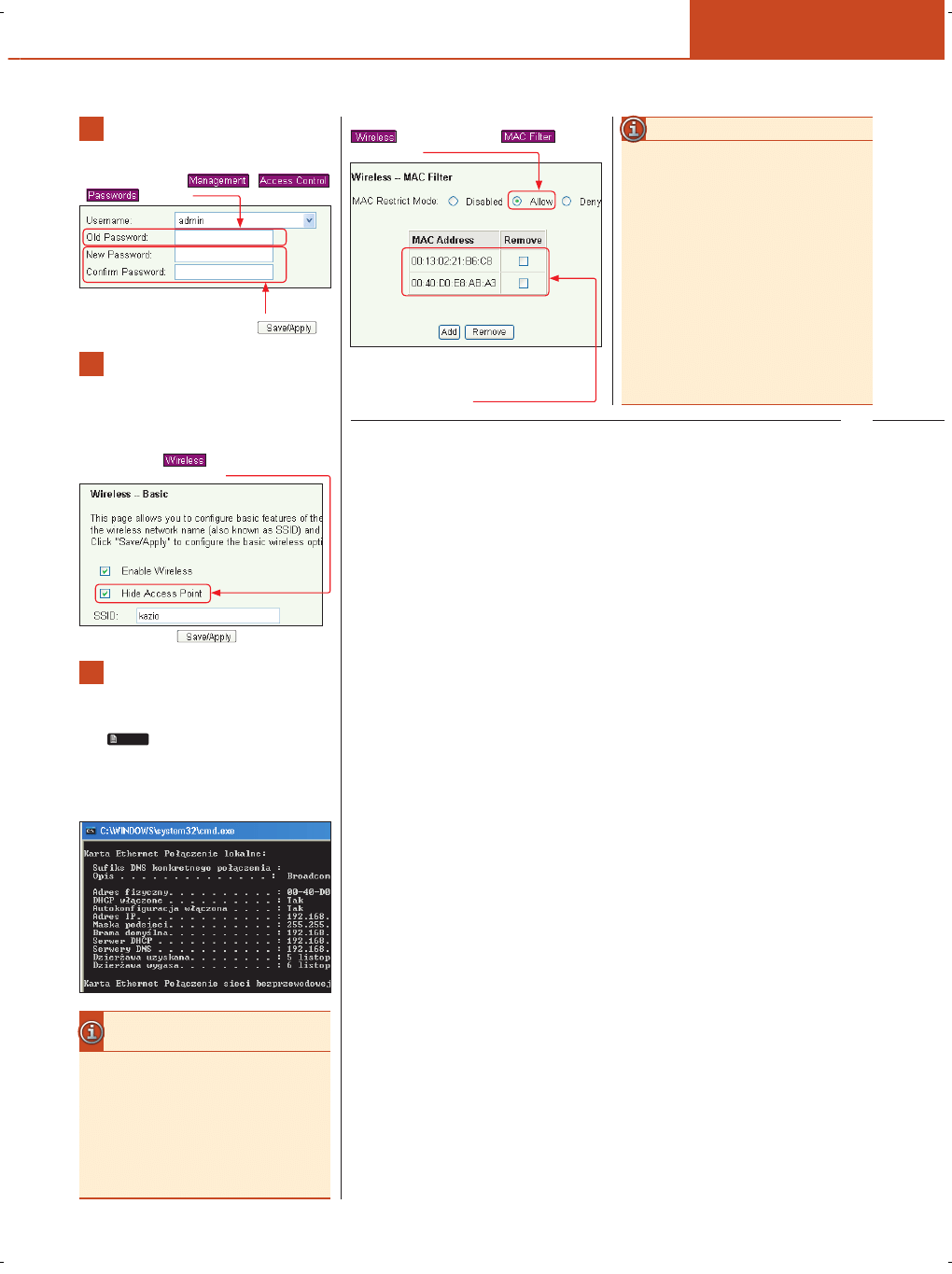

1

Hasło administratora nie powinno pozostać

domyślne. W programie konfiguracyjnym

odszukaj więc odpowiednie funkcje pozwalają-

ce na jego zmianę, np. w routerze Asus WL-600 g

klikając kolejno w

,

i

. W polu

n

wpisz stare, domyślne hasło

z konfiguracji fabrycznej, a w polach

n

wpisz nowe

hasło. Zmianę zatwierdź, klikając

.

2

Świetnym sposobem zabezpieczenia do-

stępu do sieci bezprzewodowej jest ukrycie

jej identyfikatora SSID – najlepiej to zrobić już

po podłączeniu komputerów. Nowe komputery

z kartami bezprzewodowymi wykryją sieć, ale

z powodu braku SSID nie będą mogły się z nią

połączyć. Odpowiednie ustawienia znajdziesz

zwykle w sekcji

. W naszym przykładzie

wystarczy zaznaczyć pole

n

i kliknąć przycisk

.

3

Gdy w sieci pracują urządzenia różnych

producentów i różnych standardów siecio-

wych, może być konieczne wykorzystanie słab-

szego szyfrowania WEP lub całkowite jego wy-

łączenie. Niezbędny jest wtedy filtr

adresów

MAC

2

60>12

, który daje dostęp do sieci tylko

wybranym kartom sieciowym. Ustal więc adre-

sy MAC (inaczej: adresy fizyczne) kart sieciowych

w komputerach. Najlepiej to zrobić w linii pole-

ceń, za pomocą komendy

ipconfig /all

. Pojawi

się lista kart oraz adres fizyczny każdej z nich:

W konfiguracji routera przejdź teraz do sekcji

, a potem do funkcji

. Zaznacz

w niej opcję

n

,

Następnie dodaj kolejno do listy adresy fizycz-

ne kart sieciowych w twoich komputerach

(zwykle zamiast kresek w adresie należy za-

stosować dwukropki)

n

.

REKLAMA

1+2_temat numeru.indd 51

2007-11-23 18:06:41

Certyfikacja PitStop - Wydawnictwo BAUER

TEMAT NUMERU

52

PC

Format

1/2008

Budowanie domowej sieci

Budowanie domowej sieci

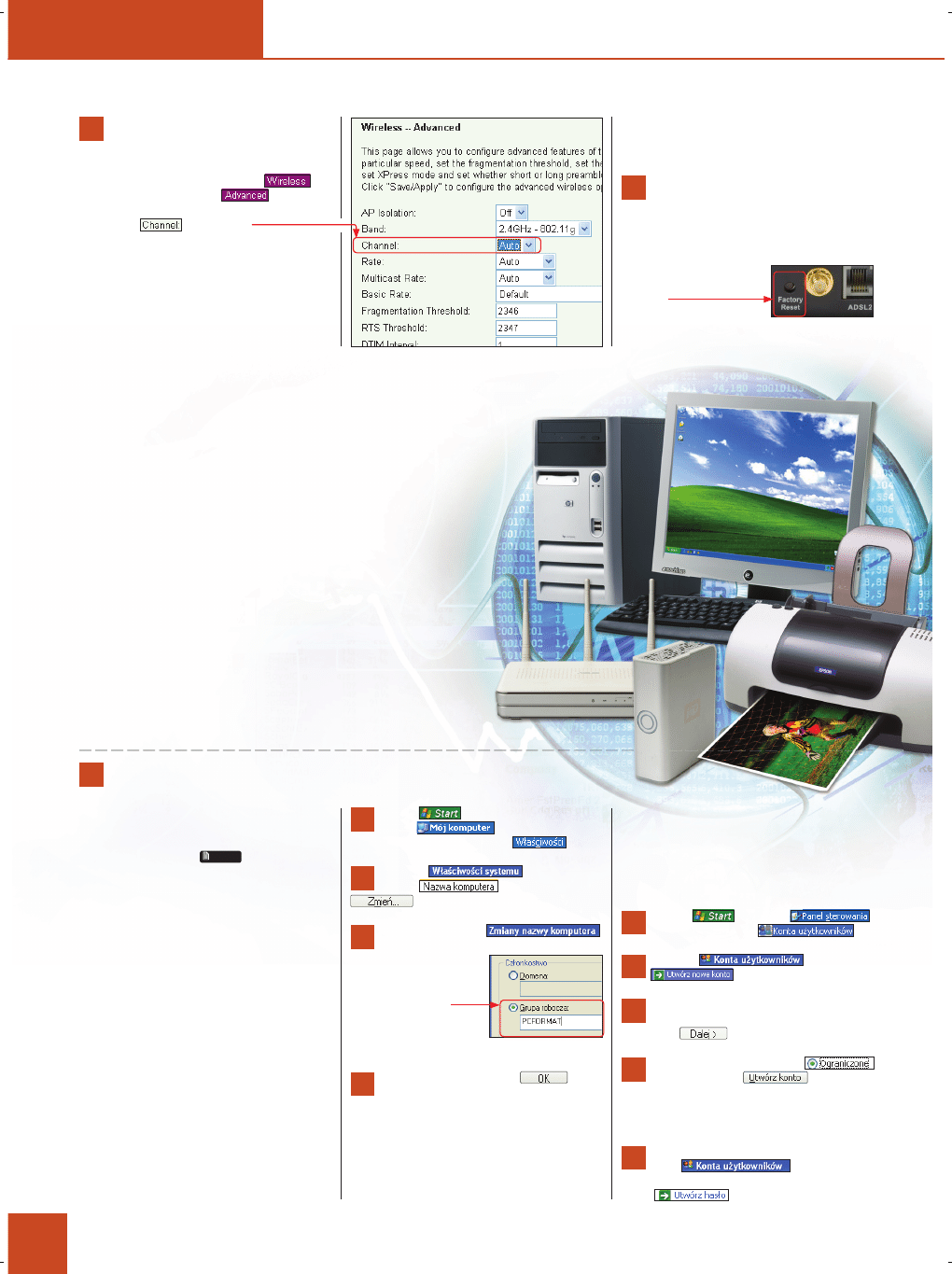

4

Sieci bezprzewodowe wykorzystują fale

radiowe o określonych częstotliwościach.

Oznacza to, że dwie sieci o tej samej częstotli-

wości będą się wzajemnie zakłócać. Są dwa roz-

wiązania tego problemu. W sekcji

na-

leży przejść do ustawień

i – jeśli to

możliwe – ustawić automatyczny wybór kanału,

czyli opcję

zmienić na

.

Natomiast jeśli router nie daje możliwości auto-

matycznej konfi guracji kanału, trzeba sprawdzić,

z jakich kanałów korzystają sąsiednie sieci Wi-Fi

(polecamy artykuł na naszym krążku CD) i usta-

wić kanał własnej sieci w taki sposób, by nie

kolidował z innymi sieciami, a ponadto był od

nich „jak najdalej”. Zalecany jest odstęp przy-

najmniej dwóch kanałów, tzn. jeżeli jakaś sieć

w pobliżu pracuje na kanale 5, twoja może pra-

cować na kanale 1, 2, 8, 9, 10 itd. (z pominięciem

kanałów w okolicach numeru 5).

5

Podczas pierwszych eksperymentów z sie-

cią pewnie wielokrotnie się okaże, że za-

brnąłeś w ślepą uliczkę i nie wiesz, jak dostać

się do programu konfi guracyjnego lub wyłączyć

jakieś funkcje. Sposobem na to jest przywróce-

nie konfi guracji fabrycznej. Zazwyczaj wystarczy

wcisnąć na klika sekund

przycisk z tyłu obudowy

routera

.

Jeśli to nie pomaga, sprawdź

w instrukcji, jak przeprowadza się reset twojego

sprzętu i wykonaj go.

Wspólne zasoby

System Windows posługuje się kilkoma mechani-

zmami, które mają ułatwić wspólne użytkowanie

zasobów w małych sieciach lokalnych. Jest to

m.in. protokół

NetBEUI

60>13

, który właściwie

nie wymaga żadnej konfi guracji kart sieciowych,

nawet nadawania im adresów IP (choć we współ-

czesnych systemach i tak odbywa się to automa-

tycznie). Zamiast adresów protokół ten posługuje

się nazwami komputerów, a w celu utrzymania

porządku w sieci dodatkowo komputery mogą

należeć do różnych grup roboczych.

Jednak oprócz ułatwień pojawiają się także

utrudnienia. Należy do nich np. zapora ogniowa

wbudowana w Windows, czy też ograniczenia

dostępu do danych na poziomie użytkownika.

Oto kilka kroków do wykonania, by sieć działała

sprawnie.

Komputery i grupy robocze

Nasze komputery domowe będą się bez prze-

szkód „widziały” w sieci, jeśli się znajdą w tej

samej tzw. grupie roboczej. Oczywiście najlepiej,

jeśli również znajdą się w tej samej podsieci (będą

miały ustawione podobne adresy IP i wspólną

tzw. maskę podsieci), ale o to już zadba router,

który każdemu komputerowi automatycznie przy-

dzieli odpowiedni adres.

1

Kliknij

. Prawym klawiszem myszy

kliknij

, a następnie z menu

kontekstowego wybierz opcję

.

2

W oknie

przejdź do za-

kładki

i kliknij przycisk

.

3

W kolejnym oknie

wpisz dla każdego komputera czytelną,

niepowtarzalną nazwę

(np. imię użytkownika,

do którego urządzenie

należy), a w polu

wpisz wspólną nazwę

dla wszystkich kompu-

terów (w naszym przykładzie

PCFORMAT

).

4

Zatwierdź zmiany, klikając

w obu

oknach. By komputer znalazł się w nowej

grupie roboczej, konieczny jest restart systemu.

Konta użytkowników

Nie zawsze jest wskazane, by wszyscy użytkow-

nicy sieci mieli dostęp do wszystkich jej zasobów,

a tym bardziej mogli modyfi kować, czy nawet

usuwać, pliki lub całe katalogi. Można więc po-

Niezbędna konfiguracja komputerów

służyć się mechanizmami kontroli dostępu: za-

łożyć w każdym systemie konta wszystkim do-

mownikom, by później nadać im odpowiednie

uprawnienia. Przyda się to np. podczas korzy-

stania z dysków sieciowych, o którym piszemy

w dalszej części artykułu.

1

Kliknij

i otwórz

.

Dwukrotnie kliknij

.

2

W oknie

kliknij opcję

.

3

W kolejnym oknie wpisz nową nazwę użyt-

kownika (najlepiej po prostu imię), następ-

nie kliknij

.

4

W następnym oknie wybierz

i kliknij przycisk

. Ogranicze-

nie uprawnień dla konta wynika z bezpieczeń-

stwa – generalnie korzystanie z konta admini-

stratora nie jest zalecane.

5

Po utworzeniu konta wrócisz do głównego

okna

. Kliknij w nim

utworzone na nowo konto, a następnie wybierz

opcję

.

Wykorzystanie w domu routera, czy

też ogólnie sieci komputerowej, po-

zwala nie tylko na wspólne przeglą-

danie internetu na kilku kompute-

rach. Podstawową usługą w sieciach

lokalnych jest udostępnianie plików

i drukarek. Zapewnia to każdy sys-

tem Windows. By mechanizm ten

sprawnie działał, konieczna jest nie-

wielka konfi guracja ustawień sie-

ciowych wszystkich systemów (lub

kontrola tej konfi guracji).

W celu wspólnego korzystania

z zasobów dyskowych i drukarek

można też użyć bardziej wyspecja-

lizowanych urządzeń. W sprzedaży

są oferowane dyski sieciowe, które

można podłączyć bezpośrednio do

routera. Po krótkiej konfi guracji są

one dostępne ze wszystkich kom-

puterów w sieci lokalnej, a nawet

w internecie. Ważne jest to, że ża-

den z komputerów nie musi być cały

czas włączony, ponieważ wszyst-

kie wspólne pliki użytkowników

mogą znajdować się na dysku sie-

ciowym.

Zresztą podobnie jest z drukar-

kami. Ich udostępnianie nie musi

być zadaniem systemu Windows.

Może to robić specjalizowany ser-

wer druku (tzw. printserwer). Poka-

żemy kilka przykładów korzystania

z takich wspólnych zasobów.

1+2_temat numeru.indd 52

2007-11-23 18:06:53

Certyfikacja PitStop - Wydawnictwo BAUER

Wyszukiwarka

Podobne podstrony:

BUDOWA KOMPUTERA PC

pc 01s084 085

pc 07s084 087

pc 08s020 027

Czę¶ć ogólna PC wykład 2 podmioty

Instrukcja programu PC Suite SonyEricsson

2010 03, str 050 052

Anatomia PC Wydanie VIII

pc 04s044 049

pc 02s076 079

pc 03s038 039

CD-KEY The Godfather (PC GAME) All, CD KEY'E

zestaw pc

PC SERWIS

PC TOOLS

WYKŁADY PC ściąga

pc wyklad 6

pc wyklad 8

P16 052

więcej podobnych podstron