Nazwa przedmiotu:

Bezpieczeństwo Sieci laboratorium

Prowadzący:

mgr inż. Radosław Michalski (

rmichalski@wsiz.wroc.pl

)

mgr inż. Jerzy śemła (

jzemla@wsiz.wroc.pl

)

Temat laboratorium:

Analiza ruchu sieciowego

Czas trwania:

2h

Uwagi:

I Wprowadzenie do zajęć

Stosowanie monitorów ruchu sieciowego przydatne jest w kilku sytuacjach. Jedną z nich

jest konieczność rozwiązania problemu dotyczących komunikacji – pozwalają one wtedy

określić po której stronie leży przyczyna. Ich stosowanie ma jednak także szerszy

kontekst – planując strategię rozwoju infrastruktury sieciowej można określić jaki jest

charakter ruchu w sieci występującego – pozwoli to dobrać odpowiednią politykę filtracji

i priorytety ruchu (QoS), szczególnie gdy w sieci nie ma urządzeń wspierających

protokół SNMP.

W trakcie tego laboratorium zapoznasz się z jednym z narzędzi służących do

monitorowania sieci – programem ethereal. Dodatkowo, zobaczysz jak łatwo korzystając

z niego wyciągnąć informacje, które przesyłane są w sposób niezaszyfrowany, co

powinno skłonić administratorów do refleksji.

II Realizowane scenariusze

1.

Uruchom wirtualną maszynę z systemem Windows XP i zainstaluj na niej

program ethereal.

2.

Po zainstalowaniu aplikacji uruchom ją i zapoznaj się z interfejsem użytkownika.

3.

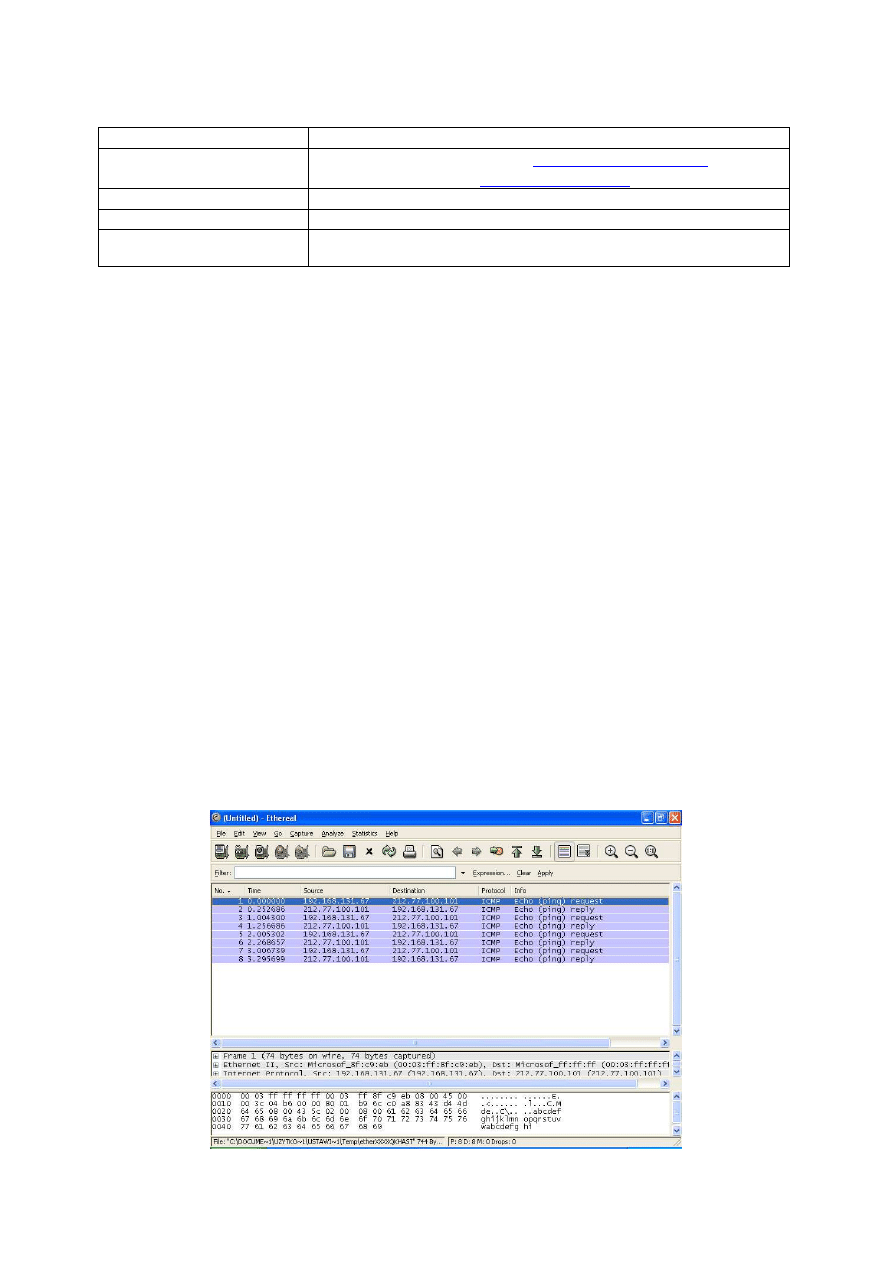

Jako interfejs do nasłuchu wybierz lokalną kartę sieciową i zdefiniuj filtr

ograniczający monitorowanie tylko do pakietów icmp. Wykonaj z wiersza poleceń

ping’a na adres 212.77.100.101 (wp.pl). Powinieneś zobaczyć wyniki podobne

do następujących:

4.

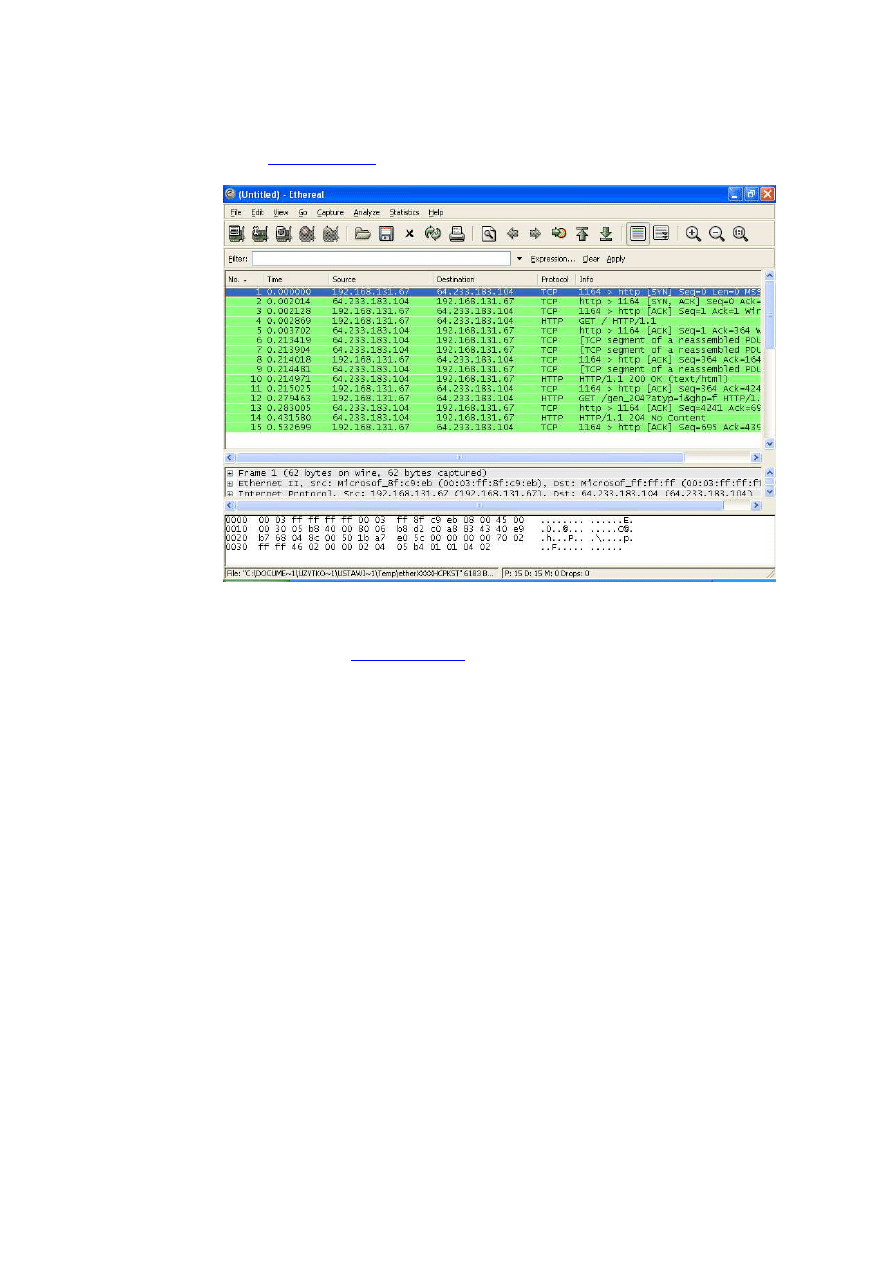

Następnie zmień filtr na tcp 80 i zapoznaj się z procesem zestawiania połączenia

z hostem

www.google.pl

(szczególnie kolejność pakietów SYN i ACK):

5.

Uruchom program Outlook Express i skonfiguruj w nim konto pocztowe o

następujących parametrach:

•

adres e-mail:

wsiz@interia.eu

•

adres serwera POP3 i SMTP: poczta.interia.pl

•

nazwa użytkownika: wsiz

•

hasło: wsiz-123

6.

Następnie w programie Ethereal włącz filtr na port 110 (pop3) i uruchom

przechwytywanie ruchu.

7.

Sprawdź pocztę w Outlooku.

8.

Spróbuj odnaleźć w przechwyconych danych fragment pakietu zawierający parę

użytkownik i hasło.

IV Sprawozdanie

Jak widzisz, przechwytywanie pakietów jest techniką, która pozwala administratorowi

diagnozować problemy sieciowe, jednak adwersarzowi daje także spore pole do popisu.

Korzystając z aplikacji ethereal lub podobnych może on (przy odpowiednio ulokowanej

stacji w sieci) podsłuchać ruch sieciowy skierowany nie do niego, przechwytując cenne

informacje.

•

Czy, Twoim zdaniem, w sieci, która bazuje na switchach, możliwe jest

podsłuchanie informacji innych komputerów. Jeśli tak, to jakimi metodami?

•

Jakie możliwości ma administrator, który chce uniknąć sytuacji z punktu 8?

•

Zainstaluj ethereal na swoim komputerze i spróbuj przechwycić fragment

rozmowy Gadu-Gadu – czy protokół GG jest szyfrowany?

V Materiały pomocnicze

1.

Jak przechwytywać ruch w sieci za pomocą Monitora sieci (Microsoft Windows)

http://support.microsoft.com/kb/148942

2.

Packet Capture and Traffic Analysis

http://www.more.net/technical/netserv/troubleshooting/trafficanalysis.html

3.

Why Your Data Is at Risk

http://www.securitydocs.com/library/2829

Wyszukiwarka

Podobne podstrony:

BS Laboratorium 5 skaner sieciowy Nessus id 93481 (2)

analiza ryzyka bio id 61320 Nieznany

4 Analiza progu rentownosci id Nieznany (2)

Laboratorium z PO Zestaw 09 id 261888

Analiza kosztow 2012 id 60726 Nieznany (2)

cw 13 Analiza Matematyczna (calki) id

dodatkowe8 analiza 2011 12 id 1 Nieznany

analiza zwiazkow organiczna id Nieznany (2)

B14 analiza plu przedzialy id 7 Nieznany

Cw Analiza finansowa bankow id Nieznany

harmonogram sieciowy id 199264 Nieznany

Analiza ruchu prostolinioweg1, Księgozbiór, Studia, Mechnika Doświadczalna, Zwykła

Laboratorium Analizametalograficznastalikonstr

Analiza Pytlik Pochodna id 6116 Nieznany

Laboratorium nr 4 funkcje cd id Nieznany

Mapowanie Dyskow Sieciowych id Nieznany

bledy syst przyp, BS I P, Laboratorium Podstaw Miernictwa

lab, MetNum2 lab, Laboratorium: ANALIZA I PROJEKTOWANIE KOMPUTEROWE UKŁADÓW ELEKTRONICZNYCH

więcej podobnych podstron