dr inż. Stanisława Plichta

SYSTEMY OPERACYJNE

SYSTEMY OPERACYJNE

SYSTEMY OPERACYJNE

SYSTEMY OPERACYJNE

Kontrola dostępu programów, procesów i użytkowników

do zasobów zdefiniowanych przez system komputerowy

• środki specyfikujące rodzaje wymaganej ochrony

(polityka)

• środki ich wymuszania (mechanizmy)

miarą zaufania do systemu - ochrona i bezpieczeństwo

OCHRONA

OCHRONA

• Rozwój systemów komputerowych - wzrost

zapotrzebowania na ochronę

(wieloprogramowość)

• potrzeba zapewnienia aby każdy

wykonywany proces używał zasobów

systemowych zgodnie z polityką systemu

OCHRONA

OCHRONA

• system komputerowy - zbiór procesów i obiektów

• rodzaj wykonywanych operacji - zależny od obiektu

• proces ma dostęp tylko do tych zasobów, do których został

uprawniony

•

zasada wiedzy koniecznej

zasada wiedzy koniecznej

(need to know)

(proces p wywołuje procedurę A - procedura A ma dostęp

jedynie do swoich zmiennych i przekazanych do niej

parametrów, a nie do wszystkich zmiennych procesu p )

OCHRONA

OCHRONA

Struktura domenowa

Struktura domenowa

•

Domena ochrony

Domena ochrony

- definiuje zbiór

obiektów i rodzaje operacji, które można na

nich wykonywać (prawa dostępu)

np. prawo w domenie D:

<plik F, {czytaj, pisz}>

• domeny mogą dzielić prawa dostępu

<O

1

,{read,write}>

D

1

D

2

D

3

<O

3

,{read,write}>

<O

2

,{execute}>

<O

1

,{execute}>

<O

3

,{read}>

<O

4

,{print}>

<O

1

,{read}>

Struktura domenowa

Struktura domenowa

• Związek między procesem i domeną:

– statyczny (ustalony)

aby zasada wiedzy koniecznej była przestrzegana -

konieczny mechanizm zmiany wartości domeny -

(zachowanie minimum niezbędnych praw dostępu)

– dynamiczny

• możliwość przełączania procesu między domenami;

• możliwość zmiany zawartości domeny lub

utworzenie nowej domeny ze zmienioną zawartością

Struktura domenowa

Struktura domenowa

Sposoby realizacji domeny

• użytkownik - domena (zbiór obiektów

zależy od id użytkownika)

• proces - domena (zbiór obiektów

zależy od id procesu)

• procedura - domena (zbiór obiektów

zależy od lokalnych zmiennych

procedury)

UNIX

UNIX

• domena związana z użytkownikiem

przełączanie domen - czasowa zmiana identyfikacji

użytkownika:

dla każdego pliku - ID właściciela + bit domeny (setuid

bit)

gdy bit domeny=0 - user_id procesu=user_id

użytkownika, który uruchomił proces

gdy bit domeny=1 - user_id procesu=user_id

użytkownika, który jest właścicielem pliku

• programy uprzywilejowane umieszczone w

specjalnym katalogu; dla każdego programu

wykonywanego z tego katalogu - zmiana ID

użytkownika na właściciela tego katalogu lub root

• zakaz zmiany ID użytkownika; aby skorzystać z

uprzywilejowanych możliwości - wykonanie

programu wysyłającego zamówienie do procesu-

demonu, działającego pod specjalnym ID

użytkownika

Inne rozwiązania

Inne rozwiązania

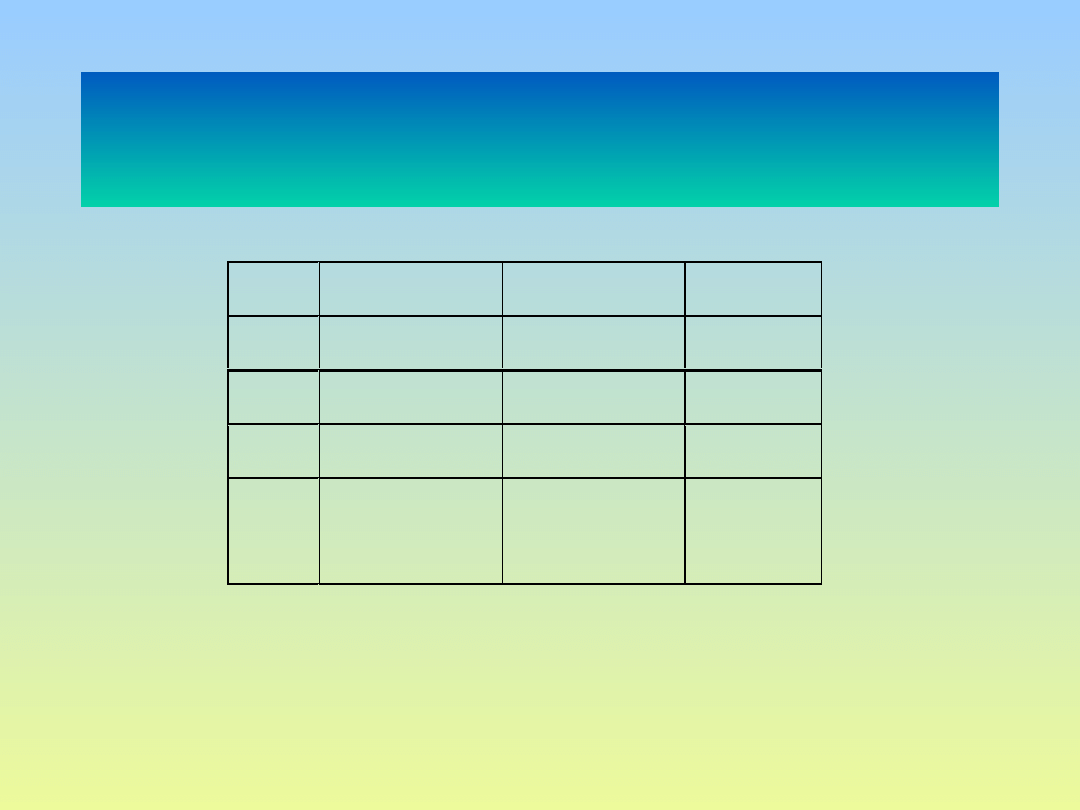

Macierz dostępów

Macierz dostępów

• wiersze - domeny; kolumny - obiekty

statyczne związki między procesem a domeną

F

1

F

2

F

3

drukarka

D

1

read

read

D

2

D

3

execute

read

D

4

read

write

read

write

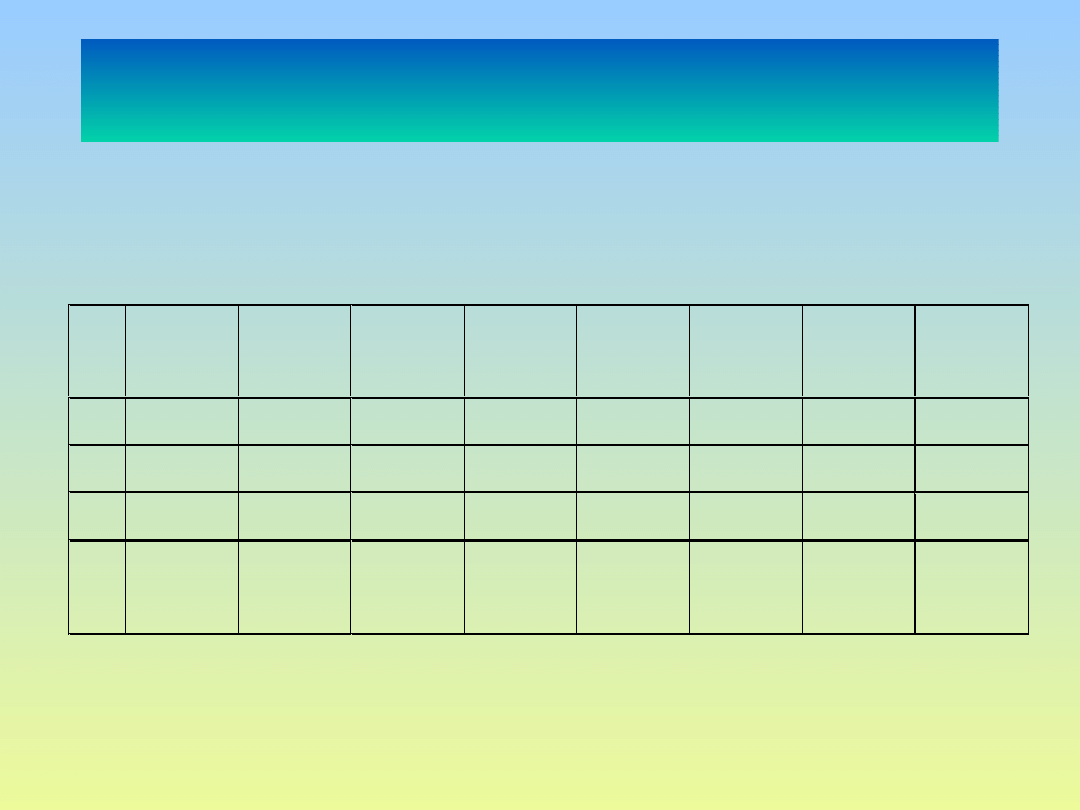

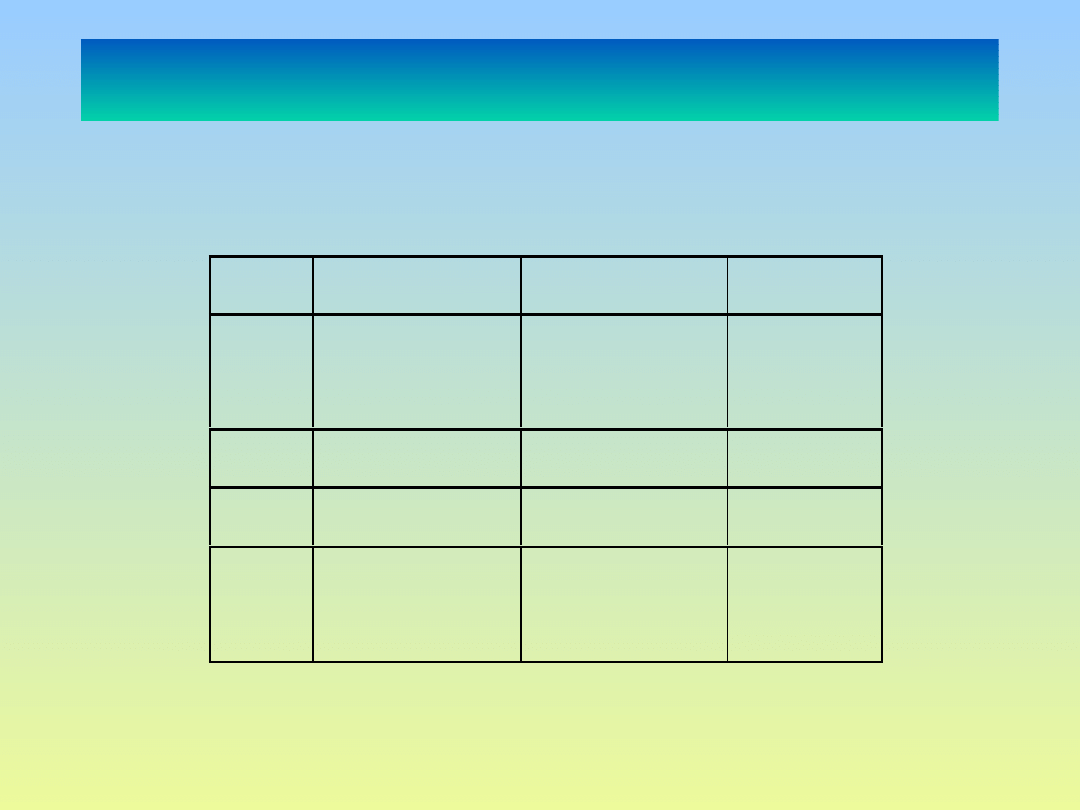

Dynamiczne związki (+ przełączanie domen - obiekt=domena)

F

1

F

2

F

3

druka

rka

D

1

D

2

D

3

D

4

D

1

read

read

przeł

D

2

przeł przeł

D

3

exec

read

D

4

read

write

read

write

przeł

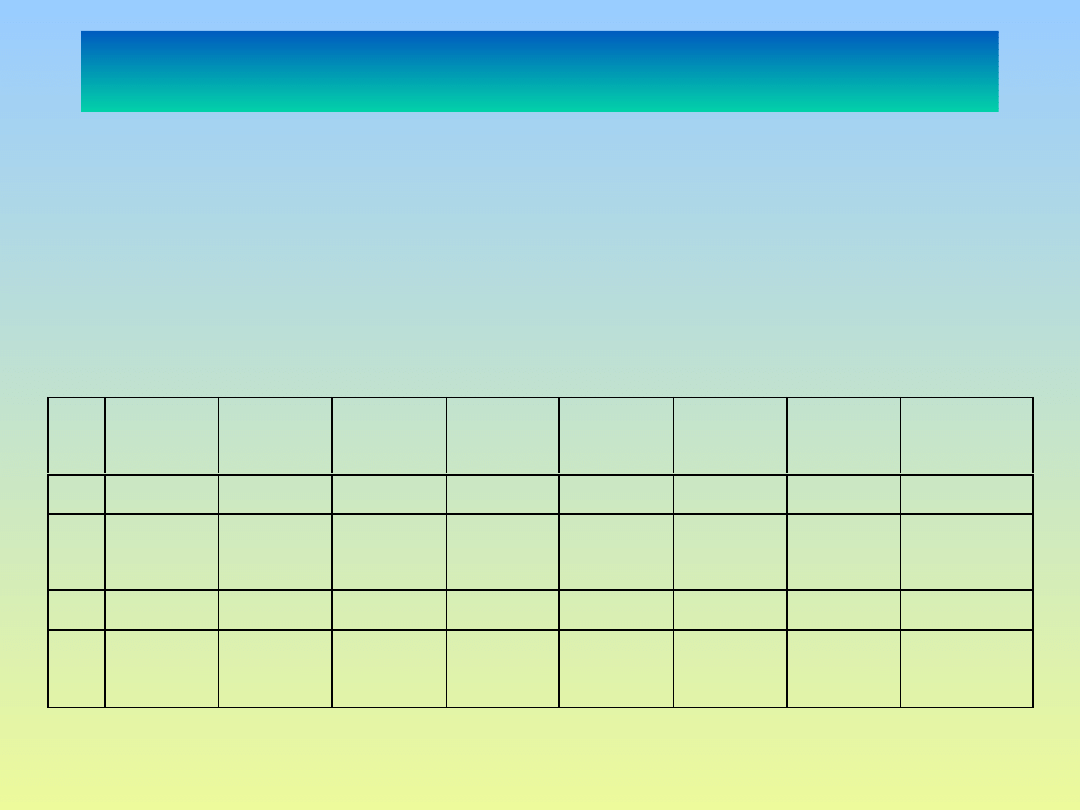

Macierz dostępów

Macierz dostępów

Modyfikacja macierzy dostępów

Prawa: kopiowania (dla obiektu), właściciela,

kontroli

kopiowanie

(*) w obrębie kolumny

• przekazanie (kopiowanie; utrata praw)

• ograniczone kopiowanie(tworzy prawo bez *)

Prawo kopiowania (*)

F

1

F

2

F

3

D

1

read

read*

D

2

D

3

execute

D

4

read

write

Prawo właściciela (owner)

• dodawanie; usuwanie praw ( w ramach kolumny)

F

1

F

2

F

3

D

1

read

read*

owner

D

2

D

3

execute

D

4

read

write

Prawo kontroli (control)

Prawo kontroli (control)

• zmiana elementów w wierszach macierzy dostępów -

jedynie dla obiektów - domen

proces działający w domenie D

2

może zmienić domenę D

4

F

1

F

2

F

3

druka

rka

D

1

D

2

D

3

D

4

D

1

read

read

przeł

D

2

przeł

przeł

control

D

3

exec

read

D

4

read

write

read

write

przeł

tablica globalna

- zbiór uporządkowanych trójek: <domena, obiekt,

zb. praw> <D

i

, O

j

, R

k

>

– zbyt duża tablica (pam. wirtualna)

– brak możliwości grupowania obiektów lub domen

• wykazy dostępów do obiektów

-

– dla każdej kolumny uporządkowane pary <D

i

, R

k

>: R

k

≠∅

– domyślny zbiór praw dostępu

• wykazy uprawnień do domen

- spis <O

j

, R

k

>

– obiekt chroniony, niedostępny dla procesu bezpośrednio

• mechanizm zamka-klucza

dla każdego obiektu - wykaz wzorców

binarnych (zamków), dla każdej domeny - wykaz wzorców

binarnych (kluczy); gdy klucz pasuje do zamka proces może mieć

dostęp do obiektu,

Implementacja macierzy dostępów

Implementacja macierzy dostępów

Cofanie praw dostępu do obiektów

• proste dla wykazu dostępów, natychmiastowe

• trudne dla wykazu uprawnień dla domen - uprawnienia rozproszone

– wtórne pozyskiwanie - okresowe usuwanie uprawnień z każdej

domeny

– wskaźniki zwrotne - dla każdego obiektu - wykaz wskaźników

do uprawnień (kosztowny)

– adresowanie pośrednie - uprawnienia wskazują na wpisy w

tablicy globalnej wskazujące na obiekty (nie na obiekty

bezpośrednio; cofnięcie uprawnienia - usunięcie elementu z

tablicy globalnej)

– klucze - zmiana klucza głównego związanego z danym obiektem

- usunięcie wszystkich uprawnień danego obiektu

• ochrona - problem wewnętrzny

• bezpieczeństwo - wymaga systemu ochrony

oraz zabezpieczenia przed środowiskiem

zewnętrznym

naruszenia bezpieczeństwa:

– rozmyślne

– przypadkowe

BEZPIECZEŃSTWO

BEZPIECZEŃSTWO

Uwierzytelnianie

Sprawdzenie tożsamości użytkownika

• klucz, karta ( stan posiadania)

• nazwa użytkownika i hasło (wiedza)

• odcisk palca, podpis, wzorzec siatkówki oka (atrybut)

HASŁA

• odgadywanie haseł, metody siłowe

• hasła - generowane przez system, wybierane

• postarzanie haseł

• szyfrowanie (one-way-function)

• hasła jednorazowe (dobrane parami); algorytmiczne (ziarno,

tajemnica)

Zagrożenia programowe

Zagrożenia programowe

• koń trojański (segment kodu nadużywający swojego

środowiska np. w edytorze)

– zagrożenie - długie ścieżki dostępu, .

– program naśladujący login przechwytujący

hasło

• boczne wejście - pozostawienie luki w oprogramowaniu

przez projektanta

– obchodzenie procedur bezpieczeństwa dla pewnego

użytkownika

– oszustwa bankowe, kompilator

• robaki

– mechanizm rozmnażania - paraliżowanie działania

systemu

– 1988r, Morris - robak internetowy

• program haczący, program główny (rsh, finger,

sendmail)

– kompletny program

• wirusy - rozchodzą się po innych programach siejąc

spustoszenie

– fragment kodu osadzony w poprawnym programie

– systemy jednoużytkownikowe

Zagrożenia systemowe

Zagrożenia systemowe

Polepszenie bezpieczeństwa

Polepszenie bezpieczeństwa

• nadzorowanie zagrożeń - śledzenie podejrzanych zachowań

(zliczanie błędów logowania)

• dziennik kontroli ( zapis czasu, nazwy użytkownika,

dostępów)

• analizowanie systemu okresowo

– krótkie, łatwe hasła

– manipulowanie setuid

– działalność nieupoważnionych programów w katalogach

systemowych

– długo liczące się procesy

– ochrona katalogów i plików

– wpisy w PATH

Bezpieczne łączenie komputerów

Bezpieczne łączenie komputerów

z niepewną siecią

z niepewną siecią

• Zapora ogniowa (firewall)

– oddzielenie systemów

– komputer lub ruter ograniczający dostęp sieciowy

– nadzoruje i rejestruje wszystkie połączenia

• domena niepewna (Internet)

• strefa zdemilitaryzowana (o ograniczonym zaufaniu) -

DMZ

• trzecia domena - komputery zainstalowane w firmie

dopuszczanie ruchu tylko na wybranych portach;

system: deny all; allow all

• zapora oparta na jądrze - szeroki zakres funkcji

zabezpieczających

• zapory na poziomie aplikacji (gateway, proxy)

np. serwer proxy - odbiera żądanie od klientów (z

zewnątrz i z wewnątrz); działa w oparciu o zdefiniowane

reguły; dopuszcza lub nie pewne działania;

ignorowanie wiadomości e-mail o pewnym rozmiarze

Linux

Linux

Szyfrowanie

Szyfrowanie

E - algorytm szyfrowania

D - algorytm deszyfrowania

k - tajny klucz dostarczany z aplikacją

m - komunikat

STANDARD SZYFROWANIA DANYCH (DES)

STANDARD SZYFROWANIA DANYCH (DES)

• D

k

(E

k

(m))=m.

• D

k

oraz E

k

- można wykonać efektywnie

• bezpieczeństwo systemu zależy jedynie od tajności klucza

klucz jawny: (e,n)

klucz prywatny: (d,n)

e,d,n - dodatnie liczby całkowite

m - komunikat, reprezentowany jako liczba <1;n-1>

E(m)=m

e

mod n=C

D(C)=C

d

mod n

n - jawne, d, e trudne do odgadnięcia

Szyfrowanie z kluczem jawnym

n=p

⋅

q

p,q - losowo wybrane liczby pierwsze (min. 100-cyfrowe)

d: NWD(d, (p-1)

⋅

(q-1))=1

e: (e

⋅

d) mod ((p-1)

⋅

(q-1))=1

np.

p=5; q=7; n=35;

(p-1)

⋅

(q-1)=24; d=11; e=11

dla m=3

C=E(m)=m

e

mod n=3

11

mod 35=12

D(C)=C

d

mod n= 12

11

mod 35=3=m

Szyfrowanie z kluczem jawnym

Klasyfikacja poziomów bezpieczeństwa

Klasyfikacja poziomów bezpieczeństwa

• 4 klasy bezpieczeństwa: A,B,C,D

• D - systemy nie spełniające wymagań żadnej z innych klas

(MS-DOS, Windows 3.1)

• C - umożliwienie wglądu w poczynania użytkowników

(audit); dowolne reguły ochrony i odpowiedzialności;

poziomy C1, C2

– C1 -zawiera środki kontroli umożliwiające

użytkownikom ochronę informacji (UNIX)

– C2 - dodatkowo indywidualny poziom dostępu (np.

prawa do pliku można określić w odniesieniu do

poszczególnych osób) (niektóre UNIX’y, NT)

• B - (B1, B2, B3) dla każdego obiektu - kategoria

uwrażliwienia np. użytkownicy różnych poziomów (tajny,

poufny); izolacja procesów - rozłączne przestrzenie

adresowe

• A - funkcjonalnie równoważny B3; stosuje się formalna

specyfikację projektu oraz techniki weryfikacji

gwarantujące wysoki poziom pewności poprawnej

implementacjii bazy bezpieczeństwa komputerowego

(TCB)

Klasyfikacja poziomów bezpieczeństwa

Klasyfikacja poziomów bezpieczeństwa

TCB (

TCB (

Trusted Computer Base

Trusted Computer Base

)

)

baza bezpieczeństwa komputerowego

baza bezpieczeństwa komputerowego

Zespół wszystkich systemów ochrony

• sprzęt

• oprogramowanie

• oprogramowanie układowe

– gwarantuje zdolność egzekwowania przez system

zakładanej polityki bezpieczeństwa

– nie określa polityki ( zasady bezpieczeństwa związane

z uzyskaniem certyfikatu)

Document Outline

- Slajd 1

- Slajd 2

- Slajd 3

- Slajd 4

- Slajd 5

- Slajd 6

- Slajd 7

- Slajd 8

- Slajd 9

- Slajd 10

- Slajd 11

- Slajd 12

- Slajd 13

- Slajd 14

- Slajd 15

- Slajd 16

- Slajd 17

- Slajd 18

- Slajd 19

- Slajd 20

- Slajd 21

- Slajd 22

- Slajd 23

- Slajd 24

- Slajd 25

- Slajd 26

- Slajd 27

- Slajd 28

- Slajd 29

- Slajd 30

- Slajd 31

Wyszukiwarka

Podobne podstrony:

04 plan bezpieczeństwa i ochrony zdrowia Dz U 2003 nr120poz1126

Popularyzacja zagadnień bezpieczeństwa i ochrony zdrowia, BHP

plan BIOZ nasz, PLAN BEZPIECZEŃSTWA I OCHRONY ZDROWIA

Org. bud.- z Internetu, Bezpieczeństwo i ochrona zdrowia na budowach, Bezpieczeństwo i ochrona zdrow

Bezpieczenstwo i ochrona konsumentow

kołaczek,bezpieczeństwo i ochrona danych, metody progowe

Bezpieczenstwo i ochrona zdrowia w pracy

Bezpieczenstwo i ochrona danych w komputerach i sieciach

kołaczek,bezpieczeństwo i ochrona danych, opracowanie wykładu

Bezpieczeństwo i Ochrona lotnisk Przeciwdziałanie Terroryzmowi Powietrznemu

Bezpieczenstwo i ochrona konsumentow w turystyca

Dz U 03 120 1126 bezpieczeństwo i ochrona zdrowia

Problematyka spełniania wymogów bezpieczeństwa i ochrony zdrowia, Ergonomia

Plan bezpieczenstwa i ochrony zdrowia, BHP

30 w sprawie informacji dotyczącej bezpieczeństwa i ochrony zdrowia oraz planu bezpieczeństwa i ochr

PLAN BEZPIECZEĹSTWA I OCHRONY ZDROWIA

Organizacja robót budowlanych - z Internetu, BIOZ, BIOZ - bezpieczenstwo i ochrona zdrowia na budowi

PLAN BEZPIECZEŃSTWA I OCHRONY ZDROWIA

więcej podobnych podstron