Zarządzanie systemem plików

mgr inż. Agata Skowrońska, CNA, NAI

2

Plan wykładu

1.

Elementy składowe sytemu plików NetWare

2.

Typy woluminów NetWare

3.

Odwoływanie się do woluminów

4.

Zabezpieczenia systemu plików

5.

Prawa do katalogów i plików

6.

Domyślne przypisania praw

7.

Dysponenci (trustees)

8.

Blokowanie uprawnień dziedziczonych

9.

Wyznaczanie praw efektywnych

10. Planowanie uprawnień do systemu plików

11. Planowanie zabezpieczeń na poziomie atrybutów plików i katalogów

12. Odzyskiwanie i likwidowanie usuniętych plików

13. Tworzenie systemu plikowego

14. Katalogi systemowe

15. Planowanie systemu plikowego

16. Katalogi proponowane do organizacji systemu plików

17. Struktury systemu plikowego

3

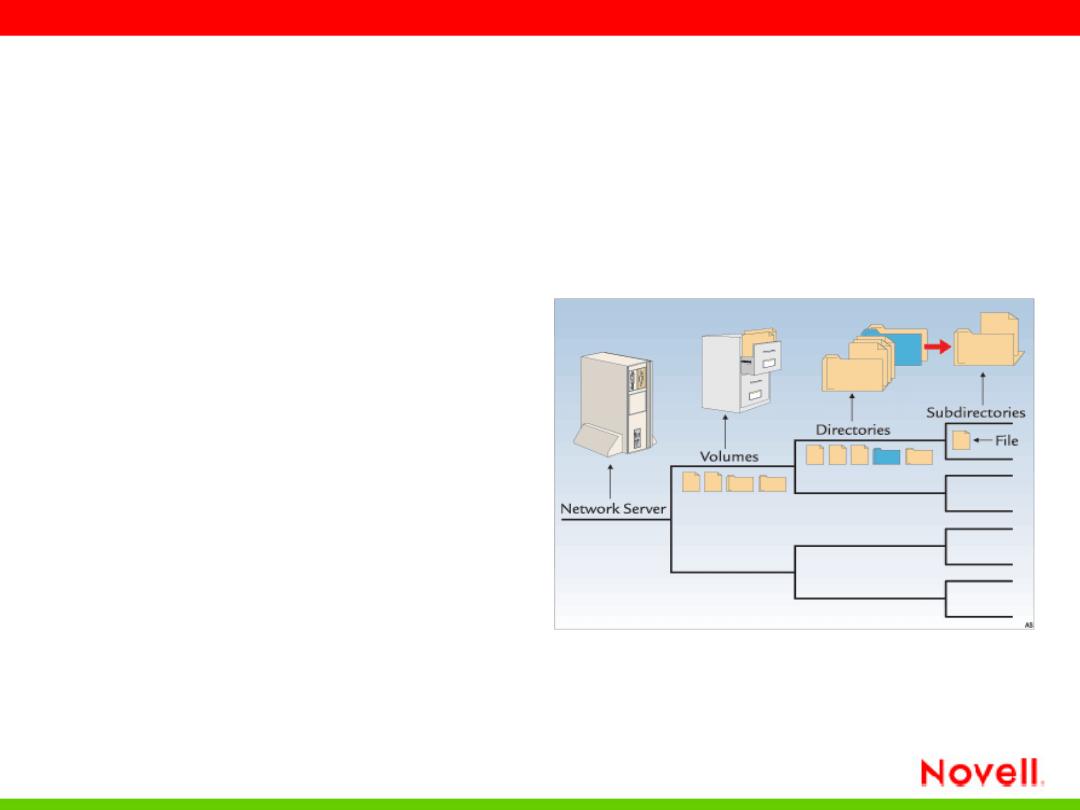

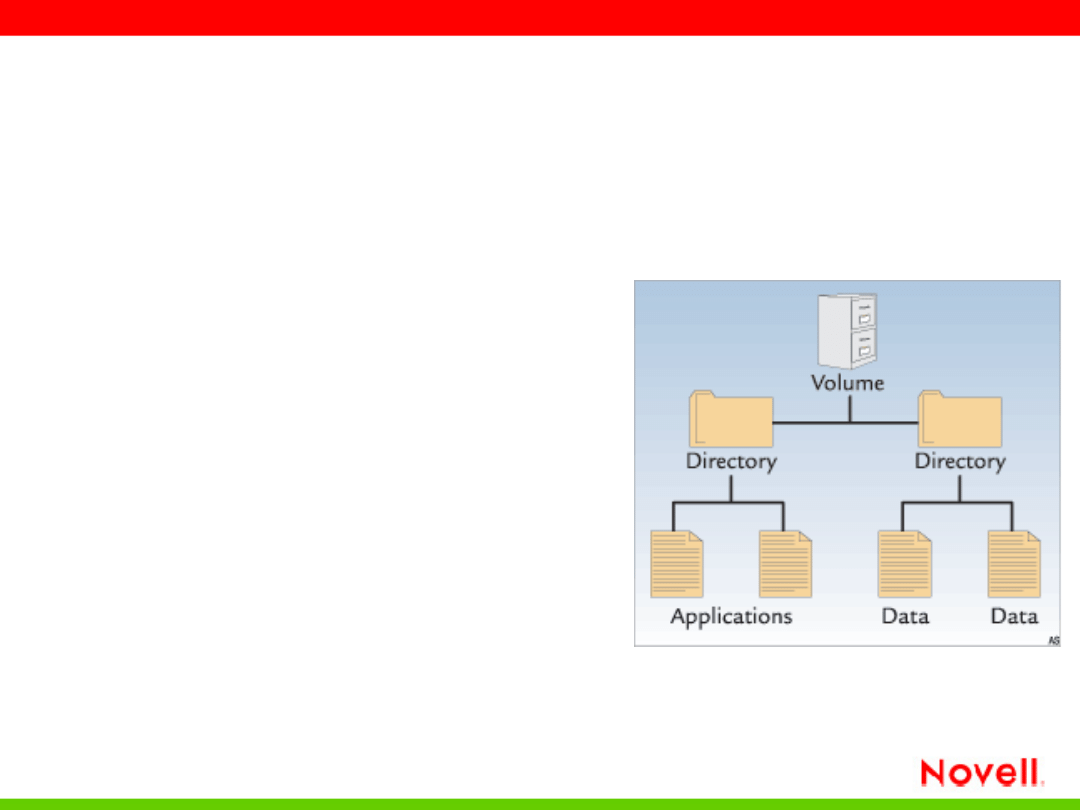

Elementy składowe systemu plików

Elementy składowe systemu

plików NetWare są

odpowiednikiem biurowego

porządkowania dokumentów:

• serwer NetWare: szafka na

dokumenty

• wolumin: szuflada w szafce

• katalog: skoroszyt

przechowywany w szufladzie

• podkatalog: foliowa koszulka

na dokumenty w skoroszycie

• pliki: pojedyncze kartki w

skoroszycie

4

Typy woluminów NetWare

Na dyskach fizycznych podłączonych do serwera mogą być tworzone dwa

rodzaje logicznych systemów plikowych:

•woluminy tradycyjne

•oraz NSS (Novell Storage System).

Struktura logiczna dysków obejmuje elementy związane z budową obszaru

przeznaczonego dla danego systemu operacyjnego. Pierwszym elementem jest

partycja, która wskazuje, w jakiej części dysku będzie zainstalowany dany

system operacyjny. Następnie, w trakcie instalacji systemu operacyjnego, na

partycji tworzona jest struktura, pozwalająca zapisać informacje o plikach

(nazwa, data utworzenia, wielkość, rozmieszczenie itd.) i w końcu powstaje

obszar, w którym pliki będą przechowywane.

W systemie NetWare strukturą utworzoną na bazie partycji są właśnie

woluminy, na których znajdują się foldery, podfoldery i pliki. W momencie

instalacji systemu powstaje partycja systemu NetWare oraz wolumin o nazwie

SYS oraz foldery zawierające pliki niezbędne do funkcjonowania samego

systemu.

5

Woluminy tradycyjne

Architektura woluminów tradycyjnych

bazuje na tabeli FAT (File Allocation Table)

oraz tabeli DET (Directory Entry Table). Dostęp

do zasobów plikowych za pośrednictwem tych

tabel jest bardzo podobny, jak w innych

systemach wykorzystujących tę technikę, np.

Windows lub DOS. Do znacznego

przyspieszenia zapisu i odczytu przyczyniają

się rozbudowane mechanizmy buforowania

oraz indeksowania zasobów plikowych.

Wolumin nie zastępuje partycji, ale jest

logiczną strukturą umiejscowioną na partycji.

Ze względu na takie rozwiązanie wolumin może

obejmować:

•cały dysk,

•fragment dysku,

•wiele dysków.

6

Woluminy typu NSS

Wzrastające wymagania dotyczące wydajności systemów dyskowych

wymusiły znalezienie wydajniejszych i bezpieczniejszych technik zapisu

danych. Wraz z systemem NetWare 5 firma Novell opracowała swój własny

system tego typu: Novell Storage Services.

Potencjalne możliwości NSS są ogromne:

•istnieje możliwość utworzenia do 255 woluminów,

•pojemność woluminu może osiągać 8 terabajtów,

•istnieje możliwość zapisania do 8 trylionów plików.

Takie możliwości daje wykorzystanie 64 bitów do adresowania danych

zapisywanych na dyskach.

W przypadku NetWare 6 NSS jest domyślnym systemem plikowym,

proponowanym przy tworzeniu nowych woluminów. W instalacji domyślnej

również wolumin systemowy jest definiowany jako NSS.

7

Struktura woluminów NSS

Struktura woluminów NSS opiera się na

następujących elementach:

•partycje,

•pula zasobów dyskowych (storage pools),

•woluminy.

NSS jest systemem plikowym bazującym na

architekturze 64-bitowych znaczników plików,

umożliwiającym przechowywanie danych dla

systemów Windows i DOS (długie nazwy, atrybuty),

oraz dla systemów UNIX, Macintosh oraz OS/2.

Istotnym elementem systemu plikowego NSS jest

storage pool - wolny obszar uzyskany z jednego lub

kilku urządzeń dyskowych. Storage pool powstaje już

po utworzeniu partycji systemu NetWare na

poszczególnych dyskach, które mają należeć do

danego obszaru. Można go rozbudować przez

dodawanie kolejnych obszarów z urządzeń dyskowych.

8

Zalety woluminów NSS

•możliwość definiowania wielu woluminów na strukturze logicznej

typu storage pool,

•możliwość dynamicznego zwiększania wielkości woluminów (np.

przez dodanie nowego dysku lub przypisanie do niego dodatkowego

wolnego obszaru) - overbooking,

•bardzo efektywne wykorzystanie pamięci przy obsłudze woluminu i

zdecydowane przyśpieszenie czasów uruchamiania (mounting)

woluminów,

•stosowanie techniki transakcyjnej przy zapisie danych obejmującej

storage pool, zwiększającej pewność zapisu danych.

9

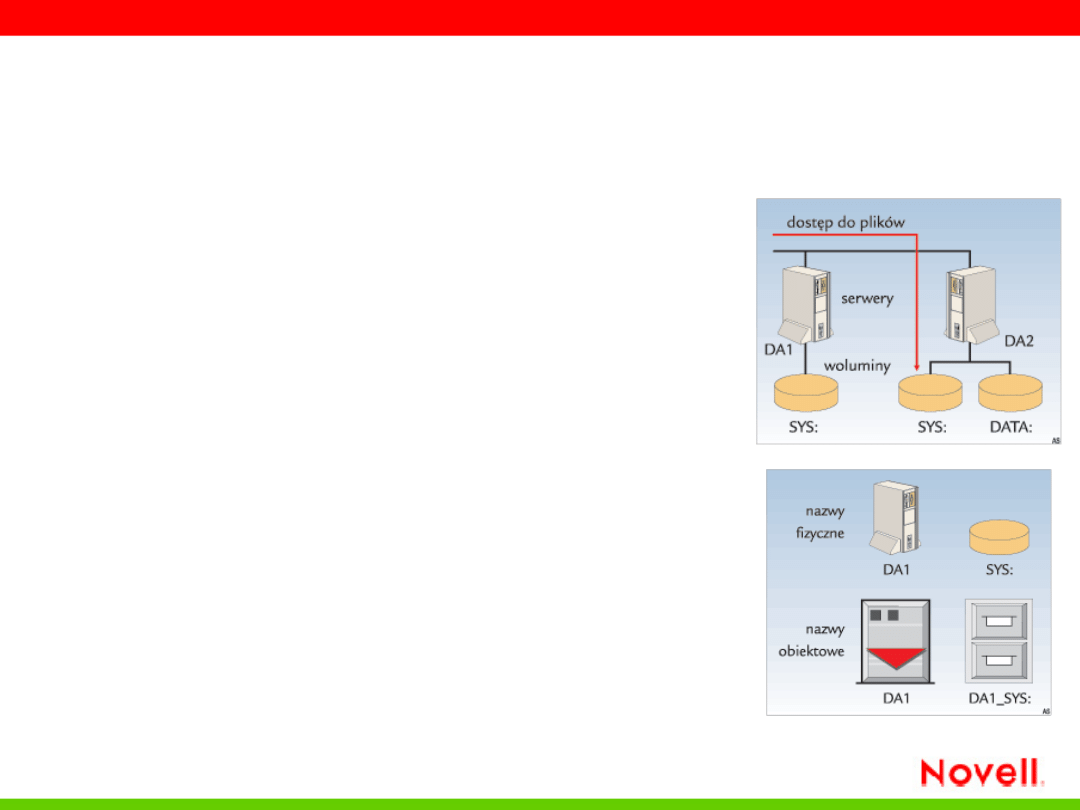

Odwoływanie się do woluminów

Każdy wolumin tworzony w systemie NetWare

posiada swoją nazwę, umożliwiającą odwoływanie

się użytkowników do zasobów dyskowych. Dostęp

do dowolnego zasobu dyskowego odbywa się przez

określenie ścieżki do danego serwera,

woluminu, a następnie katalogu.

Woluminy posiadają nazwę fizyczną oraz

nazwę obiektową, umieszczoną w eDirectory.

Tworząc wolumin podajemy jego nazwę fizyczną,

która nie może przekroczyć ośmiu znaków. System

tworzy w eDirectory obiekt odpowiadający

każdemu woluminowi fizycznemu. Nazwa

obiektowa woluminu składa się z nazwy serwera

oraz oddzielonej podkreśleniem nazwy

woluminu fizycznego.

10

Odwoływanie się do woluminów - przykład

Nazwa woluminu fizycznego: DANE (na serwerze DA1)

Nazwa obiektowa woluminu: DA1_DATA

W takim przypadku odwołanie do zasobów woluminu może się

odbywać przez podanie dwóch rodzajów ścieżek (np. dostęp do

aplikacji APP.EXE na serwerze DA1 na woluminie DANE w folderze

APLIKACJE):

Odwołanie fizyczne DA1\DATA:APLIKACJE\APP.EXE

Odwołanie obiektowe DA1_DATA:APLIKACJE\APP.EXE

Uwaga na zakończenie nazwy woluminu dwukropkiem!

Należy również pamiętać, że korzystając z odwołań do zasobów

eDirectory należy uwzględnić kontekst w przypadku podania nazwy

względnej lub podać pełną nazwę obiektu.

11

Dostęp do woluminów

Dostęp do woluminów w celu zapisu, odczytu danych bądź uruchomienia aplikacji

odbywa się ze stacji roboczej. Możemy zastosować jedną z trzech metod:

•przeglądanie otoczenia sieciowego: wykorzystując Eksplorator systemu Windows

mamy możliwość odwołania się do zasobów serwera poprzez wskazanie elementów w

otoczeniu sieciowym. Dostęp do woluminów może odbywać się przez zasób fizyczny

(serwer i następnie wolumin) lub przez obiekt eDirectory (wyszukanie w drzewie

eDirectory obiektu woluminu);

•zastosowanie ścieżek UNC (Universal Naming Convention): wpisanie ścieżki UNC w

linię poleceń powoduje wyświetlenie zawartości danego woluminu (np. wpisanie

polecenia: \\DA1\SYS: spowoduje wyświetlenie zawartości woluminu SYS: na serwerze

DA1);

•wykorzystanie mechanizmów mapowania dysków. Mechanizm ten przypisuje

odpowiednią literę dysku do zasobów sieciowych. W takim przypadku odwołanie do

zasobów sieciowych odbywa się poprzez wskazane odpowiedniej litery alfabetu, dzięki

czemu z zasobów sieciowych może korzystać aplikacja typu MS-DOS.

12

Mapowanie dysków sieciowych

W procesie dołączenia się użytkownika do serwera

system automatycznie przypisuje literę F: do folderu

LOGIN na woluminie systemowym SYS:

Litera ta może zostać zmieniona w konfiguracji

klienta do systemu NetWare. Użytkownik może sam

dokonać procesu mapowania dysków poleceniem

"mapuj dysk sieciowy" w systemie Windows lub

poleceniem map w MS-DOS lub linii poleceń systemu

Windows. Składnia polecenia MAP jest następująca:

•MAP [opcje] drive:=ścieżka

Przykład

Przy zamiarze przypisania dysku H: do woluminu

DATA: na serwerze DA1: zapis będzie wyglądał

następująco:

- zapis wykorzystujący nazwy fizyczne

MAP H:=DA1\DATA:

- zapis wykorzystujący obiekty eDirectory

MAP H:=DA1_DATA:

(przy założeniu, że jesteśmy w kontekście obiektu

woluminu).

13

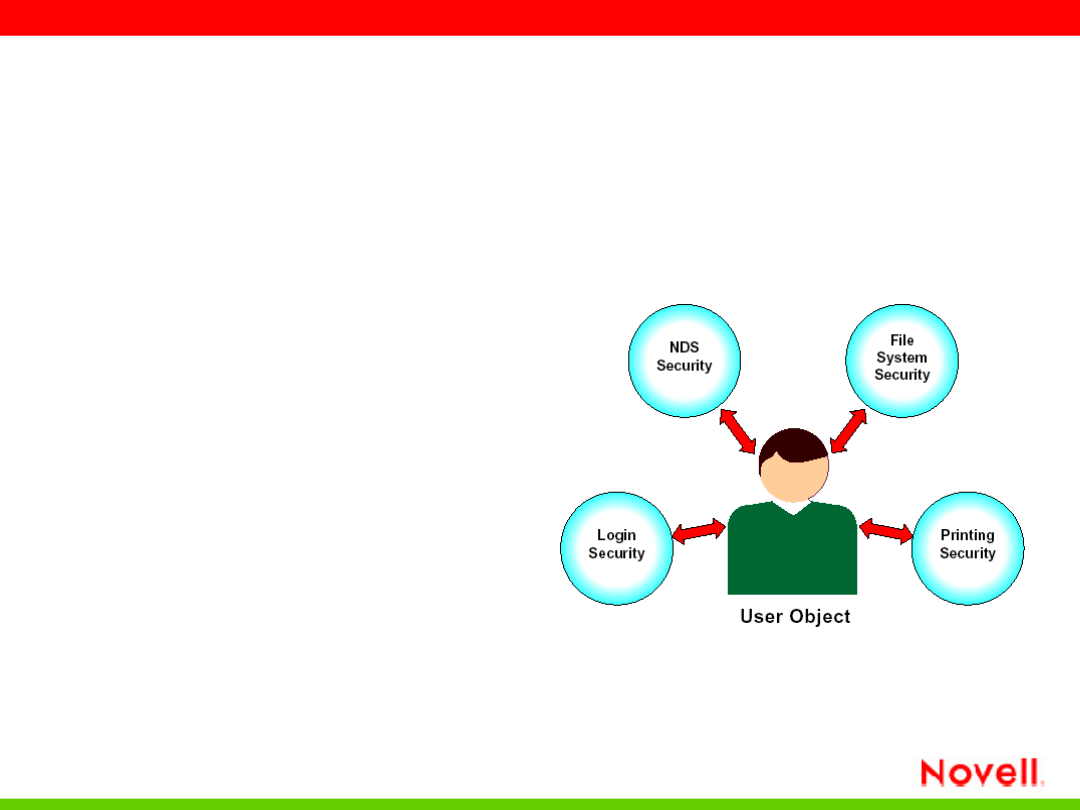

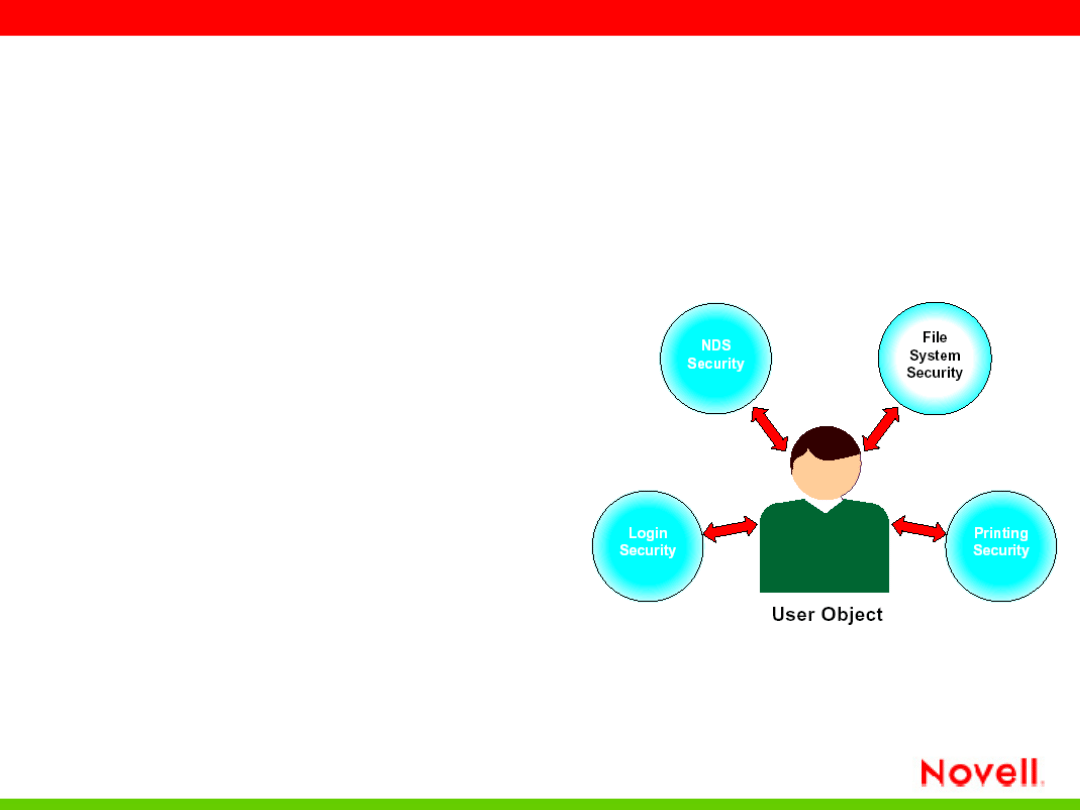

Rodzaje zabezpieczeń sieciowych systemu NetWare

W systemie NetWare nie ma

jednego systemu zapewniającego

pełne zabezpieczenie sieci.

Jest ono efektem działania wielu

systemów funkcjonujących po to, aby

chronić i nadzorować poszczególne

elementy sieci.

14

Zabezpieczenia systemu plików

Zabezpieczenia dostępne w systemie NetWare:

•

Zabezpieczenia procedury logowania – nadzorują, kto może

zalogować się do sieci. Dodatkowo można nałożyć ograniczenia na

sposób, czas i miejsce logowania.

• Zabezpieczenia systemu plików – regulują dostęp do aplikacji i

plików danych.

•

Zabezpieczenia serwera

•

Zabezpieczenia drukowania w sieci – regulują kto może korzystać

ze środowiska drukowania i zarządzać nim.

•

Zabezpieczenia eDirectory – nadzorują kto może korzystać z

Katalogu i nim zarządzać.

15

Zasady działania zabezpieczeń systemu plików

Zabezpieczenia systemu plików

określają, kto może mieć dostęp do

plików i katalogów na woluminach

sieciowych, a także jaki jest rodzaj

tego dostępu.

Mimo że zabezpieczenia systemu

plików i eDirectory są niezależne, i

jedne, i drugie używają podobnych

pojęć:

• prawa do katalogów i plików;

• dysponenci;

• dziedziczenie i filtry uprawnień

dziedziczonych (IRF);

• prawa efektywne.

16

Zabezpieczenia systemu plików

Pliki NetWare chronione są na dwa sposoby:

•użytkownicy muszą mieć zagwarantowane prawo do

korzystania z plików i katalogów

• atrybuty plików i katalogów posiadają ukryte

zabezpieczenia.

17

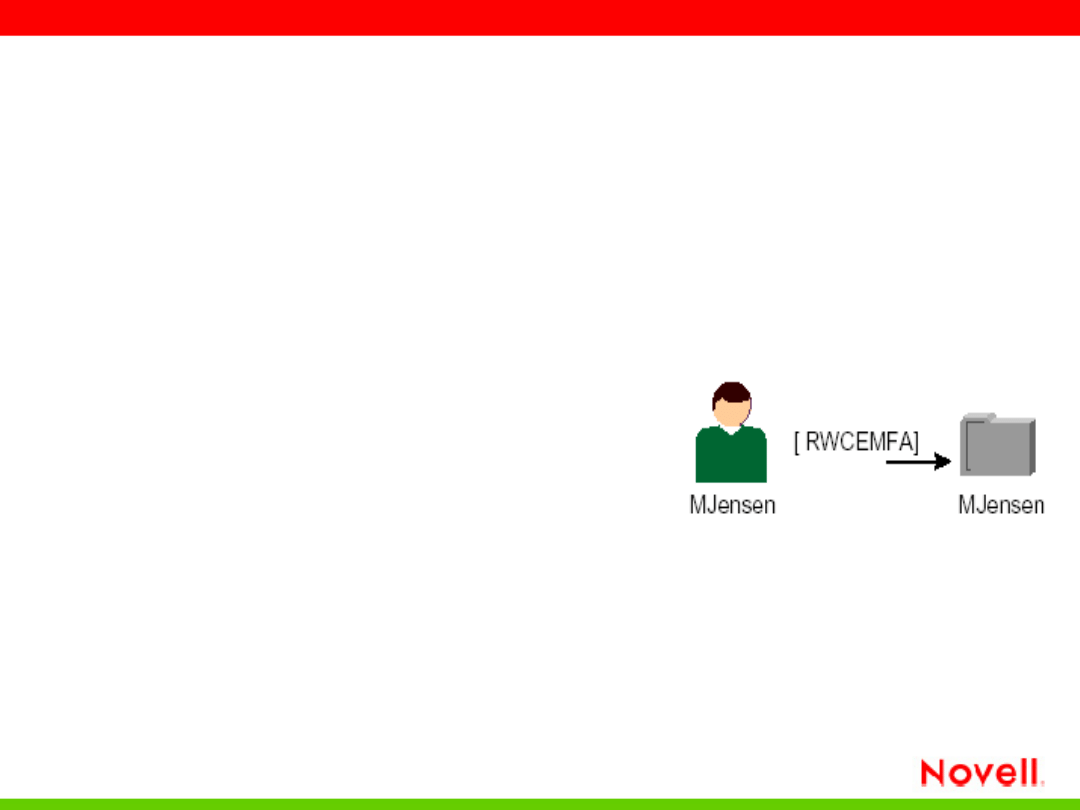

Prawa do katalogów i plików

Prawa określają typ dostępu użytkownika do

katalogów i plików w obrębie systemu

zabezpieczeń plików. Zalogowany użytkownik jest

identyfikowany przez system za pomocą numeru

ID. Jeżeli użytkownik nie ma nadanych żadnych

uprawnień, nie może przeprowadzać żadnej

operacji z danym plikiem lub folderem (nawet

przeglądać nazwy i inne elementy opisu pliku).

Prawa często są oznaczane skrótowo za pomocą

pierwszej litery nazwy prawa. Na przykład litera W

oznacza prawo zapisu (Write).

Na rysunku litery w nawiasach reprezentują

prawa użytkownika MJensen do katalogu MJensen.

Różne prawa umożliwiają różne rodzaje

dostępu do katalogów lub plików.

Prawa przypisywane do folderów i plików są

takie same.

18

Prawa do katalogów i plików

Daje prawo do zmiany przypisań dysponentów i filtrów IRF, co oznacza

możliwość nadania wszystkich praw z wyjątkiem prawa Supervisor.

Access Control (kontrola

dostępu)

Daje prawo do przeglądania struktury plików i katalogów.

File Scan (przeglądanie)

Daje prawo do zmiany atrybutów lub nazwy pliku bądź katalogu.

Modify (modyfikowanie)

Daje prawo do usuwania katalogu, jego plików i podkatalogów.

Erase (usuwanie)

Daje prawo do tworzenia nowych plików i podkatalogów.

Create (tworzenie)

Daje prawo do otwierania i zmiany zawartości plików.

Write (zapis)

Daje prawo do otwierania plików w katalogu i czytania ich zawartości

oraz do uruchamiania programów.

Read (odczyt)

Daje wszystkie prawa do katalogu i znajdujących się w nim plików oraz

do jego podkatalogów i znajdujących się w nich plików. Pozwala

nadawać dowolne prawa innym użytkownikom. Prawo Supervisor do

katalogu lub pliku nie może być zablokowane przez filtr IRF.

Supervisor

(nadzorowanie)

Opis

Prawo

Prawa opisane w tabeli są prawami jednostkowymi. Do wykonania kilku operacji

wymagane jest złożenie kilku praw jednostkowych, np. uruchamianie programów

wymaga uprawnień Read oraz File Scan. Do otworzenia i zmiany zawartości

istniejącego pliku niezbędne są uprawnienia Write, Create, Erase oraz Modify.

19

Prawa niezbędne do wykonywania

poszczególnych zadań

Access Control

Modyfikowanie przydziału pamięci dyskowej katalogu

między poszczególnych użytkowników

Access Control

Zmiana przypisań dysponentów

Access Control

Zmiana filtru IRF

Modify

Zmiana nazwy pliku lub katalogu

Modify

Zmiana atrybutów pliku lub katalogu

Read i File Scan do pliku oraz

Create do katalogu

Odzyskiwanie usuniętych plików

Erase

Usuwanie pliku

Create

Tworzenie nowego katalogu

Write, Create, File Scan

Kopiowanie plików do katalogu

Read, File Scan

Kopiowanie plików z katalogu

Create

Tworzenie pliku i zapisywanie w nim

Read, File Scan

Wykonywanie pliku .EXE

Write, Create, Erase, Modify*

(nie

zawsze wymagane)

Otwieranie istniejącego pliku i zapisywanie w nim

File Scan

Wyszukiwanie plików w katalogu

File Scan

Obejrzenie nazwy pliku

Read

Otwierania i czytanie pliku

Wymagane prawa

Zadanie

20

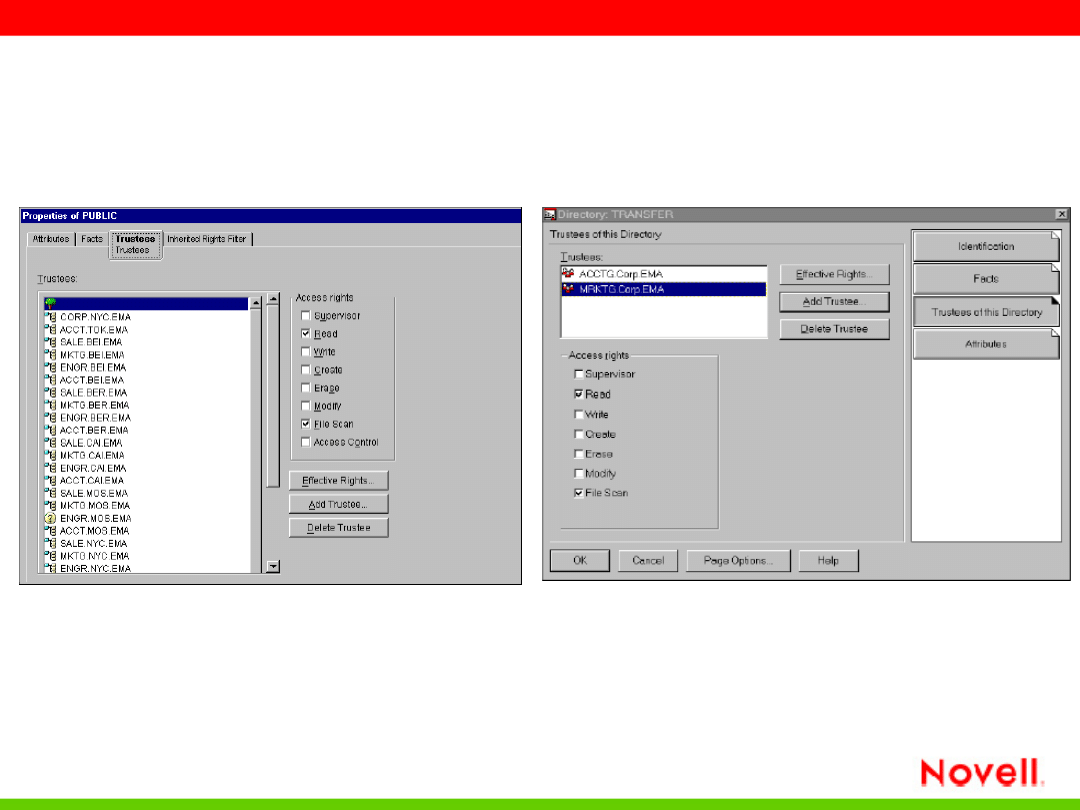

Dysponenci (trustees)

Dysponenci w programie ConsoleOne i NetWare Administrator

21

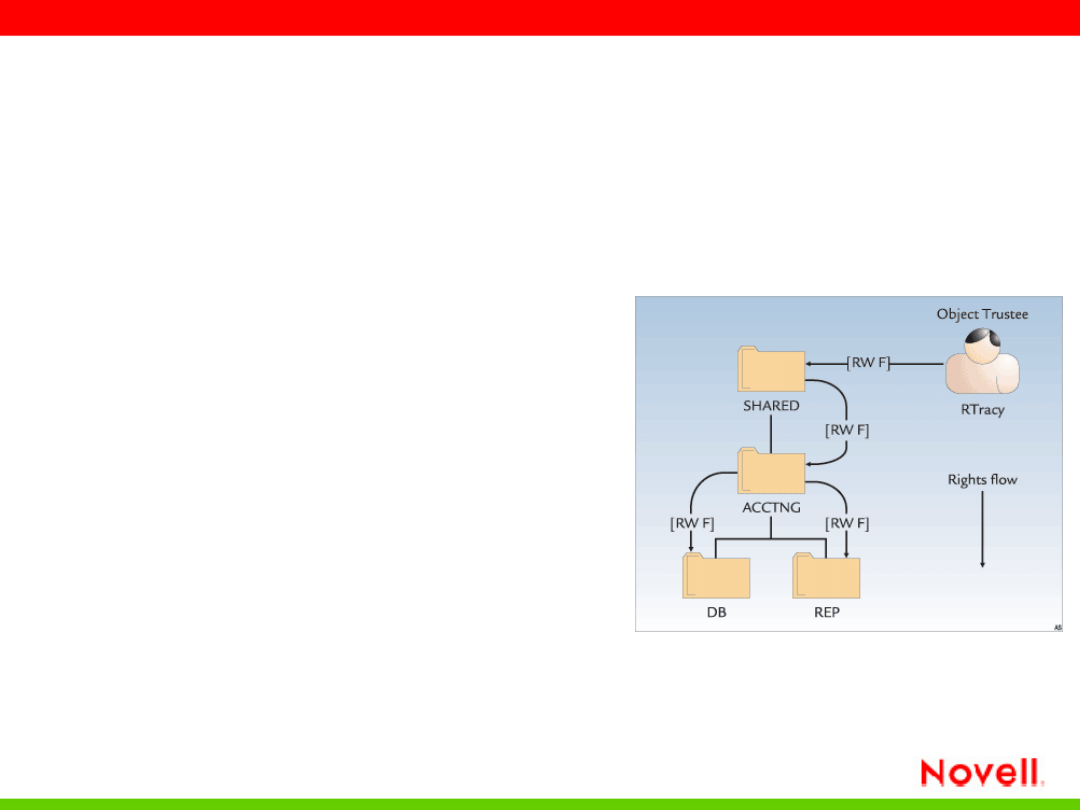

Dysponenci (trustees)

Uprawnienia dysponenckie nadane do

danego folderu są dziedziczone do podfolderów

i plików znajdujących się na tym folderze.

Prawa te są nadawane dynamicznie (zwane są

one wówczas RIGHTS), co oznacza, że na listach

ACL podfolderów nie są wpisywani dysponenci

folderu nadrzędnego.

Użytkownik RTracy jest dysponentem folderu

SHARED (tam znajduje się wpis na liście ACL) i

nadano mu uprawnienia RWF. Uprawnienia te

dziedziczy do folderu ACCTNG. Gdybyśmy

jednak zajrzeli na listę ACL folderu ACCTNG,

okaże się, że nie ma tam żadnych wpisów

dotyczących użytkownika RTracy. System

wylicza jego uprawnienia do tego folderu.

Ponieważ uprawnienia do folderów i plików są

takie same, wszystkie prawa nadane do

folderów są dziedziczone również do plików.

22

Domyślne przypisania praw

Administrator sieci może w razie potrzeby zmienić domyślnie

przypisane prawa dla dowolnego użytkownika lub grupy.

1. Katalog własny użytkownika może być utworzony podczas

tworzenia w eDirectory obiektu typu User. Obiekt typu User

automatycznie otrzymuje prawa [RWCEMFA] do katalogu

własnego użytkownika.

2. Różne obiekty, wymienione dalej, otrzymują prawo Supervisor

do systemu plików

•

użytkownik, który utworzył obiekt typu Server;

•

dowolny obiekt mający w eDirectory prawo (do obiektów)

Supervisor do obiektu typu Server.

3.

Użytkownik znajdujący się w tym samym kontenerze, co

wolumin SYS: otrzymuje domyślnie prawa Read (odczyt) i File

Scan (przeglądanie) do katalogu SYS:PUBLIC. Pozostałym

użytkownikom te prawa, niezbędne do logowania, muszą być

nadane ręcznie.

23

Obiekty eDirectory jako dysponenci

Użytkownik może nabyć prawa do systemu plików,

jeżeli którykolwiek z obiektów następujących typów

zostanie dysponentem i otrzyma takie prawa:

• User (użytkownik);

• Group (grupa);

• Organizational Role (funkcja);

• Container (kontener);

• dysponent [Public];

• dysponent [Root].

24

Równoważność zabezpieczeń

Obiekt typu User może otrzymać prawa do

systemu plików po nadaniu mu równoważności

zabezpieczeń z innym obiektem typu User.

Równoważność zabezpieczeń jest przypisaniem

jednemu obiektowi typu User takich samych

uprawnień, jakie ma inny obiekt (zwykle inny

obiekt typu User).

Równoważność zabezpieczeń powinna być

stosowana z dużą ostrożnością i powinno się

ją stosować tylko tymczasowo.

Na przykład, dla obiektu RCIark można

określić równoważność zabezpieczeń z

obiektem EAlder, jeżeli obiekt EAlder ma

uprawnienia, których potrzebuje RCIark, i

prawa te są potrzebne obiektowi RCIark tylko

tymczasowo.

25

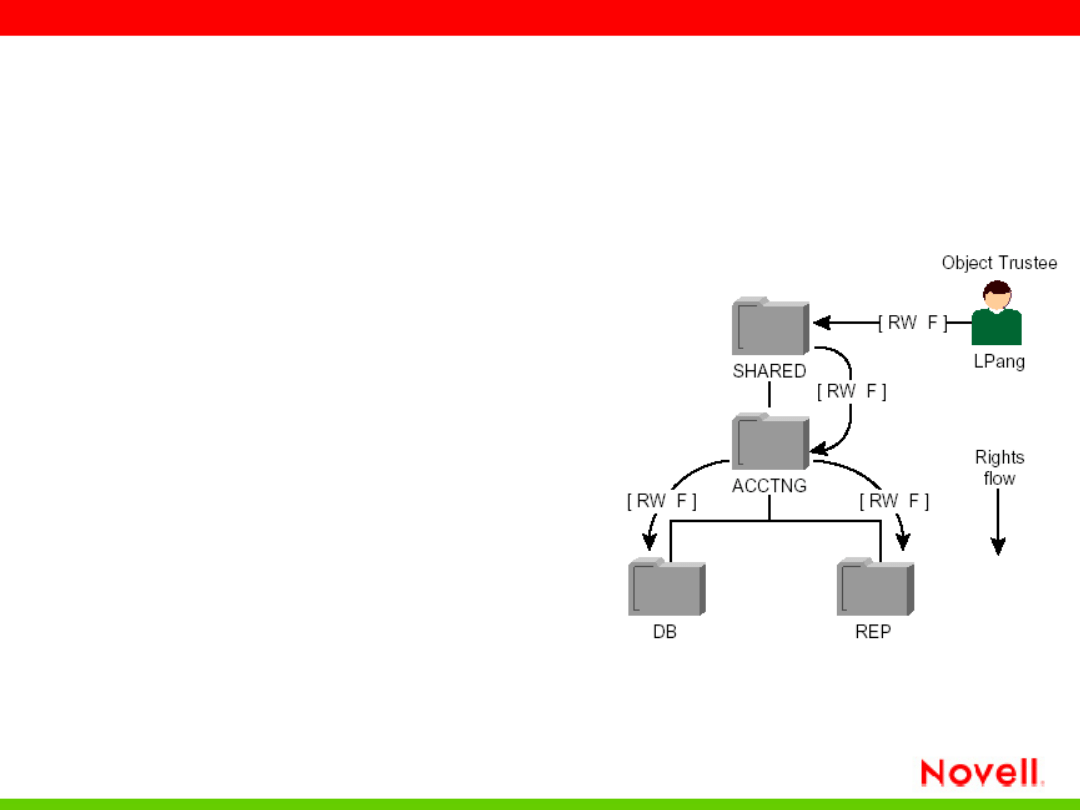

Dziedziczenie praw

Prawa nadane dysponentowi

katalogu są przenoszone w dół, czyli

dziedziczone, na wszystkie pliki i

katalogi znajdujące się w danym

katalogu lub poniżej w strukturze

katalogów.

Ponieważ prawa do katalogu i

plików są takie same, wszystkie

prawa do katalogu mogą być

dziedziczone przez pliki w tym

samym katalogu.

26

Blokowanie uprawnień dziedziczonych

Istnieją dwie metody efektywnego zablokowania praw

dziedziczonych praw:

• ponowne przypisanie dysponenta na niższym poziomie

struktury katalogów systemu plików;

• utworzenie filtru IRF w celu zablokowania

dziedziczenia przez niższe poziomy w strukturze katalogów

systemu plików.

27

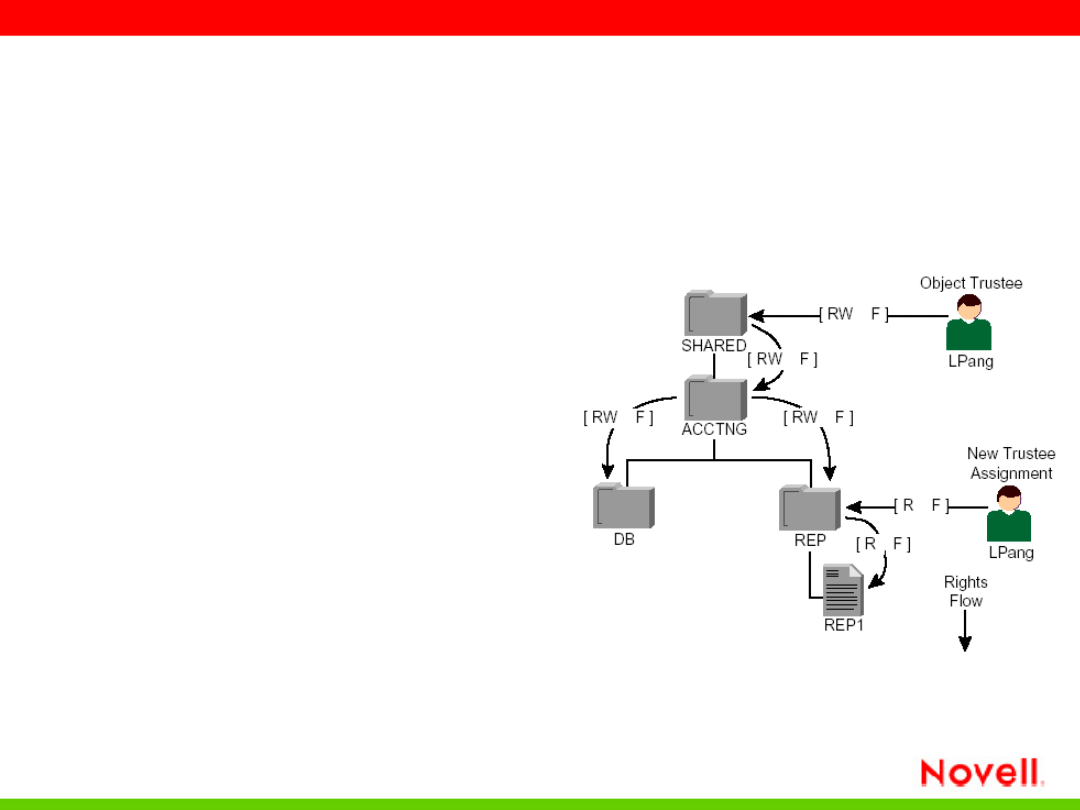

Nowe przypisanie dysponenta

Ponowne przypisanie dysponenta na

niższym poziomie struktury katalogów jest

najlepszą metodą umożliwiającą zablokowanie

dziedziczenia dla konkretnego obiektu.

Prawa dziedziczone przez obiekt są

anulowane, jeżeli ten sam obiekt staje się

dysponentem na niższym poziomie struktury

katalogów, o ile przypisanie nadane powyżej

nowego przypisania nie było prawem

Supervisor.

Na przykład przypisanie użytkownika LPang

jako dysponenta katalogu REP anuluje dowolne

prawa, które mogłyby wynikać z praw do

katalogu SHARED.

W zabezpieczeniach systemu plików

prawo Supervisor nie może być zablokowane

przez nowe przypisanie dysponenta.

28

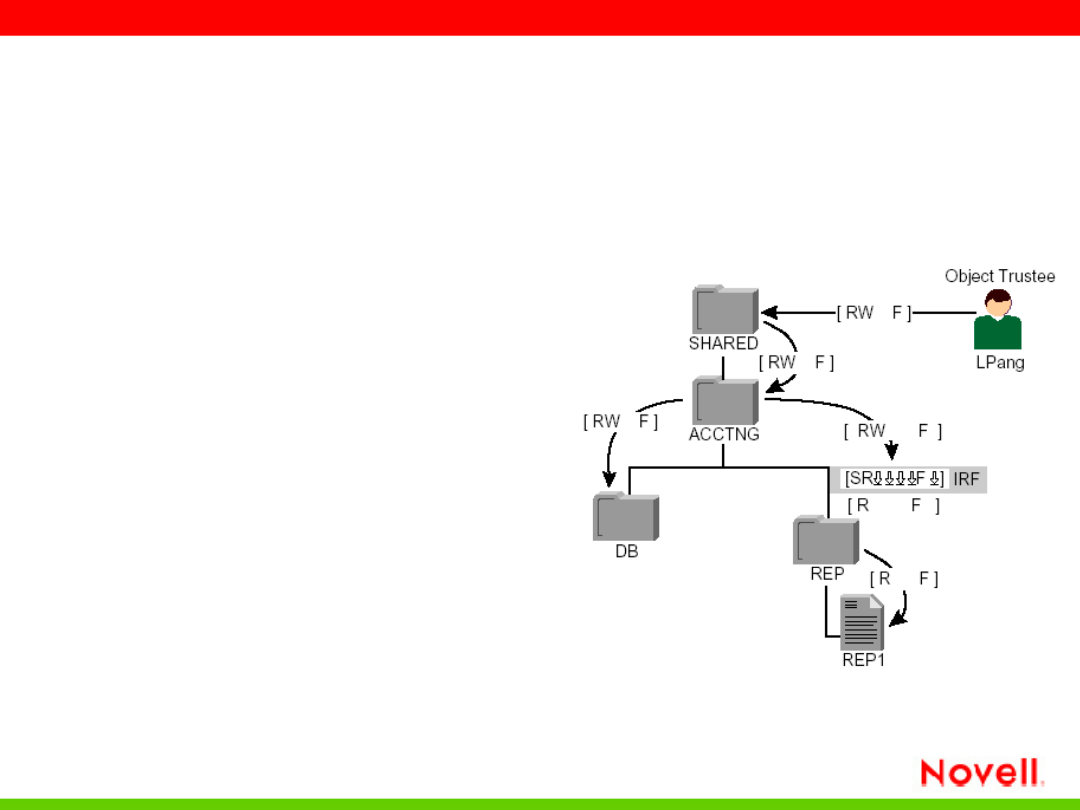

Filtr uprawnień dziedziczonych (IRF)

Filtr uprawnień dziedziczonych IRF decyduje,

które prawa dysponent może dziedziczyć z

katalogów nadrzędnych. Za pomocą filtru IRF

można określić, które prawa, wynikłe z przypisań

tego dysponenta dokonanych powyżej pewnego

katalogu lub pliku, są dziedziczone.

Filtr IRF dla katalogu lub pliku nie blokuje

praw, które zostały nadane dysponentowi danego

katalogu lub pliku. Taki filtr wpływa wyłącznie na

prawa dziedziczone z przypisań dysponenta

dokonanych w katalogach nadrzędnych.

W zabezpieczeniach systemu plików prawo

Supervisor nie może być zablokowane przez

filtr uprawnień dziedziczonych (IRF).

Nowe przypisanie dysponenta jest najlepszą

metodą blokowania dziedziczenia praw dla

pojedynczych użytkowników, filtr IRF natomiast

jest stosowany do blokowania dziedziczenia dla

wszystkich użytkowników.

29

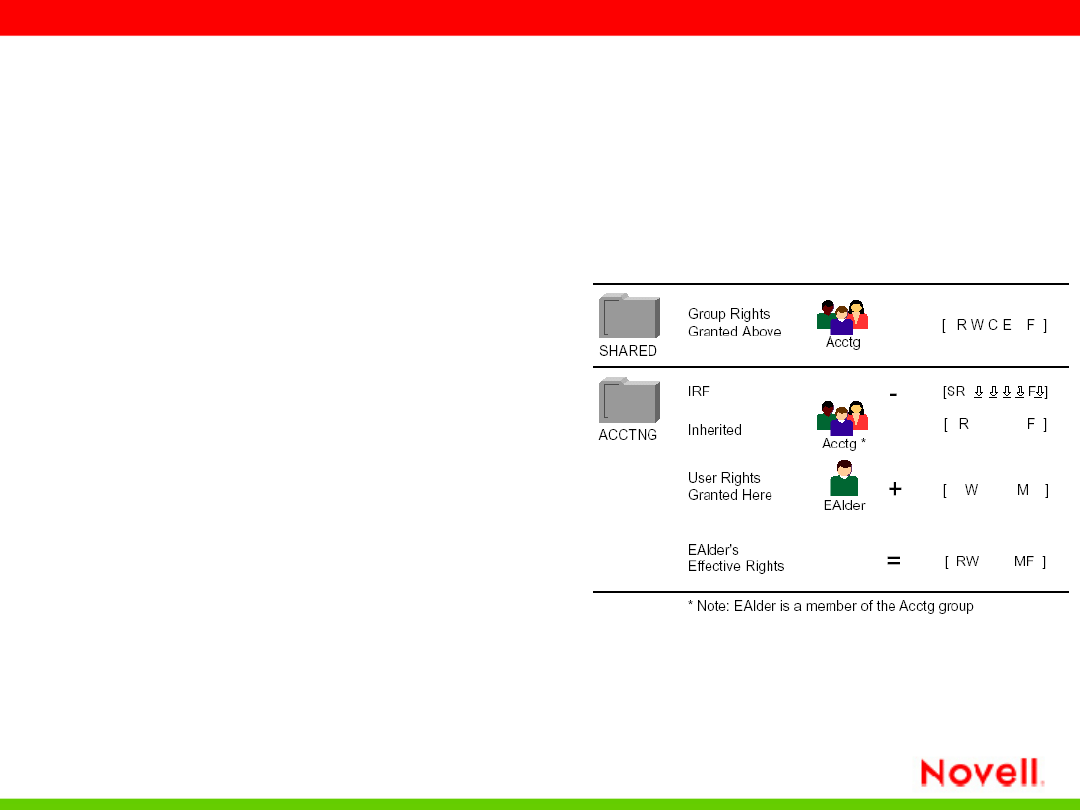

Prawa efektywne

Prawa efektywne są to takie prawa,

które w rzeczywistości obowiązują dla

użytkownika w stosunku do danego

katalogu lub pliku. Są one kombinacją

wszystkich praw nadanych

użytkownikowi w dowolny sposób

(prawa nadane obiektowi typu User,

prawa nadane obiektowi typu Group,

prawa wynikające z równoważności

zabezpieczeń itp.), z uwzględnieniem

zablokowania pewnych praw na skutek

działania filtrów IRF.

Na przykład „Prawa nadane grupie

powyżej" muszą przejść przez filtr IRF i

zostać dodane do „Praw nadanych

użytkownikowi tutaj", ponieważ zostały

one nadane dwóm różnym obiektom.

30

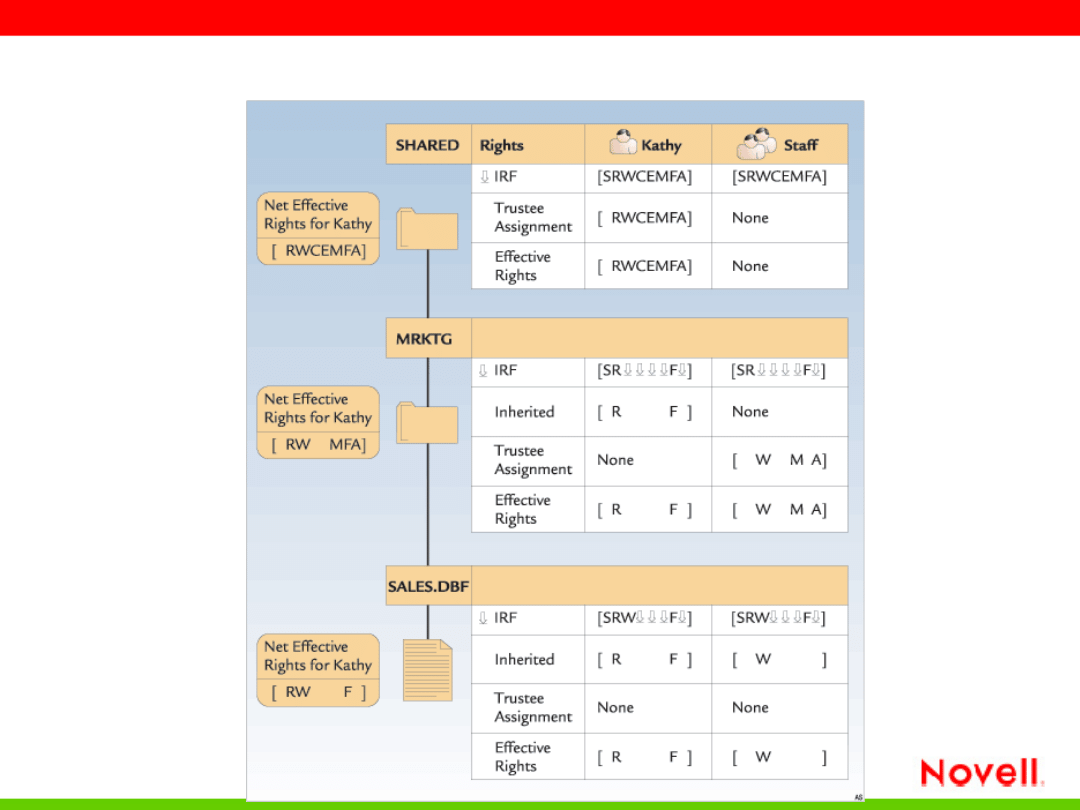

Wyznaczanie praw efektywnych

Aby wyznaczyć efektywne prawa użytkownika do pliku lub

katalogu, należy określić kombinację praw, które użytkownik

uzyskał, i odjąć od nich prawa zablokowane przez filtry IRF

umieszczone w katalogach i plikach znajdujących się powyżej w

strukturze eDirectory.

Do wyznaczenia efektywnych praw użytkownika do pliku lub

katalogu potrzebne są informacje na temat:

• obiektów (typu User, kontenerów nadrzędnych, o równoważnych

zabezpieczeniach itp.), przez które użytkownik otrzymuje prawa;

• praw, które zostały nadane przez te obiekty eDirectory powyżej

danego pliku lub katalogu;

• praw nadanych bezpośrednio do pliku lub katalogu, do którego

prawa są wyznaczane;

• filtrów IRF, które znajdują się powyżej w strukturze systemu

plików.

31

Wyznaczanie praw efektywnych

32

Planowanie uprawnień do systemu plików

Istnieją dwie metody planowania uprawnień do systemu

plików:

1. Planowanie uprawnień metodą kolejnych uściśleń.

2. Planowanie przypisań dysponentów na podstawie

obiektów typu Group.

33

Planowanie uprawnień metodą kolejnych

uściśleń

Planowanie uprawnień metodą kolejnych uściśleń

opiera się na wykorzystaniu dziedziczenia i filtrów

IRF do przypisywania praw.

Podczas planowania przypisań dysponentów plików i

katalogów należy pamiętać, aby:

• zaprojektować strukturę uściślania — od węższych

do szerszych praw dostępu;

• na każdym poziomie nadać tylko te prawa, które

są potrzebne dysponentowi w związku ze sposobem

korzystania przez niego z katalogu lub pliku;

• zaplanować sposób dziedziczenia i zablokować

niepożądane dziedziczenie za pomocą filtrów IRF;

należy pamiętać, że prawo Supervisor nie może być

blokowane;

• planować prawa rozpoczynając od katalogu

głównego i określając je dla kolejnych katalogów

znajdujących się poniżej; planować prawa do katalogu,

a następnie do jego podkatalogów i plików;

• unikać nadawania niepotrzebnych

praw w katalogach znajdujących się wysoko w

strukturze systemu plików.

34

Planowanie przypisań dysponentów na podstawie

uprawnień obiektów typu Group

Planowanie przypisań dysponentów na

podstawie praw grupowych znacznie ułatwia

wdrażanie zabezpieczeń systemu plików i

zarządzanie nimi. Przypisania dysponentów

należy planować rozpoczynając od

największych grup, poprzez mniejsze

grupy, a kończąc na przypisaniach dla

pojedynczych obiektów.

Podczas planowania użycia przypisań

dysponentów do określania praw należy

rozważyć następującą kolejność przypisań:

1. dysponent [Public];

2. obiekty klasy Container (włącznie z

obiektem [Root]);

3. obiekty typu Group i Organizational Role;

4. obiekty typu User;

5. równoważności zabezpieczeń (tylko dla

tymczasowych zastosowań).

35

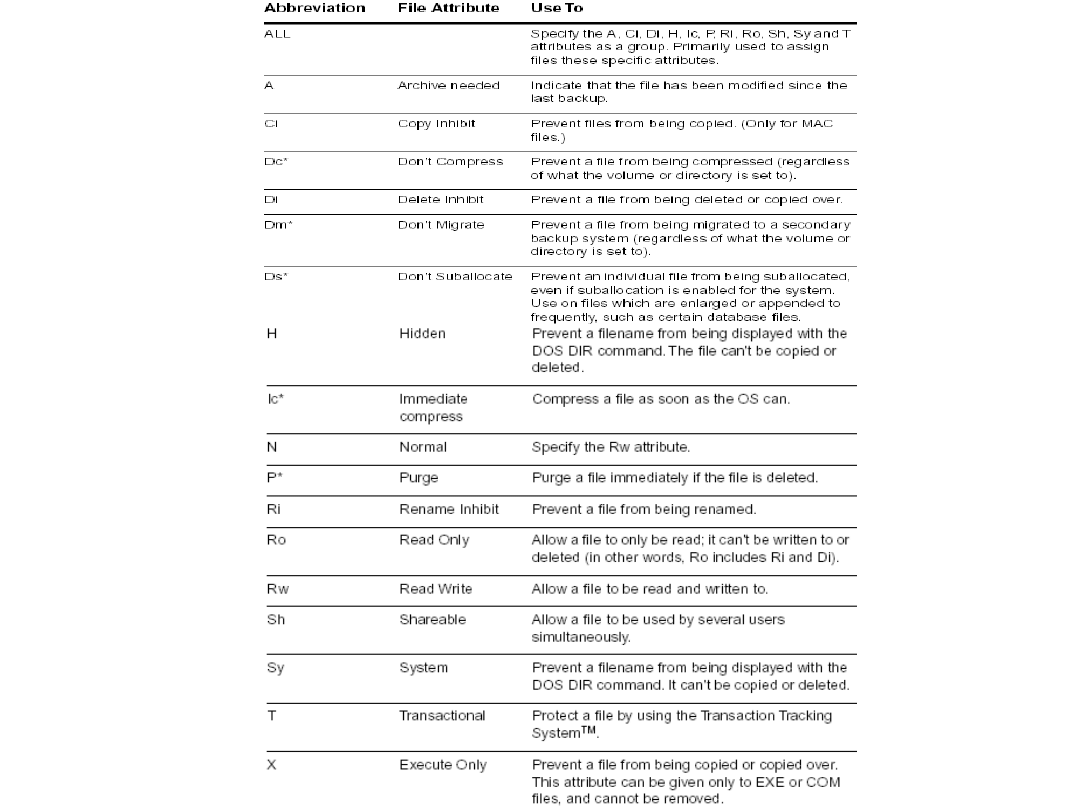

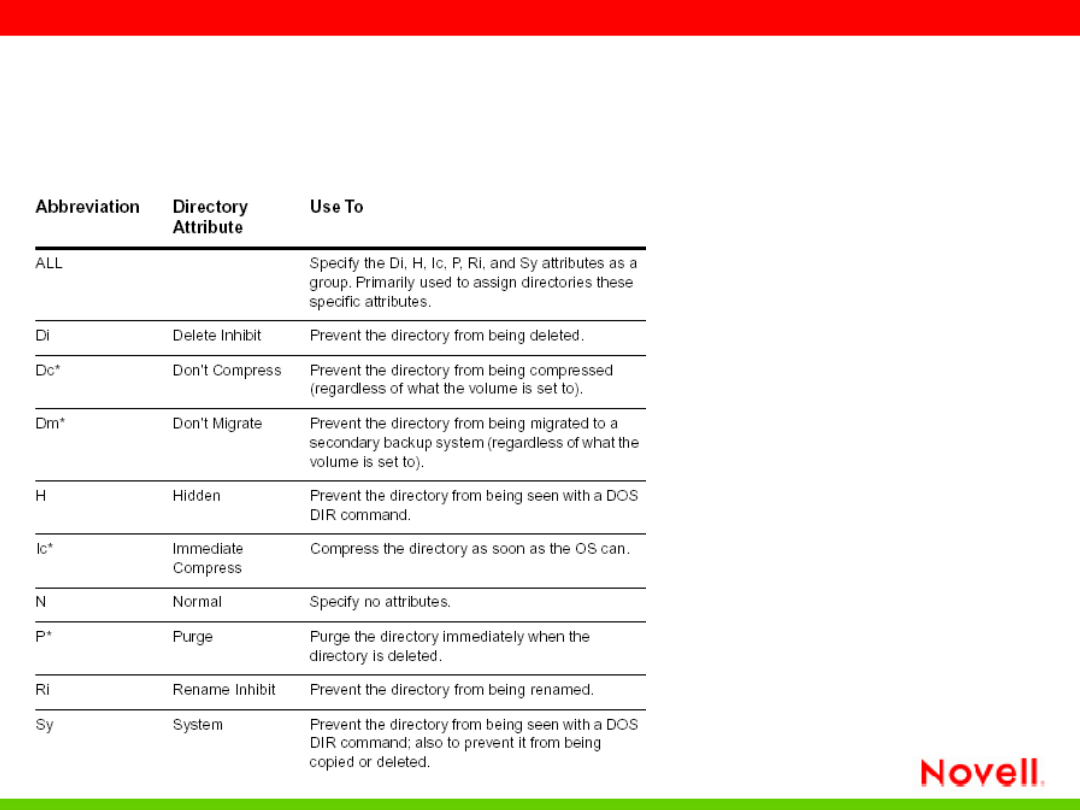

Planowanie zabezpieczeń na poziomie atrybutów

plików i katalogów

System atrybutów jest elementem zabezpieczeń systemu plików.

Sprowadza się on do przypisania specjalnych cech poszczególnym

katalogom i plikom.

Atrybuty mają pierwszeństwo przed prawami

nadanymi przez przypisania dysponentów, uniemożliwiając

wykonywanie operacji, na które zezwalają prawa efektywne.

Atrybuty katalogu lub pliku określają, jakie operacje mogą być na

nim wykonywane przez użytkowników. Na przykład, jeżeli plik został

oznaczony atrybutem tylko do odczytu (Read Only, Ro), to żaden

użytkownik, niezależnie od jego praw do systemu plików, nie będzie

mógł zapisywać w takim pliku.

Wyróżniamy atrybuty: zarządzające (nie wpływają na

bezpieczeństwo, stanowią mechanizm zarządzania systemem

plikowym) i bezpieczeństwa (wpływają na bezpieczeństwo systemu

plikowego).

37

Atrybuty katalogów

Atrybuty katalogów i plików

można nadawać za pomocą

programów ConsoleOne,

NetWare Administrator, FILER i

FLAG.

Niektóre atrybuty nie są

dostępne w narzędziach

systemu DOS.

38

Odzyskiwanie usuniętych plików

Pliki można odzyskiwać za pomocą programów NetWare Administrator, FILER i w

nowej wersji ConsoleOne. Usunięte pliki mogą być odzyskane, aż do chwili ich

definitywnego zlikwidowania.

Aby odzyskać plik, użytkownik musi mieć nadane prawa Read (czytanie) i File Scan

(przeglądanie) do tego pliku oraz prawo Create (tworzenie) do katalogu.

Przy odzyskiwaniu plików należy mieć na uwadze, że:

• usunięte pliki mogą być odnalezione na podstawie nazwy pliku, daty usunięcia,

godziny usunięcia, wielkości i nazwy właściciela;

• w każdym odzyskanym pliku są przywracane pierwotne prawa dysponentów i

rozszerzone atrybuty;

• przy odzyskiwaniu kilku plików o takich samych nazwach trzeba zmieniać

powtarzające się nazwy plików;

• przy odzyskiwaniu plików można używać wieloznaczników.

Pliki, które można odzyskać, są przechowywane w katalogu, z którego zostały

usunięte. Gdy użytkownik usunie ten katalog, wówczas pliki będą przechowywane w

katalogu DELETED.SAV, w głównym katalogu woluminu.

39

Likwidowanie usuniętych plików

Usunięte pliki są przechowywane aż do chwili, gdy użytkownik celowo je zlikwiduje,

lub do chwili, gdy serwer systemu NetWare zajmie wszystkie bloki danego woluminu. Po

wyczerpaniu wolnego miejsca na woluminie serwer NetWare likwiduje kolejno usunięte

pliki zaczynając od tych, które zostały usunięte najdawniej.

Jeżeli operacja likwidowania plików jest wykonywana przez użytkownika bez prawa

Supervisor, to są likwidowane tylko pliki, których właścicielem jest ten użytkownik.

Można oznaczyć niektóre pliki jako przeznaczone do likwidacji natychmiast po

usunięciu. Takie pliki są w chwili usunięcia likwidowane automatycznie i nie można ich

odzyskać. Jeżeli katalog został zdefiniowany jako likwidowany natychmiast po

usunięciu, to znajdujące się w nim pliki również zostaną zlikwidowane natychmiast po

usunięciu.

Można również nadanie atrybut Purge Immediate (likwidacja natychmiastowa)

plikowi lub katalogowi. Na przykład można nadać go katalogom kolejki drukowania, tak

aby znajdujące się w tych katalogach zadania drukowania były likwidowane

bezpośrednio po wydrukowaniu.

40

Tworzenie systemu plikowego

Struktura systemu woluminów oraz systemu

folderów po części jest tworzona przez system

operacyjny NetWare, a po części - przez

administratora systemu planującego

wykorzystanie tego serwera.

Dobry system plikowy powinien być: łatwy w

użyciu i w administracji oraz zapewniać

poprawne funkcjonowanie mechanizmów

bezpieczeństwa.

Planując własny system plików powinniśmy

opierać się na następujących zasadach:

•Prostota obsługi

•Prostota administracji

•Prostota wdrażania bezpieczeństwa systemu

plików.

System plików powinien być zorganizowany

logicznie i intuicyjnie. Układ systemu plików i

nazwy katalogów oraz wolumenów powinny być

sugestywne.

41

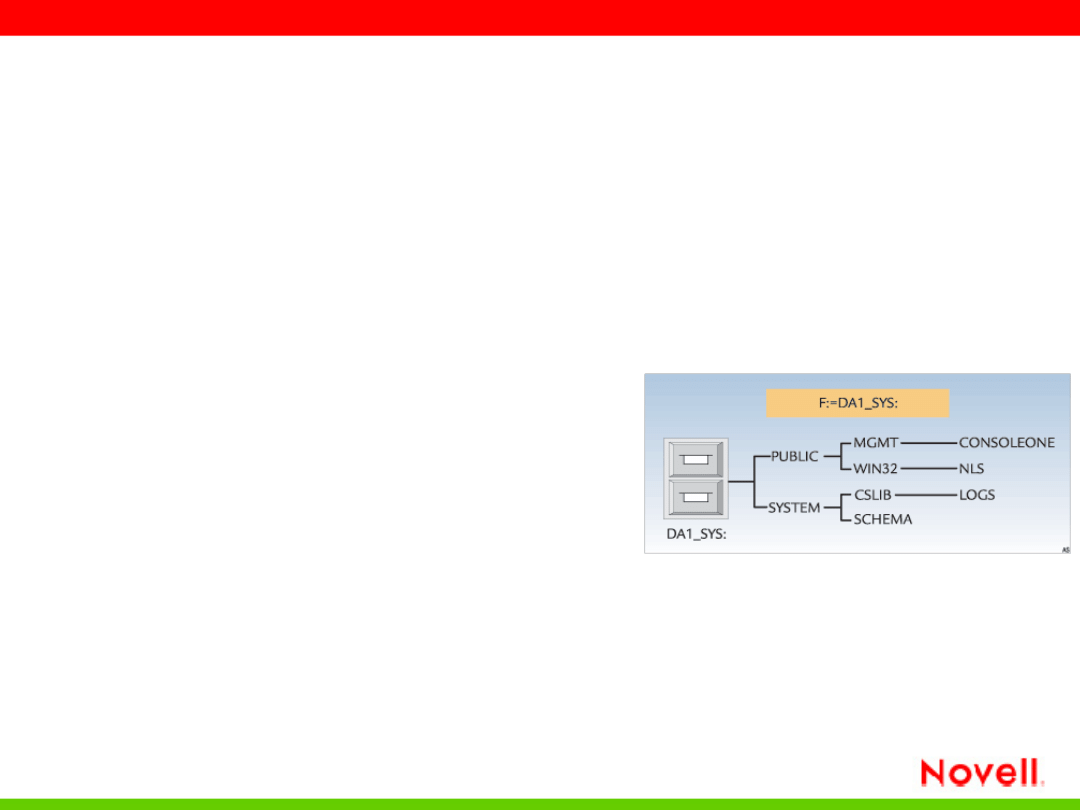

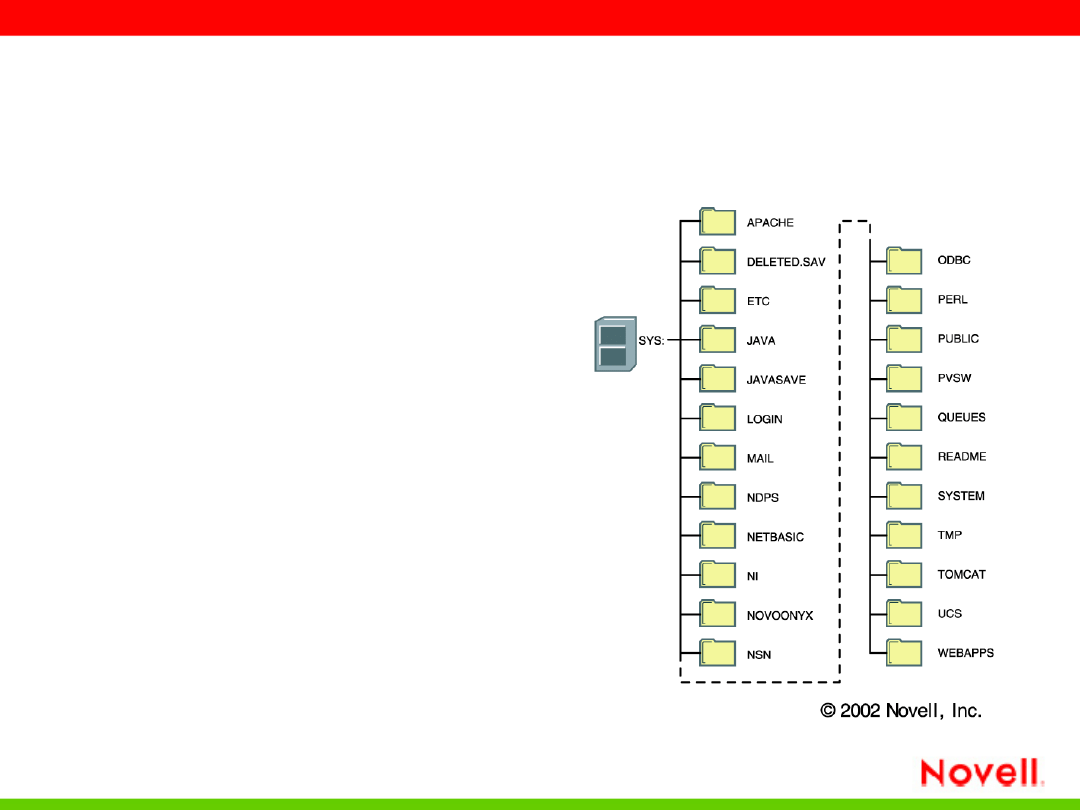

Katalogi systemowe

Tworzenie systemu woluminów

należy rozpocząć od

zdefiniowania ich liczby. Na

pewno na serwerze musi istnieć

wolumin SYS. Wolumin ten,

tworzony w trakcie instalacji

systemu NetWare, przechowuje

pliki umożliwiające

funkcjonowanie całego systemu

oraz jego komponentów.

Katalogi systemowe nie

powinny być nigdy skasowane,

przenoszone i nie mieć zmienianej

nazwy.

Nie należy mylić wolumenu

SYS z katalogiem SYSTEM.

42

CDROM$$.ROM

Zawiera indeksy montowanych CD-ROMów

DELETED.SAV

Skasowane pliki, w przypadku gdy wraz nimi kasujemy folder. System NetWare nie umożliwia odzyskania skasowanego folderu, a jedynie plików, które się w nim znajdowały.

ETC

Pliki umożliwiające konfiguracje protokołu TCP/IP

JAVA

Pliki związane ze środowiskiem Java - głównie aplikacje

JAVASAVE

Informacje o konfiguracji aplikacji Javy oraz inne informacje o środowisku Javy

LOGIN

Programy umożliwiające autoryzowanie (logowanie) użytkownika do systemu NetWare. Folder dostępny dla użytkowników przed autoryzacją

Folder wykorzystywany do przechowywania skrzynek pocztowych

NDPS

Pliki niezbędne do funkcjonowania systemu drukowania Novell Directory Print Services

NETBASIC

Pliki związane z funkcjonowaniem skryptów Basic na serwerze NetWare

NI

Pliki z informacjami o zainstalowanych komponentach

NOVONYX

Pliki związane z serwerem web firmy Novonyx

NSN

Skrypty dla systemu NetWare

ODBC

Pliki INI oraz sterowniki związane z wymianą informacji pomiędzy bazami danych w standardzie ODBC

PERL

Pliki związane z interpreterem języka PERL

PUBLIC

Pliki i programy przeznaczone dla wszystkich użytkowników, dostarczone wraz z systemem NetWare

PVSW

Pliki licencji

QUEUES

Podfoldery związane z kolejkowaniem drukowania

README

Opisy niektórych modułów systemu NetWare

SYSTEM

Pliki związane z funkcjonowaniem systemu NetWare - moduły NLM oraz inne pliki konfiguracyjne

TMP

Katalog tymczasowy

UCS

Różne moduły NLM

WEBAPPS

Pliki związane ze zdalnym administrowaniem systemem NetWare oraz z usługami typu NetStorage

Zawartość folderów woluminu SYS:

43

Planowanie systemu plikowego

Przy tworzeniu kolejnych woluminów powinniśmy brać pod uwagę następujące kwestie:

•nazewnictwo plików i folderów - system NetWare domyślnie umożliwia przechowywanie na

woluminach nazw przeznaczonych dla systemu DOS, Unix, Windows, OS2 bez konieczności

dokonywania jakichkolwiek zmian w konfiguracjach,

•bezpieczeństwo - jeżeli jest wymagane podwyższenie poziomu bezpieczeństwa, system

NetWare umożliwia realizację mechanizmów:

- mirroring (dyski lustrzane) - powoduje, że dane są przechowywane na dwóch dyskach.

Wszelkie operacje zapisu czy odczytu odbywają się na obu dyskach. Uszkodzenie jednego z

nich sprawia, że serwer pracuje dalej, wykorzystując nieuszkodzony dysk.

- duplexing (podwojone dyski) - mechanizm bardzo podobny do dysków lustrzanych, z tym że

podwojone zostają kontrolery dyskowe oraz (ewentualnie) zasilacze.

•nazewnictwo woluminów - zalecane jest stosowanie w miarę krótkich nazw woluminów

opisujących treść przechowywanych danych. Przykładem nazwa woluminu APPS dla woluminów

przechowujących aplikacje, czy też USER dla woluminów przeznaczonych dla użytkowników do

przechowywania plików.

•wielkość woluminów - określenie liczby woluminów wiąże się z ustaleniem ich wielkości przy

posiadanych zasobach dyskowych. Możliwe jest wykorzystanie opcji Allow volume quota to

grow, która dynamicznie przypisuje woluminom pamięć aż do pełnej zajętości partycji.

44

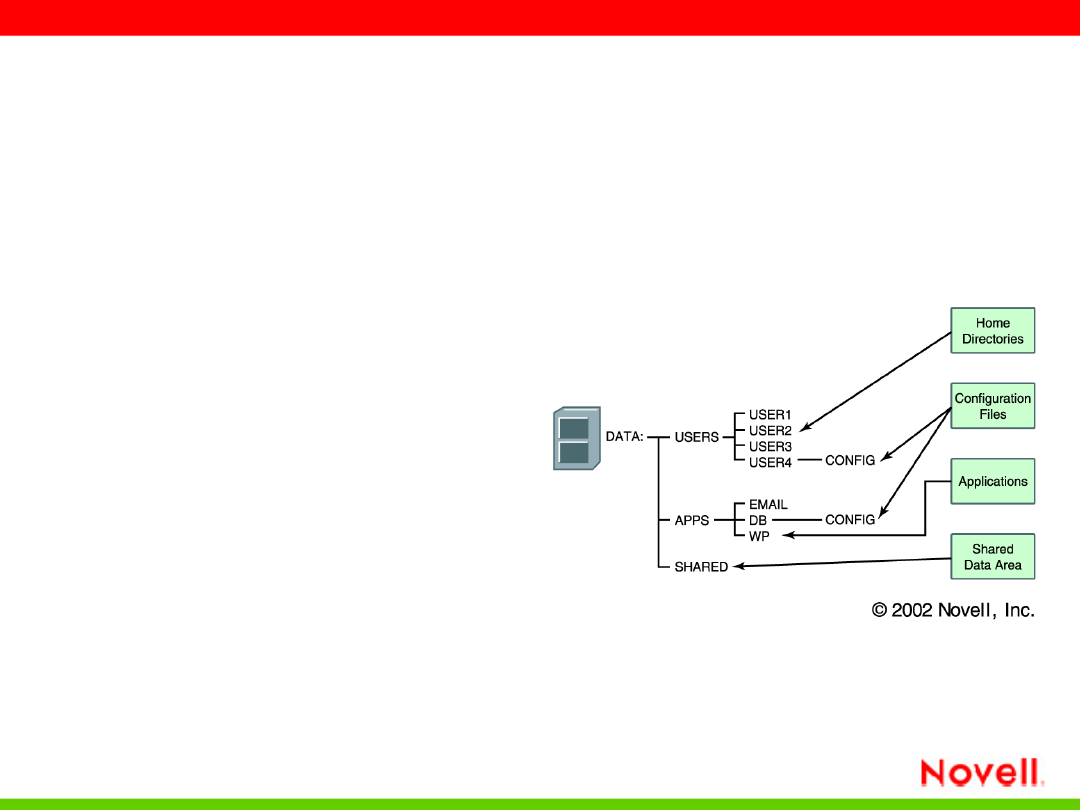

Katalogi proponowane do organizacji systemu plików

•Katalogi domowe.

Każdy użytkownik powinien posiadać własny

katalog, w którym może przechowywać dane.

Nazwa takiego katalogu jest często taka sama jak

nazwa loginu użytkownika, co zapewnia

jednorodność i prostotę przy tworzeniu skryptów

logowania.

Zazwyczaj użytkownicy mają pełen dostęp do

swoich katalogów.

•Pliki konfiguracyjne.

W katalogach domowych użytkowników

możemy tworzyć pliki konfiguracyjne zawierające

specyficzne ustawienia dla użytkownika, np.

profil dl ZeWorks, zakładki Netscape, itp.

•Katalogi aplikacji.

Katalogi aplikacji zawierają pliki programów

(exe, bat, com). Żaden użytkownik nie powinien

przechowywać w nim własnych danych.

•Katalogi wspólne.

Tworzymy dla grup użytkowników

którzy mają korzystać ze wspólnych

zasobów.

45

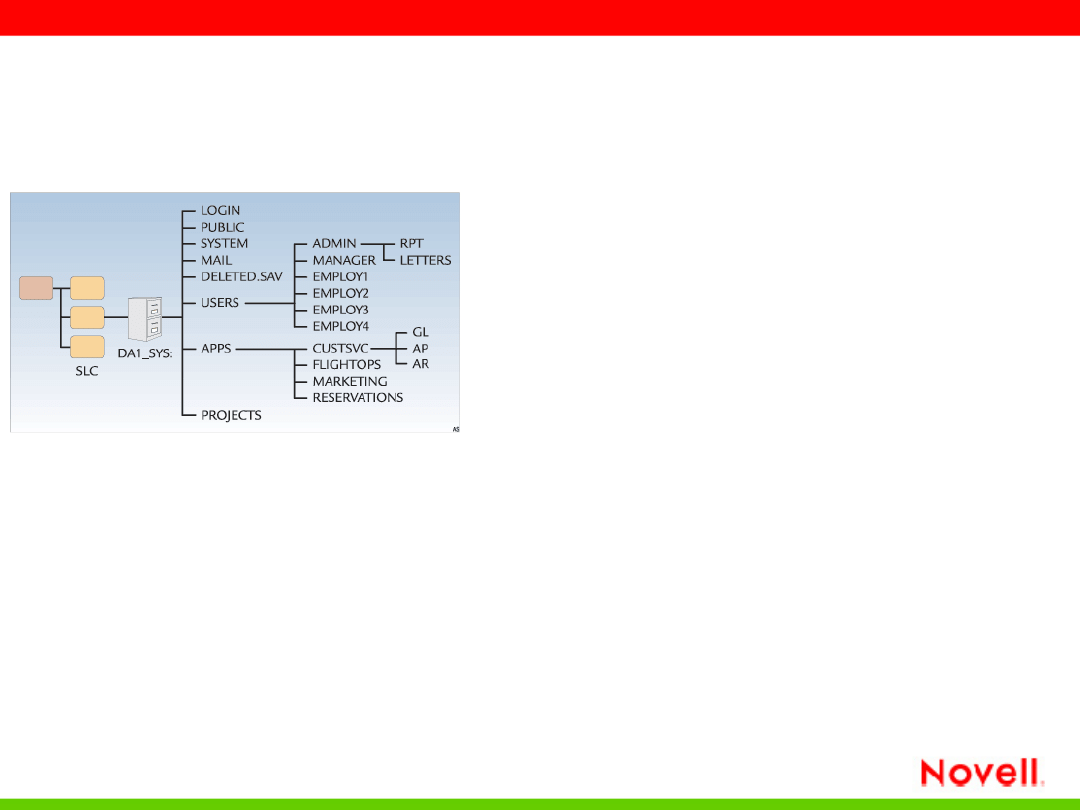

Struktury systemu plikowego

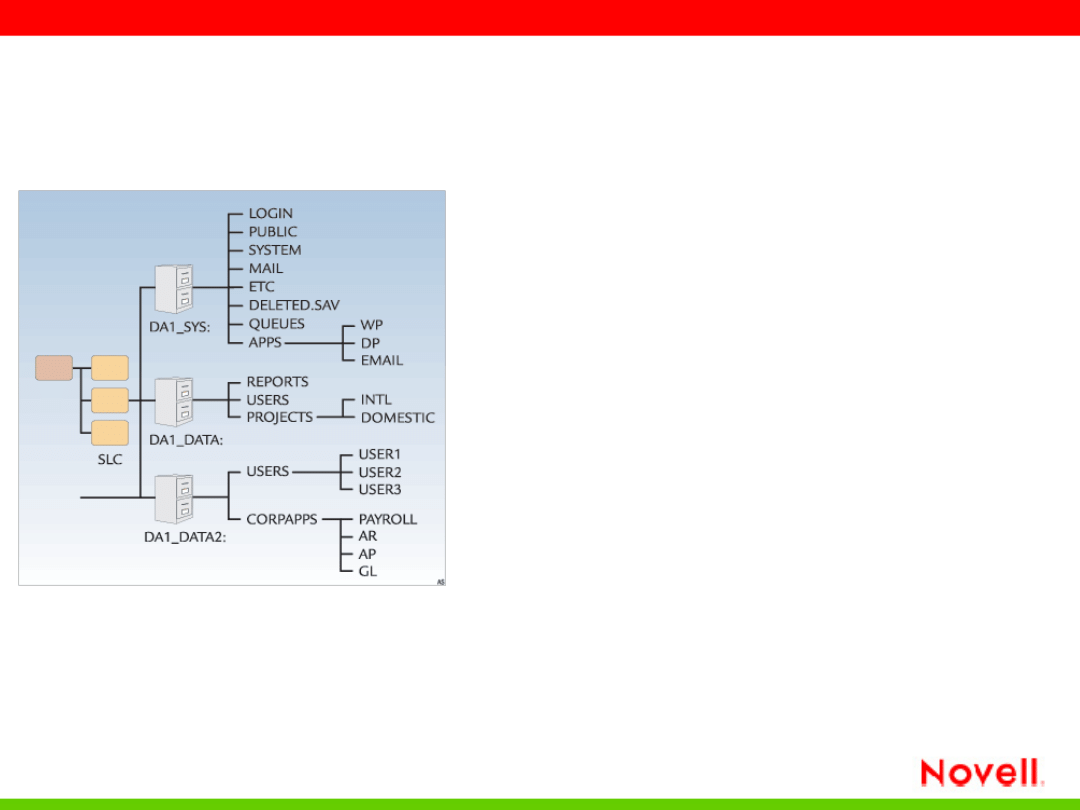

System NetWare podczas instalacji tworzy wolumin

SYS. Ponadto tworzona jest struktura folderów dla

poprawnej pracy systemu. Tworzenie kolejnych woluminów

jest uzależnione od struktury systemu plikowego

wykorzystywanego w danej firmie. Możemy wyróżnić

dwa podstawowe sposoby realizacji dalszej części systemu

plikowego.

•Struktura zawierająca tylko wolumin SYS

•Struktura wielowoluminowa

46

Struktura zawierająca tylko wolumin SYS

Takie rozwiązanie ma następujące zalety:

•ścieżki dostępu do zasobów (folderów) są krótkie,

•do odwołania się do wszystkich zasobów można wykorzystać

mapowanie za pomocą jednej litery,

•nie ma problemów z podziałem miejsca na określone

woluminy, dzięki czemu nie pojawia się problem z brakiem

miejsca na niektórych woluminach i nadmiarem na innych.

Wady:

•wolumin SYS powinien być zarezerwowany tylko dla zadań

systemu. Należy stosować dodatkowe mechanizmy związane z

ograniczaniem miejsca dla użytkowników, aby pozostała

określona ilość wolnego miejsca dla zadań systemowych (np.

kolejkowanie wydruków, instalacja poprawek do systemu);

•użytkownicy uzyskują częściowe prawa do woluminu

systemowego, co może umożliwić, w przypadku

nieprawidłowego nadania uprawnień, dostęp do żywotnych

zasobów systemu operacyjnego;

•foldery domowe użytkowników nie powinny być bezpośrednio

w korzeniu woluminu SYS. Może to powodować trudności z

zarządzaniem systemem plikowym przy dużej liczbie

użytkowników.

47

Struktura wielowoluminowa

Zalety rozwiązania:

•możliwość definiowania administratorów do

zarządzania każdym woluminem,

•zasoby systemowe (wolumin SYS) są bardzo dobrze

oddzielone od zasobów aplikacji i folderów roboczych,

•miejsce na woluminie SYS jest wykorzystywane w

sposób efektywny. Liczba plików, która powstaje na nim

jest niewielka, dzięki czemu wolumin jest bardzo

stabilny,

•wydzielenie woluminu systemowego powoduje, że

trudno się pomylić i przydzielić uprawnienia do zasobów

systemowych zwykłemu użytkownikowi.

Wady:

•korzystanie z wielu woluminów przez danego

użytkownika wymaga zarządzania wieloma dyskami

sieciowymi oraz większego nakładu pracy

administratora w celu nadania odpowiednich

uprawnień;

•korzystanie z dostępów do wielu woluminów wymaga

większego nakładu pracy ze strony systemu

operacyjnego, co zwiększa obciążenie serwera.

48

Wyszukiwarka

Podobne podstrony:

Ekologiczne Systemy Chowu i Żywienia Zwierząt - Wykład 04, WYKŁAD IV- EKOLOGICZNE SYSTEMY CHOWU I ZY

Wykład4 systemy i urządzenia teletransmisyjne

Wykład9 Systemy bezprzewodowe

Wykład 3 System finansowy

WYKŁAD 1 SYSTEM BANKOWY

WYKŁADNIA SYSTEMOWA

4 wyklad system prawa wspolnotowego

04 Wyklad4 predykcja sieci neuronoweid 523 (2)

04 wykład ped

system ochrony prawnej UE, UMK Administracja, Wykłady, System ochrony prawnej w UE

wykład4 Systemowe zarządanie wg. PN-18001, BIOTECHNOLOGIA POLITECHNIKA ŁÓDZKA, ZARZĄDZANIE BEZPIECZE

Wykład 1 - systemy ogrzewania, Suszanowicz

a, WYKŁAD 1 System zarządzania zasobami

WYKŁAD System ochrony gospodarki

Wykład - system prawa, Turystyka i Rekreacja

Wykład 2, Systemy informacyjne w zarządzaniu

04 Wykład 04 Ludzkość po wypędzeniu z raju

więcej podobnych podstron