Privider Backbone Bridge Traffic

Engineering (802.1Qay)

Bartłomiej Grabowski

30.05.2011

Spis treści

1. Ethernet w sieciach operatorskich

3

2. Opis standardu 802.1Q

5

3. Opis standardu 802.1ad

8

4. Opis standardu 802.1ah

11

5. Opis standardu 802.1Qay

14

6. Bibliografia

17

1. Ethernet w sieciach operatorskich.

Carrier Ethernet to rozszerzenie popularnego Ethernetu, które pozwala dostawcom Internetu (ang.

Internet Service Providers) na świadczenie usług Ethernetowych klientom sieci oraz wykorzystanie

samej technologii jaką jest Ethernet.

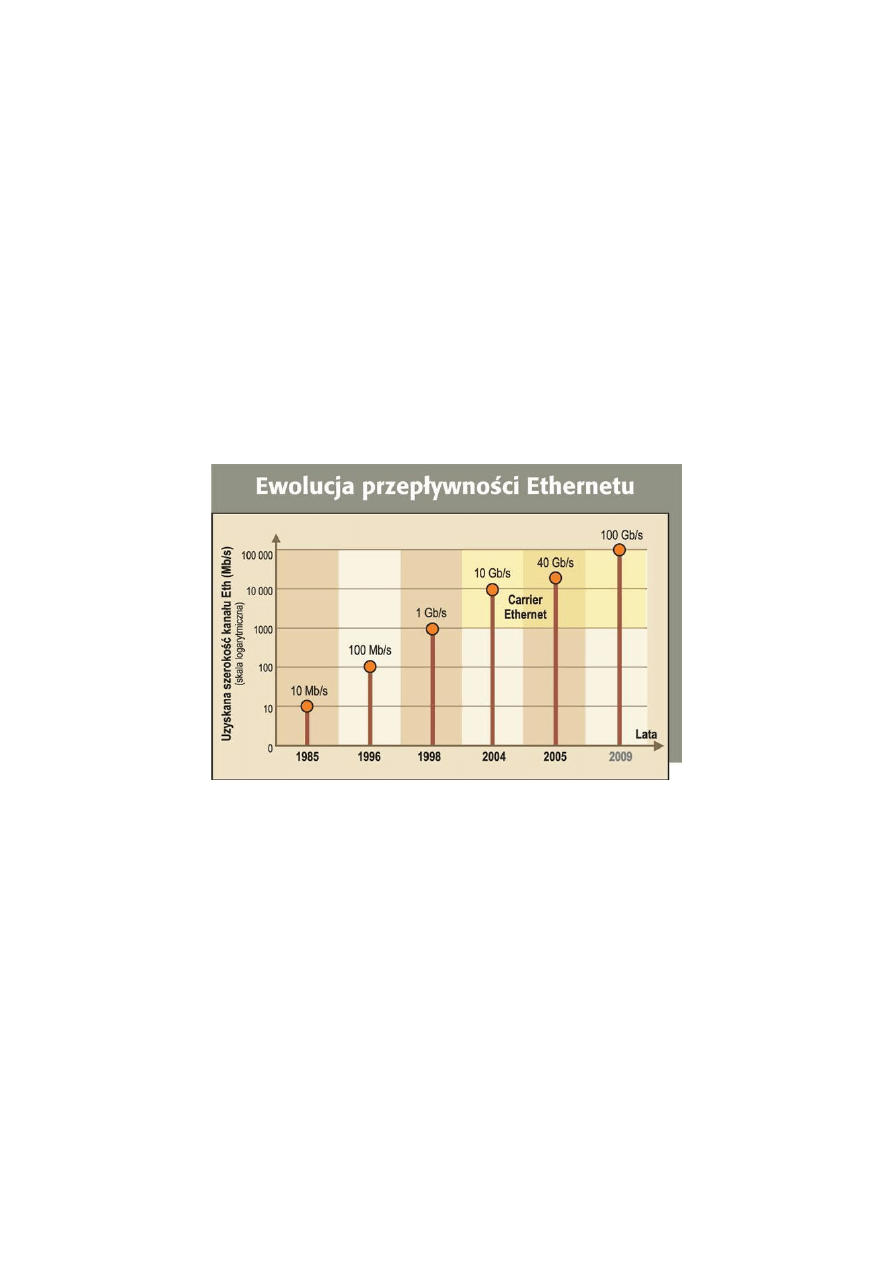

Pomimo faktu, że aktualnie istnieje wiele sieciowych technologii, które spełniają szereg różnych

zadao, chyba żadna z nich nie jest tak popularna jak technologia Ethernet. Po początkowych

tradycyjnych rozwiązaniach Ethernetowych pozwalających przesyład dane z prędkością 10Mb/s

przyszła kolej na kolejne coraz to bardziej nowoczesne oraz szybsze rozwiązania. Pojawił się Fast

Ethernet 100Mb/s. To nie był koniec ekspansji technologii Ethernet. Aktualnie istnieją rozwiązania

pozwalające na pracę sieci z szybkością nawet 100Gb/s.

Rys. 1 Ewolucja przepływności Ethernetu w latach 1985-2009.

Równolegle do rosnących szybkości transmisji w Ethernecie rozwijała się technologia okablowania,

które wykorzystywał coraz to nowocześniejszy Ethernet. Obecnie następuje stopniowe

przechodzenie z technologii kabli miedzianych (w początkowych okresach kable koncentryczne,

poprzez skrętki kategorii od 3 do 8) na łącza optyczne, czyli technologię światłowodową.

Po latach szybkiego rozwoju, Ethernet stał się ciekawą i godną uwagi technologią dla operatorów

oraz dostawców usług multimedialnych. O ile początkowe rozwiązania Ethernetowe pozwalały

jedynie na współdzielenie medium szerokopasmowego, obecnie dostępne są mechanizmy

zarządzania oraz sterowania siecią Ethernet. Pozwalają one na jednoczesną oraz bezkolizyjną

transmisję do wielu użytkowników. Zapewniają również na transmisję w obu kierunkach

równocześnie (wysyłanie i odbieranie informacji jednocześnie) tzw. „full-duplex”.

Atrakcyjnośd technologii operatorskiej Carrier Ethernet spowodowała, że Ethernet przestał się

kojarzyd wyłącznie z technologią stosowaną w sieciach LAN (Local Area Network). Stał się technologią

atrakcyjną dla sieci MAN (Metropolitan Area Network) jak i rozległych sieci WAN (Wide Area

Network). Przyczyn takiego stanu rzeczy jest kilka. Najważniejsze i najbardziej istotne z punktu

widzenia dostawców usług internetowych są:

możliwośd transportu ramek Ethernetowych przez sied za pomocą medium optycznego.

jedna sied pozwala na większa kontrolę nad ruchem wewnątrz sieci.

dzięki popularności sprzętu obsługującego technologię Ethernet nie ma potrzeby

kosztownej wymiany istniejącej infrastruktury sieciowej.

nowoczesne medium optyczne jakim są światłowody pozwalają na realizację transportu

ramek Ethernetowych na znaczne odległości.

technologia Ethernet doczekała się zaawansowanych technik służących do zarządzania

siecią oraz sterowaniem i nadzorem ruchu wewnątrz sieci.

możliwośd obsługi klientów różnego typu (np. klienci biznesowi).

aktualne rozwiązania Ethernetowe pozwalają na przesyłanie danych wewnątrz sieci z dużą

szybkością (do 100Gb/s).

Około 95% wszystkich ramek krążących w sieci to ramki Ethernetowe.

Trzeba jednak przyznad, że operatorzy kierują się dwoma fundamentalnymi zasadami, a mianowicie

są to:

Uzyskanie odpowiedniej przepustowości sieci transportowej.

Niskie koszty związane ze stworzeniem odpowiedniej infrastruktury.

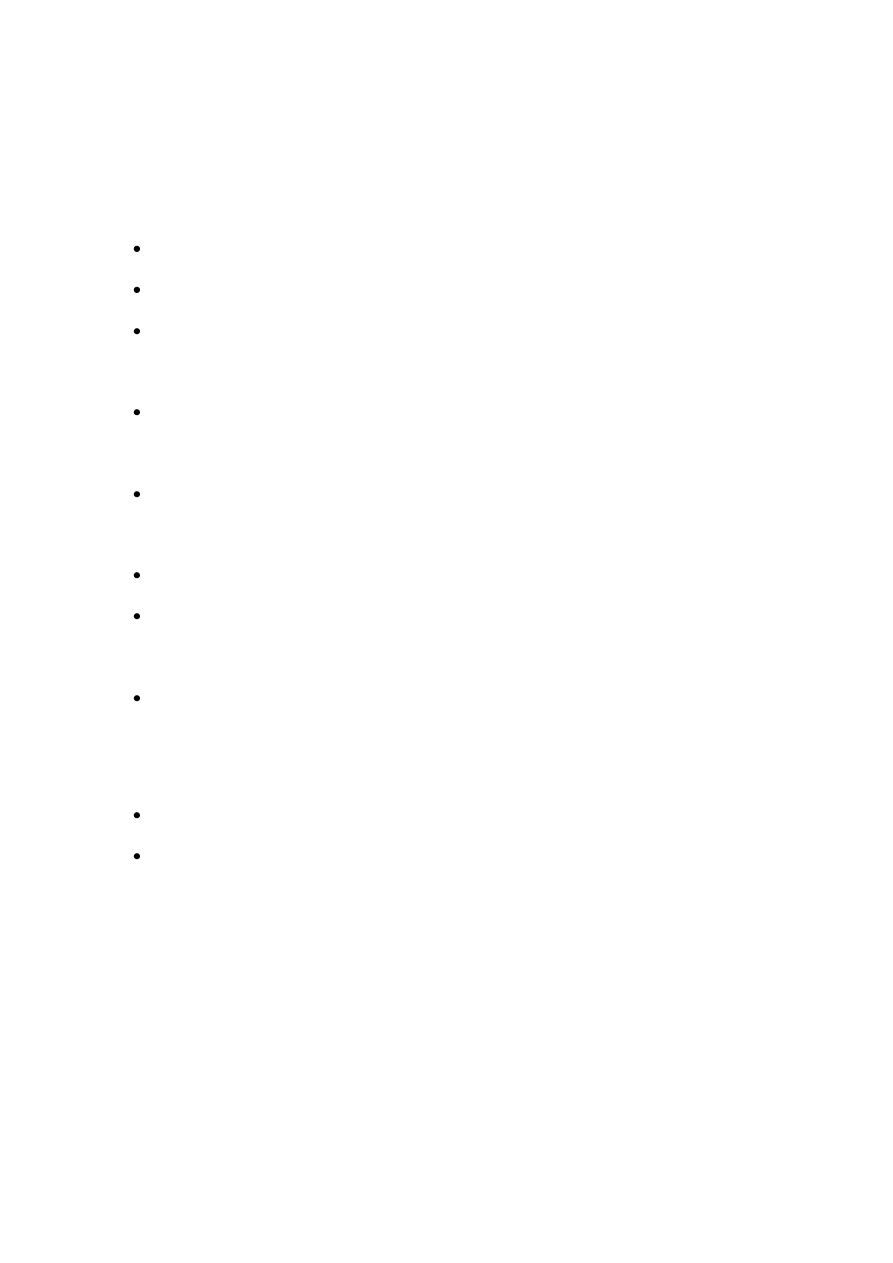

Technologia Carrier Ethernetu spełnia te założenia. Udostępnia przepustowości potrzebne do

wdrożenia aplikacji czasu rzeczywistego oraz aplikacji głosowych i obrazowych. Daje również

możliwośd skalowania wybranych fragmentów sieci odpowiedzialnych za tego typu usługi. Istotnym

atutem technologii jest też zapewnienie jakości obsługi jakim jest QoS. Wszystkie te cechy

gwarantują operatorom zwiększenie ilości klientów sieci oraz różnorodnośd obsługiwanych przez tą

technologię aplikacji.

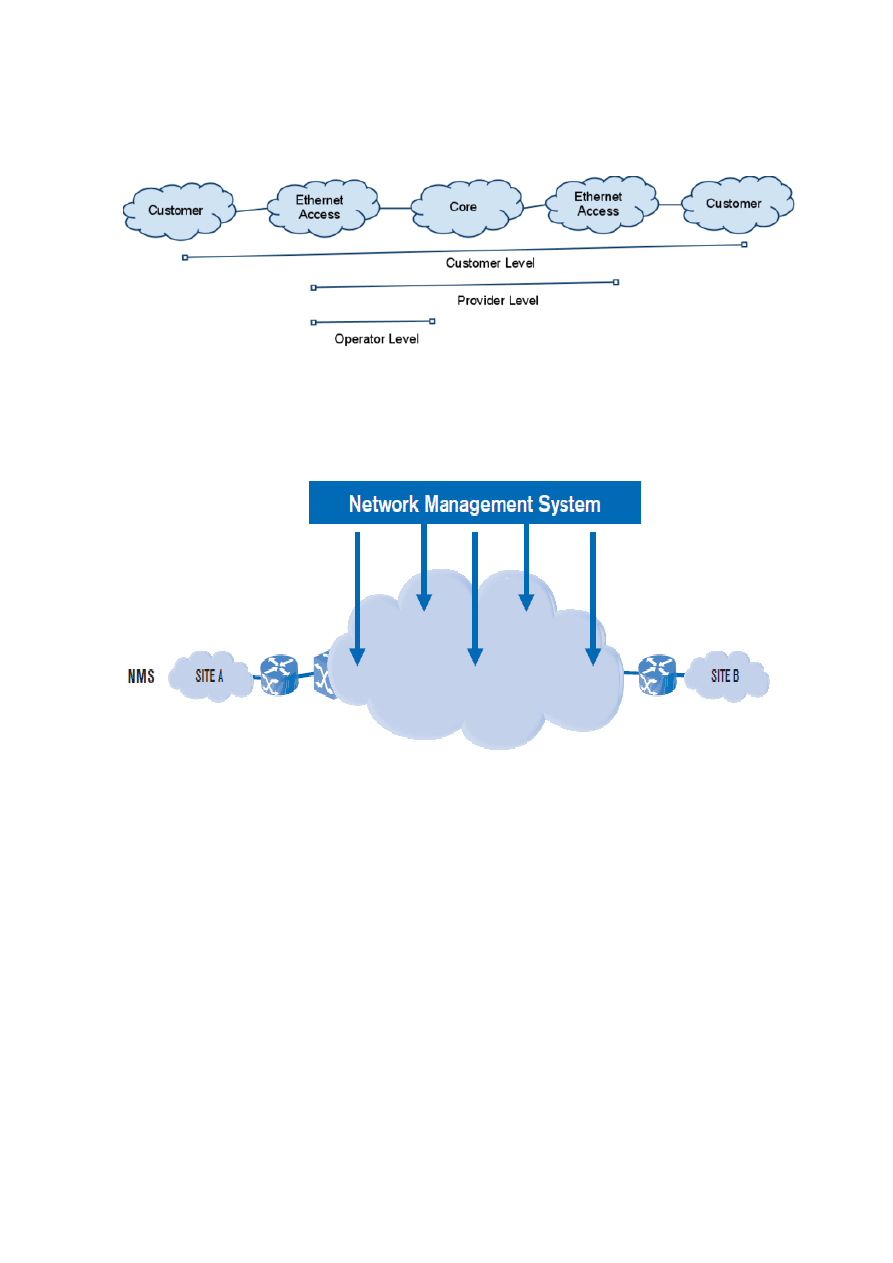

Rys. 2 Schemat infrastruktury sieci w obsłudze end-to-end w CE.

Pierwsze koncepcje sieci Carrier Ethernet powstawały od roku 2003. Do jej szybkiej ekspansji na

rynku dostawców usług internetowych przyczyniły się następujące cechy:

Prawie 20-to letnie doświadczenie we wdrażaniu technologii Ethernet daje dobre rokowania

na wykorzystanie tej technologii w sieciach rozległych.

Popyt na trójusługę wśród użytkowników sieci. Wiąże się to z dużym wymaganiem na pasmo.

Medium używane do transmisji sygnału może pracowad z szybkością zarówno 10Mb/s jak i

100Gb/s. Pozwala to na dostosowanie szybkości transmisji do zapotrzebowania na pasmo

użytkownika koocowego.

Wyżej wymienione cechy spowodowały, że Carrier Ethernet stał się technologią atrakcyjną dla

operatorów sieci metropolitalnych umożliwiającą dostarczenie użytkownikowi koocowemu zarówno

podstawowych aplikacji jak i aplikacji wymagających szerokiego pasma jak np. telewizja BTV

(Broadcast TV) czy VOD (Video on Demand).

2. Opis standardu 802.1Q.

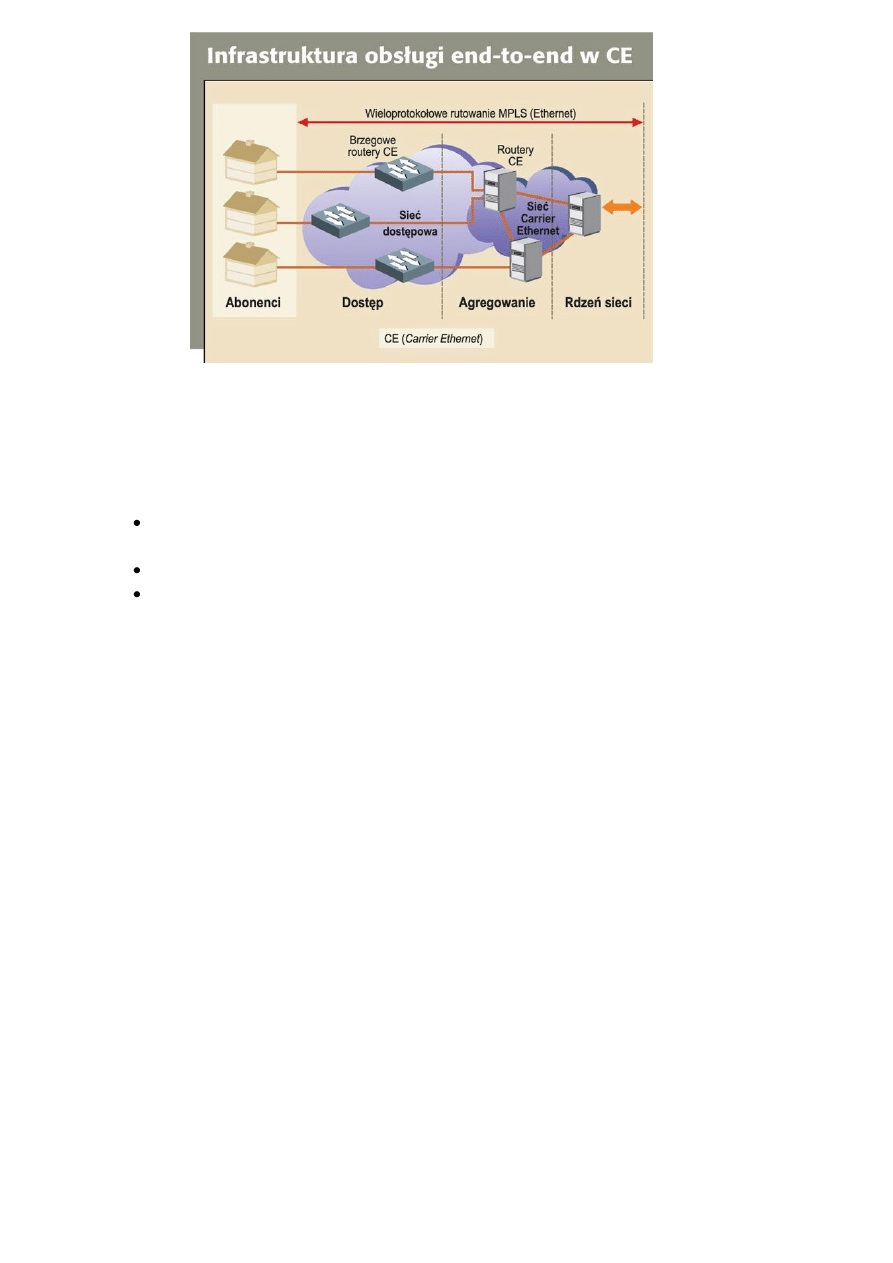

Standard 802.1Q opisuje wirtualne sieci lokalne tzw. VLAN-y. Sied VLAN to wydzielona logiczna sied w

ramach innej większej sieci. Dla przykładu wyobraźmy sobie korporację, w której wyodrębniono kilka

pododdziałów. Są to np. księgowośd, dział sprzedaży, dział zajmujący się kształtowaniem wizerunku

firmy itp. Stworzenie sieci VLAN pozwala administratorowi na podzielenie wszystkich użytkowników

korzystających z sieci w sposób mający sens organizacyjny a nie ze względu na położenie geograficzne

tych użytkowników. Można zadad sobie pytanie czy konieczny jest taki podział użytkowników ze

względu na funkcję jaką pełnią w firmie skoro zazwyczaj jest tak, że wszystkie sieci LAN są ze sobą

połączone?. Odpowiedź brzmi – tak. Dla każdej firmy bardzo istotnym wymaganiem jest to, żeby sied

komputerowa wewnątrz firmy była bezpieczna. Zazwyczaj każdy z działów firmy posiada informacje,

którymi nie chce się dzielid z innymi użytkownikami sieci. Są to dane z jakiegoś powodu ważne dla

tego działu. W takim przypadku wyodrębnienie dla tego działu oddzielnej sieci lokalnej ma sens, jest

wręcz wskazane.

Drugim ważnym aspektem przemawiającym za wydzieleniem odrębnych sieci LAN wewnątrz

organizacji jest obciążenie sieci. Każdy z działów generuje różną ilośd ruchu wewnątrz sieci. Jeśli dla

każdego z tych działów jest wydzielona odrębna sied ruch wytworzony przez dany oddział nie ma

wpływu na obciążenie sieci przeznaczonej dla innego działu.

Następnym argumentem jest łatwiejsze zarządzanie siecią. W przypadku gdy jeden z użytkowników

sieci zmieni dział na inny wystarczy skonfigurowad odpowiednio sieci LAN logicznie a nie fizycznie

przepinad kable.

Rys. 3 Przykładowy schemat sieci VLAN.

W odpowiedzi na wymuszenie przez administratorów większej elastyczności w zarządzaniu sieciami

producenci oraz projektanci sieci komputerowych zaczęli pracowad nad standardem, który by ułatwił

życie administratorom narzekającym na ciągłe przepinanie kabli. W 1995 roku komitet IEEE rozpoczął

trwającą 3 lata pracę nad nowym standardem 802.1Q. Dla potrzeb nowego standardu zdecydowano

się na zmianę dotychczasowego nagłówka Ethernet. Zmieniony nagłówek zawiera znacznik VLAN. W

związku z tym, że tak naprawdę znacznik VLAN używany jest przez przełączniki nie wystąpiła

koniecznośd wymiany dotychczas działających kart Ethernetowych w komputerach użytkowników

sieci. Dodanie dodatkowego 4 bajtowego pola implikowało wydłużenie dotychczasowych ramek z

1518 do 1522 bajtów.

Sieci VLAN można tworzyd na urządzeniach sieciowych warstwy 2 modelu ISO/OSI, czyli

przełącznikach. W ramach jednej sieci VLAN można wykorzystad wiele przełączników na każdym z

nich odpowiednio definiując sied wirtualną. W ramach sieci wirtualnych nie istnieje możliwośd

wymiany jakiejkolwiek informacji między dwiema różnymi sieciami VLAN. Wynika to z samej zasady

działania sieci wirtualnych, którą to najbardziej istotną jest separacja ruchu sieciowego między

dwiema różnymi sieciami VLAN. Wymiana takich informacji przez przełączniki burzyłoby sens

istnienia sieci VLAN. Wyłącznie urządzenia warstwy trzeciej, czyli routery mogą wymieniad tego typu

informacje między sieciami.

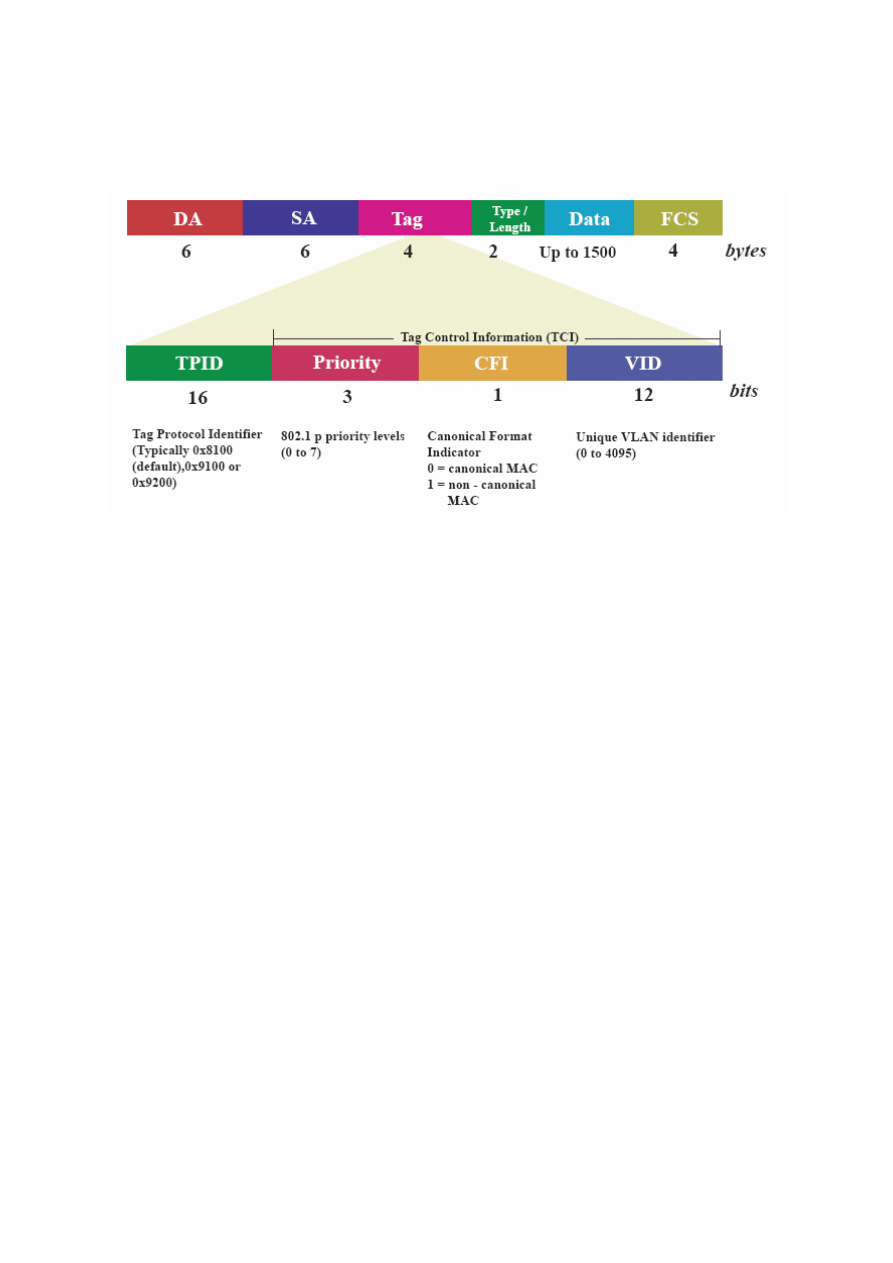

Warto teraz bliżej przyjrzed się formatowi nagłówka ramki 802.1Q. Jedyna zmianą jest dodanie

czterech dodatkowych bajtów. Dodane bajty zostały podzielone na dwa dwu bajtowe pola. Poniżej

przedstawiono format ramki zgodnej ze standardem 802.1Q.

Rys. 4 Format ramki 802.1Q.

Pierwsze dwubajtowe pole nazwane zostało polem TPID, czyli Tag Protocol Identifier. Domyślnie ma

ono wartośd 0x8100. Taka a nie inna wartośd pola TPID wynika z tego, że urządzenia odbierające

ramkę analizują wartośd tego pola. Jeśli ma ono wartośd mniejszą niż 1500 to traktowana jest ono

jako długośd ramki. Natomiast, gdy odczytana wartośd przekracza 1500 tak jak w tym przypadku to

pole to jest traktowane jako typ ramki. Istnieje opcjonalna możliwośd ustawienia pola TPID na jedną z

dwóch wartości: 0x9100 oraz 0x9200. Gdy urządzenie sieciowe odczyta pole z wartością 0x8100 to

jednoznacznie może stwierdzid, że ma do czynienia z ramką typu 802.1Q.

Drugie dwubajtowe nazywane jest TCI, czyli Tag Control Information. Pole to jest podzielone na trzy

części. Analizując pole od lewej do prawej pierwszą częścią jest trzy bitowe pole Priority. Dla działania

sieci VLAN nie ma ono praktycznie żadnego znaczenia. Pole to pozwala natomiast aplikacjom czasu

rzeczywistego na odpowiednie wyegzekwowanie priorytetu ruchu w sieci. Może ono przyjąd wartośd

od 0 do 7. Kolejnym polem jest jedno bitowe pole CFI (Canonical Format Indicator). Początkowo

miało ono za zadanie rozróżniad adresy MAC z rosnącym i malejącym porządkiem bitów, lecz

ostatecznie spełnia ono inne zadanie. Aktualnie jeśli pole CFI jest ustawione na wartośd 1 oznacza to,

że ładunkiem ramki jest zamrożona ramka 802.5, czyli ramka Token Ringowa. U celu powinna ona

trafid do sieci Token Ringowej. To pole również nie ma zbyt wiele wspólnego z VLAN.

Najważniejszym polem dla VLAN jest ostatnie 12 bitowe pole VID (VLAN ID). Pozwala ono na

stworzenie do 4093 sieci VLAN. Jest tak dlatego, że wartośd pola VID równa 0 oznacza, że nie ma

żadnej sieci VLAN, wartośd 1 przeznaczona jest dla mostów a wartośd 0xfff jest używana do innych

celów niż VLAN. Jak ramka typu 802.1Q dociera do przełącznika obsługującego ten standard to

urządzenie posługuje się polem VID jako indeksem do tablicy, aby ustalid na jaki port ma wysład

ramkę, która do niego dotarła. Standard 802.1Q opisuje sposób tworzenia tej tablicy. Odwołuje się

przy tym do fragmentów algorytmu Perlmana, który został opisany w 802.1D.

3. Opis standardu 802.1ad.

Standard 802.1ad znany również jako 802.1QinQ. Oryginalna specyfikacja standardu 801.2Q pozwala

na umieszczenie pojedynczego tagu VLAN do ramki Ethernetowej. Standard 802.1ah pozwala wielu

nagłówkom VLAN znajdowad się w pojedynczej ramce Ethernetowej. Jest to niezbędne do obsługi

topologii sieci Ethernet jaką jest Metro Ethernet. Tak samo jak QinQ jest rozszerzeniem standardu

802.1Q tak też istnieją rozszerzenia standardu 802.1QinQ.

W kontekście wielokrotnego nagłówka VLAN, pojedynczy taki nagłówek rozumiemy jako nagłówek

standardu 802.1Q. Nagłówek wielokrotny 802.1QinQ tworzy tzw. stos nagłówków VLAN (ang. Stack

header VLAN”).

W kontekście ramki pojedynczej Ethernetowej ramka dodawana przez QinQ jest tak naprawdę ramką

składającą się z dwóch ramek VLAN protokołu 802.1Q (tzw. „Double tagged”, czyli podwójnie

tagowana).

802.1QinQ definiuje architekturę oraz protokoły przekazu które mają na celu zapewnienie

odseparowania usługi MAC dla wielu niezależnych użytkowników połączonych do BLAN (Bridged

Local Area Network) w sposób, który nie wymaga jakiejkolwiek współpracy ani wymiany informacji

pomiędzy użytkownikami sieci oraz wymaga minimum współpracy między użytkownikiem sieci a

dostawcą usługi MAC.

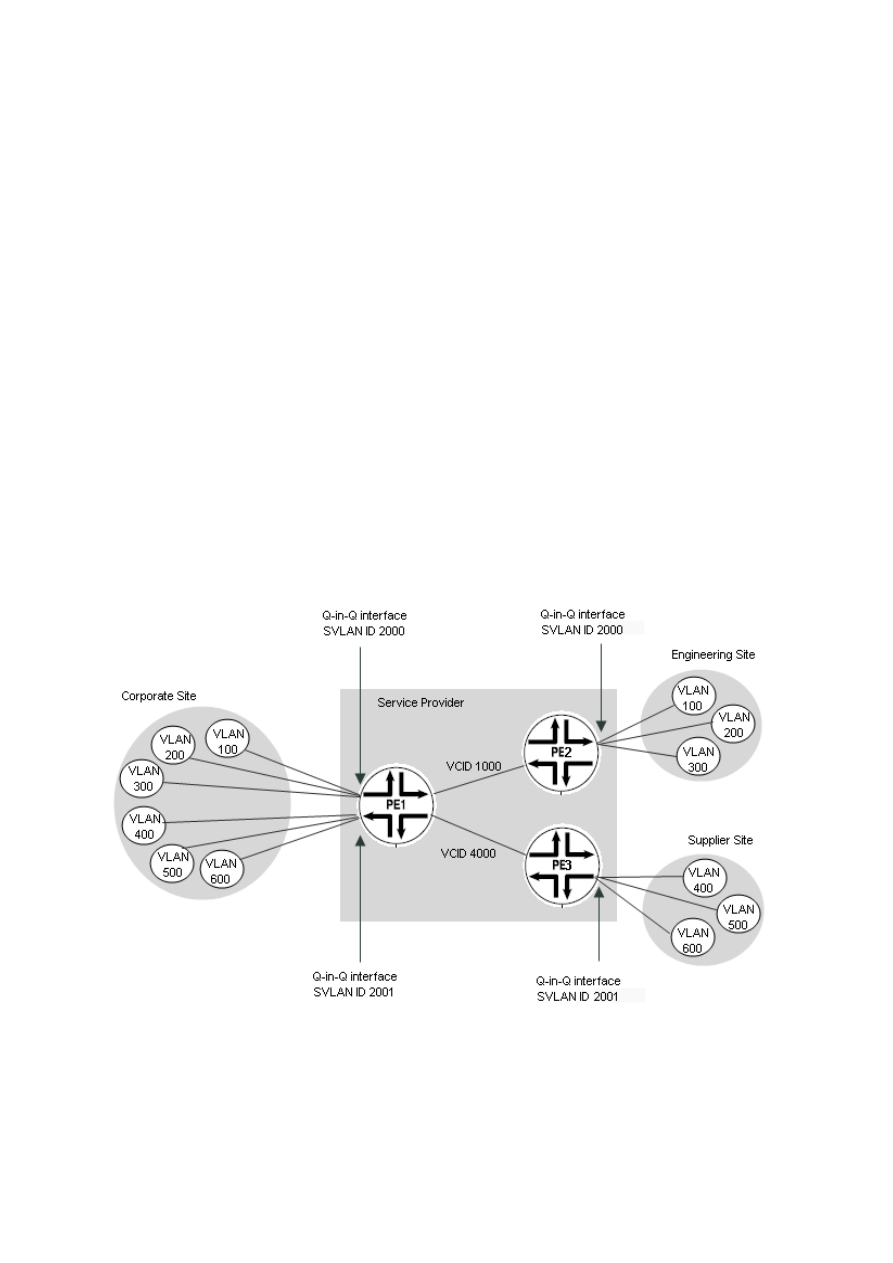

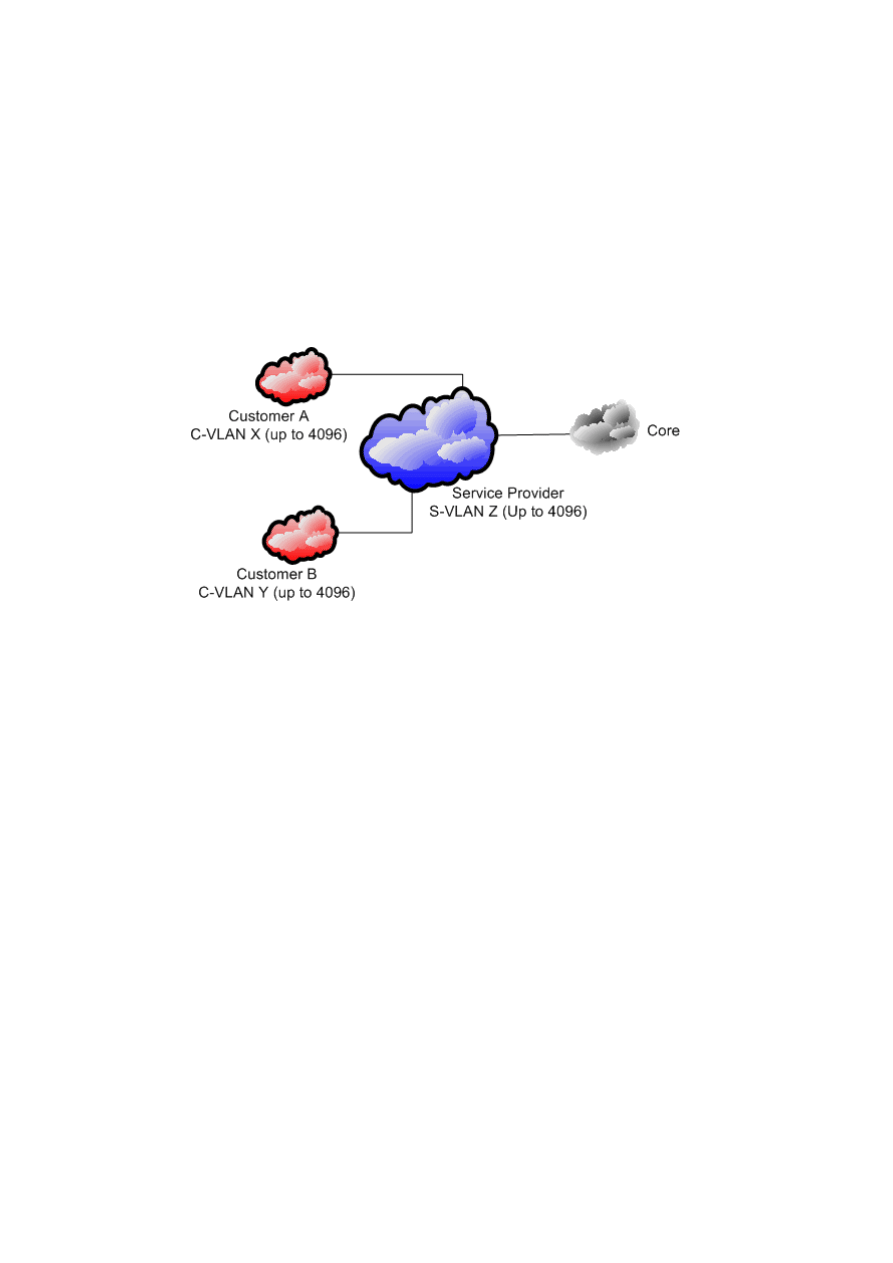

Rys. 5 Schemat sieci wykorzystującej standard 802.1ad.

Chodzi o to, aby zapewnid np. możliwośd tworzenia przez użytkowników własnych sieci VLAN

wewnątrz sieci usługodawcy. W ten sposób usługodawca może zdefiniowad wewnątrz swojej sieci

jeden VLAN, który stanowi tzw. trunk dla wszystkich sieci VLAN stworzonych przez użytkownika.

Widzimy to na powyższym rysunku. Numery sieci VLAN użytkownika są zupełnie niezależne od VLAN

zdefiniowanych wewnątrz sieci dostawcy usług (ang. Service Provider).

Standard 802.1QinQ stworzono z następujących powodów:

Poprzednik standardu 802.1QinQ czyli standard 802.1Q posiadał pole VID o długości

12 bitów, czyli możliwe było utworzenie 4096 różnych wirtualnych sieci LAN

(dokładnie 4093 ponieważ id=0 oznacza brak VLANU, id=1 jest przeznaczone dla

mostów a id=0xfff służy do innych celów). Taka liczba VLAN-ów stała się za mała

podczas gdy sieci się rozrastały. Podwójne tagowanie, którego używa 802.1QinQ ma

możliwośd stworzenia 4096x4096=16777216 VLAN-ów, co wystarczy do otagowania

nawet bardzo dużej sieci.

Fakt, że nie zdecydowano się po prostu zwiększyd pola VID z 12 do 24 bitów pozwala

na większe możliwości w przekazywaniu ramek przez przełączniki. Dzięki temu, że te

dwa tagi są ułożone w postaci stosu, switch może zdjąd jeden Tag („pop”), wtedy

mamy pojedyncze tagowanie jak w 802.1Q. Może też dodad drugi Tag („push”), co

daje podwójne tagowanie. Takie podejście pozwala na bardziej elastyczne podejście

urządzeo przekazujących ramki do samych tagów VLAN.

Podwójne tagowanie posiada nie tylko dwa pola VID ale także inne pola są

podwojone występujące w ramce standardu 802.1Q.

Podwójne tagowanie daje możliwośd dostawcom usług ISP na enkapsulację ramek

802.1Q, czyli ramek z pojedynczym tagiem w ramce 802.1QinQ. Ten zewnętrzny tag

pozwala na segregację oraz identyfikację ruchu pochodzącego od różnych klientów

sieci.

Ramki QinQ maja znaczenia przy tworzeniu tuneli L2 oraz przy mechanizmie QoS.

Standard 802.1QinQ jest wstecznie kompatybilny ze standardem 802.1Q. Istnieje

również możliwośd stosunkowo łatwego rozszerzenia tego standardu aby mógł

obsługiwad więcej niż dwa tagi VLAN.

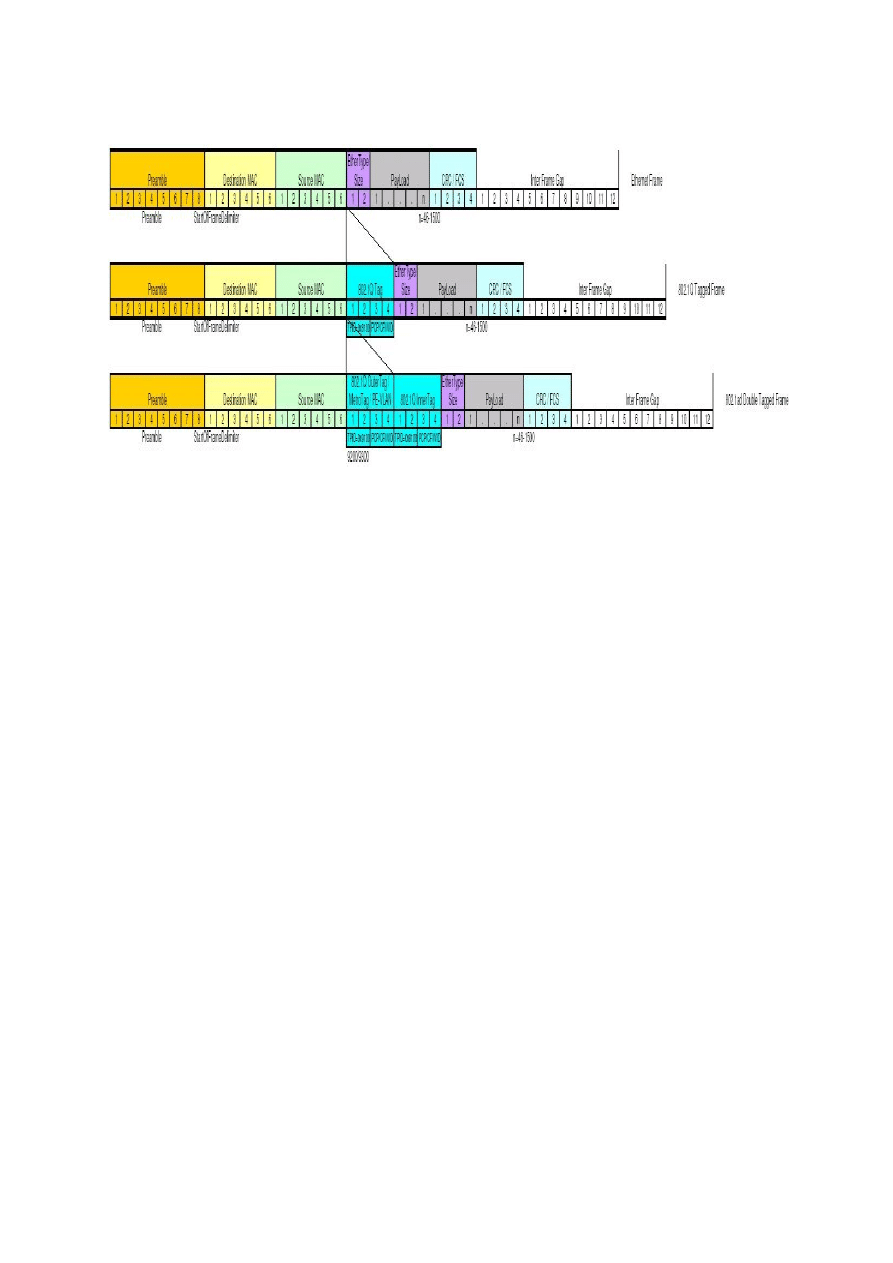

Format ramki 802.1ad:

Rys. 6 Struktura ramki 802.1af (QinQ).

A. Do zwykłej ramki Ethernetowej najpierw wstawiany jest nagłówek VLAN pochodzący ze

standardu 802.1Q. Wstawiany jest on pomiędzy adres MAC źródłowy a pole EtherType.

Ma on 4 bajty. Po wstawieniu ramki VLAN do ramki Ethernetowej pole EtherType ramki VLAN

jest ustawiane na 0x8100 co informuje że ramka jest ramką typu VLAN, czyli otagowaną.

B. Drugi nagłówek 802.1Q jest wstawiany w ten sposób, że wstawiany jest on pomiędzy

źródłowy adres MAC ramki otagowanej a nagłówek VLAN, który został wstawiony poprzednio

jako pierwszy. Pole EtherType wstawianego nagłówka VLAN jest ustawiane tak jak

poprzednio na wartośd 0x8100.

Ogólna zasada wstawiania nagłówków 802.1Q jest taka, że zawsze nagłówek VLAN wewnętrzny

znajduje się bliżej pola Payload a nagłówek zewnętrzny bliżej nagłówków ramki Ethernetowej.

Podsumowując wprowadzenie podwójnego tagowania przyniosło wymierne korzyści w aspekcie

zarządzania ruchem między użytkownikami koocowymi sieci. Mianowicie pozwoliło ono na

całkowitą separację ruchu pomiędzy grupami użytkowników znajdujących się na koocach sieci.

Dzięki standardowi 802.1ad użytkownicy mają możliwośd zarządzania wewnątrz swoich grup

własnym identyfikatorem C-VLAN natomiast dostawcy usług posiadają swój odrębny

identyfikator S-VLAN, który umożliwia im wyizolowanie ruchu przepływającego przez VLAN

zdefiniowane przez użytkowników sieci. Takie odseparowanie umożliwia większe skalowanie

złożonych sieci komputerowych oraz większe możliwości zarządzania takimi sieciami. Daje też

możliwośd współpracy z takimi rozwiązaniami jak sieci MPLS czy VPN.

4. Opis standardu 802.1ah.

Standard 802.1ah został zatwierdzony w 2008 roku przez komitet IEEE. Znany jest on również pod

nazwą „mac-in-mac” oraz PBB (Provider Backbone Bridge). Głównym celem komitetu IEEE podczas

pracy nad tym standardem było opracowanie rozwiązania pozwalającego na połączenie dwóch lub

więcej sieci operatorskich (ang. Provider Bridge Networks) tak, aby nie wystąpiły straty informacji

przesyłanych przez klientów sieci, którzy posiadają zdefiniowane sieci VLAN. Początkowo było to

rozwiązanie autorskie firmy Nortel zanim zostało zestandaryzowane przez komitet 802.1.

Rys. 7 Schemat topologii sieci działającej zgodnie ze standardem 802.1ah.

Na rysunku powyżej przedstawiono strukturę sieci wykorzystującej standard 802.1ah. Analizując

rysunek od lewej strony widzimy sieci VLAN zdefiniowane przez użytkowników koocowych sieci.

Identyfikowane są one za pomocą pola C-VLAN (Customer VLAN). Następnie mamy sied dostawcy

usług (ang. Service provider). Do segregacji sieci VLAN zdefiniowanych przez użytkowników używa

ona specjalnego identyfikatora S-VLAN (Service VLAN). Siec dostawcy jest w tym przypadku zgodna ze

standardem 802.1ad, czyli podwójnego tagowania. Sied oznaczona na rysunku jako „Core” to właśnie

sied PBB zgodna ze standardem 802.1ah. W tym przypadku została pokazana tylko jedna „strona”

całej sieci. Po drugiej stronie sieci „Core” znajduje się taka sama struktura, czyli sied dostawcy usług

połączona z użytkownikami sieci, w tym przypadku mogą to byd użytkownicy docelowi dla sieci

zdefiniowanej po lewej stronie.

Dzięki temu, że Ethernet stał się bardzo popularną technologią transportową warstwy 2 modelu

ISO/OSI postanowiono wykorzystad ją do transportu na całym obszarze tak zdefiniowanej sieci nie

tylko po stronie sieci LAN użytkowników sieci. Poprzednia technologia 802.1ad nie zapewniała

całkowitej separacji między domeną użytkownika a domeną dostawcy sieci, lecz jedynie ograniczenie

zasięgu zdefiniowanych sieci VLAN zarówno przez użytkowników jak i dostawców usług. Kolejną

wadą poprzedniego rozwiązania było to, że technologia 802.1ad wciąż wykorzystywała adres MAC

klienta sieci czego chciano uniknąd. Dopiero standard 802.1ah rozwiązał te problemy poprzez

wprowadzenie nowego nagłówka do ramki Ethernetowej oraz opracowano rozwiązanie pozwalające

na uniezależnienie przesyłu danych wewnątrz sieci dostawcy od adresu MAC klienta sieci.

Poniżej przedstawiono bardziej szczegółowo schemat sieci w standardzie 802.1ah.

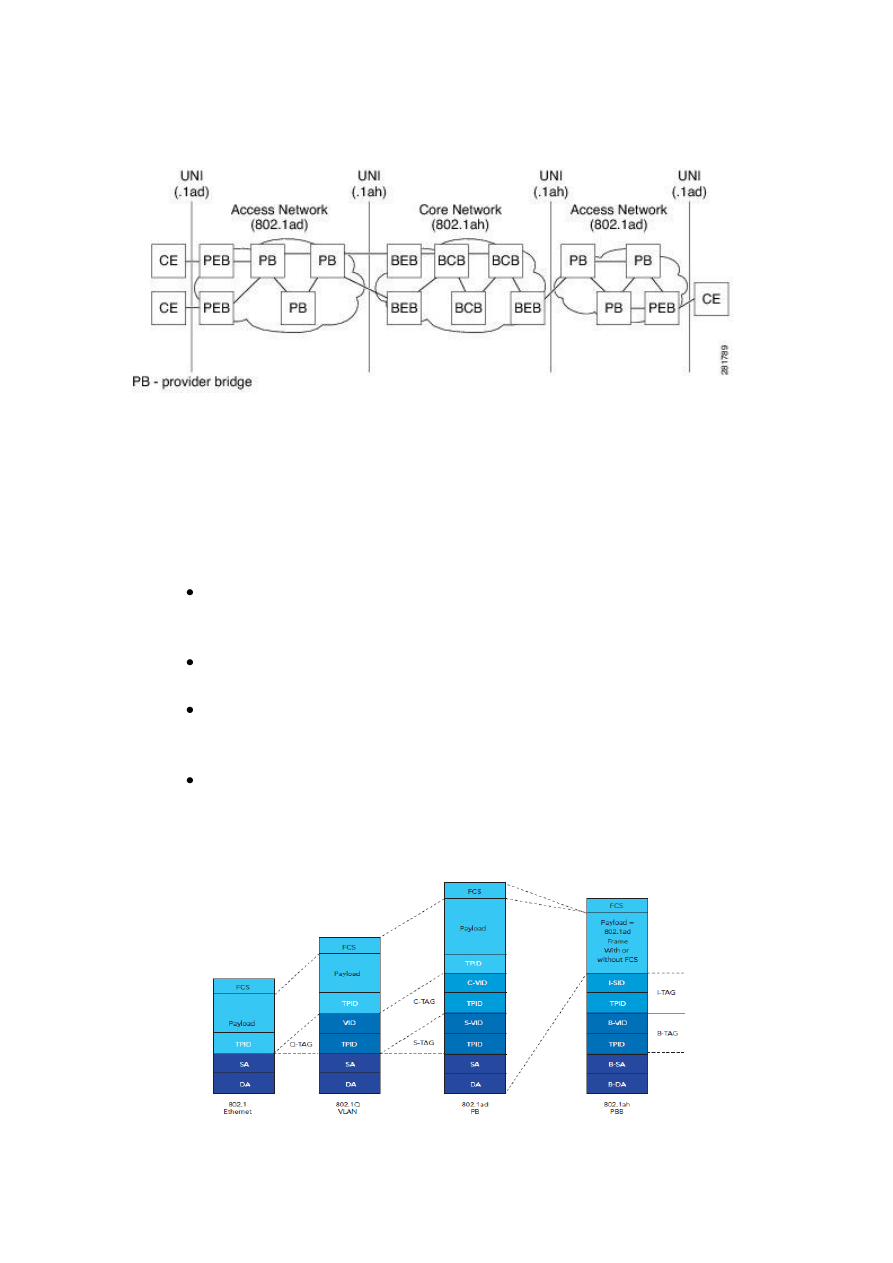

Rys. 8 Szczegółowy schemat sieci 802.1ah.

Na rysunku powyżej widzimy szczegółową budowę sieci 802.1ah. Wydzielone zostały styki UNI (User

– Network Interface) pomiędzy logicznymi segmentami sieci. Na skrajach sieci znajdują się terminale

użytkowników, którymi to łączą się oni do sieci (Client Equipment). Segment „Access Network” to

sied dostawcy usług, która pracuje w standardzie 802.1ad. Można wydzielid w niej następujące

składowe:

PEB – Provider Edge Backbone, jest to węzeł, który bezpośrednio łączy się z

terminalem użytkownika jeśli chce on wysład coś przez sied. Użytkownik może się

łączyd z siecią providera tylko i wyłącznie za pomocą tego węzła.

PB – Provider Bridge, jest to węzeł wewnątrz sieci dostawcy usług, który odpowiada

za transport ramek przepływających przez sied.

BEB – Backbone Edge Bridge, jest to węzeł łączący siec dostawcy usług działającą w

standardzie 802.1ah z siecią szkieletową. Istnieje możliwośd zdefiniowania kilku

takich styków między tymi sieciami.

BCB – Backbone Core Bridge, jest to węzeł wewnątrz sieci szkieletowej

odpowiedzialny za transport ramek wewnątrz sieci.

Aby osiągnąd wspomnianą niezależnośd przepływu danych od adresu MAC klienta sieci zdecydowano

się na wprowadzenie nowego nagłówka 802.1ah.

Rys. 9 Format nagłówka 802.1ah.

Jak widzimy na rysunku powyżej cała ramka 802.1ad została umieszczona wewnątrz nowego

nagłówka 802.1ah. Istnieje możliwośd enkapsulacji rami łącznie z polem FCS jak i bez tego pola.

Na nagłówek składają się następujące pola:

B-DA (48 bitów) – Backbone Destination Address, jest to adres MAC węzła

docelowego wewnątrz sieci „Core”.

B-SA (48 bitów) – Backbone Source Address, jest to adres MAC węzła źródłowego..

TPID (16 bitów) – Type ID, jest to pole która wskazuje z jaką ramką mamy do

czynienia. Jest ustawione na stałą wartośd zależną od typu ramki. W części I-TAG pole

to ma wartośd 0x88E7, a dla pola B-TAG wartośd 0x88A8.

B-VID (12 bitów) – Backbone VLAN ID, jest identyfikator sieci VLAN wewnątrz sieci

„Core”.

I-SID (24 bity) - Identifier Service ID, jest to pole, które odpowiada za identyfikację

usługi dostarczonej od dostawcy.

FCS (32 bity) - Frame Check Sum, dla każdej ramki liczona jest na nowo wartośc sumy

kontrolnej.

Najważniejszym węzłem, który zapewnia to, że w sieci 802.1ah nieużywane są adresy MAC klientów

jest węzeł BEB. Składa się on z dwóch komponentów nazywanych „I-components” oraz „B-

components”. Każdy z tych komponentów odpowiada za mapowanie odpowiednich pól na inne.

I-component – mapuje pole S-VID (Service VLAN ID) na pole I-SID (Identifier Service

ID) oraz dodaje nagłówek do ramki, lecz bez części B-TAG.

B-component – mapuje pole I-SID na pole B-VID (Backbone VLAN ID) oraz dodaje do

nagłówka wcześniej dodanego przez I-component częśd B-TAG.

Na początku następuje mapowanie pola S-VID, które znajduje się w ramce typu 802.1ad i identyfikuje

VLAN w obrębie sieci dostawcy usług na pole I-SID. Pole to jest wykorzystywane do rozróżnienia

usług już w sieci „Core”. Długośd pola, czyli 24 bity pozwala na rozróżnienie ponad dwóch milionów

usług w obrębie sieci . Następnie na podstawie tego pola tworzone jest pole B-VID, które jest

odpowiednikiem pola S-VID w 802.1ad. Identyfikuje ono sied VLAN stworzoną w obrębie sieci

szkieletowej.

Węzły wewnątrz sieci PBB uczą się na podstawie pola B-SA (Backbone Source Address) oraz wartości

portu źródłowego. Przełączanie pomiędzy węzłami sieci 802.1ah w celu transmisji przez sieci rami

jest realizowane poprzez pole B-VID oraz B-DA, czyli łącznie 60 bitów.

5. Opis standardu 802.1Qay.

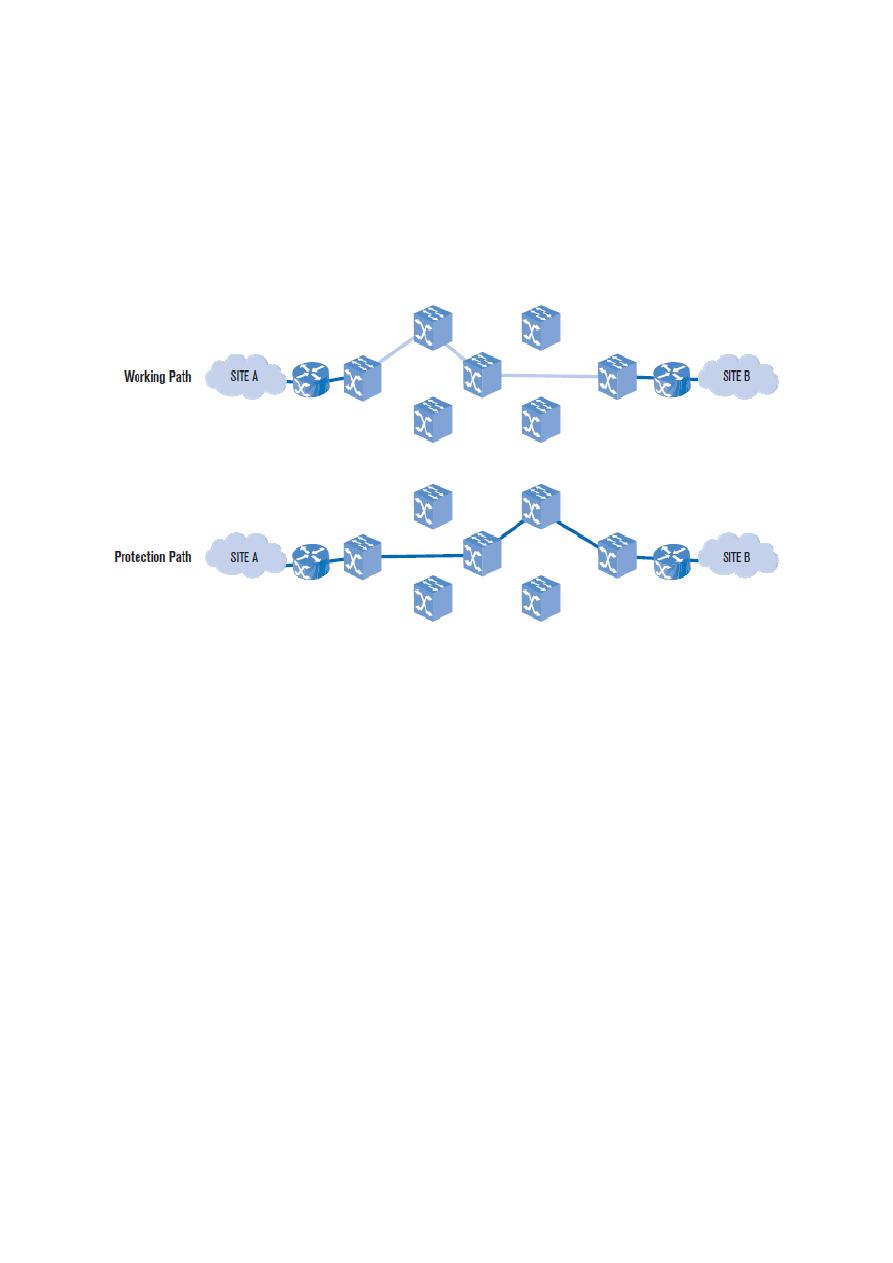

Standard 802.1Qaz jest rozwinięciem standardu 802.1ah. Główną zmianą, którą wprowadzono w

nowym standardzie jest to, że zdecydowano się dla każdej ścieżki wewnątrz sieci „Core” zdefiniowad

jeszcze jedną ścieżkę zapasową. Zatem istnieją dwie ścieżki do węzła docelowego znajdującego się na

drugim kraocu sieci. Ścieżka podstawowa jest nazywana ścieżką „working path”, natomiast ścieżka

awaryjna „protected path”. Zobrazowano to na poniższym rysunku.

Rys. 10 Przykładowy schemat sieci ze zdefiniowaną ścieżką zapasową.

Jak widzimy na rysunku, ścieżka zapasowa przechodzi przez inne węzły w sieci niż ścieżka

podstawowa, co jest oczywistym działaniem dla tego typu rozwiązao. Standard 802.1Qay zapewnia

liniową ochronę dla instancji punkt-punkt. Dla każdego takiego połączenia istnieje dedykowane

chronione połączenie punkt-punkt i ruch w tym kanale jest automatycznie przełączany do takiego

dedykowanego chronionego połączenia, kiedy w zwykłym połączeniu punkt-punkt wystąpi awaria.

Taka jednostka połączenia ochronnego, zapewnia dostępnośd zasobów jakie przenosi dany kanał

nawet jeśli w tym kanale wystąpi awaria. Przełączenia z trybu zwykłego, w którym wystąpiła awaria w

tryb chroniony zajmuje około 50ms.

Przełączenie w taki tryb ochronny może nastąpid w sposób manualny lub za pomocą managera CFM,

który poprzez okresowe monitorowanie pracy sieci oraz tego co przepływa przez kanał. Manager

CFM może podjąd również decyzję o przełączeniu w oparciu o informacje z bezpośredniej kontroli

warstwy, takich jak utrata sygnału lub innych wykrytych wad. Decyzję o przełączeniu w tryb

ochronny jak i samo przełączenie manager CFM podejmuje w czasie krótszym niż 50ms po

wystąpieniu usterki.

Menager CFM jest częścią większego systemu służącego do zarządzania węzłami w sieci. System ten

nosi nazwę NMS (ang. Network Management System). CFM jest również zgodny ze standardem

802.1ag, czyli standardem zdefiniowanym w celu podziału domen na poziomy pod względem

późniejszego nimi zarządzania. Tych poziomów jest 7, gdzie największa domena zarządzania posiada

poziom nr 7. Pokazano to na poniższym rysunku.

Rys. 11 Rysunek przedstawiający zdefiniowane domeny zarządzania w standardzie 802.1ag.

W przypadku standardu 802.1Qay obiektem zarządzanym jest główna sied „Core” wraz z

połączeniami zdefiniowanymi wewnątrz tej sieci. Sytuację obrazuje poniższy rysunek.

Rys. 12 Network Management System w sieci 802.1Qay.

Tryb ochronny w 802.1Qay może byd konfigurowany jako „powracający” lub „niepowracający”, gdzie

ruch w kanale powraca lub nie do kanału działającego w trybie zwykłym. W trybie „revertive czyli

powracającym” po wykryciu awarii w kanale oraz późniejszej jego naprawie przez CFM ruch

automatycznie wraca do kanału pierwotnego tzw. „working path”. Mechanizm ochrony może

również poczekad z przywróceniem ruchu do pierwotnego kanału w celu przywrócenia odpowiednich

liczników. Ma to na celu umożliwienie wykrycia awarii kanału warstwom niższym oraz przygotowanie

kanału po awarii do jego ponownego bezpiecznego użycia. Ten mechanizm „tzw. hold-off” spowalnia

oczywiście proces przywrócenia ruchu ponownie z kanału chronionego („protected path”) do kanału

normalnego („working path”).

W standardzie 802.1Qay nie nastąpiły zmiany odnośnie budowy ramki w porównaniu ze standardem

802.1ah. Pakiet w sieci 802.1Qay transportowany jest na podstawie dwóch pól, a mianowicie pola B-

VID oraz pola B-DA, czyli pola identyfikującego VLAN wewnątrz sieci „Core” oraz adresu docelowego

MAC węzła w tej sieci. Dwa te pola to łącznie 60 bitów. Jak widzimy nie używany jest adres MAC

klienta sieci, podobnie jak w przypadku standardu 802.1ah.

Każda usługa, którą udostępnia w sieci 802.1ad usługodawca jest w sieci „Core” powiązana z tzw.

802.1Qay trunk. Trunk jest to logiczne połączenie, które może transportowad wiele sieci VLAN.

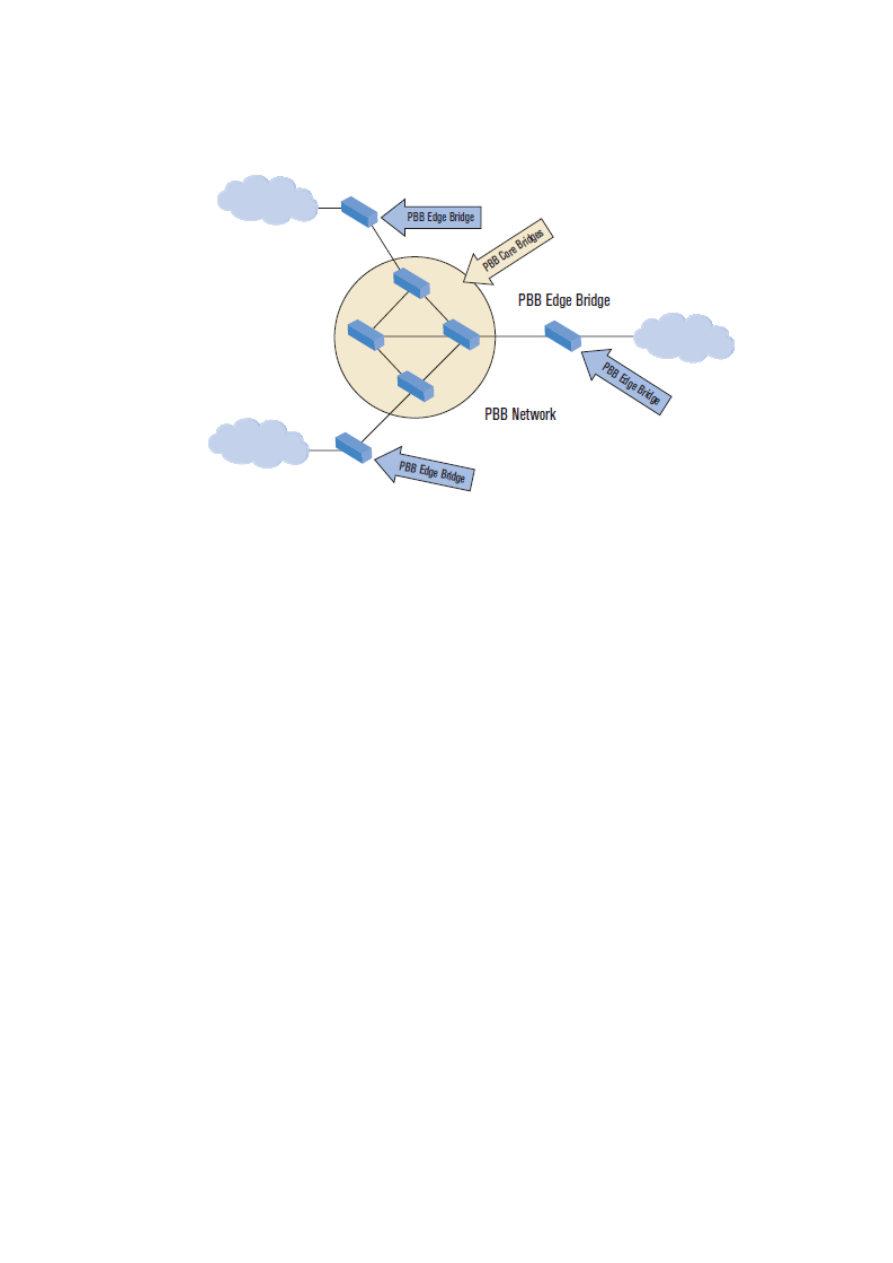

Rys. 13 Schemat sieci 802.1Qay.

Na rysunku powyżej widzimy schemat sieci 802.1Qay. Do każdego PBB Edge Bridge podłączona jest

siec dostawcy usług zgodna ze standardem 802.1ad. Trunk, o którym była mowa wyżej jest

definiowany w obszarze PBB Core Bridge, czyli w sieci „Core”. Kooce trunku identyfikowane są

poprzez adres źródłowy MAC (B-SA) oraz adres docelowy (B-DA) węzłów, do których są bezpośrednio

podłączone sieci dostawcy usług (czyli są to tak naprawdę adresy PBB Edge Bridge). Sam trunk

definiowany jest jeszcze oprócz tych dwóch adresów przez pole B-VID, czyli identyfikator VLAN-u.

Całe te trzy pola, czyli B-SA, B-DA oraz B-VID składają się na pełen identyfikator trunku w sieci

802.1Qay.

Ważną cechą standardu 802.1Qay jest również fakt, że nie używa on protokołu STP, czyli Spanning

Tree Protocol. Było to możliwe poprzez zdecydowanie się przez twórców standardu na zdefiniowanie

specjalnej statycznej tablicy (FDB, ang. Forwarding Database), w której przechowywane są tylko

pojedyncze ścieżki do każdego węzła, dzięki czemu uniknięto występowania pętli w sieci.

Warto również wspomnied, że w sieci zgodnej ze standardem 802.1Qay nie występuje ruch typu

Broadcast. Ruch tego typu, tak jak ruch multicastowy jest od razu odrzucany, bądź inkapsulowany do

ruchu unicastowego i dopiero wtedy przesyłany przez sied.

6. Bibliogragfia.

1. Provider Backbone Bridge with Traffic Engineering: A carrier Ethernet Technology Overview

by Thiemo Diallo.

2. IEEE Standard for Local Area and Metropolitan Networks, Virtual Bridged Local Area

Networks Amendment 4: Provider Bridges. 2005.

3. Leveraging the Benefits of Provider Backbone Bridges – White Paper.

4. PBB-TE, PBT Carrier Grade Ethernet Transport TPACK 2007.

5. IEEE 802.1ad – Support and Provider Bridges. Cisco 2011.

6. Strona internetowa en.wikipedia.org.

7. Strona internetowa

8. IEEE Standard for Local Area and Metropolitan Networks, Virtual Bridged Local Area

Networks Amendment 10: Provider Backbone Bridge Traffic Engineering.2009.

9. Implementing IEEE 802.1ah Provider Backbone Bridge. Cisco 2011.

10. Requirements for 802.1Qay protection switching March 2008 Hiroshi Ohta, NTT.

Wyszukiwarka

Podobne podstrony:

Dokumentacja 802 1p Priorytety

802 1Qay

DOKUMENTACJA OBROTU MAGAZYNOWEGO prawidł

Proces pielęgnowania Dokumentacja procesu

dokumentacja 2

Wykład 3 Dokumentacja projektowa i STWiOR

20 Rysunkowa dokumentacja techniczna

dokumentacja medyczna i prawny obowiązek jej prowadzenia

W 5 dokumentacja ZSJ

Dokumentacja pracy na kąpielisku

Dokumenty aplikacyjne CV list

Dokumentacja pracy fizjoterapeuty

Dokumentacja medyczna bloku operacyjnego

W 5 Dokumentacja operacji gospodarczych ZAZ

DOKUMENTOWANIE GEOTECHNICZNE kurs

więcej podobnych podstron