WYKŁAD 15

POŁĄCZENIA POMIĘDZY

STEROWNIKAMI

JANUSZ KWAŚNIEWSKI AGH Katedra Automatyzacji Procesów

2

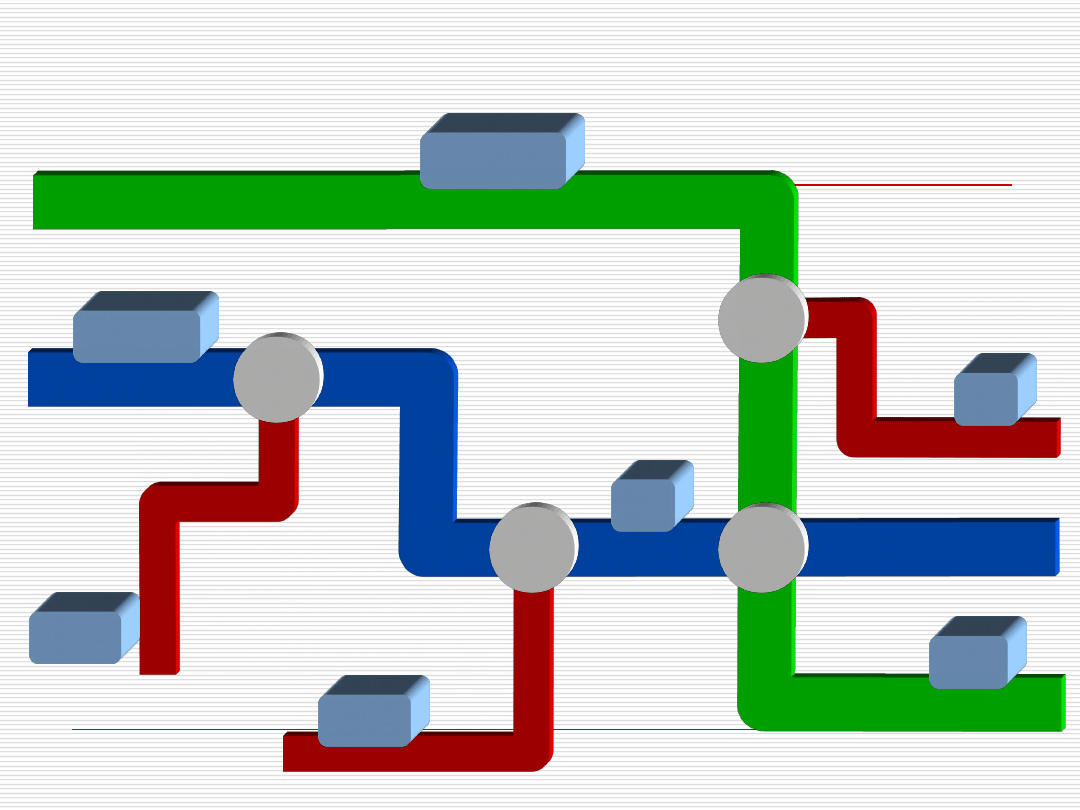

Połączenie

wejście/wyjście

Sieci

Połączenie

kablowe

Typy połączeń między sterownikami

Bezpośrednie połączenie wyjść jednego

sterownika z wejściami drugiego sterownika

z pojedynczą separacją lub podwójną.

Bazujące na szeregowym połączeniu RS 232C

(ewentualnie RS 422A/RS 485), RJ 45 (M12) a jako

przykład, opisana będzie metoda wykorzystująca

wspólny obszar pamięci (1:N) i (1:1).

Połączenie siecią z rozproszonym osprzętem

(aktuatory, sensory) (ASI, CompoBus/S).

Połączenie siecią zgodną z normą PN-EN

50170:2002/A3:2003(U) (PROFIBU-DP, -PA, -FMS,

FIP, P-NET).

Połączenie sieciami zgodne z innymi normami:

DeviceNet (CompoBus/D), przemysłową siecią

Ethernetowi.

3

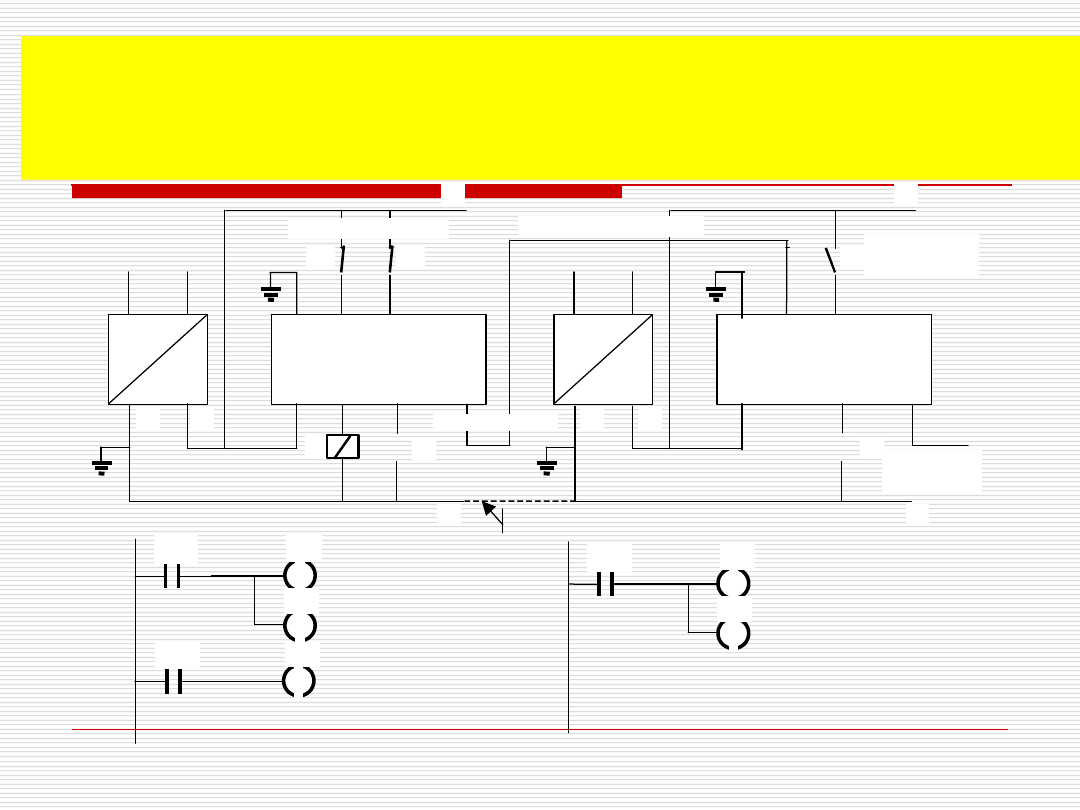

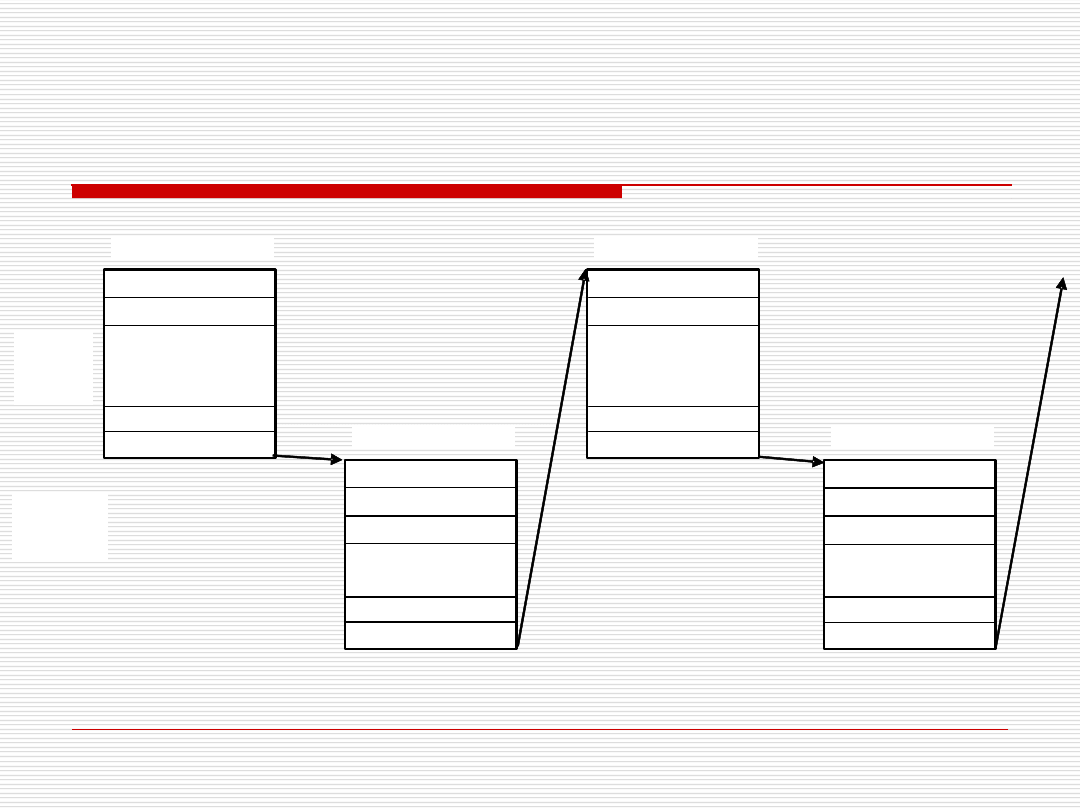

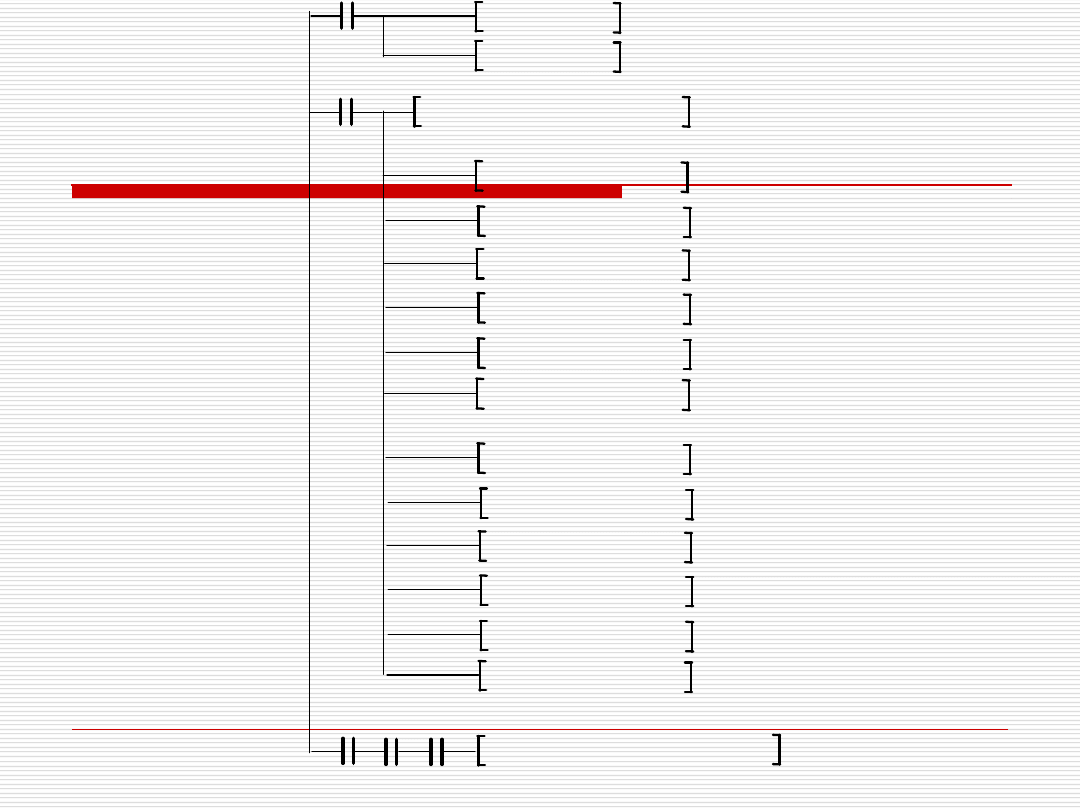

Bezpośrednie połączenie sterowników

P1

~

24 V

- +

COM I 1.0 I 1.1

STEROWNIK 1

COM Q

2.0 Q 2.1 Q2.7

~

24 V

- +

COM I 1.0 I 1.1

STEROWNIK 2

COM Q 2.1 Q2.7

Bezpośrednie połączenie

Wyłączniki awaryjne

W1

W2

P1

L

L Połączenie

z kolejnym

sterownikiem

L+

L-

L-

L-

L+

L+

L-

L+

Opóźnienie

załączenia

ok. 1020 ms

Wyjście tranzyst.

2.7

1.0

Wyłącznik

awaryjny W1

2.0

1.1

Wyłącznik

awaryjny W2

W@W@

Najszybsze połączenie

z drugim sterownikiem

Zwłoczne połączenie

z drugim sterownikiem

poprzez zestyk P1,

ale z podwójną separacją

2.1

2.7

1.0

Sygnał od

wyłącznika

awaryjnego

W1

ze sterownika 1

Połączenie z trzecim

sterownikiem

2.1

Lampka sygnalizująca zadziałanie

wyłącznikaW1, sygnał ten będzie

widoczny pod warunkiem, że

zastosuje się wyłącznik z blokadą

mechaniczną

Tylko jeden potencjał zasilacza może być połączony

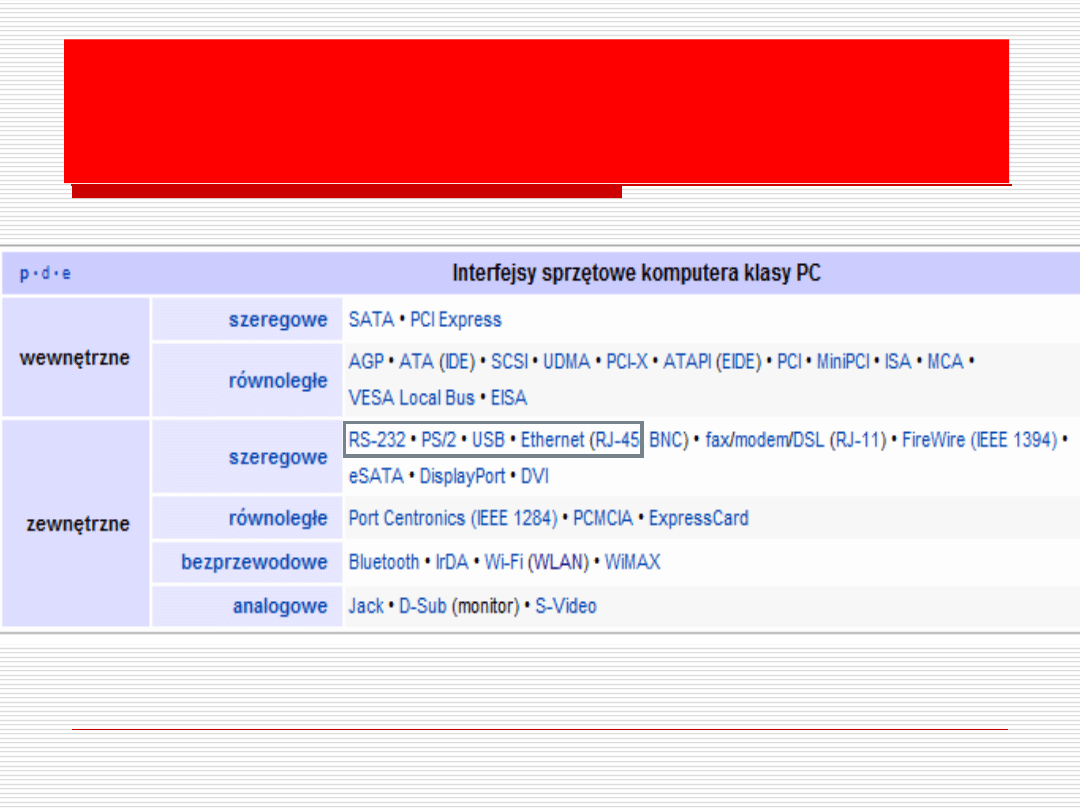

Połączenie kablowe

Interfejsy (najniższa warstwa)

4

5

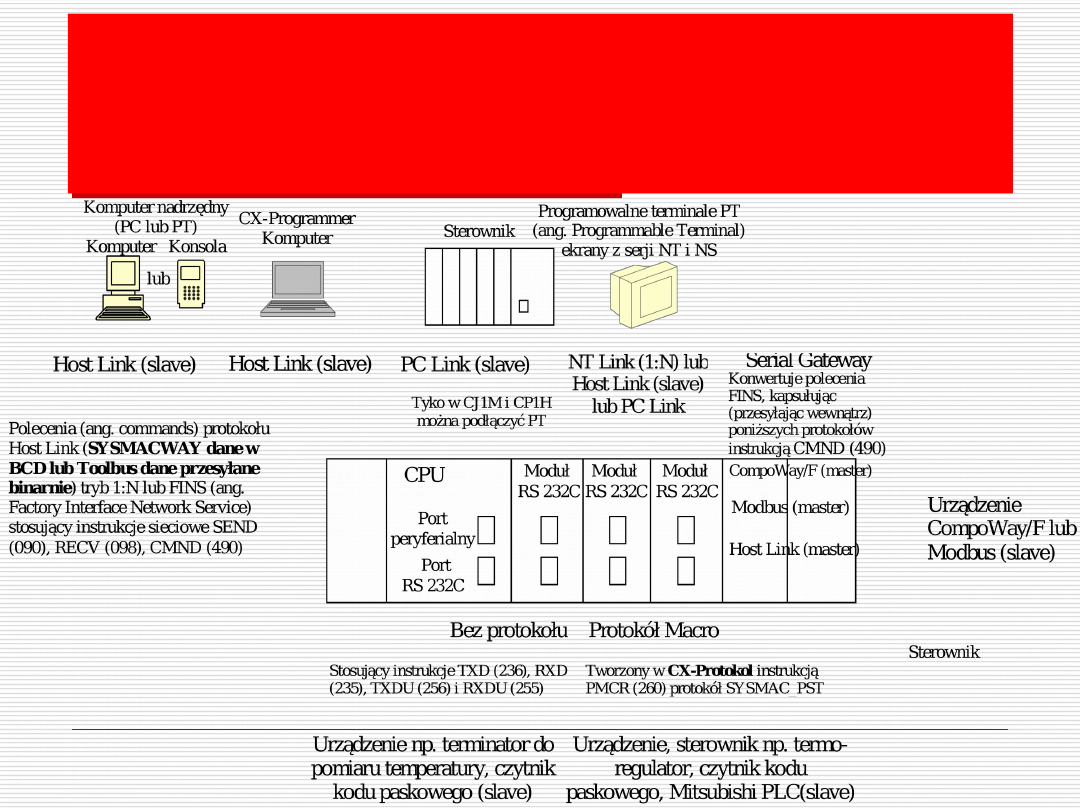

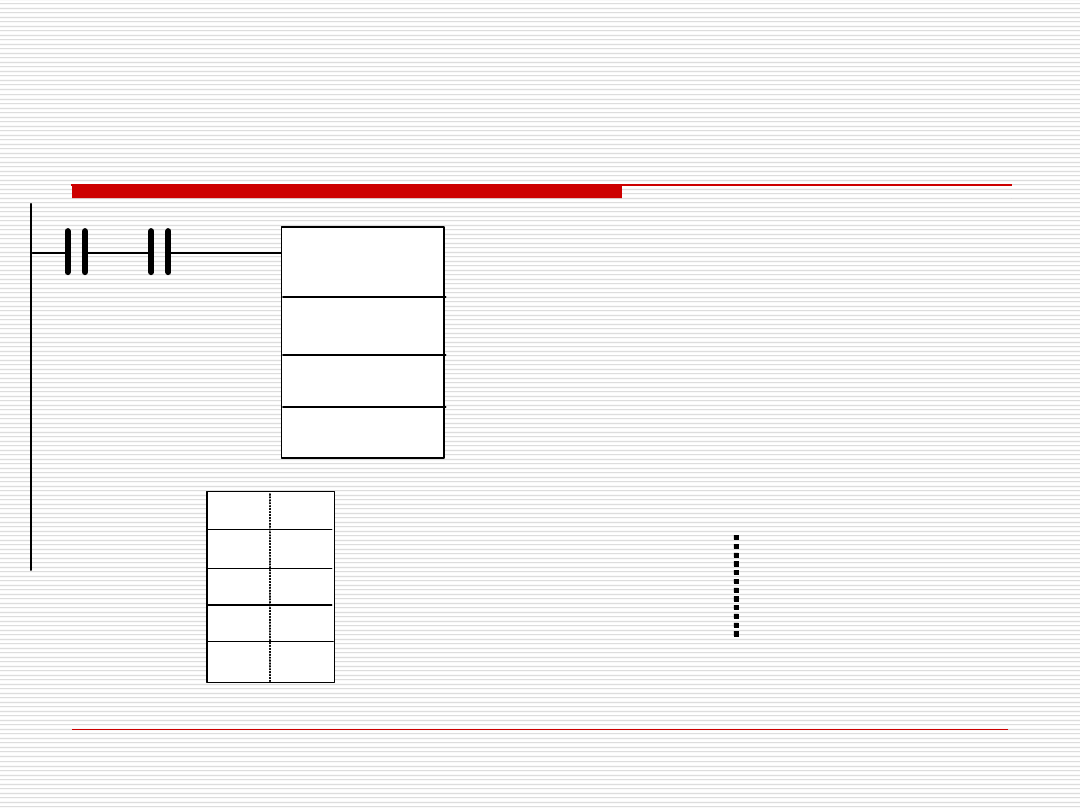

Połączenie kablowe

Szeregowe połączenia sterowników

i urządzeń peryferyjnych RS lub RJ

6

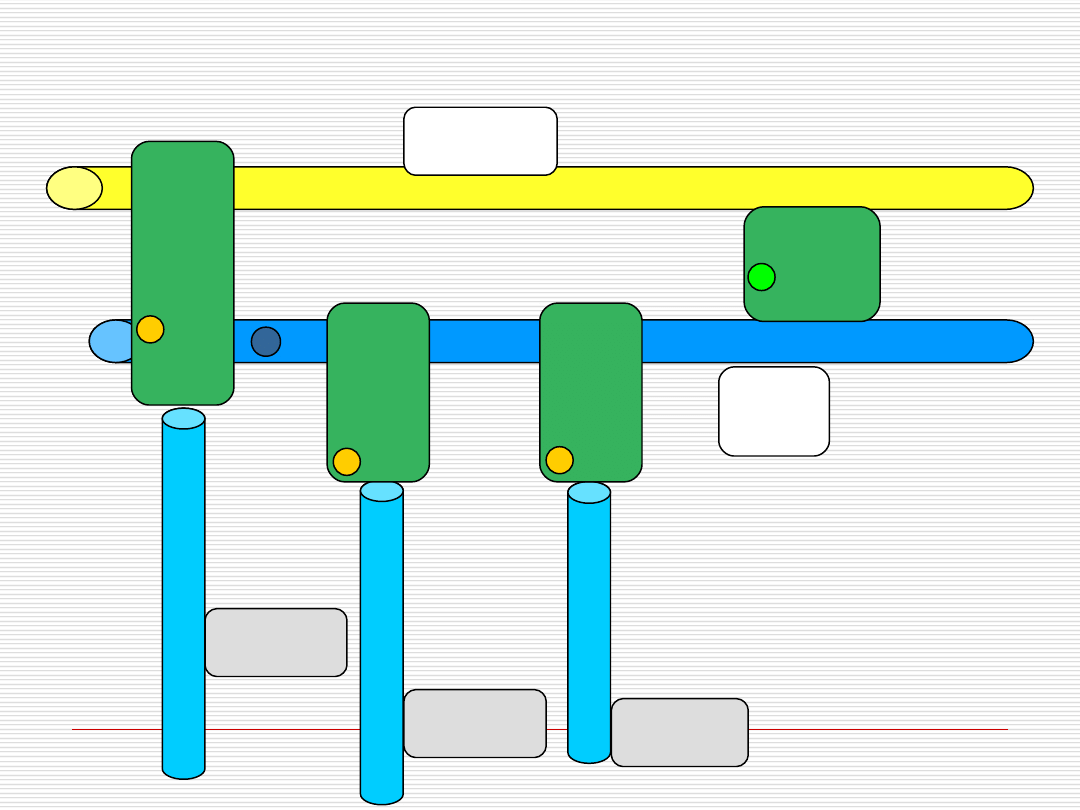

Połączenie kablowe

Połączenie wykorzystujące wspólne

obszary pamięci danych

(ang. shared memory)

Obszar wpisywany

CIO 3100÷3109

Obszar czytany z 1

CIO 3110÷3119

Obszar sterownika

PC Link (master) 0

Obszar czytany z 0

CIO 3100÷3109

Obszar sterownika

PC Link (slave) 1

Obszar sterownika

PC Link (slave) 2

RS 232C

RS 232C

Obszar wpisywany

CIO 3110÷3119

Obszar czytany z 2

CIO 3110÷3119

Obszar czytany z 2

CIO 3110÷3119

Obszar czytany z 0

CIO 3100÷3109

Obszar czytany z 1

CIO 3110÷3119

Obszar wpisywany

CIO 3110÷3119

Pracuje jak tablica ogłoszeń. 10 słów na jednostkę

z obszaru pamięci CIO 3100÷3199. Max 8 sterowników.

Dedykowany obszar CIO podzielony jest na tyle części ile

jest sterowników (N+1), gdzie pierwsza część w

sterowniku nazwanym master służy do wpisywania, a

kolejne do czytania danych, natomiast w sterowniku 1

nazwanym slave jest odwrotnie.

7

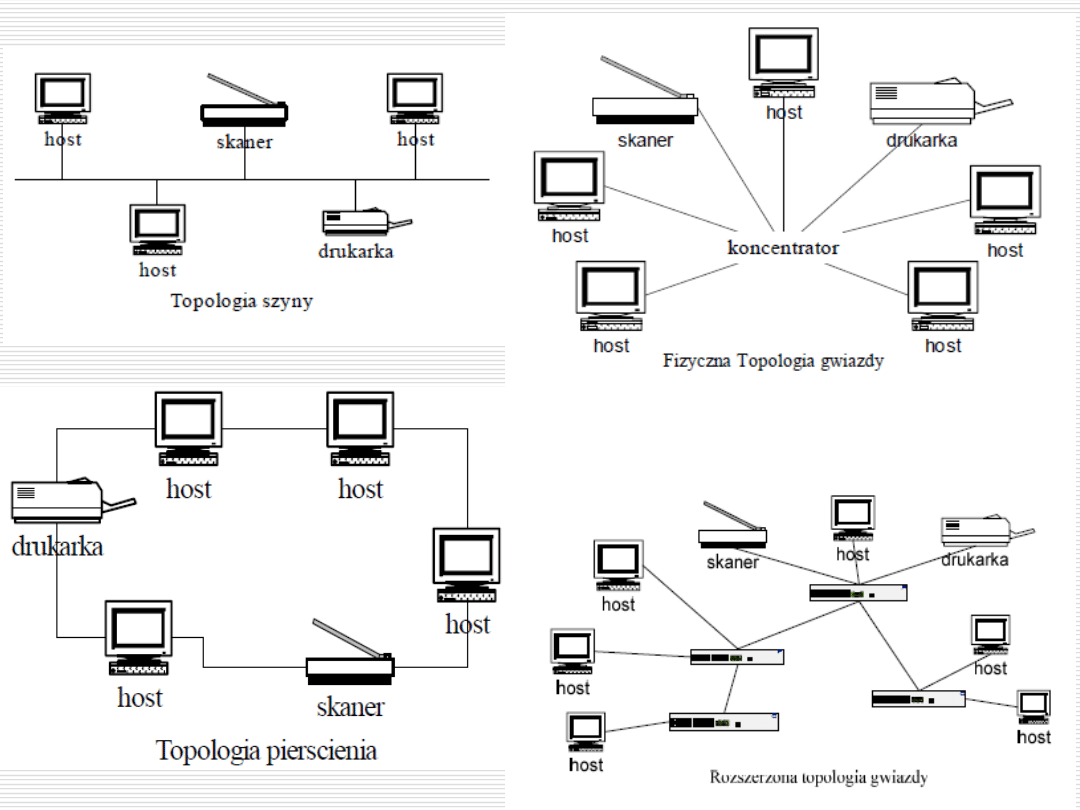

Sieci komputerowe -definicja

Siecią komputerową (sterownikową)

nazywamy zbiór zasobów sprzętowo-

programowych rozproszonych na danym

obszarze i umożliwiający transmisję

danych.

Zasobami sprzętowymi są komputery,

sterowniki, ale również skanery, drukarki,

przetworniki, czujniki, zawory itp., jeżeli są

podłączone do sieci.

8

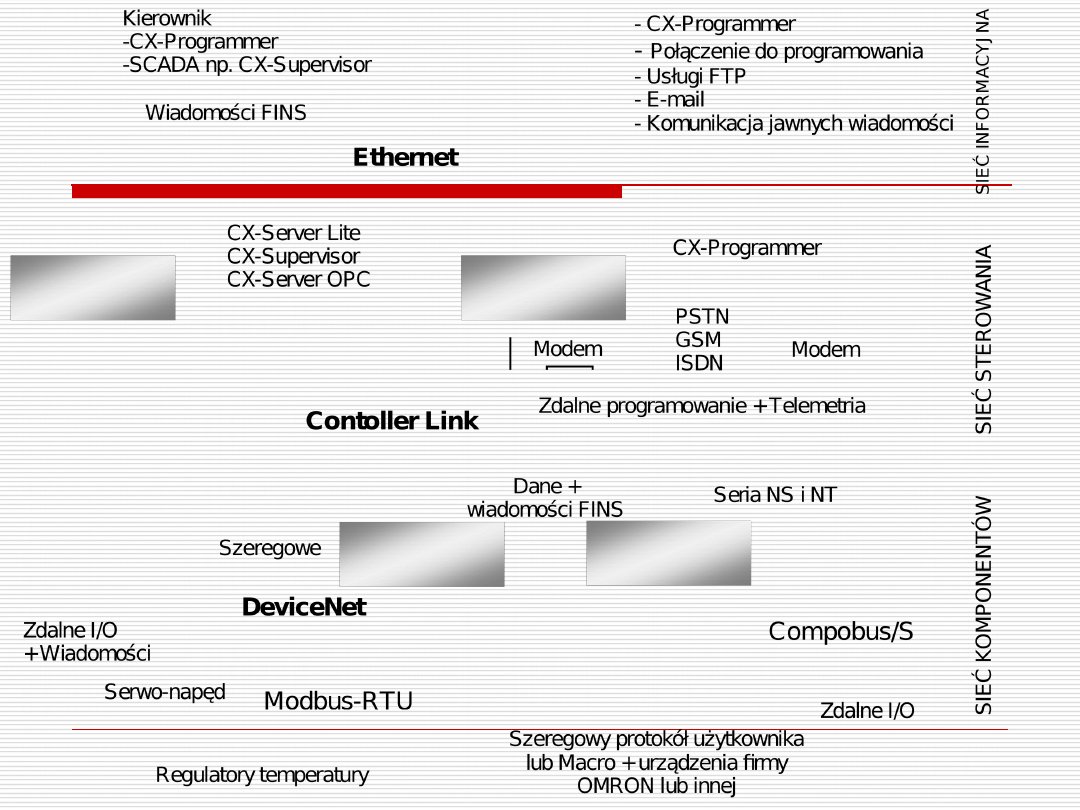

W sieci przemysłowej

zawsze moduł komunikacyjny

np. w sterownikach firmy OMRON:

Controller Link firmowa sieć, bardzo

prosta w obsłudze (w sterowniku

niezbędny jest moduł CJ1W-CLK21-

V1),

Ethernet (CJ1W-ETN1 do 10 Base-T

lub CJ1W-ETN21 do 100 Base-Tx),

DeviceNet (CJ1W-DRM21),

PROFIBUS-DP (CJ1W-PRM21),

CAN (CJ1W-CORT21).

9

Sieci komputerowe -typy

sieci globalne (ang. GAN Global Area Network) obejmujące

swym zasięgiem całą ziemię, np. Internet,

sieci rozległe (ang. WAN Wide Area Network), umożliwiające

realizację połączeń na odległość kilku tysięcy kilometrów,

sieci metropolitalne (ang. MAN Metropolitan Area Network)

obejmujące swym zasięgiem obszar dużego miasta,

sieci lokalne (ang. LAN Local Area Network) z przesyłaniem

danych na odległość do 10 km. Tu można wyróżnić:

sieci lokalne,

sieci przemysłowe, przystosowane do użytkowania w

warunkach przemysłowych, często oparte na normie PN-EN

50 170:2002,

sieci typu „magistrala systemowa” (ang. VLAN Very Local

Area Network) w których transmisja odbywa się na

odległość kilku metrów.

10

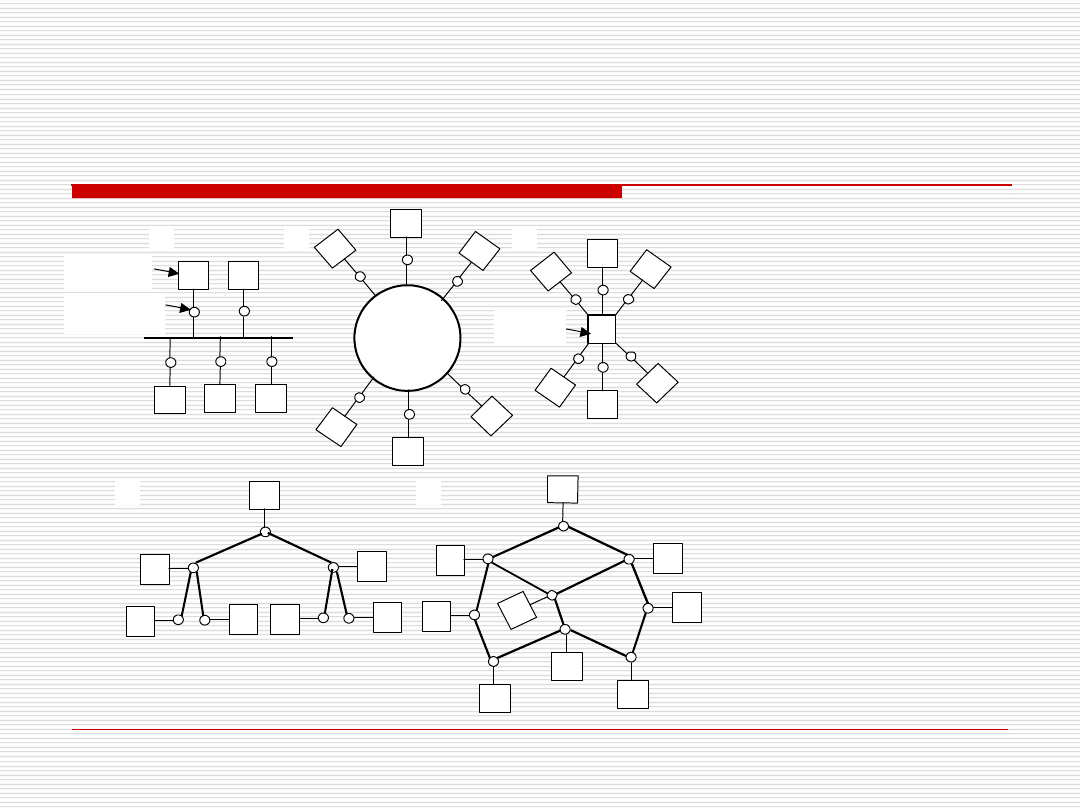

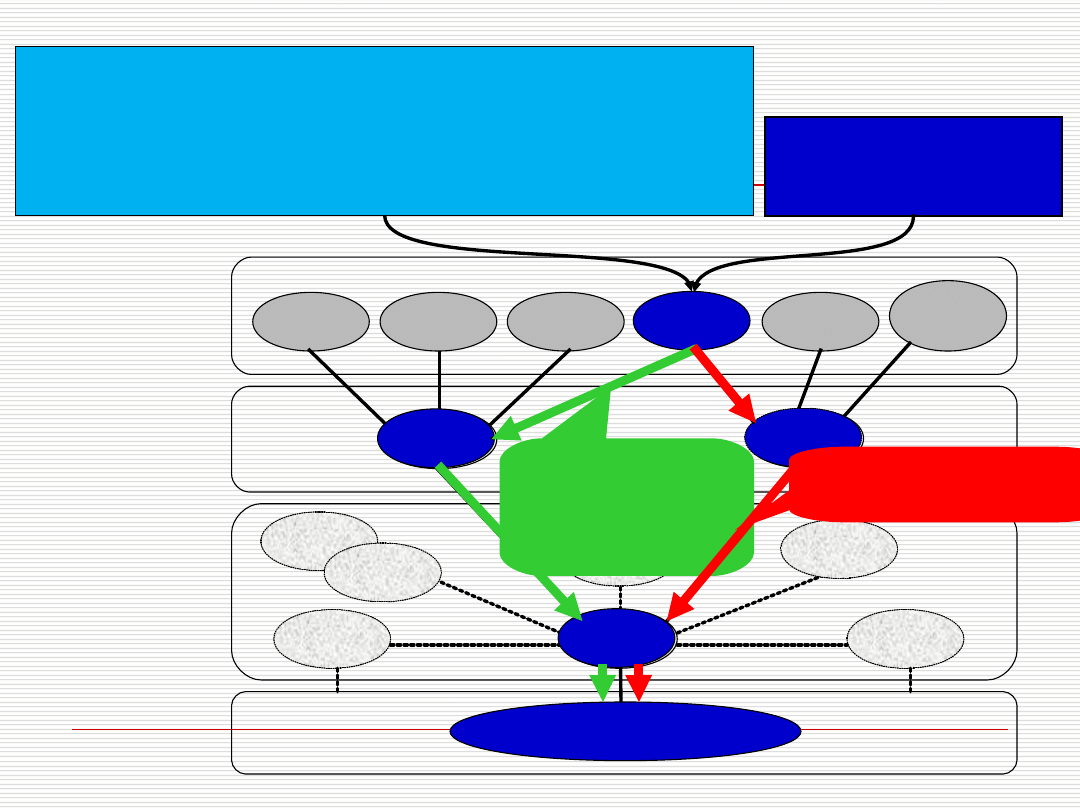

Sieci komputerowe- relacje

Relacje pomiędzy komputerami (modele,

nazywane czasami architekturą) co do

uprzywilejowania. W większości sieci jeden

komputer lub sterownik jest

uprzywilejowany; on steruje całą siecią i on

ma przeważnie największą moc

obliczeniową. Nosi on nazwę stacji

centralnej, nadrzędnej, hosta (Master,

Serwer, Producent). Natomiast stacje

podrzędne (Slave, Klient, Konsument)

korzystają z zasobów podłączonych do

danej sieci.

11

Sieci komputerowe- modele, relacje

główna cecha determinizm czasowy,

praca w czasie rzeczywistym

Master-Slave (pan-niewolnik) polega na tym, że stacja typu Slave

wykonuje usługę tylko wtedy, gdy zażąda tego stacja typu Master.

Stacja typu Slave nie ma tu nic do powiedzenia.

Token Stacja,która ma żeton może przez określony czas realizować

zapisy. Stacje są równoprawne

Serwer-Klient stacja typu Klient prosi o wykonanie usługi, a stacja

typu Serwer ją wykonuje, oczywiście według wcześniej ustalonych

priorytetów. Ramka protokołu deterministycznego jest enkapsulowana

(upakowana) w ramce ethernetowej.

Producent-Dystrybutor-Konsument PDC (francuski FIP Factory

Instrumentation Protocol. Poprawiony WorldFIP). Producent (źródło

informacji np. czujnik) wytwarza dane i cały czas wysyła do sieci,

Konsument jeden lub kilku (odbiorca informacji np. zawór, siłownik)

żąda tych danych, a umożliwia mu to stacja typu Dystrybutor.

Relacje równoprawne, typu każdy z każdym (ang. peer-to-peer) tzw.

systemy bezserwerowe. Każda stacja może udostępniać swoje zasoby i

kontrolować swoje działania. Do takich systemów zalicza się sieci

DeviceNet, Interbus-S oraz popularne systemy Microsoft Windows for

Workgroups, Microsoft Windows NT, Novell Personal NetWare i inne

12

S

ie

ć

o

b

ie

kt

o

w

a

S

ie

ć

o

b

ie

kt

o

w

a

Urządzenia

Sieć IT

Sieć typu Peer-to-Peer

PLC

Bridge

S

ie

ć

o

b

ie

kt

o

w

a

PLC

Komputer

Urządzenia

Urządzenia

PLC

HMI

Master-Slave

Producent-Dystrybutor-Konsument PDC

13

13

.

DeviceNet

ControlNet

EtherNet/IP

CIP

CIP

CIP

CIP

B

B

B

B

B

B

B

B

14

Sieci komputerowe - analiza

topologia sieci (architektura fizyczna),

rodzaj zastosowanych mediów

transmisyjnych (rodzaj okablowania),

rodzaj transmisji i metoda kodowania

(formatowania),

metody dostępu użytkowników do

sieci,

protokoły komunikacyjne

(architektura logiczna).

15

Topologie sieci (architektura)

d)

e)

a)

b)

c)

węzeł (karta

w stacji)

stacja

abonencka

stacja

centralna

•magistralna,

•pierścieniowa,

•gwiaździsta,

•drzewiasta (hierarchiczna),

•swobodna (oczkowa).

•

niezawodnością

systemu

rozproszonego,

•

stopniem złożoności

interfejsu służącego

do podłączenia,

•

modularnością

elementów

sprzętowych i

programowych

•

kosztami realizacji

• punkt z punktem,1:1 (ang. point-to-point),

• wielopunktowego, 1:N (ang. multipoint, multidrop),

• pętli (ang. loop) – informacja przekazywana jest po pętli od stacji do stacji.

16

17

Media transmisyjne

skrętkę nieekranowaną (ang. UTP unshielded twisted pair); jest to jeden

kabel z jedną, dwoma lub czterema parami przewodów; każda para skręcona

jest około 24 razy na odcinku 10 cm, co powoduje znoszenie się prądów

indukowanych od sąsiednich urządzeń np. silników, transformatorów itp.,

maksymalna szybkość transmisji do 100 Mbit/s, a wdrażane są kable

umożliwiające transmisję z szybkością do 10 Gbita/s (okablowania

strukturalne kategoria 7 1000 Base-T, 10G Base-T)

skrętkę ekranowaną (ang. STP shielded twisted pair); stosuje się tu ekran

kabla oraz ekran wokół każdej z dwóch par przewodów (stosowany w sieciach

Token Ring), (10G Base-CX)

kabel koncentryczny (współosiowy); maksymalna szybkość transmisji do 10

Mbit/s,

światłowód; maksymalna szybkość transmisji do 2,4 Gbit/s (próby do 24

Tbit/s), odporny całkowicie na zakłócenia od pól elektromagnetycznych, ale

nie ma możliwości podsłuchania transmisji, gdyż kabel nic nie promieniuje.

Stosuje się go na duże odległości, a ostatnio też na bardzo krótkie pomiędzy

kartami w komputerach, (10G Base-LX lub SX(wielomodowy))

łącza radiowe,

łącza na podczerwień,

inne np. sieci energetyczne.

Media transmisyjne

18

19

Rodzaj transmisji i metody

kodowania

Bit

start

u

0 bit

danyc

h

1 bit

danyc

h

2 bit

danyc

h

3 bit

danyc

h

4 bit

danyc

h

5 bit

danyc

h

6 bit

danyc

h

7 bit

danyc

h

Bit

parzys

t.

Bit

stop

u

Bit

stop

u

Transmisja asynchroniczna (technika start-stop) nie

korzysta z żadnego mechanizmu odmierzającego czas, a proces

przesyłania inicjowany jest dla każdego znaku bitem startu i

bitem stopu. Dwa komputery mogą nawiązać transmisję

asynchroniczną przy użyciu portu szeregowego przewodem typu

zerowy modem (ang. null-modem) zgodnie z protokółem RS 232C

i ewentualnie z programową metodą kontroli przepływu (ang.

handshaking) typu XON/XOFF.

20

Rodzaj transmisji i metody

kodowania

01111110

Adre

s

Sterowa

nie

Dan

e

Sekwencja kontrolna

01111110

Start

delimitera

FCS

(ang.Frame Check

Sequence)

Koniec

delimitera

Transmisja synchroniczna (technika bit po bicie) polega na

formatowaniu sygnału, czyli na połączeniu strumienia bitów

przenoszącego informację ze strumieniem impulsów zegarowych. Wtedy

zarówno nadawca jak i odbiorca są synchronizowani sygnałem

zegarowym. W sygnale widoczny jest wyraźnie sygnał zegara. Transmisja

ta nie jest związana z żadnym zestawem znaków, np. ASCI, dlatego liczba

bitów w ramce nie musi być wielokrotnością bajtu. Początek ramki

oznaczony jest unikalnym ciągiem ośmiu bitów 01111110. Stosowane są

tu kody Manchester, bipolarny gęsty i dwufazowy. Transmisja ta

jest bardziej skomplikowana, ale efektywniejsza (nie są potrzebne bity

startu i stopu po każdym znaku).

21

Metody dostępu do sieci

metody przydziałowe (deterministyczne) polegające na:

przydzieleniu łącza fizycznego (kabla) od stacji Master do stacji Slave, a następnie odpytaniu (ang.

polling), czy stacja Slave ma dane przeznaczone do transmisji,

multipleksowaniu z podziałem czasu (ang. TDM Time-Division Multiplexing); sygnały pochodzące z wielu

źródeł kolejno są próbkowane, połączone w jeden strumień danych i wysyłane jednym kablem (często jest to

sygnał dodatkowo zmodulowany),

multipleksowaniu z podziałem częstotliwości (ang. FDM Frequency-Division Multiplexing); sygnały

pochodzące maksymalnie z kilkunastu źródeł poddawane są modulacji, każdy z nich inną częstotliwością

nośną, następnie sygnały te są zsumowane i wysyłane jednym kablem (często jest to sygnał dodatkowo

zmodulowany),

metoda kontrolowanego dostępu (deterministyczna); oparta jest na przesyłaniu znacznika

(ang. token passing). Stacja może nadawać tylko wtedy, gdy jest w posiadaniu znacznika. Czas

jego posiadania jest ściśle limitowany i po jego upływie znacznik musi być przekazany kolejnemu

abonentowi, bez względu na to, czy wszystkie dane zostały przekazane. Stosowana jest w

większości sieci przemysłowych oraz w sieciach ARCNET i Token Ring. Ma ona szereg odmian np.

z wieloma znacznikami, z arbitrem (w sieciach typu FIP), szczelinowa (ang. slotted bas)

zdefiniowana w technologii DQDB (ang. Distributed Queue Dual Bus),

metoda przypadkowego dostępu, polega na tym, że abonent dążący do dokonania transmisji

musi czekać na ciszę na łączach – nasłuchuje sygnału nośnej (ang, CS Carrier Sense). Moment

taki jest trudny do umiejscowienia w czasie, gdyż okres nadawania jest limitowany wyłącznie

długością przekazywanej informacji. Na połączenie czeka często wielu abonentów (ang. MA

Multiple Acces) i gdy sieć jest wolna, wszyscy mają dostęp na jednakowych warunkach. Wtedy w

dostępie typu CSMA mogą powstać kolizje, aby je rozwiązać stosuje się tu:

wykrywanie kolizji (ang. Collision Detection), które polega na chwilowym losowo określonym wstrzymaniu

nadawania, a następnie ponowieniu nadawania,

unikanie kolizji (ang. Collision Avoidance), które polega na wcześniejszym sygnalizowaniu swojego zamiaru.

Metody dostępu do sieci

22

23

Protokoły komunikacyjne

Protokół komunikacyjny jest zbiorem reguł (poleceń, opisem

ramek, pakietów, komórek), któremu podlegają wszyscy

abonenci sieci. Umożliwia on bezkonfliktowe i poprawne

przesyłanie informacji oraz eliminuje problemy mogące

wystąpić podczas transmisji. Reguły, które są zawarte w

protokole powinny zapewnić :

adresowanie abonentów sieci,

wybór trasy do przesyłania informacji,

synchronizację urządzeń,

odporność na zakłócenia i niezawodność transmisji,

podział informacji na fragmenty mieszczące się w ramce,

scalanie podzielonej informacji,

ochronę danych przed niepowołanym dostępem,

przetwarzanie informacji tak, aby systemy się nawzajem

rozumiały, itd.

24

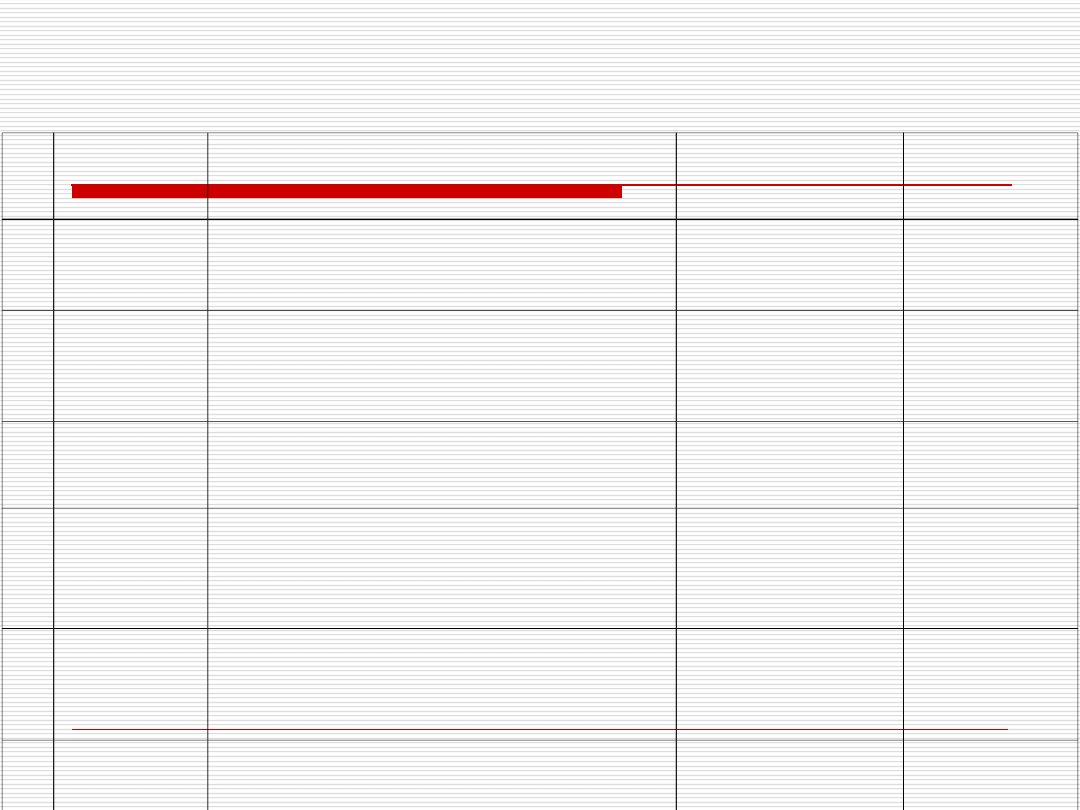

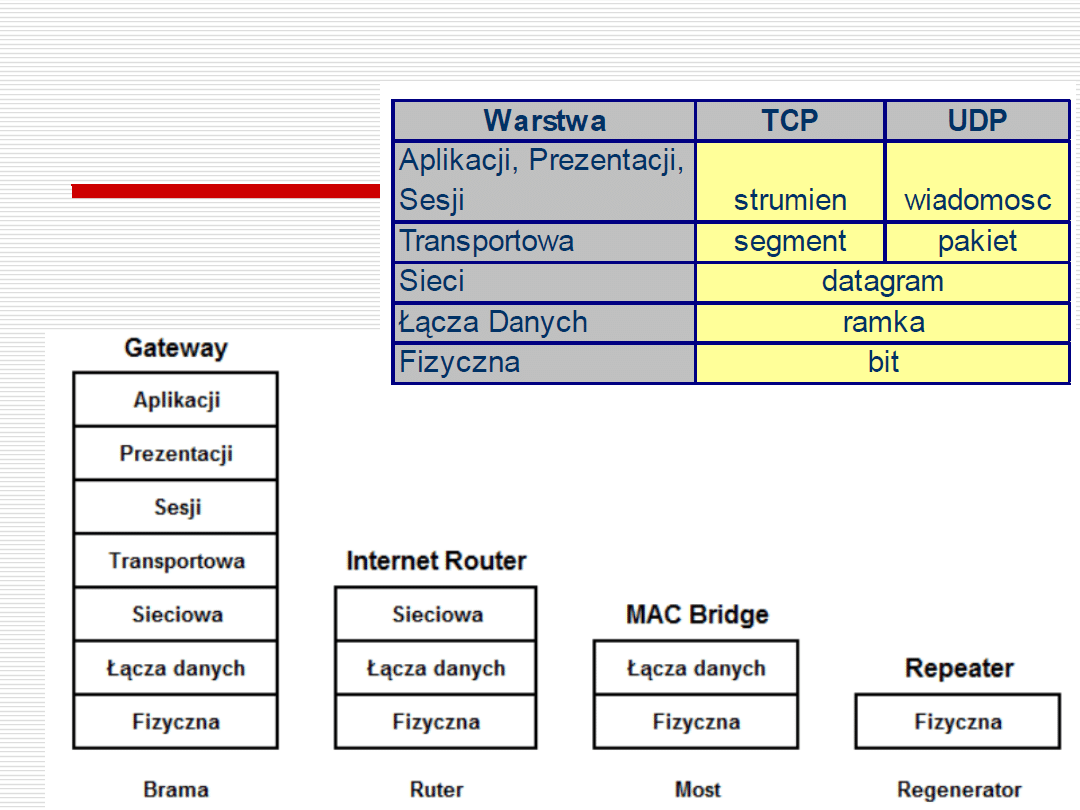

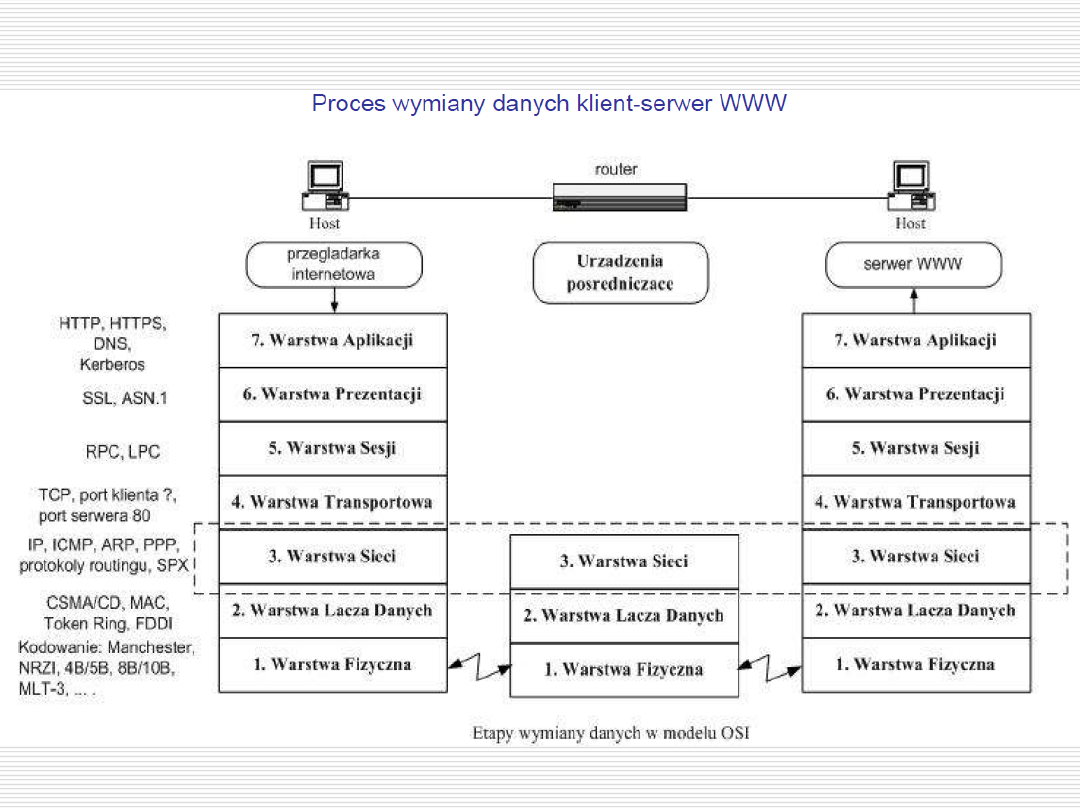

Protokoły komunikacyjne

Wielowarstwowy model sieci OSI

Nr

Warstwa

Oferowane usługi w warstwie

Postać danych w

danej

warstwie

Typ

urządzenia

7

Aplikacji

Obraz informacji i danych do przesłania,

informacja o węźle przeznaczenia

Strumień lub

wiadomość

PDU

7

Brama

(ang.

gateway) –

cały protokół

6

Prezentacji

Formatuje

informacje

o

zbiorze

kodowym,

konwertuje kody wewnątrz danych, do

wydruku

PCI

6

+ PDU

7

=

PDU

6

-

5

Sesji

Koordynuje wymianę informacji pomiędzy

systemami m. in. informacja o sesji

komunik.,

PCI

5

+ PDU

6

=

PDU

5

-

4

Transporto

wa

Realizuje

wysoki

poziom

kontroli

poprawności

przesyłanych danych

Segment lub

pakiet

PCI

4

+ PDU

5

=

PDU

4

-

3

Sieciowa

Zakłada i utrzymuje ścieżki pomiędzy

systemami

w sieci, m. in. odnośnie informacji o

liczbie pakie.

Datagramy

PCI

3

+ PDU

4

=

PDU

3

Ruter – łączy

różne sieci

2

Łącza

danych

Definiuje przesyłanie i otrzymywanie

informacji

specjalizowane

obwody

scalone

(procesory

komunikacyjne,

sterowniki) dla danego typu sieci np. w sieci CAN

sterownik 82527

Dwie podwarstwy:LLC (Logical Link Control) oraz

MAC (Medium Accesss Control).

Ramki

PCI

2

+ PDU

3

=

PDU

2

Most–łączy

podobne

sieci

Przełącznik

(ang.switch)

Punkt dostępu

(ang. access point)

1

Fizyczna

Definiuje fizyczne cechy interfejsu np. RS

232,

RS485 m. in. poziomy napięć, konwersja

do

postaci strumienia bitów, obsługa

transmisji

(asynchronicznej lub synchronicznej)

Strumienie bitów

PCI

1

+1 fragment

PDU

2

PCI

1

+2 fragment

PDU

2

PCI

1

+n fragment

PDU

2

Ripiter (ang.

repeater)

–

wzmacnia

sygnał.

Koncentratory

(ang.hub)

0

Medium

transmisji

Czasami występuje ta warstwa łącznie z

warstwą

1, definiuje się tu media transmisyjne

Typy urządzeń i ich zasięg

25

Mówimy: Strumień HTTP, POP, SMTP.

Wiadomość DHCP, DNS.

Segment TCP, pakiet UDP.

Datagram IP, datagram ICMP, datagram ARP, datargram RIP.

Ramka ethernetowa, ramka token ring, ramka fddi

.

Warstwa transportowa

26

Protokół

TCP

, (ang. Transmission Control Protocol)

Protokół TCP jest protokołem połączeniowym umożliwiającym

wykrywanie błędów transmisji.

• stosuje pozytywne potwierdzanie odbioru danych (pole ACK=1),

• ma możliwość ustalania priorytetu przesyłania segmentów,

• ma możliwość kontroli i usuwania błędów (retransmisji

niepotwierdzonych pakietów

Protokół

UDP

, (ang. User Datagram Protocol)

Protokół UDP jest protokołem bezpołączeniowym, nie ma

mechanizmów sprawdzających poprawność dostarczania danych,

tzn. nie buduje połączenia i nie sprawdza gotowości odbiorcy do

odbierania danych, zawodny

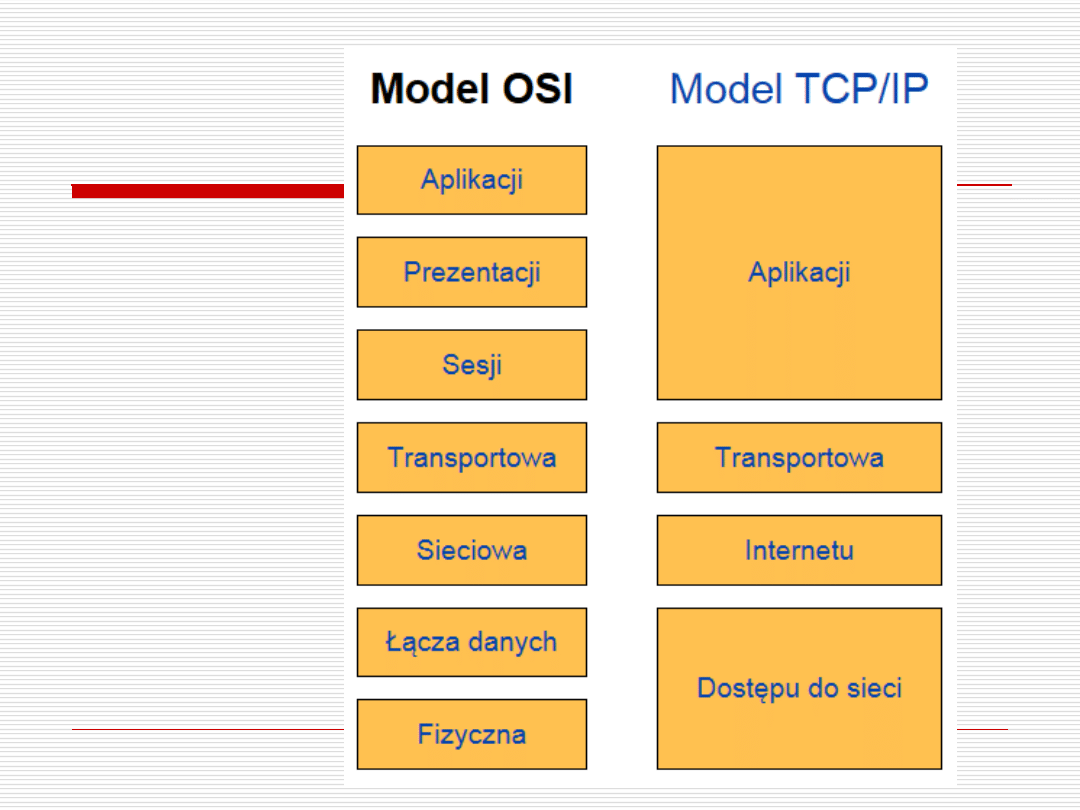

Model TCP/IP

27

28

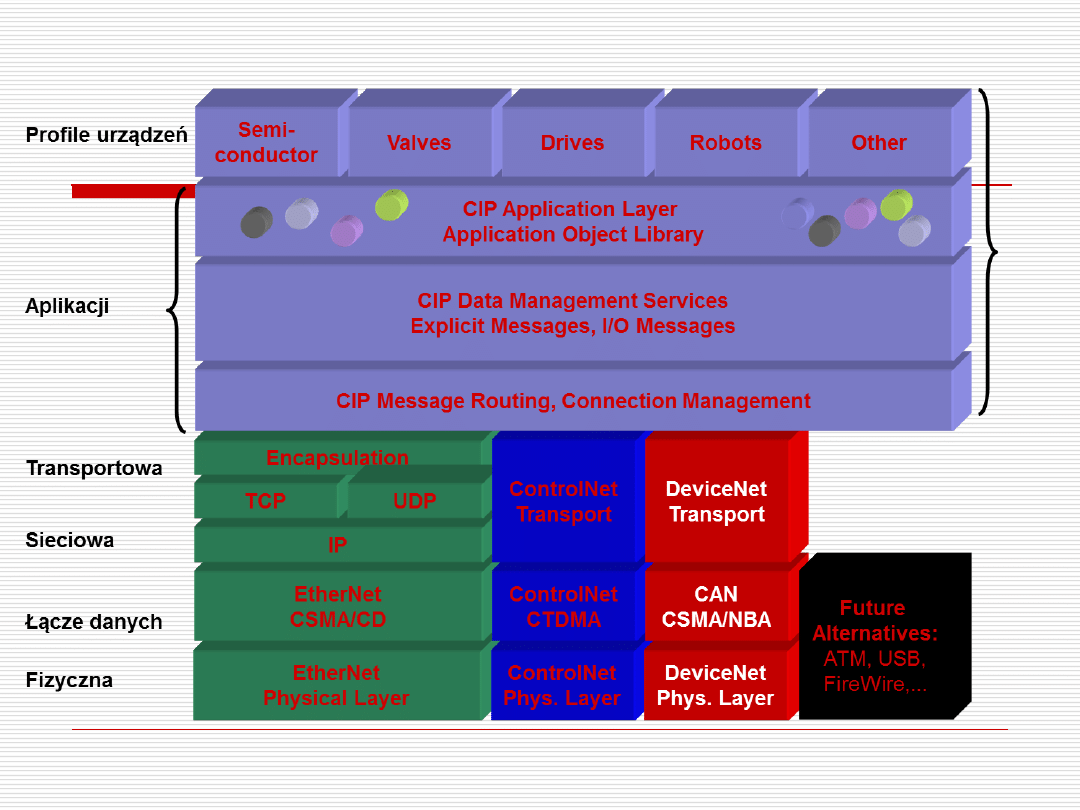

CIP

CIP (ang. Common Industrial Protocol) protokół orientuje się na wsparcie pracy z

obiektami danych

rozumianych jako zmienne tablice, struktury itd., które opisują

technologię i której instancja znajduje się w pamięci sterownika PLC.

29

UDP

UDP

ARP

ARP

IP

RARP

RARP

ICMP

ICMP

OSPF

OSPF

TCP

FTP

HTTP

BOOTP

DHCP

SMTP

SNMP

IGMP

IGMP

IGRP

IGRP

IEEE 802.3 Ethernet

Aplikacji

Łącza danych

Fizyczna

Sieci

Transportowa

UDP

UDP

IP

TCP

CIP

CIP jest sprawdzonym , protokołem warstwy

aplikacji pracujący w czasie rzeczywistym

dodanym do utworzenia otwartego

produktu ethernetowego

Jawne

wiadomości

(Explicit

Messaging)

Sterowanie

w czasie rzeczywistym

EN 50170

EN 50170

Norma

Norma

IEC 61158

IEC 61158

Norma

Norma

30

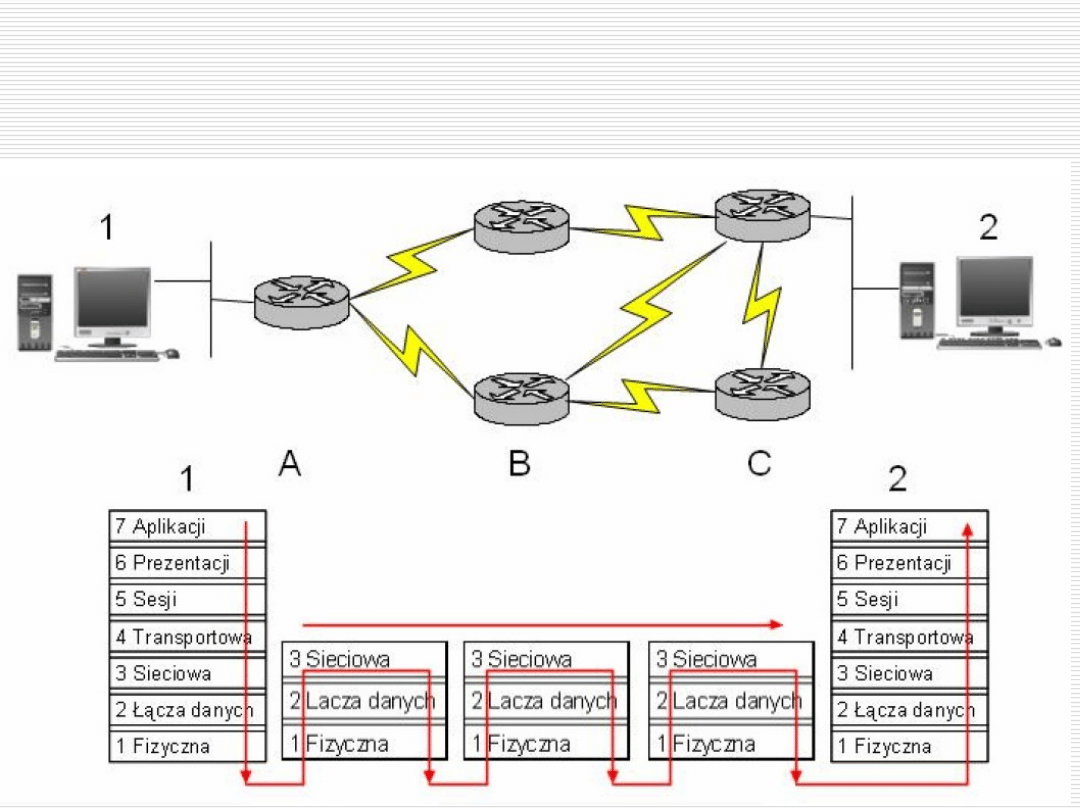

Przepływ danych w sieci

Rutery A B C

31

32

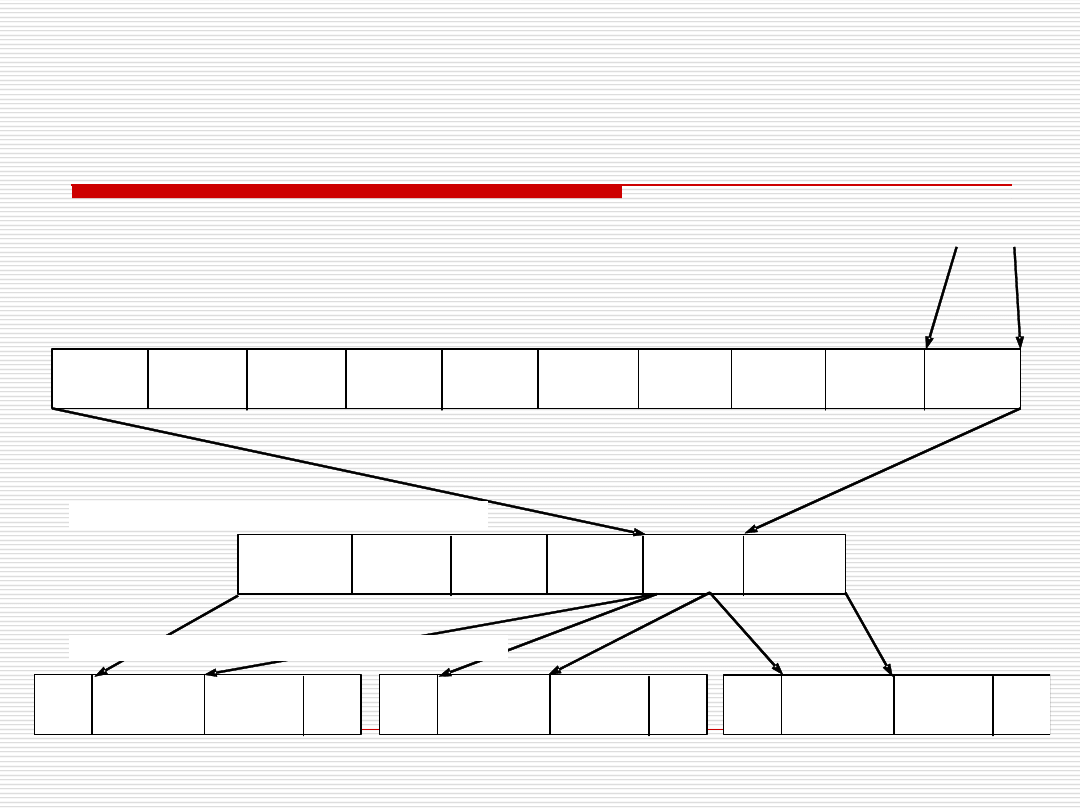

Praktyczna transformacji danych

z warstwy 7 do warstwy 1

Jesteśmy podłączeni do sieci i chcemy wylistować katalog G z serwera, czyli wysyłamy z klawiatury polecenie: dir G:

Kontrola

błędu

Długość

Sieć

odbiorcy

Komputer

odbiorcy

Końcówka

odbiorcy

Sieć

nadawcy

Nagłówek

(preambuła)

Adres

odbiorcy

Adres

nadawcy

Długość

pakietu

Pole

danych

Kontrola

błędu

Komputer

nadawcy

Końcówka

nadawcy

Pole

danych

Warstwa 3: Datagram w sieci IPX NetWare

Typ

pakietu

Bit

startu Bity danych

Bit

parzystości

Bit

stopu

Warstwa 2: Oryginalna ramka w sieci Ethernet

Warstwa 7

Bit

startu Bity danych

Bit

parzystości

Bit

stopu

Bit

startu Bity danych

Bit

parzystości

Bit

stopu

Warstwa 1: Strumienie danych

33

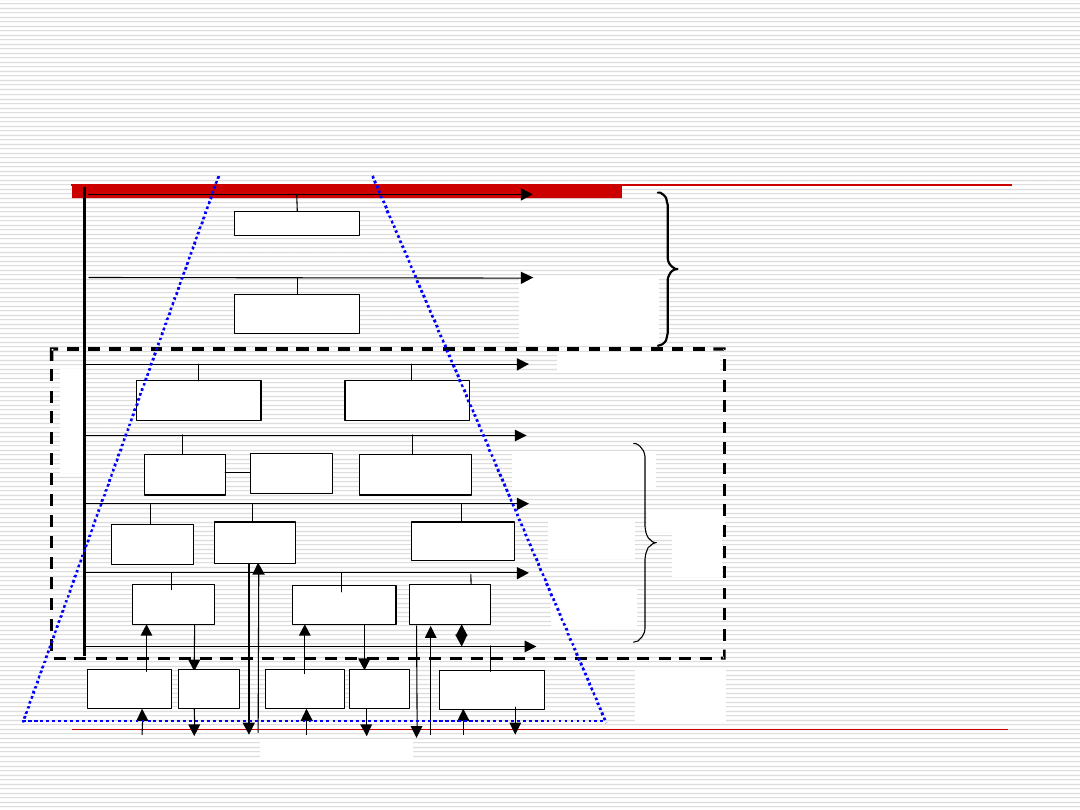

Sieci przemysłowe

Sieci przemysłowe

odporność na zakłócenia przemysłowe

wymóg pracy w czasie rzeczywistym.

Podstawą komputerowo zintegrowanego wytwarzania CIM (ang. Computer Integrated

Manufacturing) jest wymiana danych na wszystkich poziomach przedsiębiorstwa.

Hierarchiczność przepływu informacji polega na wymianie danych pomiędzy różnymi

poziomami (warstwami sterowania). Przy czym w najniższej warstwie sterowania

bezpośredniego można wyróżnić poziom czujników / elementów wykonawczych (z czasem

cyklu magistrali poniżej 10 msek), poziom sterowników, gniazda roboczego (z czasem

cyklu magistrali poniżej 100 msek); w warstwie sterowania nadrzędnego mamy poziom

procesu (z czasem cyklu magistrali poniżej 1 sek). Stosowane tu sieci pracują w czasie

rzeczywistym i noszą nazwę sieci polowych, procesowych (ang. fieldbus). W wyższych

warstwach (operatywnej i zarządzania) stosuje się sieci biurowe, np. Ethernet. Od nich nie

wymaga się pracy w czasie rzeczywistym i krótkich czasów cyklu magistrali.

Rozproszoność w wymianie danych; w potocznym znaczeniu tego słowa oznacza

wymianę danych pomiędzy zasobami sprzętowymi na określonym obszarze i jest ono

synonimem sieci. Natomiast pełne znaczenie przetwarzania rozproszonego jest

synonimem wieloprocesorowości. Oznacza to, że dane znajdują się na wielu komputerach i

tam też mogą być niezależnie przetwarzane, a w razie awarii jednego z komputerów, jego

zadania przejmuje sąsiedni komputer. Inaczej mówiąc, jedno zadanie może być

rozwiązywane na wielu komputerach połączonych w sieć. Systemy z rozproszonym

przetwarzaniem pozwalają na optymalne wykorzystanie sprzętu i odciążenie serwera,

aczkolwiek duże trudności sprawia synchronizacja wymiany danych oraz niezbędny jest

intensywniejszy nadzór i bardziej złożony mechanizm zarządzania takimi systemami.

34

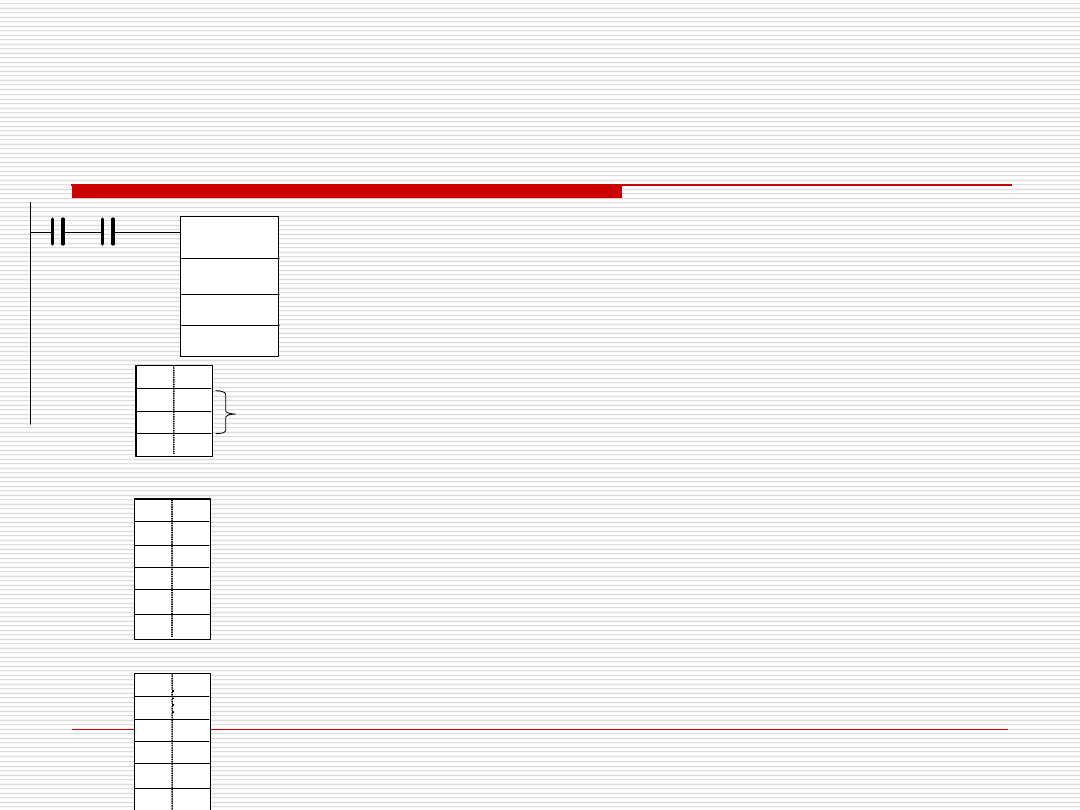

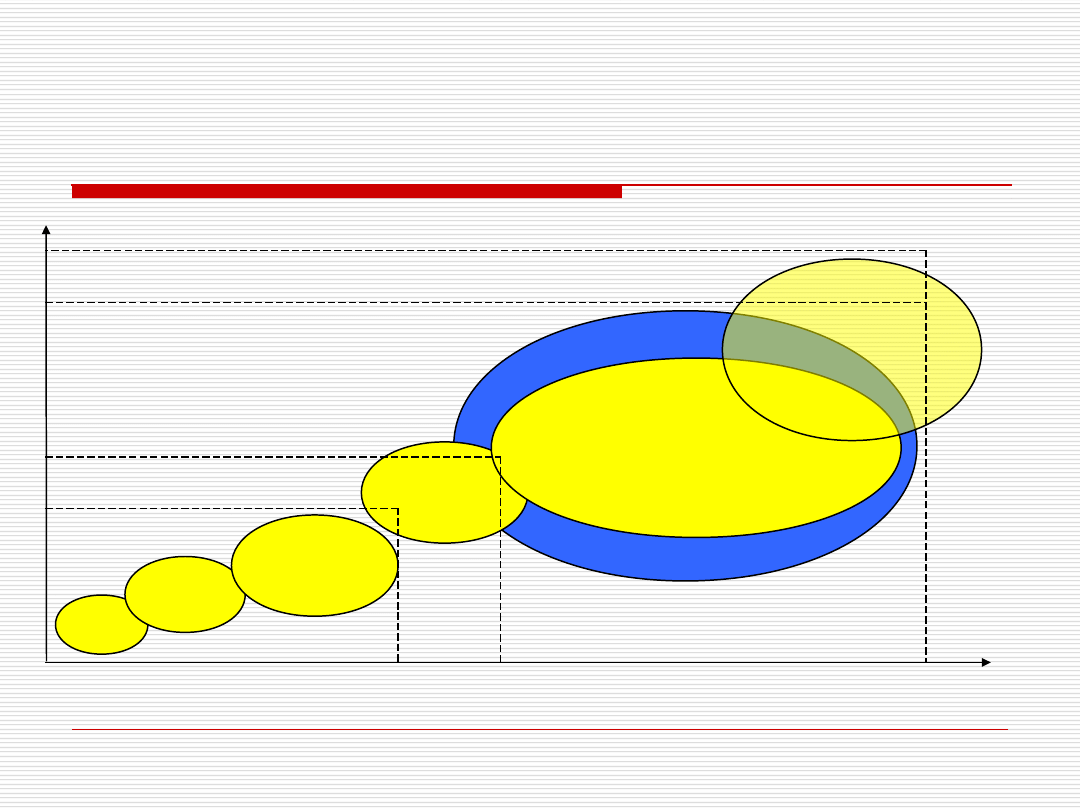

Warstwy komputerowe w przemyśle

warstwa zarządzania

przedsiębiorstwem

(zakładem, kombinatem),

warstwa zarządzania

produkcją – operatywna

(wydział),

warstwa systemu,

sterowania nadrzędnego

(linia technologiczna),

warstwa sterowania,

sterowników (gniazdo

wytwórcze, maszyna),

warstwa komponentów

(czujników / elementów

wykonawczych).

Liczba

danych

Liczba

urządzeń

si

e

ci

b

iu

ro

w

e

komputery,

sterowniki

czujniki /

elementy wykonawcze

sterowniki

komputery

komputery

si

e

ci

p

o

lo

w

e

(a

n

g

.fi

e

ld

b

u

s)

35

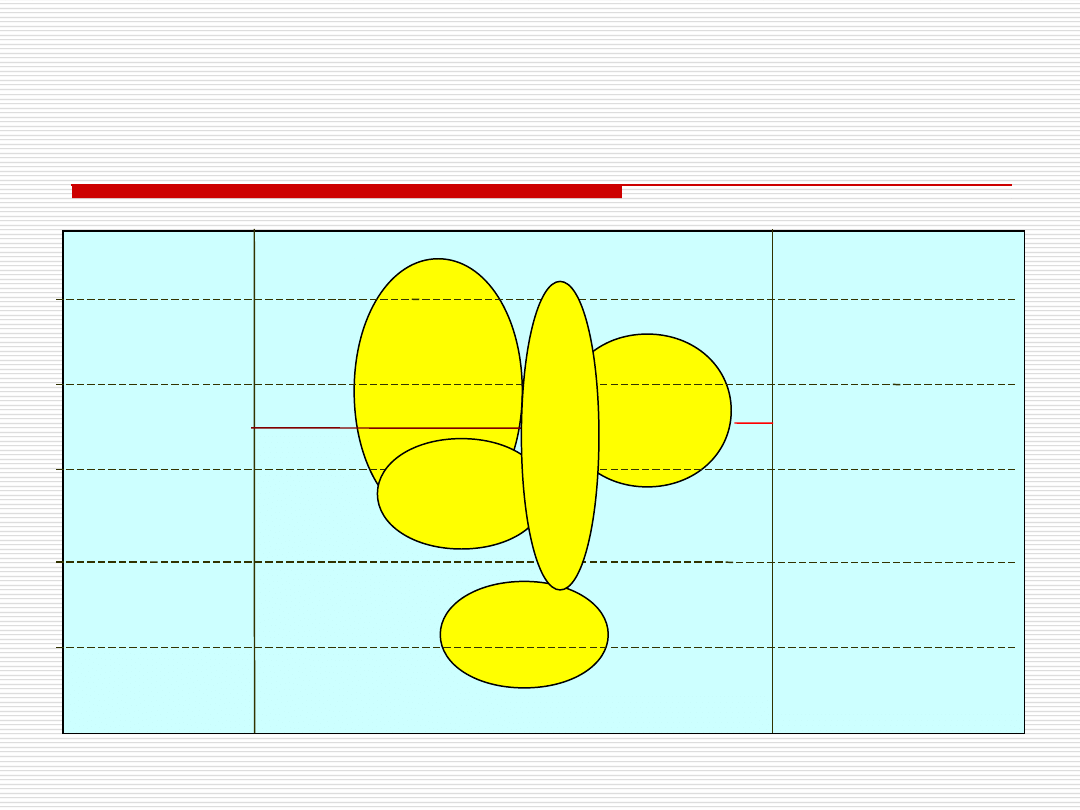

Warstwy komputerowe w przemyśle

Warstwa 4

Zarządzanie operatywne (ang. MES

Manufacturing Execution System)

Warstwa 1

Pomiary/ ustawianie

Komputer

PLC lub IPC

Pomputer IPC

Soft Control

Przetwornik/

czujnik

Inteligentny

czujnik/el.wyk.

actuator

Proces (objekt)

M

ag

is

tr

al

a

sz

er

eg

ow

a

Komputer

PLC

Bezpośrednie

cyfrowe

(ang.DDC)

Komputer

PLC

Warstwa 2

Sterowanie

bezpośrednie

Panel do

MMI

Interfejsy człowiek-

maszyna (ang. MMI)

Np.. inteligentny

przycisk

Komputer

IPC z SCADA

Warstwa 3

Sterowanie nadrzędne

Computer

IPC z SCADA

Komputer

PLC

Komputer

IPC

Superkomputer

Warstwa 5

Zarządzanie zakładem (ang. ERP

Enterprise Resources Planning)

Sterowanie

sekwencyjne

Komputer IPC

Soft Control

El.wykona

wczy

El.wykona

wczy

Sterowanie w

czasie rzeczywistym

Pomputer

PLC

Si

eć

in

fo

rm

ac

yj

na

Przetwornik/

czujnik

Normę PN-EN 50170:2002

/A3:2003(U), w której

umieszczono sprawdzone

standardy sieci

stosowanych w krajach,

które uczestniczyły

w pisaniu tej normy.

•

PROFIBUS-FMS

(Niemcy),

•

P-NET (Dania);,

•

FIP (Francja),

•

PROFIBUS-DP (Niemcy).

Obie powyższe sieci mogą

pracować na poziomie

sterowania i urządzeń,

cechuje je duża szybkość

w przesyłaniu danych,

•

PROFIBUS-PA (Niemcy);

sieć ta jest odpowiednia

na poziomie urządzeń.

Ponadto

•

ASI, DeviceNet itd

36

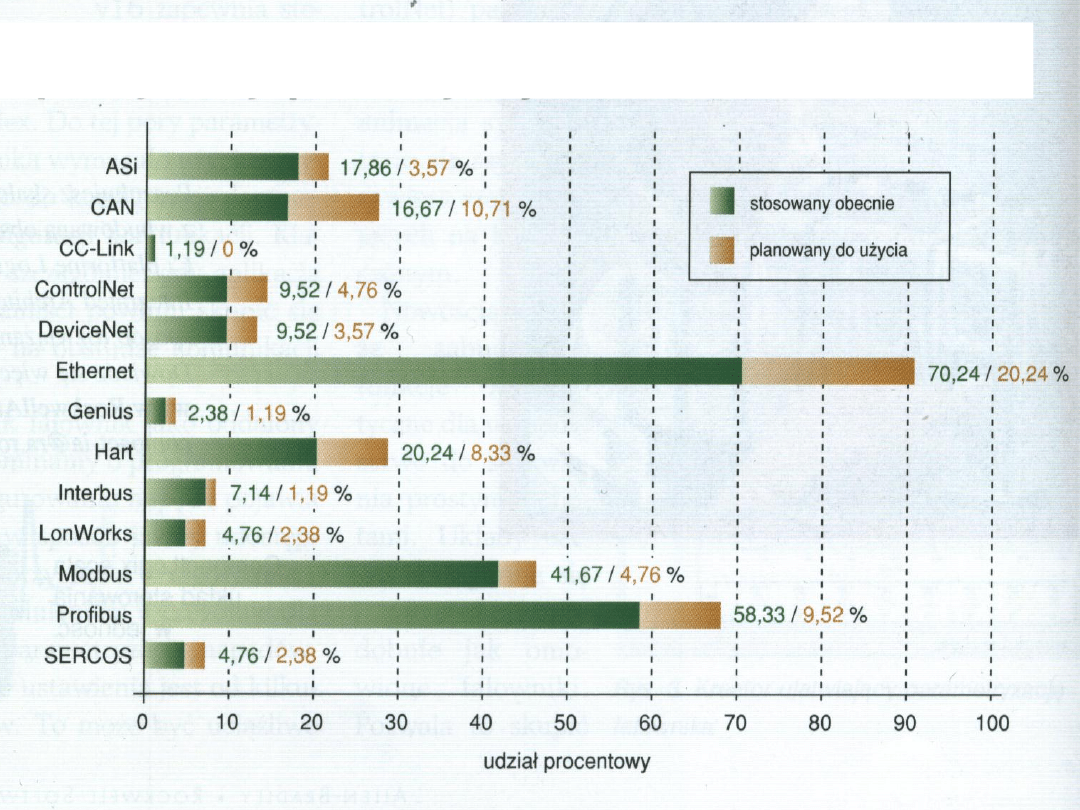

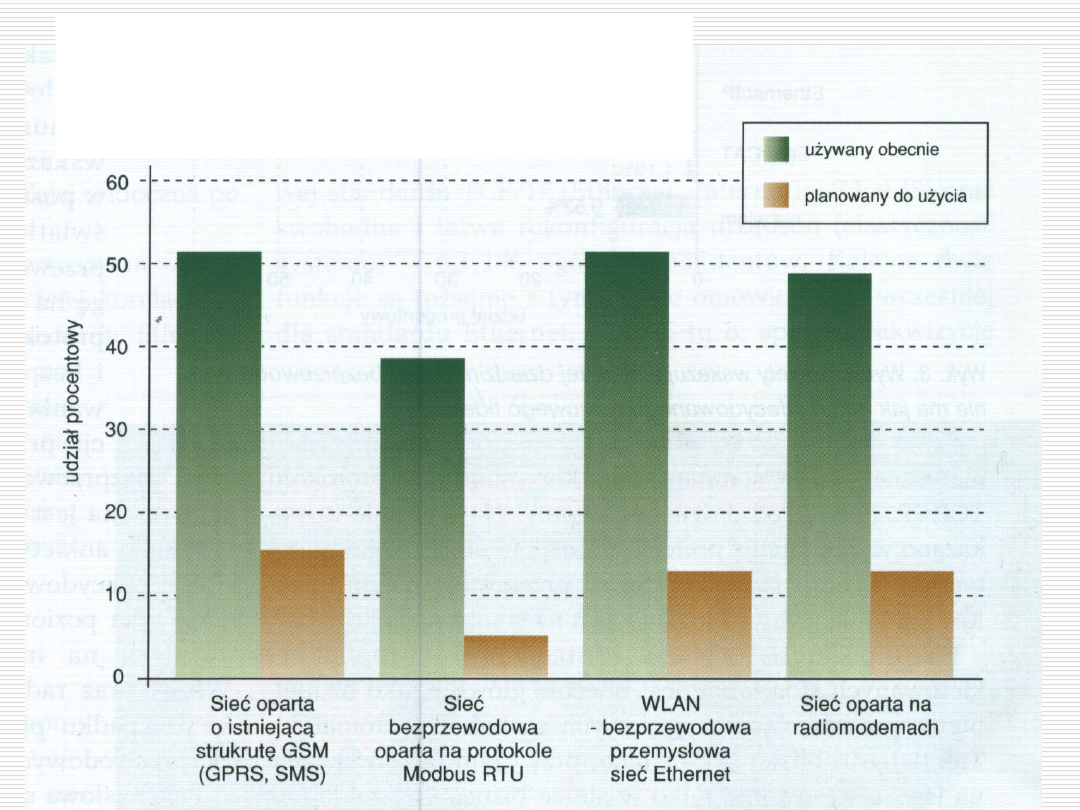

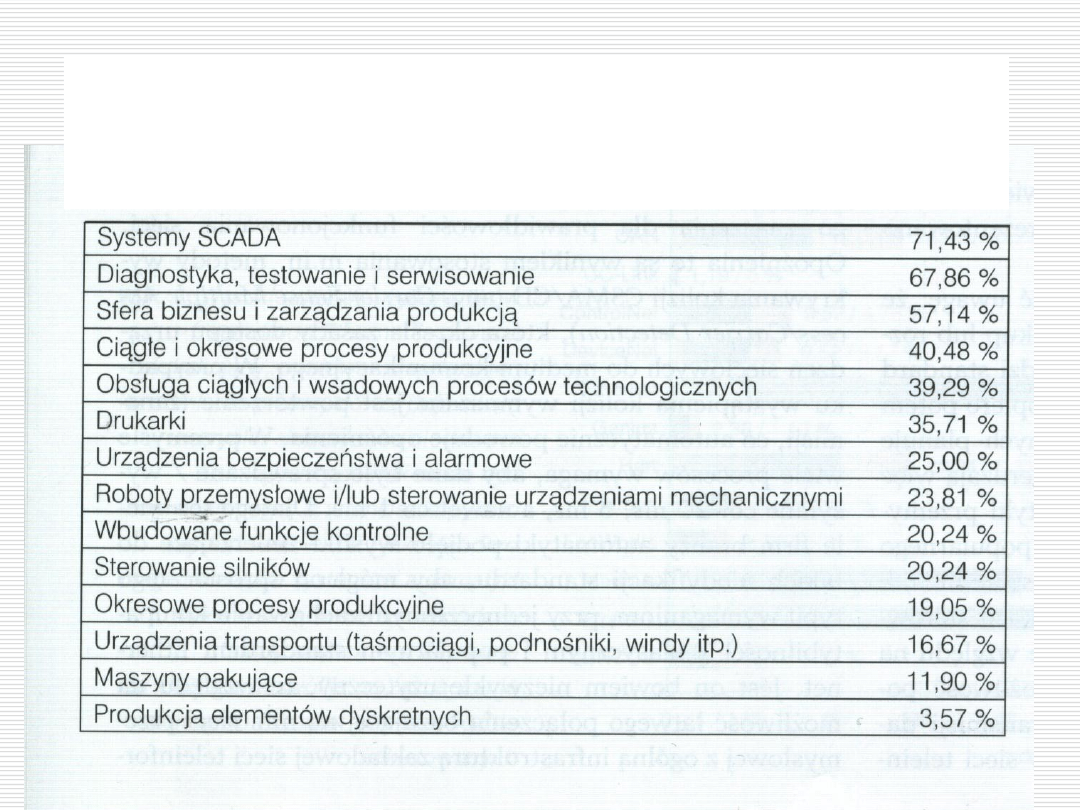

Standardy systemów sieciowych automatyki

37

Standardy sieci

bezprzewodowych

38

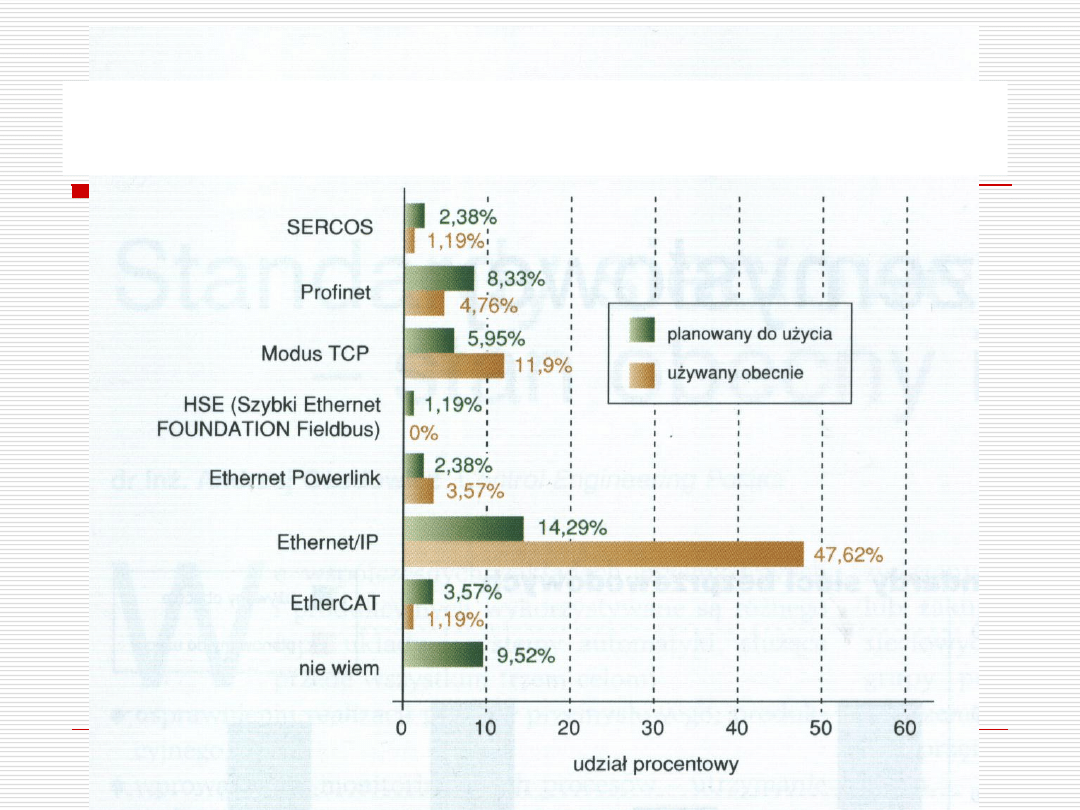

Protokoły Ethernetu przemysłowego

39

Standard Ethernet w przemyśle

40

Protokół komunikacyjny

Host Link firmy OMRON (44 polecenia)

ramka wysyłania i odbierania

@

x10

-1

Numer

węzła

x10

-0

Kod

polecenia

FCS

Terminator

*

Blok danych

Maksymalna liczba znaków 131

@ x10

-1

Numer

węzła

x10

-0

Kod

polecenia

FCS

Terminator

*

Blok danych

x16

-0

x16

-1

Kod

poprawności

nadania 0000

np. 14 –bład

ramki

Maksymalna liczba znaków 131

41

Wysyłanie i odbieranie ramek

Numer węzła

Kod polecenia

FCS

Terminator

Blok danych

Ramka (polecenie)

Numer węzła

Kod polecenia

FCS

Terminator

Blok danych

Ramka (odpowiedź)

Kod popraw. nadania

Numer węzła

Kod polecenia

FCS

Terminator

Blok danych

Ramka (odpowiedź)

Kod popraw. nadania

Numer węzła

Kod polecenia

FCS

Terminator

Blok danych

Ramka (polecenie)

Master

np. PC

Slave

np. PLC

42

Protokół FINS (ang. Factory Interface

Network Service) - 28 poleceń

0.0

A202.07

Communication

Port Enabled Flag

Zezwolenie na

kom. przez port 7

SEND (090)

D00100

S

D

C

D00300

D00200

S: Pierwsze słowo źródłowe (lokalny węzeł)

D: Pierwsze słowo przeznaczenia (zdalny węzeł)

C: Pierwsze słowo sterujące

0 0 0 A

0 0 0 0

0 3 0 0

0 7 0 3

0 0 6 4

C: D00300

C+1: D00301

C+2: D00302

C+3: D00303

C+4: D00304

Liczba słów do wysłania: 10 słów, max. 4 cyfry hex, w DeviceNet max.76

słów

Trans. do siebie nie do portu szereg.np.01 Transmisja do lokalnej sieci

Węzeł nr 3 Numer jednostki 00 (CPU)

Żądanie odpowiedzi (0), port logiczny: 7 Prośba o 3 próby do 10 sek

Czas monitorowania odpowiedzi 64hex /10 (10 sek). Dla ustaw. 0000 =2 sek

43

Protokół FINS (ang. Factory Interface

Network Service) - 28 poleceń

0.0 A202.02

Communication

Port Enabled Flag

Zezwolenie na

kom. przez port 2

RECV(098)

D00100

S

D

C

D00300

D00200

S: Pierwsze słowo źródłowe (zdalny węzeł)

D: Pierwsze słowo przeznaczenia (lokalny węzeł)

C: Pierwsze słowo sterujące

0 0 0 F

0 4 7 F

0 9 0 0

0 2 0 A

0 0 6 4

C: D00300

C+1: D00301

C+2: D00302

C+3: D00303

C+4: D00304

Liczba słów do wysłania: 14 słów, max. 4 cyfry hex, w DeviceNet max.76 słów

Transmisja z portu szereg. np.04 Transmisja z sieci 7F hex (tzn. 127)

Źródło w

węźle nr 9 Źródło w nr jednostki 00 (CPU)

Żądanie jest sztywne, port logiczny: 2 Prośba o 10 prób jeżeli nie odb. w 10s

Czas monitorowania odpowiedzi 64hex / 10 (10 sek); Dla ustaw. 0000=2 sek

44

FINS (ang. Factory Interface Network

Service) – instrukcja CMND(490)

0.0 A202.02

Communication

Port Enabled Flag

Zezwolenie na

kom. przez port 2

CMND(490)

D00100

S

D

C

D00300

D00200

S: Pierwsze słowo polecenia (ang, command)

D: Pierwsze słowo odpowiedzi, miejsce zapamięt.

C: Pierwsze słowo sterujące

0 1 0 1

8 2 0 0

0 A 0 0

0 0 0 A

S: D00100

S+1: D00101

S+2: D00102

S+3: D00103

Kod polecenia (w hex):0101 READ, 0102 WRITE, 2801 – komenda jawna

Liczba słów do czytania (wpisania): 0A hex tzn. 10 słów (2 bajty kod

polecenia, 2 bajty kod zakończenia i 10 słów danych = 12 słów (24 bajty))

(tu jest to D00010 do D00019 zapamiętane w D 00200 do D 00209)

Obszar danych (czytania lub wpisania) : 82 hex (końcowa dana)

o adresie 00 0A 00 tzn. D00010

0 0 0 8

0 0 18

0 0 0 0

0 9 0 0

0 2 0 F

C: D00300

C+1: D00301

C+2: D00302

C+3: D00303

C+4: D00304

Liczba bajtów polecenia tu: wysłania 8 (max. 4 cyfry hex),

Trans. z/do samego siebie (lub portu) // Trans. z/do lok. sieci (00), max 07

Węzeł mastera nr 9 (max3F) (FF do wszyst) // Adres jednostki 00 (CPU)

Żądanie jest wymagane (0), port: 2 (dla F –automatyczna alokacja)//Prośba o 15 prób.

Czas monitorowania odpowiedzi 64 hex / 10 (10 sek); dla ustaw.0000=2 sek

C+5: D00305 0 0 6 4

Liczba bajtów do odebrania:18 hex (24bajty) (max. 4 cyfry hex),

2 8 0 1

0 2 1 C

0 0 2 F

0 0 0 1

0 A 0 0

S: D00100

S+1: D00101

S+2: D00102

S+3: D00103

S+4: D00104

Kod polecenia (w hex): 2801-komenda jawna, 0101 READ, 0102 WRITE,

Klasa ID tu: 2F – CPM 2C-S ( ale np. 8A – NT DRT21)

Instancja ID tu: 01- obszar danych IR 0049, (02-IR 200239, 03-DM02047)

Adres startowy tu: czytanie od adresu 10 // Opcjonalnie 00

Liczba obsługiwanych bajtów tu: czytane 28hex= 40 bajtów//Opcjonalnie 00

S+5: D00105 2 8 0 0

Numer węzła tu: 2 . // Kod obsługi danych tu: 1C –czytaj

bajty

Ustawienia S dla FINS

45

FINS

instukcja

CMND

P_F_C

1 cykl

BSET (071) #0000 D00000 D00106

MOV (021) #2801 D00000

MOV (021) #021C D00001

MOV (021) #002F D00002

MOV (021) #0001 D00003

MOV (021) #0A00 D00004

@ ++ (590) 3400

Wyzeruj obszar D

P_1s

1 sek

@ - (592) 3410

Inkremeentacja o jeden (zmiana danych)

Dekremeentacja o jeden (zmiana danych)

MOV (021) #2800 D00005

MOV (021) #000B D00006

MOV (021) #0030 D00007

MOV (021) #0000 D00008

MOV (021) #0010 D00009

MOV (021) #0000 D00010

MOV (021) #0064 D00011

S

: Słowa polecenia czytania 40 bajtów z IR 10 w węźle 2 ze slave

CPM2C-S

C:

Słowa sterujace do

czytania 40 bajtów z IR 10 w węźle 2 ze slave

CPM2C-S

Numer węzła, tu: 2 // Kod usługi danych (Data Service

Code) 1C- Czytanie bajtów danych, 1E – Wpisywanie,

32 – czytanie z pamięci PT hi bajt i lo bajt, 33 -wpisanie

Klasa ID tu: 2F –CPM2C-S, 8A- NT DRT21

Jawny komunikat (FINS)

Instancja ID (obszary danych) tu: 01- IR0049, 02-

IR200239, 03- DM002047, 04- LR015, 05-HR015,

06- AR023, 07-TC0255

Adres startowy czytania/wpisania,

tu: czytanie 0A hex =10

tzn od IR10

Liczba bajtów czytana/wpisana, tu: czytana 28 hex= 40

Liczba bajtów do wysłania, tu: 11

Liczba bajtów odbieranych, tu: 30 hex= 48 (8 statutowych,

+ 40 bajtów (jak w drugim poleceniu powyżej)

Numer sieci przeznaczenia tu: 00

Numer węzła mastera tu: 00 // Adres jednostki tu: 10 –

jednostka CPU CS1 (nr jednostki (0) +10), stąd 10

01 –komputer, specjalne I/O CS1 (nr jednostki +20)

Numer portu tu: 00 (z przedz.07) // Liczba powtórzeń =0

Czas monitor. odpowiedzi tu: 64hex/10=10 t.j.10 sek

@CMND (490) D0000 D00100 D00006

S D C w D100 miejsce zapamiętania

Warunek

A202.00

port 00

1524.12

pole. kom OK

Firmowe

bloki

funkcji !

46

Zakresy wykorzystania sterowników

Sterowanie procesem

CPM2A

CPM2B

CPM2C

CPM1A

-V1

ZEN

CQM1H

CJ1

Sterowanie prostą maszyną

Sterowanie średnio złożoną

maszyną

O

si

e

ci

o

w

a

n

a

j

a

ko

sl

a

v

e

Pe

łn

e

s

te

ro

w

a

n

ie

p

rz

e

z

si

e

ć

CP1H

CS1

Sterowanie złożoną maszyną lub gniazdem obróbczym

In

d

y

w

id

u

a

ln

e

47

Umiejscowienie sterowników

w warstwach sieci

Warstwa sieci

Rodzina PLC

ZEN

CPM2A

CPM2B

CPM2C

C200HX

C200HG

C200HE

Indywidualn

e

I/O

Magistrale

czujników

I/O (Slave)

Magistrale

czujników

I/O (Master)

Magistrale

urządzeń

Sieci gniazd

Sieci polowe

CQM1H

Slave

Master

CPM1A

Ethernet

SYSMAC-Link

Controller Link

CJ1-H

CS1

DeviceNet

Profibus-DP

AS-Interface

Compobus-S

Compobus-S

B7A

Typ sieci

CP1H

48

Bezszwowość

49

Dziękuję za uwagę

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

Wyszukiwarka

Podobne podstrony:

WYKŁAD 12 PołaczeniaSieci

WYKŁAD 12 PołaczeniaSieci

wykład 12 pamięć

Socjologia wyklad 12 Organizacja i zarzadzanie

Wykład 12(3)

Wykład 12

Wykład 12 Zarządzanie sprzedażą

Wykład 12 1

wyklad 12

Wyklad 1 12

wyklad 12 MNE

wykład 12

ZARZ SRODOWISKIEM wyklad 12

wykład 7 12

więcej podobnych podstron