Actice Direckory struktura

logiczna i fizyczna

Opracowa

ł:

Artur

Bojko

2R

Active Directory wykorzystuje Domain Name System

(DNS) jako podstawowy mechanizm identyfikacji

obiektów takich jak komputery i domeny. DNS stanowi

standardową usługę internetową, pozwalającą

grupować komputery w domenach. Przeciwnie niż w

przypadku domen Windows NT 4, które miały

strukturę płaską, domeny DNS zbudowane są

hierarchicznie. Hierarchia ta zdefiniowana jest w

oparciu o całą sieć Internet. Różne poziomy hierarchii

pozwalają identyfikować komputery, domeny

organizacyjne lub domeny najwyższego poziomu

(domeny główne). DNS wykorzystywany jest także do

przypisywania nazwom hostów, takim jak

zeta.microsoft.com, odpowiadających im adresów

numerycznych protokołu TCP/IP (np. 192. 168. 19. 3).

Poprzez DNS hierarchia domen Active Directory może

zostać zdefiniowana w oparciu o nazwy internetowe,

bądź też może posługiwać się oddzielnymi,

prywatnymi nazwami.

W przypadku odwoływania się do zasobów

komputera w takim typie sieci należy

posłużyć się w pełni kwalifikowaną nazwą

hosta, taką jak zeta.microsoft.com. W tym

przykładzie zeta stanowi nazwę

indywidualnego komputera, microsoft nazwę

domeny organizacyjnej, zaś com nazwę

domeny najwyższego poziomu. Domeny

najwyższego poziomu znajdują się u

podstawy drzewa hierarchii DNS i są niekiedy

nazywane domenami głównymi. Domeny te

zorganizowane są geograficznie za pomocą

dwuliterowych identyfikatorów krajów, jak .pl

dla Polski lub .ca dla Kanady, lub zależnie od

typu organizacji. W tym ostatnim przypadku

stosowane są oznaczenia funkcjonalne, takie

jak .com dla firm komercyjnych lub .org dla.

instytucji niekomercyjnych.

Typowe domeny, takie jak microsoft.com są też niekiedy

nazywane domenami nadrzędnymi. Nazwa to wynika z

faktu, że stanowią one podstawę struktury

organizacyjnej. Domeny takie mogą być podzielone na

poddomeny, które odpowiadają różnym oddziałom,

sekcjom lub geograficznym lokalizacjom. W pełni

kwalifikowana nazwa hosta dla komputera znajdującego

się w biurze firmy Microsoft w Seattle może zatem

posiadać adres jacob.seattlf.microsoft.com. W tym

przypadku jacob jest nazwą komputera, seattle jest

poddomeną, zaś microsoft.com jest domeną nadrzędną.

DNS stanowi integralną część technologii Active

Directory - w rzeczywistości nie jest możliwe

zainstalowanie Active Directory bez wcześniejszego

skonfigurowania DNS w sieci. Po skonfigurowaniu DNS

można zainstalować Active Directory przy pomocy

Kreatora instalacji Active Directory (uruchamianego

poleceniem dcpromo z linii poleceń). W przypadku braku

istniejącej domeny Kreator pomoże utworzyć nową

domenę i skonfigurować w niej Active Directory. Kreator

pozwala też dodać poddomenę do istniejącej struktury.

Active Directory -

podstawowe pojęcia

Active Directory umożliwia opisanie zarówno fizycznej, jak i

logicznej struktury sieci i jej składników.

Struktury fizyczne to:

• Podsieci – Grupa sieciowa posługująca się jednolitym

zakresem adresów IP i maską sieci.

• Lokacje – Jedna lub kilka podsieci. Lokacje służą do

konfigurowania dostępu do katalogu i replikacji.

Struktury logiczne obejmują następujące pojęcia:

• Jednostka organizacyjna – Podgrupa w domenie, zazwyczaj

odpowiadająca elemen towi struktury funkcjonalnej organizacji.

• Domena – Grupa komputerów współdzielących wspólną bazę

katalogową.

• Drzewo domen – Jedna lub kilka domen korzystających z

ciągłej przestrzeni nazw.

• Las domen – Jedno lub kilka drzew dzielących wspólne

informacje katalogowe.

Tworzenie podsieci

Aby utworzyć podsieć należy;

1. Otwórz „Lokacje i usługi Active Direktory”. By to zrobić

kliknij: Start/Panel Sterowania/Narzędzia Administracyjne/

Lokacje i usługi Active.

2. W drzewie konsoli kliknij prawym przyciskiem myszy węzeł

Subnets, a następnie kliknij polecenie Nowa podsieć.

Znajduje się to w Lokacje i usługi Active

Directory/Sites/Subnets

3. W polu Adres wpisz adres podsieci.

4. W polu Maska wpisz maskę podsieci, która opisuje zakres

adresów należących do tej podsieci.

5. W obszarze Wybierz obiekt lokacji dla tej podsieci kliknij

lokację, która ma być skojarzona z tą podsiecią, a następnie

kliknij przycisk OK.

Tworzenie lokacji

Aby utworzyć lokację należy:

1.Otwórz „Lokacje i usługi Active Direktory”. By

to zrobić kliknij: Start/Panel

Sterowania/Narzędzia Administracyjne/

Lokacje i usługi Active.

2.Kliknij prawym przyciskiem myszy folder Sites,

a następnie kliknij polecenie Nowa lokacja.

3.W polu Nazwa wpisz nazwę nowej lokacji.

4.Kliknij obiekt typu łącze lokacji, a następnie

kliknij przycisk OK.

Kojarzenie podsieci z

lokacją

Aby skojarzyć podsieć z lokacją należy:

1.

Otwórz przystawkę o

Lokacje i

usługi Active Directory/Sites/Subnets.

2.

W drzewie konsoli kliknij prawym

przyciskiem myszy podsieć, z którą

chcesz skojarzyć lokację, a następnie

kliknij polecenie Właściwości.

3.

W polu Lokacja kliknij lokację, którą

chcesz skojarzyć z podsiecią.

Kiedy ustanowić jedną, a

kiedy wiele lokacji

Odpowiednie ustanowienie lokacji może zoptymalizować

wydajność replikacji i zmniejszyć obciążenie

administracyjne w sieci. Optymalna liczba lokacji

zależy od fizycznego projektu sieci. Podczas tworzenia

pierwszego lasu tworzona jest jedna, domyślna lokacja

usługi Active Directory (o nazwie Nazwa-pierwszej-

lokacji), która reprezentuje całą sieć. Las lub domena

składająca się z jednej lokacji może być bardzo

wydajna w przypadku nie rozproszonej, dobrze

połączonej sieci o dużej przepustowości. Jeśli las lub

domena obejmuje wiele lokalizacji geograficznych,

które komunikują się za pośrednictwem powolnych

połączeń sieci rozległej (WAN), ustanowienie wielu

lokacji daje większą kontrolę nad replikacją, skraca

opóźnienie uwierzytelniania i zmniejsza ruch w sieci

WAN.

Dlaczego przepustowość

jest ważna

Wewnątrz lokacji przepustowość decyduje o

wydajności replikacji. Ze względu na

częstotliwość, z jaką zachodzi replikacja

wewnątrzlokacyjna, do osiągnięcia wysokiej

wydajności niezbędna jest duża

przepustowość. Dlatego przed utworzeniem

nowej lokacji należy upewnić się, że

wszystkie komputery w tej lokacji będą

połączone szybkimi łączami. Każdy obszar, w

którym kontrolery domeny są połączone

łączami o szybkości przynajmniej 10

megabitów na sekundę (Mb/s), jest dobrym

kandydatem na lokację.

Kiedy ustanowić jedną

lokację

W przypadku jednej sieci lokalnej (LAN) składającej się z jednej

podsieci lub sieci zawierającej wiele podsieci połączonych

szybkim szkieletem ustanowienie topologii replikacji opartej

na jednej lokacji może przynieść następujące korzyści:

• Uproszczone zarządzanie replikacją

• Szybkie aktualizacje katalogu między wszystkimi

kontrolerami domeny

Topologia jednej lokacji umożliwia przeprowadzanie całej

replikacji jako replikacji wewnątrzlokacyjnej, która nie

wymaga konfigurowania ręcznego. Jedna lokacja pozwala

również na szybkie aktualizowanie wszystkich kontrolerów

domeny w przypadku wprowadzenia zmian w katalogu,

ponieważ zmiany są replikowane niemal natychmiast.

Kiedy ustanowić wiele

lokacji

Jeśli sieć obejmuje wiele lokalizacji geograficznych połączonych

łączami WAN, ustanowienie osobnych lokacji w każdej z tych

lokalizacji daje następujące korzyści:

Wydajne wykorzystanie przepustowości sieci WAN przez replikację

• Szczegółowa kontrola nad replikacją

• Skrócenie opóźnienia uwierzytelniania

Fizycznie oddzielne lokalizacje sieciowe zwykle komunikują się za

pośrednictwem połączeń WAN, które często charakteryzują się niską

przepustowością. Utworzenie osobnej lokacji dla każdej lokalizacji

fizycznej w sieci powoduje, że kontrolery domeny komunikujące się

za pośrednictwem połączeń WAN korzystają z replikacji

międzylokacyjnej, którą zaprojektowano specjalnie z myślą o

zapewnieniu wysokiej wydajności połączeń powolnych. W przypadku

wielu lokacji replikację można szczegółowo kontrolować za pomocą

kilku konfigurowalnych ustawień replikacji międzylokacyjnej. Te

ustawienia obejmują względny koszt różnych ścieżek replikacji,

kontrolery domeny i podsieci skojarzone z każdą lokacją,

częstotliwość transferowania aktualizacji katalogu oraz dostępność

połączeń dla replikacji.

Klient sieci logujący się do domeny musi w ramach

procesu uwierzytelniania skontaktować się z

kontrolerem domeny, którego najpierw poszukuje

we własnej lokacji. Jeśli lokacja obejmuje dwie lub

większą liczbę fizycznie oddzielnych lokalizacji

sieciowych, klient musi czasem uwierzytelniać się

na kontrolerze domeny za pośrednictwem

połączenia WAN. Takie uwierzytelnianie powoduje

opóźnienia w procesie uwierzytelniania. Kojarząc

fizycznie oddzielne lokalizacje sieciowe z osobnymi

lokacjami usługi Active Directory, można zapewnić,

że klienci najpierw próbują uwierzytelnić się na

kontrolerze domeny w ich własnej lokacji.

Omówienie lokacji

Lokacje w usłudze Active Directory reprezentują

fizyczną strukturę sieci, czyli jej topologię. Na

podstawie informacji o topologii, które są

przechowywane w katalogu jako obiekty typu

lokacja i łącze lokacji, usługa Active Directory

konstruuje najwydajniejszą topologię replikacji. Do

określania lokacji i łączy lokacji służy przystawka

Lokacje i usługi Active Directory. Lokacja jest

zestawem dobrze połączonych podsieci. Lokacje

różnią się od domen, ponieważ reprezentują

fizyczną strukturę sieci, podczas gdy domeny

reprezentują logiczną strukturę organizacji.

Korzystanie z lokacji

Lokacje ułatwiają przeprowadzanie niektórych procesów w usłudze

Active Directory:

• Replikacja. Usługa Active Directory wybiera kompromis między

zapotrzebowaniem na najświeższe informacje katalogowe a

koniecznością optymalizacji przepustowości, replikując informacje

wewnątrz lokacji częściej niż między lokacjami. Aby dodatkowo

zoptymalizować replikację, można również skonfigurować

względny koszt łączności między lokacjami.

• Uwierzytelnianie. Informacje o lokacjach pomagają przyspieszają

uwierzytelnianie i poprawiają jego wydajność. Gdy klient loguje się

do domeny, najpierw szuka kontrolera domeny, który mógłby go

uwierzytelnić, w swojej lokalnej lokacji. Ustanawiając wiele lokacji,

można zapewnić, że klienci będą uwierzytelniani przez kontrolery

domeny znajdujące się najbliżej nich, co skraca opóźnienie

uwierzytelniania i ogranicza ruch sieciowy przez połączenia WAN.

• Usługi obsługujące usługę Active Directory. Usługi

obsługujące usługę Active Directory mogą korzystać z informacji o

lokacjach i podsieciach, ułatwiając klientom lokalizację

najbliższych serwerów-dostawców rozmaitych usług. Określanie

lokacji za pomocą podsieci

W usłudze Active Directory lokacja jest zestawem komputerów

dobrze połączonych siecią o dużej szybkości, taką jak sieć

lokalna (LAN). Wszystkie komputery należące do lokacji

zwykle znajdują się w tym samym budynku lub w tej samej

sieci kampusowej. Jedna lokacja składa się z jednej lub kilku

podsieci IP (Internet Protocol). Podsieci są segmentami sieci

IP, przy czym każda z nich ma własny, unikatowy adres

sieciowy. Adres podsieci grupuje położone blisko siebie

komputery w podobny sposób, jak kod pocztowy grupuje

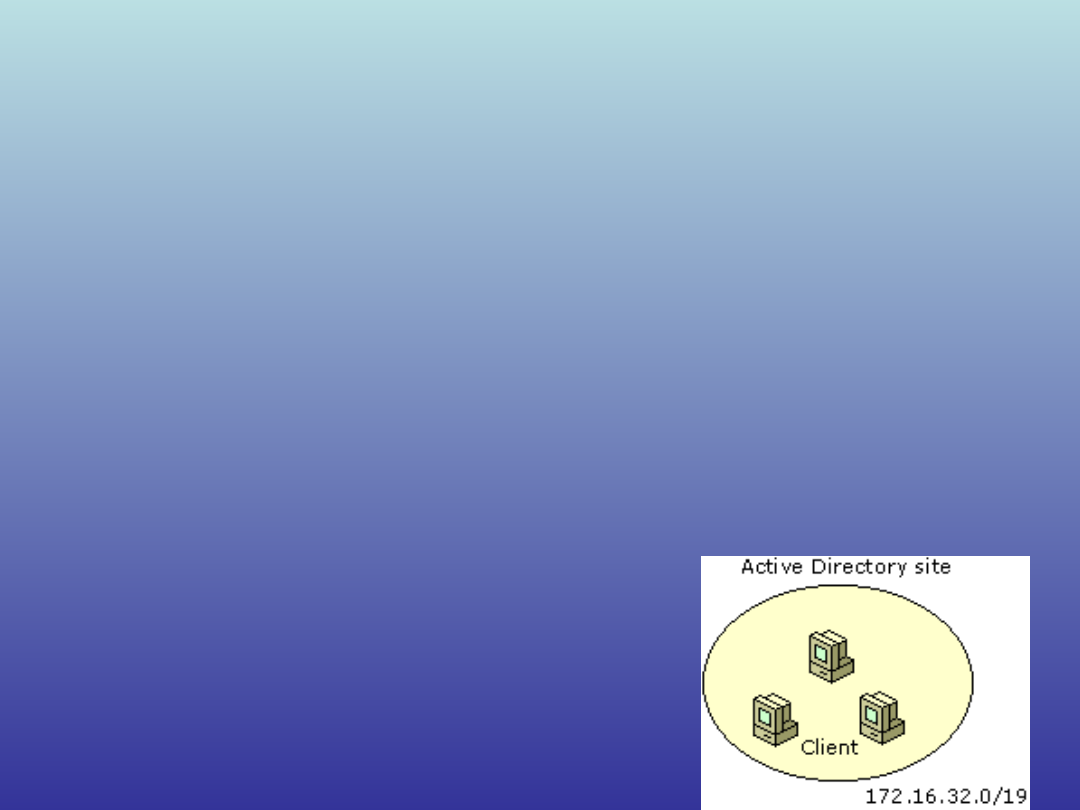

bliskie adresy pocztowe. Na następującym rysunku pokazano

kilku klientów wewnątrz podsieci, która określa lokację usługi

Active Directory.

Lokacje i podsieci są reprezentowane w usłudze Active Directory

jako obiekty typu lokacja i podsieć, które można tworzyć za

pomocą przystawki Lokacje i usługi Active Directory.

Każdy obiekt typu lokacja jest skojarzony z

jednym lub kilkoma obiektami typu podsieć.

Określanie przynależności

komputerów do lokacji

Przynależność komputerów do lokacji jest określana

na podstawie ich adresu i maski podsieci IP.

Odbywa się to inaczej w przypadku klientów i

serwerów członkowskich niż w przypadku

kontrolerów domeny. W przypadku klienta

przypisana mu lokacja jest określana dynamicznie

na podstawie adresu i maski podsieci IP podczas

logowania. W przypadku kontrolera domeny

przynależność do lokacji jest określana na

podstawie lokalizacji skojarzonego z nim obiektu

typu serwer w usłudze Active Directory..

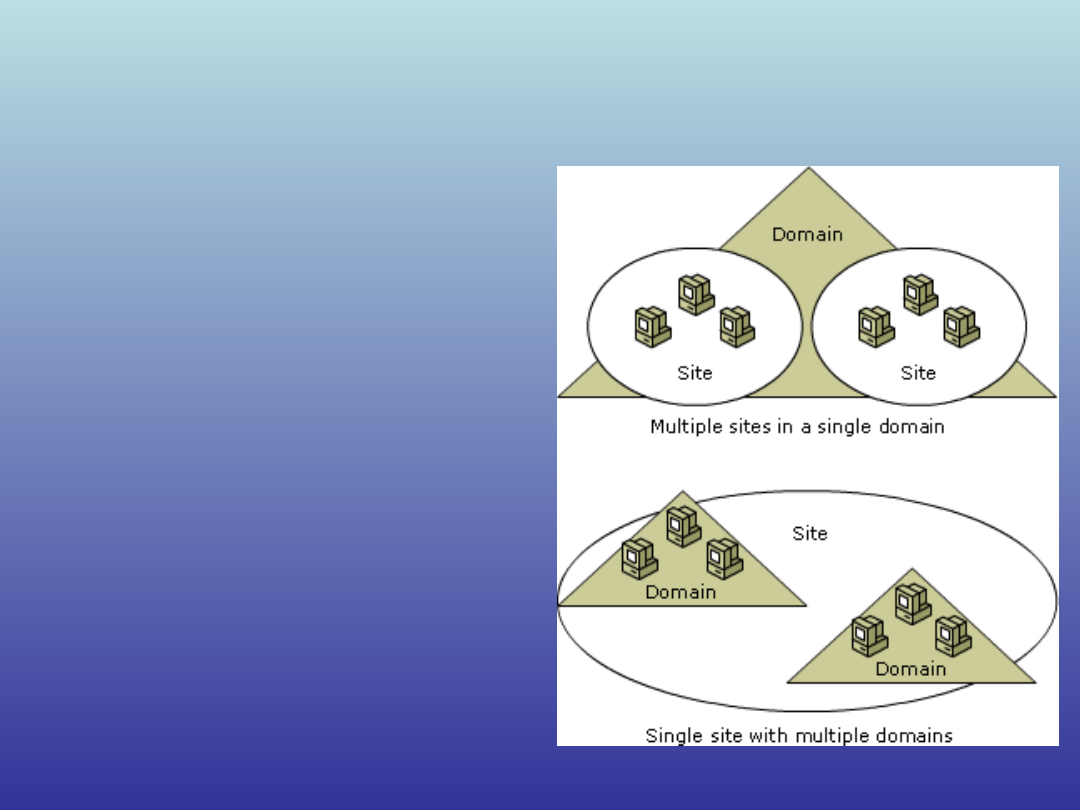

Opis lokacji i domen

W usłudze Active Directory

lokacje reprezentują fizyczną

strukturę sieci, podczas gdy

domeny reprezentują logiczną

lub administracyjną strukturę

organizacji. To oddzielenie

struktury fizycznej od logicznej

daje następujące korzyści:

•Logiczną i fizyczną strukturę

sieci można projektować i

obsługiwać niezależnie.

•Obszarów nazw domen nie

trzeba tworzyć na podstawie

sieci fizycznej.

•W tej samej lokacji można

rozmieścić wiele kontrolerów

domeny dla wielu domen.

Można również rozmieścić

kontrolery domeny dla tej samej

domeny w wielu lokacjach.

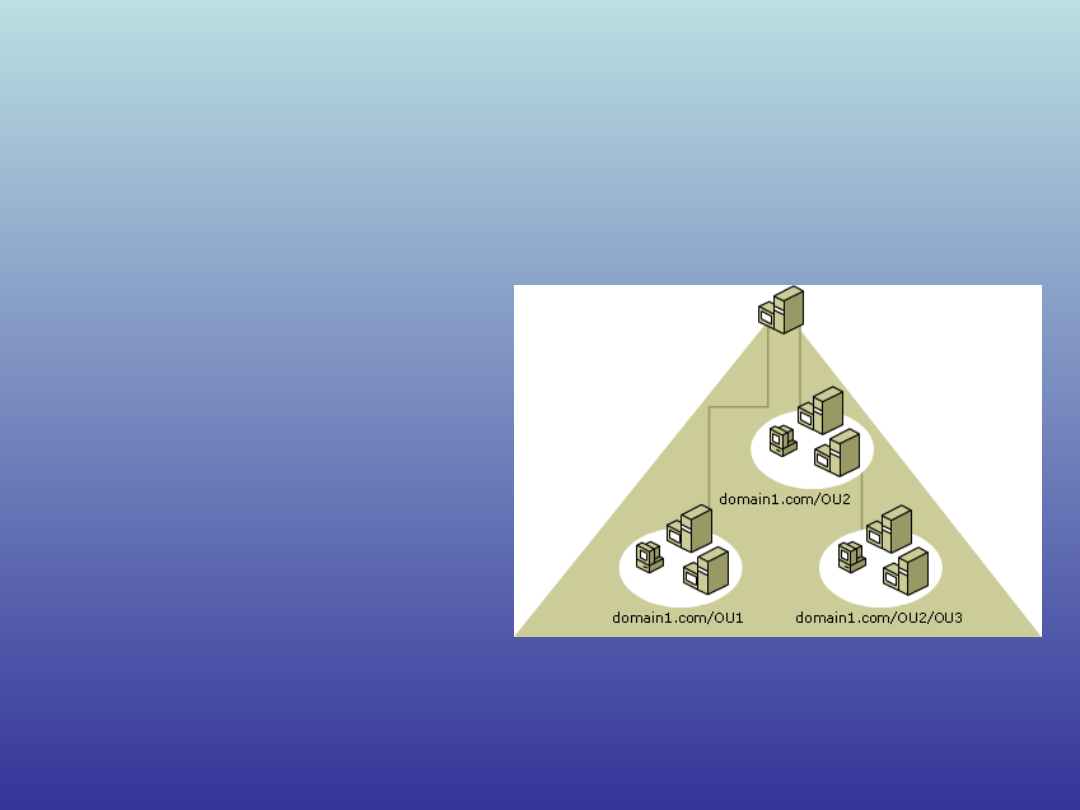

Jednostki organizacyjne

Szczególnie przydatnym typem obiektu katalogu

zawartym w domenie jest jednostka organizacyjna.

Jednostki organizacyjne są kontenerami usługi Active

Directory, w których można umieszczać

użytkowników, grupy, komputery i inne jednostki

organizacyjne. Jednostka organizacyjna nie może

zawierać obiektów z innych domen. Jednostka

organizacyjna jest najmniejszym zakresem lub

jednostką, której można przypisać ustawienia zasad

grupy lub udzielić pełnomocnictw administracyjnych.

Korzystając z jednostek organizacyjnych, można

tworzyć kontenery z domeną reprezentującą

hierarchiczną, logiczną strukturę firmy. Pozwala to na

zarządzanie konfiguracją oraz na korzystanie z kont i

zasobów na podstawie modelu organizacyjnego.

Jak pokazano na rysunku,

jednostki organizacyjne

mogą zawierać inne

jednostki organizacyjne.

Hierarchię kontenerów

można w razie potrzeby

rozszerzyć, tak aby

odzwierciedlić w

domenie hierarchię

firmy. Korzystanie z

jednostek

organizacyjnych pomaga

zminimalizować liczbę

domen potrzebnych w

sieci.

Jednostek organizacyjnych można używać

do tworzenia modeli administracyjnych,

które można przeskalować do dowolnego

rozmiaru. Użytkownik może mieć prawa

administracyjne do wszystkich jednostek

organizacyjnych w domenie lub do jednej

jednostki organizacyjnej. Administrator

jednostki administracyjnej nie musi mieć

praw administracyjnych do żadnej innej

jednostki organizacyjnej w domenie.

Jak pokazano na rysunku, jednostki organizacyjne

mogą zawierać inne jednostki organizacyjne.

Hierarchię kontenerów można w razie potrzeby

rozszerzyć, tak aby odzwierciedlić w domenie

hierarchię firmy. Korzystanie z jednostek

organizacyjnych pomaga zminimalizować liczbę

domen potrzebnych w sieci.

Jednostek organizacyjnych można używać do

tworzenia modeli administracyjnych, które można

przeskalować do dowolnego rozmiaru. Użytkownik

może mieć prawa administracyjne do wszystkich

jednostek organizacyjnych w domenie lub do

jednej jednostki organizacyjnej. Administrator

jednostki administracyjnej nie musi mieć praw

administracyjnych do żadnej innej jednostki

organizacyjnej w domenie.

Domeny

Domeny są jednostkami replikacji. Wszystkie

kontrolery domeny w określonej domenie mogą

odbierać zmiany i replikować je na wszystkich innych

kontrolerach domeny w domenie. Każda domena w

usłudze Active Directory jest identyfikowana przez

nazwę systemu nazw domen (DNS) domeny i

wymaga przynajmniej jednego kontrolera domeny.

Jeśli sieć wymaga więcej niż jednej domeny, łatwo

można utworzyć wiele domen.

Jedna lub większa liczba domen korzystających ze

wspólnego schematu i wykazu globalnego jest

nazywana lasem. Pierwsza domena w lesie jest

nazywana domeną katalogu głównego lasu. Jeśli

wiele domen w lesie ma ciągłe nazwy DNS domeny,

ich struktura jest nazywana drzewem domen.

Jedna domena może obejmować wiele lokalizacji

fizycznych (lokacji) i może zawierać miliony

obiektów. Struktury lokacji i domeny są rozdzielne i

elastyczne. Domena może obejmować wiele lokacji

geograficznych, a lokacja może zawierać

użytkowników i komputery z wielu domen.

Domena daje następujące korzyści:

•Organizowanie obiektów.

Nie ma konieczności tworzenia osobnych drzew

domen jedynie w celu odzwierciedlenia organizacji

działów firmy. W tym celu można utworzyć w

domenie jednostki organizacyjne. Używanie

jednostek organizacyjnych ułatwia zarządzanie

kontami i zasobami w domenie. Następnie można

przypisać ustawienia zasady grupy i umieścić

użytkowników, grupy i komputery w jednostkach

organizacyjnych. Korzystanie z pojedynczej

domeny znacznie upraszcza administrację.

• Publikowanie zasobów i informacji o

obiektach domeny.

W domenie są przechowywane jedynie informacje

o obiektach umieszczonych w danej domenie, więc

utworzenie wielu domen dzieli katalog na

segmenty, które można osobno dostosować do

potrzeb różnych grup użytkowników. Używając

wielu domen, usługę katalogową Active Directory

można skalować zgodnie z wymaganiami

dotyczącymi administracji i publikowania katalogu.

• Stosowanie obiektu zasady grupy do domeny

konsoliduje zarządzanie zasobami i

zabezpieczeniami.

Domena określa zakres lub jednostkę zasad. Obiekt

zasad grupy (GPO) określa, w jaki sposób można

uzyskiwać dostęp do zasobów domeny,

konfigurować je i korzystać z nich. Te zasady są

stosowane jedynie wewnątrz domeny, a nie między

domenami.

•Możliwość udzielania pełnomocnictwa eliminuje

zapotrzebowanie na wielu administratorów z

szerokimi uprawnieniami administracyjnymi.

Udzielanie pełnomocnictwa w połączeniu ze

stosowaniem obiektów zasad grupy i określaniem

członkostwa grup umożliwia przypisanie

administracyjnych praw i uprawnień do zarządzania

obiektami w całej domenie albo w jednej lub wielu

jednostkach organizacyjnych wewnątrz domeny.

•Zasady i ustawienia zabezpieczeń (takie jak

prawa użytkownika i zasady haseł) nie

przechodzą z jednej domeny do innej.

Każda domena ma własne zasady zabezpieczeń i relacje

zaufania z innymi domenami. Jednak ostateczną

granicę zabezpieczeń wyznacza las.

W każdej domenie są przechowywane tylko

informacje o obiektach umieszczonych w danej

domenie.

Taki podział katalogu pozwala na skalowanie usługi

Active Directory w szerokim zakresie, tak że może

obejmować olbrzymią liczbę obiektów.

Tworzenie domeny

Domenę tworzy się przez utworzenie pierwszego

kontrolera domeny dla domeny. Aby to zrobić,

należy zainstalować usługę Active Directory na

serwerze członkowskim z systemem Windows

Server 2003 za pomocą Kreatora instalacji usługi

Active Directory. Kreator ten używa podanych

informacji do utworzenia kontrolera domeny i

utworzenia domeny w istniejącej strukturze domen

organizacji. W zależności od istniejącej struktury

domen, nowa domena może być pierwszą domeną

w nowym lesie, pierwszą domeną w nowym

drzewie domen lub domeną podrzędną w

istniejącym drzewie domen.

Kontroler domeny udostępnia usługę katalogową Active

Directory użytkownikom i komputerom w sieci,

przechowuje dane katalogowe oraz zarządza

oddziaływaniem użytkownik-domena, w tym procesami

logowania użytkowników, uwierzytelnianiem i

przeszukiwaniem katalogu. Każda domena musi

zawierać przynajmniej jeden kontroler domeny.

Po zainstalowaniu pierwszego kontrolera domeny dla

domeny można zainstalować dodatkowe kontrolery

domeny w istniejącej domenie, aby zapewnić

odporność na uszkodzenia i wysoką dostępność

katalogu.

Planowanie wielu domen

Oto niektóre z powodów do utworzenia więcej niż jednej

domeny:

•Różne wymagania dotyczące haseł w działach lub

oddziałach firmy

•Duża liczba obiektów

•Zdecentralizowana administracja siecią

•Większa kontrola nad replikacją

Mimo że używanie pojedynczej domeny

dla całej sieci ma kilka zalet, to ze

względu na ewentualne dodatkowe

wymagania związane ze skalowalnością,

zabezpieczeniami lub replikacją, można

wziąć pod uwagę utworzenie większej

liczby domen dla organizacji. Dokładne

poznanie sposobu replikacji danych

katalogowych między kontrolerami

domeny ułatwia zaplanowanie liczby

domen potrzebnych w organizacji.

Usuwanie domeny

Aby usunąć domenę, najpierw trzeba usunąć usługę

Active Directory ze wszystkich kontrolerów domeny

skojarzonych z daną domeną. Wraz z usunięciem

usługi Active Directory z ostatniego kontrolera

domeny domena zostaje usunięta z lasu, a razem z

nią — wszystkie informacje zawarte w tej domenie.

Domenę można usunąć z lasu tylko w przypadku,

gdy nie ma ona domen podrzędnych. Jeśli domena

jest ostatnią domeną w lesie, jej usunięcie

powoduje również usunięcie lasu. Przed

usunięciem usługi Active Directory z kontrolera

domeny najpierw należy usunąć wszystkie partycje

katalogu aplikacji z tego kontrolera domeny.

Relacje zaufania między

domenami

Relacje zaufania są tworzone automatycznie między

domenami przylegającymi (nadrzędną i podrzędną)

podczas tworzenia domeny w usłudze Active Directory. W

lesie relacja zaufania jest tworzona automatycznie między

domeną katalogu głównego lasu a domeną katalogu

głównego każdego drzewa lub każdą domeną podrzędną

domeny katalogu głównego lasu. Te relacje zaufania są

przechodnie, więc użytkownicy i komputery mogą być

uwierzytelniani między dowolnymi domenami w lesie.

W przypadku uaktualnienia domeny systemu Windows NT

do domeny systemu Windows Server 2003 istniejąca

relacja zaufania jednokierunkowego między tą domeną a

dowolną inną domeną pozostaje niezmieniona. Dotyczy to

również wszystkich relacji zaufania z innymi domenami

systemu Windows NT. W przypadku tworzenia nowej

domeny systemu Windows Server 2003, która ma być

połączona relacją zaufania z dowolną domeną systemu

Windows NT, trzeba utworzyć zaufanie zewnętrzne z tą

domeną.

Tworzenie nowego lasu

Utworzenie pierwszego kontrolera domeny w organizacji

jest równoznaczne z utworzeniem pierwszej domeny

(nazywanej również domeną katalogu głównego lasu) i

pierwszego lasu.

Kontener najwyższego poziomu w usłudze Active

Directory jest nazywany lasem. Las składa się z jednej

lub większej liczby domen, które mają wspólny schemat

i wykaz globalny. W organizacji może być wiele lasów.

Las wyznacza granice zabezpieczeń i administracji dla

wszystkich obiektów znajdujących się w lesie. W

odróżnieniu od lasu, domena wyznacza administracyjne

granice zarządzania obiektami, takimi jak użytkownicy,

grupy i komputery. Ponadto każda domena ma własne

zasady zabezpieczeń i relacje zaufania z innymi

domenami.

• Poszczególne drzewa domen w pojedynczym lesie

nie tworzą razem ciągłego obszaru nazw; innymi

słowy zawierają one nieciągłe nazwy domen DNS.

Chociaż drzewa w lesie nie współużytkują obszaru

nazw, las zawiera tylko jedną domenę katalogu

głównego, nazywaną domeną katalogu głównego

lasu. Domena katalogu głównego lasu jest

pierwszą domeną tworzoną w lesie. Do tej

domeny należą grupy Administratorzy

przedsiębiorstwa i Administratorzy schematu.

Domyślnie członkowie tych dwóch grup mają

poświadczenia administracyjne na poziomie lasu.

Kiedy tworzyć nowy las

Pierwszym krokiem w procesie wdrażania usługi Active

Directory jest określenie, ilu lasów potrzebuje dana

organizacja. W przypadku większości organizacji jeden

las jest modelem preferowanym i najłatwiejszym do

administrowania. Jednak jeden las może nie być

rozwiązaniem praktycznym dla każdej organizacji.

W przypadku jednego lasu użytkownicy nie muszą znać

struktury katalogu, ponieważ dzięki wykazowi

globalnemu wszyscy widzą jeden katalog. Dodanie do

lasu nowej domeny nie wymaga dodatkowej

konfiguracji zaufania, ponieważ wszystkie domeny w

lesie są połączone dwukierunkowymi, przechodnimi

relacjami zaufania. W lesie z wieloma domenami

jednokrotne zastosowanie zmian konfiguracji

wystarcza, aby zaktualizować wszystkie domeny.

Jednak istnieją scenariusze, w których celowe może

być utworzenie większej liczby lasów:

• Uaktualnienie domeny systemu Windows NT

do lasu systemu Windows Server 2003.

Domenę systemu Windows NT można uaktualnić,

tak aby stała się ona pierwszą domeną w nowym

lesie systemu Windows Server 2003. Aby to zrobić,

najpierw trzeba uaktualnić podstawowy kontroler

domeny w tej domenie. Następnie, w dowolnym

momencie można uaktualnić zapasowe kontrolery

domeny, serwery członkowskie i komputery

klienckie.

Można również zachować domenę systemu Windows

NT i utworzyć nowy las systemu Windows

Server 2003 , instalując usługę Active Directory na

serwerze członkowskim z systemem Windows

Server 2003.

Zapewnienie autonomii administracyjnej. Nowy

las można utworzyć, jeśli konieczne jest

posegmentowanie sieci do celów autonomii

administracyjnej. Administratorzy, którzy osobno

zarządzają autonomicznymi infrastrukturami IT w

organizacji, mogą przyjąć role właścicieli lasów i

zaprojektować poszczególne lasy zgodnie z

własnymi potrzebami. Jednak w innych sytuacjach

potencjalni właściciele lasów mogą uznać za

celowe scalenie swoich autonomicznych

infrastruktur w jeden las w celu obniżenia kosztów

wdrażania i korzystania z usługi Active Directory

lub ułatwienia udostępniania zasobów. Innym

wyjściem jest zapewnienie delegacji uprawnień

administracyjnych, która pozwala połączyć

korzyści obu podejść. Role wzorca operacji w

nowym lesie

Podczas tworzenia pierwszego lasu w organizacji

wszystkie pięć ról wzorca operacji automatycznie

przyjmuje pierwszy kontroler domeny w lesie. W

przypadku dodawania do lasu nowych domen

podrzędnych pierwszemu kontrolerowi domeny w

każdej nowej domenie podrzędnej są automatycznie

przypisywane następujące role:

•Wzorzec identyfikatora względnego (RID)

•Emulator podstawowego kontrolera domeny (PDC)

•Wzorzec infrastruktury

Ponieważ w lesie może istnieć tylko jeden wzorzec

schematu i jeden wzorzec nazw domen, role te

pozostają w domenie katalogu głównego lasu. W

lesie usługi Active Directory zawierającym tylko jedną

domenę i jeden kontroler domeny ten kontroler

domeny pełni wszystkie role wzorca operacji.

Dodawanie nowych domen

do lasu

W domenie są przechowywane jedynie

informacje o obiektach umieszczonych w danej

domenie, więc utworzenie wielu domen w

nowym lesie dzieli infrastrukturę usługi Active

Directory na segmenty, które można osobno

dostosować do potrzeb różnych grup

użytkowników.

Najłatwiejszą do administrowania strukturą

domen jest jedna domena w jednym lesie.

Planując strukturę domen, należy rozpocząć od

jednej domeny, a kolejne domeny dodawać

tylko wtedy, gdy model pojedynczej domeny

przestaje zaspokajać określone potrzeby.

Przed utworzeniem nowego

lasu

Do działania usługi Active Directory jest

wymagana usługa DNS i obie te usługi

mają tę samą hierarchiczną strukturę

domen. Na przykład microsoft.com jest

domeną usługi DNS i domeną usługi

Active Directory. Z powodu tego związku

między usługą Active Directory a usługą

DNS przed utworzeniem nowego lasu

należy dokładnie zapoznać się z

pojęciami dotyczącymi obu tych usług.

Tworzenie nowego drzewa

domen

Nowe drzewo domen należy utworzyć

tylko w przypadku, gdy jest potrzebna

domena, której obszar nazw DNS nie

będzie powiązany z innymi domenami

w lesie. Oznacza to, że nazwa domeny

katalogu głównego drzewa (i wszystkich

domen podrzędnych) nie musi zawierać

pełnej nazwy domeny nadrzędnej. Las

może składać się z jednego lub większej

liczby drzew domen.

Przed utworzeniem nowego drzewa domeny

zastanów się nad potrzebą utworzenia kolejnego

lasu. Utworzenie wielu lasów zapewnia izolację

schematu i konfiguracji partycji katalogu, osobne

granice zabezpieczeń, autonomię administracyjną

oraz możliwość niezależnego projektowania

obszaru nazw dla każdego lasu. Dodatkowy las

zwiększa jednak złożoność i koszt implementacji

oraz utrzymania wdrożonego rozwiązania. Dlatego

decyzję o ewentualnym utworzeniu nowego lasu

powinno się podejmować z rozwagą. Las należy

utworzyć tam, gdzie wdrażanie stawia określone

wymagania. Przykładowo las powinien być

utworzony, jeśli potrzebny jest osobny obszar

zabezpieczeń lub zachodzi potrzeba izolacji zmian

schematu. Utworzenie nowego drzewa domeny nie

spełnia tych wymagań.

Replikacja

Jak działa replikacja?

Aby zapewnić spójność i aktualność danych

katalogowych na wszystkich kontrolerach

domeny, usługa Active Directory regularnie

replikuje zmiany wprowadzane w katalogu.

Replikacja odbywa się za pośrednictwem

standardowych protokołów sieciowych, przy

czym śledzenie zmian zapobiega

niepotrzebnym replikacjom, a funkcja

replikacji wartości połączonych zwiększa

wydajność.

Transferowanie danych

replikacji

Usługa Active Directory przesyła dane replikacji między

kontrolerami domeny, używając zdalnego wywoływania

procedur (RPC) za pośrednictwem protokołu Internet

Protocol (IP), które służy zarówno do replikacji

międzylokacyjnej, jak i wewnątrzlokacyjnej. Do

zabezpieczenia danych podczas przesyłania replikacja RPC

przez IP używa uwierzytelniania (za pomocą protokołu

uwierzytelniania Kerberos V5) i szyfrowania danych.

Jeśli bezpośrednie i niezawodne połączenie IP jest

niedostępne, replikację między lokacjami można

skonfigurować do korzystania z protokołu SMTP (Simple

Mail Transfer Protocol). Replikacja SMTP ma jednak

ograniczoną funkcjonalność, a ponadto wymaga urzędu

certyfikacji przedsiębiorstwa. Protokół SMTP może być

używany tylko do replikowania konfiguracji, schematu i

partycji katalogu aplikacji; nie obsługuje replikacji partycji

katalogu domeny.

Zapobieganie niepotrzebnej

replikacji

Gdy kontroler domeny pomyślnie przetworzy

zmiany katalogowe z innego kontrolera

domeny, nie powinien replikować tych zmian

z powrotem na kontrolerze domeny, który je

wysłał. Ponadto kontroler domeny nie

powinien wysyłać aktualizacji na inny

kontroler domeny, jeśli docelowy kontroler

domeny już odebrał tę aktualizację od innego

partnera replikacji. Aby zapobiec takiej

niepotrzebnej replikacji, usługa Active

Directory używa przechowywanych w

katalogu informacji śledzenia zmian.

Rozwiązywanie konfliktów

między zmianami

Może się zdarzyć, że dwóch różnych użytkowników

dokona zmian dokładnie w tej samej właściwości

obiektu i te zmiany zostaną zastosowane na dwóch

różnych kontrolerach domeny w tej samej domenie,

zanim któraś z tych zmian zostanie zreplikowana. W

takim wypadku obie zmiany są replikowane jako nowe

zmiany, powodując konflikt. Aby rozwiązać ten

konflikt, kontrolery domeny, które odbierają zmiany

będące w konflikcie, sprawdzają takie atrybuty tych

zmian, jak wersja i sygnatura czasowa. Kontrolery

domeny akceptują zmianę z wyższym numerem

wersji, a drugą zmianę odrzucają. Jeśli obie wersje są

identyczne, kontrolery domeny akceptują zmianę z

nowszą sygnaturą czasową.

Poprawa wydajności

replikacji

Replikacja wartości połączonych, która jest dostępna

w systemach z rodziny Windows Server 2003,

umożliwia osobną replikację poszczególnych

wartości atrybutu wielowartościowego. W systemie

Windows 2000, gdy wprowadzono zmianę dotyczącą

jednego członka grupy (jednej wartości atrybutu

wielowartościowego z wartościami połączonymi),

cała grupa musiała być zreplikowana. Dzięki

replikacji wartości połączonych replikowany jest

tylko zmieniony członek grupy, a nie cała grupa. Aby

włączyć replikację wartości połączonych, należy

podwyższyć poziom funkcjonalności lasu do

poziomu Windows Server 2003.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

Wyszukiwarka

Podobne podstrony:

03 Sejsmika04 plytkieid 4624 ppt

Choroby układu nerwowego ppt

10 Metody otrzymywania zwierzat transgenicznychid 10950 ppt

10 dźwigniaid 10541 ppt

03 Odświeżanie pamięci DRAMid 4244 ppt

Prelekcja2 ppt

2008 XIIbid 26568 ppt

WYC4 PPT

rysunek rodziny ppt

1 GEN PSYCH MS 2014id 9257 ppt

więcej podobnych podstron