Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

1

SIECI KOMPUTEROWE

SIECI KOMPUTEROWE

SIEKO

SIEKO

Prowadzący :

Prowadzący :

dr inż. Leszek Kłodziński

dr inż. Leszek Kłodziński

pok. 133

pok. 133

Konsultacje:

Konsultacje:

poniedziałki. 14.15 -15.00

poniedziałki. 14.15 -15.00

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

2

Zasady zaliczenia

Wykład :

• test jednokrotnego wyboru

• 30 pytań testowych

• Skala ocen: 18 -20-dst; 20-22 – dst plus,

23-25 – db; 26 -27 db plus, 28-30 bdb

• Laboratorium – zaliczenie dwóch

raportów

• Ocena końcowa:

50%

50%

- wykład: 50%

50%

- laboratorium

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

3

Materiały dydaktyczne

• Platforma: www.electurer.edu.pl

• Kurs: Sieci komputerowe

• Hasło dostępowe do kursu:

pw-wip-2008-lk-sieko

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

4

EWOLUCJA

EWOLUCJA

SIECI

SIECI

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

5

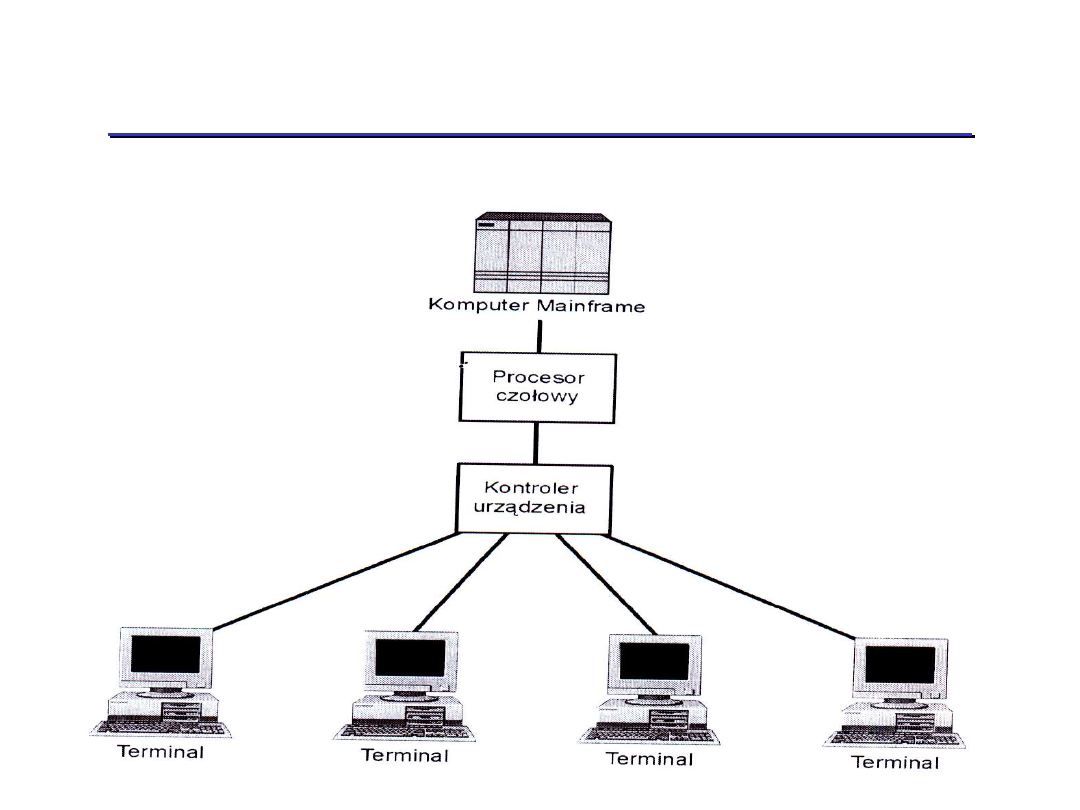

SPRZĘTOWY DOSTĘP DO SIECI

SPRZĘTOWY DOSTĘP DO SIECI

MAINFRAME

MAINFRAME

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

6

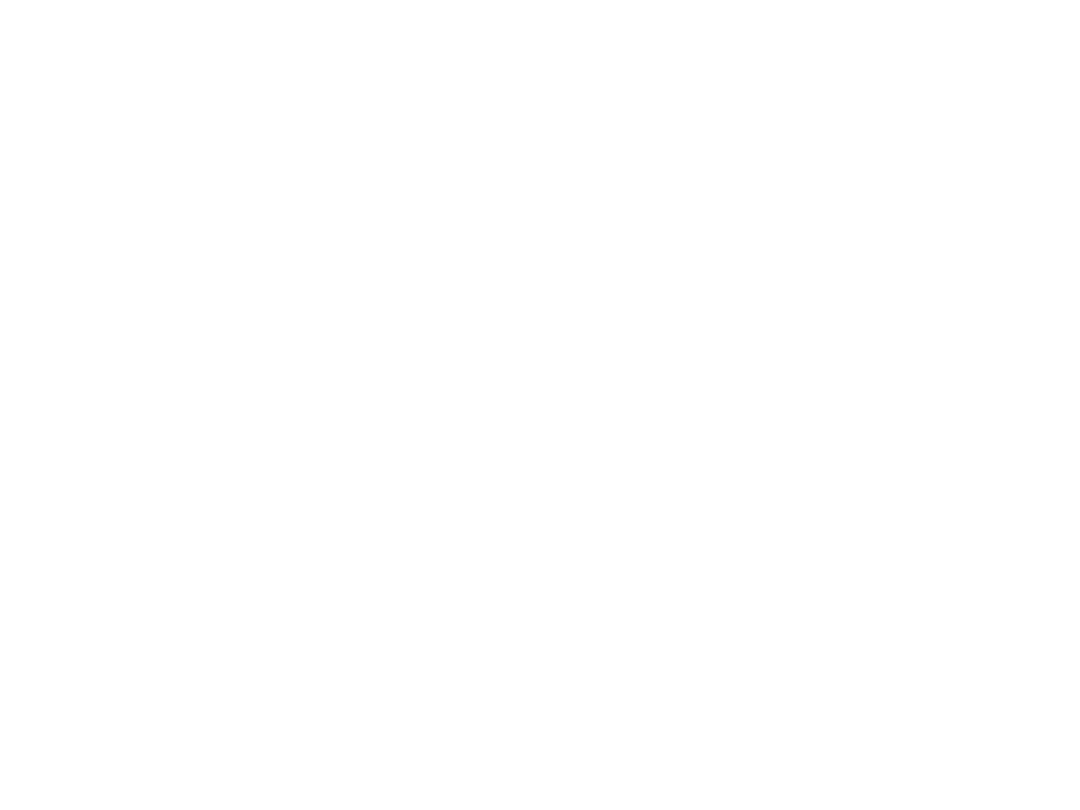

Sieci rozległe

Sieci rozległe

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

7

MODEL REFERENCYJNY

MODEL REFERENCYJNY

OSI

OSI

( inna nazwa MODEL

MODEL

ODNIESIENIA

ODNIESIENIA

)

SYSTEM OTWARTY

SYSTEM OTWARTY

- system

zbudowany zgodnie z normą ISO

7498 i zdolny do wymiany

informacji z innymi systemami

otwartymi

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

8

Model OSI ( Open Systems

Model OSI ( Open Systems

Interconnection )

Interconnection )

• Model OSI opisuje sposób przepływu informacji

pomiędzy aplikacjami software’owymi w jednej

stacji sieciowej a software’owymi aplikacjami w

innej stacji sieciowej przy użyciu kabla sieciowego.

• Model OSI jest modelem koncepcyjnym,

skomponowanym z siedmiu warstw, z których

każda opisuje określone funkcje sieciowe.

• Model ten został opracowany przez ISO

(International Standarization Organization ) w

1984 i w zasadzie powinien być znany przez

każdego, kto zajmuje się sieciami komputerowymi.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

9

•

Model OSI dzieli zadania przesyłu

Model OSI dzieli zadania przesyłu

informacji między stacjami sieciowymi

informacji między stacjami sieciowymi

na

siedem

mniejszych

zadań

na

siedem

mniejszych

zadań

składających

się

na

poszczególne

składających

się

na

poszczególne

warstwy.

warstwy.

•

Zadanie przypisane każdej warstwie

Zadanie przypisane każdej warstwie

ma charakter autonomiczny i może być

ma charakter autonomiczny i może być

implementowane niezależnie.

implementowane niezależnie.

•

Warstwy można podzielić na: warstwy

Warstwy można podzielić na: warstwy

wyższe

wyższe

i niższe. Warstwy wyższe, związane z

i niższe. Warstwy wyższe, związane z

aplikacjami

są

realizowane

tylko

aplikacjami

są

realizowane

tylko

programowo.

programowo.

Model OSI

Model OSI

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

10

Model OSI

Model OSI

APLIKACJI

PREZENTACJI

SESJI

TRANSPORTOWA

SIECIOWA

ŁĄCZA DANYCH

FIZYCZNA

warstwy

warstwy

wyższe

wyższe

(aplikacyj

(aplikacyj

ne )

ne )

warstwy

warstwy

niższe

niższe

(transport

(transport

danych )

danych )

warstwa

7

warstwa

6

warstwa

5

warstwa

4

warstwa

3

warstwa

2

warstwa

1

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

11

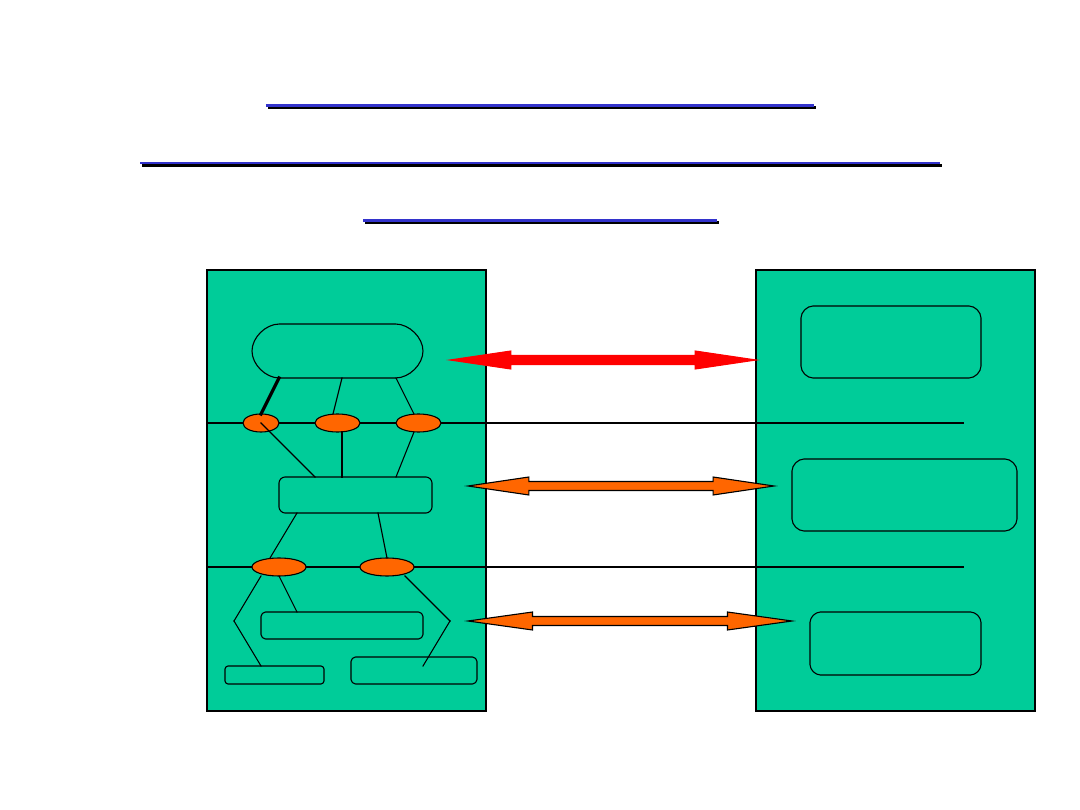

OBIEKTY, PUNKTY

OBIEKTY, PUNKTY

UDOSTĘPNIANIA USŁUG,

UDOSTĘPNIANIA USŁUG,

PROTOKOŁY.

PROTOKOŁY.

OBIEKT (N+1)

N-OBIEKT

(N-1) OBIEKT

(N-1) OBIEKT

(N-1) OBIEKT

Protokół (N+1)

Protokół (N+1)

warstwy

warstwy

Protokół (N)

Protokół (N)

warstwy

warstwy

Protokół (N-1)

Protokół (N-1)

warstwy

warstwy

OBIEKT (N+1)

N-OBIEKT

(N-1) OBIEKT

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

12

Jak odbywa się komunikacja

Jak odbywa się komunikacja

między stacjami sieciowymi

między stacjami sieciowymi

wg modelu OSI ?

wg modelu OSI ?

•

Aplikacja przesyłana z aplikacji programowej w jednej

stacji sieciowej do aplikacji software’owej w innej stacji

sieciowej musi przejść każdą warstwę modelu OSI w obu

stacjach.

• Np. w sytuacji gdy stacja sieciowa A, ma do przesłania

informację do aplikacji stacji B, aplikacja stacji A wysyła

dane do warstwy Aplikacja

Aplikacja

. Warstwa ta przesyła je dalej

do w. Prezentacja

Prezentacja

aż do warstwy fizycznej. W w.

Fizycznej

Fizycznej

informacja zostaje przekazana do medium, po

którym dociera do stacji sieciowej B. Tutaj w. Fizyczna

Fizyczna

stacji B odbiera dane i przekazuje do w. Łącza danych

Łącza danych,

aż

do w. Aplikacja

Aplikacja.

Na zakończenie tego procesu w.

Aplikacja

Aplikacja

stacji B przesyła dane do odbiorczego programu

aplikacyjnego w celu zakończenia procesu komunikacji.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

13

Czym są protokoły

Czym są protokoły

komunikacyjne ?

komunikacyjne ?

• Należy wyraźnie zaznaczyć, że model OSI jest

tylko ogólnym modelem koncepcyjnym komunikacji

między stacjami podłączonymi do sieci.

• Mechanizmy rzeczywistej komunikacji są

określone w formie protokołów komunikacyjnych

( Communication Protocols ).

Protokołem komunikacyjnym nazywamy

Protokołem komunikacyjnym nazywamy

zbiór formalnych reguł i konwencji

zbiór formalnych reguł i konwencji

szczegółowo określających mechanizmy

szczegółowo określających mechanizmy

wymiany informacji między stacjami

wymiany informacji między stacjami

połączonymi medium transmisyjnym

połączonymi medium transmisyjnym

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

14

PROTOKÓŁ

PROTOKÓŁ

KOMUNIKACYJNY

KOMUNIKACYJNY

TO ZBIÓR ŚCIŚLE UZGODNIONYCH ZBIÓR REGUŁ

TO ZBIÓR ŚCIŚLE UZGODNIONYCH ZBIÓR REGUŁ

DZIAŁANIA OBU ROZMÓWCÓW OPARTY O :

DZIAŁANIA OBU ROZMÓWCÓW OPARTY O :

1. JEDNAKOWY SPOSÓB REPREZENTOWANIA

1. JEDNAKOWY SPOSÓB REPREZENTOWANIA

INFORMACJI

INFORMACJI

2. JEDNAKOWE ROZRÓŻNIANIE I INTERPRETOWANIE

2. JEDNAKOWE ROZRÓŻNIANIE I INTERPRETOWANIE

ELEMENTÓW SKŁADOWYCH KOMUNIKATU

ELEMENTÓW SKŁADOWYCH KOMUNIKATU

3. ZGODNOŚĆ SŁOWNIKÓW KOPERT WEJŚCIOWYCH ZE

3. ZGODNOŚĆ SŁOWNIKÓW KOPERT WEJŚCIOWYCH ZE

SŁOWNIKIEM KOPERT WYJŚCIOWYCH PARTNERA

SŁOWNIKIEM KOPERT WYJŚCIOWYCH PARTNERA

4. ZGODNOŚĆ SPOSOBU REAKCJI PARTNERÓW NA

4. ZGODNOŚĆ SPOSOBU REAKCJI PARTNERÓW NA

KAŻDĄ INTERAKCJĘ ZEWNĘTRZNĄ ( POLECENIE,

KAŻDĄ INTERAKCJĘ ZEWNĘTRZNĄ ( POLECENIE,

NADEJŚCIE KOMUNIKATU),

NADEJŚCIE KOMUNIKATU),

5,JEDNAKOWE REGUŁY POSTĘPOWANIA W

5,JEDNAKOWE REGUŁY POSTĘPOWANIA W

SYTUACJACH NIETYPOWYCH

SYTUACJACH NIETYPOWYCH

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

15

WARUNKI REALIZACJI

WARUNKI REALIZACJI

DIALOGU

DIALOGU

INTERAKCJE Z LOKALNYM OTOCZENIEM

INTERAKCJE Z LOKALNYM OTOCZENIEM

INFORMACJE WYSYŁANE I

INFORMACJE WYSYŁANE I

OTRZYMYWANE

OTRZYMYWANE

•

SŁOWNIK SYGNAŁÓW

SŁOWNIK SYGNAŁÓW

•

SŁOWNIK POLECEŃ

SŁOWNIK POLECEŃ

•

SŁOWNIK WYWOŁAŃ

SŁOWNIK WYWOŁAŃ

•

SŁOWNIK ZGŁOSZEŃ

SŁOWNIK ZGŁOSZEŃ

•

SŁOWNIK KOPERT WEJŚCIOWYCH

SŁOWNIK KOPERT WEJŚCIOWYCH

•

SŁOWNIK KOPERT WYJŚCIOWYCH

SŁOWNIK KOPERT WYJŚCIOWYCH

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

16

SPECYFIKACJA PROTOKOŁU

SPECYFIKACJA PROTOKOŁU

KOMUNIKACYJNEGO

KOMUNIKACYJNEGO

ZBIÓR REGUŁ OKREŚLAJĄCYCH

ZBIÓR REGUŁ OKREŚLAJĄCYCH

JEDNOZNACZNIE ZASADY BUDOWY

JEDNOZNACZNIE ZASADY BUDOWY

PROTOKOŁU KOMUNIKACYJNEGO

PROTOKOŁU KOMUNIKACYJNEGO

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

17

Specyfikacja protokołu

komunikacyjnego

Automat o skończonej liczbie

Automat o skończonej liczbie

stanów

stanów

< I , S , O , f

< I , S , O , f

w

w

, f

, f

p

p

>

>

I

I - skończony zbiór wejść

- skończony zbiór wejść

O

O - skończony zbiór wyjść

- skończony zbiór wyjść

S

S - skończony zbiór stanów

- skończony zbiór stanów

f

f

w

w

- funkcja wyjścia

- funkcja wyjścia

f

f

p -

p -

funkcja przejścia

funkcja przejścia

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

18

INTERAKCJE

•

Z LOKALNYM UŻYTKOWNIKIEM

Z LOKALNYM UŻYTKOWNIKIEM

•

Z LOKALNYM OTOCZENIEM

Z LOKALNYM OTOCZENIEM

•

DANE WYSYŁANE I

DANE WYSYŁANE I

OTRZYMYWANE OD ZDALNEGO

OTRZYMYWANE OD ZDALNEGO

PARTNERA

PARTNERA

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

19

Protokoły

Protokoły

• Protokół komunikacyjny realizuje funkcje jednej

lub wielu warstw OSI.

• Istniejąc obecnie bardzo duża liczba różnych

protokołów komunikacyjnych utrudnia często

zorientowanie się mechanizmach działania sieci.

Podział protokołów na klasy:

Podział protokołów na klasy:

1. Protokoły sieci lokalnych LAN

LAN

( LAN

protocols )

2. Protokoły sieci rozległych

WAN

WAN

( WAN

protocols )

3. Protokoły trasowania ( Routing protocols )

4. Protokoły sieciowe ( Network Protocols )

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

20

Protokoły

Protokoły

• Protokoły sieci lokalnych obsługują funkcje

dwóch

najniższych

warstw

modelu

OSI

( Fizycznej i Łącza danych ).

• Protokoły sieci rozległych obsługują funkcje

trzech

najniższych

warstw

modelu

OSI

( Fizycznej, Łącza danych i Sieciowej).

• Protokoły trasowania, obsługujące warstwę

Sieciową modelu OSI, są odpowiedzialne za

określanie tras przepływu pakietów.

• Protokoły sieciowe to zbiory wielu różnych

protokołów

obsługujących

wyższe

warstwy

modelu OSI ( np. AppleTalk, IP, IPX ).

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

21

Formaty informacji

Formaty informacji

przesyłanych w sieci

przesyłanych w sieci

• W sieci przesyłane są dane oraz informacje

sterujące.

• Jedne i drugie mogą przyjmować różne formaty.

• Nazwy tych formatów, zarówno w literaturze,

jak w praktyce, nie zawsze są używane

konsekwentnie, co może powodować spore

nieporozumienia.

• Formy ( formaty ) informacji przesyłanych w

sieci to:

ramka, pakiet, komórka, datagram,

segment, komunikat.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

22

RAMKA ( FRAME

RAMKA ( FRAME

)

)

•

RAMKA

RAMKA

- jednostka informacji, której źródłem

i przeznaczeniem jest warstwa Łącza Danych.

STRUKTURA

STRUKTURA

RAMKI

RAMKI

Nagłówek

Nagłówek

warstwy

warstwy

Łącze

Łącze

danych

danych

Dane wyższej

Dane wyższej

warstwy

warstwy

Końcówka

Końcówka

warstwy

warstwy

Łącze

Łącze

danych

danych

Przedstawiony format ramki ma charakter ogólny,

każda technologia sieciowa ( np. Ethernet, Token

Ring, FDDI ) ma swój specyficzny format ramki.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

23

PAKIET (PACKET)

PAKIET (PACKET)

•

PAKIET

PAKIET

- jednostka infomacji, której źródłem

i przeznaczeniem jest warstwa Sieciowa.

STRUKTURA PAKIET

STRUKTURA PAKIET

Nagłówek

Nagłówek

warstwy

warstwy

Sieciowej

Sieciowej

Dane wyższej

Dane wyższej

warstwy

warstwy

Końcówka

Końcówka

warstwy

warstwy

Sieciowej

Sieciowej

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

24

KOMÓRKA ( CELL)

KOMÓRKA ( CELL)

•

KOMÓRKA

KOMÓRKA

- jednostka informacji, mająca

zawsze 53 bajtów

i odnosząca się do warstwy Łącze danych

STRUKTURA

STRUKTURA

KOMÓRKI

KOMÓRKI

Nagłówek

Nagłówek

komórki

komórki

( 5 bajtów )

( 5 bajtów )

Dane komórki ( Payload )

Dane komórki ( Payload )

(48 bajtów )

(48 bajtów )

Komórki są używane w sieciach technologii ATM

(Asynchronous Transfer Mode ) i SMDS

( Switched Multimegabit Data Service )

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

25

DATAGRAM, SEGMENT,

DATAGRAM, SEGMENT,

KOMUNIKAT

KOMUNIKAT

• DATAGRAM

DATAGRAM

- jednostka informacji, której

źródłem

i przeznaczeniem jest warstwa Sieciowa modelu

OSI, używająca bezpołączeniowej obsługi sieci.

•

SEGMENT

SEGMENT

- jednostka informacji, której

źródłem

i przeznaczeniem jest warstwa Transportowa

modelu OSI.

•

KOMUNIKAT

KOMUNIKAT

- jednostka informacji, której

źródłem

i przeznaczeniem jest zwykła warstwa Aplikacji.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

26

POŁĄCZENIOWE I BEZPOŁĄCZENIOWE

POŁĄCZENIOWE I BEZPOŁĄCZENIOWE

USŁUGI SIECIOWE

USŁUGI SIECIOWE

.

.

• Protokoły i obsługiwany przez nie ruch danych

w sieci mogą mieć charakter

połączeniowy

lub

bezpołączeniowy.

• W połączeniowej obsłudze danych używana jest

trasa (ścieżka) między stacją nadawczą a stacją

odbiorczą, utworzona tylko na czas trwania

transmisji.

• W usłudze bezpołączeniowej dane przepływają

przez połączenie ciągle istniejące.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

27

USŁUGA POŁĄCZENIOWA.

USŁUGA POŁĄCZENIOWA.

Można w niej wyróżnić trzy fazy:

1. Budowa połączenia

1. Budowa połączenia

2. Przesyłanie danych

2. Przesyłanie danych

3. Likwidacja połączenia

3. Likwidacja połączenia

W fazie przesyłania dane są transmitowane przez

utworzoną ścieżkę w sposób sekwencyjny. Dane

docierają do stacji odbiorczej w kolejności ich

wysłania.

W fazie likwidacji połączenia połączenie ulega

przerwaniu.

Dalsza

transmisja

musi

być

poprzedzona fazą budowy połączenia.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

28

WADY I ZALETY USŁUGI

WADY I ZALETY USŁUGI

POŁĄCZENIOWEJ

POŁĄCZENIOWEJ

.

Usługę bezpołączeniową cechują dwie istotne

wady:

1. Statyczny wybór ścieżki

1. Statyczny wybór ścieżki

2

.

Statyczna rezerwacja zasobów sieciowych.

Statyczna rezerwacja zasobów sieciowych.

Usługa połączeniowa jest bardzo przydatna w

aplikacjach nie tolerujących opóźnień. Np.

zastosowania wymagające przesyłania głosu i

obrazu są oparte na usługach połączeniowych.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

29

USŁUGA BEZPOŁĄCZENIOWA

USŁUGA BEZPOŁĄCZENIOWA

• W usłudze bezpołączeniowej

usłudze bezpołączeniowej

nie buduje się jednej

ścieżki między stacją nadawczą i odbiorczą, pakiety do stacji

odbiorczej mogą docierać w innej kolejności niż wysłane

przez stację nadawczą, ze względu na to że mogą być

mogą być

przesyłane różnymi trasami.

przesyłane różnymi trasami.

• W usłudze bezpołączeniowej

usłudze bezpołączeniowej

dane przepływają przez

trwałe połączenia

trwałe połączenia między węzłami sieci, a każdy pakiet

pakiet

jest

obsługiwany

indywidualnie

jest

obsługiwany

indywidualnie

i niezależnie od innych pakietów danego komunikatu.

• Jest to możliwe pod warunkiem, że każdy pakiet jest

kompletnie zaadresowany

kompletnie zaadresowany

, to znaczy, że każdy ma swój

adres stacji nadawczej i stacji odbiorczej.

adres stacji nadawczej i stacji odbiorczej.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

30

ZALETY I WADY USŁUG

ZALETY I WADY USŁUG

BEZPOŁĄCZENIOWYCH

BEZPOŁĄCZENIOWYCH

.

.

Usługa bezpołączeniowa ma dwie zalety:

Usługa bezpołączeniowa ma dwie zalety:

1.

1.

dynamiczną selekcję ścieżki ( trasy )

dynamiczną selekcję ścieżki ( trasy )

Dynamiczna selekcja ścieżki umożliwia trasowanie

z pominięciem uszkodzonego miejsca w sieci

dzięki sterowaniu przepływem odnoszącym się

do każdego pakietu z osobna.

2.

dynamiczny przydział pasma

dynamiczny przydział pasma

Dynamiczny

przydział

pasma

jest

bardzo

efektywny, ponieważ pasmu nie przydziela się

zasobów, jeśli nie są one używane.

Usługi bezpołączeniowe są zalecane przy

Usługi bezpołączeniowe są zalecane przy

transmisji

danych

w

aplikacjach

transmisji

danych

w

aplikacjach

tolerujących

pewne

opóźnienia

i

tolerujących

pewne

opóźnienia

i

powtórzenia.

powtórzenia.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

31

ADRESOWANIE W SIECI

ADRESOWANIE W SIECI

KOMPUTEROWEJ

KOMPUTEROWEJ

Aby w sieci mogła

Aby w sieci mogła poprawnie przebiegać

poprawnie przebiegać

transmisja

transmisja

informacji, interfejs każdego

informacji, interfejs każdego

urządzenia lub grupy urządzeń musi mieć

urządzenia lub grupy urządzeń musi mieć

swój

swój unikatowy adres

unikatowy adres

.

.

• Mechanizmy adresowania są zależne od

protokołu

sieciowego

i warstwy w modelu OSI.

Można wyróżnić trzy zasadnicze typy adresów

Można wyróżnić trzy zasadnicze typy adresów

:

1. Adresy warstwy 2 ( Łącza danych ) modelu

OSI

2. Adresy MAC ( Media Access Control )

3. Adresy warstwy 3 ( Sieciowej ) modelu OSI.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

32

ADRESOWANIE W SIECI KOMPUTEROWEJ

ADRESOWANIE W SIECI KOMPUTEROWEJ

•

Adres warstwy 2 modelu OSI

Adres warstwy 2 modelu OSI

- jednoznacznie

identyfikuje każde połączenie urządzenia z siecią. Jest także

często

nazywany

fizycznym adresem

fizycznym adresem

(

Hardware

Addreess ). Stacje sieciowe mają zwykle tylko jedno

jedno

fizyczne połączenie

fizyczne połączenie,

co oznacza, że mają tylko jeden tego

jeden tego

typu adres

typu adres

. inaczej przedstawia się sprawa w przypadku

routerów.

• Adresy MAC-

Adresy MAC-

są podzbiorem adresów warstwy 2. składa

się z dwóch podstawowych części; w pierwszej zapisany jest

kod producenta

kod producenta

, a w drugiej unikatowy adres karty

unikatowy adres karty

sieciowej

sieciowej

tego producenta.

• Adresy warstwy Sieciowej

Adresy warstwy Sieciowej-

zwykle należą do

hierarchicznej przestrzeni adresowej

przestrzeni adresowej

i są także nazywane

adresami wirtualnymi lub logicznymi

adresami wirtualnymi lub logicznymi

. Bardzo ważna jest

zależność

między

adresami

warstwy

sieciowej

a

urządzeniami sieciowymi.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

33

Przydzielanie adresów

Przydzielanie adresów

Można wyróżnić trzy sposoby przydziału adresów

Można wyróżnić trzy sposoby przydziału adresów

:

1. Statyczny

1. Statyczny

2. Dynamiczny

2. Dynamiczny

3. Adresy przydziela serwer

3. Adresy przydziela serwer

• Adresy statyczne

Adresy statyczne

przydziela administrator

administrator

stosownie do

wcześniej przyjętego planu adresacji.

• Adresy dynamiczne

Adresy dynamiczne

są przydzielane urządzeniom w

momencie podłączenia ich do sieci przez działanie

specyficznych protokołów. Dowolne urządzenie często ma

inny adres po każdym podłączeniu urządzenia do sieci.

• Adresy przydzielane przez serwer

Adresy przydzielane przez serwer

są ponownie

przydzielane po uprzednim odłączeniu urządzenia od sieci, a

następnie jego podłączeniu.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

34

Sterowanie przepływem w

Sterowanie przepływem w

sieci

sieci

• Sterowanie przepływem polega na zapobieganiu

Sterowanie przepływem polega na zapobieganiu

przeciążeniu

przeciążeniu

sieci przez unikanie nadmiaru informacji

nadpływających do stacji odbiorczej ze stacji nadawczej.

•Istnieje wiele przyczyn powodujących przeciążanie sieci, np.

bardzo szybki komputer może generować zbyt szybko

informacje lub stacja odbiorcza jest zbyt wolna.

Trzy metody zapobiegania przeciążeniom sieci

Trzy metody zapobiegania przeciążeniom sieci

komputerowej:

komputerowej:

1. Buforowanie

1. Buforowanie

2. Transmisja komunikatów ograniczania szybkości

2. Transmisja komunikatów ograniczania szybkości

transmisji stacji nadawczej.

transmisji stacji nadawczej.

3. Generowanie okien

3. Generowanie okien

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

35

Sterowanie przepływem w sieci

Sterowanie przepływem w sieci

•

Buforowanie

Buforowanie polega na chwilowym zapamiętywaniu

nadmiaru informacji w pamięci ( buforze ) do czasu, kiedy

będzie mogła być przetworzona. Okazjonalne „przepełnienia”

mogą być skutecznie obsługiwane.

• Komunikaty ograniczające szybkość transmisji stacji

Komunikaty ograniczające szybkość transmisji stacji

nadawczej

nadawczej

zapobiegają nadmiarom w następujący sposób:

stacja odbiorcza wysyła komunikat do stacji nadawczej

żądania zmniejszenia szybkości jej transmisji. Stacja

nadawcza zmniejsza szybkość do momentu w którym

przestanie otrzymać komunikaty. Ponownie zwiększa

prędkość, ale tak by nie dopuścić do ponownych

komunikatów.

• Generowanie okien

Generowanie okien

jest mechanizmem sterowania

przepływem,

w

którym

stacja

nadawcza

wymaga

potwierdzenia

przez

stację

odbiorczą

faktu

przetransmitowana pewnej liczby pakietów. Jeśli okno ma np.

„szerokość pięć” , to stacja nadawcza żąda potwierdzenia po

przesłaniu pięciu pakietów. Brak potwierdzenia powoduje

retransmisję ze zmniejszoną prędkością.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

36

Zasady kontroli błędów w sieci.

Zasady kontroli błędów w sieci.

• Informacja przesyłana w sieci między stacją nadawczą

i odbiorczą może ulec zniekształceniu lub zniszczeniu.

Dlatego wymyślono mechanizmy sprawdzania błędów

sprawdzania błędów

( Error-checking) na różnych poziomach modelu OSI.

• Najpowszechniej stosowanym z nich jest kodowanie

nadmiarowe

CRC

CRC

( Cyclic Redundancy Check ), wykrywające i usuwające

informacje zniekształcone.

•

CRC

CRC

jest skomplikowaną procedurą dopisywania do

transmitowanego bloku danych pozycji kontrolnych wg

reguły kodowania.Wartość CRC

CRC

jest obliczana w stacji

nadawczej. Stacja odbiorcza również wykonuje obliczenia.

Jeśli wartości są równe, to uznaje się, że pakiet był

trasmitowany poprawnie, przy wartościach różnych - pakiet

zawiera błędy i zostaje usunięty.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

37

Sieci

Sieci

WAN

WAN

,

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

38

Funkcjonowanie

Funkcjonowanie

technologii WAN

technologii WAN

Do bazy technologicznej sieci rozległych

Do bazy technologicznej sieci rozległych

należą:

należą:

• urządzenia transmisji,

• sprzęt komunikacyjny, w tym jednostki CSU i DSU,

• adresowanie międzysieciowe,

• protokoły routingu.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

39

Urządzenia transmisji

Urządzenia transmisji

•

Urządzenia komutowania obwodów

Urządzenia komutowania obwodów

Komutowanie obwodów jest metodą komunikacji,

w której tworzone jest przełączane, dedykowane

połączenie między dwiema stacjami końcowymi.

•

Urządzenia komutowania pakietów

Urządzenia komutowania pakietów

W urządzeniach komutowania pakietów jest

stosowany wewnętrzny format pakietów,

wykorzystywany do opakowywania

transportowanych danych.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

40

Sprzęt komunikacyjny

Sprzęt komunikacyjny

Sprzęt komunikacyjny potrzebny do

zbudowania sieci WAN można podzielić

na trzy podstawowe kategorie:

• sprzęt dostarczony przez klienta (CPE)

• urządzenia pośredniczące

• urządzenia przesyłania danych (DCE)

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

41

Jednostka obsługi kanału / jednostka

Jednostka obsługi kanału / jednostka

obsługi danych

obsługi danych

• wysyłanie i

odbieranie

fizycznych

sygnałów

• regulowanie

łączy

• odpowiadani

e na sygnały

diagnostycz

ne

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

42

Adresowanie

Adresowanie

międzysieciowe

międzysieciowe

W sieciach WAN istnieje stałe zapotrzebowanie na

urządzenie adresujące, znajdujące się poza strukturą

sieci LAN.

Adresy międzysieciowe są wykorzystywane w celu

uzyskania dostępu i wymiany danych .

Architektura adresów jest określona przez trasowalny

protokół wykorzystywany w sieci WAN.

Spośród dostępnych możliwości można wymienić

protokoły IPv4, IPv6, IPX. Każdy z nich ma unikatowy

schemat adresowania.Dlatego też wybór protokołu

decyduje o możliwej do zastosowania hierarchii

adresów.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

43

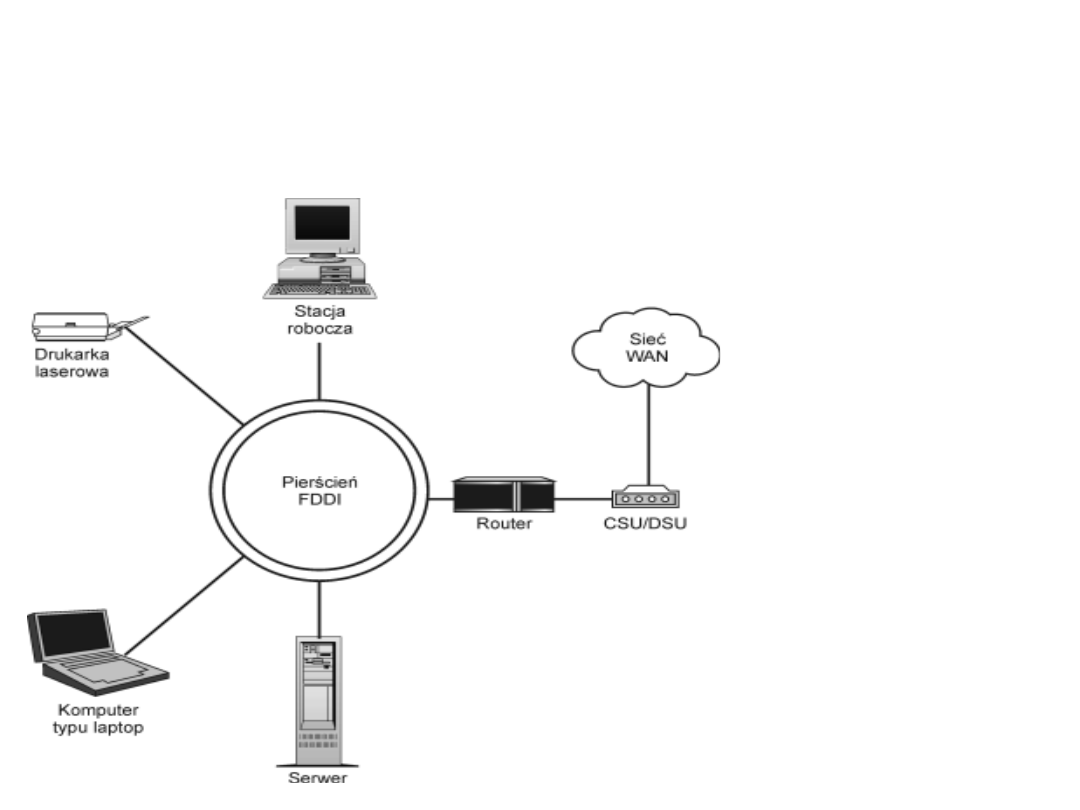

Topologie WAN

Topologie WAN

• każdy z każdym

• pierścienia

• gwiazdy

• oczek pełnych

• oczek częściowych

• wielowarstwową, w tym dwu- i

trójwarstwową

• hybrydową

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

44

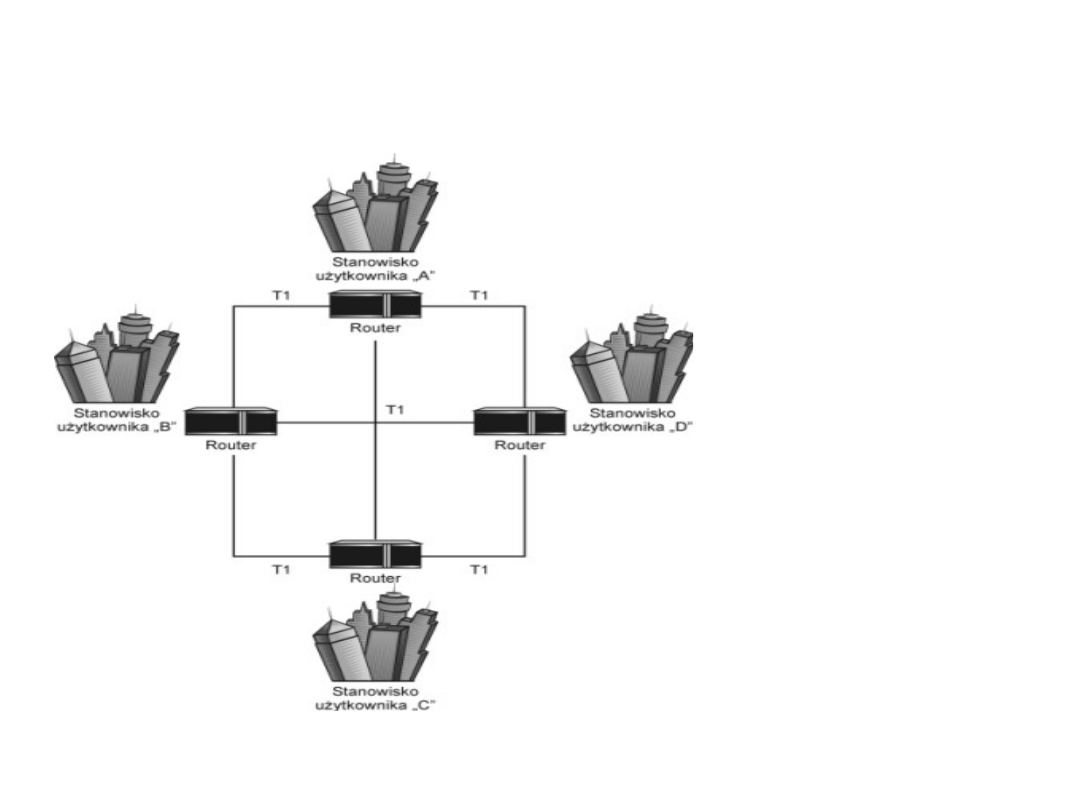

Topologia każdy z każdym

Topologia każdy z każdym

Sieci rozległe o

topologii każdy z

każdym mają dwa

podstawowe

ograniczenia:

•

nie poddają się zbyt

dobrze rozbudowie

•

podatność na awarie

składników sieci

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

45

Topologia pierścienia

Topologia pierścienia

Ograniczenia:

• zależnie od

geograficznego

rozmieszczenia

lokacji, dodanie

jeszcze jednego

urządzenia

transmisyjnego

zamykającego

pierścień może okazać

się zbyt kosztowne

• mała możliwość

rozbudowy sieci

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

46

Topologia gwiazdy

Topologia gwiazdy

Zalety:

• możliwość rozbudowy

• dobra wydajność sieci

Wady:

• istnienie pojedynczego

punktu awaryjnego: w

przypadku awarii

centralnego routera sieci

WAN cała komunikacja

ulegnie zerwaniu

• brak dodatkowych tras:

jeśli centralny router

ulegnie awarii protokoły

trasowania

dynamicznego nie są w

stanie obliczyć nowych

tras przez sieć

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

47

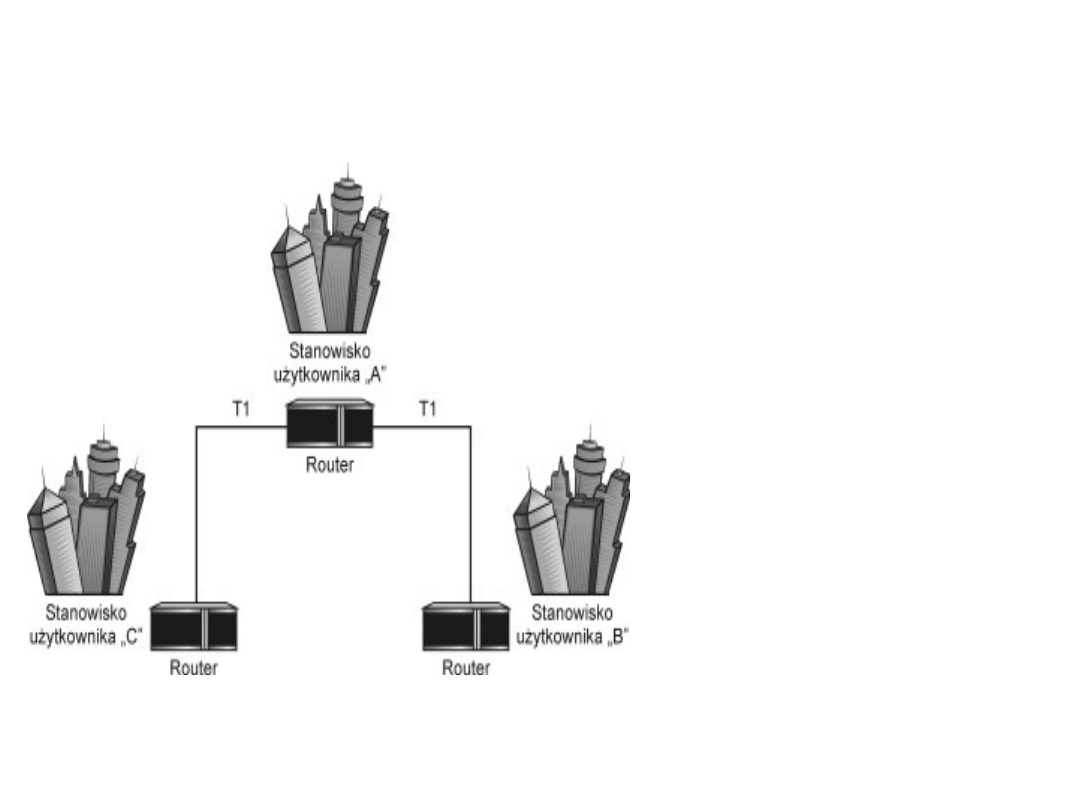

Topologia oczek pełnych

Topologia oczek pełnych

Zalety:

Zalety:

•

niezawodność i

niezawodność i

odporność na

odporność na

uszkodzenia

uszkodzenia

•

korzystanie z

korzystanie z

każdej

każdej

technologii

technologii

transmisyjnej

transmisyjnej

Wady:

Wady:

•

drogie w

drogie w

budowie

budowie

•

wysokie opłaty

wysokie opłaty

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

48

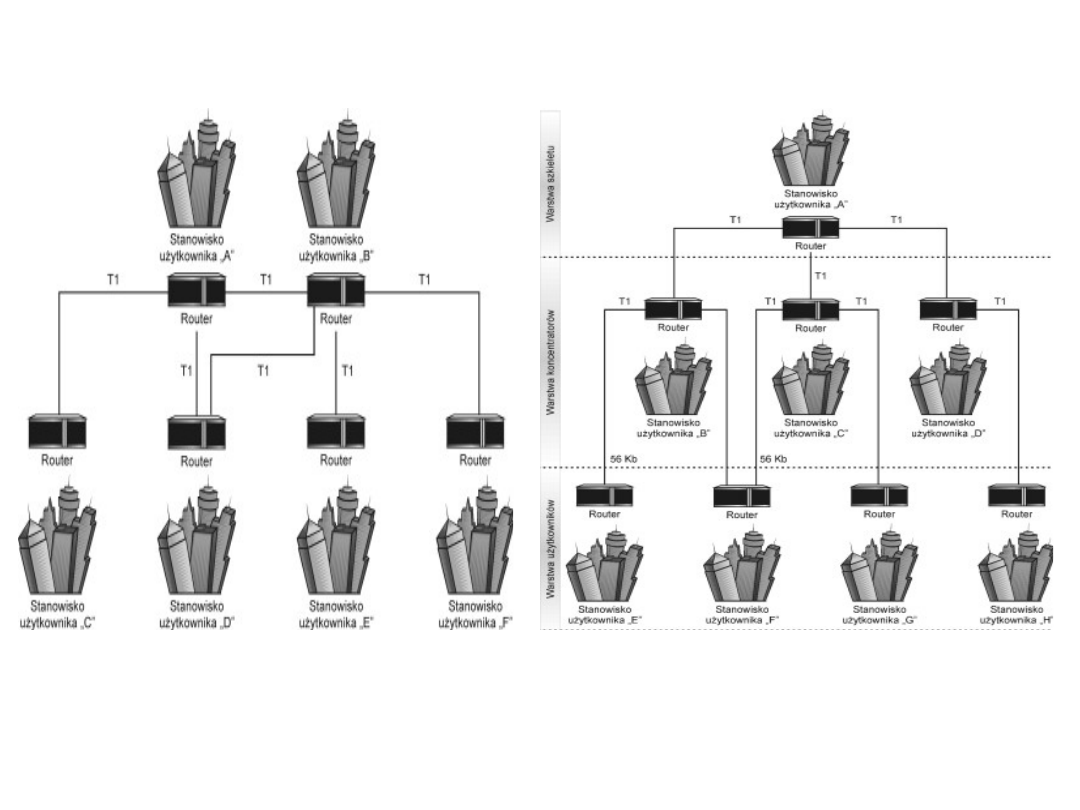

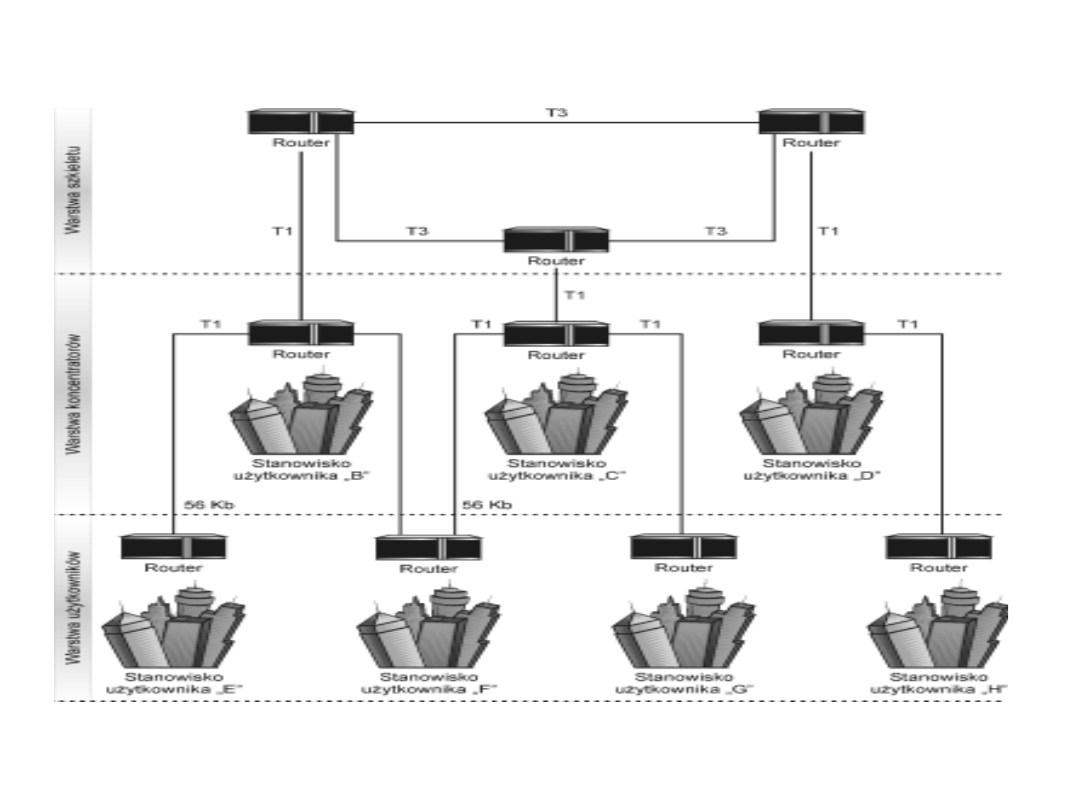

Topologia wielowarstwowa

Topologia wielowarstwowa

Zalety:

Zalety:

• odporność na uszkodzenia

• możliwość rozbudowy

Wady:

Wady:

• drogie w budowie,

eksploatacji i utrzymaniu

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

49

Topologia hybrydowa

Topologia hybrydowa

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

50

Wydajność sieci WAN

Wydajność sieci WAN

Jakość sieci WAN można ocenić, stosując wiele

Jakość sieci WAN można ocenić, stosując wiele

różnych kryteriów (

różnych kryteriów (metryk).

metryk).

Wiele z nich można uznać za

Wiele z nich można uznać za

obiektywne, a ich uzyskanie polega na bezpośredniej

obiektywne, a ich uzyskanie polega na bezpośredniej

analizie protokołów monitorowania sieci, wbudowanych

analizie protokołów monitorowania sieci, wbudowanych

w każde urządzenie sieciowe.

w każde urządzenie sieciowe.

Najbardziej rozpowszechnione metryki to:

Najbardziej rozpowszechnione metryki to:

•

czas przydatności elementu

czas przydatności elementu

•

natężenie ruchu

natężenie ruchu

•

opóźnienia i czas oczekiwania

opóźnienia i czas oczekiwania

•

szybkość wykorzystania zasobów

szybkość wykorzystania zasobów

Ważnym elementem wszelkich kryteriów oceny

Ważnym elementem wszelkich kryteriów oceny

wydajności jest

wydajności jest koszt.

koszt.

Koszty posiadania i korzystania z

Koszty posiadania i korzystania z

sieci rozległej obejmują początkowe koszty budowy oraz

sieci rozległej obejmują początkowe koszty budowy oraz

miesięczne opłaty za jej eksploatację.

miesięczne opłaty za jej eksploatację.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

51

Podsumowanie

Podsumowanie

Sieci rozległe są skomplikowanymi konstrukcjami,

Sieci rozległe są skomplikowanymi konstrukcjami,

które nie zawsze przystają do opisanych w

które nie zawsze przystają do opisanych w

publikacjach czy otwartych standardów.

publikacjach czy otwartych standardów.

Projektowanie, budowa i obsługa sieci WAN mogącej

Projektowanie, budowa i obsługa sieci WAN mogącej

stale spełniać oczekiwania użytkowników może

stale spełniać oczekiwania użytkowników może

okazać się zadaniem niemal niewykonalnym.

okazać się zadaniem niemal niewykonalnym.

Sukces leży w zrozumieniu możliwości, ograniczeń i

Sukces leży w zrozumieniu możliwości, ograniczeń i

kosztów różnych technologii składowych sieci.

kosztów różnych technologii składowych sieci.

Dzięki temu możliwa staje się ich poprawna

Dzięki temu możliwa staje się ich poprawna

integracja.

integracja.

Głównym celem jest zbudowanie sieci, w której każdy

Głównym celem jest zbudowanie sieci, w której każdy

składnik jest dobrze dopasowany do możliwości

składnik jest dobrze dopasowany do możliwości

pozostałych elementów i mieści się w

pozostałych elementów i mieści się w

ograniczeniach budżetowych.

ograniczeniach budżetowych.

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

52

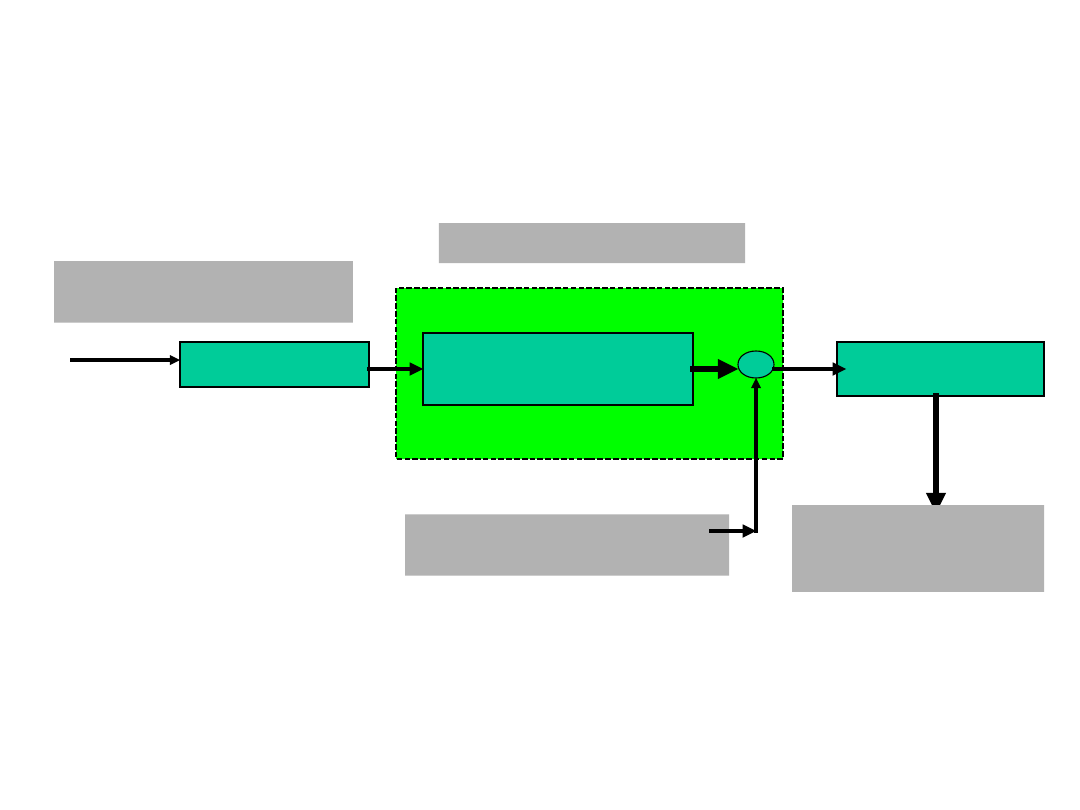

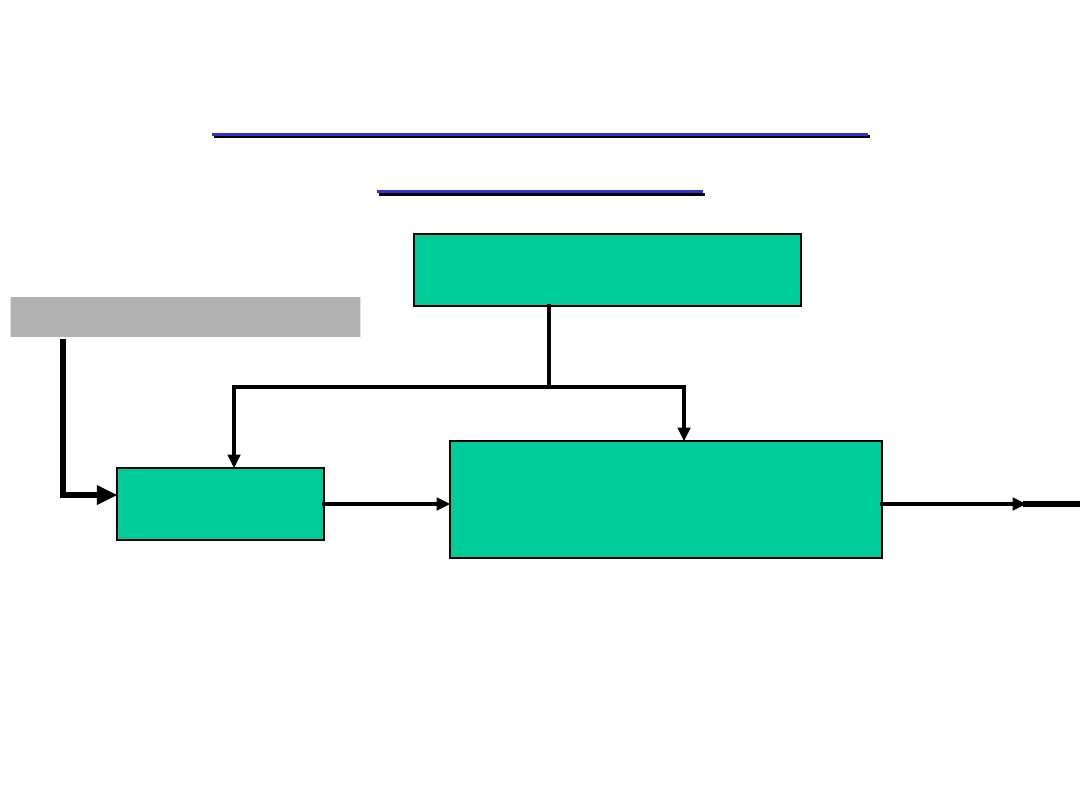

SCHEMAT TRANSMISJI

SCHEMAT TRANSMISJI

INFORMACJI

INFORMACJI

CYFROWEJ

CYFROWEJ

NADAJNIK

FILTR ZNIEKSZTAŁ-

FILTR ZNIEKSZTAŁ-

CAJĄCY

CAJĄCY

+

ODBIORNIK

CIĄG

CIĄG

ZEROJEDYNKOWY

ZEROJEDYNKOWY

I

I

ZAKŁÓCENIA

ZAKŁÓCENIA

ZEWNĘTRZNE

ZEWNĘTRZNE

TOR TRANSMISYJNY

TOR TRANSMISYJNY

CIĄG

CIĄG

ZEROJEDYNKOWY

ZEROJEDYNKOWY

I

I

N

N

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

53

PODSTAWOWE

PODSTAWOWE

DEFINICJE

DEFINICJE

•

TOR TRANSMISYJNY

TOR TRANSMISYJNY

-

-

ośrodek (medium) zdolny

ośrodek (medium) zdolny

do przenoszenia sygnałów

do przenoszenia sygnałów

•

ŁĄCZE

ŁĄCZE

- nadajnik+tor

- nadajnik+tor

transmisyjny+ odbiornik +

transmisyjny+ odbiornik +

elementy do ich sprzężenia

elementy do ich sprzężenia

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

54

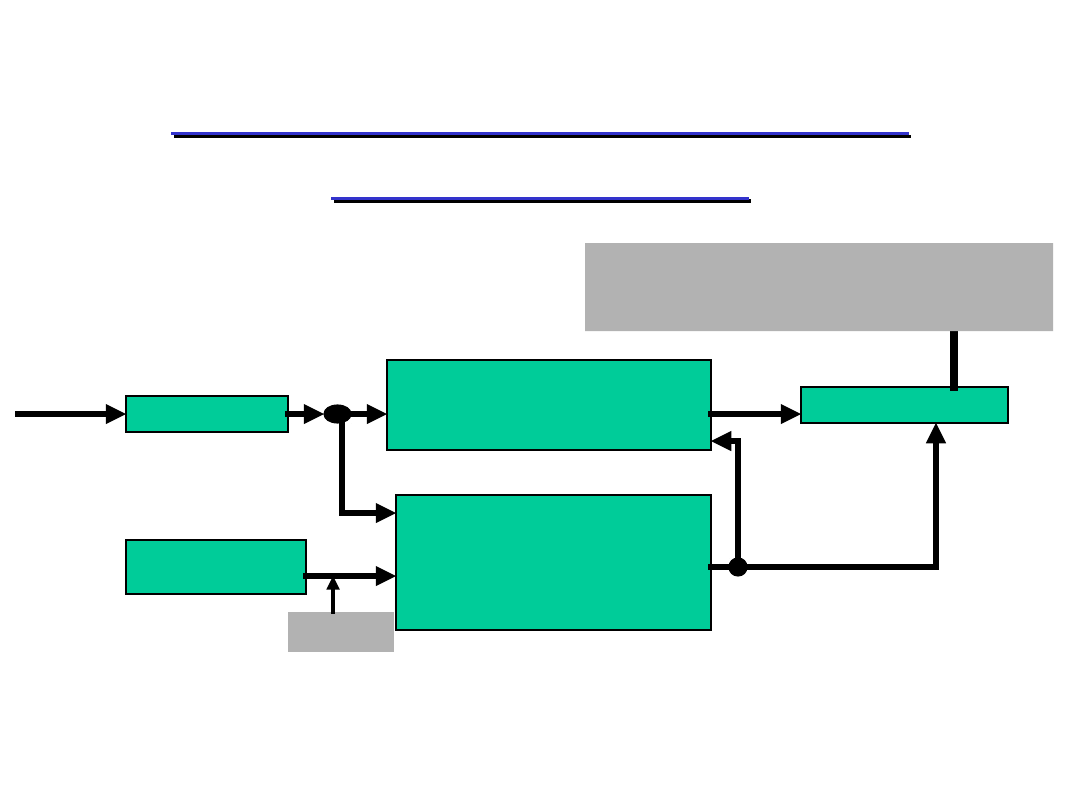

BLOKI FUNKCJONALNE

BLOKI FUNKCJONALNE

NADAJNIKA

NADAJNIKA

KODER

GENERATOR TAKTU

KSZTAŁTOWANIE LUB

MODULACJA SYGNAŁU

CIĄG ZEROJEDYNKOWY

CIĄG ZEROJEDYNKOWY

S

S

N

N

(t)

(t)

Sieci komputerowe lato

Sieci komputerowe lato

2008

2008

55

BLOKI FUNKCJONALNE

BLOKI FUNKCJONALNE

ODBIORNIKA

ODBIORNIKA

FILTR

FILTR

GENERATOR

GENERATOR

TAKTU

TAKTU

ODTWARZANIE IMPULSÓW

ODTWARZANIE IMPULSÓW

PROSTOKĄTNYCH

PROSTOKĄTNYCH

LUB DEMODULACJA

LUB DEMODULACJA

WYODRĘBNIENIE TAKTU

WYODRĘBNIENIE TAKTU

RESYNCHRONIZACJA

RESYNCHRONIZACJA

GENERATORA

GENERATORA

DEKODER

DEKODER

S

S

O

O

(t)

(t)

TAKT

TAKT

CIĄG ZEROJEDYNKOWY

CIĄG ZEROJEDYNKOWY

I

I

0

0

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

Wyszukiwarka

Podobne podstrony:

kurs wprow.cz.prakt.2008, Znieczulenie, Wykłady-Wprowadz. do spcjalizacji w anestezjologii i int.ter

Zadania 2008, Tekst3, wykłady prog

2008 controlling wyklady

Zadania 2008, Tekst6, wykłady prog

farma wyklad 7 - terapia bolu, Stoma, Farma 2008-09, wykład 7, terapia bólu

WYKŁAD (2008) - NLPZ (wykład 3), Lekarski WLK SUM, lekarski, Farmakologia, Z chomika, Farmakologia,

WYKŁAD (2008) - Farmakokinetyka (wykład 1), Lekarski WLK SUM, lekarski, Farmakologia, Z chomika, Far

A2-rok 2008 test wyklady 1-4, CHEMIA BIOPIERWIASTKÓW

B2-rok 2008 test wyklady 1-4, CHEMIA BIOPIERWIASTKÓW

Wyk-ad z biomechaniki 14 marzec 2008, Biomechanika, wykład

Zadania 2008, Tekst2, wykłady prog

Zadania 2008, Tekst4, wykłady prog

kurs wprow.cz.prakt.2008, Znieczulenie, Wykłady-Wprowadz. do spcjalizacji w anestezjologii i int.ter

Wyklad 4 HP 2008 09

Podstawy finansów 2008, Wykład II

więcej podobnych podstron