KWIECIEŃ 2005

57

O

statnio zaczęły krążyć ostrzeżenia

przed rootkitami – nowym zagro-

żeniem dla użytkowników Win-

dows. Ekspert wyjaśni, co kryje

się za tym obco brzmiącym pojęciem.

Rootkit to narzędzie wykorzystywane przez

komputerowych włamywaczy do ukrywania

podejrzanych plików i procesów. Skutecznie

działający rootkit może ukryć obecność wy-

branego oprogramowania (na przykład troja-

na) przed administratorem Windows, a na-

wet przed programami antywirusowymi.

Niektóre rootkity mają wbudowane dodat-

kowe funkcje. Umożliwiają zdalne logowa-

nie się do systemu bez wiedzy jego admini-

stratora, przekazują włamywaczowi hasła

użytkowników, rejestrują naciskane klawi-

sze. Podstawowym celem rootkita jest jed-

nak zawsze umożliwienie włamywaczowi

utrzymania kontroli nad zdobytym pecetem.

Zagrożenie dla Windows

Rootkity były stosowane przez włamywaczy

głównie do przejmowania kontroli nad syste-

mami uniksowymi. Dopiero od kilku lat za-

częto je wykorzystywać w systemach z rodzi-

ny Windows NT. W ostatnich tygodniach Mi-

crosoft publicznie ostrzegł użytkowników

Windows XP przed rootkitami jako narzę-

dziem coraz częściej stosowanym przez twór-

ców wirusów oraz spyware. Firma z Redmond

dopiero przygotowuje narzędzia do wykrywa-

nia rootkitów

➊

. Jednak, na razie jedyną sku-

teczną metodą usunięcia rootkita jest reinsta-

lacja systemu.

Najbardziej za-

awansowane rootkity

Windows działają na

poziomie jądra syste-

mu i dzięki temu są

w stanie się ukrywać,

na przykład przed pro-

gramami antywiruso-

wymi. Tego typu

aplikacje korzystają

z funkcji interfejsu

aplikacji (API) Win-

dows, aby uzyskać in-

formacje o plikach na

dysku i działających

procesach

. Funkcje jądra systemu pod-

mienione przez rootkit zwracają listy plików

lub procesów niezawierające narzędzi wpro-

wadzonych przez włamywacza

. Ten me-

chanizm chroni też ukryte programy przed

wyświetleniem w Eksploratorze Windows, po

użyciu polecenia

dir

, czy na liście procesów.

Jak wykryć rootkit

Pierwsza metoda wykrywania rootkitów

polega na porównaniu wpisów w rejestrze

z informacjami zapisanymi w plikach, w któ-

rych przechowywany jest tenże rejestr.

Sprawdzana jest także lista plików wyświetla-

na przez Windows i porównywana z zawarto-

ścią systemu plików. Rootkit może spowodo-

wać bowiem, że Windows nie będzie pokazy-

wał groźnych plików, ale będą one odnotowa-

ne wśród informacji o danych na partycji. Ta-

kiego sprawdzenia możemy dokonać za po-

mocą programu RootkitRevealer

➋

. Skanuje

on rejestr i dysk, a potem wyświetla podejrza-

ne wpisy. Do nas należy interpretacja wyni-

ków – nie ma informacji, czy ukryty wpis jest

wynikiem działania rootkita, czy nie.

Druga metoda polega na porównaniu pli-

ków na dysku potencjalnie zainfekowanego

komputera z oryginalnymi plikami z płyty in-

stalacyjnej Windows. Tę metodę będzie stoso-

wał przygotowywany przez Microsoft pro-

gram Strider GhostBuster

➊

.

Wykrywamy rootkit za pomocą

RootkitRevealera

1

Uruchamiamy RootkitRevealer. Z menu

wybieramy

. Czekamy, aż Rootkit-

Revealer zakończy pracę i wywietli listę

.

2

Przeglądamy listę

i szukamy podej-

rzanych wpisów. Na liście widać ukryte

wpisy w rejestrze i katalog

– program wykrył rootkit o nazwie Hacker

Defender. Niestety, aby usunąć rootkit ko-

nieczne jest sformatowanie dysku twardego

i ponowna instalacja Windows.

TN

■

PORADY

ROOTKITY – ZAGROŻENIE Z SIECI

Nowy rodzaj zagrożenia jest trudno wykrywalny,

a system już zarażony trzeba skasować

Obcy w systemie

Adresy WWW:

➊

http//research.microsoft.com/rootkit

➋

www.sysinternals.com/ntw2k/freeware

/rootkitreveal.shtml

www.rootkit.com

Warto zajrzeć...

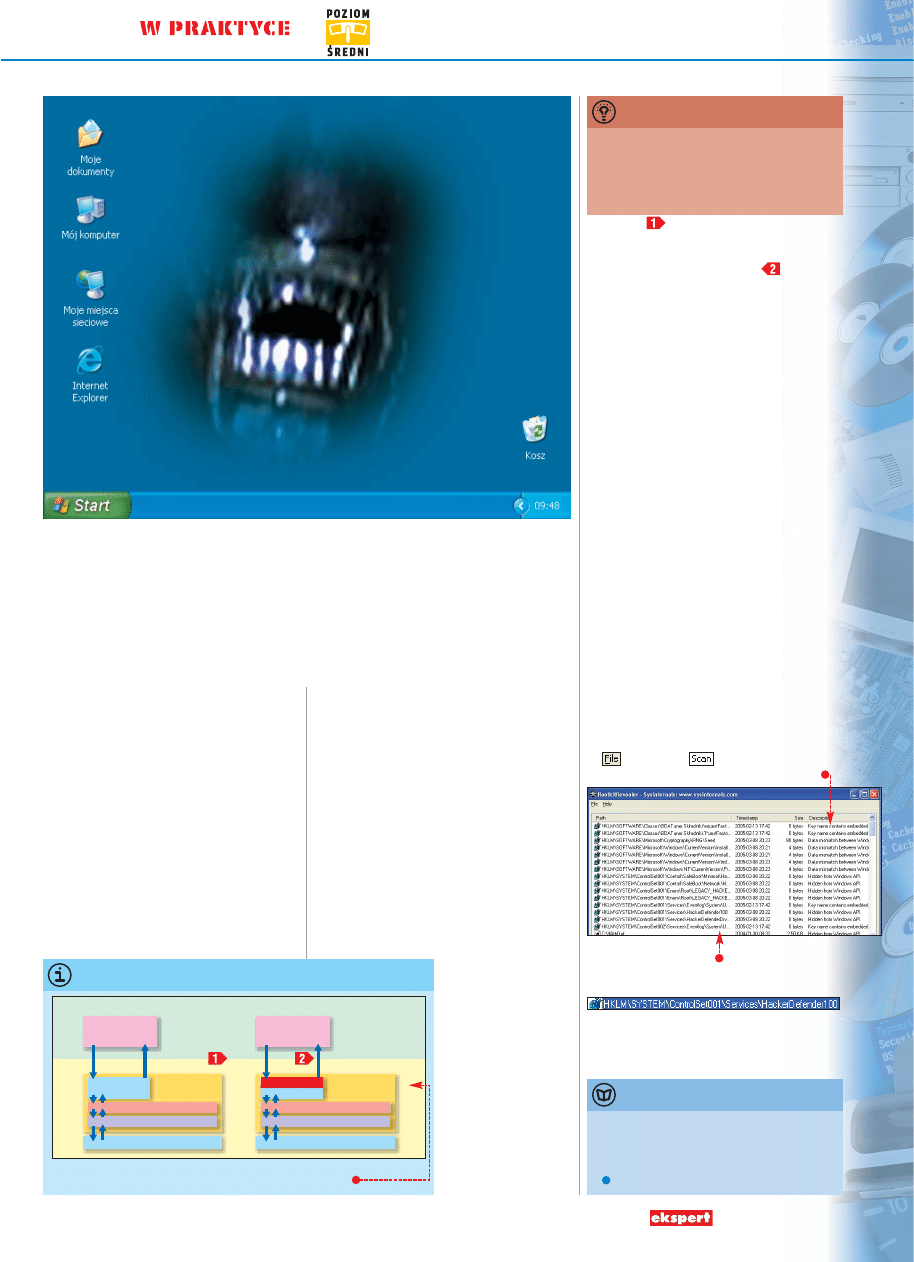

Schemat pokazuje różnicę w działaniu zdrowego systemu oraz zainfekowanego przez rootkit.

Program hakerski ukrywa swoje istnienie przed zewnętrznymi aplikacjami

Działanie rootkita

Z

anim włamywacz zainstaluje rootkit w naszym

komputerze, musi się najpierw do niego wła-

mać.. Najlepszą obroną przed rootkitami jest więc

dobre zabezpieczenie przed włamaniami: regularna

aktualizacja systemu, oprogramowanie antywirusowe

i zapora przeciwogniowa.

Ekspert radzi

Bez rootkita

Z rootkitem

program

antywirusowy

usługa we/wy

podaj listę

plików

lista

plików

usługi

wykonawcze

mikrojądro

tryb użytkownika

tryb jądra

sprzęt

HAL - warstwa uniezależnienia od sprzętu

program

antywirusowy

rootkit

usługa we/wy

podaj listę

plików

lista plików

bez rootkit.exe

usługi

wykonawcze

mikrojądro

sprzęt

HAL - warstwa uniezależnienia od sprzętu

Wyszukiwarka

Podobne podstrony:

cwiczenia o zagrozeniach w sieci

Typowe zagrożenia w sieci

Jak rozmawiać z dzieckiem o zagrożeniach w Sieci

FAŁSZYWA PANDEMIA KORONAWIRUSA MA TUSZOWAĆ ZAGROŻENIA SIECI 5G(1)

zagrożenia w sieci

ZN G 8101 Sieci gazowe Strefy zagrozenia wybuchem

Analiza zagrożeń dla sieci komputerowej

Zagrozenia biologiczne w sieci woiagowej, pytania dyplomowe

klink,Sieci telekomunikacyjne,zagrożenia i ataki w sieci komputerowej

Analiza zagrożeń dla sieci komputerowej

Zagrożenia w Internecie i bezpieczeństwo w sieci

Zagrożenia i ataki w sieci komputerowej

Wirtualne sieci LAN

9 Sieci komputerowe II

Sieci bezprzewodowe Wi Fi

Zagrozenia zwiazane z przemieszczaniem sie ludzi

więcej podobnych podstron