1. Programowanie obiektowe

- wykorzystanie obiektu jako środka do modelowania i odwzorowania rzeczywistości

- budowa i rozbudowa aplikacji w taki sam sposób, w jaki rozbudowany jest rzeczywisty obiekt

- taki sposób tworzenia aplikacji, aby raz tworzone elementy oprogramowania mogły być użyte wielokrotnie

- mniejsza ilość błędów

- łatwiejsze tworzenie oprogramowania

2. Klasa jest zdefiniowanym przez użytkownika typem. Struktura która pozwala na współistnienie w jednym elemencie programowym: danych, funkcji i procedur.

3. Obiekt jest zmienną zdefiniowaną w oparciu o klasę, element istniejący w pamięci (wymagane użycie operatora gcnew), byt rzeczywisty.

4. Podstawowe zasady regulujące zasady programowania obiektowego:

a) enkapsulacja (hermetyzacja)- zamknięcie kodu oraz danych w obrębie jednej struktury. Za pomocą słów kluczowych możliwość określenia struktury jako dostępu lub nie, dla innych.

b) dziedziczenie- wykorzystanie w nowych obiektach cech wywodzących się z postawionego wyżej w hierarchii.

c) poliformizm- funkcjonowanie identycznie nazwanych metod w różnych klasach. Działanie mimo wspólnej nazwy może być inne.

5. Cechy bazy danych:

a) trwałość danych

- długość, czas życia

- niezależność danych od platformy sprzętowej

- niezależność od działania aplikacji

b) duża liczba danych

- dane o wielkości TB

- umieszczenie danych w pamieciach masowych

c) złożoność struktury danych

- złożenie zależności między danymi

- ograniczenia nałożone w danych

6. DBSM- system zarządzania bazami danych, to zespół środków konieczny do wykonywania operacji na strukturach plików zawierających bazy danych.

- współdziałanie (wielu użytkowaników jednocześnie)

- integracja (centralne składnowanie danych)

- integralność (określenie zbioru reguł dotyczących dostępu do danych i modyfikacji)

- bezpieczeństwo (mechanizm kontroli dostępu do danych)

- abstrakcja (oddzielenie użytkownika od wew mechanizów DBSM)

a) system typu DESKTOP

b) system typu KLIENT-SERWER

7. Model danych- opis pojęciowy przestrzeni zagadnienia, fragment modelowanego w systemi komputerowym świata rzeczywistego

a) model koncepcyjny

b) logiczne:

- proste modele danych

- klasyczne modele danych: hierarchiczne, sieciowe, relacyjne

- semantyczne modele danych: obiektowy, relacyjno- obiektowy

c) fizyczne

8. Model relacyjny- podstawą są relacje, czyli struktury w postaci tabeli dwuwymiarowej, gdzie magazynowane są dane.

- klucz prosty (jeden atrybut)

- złożony (wiele atrybutów)

- główny (istotny element relacji, połączenie 1:1)

- obcy (w celu połączenia 2 tabel 1:N)

9 .Modelowanie integralności danych- wprowadzenie grupy wszystkich reguł dla konkretnej bazy danych.

10. Podstawowe operacje na relacjach

- wykorzystywana logika trójwymiarowa (prawda, fałsz, null- nie jest zapisana wartość, dane są nieznane, dane nie istnieją)

- selekcja (wybór)- zwraca krotki, które spełniają określony warunek

- pojekcja (rzut)- zwraca podzbiór strybutów oryginalnego zestawu krotek

- złączenie- zwraca rekordy z kilku tabeli na podstawie równości jednego lub kilku atrybutów

11. Etapy projektowania

- analiza zagadnienia

- projekt pojęciowy (jako pierwszy w modelu relacyjnym)

- projekt implementacyjny (np. relacyjny)

- wybór systemu DBMS

- generacja bazy danych

12. Język SQL- do zarządzania danymi w bazach typu relacyjnego, nie jest systemem programowania.

- interaktywny- stosowany w specjalnych opcjach DBMS

- zagnieżdżony- umiszczony wew poleceń innego języka programowania wysokiego poz

- statyczny- wpisywane polecenie nie ulega modyfikacji

- dynamiczny- zmieniają się pewne składniki poleceń

Składa sie z 3 podjęzyków:

- definiowania danych DDL

- operowania danymi DML

- kontrolowania danych DCL

13. Komputery równoległe

Proces- jednostka aktywna, kontrolowana przez system operacyjny

Wątek- instalacja procedury obliczeniowej, posiada dane globalne i lokalne. Działają wew pewnego procesu i mają dostęp do wspólnego segmentu danych. Każdy wątek posiada własne zmienne lokalne.

Obliczenia równoległe- określenie dotyczące procesów i programów wykonywanych jednocześnie.

Mechanizmy potokowe- przetwarzanie równoległe, pierwsza forma polega na pobieraniu następnego rozkazu w trakcie wykonywania poprzedniego, nie jest wymagana większa liczba procesorów, specjalna konstrukcja, z wydzielonymi częściami.

14. Klasyfikacja maszyn równoległych

a) SISD

- PC wykonują rozkazy sekwencyjnie

- architektura von Neumanna

- jednostka sterująca, przetwarzająca

- bloki pamięci operacyjnej

b) SIMD

- wiele jednostek podporządkowanych jednej

- te same operacje dla różnych danych

c) MIMD

- wiele strumieni rozkazów i danych

- wiele jednostek sterujących i przetwarzających

- różne operacje na różnych danych

SM-MIMD- zbudowany z niezależnie działających grup procesorów, łatwa realizacja oprogramowania

DM-MIMD- zbudowany z niezależnie działających grup procesorów, które posiadają własną pamięć lokalną, najbardziej rozwijająca się grupa, brak konieczności synchronizacji dostępu do danych, dostęp do danych ograniczony wyłącznie dla danego procesora.

15. Sieci komputerowe- każde rozwiązanie, którego celem jest połączenie ze sobą kilku komputerów w celu komunikacji.

- wspólne użytkowanie urządzeń i oprogramowania

- współdzielenie informacji

- bezpośrednia komunikacja użytkowaników

16. Model referencyjny sieci- model OSI

- znormalizowanie funkcji i zadań oprogramowania sieciowego różnych producentów

- system otwarty (stosowanie oprogramowania bez tworzenia dodatkowych warstw pośredniczących)

17. Model warstwowy sieci

- fizyczna- odpowiada za przesyłanie bitów

- łącza danych- za nadawanie i odbiór

- sieci- określenie trasy między nadawcą a odbiorcą

- transportowa- podobnie jak łącza, obsługuje poza siecią lokalną

- sesji- realizuje proces nadzorowania przebiegiem komunikacji

- prezentacji- obsługuje sposoby kodowania aplikacji

- aplikacji- rozpoczyna sesje komunikacyjne

18. Sprzętowe elementy sieci- urządzenia dostępu, wzmacniania przesyłu sygnału (wzmacniak, koncentrator), transmisji

19. Programowe elementy sieci- protokoły, programy, oprogramowanie komunikacyjne

20. Media transmisyjne.

a) kablowe- kable koncentryczne, skrętki

b) optyczne- światłowody (jedno i wielomodemowe)

c) ośrodki niematerialne

21. Media kablowe elektryczne

- silna zależność tłumienności od częstotliwości przesyłanych sygnałów

- ograniczenie maksymalnej długości przewodów

- różna odporność na zakłócenia zew.

- różne masy i jednostki wytrzymałości

- kilka izolowanych i skręconych par przewodów

- ekran poprawiający charakterystykę zakłóceniową

- izolacja zewnętrzna

22. Media kablowe optyczne

- brak zależności tłumienności od częstotliwości

- zależność tłumienności od długości fali świetlnej

- bardzo mała tłumienność

- całkowita odporność na zew. pole elektromag

- mała masa przewodów

- utrudnione łączenie

Okno- długość fali dla których tłumienność materiału jest najmniejsza.

23. Media nie wymagające okablowania

- droga radiowa, przez satelity, drogą optyczną

24. Protokoły- komunikacja PC i urządzeń w sieci

protokoły otwarte: TCP/IP

protokoły charakterystyczne dla producenta: IPX/SPX

25. Serwery

- plików- mechanizm zcentralizowanego składowania plików, z których mogą korzystać jednocześnie grupy użytkowaników

- wydruków- używane do współdzielenia drukarek

- aplikacji- do zcentralizowanego składowania aplikacji wielodostępowych

26. Rodzaje sieci.

- równorzędne- łatwa obsługa, tania eksploatacja, nadzór prostych systemów operacyjnych, hasła, brak udostępniania centralnego zasobów

- klient- serwer- zastosowanie w dużych organizacjach, bezpieczeństwo danych, wydajność sieci, rozbudowa, wysoki koszt sprzętu, trudne zarządzanie.

27. Tryb połączeniowy- stałe połączenie, ustanawiane indentyfikatory połączenia

tryb bezpołączeniowy- przekazywane datagramy, nie gwarantuje dostarczenia informacji

28. Transmisja w kanale podstawowym (baseband)

- przesyłanie w jednym z mediów trnasmisyjnych sygnałów w postaci szeregów impulsów prostokątnych (LAN)

29. Transmisja szerokopasmowa (broadband)

- sygnał modyfikowany z prostokątnego na sinusoidalny

- telewizja kablowa

30. Transmisja asynchroniczna

- bit startu

- odbiera informacje ze stałą częstotliwością

- przesyłanie krótkich danych

31. Transmisja synchroniczna

- dostosowanie faz generatorów nadajnika i odbiornika

- możliwość korygowania rozbierzności z układem nadajnika

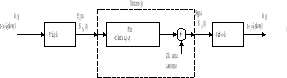

32. Transmisja informacji cyfrowej

(Rysunek)

33. Kodowanie- wprowadzenie dodatkowych informacji synchroznizujących, eliminacja składowej stałej w mediach elektrycznych

34. Topologie sieciowe

a) magistrali- prosta budowa, tania konstrukcja, wrażliwość na przerwanie, niepewne połączenie, trudność w budowie

b) gwiazdy- prosta budowa, awaria nie wpływa, łatwa rozbudowa, jądro (przełącznik, koncentrator)

c) pierścienia- różne rodzaje mediów w pierścieniu, wrażliwość na przerwanie, rozbudowa do podwójnego pierścienia

d) pełnych połączeń- awaria (możliwość wykorzystania dróg alternatywnych), skomplikowana sieć połączeń, podatność na awarie

35. Normy LAN- 802.3- Ethernet, 802.5- Token Ring, 802.11- bezprzewodowe

36. Technologie sieciowe- zespół zasad opisujących pracę określonej sieci. Dotyczy to zarówno części sprzętowej, mediów, stosowanej topologii i protokołów.

37. Ramki- informacje są przesyłane w postaci struktur zwanych ramkami. Ramka jest strukturą związaną z warstwą łączy danych. Każda technologia sieciowa posiada własny ustalony format ramki.

38. Sieci bezprzewodowe- działają w określonym paśmie częstotliwościowym. Nośnikiem mogą być fale radiowe oraz podczerwień.

39. Kaskadowe arkusze stylów CSS- <style type=”text/css”>

40. Formularze- to jeden z elementów stron internetowych, pozwalających autorom uzyskiwać informację od czytelników, wypełniać ankiety, zamawiać towary. Ważnym elementem formularza jest jest określenie jego akcji oraz sposób komunikowania się przeglądarki z serwerem.

41. Formularze- typy pól- <input name=”checkbox” name=”język” value=”a”>

42. Standard ISA dla płyt głównych określa elementy funkcjonalne wchodzące w skład płyty, sposób ich rozmieszczenia, rozbudowy oraz komunikacji między nimi.

43.Standard SCSI: w pierwszej postaci standard SCSI przewidywał obsługę dysków twardych i pamięci taśmowych - streamerów i został nazywany SCSI-1. W miarę rozwoju urządzeń peryferyjnych standard SCSI był rozszerzany. Powstawały następne, uzupełnione wersje. Interfejs SCSI rozpowszechnił się w komputerach osobistych typu MACINTOSH i jest na wyposażeniu każdego komputera firmy APPLE. W komputerach typu PC jest traktowany jako luksusowy i wykorzystywany w zastosowaniach profesjonalnych: serwery, szybkie stacje graficzne, komputery do obróbki video i dźwięku.

Zalety standardu SCSI:

--własny procesor

--obsługa szerokiej gamy urządzeń wewnętrznych i zewnętrznych

--większa ilość urządzeń do podłączenia niż w przypadku IDE

--dłuższe kable połączeniowe

--duża szybkość przesyłu danych

Wady standardu SCSI:

cena sterownika i urządzeń

Budowa i typy kontrolerów SCSI

W skład kontrolera wchodzi:

--procesor SCSI (odpowiedzialny za zgodność protokołów i sterujący całą magistralą),

--układy scalone wysokiej skali integracji

--złącza wewnętrzne i zewnętrzne magistrali SCSI

--terminatory

--inne niezbędne elementy elektroniczne.

Wersje kontrolerów:

--kontrolery uniwersalne: posiadają zainstalowany BIOS zawierający podstawowe procedury obsługi niektórych urządzeń, możliwość diagnostyki magistrali SCSI i jej konfiguracji.

uproszczone i tańsze, bez wbudowanego BIOS-u, nie potrafią wystartować systemu z dysku SCSI, ale po zainstalowaniu sterowników (z dysku IDE) z powodzeniem wykonują swoje zadanie i spełniają wymogi standardu.

44. RAID 0- wykorzystuje zapis paskowy (ang. stripping). Jest podstawowym i jednocześnie szybkim standardem RAID. Dane przeznaczone do zapisu są dzielone na tzw. paski o wielkości od 4kB do 128kB i zapisywane na różnych dyskach. RAID 0 wymaga co najmniej dwóch dysków.

RAID 1 - wykorzystuje zapis lustrzany (ang. mirroring). Dane zapisywane na jednym dysku kopiowane są jednocześnie na drugi. W ten sposób uzyskuje się znaczny wzrost bezpieczeństwa danych, kosztem szybkości zapisu. Ten z zasady prosty system jest drogi w eksploatacji - wykorzystuje połowę sumarycznej pojemności zainstalowanych w systemie dysków. Szybkość zapisu danych maleje o ok. 15 - 20% w stosunku do zapisu na pojedynczy dysk.

RAID 2 - wykorzystuję zasadę RAID 0, przy czym jeden lub więcej dodatkowych dysków jest używany na korekcję i rozpoznawanie błędów ECC (ang. Error Checking and Correcting). RAID 2 "rozbija" plik na pojedyncze bajty i zapisuje je na dyskach obliczając przy tym ECC, które jest zapisywane na dodatkowych dyskach. Do obliczania ECC RAID 2 stosuje algorytm Hamminga. Dodatkowo, dla większego bezpieczeństwa dane mogą być przechowywane na kilku dyskach (mirroring) lub może być dla nich wyznaczana informacja kontrolna - parzystość.

RAID 3 - podobnie jak RAID 0, struktura ta bazuje na rozbijaniu plików na pojedyncze paski i rozmieszczaniu na oddzielnych dyskach. Dla każdego paska stosowana jest kontrola parzystości (z ang. patity check). Dane zapisywane są naprzemiennie na zainstalowanych w matrycy dyskach, a dodatkowy dysk służy do przechowywania informacji dotyczących parzystości. Na dysk z parzystością stosuje się szybsze dyski.

RAID 4 - architektura ta stanowi rozwinięcie standardu RAID 3. W przypadku standardu RAID 4 rozmiar klastra jest znacznie większy - równy rozmiarowi sektora dysku lub rozmiarowi sprzętowego bufora wejścia/wyjścia. Klastry mają wielkość 8,16, 64 lub 128 kB, a parzystość jest obliczana dla całego wiersza bloków. Takie rozwiązanie zapewnia znaczne zwiększenie wydajności sekwencyjnego odczytu i zapisu danych (duże pliki) przy jednoczesnym zmniejszeniu obciążenia napędów zainstalowanych w macierzy.

RAID 5 - jest najczęściej stosowanym standardem RAID. Powodem popularności tego standardu jest najlepszy stosunek wydajności i bezpieczeństwa podsystemu dysków do kosztów. RAID 5 eliminuje obciążenie dysku z informacjami o parzystości, powodujące obniżenie wydajności architektury RAID 3 i RAID 4. Informacja o parzystości jest rozpraszana, podobnie jak dane, po wszystkich dyskach zainstalowanych w macierzy. Algorytm rozmieszczania informacji o parzystości wygląda następująco: dla pierwszego bloku (paska) na ostatnim dysku, dla drugiego - na przedostatnim, itd.

RAID 10 - standard ten jest kombinacją rozwiązań RAID 0 i RAID 1. Łączy w sobie zalety tych dwóch rozwiązań, czyli bardzo wysoką wydajność RAID 0 z bezpieczeństwem RAID 1. Kontroler obsługujący ten standard pozwala na tworzenie dwóch „podmacierzy” poziomu RAID 0, które są obsługiwane jako pojedyncze dyski macierzy RAID 1 (mirroring). Architektura RAID 10 działa na podstawie stripingu danych na lustrzanych dyskach.

RAID 50 jest skrzyżowaniem dwóch standardów RAID: 5 i 0. Kontroler obsługujący ten standard, pozwala stworzenie dobrego systemu dyskowego pod względem wydajności i bezpieczeństwa danych. Pojedyncze macierze RAID 0 są traktowane jako dyski jednej macierzy RAID 5.

RAID sprzętowy wykorzystuje wewnętrzne, zewnętrzne lub zintegrowane z płytą główną specjalizowane kontrolery. W rozwiązaniach sprzętowych wykorzystywane są technologie hot-swap (wymianę uszkodzonego dysku podczas pracy systemu i automatyczne odtworzenie danych na podstawie informacji pochodzących z pozostałych dysków) oraz hot-spare (wykorzystuje zainstalowanie w macierzy „zapasowego” napędu, nie przypisanego do żadnego dysku logicznego macierzy)

RAID programowy stanowi w miarę tanią alternatywę dla rozwiązania w pełni sprzętowego. Rolę kontrolera przejmuje oprogramowanie. Jedyną zaleta takiego rozwiązania jest niska cena. Jako podstawową wadę należy uznać całkowite uzależnienie od systemu operacyjnego (nie jest możliwy start systemu operacyjnego z macierzy programowej) oraz brak możliwości wymiany uszkodzonych dysków podczas normalnej pracy systemu.

45.Zasada działania napędu FDD- Silnik krokowy poprzez przekładnię ślimakową napędza karetkę z głowicami zapisu/odczytu. Włożenie dyskietki do kieszeni powoduje przesunięcie się dźwigni, która przemieszcza metalową przesłonę i odsłania dostęp głowicy do powierzchni magnetycznej. Naciśnięcie przycisku wysuwu dyskietki powoduje zwolnienie blokady dźwigni i za pomocą sprężyny wypchnięcie dyskietki z kieszeni. Sterowanie mechanizmem zawiera układy: pozycjonowania głowic zapisu i odczytu danych, układ stabilizacji prędkości obrotowej silnika napędu dysku, układy formatowania impulsów z czujników fotoelektrycznych.

46. Stos protokołów

TCP-

Protokół transportowy, niezawodna komunikacja zorientowana na połączenie.

UDP-

Protokół transportowy, bezpołączeniowy, zawodny, tryb pracy multicast lub bradcast.

IP-

Protokół bezpołączeniowy służący do lokalizacji komputera docelowego w sieci.

ICMP-

Protokół do rozwiązywania problemów oraz zwracający informacje o błędach.

IGMP- Protokół zarządzający listą komputerów włączonych do grup multisesji.

ARP- Protokół odpowiedzialny za rozwiązywanie adresów dla pakietów wychodzących.

Programy narzędziowe TCP/IP

47. Pamięci RAM

Pamięci statyczne - używane głównie jako pamięci cache (podręczne). Ze względu na duży pobór energii i co za tym idzie wydzielane ciepło, utrudnione jest budowanie kości o dużych pojemnościach. Ponadto pamięci statyczne są znacznie droższe niż dynamiczne. Czasy dostępu zawierają się w granicach od kilku do kilkunastu ns.

Pamięci dynamiczne - elementarną komórką jest tutaj układ zbudowany z tranzystora i kondensatora. Naładowany kondensator oznacza stan wysoki (logiczna „1”), natomiast rozładowany stan niski (logiczne „0”). Po to by utrzymać stany komórek, ich zawartość musi być cyklicznie odświeżana. Stąd nazwa „pamięci dynamiczne”, ponieważ w jej wnętrzu ma miejsce nieustanny ruch mający na celu utrzymanie zgromadzonych w kondensatorach ładunków a co za tym idzie zawartej w pamięci informacji. Czasy dostępu wynoszą kilkadziesiąt ns.

1.Na kazdym nosniku optycznym sciezka z damnymi ma a)kształt spiralny b)postac ciagu zagłębień

2.transmisja szerokopasmowa odbywa się poprzez…: a)modulacja amplitudy… c)zmiany częstotliwości sygnalu

3.projekcja jest operacja na relacji, która może…: b)niekiedy zmniejszony w porównaniu

4.uniwersalne kontrolery SCSI: a)umozliwia start sys. b) posiada wbudowany BIOS c) posiada wlasny procesor

5.podaj, wynikiem którego z podanych zapytan…: c)

6.skrot TCP: a)protokol połączeniowy gwarantujący pewne polaczenia c)protokol połączeniowy umożliwiający

7.wartosc NULL w tabeli…: a)w dany polu nie jest…

8.kluster to…: a)podstawowa struktura przechowywania… c)inna nazwa wirtualnej maszyny…

9.w technice programowania zorientowanego obiektowo: b)klasa jest odpowiednikiem typu

10.stylu CSS nie można zdefiniowac w: a)dowolnym miejscu pliku HTML

11. adres IP : 150.254.20.256: d)żadna nie jest poprawna

12.T1/T2=2 : b)2

13.transmisja danych wykonywana jednoczenie do wszystkich komp. w podsieci: b)broadcast

14. c) 15. d) <img src=”rys.gif”>

16.w relacyjnym modelu baz danych klucz gluwny: c)1:N

17.w przypadku ogolnym na podstawie nazwy domeny: b)można określić właściciela hosta

18.w jezyku Java script: b)można stosowac zmienne

Wyszukiwarka

Podobne podstrony:

ATT00004, Informatyka

techniki informacyjne

wykład 6 instrukcje i informacje zwrotne

Technologia informacji i komunikacji w nowoczesnej szkole

Państwa Ogólne informacje

Fizyka 0 wyklad organizacyjny Informatyka Wrzesien 30 2012

informacja w pracy biurowej 3

Wykorzystanie modelu procesow w projektowaniu systemow informatycznych

OK W2 System informacyjny i informatyczny

Sem II Transport, Podstawy Informatyki Wykład XXI Object Pascal Komponenty

RCKiK LEKARZE STAŻYŚCI (materiały informacyjne)

AUSTRIA PREZENTACJA POWERPOINT (INFORMACJE)

SYSTEMY INFORMATYCZNE ORGANIZACJI WIRTUALNEJ1

Metodyka punktow wezlowych w realizacji systemu informatycznego

Informatyka1 2a1

wyklad1 Informacja systeminformacyjny

narodziny spoleczenstwa informacyjnego

więcej podobnych podstron