PRACA DYPLOMOWA

INŻYNIERSKA

Komunikacja urządzeń mobilnych oprogramowanych w wybranych technologiach

autor: Michał Kossecki

opiekun pracy: dr inż. Longin Stolc

Imię i nazwisko dyplomanta: Michał Kossecki

Nr albumu: 3088

Rodzaj studiów: Niestacjonarne

Kierunek studiów: Informatyka

Specjalność: Administracja Systemów i Sieci Komputerowych

PRACA DYPLOMOWA

INŻYNIERSKA

Temat pracy: Komunikacja urządzeń mobilnych oprogramowanych w wybranych technologiach

Zakres pracy:

Technologie komunikacji urządzeń mobilnych - analiza literatury.

Analiza specyfiki pracy w łączności urządzeń mobilnych.

Elementy bezpieczeństwa w łączności urządzeń mobilnych.

Zasady współpracy (np. roboty mobilne).

Projekt współpracy kilku urządzeń mobilnych z jedną jednostką nadrzędną (PC).

Opiekun pracy Dyrektor Instytutu

dr inż. Longin Stolc

.................................................... ......................................................

podpis opiekuna pracy podpis Dyrektora Instytutu

Oświadczenie dyplomanta

Oświadczam, że poniższą pracę dyplomową, w przedstawionym zakresie wykonałem samodzielnie /wspólnie z*)

......................................................................................................................................

Wszystkie informacje umieszczone w pracy, uzyskane ze źródeł pisanych oraz informacje ustne pochodzące od innych osób, zostały udokumentowane w wykazie literatury odpowiednimi odnośnikami. Praca ta nie była w całości, ani w części przez nikogo przedkładana do żadnej oceny i nie była publikowana.

Elbląg, dnia............................................. .................................

podpis dyplomanta

(*) właściwą opcję pozostawić)

Spis treści

Wstęp

Współczesna technologia daje nam coraz większe możliwości w komunikowaniu się. Dotyczy to zarówno sposobów komunikacji pomiędzy stałymi punktami, którego miejsce nie zmienia się jak i również w przypadku, gdy istnieje potrzeba poruszania się. Dzięki rozwojowi rozwiązań informatycznych w ostatnich latach pojawiło się wiele mechanizmów dedykowanych dla komunikacji mobilnej. We współczesnych czasach coraz częściej poruszamy się, a dla sprawnej pracy jednocześnie chcemy wymieniać informację z innymi użytkownikami. Mobilna komunikacja pozwala również na sterowanie poruszającymi się urządzeniami.

Celem pracy jest przedstawienie różnych sposobów komunikacji pomiędzy komputerami, łącznie z ich zaletami i wadami. Ze względu na konieczność mobilności wybrano odpowiedni sposób realizacji łączności. Poruszono również aspekt bezpieczeństwa i możliwości technicznych oraz przedstawiono urządzenia, jakie są potrzebne do zbudowania omawianej łączności.

Przyjęto, że urządzenia mobilne poruszały będą się po obszarze lokalnym. W przypadku potrzeby zrealizowania łączności o charakterze globalnym można posłużyć się łącznością poprzez sieci GSM, np. usługa transmisji danych GPRS lub EDGE. Taka łączność jest jednak komercyjna i ze względu na inne przeznaczenie nie została omówiona w pracy.

Praca została podzielona na siedem części, pierwsza dotyczy wprowadzenia i celu pracy. W drugiej części przedstawiono teoretyczne objaśnienie urządzenia mobilnego oraz sposoby komunikacji pomiędzy urządzeniami i wybór najodpowiedniejszej metody dla komunikacji mobilnej. Część trzecia zawiera specyfikację pracy w łączności bezprzewodowej. Przybliżone zostają standardy grupy 802.11 oraz obszar na jakim istnieje możliwość poprawnej pracy. Streszczone są urządzenia potrzebne do stworzenia sieci bezprzewodowej, tj.: anteny i punkty dostępowe. Część czwarta to omówienie sposobów zabezpieczenia sieci bezprzewodowej. Następna część zawiera zasady współpracy pomiędzy urządzeniami mobilnymi i rodzaje mobilności. Część szósta to przykładowy projekt współpracy kilku urządzeń mobilnych z jedną jednostka nadrzędną, który zawiera dobór sprzętu jego konfigurację i adresację. Ostatnia część to podsumowanie całości omawianego tematu oraz wnioski.

Sposoby komunikacji miedzy urządzeniami

Urządzenie mobilne - pojęcie

Urządzenia mobilne - to elektroniczne urządzenia przenośne, które służą do odbierania, wysyłania i przetwarzania informacji. Wyróżnikiem na tle innych urządzeń tego rodzaju jest fakt, że urządzenia mobilne nie potrzebują utrzymywać połączenia przewodowego z siecią komputerową. Takie urządzenia mogą być przenoszone, bądź mogą się przemieszczać bez potrzeby zmiany infrastruktury sieci. Podstawowe zastosowania urządzeń mobilnych to zaczynając od połączenia internetowego np. przeglądanie stron WWW, odbieranie poczty e-mail, transfer danych pomiędzy urządzeniami w sieci, po sterowanie urządzeniami za pomocą jednostki nadrzędnej lub kierowanie jednym urządzeniem mobilnym za pomocą drugiego.

Komunikacja przewodowa

Do przewodowej komunikacji urządzeń możemy używać 2 podstawowych mediów: miedzianych i optycznych. Fizyczne połączenie urządzeń umożliwia zwiększenie produktywności. Takie systemy wymagają, aby stacja robocza cały czas pozostawała w tym samym miejscu, zezwalając na ruch jedynie w granicach narzuconych przez długość kabla przyłączeniowego.

Media miedziane

Mówiąc o mediach miedzianych jako nośniku danych mamy do czynienia z kablem koncentrycznym lub skrętką (STP, FTP, UTP). Kabel koncentryczny to medium obecnie rzadziej używane, o przepustowości od 10 Mbps do 100 Mbps i maksymalną długością kabla do 500 m. W praktyce ze względu na wyższy koszt instalacji przewodu koncentrycznego od skrętki oraz fakt, że rekonfiguracja infrastruktury sieciowej opartej na takim rodzaju kabla jest uciążliwa, obecnie nie są stosowane sieci oparte o kabel koncentryczny.

Istnieją 3 główne typy skrętki: nieekranowana (UTP), ekranowana (STP) i foliowana (FTP). Za pomocą tego medium realizujemy przepustowość od 10 Mbps nawet do 1000 Mbps, taki rodzaj medium uważany jest za najszybsze medium miedziane. Skrętka ma jednak swoje wady w porównaniu z kablem koncentrycznym, a mianowicie maksymalna długość odcinka przewodu wynosi do 100m.

Media optyczne

Światło używane w sieciach światłowodowych stanowi jeden z rodzajów energii elektromagnetycznej. Energia ta może w postaci fal przemieszczać się przez próżnię, powietrze i inne materiały, takie jak szkło. Istotną właściwością fali energii jest jej długość. Energia świetlna, będąca rodzajem fali elektromagnetycznej jest używana do bezpiecznego transmitowania dużych ilości danych na stosunkowo duże odległości. Sygnał świetlny przenoszony przez światłowód jest wytwarzany przez nadajnik, który konwertuje sygnał elektryczny na sygnał świetlny. Światło docierające do odległego końca kabla jest konwertowane przez odbiornik z powrotem na oryginalny sygnał elektryczny.

Światłowody są używane w parach w celu zapewnienia łączności pełnodupleksowej. Podczas przechodzenia przez szklany światłowód promienie światła podlegają prawom odbicia i załamania, dzięki czemu możliwe jest skonstruowanie światłowodów, w których następuje całkowite odbicie wewnętrzne. Całkowite odbicie wewnętrzne umożliwia sygnałom świetlnym pozostanie w światłowodzie nawet wtedy, gdy światłowód nie biegnie prosto. Przepustowość medium optycznego wynosi od 100 Mbps do ponad 1Gbps, natomiast maksymalna długość odcinka wynosi od 275m (światłowód wielodomowy o grubości 62,5 mikrometra) do nawet 10 km (światłowód jednodomowy).

Komunikacja bezprzewodowa

Mimo korzystnych parametrów łączy przewodowych w wielu przypadkach zastosowanie transmisji bezprzewodowej jest niezbędne, ze względu na określone uwarunkowania. Biorąc za przykład sytuację, w której sieć położona jest na stosunkowo dużym obszarze, na którym brak jest odpowiedniej infrastruktury telekomunikacyjnej, istnieje potrzeba położenia mediów przewodowych na dużą odległość, można zastosować transmisję bezprzewodową. Użytkownicy sieci bezprzewodowych mogą przyłączyć się do takiej sieci, nie tracąc jednocześnie możliwości swobodnego poruszania się. Komunikacja bezprzewodowa umożliwia swobodne przemieszczanie się użytkowników. Zdaniem autora, ze względu na poruszany temat, konkretnie aspekt mobilności urządzeń, najodpowiedniejszym sposobem komunikacji będzie komunikacja bezprzewodowa. Łączność bezprzewodowa jest właściwie jedyną metodą za pomocą, której można zbudować sieć mobilną, czyli taką, w której stacje się poruszają.

Kolejnym atutem łączności bezprzewodowej jest duża elastyczność konfiguracji sieci. Takie media umożliwiają szybsze zestawienie sieci. Sama infrastruktura sieci bezprzewodowej jest w zasadzie taka sama w przypadku, jeżeli jest tylko jeden użytkownik sieci jak w przypadku, gdy tych użytkowników jest wiele. Aby stworzyć sieć bezprzewodową niezbędna jest antena i stacja bazowa, jeżeli te dwa urządzenia są zainstalowane dodanie nowego użytkownika jest bardzo łatwe, sprowadza się tylko do jego autoryzacji.

Sposoby łączności bezprzewodowej pomiędzy urządzeniami:

łączność przez podczerwień,

komunikacja Bluetooth,

standard 802.11.

Łączność przez podczerwień

Łączność bezprzewodowa, w której jako medium wykorzystywana jest podczerwień nazywana jest „IrDA” (ang. Infrared Data Association). Podczerwień to promieniowanie elektromagnetyczne mieszczące się w zakresie długości fal pomiędzy światłem widzialnym i mikrofalami. Oznacza to zakres od 780 nm do 1 μm. Jest to system bezprzewodowej transmisji danych cyfrowych z wykorzystaniem podczerwieni za pomocą, którego można tworzyć sieci, w których znajdują się komputery przenośne.

Technologia IrDA wykorzystuje skupioną wiązkę światła w paśmie podczerwonym o częstotliwości rzędu THz. Obecnie wykorzystywane są dwie wersje IrDA: 1.0 i 1.1. Prędkość transmisji od 9,6 kbps do 115 kbps (standard 1.0), 4 Mbps (standard 1.1).

Wykorzystując ten standard można realizować następujące usługi:

transfer plików między komputerami,

drukowanie,

dostęp do zasobów sieci przewodowej;

transmisja danych i mowy między komputerem a telefonem komórkowym;

sterowanie urządzeniami telekomunikacyjnymi.

Zalety standardu IrDA:

mały pobór mocy,

wydajny i pewny transfer danych,

prosty w implementacji,

Wady standardu IrDA:

typ połączenia: punkt - punkt ( maksymalna liczba aktywnych urządzeń: 2 połączenia)

zasięg transmisji do 3 metrów;

maksymalny kąt odchylenia urządzeń, przy którym transmisja będzie jeszcze zachodzić wynosi 15°;

urządzenia muszą się „widzieć” tzn. pomiędzy urządzeniami nie ma niczego, co by utrudniało ich wzajemną widoczność.

Na podstawie testu przeprowadzonego z wykorzystaniem telefonu Nokia 6310i oraz komputera przenośnego Toshiba z urządzeniem IrDa osiągnięto następujące wyniki:

maksymalny zasięg pracy: 2,1 m

maksymalny kąt pomiędzy urządzeniami 10°

prędkość transmisji 4Mbps

Sprawdzono, również wpływ przeszkód na transfer pomiędzy urządzeniami. Otrzymane wyniki przedstawiono w tabeli 1.1.

Tabela 1.1. Wpływ przeszkód na transfer w standardzie IrDa

żródło: opracowanie własne

RODZAJ PRZESZKODY |

ODLEGŁOŚĆ [m] |

MOŻLIWOŚĆ TRANSFERU |

Kartka papieru |

0,2 |

TAK |

Karta papieru |

1 |

NIE |

Książka (grubość ok. 1 cm) |

0,2 |

NIE |

Książka (grubość ok. 1 cm) |

1 |

NIE |

Łączność za pomocą IrDA to dobry rodzaj transmisji bezprzewodowej, posiadający jednak poważną wadę, jaką jest odległość i bark przeszkód na drodze komunikacji urządzeń. Te cechy dyskwalifikują ten rodzaj transmisji dla potrzeb rozpatrywanego problemu, ponieważ zakładamy, że urządzenia będą poruszały się we wszystkich kierunkach po całym polu, wiec wystarczyłoby, że pomiędzy komunikatorami IrDa kąt zwiększyłby się powyżej 150 lub odległość wynosiłaby więcej niż 3 m łączność zostałaby zerwana. Identyczna utrata łączności wystąpiłaby w przypadku, gdy na drodze pomiędzy urządzeniami pojawiłaby się przeszkoda uniemożliwiającą wzajemną widoczność.

Bluetooth

Bluetooth (ang. "sinozęby") jest to technologia bezprzewodowej komunikacji pomiędzy różnymi urządzeniami elektronicznymi. Łącze radiowe w systemie Bluetooth wykorzystuje technologię widma rozproszonego metodą przeskoków częstotliwości i pracuje w paśmie częstotliwości 2.4-2.4835 GHz, używa fal radiowych w paśmie ISM 2,4 GHz. Urządzenie umożliwiające wykorzystanie tej technologii to „Bluetooth Adapter”. Typowy zasięg (wynikający ze specyfikacji) to 10 m, jednak jest możliwość powiększenia zasięgu do 100m.

W systemie Bluetooth możliwe jest utworzenie łącza dwu- lub wielo punktowego. Co najmniej dwa urządzenia pracujące w tym samym kanale tworzy podsieć. Jedno urządzenie w takiej podsieci pełni funkcję jednostki nadrzędnej, pozostałe są urządzeniami podrzędnymi.

Rozróżniamy 3 klasy standardu bluetooth:

klasa 1 (100 mW) ma największy zasięg, do 100 m,

klasa 2 (2,5 mW) jest najpowszechniejsza w użyciu, zasięg do 10 m,

klasa 3 (1 mW) rzadko używana, z zasięg do 1 m.

Zalety standardu bluetooth:

zabezpieczenie informacji za pośrednictwem mechanizmów zawartych w protokole łącza radiowego,

możliwe fizyczne ograniczenia na torze transmisji,

możliwość jednoczesnej współpracy kilku urządzeń,

łatwość tworzenia sieci.

Wady:

Niska pręksość transmisji tylko 1Mbps,

Zasięg maksymalnie tylko 100m.

Standard 802.11

karty sieciowe - najczęściej typu PCI, USB lub PCMCIA,

punkty dostępowe (ang. access point),

anteny,

kable, złącza, konektory, przejściówki, etc.

mobilność - zapewnienie obsługi poruszających się urządzeń sieciowych transmisja danych nawet do 108Mbps (802.11.g+)

łatwość instalacji - nie tworzyć infrastruktury opartej na przewodach,

elastyczność - łatwe dokładanie nowych klientów sieci,

zasięg - od kilku metrów (w budynkach) do kilkudziesięciu kilometrów,

szybka rozbudowa i modyfikacja struktury sieci.

szeroka gama ochrony przesyłanych informacji (uwierzytelnianie i szyfrowanie)

w niektórych przepadkach karty sieciowe różnych producentów pracujące w tym samym standardzie mogą pracować niepoprawnie (konieczność użycia acces pointów),

zakłócenia mogą być spowodowane przez:

w przypadku, gdy urządzenia WiFi nie zostanie poprawnie skonfigurowane (bez zabezpieczeń) może się stać łatwym celem ataku.

Analiza specyfiki pracy w łączności urządzeń mobilnych

Obszar pracy

Standardy w technologii 802.11

Standard 802.11 a

Standard 802.11 b

Standard 802.11 g

Rozpraszanie widma

Anteny

Budowa i zasada działania anteny

Zysk anteny- jest to wyrażona w decybelach (dBi) miara tego, jak dobrze antena promieniuje w określonym kierunku. Jest to stopień w jakim antena wzmacnia sygnał w kierunku promieniowania;

Polaryzacja anteny - określa orientację składnika elektrycznego i magnetycznego fali radiowej w momencie opuszczania przez nią anteny. Pole elektromagnetyczne rozchodzi się prostopadle do kierunku rozchodzenia się fali elektromagnetycznej. Rozróżniamy polaryzację pionową i pozioma, rzadziej anteny posiadają polaryzację kołową. Generalnie, aby sieć bezprzewodowa pracowała poprawnie anteny muszą być ustawione w takiej samej polaryzacji;

Rodzaj anteny - określa charakterystykę promieniowania anteny. Odpowiedni rodzaj anteny dostosowany jest do określonego rozwiązania sieciowego. Określa charakterystykę promieniowania fal radiowych, w zależności od budowy anteny, promieniowanie może być dookolne, jednokierunkowe lub dwukierunkowe;

Kąt połowy mocy - za pomocą tego parametru określamy szerokość wiązki promieniowania. Wiązka mierzona jest pomiędzy punktami, w których promieniowanie anteny spada do połowy swojej maksymalnej wartości;

Stosunek promieniowania głównego do wstecznego F/B (Front to Back ratio)- wyraża on stosunek energii promieniowanej w spodziewanym kierunku do energii promieniowania w kierunku przeciwnym.

Podstawowe rodzaje anten

Antena dookólna charakteryzuje się promieniowaniem rozkładającym się w płaszczyźnie poziomej, jak widać na rys. 2.3, im większy jest zysk anteny, tym jego promieniowanie w płaszczyźnie pionowej jest mniejsze. Taki rodzaj anteny wykorzystuje się do pokrycia powierzchni falami radiowymi, z centralnym miejscem przeznaczonym na instalację anteny. Należy zwrócić tutaj uwagę na fakt, że rozkład promieniowana następuje w jednej płaszczyźnie poziomej. Antena pionowa dla najlepszego funkcjonowania powinna być ustawiona na wysokości, zbliżonej do wysokości montażu innych anten pracujących w sieci (np. urządzeń użytkowników końcowych). Takie anteny pokrywają swym obszarem promieniowania największą powierzchnię, a jednocześnie zbierają zakłócenia ze wszystkich kierunków, więc ich skuteczność nie jest tak duża jak w przypadku anten kierunkowych.

Antena sektorowa to szczególny rodzaj anteny dookolnej. Przykładową antenę sektorową przedstawiono na rys. 2.4. Takie anteny promieniują w jednym kierunku, a kąt promieniowania wynosi do 180°. Takie anteny idealnie nadają się do pokrycia swoim promieniowaniem pojedynczych pomieszczeń lub obszarów, gdzie klienci sieci znajdują się na określonym kierunku.

Antena typu „Yagi” jest to jednokierunkowa antena o średnim zysku. Z wyglądu antena tak może przypominać małą standardową antenę telewizyjną, jednak najczęściej anteny yagi wykorzystywane w WiFi są obudowane ochronnym plastykiem w kształcie walca. Zysk wspomnianej anteny mieści się w granicach od 12 do 18 dBi. Charakterystyka oraz wygląd zewnętrzny zilustrowano na rys. 2.5.

Antena paraboliczna jest to bez wątpienia antena oferująca największy zysk, bo nawet do 28 dBi w standardzie 802.11. Wykonanie może być zrealizowane przy pomocy czaszy pełnej lub prętowej, jak na rys. 2.6, jednak rodzaj wykonania nie wpływa na wydajność pracy. Takie anteny mają bardzo mały kąt połowy mocy, z racji czego używa się je do utworzenia połączenia między dwoma punktami, oddalonymi znacznie od siebie, np. między dwoma budynkami, lub do stworzenia sieci w mieście z jednej dzielnicy do drugiej. Typową instalacją jest instalacja zewnętrzna, w niektórych przypadkach wspomagana przez kilku metrowe maszty lub kratownice.

Wzmacniacze

Punkty dostępowe

access point - w takim trybie urządzenie pełni rolę urządzenia nadawczego. Pracując w takim trybie punkt dostępu „tworzy” sieć bezprzewodową, użytkownicy tej sieci będą mogli połączyć się do zasobów, bądź usług takiej sieci właśnie przez omawiany Access point.

access point client - ten tryb pracy przewidziany jest dla użytkowników końcowych, którzy przez punkt dostępowy realizują połączenie do sieci bezprzewodowej. Urządzenie w takim trybie skanuje sieć i gdy jest w obszarze zasięgu podłącza się do niej (oczywiście jeżeli spełnia wszystkie inne opcjonalne parametry konfiguracyjne, takie jak: szyfrowanie WEP, filtrowanie MAC itd.). Po poprawnym połączeniu następuje przesył danych zarówno od, jak i do użytkownika końcowego i do innych użytkowników oraz urządzeń w sieci

point to point - praca w takim trybie służy do połączenia odległych segmentów sieci przewodowej za pomocą sieci bezprzewodowej. Połączenie tworzone jest pomiędzy dwoma punktami dostępowymi skonfigurowanymi do pracy w tym trybie, który eliminuje możliwość podłączania się klientów bezprzewodowych do takiej instalacji.

point to multi-point - podobnie jak w trybie „point to point”, jednak istnieje możliwość połączenia kilku segmentów.

wireless repeater - nazywany trybem regeneratora praca w takim trybie pozwala rozszerzyć obszar działania sieci bezprzewodowej. Punkt dostępu pośredniczy w komunikacji pomiędzy punktem dostępowym a klientami bezprzewodowymi.

Elementy bezpieczeństwa w łączności urządzeń mobilnych

Szyfrowanie WEP

Szyfrowanie WPA

Protokół EAP

Typ pakietu - to pierwsze pole pakietu EAP, ma długość jednego bajta i identyfikuje typ pakietu.

Identyfitykator - ma długość jednego bajta. Zawiera liczbę całkowitą, która służy do dopasowania żądań do właściwych odpowiedzi. W przypadku ponowionej transmisji tego samego pakietu używana jest ta sama wartość pola. Jednak w przypadku nowej transmisji w polu tym pojawiają się nowe wartości.

Długość - „pole długość” zawiera liczbę określającą wielkość wszystkich pól pakietu. W niektórych protokołach warstwy łącza danych może być konieczne dodatkowe wypełnienie pakietu. EAP przewiduje, że jeżeli będą dane przekraczające wielkość jaką podaje pole „długość” są wypełnieniem i mogą zostać zignorowane.

Dane - interpretacja pola dane odbywa się w oparciu o zawartość pola typ pakietu.

Dla żądań (Request)

Dla odpowiedzi (Response)

Kod Type =1: „Identity” - jednostka uwierzytelniająca używa na ogół typu Identity jako żądania wstępnego. Jest to pierwszy krok do uwierzytelnienia, czyli sprawdzenia tożsamości użytkownika. W polu „Type-Data” może zawierać żądanie podania tożsamości przez użytkownika. W niektórych implementacjach EAP tożsamość może zostać sprawdzona w pakiecie Response, zanim nastąpi procedura wezwania do uwierzytelnienia. W przypadku, gdy dany użytkownik nie jest członkiem grupy uprawnionej do uzyskania dostępu do określonych danych, proces zostaje zastopowany, a kolejne pakiety nie są przetwarzane.

Kod Type = 2: „Notification” - typ „Notification” jest używany, gdy wysyłana jest wiadomość do użytkownika. Wiadomości powiadomień stosuje się do np. przekazania użytkownikowi informacji o tym, że wkrótce wygaśnie jego hasło. Gdy wysłane jest żądanie typu „Notyfication” konieczne jest wysłanie odpowiedzi o charakterze zwykłych potwierdzeń.

Kod Type= 3: NAK - typ „NAK” (negative acknowledgement) to po przetłumaczeniu „negatywne potwierdzenie”. Wysłanie takiego typu wskazuje na użycie nowej metody uwierzytelniania. Wysyłany jest sygnał nakazujący ujawnienie tożsamości. Wezwania do uwierzytelnienia mają numery Type= 4 lub więcej.

Kod Type= 4: MD-5 Challenge - typ „MD-5Chalenge” jest stosowany do zaproponowania metody uwierzytelniania. W żądaniu znajduje się sygnał wzywający końcowego użytkownika do ujawnienia tożsamości.

Kod Type: 5: One-time password (OTP) - zadanie skierowane do użytkownika zawiera łańcuch znaków z sygnałem OTP. W przypadku odpowiedzi na pakiet z takim typem w polu Type-Data znajdują się wyrazy ze słownika OTP.

Kod Type= 6: Generic Tonek Card - w żadaniu posiadającym typ „Generic Tonek Ring” zawarta jest niezbędna do uwierzytelnienia informacja dotycząca tokena. Pole Type-Data żądania musi mieć wartość większą od zera. Pole Type-Data odpowiedzi wykorzystywane jest do przeniesienia informacji skopiowanej przez użytkownika z wyświetlacza tokena.

Kod Type: 13: TLS - TLS (Transport Layer Security) - posiada możliwość obustronnego uwierzytelniania. Podczas wysyłania do użytkownika sygnału wzywającego do podania tożsamości, może zapewnić, ze dany użytkownik komunikuje się z upoważnioną jednostką uwierzytelniającą.

Krok 1 Jednostka uwierzytelniająca wysyła pakiet żądanie.

Krok 2 Użytkownik końcowy wysyła dane identyfikacyjne w pakiecie odpowiedz.

Krok 3 Jednostka uwierzytelniająca wysyła żądanie zawierające wybór mechanizmu uwierzytelnienia.

Krok 4 Użytkownik końcowy odpowiada pakietem NAK, jednocześnie sugeruje użycie konkretnego uwierzytelniania.

Krok 5 Jednostka uwierzytelniająca wysyła życzenie o podanie sekwencji numerycznej .

Krok 6 Użytkownik końcowy wprowadza hasło z tokena.

Krok 7 Jednostka uwierzytelniająca wysyła wiadomość o uwierzytelnianiu, które zakończyło się sukcesem

Uwierzytelnianie portu sieciowego

Użytkownik końcowy (jednostka oczekująca na uwierzytelnienie)

Jednostka uwierzytelniająca

Serwer uwierzytelniający

Krok 1: Użytkownik wysyła żądanie uwierzytelnienia.

Krok 2: Jednostka uwierzytelniająca odpowiada pakietem Response.

Krok 3: Jednostka oczekująca na uwierzytelnienie rozpoczyna wymianę przy pomocy Pakietu EAPOL-START.

Krok 4: Jednostka uwierzytelniająca wysyła pakiet aby zidentyfitykować użytkownika.

Krok.5: Użytkownik końcowy odpowiada pakietem ze swoimi danymi identyfikacyjnymi do jednostki uwierzytelniającej, które przekazywane są do serwera uwierzytelniającego.

Krok 6: Serwer RADIUS wysyła jednostce oczekującej na uwierzytelnienie ramkę, z propozycją wyboru mechanizmu uwierzytelniania.

Krok 7: Po wprowadzeniu danych przez użytkownika wysyłany zostaje pakiet EAP-RESPONSE, przez jednostkę uwierzytelniającą dociera do serwera RADIUS.

Krok 8:Serwer RADIUS przydziela dostęp, port jest uwierzytelniony, użytkownik końcowy może korzystać z zasobów sieci

Krok 9: Do użytkownika końcowego od dociera ramka EAPOL-Key, użyta do dynamicznej dystrybucji kluczy WEP.

Zasady współpracy urządzeń mobilnych

Pojęcie „BSS”

Sieć niezależna

Sieć strukturalna

Rodzaje mobilności w sieciach typu infrastructure

Projekt współpracy kilku urządzeń mobilnych z jedną jednostka nadrzędną

Wybór technologii i założenia

Dobór osprzętu

Nadrzędny punkt dostępowy

Funkcja zasilania poe (Power over Ethernet) - nie ma konieczności doprowadzenia instalacji sieci elektrycznej w przypadkach gdy urządzenie będzie w miejscu, gdzie w/w instalacji nie ma (np. maszt) za pomocą interfejsu ethernetowego.

Możliwość pracy w warunkach zewnętrznych - air point pro dzięki hermetycznej obudowie może pracować „na zewnątrz”

Air point pro pozwala podłączyć zewnętrzną antenę.

zysk energetyczny - przy pracy z inną anteną polaryzacji poziomej 16,5 dBi ,

kąt promieniowania w płaszczyźnie poziomej 360° (dokładnie 2x160° -3dB),

kąt promieniowania w płaszczyźnie pionowej 8° ,

impedancja 50 Ohm ,

długość 860mm,

przekrój 100x50 mm;

Punkt dostępowy dla urządzeń podrzędnych

Punkt dostępowy Phee Net model WL 522BA

łatwa obsługi (przez WWW) również zdalna;

możliwość podłączenia anteny zewnętrznej (RP-SMA);

małe gabaryty urządzenia .Access point AP-GOLD firmy I-TEC

szybka konfiguracja urządzenia za pomocą interfejsu usb lub ethernet;

łatwa obsługa i duża elastyczność: przez www oraz port usb;

pracując na systemach rodziny linux/unix możliwa konfiguracja w trybie tekstowym (program ap-config);

brak możliwości wykonania resetu sprzętowego urządzenia.

Karta bezprzewodowa WiFi Gigabyte PCMCIA

Wymagany kontroler PCMCIA w jednostce PC

Małe wymiary urządzenia

Konfiguracja i adresacja urządzeń sieciowych

Administrator - ma możliwość pełnej kontroli i zmian w konfiguracji urządzenia, hasło fabryczne: public

User - użytkownik nie ma możliwości odłączenia klienta oraz zmian adresu ip punktu dostępowego, hasło fabryczne: public

Oprogramowanie urządzeń mobilnych

Matthew S. Gast, 802.11 Sieci bezprzewodowe, Helion, Gliwice 2003

B. Zieliński, Bezprzewodowe sieci komputerowe, Helion, Gliwice 2000

R. Scrimger, TCP/IP Biblia, Helion, Gliwice 2002

Komar, Administracja sieci TCP/IP dla każdego, Helion, Gliwice 2000

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004

http://en.wikipedia.org

http://pl.wikipedia.org

http://standards.ieee.org

http://www.numion.com

http://yagi.pl

http://wifi.sklep.pl

http://www.wirelesslan.pl

http://www.smartbridges.com

http://www.cyberbajt.pl

http://gigabyte.com.pl

http://www.ovislink.pl

Medium przenoszącym sygnał w standardzie IEEE 802.11 inaczej nazywanym WiFi są fale radiowe. Do komunikacji za pomocą fal radiowych wykorzystuje się pasmo 2,4 GHz lub 5 GHz.

Podstawową technologią opisaną w standardzie 802.11 jest DSSS (Direct Sequence Spread Spectrum). Technologia DSSS dotyczy urządzeń bezprzewodowych pracujących w zakresie szybkości od 1 do 2 Mb/s. Kolejnym zatwierdzonym standardem jets standard 802.11b, w którym prędkość transmisji zwiększono do 11 Mbps. Urządzenia 802.11b uzyskują wyższe szybkości przesyłania danych dzięki zastosowaniu innej techniki kodowania niż w przypadku 802.11, umożliwiając przesłanie większej ilości danych w tej samej ramce czasowej.

Standard 802.11a dotyczy urządzeń sieci WLAN pracujących w paśmie transmisyjnym 5 GHz. Użycie pasma 5 GHz uniemożliwia współdziałanie z urządzeniami standardu 802.11b, ponieważ pracują one w paśmie 2,4 GHz. Urządzenia 802.11a są w stanie dostarczyć dane z szybkością 54 Mb/s, a nawet 108 Mb/s. Standard 802.11g zapewnia taki sam transfer jak 802.11a, korzystając z pasma 2,4 GHz.

W skład infrastruktury sieci bezprzewodowych wchodzą następujące elementy:

Zalety standardu 802.11:

Wady standardu 802.11:

- mgłę, dużą wilgotność powietrza,

- mikrofale (np. wyciek energii z kuchenki mikrofalowej),

- technologię bluetooth,

- telefony bezprzewodowe pracujące na częstotliwości 2,4 Ghz;

Zadaniem autora najodpowiedniejszą metodą komunikacji dla urządzeń mobilnych jest standard 802.11. Technologia wyróżnia się na tle innych technologii łączności bezprzewodowej największym możliwym zasięgiem, najszybszym transferem oraz bardzo dużą elastycznością i szerokim zastosowaniem.

Ogólnie w komunikacji radiowej przekaz informacji polega na zamknięciu sygnału niosącego informację w sygnał transmitowany w małym paśmie częstotliwości i nadanie go z najwyższą mocą. Należy pamiętać, że poziom mocy wyjściowej jest regulowany przez prawo danego państwa na terenie którego używamy sieci bezprzewodowej. Pasma 2,4 Ghz oraz pasmo 5Ghz, które wykorzystujemy w technologii WiFi, są pasmami nielicenjonowanymi. Praca na w/w częstotliwościach nie wymaga żadnych licencji, a jednocześnie jest wolna od opłat. Pasmo, w których działa sieć WiFi jest pasmem z rodzaju pasm PNM. Zakres częstotliwości pasma PNM jest pasmem darmowym pod warunkiem, że urządzenia pracujące w w/w paśmie są niskiej mocy.

Zakres usług oferowany przez sieć bezprzewodową jest zależny od wielu czynników zewnętrznych obszaru na jakim ma działać sieć. W specyfikacji popularnych urządzeń potrzebnych do zbudowania komunikacji podany jest zasięg pracy rzędu 100m -500m. To bardzo orientacyjne dane, które znacznie różnią się, w zależności od pola działania sieci oraz zastosowania anten zewnętrznych, mocy nadawania, zakłóceń itd. W praktyce istnieją sieci bezprzewodowe, w których użytkownicy rozproszeni są w odległościach 20 kilometrów, a nawet więcej.

W standardzie rodziny 802.11 sieci pracują w zakresie częstotliwości mikrofalowych i z tego powodu działają znacznie lepiej, gdy antena kliencka „widzi” antenę urządzenia nadrzędnego, a na drodze pomiędzy antenami nie ma żadnych przeszkód. W przypadku większych odległości niż, kilkadziesiąt, bądź kilkaset metrów, bardzo ważną cechą jest linia widoczności - LOS.

Najprostszym sposobem na sprawdzenie czy w danym znacznie oddalonym punkcie istnieje możliwość pracy w sieci jest fizyczne sprawdzenie linii widoczności w miejscu instalacji anten. Przy większych odległościach można posłużyć się lornetka lub urządzeniem GPS. Precyzyjny GPS potrafi nam bardzo dokładnie określić wysokość nad poziomem morza, a przy pomocy specjalistycznego oprogramowania, można zobaczyć przekrój porzeczny terenu pomiędzy punktami.

Na podstawie takiego przekroju będziemy mogli łatwo określić czy będziemy mieli w ogóle szansę na uzyskanie komunikacji pomiędzy punktami, czy też nie mamy żadnych szans na przyzwoite działanie w obszarze. Jak widać na rysunku 2.1 szanse na poprawne działanie łącza są bardzo duże.

Inna sytuacja jest przedstawiona na rysunku 2.2., gdzie pomiędzy punktami a i b nie ma szans na utworzenie poprawnej łączności bezprzewodowej.

W przypadku gdy sieć rozpropagowana jest na terenie zamkniętym (teren fabryki, firmy) najlepszym, a zarazem najbardziej prawdopodobnym, rozwiązaniem jest zbudowanie prowizorycznej sieci i sprawdzenie zasięgu sieci. Dla przykładu można posłużyć się punktem dostępowym wraz z anteną oraz laptopem z kartą bezprzewodową. W łatwy sposób będzie można określić miejsca, w których nie ma żadnych szans na prawidłowe działanie sieci oraz te obszary gdzie zasięg sieci będzie zadowalający. Pod uwagę należy wziąć możliwość podłączenia anteny w urządzeniu klienckim, gdyż zastosowanie takiej anteny może znacznie poprawić parametry radiolinii.

W 1997 roku IEEE przyjęła pierwszy standard sieci bezprzewodowych o symbolu 802.11. W standardzie opisane są trzy warstwy fizyczne: warstwa z rozpraszaniem widma za pomocą przeskoków po częstotliwościach, działająca w częstotliwości 2,4 GHz, warstwa z rozpraszaniem widma za pomocą kluczowania bezpośredniego, pracująca w oparciu o częstotliwość 2,4 GHz oraz warstwę, która wykorzystuje podczerwień. Urządzenia opisane w tym standardzie pracują z prędkością transmisji danych rzędu 1Mb/s lub 2 Mb/s.

Standard 802.11a został przyjęty 16 września 1999 roku. Wyróżnikiem tego standardu jest zakres częstotliwości pracy. Urządzenia, które pracują w standardzie 802.11 a opierają się o częstotliwość 5GHz. Zmieniła się również prędkość transmisji danych do 54 Mb/s oraz wykorzystanie techniki kodowania - OFDM .

Z jednej strony praca z wyższą częstotliwością jest zapewnieniem mniejszych zakłóceń niż w częstotliwości 2,4 GHz. Sygnał nadany z taką sama mocą i za pomocą anteny o takim samym zysku ma o ok. połowę mniejszy zasięg, straty sygnału są również większe na kablu w technologii 802.11 a. Oba standardy (802.11 a i 802.11 b) nie są ze sobą zgodne, ze względu na pracę w innych częstotliwościach. Urządzenia do tworzenia sieci bezprzewodowej w technologii 5GHz są droższe od pozostałych, fale radiowe propagują się inaczej niż w standardzie 2,4 GHz, co może powodować znaczne utrudnienie w zmianie technologii. W niektórych przypadkach może się okazać, że aby dokonać zmiany technologii wymagane będzie zagęszczenie punktów dostępowych. Takie rozwiązanie znacznie podwyższy koszty infrastruktury sieciowej.

Technologia zgodna ze standardem 802.11 b to przykład rozwiązania, które jest najbardziej popularne. Przepustowość jaka cechuje w/w standard to 11 Mb/s, a nawet 22 Mb/s w standardzie 802.11 b+. Praca standardu „b” odbywa się w częstotliwości 2,4 GHz. Takie sieci bezprzewodowe pracują stabilnie oferując stosunkowo dobry zasięg. Sam zasięg zależy jeszcze od użytych anten i wzmacniaczy w access pointach oraz od uwarunkowań obszarowych, gdzie oferowany jest dostęp do sieci. Urządzenia radiowe dostosowują prędkość transmisji do siły odbieranego sygnału. W przypadku słabej siły sygnału sieci (nadawanego przez access point) transmisja może wynosić odpowiednio: od 1 Mb/s przy słabym sygnale sieci, przez 2 Mb/s i 5 Mb/s do 11 Mb/s przy dobrych warunkach siły sygnału sieci.

Urządzenia wykorzystujące standard 802.11 b są najtańszymi urządzeniami z grupy 802.11, jednak dość szybko są wypierane przez urządzenia 802.11 g, które oferują szybszą transmisję danych, a cena ich gwałtownie spada. Większość laptopów obecnie dostępnych posiada kartę bezprzewodową z technologią „b”, coraz częściej w notebookach jest już karta oparta o technologię „g”.

W związku z zadowalającym zasięgiem sieci oraz „dość dobrym” transferem przy pomocy kart WLAN lub punktów dostępu realizowany jest dostęp do sieci globalnej. Technologia ta w zupełności wystarcza do zapewnienia dostępu do Internetu. Obecnie średni dostęp do internetu w Polsce to transfer wynoszący 500 kb/s, co w zestawieniu z 11 Mb/s (tyle oferuje podstawowy standard) świadczy, że w większości wypadków w standardzie 802.11 b będziemy mogli mieć dostęp do sieci globalnej z wykorzystaniem całego dostępnego limitu transferu oferowanego przez providera internetu. Technologia ta ze względu na dużą popularność i wystarczające parametry ma jeszcze przed sobą kilka lat funkcjonowania. Przedłużeniem funkcjonowania urządzeń ze standardu „b” może być fakt kompatybilności następcy standardu, czyli 802.11g. W przypadku zmiany acces pointów nadrzędnych (nadawczych) na technologię „g” oraz odpowiedniej konfiguracji (tyb mixed, obsługujący 802.11 b i 802.11 g) nasze urządzenia będą dalej mogły pracować w sieci. Niesie to dużą korzyść, ponieważ w przypadku modernizacji, nie jest konieczna wymiana urządzeń klienckich (zarówno access pointów jak i bezprzewodowych kart sieciowych). W sieciach korporacyjnych, gdy będzie zapotrzebowanie na większy transfer, wystarczająca będzie wymiana urządzenia końcowego tylko w miejscach, gdzie takie zapotrzebowanie wystąpi (oczywiście po wyminie urządzenia nadrzędnego).

Przez organizację IEEE standard 802.11 g został przyjęty 12 czerwca 2003 roku Technologia 802.11 g wykorzystuje to samo kodowanie OFDM, praca realizowana jest na częstotliwości 2,4 GHz. Dzięki wspomnianej częstotliwości standard „g” jest zgodny z jego poprzednikiem 802.11 b. Transfer jaki nam oferuje ten standard, to prędkość rzędu 54 Mb/s, a w przypadku 802.11 g+ to aż 108 Mb/s, więc jest taka sama jak w większości najpopularniejszych sieci przewodowych wykorzystujących jako medium miedziany przewód „skrętkę” kat 5E (100 Mb/s).

Głównymi zaletami standardu jest jego prędkość transmisji oraz kompatybilność z poprzednim standardem. Cena urządzeń oferujących możliwość technologii „g” szybko spadła, więc przy zakładaniu nowych sieci lub wymianie czy modernizacji istniejących sieci bezprzewodowych warto zainstalować urządzenia 802.11 g.

Rozproszenie widma sygnału polega na rozproszeniu sygnału w szerokim zakresie częstotliwości podczas nadawania. Przy odbiorze sygnały są zbierane w jeden sygnał wąskopasmowy. Takie rozwiązanie ma kluczowe znaczenie, ponieważ szum i zakłócenia zostają rozproszone, co za tym idzie sygnał jest stabilny i wyraźny.

Bezpośrednio w standardzie 802.11 wykorzystywane są 3 rodzaje rozpraszania widma. Rozpraszanie skokowe o symbolu FH lub FHSS polega na przypadkowych przeskokach po częstotliwościach i nadawaniu sekwencji danych w różnych podkanałach. Rozwiązanie takie jest najtańsze, wymaga wprawdzie precyzyjnego sprzętu, lecz nie istnieje potrzeba stosowania wyspecjalizowanego sprzętu, który służyłby do przejmowania bitów z sygnału nadawanego.

W rozpraszaniu sekwencyjnym o symbolu DS. lub DSSS sygnały nadawane są w szerszym paśmie z przeskokami dyktowanymi przez funkcję matematyczną. Konieczne jest zastosowanie zaawansowanego przetwarzania sygnału, co wiąże się ze zwiększonym poborem mocy. Technologia taka pozwala na przekazywanie większej ilości danych w porównaniu do technologii o rozpraszaniu skokowym.

Trzecim rodzajem rozpraszania widma jest ortogonalne zwielokrotnianie w dziedzinie częstotliwości - OFDM. Jest to technika podziału szerokiego pasma na szereg wąskich, w których multipleksuje się odwrotnie transmitowane dane.

Antena to element, który przekształca sygnał elektryczny (z przewodów elektrycznych) na fale radiowe i odwrotnie. Nawet najmniejsza karta sieciowa posiada wbudowaną antenę, jednak w przypadku gdy obszar działania sieci ma być większy niż jedno pomieszczenie lub kilka metrów musimy skorzystać z anten zewnętrznych. Najczęściej anteny zewnętrzne są instalowane do punktów dostępowych, ponieważ to Access pointy wyznaczają nam zasięg (sferę usług), rzadziej anteny przytwierdzane są do kart sieciowych.

Antena musi być zbudowana z materiału przewodzącego. Fale radiowe uderzające w antenę powodują ruch elektronów, co w efekcie powoduje powstawanie prądu. W sytuacji, gdy do anteny przyłożymy określone napięcie powstanie pole elektryczne, zależne od wielkości natężenia. Gdy zmianie ulegnie pole elektryczne, również zmienia się pole magnetyczne, a efektem będzie powstanie fali radiowej. Rozmiar anteny jest ściśle związany z częstotliwością nadawanego lub odbieranego sygnału. Ogólnie długość anteny nie może być mniejsza od długości fali. W sieciach o standardzie 802.11 wykorzystujemy częstotliwość 2,4 Ghz lub 5 Ghz. W przypadku 2,4 Ghz fala radiowa wynosi 12,5 cm. Dochodzi tutaj jednak do pewnych sztuczek technicznych, tak, że antena do technologii WiFi mieści się nawet w małej karcie bezprzewodowej o wielkości pen drive (ok.3 - 4 cm). Warto nadmienić, iż istnieje pewna symetria w odbieraniu i nadawaniu sygnału, właściwości odbierania sygnałów, jak i wysyłania przez anteny są takie same.

Tak jak większość komponentów elektronicznych, tak samo anteny mają swoje parametry:

Urządzenia, które wzmacniają moc sygnału nazywane są wzmacniaczami, a wzmocnienie mierzone jest w decybelach dB. Wzmacniacze uzupełniają anteny umożliwiając wzrost mocy sygnału. Wzmacniacze niskoszumowe służą do wzmacniania sygnału do poziomu rozpoznawalnego przez elektronikę połączonego systemu radiowego. Jak sama nazwa wskazuje wzmacniacze niskoszumowe wprowadzają niewielką ilość szumów, czyli zakłóceń. Takie wzmacniacze pozwalają na zwiększenie ogólnego zasięgu całego systemu, związane jest to z niskim współczynnikiem szumów. Wzmacniacze dużej mocy służą do wzmocnienia sygnału do maksymalnego dopuszczalnego poziomu przed transmisją. Należy jednak pamiętać, że moc sygnału jaki nadajemy jest regulowana przez prawo telekomunikacyjne i nie może przekraczać wartości podanej w ustawie. Zamiast zastosowania jednego wzmacniacza dużej mocy, aby pokryć duży obszar, stosuje się kilka punktów dostępowych o małej mocy, które w rezultacie pokryją swym zasięgiem żądany obszar. Pokrycie dużej powierzchni jednym access pointem wraz ze wzmacniaczem oraz anteną o dużym zysku może być bardzo atrakcyjne pod względem ekonomicznym. Opisywane rozwiązanie ma też swoje minusy, w przypadku powiększenia się liczby użytkowników sieci bezprzewodowej. Każdy Access point ma swoją górną granice liczby podłączonych do niego użytkowników. W sytuacji, gdy użytkowników będzie bardzo dużo w porównaniu z liczbą użytkowników jakie może obsłużyć punkt dostępowy sieć może pracować mało wydajnie. Przedstawiona sytuacja przemawia za zastosowaniem kliku punktów dostępowych, na rzecz jednego ze wzmacniaczem oraz anteną o maksymalnym zysku.

Punkt dostępowy (ang. acces point) stanowi część podstawowej infrastruktury sieci opartej o technologię 802.11. Punkty dostępowe stanowią połączenie części bezprzewodowej sieci z przewodową. Urządzenia te posiadają przynajmniej dwa interfejsy: jeden do obsługi sieci bezprzewodowej oraz drugi do podłączenia sieci przewodowej.

Przyglądając się jednak bardziej szczegółowo tematyce WiFi, możliwe jest zbudowanie sieci opartej o w/w technologię bez wykorzystywania puktów dostępowych. Sieci bezprzewodowe bez access pointów najczęściej jednak realizowane są tymczasowo w topologii ad-hoc. Najprostszym przykładem takiego rodzaju sieci jest ustanowienie połączenia pomiędzy dwoma komputerami posiadającymi karty sieciowe, np. do transferu danych pomiędzy użytkownikami powstałej sieci.

Większość access pointów wyposażonych jest w obsługę protokołu TCP/IP, przy pomocy którego możliwa jest zdalna konfiguracja i zarządzanie urządzeniami. Bardzo często dostęp do konfiguracji realizowany jest przez port USB oraz aplikację dostarczaną przez producenta lub bezpośrednio przez WWW. Gdy urządzenie wyposażone jest w port WAN możliwe jest również dołączenie modemu, przy pomocy którego można połączyć się z dostawcą usług internetowych. Bardzo popularną usługą, która jest powszechnie stosowana w punktach dostępu jest DHCP polegająca na przydzieleniu stacjom adresów sieciowych bezpośrednio po ich stowarzyszeniu się z punktem dostępu. Dla bezpieczeństwa powszechnym rozwiązaniem jest stosowanie filtracji adresów MAC, za pomocą którego można zdecydować, którzy użytkownicy końcowi posiadający określony adres fizyczny mogą być podłączeni do sieci bezprzewodowej. Punkt dostępowy może być odpowiedzialny za zarządzanie ruchem w danej sieci, za komunikację bezprzewodową urządzeń.

Istnieje kilka podstawowych trybów pracy access pointów:

Standard WiFi posiada całą gamę sposobów zabezpieczenia sieci, w zależności od przeznaczenia i możliwości technicznych urządzeń zastosowanych w sieci możemy wybrać najbardziej odpowiednie dla nas rozwiązanie, które zapewni nam odpowiednio zabezpieczoną siec bezprzewodową.

Podstawowy standard szyfrowania WEP jest stosowany do zabezpieczeń sieci pracujących w standardzie IEE 802.11. Do szyfrowania wykorzystany jest algorytm RC4, który jest symetrycznym kluczem strumieniowym (z kluczem poufnym). Szyfr strumieniowy korzysta z pewnego ciągu bitów zwanych strumieniem klucza. Taki strumień w połączeniu z komunikatem tworzy szyfrogram. Odbiorca chcąc odczytać treść wiadomości musi odkodować szyfrogram posługując się takim strumieniem, przy pomocy którego zaszyfrowano wiadomość. RC4 do szyfrowania wykorzystuje operację różnicy symetrycznej - XOR.

Szyfr strumieniowy korzysta z krótkiego klucza dodając strumień klucza o długości równej kodowanej wiadomości. Zarówno nadawca jak i odbiorca musi być zaopatrzony w identyczny klucz jak i ten sam algorytm, który rozszerza klucz w pseudolosową sekwencję.

Bezpieczeństwo szyfru strumieniowego zależy głównie od losowości strumienia klucza. Bardzo ważne znaczenie ma konstrukcja przetwarzająca klucz na strumień klucza. W szyfrach strumieniowych używa się strumieni kluczy, które nie są do końca losowe, ale takie rozwiązanie jest wystarczające w przypadku większości zastosowań.

O bezpieczeństwie danych mówimy wtedy, gdy nikt niepożądany nie może wejść w ich posiadanie. Odbiorcy wiadomości nie mogą mieć żadnych wątpliwości, że nadawcą jest ten, kto podaje się za nadawcę. Do właściwego przesyłania danych systemy korzystają z uwierzytelniania. Przed przyznaniem dostępu do określonych danych systemy komputerowe muszą uwierzytelnić (rozpoznać) użytkownika, a następnie sprawdzić czy dostęp do określonych zasobów jest dozwolony. Ten drugi proces wykonywany po uwierzytelnianiu użytkownika nazywany jest autoryzacją.

Przed zaszyfrowaniem danych ramka jest przetwarza…na za pomocą kontroli integralności, w wyniku czego powstaje suma kontrolna ICV (Integrity Check Value). ICV chroni zawartość ramki przed jej nieautoryzowaną zmianą.

WEP wykorzystuje 3 rodzaje kluczy: 64 i 128 bitowe oraz 256 bitowe. W rzeczywistości są to klucze 40 i 104 bitowe oraz 232 bitowe, ale w procesie wysyłania ramki dołączany jest wektor inicjujący o długości 24 bity. Klucz 64 bitowy reprezentowany jest przez słowo o długości 10 cyfr heksadecymalnych, na każdą cyfrę przypadają 4 bity:

, analogicznie w przypadku WEP 128 bitowego reprezentowany jest przez słowo o długości 26 cyfr heksadecymalnych, stąd:

. W kluczu WEP 256 bitowym słowo składa się z 58 cyfr szesnastkowych,

.

Zawsze pierwsze 24 bity to IV, następne odpowiednio 40 lub 104 lub 232 to klucz WEP. Algorytm RC4 przetwarza odpowiednią dla rodzaju klucza sekwencję i tworzy strumień klucza o długości równej zsumowanej długości ramki oraz ICV. Kolejnym krokiem jest poddanie strumienia operacji szyfrowania z wykorzystaniem XOR wobec treści ramki i wektora IV.

W dobrze zaprojektowanym systemie bezpieczeństwa większy jego poziom osiągamy zwykle zwiększając długość klucza. Każdy dodatkowy bit podwaja liczbę możliwych kombinacji klucza i teoretycznie podwaja tez czas jaki jest potrzebny do jego złamania.

Wykorzystując klucz WEP, długość całkowita ramki zwiększa się o osiem bajtów, w tym cztery bajty przeznaczamy dla wektora inicjującego, a cztery kolejne aby dołączyć ICV (suma kontrolna). Nagłówek IV zajmuje co prawda 24 bity czyli 3 bajty, ale czwarty bajt to wypełnienie klucza i identyfitykator klucza. Aby utrudnić stosowanie tych samych strumieni klucza, w standardzie WEP korzysta się z wektora inicjalizującego, dzięki czemu różne pakiety są szyfrowane za pomocą różnych kluczy RC4. Jednak sam wektor IV stanowi część nagłówka i nie jest szyfrowany, dlatego też dzięki niemu można uzyskać informacje o pakietach zaszyfrowanych za pomocą tego samego klucza RC4.

Tak samo jak większość protokołów kryptograficznych tak WEP posiada trudność przeprowadzenia dystrybucji kluczy. Poufne klucze (kombinacje bitów) muszą być przekazane do wszystkich użytkowników sieci bezprzewodowej zabezpieczaną przez WEP. Klucze dla każdego użytkownika sieci są wprowadzane ręcznie na każdej jednostce. Ręczna dystrybucja kluczy niesie za sobą wiele problemów. Takie klucze nie mogą być uważane za poufne gdyż muszą zostać wprowadzone do np. oprogramowania firmowego karty sieciowej lub sterownika urządzenia. Takie rozwiązanie nie zapewnia pełnej ochrony, gdyż możliwe jest „wyciągnięcie” w/w klucza ze sterownika lub oprogramowania do którego takowy klucz został wprowadzony. Ten standard kryptografii jest jednak stosunkowo prosty do złamania.

Standard kryptograficzny WPA jest następcą niezbyt bezpiecznego szyfrowania WEP. Wykorzystany jest tutaj między innymi protokół TKIP, który wykorzystuje nadal ten sam algorytm szyfrowania jak WEP czyli RC4, zmianie jednak uległo szyfrowanie wektora inicjującego. Nowością jest również standard 802.1x przy pomocy którego jest możliwe uwierzytelnienie do urządzeń dołączonych do portów sieci LAN, ustanowienie połączenia punkt-punkt i uniemożliwia dostęp z określonego portu, jeśli uwierzytelnienie się nie powiedzie. W WPA wykorzystana jest autentykacja EAP, oparta na serwerze radius. EAP jest przeznaczony do autoryzacji użytkowników współpracuje z technologią Radius, która autoryzuje użytkowników na odrębnym serwerze.

EAP jest to proste kapsułkowanie działające na każdej warstwie łącza danych, najczęściej stosowane jest wspólnie z PPP. Architektura EAP została tak zaprojektowana, aby wykorzystywać dowolną liczbę mechanizmów uwierzytelniania.

Generalnie wymiana danych w EAP-ie to sekwencje pytań i odpowiedzi. Jednostka uwierzytelniająca wysyła żądanie do systemu oczekującego na przyznanie dostępu i w zależności od otrzymanej odpowiedzi przydziela dostęp do zasobów lub nie.

Pole Code przyjmuje wartości

Pole Data niesie jeden rodzaj danych, podzielonych pomiędzy pole identyfikujące kod typu i powiązane z nimi dane.

Type - pole „Type” wskazuje na typ żądania lub odpowiedzi. Wartość pola „Type” pakietu Response musi pasować do właściwego pakietu Request. Type -Data - pole to musi być zinterpretowane wg zasad określonych dla każdego typu wskazanego w polu „Type”

Przy pomocy pakietów EAP dochodzi do udanego lub nieudanego uwierzytelnienia użytkownika sieci. W przypadku gdy uwierzytelnienie zakończyło się poprawnie jednostka uwierzytelniająca wysyła ramkę „success” , natomiast w przypadku niepoprawnego uwierzytelnienia zostaje wysyłana ramka „failure”. W przypadku niepoprawności uwierzytelnienia wielokrotnie zostaje wysyłane żądanie Request, daje to szansę na ewentualną poprawę błędnych danych podanych przy uwierzytelnianiu.

Ogólnie wymiana EAP to wymiana polegająca na serii pytań i odpowiedzi, który w rezultacie prowadzi do uwierzytelnienia (success) lub brakiem uwierzytelnienia (failure) użytkownika końcowego.

Specyfikacja nazywana 802.1X nosi miano kontroli dostępu do sieci na podstawie uwierzytelniania portów. Specyfikacja taka przewiduje 3 podstawowe komponenty w procesie uwierzytelniania.

Gdy użytkownik końcowy oczekuje na udostępnienie zasobów sieciowych kontrolowany jest przez jednostkę uwierzytelniającą żądania użytkownika przekazywane są do serwera uwierzytelniającego, do dalszego przetworzenia. Wymiana danych do uwierzytelnienia odbywa się pomiędzy serwerem uwierzytelniającym a użytkownikiem końcowym, jednostka uwierzytelniająca pełni rolę pośrednika. Pomiędzy jednostka oczekująca na uwierzytelnienie, a jednostką uwierzytelniającą używany jest protokół EAPOL, a pomiędzy jednostką uwierzytelniającą dane przekazywane są za pomocą protokołu RADIUS. Takie Rozwiązanie daje nam dużą zaletę, ponieważ w przypadku zmiany mechanizmów uwierzytelniania nie musi istnieć potrzeba zmiany urządzeń użytkownika końcowego. W przypadku modernizacji, bądź zmiany usługi uwierzytelniania na serwerze uwierzytelniającym, oprogramowanie oraz konfiguracja jednostek końcowych może pozostać bez zmian. Wymiana danych jest realizowana bardzo podobnie jak w protokole EAP z niewielką różnicą polegającą na rozpoczynaniu od wysyłania ramki EAPOL-START, a zakończenie przekazywania danych odbywa się zmianą statusu portu na nieuwierzytelniony, po wysłaniu pakietu EAPOL-LOGOFF.

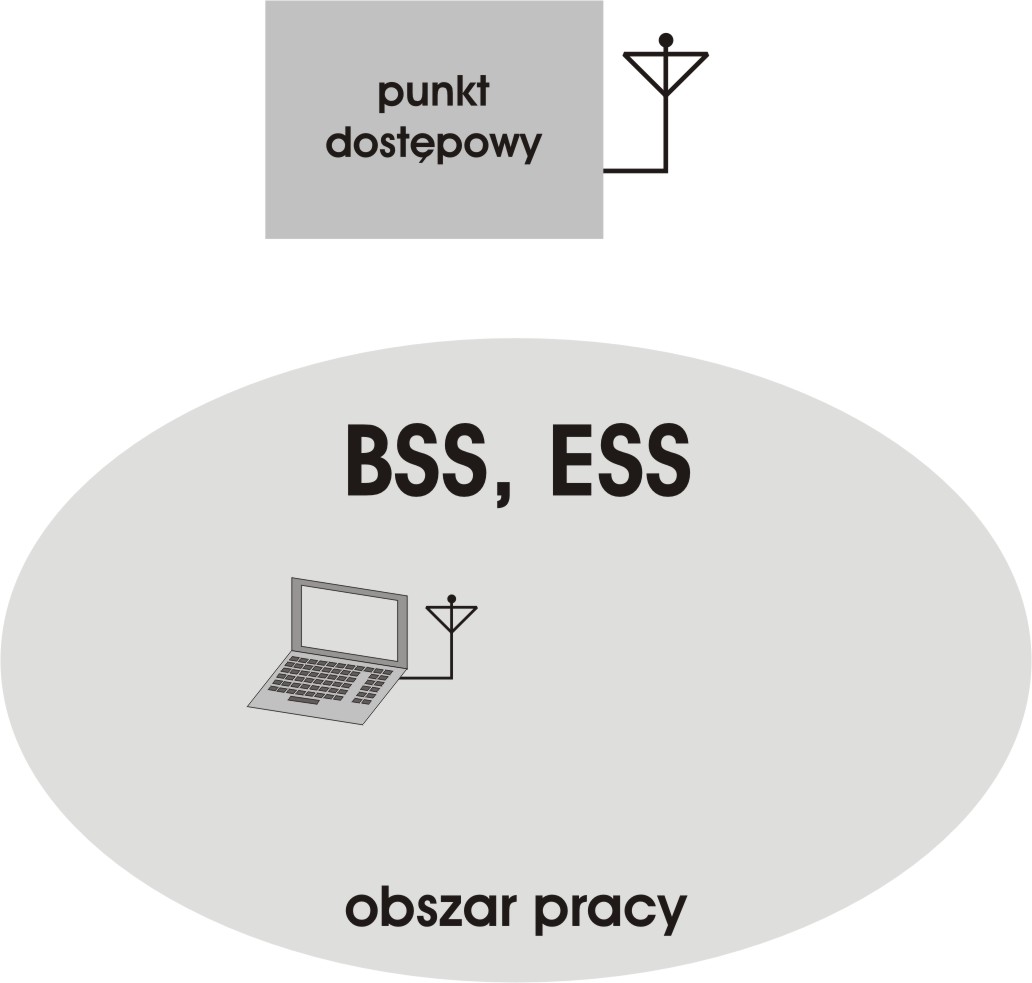

Bardzo ważnym pojęciem w sieciach typu 802.11 jest BSS (Basic Service Set) można tak nazwać zespół ze sobą komunikujących się stacji. Aby dany użytkownik mógł korzystać z sieci bezprzewodowej musi znajdować się w sferze usług sieci, czyli w zasięgu sieci. Gdy stacja znajdzie się w/w zasięgu będzie mogła komunikować się z innymi użytkownikami sieci oraz pobierać inne usługi oferowane przez daną sieć.

W sieciach niezależnych (inaczej nazywane „ad-hoc”) mówimy o niezależnym BSS, czyli IBSS (independent BSS). W takim układzie użytkownicy komunikują się bezpośrednio miedzy sobą, więc każda stacja musi się znajdować w odległości zapewniającej bezpośrednią komunikację z innymi użytkownikami takowej sieci.

Do utworzenia sieci „ad-hoc” potrzebnych jest minimum dwóch użytkowników. Ten rodzaj sieci przeważnie jest ustanawiany krótkoterminowo, w przypadkach gdy chcemy stworzyć „prowizoryczną sieć” np. do wymiany danych na niedużym obszarze. Potocznie takie sieci nazywa się tymczasowymi, ponieważ po utworzeniu sieci oraz przekazaniu potrzebnych danych pomiędzy użytkownikami (np. na konferencji), sieć taka ulega samorozwiązaniu.

Innym aspektem „ad-hoc” jest jego mały obszar działania. Na ogół sieci IBSS tworzą karty sieciowe, a wszystkie jednostki muszą znajdować się we wzajemnym zasięgu. Przekazywanie informacji przebiega jednoetapowo. Dane przekazywane są bezpośrednio do użytkownika docelowego.

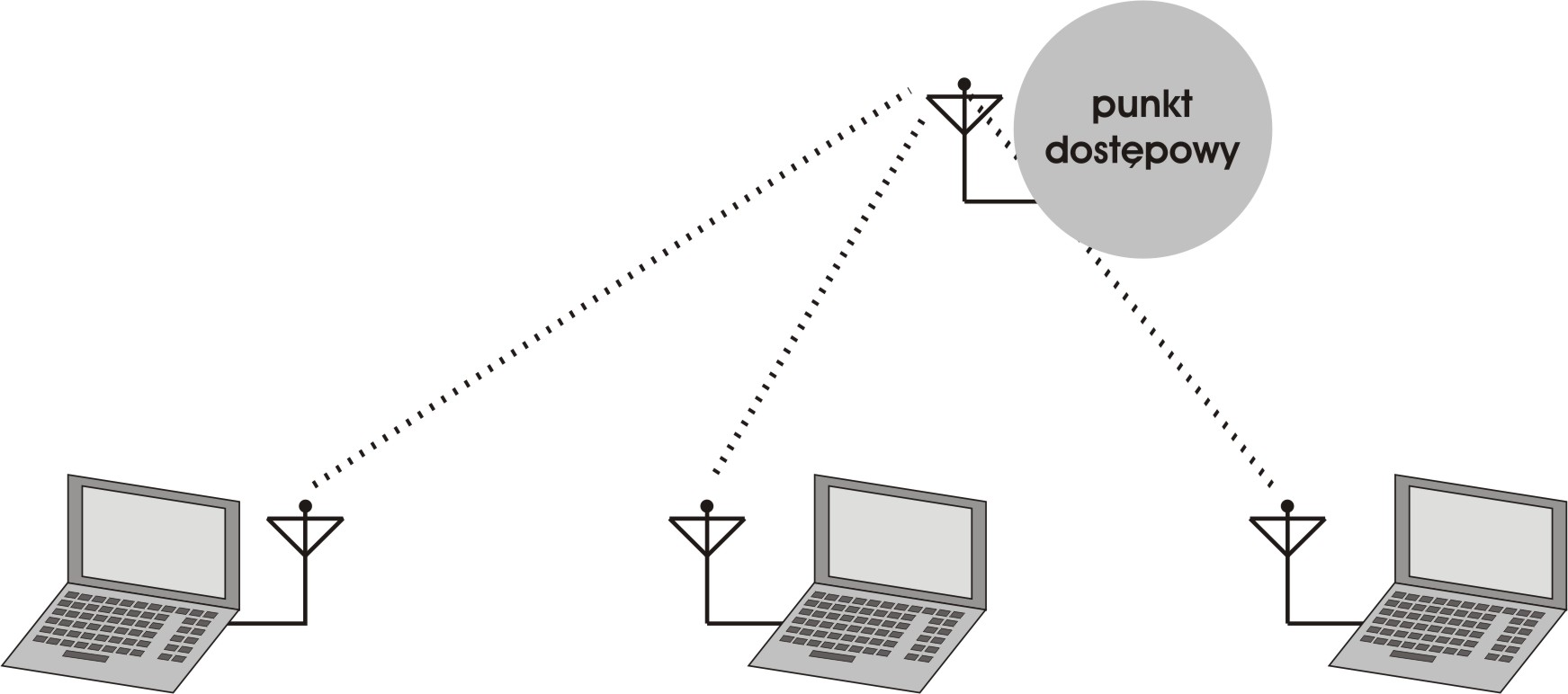

W bezprzewodowych sieciach o topologii strukturalnej, mówimy gdy BSS występuje w formie strukturalnej (BSS infrastructure). Główną cechą, zarazem strategicznym elementem jest access point. Access pointy w sieciach strukturalnych pełnią ważną rolę, a mianowicie wszyscy użytkownicy będący w zasięgu sieci komunikują się przez Access point. Wymiana danych w takich sieciach przebiega dwuetapowo. Pierwszy etap polega na przekazaniu informacji przez stację przenośną do access pointa, a następnie access point transferuje przekaz do odpowiedniego adresata, czyli użytkownika końcowego. Jednocześnie Access point określa zasięg sieci (sferę usług).

Biorąc pod uwagę sytuację w której użytkownicy końcowi są w zbyt dużej odległości, aby mogli się komunikować zainstalowanie pomiędzy nimi punktu dostępowego rozwiązujemy problem. Użytkownicy końcowi muszą być jedynie w zasięgu access pointa. W sieci strukturalnej sfera usług, zasięg sieci zależeć będzie od punktów w których można odbierać dane wysyłane przez punkt dostępowy. Użytkownicy końcowi muszą znajdować się w zasięgu samego punktu dostępowego, nie ma jednak żadnych ograniczeń odległościowych pomiędzy samymi stacjami.

Punkty dostępowe mogą pomagać również użytkownikom końcowym w zaoszczędzeniu energii. Istnieje możliwość buforowania ramek dla użytkownika końcowego, w przypadku gdy stacja końcowa przechodzi w tryb oszczędności. W sytuacji, gdy stacja końcowa wyłącza moduł odbiorczo-nadawczy np. w celu zaoszczędzenia energii, access point otrzymuje sygnał o przejściu użytkownika w tryb oszczędności i zaczyna buforować ramki. Użytkownikowi końcowemu, w szczególności mobilnemu pracującemu przy pomocy baterii, wyłączanie modułu nadawczo-odbiorczego podczas bezczynności może znacznie wydłużyć jego pracę.

W sieciach strukturalnych użytkownicy końcowi muszą być skojarzeni z punktem dostępowym aby otrzymać usługi sieciowe. Takie skojarzenie to połączenie się stacji z siecią WiFi, odpowiadające podłączeniu kabla sieciowego do karty sieciowej w komputerze w sieciach przewodowych. Stacje końcowe proszą o przyznanie dostępu do sieci, a punkty dostępowe, w zależności od założeń i konfiguracji przyłączają danego użytkownika bądź nie. Standard 802.11 nie wprowadza ograniczeń dotyczących ilości użytkowników podłączonych do punktu dostępowego.

Zasięg takiego punktu dostępowego jest jednak również ograniczony, możemy strefą usług jednego access pointa objąć ograniczoną powierzchnię. W przypadku gdy chcemy mieć dostęp do sieci, a strefa usług danego Access pointa nie obejmuje żądanego miejsca możemy połączyć BSS'y w ESS'y (Extended Service Set). W rezultacie rozwiązanie takie spowoduje łączność pomiędzy wszystkimi użytkownikami końcowymi znajdującymi się lub poruszającymi się po obszarze będącym w zasięgu całego ESS, a nie tylko w zasięgu jednego punktu dostępowego. W takiej konfiguracji Access pointy pracować będą w trybie mostów. Punkty dostępowe natomiast połączone ze sobą będą do jednego switcha.

Istotą w przekazywaniu danych w całym ESS'ie jest system dystrybucyjny. Kiedy ramka dociera do systemu dystrybucyjnego zostaje przekazana do odpowiedniego punktu dostępowego, który jest skojarzony z jednostką końcową - adresatem. To właśnie zadaniem systemu dystrybucyjnego jest przekazanie ramki do odpowiedniego access pointa. W danym momencie jedna stacja użytkownika końcowego może być dowiązana do dokładnie jednego punktu dostępowego. W jednym ESS'ie access pointy informują się nawzajem jakie stacje końcowe są do nich przywiązane. Jeżeli jedna jednostka związana z określonym punktem dostępu chce wysłać dane do innej jednostki końcowej, która jest skojarzona z innym punktem dostępu wysyłana jest najpierw ramka ethernetem przez access point do access pointa powiązanego z docelową jednostką końcową. W większości przypadków system dystrybucyjny reprezentowany jest przez most i nośnik systemu dystrybucyjnego, który jest siecią szkieletową. Przeważnie tą siecią szkieletową jest ethernet.

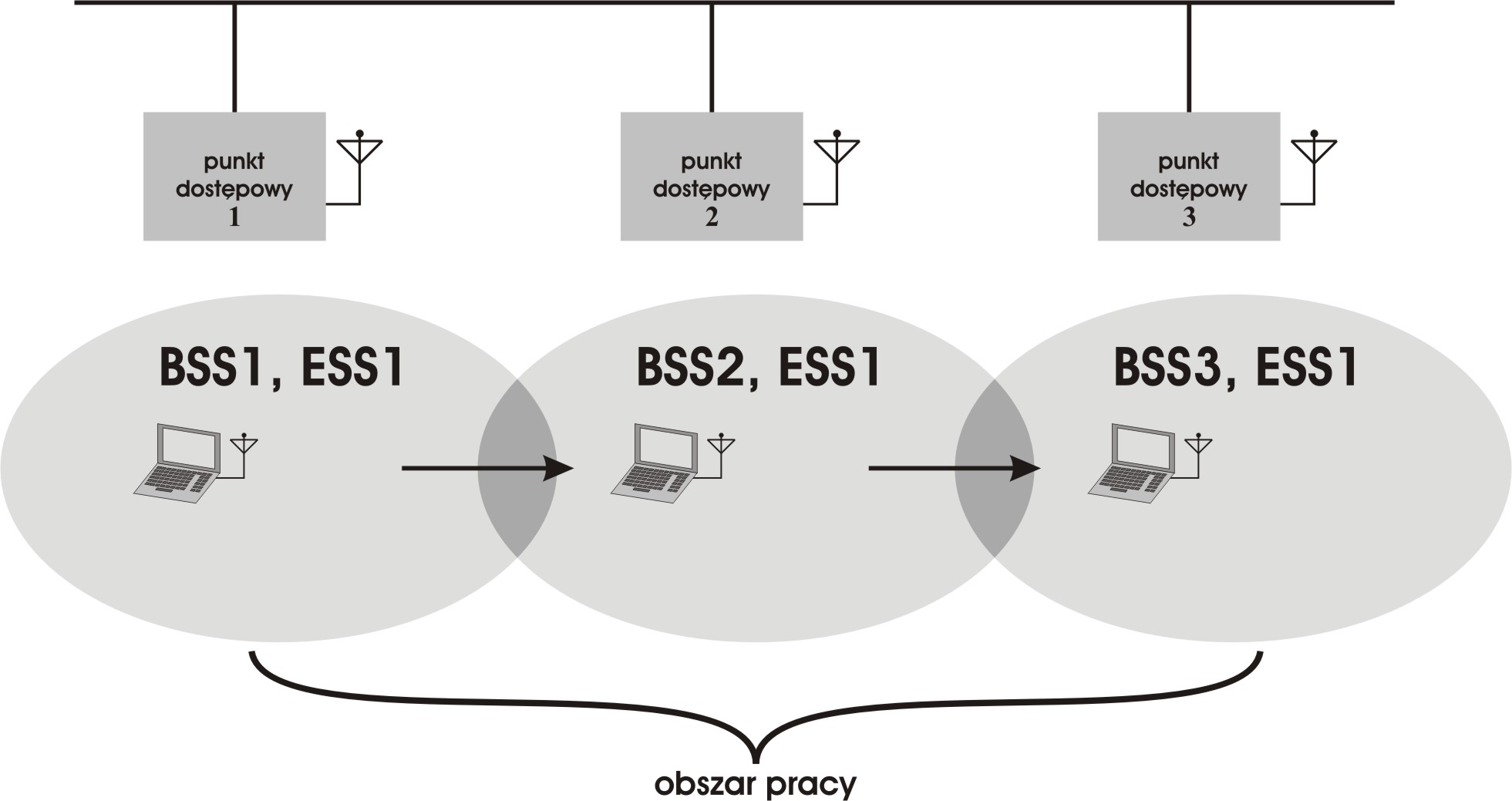

1. Stan „bez przejścia” - o takim stanie mówimy gdy sieć bezprzewodowa realizowana jest za pomocą jednego lub kilku punktów dostępowych oraz jednostek końcowych. W takim stanie zakładamy, że jednostki użytkowników poruszają się w zasięgu (strefie usług) jednego punktu dostępowego, bądź pozostają w bezruchu.

2. Stan „przejście pomiędzy BSS'ami” to klasyczna sytuacja, kiedy w skład sieci wchodzi kilka Access pointów pracujących w jednym ESS'ie. W przypadku gdy jedna stacja końcowa jest w zasięgu jednego punktu dostępowego i w wyniku przemieszczania przechodzi w zasięg drugiego access pointa (będącego w tym sanyn ESS'ie co pierwszy access point) stacja końcowa posługuje się usługą ponownego powiązania. W takiej sytuacji jednostka zostaje skojarzona z nowym BSS'em, czyli punktem dostępowym.

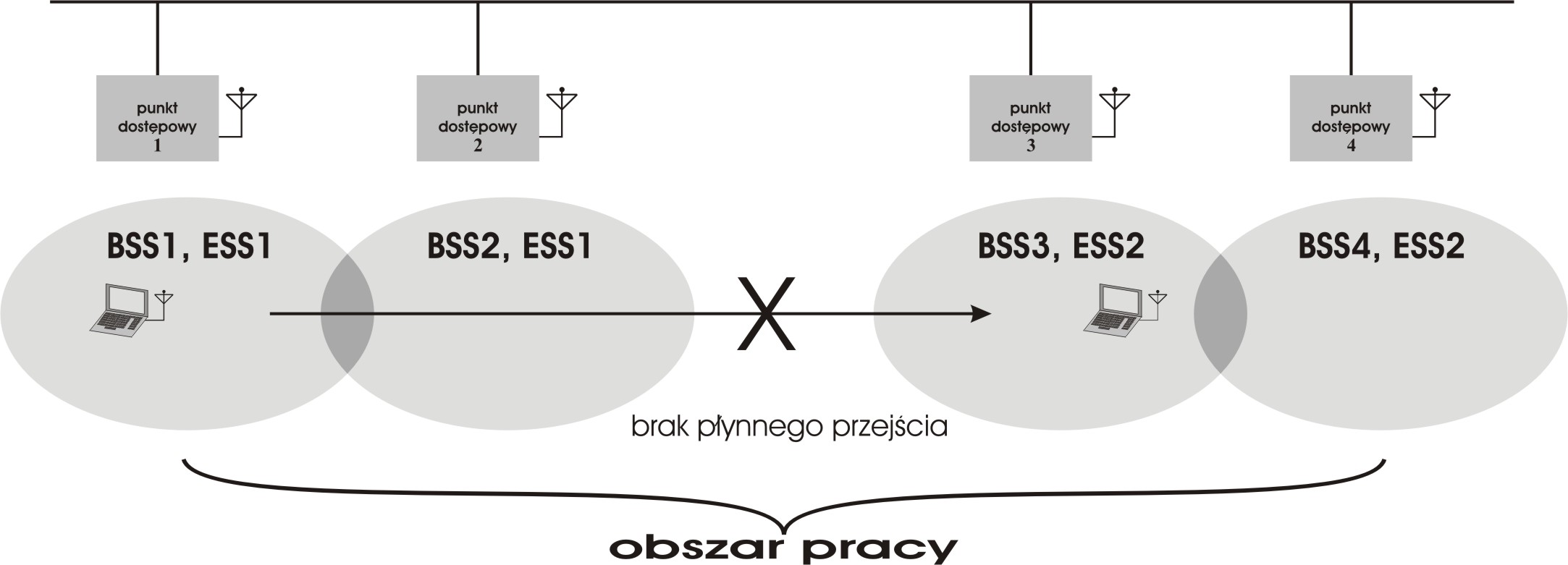

3. Stan przejścia miedzy ESS'ami to stan, w którym jednostki użytkowników będą przechodzić z jednej sfery usług do innej. Standard 802.11 nie gwarantuje takiej operacji bez zerwania połączenia. Kiedy stacja mobilna opuści obszar zasięgu pierwszego ESS'u (co za tym idzie też BSS'u) połączy się z drugim ESS'em, ale bez płynnego przejścia.

Projekt współpracy urządzeń mobilnych opierał będzie się o technologię bezprzewodową pracującą w częstotliwości 2,4 GHz, w standardzie IEEE 802.11b. Taka technologia daję nam dużą elastyczność, a przy użyciu odpowiedniej anteny dookolnej (zainstalowanej do jednostki nadrzędnej) zapewniony zostanie wystarczający obszar działania. Transmisja rzędu 11 Mb/s zapewni wystarczającą prędkość do przesyłu danych pomiędzy urządzeniami znajdującymi się w sieci.

Zakładamy, że w sieci znajdować będzie się 30 urządzeń mobilnych, które będą się poruszać na zamkniętym, płaskim obszarze o promieniu 1000 m, a w centralnym punkcie zlokalizowana będzie jednostka nadrzędna wraz z anteną .

Dobierając osprzęt do budowy sieci można stosować różne kryteria, np.: finansowe, przywiązanie do danej marki, kompatybilność z systemami operacyjnymi itp. Głównym wyznacznikiem dla autora przy wyborze urządzeń była wiedza zdobyta podczas budowy i administracji bezprzewodową siecią miejską. Na podstawie tych doświadczeń poznano główne cechy sprzętu oraz ich funkcjonowanie w warunkach rzeczywistych.

Jako punkt dostępowy, który będzie podłączony do jednostki nadrzędnej zastosowany będzie punkt dostępowy „Air-point PRO outdoor” firmy Smartbridges. Wybór ten skierowany jest kilkoma względami, które wyróżniają to urządzenie na tle innych :

Do punktu dostępowego (nadrzędnego) zainstalowana będzie antena dookólna - szczelinowa Crevice Z-17Au rev. 3.0

Antena Crevice Z-17Au jest anteną o bardzo dobrych parametrach. Antena jest krótka - ma tylko 86 cm. Antena posiada wbudowane złącze typu N żeńskie. Między innymi Przy pomocy pozłacanych elementów aktywnych antena jest w stanie osiągnąć zasięg do 15 km. Dane techniczne anteny:

Ze względu na elastyczność jaką daje nam standard WiFi dla jednostek podrzędnych istnieje możliwość zastosowania urządzeń różnych producentów. Należy jednak zaznaczyć, że wszystkie użyte podzespoły sieci są kompatybilne i pracują w technologii wykorzystującej częstotliwość 2,4 GHz..

Urządzenie firmy Phee Net - praca w trybie: „access point client”. Główne cechy urządzenia:

Urządzenie AP-GOLD - praca w trybie: „access point client”. Najważniejsze zalety w/w urządzenia:

Karta bezprzewodowa WiFi pracująca przy pomocy interfejsu PCMCIA. Główne cechy urządzenia:

Punkt dostępowy na jednostce nadrzędnej będzie pracował w trybie „access point”, do zabezpieczenia dostępu do sieci użyjemy szyfrowanie WEP 64 bitowe. Urządzenie skonfigurowane będzie w następujący sposób:

Tabela 5.1 Konfiguracja punktu dostępowego - nadrzędnego

ADRES IP |

192.168.10.254 |

MASKA PODSIECI |

255.255.255.0 |

BRAMA DOMYŚLNA |

192.168.10.1 |

AP NAME |

ap_nadaw |

ESSID |

mobilnet |

KLUCZ WEP |

23 4f ab c0 90 |

źródło: opracowanie własne

Dodatkowo punkt dostępowy „nadawczy” będzie zabezpieczony hasłem dostępowym, przed ewentualnymi zmianami w konfiguracji przez klientów sieci. Air point pro outdoor umożliwia dostęp do konfiguracji dla dwóch rodzajów użytkowników.

Takie rozwiązanie jest celowe, ponieważ zakładamy, że użytkownikami sieci są jednostki, które będą miały dostęp do zmian parametrów punktu dostępowego nadawczego, inne będą mogły tylko dokonać niektórych zmian, zaś pozostałe (które nie posiadają hasła) nie będą mogły przeprowadzać żadnych zmian.

Interfejs połączenia sieciowego w komputerze PC - nadrzędnym, będzie skonfigurowany następująco:

adres ip 192.168.10.1

maska podsieci 255.255.255.0

Punkty dostępowe dla urządzeń podrzędnych będą pracowały w trybie „Access point client” oraz wg poniższej konfiguracji:

Tabela 5.2 Konfiguracja urządzeń podrzędnych

źródło: opracowanie własne

ADRES IP |

od 192.168.10.224 do 192.168.10.253 |

MASKA PODSIECI |

255.255.255.0 |

BRAMA DOMYŚLNA |

192.168.10.1 |

AP NAME |

od „ap_odb1” do „ap_odb54” |

ESSID |

mobilnet |

KLUCZ WEP |

23 4f ab c0 90 |

Pula adresów jednostek PC to adresy: od 192.168.10.10 do 192.168.10.223. Taki sposób adresacji jest celowy, gdyż przypada 30 adresów dla access pointów i 214 dla jednostek PC. Jest to spowodowane możliwością podłączenia do jednego punktu dostępowego „odbiorczego” kilku jednostek PC. Również oddzielenie adresacji pomiędzy punktami dostępowymi a jednostkami PC ma swoją zaletę, w bardzo szybki sposób, bo już za pomocą adresów ip, można diagnozować i śledzić pracę urządzenia podrzędnego w sieci.

Siedem adresów od 192.168.10.2 do 192.168.10.9 zarezerwowane zostało przez autora dla celów diagnostycznych. Dzięki takiemu rozwiązaniu mamy możliwość podłączenia się do powstałej sieci bez konfliktu dla urządzeń pracujących w sieci.

W projekcie zostanie wykorzystane oprogramowanie firmy Microsoft. Na urządzeniu nadrzędnym zainstalowany będzie system operacyjny Microsoft Windows Server 2003. Jest to system oparty na systemie MS Windows XP, daje on duża gamę narzędzi przydatnych w administrowaniu siecią. Dodatkowym atutem w tym systemie jest Virtual Server 2003, przy pomocy którego można uruchomić wirtualne maszyny na jednej jednostce. MS Windows Serwer obsługuje protokół TCP/IP oraz umożliwia udostępnianie plików i drukarek. Komunikacja w celach konfiguracyjnych z punktem dostępowym - nadrzędnym odbywać się będzie poprzez oprogramowanie „simple monitor for airPoint-PROOutdoor” przedstawione na rys. 5.5. Jest to program dostarczany wraz z access pointem kompatybilny do pracy w środowisku Windows. Poprzez ten „okienkowy” program skonfigurowana zostanie: adresacja, sposób szyfrowania, nazwa sieci. Dodatkowo istnieje możliwość sprawdzenia statystyki sieci oraz monitorowania podłączonych klientów bezprzewodowych z możliwością odłączenia od sieci.

Jednostki w urządzeniach podrzędnych wyposażone zostaną w system operacyjny Microsoft Windows XP Professional SP2. Przy pomocy takiego oprogramowania zostanie uzyskany dostęp do każdej jednostki podrzędnej przy pomocy podłączenia zdalnego pulpitu - RDC. Dostęp do konfiguracji punktów dostępowych będzie odbywał się przez przeglądarkę www, czyli Internet Explorer 6.0 w przypadku access pointa firmy Pheenet oraz urządzenia firmy I-tec. Konfiguracja karty firmy Gigabyte przeprowadzona będzie dzięki funkcji połączenia sieci bezprzewodowej, która jest wyposażeniem Windowsa XP.

Podsumowanie

Praca dyplomowa: „Komunikacja urządzeń mobilnych oprogramowanych w wybranych technologiach” porusza problem komunikacji urządzeń, które mają możliwość przemieszczania się. Przedstawione zostało kilka sposobów przekazywania danych pomiędzy komputerami oraz wybrano najodpowiedniejszy sposób dla urządzeń mobilnych. Bez wątpienia, przekazywanie danych w poruszanym temacie musi odbywać się bezprzewodowo. Ważnym elementem był również wybór rodzaju połączenia bezprzewodowego, ponieważ nie wszystkie sposoby dawały wystarczającą elastyczność. Technologia oparta o standard IEEE 802.11 oferuje nam możliwość działania na stosunkowo dużym obszarze. Ważnym elementem jest możliwość zabezpieczenia wymiany danych. Wykorzystanie kryptografii pozwala zrealizować bezpieczną łączność.

W przypadku omawiania komunikacji urządzeń na obszarze globalnym należy uwzględnić komunikację realizowaną przez komercyjne sieci komórkowe. Taki rodzaj łączności podlega opłatom, ale pozwala zrealizować połączenie o zakresie szerszym niż ten, który uda się uzyskać przy pomocy technologii 802.11. W przypadku transmisji poprzez GPRS lub EDGE transfer danych jest niższy w porównaniu do sieci w standardzie WiFi, lecz w niektórych przypadkach ważniejszym wyznacznikiem będzie zasięg pracy sieci, niż prędkość z jaką są przekazywane informacje.

Przedstawione zostały komponenty i urządzenia, które są potrzebne do zbudowania sieci bezprzewodowej. Standard WiFi posiada szeroką gamę realizacji połączeń, a do konkretnego projektu należy wybrać odpowiednie rozwiązania. Bardzo dużo zależy w jakim obszarze, urządzenia mobilne będą się poruszały oraz jakiego transferu danych będą potrzebowały do pracy.

W końcowej części został przedstawiony projekt współpracy urządzeń mobilnych z jedną jednostka nadrzędną. Ważnym elementem w projektowaniu takiej sieci jest dobór odpowiedniego osprzętu, który został zaprezentowany wraz z danymi, przy pomocy których należy skonfigurować urządzenia. Dla zrealizowania poprawnej sieci bezprzewodowej, bez wątpienia przydają się znajomości zagadnień sieci przewodowej oraz wiadomości na temat administracji siecią.

Spis rysunków

Rys. 2.1. Przykładowy przekrój terenu pomiędzy dwoma punktami ……………………15

Rys. 2.2. Przykładowy przekrój terenu pomiędzy dwoma punktami ……………………15

Rys. 2.3. Przykładowa antena dookólna i jej charakterystyka pozioma ………………....21

Rys. 2.4. Przykładowa antena sektorowa i jej charakterystyka pozioma ………………..21

Rys. 2.5. Przykładowa antena typu „Yagi” i jej charakterystyka pozioma……………...22

Rys. 2.6. Przykładowa antena paraboliczna z czaszą prętową…………………………...23

Rys. 2.7. Punkt dostępowy firmy Ovis Link, model: WL-8000APAirLive……………. 24

Rys. 2.8. Schemat pracy w trybie access point…………………………………………..25

Rys. 2.9. Schemat pracy w trybie access point klient……..……………………………..25

Rys. 2.10. Schemat pracy w trybie point to point………………………………………..26

Rys. 2.11. Schemat pracy w trybie point to multipoint...………………………………..26

Rys. 2.12. Schemat pracy w trybie wireless repeter……………………………………..27

Rys. 3.1. Operacja szyfrowania przy użyciu szyfru strumieniowego……………………28

Rys. 3.2. Sposób powstawania szyfrogramu…………………………………………….29

Rys. 3.3. Pakiet EAP……………………………………………………………………..31

Rys. 3.4. Pakiety Request i Response w protokóle EAP………………………………...32

Rys. 3.5. Ramki EAP: Success i Failure………………………………………………....33

Rys. 3.6. Wymiana Ramek podczas uwierzytelniania przy użyciu EAP………………...34

Rys. 3.7. Architektura 802.1X…………………………………………………………...35

Rys. 3.8. Wymiana EAPOL w sieciach 802.11………………………………………….36

Rys. 4.1. Sieć typu „ad-hoc”……………………………………………………………. 37

Rys. 4.2. Sieć strukturalna………..… …………………………………………………. 38

Rys. 4.3. Praca urządzenia mobilnego „bez przejścia”…….……………………………40

Rys. 4.4. Praca urządzenia mobilnego „przejście między BSS-ami”……..……………..41

Rys. 4.5. Praca urządzenia mobilnego „przejście między ESS-ami”……..……………..41

Rys. 5.1. airPoint-PRO Outdoor firmy Smartbridges……………………………………43

Rys. 5.2. Access point firmy Pheenet, model WL-522BA………………………………44

Rys. 5.3. Access point Gold firmy I-tec…………………………………………………44

Rys. 5.4. Karta WiFi firmy Gigabyte model:GN-WMKG………………………………45

Rys. 5.5. Oprogramowanie Simple monitor for airPoint-PROOutdoor…………………47

Spis tabel

Tabela 1.1. Wpływ przeszkód na transfer w standardzie IrDa ……………...……………10

Tabela 5.1. Konfiguracja punktu dostępowego - nadrzędnego…………………………...45

Tabela 5.2. Konfiguracja urządzeń podrzędnych…………………………...………….....46

Literatura

Pozycje wydawnicze:

Strony internetowe:

B. Zieliński, Bezprzewodowe sieci komputerowe, Helion, Gliwice 2000, s.91

http://pl.wikipedia.org/wiki/IRDA, [sieć]

http://pl.wikipedia.org/wiki/IRDA#Parametry

http://pl.wikipedia.org/wiki/Bluetooth

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004, s.15

LOS - ang. Line Of Sight - linia widoczności

IEEE (ang. Institute of Electrical and Electronics Engineers - Instytut Inżynierów Elektryków i Elektroników). Jest to organizacja typu non-profit skupiająca profesjonalistów.Powstała z konsolidacji grup AIEE oraz IRE w 1963 roku. Jednym z podstawowych jej zadań jest ustalanie standardów konstrukcji, pomiarów itp. dla urządzeń elektronicznych, w tym standardów dla urządzeń i formatów komputerowych.

http://standards.ieee.org/getieee802/download/802.11b-1999.pdf, [sieć]

OFDM (ang. Orthogonal Frequency Division Multiplexing) - ortogonalne zwielokrotnianie w dziedzinie częstotliwości.

http://www.numion.com , dane z dnia 15.10.2006 r. [sieć]

http://standards.ieee.org/getieee802/download/802.11g-2003.pdf, [sieć]

Matthew S. Gast, 802.11 Sieci bezprzewodowe, Helion, Gliwice 2003, s.352

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004, s.168

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004, s.169

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004, s.170

R. Flickenger, 100 sposobów na sieci bezprzewodowe, Helion Gliwice, 2004, s.171

http://en.wikipedia.org/wiki/Wired_Equivalent_Privacy

IV wektor inicjujący w tym wypadku o długości 24 bity

http://pl.wikipedia.org/wiki/WPA

Matthew S. Gast, 802.11 Sieci bezprzewodowe, Helion, Gliwice 2003, s.124

Matthew S. Gast, 802.11 Sieci bezprzewodowe, Helion, Gliwice 2003, s. 29

Matthew S. Gast, 802.11 Sieci bezprzewodowe, Helion, Gliwice 2003, s.30

http://yagi.pl/product_info.php/cPath/28/products_id/276[sieć]

RDC - ang. Remote Desktop Connection - usługa pozwalająca podłączyć się zdalnie do wybranego komputera.

43

Rys. 5.2. Access point firmy Pheenet, model WL 522BA

źródło: materiały własne

Rys. 5.4. Karta WiFi firmy Gigabyte model: GN-WMKG

źródło: http://gigabyte.com.pl/local/produkt/20385 [sieć]

Państwowa Wyższa Szkoła Zawodowa w Elblągu

Instytut Informatyki Stosowanej

Rys. 3.1. Operacja szyfrowania przy użyciu szyfru strumieniowego

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.2. Sposób powstawania szyfrogramu

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.3. Pakiet EAP

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.4 Pakiety Request i Response w protokole EAP

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.5 Ramki EAP: Success i Failure

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.6. Wymiana Ramek podczas uwierzytelniania przy użyciu EAP

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.7. Architektura 802.11

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 3.8. Wymiana EAPOL w sieciach 802.11

źródło: Matthew s. Gast 802.11 Sieci bezprzewodowe. Przewodnik encyklopedyczny

Rys. 4.1. Sieć niezależna

źródło: opracowanie własne

Rys. 4.2. Sieć strukturalna

źródło: opracowanie własne

Rys. 4.3. Praca urządzenia mobilnego „bez przejścia”

źródło: opracowanie własne

Rys. 4.4. Praca urządzenia mobilnego „przejście między BSS-ami”

źródło: opracowanie własne

Rys. 4.5. Praca urządzenia mobilnego „przejście między ESS-ami”

źródło: opracowanie własne

Rys. 5.1. airPoint-PRO Outdoorm firmy Smartbridges

źródło: http://www.smartbridges.com/products/appo.asp [sieć]

Rys. 5.3. Access point Gold firmy I-tec

źródło: http://www.cyberbajt.pl/cyber.php?i=produkt&id=12[sieć]

Rys. 2.6 Przykładowa antena paraboliczna z czaszą pretową

źródło: http://wifi.sklep.pl/[sieć]

Rys. 2.7 Punkt dostępowy firmy Ovis Link, model: WL-8000APAirLive

źródło: http://www.ovislink.pl/8000ap.htm, [sieć]

Państwowa Wyższa Szkoła Zawodowa w Elblągu

Instytut Informatyki Stosowanej

Rys. 2.2. Przykładowy przekrój terenu pomiędzy dwoma punktami

źródło: opracowanie własne

Rys. 2.3 Przykładowa antena dookólna i jej charakterystyka pozioma

źródło: http://yagi.pl/,[sieć]

Rys. 2.4 Przykładowa antena sektorowa i jej charakterystyka pozioma

źródło: http://yagi.pl/,[sieć]

Rys. 2.5 Przykładowa antena typu „Yagi”i jej charakterystyka pozioma

źródło: http://www.wirelesslan.pl[sieć]

Rys 2.9 Schemat pracy w trybie access point klient

źródło: opracowanie własne

Rys 2.10 Schemat pracy w trybie point to point

źródło: opracowanie własne

Rys 2.11 Schemat pracy w trybie point to multi - point

źródło: opracowanie własne

Rys 2.12 Schemat pracy w trybie wireless repeater

źródło: opracowanie własne

Rys 2.8 Schemat pracy w trybie access point

źródło: opracowanie własne

Rys. 2.1. Przykładowy przekrój terenu pomiędzy dwoma punktami

źródło: opracowanie własne

Rys. 5.5. Oprogramowanie Simple monitor for airPoint-PROOutdoor

źródło: materiały własne

Wyszukiwarka

Podobne podstrony:

czy uC zaczyna pracę wraz z załączeniem zasilania czy potrzebny jest sygnał wyzwalający, Pierdoły, j

Praca inż

praca inż tytułowa

egzaminy, praca inż.kpt.Miładowskiego, Temat: ANALIZA ZAGROŻENIA POŻAROWEGO I WYBUCHOWEGO ZAKŁADÓW P

egzaminy, praca inż.kpt.Miładowskiego, Temat: ANALIZA ZAGROŻENIA POŻAROWEGO I WYBUCHOWEGO ZAKŁADÓW P

Praca inż zPID123G

Praca inż zPID12a

Praca inż(1)

Praca inż zPID1

Formatka, praca inż

Praca inż zPID

Odpowiedzi moje, POLITECHNIKA ŚLĄSKA Wydział Mechaniczny-Technologiczny - MiBM POLSL, Semestr 7, PRA

praca inż, muza

prezentacja praca inz

Praca inż

czy uC zaczyna pracę wraz z załączeniem zasilania czy potrzebny jest sygnał wyzwalający, Pierdoły, j

Praca inż

praca inz Kinga F str

więcej podobnych podstron