Relacje zaufania

http://technet.microsoft.com/pl-pl/library/cc786873(v=ws.10).aspx

Relacje zaufania

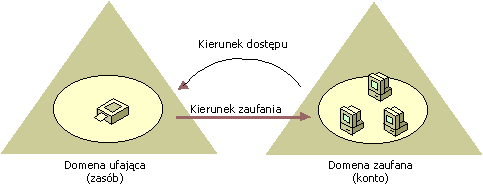

Zaufanie jest relacją ustanowioną między dwiema domenami, umożliwiającą uwierzytelnianie użytkowników jednej domeny przez kontroler domeny w drugiej domenie. Relacje zaufania w systemie Windows NT różnią się od relacji zaufania w systemach operacyjnych Windows 2000 i Windows Server 2003.

Relacje zaufania w systemie Windows NT

W systemie Windows NT 4.0 lub starszym relacje zaufania ograniczają się do dwóch domen, są jednokierunkowe i nieprzechodnie. Na następującym rysunku nieprzechodnie zaufanie jednokierunkowe jest oznaczone strzałką wskazującą na domenę zaufaną.

Relacje zaufania w systemach operacyjnych Windows Server 2003 i Windows 2000 Server

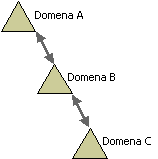

Wszystkie relacje zaufania w lesie systemu Windows 2000 lub Windows Server 2003 są przechodnie i dwukierunkowe. Dlatego obie domeny w relacji zaufania są zaufane. Jak pokazano na rysunku, oznacza to, że jeśli domena A ufa domenie B, a domena B ufa domenie C, to użytkownicy domeny C mogą uzyskać dostęp do zasobów domeny A (o ile mają stosowne uprawnienia). Relacjami zaufania mogą zarządzać tylko członkowie grupy Administratorzy domeny.

Protokoły relacji zaufania

Kontroler domeny z systemem Windows Server 2003 uwierzytelnia użytkowników i aplikacje, używając jednego z dwóch protokołów: Kerberos V5 lub NTLM. Protokół Kerberos V5 jest protokołem domyślnym komputerów z systemem Windows 2000, Windows XP Professional i Windows Server 2003. Jeśli którykolwiek z komputerów biorących udział w transakcji nie obsługuje protokołu Kerberos V5, używany jest protokół NTLM.

W przypadku protokołu Kerberos V5 klient żąda od kontrolera domeny w swojej domenie biletu do serwera w domenie ufającej. Ten bilet jest wydawany przez pośrednika, któremu ufa klient i serwer. Klient przedstawia ten zaufany bilet serwerowi w domenie ufającej w celu uwierzytelnienia. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie Kerberos V5.

Jeśli klient próbuje uzyskać dostęp do zasobów serwera w innej domenie, używając protokołu uwierzytelniania NTLM, serwer zawierający zasoby musi skontaktować się z kontrolerem domeny w domenie konta klienta, aby zweryfikować poświadczenia tego konta.

Obiekty domeny zaufanej

Obiekty domeny zaufanej (TDO) reprezentują wszystkie relacje zaufania w określonej domenie. Za każdym razem, gdy jest ustanawiane zaufanie, tworzony jest unikatowy obiekt TDO, który następnie jest przechowywany (w kontenerze System) w swojej domenie. W obiekcie TDO są określone takie atrybuty, jak przechodniość zaufania, jego typ i nazwa domeny stanowiącej drugą stronę relacji zaufania.

W obiektach TDO relacji zaufania lasu są przechowywane dodatkowe atrybuty, które identyfikują wszystkie zaufane obszary nazw z lasu nadrzędnego. Do tych atrybutów należą nazwy drzew domen, sufiksy głównej nazwy użytkownika (UPN), sufiksy głównej nazwy usługi (SPN) oraz obszary nazw identyfikatorów zabezpieczeń (SID).

Aby uzyskać więcej informacji o zaufaniu domeny, zobacz „Domain Trust” w witrynie zestawów Microsoft Windows Resource Kit w sieci Web. Aby uzyskać więcej informacji o relacjach zaufania, zobacz „Designing an Authorization Strategy” w witrynie zestawów Microsoft Windows Resource Kit w sieci Web.

Typy relacji zaufania

Typy relacji zaufania

Komunikację między domenami umożliwiają relacje zaufania. Relacje zaufania zapewniają kanał uwierzytelniania niezbędny do tego, aby użytkownicy w jednej domenie mieli dostęp do zasobów w innej domenie. Dwie domyślne relacje zaufania są tworzone podczas korzystania z Kreatora instalacji usługi Active Directory. Ponadto istnieją cztery inne typy relacji zaufania, które można tworzyć przy użyciu Kreatora nowego zaufania lub narzędzia wiersza polecenia Netdom.

Domyślne relacje zaufania

Domyślnie dwukierunkowe, przechodnie relacje zaufania są tworzone automatycznie podczas dodawania nowej domeny do drzewa domen lub domeny katalogu głównego lasu przy użyciu Kreatora instalacji usługi Active Directory. Te dwa domyślne typy zaufania opisano w następującej tabeli.

|

Typ zaufania |

Przechodniość |

Kierunek |

Opis |

|

Nadrzędne i podrzędne |

Przechodnie |

Dwukierunkowe |

Domyślnie podczas dodawania nowej domeny podrzędnej do istniejącego drzewa domen ustanawiane jest nowe zaufanie nadrzędne i podrzędne. Żądania uwierzytelnienia pochodzące z domen podrzędnych są kierowane w górę, poprzez ich domeny nadrzędne do domeny ufającej. Aby uzyskać informacje dotyczące tworzenia nowej domeny podrzędnej, zobacz Tworzenie nowej domeny podrzędnej. |

|

Katalog główny drzewa |

Przechodnie |

Dwukierunkowe |

Domyślnie podczas tworzenia nowego drzewa domen w istniejącym lesie ustanawiane jest nowe zaufanie katalogu głównego drzewa. Aby uzyskać informacje dotyczące tworzenia nowego drzewa domen, zobacz Tworzenie nowego drzewa domen. |

Inne relacje zaufania

Cztery inne typy relacji zaufania, które można tworzyć przy użyciu Kreatora nowego zaufania lub narzędzia wiersza polecenia Netdom, to: zaufanie zewnętrzne, zaufanie obszaru, zaufanie lasu i zaufanie skrótowe. Te relacje zaufania opisano w następującej tabeli.

|

Typ zaufania |

Przechodniość |

Kierunek |

Opis |

|

Zewnętrzne |

Nieprzechodnie |

Jedno- lub dwukierunkowe |

Relacji zaufania zewnętrznego można użyć, aby zapewnić dostęp do zasobów znajdujących się w domenie systemu Windows NT 4.0 lub w domenie należącej do oddzielnego lasu, który nie jest połączony z danym lasem relacją zaufania lasu. Aby uzyskać więcej informacji, zobacz Kiedy tworzyć zaufanie zewnętrzne. |

|

Obszar |

Przechodnie lub nieprzechodnie |

Jedno- lub dwukierunkowe |

Zaufania obszaru można użyć, aby ustanowić relację zaufania między obszarem bez systemu Windows, w którym jest używany protokół Kerberos, a domeną systemu Windows Server 2003. Aby uzyskać więcej informacji, zobacz Kiedy tworzyć zaufanie obszaru. |

|

Las |

Przechodnie |

Jedno- lub dwukierunkowe |

Relacji zaufania lasu można używać do udostępniania zasobów między lasami. Jeśli zaufanie lasu jest zaufaniem dwukierunkowym, żądania uwierzytelnienia zainicjowane w jednym lesie osiągają drugi las. Aby uzyskać więcej informacji, zobacz Kiedy należy tworzyć zaufanie lasu. |

|

Skrót |

Przechodnie |

Jedno- lub dwukierunkowe |

Relacji zaufania skrótowego można użyć, aby skrócić czas logowania użytkowników między dwiema domenami w lesie systemu Windows Server 2003. Jest to przydatne, jeśli dwie domeny są odseparowane przez dwa drzewa domen. Aby uzyskać więcej informacji, zobacz Kiedy tworzyć zaufanie skrótowe. |

Podczas tworzenia zaufania zewnętrznego, skrótowego, obszaru lub lasu są dostępne opcje utworzenia każdej strony relacji zaufania osobno lub obu stron jednocześnie.

W przypadku wybrania opcji utworzenia każdej strony relacji zaufania osobno należy uruchomić Kreatora nowego zaufania dwukrotnie — raz dla każdej domeny. Podczas tworzenia relacji zaufania tą metodą trzeba podać to samo hasło relacji zaufania dla każdej domeny. Ze względów bezpieczeństwa wszystkie hasła relacji zaufania powinny być silnymi hasłami. Aby uzyskać więcej informacji, zobacz Silne hasła.

W przypadku wybrania opcji utworzenia obu stron relacji zaufania jednocześnie wystarczy jedno uruchomienie Kreatora nowego zaufania. W tym wypadku silne hasło relacji zaufania jest generowane automatycznie.

Wymagane są odpowiednie poświadczenia administracyjne dla wszystkich domen, między którymi ma być utworzone zaufanie.

Do tworzenia relacji zaufania można również używać narzędzia Netdom.exe.

Aby uzyskać więcej informacji o narzędziu Netdom.exe, zobacz Narzędzia obsługi usługi Active Directory

Aby uzyskać więcej informacji o relacjach zaufania, zobacz Przechodniość zaufania i Kierunek zaufania.

Przechodniość zaufania

Przechodniość zaufania

Przechodniość określa, czy relacja zaufania może wykraczać poza dwie domeny połączone tą relacją. Za pomocą zaufania przechodniego można rozszerzyć relację zaufania na inne domeny, a zaufania nieprzechodniego — aby uniemożliwić takie rozszerzenie.

Zaufanie przechodnie

Za każdym razem, gdy jest tworzona nowa domena w lesie, automatycznie jest również tworzona dwukierunkowa, przechodnia relacja zaufania między nową domeną a jej domeną nadrzędną. Jeśli do nowej domeny zostaną dodane domeny podrzędne, początkowa ścieżka zaufania utworzona między nową domeną a jej domeną nadrzędną zostanie wydłużona w górę hierarchii domen.

Przechodnie relacje zaufania są przekazywane w górę przez drzewo domen w miarę formowania go, tworząc zaufanie przechodnie między wszystkimi domenami tego drzewa.

Żądania uwierzytelnienia przechodzą tymi ścieżkami zaufania, dzięki czemu konta z dowolnej domeny w lesie mogą być uwierzytelnione przez każdą inną domenę w lesie. Pojedynczy proces logowania wystarczy, aby konto mające odpowiednie uprawnienia mogło uzyskać dostęp do zasobów dowolnej domeny w lesie. Aby uzyskać więcej informacji, zobacz Omówienie protokołów uwierzytelniania.

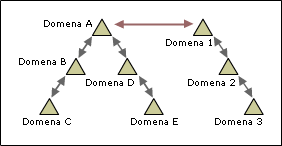

Na rysunku pokazano, że wszystkie domeny w drzewie Domena A i wszystkie domeny w drzewie Domena 1 są domyślnie połączone przechodnimi relacjami zaufania. W związku z tym użytkownicy w drzewie Domena A mogą uzyskać dostęp do zasobów w drzewie Domena 1, a użytkownicy w drzewie Domena 1 mogą uzyskać dostęp do zasobów w drzewie Domena A, o ile mają odpowiednie uprawnienia do danego zasobu.

Oprócz domyślnych przechodnich relacji zaufania ustanawianych w lesie systemu Windows Server 2003, następujące przechodnie relacje zaufania można utworzyć ręcznie, korzystając z Kreatora nowego zaufania.

Zaufanie skrótowe. Zaufanie przechodnie utworzone z domeną w tym samym drzewie domen lub lesie, mające na celu skrócenie ścieżki zaufania w dużych i złożonych drzewach domen lub lasach.

Zaufanie lasu. Zaufanie przechodnie między jedną a drugą domeną katalogu głównego lasu.

Zaufanie obszaru. Zaufanie przechodnie między domeną usługi Active Directory a obszarem Kerberos V5. Aby uzyskać więcej informacji o obszarach Kerberos V5, zobacz Uwierzytelnianie Kerberos V5.

Aby uzyskać więcej informacji o typach zaufania, zobacz Typy relacji zaufania.

Zaufanie nieprzechodnie

Zaufanie nieprzechodnie jest ograniczone do dwóch domen będących w relacji zaufania i nie przechodzi na inne domeny w lesie. Zaufanie nieprzechodnie może być zaufaniem dwukierunkowym lub jednokierunkowym.

Zaufanie nieprzechodnie jest domyślnie jednokierunkowe, ale można również uzyskać relację dwukierunkową, tworząc dwa zaufania jednokierunkowe. Podsumowując, zaufanie nieprzechodnie domen jest jedyną możliwą relacją zaufania między:

Domeną systemu Windows Server 2003 a domeną systemu Windows NT

Domeną systemu Windows Server 2003 w jednym lesie a domeną w innym lesie (jeśli te lasy nie są połączone zaufaniem lasu)

Korzystając z Kreatora nowego zaufania, można ręcznie utworzyć następujące nieprzechodnie relacje zaufania:

Zaufanie zewnętrzne. Zaufanie nieprzechodnie utworzone

między domeną systemu Windows Server 2003 a domeną systemu

Windows NT albo domeną systemu Windows 2000 lub domeną

systemu Windows Server 2003 w innym lesie.

W

przypadku uaktualnienia domeny systemu Windows NT do domeny

systemu Windows Server 2003 wszystkie istniejące relacje

zaufania z systemu Windows NT pozostają niezmienione.

Wszystkie relacje zaufania między domenami systemu Windows

Server 2003 a domenami systemu Windows NT są

nieprzechodnie.

Zaufanie obszaru. Zaufanie nieprzechodnie między domeną usługi Active Directory a obszarem Kerberos V5. Aby uzyskać więcej informacji o obszarach Kerberos V5, zobacz Uwierzytelnianie Kerberos V5.

Aby uzyskać więcej informacji o typach zaufania, zobacz Typy relacji zaufania.

Dostęp do zasobów między domenami

Dostęp do zasobów między domenami

Domeny usługi Active Directory w tym samym lesie są w sposób jawny połączone dwukierunkowymi relacjami zaufania przechodniego, więc żądania uwierzytelnienia zainicjowane w jednej domenie są pomyślnie routowane do innej domeny, a dzięki temu możliwy jest płynny dostęp do zasobów współistniejących między domenami. Użytkownicy mogą uzyskać dostęp do zasobów w innych domenach tylko po uprzednim uwierzytelnieniu w ich własnej domenie.

Kontrolery domeny z systemem Windows 2000 lub Windows Server 2003 uwierzytelniają użytkowników i aplikacje, korzystając z jednego lub obu następujących protokołów uwierzytelniania: Kerberos V5 lub NTLM. Aby uzyskać więcej informacji o uwierzytelnianiu Kerberos, zobacz Uwierzytelnianie Kerberos V5. Aby uzyskać więcej informacji o uwierzytelnianiu NTLM, zobacz Uwierzytelnianie NTLM. Aby uzyskać więcej informacji o procesie uwierzytelniania w usłudze Active Directory, zobacz Kontrola dostępu w usłudze Active Directory.

Po uwierzytelnieniu użytkownik może próbować uzyskać dostęp do zasobów dowolnej domeny w lesie przy wykorzystaniu procesu autoryzacji usługi Active Directory. Aby uzyskać więcej informacji o procesie autoryzacji usługi Active Directory, zobacz Informacje o zabezpieczeniach usługi Active Directory.

Aby uzyskać dostęp do zasobu udostępnionego w innej domenie za pomocą protokołu Kerberos, stacja robocza użytkownika najpierw żąda od kontrolera domeny w swojej domenie biletu do serwera (przechowującego dany zasób) w domenie ufającej. Ten bilet jest wydawany przez pośrednika, któremu ufa stacja robocza i serwer. Stacja robocza przedstawia ten zaufany bilet serwerowi w domenie ufającej w celu uwierzytelnienia.

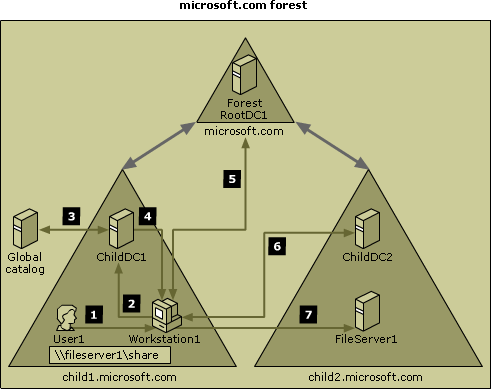

Przedstawiony poniżej rysunek i odpowiadające mu kroki szczegółowo opisują proces uwierzytelniania Kerberos, który ma miejsce, gdy komputer z systemem Windows 2000 Professional, Windows 2000 Server, Windows XP Professional lub z systemem z rodziny Windows Server 2003 usiłuje uzyskać dostęp do zasobów serwera w innej domenie.

Użytkownik 1 loguje się do stacji roboczej 1 przy użyciu poświadczeń z domeny child1.microsoft.com. W ramach tego procesu uwierzytelniający kontroler domeny wydaje użytkownikowi 1 bilet uprawniający do uzyskania innego biletu (TGT). Ten bilet jest wymagany do uwierzytelnienia przed zasobami. Następnie użytkownik próbuje uzyskać dostęp do zasobu udostępnionego (\\serwer_plików1\udział) na serwerze plików znajdującym się w domenie child2.

Stacja robocza 1 kontaktuje się z centrum dystrybucji kluczy (KDC) na kontrolerze domeny w swojej domenie (PodrzędnyKD1) i żąda biletu do usługi określonej przez główną nazwę usługi (SPN) serwera plików 1.

Kontroler domeny ChildDC1 nie znajduje tej nazwy SPN w swojej bazie danych domeny i przeszukuje wykaz globalny, aby sprawdzić, czy inna domena w lesie microsoft.com nie zawiera tej nazwy SPN. Wykaz globalny odsyła żądane informacje na kontroler domeny PodrzędnyKD1.

Kontroler domeny PodrzędnyKD1 wysyła odpowiednie odwołanie na stację roboczą 1.

Stacja robocza 1 kontaktuje się z kontrolerem domeny DomenaKatGłLasuKD1 (w swojej domenie nadrzędnej) w sprawie odwołania do kontrolera domeny (PodrzędnyKD2) w domenie child2. Kontroler domeny DomenaKatGłLasuKD1 wysyła to odwołanie na stację roboczą 1.

Stacja robocza 1 kontaktuje się z usługą KDC na kontrolerze domeny PodrzędnyKD2 i negocjuje dla użytkownika bilet, który pozwoli mu uzyskać dostęp do serwera plików 1.

Stacja robocza 1 uzyskuje bilet do usługi i wysyła go na serwer plików 1, który odczytuje poświadczenia zabezpieczeń użytkownika i na ich podstawie konstruuje token dostępu.

Każda domena ma swój własny zestaw zasad zabezpieczeń, który nie obowiązuje między domenami. Aby uzyskać więcej informacji, zobacz Domeny.

Planowanie strategii kontroli dostępu w przypadku wielu domen

Zaleca się staranne zaplanowanie możliwie najwydajniejszej strategii kontroli dostępu, która odpowiada zapotrzebowaniu organizacji na zasoby. Ważnym czynnikiem, który należy wziąć pod uwagę przy planowaniu tej strategii, jest zaprojektowanie i zaimplementowanie w każdej domenie lasu grup zabezpieczeń. Aby uzyskać informacje dotyczące planowania strategii kontroli dostępu w przypadku wielu lasów, zobacz Dostęp do zasobów między lasami.

Przed rozpoczęciem procesu planowania należy zapoznać się z następującymi pojęciami dotyczącymi grup zabezpieczeń:

Grupy zabezpieczeń. Prawa użytkownika mogą być stosowane do grup w usłudze Active Directory, podczas gdy uprawnienia mogą być przypisywane grupom zabezpieczeń na serwerach członkowskich przechowujących zasoby. Aby uzyskać więcej informacji, zobacz Typy grup.

Zagnieżdżanie grup. Możliwość zagnieżdżania grup zabezpieczeń zależy od zakresów grup i poziomu funkcjonalności domeny. Aby uzyskać więcej informacji, zobacz Zagnieżdżanie grup.

Zakres grupy. Zakres grupy pomaga określić granice dostępu grup zabezpieczeń do zasobów na poziomie domeny i na poziomie lasu. Aby uzyskać więcej informacji, zobacz Zakres grupy.

Poziom funkcjonalności domeny. Poziom funkcjonalności domeny ufającej i zaufanej może wpływać na dostępność niektórych funkcji grup, takich jak na przykład zagnieżdżanie grup. Aby uzyskać więcej informacji, zobacz Poziomy funkcjonalności domeny i lasu.

Po dokładnym zapoznaniu się z pojęciami dotyczącymi grup zabezpieczeń należy określić zapotrzebowanie na zasoby wszystkich działów i geograficznych lokalizacji organizacji.

Najważniejsze wskazówki dotyczące kontroli dostępu między domenami

Administratorzy, którzy w sposób przemyślany korzystają z grup lokalnych w domenie, globalnych i uniwersalnych, mogą wydajniej sterować dostępem do zasobów znajdujących się w innych domenach. Należy wziąć pod uwagę następujące wskazówki:

Zorganizuj użytkowników domeny zgodnie z wymaganiami

administracyjnymi, na przykład według lokalizacji lub działów, a

następnie utwórz grupę globalną i dodaj do niej jako członków

odpowiednie konta użytkowników

Na przykład konta

pracowników działu sprzedaży można by dodać do grupy globalnej

Dział Sprzedaży, a konta pracowników działu księgowości — do

grupy globalnej Dział Księgowości.

Utwórz grupę lokalną w domenie i dodaj do niej wszystkie grupy

globalne z innych domen, które wymagają tego samego poziomu

dostępu do zasobu w danej domenie.

Na przykład

pracownicy należący do grup globalnych Dział Sprzedaży i Dział

Księgowości znajdujących się w domenie A mogą korzystać z

podobnych zasobów drukowania w domenie B. Aby ułatwić

wprowadzanie przyszłych zmian administracyjnych, można by utworzyć

w domenie B grupę lokalną w domenie o nazwie Zasoby Drukowania i

dodać do niej jako członków obie grupy globalne, Dział Sprzedaży

i Dział Księgowości, z domeny A.

Przypisz grupie lokalnej w domenie żądane uprawnienia do zasobu

udostępnionego.

Na przykład grupie lokalnej w domenie o

nazwie Zasoby Drukowania w domenie B można by przypisać takie

uprawnienia, aby jej członkowie, w tym grupy Dział Sprzedaży i

Dział Księgowości z domeny A, mogły uzyskać dostęp do drukarki

znajdującej się w domenie B.

Uwierzytelnianie selektywne między domenami połączonymi zaufaniem zewnętrznym

Korzystając z przystawki Domeny i relacje zaufania usługi Active Directory, można określić zakres uwierzytelniania między dwiema domenami połączonymi zaufaniem zewnętrznym. Uwierzytelnianie selektywne można ustawić inaczej dla wychodzących i dla przychodzących relacji zaufania zewnętrznego. Za pomocą selektywnych relacji zaufania administratorzy mogą elastycznie sterować dostępem między domenami zewnętrznymi. Aby uzyskać więcej informacji, jak ustawić uwierzytelnianie selektywne, zobacz Wybieranie zakresu uwierzytelniania użytkowników.

Jeśli uwierzytelnianie na poziomie domeny jest używane dla przychodzącego zaufania zewnętrznego, użytkownicy w drugiej domenie mają ten sam poziom dostępu do zasobów w domenie lokalnej, co użytkownicy należący do domeny lokalnej. Jeśli na przykład domena A ma ustanowione przychodzące zaufanie zewnętrzne z domeny B i jest używane uwierzytelnianie na poziomie domeny, użytkownicy z domeny B mają dostęp do dowolnego zasobu w domenie A (pod warunkiem, że mają wymagane uprawnienia).

Decydując się na uwierzytelnianie selektywne w przypadku przychodzącego zaufania zewnętrznego, trzeba przypisać ręcznie uprawnienia do każdego zasobu, do którego mają uzyskiwać dostęp użytkownicy z drugiej domeny. Aby to zrobić, należy przypisać określonemu użytkownikowi lub grupie w domenie zewnętrznej prawo kontroli dostępu Dozwolone uwierzytelnianie dla danego obiektu.

Jeśli użytkownik uwierzytelnia się poprzez zaufanie z włączoną opcją Uwierzytelnianie selektywne, do jego danych o autoryzacji zostaje dodany identyfikator zabezpieczeń (SID) Inna organizacja. Obecność tego identyfikatora SID gwarantuje, że w domenie zasobów jest sprawdzane prawo użytkownika do uwierzytelniania się przed określoną usługą. Po uwierzytelnieniu użytkownika serwer dodaje identyfikator SID Ta organizacja, jeśli identyfikator SID Inna organizacja nie jest jeszcze obecny. W kontekście użytkownika uwierzytelnionego może być obecny tylko jeden z tych identyfikatorów specjalnych. Aby uzyskać bardziej szczegółowe informacje dotyczące działania uwierzytelniania selektywnego, zobacz Security Considerations for Trusts (Zagadnienia zabezpieczeń dotyczące zaufania).

Administratorzy w każdej domenie mogą dodawać obiekty z jednej domeny do list kontroli dostępu (ACL) przypisanych zasobom udostępnionym w drugiej domenie. Do dodawania obiektów znajdujących się w jednej domenie do list ACL przypisanych zasobom w innej domenie i usuwania ich z tych list można używać edytora ACL.

Aby uzyskać więcej informacji, jak ustawiać uprawnienia do zasobów, zobacz Ustawianie uprawnień do zasobu udostępnionego.

Aby uzyskać informacje dotyczące ustawiania ograniczeń uwierzytelniania dla wielu lasów, zobacz Dostęp do zasobów między lasami.

Wyszukiwarka

Podobne podstrony:

Sztompka 6 relacji moralnych, zaufanie

Lekcja 41 Relacje między państwem a Kościołem katolickim

Zaufany doradca Jak budowac trwale relacje z klientami zaudor

Zaufany doradca Jak budowac trwale relacje z klientami zaudor

Zaufany doradca Jak budowac trwale relacje z klientami

Zaufany doradca Jak budowac trwale relacje z klientami zaudor

Lekcja kliniczna 2 VI rok WL

Lekcja Przysposobienia Obronnego dla klasy pierwszej liceum ogólnokształcącego

Relacje lekarz pacjent

Relacja lekarz pacjent w perspektywie socjologii medycyny popr

10 Relacja wspomagaj cy i wspomaganyid 11081 ppt

Relacja lekarz pacjent

Lekcja wychowania fizycznego jako organizacyjno metodyczna forma lekcji ruchu

Lekcja kliniczna nr 2 VI rok WL

04 Lekcja

PF7 Lekcja2

lekcja52

4 Relacja człowiek środowisko