Problematyka ochrony danych w systemie operacyjnym windows 98 - analiza problemu i Ćwiczenia praktyczne do wykorzystania na zajęciach koła informatycznego

Spis treści

1. WPROWADZENIE I ANALIZA PROBLEMU.

W wielu wypowiedziach na temat bezpieczeństwa danych w systemach Windows 95/98 najczęściej możemy usłyszeć opinię o całkowitym braku zabezpieczeń, a kto chce skuteczniej bronić dostępu do swoich danych powinien zainstalować system oparty o Windows NT lub Linux. Nie można stwierdzić, że te opinie są całkowicie błędne. Systemy Windows 95/98

w swoich standardowych wersjach nie zawierają skutecznych zabezpieczeń dostępnych

dla każdego użytkownika po zainstalowaniu systemu. Użytkownicy chcący poprawić bezpieczeństwo swoich danych bez zmiany systemu operacyjnego mogą to zrobić w różny sposób. Wprowadzenie tych zmian pozwoli w sposób zdecydowany utrudnić dostęp

do komputera. Trudno tu mówić o zabezpieczeniach doskonałych, mogących odstraszyć każdego hakera, ale zwykłym użytkownikom i mniej doświadczonym włamywaczom możemy dość skutecznie utrudnić dostęp do naszych zasobów.

Niniejsza praca przedstawi kilka sposobów na utrudnienie życia wszystkim intruzom pragnącym naruszyć naszą prywatność. W kolejnych rozdziałach opisane są różne sposoby zabezpieczeń, które można z powodzeniem wykorzystać jako ćwiczenia do wykonania na zajęciach koła informatycznego. Zaczynając od prostych ćwiczeń opisujących podstawową konfigurację systemu operacyjnego Windows 98 przechodzimy stopniowo do ćwiczeń wymagających głębszej ingerencji w system operacyjny, łącznie z modyfikacją rejestru systemu. Szkolne pracownie internetowe wyposażone są w większości w system Windows 98 i opisane ćwiczenia można z powodzeniem wykonać korzystając z dostępnej bazy sprzętowej.

Pierwsze zabezpieczenie jakie najczęściej przychodzi nam na myśl, to ochrona dostępu przy pomocy hasła wygaszacza ekranu. Problematyka tego zabezpieczenia zostanie przedstawiona w pierwszej części tej pracy. Opisane zostaną także metody wsparcia tego zabezpieczenia mające na celu utrudnienie obejścia przedstawianego zabezpieczenia.

Wprowadzenie profili użytkownika na pierwszy rzut oka daje nam nadzieję na ochronę prywatności. Niestety, narzędzie to zostało stworzone nie do ochrony systemu, a do załadowania przy starcie systemu indywidualnych ustawień systemu dotyczących ikon pulpitu, tapety, listy programów itp. W łatwy sposób możemy dostać się do indywidualnego profilu innego użytkownika. Profile użytkownika dają jednak szerokie możliwości uczynienia z tego narzędzia podstawy do wprowadzania mniej lub bardziej wyszukanych przeszkód dla niepożądanych gości. Aby tego dokonać, konieczna będzie ingerencja w Rejestr Windows. Poczynione zmiany w tym rejestrze pozwalają na narzucenie bardzo poważnych ograniczeń na utworzone profile i profil domyślny. Opisana w tej pracy metoda w sposób maksymalny stara się ograniczyć uprawnienia użytkowników (z wyjątkiem administratora), ograniczając

w ten sposób możliwości każdego intruza. Zabezpieczony w ten sposób komputer zaczyna przypominać twierdzę, którą wprawdzie trudno zdobyć, ale też trudno w niej żyć zwykłym użytkownikom (oprócz administratora).

W skład systemów Windows 95/98 wchodzą zintegrowane funkcje sieciowe, umożliwiające dostęp do innych komputerów w obrębie jednej sieci. Użytkownik w sieci peer-to-peer może udostępnić zasoby swojego komputera takie, jak: dyski twarde, katalogi lub drukarki. Użytkownik może także chronić swoje zasoby poprzez wyłączenie możliwości udostępniania lub wprowadzenie ograniczeń dostępu poprzez hasła. Przy pomocy hasła można udostępnić dany plik tylko do odczytu, co powoduje, że inni użytkownicy mogą jedynie odczytać, a nie mogą nanosić zmian. Można udostępnić nie tylko odczytywanie,

ale także wprowadzanie zmian. Udostępnianie zasobów komputera może odbywać się

na poziomie zasobu lub na poziomie użytkownika. W pierwszym przypadku możemy przypisać hasło do każdego udostępnianego dysku lub foldera. W drugim przypadku możemy przyznać prawa do udostępnionego zasobu określonym użytkownikom lub grupom użytkowników. Konfiguracja udostępniania plików i drukarek przedstawiona jest w czwartym rozdziale pracy.

W następnym rozdziale przedstawione zostaną aspekty ochrony prywatności dokumentów na styku współpracy systemów Windows 95/98 z programami pracującymi

w tych systemach operacyjnych, oraz specjalne programy stworzone po to, aby zwiększyć ochronę naszych dokumentów. Większość aplikacji pracujących pod systemem Windows

ma własne mechanizmy chroniące zapisane przy ich pomocy pliki. W pakiecie Microsoft Office, możemy zabezpieczać hasłem dostęp do powstałych dokumentów, utworzonych przez programy wchodzące w skład pakietu.

Możemy także zabezpieczać ważne dane przed przypadkowymi zmianami

i przypadkowym usunięciem pliku. Można tego dokonać zmieniając atrybut pliku na Ukryty

i Tylko do odczytu.

Jeżeli ochrona danych i systemu jest bardzo istotna, można rozważyć użycie wyspecjalizowanych programów. Umożliwiają one nie tylko zabezpieczenie dostępu do plików i folderów hasłami, ale także szyfrowanie danych, śledzenie poczynań użytkownika komputera, dokładne i trwałe usuwanie danych. W następnych rozdziałach pracy przedstawione jest bardziej szczegółowe rozwinięcie zasygnalizowanych zagadnień.

2. Hasło wygaszacza ekranu.

Wprowadzenie hasła do wygaszacza ekranu sprawi, że dotknięcie myszy lub klawiatury celem przerwania działania wygaszacza, nie przywróci natychmiast normalnego wyglądu ekranu. Zamiast tego, pojawi się okno dialogowe umożliwiające wprowadzenie hasła,

bez którego wygaszacz ekranu nie przerwie pracy.

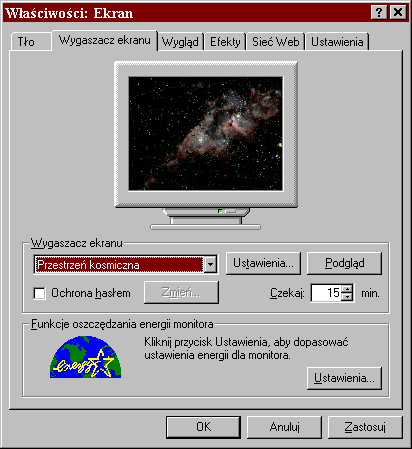

2.1 Konfigurowanie wygaszacza ekranu.

Klikając prawym klawiszem myszki na pulpicie otwieramy menu podręczne i wybieramy

Właściwości, pojawia się okno Właściwości: Ekran.

Wybieramy kartę Wygaszacz ekranu

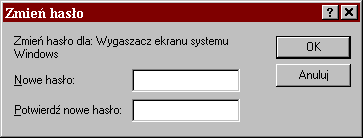

Zaznaczamy opcję Ochrona hasłem i klikamy przycisk Zmień, pojawia się okno

Zmień hasło.Podajemy hasło i potwierdzamy je (hasło może zawierać do czternastu znaków).

Zatwierdzamy dokonane zmiany przyciskiem OK. w kolejnych oknach.

Po włączeniu wygaszacza ekranu dotknięcie myszy lub klawiatury spowoduje wyświetlenie okna dialogowego hasła wygaszacza, zamiast ekranu systemu Windows

lub bieżącej aplikacji. Aby powrócić do pracy, trzeba najpierw wprowadzić hasło.

Wprowadzenie niepoprawnego hasła spowoduje wyświetlenie komunikatu informującego o błędzie i zachęcającego do ponownej próby.

2.2 Dodatkowe usprawnienia wygaszacza ekranu chronionego hasłem.

Opisane wyżej zabezpieczenie łatwo jest obejść, wystarczy wyłączyć i ponownie włączyć komputer. Zanim wygaszacz znów zadziała, system nie jest chroniony.

Aby wzmocnić ochronę poprzez wygaszacz ekranu należy sprawić, aby uruchomienie wygaszacza nastąpiło przy każdym starcie systemu. Można tego dokonać umieszczając skrót

do wygaszacza w menu Autostart. Od tej pory po każdym uruchomieniu systemu konieczne będzie podanie hasła, aby rozpocząć pracę. Dodatkowo możemy uniemożliwić uruchamianie komputera w trybie awaryjnym i za pomocą dyskietki startowej (te dwa zabezpieczenia zostaną opisane w dalszej części pracy).

3. Profile użytkownika.

W Windows 95 i Windows 98 istnieje mechanizm cwany profilem użytkownika, dzięki któremu każdy użytkownik może otrzymać indywidualną wersję systemu. Przed wprowadzeniem profili użytkowników zainstalowane oprogramowanie i umieszczone na pulpicie ikony tworzą standardowe środowisko. Po zdefiniowaniu profili użytkowników, zmiany dokonywane przez każdego użytkownika (łącznie z instalacją programów) będą widoczne tylko dla niego.

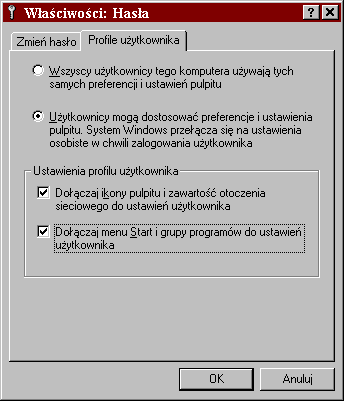

3.1 Włączanie profili użytkowników.

Wybieramy Start, Ustawienia, Panel sterowania.

Klikamy podwójnie ikonę Hasła, aby otworzyć okno dialogowe Ustawianie haseł.

Przechodzimy na kartę Profile użytkowników.

Zaznaczamy opcję Użytkownicy mogą dostosować preferencje i ustawienia pulpitu.

Zaznaczamy opcję Dołączaj ikony pulpitu i zawartość otoczenia sieciowego do ustawień użytkownika.

Zaznaczamy opcję Dołączaj menu Start i grupy programów do ustawień użytkownika.

Klikamy OK. Pojawi się komunikat polecający uruchomienie komputera w celu uaktywnienia nowych ustawień.

3.2 Tworzenie nazwy użytkownika i hasła.

Kiedy Windows ponownie startuje, pojawia się okno dialogowe z pytaniem o nazwę użytkownika i hasło. Jest to logowanie do systemu. Każdy użytkownik wpisuje nazwę i hasło, które chce utworzyć.

Wpisujemy nazwę użytkownika.

Wpisujemy hasło, ponawiamy dane hasło i zatwierdzamy OK.

W oknie dialogowym pojawi się informacja, że jest to pierwsze logowanie oraz pytanie, czy użytkownik chce dla siebie zachować swoje indywidualne ustawienia. Odpowiadamy twierdząco.

Od tej chwili użytkownik jest zalogowany i wszystkie zmiany dokonywane na pulpicie

i w menu Start będą zapamiętywane jako jego. Po ponownym zalogowaniu się zmiany będą od razu widoczne. Powtarzając opisaną procedurę możemy stworzyć kolejne profile, dla kolejnych użytkowników.

3.3 Profile użytkownika, a ochrona dostępu do danych.

Podczas startu systemu na ekranie pojawia się okno z prośbą o wybór użytkownika

i hasło. Nie jest to pełne zabezpieczenie przed niepowołanym dostępem do zasobów komputera. Wybór użytkownika pomaga tylko systemowi załadować odpowiednie spersonalizowane ustawienia systemu. Podczas logowania wystarczy nacisnąć klawisz Esc lub kliknąć Anuluj, aby uruchomić system z domyślnymi ustawieniami, co pozwoli nam na ingerencję w poszczególne profile użytkownika zapisane w katalogu Profiles.3.Dodatkowe zabezpieczenie profili użytkownika.

Wprowadzenie dodatkowych zabezpieczeń do profili użytkownika.

Konfiguracja dodatkowych zabezpieczeń.

Systemy Windows 95 i Windows 98 w swoich standardowych ustawieniach nie przewidują skutecznych zabezpieczeń. Wymienione systemy operacyjne pozwalają jednak posunąć ochronę profili użytkownika znacznie dalej. Opisana poniżej metoda pozwala

w zdecydowany sposób utrudnić osobie niepowołanej dostęp do zasobów komputera.

W opisanym modelu zakładamy, że w komputerze mamy mieć zabezpieczony hasłem profil administratora z pełnym dostępem do zasobów komputera, a także profil użytkownika nr 1, z ograniczonym dostępem do komputera. Ograniczymy także profil użytkownika domyślnego, co pozwoli nadać zadane ograniczenia wszystkim następnym logującym się użytkownikom. Taka konfiguracja pozwoli administratorowi na samodzielne administrowanie komputerem. Inni użytkownicy powinni mieć zablokowany dostęp do Eksploratora Windows, okna Mój Komputer, wybranych ikon pulpitu, oraz opcji menu Start: Uruchom, Ustawienia, Znajdź. Należy także uniemożliwić dostęp do Edytora Rejestru i Edytora założeń systemowych.

Otwieramy Eksploratora Windows, a w nim katalog C:\WINDOWS\Profiles\Użytkownik 1\Menu Start. W lewej części okna klikamy na katalog Programy, w prawej części okna zobaczymy skróty, jakie Użytkownik1 zobaczy po uruchomieniu Start-Programy. Usuwamy skróty programów, do których Użytkownik 1 nie powinien posiadać dostępu (np. przeglądarek internetowych). Otwarcie programu może nastąpić po kliknięciu

na ikonę dokumentu, który został w nim utworzony. Aby to wyeliminować przechodzimy do katalogu C:\WINDOWS\Profiles\Użytkownik 1 i w lewej części okna klikamy

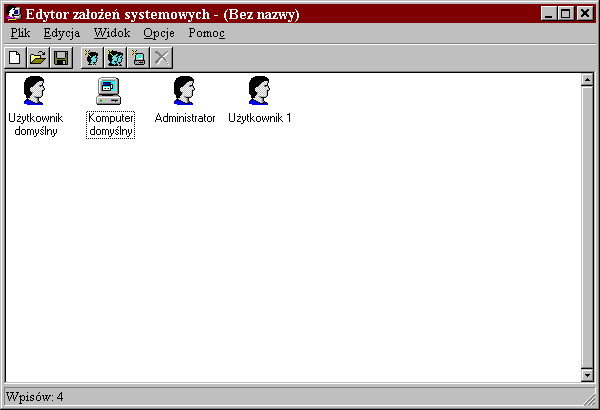

na katalog Recent. Usuwamy całą zawartość prawej części okna. Tworzymy w katalogu Profiles podkatalog Pusty folder.Uruchamiamy Edytor założeń systemowych (Start-Uruchom, wpisujemy poledit

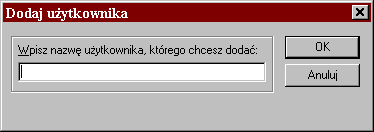

i zatwierdzamy OK. Klikamy na Plik i Nowy plik. W oknie pojawią się ikony domyślnego komputera i domyślnego użytkownika. Z menu Edycja wybieramy Dodaj użytkownika

i w oknie wpisujemy kolejno: Administrator, a następnie Użytkownik 1.

Po wykonaniu czynności związanych z dodaniem nowych użytkowników, okno edytora będzie miało następujący wygląd.

Nakładamy ograniczenia na użytkownika domyślnego. Klikamy podwójnie na ikonę Użytkownik domyślny. W oknie które się otworzy, klikamy jeden raz na znak plus przy ikonie System, a następnie, na plus przy Ograniczenia. Zaznaczamy wszystkie cztery pola, jakie się pojawiły:

-Wyłącz narzędzia do edycji Rejestru

-Uruchom tylko dozwolone aplikacje Windows

-Wyłącz tryb MS-DOS

-Wyłącz aplikację MS-DOS pojedynczego trybu

Klikamy kolejno na znakach plus przy ikonach Powłoka i Ograniczenia i zaznaczamy tam wskazane pola:

-Usuń polecenie 'Uruchom'

-Usuń foldery z opcji Ustawienia w menu Start

-Usuń ikonę Pasek zadań z opcji ustawienia menu Start

-Usuń polecenie 'Znajdź'

-Ukryj wszystkie elementy Pulpitu

-Nie zapisuj ustawień przy wyjściu

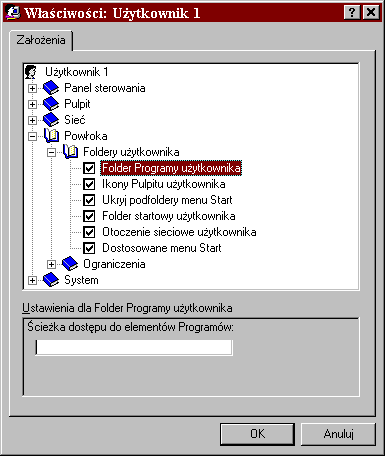

Rozwijamy gałąź Powłoka i Foldery użytkownika. Zaznaczamy sześć znajdujących

się tam pozycji.

Podczas zaznaczania pojawi się pole edycji o nazwie Ścieżka do elementów menu Start:

Za każdym razem wpisujemy ścieżkę dostępu do pustego folderu, który stworzyliśmy poprzednio C:\Windows\Profiles\Pusty folder

Wracamy do głównego okna Edytora założeń systemowych i z menu Plik wybieramy Zapisz jako.

Zapisujemy stworzony zestaw ograniczeń w katalogu C:\Windows jako config.pol.

Zdefiniowanie uprawnień użytkownika, którego dostęp do komputera chcemy ograniczyć (profil Użytkownik 1). Z menu Plik Edytora założeń systemowych wybieramy polecenie Otwórz plik. W oknie które ujrzymy, wyszukajmy plik o nazwie maximum.pol (znajduje się na CD-ROM-ie z systemem Windows w katalogu Admin\Reskit\Samplea\Policies). Zaznaczamy go i wybieramy Otwórz. Po otwarciu zaznaczamy ikonę Użytkownik domyślny, a następnie z menu Edycja wybieramy Kopiuj. Wracamy do pliku config.pol, otwieramy go i zaznaczamy ikonę Użytkownik 1. Z menu Edycja wybieramy Wklej

i potwierdzamy chęć kopiowania. Dwukrotnie klikamy na ikonę Użytkownik 1. Rozwijamy gałąź Powłoka i Foldery użytkownika. W rozwiniętej gałęzi mamy sześć zaznaczonych pozycji:

Klikamy na tekst pierwszej z nich i wpisujemy w ścieżkę dostępu C:\Windows\profiles\Użytkownik 1\Menu Start\Programy. Zaznaczamy drugą pozycję

i wpisujemy ścieżkę C:\Windows\Profiles\Użytkownik 1\Pulpit. Przy trzeciej pozycji nie podajemy ścieżki dostępu. Dla trzech ostatnich wpisujemy ścieżkę C:\Windows\Profiles\Pusty folder.

Rozwijamy gałąź Panel sterowania, Hasła i wprowadzamy zaznaczenie przy pozycji Ogranicz Panel Sterowania-Hasła. W dolnej części okna pojawią się cztery dodatkowe opcje:

-Wyłącz Panel sterowania Haseł

-Ukryj stronę Zmień hasło

-Ukryj stronę Zdalne administrowanie

-Ukryj stronę Profile użytkownika

Zaznaczamy pola przy wszystkich opcjach.

Rozwijamy gałąź Powłoka, Ograniczenia. Zaznaczamy następujące pola:

-Usuń polecenie 'Uruchom'

-Usuń foldery z opcji Ustawienia menu Start

-Usuń ikonę Pasek zadań z opcji Ustawienia w menu Start

-Usuń polecenie 'Znajdź'

-Ukryj dyski w folderze 'Mój komputer'

-Ukryj wszystkie elementy Pulpitu

-Nie zapisuj ustawień przy wyjściu

Rozwijamy gałąź System, Ograniczenia. Dwa spośród czterech pól są wypełnione szarym kolorem. Usuwamy to zaznaczenie, klikając dwa razy na każdym polu. Pola staną się białe. Zatwierdzamy zmiany i wracamy do głównego okna edytora. Z menu Plik wybieramy polecenie Zapisz.

Nadawanie uprawnień Administratorowi. Administrator powinien posiadać pełny dostęp do komputera, jego uprawnienia nie powinny być w żaden sposób ograniczone. Klikamy dwukrotnie na ikonę Administrator. W otwartym oknie rozwijamy wszystkie katalogi i podkatalogi. Usuwamy szare zaznaczenia

ze wszystkich widocznych pól, klikając na każde z nich dwukrotnie. Zatwierdzamy dokonane zmiany przez OK. i z menu Plik wybieramy Zapisz. Zamykamy Edytor założeń systemowych.Nałożenie ograniczeń na użytkownika, który podczas logowania naciśnie klawisz Esc. Wprowadzone dotychczasowe ograniczenia dotyczą użytkowników posiadających swoje profile. Aby skutecznie ograniczyć prawa użytkownika, który podczas logowania naciśnie klawisz Esc, zalogujmy się w ten sposób. Otwórzmy następnie Edytor założeń systemowych i z menu Plik wybieramy Otwórz Rejestr,

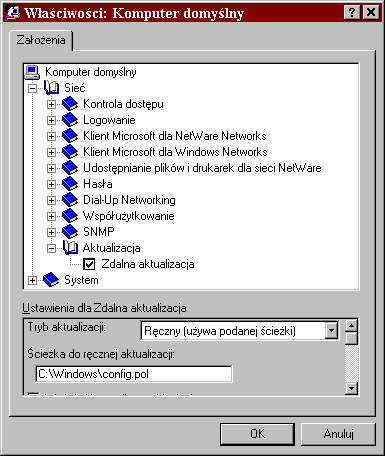

a następnie dwukrotnie klikamy na ikonę Użytkownik lokalny. Gdy otworzy się okno właściwości, wprowadzamy takie zmiany, jak w punkcie trzecim. Po zakończeniu zapisujemy zmiany. Następnie należy wylogować się i ponownie zalogować, jako Administrator.Uaktywnienie wprowadzonych ograniczeń. Otwieramy założeń systemowych, a w nim plik config.pol. Klikamy dwukrotnie na ikonę Komputer domyślny, a następnie rozwijamy gałąź System i zaznaczamy pole przy opcji Włącz profile użytkownika. Rozwijamy gałąź Sieć, Aktualizacja i wypełniamy wpisy tak, jak widać w poniższym oknie.

Zachowujemy wprowadzone zmiany. Z menu Plik wybieramy Otwórz Rejestr, otwieramy Komputer domyślny i rozwijamy gałąź Sieć, Aktualizacja. Sprawdzamy czy wszystko jest wypełnione tak, jak w powyższym oknie. Jeżeli tak, to zamykamy Edytor.

4.2 Analiza dodatkowych zabezpieczeń wprowadzonych do profili.

Logując się jako Administrator otrzymamy taki sam wygląd ekranu, jaki mieliśmy przed stworzeniem profili. Również nasze możliwości nie zmniejszyły się. Mamy nieograniczony dostęp do wszystkich aplikacji i dokumentów.

Logując się jako Użytkownik 1 otrzymamy pusty pulpit, a kliknięcie prawym klawiszem myszki nie wywoła żadnego efektu. Menu Start jest znacznie ograniczone. Brakuje w nim poleceń Uruchom, Ustawienia, Znajdź, ograniczyliśmy menu Programy. Podobnie będzie

po zalogowaniu się z wciśnięciem klawisza Esc.

Aby zabezpieczyć się przed intruzem usiłującym dostać się do komputera poprzez start systemu w trybie awaryjnym, w czasie którego system ładuje się z pominięciem niektórych plików startowych i zapisów Rejestru, musimy wykonać następujące czynności:

Logujemy się jako Administrator.

Poprzez Start, Znajdź, Pliki lub foldery wyszukujemy plik msdos.sys.

Klikamy prawym klawiszem myszki na znalezionym pliku i otwieramy Właściwości.

Cofamy zaznaczenia przy pozycjach 'Ukryty' i 'Tylko do odczytu', zatwierdzamy OK.

Ponownie klikamy prawym klawiszem na nazwie pliku i wybieramy Otwórz z, wskazujemy program WORDPAD i zatwierdzamy OK.

W otwartym oknie umieszczamy kursor w linii, w której znajduje się średnik i wpisujemy BootKeys=0. Naciskamy Enter.

Z menu Plik wybieramy Zapisz i zamykamy edytor WordPad.

Aby zabezpieczyć się przed intruzem usiłującym dostać się do komputera poprzez uruchomienie komputera z dyskietki startowej musimy wykonać następujące czynności:

Restartujemy komputer i zanim uruchomi się system operacyjny uruchamiamy program Setup (naciskamy klawisz Delete)

Znajdujemy opcję Boot Sequence i tak zmieniamy ustawienia, by na pierwszym miejscu znalazło się oznaczenie naszego dysku twardego (komputer będzie najpierw szukał systemu na dysku twardym i z niego załaduje system, ignorując dyskietkę startową).

Aby potencjalny intruz nie mógł zmienić ustawień kolejności odczytywania dysku twardego i dyskietki startowej, możemy zablokować dostęp do BIOS-u. Blokada może dotyczyć tylko zmian w ustawieniach BIOS-u, lub możemy zablokować hasłem całkowity dostęp do komputera.

Jeżeli nie chcemy pozwolić nikomu na modyfikację ustawień BOIS-u, wybieramy opcję Setup w BIOS FEATURES SETUP. W oknie które się pojawi wybieramy opcję Setup. Wracamy do głównego okna BIOS-u i wybieramy opcję USER PSSSWORD (hasło użytkownika), lub SUPERVISOR PASSWORD (hasło administratora). Druga z tych opcji znaczy dla komputera więcej. Gdy znamy hasło administratora, możemy zmienić hasło zapisane w opcji użytkownika i parametry BIOS-u. Wpisanie hasła użytkownika

nie pozwala na zmianę hasła administratora i wszystkich parametrów BIOS-u.Jeżeli nie chcemy pozwolić nikomu nie tylko na zmiany w BIOS-ie, ale także

na całkowity dostęp do komputera, to wybieramy w BIOS FEATURES SETUP opcję System.Po wpisaniu haseł i ponownym ich potwierdzeniu, opuszczamy BIOS przez wybranie

w głównym oknie pozycji Save & Exit Setup. Zatwierdzamy zmiany i opuszczamy BIOS.

5. Udostępnianie plików i drukarek.

Pracując w sieci możemy udostępniać nasze zasoby innym komputerom, możemy także ograniczać dostęp do nich.

5.1 Włączanie możliwości udostępniania zasobów komputera.

Zanim będziemy mieli możliwość udostępniania czegokolwiek innym użytkownikom, trzeba najpierw skonfigurować usługi udostępniania zasobów. W tym celu wykonujemy następujące kroki:

Wybieramy Ustawienia, a następnie Panel Sterowania z menu Start.

Dwukrotnie klikamy ikonę Sieć, która otworzy się, pokazując kartę Konfiguracja.

Wybieramy Udostępnianie plików i drukarek.

W kolejnym oknie zaznaczamy odpowiednie pole wyboru, aby wskazać udostępnianie plików i drukarek. Zatwierdzamy klikając na OK.

5.2 Konfigurowanie metody zabezpieczenia.

Przechodzimy na kartę Kontrola dostępu

Zaznaczamy Kontrola dostępu na poziomie zasobów (jeśli chcemy przypisać hasło

do każdego udostępnianego foldera).Zaznaczamy Kontrola dostępu na poziomie użytkowników (jeśli chcemy przyznać prawa do udostępnianego zasobu określonym użytkownikom).

Po ponownym uruchomieniu Windows będzie można konfigurować udostępnianie zasobów komputera. Zgoda na udostępnienie foldera oznacza automatyczną zgodę

na udostępnienie wszystkich zawartych w nim podfolderów. Dla każdego podfoldera możemy określić odrębne reguły udostępniania i przypisać mu odrębne hasło lub listę użytkowników.

Można udostępnić dysk, który w takim wypadku zachowuje się jak folder, tak że wszystkie foldery i podfoldery na tym dysku też są udostępniane.

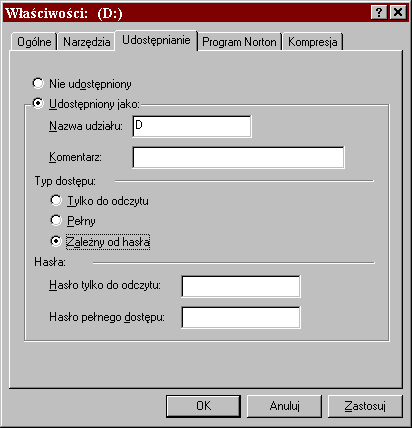

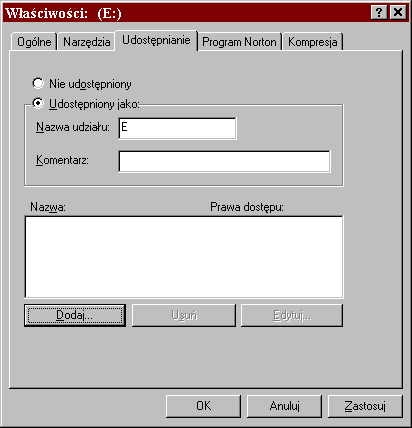

5.3 Konfiguracja udostępnianego foldera na poziomie zasobu.

Klikamy prawym klawiszem myszy na ikonie foldera, który ma być udostępniany

i wybieramy Udostępnianie. Pojawi się okno:

Wybieramy Udostępniony jako i wybieramy Typ dostępu.

Tylko do odczytu. Opcja ta oznacza, że inni użytkownicy mogą otwierać i przeglądać pliki zawarte w tym folderze, ale nie mogą ich zmieniać. Dostęp ma każdy, kto zna hasło.

Pełny. Opcja ta oznacza, że użytkownicy mogą robić co chcą z plikami tego foldera. Dostęp ma każdy, kto zna hasło.

Zależny od hasła. Opcja ta umożliwia wprowadzenie dwóch haseł. Hasło tylko do odczytu daje tylko takie prawo, natomiast Hasło pełnego dostępu umożliwia wszelkie działania.

Wprowadzamy hasło (lub hasła), które użytkownicy muszą znać, aby mieć dostęp

do foldera. Zatwierdzamy wprowadzone ustawienia OK.

5.4 Konfigurowanie dostępu na poziomie użytkowników.

Jeśli wybrana została opcja zabezpieczenia foldera przez podanie listy użytkowników, którzy mogą mieć do niego dostęp, to karta Udostępnianie daje kilka możliwości udzielania praw do foldera:

Pozwolić wszystkim otwierać folder i ograniczyć ich prawa tak, aby nie mogli zmienić żadnego pliku.

Wybrać pewne grupy (jeśli są określone) i dać każdej grupie takie same prawa.

Wybrać grupy i określić różne prawa dla różnych grup.

Wybrać indywidualnych użytkowników i dać każdemu z nich te same prawa.

Wybrać indywidualnych użytkowników i określić różne prawa dla różnych użytkowników.

5.5 Przypisywanie praw dostępu do udostępnianych zasobów.

Aby wybrać grupę lub użytkownika, wybieramy z poniższego okna Dodaj, co spowoduje otwarcie okna dialogowego Dodaj użytkowników.

Wybieramy grupę lub użytkownika.

Wybieramy odpowiednie prawa dla zaznaczonych obiektów

Opcja Tylko do odczytu

Opcja Pełny dostęp

Opcja Indywidualne zezwolenie

Po dokonaniu wyboru użytkowników i ich praw, zatwierdzamy OK.

Jeżeli wybraliśmy Indywidualne zezwolenie, to musimy to zdefiniować w oknie dialogowym Zmiana praw dostępu. Zatwierdzamy dokonane ustawienia OK.

Jeśli chce się zmienić prawa dostępu grupy lub indywidualnego użytkownika, należy

na karcie Udostępnianie zaznaczyć odpowiednią grupę lub użytkownika.

Aby zabronić wybranemu użytkownikowi jakiegokolwiek dostępu, należy wybrać Usuń.

Aby zmienić prawa dostępu, należy wybrać Edytuj i dokonać stosownych zmian.

5.6 Udostępnianie drukarki.

Pracujące w sieci komputery często korzystają ze wspólnej drukarki. Aby udostępnić drukarkę poszczególnym użytkownikom należy dokonać procedury konfiguracyjnej.

Otwieramy Mój Komputer, a następnie folder Drukarki.

Klikamy prawym klawiszem myszy drukarkę i wybieramy zakładkę Udostępnianie.

Okno Udostępnianie może być przedstawione w dwóch wariantach:

Okno z udostępnianiem drukarki na poziomie użytkownika.

Okno z udostępnianiem drukarki na poziomie zasobu.

Ustawiamy stosowne zabezpieczenia według opcji przedstawionych w oknie dialogowym w sposób podobny jak przy udostępnianiu folderów.

Po skończonej konfiguracji, zatwierdzamy zmiany OK.

Ochrona prywatności dokumentów.

6.1 Ochrona plików.

Jeżeli chcemy w prosty sposób zabezpieczyć wybrane pliki lub foldery przed przypadkowym odczytaniem lub usunięciem, należy nadać im atrybuty: Tylko do odczytu lub Ukryty.

Klikamy ikonę pliku lub folderu prawym przyciskiem myszy i wybieramy Właściwości

z menu podręcznego.Zaznaczamy pola Ukryty i Tylko do odczytu, zatwierdzamy OK.

Wybieramy w Eksploratorze Windows z menu Widok pole Opcje folderów i zaznaczamy Nie pokazuj plików ukrytych. Zatwierdzamy OK.

6.2 Dokumenty chronione hasłem.

Pomimo że Windows 95 i 98 nie zapewniają bezpieczeństwa, to istnieją programy napisane dla Windows dostarczające mechanizmy zabezpieczania. Można je użyć, jeśli

się chce uniemożliwić innym oglądanie własnych dokumentów. Mechanizmy te noszą nazwę Ochrona hasłem lub Blokada pliku.

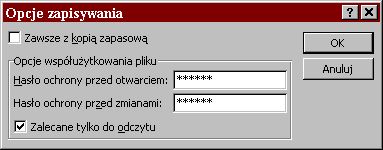

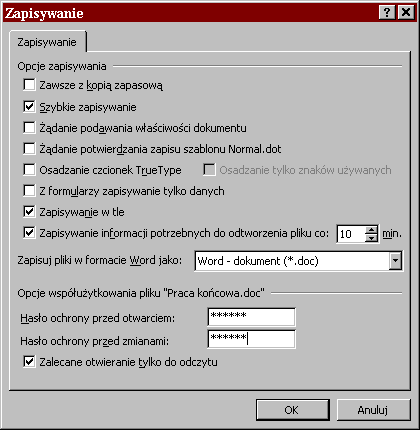

W większości przypadków opcja ochrony hasłem jest dostępna w oknie dialogowym Zapisz jako.

Po wybraniu opcji ochrony hasłem pojawi się pytanie o hasło i zazwyczaj konieczność powtórnego wpisania hasła. W niektórych aplikacjach możemy wybrać opcję ochrony przed otwarciem lub ochrony przed dokonaniem zmian.

Okno do wprowadzania haseł w programie Microsoft Excel 97

Okno do wprowadzania haseł w programie Microsoft Word 97

Gdy wpiszemy prawidłowo dwukrotnie ten sam ciąg znaków i zatwierdzimy OK., ochrona zacznie działać. Odtąd każda próba otwarcia zabezpieczonego dokumentu spowoduje wyświetlenie okna z prośbą o podanie hasła. Dopóki nie wpiszemy w to pole prawidłowego hasła, dokument będzie niedostępny.

Jeżeli przy zapisywaniu pliku wpiszemy hasło w pole Hasło ochrony przed zmianami,

to bez znajomości tego ciągu znaków będziemy mogli otworzyć kopię dokumentu przeznaczoną do odczytu. W takim dokumencie można wprowadzać poprawki widoczne

na ekranie komputera, ale nie będzie można zapisać tych zmian w danym dokumencie. Można to uczynić zapisując dokument pod inną nazwą.

Niebezpieczeństwem dla tego typu ochrony są programy pozwalające odzyskiwać zapomniane hasło.

6.3 Ochrona hasłem skompresowanych dokumentów.

Nie wszystkie programy mają możliwość zabezpieczania plików hasłem. Jeżeli chcemy zabezpieczyć hasłem plik, a dany program nie oferuje takiej możliwości, to możemy wykorzystać program do kompresji danych. Programy do kompresji takie jak: WinZip

i WinRAR mają możliwość kompresowania plików i zabezpieczania skompresowanego pliku hasłem.

Aby użyć WinZipa, należy kliknąć prawym przyciskiem myszy na ikonę obiektu, który chcemy skompresować. Z menu kontekstowego wybieramy opcję Add to Zip i w otwartym oknie programu, w dolnej części klikamy na przycisk Password. W wywołanym oknie wpisujemy wybrane przez nas hasło, potwierdzamy je i zatwierdzamy OK. Gdy teraz klikniemy na Add, program spakuje zaznaczony obiekt, a utworzone archiwum będzie zabezpieczone hasłem.

Aby dostać aię do zabezpieczonego obiektu, klikamy prawym klawiszem myszy na ikonę obiektu i wybieramy z menu kontekstowego Extrakt to. Dekompresja uda się, jeżeli

w kolejnym oknie wpiszemy zabezpieczające hasło.

6.4 Ukrywanie plików.

Zabezpieczone hasłem dokumenty są chronione przed otwarciem, ale to zabezpieczenie nie chroni ich przed przypadkowym lub umyślnym skasowaniem. Aby wzmocnić ochronę, możemy ukryć chroniony dokument w mało widocznym miejscu i pod nic nie znaczącą nazwą. Poniżej zostanie przedstawiony jeden z możliwych sposobów ukrywania obiektów.

Tworzymy na pulpicie nowy folder i przenosimy do niego dokumenty. Które chcemy ukryć.

Zmieniamy nazwy dokumentów i katalogu, tak aby nie wzbudziły zainteresowania. Zmieniamy rozszerzenie pliku w celu ukrycia rodzaju dokumentu. Zmieni się nie tylko nazwa i rozszerzenie, ale także ikona pliku.

Umieszczamy folder w miejscu które nie będzie rzucało się w oczy. Może to być któryś

z podkatalogów zawierających pliki systemowe, podkatalog jakiegoś programu graficznego lub inny.Gdy chcemy otworzyć ukryty w ten sposób dokument, musimy przywrócić mu właściwe rozszerzenie pliku.

6.5 Programy do ochrony zasobów komputera.

Do ochrony danych można wykorzystać specjalne programy pracujące pod systemem Windows 95/98. Wśród tych programów można wyróżnić trzy grupy:

Programy służące do ochrony danych, w tym narzędzia do szyfrowania oraz zabezpieczania katalogów i plików.

Programy blokujące dostęp do niektórych elementów Windows, takich jak np: napędy, Panel sterowania, a także uniemożliwiające uruchamianie programów, blokujące dostęp do pulpitu itd.

Programy służące do śledzenia poczynań użytkownika komputera.

Istnieje duża ilość programów do ochrony danych. Mają różne mechanizmy zabezpieczeń, większość z nich wymaga wykupienia licencji. Poniżej zostaną przedstawione niektóre z nich, z krótką charakterystyką.

AppsTraka 2,27

AppaTraka jest programem typu shereware. Aplikacja ta łączy w sobie kilka różnych narzędzi. Program ten umożliwia śledzenie poczynań użytkownika poprzez zapisywanie informacji o wszystkich uruchamianych programach w pliku tekstowym oraz automatyczne zapisywanie zrzutów ekranowych co określony okres czasu. Po zainstalowaniu programu na ekranie pojawia się okno do wprowadzenia hasła, bez którego nie będziemy mogli korzystać

z programu. W głównym oknie programu możemy wybrać opcję pracy programu

w całkowitym ukryciu przed użytkownikiem lub opcję włączenia ostrzegania użytkownika

o tym, że jest śledzony. Możemy także skonfigurować komunikat ostrzegawczy.

Program AppaTraka umożliwia blokowanie dostępu do wybranych programów

i wybranych elementów systemu Windows, w tym wszystkich napędów, oraz poleceń Znajdź i Uruchom z menu Start.

Steganos Security Suite II

Pakiet programów Steganos Security Suite II zawiera kilka modułów, między innymi odpowiedzialnych za bezpieczne usuwanie danych z dysków twardych (wszystkie pliki

są usuwane w taki sposób, by nie można było ich odczytać), odmianę wygaszacza ekranu blokującego na hasło dostęp do pulpitu komputera, elektroniczny sejf, w którym bezpiecznie możemy przechowywać pliki, oraz nietypowy edytor tekstu.

Elektroniczny sejf jest dość przydatnym narzędziem, za pomocą którego możemy przechowywać pliki i programy na niewidocznym dla innych użytkowników dysku. Wstęp

do elektronicznego sejfu następuje po kliknięciu na specjalną ikonę widoczną w zasobach systemowych i po podaniu prawidłowego hasła, które wcześniej wprowadziliśmy.

Blokowanie pulpitu jest kolejną opcją tego programu. Za pomocą hasła zabezpieczamy nasz pulpit przed dostępem intruzów. Osoba nie znająca hasła może jedynie oglądać logo programu, a każdorazowa próba naciśnięcia klawisza wywoła prośbę o wpisanie hasła.

Steganos (32-bit) 2.1

Steganos jest programem przeznaczonym do tworzenia plików, które mogą być ukrywane wewnątrz innych plików graficznych, dźwiękowych oraz tekstowych. Pliki "transportujące" mogą mieć formaty BMP, DIB, WAV, VOC oraz TXT. Proces ukrywania jest przeprowadzany krok po kroku za pomocą tzw. czarodzieja. Innymi przydatnymi funkcjami programu są: wykonywanie kopii bezpieczeństwa plików przed ich zaszyfrowaniem, proste przesyłanie zaszyfrowanych plików pocztą elektroniczną. Najnowsza wersja programu integruje się całkowicie z systemem indows, pozwalając w prosty sposób lokalizować pliki "transportujące" oraz odszyfrowywać lub ukrywać wiele plików jednocześnie.

Clasp2000

Clasp2000 jest to prosty program do ochrony dostępu do pulpitu komputera, zapisujący w specjalnym pliku wszystkie próby włamania do komputera. Program posiada w swoim arsenale różnorodne możliwości wszczynania alarmów w wypadku wpisania niewłaściwego hasła, co powinno odstraszyć intruza.

Magic Folders

Program ten pozwala ukrywać wybrane pliki i katalogi, a także umożliwia utworzenie pięciu kont użytkowników, którzy wzajemnie chcą coś ukryć przed sobą. W czasie instalacji program prosi o włożenie do napędu czystej dyskietki, na której zostaje zapisane nasze hasło. Hasło to jest potrzebne do ponownego odkrycia niewidocznych katalogów. Specyficzna metoda ukrywania przez Magic Folders katalogów wyklucza używanie programu ScanDisc związanego z Windows.

Neverhack

Program może być przydatny wszystkim, którzy chcą wyłączyć dostęp do pewnych elementów Windows, na przykład zablokować możliwość zamykania systemu, wywoływania wiersza poleceń i wiele innych opcji. Neverhack jest przydatnym narzędziem internetowym

i może posłużyć do obrony przed najpopularniejszymi końmi trojańskimi, a także pozwoli błyskawicznie zajrzeć do plików systemowych, w których mogły pojawić się nieoczekiwane elementy wpisane przez niepożądane programy.

WinGuardian

Program o podobnej zasadzie działania do AppsTraka. Jego główny cel to śledzenie poczynań użytkownika komputera. Potrafi sprawdzić, jakie programy zostały uruchomione, jakie strony WWW otwarte, swoją pracę dokumentuje także zrzutami ekranowymi. Potrafi także śledzić, co zostało wpisane na klawiaturze.

DataSafe 1.29

DataSafe jest bardzo skutecznym programem przeznaczonym do zabezpieczania danych za pomocą algorytmu Blowfish. Pozwala zabezpieczać hasłem pliki dowolnego rodzaju. Program współpracuje z dowolnym rodzajem napędu dyskowego lub innym medium składowania informacji. Proces szyfrowania polega na przeciągnięciu ikony pliku

w odpowiednie pole programu.

International PGP 6.5.3

PGP (Pretty Good Privacy) zapewnia tak wysoki stopień bezpieczeństwa szyfrowanych danych, Ze przez wiele lat nie zezwalano na jego używanie poza granicami USA. Służy

do zabezpieczania przede wszystkim informacji przesyłanych pocztą elektroniczną, choć można też zabezpieczać nim dane na dysku twardym. Program korzysta z tzw. szyfrowania

z wykorzystaniem klucza publicznego, uznawanego za jeden z bezpieczniejszych sposobów szyfrowania. Jednocześnie sposób ten pozwala na stosowanie podpisów i certyfikatów cyfrowych, uwierzytelniających przesyłki elektroniczne.

Opracował Ryszard Behnke

12

1

Wyszukiwarka

Podobne podstrony:

Baza danych - Szkola, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informatyka-20 w

Opis programu komputerowego Twierdzenie Pitagorasa-dowód i z, wrzut na chomika listopad, Informatyka

Zagrożenia wynikające z komputerowej rozrywki, wrzut na chomika listopad, Informatyka -all, INFORMAT

Internet jako źródło cierpień, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informa

Wykorzystanie programu Power Point w tworzeniu scenariuszy l, wrzut na chomika listopad, Informatyka

Podstawy tworzenia stron WWW w języku HTML, wrzut na chomika listopad, Informatyka -all, INFORMATYKA

Książka o rozbudowie komputera-Index, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all,

Wpływ komputerów na zdrowie człowieka, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all,

Internet, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informatyka-20 września 2004

Szybkie odzyskiwanie systemu operacyjnego w warunkach szkoln, wrzut na chomika listopad, Informatyka

Rola i zadania nauczyciela informatyki w szkole podstawowej-, wrzut na chomika listopad, Informatyka

Portale internetowe, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informatyka-20 wr

Przedsięwzięcie edukacyjne-Szkolna strona internetowa, wrzut na chomika listopad, Informatyka -all,

Przygotowanie dokumentów do dystrybucji, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-al

Elektroniczne ścieżki kształcenia, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Inf

Informatyka w edukacji, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informatyka-20

Pamięci ROM i RAM w komputerze, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Inform

Intermet-to co najważniejsze, wrzut na chomika listopad, Informatyka -all, INFORMATYKA-all, Informat

Przebieg procesu dydaktycznego w pierwszym etapie edukacji k, wrzut na chomika listopad, Informatyka

więcej podobnych podstron