Bezpieczeństwo systemów informatycznych, wykład 2, slajd 1

Legislacja i normy w bezpieczeństwie informacji

dr inż. Grzegorz Bliźniuk

Bezpieczeństwo systemów informatycznych

wykład 2

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 2

Plan wykładu 2

1. Znaczenie legislacji i normatywów w zapewnieniu

bezpieczeństwa informacji

2. Omówienie wybranych aktów prawnych

3. Omówienie wybranych norm i standardów

4. Podsumowanie

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 3

Znaczenie legislacji i

normatywów w zapewnieniu

bezpieczeństwa informacji

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 4

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Dla definiowania polityk

bezpieczeństwa instytucji kluczowe

znaczenie ma tzw. otoczenie prawne i normy.

Otoczenie

prawne,

to

ogół przepisów prawnych,

statutowych, regulacji kontraktowych,

które instytucja, jej

partnerzy i

usługodawcy muszą spełniać. Przepisy te

nakazują prowadzenie działań zgodnych z prawem oraz

ochronę wyspecyfikowanych w przepisach rodzajów

informacji

wrażliwych.

Wobec instytucji mamy dwa rodzaje

przepisów prawa:

1.

Zewnętrzne regulacje prawne

– prawo powszechnie

obowiązujące i uchwalane niezależnie od instytucji

2.

Regulacje

wewnętrzne

–zależne od instytucji

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 5

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Źródła prawa w Polsce (regulacje zewnętrzne):

Zgodnie z

artykułem 87 Konstytucji Rzeczypospolitej Polskiej źródłami

powszechnie

obowiązującego prawa Rzeczypospolitej Polskiej są:

Konstytucja, ratyfikowane umowy

międzynarodowe, ustawy,

rozporządzenia, akty prawa miejscowego (na obszarze działania

organów, które je ustanowiły).

Dla

źródeł prawa krajowego charakterystyczne jest ich hierarchiczne

uporządkowanie. Konstytucja ma zawsze pierwszeństwo przed

ustawami, potem

są ratyfikowane umowy międzynarodowe, a te

zawsze

mają pierwszeństwo przed rozporządzeniami. Te natomiast

mają pierwszeństwo przed aktami prawa miejscowego - działają one na

obszarze

działania organów, które je ustanowiły.

Ponadto

źródłem prawa w Polsce są decyzje na poziomie Unii

Europejskiej

(bezpośrednio) i dyrektywy (wymagają implementacji w

prawie krajowym w postaci ustaw).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 6

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Normy,

według polskiego prawa, tj. ustawy z dnia 12

września 2002 r. o normalizacji nie są aktami prawnymi.

Oznacza to,

że normy należy traktować jako zalecenia,

których stosowanie jest potencjalnie pożyteczne i celowe.

Należy jednak pamiętać o tym, że niestosowanie się do

norm,

które nie zostały wprowadzone do stosowania w

polskim prawie, nie jest naruszeniem prawa.

Jeżeli jakieś normy mają być sankcjonowane prawnie, to

ich stosowanie musi

być nakazane w dowolnym źródle

prawa powszechnie

obowiązującego w Polsce.

Instytucje

mogą – i powinny – nakazywać stosowanie

odpowiednich norm w swoich regulacjach

wewnętrznych.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 7

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

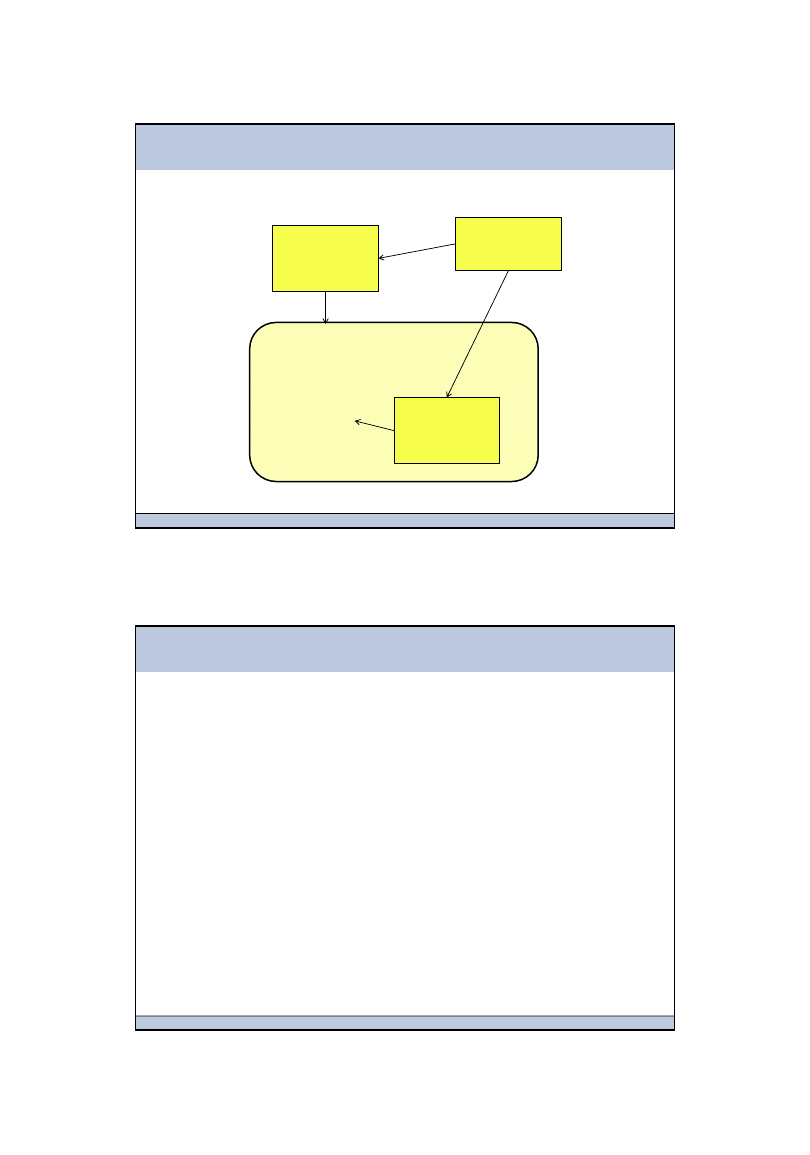

Kontekst prawy i normatywny instytucji

INSTYTUCJA

REGULACJE

WEWNĘTRZNE

ZEWNĘTRZNE

ŹRÓDŁA

PRAWA

NORMY,

STANDARDY

wpływ bezpośredni

wpływ bezpośredni

wpływ

pośredni

wpływ

pośredni

więcej o tym na kolejnym wykładzie

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 8

Omówienie wybranych

aktów prawnych

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 9

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Pokrótce omówimy kontekst bezpieczeństwa informacji i

usług w następujących ustawach:

1.

O informatyzacji,

2.

O ochronie danych osobowych

3.

O ochronie informacji niejawnych

4.

O podpisie elektronicznym

5.

O dowodach osobistych

6.

O systemie informacji w ochronie zdrowia

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 10

Bezpieczeństwo w ustawie o informatyzacji

Omówienie na podstawie jednolitego tekstu ustawy o

informatyzacji

działalności

podmiotów

realizujących

zadania publiczne po jej nowelizacji z dnia 17-go lutego

2005 r.

(Dz.U. 2005 nr 64 poz. 565)

BSI_ustawa_o_informatyzacji_2010.pdf

ePUAP

– elektroniczna platforma usług administracji publicznej:

system teleinformatyczny, w

którym instytucje publiczne

udostępniają usługi przez pojedynczy punkt dostępowy w sieci

Internet (art.3.);

Interoperacyjność

– zdolność różnych podmiotów oraz

używanych przez nie systemów teleinformatycznych i rejestrów

publicznych do

współdziałania na rzecz osiągnięcia wzajemnie

korzystnych

i

uzgodnionych

celów, z uwzględnieniem

współdzielenia informacji i wiedzy przez wspierane przez nie

procesy biznesowe realizowane za

pomocą wymiany danych za

pośrednictwem wykorzystywanych przez te podmioty systemów

teleinformatycznych (art.3.)

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 11

Bezpieczeństwo w ustawie o informatyzacji

Mechanizmy

bezpieczeństwa na ePUAP (art. 3):

Profil zaufany ePUAP

– zestaw informacji identyfikujących i

opisujących podmiot lub osobę będącą użytkownikiem konta na

ePUAP,

który został w wiarygodny sposób potwierdzony przez organ

podmiotu

określonego w art. 2 (są to podmioty objęte ustawą o

informatyzacji)

Podpis potwierdzony profilem zaufanym ePUAP

-

podpis złożony przez

użytkownika konta ePUAP, do którego zostały dołączone informacje

identyfikujące zawarte w profilu zaufanym ePUAP, a także:

jednoznacznie

wskazujący profil zaufany ePUAP osoby, która

wykonała podpis,

zawierający czas wykonania podpisu,

jednoznacznie

identyfikujący konto ePUAP osoby, która wykonała

podpis,

autoryzowany

przez użytkownika konta ePUAP,

potwierdzony i chroniony podpisem systemowym ePUAP;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 12

Bezpieczeństwo w ustawie o informatyzacji

Mechanizmy

bezpieczeństwa na ePUAP (art. 20b):

1.

Podpis potwierdzony profilem zaufanym ePUAP

wywołuje

skutki prawne,

jeżeli został utworzony lub złożony w okresie

ważności tego profilu.

2.

Dane w postaci elektronicznej opatrzone

podpisem

potwierdzonym profilem zaufanym ePUAP

są równoważne

pod

względem

skutków

prawnych

dokumentowi

opatrzonemu podpisem

własnoręcznym, chyba że przepisy

odrębne stanowią inaczej.

3.

Nie

można odmówić ważności i skuteczności podpisowi

potwierdzonemu profilem zaufanym ePUAP tylko na tej

podstawie,

że istnieje w postaci elektronicznej lub zmianie

uległy dane inne niż służące do potwierdzenia profilu

zaufanego.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 13

Bezpieczeństwo w ustawie o informatyzacji

Mechanizmy

bezpieczeństwa na ePUAP (art.3.):

Podpis systemowy ePUAP

- podpis cyfrowy utworzony w

bezpiecznym

środowisku systemu ePUAP, zapewniający

integralność i autentyczność wykonania operacji przez system

ePUAP;

Elektroniczna skrzynka podawcza

– dostępny publicznie środek

komunikacji elektronicznej

służący do przekazywania dokumentu

elektronicznego do podmiotu publicznego przy wykorzystaniu

powszechnie

dostępnego systemu teleinformatycznego;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 14

Bezpieczeństwo w ustawie o informatyzacji

Mechanizmy

bezpieczeństwa na ePUAP (art.3):

UPO -

urzędowe poświadczenie odbioru

– dane elektroniczne

dołączone do dokumentu elektronicznego doręczonego

podmiotowi publicznemu lub

połączone z tym dokumentem w

taki

sposób, że jakakolwiek późniejsza zmiana dokonana w tym

dokumencie jest rozpoznawalna,

określające:

a)

pełną nazwę podmiotu publicznego, któremu doręczono

dokument elektroniczny,

b)

datę i godzinę doręczenia dokumentu elektronicznego

rozumiane jako data i czas wprowadzenia albo przeniesienia

dokumentu elektronicznego do systemu teleinformatycznego

podmiotu publicznego,

c)

datę i godzinę wytworzenia urzędowego poświadczenia

odbioru;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 15

Bezpieczeństwo w ustawie o informatyzacji

Mechanizmy

bezpieczeństwa na ePUAP (art.19b):

1.

Minister

właściwy do spraw informatyzacji w ramach ePUAP

prowadzi centralne repozytorium

wzorów dokumentów

elektronicznych, zwane dalej

„centralnym repozytorium”.

2.

W centralnym repozytorium umieszcza

się, przechowuje i

udostępnia wzory pism, które uwzględniają niezbędne

elementy struktury

dokumentów elektronicznych (…).

3.

Organy administracji publicznej

przekazują do centralnego

repozytorium oraz

udostępniają w Biuletynie Informacji

Publicznej

wzory

pism

w

postaci

dokumentów

elektronicznych. Przy

sporządzaniu wzorów pism stosuje się

międzynarodowe

standardy

dotyczące

sporządzania

dokumentów elektronicznych przez organy administracji

publicznej,

z

uwzględnieniem konieczności podpisywania ich

bezpiecznym podpisem elektronicznym

.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 16

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo w Planie Informatyzacji Państwa (art.5):

Plan Informatyzacji

Państwa

, zwany dalej

„Planem”, jest instrumentem

planowania i koordynowania informatyzacji

działalności podmiotów

publicznych w zakresie realizowanych przez te podmioty

zadań

publicznych.

Plan ma na celu:

1.

określenie organizacyjnych i technologicznych instrumentów rozwoju

społeczeństwa informacyjnego w oparciu o Strategię;

2.

koordynowanie realizowanych przez

więcej niż jeden podmiot publiczny

projektów informatycznych o publicznym zastosowaniu;

3.

modernizację oraz łączenie systemów teleinformatycznych używanych do

realizacji

zadań publicznych;

4.

zapewnienie

warunków bezpieczeństwa i zgodności działania

systemów teleinformatycznych używanych do realizacji zadań

publicznych;

5.

tworzenie

warunków do rozwoju współpracy międzynarodowej w zakresie

informatyzacji i

społeczeństwa informacyjnego;

6.

tworzenie

warunków dla realizacji Strategii.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 17

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo dostępu do danych z rejestrów

publicznych dla

podmiotów realizujących zadania publiczne

(art.15):

Rada

Ministrów określi, w drodze rozporządzenia, sposób,

zakres i tryb

udostępniania danych, o których mowa w ust. 1

(dane z

rejestrów), mając na uwadze potrzebę usprawnienia

realizacji

zadań publicznych,

zapewnienia

szybkiego

i

bezpiecznego

dostępu do danych

oraz zabezpieczenia

wykorzystania danych do

celów realizacji zadań publicznych.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 18

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo wymiany dokumentów elektronicznych

(art.16):

Prezes Rady

Ministrów określi, w drodze rozporządzenia:

warunki

organizacyjno-techniczne

doręczania

dokumentów

elektronicznych, w tym

reguły tworzenia elektronicznej skrzynki

podawczej,

1.

formę

urzędowego

poświadczania

odbioru

dokumentów

elektronicznych przez

adresatów,

2.

sposób sporządzania i doręczania pism w formie dokumentów

elektronicznych,

3.

sposób udostępniania kopii dokumentów elektronicznych oraz

warunki

bezpieczeństwa udostępniania formularzy i wzorów

dokumentów

uwzględniając minimalne wymagania dla rejestrów publicznych i

wymiany danych w postaci elektronicznej oraz

potrzebę usprawnienia i

ujednolicenia obiegu

dokumentów między podmiotami publicznymi.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 19

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo w minimalnych wymaganiach dla systemów

teleinformatycznych (art.18):

Rada

Ministrów, na wniosek ministra właściwego do spraw informatyzacji,

określi w drodze rozporządzenia:

1.

minimalne wymagania dla

systemów teleinformatycznych, mając na

uwadze

konieczność zapewnienia:

a)

spójności działania systemów teleinformatycznych używanych do realizacji

zadań publicznych

poprzez

określenie co najmniej specyfikacji formatów

danych oraz

protokołów komunikacyjnych i szyfrujących

,

które mają być

stosowane w oprogramowaniu interfejsowym, przy zachowani

możliwości

nieodpłatnego wykorzystania tych specyfikacji,

b)

sprawnej i

bezpiecznej wymiany informacji w postaci elektronicznej

między

podmiotami publicznymi oraz

między podmiotami publicznymi a organami

innych

państw lub organizacji międzynarodowych,

c)

dostępu do zasobów informacji osobom niepełnosprawnym

- z

uwzględnieniem Polskich Norm oraz innych dokumentów normalizacyjnych

zatwierdzonych przez

krajową jednostkę normalizacyjną, zachowując zasadę

równego traktowania różnych rozwiązań informatycznych;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 20

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo w minimalnych wymaganiach dla

rejestrów

publicznych

i

krajowych

ramach

interoperacyjności (art.18):

Rada

Ministrów, na wniosek ministra właściwego do spraw

informatyzacji,

określi w drodze rozporządzenia:

2.

minimalne wymagania dla

rejestrów publicznych i wymiany

informacji w postaci elektronicznej,

uwzględniając konieczność

zachowania

spójności prowadzenia rejestrów publicznych

i

wymiany informacji

w formie elektronicznej z podmiotami

publicznymi;

3.

Krajowe

Ramy

Interoperacyjności obejmujące zagadnienia

interoperacyjności

semantycznej,

organizacyjnej

oraz

technologicznej

, z

uwzględnieniem zasady równego traktowania

różnych rozwiązań informatycznych, Polskich Norm oraz innych

dokumentów normalizacyjnych zatwierdzonych przez rajową

jednostkę normalizacyjną

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 21

Bezpieczeństwo w ustawie o informatyzacji

Bezpieczeństwo identyfikacji użytkownika (art.20a):

1.

Identyfikacja

użytkownika

systemów

teleinformatycznych

udostępnianych przez podmioty określone w art. 2 następuje przez

zastosowanie kwalifikowanego certyfikatu przy zachowaniu zasad

przewidzianych w ustawie z dnia 18

września 2001 r. o podpisie

elektronicznym (Dz. U. Nr 130, poz. 1450, z

późn. zm.), lub

certyfikatu

podpisu

osobistego

przy

zachowaniu

zasad

przewidzianych w ustawie z dnia 6 sierpnia 2010 r. o dowodach

osobistych (Dz. U. Nr 167, poz. 1131), lub profilu zaufanego

ePUAP.

2.

Podmiot publiczny,

który używa do realizacji zadań publicznych

systemów teleinformatycznych,

może umożliwiać użytkownikom

identyfikację w tym systemie przez zastosowanie innych

technologii

, chyba

że przepisy odrębne przewidują obowiązek

dokonania

czynności w siedzibie podmiotu publicznego.

Trzy

ważne rozporządzenia ministra informatyzacji:

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 22

Bezpieczeństwo w ustawie o ochronie danych osobowych

Omówienie na podstawie jednolitego tekstu ustawy o

ochronie danych osobowych

(Dz.U. 1997 Nr 133 poz. 883)

BSI_ustawa_o_ochronie_d_osobowych.pdf

Z artykułu 6:

1.

W rozumieniu ustawy za

dane osobowe

uważa się wszelkie

informacje

dotyczące zidentyfikowanej lub możliwej do

zidentyfikowania osoby fizycznej

.

2.

Osobą możliwą do zidentyfikowania jest osoba, której

tożsamość można określić bezpośrednio lub pośrednio, w

szczególności przez powołanie się na numer identyfikacyjny

albo jeden lub kilka specyficznych

czynników określających

jej cechy fizyczne, fizjologiczne,

umysłowe, ekonomiczne,

kulturowe lub

społeczne.

3.

Informacji nie

uważa się za umożliwiającą określenie

tożsamości osoby, jeżeli wymagałoby to nadmiernych

kosztów, czasu lub działań.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 23

Bezpieczeństwo w ustawie o ochronie danych osobowych

Zbiór danych

– rozumie się przez to każdy posiadający

strukturę zestaw danych o charakterze osobowym,

dostępnych według określonych kryteriów, niezależnie od

tego, czy zestaw ten jest rozproszony lub podzielony

funkcjonalnie

Przetwarzanie danych

– rozumie się przez to jakiekolwiek

operacje wykonywane na danych osobowych, takie jak

zbieranie, utrwalanie, przechowywanie, opracowywanie,

zmienianie,

udostępnianie i usuwanie, a zwłaszcza te,

które wykonuje się w systemach informatycznych

Usuwanie danych

– rozumie się przez to zniszczenie

danych osobowych lub

taką ich modyfikację, która nie

pozwoli na ustalenie

tożsamości osoby, której dane

dotyczą

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 24

Bezpieczeństwo w ustawie o ochronie danych osobowych

System informatyczny

– rozumie się przez to zespół

współpracujących ze sobą urządzeń, programów, procedur

przetwarzania

informacji

i

narzędzi programowych

zastosowanych w celu przetwarzania danych,

Zabezpieczenie danych w systemie informatycznym

–

rozumie

się przez to wdrożenie i eksploatację stosownych

środków technicznych i organizacyjnych zapewniających

ochronę

danych

przed

ich

nieuprawnionym

przetwarzaniem,

Administrator danych

- rozumie

się przez to organ,

jednostkę organizacyjną, podmiot lub osobę, o których

mowa w art. 3 (podmioty do

których stosuje się tę ustawę),

decydujące o celach i środkach przetwarzania danych

osobowych,

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 25

Bezpieczeństwo w ustawie o ochronie danych osobowych

Rozdział 2: Organ ochrony danych osobowych:

1.

GIODO, jego Biuro,

zastępca

2.

Uprawnienia

inspektorów kontrolujących wypełnianie

ustawy o ochronie danych osobowych

3.

Przebieg

czynności kontrolnych

4.

Sposób rozliczania się GIODO z wypełniania swoich

obowiązków

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 26

Bezpieczeństwo w ustawie o ochronie danych osobowych

Rozdział 2: Organ ochrony danych osobowych:

1.

GIODO, jego Biuro,

zastępca

2.

Uprawnienia

inspektorów kontrolujących wypełnianie

ustawy o ochronie danych osobowych (art.14-15)

3.

Przebieg i skutki

czynności kontrolnych (art.17-19)

4.

Sposób rozliczania się GIODO z wypełniania swoich

obowiązków

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 27

Bezpieczeństwo w ustawie o ochronie danych osobowych

Rozdział 3: Zasady przetwarzania danych osobowych

1.

Kiedy

można

przetwarzać

dane

osobowe,

uwarunkowania

dotyczącego tego przetwarzania

2.

Nie

można przetwarzać art. 27 (jest 10 wyłączeń):

Zabrania

się przetwarzania danych ujawniających

pochodzenie

rasowe lub etniczne,

poglądy polityczne, przekonania religijne

lub filozoficzne,

przynależność wyznaniową, partyjną lub

związkową, jak również danych o stanie zdrowia, kodzie

genetycznym,

nałogach lub życiu seksualnym oraz danych

dotyczących skazań, orzeczeń o ukaraniu i mandatów karnych,

a

także innych orzeczeń wydanych w postępowaniu sądowym

lub administracyjnym. Tutaj bardzo

ważne są wyłączenia - m.in.

dane medyczne w celu ochrony zdrowia.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 28

Bezpieczeństwo w ustawie o ochronie danych osobowych

Rozdział 5:

Zabezpieczenie danych osobowych

1.

Obowiązki i uprawnienia administratora danych w

zakresie przetwarzania

zbiorów danych osobowych,

2.

Procedura

zgłoszenia zbioru danych osobowych do

rejestru GIODO

3.

Tryb i

sposób wykreślenia zbioru danych osobowych z

rejestru

Rozdział 7:

Przekazywanie danych osobowych do

państw

trzecich

Rozdział 8:

Przepisy karne

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 29

Bezpieczeństwo w ustawie o ochronie inf. niejawnych

Ustawa

określa

zasady ochrony informacji

,

które wymagają ochrony

przed nieuprawnionym ujawnieniem, jako

stanowiące tajemnicę

państwową lub służbową

,

niezależnie od formy i sposobu ich

wyrażania, także w trakcie ich opracowania,

zwanych dalej

„informacjami niejawnymi”

, a w

szczególności:

1.

organizowania ochrony informacji niejawnych, ich klasyfikowania i

udostępniania;

2.

postępowania sprawdzającego, w celu ustalenia, czy osoba nim objęta daje

rękojmię zachowania tajemnicy;

3.

szkolenia w zakresie ochrony informacji niejawnych;

4.

ewidencjonowania, przechowywania, przetwarzania i

udostępniania danych

uzyskiwanych w

związku z prowadzonymi postępowaniami o ustalenie

rękojmi;

5.

zachowania tajemnicy, w zakresie

określonym w ankiecie bezpieczeństwa

osobowego oraz w kwestionariuszu

bezpieczeństwa przemysłowego;

6.

organizacji kontroli przestrzegania zasad ochrony informacji niejawnych;

7.

ochrony informacji niejawnych w systemach i sieciach teleinformatycznych;

8.

stosowania

środków fizycznej ochrony informacji niejawnych.

BSI_ustawa_o_ochronie_inf_niejawnych.pdf

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 30

Bezpieczeństwo w ustawie o ochronie inf. niejawnych

Ustawa dotyczy:

1.

Organów władzy publicznej (Sejmu i Senatu, Prezydenta

Rzeczypospolitej Polskiej, administracji

rządowej, samorządu

terytorialnego,

sądów i trybunałów, organów kontroli państwowej i

ochrony prawa);

2.

Sił Zbrojnych RP i ich jednostek organizacyjnych, a także innych

jednostek organizacyjnych

podległych Ministrowi Obrony Narodowej

lub przez niego nadzorowanych;

3.

Narodowego Banku Polskiego i

banków państwowych;

4.

Państwowych osób prawnych i innych niż wymienione w pkt 1–3

państwowych jednostek organizacyjnych;

5.

P

rzedsiębiorców, jednostek naukowych lub badawczo-rozwojowych,

zamierzających ubiegać się, ubiegających się o zawarcie lub

wykonujących umowy związane z dostępem do informacji

niejawnych albo

wykonujących na podstawie przepisów prawa

zadania

związane z dostępem do informacji niejawnych.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 31

Bezpieczeństwo w ustawie o ochronie inf. niejawnych

Tajemnica

państwowa

– informacja określona w wykazie

rodzajów informacji, stanowiącym załącznik nr 1 do ustawy, której

nieuprawnione ujawnienie

może spowodować istotne zagrożenie

dla

podstawowych

interesów

Rzeczypospolitej

Polskiej

dotyczących porządku publicznego, obronności, bezpieczeństwa,

stosunków międzynarodowych lub gospodarczych państwa;

Tajemnicą służbowa

– informacja niejawna niebędąca tajemnicą

państwową, uzyskana w związku z czynnościami służbowymi

albo wykonywaniem prac zleconych,

której nieuprawnione

ujawnienie

mogłoby narazić na szkodę interes państwa, interes

publiczny lub prawnie chroniony interes obywateli albo jednostki

organizacyjnej

Dokumentacją bezpieczeństwa systemu lub sieci informatycznej

– są „Szczególne Wymagania Bezpieczeństwa” oraz „Procedury

Bezpiecznej

Eksploatacji”

danego

systemu

lub

sieci

teleinformatycznej,

sporządzone zgodnie z zasadami określonymi

w ustawie

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 32

Bezpieczeństwo w ustawie o ochronie inf. niejawnych

System teleinformatyczny

– jest system, który tworzą

urządzenia, narzędzia, metody postępowania i procedury

stosowane przez wyspecjalizowanych

pracowników, w

sposób zapewniający wytwarzanie, przechowywanie,

przetwarzanie lub przekazywanie informacji;

Sieć teleinformatyczna

– jest organizacyjne i techniczne

połączenie systemów teleinformatycznych;

Akredytacja

bezpieczeństwa teleinformatycznego

– jest

dopuszczenie systemu lub sieci teleinformatycznej do

wytwarzania,

przetwarzania,

przechowywania

lub

przekazywania

informacji

niejawnych,

na

zasadach

określonych w ustawie;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 33

Bezpieczeństwo w ustawie o ochronie inf. niejawnych

Rozporządzenie Prezesa Rady Ministrów w sprawie

podstawowych

wymagań

bezpieczeństwa

teleinformatycznego:

1.

Ochrona fizyczna, elektromagnetyczna, kryptograficzna

2.

Strefa

bezpieczeństwa

oraz

kwestie

dotyczące dokumentowania wymagań

bezpieczeństwa, czyli:

3.

Dokumentacja

szczególnych wymagań bezpieczeństwa

4.

Procedury bezpiecznej eksploatacji

BSI_rozp._prezesa_rm_inf_niejawne.pdf

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 34

Bezpieczeństwo w ustawie o podpisie elektronicznym

Omówienie na podstawie ustawy z dnia 18 września 2001 r.

o podpisie elektronicznym

BSI_ustawa_o_podpisie_elektr.pdf

.

Ustawa reguluje podstawowe kwestie

związane z:

1.

Terminologią podpisu elektronicznego

2.

Znaczeniem prawnym podpisu elektronicznego

3.

Zasady

świadczenia usług certyfikacyjnych

4.

Zasady

nadzoru

nad

świadczeniem

usług

certyfikacyjnych

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 35

Bezpieczeństwo w ustawie o podpisie elektronicznym

Podpis elektroniczny

– dane w postaci elektronicznej, które wraz

z innymi danymi, do

których zostały dołączone lub z którymi są

logicznie

powiązane, służą do identyfikacji osoby składającej

podpis elektroniczny.

Bezpieczny podpis elektroniczny

– podpis elektroniczny, który:

a) jest

przyporządkowany wyłącznie do osoby składającej ten

podpis,

b) jest

sporządzany za pomocą podlegających wyłącznej kontroli

osoby

składającej podpis elektroniczny bezpiecznych

urządzeń służących do składania podpisu elektronicznego i

danych

służących do składania podpisu elektronicznego,

c) jest

powiązany z danymi, do których został dołączony, w taki

sposób, że jakakolwiek późniejsza zmiana tych danych jest

rozpoznawalna;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 36

Bezpieczeństwo w ustawie o podpisie elektronicznym

Osoba

składająca podpis elektroniczny

– osoba fizyczna

posiadającą urządzenie służące do składania podpisu

elektronicznego,

która działa w imieniu własnym albo w

imieniu innej osoby fizycznej, prawnej albo jednostki

organizacyjnej

nieposiadającej osobowości prawnej;

Dane

służące do składania podpisu elektronicznego

–

niepowtarzalne i

przyporządkowane osobie fizycznej dane,

które są wykorzystywane przez tę osobę do składania

podpisu elektronicznego;

Dane

służące do weryfikacji podpisu elektronicznego

–

niepowtarzalne i

przyporządkowane osobie fizycznej dane,

które są wykorzystywane do identyfikacji osoby składającej

podpis elektroniczny;

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 37

Bezpieczeństwo w ustawie o podpisie elektronicznym

Urządzenie służące do składania podpisu elektronicznego

–

sprzęt

i

oprogramowanie

skonfigurowane

w

sposób

umożliwiający

złożenie

podpisu

lub

poświadczenia

elektronicznego przy wykorzystaniu danych

służących do

składania podpisu lub poświadczenia elektronicznego;

Bezpieczne

urządzenie służące do składania podpisu

elektronicznego

– urządzenie służące do składania podpisu

elektronicznego

spełniające wymagania określone w ustawie;

Certyfikat

– elektroniczne zaświadczenie, za pomocą którego

dane

służące do weryfikacji podpisu elektronicznego są

przyporządkowane do osoby składającej podpis elektroniczny i

które umożliwiają identyfikację tej osoby;

Kwalifikowany certyfikat

– certyfikat spełniający warunki

określone w ustawie, wydany przez kwalifikowany podmiot

świadczący usługi certyfikacyjne, spełniający wymogi określone w

ustawie

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 38

Bezpieczeństwo w ustawie o podpisie elektronicznym

Urządzenie służące do weryfikacji podpisu elektronicznego

– sprzęt i oprogramowanie skonfigurowane w sposób

umożliwiający identyfikację osoby fizycznej, która złożyła

podpis elektroniczny, przy wykorzystaniu danych

służących

do weryfikacji podpisu elektronicznego lub w

sposób

umożliwiający identyfikację podmiotu świadczącego usługi

certyfikacyjne lub organu

wydającego zaświadczenia

certyfikacyjne, przy wykorzystaniu danych

służących do

weryfikacji

poświadczenia elektronicznego,

Bezpieczne

urządzenie służące do weryfikacji podpisu

elektronicznego

– urządzenie służące do weryfikacji

podpisu elektronicznego

spełniające wymagania określone

w ustawie,

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 39

Bezpieczeństwo w ustawie o ewidencji ludności

i dowodach osobistych

Omówienie na podstawie tekstu jednolitego ustawy z roku

1974,

uwzględniającego wiele jej nowelizacji (ostatnia a

BSI_ustawa_o_dowodach_osob.pdf

1.

Powołanie systemu PESEL

2.

Powołanie systemów zbiorów meldunkowych

3.

Obowiązek meldunkowy

4.

Powołanie dowodu osobistego, jako podstawowego

dokumentu

tożsamości

5.

Powołanie ogólnopolskiej ewidencji wydanych i

utraconych

dowodów osobistych

6.

Wykorzystanie

drogi

elektronicznej

w

procesie

związanym z dowodem osobistym.

UWAGA:

WCIĄŻ NIE JEST JASNE, CZY BĘDZIE DOWÓD OSOBISTY Z MIKROPROCESOREM. W

dniu 16.04.2012 MAC

unieważniło przetarg na projekt pl.ID

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 40

Bezpieczeństwo w ustawie o systemie

informacji w ochronie zdrowia

Omówienie na podstawie tekstu jednolitego ustawy z dnia

28 kwietnia 2011 r. (Dz.U. 2011 nr 113 poz. 657).

Ustawa

określa organizację i zasady działania systemu

informacji w ochronie zdrowia, zwanego dalej

„systemem

informacji”. W systemie informacji przetwarzane są dane

niezbędne do prowadzenia polityki zdrowotnej państwa,

podnoszenia

jakości i dostępności świadczeń opieki

zdrowotnej oraz finansowania

zadań z zakresu ochrony

zdrowia.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 41

Bezpieczeństwo w ustawie o systemie

informacji w ochronie zdrowia

Ustawa:

1.

reguluje

podstawową terminologię dziedziny (administrator

danych, administrator systemu, system, dane medyczne i jej

rodzaje,

wyrób medyczny, pracownik medyczny)

2.

wskazuje na to,

że główną składową systemu są bazy danych

przetwarzające niezbędne dane medyczne oraz podaje

nazwy

poszczególnych systemów

3.

Wskazuje inne systemy, a

których korzysta SIOZ: np.

ePUAP, system informacji przestrzennej Geoportal,

4.

Zawiera delegacje do prawie 30-stu

rozporządzeń ze

szczególnym naciskiem

na zapewnienie

bezpieczeństwa

danych i ich ochrony przed nieuprawnionym ujawnieniem i

dostępem

5.

Jest ona

zasadniczą podstawą prawną dla realizacji

Programu Informatyzacji Ochrony Zdrowia (PIOZ)

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 42

Bezpieczeństwo w ustawie o systemie

informacji w ochronie zdrowia

Rozdział 6 reguluje zasady wprowadzania danych do systemu i

ich

udostępniania. W art. 35 podaje się, że

W

przypadku

udostępniania

z

systemu

teleinformatycznego

usługodawcy

jednostkowych

danych

medycznych

za

zgodą

usługobiorcy, o zakresie udostępnienia decyduje usługobiorca poprzez

autoryzację dostępu do tych danych.

Rozdział 7 reguluje kwestie ochrony danych i informacji. W art. 37

podaje

się, że:

Podmioty

prowadzące bazy danych w zakresie ochrony zdrowia są

obowiązane do stworzenia warunków organizacyjnych i technicznych

zapewniających ochronę przetwarzanych danych, w szczególności

zabezpieczenia danych przed nieuprawnionym

dostępem, nielegalnym

ujawnieniem lub pozyskaniem, a

także ich modyfikacją, uszkodzeniem,

zniszczeniem lub

utratą.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 43

Omówienie wybranych

norm i standardów

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 44

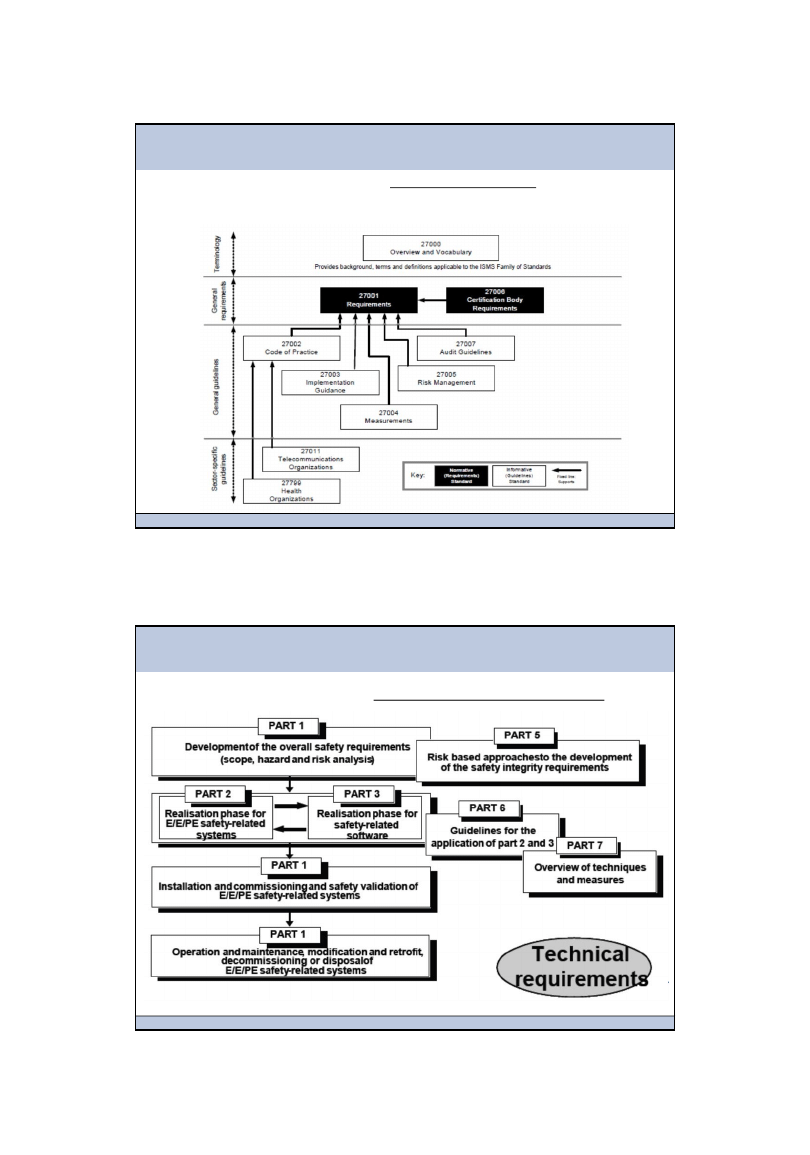

Znaczenie norm i standardów

Pokrótce omówimy kontekst bezpieczeństwa informacji i

usług w następujących normach standardach:

1.

ISO/IEC 13355

– dotycząca zarządzania bezpieczeństwem

2.

ISO 17799, BS 7799

– dotycząca zarządzania bezpieczeństwem

3.

ISO 27000:

Information technology

— Security techniques —

Information security management systems

— Overview and vocabulary,

4.

IEC/ISO 61508,

Functional

Safety

of

Electrical/

Electronic/

Programmable Electronic Safety-Related Systems

5.

ISO 14484:2003,

Health Informatics, International transfer of personal

health data covered by the EU data protection directive - High level

security policy

6.

PN-EN ISO 27799:2010

, Informatyka w ochronie zdrowia --

Zarządzanie bezpieczeństwem informacji w ochronie zdrowia z

wykorzystaniem ISO/IEC 27002

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 45

Normy ISO/IEC 13355

ISO/IEC 13355-1:2001:

Pierwsza

część „Wytyczne do zarządzania bezpieczeństwem

systemów informatycznych” zawiera:

1.

Terminologię i związki pomiędzy pojęciami (zasób, podatność,

zagrożenie, następstwo, ryzyko, zabezpieczenie, ryzyko szczątkowe)

2.

Podstawowe modele

pokazujące zależności pomiędzy tymi pojęciami

3.

Określenie wielu różnych i relewantnych ograniczeń przy tworzeniu

systemów bezpieczeństwa instytucji (finansowych, organizacyjnych,

kulturowych, prawnych,

środowiskowych, czasowych, technicznych,

społecznych, osobowych)

4.

Procesy

zarządzania bezpieczeństwem instytucji: zarządzanie

ryzykiem,

zmianą i konfiguracją.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 46

Normy ISO/IEC 13355

ISO/IEC 13355-2:2001:

Druga

część „Technika informatyczna – Planowanie i

zarządzanie bezpieczeństwem systemów informatycznych”

zawiera:

1.

Kilka

podejść do analizy ryzyka

2.

Sposób planowania zabezpieczeń

3.

Organizację służb bezpieczeństwa w instytucji (hierarchia i role osób)

4.

Znaczenie

szkoleń i budowania świadomości bezpieczeństwa

5.

Ogólny schemat planowania i zarządzania bezpieczeństwem

systemów

teleinformatycznych

(cele,

strategie,

polityki

bezpieczeństwa; wymagania bezpieczeństwa, analiza zagrożeń i

podatności zasobów; analiza ryzyka i dobór zabezpieczeń;

monitorowania systemu

bezpieczeństwa; szkolenia i uświadamianie;

reagowanie na incydenty)

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 47

Normy ISO/IEC 13355

ISO/IEC 13355-3:2001:

Trzecia

część „Techniki zarządzania bezpieczeństwem

systemów informatycznych” zawiera rozwinięcie części I i II, tj.:

1.

Omówienie procesów zarządzania bezpieczeństwem

2.

Koncepcję trójpoziomowej polityki bezpieczeństwa

3.

Uszczegółowienie kwestii analizy ryzyka

4.

Rozwinięcie zagadnień dotyczących implementacji zabezpieczeń

5.

Omówienie czynności powdrożeniowych (m.in. utrzymanie systemu,

monitorowanie

bezpieczeństwa, reagowanie na incydenty).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 48

Normy ISO/IEC 13355

ISO/IEC 13355-4:2001:

Czwarta

część „Wybór zabezpieczeń” zawiera:

1.

Klasyfikację i wybór różnych form zabezpieczeń

2.

Sposoby dobory

zabezpieczeń (według rodzaju systemu – specyfika

systemu;

według atrybutów bezpieczeństwa – ochrona poufności,

integralności,

niezawodności,

dostępności,

rozliczalności

i

autentyczności)

3.

Wzorcowa lista

wymagań bezpieczeństwa teleinformatycznego wraz z

tabelą przejść na inne normy i standardy (m.in. BS 7799, IT

Grundschutz,

NIST

Computer

Security

Handbook.

Canadian

Handbook on IT Security, telekomunikacyjne ETSI Baseline Security

(

…), medyczne CEN TC251 Security Categorisation and Protection

Information Systems

– jedna z ważniejszych tutaj norm, to ISO 14484).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 49

Normy ISO/IEC 13355

ISO/IEC 13355-5:2001:

Piąta część „Zabezpieczenia dla połączeń z systemami

zewnętrznymi” zawiera:

1.

Omówienie kwestii doboru zabezpieczeń do ochrony punktów styku

systemów instytucji z sieciami i systemami zewnętrznymi

2.

Norma korzysta z terminologii podanej

również w normie PN-I-

02000:1998

„Zabezpieczenia w systemach informatycznych -

Terminologia

ISO/IEC 13355:2001

może być dobrym punktem wyjścia

dla usystematyzowania i

uporządkowania problematyki

bezpieczeństwa w instytucji.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 50

Normy ISO 17799/BS 7799

Omówienie na podstawie BS 7799-1:1999:

Pierwsza

część „Praktyka zarządzania bezpieczeństwem

informacji” zawiera:

1.

Zawiera katalog wzorcowych

wymagań bezpieczeństwa, tj. zasad

postępowania, zabezpieczeń i sposobów ich eksploatacji

2.

Zdefiniowano 127

punktów kontrolnych (elementarnych procedur) dla

zapewnienia

bezpieczeństwa informacji

3.

Najważniejszy w doborze zabezpieczeń jest wynik analizy ryzyka

4.

Zagadnienia,

od

których należy zacząć budowę systemu

bezpieczeństwa: ochrona własności intelektualnych, zabezpieczenie

zasobów informacyjnych organizacji, ochrona prywatności i danych

osobowych,

opracowanie

dokumentu

polityki

bezpieczeństwa,

ustalenie

odpowiedzialnych

za

bezpieczeństwo, raportowanie

incydentów bezpieczeństwa, zarządzanie ciągłością procesów

biznesowych.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 51

Normy ISO 17799/BS 7799

Omówienie na podstawie BS 7799-2:1999:

Druga

część „ISMS – Specyfikacja systemów zarządzania

bezpieczeństwem” zawiera wyszczególnienie etapów budowy

systemu

bezpieczeństwa:

1.

Określenie polityki bezpieczeństwa – dlaczego jest ważne, jakie są

zagrożenia, jakie są potrzeby dla zapewnienia integralności, poufności

i

dostępności, jakie jest akceptowalne ryzyko i jakie ograniczenia

2.

Zakres systemu ISMS

– całość czy część instytucji, granice fizyczne i

logiczne

obszarów ISMS

3.

Ocena ryzyka

– identyfikacja zagrożeń, analiza podatności, określenie

następstw, oszacowanie ryzyka

4.

Zarządzanie ryzykiem – ustalenie wytycznych dla doboru

zabezpieczeń. Odbywa się to na podstawie polityki bezpieczeństwa i

wyników analizy ryzyka.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 52

Normy ISO 17799/BS 7799

Omówienie na podstawie BS 7799-2:1999:

Druga

część, cd.:

5.

Wybór celów zabezpieczeń i punktów kontrolnych – wymagania, od

których zaczynamy budowę ISMS; ustalenie wymagań wspólnych dla

całej instytucji; ustalenie wymagań specyficznych dla instytucji

6.

Odniesienie

się do każdego punktu kontrolnego i uzasadnienie jego

stosowania lub odrzucenia; dla

każdego wybranego punktu

kontrolnego podaje

się sposób jego implementacji, dokumentowania i

gromadzenia informacji o jego eksploatacji.

ISMS

– System zarządzania bezpieczeństwem informacji, to część

całościowego systemu zarządzania instytucji, oparta na ocenie ryzyka

biznesowego i

odnosząca się do ustanawiania, wdrażania, monitorowania,

utrzymywania i doskonalenia

bezpieczeństwa informacji.

Omówienie standardu:

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 53

Normy ISO 27000

Omówienie

na

podstawie

.

W

normie

uporządkowano

terminologię dotyczącą systemów zarządzania

bezpieczeństwem informacji

.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 54

Norma IEC/ISO 61508

Omówienie na podstawie

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 55

Norma ISO 14484:2003

Omówienie

na

podstawie

ISO

14484:2003

„Międzynarodowy przekaz medycznych danych osobowych

objętych dyrektywą UE dotyczącą ochrony danych. Wysoki

poziom polityki

bezpieczeństwa ”.

W niniejszej normie dostarczono

wskazówek na temat

wysokiego

poziomu polityki

bezpieczeństwa

organizacjom w

państwach trzecich

oraz ograniczono

się do aspektów mających znaczenie w przypadku

medycznych danych osobowych

przesyłanych z państwa działającego

zgodnie z

dyrektywą o ochronie danych osobowych do państw trzecich.

Podano

także wskazówki na temat wysokiego poziomu polityki

bezpieczeństwa, zalecane do przyjęcia przez organizacje z państw

trzecich

zaangażowane

w

międzynarodowych

aplikacjach

informatycznych,

których stosowanie pociąga za sobą przesyłanie

medycznych danych

osób z państw członkowskich UE do państw nie

będących członkami UE, w których ochrona danych jest niedostateczna

w

kontekście wymagań dyrektywy Unii o ochronie danych osobowych.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 56

Norma ISO 14484:2003

Poziomy abstrakcji w zapewnieniu

bezpieczeństwa danych:

1.

Zasady

ogólne -

wywodzą się z kultury społeczeństwa,

której sprzyja otoczenie kierujące się postrzeganiem praw

człowieka i prywatności,

2.

Zasady -

z "zasadami" o

niższym stopniu złożoności mamy do

czynienia

wówczas, gdy zasady ogólne są rozpatrywane w

określonym

krajowym

albo

lokalnym

otoczeniu

administracyjnym,

3.

Wytyczne -

określonymi krokami operacyjnymi, które są

zalecane do wykonywania,

ażeby została wypełniona określona

zasada.

Wskazują one na to, co będzie wykonane, by wypełnić

reguły, ale nie to, jak to będzie wykonane,

4.

Środki -

ze

"środkami" mamy do czynienia wówczas, gdy

wytyczne

są rozpatrywane w określonym otoczeniu. Określają

one

szczegółowo, co powinno być wykonane, by spełnić

wytyczną.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 57

Norma PN-EN ISO 27799:2010

Omówienie na podstawie PN-EN ISO 27799:2010

„Informatyka

w

ochronie

zdrowia

-

Zarządzanie

bezpieczeństwem informacji w ochronie zdrowia z

wykorzystaniem ISO/IEC 27002

”.

W normie

określono wskazówki dla wsparcia interpretacji i

stosowania w informatyce ochrony zdrowia ISO/IEC 27002,

zbiór

szczegółowych

narzędzi

kontrolnych

do

zarządzania

bezpieczeństwem informacji w ochronie zdrowia

i dostarczono

najlepszych

wskazówek

praktycznych

zarządzania

bezpieczeństwem informacji w ochronie zdrowia. W przypadku

zastosowania, organizacje i inni administratorzy informacji w

ochronie zdrowia

będą mogli zapewniać minimalny konieczny

poziom

bezpieczeństwa, który jest właściwy do okoliczności

występujących w ich organizacji, oraz będą zachowywać

integralność poufnego charakteru i dostępność personalnych

informacji w ochronie zdrowia

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 58

Podsumowanie

1. Omówiliśmy przykładu ustaw i rozporządzeń istotnych dla

zapewnienia

bezpieczeństwa

systemów

tele-

informatycznych w administracji publicznej i nie tylko w

jej zakresie.

2. Wskazaliśmy również kilka norm. Ich dorobek jest

ogromny.

3. W kilku miejscach zobaczyliśmy jak wprowadza się

stosowanie norm do systemu prawa powszechnie

obowiązującego.

4. Nie omówiliśmy standardów przemysłowych takich, jak

COBIT, czy NIST – omówienie jest w bibliografii do

wykładu.

dziękuję za uwagę

Wyszukiwarka

Podobne podstrony:

!BSI, wyk ad 4

!BSI, wyk ad 1

!BSI, wyk ad 3

!BSI, wyk ad 4

Wyk ad 5 6(1)

Wyk ad II

Tkanki wyk ad 1

Ekonomika Transportu wyk+ad 1

Wyk ad Fizyka 2

Wyk ad 04

Na wyk ad id 312279 Nieznany

więcej podobnych podstron