Bezpieczeństwo systemów informatycznych, wykład 1, slajd 1

Wprowadzenie do systemów bezpieczeństwa informacji

dr inż. Grzegorz Bliźniuk

Bezpieczeństwo systemów informatycznych

wykład 1

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 2

Literatura podstawowa przedmiotu

1. Białas A., Bezpieczeństwo informacji i usług w

nowoczesnej instytucji i firmie, WNT, 2006

2. Hope P., Walther B., Testowanie bezpieczeństwa

aplikacji internetowych, Helion, 2010

3. Rutkowski J., Żebrowski K., Matuszewski J.,

Szybki start. Firewall, Helion, 2005

4. Stawowski M., Projektowanie i praktyczne

implementacje sieci VPN, ArsKom, 2004

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 3

Plan wykładu 1

1. Pojęcia podstawowe

2. Atrybuty bezpieczeństwa

3. Ryzyko, wrażliwość, krytyczność informacji i usług

4. Trójpoziomowy model odniesienia

5. System bezpieczeństwa instytucji; Architektura

bezpieczeństwa instytucji

6. Znaczenie legislacji i normatywów w zapewnieniu

bezpieczeństwa informacji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 4

Pojęcia podstawowe

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 5

Pojęcia podstawowe

Bezpieczeństwo systemów, to niczym niezakłócone ich

funkcjonowanie podczas realizacji wyznaczonych dla nich

zadań.

Bezpieczeństwo teleinformatyczne dotyczy niczym

niezakłóconego

funkcjonowania

systemów

teleinformatycznych,

przetwarzających dane i informacje

przechowywane na informatycznych

nośnikach danych.

Bezpieczeństwo

informacji

=

bezpieczeństwo

teleinformatyczne

+

bezpieczeństwo

informacji

składowanych poza nośnikami danych (papier, zapisy

analogowe)

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 6

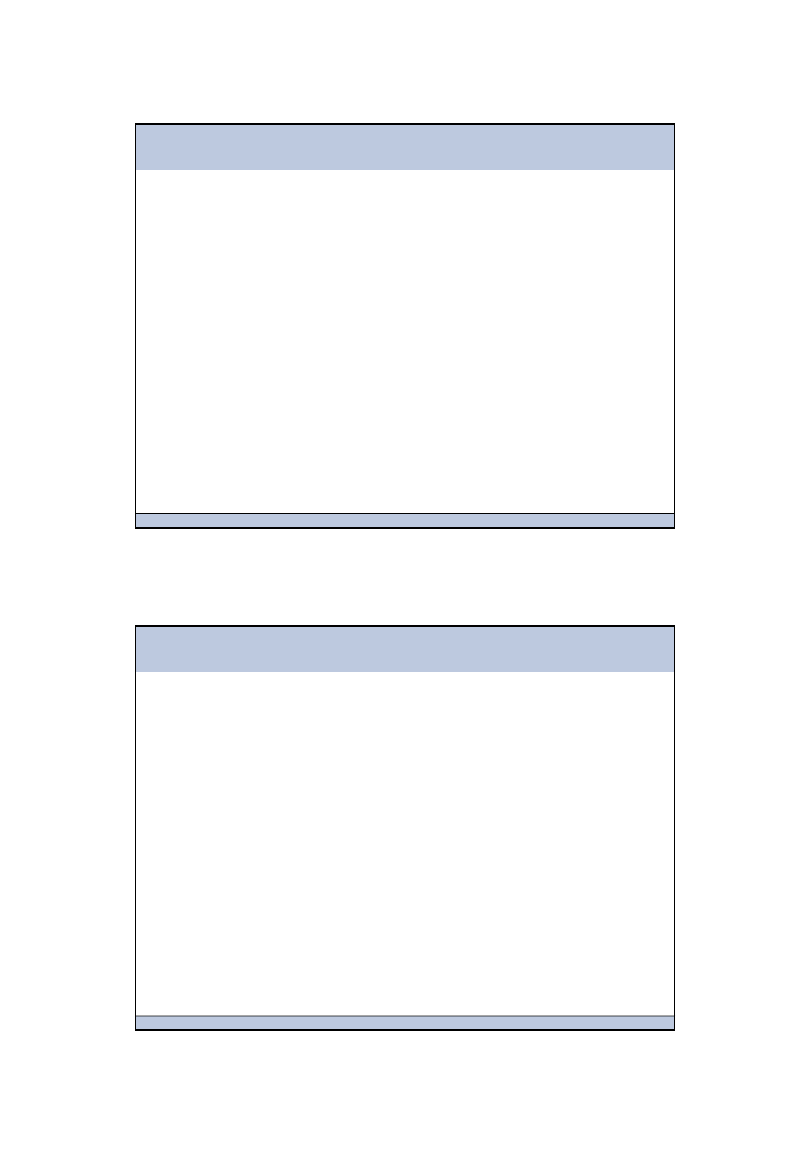

Pojęcia podstawowe

Źródła złożoności zagadnienia zapewnienia bezpieczeństwa:

Bezpieczeństwo

informacji

Złożoność

systemów

ICT

Nieprzerwane

zmiany w

systemach ICT

Trudne

środowisko

zagrożeń

Skomplikowane

procesy

zarządzania

Nieprzewidywalny

czynnik ludzki

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 7

Pojęcia podstawowe

Dwa odmienne

podejścia do zapewnienia bezpieczeństwa

informacji:

1.

Podejście heurystyczne - uczenie się na podstawie

najlepszych praktyk (best practices)

2.

Podejście formalne – w projektowaniu i ocenie

zabezpieczeń teleinformatycznych i organizacyjnych

Na naszych

zajęciach bardziej skoncentrujemy się na

podejściu nr 1, ale czasami skorzystamy w wybranych

pomysłów zgodnych z podejściem nr 2.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 8

Pojęcia podstawowe - definicje

Bezpieczeństwo teleinformatyczne /IT, ICT security/ jest

to

zespół procesów zmierzających do zdefiniowania,

osiągnięcia i utrzymywania założonego poziomu atrybutów

bezpieczeństwa systemów teleinformatycznych

System

teleinformatyczny

/ICT/,

to

zespół

współpracujących ze sobą urządzeń informatycznych i

oprogramowania

zapewniający

przetwarzanie,

przechowywanie, a

także wysyłanie i odbieranie danych

przez sieci telekomunikacyjne za

pomocą właściwego dla

danego rodzaju sieci telekomunikacyjnego

urządzenia

końcowego w rozumieniu przepisów ustawy z dnia 16 lipca

2004 r.

– Prawo telekomunikacyjne (Dz. U. Nr 171,

poz.1800, z

późn. zm.3 (z ustawy o informatyzacji)

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 9

Pojęcia podstawowe - definicje

Informatyczny

nośnik danych, to materiał lub urządzenie

służące do zapisywania, przechowywania i odczytywania

danych w postaci cyfrowej (z ustawy o informatyzacji)

Polityka

bezpieczeństwa /security policy/, to plan lub

sposób

działania

przyjęty

w

celu

zapewnienia

bezpieczeństwa systemów i ochrony danych

Informacja

/information/,

to

dana,

która podlega

interpretacji (posiada

ustaloną semantykę)

Usługa krytyczna /critical service/, ma zasadnicze

znaczenie dla instytucji i podlega

szczególnej ochronie

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 10

Pojęcia podstawowe - definicje

Zasoby (aktywa) /assets/, to wszystkie byty

mające dla

instytucji

wartość, ponieważ zapewniają niezakłócone jej

funkcjonowanie, wobec czego

podlegają one ochronie

Incydent

bezpieczeństwa /security incident/ - każde

zdarzenie

naruszające bezpieczeństwo teleinformatyczne

spowodowane w

szczególności awarią systemu lub sieci

teleinformatycznej,

działaniem osób uprawnionych lub

nieuprawnionych do pracy w tym systemie lub sieci albo

zaniechaniem

osób uprawnionych (z rozporządzenia)

Zagrożenie

/threat/,

to

przyczyna

incydentu

bezpieczeństwa, którego skutkiem może być szkoda dla

systemu teleinformatycznego i dla instytucji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 11

Pojęcia podstawowe - definicje

Podatność /vulnerability/, to słabość w systemie

przetwarzania danych,

która może być wykorzystana przez

zagrożenia, prowadząc do strat.

Następstwa /impacts/, to wszelkie negatywne skutki

incydentu dla instytucji i jej

systemów teleinformatycznych

Ryzyko /risk/, to

prawdopodobieństwo wykorzystania przez

zagrożenie podatności zasobu (zasobów) w celu ich

naruszenia lub zniszczenia.

Zabezpieczenie (safeguard), to praktyka, procedura,

mechanizm

redukujące ryzyko do akceptowalnego

poziomu, zwanego ryzykiem

szczątkowym (residual risk)

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 12

Pojęcia podstawowe - definicje

Zarządzanie bezpieczeństwem /security administration/,

to

czynności kontrolowania i zarządzania wszystkimi

istotnymi problemami

związanymi z bezpieczeństwem w

systemie.

Może być wykonywane przez jednego lub więcej

specjalnie

upoważnionych użytkowników, którym zostały

przydzielone prawa

dostępu stosowne ze względu na

bezpieczeństwo praw dostępu

Uwaga: Tacy

użytkownicy są nazywani administratorami

bezpieczeństwa.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 13

Pojęcia podstawowe - definicje

Procedura

realizacji

zabezpieczenia

/security

enforcement procedure/, to zgodny i kompletny pakiet

organizacyjnych, fizycznych albo technicznych

reguł

przeznaczonych

do

sprawdzania

poprawności

przestrzegania odpowiednich organizacyjnych, fizycznych i

technicznych polityk

bezpieczeństwa.

Funkcje

bezpieczeństwa /security functions/ jest

niepodzielna

(również

quasi-formalne

funkcje

bezpieczeństwa).

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 14

Pojęcia podstawowe - definicje

Mechanizm zabezpieczenia /security mechanism/, to

formalna specyfikacja

opisująca metodologię wykonywania

zestawu funkcji

bezpieczeństwa.

Obiekt zabezpieczany /security object/

Obiekt - pasywna jednostka,

która zawiera lub otrzymuje

informacje [ITSEC].

Uwaga:

Dostęp do obiektu potencjalnie oznacza dostęp do

informacji,

które on zawiera.

Przykład: Typowe obiekty w dziedzinie ochrony zdrowia to

dokumenty

medyczne

lub

pliki

zawierające dane

medyczne.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 15

Pojęcia podstawowe - definicje

Usługa

zapewnienia

bezpieczeństwa

/security

procurement service/, to

spójny i kompletny pakiet

zgodnych

protokołów

(lub

wyszczególnionych

bezpośrednio wdrażalnych funkcji) przeznaczonych do

bezpośredniego

realizowania

wymaganej

polityki

bezpieczeństwa.

Protokół zabezpieczeń /Security protocol/, to formalna,

szczegółowa specyfikacja opisująca wykonanie zestawu

funkcji

bezpieczeństwa.

[prENV 13608 1]

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 16

Pojęcia podstawowe - definicje

Usługa ochrony informacji /security service/, to usługa,

dostarczana przez

warstwę komunikowania systemów

otwartych,

która zapewnia odpowiednie bezpieczeństwo

systemów albo przesyłania danych.

[ISO 7498 2]

Przedmiot

bezpieczeństwa /security subject/, to aktywna

jednostka w formie osoby, procesu albo

urządzenia, która

powoduje,

że informacje przepływają pomiędzy obiektami

albo

zmieniają stan systemu. Jest to w rzeczywistości para

proces/dziedzina. [TCSEC]

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 17

Atrybuty bezpieczeństwa

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 18

Atrybuty bezpieczeństwa

Bezpieczeństwo teleinformatyczne jest związane ze

spełnianiem pewnych jego własności, zwanych atrybutami

bezpieczeństwa. Są to:

1.

Integralność

2.

Poufność

3.

Dostępność

4.

Autentyczność

5.

Rozliczalność

6.

Niezawodność

Posiadanie tych

własności nazywane jest aspektem

bezpieczeństwa.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 19

Atrybuty bezpieczeństwa

Poufność /confidentiality/ oznacza, że informacja nie jest

udostępniana lub ujawniana nieautoryzowanym osobom,

podmiotom lub procesom.

Autentyczność /authenticity/ oznacza, że tożsamość

podmiotu lub zasobu jest taka, jak deklarowana. Dotyczy to

użytkowników, procesów, systemów, instytucji.

Dostępność /availability/ oznacza, że ktoś lub coś, co ma

do tego prawo jest

dostępne i możliwe do wykorzystania na

żądanie w założonym czasie

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 20

Atrybuty bezpieczeństwa

Integralność danych /data integrity/ oznacza, że dane w

systemie nie

zostały zmienione lub zniszczone w sposób

nieautoryzowany.

Integralność systemu /system integrity/ oznacza, że

system realizuje

swoją zamierzoną funkcję w nienaruszony

sposób, wolny od nieautoryzowanej – celowej lub

przypadkowej

– manipulacji.

Integralność /integrity/ - integralność danych &

integralność systemu

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 21

Atrybuty bezpieczeństwa

Rozliczalność /accountability/ oznacza, że działania

podmiotu

(np.

użytkownika

systemu)

mogą być

jednoznacznie przypisane tylko temu podmiotowi

Niezawodność /reliability/ oznacza spójne, zamierzone

zachowanie i skutki

działania systemu

Pamiętaj o tym, że bezpieczeństwo teleinformatyczne jest

warunkiem koniecznym, ale nie

wystarczającym dla

bezpieczeństwa informacji i usług. Integralność odnosi się

zarówno do informacji, usług, sprzętu i oprogramowania.

Dla

informacji

najważniejsze

są

integralność

autentyczność, poufność i dostępność. Dla usług:

dostępność, integralność i rozliczalność.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 22

Ryzyko, wrażliwość,

krytyczność informacji i

usług

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 23

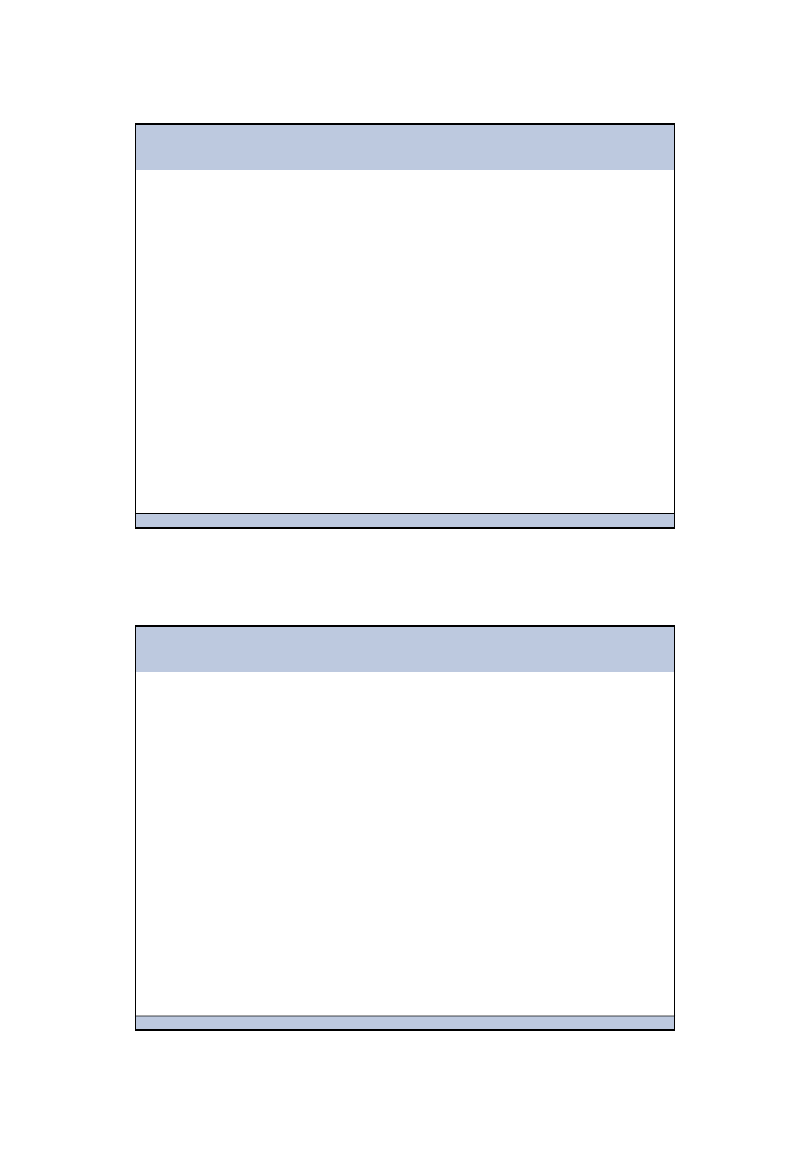

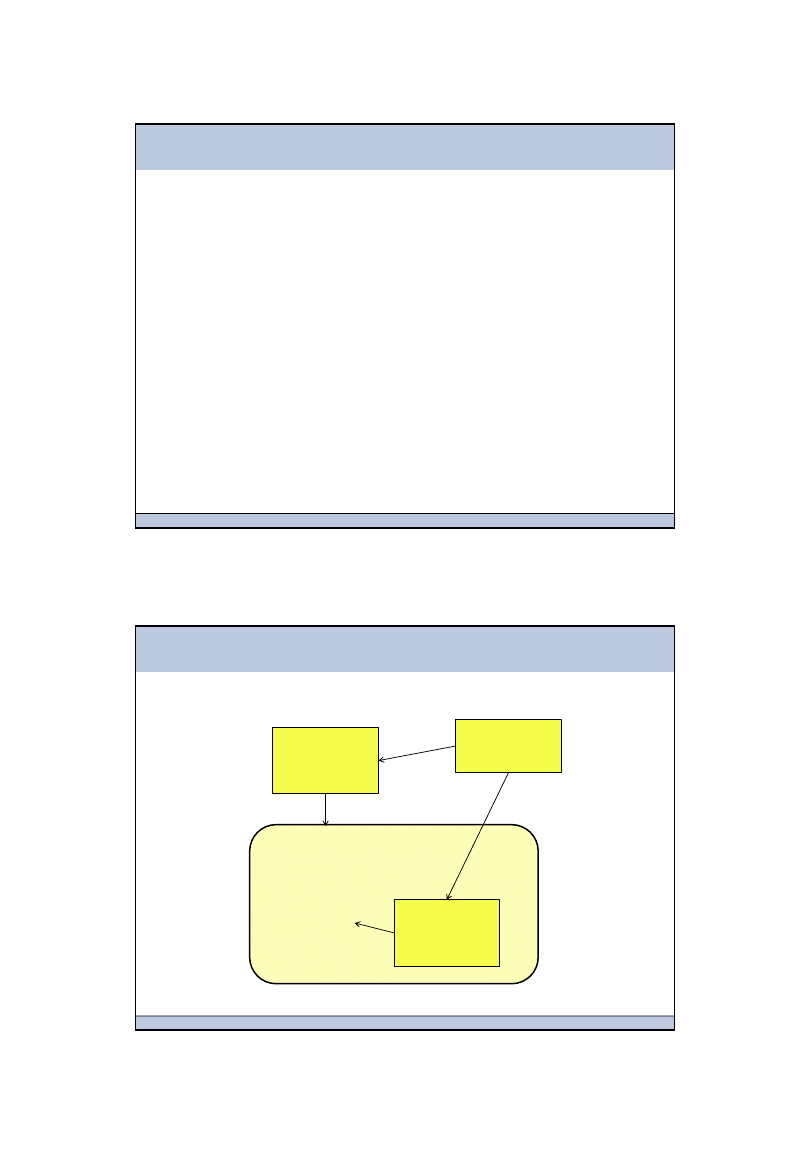

Ryzyko, wrażliwość, krytyczność informacji i usług

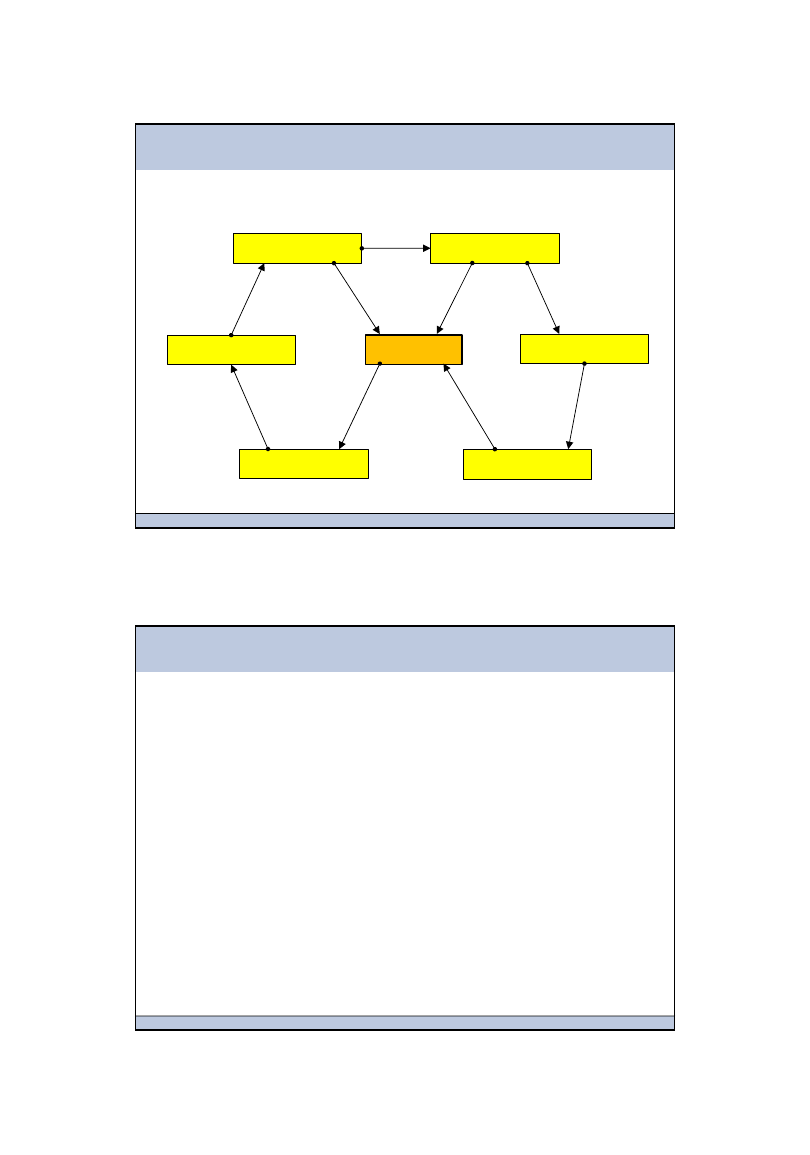

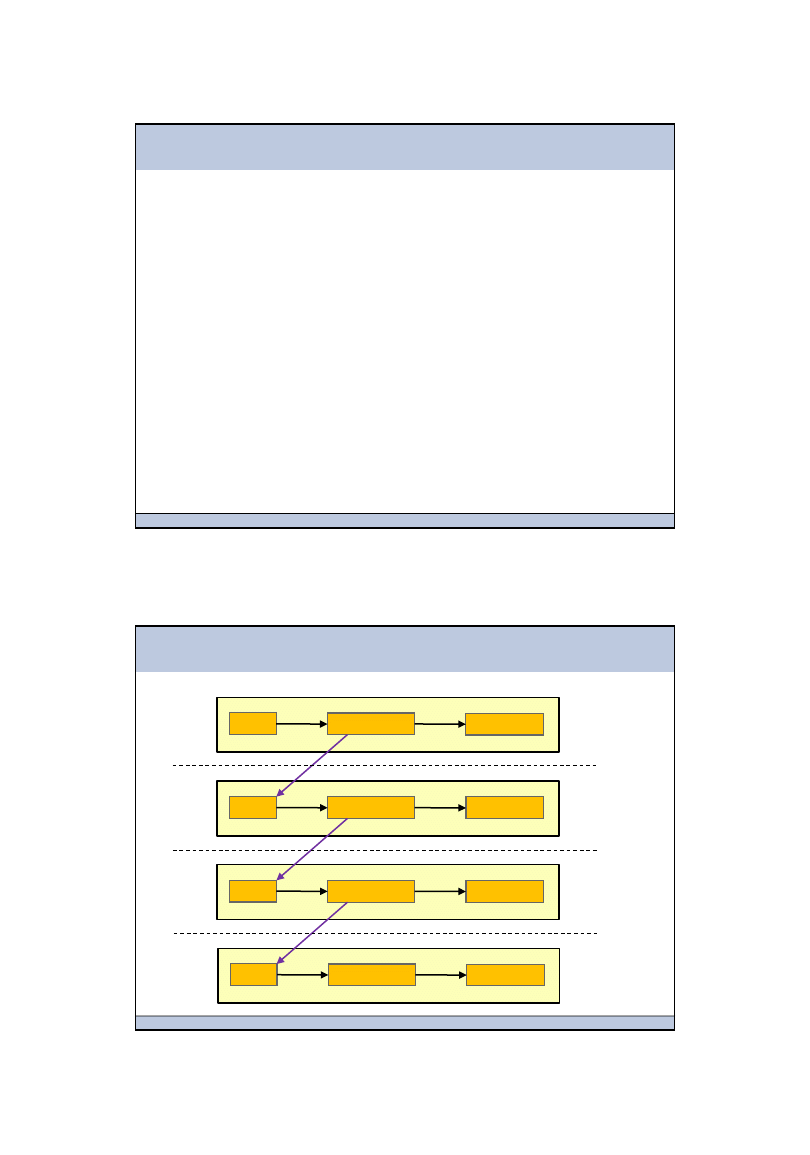

Relacje elementów bezpieczeństwa:

RYZYKO

ZABEZPIECZENIA

WYMAGANIA

WARTOŚĆ

ZASOBY

PODATNOŚCI

ZAGROŻENIA

wykorzystuj

ą

zwiększają

zwiększają

chronią przed

narażają

posiadają

zwiększają

analiza

wskazuje

realizowane

przez

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 24

Ryzyko, wrażliwość, krytyczność informacji i usług

Ryzyko /risk/, to

prawdopodobieństwo wykorzystania przez

zagrożenie podatności zasobu (zasobów) w celu ich

naruszenia lub zniszczenia

.

Analiza ryzyka /risk analysis/, to proces identyfikacji

ryzyka,

określania jego źródeł, wyodrębniania i ustalania

wielkości obszarów wymagających zabezpieczeń.

Scenariusz ryzyka /risk scenario/ przedstawia

sposób

wykorzystania przez

zagrożenie (grupę zagrożeń) jakiejś

podatności (grupy podatności).

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 25

Ryzyko, wrażliwość, krytyczność informacji i usług

Ocena ryzyka /risk evaluation/ polega na

porównaniu

szacowanego ryzyka z

założonymi kryteriami ryzyka w celu

wyznaczenia powagi ryzyka

.

Oszacowanie ryzyka /risk assesment/, to proces oceny

znanych i postulowanych

zagrożeń oraz podatności,

przeprowadzony w celu

określenia spodziewanych strat i

ustalenia stopnia

akceptowalności działania systemu

(źródła

zagrożeń,

ich

listy

rankingowe,

koszty

zabezpieczeń, redukcja kosztów ryzyka itd.).

Zarządzanie ryzykiem /risk management/, całościowy

proces identyfikacji, monitorowania oraz eliminowania lub

minimalizowania

prawdopodobieństwa

zaistnienia

niepewnych

zdarzeń, które mogą mieć negatywny wpływ

na zasoby systemu informatycznego.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 26

Ryzyko, wrażliwość, krytyczność informacji i usług

Postępowanie z ryzykiem (traktowanie ryzyka) /risk

treatment/ polega na wyborze i

wdrożeniu środków

wpływających na zmianę wielkości ryzyka

.

Akceptacja ryzyka /risk acceptance/, to decyzja

zarządu

instytucji,

dopuszczająca pewien zidentyfikowany stopień

ryzyka,

podejmowana

zazwyczaj

z

przyczyn

ekonomicznych

(brak

środków

finansowych)

lub

technicznych (brak

możliwości technicznych).

Zarządzanie bezpieczeństwem systemów ICT /ICT

security management/, to

zespół procesów zmierzających

do

osiągnięcia i utrzymywania w systemach ICT

ustalonego

poziomu

bezpieczeństwa

(poufności,

integralności,

dostępności,

autentyczności

i

niezawodności).

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 27

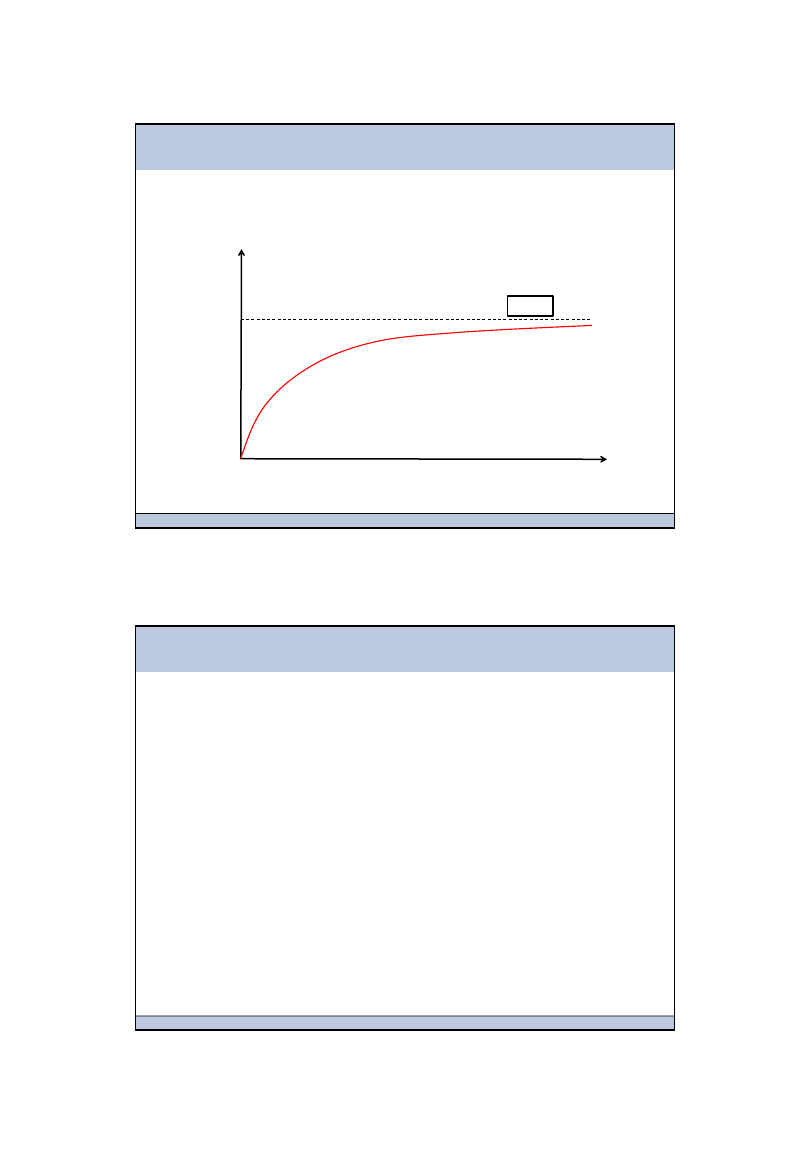

Ryzyko, wrażliwość, krytyczność informacji i usług

Krzywa redukcji ryzyka:

P

oz

iom

b

ez

piec

ze

ńs

tw

a

nakłady

100 %

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 28

Ryzyko, wrażliwość, krytyczność informacji i usług

Procesy

zarządzania bezpieczeństwem systemów:

1.

Zarządzanie

konfiguracją

–

śledzenie

zmian

konfiguracji

systemu,

aby

nie

obniżały

one

bezpieczeństwa

2.

Zarządzanie zmianami – identyfikacja nowych

wymagań

i

ich

uwzględniania

w

systemie

bezpieczeństwa,

3.

Zarządzanie ryzykiem

1.

Monitorowanie

zagrożeń

2.

Uświadamianie i szkolenia,

3.

Analiza ryzyka

4.

Inne

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 29

Trójpoziomowy model

odniesienia

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 30

Trójpoziomowy model odniesienia

Trójpoziomowy model odniesienia celów, strategii i

polityki

bezpieczeństwa informacji i usług w instytucji jest

kluczowy

dla

kompleksowego

ujęcia

zagadnień

bezpieczeństwa.

Model jest istotny dla przedstawienia

ogólnej koncepcji

architektury

bezpieczeństwa w instytucji. Wychodzi się w

nim od potrzeb

wynikających z zadań biznesowych lub

społecznych, realizowanych przez instytucję, dochodząc do

szczegółów jej teleinformatyki i zasad organizacyjnych.

Wychodząc od takiego modelu można uporządkować w

podejściu hierarchicznym kwestie prawne, organizacyjne,

osobowe,

technologiczne,

fizyczne,

socjologiczne,

kulturowe, psychologiczne

– wszystko to, co istotnie

wpływa na poziom bezpieczeństwa informacji i usług w

instytucji.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 31

Trójpoziomowy model odniesienia

W

trójpoziomowy, modelu odniesienia bazuje się na

trzech kluczowych

pojęciach:

Cel

– identyfikuje co ma być osiągnięte

Strategia

– określa, w jaki sposób osiągać

zamierzony cel (zamierzone cele)

Polityka

– określa, co konkretnie ma być

realizowane, aby

osiągać założenia strategii i jakie

przy tym

mają być przestrzegane zasady

Polityka

bezpieczeństwa stanowi szczegółową

podstawę działań instytucji w zakresie osiągania

pożądanego poziomu bezpieczeństwa informacji i

usług.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 32

Trójpoziomowy model odniesienia

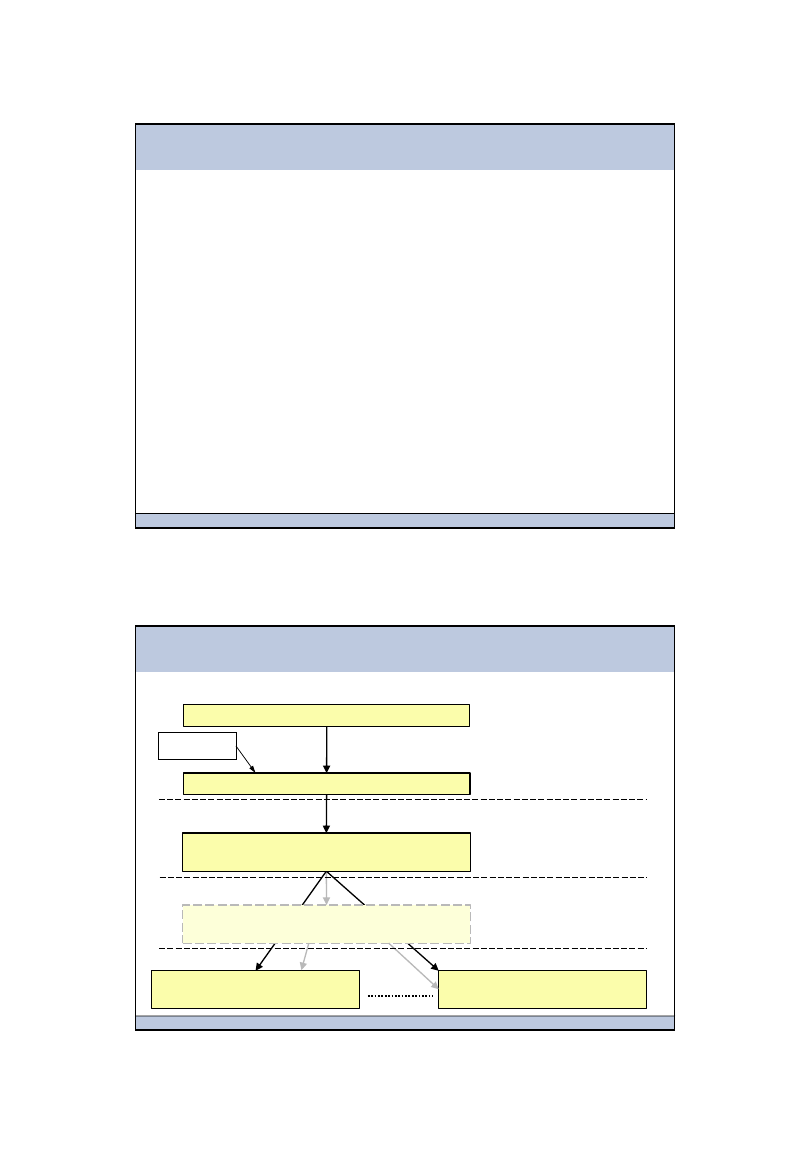

Poziomy

szczegółowości modelu trójpoziomowego:

Instytucja

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo w instytucji

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemów

teleinformatycznych w instytucji

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemu

teleinformatycznego nr 1

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemu

teleinformatycznego nr 2

CELE

– STRATEGIA - POLITYKA

Inne obszary strategiczne instytucji

CELE

– STRATEGIA - POLITYKA

Inne obszary polityk w instytucji

CELE

– STRATEGIA - POLITYKA

I

II

III

Nr poziomu:

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 33

Trójpoziomowy model odniesienia

Poziom I

– Bezpieczeństwo w instytucji:

1.

Sprecyzowanie podstawowych zasad

bezpieczeństwa i wytycznych dla

całej instytucji

2.

Wyrażamy je w postaci celów, strategii i polityk bezpieczeństwa dla całej

instytucji

3.

Bardzo istotne na pierwszym poziomie jest zapewnienie

legalności zasad

bezpieczeństwa - ich zgodności z prawem zewnętrznym w stosunku do

instytucji i jej

wewnętrznymi regulacjami

4.

Zasady

bezpieczeństwa na pierwszym poziomie dotyczą kluczowych

zasobów instytucji, tj.:

•

Ciągłości działania instytucji, w tym jej procesów biznesowych,

•

Zdolności produkowania swoich wyrobów lub świadczenia usług,

•

Pozytywnego wizerunku instytucji

5.

Identyfikowane

są relacje zadań statutowych i reguł bezpieczeństwa

instytucji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 34

Trójpoziomowy model odniesienia

Poziom II

– Bezpieczeństwo teleinformatyczne instytucji:

1.

Polityka

bezpieczeństwa jest rozumiana jako zbiór praw,

zasad

postępowania i praktyk w jaki sposób wrażliwe i

krytyczne informacje w zasobach teleinformatycznych

są

dystrybuowane,

zarządzane i chronione w instytucji i jej

systemach teleinformatycznych

2.

Mówiąc inaczej, są to zasady bezpiecznej eksploatacji

aktywów teleinformatycznych instytucji

3.

Dotyczą całości procesu wytwarzania, przetwarzania,

przesyłania i przechowywania informacji

4.

Bierze

się również pod uwagę istotne dla bezpieczeństwa

zagadnienia z otoczenia teleinformatyki instytucji (np. zakres

istotnej informacji, jej

postać, jej wpływ na teleinformatykę

instytucji)

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 35

Trójpoziomowy model odniesienia

Poziom III

– Bezpieczeństwo poszczególnych systemów

teleinformatycznych instytucji:

1.

Działa tutaj zasada najsłabszego ogniwa – najsłabiej

chroniony system

będzie potencjalną furtką dla incydentów

bezpieczeństwa

2.

Polityka

bezpieczeństwa na tym poziomie dotyczy zbioru

reguł, zasad i najlepszych praktyk zastosowanych dla ochrony

konkretnego systemu teleinformatycznego instytucji

3.

Bierze

się tutaj pod uwagę indywidualne właściwości

chronionego systemu (technologie, architektura,

własności

urządzeń, świadomość użytkowników, reguły prawne)

4.

Zbiór polityk bezpieczeństwa dla poszczególnych systemów

wynika ze strategii

bezpieczeństwa teleinformatycznego

instytucji z poziomu II

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 36

Trójpoziomowy model odniesienia

CELE

STRATEGIE

POLITYKA

CELE

STRATEGIE

POLITYKA

CELE

STRATEGIE

POLITYKA

CELE

STRATEGIE

POLITYKA

Funkcjonowanie instytucji

Bezpieczeństwo instytucji

Bezpieczeństwo teleinformatyczne instytucji

Bezpieczeństwo systemów instytucji

POZIOM I

POZIOM II

POZIOM III

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 37

Trójpoziomowy model odniesienia

Polityka

bezpieczeństwa instytucji:

1.

Wynika z polityki

działania instytucji i jej różnych aspektów w

wymiarze biznesowym

2.

Wymiar biznesowy to m.in. polityka marketingowa, finansowa,

PR, informatyzacji, kadrowa itp.

3.

Trójpoziomowy model odniesienia powinien być stosowany

racjonalnie co oznacza,

że trzeba dobierać poziom

szczegółowości,

rozmiar,

strukturę

poszczególnych

elementów rzeczywistego modelu systemu bezpieczeństwa

do faktycznych potrzeb

4.

Powyższe spostrzeżenie oznacza, że najczęściej dla małej

instytucji dokumentacja polityki

bezpieczeństwa jest mniejsza,

a dla

dużej instytucji jest ona bardziej obszerna

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 38

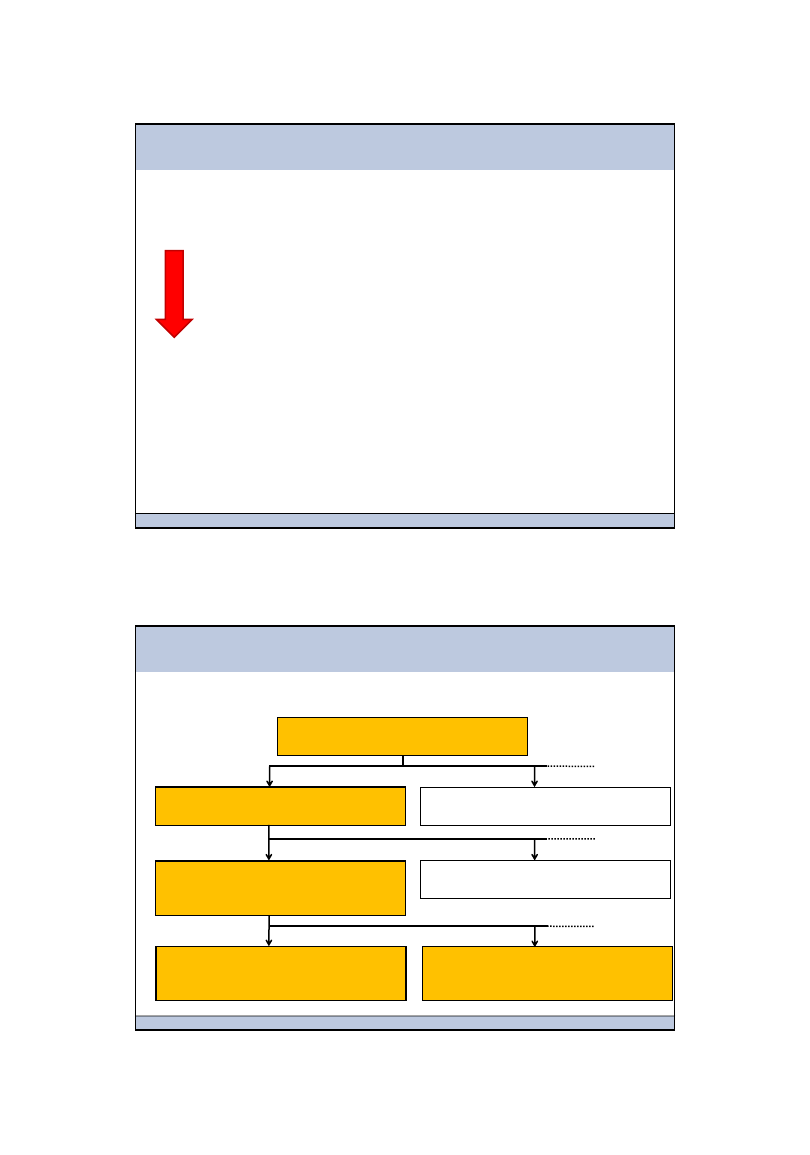

Trójpoziomowy model odniesienia

Hierarchiczna struktura dokumentacji

bezpieczeństwa:

POLITYKA DZIAŁANIA (MISJA) INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA SYSTEMÓW

TELEINFORMATYCZNYCH INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA SYSTEMÓW

TELEINFORM. ODDZIAŁU INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA

SYSTEMU NR 1

POLITYKA BEZPIECZEŃSTWA

SYSTEMU NR n

INNE POLITYKI

INSTYTUCJI

POZIOM I

POZIOM II

POZIOM IIa

opcjonalny

POZIOM III

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 39

Trójpoziomowy model odniesienia

Hierarchiczna struktura

zarządzania:

1.

Wynika z

trójpoziomowego modelu odniesienia i hierarchii

dokumentacji

bezpieczeństwa co oznacza, że poszczególne

elementy struktury

zarządzania odnoszą się do poziomów I, II

(IIa) i III

2.

Zespoły są powoływane w relacji do koncepcji modelu

bezpieczeństwa instytucji – na tej bazie opracowywana jest

całość struktury zarządczej systemu bezpieczeństwa

3.

Kluczową rolę w nadaniu odpowiedniego impetu w tym

względzie ma zarząd instytucji

4.

Istotne

są precyzyjny rozdział i określenie obowiązków

poszczególnych elementów składowych struktury zarządzania

bezpieczeństwem w instytucji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 40

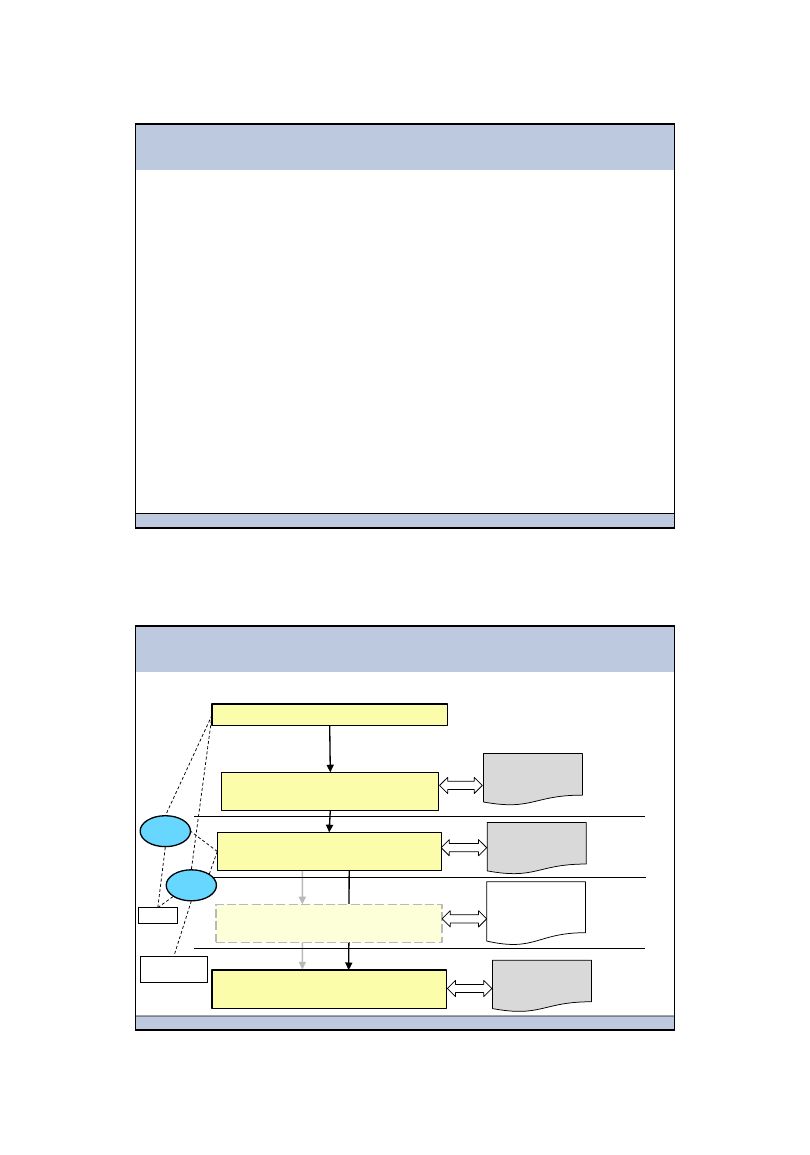

Trójpoziomowy model odniesienia

Hierarchiczna struktura

zarządzania bezpieczeństwem:

ZARZĄD INSTYTUCJI

INSPEKTOR

BEZPIECZEŃSTWA INSTYTUCJI

INSPEKTOR BEZPIECZEŃSTWA

TELEINFORMATYCZNEGO

ODDZIAŁOWI INSPEKTORZY

BEZPIECZEŃSTWA TELEINFORM

INSPEKTORZY BEZPIECZEŃSTWA

SYSTEMÓW LUB PROJEKTÓW

POZIOM I

POZIOM II

POZIOM IIa

opcjonalny

POZIOM III

Polityka

bezpieczeństwa

instytucji

Polityka

bezpieczeństwa

teleinform.

Polityka

bezpieczeństwa

systemu

Polityka

bezpieczeństwa

teleinform.

oddziału

RI

RB

pion TI

przedstawiciel

systemów

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 41

System

bezpieczeństwa instytucji

Architektura

bezpieczeństwa instytucji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 42

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

System

bezpieczeństwa instytucji, to ogół

spójnych środków i skoordynowanych przedsięwzięć

w

celu

zapewnienia

jej

niezakłóconego

funkcjonowania.

System

bezpieczeństwa teleinformatycznego

instytucji,

to

ogół

spójnych

środków

i

skoordynowanych

przedsięwzięć, zastosowanych w

celu zapewnienia

właściwego poziomu atrybutów

bezpieczeństwa w systemach teleinformatycznych

instytucji traktowanych jako jedna

całość

System

bezpieczeństwa

autonomicznego

systemu teleinformatycznego, to

ogół spójnych

środków

i

skoordynowanych

przedsięwzięć,

zastosowanych w celu zapewnienia

właściwego

poziomu

atrybutów bezpieczeństwa w danych

systemie teleinformatycznym

POZIOM I

POZIOM II

POZIOM III

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 43

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

Architektura systemu informatycznego, to podstawowa

organizacja

systemu

wraz

z

jego

komponentami,

wzajemnymi

powiązaniami, środowiskiem pracy i regułami

ustanawiającymi sposób jej budowy i rozwoju [ISO/IEC

42010:2007]

(łac.

architectura

„budowanie”

grec.

aρχιτεκτονική „budowniczy, stolarz”).

Według Kotarbińskiego organizacja to takie współdziałanie

części, które przyczynia się do powodzenia całości. Taka

całość nazywana jest strukturą.

Struktura

(łac. structura "budowa, sposób budowania"), to

rozmieszczenie

elementów składowych danego układu i

zespół relacji (między tymi elementami, charakterystyczny

dla tego

układu. Struktura jest tym, co nadaje całości jedność

i jest ona constantem zorganizowanej

całości.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 44

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

Architektura systemu

bezpieczeństwa, to podstawowa

organizacja tego systemu wraz z jego komponentami,

wzajemnymi

powiązaniami, środowiskiem pracy i regułami

ustanawiającymi sposób jego budowy i rozwoju w celu

zapewnienia dotrzymania

pożądanego poziomu atrybutów

bezpieczeństwa, tj. wymaganego poziomu bezpieczeństwa.

Takie zdefiniowanie architektury systemu

bezpieczeństwa

jest

pochodną

definicji

architektury

systemu

informatycznego.

Należy nadmienić, że obecnie autorzy nie

wypracowali

jednej,

przyjętej

powszechnie

definicji

architektury systemu informatycznego, a

także definicji

architektury systemu

bezpieczeństwa. Zaproponowana

definicja

będzie obowiązywała na naszym wykładzie.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 45

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

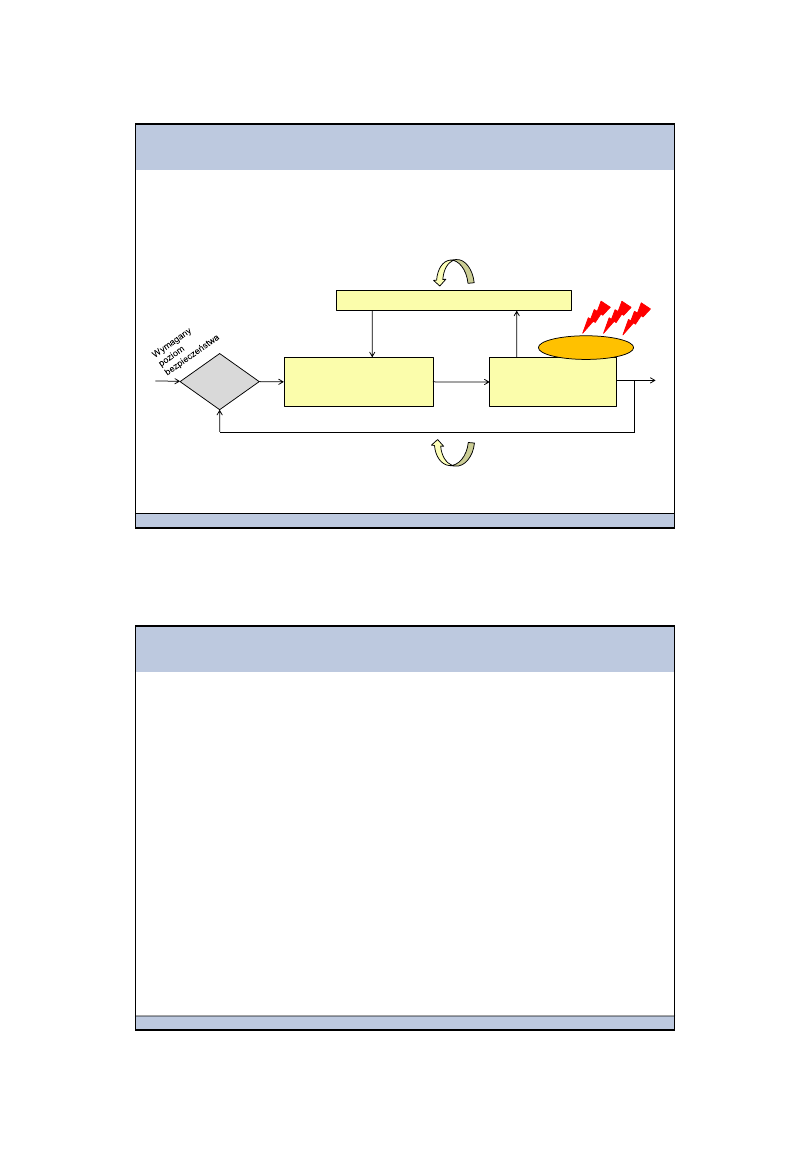

Pętla poprawy systemu bezpieczeństwa instytucji:

Instytucja stosująca

technologie

teleinformatyczne

Przystosowanie do zmian w instytucji,

jej systemach i otoczeniu

Zarządzanie zmianami i monitorowanie

Trójpoziomowy

system bezpieczeństwa

instytucji

Podatności

Zagrożenia

Reakcja na zmiany czynników ryzyka

ocena

ryzyka

Reakcja

na zmianę

Wykryto

zmianę

Decyzje

korygujące

Bieżący poziom bezpieczeństwa

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 46

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

Fazy realizacji systemu

bezpieczeństwa:

1.

Projekt i planowanie

– poczynając od określenia potrzeb

po

selekcję zabezpieczeń,

2.

Weryfikacja, walidacja i

wdrożenie projektu

– od instalacji

zabezpieczeń po testy ich skuteczności, potwierdzające

osiągnięcie zakładanego poziomu bezpieczeństwa

3.

Bezpieczna eksploatacja

– utrzymywanie zakładanego

poziomu

bezpieczeństwa przy zmianach zachodzących w

instytucji i jej systemach oraz w

środowisku zagrożeń, w

tym

zakończenie jego eksploatacji lub utylizacji systemu.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 47

System bezpieczeństwa instytucji

Architektura bezpieczeństwa instytucji

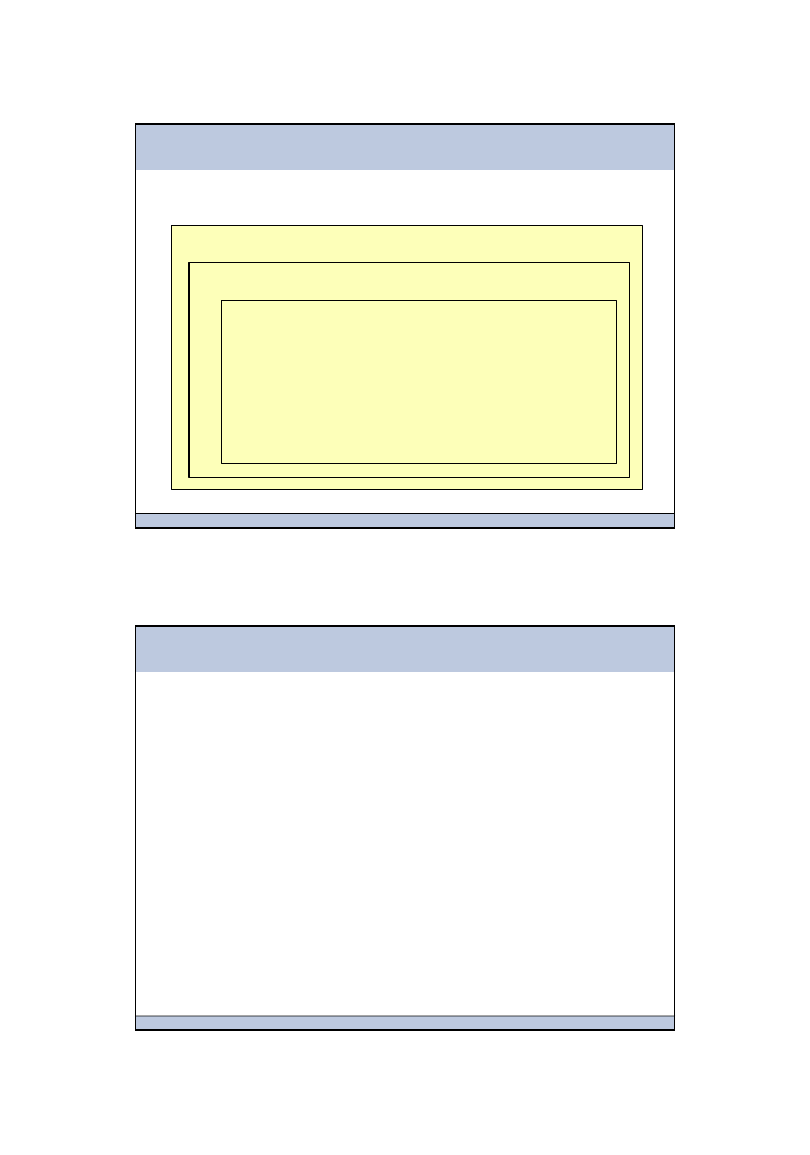

Struktura systemu

bezpieczeństwa instytucji:

Polityka bezpieczeństwa instytucji -

POZIOM I

Polityka bezpieczeństwa teleinformatycznego -

POZIOM II

Polityka bezpieczeństwa systemu -

POZIOM III

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 48

Znaczenie legislacji i

normatywów w zapewnieniu

bezpieczeństwa informacji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 49

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Dla definiowania polityk

bezpieczeństwa instytucji kluczowe

znaczenie ma tzw. otoczenie prawne i normy.

Otoczenie

prawne,

to

ogół przepisów prawnych,

statutowych, regulacji kontraktowych,

które instytucja, jej

partnerzy i

usługodawcy muszą spełniać. Przepisy te

nakazują prowadzenie działań zgodnych z prawem oraz

ochronę wyspecyfikowanych w przepisach rodzajów

informacji

wrażliwych.

Wobec instytucji mamy dwa rodzaje

przepisów prawa:

1.

Zewnętrzne regulacje prawne

– prawo powszechnie

obowiązujące i uchwalane niezależnie od instytucji

2.

Regulacje

wewnętrzne

–zależne od instytucji

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 50

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Źródła prawa w Polsce (regulacje zewnętrzne):

Zgodnie z

artykułem 87 Konstytucji Rzeczypospolitej Polskiej źródłami

powszechnie

obowiązującego prawa Rzeczypospolitej Polskiej są:

Konstytucja, ratyfikowane umowy

międzynarodowe, ustawy,

rozporządzenia, akty prawa miejscowego (na obszarze działania

organów, które je ustanowiły).

Dla

źródeł prawa krajowego charakterystyczne jest ich hierarchiczne

uporządkowanie. Konstytucja ma zawsze pierwszeństwo przed

ustawami, potem

są ratyfikowane umowy międzynarodowe, a te

zawsze

mają pierwszeństwo przed rozporządzeniami. Te natomiast

mają pierwszeństwo przed aktami prawa miejscowego - działają one na

obszarze

działania organów, które je ustanowiły.

Ponadto

źródłem prawa w Polsce są decyzje na poziomie Unii

Europejskiej

(bezpośrednio) i dyrektywy (wymagają implementacji w

prawie krajowym w postaci ustaw).

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 51

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Normy,

według polskiego prawa, tj. ustawy z dnia 12

września 2002 r. o normalizacji nie są aktami prawnymi.

Oznacza to,

że normy należy traktować jako zalecenia,

których stosowanie jest potencjalnie pożyteczne i celowe.

Należy jednak pamiętać o tym, że niestosowanie się do

norm,

które nie zostały wprowadzone do stosowania w

polskim prawie, nie jest naruszeniem prawa.

Jeżeli jakieś normy mają być sankcjonowane prawnie, to

ich stosowanie musi

być nakazane w dowolnym źródle

prawa powszechnie

obowiązującego w Polsce.

Instytucje

mogą – i powinny – nakazywać stosowanie

odpowiednich norm w swoich regulacjach

wewnętrznych.

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 52

Znaczenie legislacji i normatywów

w zapewnieniu bezpieczeństwa informacji

Kontekst prawy i normatywny instytucji

INSTYTUCJA

REGULACJE

WEWNĘTRZNE

ŹRÓDŁA

PRAWA

NORMY

wpływ bezpośredni

wpływ bezpośredni

wpływ

pośredni

wpływ

pośredni

więcej o tym na kolejnym wykładzie

Bezpieczeństwo systemów informatycznych, wykład 1, slajd 53

Podsumowanie

1. Bezpieczeństwo informacji w instytucji jest zagadnieniem

wielodyscyplinarnym

2. Bezpieczeństwo teleinformatyczne jest składową bezpie-

czeństwa instytucji

3. Składowymi bezpieczeństwa teleinformatycznego są

bezpieczeństwa poszczególnych systemów teleinforma-

tycznych instytucji

4. Kluczowy dla właściwego określenia architektury systemu

bezpieczeństwa i poszczególnych dokumentów polityk

bezpieczeństwa jest trójpoziomowy model odniesienia

dziękuję za uwagę

Wyszukiwarka

Podobne podstrony:

!BSI, wyk ad 4

!BSI, wyk ad 3

!BSI, wyk ad 2

!BSI, wyk ad 4

Wyk ad 5 6(1)

Wyk ad II

Tkanki wyk ad 1

Ekonomika Transportu wyk+ad 1

Wyk ad Fizyka 2

Wyk ad 04

Na wyk ad id 312279 Nieznany

więcej podobnych podstron