Polityka bezpieczeństwa instytucji

dr inż. Grzegorz Bliźniuk

Bezpieczeństwo systemów informatycznych

wykład 3

Plan wykładu 3

1. Analiza ryzyka bezpieczeństwa

2. Wymagania zabezpieczeń i strategia ich wyboru

3. Dobór zabezpieczeń

4. Reguły tworzenia polityk bezpieczeństwa poziomu

I, II i III

5. Podsumowanie

Analiza ryzyka

bezpieczeństwa

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 4

Analiza ryzyka bezpieczeństwa

Źródła złożoności zagadnienia zapewnienia bezpieczeństwa:

Bezpieczeństwo

informacji

Złożoność

systemów

ICT

Nieprzerwane

zmiany w

systemach ICT

Trudne

środowisko

zagrożeń

Skomplikowane

procesy

zarządzania

Nieprzewidywalny

czynnik ludzki

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 5

Analiza ryzyka bezpieczeństwa

Ryzyko /risk/, to

prawdopodobieństwo wykorzystania przez

zagrożenie podatności zasobu (zasobów) w celu ich

naruszenia lub zniszczenia.

Analiza ryzyka /risk analysis/, to proces identyfikacji ryzyka,

określania jego źródeł, wyodrębniania i ustalania wielkości

obszarów wymagających zabezpieczeń.

Scenariusz ryzyka /risk scenario/ przedstawia

sposób

wykorzystania przez

zagrożenie (grupę zagrożeń) jakiejś

podatności (grupy podatności).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 6

Analiza ryzyka bezpieczeństwa

Ocena ryzyka /risk evaluation/ polega na

porównaniu

szacowanego ryzyka z

założonymi kryteriami ryzyka w celu

wyznaczenia powagi ryzyka

.

Oszacowanie ryzyka /risk assesment/, to proces oceny

znanych i postulowanych

zagrożeń oraz podatności,

przeprowadzony w celu

określenia spodziewanych strat i

ustalenia stopnia

akceptowalności działania systemu

(źródła

zagrożeń,

ich

listy

rankingowe,

koszty

zabezpieczeń, redukcja kosztów ryzyka itd.).

Zarządzanie ryzykiem /risk management/, całościowy

proces identyfikacji, monitorowania oraz eliminowania lub

minimalizowania

prawdopodobieństwa

zaistnienia

niepewnych

zdarzeń, które mogą mieć negatywny wpływ

na zasoby systemu informatycznego.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 7

Analiza ryzyka bezpieczeństwa

Postępowanie z ryzykiem (traktowanie ryzyka) /risk

treatment/ polega na wyborze i

wdrożeniu środków

wpływających na zmianę wielkości ryzyka

.

Akceptacja ryzyka /risk acceptance/, to decyzja

zarządu

instytucji,

dopuszczająca pewien zidentyfikowany stopień

ryzyka,

podejmowana

zazwyczaj

z

przyczyn

ekonomicznych

(brak

środków

finansowych)

lub

technicznych (brak

możliwości technicznych).

Zarządzanie bezpieczeństwem systemów ICT /ICT

security management/, to

zespół procesów zmierzających

do

osiągnięcia i utrzymywania w systemach ICT

ustalonego

poziomu

bezpieczeństwa

(poufności,

integralności,

dostępności,

autentyczności

i

niezawodności).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 8

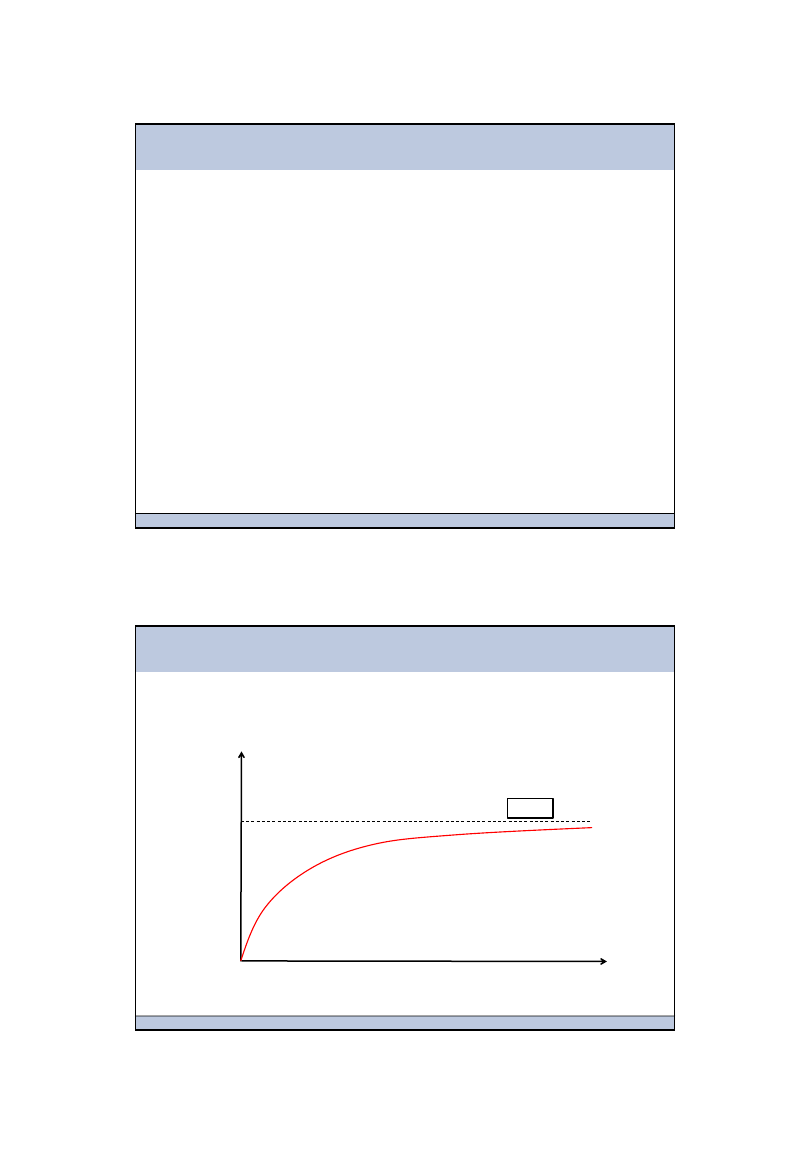

Analiza ryzyka bezpieczeństwa

Krzywa redukcji ryzyka:

P

oz

iom

b

ez

piec

ze

ńs

tw

a

nakłady

100 %

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 9

Analiza ryzyka bezpieczeństwa

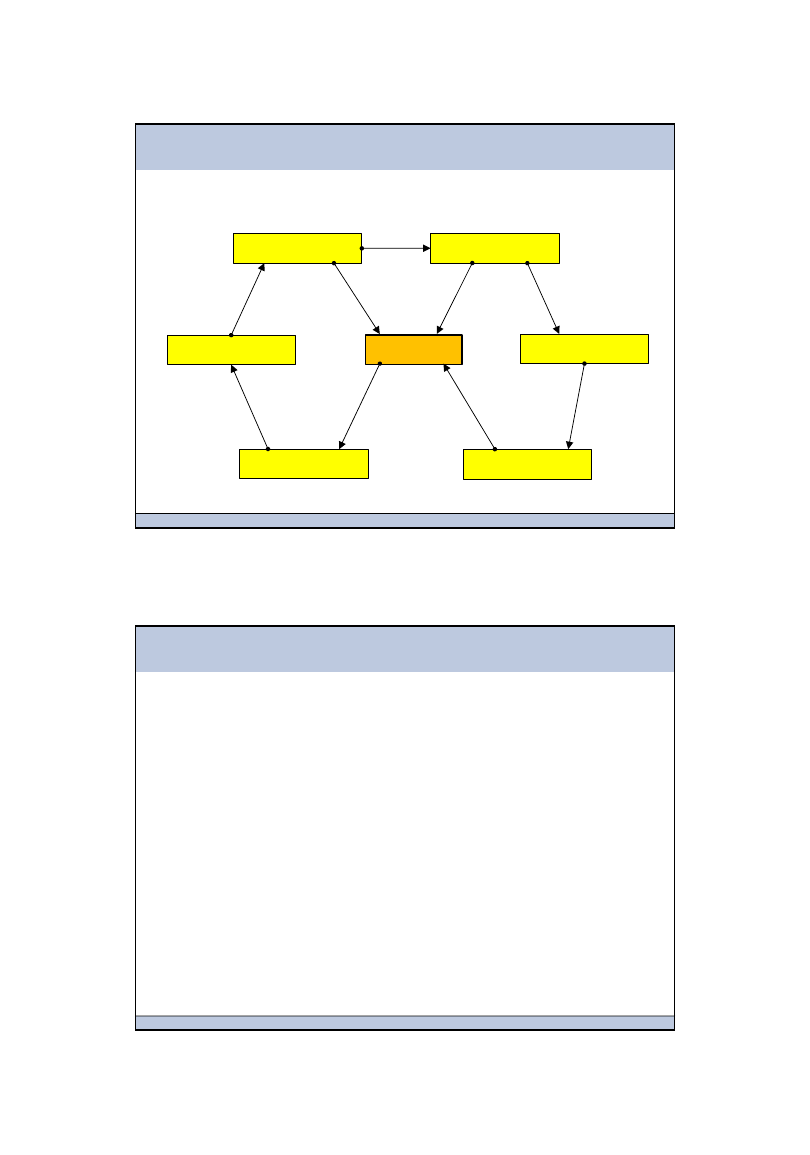

Relacje elementów bezpieczeństwa:

RYZYKO

ZABEZPIECZENIA

WYMAGANIA

WARTOŚĆ

ZASOBY

PODATNOŚCI

ZAGROŻENIA

wykorzystuj

ą

zwiększają

zwiększają

chronią przed

narażają

posiadają

zwiększają

analiza

wskazuje

realizowane

przez

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 10

Analiza ryzyka bezpieczeństwa

Rodzaje analizy ryzyka:

1.

O wysokim poziomie

ogólności – prowadzona w

sposób ogólny i zgrubny

2.

Nieformalna

analiza

ryzyka

–

prowadzona

szczegółowo przez fachowców, ale bez wykorzystania

specjalistycznych metod i

narzędzi oceny

3.

Formalna analiza ryzyka

– prowadzona przez

specjalistyczne firmy doradcze z wykorzystaniem

specjalistycznych

narzędzi do analizy ryzyka

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 11

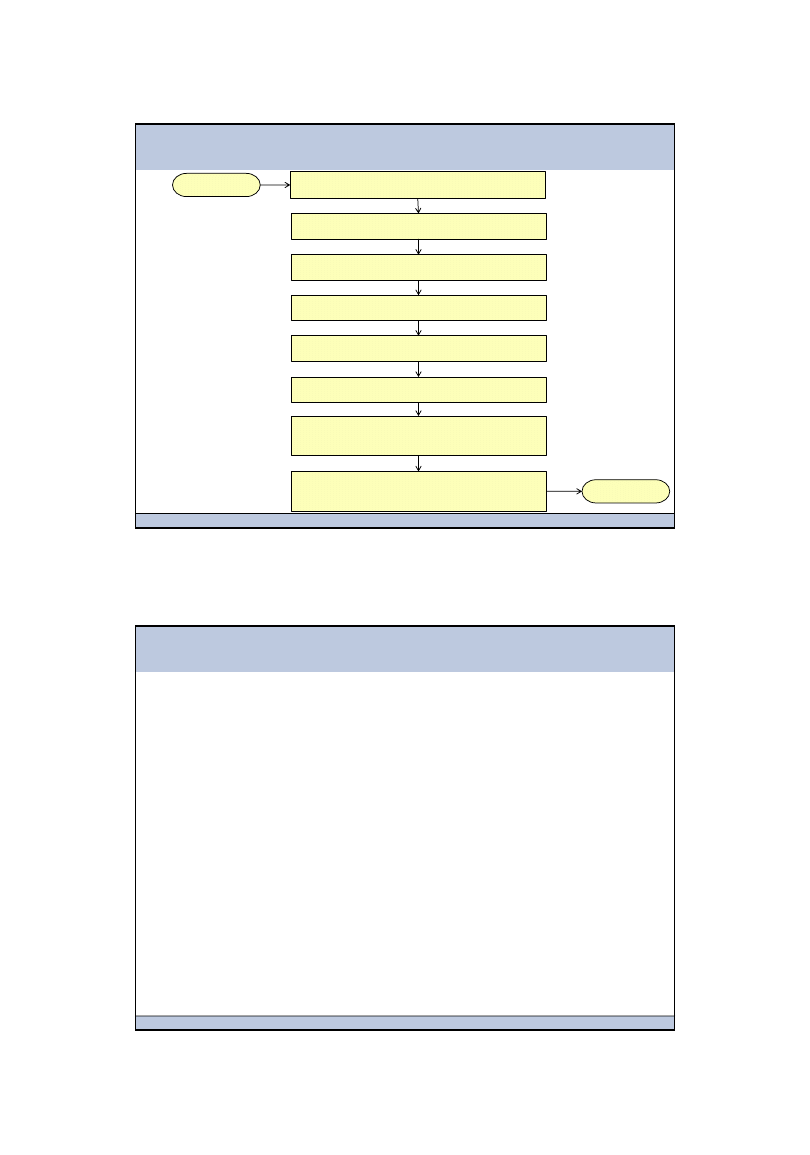

Analiza ryzyka bezpieczeństwa

Schemat

ogólny

analizy ryzyka:

START

Określenie granic systemów

Identyfikacja zasobów

Wycena zasobów

Identyfikacja zależności między nimi

Ocena zagrożeń

Ocena podatności

Identyfikacja istniejących

i planowanych zabezpieczeń

Zbiorcze określenie wielkości ryzyka i

jego charakteru

KONIEC

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 12

Analiza ryzyka bezpieczeństwa

Kumulowanie i normalizacja

wartości ryzyka – ocena

następstw dla różnych incydentów jest sprowadzania do

porównywalnej skali – najlepiej liczbowej. Następnie

poszczególne grupy ocen cząstkowych są kumulowane

(sumowane, agregowane) do

wspólnych ocen (wartości)

zbiorczych.

Listy rankingowe

zagrożeń, macierze predefiniowanych

wartości zagrożeń i podatności, analiza częstości

występowania zagrożeń, metody redukcji ryzyka –

częste czynności podczas analizy ryzyka.

Szczegóły w

podręczniku na stronach: 97-105 (będzie wymagane na testach i zaliczeniu

przedmiotu).

Wymagania zabezpieczeń i

strategia ich wyboru

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 14

Wymagania zabezpieczeń i strategia ich wyboru

Wskazówki dla formułowania wymagań:

1.

Nie

mogą być one zbyt szczegółowe. Muszą być jednak

opisane na tyle precyzyjnie, aby

mogły być oceniane.

2.

Powinny

odnosić się do ogólnych zagadnień

bezpieczeństwa teleinformatycznego na poziomie II, a

nie

do

specyfiki

poszczególnych

systemów

informatycznych i innych

rozwiązań technologicznych z

poziomu III

3.

Uszczegółowienie wymagań jest realizowane na etapie

doboru konkretnych

zabezpieczeń.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 15

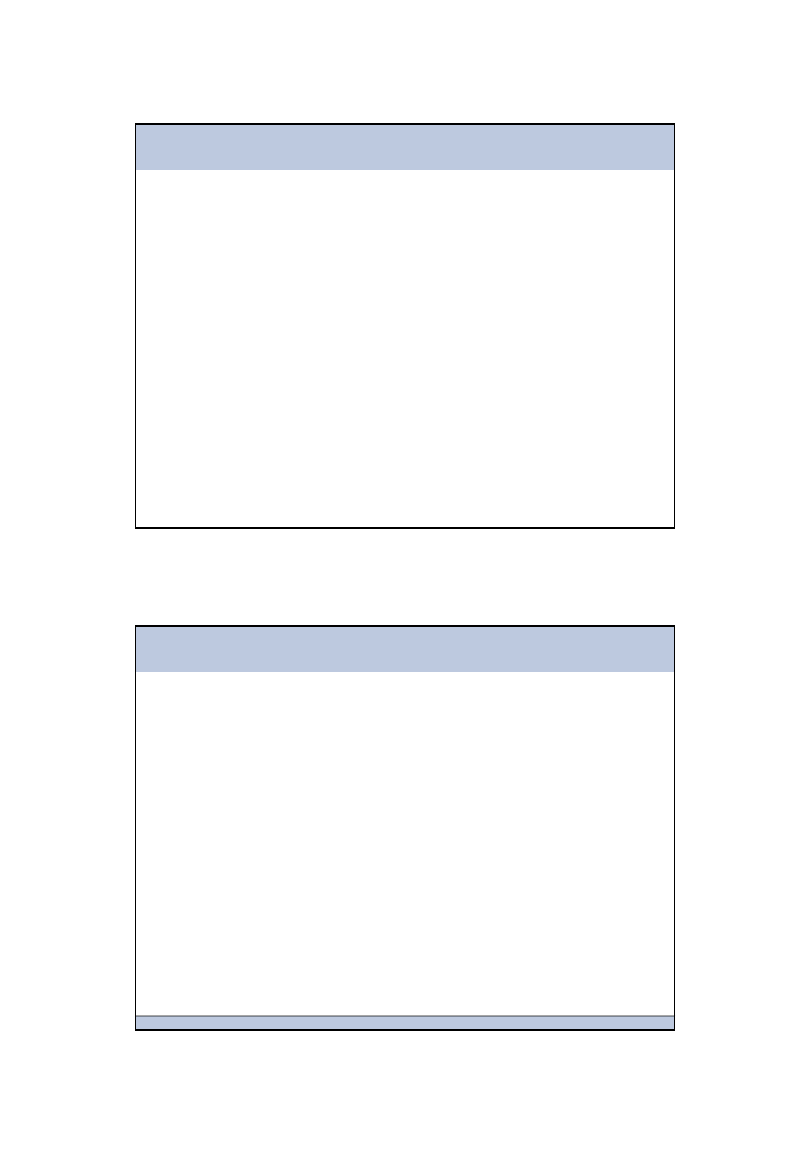

Wymagania zabezpieczeń i strategia ich wyboru

Rodzina norm ISO 27000:

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 16

Wymagania zabezpieczeń i strategia ich wyboru

Zdefiniowanie, uzyskanie oraz utrzymanie poziomu

bezpieczeństwa

informacji adekwatnego do potrzeb Organizacji wymaga

wdrożenia

systemu

zarządzania bezpieczeństwem informacji (ISMS – Information

Security Management System). ISMS i SZBI

są w tej normie

traktowane

równoważnie (PN ISO/IEC 27001:2005).

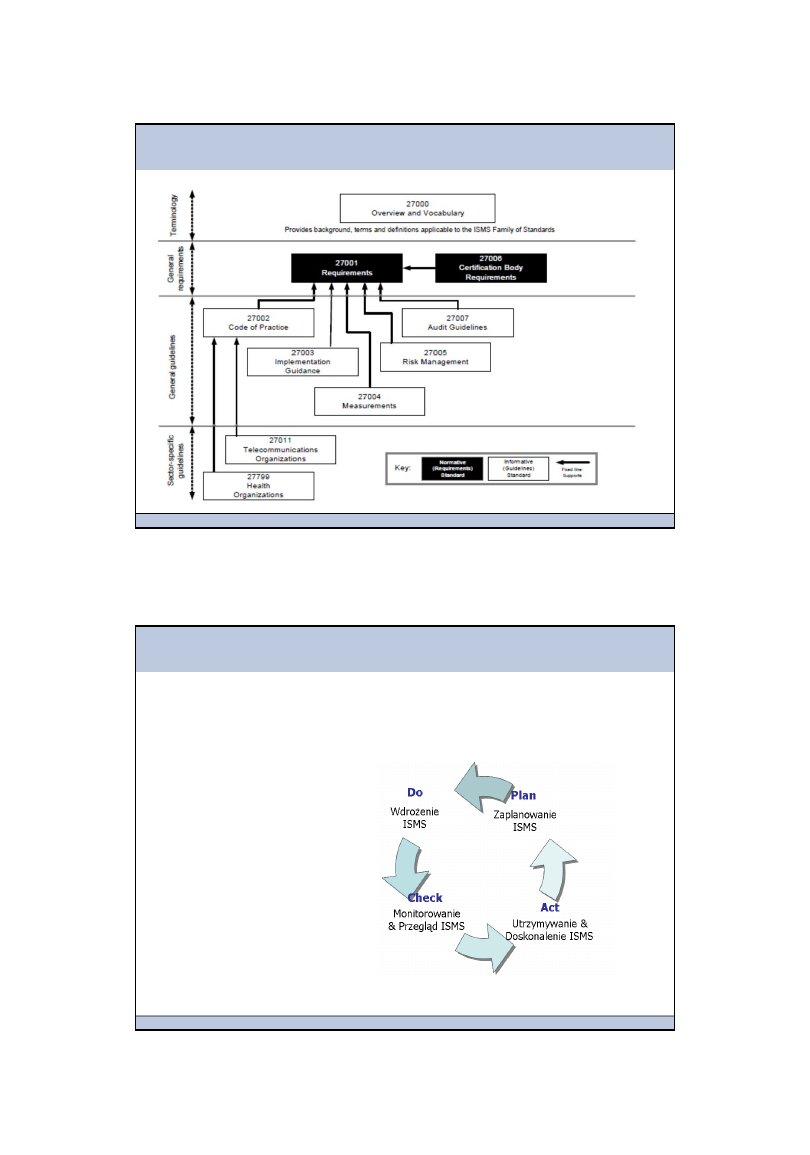

System zarządzania

bezpieczeństwem informacji,

zgodny z wymaganiami normy

ISO/IEC 27001:2005, opiera

się na modelu zarządzania

PDCA (Plan-Do-Check-Act)

Model systemu zarządzania

bezpieczeństwem informacji

Ź

ró

dł

o:

M

.T

ab

or

, T

IC

O

N

S

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 17

Wymagania zabezpieczeń i strategia ich wyboru

Ź

ró

dł

o:

M

.T

ab

or

, T

IC

O

N

S

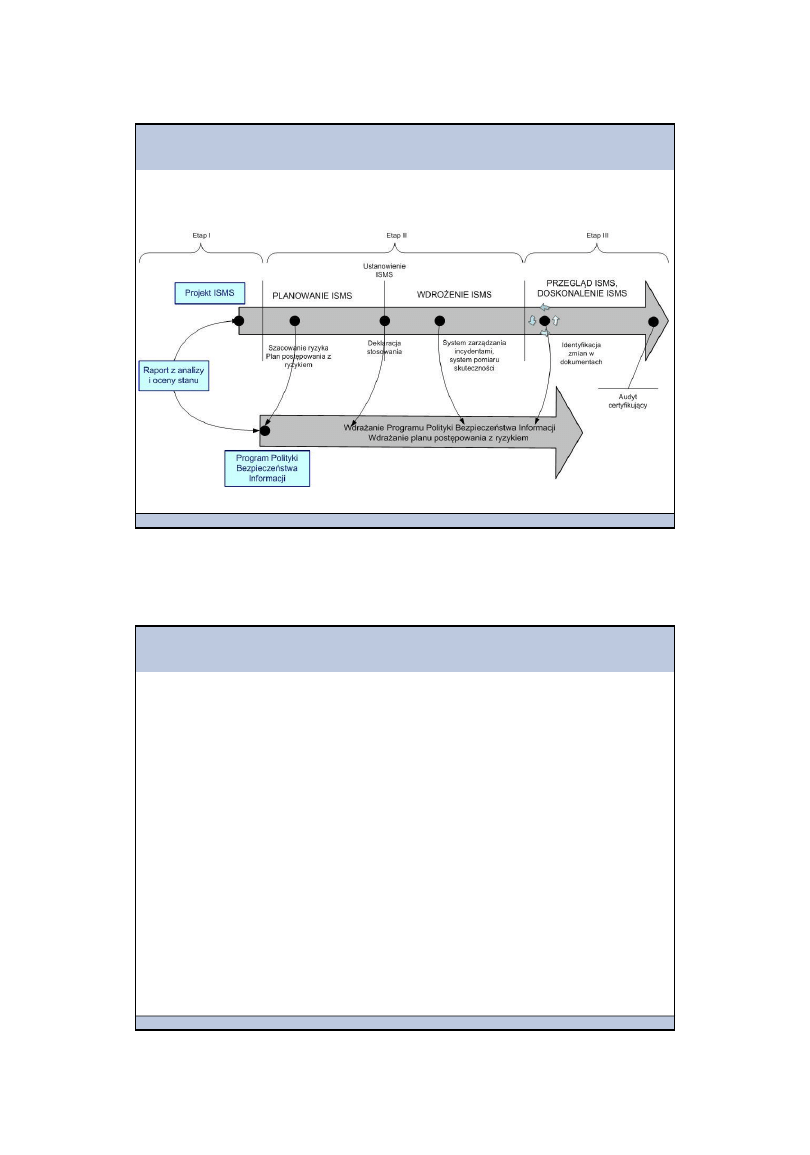

Procesy wdrażania ISMS a PBI (PN ISO/IEC 27001:2005):

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 18

Wymagania zabezpieczeń i strategia ich wyboru

Ź

ró

dł

o:

M

.T

ab

or

, T

IC

O

N

S

Ważne normy międzynarodowe, będące Polskimi Normami:

1.

PN ISO/IEC 27001:2007 Systemy

zarządzania bezpieczeństwem

informacji. Wymagania

2.

PN

ISO/IEC

17799:2007

Praktyczne

zasady

zarządzania

bezpieczeństwem informacji

3.

PN-I-13335-1:

1999

Pojęcia

i

koncepcje

zarządzania

bezpieczeństwem systemów informatycznych

4.

PN EN ISO 19011:2003: Wytyczne

dotyczące audytowania systemów

zarządzania jakością

5.

PN

ISO/IEC

27002:2007

Praktyczne

zasady

zarządzania

bezpieczeństwem informacji

6.

PN EN ISO 19011:2003: Wytyczne

dotyczące audytowania systemów

zarządzania jakością

7.

ISO/IEC 27005:2008 Information Security Risk Management

8.

ISO/IEC 27004:2009 ISMS Measurement

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 19

Wymagania zabezpieczeń i strategia ich wyboru

Ź

ró

dł

o:

M

.T

ab

or

, T

IC

O

N

S

Ważne inne normy, dokumenty i metodyki:

1.

ISO 31000:2009 Principles and Guidelines

2.

ISO Guide 73:2009

– Risk Management – Vocabulary

3.

ANZ 4360 Risk Management

4.

PAS 56 Business Continuity Management (odpowiednik: norma

brytyjska BS25999-1)

5.

Zalecenia

w

zakresie

bezpieczeństwa

producentów

wykorzystywanych przez

Zamawiającego systemów i aplikacji.

6.

Seria

zaleceń National Security Agency w zakresie platform

wykorzystywanych przez

Zamawiającego (uznawane za najlepsze

wytyczne dla platform i

systemów operacyjnych oraz aplikacji dla tzw.

off-the shelf products).

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 20

Wymagania zabezpieczeń i strategia ich wyboru

Wzorcowa lista

wymagań według PN ISO/IEC 17799, PN

ISO/IEC 27001:

Zagadnienia

bezpieczeństwa

3.

Polityka

bezpieczeństwa

4.

Organizacja

bezpieczeństwa

5.

Klasyfikacja i kontrola

aktywów

6.

Bezpieczeństwo osobowe

7.

Bezpieczeństwo fizyczne i środowiskowe

8.

Zarządzanie systemami i sieciami

9.

Kontrola

dostępu do systemu

10.

Rozwój i utrzymanie systemu

11.

Zarządzanie ciągłością działania

12.

Zgodność

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 21

Wymagania zabezpieczeń i strategia ich wyboru

Fragment szablonu CITS (Corporate IT Strategies):

3.

Polityka

bezpieczeństwa

1. Polityka

bezpieczeństwa informacji

1. Dokument polityki

bezpieczeństwa informacji

1.

Dokument polityki zatwierdzony przez kierownictwo

2.

Dokument polityki zatwierdzony i

udostępniony pracownikom

3.

Zawartość dokumentu polityki bezpieczeństwa

1.

Oświadczenie

kierownictwa

o

intencjach

kierownictwa

dotyczących celów i zasad bezpieczeństwa

2.

Krótkie wyjaśnienie polityki bezpieczeństwa, zasad, standardów i

wymagań zgodności mających szczególne znaczenie dla

instytucji

3.

……………………………………………………………….

Pozostałe, istotne informacje na temat CITS w podręczniku na

stronach 278-279, w normie PN ISO/IEC 17799.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 22

Wymagania zabezpieczeń i strategia ich wyboru

Zasady wydawania ocen dla

wymagań:

NS

– nie spełnione

SP

– spełnione

NR

– nie rozstrzygnięte. Audytor nie jest w stanie

przyporządkować jednoznacznej oceny. Przed

rozpoczęciem audytu wszystkie wymagania mają

ten status.

ND

– nie dotyczy. Nie ma zastosowania. Pozostaje

obojętne dla spełnienia innych wymagań.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 23

Wymagania zabezpieczeń i strategia ich wyboru

Zasady kumulacji

wyników ocen dla wymagań:

NS

SP

NR

ND

NS

NS

NS

NS

NS

SP

NS

SP

NR

SP

NR

NS

NR

NR

NR

ND

NS

SP

NR

ND

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 24

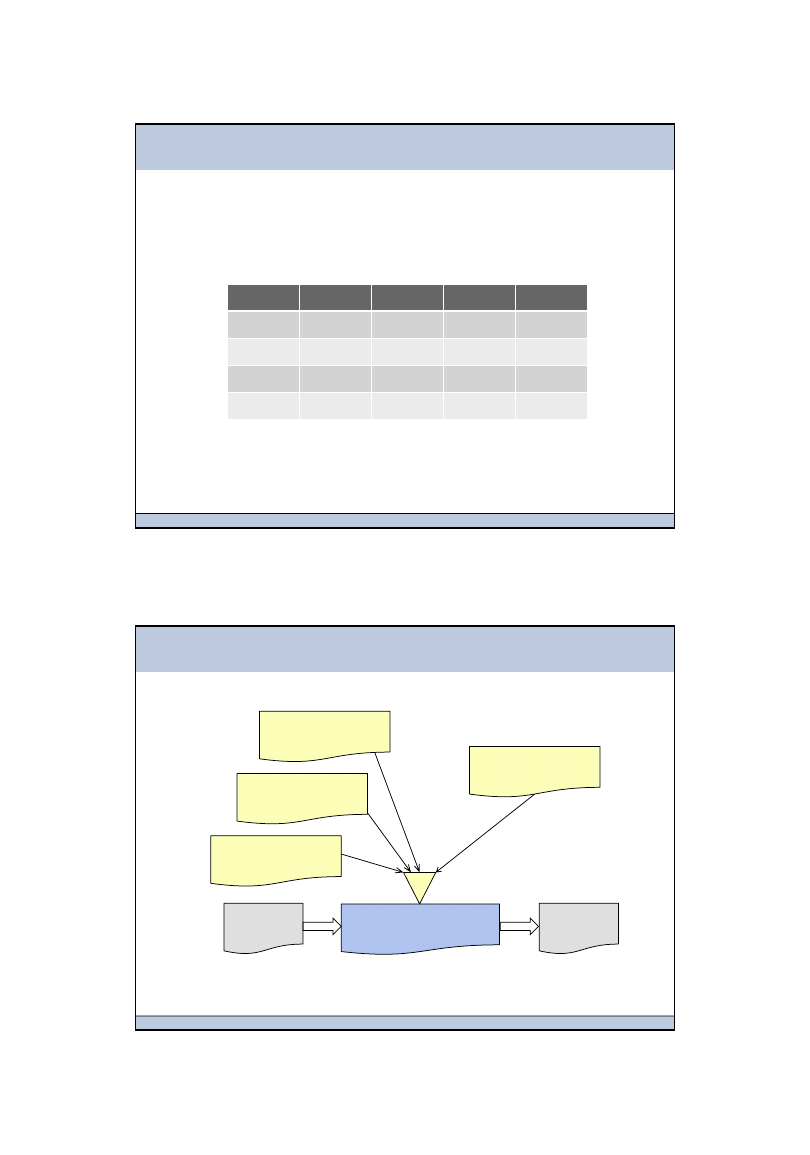

Wymagania zabezpieczeń i strategia ich wyboru

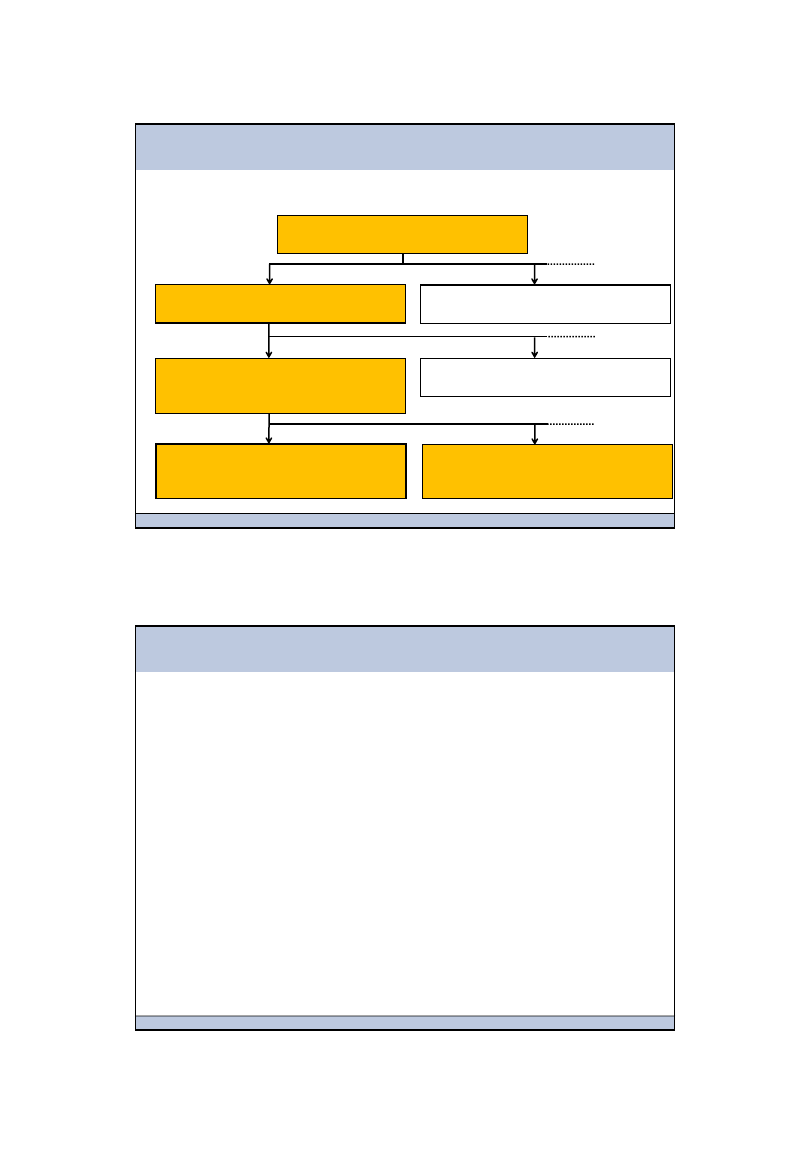

Ogólny schemat tworzenia listy wymagań bezpieczeństwa instytucji:

Szablon

CITSL

Cele bezpieczeństwa

CITO

Otoczenie prawne

LE

Lista oszacowanych

ryzyk RA

Wzorce wymagań

RSR

Strategie - wymagania

CITS

Szablon

CITS

CITO

– Corporate IT Security Overview, LE – Legal Environment, RA – Risk Assessed, RSR – Reference IT

Security Requirements, CITS

– Corporate IT Strategies, CITSL – Corporate IT Security Level.

Szczegóły: rozdziały 14 i 15 podręcznika

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 25

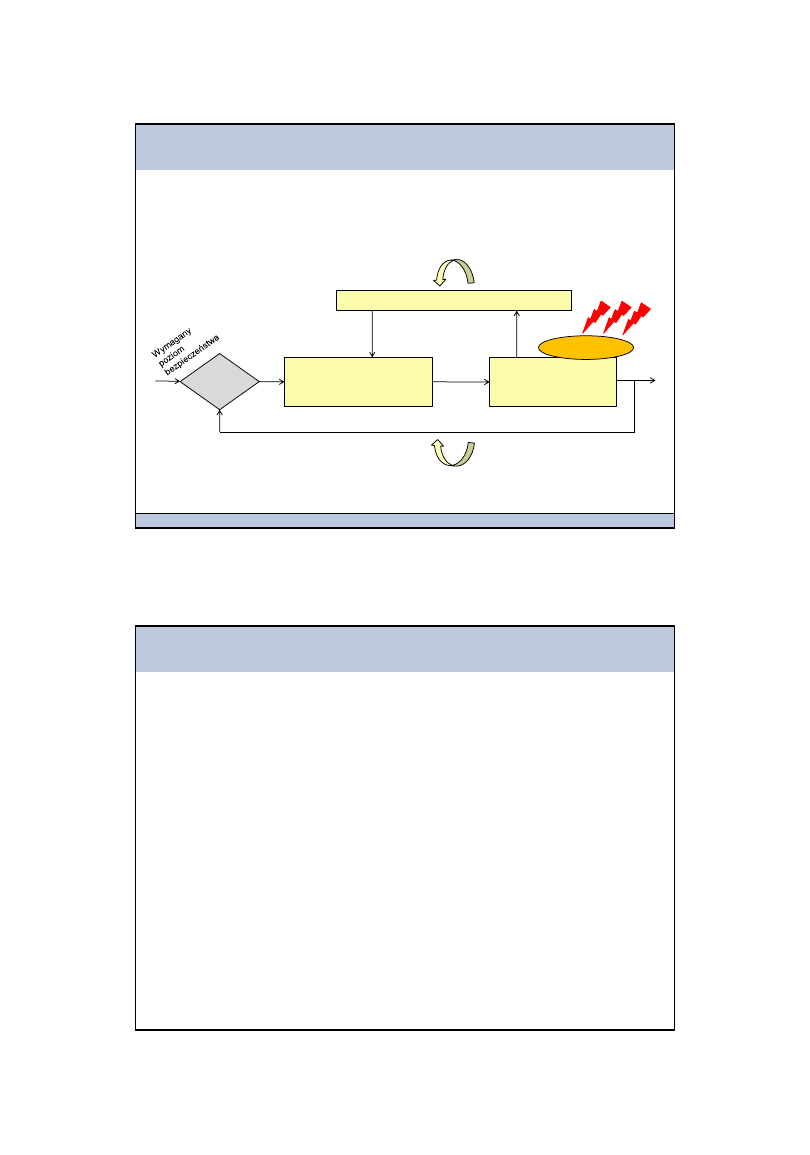

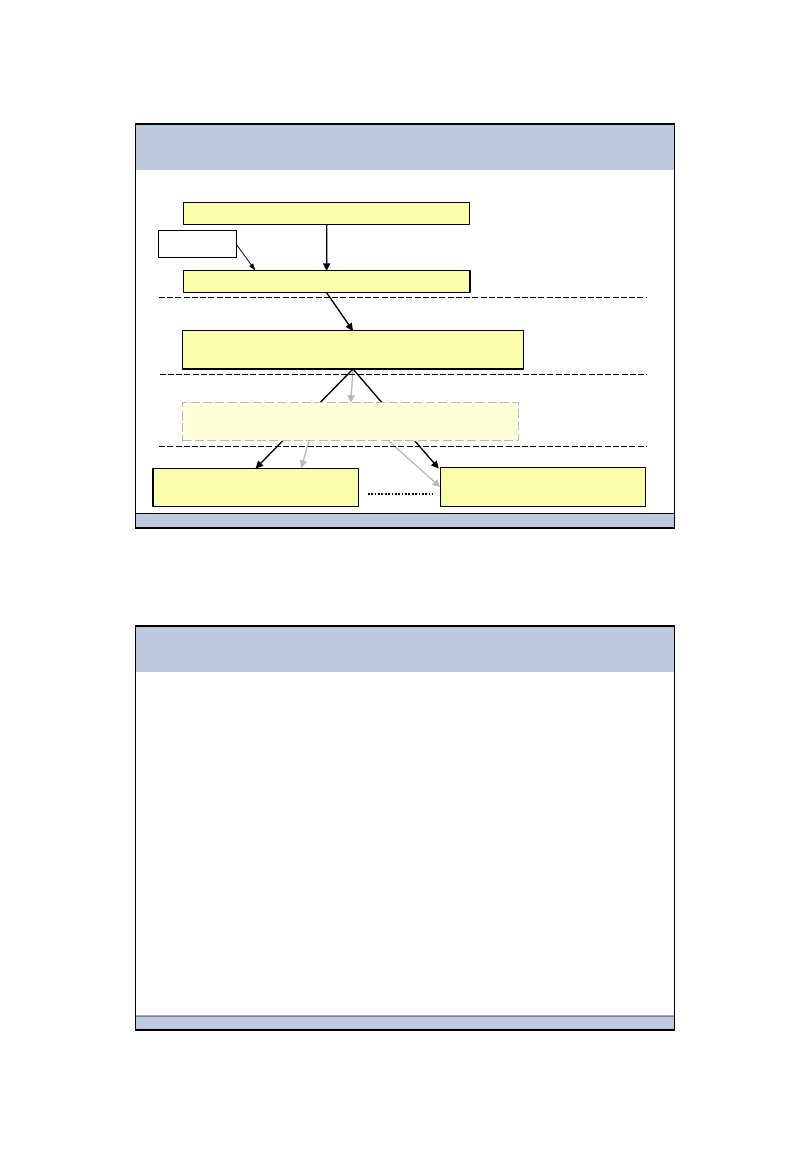

Wymagania zabezpieczeń i strategia ich wyboru

Pętla poprawy systemu bezpieczeństwa instytucji:

Instytucja stosująca

technologie

teleinformatyczne

Przystosowanie do zmian w instytucji,

jej systemach i otoczeniu

Zarządzanie zmianami i monitorowanie

Trójpoziomowy

system bezpieczeństwa

instytucji

Podatności

Zagrożenia

Reakcja na zmiany czynników ryzyka

ocena

ryzyka

Reakcja

na zmianę

Wykryto

zmianę

Decyzje

korygujące

Bieżący poziom bezpieczeństwa

Dobór zabezpieczeń

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 27

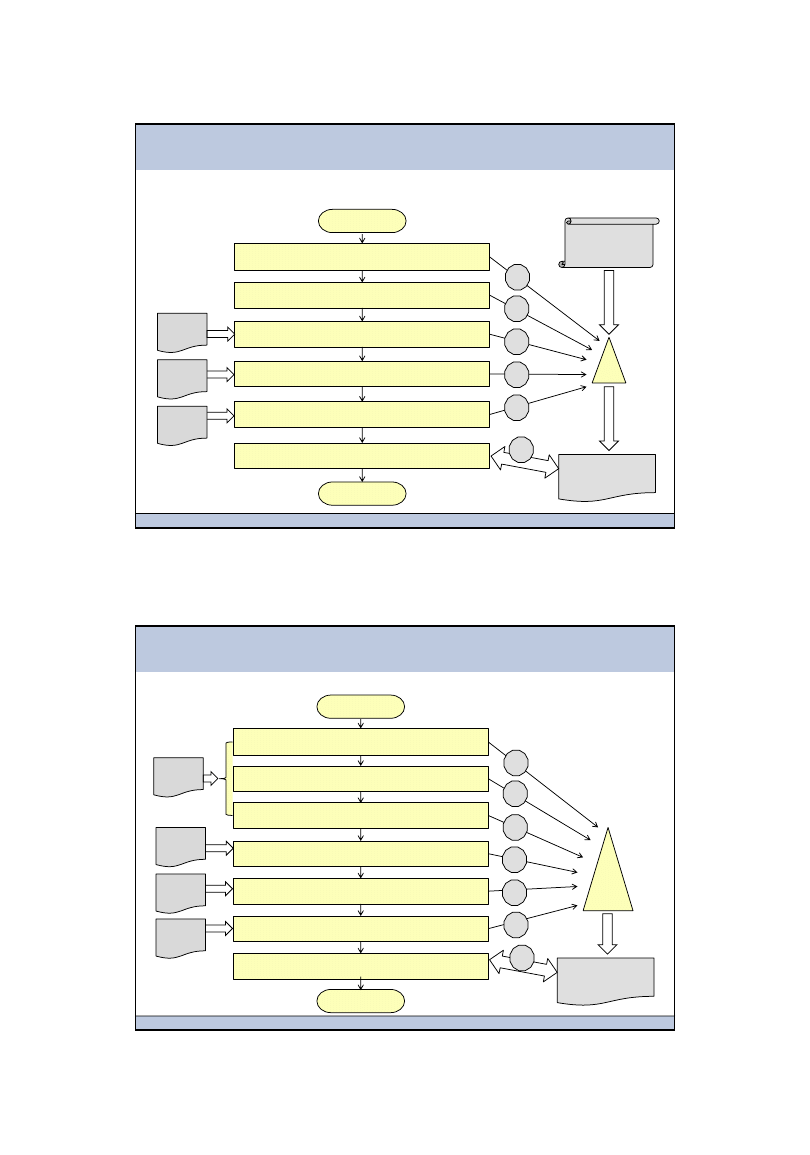

Dobór zabezpieczeń

Cele

bezpieczeństwa jako podstawowe źródło wymagań – podejście

dobre dla instytucji,

które mają dość zróżnicowany zbiór celów

bezpieczeństwa.

START

Wybór BSR zgodnego z prawem

Wybór BSR jako praktyki wzorcowej

Wym. elementarne dla każdego CITO

Analiza otoczenia prawnego LE

Analiza oszacowań ryzyka RA

Analiza spójności CITS

KONIEC

Cele

CITO

Prawo

LE

Ryzyko

RA

Wzorce

wymagań

RSR

Wymagania

CITS

1

3

4

5

6

2

BSR

– Basis ITC Security

Requirements

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 28

Dobór zabezpieczeń

Wymagania na podstawie listy wzorcowej,

pochodzącej z norm:

START

Wybór BSR zgodnego z prawem

Wybór BSR jako praktyki wzorcowej

Analiza celów CITO

Analiza otoczenia prawnego LE

Analiza oszacowań ryzyka RA

Analiza spójności CITS

KONIEC

Cele

CITO

Prawo

LE

Ryzyko

RA

Wymagania

CITS

1

4

5

7

3

2

Analiza wzorców RSR

Lista

RSR

6

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 29

Dobór zabezpieczeń

Wymagania na podstawie

wyników analizy ryzyka:

1.

Dobre

podejście dla instytucji narażonych na znaczne ryzyko –

wychodzimy od listy ryzyka (RA), po wstawieniu

wymagań podstawowych

(BSR),

2.

Uwzględnienie otoczenia prawnego (LE)

3.

Przegląd wymagań referencyjnych (RSR) w celu uzupełnienia wymagań

4.

Wykonanie analizy

spójności wymagań (CITS)

5.

Wyodrębnienie (selekcja i scalenie) z wykorzystaniem szablonów:

1.

RA

2.

CITO

3.

LE

4.

RSR

Reguły tworzenia polityk

bezpieczeństwa dla

poziomów I, II i III

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 31

Reguły tworzenia polityk bezpieczeństwa …

Trójpoziomowy model odniesienia celów, strategii i

polityki

bezpieczeństwa informacji i usług w instytucji jest

kluczowy

dla

kompleksowego

ujęcia

zagadnień

bezpieczeństwa.

Model jest istotny dla przedstawienia

ogólnej koncepcji

architektury

bezpieczeństwa w instytucji. Wychodzi się w

nim od potrzeb

wynikających z zadań biznesowych lub

społecznych, realizowanych przez instytucję, dochodząc do

szczegółów jej teleinformatyki i zasad organizacyjnych.

Wychodząc od takiego modelu można uporządkować w

podejściu hierarchicznym kwestie prawne, organizacyjne,

osobowe,

technologiczne,

fizyczne,

socjologiczne,

kulturowe, psychologiczne

– wszystko to, co istotnie

wpływa na poziom bezpieczeństwa informacji i usług w

instytucji.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 32

Reguły tworzenia polityk bezpieczeństwa …

W

trójpoziomowy, modelu odniesienia bazuje się na

trzech kluczowych

pojęciach:

Cel

– identyfikuje co ma być osiągnięte

Strategia

– określa, w jaki sposób osiągać

zamierzony cel (zamierzone cele)

Polityka

– określa, co konkretnie ma być

realizowane, aby

osiągać założenia strategii i jakie

przy tym

mają być przestrzegane zasady

Polityka

bezpieczeństwa stanowi szczegółową

podstawę działań instytucji w zakresie osiągania

pożądanego poziomu bezpieczeństwa informacji i

usług.

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 33

Reguły tworzenia polityk bezpieczeństwa …

Poziomy

szczegółowości modelu trójpoziomowego:

Instytucja

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo w instytucji

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemów

teleinformatycznych w instytucji

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemu

teleinformatycznego nr 1

CELE

– STRATEGIA - POLITYKA

Bezpieczeństwo systemu

teleinformatycznego nr 2

CELE

– STRATEGIA - POLITYKA

Inne obszary strategiczne instytucji

CELE

– STRATEGIA - POLITYKA

Inne obszary polityk w instytucji

CELE

– STRATEGIA - POLITYKA

I

II

III

Nr poziomu:

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 34

Reguły tworzenia polityk bezpieczeństwa …

Poziom I

– Bezpieczeństwo w instytucji:

1.

Sprecyzowanie podstawowych zasad

bezpieczeństwa i wytycznych dla

całej instytucji

2.

Wyrażamy je w postaci celów, strategii i polityk bezpieczeństwa dla całej

instytucji

3.

Bardzo istotne na pierwszym poziomie jest zapewnienie

legalności zasad

bezpieczeństwa - ich zgodności z prawem zewnętrznym w stosunku do

instytucji i jej

wewnętrznymi regulacjami

4.

Zasady

bezpieczeństwa na pierwszym poziomie dotyczą kluczowych

zasobów instytucji, tj.:

•

Ciągłości działania instytucji, w tym jej procesów biznesowych,

•

Zdolności produkowania swoich wyrobów lub świadczenia usług,

•

Pozytywnego wizerunku instytucji

5.

Identyfikowane

są relacje zadań statutowych i reguł bezpieczeństwa

instytucji

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 35

Reguły tworzenia polityk bezpieczeństwa …

Poziom II

– Bezpieczeństwo teleinformatyczne instytucji:

1.

Polityka

bezpieczeństwa jest rozumiana jako zbiór praw,

zasad

postępowania i praktyk w jaki sposób wrażliwe i

krytyczne informacje w zasobach teleinformatycznych

są

dystrybuowane,

zarządzane i chronione w instytucji i jej

systemach teleinformatycznych

2.

Mówiąc inaczej, są to zasady bezpiecznej eksploatacji

aktywów teleinformatycznych instytucji

3.

Dotyczą całości procesu wytwarzania, przetwarzania,

przesyłania i przechowywania informacji

4.

Bierze

się również pod uwagę istotne dla bezpieczeństwa

zagadnienia z otoczenia teleinformatyki instytucji (np. zakres

istotnej informacji, jej

postać, jej wpływ na teleinformatykę

instytucji)

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 36

Reguły tworzenia polityk bezpieczeństwa …

Poziom III

– Bezpieczeństwo poszczególnych systemów

teleinformatycznych instytucji:

1.

Działa tutaj zasada najsłabszego ogniwa – najsłabiej

chroniony system

będzie potencjalną furtką dla incydentów

bezpieczeństwa

2.

Polityka

bezpieczeństwa na tym poziomie dotyczy zbioru

reguł, zasad i najlepszych praktyk zastosowanych dla ochrony

konkretnego systemu teleinformatycznego instytucji

3.

Bierze

się tutaj pod uwagę indywidualne właściwości

chronionego systemu (technologie, architektura,

własności

urządzeń, świadomość użytkowników, reguły prawne)

4.

Zbiór polityk bezpieczeństwa dla poszczególnych systemów

wynika ze strategii

bezpieczeństwa teleinformatycznego

instytucji z poziomu II

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 37

Reguły tworzenia polityk bezpieczeństwa …

Hierarchiczna struktura dokumentacji

bezpieczeństwa:

POLITYKA DZIAŁANIA (MISJA) INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA SYSTEMÓW

TELEINFORMATYCZNYCH INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA SYSTEMÓW

TELEINFORM. ODDZIAŁU INSTYTUCJI

POLITYKA BEZPIECZEŃSTWA

SYSTEMU NR 1

POLITYKA BEZPIECZEŃSTWA

SYSTEMU NR n

INNE POLITYKI

INSTYTUCJI

POZIOM I

POZIOM II

POZIOM IIa

opcjonalny

POZIOM III

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 38

Reguły tworzenia polityk bezpieczeństwa …

Do samodzielnego przestudiowania z

podręcznika:

1.

Zasady dla

poziomów II i III: w szczególności

rozdział 16, 18, 19,

2.

Przykład polityki dla poziomu I: dodatek I

3.

Przykład polityki dla poziomu II: dodatek II

4.

Przykład ISMS: dodatek III

Uwaga:

znajomość zagadnień ze wskazanych powyżej fragmentów

podręcznika może być wymagana na testach

Bezpieczeństwo systemów informatycznych, wykład 2, slajd 39

Podsumowanie

1. Tworzenie polityk bezpieczeństwa informacji jest

zagadnieniem multidyscyplinarnym

2. Na rynku działają firmy wyspecjalizowane w tym

zagadnieniu

3. Nie poruszyliśmy kwestii akredytacji SZBI, prowadzącej

do uzyskiwania odpowiednich certyfikatów przez

instytucje – jest to odrębne zagadnienie

4. Obecnie popularne jest podejście bazujące na ISMS z

norm 17799 i 27001, które nie jest sprzeczne z

trójpoziomowym modelem odniesienia

5. Wykład nie wyczerpuje tematyki polityk bezpieczeństwa,

a jedynie wskazuje wybrane, kluczowe zagadnienia

dziękuję za uwagę

Wyszukiwarka

Podobne podstrony:

!BSI, wyk ad 4

!BSI, wyk ad 1

!BSI, wyk ad 2

!BSI, wyk ad 4

Wyk ad 5 6(1)

Wyk ad II

Tkanki wyk ad 1

Ekonomika Transportu wyk+ad 1

Wyk ad Fizyka 2

Wyk ad 04

Na wyk ad id 312279 Nieznany

więcej podobnych podstron