Jan Kalmus

Krzysztof Turek

07.04.2011

LAB1 : OINS

1. Ćwiczenie

1.1. Analiza własnego komputera

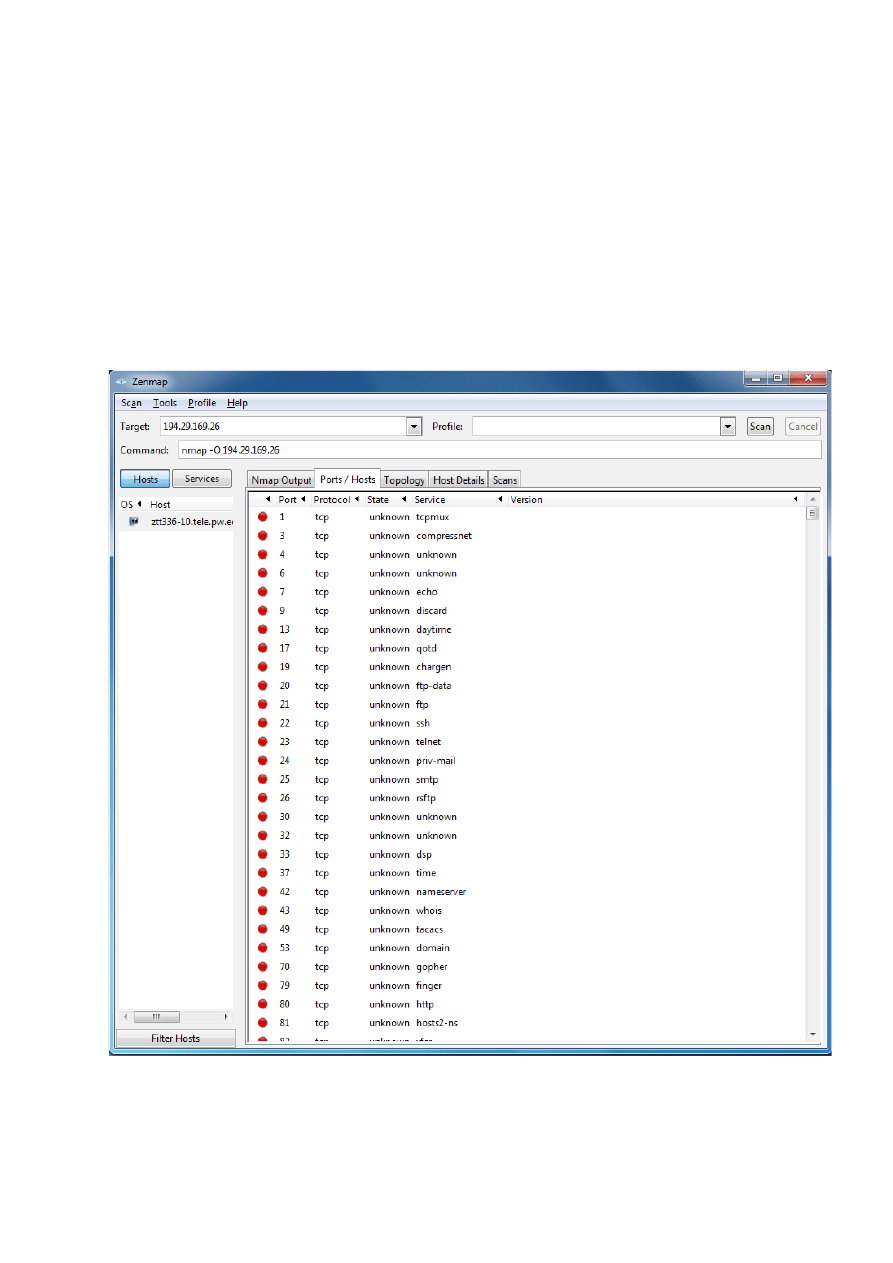

Za pomocą komendy ipconfig /all w konsoli odczytalismy numer IP własnego komputera

po czym korzystając z komendy nmap -O 194.29.169.26 przeskanowaliśmy wszystkie porty

komputera. Poniżej część wyników skanu:

Widzimy, że nmap nie był w stanie określić czy porty są otwarte czy zamknięte, ale

wyświetlił dostępną usługę na danym porcie.

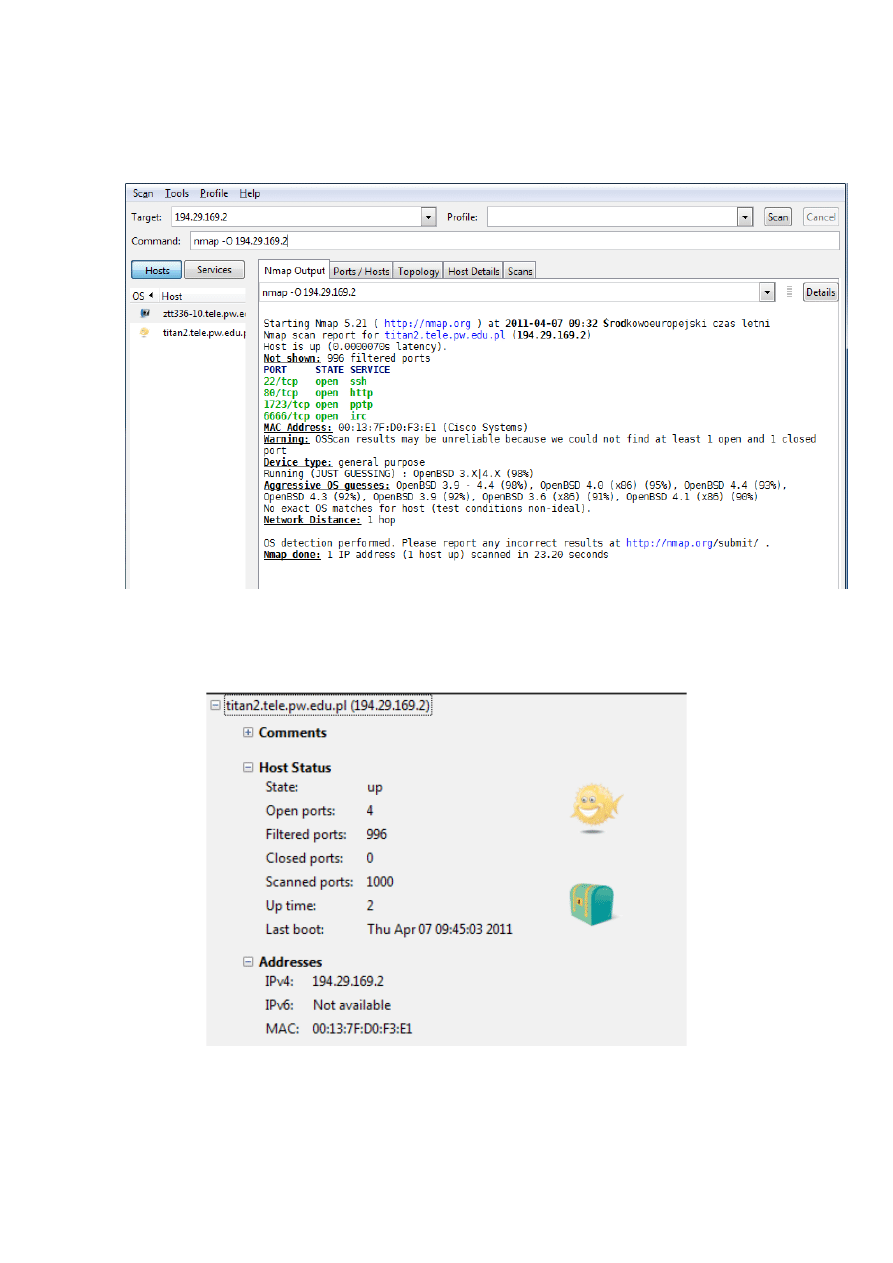

1.2. Skan zdalnego serwera

Wyniki skanu serwera:

Widzimy, że wykryte zostały cztery otwarte porty na serwerze co oznacza, że aplikacja na

danym adresie oczekuje na połączenia/pakiety przychodzące na ten port.

Obserwujemy, że aż 996 portów jest filtrowanych co oznacza, że system zaporowy lub inne

urządzenie blokujące ruch sieciowy nie dopuszcza komunikacji do tego portu i z tego

powodu Nmap nie jest w stanie określic czy dany port jest otwarty czy zamkniety.

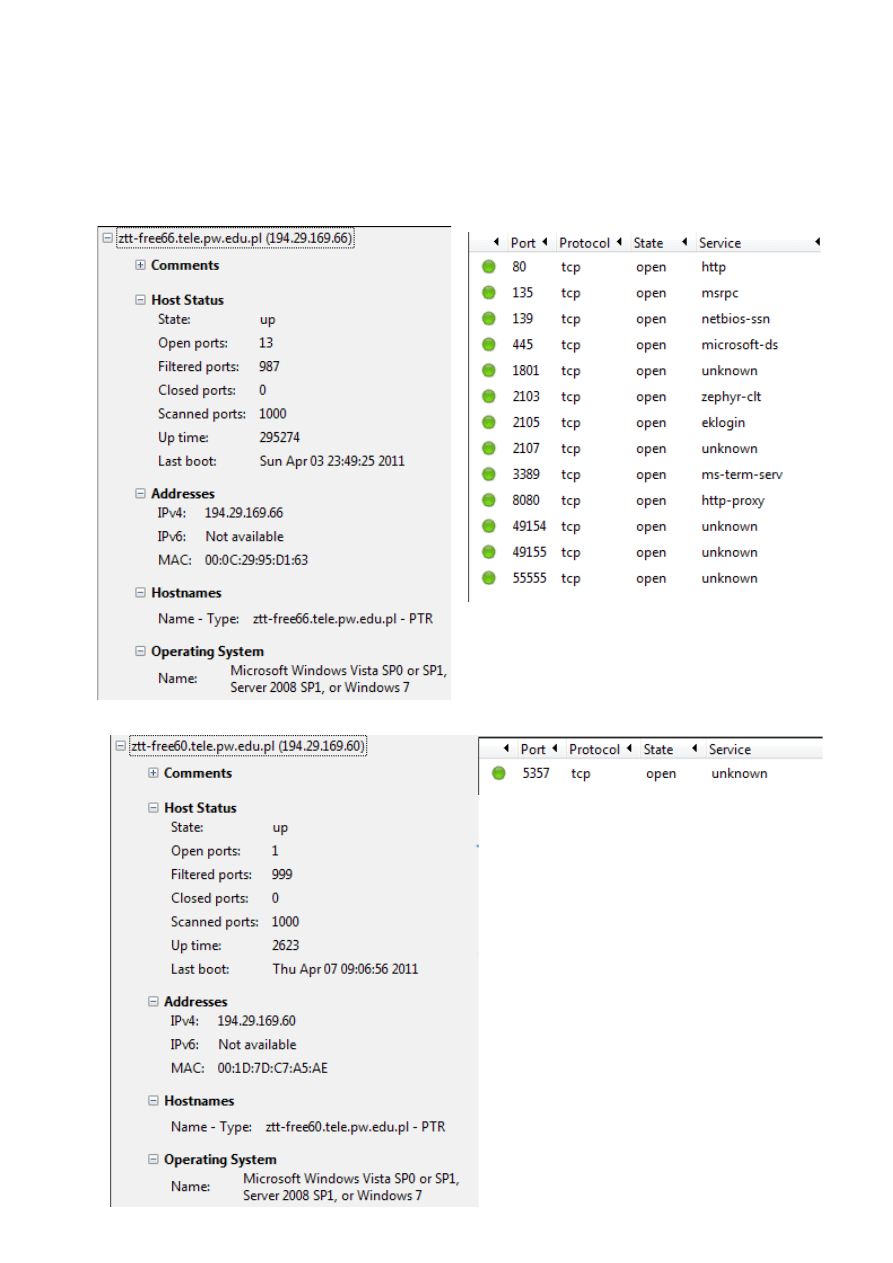

1.3. Inwentaryzacja sieci lokalnej

W celu przeskanowania całej sieci lokalnej skorzystaliśmy z komendy

nmap -O 194.29.169.1-254 sprawdzającej wszystkie adresy w sieci. Oto wybrane 2 hosty:

A to drugi:

Skanowanie portów może być atakiem rekonesansowym. Uzyskanie informacji o ich stanie

(zamkniety/otwarty) umożliwia atakującemu wybór rodzaju ataku możliwego do

przeprowadzenia (np. Exploit'y ; ataki DoS ).

Ponadto znajomość zainstalowanego systemu operacyjnego umożliwia wykorzystanie luk

charakterytycznych dla danego systemu operacyjnego.

Jako przykład: „Gaobot.SY [Sym.Gaobot.SY] jest w stanie zainfekować maszynę

za pomocą 9 różnych podatności. Oprócz wykorzystywania luk w oprogramowaniu robak

ten próbuje do infekcji wykorzystać otwarte porty(*) przez robaki rodzin MyDoom i Beagle

oraz przegrać się do udostępnionych zasobów ze słabymi hasłami (program posiada listę

około 250 słabych haseł)„ [Cabaj04]

Znajomość adresu MAC może posłużyć do przypisania sobie adresu MAC innego

użytkownika (tzw. MAC Spoofing), co może być wstepem do innego ataku. Osoba chcąca

włamać się do sieci przypisuje swojemu komputerowi adres MAC innego użytkownika.

Dodatkowo pozwala to na analizę ruchu sieciowego lub też celowe psucie transmitowanych

danych.

2. Ćwiczenie

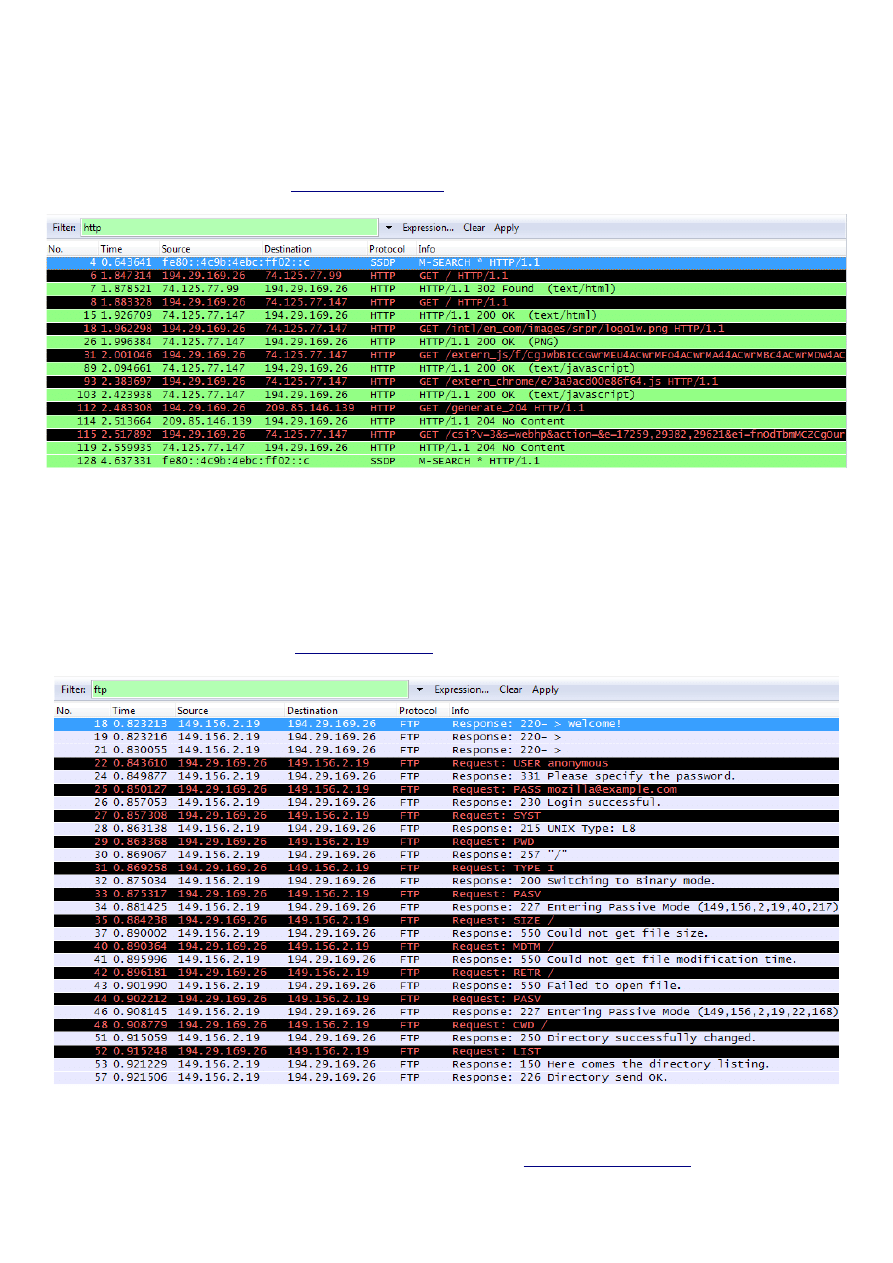

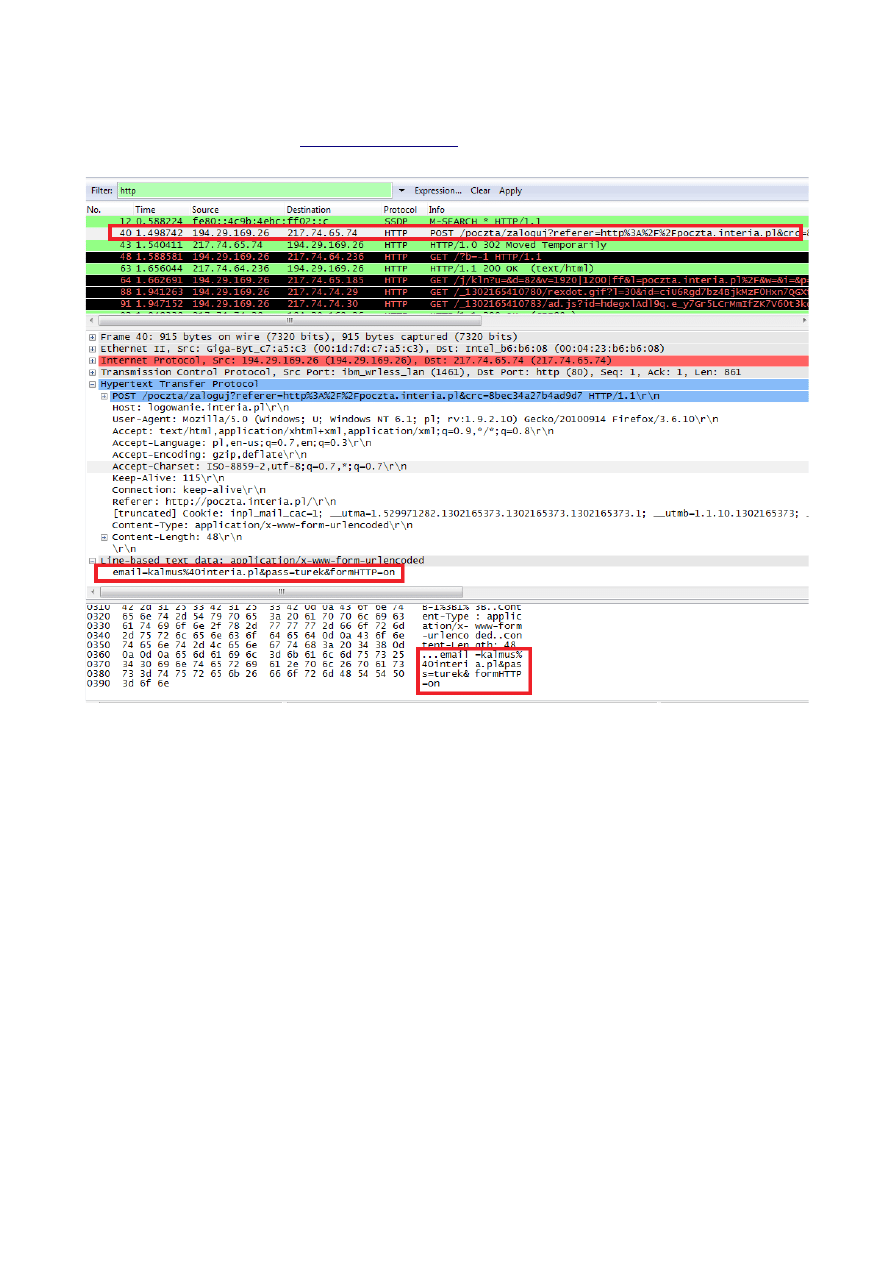

2.1 Analiza ruchu za pomocą Wiresharka

Wireshark wychwycił nastepujący ruch:

Widzimy, że przy użyciu protokołu http przegłądarka pobiera poszczególne elementy strony np.

Logo (.png), kod html itp.

HTTP jest protokołem tekstowym co umożliwia łatwą analizę ruchu.

2.2. Niekodowana sesja FTP

Po wejściu na serwer

wychwyciliśmy następujący ruch:

Obserwujemy, że za pomocą Wiresharka można w prosty sposób wykryć nazwę użytkownika oraz

hasło w niezabezpieczonej sesji Ftp.

Odczytujemy nazwę użytkownika : anonymous, oraz hasło :

2.3. Logowanie na serwer www bez użycia SSL

podając fałszywe dane użytkownika

(login: kalmus i hasło: turek).

Widzimy, że za pomocą Wiresharka można bez problemu odszukać dane użytkownika (zaznaczone

w ramkach). Wnioskujemy z tego, że logując się na serwer należy użyć protokołu SSL.

3. Ćwiczenie

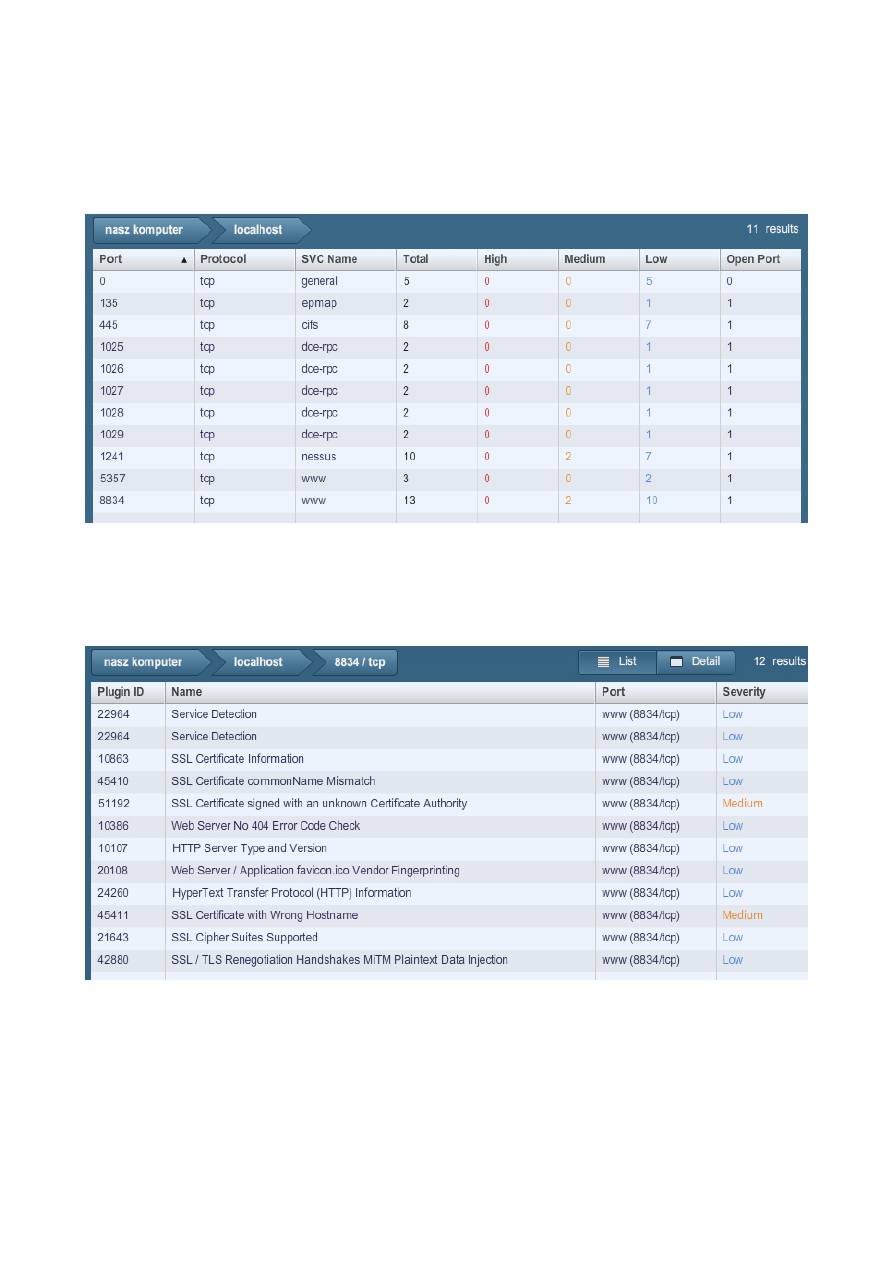

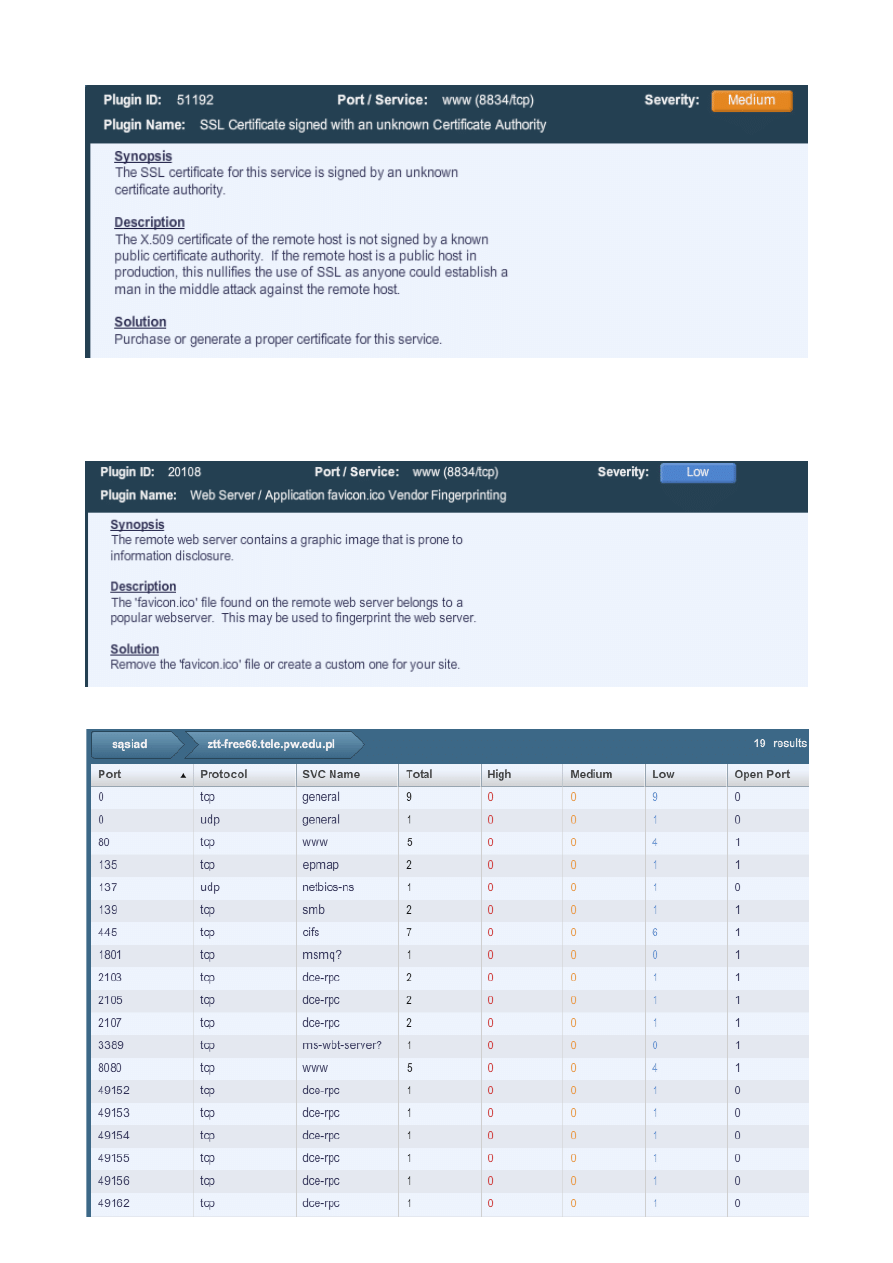

3.1. Skanowanie własnego komputera i sąsiada

Poniżej wynik skanowania naszego komputera:

Program Nessus wyszukał wszystkie potencjalne luki w systemie na poszczególnych portach,

wskazując poziom niebezpieczeństwa (high, medium, low), oraz stan portu (otwarty/zamkniety).

Po kliknięciu na port 8834:

Obserwujemy, że Nessus wykrył niebezpieczeństwa na porcie 8834 gdzie wykorzystywana jest

usługa www. Wynikają one m.in. z niepodpisanego certyfikatu SSL.

Widzimy, że program Nessus podaje rozwiązanie problemu, który w tym przypadku polega na

wygenerowaniu poprawnego certyfikatu.

Inny plugin (20108)

Komputer sąsiada:

Wyszukiwarka

Podobne podstrony:

LAB02 OINS Kalmus Turek

Psychologia społeczna Szkolenia Turek wykład 7 Ocena efektywnosci szkolen

lab01

access st2008z lab01 podstawy

BO Lab01

Lab01 Sprawozdanie

sprawozdanie wifi TUREK SZYMCZYK

lab01

LAB01 02 Charakterystyki dynamiczne podstawowych cz onów UAR

lab01

Turek, Europejski wymiar edukacji

Turek ANKM

lab01

Turek - testy, test x i y (1)

Mechanika Budowli II - Laboratorium (rok III), Lab01, DOŚWIADCZENIE 1

Turek - testy, test x i y (1)

Mechanika Budowli II - Laboratorium (rok III), Lab01, DOŚWIADCZENIE 1

2011.09.21, Turek

więcej podobnych podstron