„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Ewa Świerżyńska

Wykorzystywanie technik informacyjnych w świadczeniu

usług medycznych 322[17].O1.04

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

dr inż. Andrzej Leszczyński

dr inż. Maria Tajchert

Opracowanie redakcyjne:

mgr Joanna Gręda

Konsultacja:

mgr Lidia Liro

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 322[17].O1.04.

„Wykorzystywanie technik informacyjnych w świadczeniu usług medycznych”, zawartego

w programie modułowym dla zawodu protetyk słuchu.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

4

3. Cele kształcenia

5

4. Materiał nauczania

6

4.1. Przepisy bezpieczeństwa i higieny pracy na stanowisku komputerowym

6

4.1.1. Materiał nauczania

6

4.1.2. Pytania sprawdzające

8

4.1.3. Ćwiczenia

8

4.1.4. Sprawdzian postępów

10

4.2. Budowa komputera PC

11

4.2.1. Materiał nauczania

11

4.2.2. Pytania sprawdzające

20

4.2.3. Ćwiczenia

20

4.2.4. Sprawdzian postępów

22

4.3. Sieci komputerowe. Internet, poczta elektroniczna.

23

4.3.1. Materiał nauczania

23

4.3.2. Pytania sprawdzające

30

4.3.3. Ćwiczenia

30

4.3.4. Sprawdzian postępów

32

4.4. Oprogramowanie systemowe i użytkowe

33

4.4.1. Materiał nauczania

33

4.4.2. Pytania sprawdzające

52

4.4.3. Ćwiczenia

52

4.4.4. Sprawdzian postępów

55

5. Sprawdzian osiągnięć

56

6. Literatura

60

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie Ci pomocny w przyswajaniu wiedzy o wykorzystaniu technik

informacyjnych w świadczeniu usług medycznych.

W poradniku zamieszczono:

−

wymagania wstępne – wykaz umiejętności, jakie powinieneś mieć już ukształtowane,

abyś bez trudności mógł korzystać z podręcznika,

−

cele kształcenia – wykaz umiejętności, jakie ukształtujesz podczas pracy z poradnikiem,

−

materiał nauczania – wiadomości teoretyczne niezbędne do osiągnięcia założonych celów

kształcenia i opanowania umiejętności zawartych w jednostce modułowej,

−

zestaw pytań, abyś mógł sprawdzić, czy już opanowałeś określone treści,

−

ćwiczenia, które pomogą Ci zweryfikować wiadomości teoretyczne oraz ukształtować

umiejętności praktyczne,

−

sprawdzian postępów,

−

sprawdzian osiągnięć, przykładowy zestaw zadań. Zaliczenie testu potwierdzi

opanowanie materiału całej jednostki modułowej,

−

literaturę źródłową.

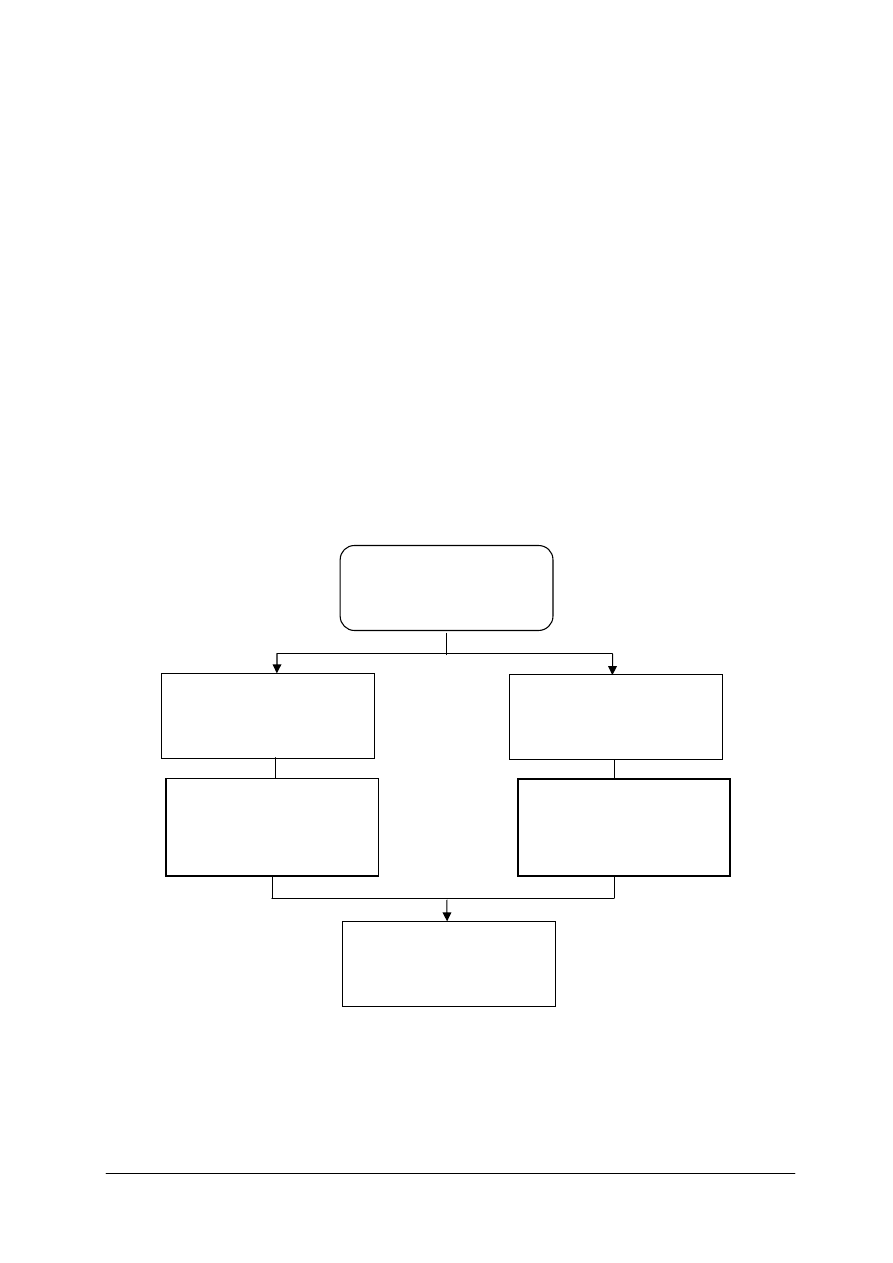

Schemat układu jednostek modułowych

322[17].O1

Świadczenie usług

medycznych

322[17].O1.01

Nawi

ązywanie

i utrzymywanie kontaktów

interpersonalnych

322[17].O1.02

Prowadzenie dzia

łań

profilaktycznych

i promowanie zdrowia

322[17].O1.03

Stosowanie przepisów

bezpiecze

ństwa i higieny

pracy oraz udzielanie

pierwszej pomocy

322[17].O1.04

Wykorzystywanie technik

informacyjnych

w

świadczeniu usług

medycznych

322[17].O1.05

Stosowanie przepisów

prawa i zasad ekonomiki

w ochronie zdrowia

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

−

samodzielnie i bezpiecznie posługiwać się systemem komputerowym oraz jego

oprogramowaniem,

−

korzystać z dostępnych za pomocą komputera źródeł informacji,

−

wyszukiwać informacje w bazach danych,

−

realizować złożone projekty w zespole,

−

przestrzegać prawnych i etycznych norm dotyczących: rozpowszechniania programów

komputerowych, bezpieczeństwa i ochrony danych,

−

samodzielnie pogłębiać wiedzę związaną z technologią informacyjną,

−

użytkować komputer,

−

współpracować w grupie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

3.

CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

−

posłużyć się programami komputerowymi w zakresie niezbędnym do wykonywania

czynności zawodowych,

−

skorzystać z dostępnej bazy danych,

−

wykorzystać umiejętność posługiwania się oprogramowaniem komputerowym do

doskonalenia obsługi klientów,

−

posłużyć się oprogramowaniem komputerowym do obsługi księgowości,

−

pozyskać informacje zawarte w portalach internetowych,

−

odebrać i przekazać informacje za pomocą poczty elektronicznej i innych nośników

informacji,

−

zastosować przepisy bezpieczeństwa i higieny pracy w czasie pracy na stanowisku

komputerowym.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

4. MATERIAŁ NAUCZANIA

4.1. Przepisy bezpieczeństwa i higieny pracy obowiązujące

na stanowisku komputerowym

4.1.1. Materiał nauczania

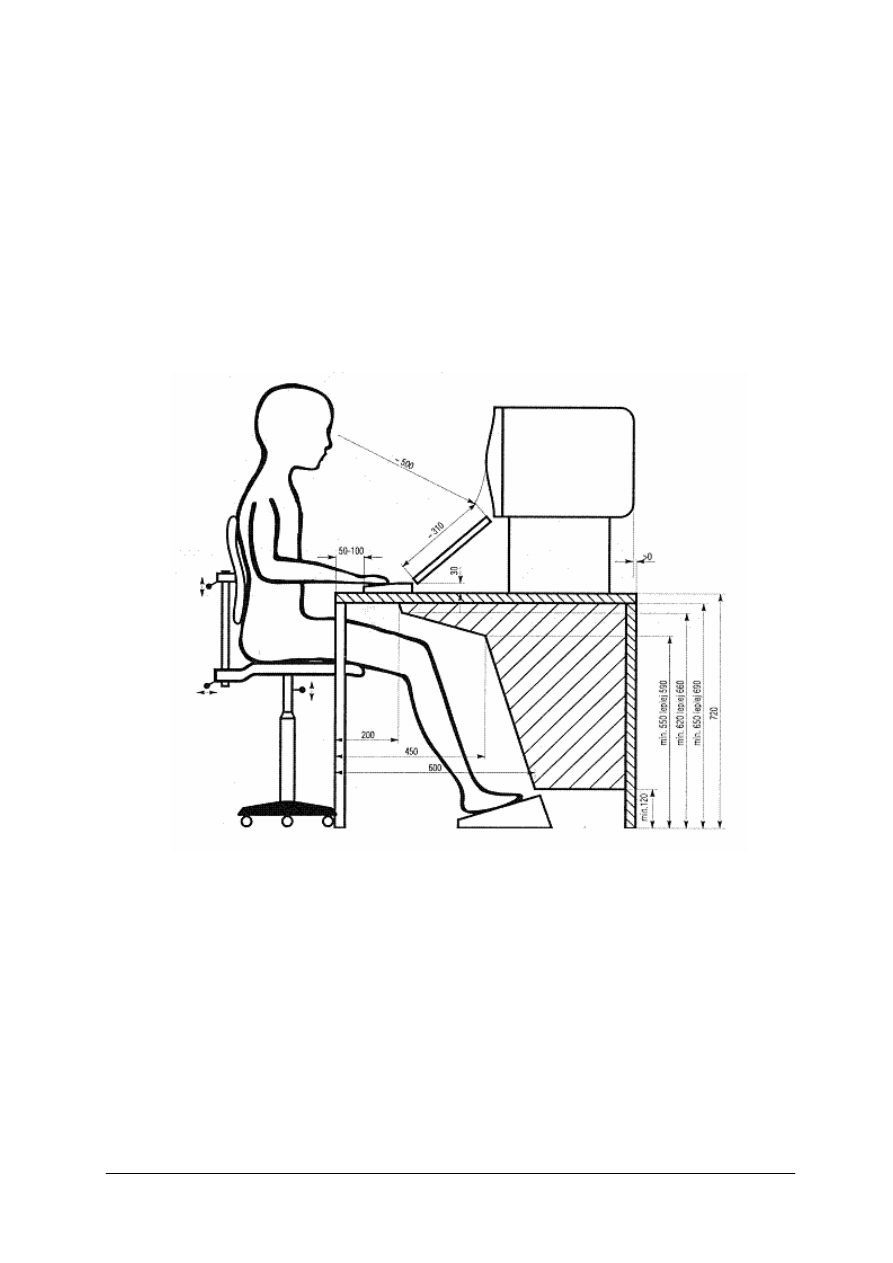

Wyposażenie stanowiska pracy oraz sposób rozmieszczenia elementów tego wyposażenia

(Rys.1) nie może podczas pracy powodować nadmiernego obciążenia układu mięśniowo

– szkieletowego i wzroku oraz być źródłem zagrożeń dla ucznia [8].

Rys.1. Prawidłowo zorganizowane stanowisko komputerowe [22]

Zasady bezpieczeństwa i higieny pracy obowiązujące na stanowisku komputerowym

regulowane są przez wytyczne zawarte w Rozporządzeniu Ministra Pracy i Polityki Socjalnej

z dnia 1 grudnia 1998 roku w sprawie bezpieczeństwa i higieny pracy na stanowiskach

wyposażonych w monitory ekranowe Dz. U. Nr 148 poz. 973 z późn.zm. oraz w Instrukcji

w sprawie wymagań higienicznych na stanowiskach pracy przy monitorach ekranowych

opracowanej przez Instytut Medycyny Pracy – Zakład Szkodliwości Fizycznych, uaktualniona

od 01.01.1996r.

Monitor ekranowy powinien spełniać następujące wymagania [5]:

−

znaki na ekranie powinny być czytelne i wyraźne,

−

obraz powinien być stabilny, bez tętnienia lub innych form niestabilności,

−

jaskrawość i kontrast znaku na ekranie powinny być łatwe do regulowania w zależności

od warunków oświetlenia stanowiska komputerowego,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

−

regulacja ustawienia monitora powinna umożliwiać pochylenie ekranu co najmniej 20

°

do

tyłu i 5

°

do przodu oraz obrót wokół własnej osi o co najmniej 120

°

–po 60

°

w obu

kierunkach,

−

ekran monitora powinien być pokryty warstwą antyodbiciową lub wyposażony

w odpowiedni filtr.

Ustawienie ekranu monitora powinno ograniczać olśnienie i odbicie światła. Odległość oczu

od ekranu monitora powinna wynosić 400

÷

750 mm.

Klawiatura powinna stanowić osobny element wyposażenia podstawowego stanowiska pracy.

Konstrukcja klawiatury powinna umożliwiać użytkownikowi przyjęcie odpowiedniej pozycji,

która nie będzie powodowała zmęczenia mięśni kończyn górnych podczas pracy. Klawiatura

powinna posiadać w szczególności [5]:

−

możliwość regulacji kąta nachylenia w zakresie 0

÷

15

°

,

−

odpowiednią wysokość,

−

matową powierzchnię z czytelnymi i kontrastowymi znakami.

Konstrukcja stołu, na którym jest umieszczony zestaw komputerowy, powinna umożliwiać

dogodne ustawienie elementów wyposażenia stanowiska pracy, w tym zróżnicowaną

wysokość ustawienia monitora ekranowego i klawiatury. Powierzchnia stołu powinna być

matowa o jasnej barwie. Szerokość i głębokość stołu powinna zapewniać [5]:

−

wystarczającą powierzchnię do łatwego posługiwania się elementami stanowiska,

−

ustawienie klawiatury z zachowaniem odległości nie mniejszej niż 100 mm między

klawiaturą a przednią krawędzią stołu,

−

ustawienie elementów wyposażenia w zasięgu kończyn górnych użytkownika bez

konieczności przyjmowania wymuszonej pozycji.

Wysokość stołu i siedziska krzesła powinna zapewniać [5]:

−

naturalne położenie kończyn górnych przy obsłudze klawiatury, z zachowaniem

co najmniej kąta prostego między ramieniem i przedramieniem,

−

odpowiedni kąt obserwacji ekranu monitora w zakresie 20

÷

50

°

w dół, przy czym górna

krawędź ekranu monitora nie powinna znajdować się powyżej oczu użytkownika,

−

odpowiednią przestrzeń do umieszczenia nóg pod blatem stołu.

Krzesło stanowiące wyposażenie stanowiska powinno mieć [5]:

−

dostateczną stabilność, przez wyposażenie go w podstawę co najmniej pięciopodporową

z kółkami jezdnymi,

−

wymiary oparcia siedziska zapewniające wygodną pozycję ciała i swobodę ruchów,

−

regulację wysokości siedziska w zakresie 400

÷

500 mm, licząc od podłogi,

−

regulację wysokości oparcia oraz regulację pochylenia oparcia w zakresie 5

°

do przodu

i 30

°

do tyłu,

−

wyprofilowanie płyty siedziska i oparcia, odpowiedniego do naturalnego wygięcia

kręgosłupa i odcinka udowego kończyn dolnych,

−

możliwość obrotu wokół osi pionowej o 360

°

,

−

podłokietniki.

Mechanizmy regulacji wysokości siedziska i pochylenia oparcia powinny być łatwo dostępne,

proste w obsłudze i usytuowane w taki sposób, aby regulację można było wykonywać

w pozycji siedzącej.

Gdy wysokość krzesła uniemożliwia płaskie, spoczynkowe ustawienie stóp na podłodze

stanowisko powinno być wyposażone w podnóżek. Powinien on mieć kąt pochylenia

w zakresie 0

÷

15

°

, a jego wysokość powinna być dostosowana do indywidualnych potrzeb

użytkownika. Powierzchnia podnóżka nie powinna być śliska, a sam podnóżek nie powinien

się przesuwać po podłodze podczas używania [19].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Stanowisko komputerowe powinno być tak zaprojektowane aby użytkownik miał zapewnioną

dostateczną przestrzeń pracy, która będzie pozwalała na umieszczenie wszystkich elementów

obsługiwanych ręcznie w zasięgu kończyn górnych [6].

Powierzchnia przypadająca na jeden komputer z monitorem powinna wynosić około 6 m

2

.

Pracownia powinna mieć dostęp do światła naturalnego. Wystrój pracowni powinny

charakteryzować następujące cechy: pastelowe kolory ścian (seledynowe, szarozielone)

drewniana podłoga lub wykładzina nie

elektryzująca się, duża ilość zieleni w kwietnikach i na

półkach.

Monitory powinny być ustawione optymalnie płaszczyzną ekranu, bokiem do okna.

Odległość pomiędzy monitorami w rzędzie powinna wynosić 2 m., a odległość między

rzędami – 3 m. Stanowisko pracy powinno być zlokalizowane tak, aby kierunek obserwacji

było równoległy do linii opraw lamp i do okien. W celu wyeliminowania lub zmniejszenia

ewentualnych odblasków światła słonecznego, okna powinny być wyposażone w ruchome

żaluzje [6].

Ponadto w pracowni komputerowej powinien panować odpowiedni mikroklimat – warunki

klimatyczne panujące na stanowisku pracy z komputerem. Temperatura otoczenia powinna

wahać się w granicach 20–26

°

C. Wilgotność względna powietrza nie powinna być niższa niż

40%, w zależności od temperatury panującej w pomieszczeniu. Konieczne jest wietrzenie

pracowni podczas przerw lekcyjnych lub odpowiednia klimatyzacja [6].

4.1.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie przepisy prawne regulują zasady bezpiecznej i higienicznej pracy na stanowisku

komputerowym?

2. Jakie wymagania powinien spełniać monitor ekranowy, by praca na stanowisku

komputerowym była zgodna z zasadami bezpieczeństwa?

3. Jakie cechy powinno posiadać krzesło stanowiące wyposażenie stanowiska

komputerowego?

4. Jakimi cechami powinna charakteryzować się klawiatura będąca w wyposażeniu

stanowiska komputerowego?

5. Jaki mikroklimat powinien panować w pracowni komputerowej?

6. Jak powinien być skonstruowany stół / biurko komputerowe stanowiące wyposażenie

stanowiska komputerowego?

4.1.3. Ćwiczenia

Ćwiczenie 1

Zaprojektuj stanowisko komputerowe zgodnie z przepisami bezpieczeństwa i higieny

pracy obowiązującymi na stanowisku komputerowym.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy

obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) wykonać projekt stanowiska komputerowego.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

flamastry.

Ćwiczenie 2

Sprawdź, czy Twoje stanowisko komputerowe spełnia obowiązujące przepisy

bezpieczeństwa.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) dokonać stosownych pomiarów,

4) dokonać analizy i interpretacji uzyskanych wyników,

5) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

linijka lub inne narzędzie pomiaru.

Ćwiczenie 3

Sprawdź, czy krzesło, które posiadasz na swoim stanowisku komputerowym spełnia

obowiązujące wymogi bezpieczeństwa.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) dokonać stosownych pomiarów,

4) dokonać analizy i interpretacji uzyskanych wyników,

5) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

linijka lub inne narzędzie pomiaru.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

Ćwiczenie 4

Sprawdź, czy stół/biurko, stanowiące wyposażenie Twojego stanowiska komputerowego

spełnia obowiązujące wymogi bezpieczeństwa.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) dokonać stosownych pomiarów,

4) dokonać analizy i interpretacji uzyskanych wyników,

5) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym,

−

linijka lub inne narzędzie pomiaru.

Ćwiczenie 5

Opracuj „Instrukcję BHP na stanowisku pracy przy komputerze”.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać odpowiednie przepisy prawne regulujące zasady bezpieczeństwa i higieny

pracy obowiązujące podczas pracy na stanowisku komputerowym,

2) przeanalizować zgromadzone dokumenty,

3) opracować instrukcję zgodnie z obowiązującymi przepisami.

Wyposażenie stanowiska pracy:

−

arkusze papieru formatu A4,

−

przepisy prawne regulujące zasady bezpieczeństwa i higieny pracy na stanowisku

komputerowym.

4.1.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wymienić przepisy prawne regulujące zasady bezpiecznej

i higienicznej pracy na stanowisku komputerowym?

2) określić wymagania jakie powinien spełniać monitor ekranowy ?

3) wymienić cechy krzesła stanowiącego wyposażenie stanowiska

komputerowego?

4) określić wymagania jakie powinno spełniać biurko będące

wyposażeniem stanowiska komputerowego

5) zastosować przepisy prawne dotyczące bezpieczeństwa i higieny pracy

na stanowisku komputerowym w praktyce?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

4.2. Budowa komputera PC

4.2.1. Materiał nauczania

Współczesne komputery mają budowę modułową, co w praktyce oznacza możliwości

rozbudowy całego zestawu i jego dostosowania do posiadanego oprogramowania.

Komputer składa się z wielu elementów. Najważniejsze z nich to:

−

płyta główna,

−

procesor,

−

karta graficzna,

−

karta dźwiękowa,

−

napęd CD ROM,

−

napęd DVD,

−

monitor,

−

modem,

−

dysk twardy,

−

obudowa.

Ze względu na funkcje, jakie pełnią urządzenia komputera, dzielą się one na:

−

wejściowe – służące do wprowadzania danych do komputera, np.: klawiatura, mysz,

trackball, PenDrive (pamięć USB), skaner, joystick, aparat cyfrowy, TV i wideo, karta

dźwiękowa do zapisu informacji, urządzenia wirtualnej rzeczywistości, a także inne

komputery,

−

wyjściowe – urządzenia, na które komputer wysyła dane, np.: monitor, drukarka, ploter,

faks, karta dźwiękowa do odtwarzania dźwięku, słuchawki i głośniki.

Poszczególne podzespoły zestawu komputerowego umieszczone są na płycie głównej

(Rys.2).

Rys. 2. Płyta główna [21]

Płyta główna – podstawowy element komputera, na którym znajduje się procesor i układy

niezbędne do jego prawidłowej pracy oraz komunikowania się z pozostałymi elementami

komputera, a także gniazda pamięci RAM i gniazda kart rozszerzeń.

Płyta główna charakteryzuje się następującymi parametrami [17]:

−

magistrale: PCI (Peripheral Component Interconnect), AGP (Accelerated Graphics Port),

rzadziej VLB (Vesa Local Bus),

−

obsługiwany procesor (typ i zakres częstotliwości pracy),

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

−

BIOS (Basic Input/Output System),

−

pamięć cache (buforowana drugiego poziomu),

−

chipset (zestaw układów scalonych współpracujących z procesorem i pamięcią RAM),

−

złącza (EIDE (Enhanced Integrated Device Equipment), SCSI (Small Computer System

Interface)) do podłączenia dysku twardego,

−

zegar czasu rzeczywistego,

−

gniazda pamięci,

−

złącza zewnętrzne (COM, LPT, PS/2, USB, SCSI),

−

gniazda do podłączenia kart rozszerzeń,

−

gniazda zasilania (AT, ATX).

Procesor (Rys. 3) wykonując obliczenia i przetwarzając dane, organizuje pracę całego

zestawu komputerowego.

Rys. 3. Przykład procesora [21]

Podstawowymi parametrami procesora są [17]:

−

architektura (CISC lub RISC),

−

częstotliwość taktowania w MHz,

−

liczba bitów przetwarzanych w jednym takcie.

Podczas pracy procesor silnie się nagrzewa. Brak odpowiedniego chłodzenia może

spowodować niestabilną pracę procesora lub jego uszkodzenie. Na procesorze musi być

zamontowany radiator, który odbiera od procesora ciepło i dzięki dużej powierzchni łatwo

oddaje je otoczeniu. Aby proces chłodzenia przebiegał sprawnie na radiatorze montuje się

wentylator wymuszając przepływ powietrza.

Pamięć operacyjna RAM (ang. Random Access Memory) – pamięć o dostępie swobodnym,

w której przechowywane są podczas pracy komputera bieżące dane i instrukcje. (Rys. 4)

Rys. 4. Pamięć RAM [21]

Pamięć RAM jest pamięcią ulotną, tzn. po wyłączeniu zasilania ginie cała jej zawartość.

Jej rozmiar ma decydujący wpływ na szybkość pracy komputera [13].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

Istotnymi parametrami pamięci RAM są [17]:

−

budowa modułu,

−

zasada działania,

−

częstotliwość pracy.

Współczesne komputery używają dwóch rodzajów pamięci RAM [16]:

−

pamięć dynamiczna RAM (ang. Dynamic RAM, DRAM) – przechowuje dane przez

ułamek sekundy, a potem je traci w celu podtrzymywania przechowywanych danych

systemu w sposób ciągły musi odświeżać pamięć DRAM, kosztem szybkości działania;

−

pamięć statyczna RAM (ang. Static RAM, SRAM) – automatycznie utrzymuje swoją

zawartość bez konieczności odświeżania, dopóki jest zasilana.

W komputerach klasy PC stosuje się warstwowy model architektury pamięci.

Charakteryzuje się ona następującymi właściwościami [16]:

1. pamięć główna (ang. main memory) – miejsce gdzie procesor przechowuje programy oraz

dane, których wkrótce będzie potrzebować. Działa jako bufor pomiędzy procesorem

a dyskiem twardym.

2. pamięć podręczna (ang. cache memory) – zawiera niewielką ilość szybkiej pamięci

SRAM, która buforuje dostęp między procesorem a pamięcią główną. Dzieli się ona na

dwa poziomy:

−

podstawowa pamięć podręczna (ang. primary cache memory), zwana również

pamięcią podręczną pierwszego poziomu (ang. Level 1 cache lub L1 cache) – jest

bardzo szybka, zawarta w samym układzie scalonym procesora. Pojemność

i wydajność pamięci podręcznej L1 cache są głównym czynnikiem decydującym

o wydajności procesora.

−

dodatkowa pamięć podręczna (ang. secondary cache memory), zwana również

pamięcią podręczną drugiego poziomu (ang. Level 2 cache lub L2 cache) – eliminuje

różnicę szybkości działania procesora i pamięci głównej.

Napęd dysku twardego (Rys. 5) jest zamkniętym urządzeniem wykorzystywanym przez

system do przechowywania danych.

Rys. 5. Dysk twardy [24]

W środku napędu dysku twardego znajdują się sztywne, płaskie talerze (dyski), zwykle

wykonane z aluminium lub szkła [11]. Talerze są nośnikiem informacji w dysku twardym.

Pokryte są one substancją magnetyczną [17].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

Zapis na dysku odbywa się poprzez namagnesowanie powierzchni nośnika. Ruchome głowice

przesuwają się nad wirującymi dyskami i zapisują dane tworząc ścieżki i sektory. Ścieżka jest

koncentrycznym okręgiem zawierającym informacje i podzielonym na pojedyncze sektory.

Ścieżki znajdujące się w tym samym położeniu po obu stronach każdego z talerzy tworzą

razem cylinder. Podczas normalnej pracy, głowice nie dotykają obracających się talerzy.

Po wyłączeniu zasilania głowice osiadają na talerzach, gdy te przestają się obracać.

Podczas pracy dysku bardzo cienka poduszka powietrza utrzymuje głowice tuż nad lub pod

talerzem. Jeśli poduszka ta zostanie naruszona przez cząstkę kurzu lub wstrząs, głowice mogą

się zetknąć z talerzami wirującymi przy pełnej prędkości. Uderzenie głowic o powierzchnie

dysku może spowodować różne skutki, od utraty kilku bajtów danych do całkowitego

zniszczenia dysku [11].

Podstawowe parametry charakteryzujące twardy dysk to [17]:

−

pojemność,

−

typ łącza,

−

czas dostępu (odczyt danych),

−

szybkość zapisywania i odczytu danych (transfer),

−

prędkość obrotowa,

−

pamięć podręczna.

Za tworzenie obrazu na monitorze odpowiedzialna jest karta grafiki (Rys.6), która znajduje

się na płycie głównej lub ma postać karty rozszerzeń montowanej do gniazda PCI lub AGP

[17].

Rys. 6. Karta graficzna [24]

Istotnymi parametrami charakteryzującymi kartę grafiki są [17]:

−

standard,

−

wydajność,

−

wielkość pamięci RAM,

−

rozdzielczość obrazu,

−

liczba wyświetlanych kolorów,

−

częstotliwość odświeżania obrazu.

Karta dźwiękowa (Rys.7) to karta rozszerzeń, która pozwala na nagrywanie oraz odtwarzanie

plików dźwiękowych. Obecnie karty dźwiękowe często wbudowywane są w płytę główną.

Przetwornik zmieniający sygnał analogowy w cyfrowy i odwrotnie jest zasadniczą częścią

składową karty dźwiękowej [17].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

Rys. 7. Karta dźwiękowa [24]

Podstawowymi parametrami karty dźwiękowej są [17]:

−

rozdzielczość (liczba bitów w słowie bitowym),

−

częstotliwość próbkowania (liczba pomiarów sygnału wyjściowego w jednostce czasu).

Karta dźwiękowa posiada wiele zastosowań, m.in. [11]:

−

zwiększanie efektywności oprogramowania edukacyjnego,

−

dodawanie efektów dźwiękowych do prezentacji handlowych i oprogramowania

szkoleniowego,

−

dodawanie dźwięku do oprogramowania rozrywkowego (np. gry),

−

tworzenie muzyki za pomocą sprzętu i oprogramowania,

−

dodawanie uwag dźwiękowych do dokumentów,

−

dodawanie efektów dźwiękowych do zadań systemowych,

−

umożliwianie osobom niepełnosprawnym wykorzystanie komputera.

Karta sieciowa (Rys.8) umożliwia przyłączenie komputera do sieci komputerowej [17]. Służy

do przekształcania pakietów danych w sygnały, które są przesyłane w sieci komputerowej.

Rys. 8. Karta sieciowa [21]

Podstawowymi parametrami karty sieciowej są [17]:

−

obsługiwany system operacyjny,

−

interfejs,

−

port,

−

szybkość transferu.

Stacja (napęd) dyskietek (Rys.9) umożliwia wczytywanie plików z dyskietek i zapisywanie na

dyskietkach informacji [17].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

Napędy dyskietek są z reguły wyposażone w dwie głowice odczytująco – zapisujące, są one

stacjami dwustronnymi. Każdej stronie dyskietki odpowiada jedna głowica, wykorzystywana

zarówno do odczytu, jak i zapisu [11].

Rys. 9. Napęd dyskietek [26]

Napęd CD (Rys.10) służy do odczytywania dysków optycznych charakteryzujących się

jednokrotnym, bardzo trwałym zapisem [13].

Istotnymi parametrami napędów CD są [17]:

−

szybkość odczytu,

−

interfejs,

−

odczytywane formaty dysków.

Rys. 10. Napęd CD [24]

Napęd DVD (Rys.11) podobnie jak w przypadku napędu CD umożliwia on jedynie odczyt

danych z płyty. Jego konstrukcja pozwala na odczytywanie płyt CD, CD-R i CD-RW.

DVD różni się od CD podwójną warstwą zapisu na jednej stronie oraz możliwością zapisu

dwustronnego [29].

Rys. 11. Napęd DVD [29]

Modem (Modulator/DEModulator) to urządzenie służące do przetwarzania sygnałów

cyfrowych na analogowe (modulacja) i na odwrót (demodulacja); umożliwiające transmisję

danych na duże odległości do innego modemu poprzez łącza telekomunikacyjne [17].

Modemy dzielimy na [17]:

−

wewnętrzne (Rys.12),

−

zewnętrzne.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

Rys. 12. Modem wewnętrzny [21]

Klawiatura (Rys.13) służy do wydawania poleceń komputerowi. Jest uporządkowanym

zestawem klawiszy służącym do ręcznego sterowania urządzeniem lub ręcznego

wprowadzania danych.

W zależności od spełnianej funkcji klawiatura zawiera różnego rodzaju klawisze –

alfabetyczne, cyfrowe, znaków specjalnych, funkcji specjalnych, o znaczeniu definiowanym

przez użytkownika [29].

Rys. 13. Klawiatura [23]

Mysz komputerowa (Rys.14) to urządzenie, za pomocą którego możemy wykonać cały szereg

czynności, np.: uruchomić obiekt, narysować rysunek, wyłączyć [13].

Umożliwia poruszanie kursorem po ekranie komputera poprzez przesuwanie jej po

powierzchni płaskiej. Mysz odczytuje zmianę swojego położenia względem podłoża, a po

jego zamianie na postać cyfrową komputer dokonuje zmiany położenia kursora myszy na

ekranie. Najczęściej wyposażona jest w kółko do przewijania ekranu.

Nowszym rozwiązaniem jest tzw. "mysz optyczna". W podstawie takiej myszy zainstalowana

jest jedna lub więcej diod elektroluminescencyjnych, które oświetlają powierzchnię pod

myszą, soczewka ogniskująca, oraz matryca CCD. Mysz tego typu posiada także

specjalizowany procesor DSP (zazwyczaj zintegrowany z matrycą) służący do analizowania

względnych zmian w położeniu mocno powiększonego obrazu powierzchni [29].

Rys. 14. Mysz komputerowa [24]

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

Monitor (Rys.15) jest urządzeniem, którego zadaniem jest wyświetlanie informacji

wprowadzanych przez użytkownika lub będących efektem wykonania poleceń przez

komputer [17].

Może on pracować w tzw. trybie tekstowym (wyświetla znaki) lub w trybie graficznym

(wyświetla obrazy) [13].

Rozróżnia się następujące rodzaje monitorów [29]:

−

monitory kineskopowe CRT (ang. Cathode-Ray Tube) – głównym elementem jego

budowy jest kineskop,

−

monitory ciekłokrystaliczne LCD (ang. Liquid Crystal Display) – to urządzenie

wyświetlające obraz oparte na mechanizmie zmiany polaryzacji światła na skutek zmian

orientacji

uporządkowania

cząsteczek

chemicznych,

pozostających

w

fazie

ciekłokrystalicznej, pod wpływem przyłożonego pola elektrycznego.

Rys. 15. Monitor ciekłokrystaliczny [26]

Monitory mają następujące parametry [17]:

−

technologia wykonania (kineskop, wyświetlacz LCD),

−

przekątna ekranu,

−

średnica plamki, którą budowany jest obraz,

−

maksymalna rozdzielczość (liczba punktów wyświetlanych na ekranie),

−

maksymalna częstotliwość odchylania pionowego (liczba obrazów rysowania w czasie

jednej sekundy),

−

maksymalna częstotliwość odchylania poziomego,

−

wbudowane akcesoria- np.: mikrofon, głośniki.

Drukarka służy do nanoszenia obrazów i tekstów zapisanych w plikach na papier [17].

Istnieją trzy podstawowe typy technologii drukowania, różniące się od siebie metodą

przenoszenia obrazu na papier. Są to [10]:

−

Laser – drukarki laserowe (Rys.16) tworzą za pomocą lasera elektrostatyczny obraz całej

strony na światłoczułym bębnie. Na bęben nanoszony jest barwiony proszek nazywany

tonerem, który przylega tylko do naładowanych elektrostatycznie obszarów,

odpowiadającym znakom lub rysunkom na stronie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

Rys. 16. Drukarka laserowa [26]

−

Strumień atramentu – drukarki atramentowe (Rys.17) posiadają niewielkie dysze

rozpylające na stronę zjonizowany atrament. Namagnesowane płytki ukierunkowują

atrament, który opada na papier zgodnie z odpowiednim wzorcem, formując litery lub

rysunki.

Rys. 17. Drukarka atramentowa [26]

−

Igłowe – drukarki wykorzystujące technikę igłową (Rys.18) posiadają wzorzec

z zaokrąglonych na końcu igieł, którym przyciskają do strony nasyconą atramentem

taśmę. Igły są ułożone w prostokątną siatkę zwaną matrycą. Poszczególne kombinacje

igieł tworzą różne znaki oraz rysunki.

Rys. 18. Drukarka igłowa [25]

Podstawowymi parametrami drukarek są [17]:

−

technologia wydruku,

−

maksymalna rozdzielczość wydruku,

−

szybkość wydruku w trybie kolorowym i monochromatycznym,

−

interfejs,

−

obsługiwane systemy operacyjne.

Skaner (Rys.19) służy do analizy obrazów umieszczonych na płaskich przedmiotach

i zapisywania ich do pliku [17].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

Rys. 19. Skaner [26]

Istotnymi parametrami przy wyborze skanera są [17]:

−

maksymalna rozdzielczość skanowanego obrazu,

−

maksymalna głębia kolorów,

−

interfejs,

−

dołączone oprogramowanie graficzne,

−

oprogramowanie umożliwiające wykrywanie w obrazie tekstu oraz zapisywanie go do

pliku z możliwością dalszej edycji.

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie funkcje w komputerze pełni procesor?

2. Jakie znasz rodzaje pamięci RAM?

3. Na czym polega proces zapisu danych na dysku twardym?

4. Jakie podstawowe parametry charakteryzują kartę grafiki?

5. Do czego jest potrzebna karta dźwiękowa w komputerze?

6. Jak jest zbudowany napęd dyskietek?

7. Jakie znasz urządzenia zewnętrzne?

8. Na jakie parametry powinieneś zwrócić uwagę przy wyborze monitora?

9. Jakie znasz typy technologii drukowania?

10. Jakie parametry są istotne przy wyborze skanera?

4.2.3. Ćwiczenia

Ćwiczenie 1

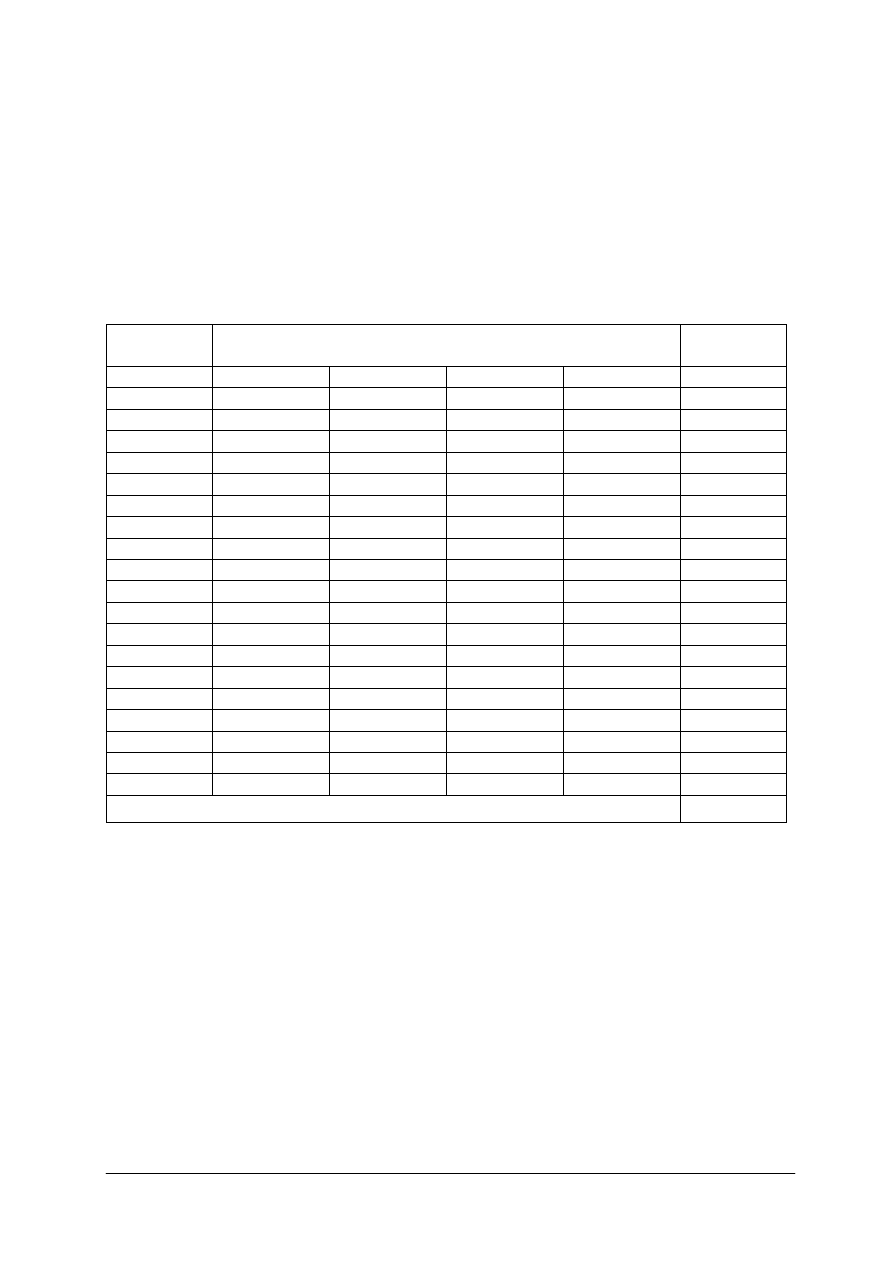

Określ rodzaj urządzeń zewnętrznych. Wyniki przedstaw w tabeli.

Nazwa urządzenia

Urządzenie wejściowe

Urządzenie wyjściowe

Drukarka

Karta dźwiękowa

Karta sieciowa

Klawiatura

Modem

Monitor

Mysz

Skaner

Stacja dyskietek

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeanalizować działanie poszczególnych urządzeń,

2) wprowadzić uzyskane wyniki do tabeli.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

Ćwiczenie 2

Wypisz urządzenia wchodzące w skład jednostki centralnej, które są niezbędne do

funkcjonowania komputera.

Aby wykonać ćwiczenie, powinieneś:

1) przeanalizować działanie poszczególnych urządzeń jednostki centralnej,

2) dokonać analizy uzyskanych wyników,

3) zanotować wyniki.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

Ćwiczenie 3

Wypisz urządzenia jednostki centralnej, które rozszerzają możliwości komputera.

Aby wykonać ćwiczenie, powinieneś:

1) przeanalizować działanie poszczególnych urządzeń jednostki centralnej,

2) dokonać interpretacji uzyskanych wyników,

3) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

Ćwiczenie 4

Odszukaj w dowolnym czasopiśmie komputerowym opis dowolnego urządzenia

wewnętrznego montowanego w jednostce centralnej i zewnętrznego. Odczytaj i zanotuj

parametry tych urządzeń.

Aby wykonać ćwiczenie, powinieneś:

1) przeanalizować opisy wybranych urządzeń,

2) dokonać interpretacji uzyskanych wyników,

3) zanotować wyniki.

Wyposażenie stanowiska pracy:

−

dowolne czasopismo komputerowe,

−

arkusz papieru formatu A4.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

Ćwiczenie 5

Porównaj parametry różnych urządzeń tego samego rodzaju.

Aby wykonać ćwiczenie, powinieneś:

1) przeanalizować parametry poszczególnych urządzeń komputera,

2) porównać wyniki,

3) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) określić przynależność urządzeń jednostki centralnej?

2) wymienić urządzenia jednostki centralnej niezbędne do funkcjonowania

komputera?

3) wymienić urządzenia zewnętrzne komputera?

4) omówić parametry dowolnego urządzenia wewnętrznego

i zewnętrznego

5) porównać parametry urządzeń wewnętrznych i zewnętrznych komputera?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

4.3. Sieci komputerowe. Internet, poczta elektroniczna

4.3.1. Materiał nauczania

Sieć komputerowa to zespół urządzeń przetwarzających dane, które mogą wymieniać między

sobą informacje za pośrednictwem mediów transmisyjnych [9].

Do transmisji danych stosowane są kable medialne, światłowody, podczerwień, fale radiowe.

Za pośrednictwem sieci komputerowej użytkownicy mogą współdzielić pliki z danymi

i programy. Mogą między sobą wymieniać dane i komunikaty. Ponadto sieć umożliwia

centralne składowanie danych, co pozwala na ich zabezpieczenie przed dostępem osób

niepowołanych [9].

Sieć komputerowa powstaje w momencie połączenia ze sobą dwóch komputerów. Im większa

sieć, tym bardziej staje się ona skomplikowanym organizmem

Ze względu na rozmiary sieci można podzielić na następujące klasy [9]:

−

sieci lokalne (LAN – Local Area Network)- używane są do łączenia urządzeń

znajdujących się w niewielkiej odległości, swoim zasięgiem mogą obejmować jedno

biuro lub budynek;

−

sieci miejskie (MAN – Metropolitan Area Network)- swoim zasięgiem obejmują systemy

pracujące na terenie całego miasta;

−

sieci rozległe (WAN – Wide Area Network)- używane są do łączenia sieci LAN na

terenie znacznych obszarów geograficznych.

W zależności od sposobu, w jaki przyłączone do sieci zasoby są udostępniane, wyróżnia się

następujące typy sieci [15]:

−

sieci równorzędne (każdy – z – każdym),

−

sieci oparte na serwerach (klient – serwer).

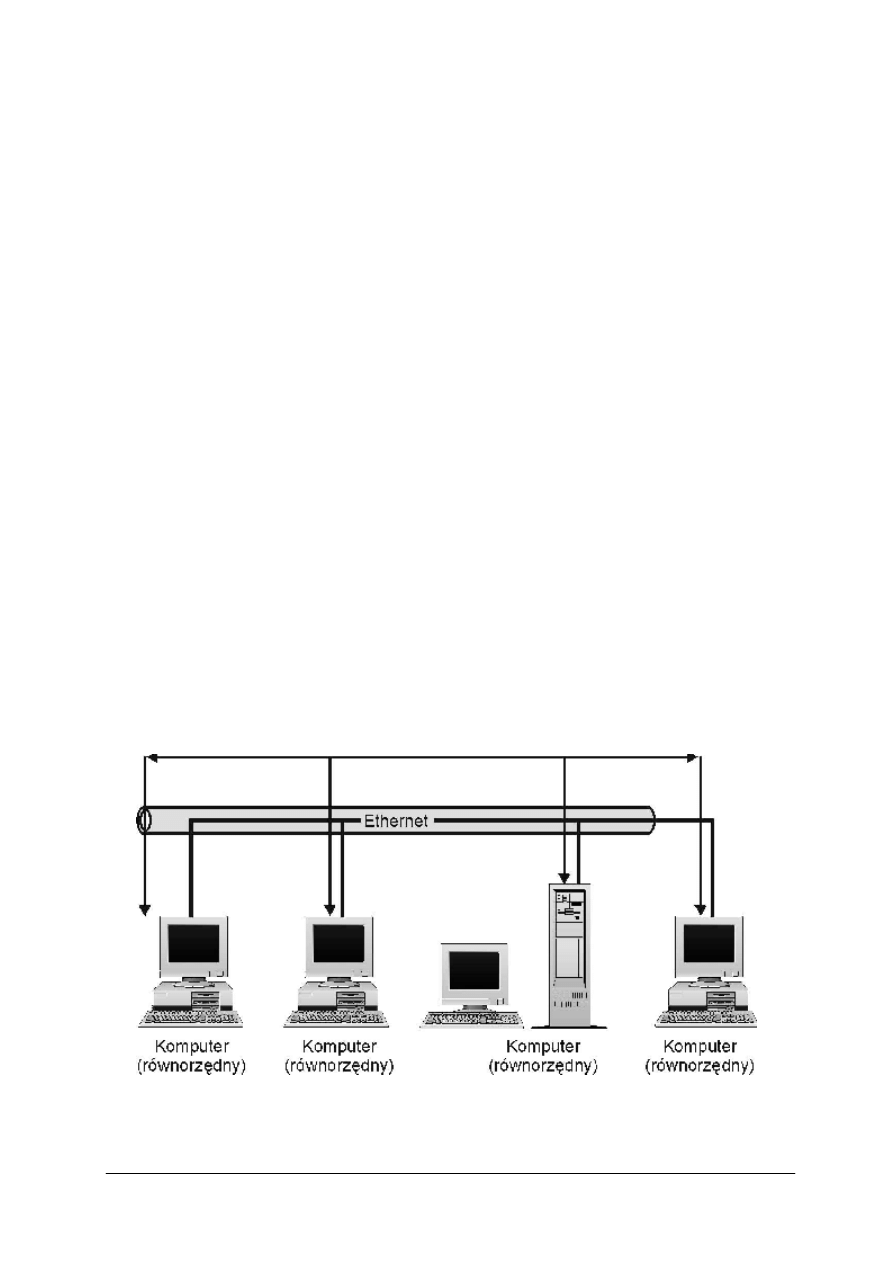

W sieciach równorzędnych (Rys. 20) wszystkie stacje robocze mogą się ze sobą komunikować,

pobierać dane z innych komputerów, oraz udostępniać swoje zasoby (zarówno katalogi

znajdujące się na dysku lokalnym jak i urządzenia peryferyjne, np.: drukarka) innym

użytkownikom sieci [9].

Rys. 20. Sieć równorzędna typu każdy – z – każdym [15, s. 50]

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

Sieci równorzędne mają dwa główne zastosowania [15]:

1. są idealne dla małych instytucji z ograniczonym budżetem technologii informacyjnych

i ograniczonymi potrzebami współdzielenia informacji,

2. posiadają zastosowanie do ściślejszego współdzielenia informacji w ramach grup

roboczych, które wchodzą w skład większych organizacji.

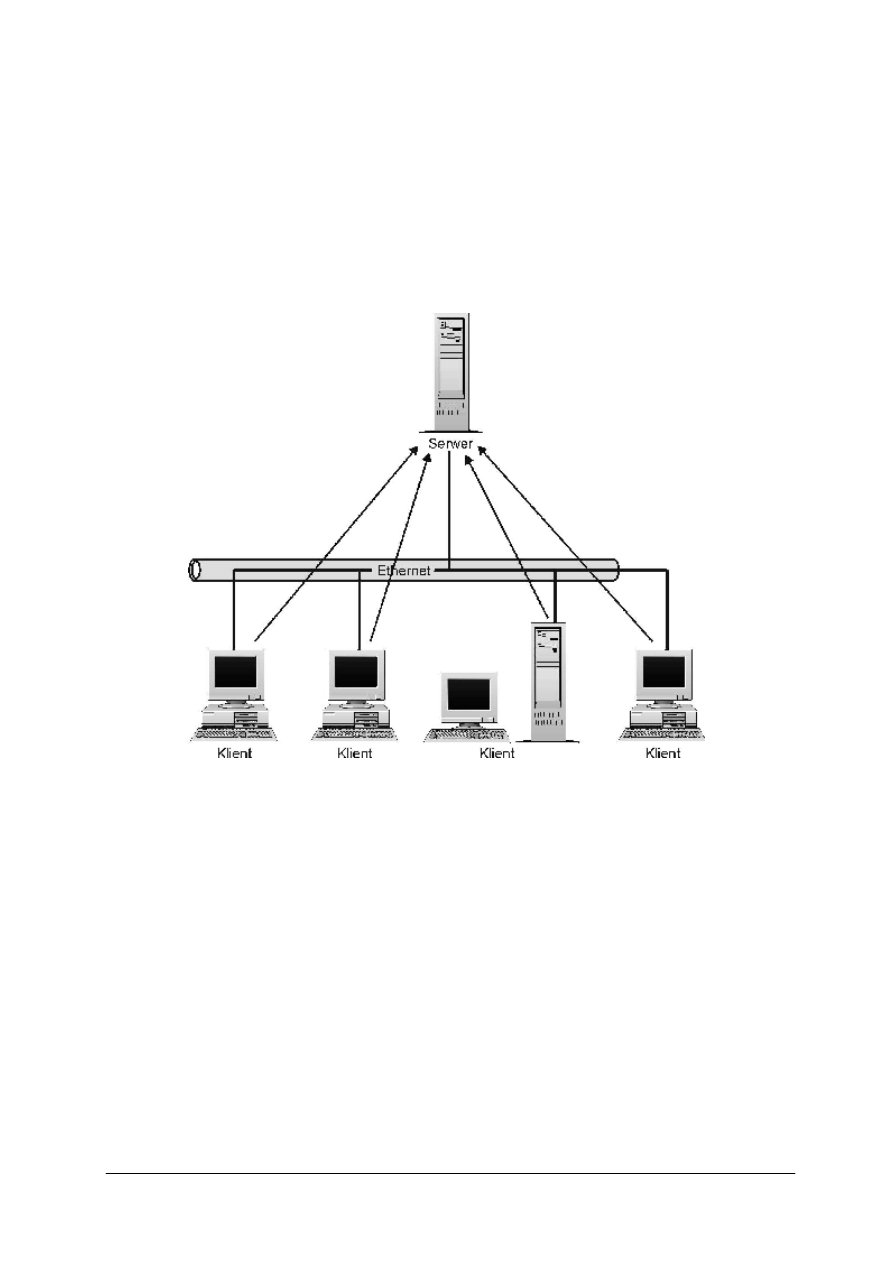

Sieci oparte na serwerach nazywa się sieciami typu klient – serwer (Rys. 21).

W sieciach klient – serwer zasoby często udostępniane są gromadzone w komputerach

zwanych serwerami. Serwery zwykle nie mają bezpośrednich użytkowników, są komputerami

wielodostępnymi regulującymi udostępnianie swoich zasobów szerokiej rzeszy klientów [15].

Rys. 21. Sieć typu klient – serwer [15, s. 53]

Sieci oparte na serwerach mają swoje zastosowanie w dużych organizacjach, często

wymagających zwiększonego bezpieczeństwa i bardziej konsekwentnego zarządzania

zasobami przyłączonymi do sieci [15].

Biorąc pod uwagę fizyczny kształt lokalnych sieci komputerowych wyróżnia się następujące

topologie sieci [9]:

−

magistrala,

−

pierścień,

−

gwiazda.

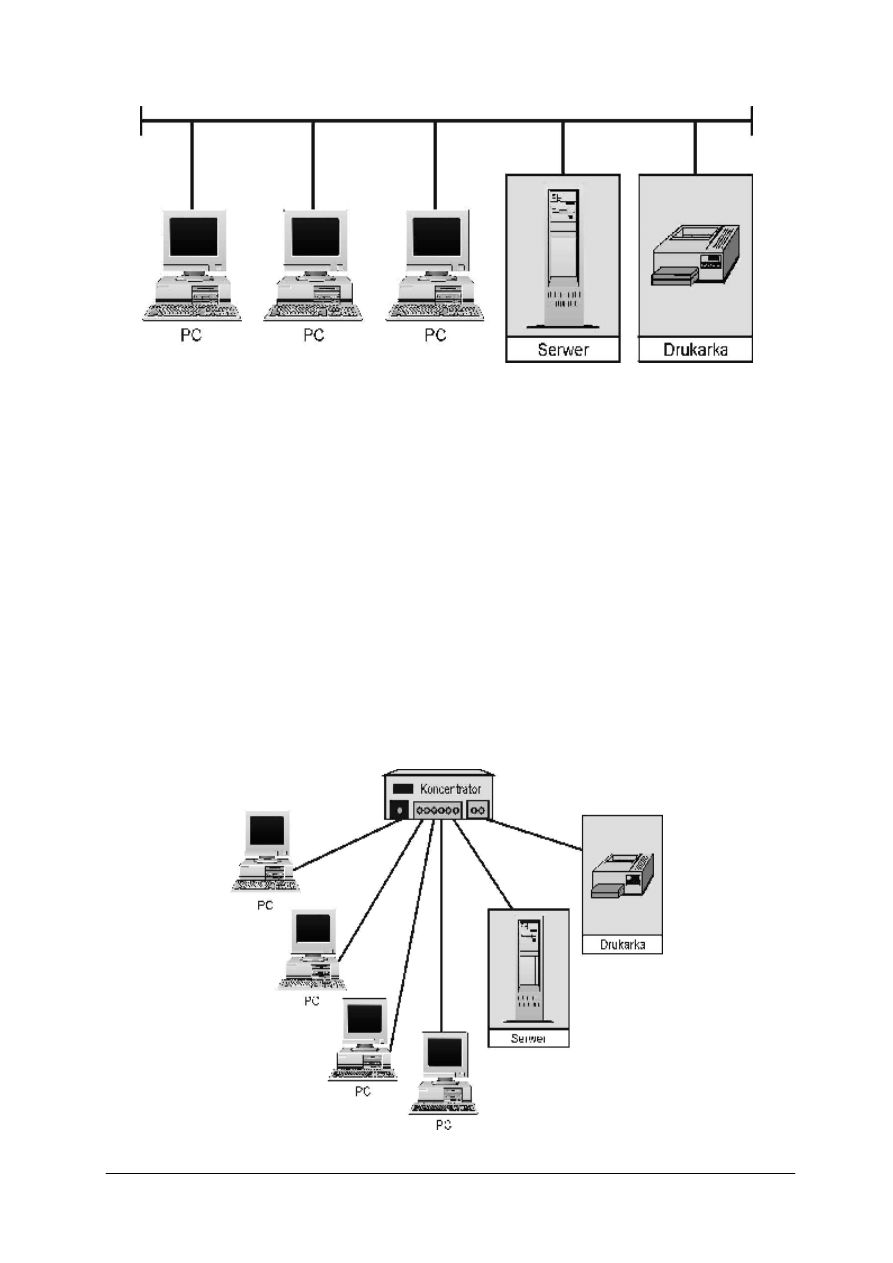

W topologii magistrali (Rys. 22) wszystkie węzły sieci połączone są ze sobą za pomocą

pojedynczego, otwartego (czyli umożliwiającego przyłączenie lokalnych urządzeń) kabla.

Kabel ten obsługuje tylko jeden kanał i nosi nazwę magistrali.

Niektóre technologie oparte na topologii magistrali korzystają z więcej niż jednego kabla,

dzięki czemu mogą obsługiwać więcej niż jeden kanał, pomimo że każdy z kabli obsługuje

tylko jeden kanał transmisyjny [15].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

Rys. 22. Sieć komputerowa o topologii magistrali [15, s. 57]

Oba końce magistrali muszą być zakończone opornikami ograniczającymi zwanymi także

terminatorami. Chronią one przed odbiciami sygnału. Sygnał wysyłany przez komputer

rozchodzi się w przewodzie automatycznie w obu kierunkach. Jeśli nie napotka na swojej

drodze terminatora, to dochodzi do końca magistrali, gdzie zmienia kierunek biegu.

W takiej sytuacji pojedyncza transmisja może całkowicie zapełnić wszystkie dostępne

szerokości pasma i uniemożliwić wysyłanie sygnałów wszystkim pozostałym komputerom

połączonym do sieci [15].

W sieci o topologii pierścienia wszystkie komputery są połączone kolejno ze sobą jednym

przewodem, tworząc obwód zamknięty.

Sieci tego typu spotyka się rzadko, ponieważ jej zaprojektowanie jest dość kłopotliwe,

a usunięcie z sieci lub dodanie do niej jednego komputera może spowodować zakłócenia

pracy sieci [9].

Połączenia sieci o topologii gwiazdy (Rys. 23) z przyłączonymi do niej urządzeniami

rozchodzą się z jednego, wspólnego punktu – koncentratora, który łączy się bezpośrednio

z każdym węzłem. Jeden koniec kabla połączony jest z gniazdem karty sieciowej, drugi

połączony jest bezpośrednio z koncentratorem lub węzłem komutacyjnym [6].

Rys. 23. Sieć komputerowa o topologii gwiazdy [15, s. 61]

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

W sieci, bez względu na jej wielkość, każdy komputer musi posiadać adres tak, by pakiety

danych, kierowane do właściwego komputera, osiągnęły adresata.

Cel ten realizuje się na wiele różnych sposobów, a jednym z podstawowych jest nadanie,

przez producenta, każdej karcie sieciowej unikatowego w skali światowej adresu - tzw. MAC

[7]. Komputer wyposażony w kartę sieciową jest rozpoznawany na całym świecie za pomocą

numeru MAC swojej karty sieciowej.

Wymiana danych w sieciach jest realizowana za pomocą tzw. protokołów. Protokoły to

zbiory reguł, według których realizowana jest dana usługa [7].

Sieć Internet oparta jest o protokół TCP/IP (Transmission Control Protocol/Internet Protocol).

Umożliwia on wymianę informacji między komputerami różnych typów. Protokół ten jest

w rzeczywistości całą rodziną protokołów. Można wyróżnić dwa protokoły: TCP i IP.

Protokół TCP steruje ruchem pakietów (porcji danych) w sieci, chroniąc je przy tym przed

zagubieniem. Umożliwia także sprawdzenie czy dane dotarły do adresata nie uszkodzone.

Porządkuje pakiety w takiej kolejności w jakiej zostały wysłane, dzięki czemu poszczególne

fragmenty przesyłanej informacji są odbierane przez komputer docelowy w odpowiedniej,

poprawnej kolejności [9].

Protokół IP jest protokołem komunikacyjnym i odpowiada za przesyłanie po sieci pakietów

zaopatrzonych adres, tak zwanych datagramów. Wysyłane datagramy wędrują po sieci do

momentu, gdy dotrą do adresata. Jest on wyposażony w adres, dzięki czemu nie jest ważne,

po jakiej drodze zmierza do celu. Datagram dociera do adresata zawsze gdy przynajmniej

jedno łącze prowadzące do niego jest sprawne. Jeśli okaże się, że jedna z dróg prowadzących

do adresata jest uszkodzona, wówczas datagram jest kierowany do celu inną, okrężną drogą

[9].

Poza TCP/ IP, który jest standardowym protokołem używanym w Internecie oraz w wielu

innych sieciach komputerowych, używane są też specjalne protokoły transmisyjne, wśród

których najważniejsze to [20]:

−

HTTP (Typer Text Transfer Ptotocol) – protokół do przesyłania dokumentów HTML,

czyli stron WWW,

−

SMTP i POP3 – protokoły poczty elektronicznej (odpowiednio poczty wysyłanej

i odbieranej),

−

FTP (File Transfer Protocol) – protokół do przesyłania plików dowolnego rodzaju,

−

NNTP (Network News Transfer Protocol) – protokół internetowych grup dyskusyjnych

Usenet.

Z protokołem IP związane jest pojęcie adresu IP. Adres IP to 32–bitowa liczba, która

jednoznacznie identyfikuje położenie konkretnego komputera w Internecie. Każdy komputer

bezpośrednio przyłączony do Internetu musi mieć swój adres [12].

Adres IP składa się z dwóch części: numeru sieci oraz numeru komputera. Obie części

numeru zapisane są w jednym ciągu. Adres jest zapisywany w formie czterech liczb,

z zakresu 0–25, oddzielonych od siebie kropkami [9].

Zasady pozyskiwania informacji z Internetu

Aby efektywnie wyszukiwać informacje należy zdefiniować strategię szukania, tzn.

należy zadać sobie trzy podstawowe pytania:

−

Czego dotyczy problem?

−

Jakie są kluczowe kwestie z nim związane?

−

Czy można je wyrazić innymi słowami?

Odpowiadając na te pytania, zgromadzimy listę terminów, z którymi możemy zacząć swoje

poszukiwanie [14].

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

Największą

wyszukiwarką

ogólnoświatową

jest

Google,

natomiast

największą

polskojęzyczną wyszukiwarką jest NetSprint.

Przeglądarka internetowa to program, który służy do pobierania dokumentów HTML wraz

z towarzyszącymi im plikami z serwerów www, wyświetlania ich na monitorze w postaci

stron WWW. Najpopularniejsze przeglądarki internetowe to Microsoft Internet Explorer

i Netscape Navigator.

Internet Explorer to graficzna przeglądarka www udostępniana bezpłatnie przez firmę

Microsoft. Internet Explorer to także nazwa pakietu obejmującego oprócz przeglądarki m.in.:

klienta poczty elektronicznej i grup dyskusyjnych Outlook Express, edytor stron www Front

Page Express i program komunikacyjny NetMeeting.

Dominacja Windows na rynku systemów operacyjnych oraz rosnąca popularność Internetu

sprawiają, że Internet Explorer jest obecnie jedną z najważniejszych aplikacji. Jednym

z elementów prowadzonej przez Microsoft polityki promocyjnej była decyzja udostępniania

Explorera za darmo oraz włączenie go do systemu operacyjnego Windows (począwszy

od Windows 98). Ta strategia w połączeniu z ciągłym doskonaleniem produktu przyczyniła

się do zdobycia przez Internet Explorera dominującej pozycji na rynku .

Internet Explorer posiada wbudowaną obsługę języków Java i JavaScript, VBScript oraz

technologii ActiveX. Obsługuje szeroki zakres standardów internetowych, w tym szyfrowanej

komunikacji (protokół SSL), cyfrowych podpisów, tele- i wideokonferencji [30].

Netscape Communicator to pakiet programów do pracy w Internecie firmy Netscape

Communications [30].

Pozwala na porozumiewanie się, wymianę danych i dostęp do informacji znajdujących się

w sieciach intranetowych oraz w Internecie.

Netscape Communicator powstał w oparciu o słynną przeglądarkę Netscape Navigator.

W skład pakietu Netscape Communicator Professional Edition wchodzą [30]:

−

Navigator – przeglądarka internetowa,

−

Messenger – program do korzystania z poczty elektronicznej,

−

Collabra – czytnik artykułów grup dyskusyjnych Usenet,

−

Composer – graficzny edytor HTML, służący do tworzenia stron WWW,

−

Conference – program do pracy zespołowej w sieci, zawiera m.in. telefon internetowy,

−

Netcaster – program do obsługi kanałów internetowych tworzonych w technologii

aktywnej dystrybucji,

−

AOL Instant Messenger – program do monitorowania sieci pod kątem obecności

wskazanych osób; umożliwia również bezpośrednią komunikację,

−

Calendar – kalendarz i organizator zadań,

−

AutoAdmin – narzędzie dla administratorów, realizujący centralne zarządzanie N.C.,

−

IBM Host On-Demand – obsługa standardu terminala TN3270; program telnetowi.

W Internecie istnieją trzy podstawowe narzędzia wyszukiwania dokumentów i stron WWW [14]:

1. Wyszukiwarki – pozwalają na wyszukiwanie przy użyciu słów kluczowych, które

odnoszą się do wyszukiwanego zagadnienia. Program komputerowy przeszukuje sieć, zaś

informacja o znalezionych terminach przesyłane sa do centralnej bazy danych.

2. Multiwyszukiwarki – służą do wyszukiwania informacji w WWW. Korzystając

ze specjalnego oprogramowania system korzysta jednocześnie z kilku wyszukiwarek

i przeszukuje kilka katalogów tematycznych. Następnie kompiluje rezultatu

wyszukiwania lub prezentuje je według nazw indeksów. Multiwyszukiwarki nie posiadają

żadnej wewnętrznej bazy danych, posługują się natomiast zasobami wyszukiwarek

i

katalogów tematycznych.

Przykładowe

multiwyszukiwarki

to:

Search.Com

(http://search.com ), Meta Crawler (http://www.metacrawler.com)

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

3. Katalogi tematyczne – podobnie jak wyszukiwarki składają się z bazy danych oraz

programu wyszukiwanego.

Różnica w ich działaniu polega na sposobie gromadzenia informacji. Katalogi tematyczne

zarządzane są przez zespoły ludzkie, które decydują o umieszczaniu określonych informacji

w danej kategorii tematycznej.

Bazy danych są tworzone głównie przez ludzi. Układ tematyczny katalogów sprzyja

znajdowaniu rzeczowej informacji na dany temat. Przykładowy katalog to: hoga.pl

(http://www.hoga.pl).

Aby efektywnie wyszukiwać informacje w Internecie należy stosować się do kilku zasad [14]:

−

w zapytaniu stosujemy wyrazy, których spodziewamy się w tekście strony. Odmiana

wyrazu może wpłynąć na zwracane rezultaty,

−

ważniejsze terminy umieszczamy jako pierwsze. Jeśli chcemy żeby pozostałe także były

traktowane jako ważne należy umieścić przed nimi znak plus (+), np.: +technologia+informacyjna,

−

jeśli chcemy wyłączyć jakiś termin z wyszukiwania musimy zastosować znak minus

(-), np.: +technologia-informacyjna. Należy pamiętać, że pomiędzy znakiem a wyrazem

nie ma spacji,

−

jeśli szukamy tylko frazy, znaki + i – nie powinny być stosowane w jej obrębie,

−

stosujemy przynajmniej trzy słowa kluczowe i korzystamy, jeśli to możliwe z fraz,

−

unikamy wyrazów bardzo popularnych, chyba że zastosujemy je we frazie,

−

przy wpisywaniu słów kluczowych i fraz, korzystamy głównie z małych liter (chyba,

że szukamy czegoś, co powinno być pisane wielkimi literami),

−

łączymy ze sobą frazy i słowa kluczowe, np.: +informacja+”technologia+informacyjna”-

„studia+podyplomowe”.

Zasady korzystania z poczty elektronicznej

Poczta elektroniczna to wirtualny odpowiednik klasycznej poczty. Aby korzystać z

poczty elektronicznej trzeba posiadać konto poczty elektronicznej. Znajduje się ono na

serwerze i ma określona nazwę, tzw. adres poczty elektronicznej. Konto składa się z dwóch

skrzynek: nadawczej i odbiorczej. Są to wydzielone foldery na serwerze, do których dostęp

ma tylko właściciel konta [17].

Aby móc korzystać z poczty elektronicznej należy [17]:

−

posiadać komputer podłączony do Internetu,

−

założyć konto pocztowe,

−

odpowiednio skonfigurować program pocztowy.

Z systemem operacyjnym instalowany jest klient poczty elektronicznej – dla systemu

Windows XP jest to Outlook Express.

Do skonfigurowania programu pocztowego niezbędna jest znajomość [17]:

−

identyfikatora użytkownika,

−

adresu serwera poczty wychodzącej,

−

adresu serwera poczty przychodzącej.

Aby skonfigurować program Outlook Express jako klienta poczty elektronicznej należy

wykonać następujące czynności:

1. Wybrać polecenie Start, a następnie E – mail.

2. Gdy wyświetli się nam Kreator połączeń internetowych, w polu Nazwa wyświetlana

należy wpisać imię i nazwisko użytkownika, i kliknąć przycisk Dalej.

3. W polu Adres e – mail wpisujemy pełny adres poczty elektronicznej i naciskamy przycisk

Dalej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

4. W kolejnym oknie nanosimy nazwy serwerów, wpisujemy dane swojego konta

i klikamy przycisk Dalej.

5. W oknie Logowanie poczty internetowej wpisujemy nazwę konta i hasło przechodzimy

do następnego okna.

6. Kolejne okno to okno z gratulacjami poprawnego skonfigurowania konta. Aby zakończyć

pracę konfiguracji programu pocztowego klikamy przycisk Zakończ.

7. Gdy Outlook Express jest gotowy do pracy klikamy ikonę Wyślij i odbierz wszystkie.

Program połączy się z serwerami.

Użytkownicy Internetu sformułowali zasady korzystania z poczty elektronicznej oraz list

dyskusyjnych i określili je mianem netykiety.

Podstawowe zasady netykiety przedstawiają się następująco [17]:

1. Wysyłaj listy krótkie, zwięzłe i na temat.

2. Jeśli zamierzasz napisać bardzo długi list lub poruszyć w nim kilka tematów, podziel

wiadomość na kilka mniejszych.

3. Jeśli odpowiadasz na list innego użytkownika Internetu, cytuj tylko naprawdę niezbędne

fragmenty jego listu, a pozostałe usuń z odpowiedzi.

4. Jeśli przesyłasz jakiekolwiek obce informacje, podawaj zawsze ich źródło.

5. Używaj dużych liter w tekście tylko wtedy, gdy chcesz podkreślić ważny punkt lub

wyróżnić nagłówek. Całe zdania pisane dużymi literami oznaczają podniesiony głos

(krzyk) nadawcy listu.

6. Przekazując dalej list innej osoby (tzw. forward), zawsze zapytaj o jej zgodę.

7. Na końcu każdej przesyłki, tzw. stopce, podawaj w kilku linijkach tekstu podstawowe

dane na temat własnej osoby, tj. imię, nazwisko, adres własnej skrzynki i strony WWW.

8. Nie używaj skrzynek pocztowych zainstalowanych w szkołach czy na uczelniach do

celów handlowych i prywatnych.

9. Nie wysyłaj informacji o charakterze komercyjnym (np.: reklam) do innych

użytkowników, jeśli wyraźnie Cię o to nie poproszą. Niechciane listy o charakterze

komercyjnym, określane mianem spamu, są bardzo źle przyjmowane przez

użytkowników Internetu.

10. Nie wysyłaj razem z listem dużych prac tekstowych, zdjęć bądź innych plików

zajmujących znaczne ilości miejsca na dysku. Łatwiej jest zainstalować je na stronie

WWW i podać zainteresowanej osobie adres tych zasobów w sieci. Jeśli musisz do

korespondencji dołączyć kilka plików, wyślij je w osobnych przesyłkach.

Zagrożenia wynikające z korzystania z Internetu

Wykonywanie coraz większej liczby czynności przy użyciu komputerów niesie z sobą

wiele zagrożeń.

Dostęp do sieci ułatwia wymianę danych, ale jednocześnie zwiększa zagrożenie

zainfekowania ich wirusami, które mogą [17]:

−

spowodować generowanie nieszkodliwych komunikatorów,

−

spowolnić pracę komputera,

−

umożliwić osobom niepowołanym zdalny dostęp do danych zgromadzonych

w komputerze,

−

zniszczyć dane i programy,

−

uszkodzić sprzęt.

Innym zagrożeniem jest zjawisko spamu. Pod pojęciem spam należy rozumieć informację

przesłaną drogą elektroniczną, która spełnia łącznie następujące warunki [28]:

−

jej treść jest niezależna od tożsamości odbiorcy w związku z tym, że wiadomość ta może

być przesyłana do wielu niezależnych odbiorców,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

−

odbiorca nie wyraził wcześniej zgody na otrzymywanie wiadomości, przy czym zgoda ta

musi być wyrażona w sposób weryfikowalny, świadomy, wyraźny i możliwy do

odwołania,

−

z okoliczności wynika, że wysyłający odniósł niewspółmierną korzyść z faktu wysłania

wiadomości w stosunku do korzyści jaką odniósł odbiorca w związku z jej odbiorem.

Zjawisko spamu jest zwalczane w sieci głównie poprzez instalowanie na serwerach poczty

i serwerach grup dyskusyjnych specjalnych programów nazywanych cancelbots, których

zadaniem jest rejestrowanie takich samych lub podobnych wiadomości na konta

użytkowników [17].

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co określa termin sieć komputerowa?

2. Jak dzielimy sieć komputerową ze względu na rozmiary?

3. Jak dzielimy sieci komputerowe, ze względu na sposób, w jaki udostępniane są zasoby

przyłączone do sieci?

4. Jakie znasz topologie sieci komputerowych?

5. Co charakteryzuje protokół TCP/IP ?

6. Jakie znasz protokoły transmisyjne ?

7. Jakie znasz podstawowe narzędzia wyszukiwania dokumentów i stron WWW

w Internecie ?

8. Jakie znasz podstawowe zasady stosowane podczas wyszukiwania informacji

w Internecie?

4.3.3. Ćwiczenia

Ćwiczenie 1

Porównaj poznane topologie sieci komputerowych.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać informacje dotyczące topologii sieci komputerowych,

2) przeanalizować zebrane informacje,

3) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

Ćwiczenie 2

Sprawdź numer IP komputera, z którego korzystasz podczas zajęć w pracowni

komputerowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić komputer,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

2) odszukać numer IP swojego komputera,

3) zanotować spostrzeżenia.

Wyposażenie stanowiska pracy:

−

zestaw komputerowy,

−

arkusz papieru formatu A4.

Ćwiczenie 3

Korzystając z poznanych zasad efektywnego wyszukiwania informacji w Internecie

wyszukaj wiadomości na temat zawodu protetyk słuchu.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić komputer,

2) uruchomić jedną z wyszukiwarek internetowych,

3) odszukać interesujące Cię informacje,

4) zanotować lub zapisać w dokumencie tekstowym spostrzeżenia.

Wyposażenie stanowiska pracy:

−

komputer z dostępem do Internetu,

−

arkusz papieru formatu A4.

Ćwiczenie 4

Skonfiguruj program pocztowy Outlook Express jako klienta poczty elektronicznej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) uruchomić komputer,

2) uruchomić Kreatora połączeń internetowych i postępować zgodnie ze wskazówkami.

Wyposażenie stanowiska pracy:

−

komputer z dostępem do Internetu,

−

poradnik dla ucznia.

Ćwiczenie 5

Opracuj NETYKIETĘ do swojej pracowni komputerowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) zapoznać się z zasadami Netykiety,

2) przeanalizować zebrane informacje,

3) opracować własną Netykietę.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

arkusz papieru formatu A4.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

4.3.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) porównać poznane topologie sieci komputerowych?

2) określić numer IP własnego komputera?

3) efektywnie wyszukiwać informacje w Internecie?

4) skonfigurować program pocztowy (Outlook Express)?

5) samodzielnie opracować zasady korzystania z poczty elektronicznej

(Netykietę)?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

4.4. Oprogramowanie systemowe i użytkowe

4.4.1. Materiał nauczania

System operacyjny (OS Operating System), to środowisko programów tworzących

podstawową platformę programową dla działania innych aplikacji. System operacyjny pełni

nadzór nad pracą wszystkich uruchomionych programów, oraz wszystkich urządzeń

komputera[3].

Arkusz kalkulacyjny

Dla każdej działalności gospodarczej wspólna jest konieczność utrzymywania aktualnych

rejestrów danych. Microsoft Excel jest arkuszem kalkulacyjnym, który umożliwia

organizowanie danych w postaci list, porównywanie ich i graficzne przetwarzanie [5].

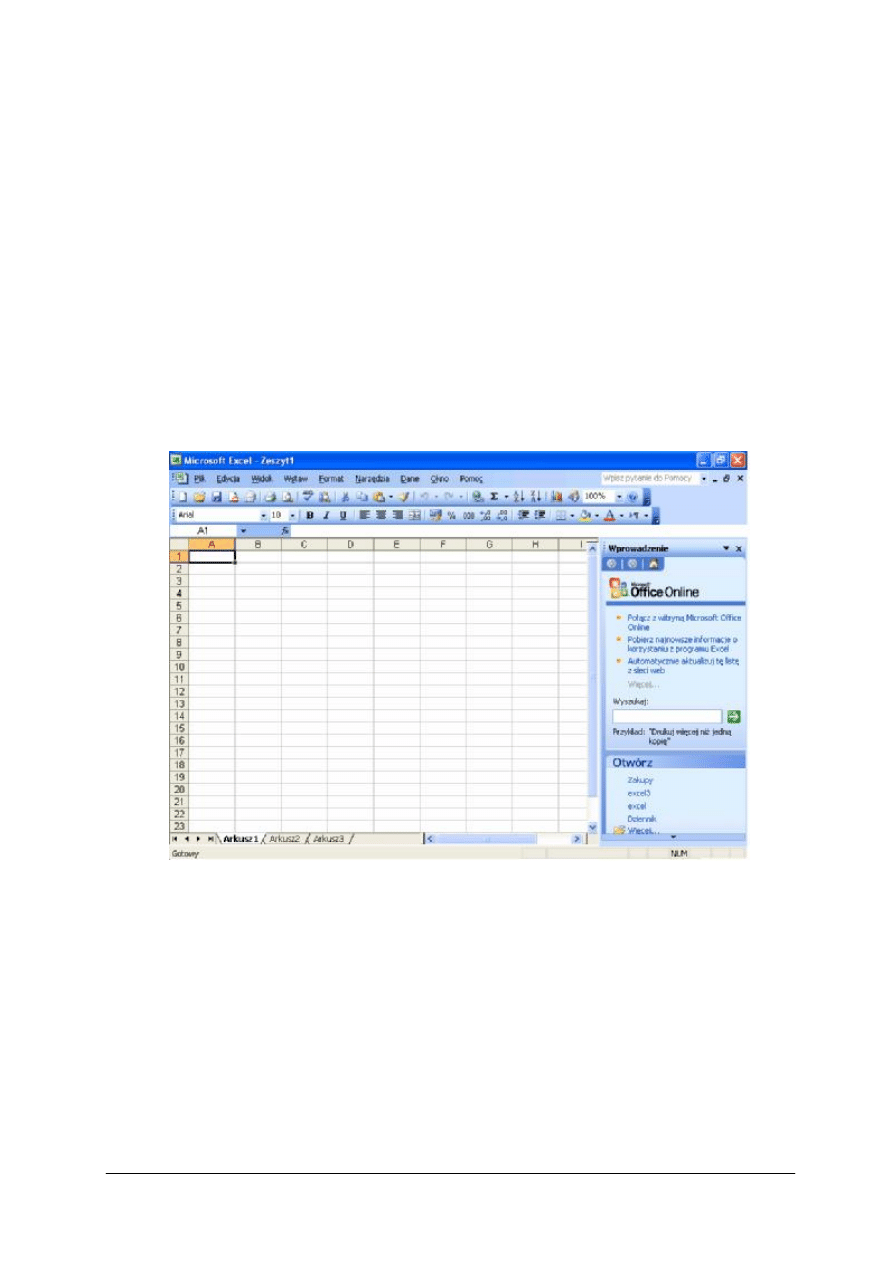

Po uruchomieniu Excela pojawia się pusty dokument (Rys.24). Od tej pory możemy

wpisywać dane, formatować je, wyszukiwać informacje w plikach pomocy.

Rys. 24. Okno programu Microsoft Excel [Microsoft Excel]

Najważniejsze części ekranu Excela to [4]:

−

okno skoroszytu,

−

pasek głównego menu,

−

pasek formuły,

−

paski narzędzi (Standardowy, Formatowanie),

−

pasek stanu,

−

pole Zadaj pytanie,

−

okienko zadań.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

Podstawowym elementem dokumentu programu Microsoft Excel jest pole przechowujące

obiekt danych i nazywane komórką. Każda komórka leży na przecięciu wiersza (sekwencji

komórek leżących w linii poziomej) oraz kolumny (sekwencji komórek leżących w linii

pionowej).

Numer wiersza i litera kolumny, które określają konkretną komórkę, tworzą adres komórki.

Pojedynczy zestaw wierszy i kolumn to arkusz, stanowiący pojedynczą stronę dokumentu.

Skoroszyt to zbiór składający się z jednego lub kilku arkuszy. Zbiór powiązanych ze sobą

informacji nazywamy lista danych [4].

Do arkusza kalkulacyjnego można wprowadzać wiele rodzajów danych [17]:

−

teksty,

−

wartości numeryczne,

−

wartości daty i czasu,

−

wartości logiczne.

Osobną grupą informacji wprowadzanych do arkusza stanowią formuły – ciąg operacji

matematycznych wykonywanych na wskazanych przez użytkownika argumentach [17].

Funkcje i formuły wpisywane do arkusza muszą być poprzedzone znakiem =, który informuje

nas o tym, że wprowadzony po nim ciąg znaków program ma zinterpretować jako wzór

matematyczny. Ważne w Excelu są odwołania do komórek i do innych arkuszy skoroszytu.

Odwołania do komórek dzielimy na [1]:

−

względne – definiujące położenie komórki względem komórki z formułą,

−

bezwzględne – definiujące położenie komórki w sposób absolutny,

−

mieszane – składające się z odwołania względnego i bezwzględnego.

Microsoft Excel ma wbudowanych ponad 300 funkcji, które są podzielone na grupy.

Kryterium podziału stanowi zakres zastosowań.

Wyróżnia się funkcje: ogólne, liczbowe, walutowe, księgowe, daty, czasu, procentowe,

ułamkowe, naukowe, tekstowe, specjalne i niestandardowe [17].

Do wyświetlania bieżącej daty służy funkcja TERAZ. Data jest odczytywana z zegara

komputera.

Składnia funkcji TERAZ : =TERAZ () [4].

Funkcja PMT oblicza ratę spłaty pożyczki, zakładając stałe oprocentowanie i równe raty.

Aby poprawnie obliczyć wynik, należy podać oprocentowanie, liczbę rat miesięcznych

i początkową wartość pożyczki. Argumenty funkcji muszą być wprowadzone w określonej

kolejności [4]:

PMT (stopa; liczba_rat; wa; wp; typ), gdzie:

−

stopa – stopa procentowa, którą należy podzielić przez 12, jeśli raty wypadają co miesiąc,

−

liczba_rat – całkowita liczba płatności w czasie pożyczki,

−

wa – pożyczona kwota (wartość aktualna),

−

wp – przyszła wartość, do której zmierza się po dokonaniu ostatniej płatności. Argument

ten najczęściej jest pomijany, co oznacza 0,

−

typ – 0 lub 1. Oznacza czy płatność ma miejsce na początku, czy na końcu miesiąca.

Argument ten jest omijany, co oznacza 0.

Dla przykładu, gdy chcemy pożyczyć 100000 zł na 8 % i spłacić pożyczkę po 24 miesiącach

możemy użyć funkcji PMT() w celi obliczenia miesięcznych rat spłaty kredytu.

Należy wtedy napisać: =PMT (8 % / 12; 24; 100 000). Po wykonaniu obliczeń – otrzymamy

ratę spłaty w wysokości 4 522, 73 zł [4].

Funkcja IPMT oblicza kwoty odsetek do zapłacenia w poszczególnych okresach spłaty

kredytu nałożonego na czas określony, stałej wysokości spłat i stałej stopie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

Składnia funkcji: =IPMT (stopa; okres; liczba_rat; wartość_bieżąca; wartość_przyszła; typ) [1].

Funkcja PPMT oblicza raty kredytu w określonym czasie.

Składnia funkcji: =PPMT (stopa; okres; liczba_rat; wartość_bieżąca; wartość_przyszła; typ) [1].

Funkcję DŁ stosuje się obliczenia długości ciągu znaków, znajdującego się w komórce.

Składnia funkcji: =DŁ(tekst) [1].

Funkcja liczy długość wartości wyświetlanej, a nie zapisanej w komórce.

Na przykład wpisując do komórki A1 funkcję =DŁ(„informatyka”), otrzymamy wartość 11.

Funkcję USUŃ.ZBĘDNE.ODSTĘPY stosuje się do usuwania zbędnych, pustych znaków

z napisów, np. podwójnych spacji.

Składnia funkcji: =USUŃ.ZBĘDNE.ODSTĘPY (tekst) [1].

Na przykład, jeśli w komórce A1 wpisany jest tekst: technologia....informacyjna, to po

zastosowaniu funkcji =USUŃ.ZBĘDNE.ODSTĘPY (A1) uzyskamy ciąg znaków technologia

informacyjna.

Funkcja PORÓWNAJ, pozwala nam sprawdzić, czy dwa ciągi znaków są identyczne.

Ignorowane są tu różnice w formatowaniu, uwzględniana jest wielkość liter.

Funkcja ta daje dwie wartości:

−

PRAWDA, gdy ciągi są identyczne,

−

FAŁSZ, gdy ciągi są różne.

Składnia funkcji: = PORÓWNAJ (tekst 1; tekst 2).

Argumentami funkcji muszą być ciągi znaków ujęte w cudzysłów lub odwołania do komórek

[1].

Funkcja ZŁĄCZ.TEKSTY umożliwia połączenie krótkich tekstów.

Składnia funkcji: = ZŁĄCZ.TEKSTY (tekst 1; tekst 2; ..). Argumentami funkcji muszą być

ciągi znaków ujęte w cudzysłów lub odwołania do komórek [1].

Funkcja JEŻELI służy do testowania warunków logicznych. Składnia funkcji: = JEŻELI

(warunek_logiczny; wartość_jeżeli_prawda; wartość_jeżeli_fałsz).

Jako argumenty mogą tu występować: liczby, teksty, funkcje, odwołania do komórek [1].

Microsoft Excel został wyposażony w narzędzia umożliwiające graficzna prezentację

obliczeń.

Aby graficznie przedstawić dane, należy wybrać zakres komórek, który ma być

przedstawiony na wykresie i kliknąć przycisk Kreator wykresów.

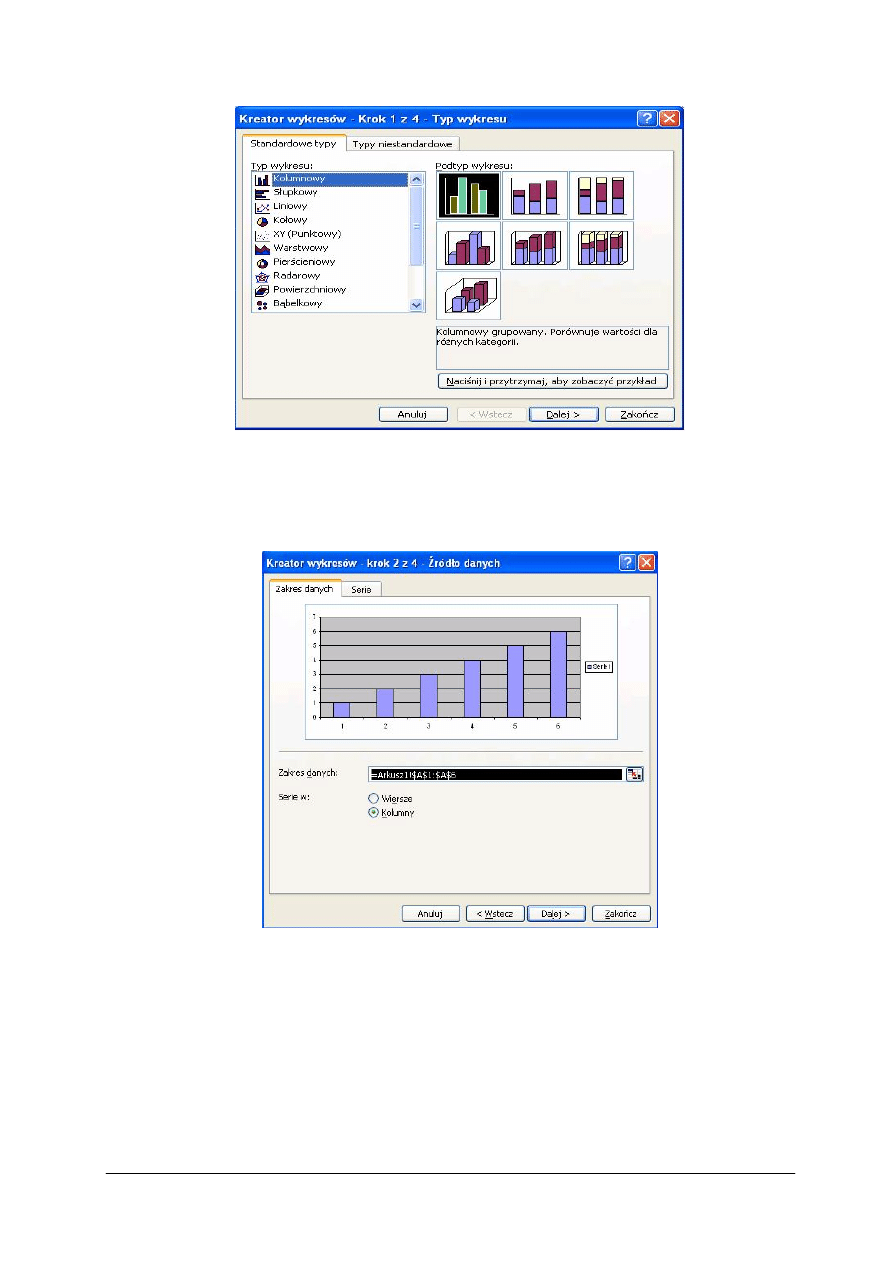

Na pierwszej stronie Kreatora wykresów (Rys. 25) można znaleźć opcje pozwalające określić

typ i podtyp wykresu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

Rys. 25. Kreator Wykresów – krok 1 z 4 Typ wykresu [Microsoft Excel]

Gdy określimy typ i podtyp wykresu klikamy przycisk Dalej, by przejść do kolejnej strony

Kreatora (Rys. 26).

Rys. 26. Kreator wykresów - Krok 2 z 4 Źródło danych [Microsoft Excel]

Możemy tu sprawdzić, czy w polu Zakres danych znajduje się poprawnie określony zakres

danych, oraz czy dane są ułożone wierszami, czy kolumnami. Po ustaleniu zakresu danych

i organizacji danych klikamy kartę Serie, aby nadać nazwy Seriom, czyli zbiorom danych

używanych do określania zawartości wykresu [4].

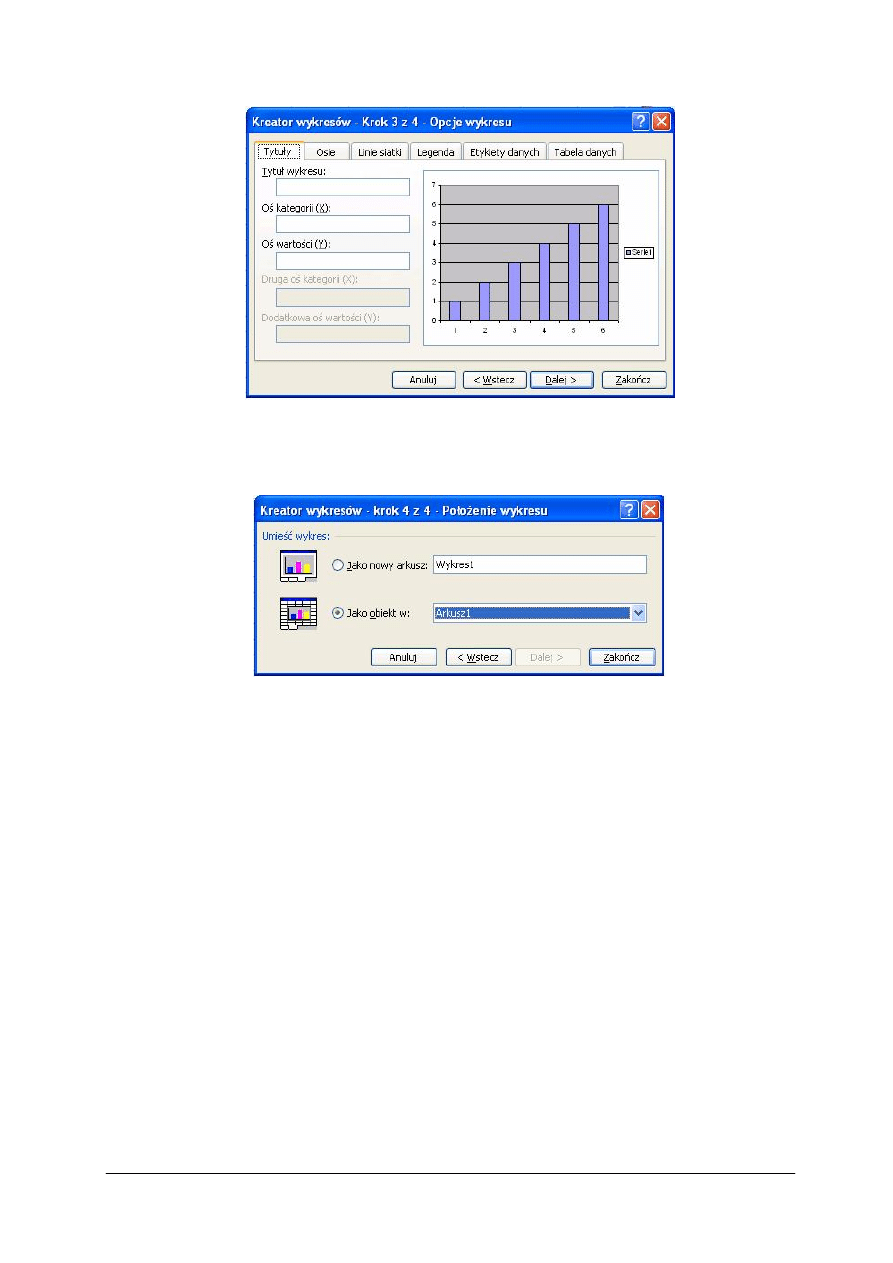

Kolejny krok – Opcje wykresu (Rys. 27) umożliwia określenie wyglądu wykresu, przez

dodanie jego tytułu oraz etykiety osi poziomej (X) i pionowej (Y).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

Rys. 27. Kreator wykresów krok 3 z 4 Opcje wykresów [Microsoft Excel]

Aby przejść do ostatniej strony Kreatora wykresów (Rys.28), klikamy przycisk Dalej.

Rys. 28. Kreator wykresów krok 4 z 4 Położenie wykresu [Microsoft Excel]

Określamy tu, czy wykres ma być tworzony na nowej stronie, jeśli wybierzemy opcję Jako

nowy arkusz, lub jako część istniejącego arkuszu. Klikamy przycisk Zakończ. Wykres pojawi

się w wybranym arkuszu.

Bazy danych

Baza danych to zbiór danych o określonej strukturze. Same dane nie stanowią bazy danych.

Niezbędnymi elementami bazy danych są [13]:

−

zbiór informacji gromadzących dane dotyczące pewnych zagadnień,

−

zbiór, w którym dane mają określoną strukturę,

−

system zarządzania danymi pozwalający na wyszukiwanie i porządkowanie informacji

oraz usprawniający posługiwanie się danymi.

Baza danych składa się z różnych elementów. Najważniejszym z nich jest rekord podzielony

na kilka pól, w których przechowywane są informacje poszczególnych kategorii [6].

Istnieją trzy klasyczne techniki organizowania informacji w bazie danych. Są to [13]:

1. Model hierarchiczny – dane organizowane są w postaci drzewa. Sposób wyszukiwania

informacji zależy od wzajemnych powiązań między poszczególnymi elementami.

Posługiwanie się taka baza danych polega na wybieraniu gałęzi drzewa w celu

odnalezienia szukanych danych oraz ewentualnej ich modyfikacji.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

38

2. Model sieciowy – pomiędzy poszczególnymi elementami występują dowolne powiązania.

Posługiwanie się tym modelem bazy danych polega na swobodnym poruszaniu się po

sieci i wyławianiu danych.

3. Model relacyjny – dane są organizowane w postaci tabeli identyfikowanej prze nazwę.

Tabela ta składa się z wierszy reprezentujących rekordy oraz kolumn, które są kolejnymi

polami. Przecięcie wiersza i kolumny pokazuje wartość pola.

Do tworzenia relacyjnych baz danych służy program Microsoft Access. Dane przechowywane

są w tabelach połączonych ze sobą odpowiednimi, uporządkowanymi relacjami [1].

Bazy danych zawierają obiekty, do których zaliczamy [17]:

−

tabele,

−

kwerendy,

−

formularze,

−

raporty,

−

strony,

−

makra,

−

moduły.

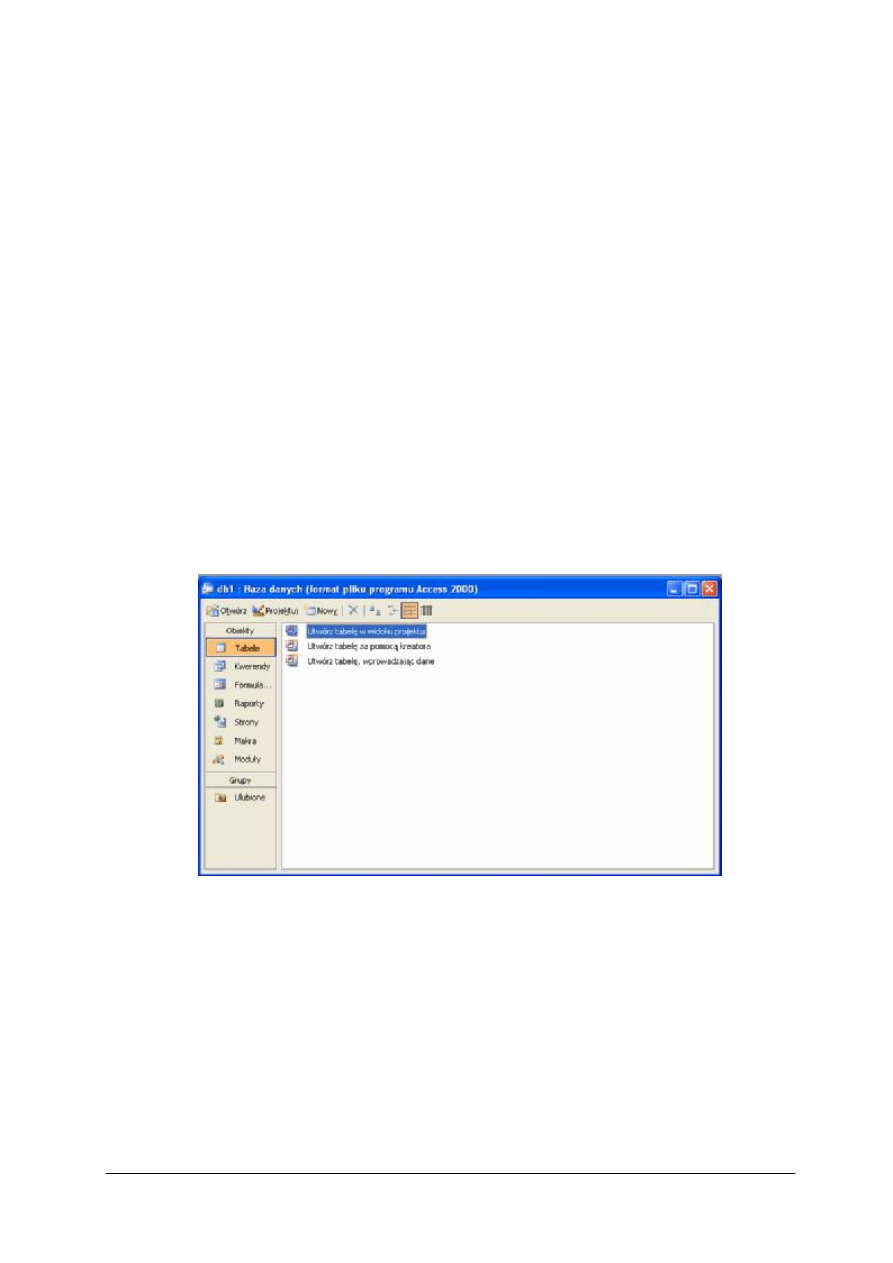

Tabele służą do przechowywania danych. Tworzy się je za pomocą kreatora tworzenia tabel.

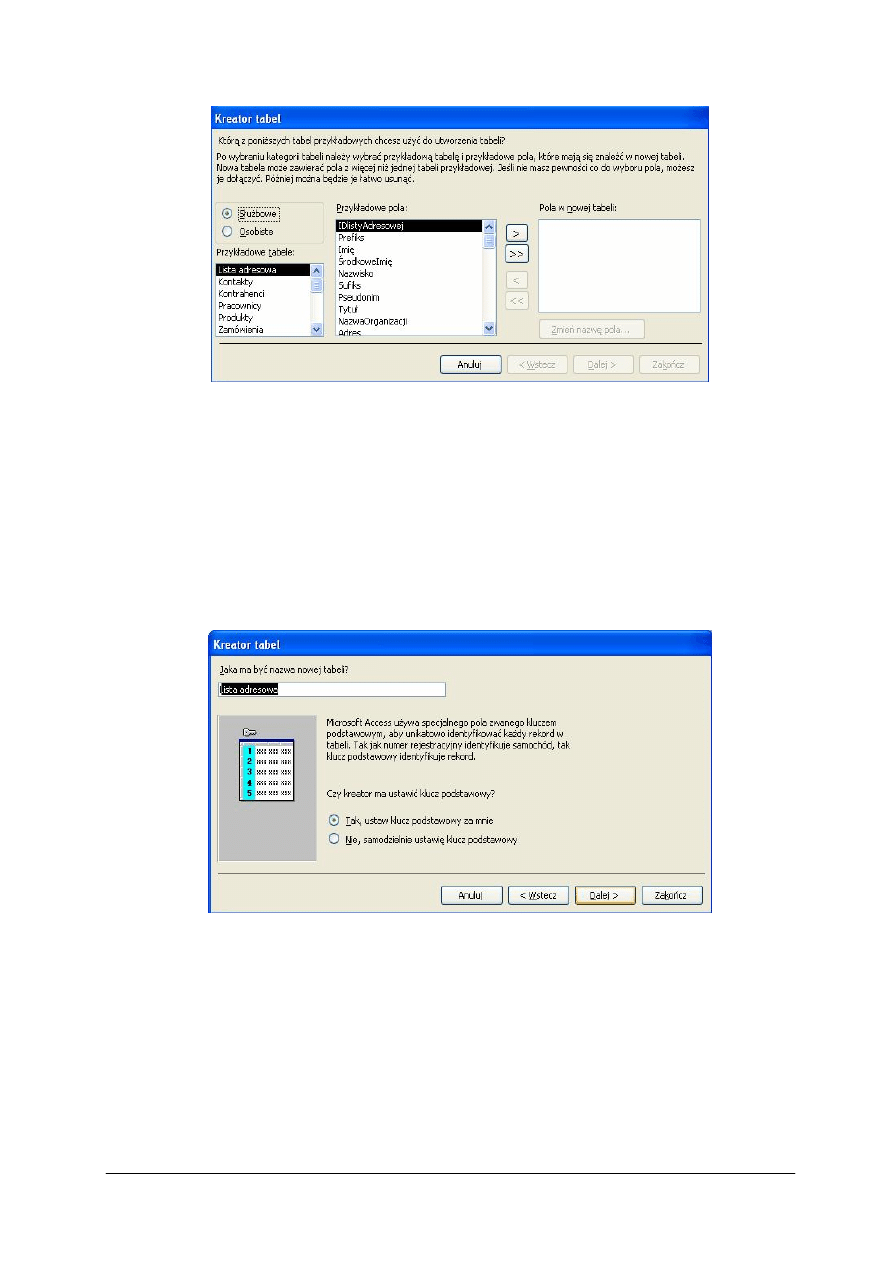

KROK 1 – Otwieramy program Microsoft Access, wybieramy Pusta baza danych, zapisujemy

nową bazę. Na ekranie pojawi się okno przedstawione na Rys.29.

Rys. 29. Okno Pusta baza danych [Microsoft Access]

Następnie wybieramy polecenie Utwórz tabelę za pomocą kreatora – pojawi się okno kreatora

tabel (Rys.30).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

39

Rys. 30. Okno Kreator tabel [Microsoft Access]

Wybieramy pola do umieszczenia w nowej tabeli, przez kliknięcie na nazwę pola

a w dalszej kolejności na przycisk >. Następnie klikamy na przycisk Dalej.

KROK 2 – nadajemy nazwę tabeli (Rys.31), po czym klikamy przycisk Dalej.

KROK 3 – podejmujemy decyzję, co zrobić w następnym kroku.

Mamy do wyboru trzy punkty:

−

Chcę zmodyfikować projekt tabeli.

−

Chcę wprowadzić dane bezpośrednio do tabeli.

−

Chcę wprowadzić dane do tabeli przy użyciu formularza.

Rys. 31. Nadanie nazwy tabeli [Microsoft Access]

Wybranie trzeciej opcji jest najlepszym rozwiązaniem, ponieważ zostanie wykonany

automatycznie formularz na podstawie bieżącej tabeli. Klikamy Zakończ.

Następnie ukaże się nam formularz, który zamykamy. Dane do formularza wprowadzimy

później.

Po wykonaniu powyższych operacji pojawi się okno, w którym jest wpisana utworzona

tabela. Wskazujemy tą tabelę i klikamy na przycisk Projektuj; po czym pojawi się okno

a w nim widok tabeli.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

40

Formularze służą do wprowadzania, edycji lub wyświetlania danych [1]. Tworzy się je na

podstawie zaprojektowanej tabeli. Formularze tworzymy w sposób automatyczny lub przy

pomocy kreatora czy też polecenia Projektuj.

Tworzenie formularza za pomocą kreatora jest podobne do tworzenia tabeli:

KROK 1 – W oknie Baza danych wybieramy Formularze w obiektach.

Następnie wybieramy polecenie Utwórz formularz za pomocą kreatora.

KROK 2 – W oknie pojawia się nam dwie listy - jedna zawiera dostępne tabele

i kwerendy, druga - dostępne pola w wybranej tabeli lub kwerendzie

Po dodaniu odpowiednich pól do formularza klikamy przycisk Dalej.

KROK 3 – Wybieramy wkład formularza (kolumnowy, tabelaryczny, arkusz danych,

wyjustowany) i klikamy przycisk Dalej.

KROK 4 – Nadajemy nazwę formularzowi.

Za pomocą kwerend wybieramy, prezentujemy, filtrujemy i modyfikujemy dane [1].

Prostą kwerendę wykonujemy przy pomocy poleceń w oknie Kreator prostych kwerend.

Należy wybrać nazwy pól z tabel, dodać te pola, z których są potrzebne informacje i kliknąć

Dalej. Następnie otworzy się okno, w którym należy wybrać rodzaj kwerendy (szczegółowa

lub podsumowująca), po czym klikamy przycisk Dalej. Na koniec nadajemy nazwę

kwerendzie i uruchamiamy ją.

Raporty służą do przetwarzania danych, głównie w formie wydruku. Można je utworzyć

trzema sposobami [1]:

−

poleceniem Autoraport,

−

za pomocą Kreatora raportów,

−

za pomocą Widoku projektu.

Aby utworzyć raport, otwieramy bazę danych, wybieramy polecenie Obiekty, następnie

Kwerendy i wybieramy tą, z której ma być drukowany raport. Wybieramy przycisk

Autoraport, po czym nadajemy nazwę utworzonemu w ten sposób raportowi.

Program NOAH

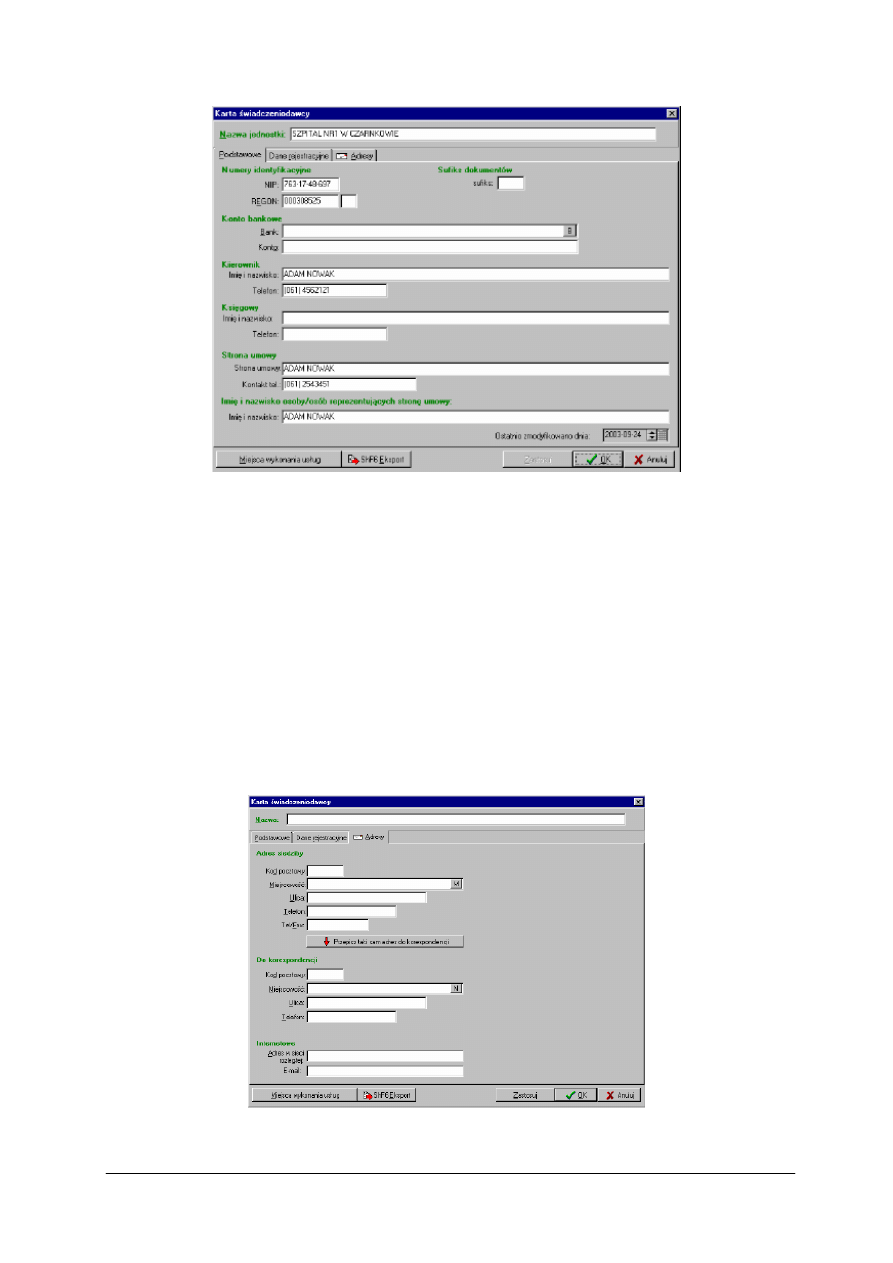

System NOAH łączy funkcje dopasowania aparatów słuchowych z funkcjami

administracyjnymi, tworząc środowisko pracy dla systemów dopasowywania aparatów

słuchowych różnych producentów.

NOAH oparty jest na bazie danych, zawierającej bazy danych osobowych i audiometrycznych

pacjentów oraz dane związane z dopasowaniem aparatów słuchowych. Program przechowuje

rekordy z kolejnych sesji i kronikę każdego pacjenta, która zawiera informacje o wizytach,

przeprowadzonych testach, dopasowaniach aparatów i ich dostrajaniu podczas wizyt

kontrolnych [32].

Przed instalacją oprogramowania NOAH należy wykonać następujące czynności [32]:

−

upewnić się, czy komputer spełnia minimalne wymogi instalacji oprogramowania,

−

określić, jakie moduły oprogramowania NOAH będą instalowane,

−

upewnić się na temat posiadania uprawnień administratora, jeżeli NOAH będzie

instalowany na platformie Windows XP Pro, Windows 2000.

Jeżeli NOAH będzie użytkowany na jednym komputerze, nie będącym w sieci, należy

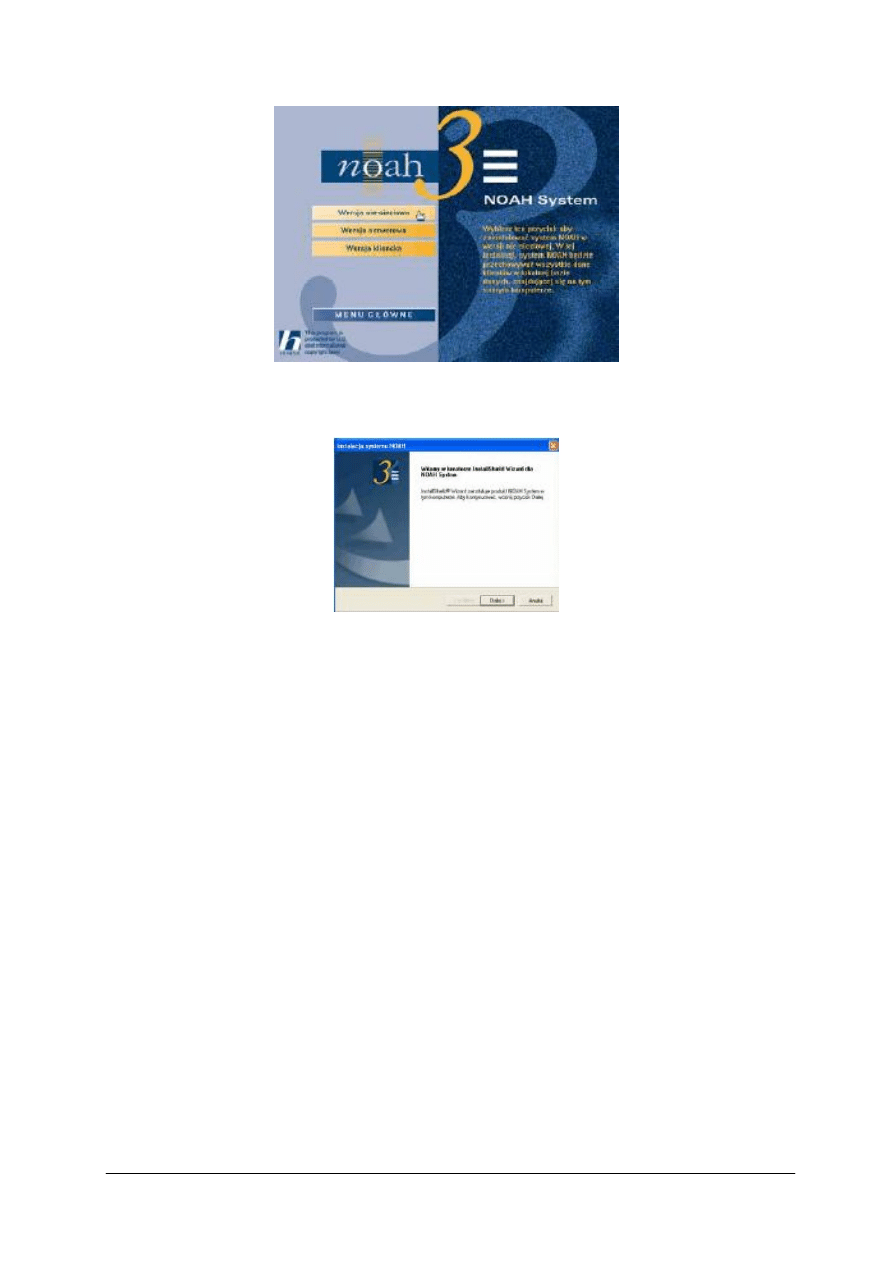

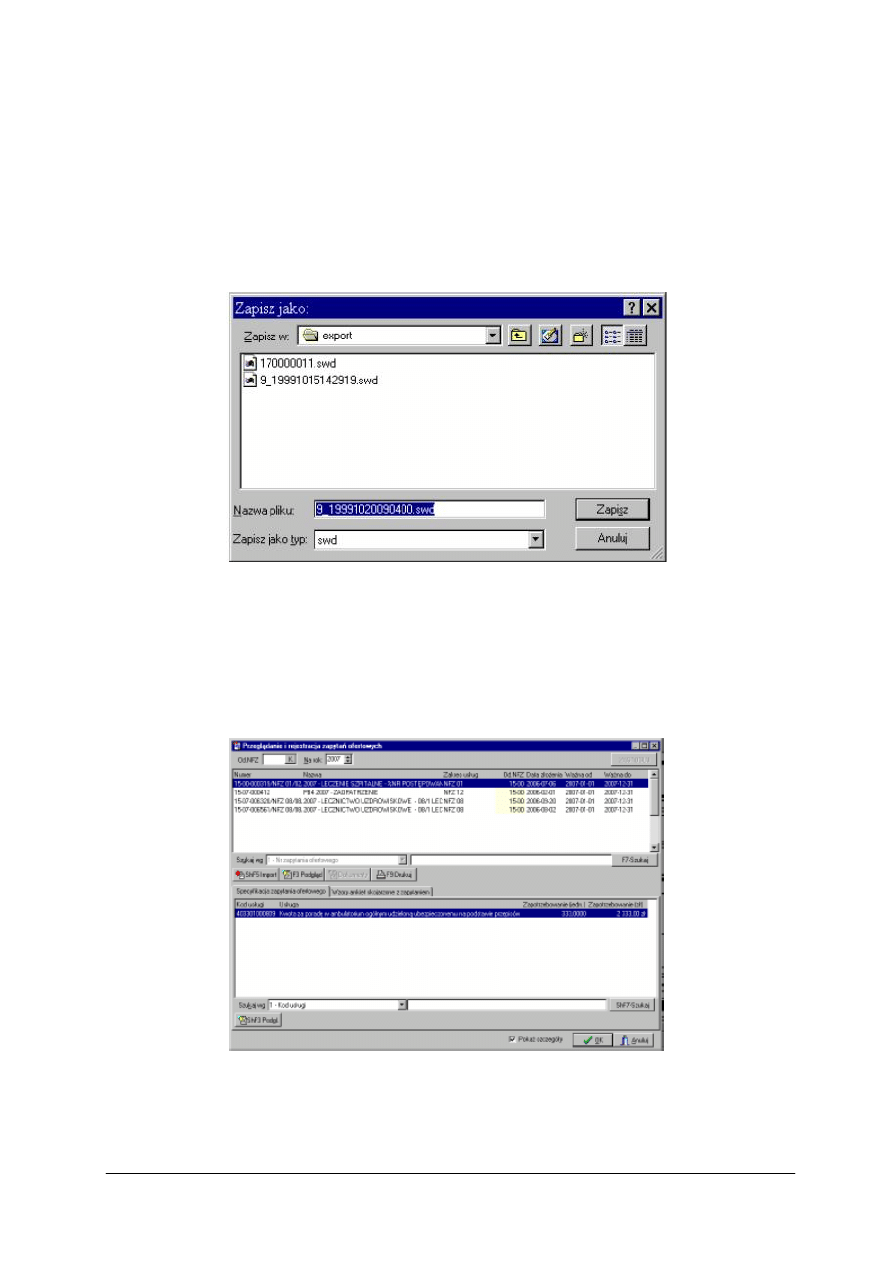

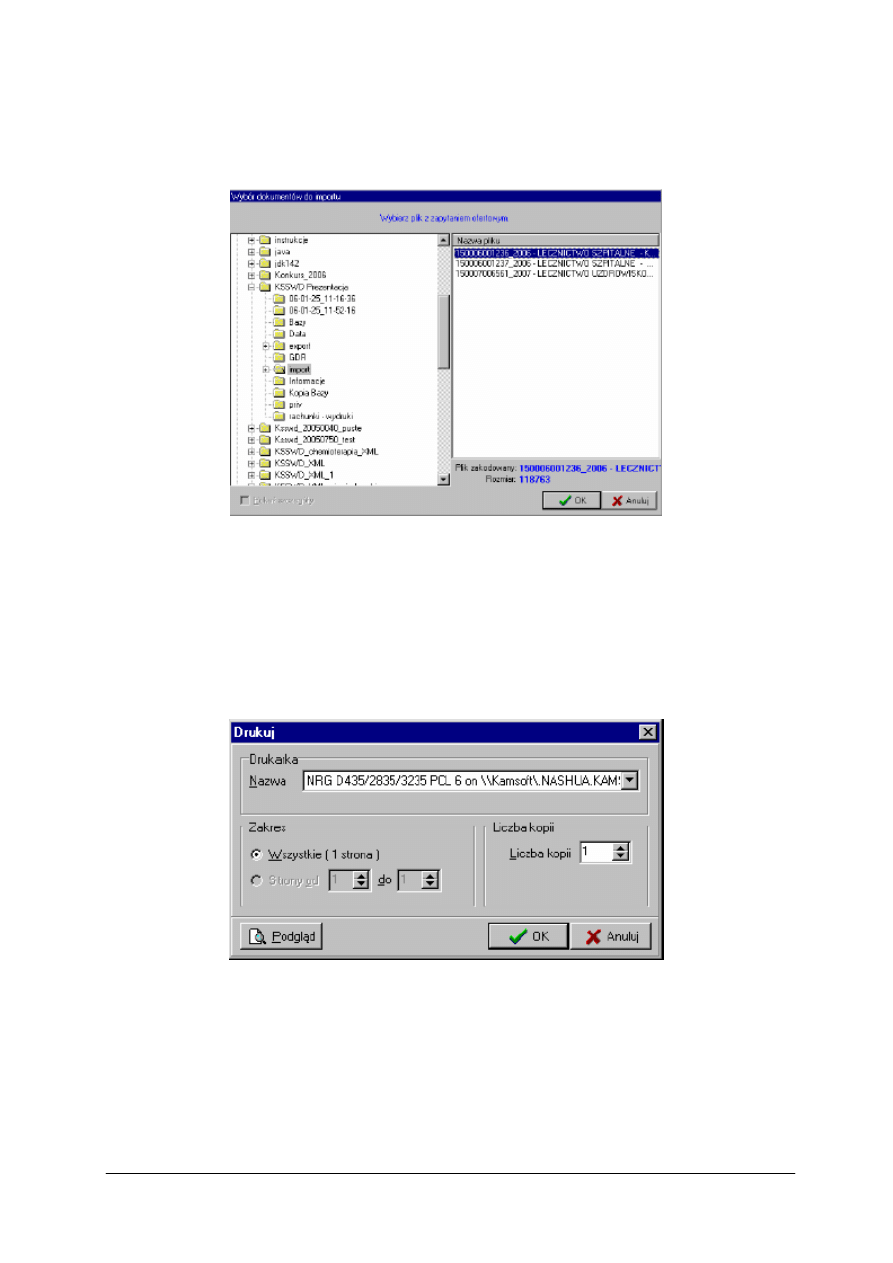

zainstalować wersję nie-sieciową wybierając „Wersja nie-sieciowa” (Rys.32).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

41

Rys. 32. Okno menu instalacji systemu NOAH [32]

Po dokonaniu wyboru języka instalacji pojawi się okno: (Rys.33).

Rys. 33. Okno instalacji systemu NOAH [32]

Następnie należy kliknąć przycisk Dalej i zapoznać się z informacjami w dalszej części

instrukcji na temat:

−

akceptacji warunków licencji,

−

wprowadzeniu informacji (klienta),

−

określeniu miejsca instalacji oprogramowania,

−

określeniu miejsca umieszczenia skrótu uruchamiania NOAH w menu Start komputera.

Po zakończeniu instalacji zalecane jest zaznaczenie okienka Pokaż plik Czytaj to – plik ten

zawiera najnowsze informacje na temat systemu NOAH. Po wybraniu tej opcji i wybraniu

Zakończ plik Czytaj to otworzy się automatycznie. Jeżeli ta opcja nie zostanie wybrana,

nastąpi automatyczny powrót do menu instalacji NOAH.

Szczegółowy opis systemu NOAH znajduje się w pakiecie edukacyjnym jednostki

modułowej 322[17].Z2.02 „Dobieranie i programowanie aparatów słuchowych oraz urządzeń

wspomagających słyszenie” w rozdziale 4.3 Dopasowywanie aparatów słuchowych.

Prezentacje multimedialne

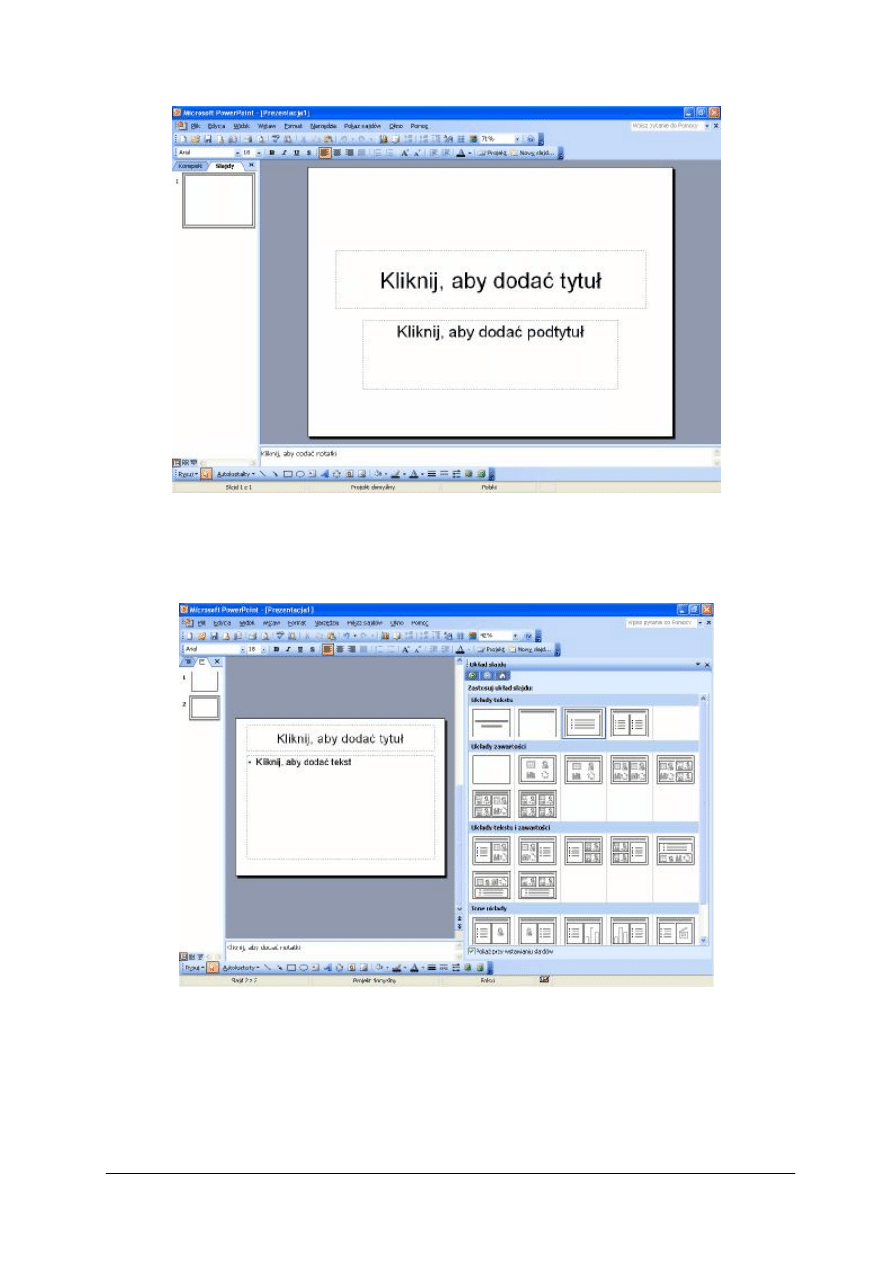

Programem służącym do tworzenia grafiki prezentacyjnej jest program MS PowerPoint.

Prezentacja składa się z wielu oddzielnie utworzonych slajdów. Po uruchomieniu programu

pojawia się okno, zawierające część powszechnie znanych elementów, charakterystycznych

dla środowiska MS Windows (Rys.34).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

42

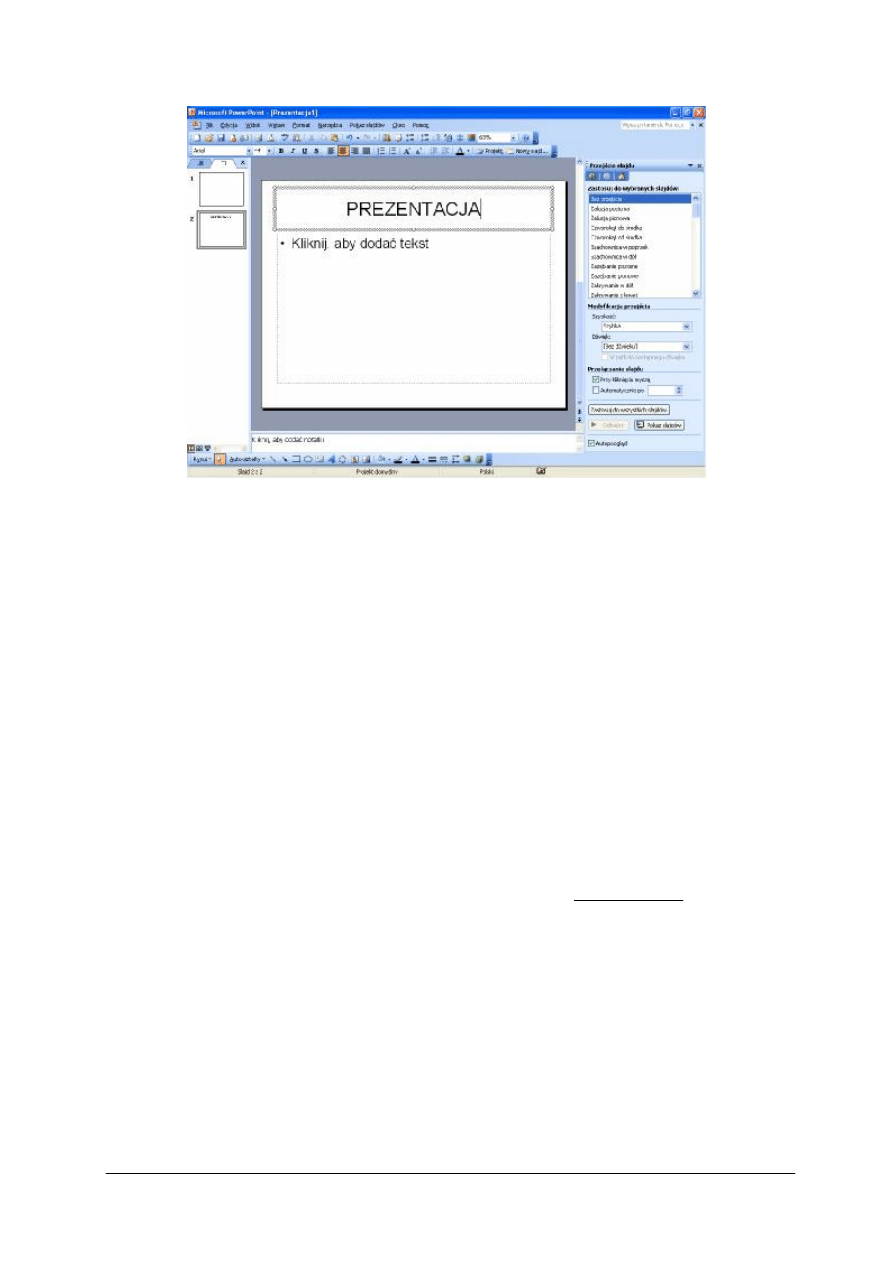

Rys. 34. Okno programu MS PowerPoint [Microsoft PowerPoint]

Aby dodać nowy slajd należy z menu Wstaw wybrać polecenie Nowy slajd. Otworzy się

okienko zadań z układami slajdów, z którego wybieramy układ (Rys.35).

Rys. 35. Wstawianie nowego slajdu – wybór układu [Microsoft PowerPoint]

Tekst w slajdach można wpisywać na dwa sposoby: korzystając z gotowych pól, które należy

kliknąć i przystąpić do wpisywania tekstu lub umieszczając pole tekstowe w dowolnym

miejscu slajdu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

43

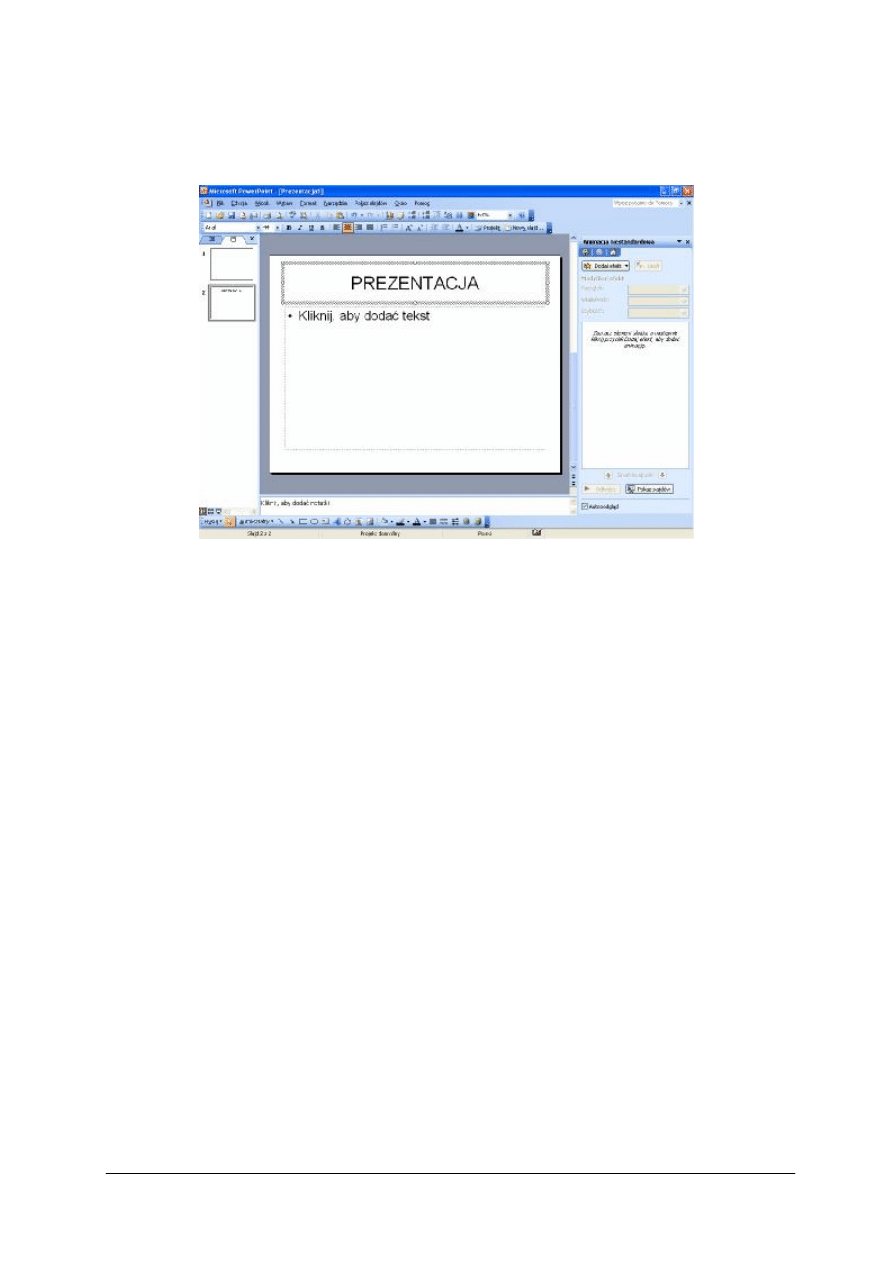

Wszystkie obiekty umieszczone na slajdzie można animować. W tym celu dany obiekt

powinien być zaznaczony, z menu Pokaz slajdów wybieramy opcję Animacja niestandardowa

(Rys. 36).

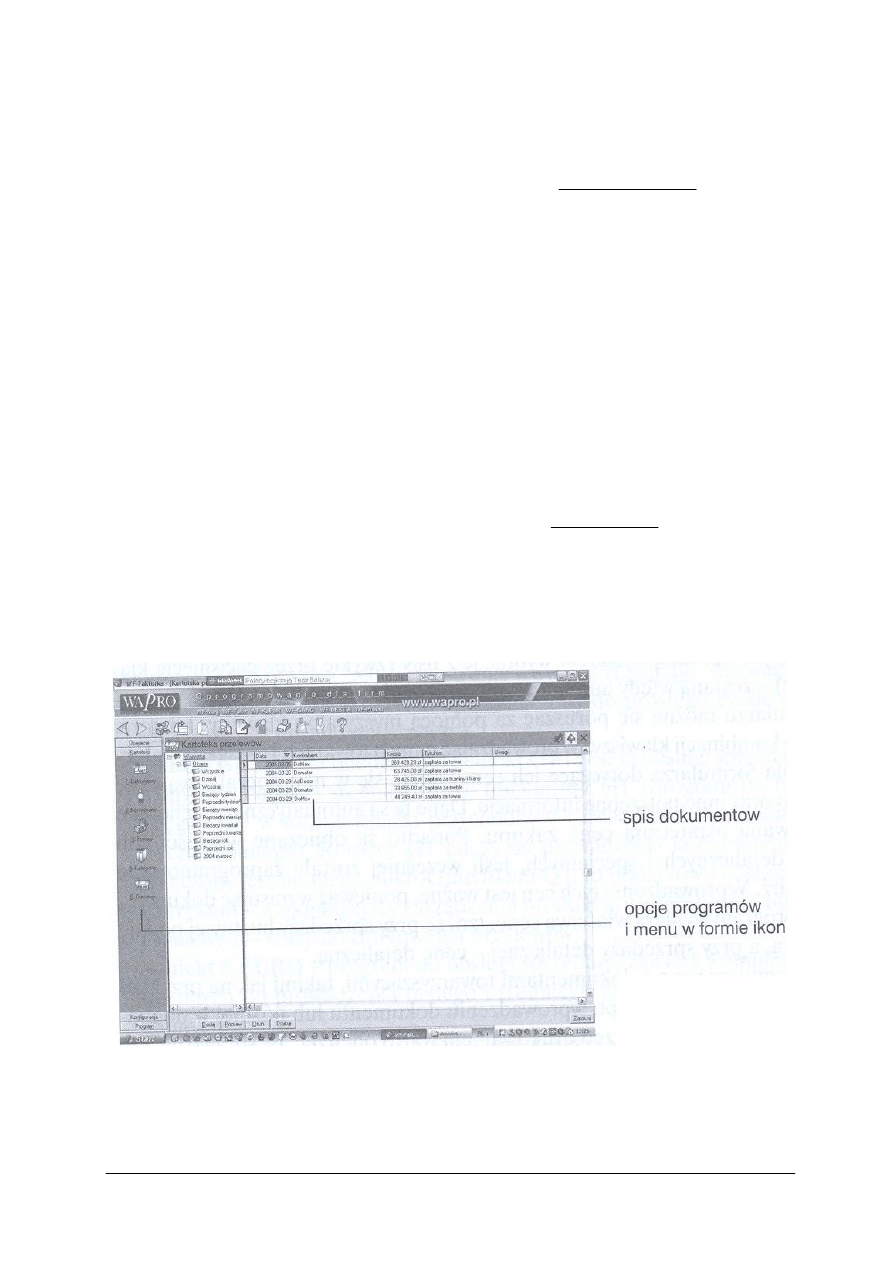

Rys. 36. Animacja obiektu umieszczonego na slajdzie [Microsoft PowerPoint]

Obiektom można dodawać następujące animacje:

−

wejścia,

−

wyróżnienia,

−

wyjścia,

−

ścieżki ruchu.

Jednemu obiektowi można dodać kilka animacji, ustawić czas jej trwania, szybkość

odtwarzania, a także kolejność, zmienić kolor po animacji, ukryć obiekt, ustalić, czy obiekt