Bezpieczeństwo systemu

informatycznego

Co decyduje o

bezpieczeństwie

informatycznym

organizacji?

Adam Grzech

Instytut Sterowania i Techniki Systemów

Politechnika Wrocławska

Plan prezentacji

wprowadzenie

bezpieczeństwo systemów

bezpieczeństwo systemów

informatycznych

modele bezpieczeństwa

bezpieczeństwo danych

zagrożenia

podsumowanie

Stan bezpieczeństwa

systemów informatycznych

273 organizacje z USA w 2001 roku zgłosiły straty na kwotę

265.589.940 $ (CSI & FBI)

liczba włamań w 2001 w USA – 53.000, tzn. 150% wzrostu wobec

roku 2000 (McKisney, 2002)

60% organizacji nie dysponuje procedurami obsługi naruszeń

bezpieczeństwa (Ernst & Young)

35% serwerów nie posiada systemu detekcji włamań (Ernst &

Young)

50% administratorów nie monitoruje nawiązywanych połączeń

(Ernst & Young)

liczba luk wzrosła czterokrotnie w latach 1998 – 2000 (Bugtraq)

w 2000 roku Pentagon zanotował 22.144 incydentów związanych z

bezpieczeństwem swojej sieci (Pentagon)

większość incydentów związanych z bezpieczeństwem ma swoje

źródło wewnątrz organizacji (Power, 2000)

Definicje

polityka bezpieczeństwa

zestaw reguł określających wykorzystanie informacji, łącznie

z jej przetwarzaniem, przechowywaniem, dystrybucją i

prezentacją,

niezależnie

od

wymagań

dotyczących

bezpieczeństwa i celów bezpieczeństwa

polityka bezpieczeństwa informacji

zestaw praw, reguł i praktycznych doświadczeń regulujących

sposób zarządzania, ochrony i dystrybucji informacji

wrażliwej wewnątrz określonego systemu

polityka bezpieczeństwa systemu informatycznego

plan lub sposób postępowania przyjęty w celu zapewnienia

bezpieczeństwa systemu informatycznego

bezpieczeństwo systemów informatycznych

stan lub ochrona przed niekontrolowanymi stratami lub

skutkami, kombinacja usług zapewniających poufność,

integralność i dostępność

Hierarchia polityk

polityka działania organizacji

dotyczy celów i strategii działania organizacji

polityka bezpieczeństwa organizacji

dotyczy przetwarzania, przechowywania, dystrybucji,

wykorzystania i prezentacji informacji

polityka bezpieczeństwa informacji

dotyczy informacji wrażliwej

polityka bezpieczeństwa systemu informatycznego

dotyczy koncepcji bezpieczeństwa interpretowanych jako

wymagania systemowe

polityka bezpieczeństwa technologicznego

dotyczy przetwarzania informacji wrażliwej i wykorzystywania

zasobów

Bezpieczeństwo systemu

informacyjnego

poufność

ochrona przed ujawnieniem nieuprawnionemu odbiorcy

integralność

ochrona przed nieuprawnioną modyfikacją lub zniekształceniem

dostępność

uprawniony dostęp do zasobów informacyjnych

rozliczalność

określenie i weryfikowanie odpowiedzialności za wykorzystanie

systemu informacyjnego

autentyczność

weryfikacja tożsamości podmiotów i prawdziwości zasobów

niezawodność

gwarancja oczekiwanego zachowania systemu i otrzymywanych

wyników

Bezpieczeństwo systemów

informatycznych

utrata poufności, integralności, dostępności, rozliczalności,

autentyczności i niezawodności informacji i usług może

mieć negatywny wpływ na organizację

zarządzanie bezpieczeństwem systemów informatycznych

jest procesem, służącym osiągnięciu i utrzymaniu

odpowiednich poziomów poufności, integralności,

dostępności, rozliczalności, autentyczności i niezawodności

bezpieczeństwo musi być nieodłączną częścią

całościowego planu zarządzania organizacją,

zintegrowanym ze wszystkimi procesami funkcjonalnymi

zachodzącymi w organizacji

Zarządzanie bezpieczeństwem

systemów informatycznych

określenie celów, strategii i polityk bezpieczeństwa organizacji

w zakresie systemów informatycznych

określenie wymagań w zakresie bezpieczeństwa systemów

informatycznych w organizacji

zidentyfikowanie i zanalizowanie zagrożeń i podatności zasobów

systemów informatycznych na te zagrożenia w organizacji

zidentyfikowanie i przeanalizowanie ryzyka, związanego z

bezpieczeństwem

określenie odpowiednich zabezpieczeń

monitorowanie procesu wdrożenia i działania zabezpieczeń,

niezbędnych dla efektywnej ochrony informacji i usług w

organizacji

opracowanie i wdrażanie programu uświadamiania dotyczącego

bezpieczeństwa oraz

wykrywanie i reagowanie na incydenty

Zagadnienia polityki bezpieczeństwa

w zakresie systemów informatycznych

wymagania bezpieczeństwa systemów informatycznych pod

względem poufności, integralności, dostępności, autentyczności,

rozliczalności i niezawodności

infrastrukturę organizacyjną i określenie zakresu odpowiedzialności,

zintegrowanie bezpieczeństwa z rozwojem i nabywaniem systemów

wytyczne i procedury

zdefiniowanie klas informacji

strategię zarządzania ryzykiem

planowanie awaryjne

sprawy personelu

uświadamianie i szkolenie

obowiązki prawne i regulacyjne

zarządzanie outsourcinigiem, oraz

obsługa incydentów

Elementy zabezpieczenia

systemu informatycznego

aktywa systemu informatycznego

wszelkie zasoby systemu informatycznego

zagrożenia

przyczyny niepożądanych zdarzeń

słabości

podatności na zagrożenia; łatwość z jaką zagrożenie może powodować

szkodę

zdarzenia

negatywna konsekwencja dla zasobów powodowana przez zagrożenia

ryzyko

prawdopodobieństwo zdarzenia i waga jego skutków

mechanizmy zabezpieczeń

wszelkie środki zapewniające ochronę przed zagrożeniami

ryzyko szczątkowe

ryzyko pozostające po wprowadzeniu mechanizmu zabezpieczenia

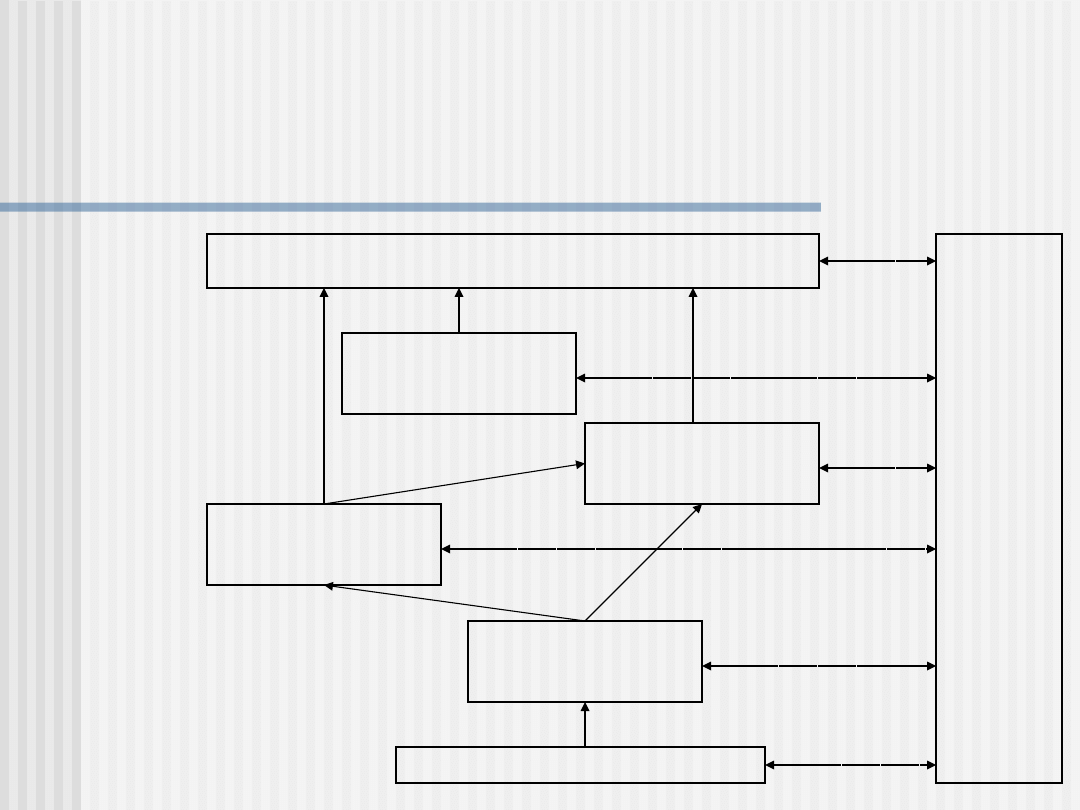

Elementy zabezpieczenia

systemu informatycznego

zagrożenia

zdarzenia

aktywa

słabości

kryteria

zabezpieczenia

narażając

na utratę

powodując

wykorzystują

ograniczane przez

zabezpieczają przed

RYZYKO

zwiększają

zwiększają

zwiększają

zmniejszają

Strategie zarządzania

ryzykiem

metody zajmowania się ryzykiem w efektywny sposób,

zapewnienie bezpieczeństwa tam, gdzie jest ono

potrzebne

zapewnienie efektywnego sposobu osiągnięcia danego

poziomu bezpieczeństwa

różnicowanie poziomów bezpieczeństwa wybranych

podsystemów systemu informatycznego

równowaga pomiędzy szczegółowością analizy a wagą

ryzyka

uzależnienie od typu działalności, wielkości organizacji,

środowiska, kultury technicznej, itd.

Metody wyboru zabezpieczeń

ograniczających ryzyko

strategia podstawowego poziomu bezpieczeństwa

,

wyselekcjonowanie grupy zabezpieczeń, która pozwala na

osiągnięcie podstawowego poziomu bezpieczeństwa wszystkich

podsystemów

nieformalna analiza ryzyka,

pragmatyczna analiza ryzyka oparta na wiedzy i doświadczeniu

(wewnętrznym i zewnętrznym) dla wszystkich podsystemów

szczegółowa analiza ryzyka,

identyfikacja wartości zasobów, ocena poziomów zagrożeń i

podatności zasobów na te zagrożenia dla wszystkich

podsystemów

strategia mieszana,

kombinacja różnych strategii analizy ryzyka – różnicowanie

podsystemów ze względu na potrzeby szczegółowości analizy

ryzyka

Szczegółowa analiza ryzyka -

etapy

szacowanie ryzyka

zdefiniowanie granic i zakresu modyfikacji systemu

zabezpieczenia

identyfikacja i określenie wartości aktywów systemu,

identyfikacja zagrożeń, słabości i zdarzeń

analiza ryzyka

ograniczanie ryzyka

wybór odpowiednich mechanizmów zabezpieczeń

(ograniczenia finansowe, czasowe, techniczne,

socjologiczne, środowiskowe, prawne, itd.)

testowanie mechanizmów zabezpieczeń

akceptacja ryzyka szczątkowego

Modele bezpieczeństwa

modele bezpieczeństwa w sposób sformalizowany,

precyzyjny i jednoznaczny wyrażają te aspekty polityki

bezpieczeństwa, których realizacja jest wymagana w

systemie informatycznym

rzeczywistość opisują w terminach jednostek operacyjnych:

podmiotów i obiektów

dwa aspekty bezpieczeństwa:

procesy – identyfikacja, uwierzytelnianie, autoryzacja

właściwości zasobów – poufność, integralność, dostępność,

spójność

dwa podejścia projektowe:

mniej restrykcyjne - to, co nie jest zabronione, jest dozwolone

bardziej restrykcyjne - to, co nie jest dozwolone, jest

zabronione

Identyfikacja, uwierzytelnianie,

autoryzacja

identyfikacja

stwierdzenie tożsamości podmiotu lub obiektu,

identyfikator:

•

niepowtarzalna nazwa lub numer przypisany podmiotowi lub

obiektowi

•

konieczny do rozliczeń i autoryzacji

uwierzytelnianie

sprawdzenie czy podmiot lub obiekt jest tym, za którego się

podaje

uwierzytelnianie jednostek i uwierzytelnianie danych

autoryzacja

pozwolenie wydawane przez instancję nadrzędną (autorytet) –

dostęp do obiektów na podstawie identyfikatora

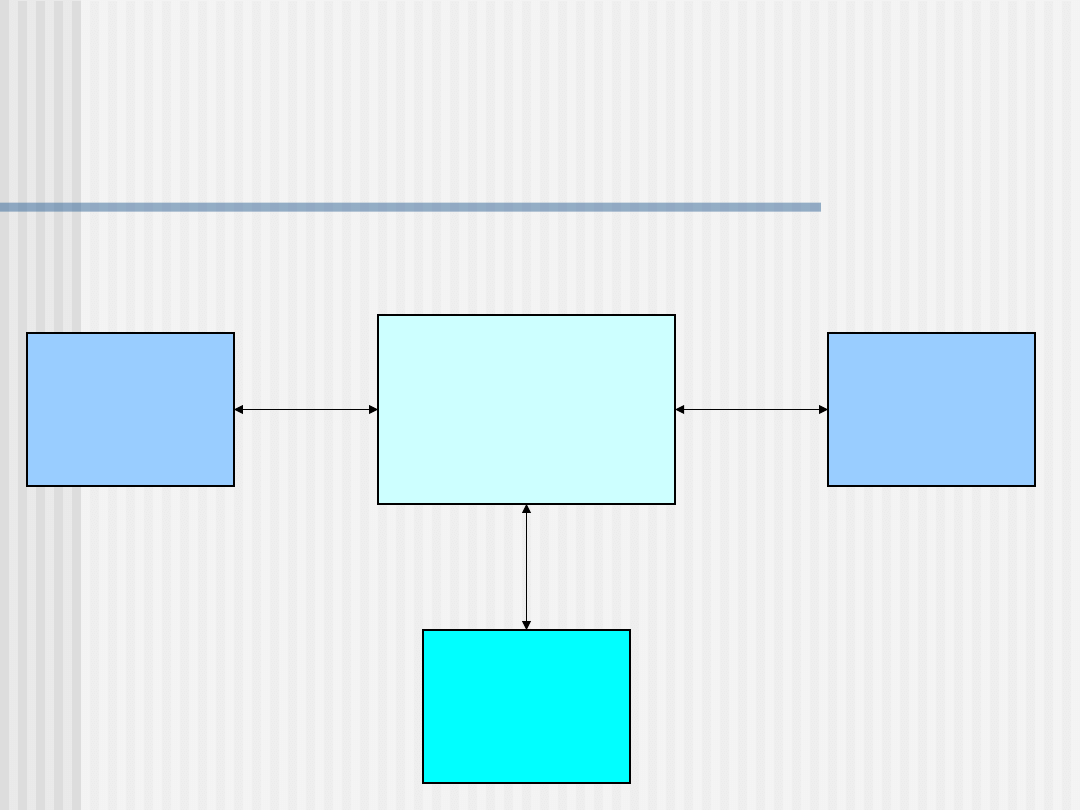

Mechanizm kontroli dostępu

monitor

referencyjny

(jądro

bezpieczeństwa)

obiekty

(jednostki

pasywne)

podmioty

(jednostki

aktywne)

baza

kontroli

dostępu

żądanie

dostępu

przyznanie

dostępu

mediacja dostępu

cechy monitora:

-odporny na manipulacje,

-zawsze przywoływany,

-mały,

-kompletny

Bezpieczeństwo danych

poufność

niedostępność treści zawartej w danych dla wszystkich

podmiotów nie uprawnionych do jej odczytania

integralność

dane nie zostaną w żaden nieuprawniony sposób zmienione

dostępność

niczym nie ograniczona możliwość korzystania z danych przez

uprawnionych do tego użytkowników

spójność

konieczność spełniania przez każdy stan bazy danych zbioru

statycznych i dynamicznych warunków sformułowanych w

definicji bazy danych

Zagrożenia

potencjalna możliwość naruszenia bezpieczeństwa

systemu informatycznego

dwie grupy zagrożeń:

zagrożenia aktywne - wynikające z działań nieuprawnionego

użytkownika

zagrożenia pasywne - nie będące skutkiem celowego działania

zagrożenie może powodować naruszenie jednego lub kilku

aspektów bezpieczeństwa danych

warunkiem powstania zagrożenia jest luka systemu

informatycznego – dowolny sprzętowy lub programowy

defekt systemu

Źródła zagrożeń

użytkownicy:

wewnętrzni:

•

akty wewnętrznego sabotażu

•

kradzież informacji

•

kradzież usług

•

błędy użytkowników

•

niedbalstwo

•

nieprawidłowe stosowanie mechanizmów bezpieczeństwa

zewnętrzni

ataki na systemy informatyczne

wirusy komputerowe

awarie sprzętu

Przyczyny występowania luk

błędy na etapie projektowania systemu

asymetria polityki bezpieczeństwa i zabezpieczeń

brak lub wady polityki bezpieczeństwa

asymetria polityki bezpieczeństwa i brak kontroli

błędy w konfiguracji

prymat funkcjonalności systemu

niewłaściwe stosowanie narzędzi

Nadmierne zaufanie do narzędzi (ulubionych)

błędy w oprogramowaniu

nie ma oprogramowanie bez błędów

zaufanie do „uznanych producentów”

producent implementuje technologie

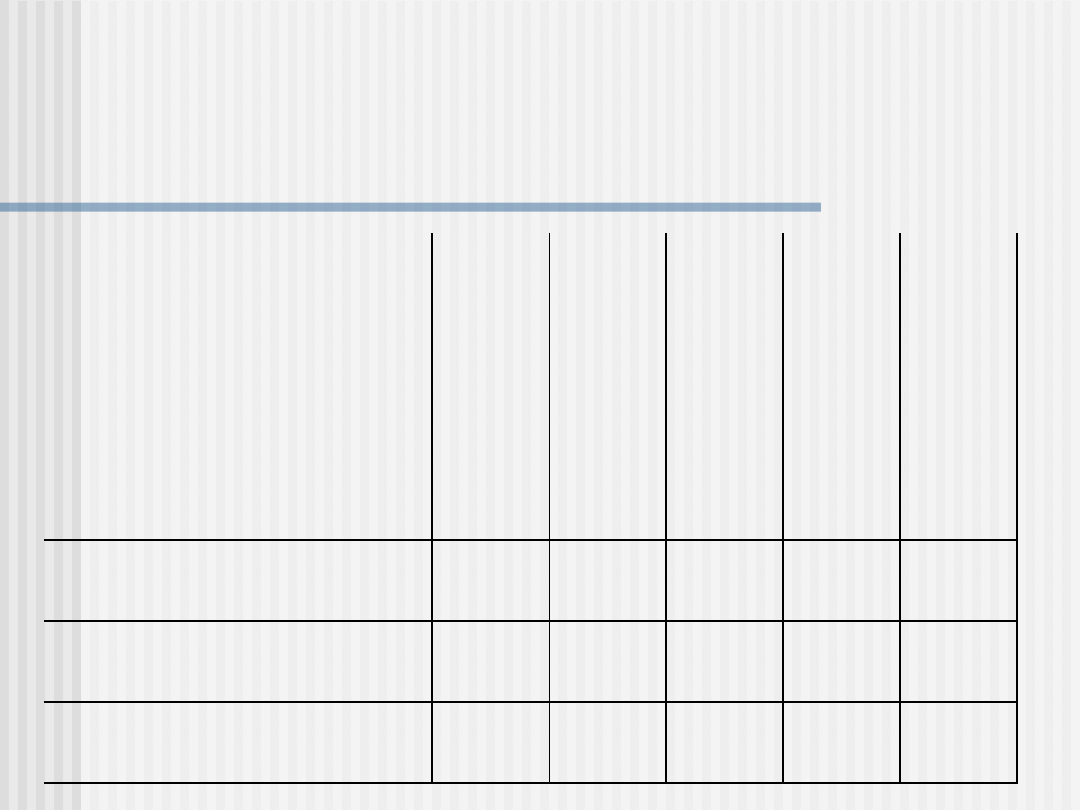

Wyniki skanowania systemów

tuż po instalacji

system operacyjny

Windows 2000

Ret Hat Linux 6.2

Windows NT

C

y

b

e

r

S

co

p

e

S

ca

n

n

e

r

N

e

tw

o

rk

A

ss

o

ci

a

te

s

N

e

tR

e

co

n

S

y

m

a

n

te

c

In

te

rn

e

t

S

ca

n

n

e

r

IS

S

N

e

tw

o

rk

S

ca

n

n

e

r

LA

N

G

u

a

rd

e

E

y

e

R

e

ti

n

a

95

23

12

1227

513

126

103

25

14

36

32

8

213

167

86

Liczba wykrytych luk

Rodzaje ataków

dostępu

próba zdobycia danych, do których atakujący nie ma

uprawnień

formy: węszenie, podsłuchiwanie lub przechwycenie

modyfikacji

próba modyfikacji danych bez uprawnień

formy: zmiana, kasowanie, dodawanie, zaprzeczenie,

podszycie

pozbawienia usługi

próba pozbawienia uprawnionych użytkowników możliwości

korzystania z zasobów lub zdolności systemu

formy: niszczenie, bezpośrednie lub pośrednie pozbawienie

dostępu

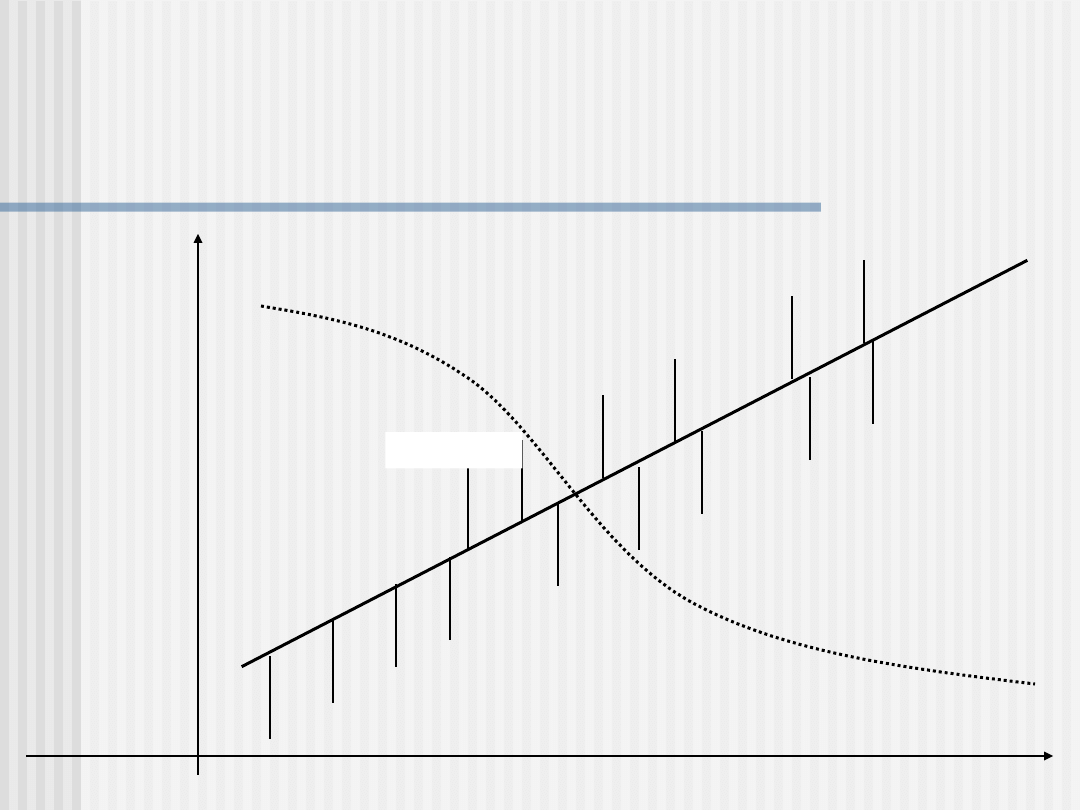

Złożoność ataków a wiedza

atakujących

low

high

intruder

knowledge

attack

sophistication

password geusing

self-replicating code

password cracking

exploiting known vulnerabilities

disabling audits

hijacking sessions

sniffers

packet spoofing

network management diagnostics

automated probes/scans

www attacks

distributed

attack tools

denial of service

„stealth”/advanced scanning techniques

back doors

1980 1985 1990 1995 2000

Copyright: CMU

TOOLS

ATTACKERS

Metody i środki ochrony

danych

systemy kontroli dostępu

systemy otwarte i zamknięte

obowiązkowa i uznaniowa kontroloa dostępu

metody uwierzytelniania użytkowników

audyt

ochrona antywirusowa

zwiększanie niezawodności sprzęti

ochrona przed emisją ujawniającą

śluzy bezpieczeństwa

sytemy wykrywania włamań

odtwarzanie stanu

narzędzia do testowania i ocena poziomu bezpieczeństwa

Model zintegrowanego

systemu bezpieczeństwa

moduły podstawowe

mechanizmy

bezpieczeństwa

usługi

bezpieczeństwa

protokoły

bezpieczeństwa

agenci

bezpieczeństwa

zarządzanie bezpieczeństwem

B

a

za

D

a

n

y

ch

Z

a

rz

ą

d

za

n

ia

B

e

zp

ie

cz

e

ń

st

w

e

m

warstwa 1

warstwa 2

warstwa 3

warstwa 4

warstwa 5

Problemy, wyzwania,...

technologie oraz techniki telekomunikacyjne i informatyczne są

podstawą tzw. świata bez tajemnic (a world without secret)

wzrost ilości i jakości generowanych danych

wzrost możliwości inwigilacji zorientowanej na podwyższanie

bezpieczeństwa

zaawansowanie technik zbierania, analizy i transferu danych

znaczenie ogranicza (uniemożliwia?) kontrolę tego co jest

zbierane i w jakim celu

rozwój technologii i technik bezpieczeństwa obniża zaufanie

konsekwencje obniżania zaufania

w społeczeństwie

W organizacji

między organizacjami

Podsumowanie

poziom bezpieczeństwa systemu

informatycznego jest pochodną poziomu

bezpieczeństwa działania organizacji

warunkiem zarządzania bezpieczeństwem

systemu informatycznego jest posiadanie polityki

bezpieczeństwa właściwej dla danego etapu

cyklu życia systemu

podstawowe znaczenie dla bezpieczeństwa

systemu informatycznego mają użytkownicy

systemu informatycznego

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

Wyszukiwarka

Podobne podstrony:

Polityka bezp. Wykład 20.02.2011r, Sudia - Bezpieczeństwo Wewnętrzne, Semestr II, Polityka Bezpiecze

KO-Ksztalcenie Obywatelskie, Polityka bezp i obr UE

Polityka bezp. Ćwiczenia 26.02.2011r, Sudia - Bezpieczeństwo Wewnętrzne, Semestr II, Polityka Bezpie

niemcy, POLITYKA BEZP.ENERGETYCZNEGO......Molo Beata

bezp państwa egzamin!!!!!, współczesne systemy polityczne koło, bezpieczeństwo państwa koło

Unia Europejska - wspolna polityka bezp i obrony, bezpieczeństwo

Zatoka perska, POLITYKA BEZP.ENERGETYCZNEGO......Molo Beata

Rejon kaspijski, POLITYKA BEZP.ENERGETYCZNEGO......Molo Beata

Wykład z 7 II, POLITYKA BEZP.ENERGETYCZNEGO......Molo Beata

UKRAINA, POLITYKA BEZP.ENERGETYCZNEGO......Molo Beata

Polityka bezp. Wykład 20.02.2011r, Sudia - Bezpieczeństwo Wewnętrzne, Semestr II, Polityka Bezpiecze

rol bezp prew

Bezp Państwa T 2, W 10, BW

2 bezp narod pojęcia definicje

bezp kolos id 83333 Nieznany (2)

Opracowanie Teorii Bezp ver 1 2

więcej podobnych podstron